vlan+vpn

VLAN-vpn概论

VLAN是什么VLAN是什么?VLAN,是英文Virtual Local Area Network的缩写,中文名为"虚拟局域网", VLAN是一种将局域网(LAN)设备从逻辑上划分(注意,不是从物理上划分)成一个个网段(或者说是更小的局域网LAN),从而实现虚拟工作组(单元)的数据交换技术。

VLAN这一新兴技术主要应用于交换机和路由器中,但目前主流应用还是在交换机之中。

不过不是所有交换机都具有此功能,只有三层以上交换机才具有此功能。

VLAN的好处主要有三个:(1)端口的分隔。

即便在同一个交换机上,处于不同VLAN的端口也是不能通信的。

这样一个物理的交换机可以当作多个逻辑的交换机使用。

(2)网络的安全。

不同VLAN不能直接通信,杜绝了广播信息的不安全性。

(3)灵活的管理。

更改用户所属的网络不必换端口和连线,只更改软件配置就可以了。

VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。

由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物理范围中,即这些工作站可以在不同物理 LAN网段。

VLAN是什么?VLAN的特点可知,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。

VLAN 除了能将网络划分为多个广播域,从而有效地控制广播风暴的发生,以及使网络的拓扑结构变得非常灵活的优点外,还可以用于控制网络中不同部门、不同站点之间的互相访问。

我在外面实施工程的时候,总是听到一些系统集成商的工程师(不够专业的工程师)或者直接客户(不懂,又喜欢装B的,怕丢面子),当我要给它划分VLAN的时候,或者它自己提出来,你给我划分几个VLAN,或者还在我面前卖弄几句,你看划完VLAN不就实现了隔离吗?我这三栋楼,你给我划分三个VLAN,或者我这四个部门,你给我划分在四个VLAN当中隔掉他们....其实他们的言下之意还真就以为划分VLAN的目的就是为了隔离不同VLAN不让他们互访(其实这是非常多人的误区,我也慢慢变成这样的想法了,当然这可以通过ACL做到,但并不是划分VLAN的目的,这个最多可以理解成这是划分VLAN之后的一种应用并不是最终目的,你可能认为我太认真了.),如果你是一位CCNP,问下自己是不是这样?如果你也同意,相信NP理论一定不够扎实(我自己在写这个帖子前也被这些客户天天说的我自己不够坚信,所以我自认为自己NP学得确实不够扎实),今天翻了下书,其实划分VLAN的目的就两个:1.提高安全性----------举个例子:没有划分VLAN前,交换机端口连接下的所有PC都处于一个VLAN中即一个广播域中,实现ARP中间人攻击太简单了.划分了VLAN之后,缩小了ARP攻击的范围.ARP报文是一个2.5层的报文,只能在同一个VLAN中传播.2.提高性能-----------不划分VLAN,整个交换机都处于一个广播域,随便一台PC发送的广播报文都能传送整个广域播,占用了很多带宽.划分了VLAN,缩小的广播域的大小,缩小了广播报文能够到达的范围.由于怕给客户丢面子,不好当面揭穿客户,更不好揭穿懂点技术的系统集成商工程师,所以以后心里记着就行,不要天天被他们的言论给弄得自己也不清不楚的..这个可以在给客户培训的时候好好讲解....哈哈..误区解释: 划分VLAN的目的根本没有隔离VLAN不让VLAN间互访这么一说:划分VLAN如果真是为了隔离,怎么还要使用单bi路由或者三层设备来实现他们不同VLAN间的互联呢,这不是多此一举吗?,更何况现在的三层交换机,划分了vlan ,如果配置了VLAN的三层接口即int vlanif 并且将这个三层接口作为接在该VLAN下的PC的网关时,所有VLAN 下的PC在默认没有作三层VLANIF接口间流量访问控制时是完全可以互访的,要隔离还得使用ACL...........这个只是划分VLAN之间可以实现的一种应用(并不是划分VLAN的最终目的)VLAN(Virtual Local Area Network)的中文名为"虚拟局域网"。

QinQ的基本原理及相关特性

QinQ的基本原理及相关特性汪政/01405本文结合低端三层交换机3552产品实现,介绍了QinQ的基本原理,以及TPID, BPDU tunnel等与QinQ 相关的特性。

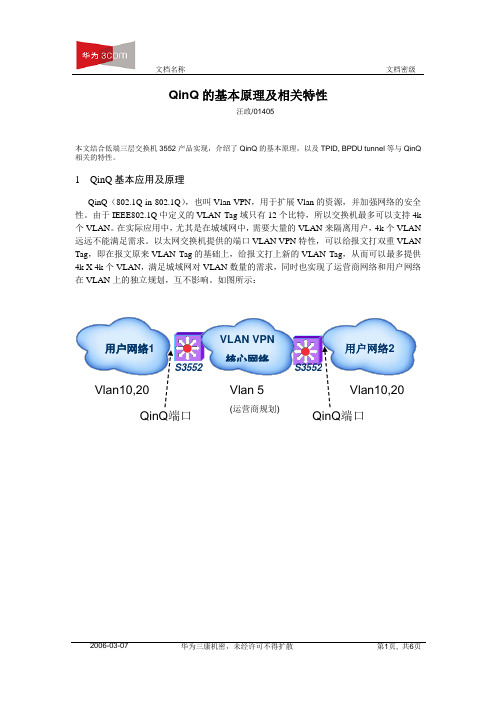

1QinQ基本应用及原理QinQ(802.1Q in 802.1Q),也叫Vlan VPN,用于扩展Vlan的资源,并加强网络的安全性。

由于IEEE802.1Q中定义的VLAN Tag域只有12个比特,所以交换机最多可以支持4k 个VLAN。

在实际应用中,尤其是在城域网中,需要大量的VLAN来隔离用户,4k个VLAN 远远不能满足需求。

以太网交换机提供的端口VLAN VPN特性,可以给报文打双重VLAN Tag,即在报文原来VLAN Tag的基础上,给报文打上新的VLAN Tag,从而可以最多提供4k X 4k个VLAN,满足城域网对VLAN数量的需求,同时也实现了运营商网络和用户网络在VLAN上的独立规划,互不影响。

如图所示:VLAN VPN 核心网络用户网络2用户网络1S3552 Vlan10,20 Vlan 5(运营商规划) Vlan10,20QinQ端口QinQ端口开启端口的VLAN VPN 功能后,当该端口接收到报文,无论报文是否带有VLAN Tag ,交换机都会为该报文打上本端口缺省VLAN 的VLAN Tag 。

这样,如果接收到的是已经带有VLAN Tag 的报文,该报文就成为双Tag 的报文;如果接收到的是untagged 的报文,该报文就成为带有端口缺省VLAN Tag 的报文。

Vlan VPN 的实现原理:原理很简单,芯片的每个端口有一个标识寄存器,当为1,表示启用QinQ 端口,0表示通端口。

在启用QinQ 的端口,不管端口是Access 类型,还是Trunk/Hybrid 类型,对进入的报文,不论是tag 还是untagged 的,都会被视为untagged 的,从而在入端口被分类为端口PVID 所在的vlan 。

VLAN VPN与MPLS VPN比较

随着通信技术的发展,各个运营商都在大力的建设宽带城域网,为用户提供了更多的选择。

在同一城市内拥有多家分支机构的企事业单位和组织,可以选择在宽带城域网中运用VPN技术组建网络,作为实现总部与分支机构、分支机构与分支机构之间网络互联的解决方案。

目前实现VPN的技术有很多种,如基于L2TP、GRE、IPSec等协议的技术,基于VLAN的技术,代表未来发展方向的MPLS VPN技术等。

为了在城域网内开展VPN业务,实现同城互连,在采用高速路由器为核心组网的城域网中,运营商可以采用L2TP、GRE、IPSec或MPLS等技术来实现VPN功能,其中运用MPLS技术来组建VPN的方式使用最为广泛。

在采用高速交换机为核心组网的城域网和依托省网所建的简单城域网中,运营商可以采用支持L2TP、GRE、IPSec等的技术来实现VPN功能,或采用VLAN技术来实现同城互连,其中使用VLAN技术组建同城VPN在以高速交换机为核心组网的城域网中使用最为广泛。

同城互连业务的实现方式有许多种,我们将针对应用在两种使用不同设备组网的城域网中使用最为广泛的两种VPN技术――VLAN VPN和MPLS VPN来做详细的介绍和比较。

1、相关概念1.1 VLAN定义VLAN(Virtual Local Area Network)即虚拟局域网,是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的技术。

IEEE于1999年颁布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN是为解决以太网的广播问题和安全性而提出的,它在以太网帧的基础上增加了VLAN头,用VLAN ID把用户划分为更小的工作组,限制不同工作组间的用户二层互访,每个工作组就是一个虚拟局域网。

虚拟局域网的好处是可以限制广播范围,并能够形成虚拟工作组,动态管理网络。

1.2 MPLS 定义-MPLS是一个可以在多种第二层媒质上进行标签交换的网络技术。

虚拟的网络的VPNVLPN

虚拟网络分为VLAN和VPNVLAN建立在交换技术的基础上,将网络结点按工作性质与需要划分成若干个“逻辑工作组”,一个“逻辑工作组”即一个虚拟网络。

VLAN的实现技术有四种:用交换机端口(Port)号定义虚拟网络、用MAC地址定义虚拟网络、IP广播组虚拟网络、用网络层地址定义虚拟网络。

“逻辑工作组”的划分与管理由软件来实现。

通过划分虚拟网,可以把广播限制在各个虚拟网的范围内,从而减少整个网络范围内广播包的传输,提高了网络的传输效率;同时各虚拟网之间不能直接进行通讯,而必须通过路由器转发,为高级的安全控制提供了可能,增强了网络的安全性。

VPN是指在共用网络上建立专用网络的技术。

之所以称为虚拟网主要是因为整个VPN网络的任意两个结点之间的连接并没有传统专网建设所需的点到点的物理链路,而是架构在公用网络服务商ISP所提供的网络平台之上的逻辑网络。

用户的数据是通过ISP在公共网络(Internet)中建立的逻辑隧道(Tunnel),即点到点的虚拟专线进行传输的。

通过相应的加密和认证技术来保证用户内部网络数据在公网上安全传输,从而真正实现网络数据的专有性。

V3虚拟安全系统通过在磁盘任意分区生成高强度加密文件,并通过映射该加密文件成虚拟磁盘分区的方式运行V3虚拟桌面系统。

V3虚拟安全系统不但可以生成现有操作系统的全新虚拟镜像,它具有真实系统完全一样的功能。

进入虚拟系统后,所有操作都是在这个全新的独立的虚拟系统里面,可以独立安装软件,运行软件,保存数据,拥有自己的独立桌面。

不会对真正的系统产生任何影响。

也不会因为真正的系统出问题而影响在虚拟系统里面软件和数据.和传统的虚拟机不同,虚拟系统不会降低电脑的性能,启动虚拟系统也不需要等待的时间。

同时支持可移动存储运行,既插既用等等特性。

V3虚拟安全系统和外界主机系统无法直接互访,用户在主机只能访问主机的磁盘分区,不能直接访问V3虚拟安全系统的虚拟磁盘分区。

同时用户在虚拟安全专业版系统环境中也不能直接访问除自身虚拟磁盘外的分区,这样就形成了一个相对封闭的计算机环境,当用户需要与外界主机环境交换文件时只能通过我司独创的专用文件交换资源管理器实现V3虚拟安全系统环境与外界主机环境的单向文件导入和导出。

VLAN&VPN

虚拟局域网(VLAN) 虚拟网基本设置

三层交换机

VLAN成员类型 可以通过配置一个端口在某个VLAN中的VLAN成员类型, 来确定这个端口能通过怎样的帧,以及这个端口可以属于 多少个VLAN。关于VLAN成员类型的详细说明,请看下表:

VLAN成员类型 VLAN端口特征 一个access端口,只能属于一个VLAN,并且是通 过手工设置指定VLAN的。 一个Trunk口,在缺省情况下是属于本交换机所 有VLAN的,它能够转发所有VLAN的帧。但是可以 通过设置许可VLAN列表(allowed-VLANs)来加以 限制。

虚拟局域网(VLAN)

VLAN的模型

三层交换机

虚拟局域网(VLAN)

VLAN的模型 VLAN的划分方式可分为以下几种。 1) 按分配方式划分可分为: (1)静态分配 (2)动态分配 (3)多虚拟网端口分配 2) 按地址类型划分 (1)根据端口地址划分 (2)根据MAC地址划分 (3)根据IP地址划分 (4)通过IP广播地址划分

每个Trunk口的缺省native VLAN是VLAN 1。

虚拟局域网(VLAN)

三层交换机

Trunk口基本配置

命 步骤1 步骤2 步骤3 步骤4 步骤5 步骤6 步骤7 步骤8 令 含 义 configure terminal 进入全局配置模式 输入想要配成Trunk口的interface id

虚拟局域网(VLAN) 虚拟网实例

三层交换机

虚拟局域网(VLAN)

三层交换机

虚拟网实例

1. Trunk口配置 Trunk口配置可通过命令方式进行Trunk口定 义,配置步骤如下: Switch# configure terminal Switch(config)# interface f0/1 Switch(config-if)# switchport mode trunk

电信多种VPN产品比较

下一步应用建议

建议市场部牵头对VPN产品开通流程进行完善,并对BSS等支撑系 统进行完善

建议大客户部以提交文档为基础,规范全省VPN产品标书、合同模 板及产品交付报告模板

建议客户经理以产品说明书提供的客户端资源准备要求、双方界面 确认为参考,提高客户需求把握能力

建议各本地网在业务营销中,灵活运用成本测算模型,掌握投资回 报分析情况,提高产品收益

带宽

优先推荐技术

数据安全性要求高

数据安全性要求不高

2Mb/s以下 2Mb/s-8Mb/s 8Mb/s-622Mb/s 1Gb/s以上

DDN、FR

VPDN

PDH(价格敏感)、ATM、 MSAP

MSTP、ATM

IP VPN

光纤直连上波分系统

江苏省电信有限公司 5

现有IP VPN主要从技术特 性差异性进行划分,产品 业务属性差异不明显,不 利于客户认知,也不利于 渠道销售

江苏省电信有限公司11

软件VPN的缺点

纯软件的VPN一般运行于Windows系统之 上,但是我们知道Windows系统并不是一 个合适的网络操作系统平台。比如每次新 病毒爆发, windows往往首当其冲,而运 行vpn的计算机挂在Internet之上,风险更 是无形增加了很多。硬件设备,相对而言, 稳定性和可靠性要高很多,价值10万以上 的高端设备,其可靠性要求非常高。

2.5G

622M,2.5G

64k)

高

高

差

高

低

一般

QoS保证好;可提供 TDM、ATM、以太等综 合接入

复用;带宽利用高

QoS保证好; 覆盖范围广

安全性较欠缺;

QoS保障机制复

网络设备管理与VPN技术

(2)执行“文件”→“新建”命令,新建一个超级终端连接,输入 新建连接的名称。

(3)单击“确定”按钮,打开“连接到”对话框,在“连接时使用” 下拉列表中选择与交换机的Console端口相连接的串口,这里选择 COM。

1.2 交换机的基本配置

(4)单击“确定”按钮,打开COM1属性对话框。在“端口设置”选项卡中根据交换机使 用手册的说明分别设置每秒位数、数据位、奇偶校验、停止位、数据流控制。对于大部 分交换机来说,只需单击“还原为默3)全局配置模式 在特权EXEC模式下,执行configure terminal命令,即可进入全局配

置模式。在该模式下,只要输入一条有效的配置命令并按Enter键,内 存中正在运行的配置就会立即生效。该模式下的配置命令的作用域是 全局性的,对整个交换机起作用。 全局配置模式的命令行提示符为:

1.2 交换机的基本配置

各种配置模式介绍: 1)用户EXEC模式

在该模式下,只执行有限的一组命令,这些命令通常用于查看系统信息、改变终端设置 和执行一些最基本的测试命令,如ping、traceroute等。 用户EXEC模式的命令行提示符为: cisco2900> 其中,cisco2900是交换机的名字,对于未配置的交换机的默认主机名是Switch。在用户 EXEC模式下,直接输入“?”并按Enter键,可获得在该模式下允许执行的命令的帮助 信息。

1.2 交换机的基本配置

交换机的基本配置包括对交换机标识、IP地址、默认网关的配置。本 章以Cisco交换机为例,介绍交换机的基本配置。

1.交换机的配置方式 交换机常见的配置方式主要有3种:通过Console端口配置、Telnet远 程登录配置和Web浏览器方式配置。

vlanif使用案例

vlanif使用案例vlanif是虚拟局域网接口,它是在交换机上创建的一个虚拟接口,用于管理和配置特定VLAN的网络。

以下是几个使用vlanif的案例:1. 场景一:划分不同部门的网络假设一个公司有三个部门:市场部、销售部和财务部。

为了确保各部门之间的数据隔离和安全性,可以使用vlanif将它们划分到不同的VLAN中,并为每个VLAN创建一个vlanif接口。

这样,每个部门都可以拥有自己独立的网络环境,提高数据传输的安全性和效率。

2. 场景二:实现虚拟专网(VPN)vlanif接口还可以用于实现虚拟专网(VPN),通过在不同的VLAN 中创建vlanif接口,并进行相应的路由配置,可以在不同的子网之间建立安全的连接。

这样,不同的子网之间可以进行数据传输,同时保持数据的隔离和安全性。

3. 场景三:实现网络管理vlanif接口也可以用于网络管理,通过在交换机上创建vlanif接口,并配置相应的IP地址和子网掩码,可以远程管理和监控交换机。

管理员可以通过vlanif接口登录交换机,并进行配置和监控操作,提高网络的可管理性和可维护性。

4. 场景四:实现网络分段vlanif接口还可以用于实现网络分段,通过在交换机上创建不同的VLAN,并为每个VLAN配置vlanif接口,可以将一个物理网络划分为多个逻辑网络。

这样,不同的逻辑网络之间可以进行数据传输,同时保持数据的隔离和安全性。

5. 场景五:实现网络隔离vlanif接口可以用于实现网络隔离,通过将不同的用户或设备划分到不同的VLAN中,并为每个VLAN配置vlanif接口,可以实现不同用户或设备之间的网络隔离。

这样,即使在同一个物理网络中,不同的用户或设备也无法相互访问和干扰,提高网络的安全性和稳定性。

6. 场景六:实现网络扩展vlanif接口还可以用于实现网络扩展,通过在交换机上创建不同的VLAN,并配置vlanif接口,可以将多个交换机连接在一起,扩展网络的规模和覆盖范围。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

三层交换(VLAN间互通+路由功能)+VTP+STP(PVST)综合实验

【需求分析】

本实验采用双核心结构,将三层交换技术和VTP、STP、以太网通道综合一起,实现网络的高速、高性能、高可靠性还有冗余备份功能,主要用于双核心拓扑结构的网络中。

【设计方案】

1、在交换机上配置VLAN,控制广播流量

2、配置2台三层交换机之间的EthernetChannel,实现三层交换机之间的高速互通

3、配置VTP,实现单一平台管理VLAN

4、配置STP,实现负载分担

5、在三层交换机上配置VLAN间路由,实现不同VLAN之间互通

6、通过路由连入外网

【设备清单】

序号设备型号描述数量

1 Cisco WS-C3750-24TS Cisco 3750系列三层交换机,24个10/100Mbps端口,2个1000Mbps光纤接口插槽 2

2 Cisco WS-2950-24 快速以太网交换机,交换方式:存储转发。

端口数:24 4

3 Cisco 2611 XM 模块化路由器,可选广域接口WIC卡。

固定局域网接口:10/100Base-T/TX 2个。

支持扩展模块插槽数:3。

支持VPN. 内置防火墙 1

4 PC 装有widow server 2003 3

【网络拓扑】

为了提高可靠性,将网络设计成双核心结构,为保证高性能,采用双核心进行负载分担。

当其中一个核心交换机出现故障的时候,数据能够自动转换到另一台交换机上,启到冗余备份的作用。

注意:本实验中为了测试与外网的连通性,使用了一个简单网络(SW6+PC25)。

/Article/wlsb/other/783.html

【实施方案】

一、VLAN的划分和IP地址规划:

VLAN ID IP地址范围网关地址测试PC

VLAN 1

(远程管理,vtp标示) 192.168.10.0/24 192.168.10.254

VLAN 100

caiwu 192.168.1.0/24 192.168.1.254

PC23

192.168.1.1

VLAN 200

jingli 192.168.2.0/24 192.168.2.254

PC24

192.168.2.1

VLAN 300

gongcheng 192.168.3.0/24 192.168.3.254

VLAN 400

xiaoshou 192.168.4.0/24 192.168.4.254

VLAN 500

renshi 192.168.5.0/24 192.168.10.5.254

VLAN 600

fazhan 192.168.6.0/24 192.168.20.6.254

注意:为了进行测试,将路由器连接的网络(internet)换成了连接一台交换机(SW6默认配置,只做测试用)和交换机上连接了一台测试PC25 (IP:172.17.0.1/16 网关:172.17.0.2/16)

二、路由器IP地址规划

路由接口IP地址

3层交换机上的路由接口(F1/0/1)172.16.1.1/30

路由器f0/0接口172.16.1.2/30

路由器f0/1接口172.17.0.2/16

三、交换机和路由器版本的测试

Cisco 2950-24的测试:

Cisco 3750-24的测试:

路由器的忘了,呵呵!

四、具体试验过程

1、配置VTP

1.1、首先在三层交换机SW15上配置VTP域名为:(我们班级的名称,借用一下),模式为server, VTP口令为123456,使用version 2版本,启用vtp修剪功能。

1.2、在SW15的vlan数据库上(全局模式下也可以)创建vlan100、vlan200、vlan300、vlan400、vlan500、vlan600。

名称以此为caiwu、jingli、gongcheng、xiaoshou、renshi、fazhan。

(只需要在VTP服务器上创建vlan,其它加入vtp域的交换机就能学习到相同的vlan,但是不学习端口划分。

)

1.3、在其它交换机上设置vtp域名为,模式为server,并配置VTP密码为123456。

(以交换机SW5为例,其它交换机配置相同)

2、配置STP

2.1、在SW15上设置vlan 100、vlan 200和vlan 300的根网桥(第一种设计方法,设置好的优先级为24576)注意:设置根网桥的目的是为了优化网络,保持网络的稳定性。

2.2、在SW15上配置vlan 1的ip地址,一是为了管理,二是为了标示vtp服务器。

2.3、在SW16上设置vlan 400、vlan 500和vlan 600的根网桥(第二种设计方法,直接指定优先级)

3、配置交换机互连的所以端口为trunk模式

3.1、配置交换机SW15的fa1/0/19 – 24端口为trunk模式,并激活端口。

(只有trunk端口才运行VTP,STP 和vlan之间相互通信,至于fa1/0/23 –24端口配置成trunk模式的另外一个原因是为了保证以太网通道双方配置的一致性。

)SW16的配置与SW15的配置相同。

3.2、配置SW2的fa0/23 –24端口为trunk模式,并激活端口。

(SW3、SW4、SW5的配置与SW2的配置相同)

4、配置速端口和上行速链路

以SW2为例进行配置,SW3、SW4、SW5的配置与SW2的配置相同。

(注意,速端口只配置在连接终端的交换机上,而上行速链路一般配置在汇聚层和接入层的交换机上)

配置SW2的速端口

配置SW2的上行速链路

5、配置SW15和SW16之间的以太网通道(双方配置相同)

以SW15为例配置Fa1/0/23 – 24端口为以太网通道

6、在三层交换机SW16上启用路由功能,并配置各个VLAN的IP地址(各个VLAN的网关)

6.1、在三层交换机SW16上启用路由功能。

6.2、设置各个VLAN的IP地址。

(各个VLAN的网关,相当于单臂路由子接口的IP地址的作用)

7、配置三层交换机SW16的路由接口。

7.1、在三层交换机SW16的f1/0/1上配置路由接口。

7.2、为这个接口配置IP地址,然后激活接口,实现三层交换机与路由器点到点的连接。

7.3、在SW16上配置默认路由,下一跳为路由器R5的f0/0接口的地址。

8、配置路由器R5

8.1、配置路由器f0/0和f0/1接口的IP地址(f0/1的地址为172.17.0.2 子网掩码为255.255.0.0)

8.2、配置静态路由,下一条地址全为SW16的f1/0/1的IP地址,目标网段为各个VLAN的网段。

9、配置基本完成,现在进行测试,将PC23与交换机SW3的f0/1端口相连,PC24与交换机SW4的f0/6端口相连,PC25与SW6的f0/1端口相连。

SW3上的基本设置,将f0/1 – 5端口划分到vlan 100 里。

SW4上的基本设置,将f0/6 – 10端口划分到vlan 200里。

然后配置各个pc机的IP地址和网关

PC23 IP:192.168.1.1 网关:192.168.1.254

PC24 IP:192.168.2.1 网关:192.168.2.254

PC25 IP:172.16.0.2 网关:172.16.0.1

注意:SW6没有做任何配置,只做测试用,

下面是测试的结果:用PC23 ping PC24和PC25,全部ping通,测试成功。

试验总结:本试验是在东郊校区四楼第一机房真机上操作的,在技术上没有太大的难道系数,就是在连线上要细心,其次在端口配置上,注意那些要配置成trunk模式,那些要配置成access模式。