IP Nat enable和 ip nat inside outside 区别

NAT的基本配置

私有IP地址块:私有IP地址块是不会在公网上进行转发的.10.0.0.0--10.255.255.255172.16.0.0--172.31.255.255192.168.0.0-192.168.255.255NAT中的术语:内部本地地址:分配给内部网络中计算机使用的IP地址,为了不和公共地址重叠,一般使用私有IP地址。

内部合法IP地址:对外进行IP通信,代表一个或多个内部本地地址的合法公共地址重叠,需申请。

外部全局地址:分配给外部网络上的主机IP地址。

外部本地地址:等于外部全局地址。

NAT优点:节省公共地址增加了连接公网的弹性允许内部网络编制的一致性提高了内部网络的安全NAT缺点:影响性能缺乏对一些应用的支持,如数字签名不利于追踪使一些隧道协议变的复杂静态地址转换的配置:静态地址转换将内部本地地址与内部合法IP地址进行一一的转换。

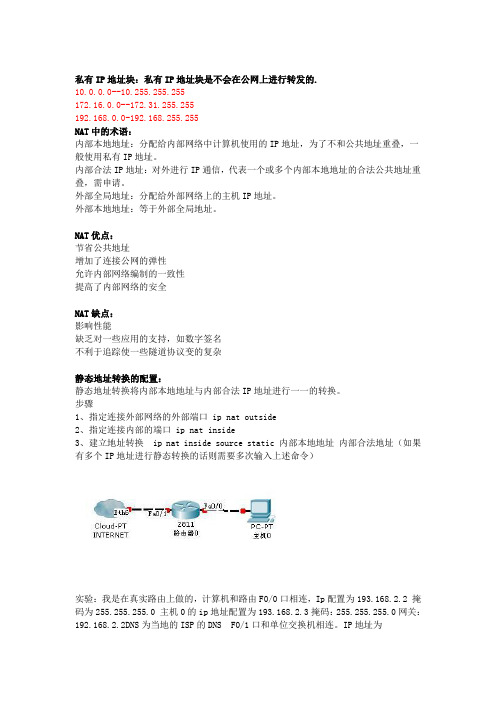

步骤1、指定连接外部网络的外部端口 ip nat outside2、指定连接内部的端口 ip nat inside3、建立地址转换 ip nat inside source static 内部本地地址内部合法地址(如果有多个IP地址进行静态转换的话则需要多次输入上述命令)实验:我是在真实路由上做的,计算机和路由F0/0口相连,Ip配置为193.168.2.2 掩码为255.255.255.0 主机0的ip地址配置为193.168.2.3掩码:255.255.255.0网关:192.168.2.2DNS为当地的ISP的DNS F0/1口和单位交换机相连。

IP地址为192.168.1.2 255.255.255.224(此地址在单位内网中是可以上网的地址。

所以我使用了此地址。

),实验结果:193.168.2.3可以上网。

配置命令:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host NATNAT(config)#no ip domain-lookupNAT(config)#line con 0NAT(config-line)#no exec-timeoutNAT(config-line)#logg synNAT(config-line)#int f0/0NAT(config-if)#ip address 193.168.2.2 255.255.255.0NAT(config-if)#no shut*Mar 1 00:33:58.135: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to upNAT(config-if)#ip nat inside 指定内部网络相连的内部端口NAT(config-if)#exitNAT(config)#int f0/1NAT(config-if)#ip address 192.168.1.2 255.255.255.224NAT(config-if)#no shutNAT(config-if)#ip nat outside 指定外部网络相连的外部端口NAT(config-if)#exitNAT(config)#ip nat inside source static 192.168.2.3 192.168.1.2*建立地址转换ip nat inside source static 内部本地地址内部合法地址(如果有多个IP地址进行静态转换的话则需要多次输入上述命令)*NAT(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.1是此路由器与对端相连的三层交换地址。

内网与外网映射

内网ip与外网ip的映射(2009-04-01 17:22:15)转载▼标签:分类:技术交流ip映射ip内网外网映射端口路由it如果ISP提供的IP地址比较多可以使用NAT为每一个服务器映射一个外部地址。

但如果不是的时候(如就两个时),内网有四台服务器需要团对外提供服务,一个用于内网地址转换,另一个用于对外网提供服务.Interface fastethernet0/0Ip address 192.168.1.1 255.255.255.0Duplex autoSpeed autoIp nat insideNo shutdownInterface fastethernet0/1Ip address 211.82.220.129 255.255.255.248Duplex autoSpeed autoIp nat outsideNo shutdownAccess-list 1 permit 192.168.1.0 0.0.0.255Ip nat inside source list1 interface fastethernet0/1 overloadIp nat inside source static tcp 192.168.1.2 80 202.99.220.130 80Ip nat inside source static tcp 192.168.1.3 21 202.99.220.130 21Ip nat inside source static tcp 192.168.1.4 25 202.99.220.130 25Ip nat inside source static tcp 192.168.1.5 110 202.99.220.130 110ADSL路由方式的NAT(端口映射)专题NAT是网络地址翻译就是把公网IP翻译成私有地址, 又叫端口映射或端口转发. 采用路由方式是指ADSL拥有一个动态或固定的公网IP,ADSL直接接在HUB或交换机上,所有的电脑共享上网。

干货!思科网络设备配置命令大全

干货!思科网络设备配置命令大全础配置1思科设备管理基础命令enable 从用户模式进入特权模式configure terminal 进入配置模式interface g0/0进入千兆以太网接口g0/0ip address 172.16.0.1 255.255.0.0配置接口的 ip 地址no shutdown 开启接口line vty 0 4进入虚拟终端 vty 0 - vty 4password CISCO配置认证密码login 用户要进入路由器,需要先进行登录exit 退回到上一级模式enable password CISCO配置进入特权模式的密码,密码不加密end 直接回到特权模式show int g0/0 显示 g0/0 接口的信息hostname Terminal-Server 配置路由器的主机名enable secret ccielab 配置进入特权模式的密码,密码加密no ip domain-lookup 路由器不使用 DNS 服务器解析主机的 IP地址logging synchronous 路由器上的提示信息进行同步,防止信息干扰我们输入命令no ip routing 关闭路由器的路由功能ip default-gateway 10.1.14.254 配置路由器访问其他网段时所需的网关show line 显示各线路的状态line 33 48 进入 33-48 线路模式transport input all 允许所有协议进入线路int loopback0 进入 loopback0 接口ip host R1 2033 1.1.1.1 为 1.1.1.1 主机起一个主机名alias exec cr1 clear line 33 为命令起一个别名privilege exec level 0 clear line把命令 clear line 的等级改为 0,在用户模式下也可以执行它banner motd 设置用户登录路由器时的提示信show ip int brief 查看接口状态2VLAN相关命令vlan X 创建VLAN Xname SPOTO 将VLAN X命名为SPOTOexit 退出当前模式interface e0/0 进入以太网接口e0/0switchport mode access 将二层接口设置为接入模式switchport access vlan X 将接口划入vlan Xinterface e0/1switchport trunk encapsulation dot1q trunk链路封装协议为 802.1qswitchport mode trunk 将二层接口配置模式为 trunkswitchport trunk allow vlan X trunk接口单独放行某个 vlan。

关于 IP NAT OUTSIDE DESTINATION 的详解

关于IP NAT OUTSIDE DESTINATION的详解nat就是把ip数据包的源或目的ip替换的应用。

这种替换的操作,我把它理解为变化。

(正所谓ip nat)其命令组合一下,一共四种情况:1、ip nat inside source list 1 pool mypool变化发生在内部,需要变的是source ip字段。

具体就是满足list 1的源ip变为mypool 中的ip。

用途:使原来作为源ip的私网地址的数据包在internet中合法路由。

2、ip nat inside destination list 1 pool mypool变化还是在内部,需要变的是数据包目的ip字段,就是满足list 1的destination ip 变为mypool中的ip。

但这里容易产生误解destination地址变了,正常的数据包不是无法或错误的路由了么?注意这里是数据包已经被正常的路由到了本路由器。

举个例子:我们常用上海热线的dns 服务器202.96.209.133 当热线的路由器看到dns查询数据包中的这个目的ip时,由于配置了此命令,它知道dns查询数据包的destination ip要变化。

这种变化是发生在内部的。

和outside毫无关系了。

用途:接收到的数据包的destination 地址可以以轮循的方式被替换成mypool中的地址,可以利用这一点实现内部服务器的负载均衡。

3、ip nat outside source list 1 pool mypool理解:变化发生在外部,是外部访问我内部的数据包的源ip需要变。

满足list 1的源ip被替换成mypool中的ip。

用途:source 地址对于本网络的内部,可能造成混淆。

可以解决相同内部网络相连的情况。

4、ip nat outside destination list 1 pool mypool推理:变化发生在外部,外部来访问我的网络的数据包的destination ip需要被替换成mypool中的ip地址。

NAT

NATNAT(Network address translation)网络地址翻译。

在以下一些场景需要使用:1、节省地址(私有IP转公有IP,避免私有IP冲突)2、使相同地址之间互访(总公司和分公司之间)3、外网访问内网的时候保证安全性4、更换ISP时不需要重新编址5、使用单个IP支持负载均衡NAT与代理服务器区别:NAT优点:透明、简单缺点:很多技术不适用NAT(数字签名、组播、动态路由、DNS域的迁移、BOOTP、TALK、NTALK、SNMP、NETFLOW)不支持TCP协议分段。

代理服务器优点:利于管理、杀毒、缓存加速、翻墙。

缺点:使用困难、成本、首次访问很可能延迟很长。

1、NAT的几种地址Inside local 网关内部设备的私有地址Inside global 网关连接外部的公网地址Outside local 外网的主机地址Outside global连接网关公网地址的地址发数据包的流程:①源包的源IP和目的IP分别为[inside local outside global]②发送到网关,先查路由表,如果有路由条目去往此目的IP,并且需要NAT,那么就去做NAT的翻译③按照NAT转换。

源IP和目的IP[inside global outside global]。

然后通过ISP传导目的地。

④如果目的地回包的话,源IP和目的IP是[outside global inside global]发回网关。

⑤收到包的时候先查看是否有NAT的翻译表项。

然后把inside global 翻译成insidelocal。

则源IP目的IP就是[outside global inside local]⑥再查网关是否有此路由。

如果有则需要发到目的地。

Cisco的路由器,出去的时候先查路由表,后查NAT。

回来的时候先转换,再查路由表。

ASA的NAT和路由器的NAT正好相反。

2、静态NAT(一对一转换)在转换的过程中,inside local inside global只能有一个。

NAT技术及配置指南

NAT技术及配置指南ZDNet 网络频道频道更新时间:2008-06-09 作者:来源:路由器技术资讯网本文关键词:NAT网络地址转换什么是nat最早出现的NAT(Network Address Translation,网络地址翻译)技术,是用来解决互联网IP地址耗尽问题的,随着网络技术的发展,安全需求的提升,NAT逐渐演变为隔离内外网络、保障网络安全的基本手段,而且采用这种技术,无须额外投资,单纯利用现有网络设备,即可轻松达到安全目的。

本文将从典型应用入手,详细介绍实现安全保护的办法,并分析什么应用适合选用NAT技术。

一、免费的NAT技术NAT可以将局域网中的内部地址节点翻译成合法的IP地址在Internet上使用(即把IP包内的地址域用合法的IP地址来替换),或者把一个IP地址转换成某个局域网节点的地址,从而可以帮助网络超越地址的限制,合理地安排网络中公有Internet地址和私有IP地址的使用。

通常,NAT功能会被集成到路由器、防火墙、ISDN路由器或者单独的NAT设备中,所以,只要购买了这些网络产品,您就可以免费享用NAT技术带来的网络安全了。

NAT设备可以维护一个状态表,用来把非法的IP地址映射到合法的IP地址上去。

每个数据包在NAT设备中都将被翻译成正确的IP地址,然后再发往下一级设备。

(一)相关概念为了更好地认识NAT技术,我们先了解一下它所涉及的几个概念。

1.内部局部地址在内部网上分配到一个主机的IP地址。

这个地址可能不是一个有网络信息中心(NIC)或服务提供商所分配的合法IP地址。

2.内部全局地址一个合法的IP地址(由NIC或服务供应商分配),对应到外部世界的一个或多个本地IP地址。

3.外部局部地址出现在网络内的一个外部主机的IP地址,不一定是合法地址,它可以在内部网上从可路由的地址空间进行分配。

4.外部全局地址由主机拥有者在外部网上分配给主机的IP地址,该地址可以从全局路由地址或网络空间进行分配。

双向NAT原理以及应用专题研究

双向NAT原理以及典型应用研究目录1、前言 (3)2、NAT简介: (3)3、NAT的几个概念: (3)4、几种NAT命令的比较: (4)5、双向NAT (5)6、典型应用举例: (6)1)、APN: (6)2)与其它网络互联 (7)1、前言随着业务的发展,移动网络与其它运营商或者客户网络进行互联,很多情况下会使用NAT技术达到隐藏内部地址与网络结构的目的,下面就双向NAT技术以及典型应用展开探讨:2、NAT简介:NAT英文全称是“Network Address Translation”,中文意思是“网络地址转换”,它是一个IETF标准,允许一个整体机构以一个公用IP地址出现在Internet上。

顾名思义,它是一种把内部私有网络地址(IP地址)翻译成合法网络IP地址的技术。

如图NAT技术类型NAT有三种类型:静态NAT(Static NAT)、动态地址NAT(Pooled NAT)、网络地址端口转换NAPT(Port-Level NAT)。

3、NAT的几个概念:inside local,即内部局部地址,为在内部网络上的一个主机地址。

Inside Global,即内部全局地址,为一个合法的外网地址,为内部地址在外部网络的显现。

Outside Local,即为外部局部地址,出现在内部网络的一个外部主机地址。

Outside Global,即为外部全局地址,主机在外部网络获得的地址。

4、几种NAT命令的比较:ip NAT inside source:将内部局部地址翻译成为内部全局地址,触发发生在内口,具体过程为数据包从外部传输到内部时,先进行转换,转换数据包的目标地址,将然后检查目的地的路由表。

当数据包从内部传输到外部时,先检查目的地的路由表,然后进行转换,转换数据包的源地址。

ip nat inside destination:将inside global翻译成为inside local,触发发生在outside(外口),具体过程为数据包从外部传输到内部时,先进行转换,转换数据包的目标地址,将然后检查目的地的路由表。

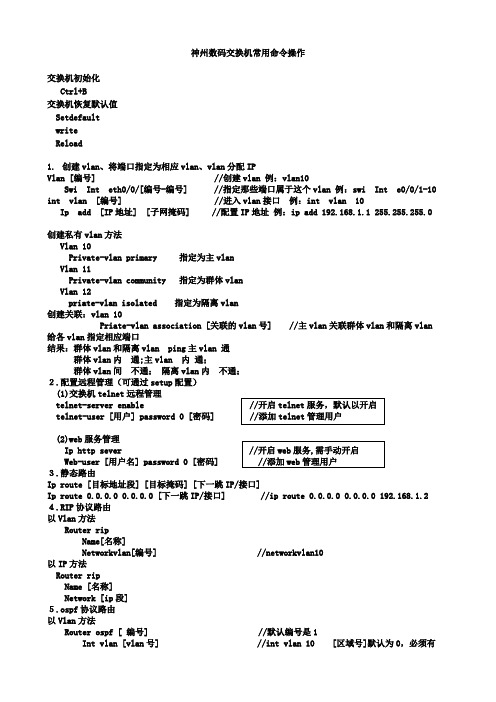

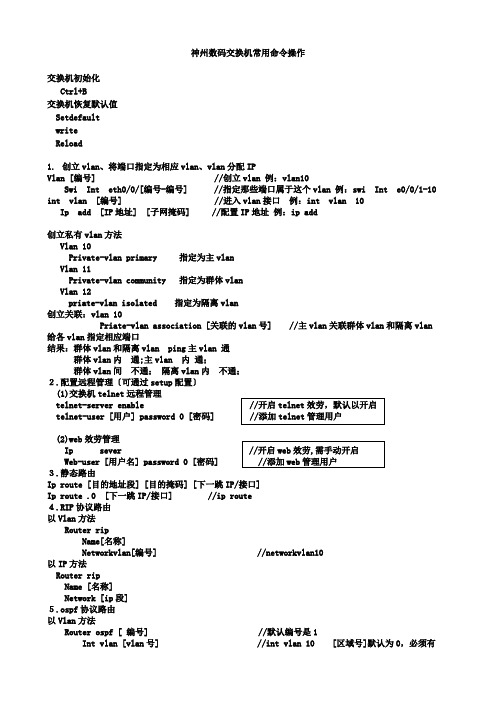

神州数码交换机路由器常用命令操作

神州数码交换机常用命令操作交换机初始化Ctrl+B交换机恢复默认值SetdefaultwriteReload1.创建vlan、将端口指定为相应vlan、vlan分配IPVlan [编号] //创建vlan 例:vlan10Swi Int eth0/0/[编号-编号] //指定那些端口属于这个vlan 例:swi Int e0/0/1-10 int vlan [编号] //进入vlan接口例:int vlan 10 Ip add [IP地址] [子网掩码] //配置IP地址例:ip add 192.168.1.1 255.255.255.0创建私有vlan方法Vlan 10Private-vlan primary 指定为主vlanVlan 11Private-vlan community 指定为群体vlanVlan 12priate-vlan isolated 指定为隔离vlan创建关联:vlan 10Priate-vlan association [关联的vlan号] //主vlan关联群体vlan和隔离vlan 给各vlan指定相应端口结果:群体vlan和隔离vlan ping主vlan 通群体vlan内通;主vlan 内通;群体vlan间不通;隔离vlan内不通;2.配置远程管理(可通过setup配置)(1)交换机telnet远程管理telnet-server enable //开启telnet服务,默认以开启telnet-user [用户] password 0 [密码] //添加telnet管理用户(2)web服务管理Ip http sever //开启web服务,需手动开启Web-user [用户名] password 0 [密码] //添加web管理用户3.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //ip route 0.0.0.0 0.0.0.0 192.168.1.2 4.RIP协议路由以Vlan方法Router ripName[名称]Networkvlan[编号] //networkvlan10以IP方法Router ripName [名称]Network [ip段]5.ospf协议路由以Vlan方法Router ospf [ 编号] //默认编号是1Int vlan [vlan号] //int vlan 10 [区域号]默认为0,必须有Ip ospf enable area [区域号] //ip ospf enable area 0以IP方法Router ospf [ 编号]Router-id [ip地址]Network [自己的IP] [网关] area 0 //network 192.168.1.1/24 area 0 6.生成树协议1)Stp模式配置spanning-tree //启用生成树spanning-tree mode stp //设置生成树模式spanning-tree mst 0 priority 4096 //设置生成树交换机优先级2)mstp的配置spanning-treespanning-tree mst configurationname [名称]instance [实例号] vlan [编号]spanning-tree mst [实例号] priority 4096 //设置生成树交换机优先级spanning-tree mst [实例号] port-priority 16 //设置生成树端口优先级3)配置成快速启用端口Int e0/0/[编号-编号]Spanning-tree portfast7.链路聚合(手工)port-group [组号] //创建聚合组号int e0/0/[做链路的那几个端口号] //将端口加入聚合组port-group [组号] mode on8.链路聚合(LACP动态生成)port-group [组号]int e0/0/[做链路的那几个端口号](交换机A的配置)port-group [组号] mode active(交换机B的配置)port-group [组号] mode passive9.trunkInt e0/0/[端口]Sw mode trunk //设置为trunkSw trunk allowed vlan all //划分到所有vlan10.Mac地址和端口绑定(单个)Int e0/0/[端口]Sw port-securitySw port-security mac-address [mac地址]11.Mac地址和端口绑定(多个)Inte0/0/[端口]Sw port-securitySw port-security maximum [安全mac地址个数如:3]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]12.Mac地址和端口绑定(动态学习)Int e0/0/[端口]Sw port-security maximumSw port-security maximum lockSw port-security maximum convert13.mac地址表绑定mac-address-table static address[mac地址]vlan[编号]inte0/0/[编号]//解释:让mac地址只能在指定vlan中的指定端口中使用,其他的都不能使用(未测试) 14. 端口安全1) int e0/0/1-10 //进入端口,只能在access口上配置2) switchport port-security //开启端口安全功能3) switchport port-security maximum 5 //配置端口安全最大连接数4) sw port-security violation shutdown //配置违例处理方式5).sw port-security mac-address [mac地址] //配置mac地址绑定15. 交换机端口镜像(将源端口数据复制到目标端口)1) monitor session 1 source interface fastEthernet 0/2 both //源端口、被镜像的端口2) monitor session 1 destiNation interface fastEthernet 0/3 //目标端口、镜像端口16.dhcp配置1)交换机做dhcp服务器配置Service dhcp //启用DHCP服务Ip dhcp pool [地址池名]Network-address [IP段如:192.168.1.0] [掩码数如:24]Lease[租用天数]Default-router[网关IP]Dns-server[DNS的IP]Ip dhcp excluded-address<开始地址><结束地址>//指定网段中不分配的IP地址2)Dhcp中继服务的配置Service dhcpIp forward-protocol udp bootps //配置DHCP中继转发port端口的UDP广播报文,默认67端口Int vlan [编号]或在接口上配置 //int e0/0/[编号]Ip help-address [服务器IP] //指定DHCP中继转发的UDP报文的目标地址17.ACL IP访问控制下面2条是开启ACLFirewall enable //开启包过滤功能Firewall default permit //设置默认动作为允许//定义标准访问控制列表 //定义访问列表Ip access-list standard test //在端口上应用列表Deny 192.168.1.100.00.0.0.0.255//禁止IP段访问Deny 192.168.200.11 0.0.0.0//禁止单个IP访问Denytcp192.168.200.00.0.0.255any-destinationd-port23//拒绝IP段telnet数据Permit192.168.1.100.00.0.0.0.255//允许IP段访问Deny192.168.200.110.0.0.0//允许IP访问//绑定ACL到各个端口Inte0/0/[端口]Ip access-group test in//验证方法Show access-group标准ACL实验1) access-list 1 deny 192.168.1.0 0.0.0.255 //拒绝访问的IP段2) access-list 1 permit 192.168.1.0 0.0.0.255 //允许的IP段3) //进入端口4) ip access-group 1 in //把控制列表1 配入端口,进入控制5) ip access-group 1 out //把控制列表1 配入端口,输出控制15. 扩展ACL实验1) access-list 101 deny tcp A.B.C.D 255.255.255.0 A.B.C.D 255.255.255.0 eq ftp(WWW)// 禁止前面个网段访问后面个网段的ftp或者WWW16. 交换机单向访问控制1) //使用标准ACL2) access-list 1 deny 192.168.1.0 0.0.0.2553) //进入端口4) ip access-group 1 in神州数码路由器常用命令操作路由器初始化:ctrl+breakNopassword路由器恢复默认值dirDel startup-configReboot1.进入端口给端口分配IPInt [端口]Ip add [ip] [子网掩码]No shuFC串口配置时钟频率Ph sp 640002.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //默认路由Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] 10 //浮动路由3.RIP协议路由Router ripNetwork [ip段]4.ospf协议路由Router ospf [进程号]Router-id [ip地址]Network [自己的IP段] [子网掩码] area [区域号如:0]5.telnet开启方法1Aaa authen enable default lineAaa authen login default lineEnable passwd [密码]Line vty 0 4Password [密码]方法2Username [用户名] password [密码]Aaa authentication login [用户名] localLine vty 0 4Login authentication [刚刚那个用户名]6.web访问配置Username [用户] password 0 [密码] //添加用户Ip http webm-type[web配置方式] //选择方式.高级,典型,向导Ip http port[端口] //配置web端口7.ppp协议时钟频率physical-layer speed 64000封装PPP协议Int s0/[编号]Enc ppp //封装PPP协议单向验证(验证方式为PAP和CHAP)验证方Aaa authen ppp default localUsername [用户名] password [密码]Int s0/[编号]Enc pppPpp authen pap被验证方Aaa authen ppp default localInt s0/[编号]Enc pppPpp pap sen [用户名] passwd [密码]双向验证:9.hdlcInt s0/[编号]Enc hdlc //和PPP差不多,都在端口中配置10.dhcp配置Ip dhcp pool[地址池名]Network 192.168.2.0 255.255.255.0 //定义网络段Range 192.168.2.10 192.168.2.20 //定义地址范围Default-router [IP] //配置网关Dns-sever [ip] //配置NDS的IPLease [天数] //租用天数//退回配置模式(config)Ip dhcpd enable//开启dhcp11.Nat网络地址转换分为三种静态地址转换、动态地址转换、端口复用第一种1对1的网络地址转换,也叫静态地址转换,主要用于发布服务器(FTP/WEB/telnet)1)定义内外口在端口下输入ip nat inside ip nat outside2)配置地址转换:ip nat inside source static <服务器地址> <公网地址>ip nat inside source static tcp <服务器地址> 80 <公网地址> 80 发布WWW服务ip nat inside source static tcp <服务器地址> 20 <公网地址> 20 发布ftp服务ip nat inside source static tcp <服务器地址> 21 <公网地址> 21ip nat inside source static tcp <服务器地址> 23 <公网地址> 23 允许telnet远程登陆第二种多对多的网络地址转换,也叫动态地址转换1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表(标准)和外网的地址池定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码> //定义允许转换的源地址范围定义外网的地址池:ip nat pool <地址池名> <外网开始地址> <外网结束地址> netmask <子网掩码> 3)配置地址转换:ip nat inside source list <列表名> pool <地址池名> overload第三种多对一的网络地址转换,也叫端口复用(natp)1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>3)配置地址转换:ip nat inside source list <列表名> interface <外网接口编号> overload12.vpn(L2TP/PPTP)的配置//A到B的数据传输实例ROUTER-A的配置Intvirtual-tunnel0Ipadd172.16.1.2255.255.255.0***********************Pppchappassword[密码]//退回配置模式(config)VpdnenableVpdn-group0Request-dialinInitiate-toip192.168.1.2priority1Protocol12tp//退回配置模式(config)Iproute192.168.2.0255.255.255.0virtual-tunel0ROUTER-B的配置13、路由重分布redistribute static 重分布静态路由default-information originate 重分布默认路由redistribute connect 重分布直连网段redistribute rip 重分布RIP路由redistribute ospf <进程号> 重分布OSPF路由default-metric [权值] 设置路由权值14、策略路由1)定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>2)定义路由图route-map <图名> <图号1> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口route-map <图名> <图号2> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口3)在指定路由器的入口上应用路由图Router(config-if)#ip policy route-map <图名>15、Rip 认证:在端口上进行认证(要求在两台设备的路由端口配置)RIP版本1不支持认证。

ip nat inside与ip nat outside的区别

1、静态地址转换适用的环境静态地址转换将内部本地地址与内部合法地址进行一对一的转换,且需要指定和哪个合法地址进行转换。

如果内部网络有E-mail服务器或FTP服务器等可以为外部用户提供的服务,这些服务器的IP地址必须采用静态地址转换,以便外部用户可以使用这些服务。

静态地址转换基本配置步骤:(1)、在内部本地地址与内部合法地址之间建立静态地址转换。

在全局设置状态下输入:Ip nat inside source static 内部本地地址内部合法地址(2)、指定连接网络的内部端口在端口设置状态下输入:ip nat inside(3)、指定连接外部网络的外部端口在端口设置状态下输入:ip nat outside注:可以根据实际需要定义多个内部端口及多个外部端口。

实例1:本实例实现静态NAT地址转换功能。

将2501的以太口作为内部端口,同步端口0作为外部端口。

其中10.1.1.2,10.1.1.3,10.1.1.4的内部本地地址采用静态地址转换。

其内部合法地址分别对应为192.1.1.2,192.1.1.3,192.1.1.4。

路由器2501的配置:Current configuration:version 11.3no service password-encryptionhostname 2501ip nat inside source static 10.1.1.2 192.1.1.2ip nat inside source static 10.1.1.3 192.1.1.3ip nat inside source static 10.1.1.4 192.1.1.4interface Ethernet0ip address 10.1.1.1 255.255.255.0 ip nat insideinterface Serial0ip address 192.1.1.1 255.255.255.0 ip nat outsideno ip mroute-cachebandwidth 2000no fair-queueclockrate 2000000interface Serial1no ip addressshutdownno ip classlessip route 0.0.0.0 0.0.0.0 Serial0 line con 0line aux 0line vty 0 4password ciscoend配置完成后可以用以下语句进行查看:show ip nat statistcsshow ip nat translations。

山石防火墙常用命令

山石防火墙常用命令一、查看防火墙状态在使用山石防火墙时,我们常常需要了解防火墙的状态,以便及时调整和优化配置。

通过以下命令可以查看防火墙的状态信息:1. show firewall status:显示防火墙的状态信息,包括是否启用、当前运行模式等。

二、配置防火墙规则配置防火墙规则是使用山石防火墙的重要任务之一,它决定了哪些网络流量可以通过防火墙,哪些需要被阻止。

以下是常用的配置防火墙规则的命令:1. firewall policy:进入防火墙规则配置模式。

2. show firewall policy:显示当前配置的防火墙规则。

3. add firewall policy:添加一条新的防火墙规则。

4. set firewall policy:修改已存在的防火墙规则。

三、网络地址转换(NAT)防火墙中的网络地址转换(NAT)功能可以将内部网络的私有IP地址转换为公网IP地址,实现内部网络与外部网络的通信。

以下是常用的NAT命令:1. nat enable:启用NAT功能。

2. nat inside:指定内部网络。

3. nat outside:指定外部网络。

4. nat pool:配置NAT地址池。

5. nat static:配置静态NAT。

四、配置端口映射端口映射是防火墙的重要功能之一,它允许外部网络通过特定的端口访问内部网络的特定服务。

以下是常用的端口映射命令:1. port-map enable:启用端口映射功能。

2. port-map inside:指定内部网络。

3. port-map outside:指定外部网络。

4. port-map static:配置静态端口映射。

五、配置访问控制列表(ACL)访问控制列表(ACL)用于控制网络流量的进出规则,可以实现对特定IP地址、端口或协议的访问控制。

以下是常用的ACL命令:1. access-list enable:启用ACL功能。

2. access-list inbound:配置流量进入规则。

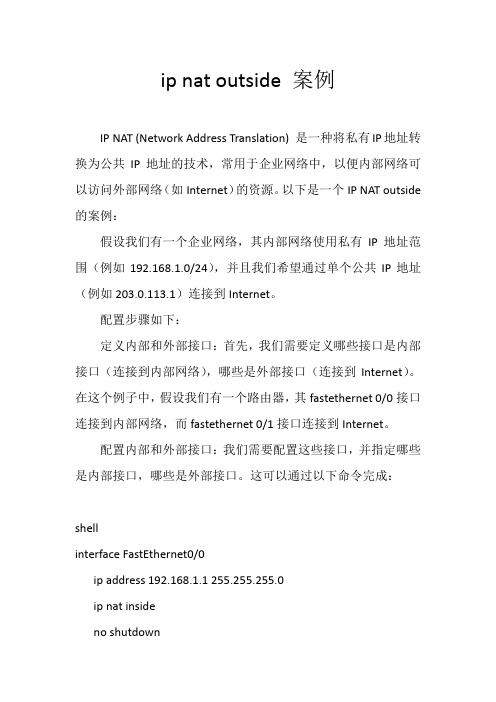

ip nat outside 案例

ip nat outside 案例IP NAT (Network Address Translation) 是一种将私有IP地址转换为公共IP地址的技术,常用于企业网络中,以便内部网络可以访问外部网络(如Internet)的资源。

以下是一个IP NAT outside 的案例:假设我们有一个企业网络,其内部网络使用私有IP地址范围(例如192.168.1.0/24),并且我们希望通过单个公共IP地址(例如203.0.113.1)连接到Internet。

配置步骤如下:定义内部和外部接口:首先,我们需要定义哪些接口是内部接口(连接到内部网络),哪些是外部接口(连接到Internet)。

在这个例子中,假设我们有一个路由器,其fastethernet 0/0接口连接到内部网络,而fastethernet 0/1接口连接到Internet。

配置内部和外部接口:我们需要配置这些接口,并指定哪些是内部接口,哪些是外部接口。

这可以通过以下命令完成:shellinterface FastEthernet0/0ip address 192.168.1.1 255.255.255.0ip nat insideno shutdowninterface FastEthernet0/1ip address 203.0.113.1 255.255.255.0ip nat outsideno shutdown定义访问控制列表(ACL):接下来,我们需要定义一个ACL,以指定哪些内部地址可以进行NAT转换。

例如,如果我们希望允许整个192.168.1.0/24网络进行NAT转换,可以创建以下ACL:shellaccess-list 1 permit 192.168.1.0 0.0.0.255配置NAT池:我们需要定义一个NAT池,该池将用于将内部地址转换为外部地址。

例如,我们可以创建一个NAT池,其中包含单个公共IP地址203.0.113.1:shellip nat pool natpool 203.0.113.1 203.0.113.1 netmask 255.255.255.0将ACL和NAT池关联:最后,我们需要将之前定义的ACL 和NAT池关联起来,以便将内部地址转换为NAT池中的地址。

路由器的配置命令

路由器的配置命令在当今数字化的时代,网络已经成为我们生活和工作中不可或缺的一部分。

而路由器作为网络连接的核心设备,其正确的配置对于实现稳定、高效的网络连接至关重要。

本文将为您详细介绍一些常见的路由器配置命令,帮助您更好地理解和管理网络。

首先,让我们来了解一下进入路由器配置界面的基本步骤。

通常,您需要通过电脑或移动设备连接到路由器的无线网络或有线网络。

然后,在浏览器中输入路由器的默认 IP 地址(常见的如 19216811 或19216801),按下回车键。

此时,系统会提示您输入用户名和密码,这些信息通常可以在路由器的背面或说明书中找到。

成功登录后,您就可以开始进行各种配置操作了。

一、基本配置命令1、`enable`:此命令用于进入特权模式,特权模式允许您执行更多的高级配置操作。

2、`configure terminal`:输入该命令后,您将进入全局配置模式,在此模式下可以对路由器的各项参数进行整体设置。

3、`hostname 路由器名称`:通过这个命令,您可以为路由器设置一个易于识别的名称,方便管理和区分。

二、接口配置命令1、`interface 接口类型接口编号`:例如,`interface ethernet 0/0`用于指定要配置的以太网接口。

2、`ip address IP 地址子网掩码`:为指定的接口分配 IP 地址和子网掩码。

3、`no shutdown`:启用指定的接口,如果接口处于关闭状态,使用此命令可以将其打开。

三、路由配置命令1、`ip route 目标网络子网掩码下一跳地址`:用于添加静态路由,告诉路由器如何将数据包发送到特定的网络。

2、`router ospf 进程 ID`:如果您使用 OSPF 动态路由协议,输入此命令来启动 OSPF 进程。

四、无线配置命令1、`wireless mode 模式`:常见的模式有 80211b、80211g、80211n 等,您可以根据需要选择。

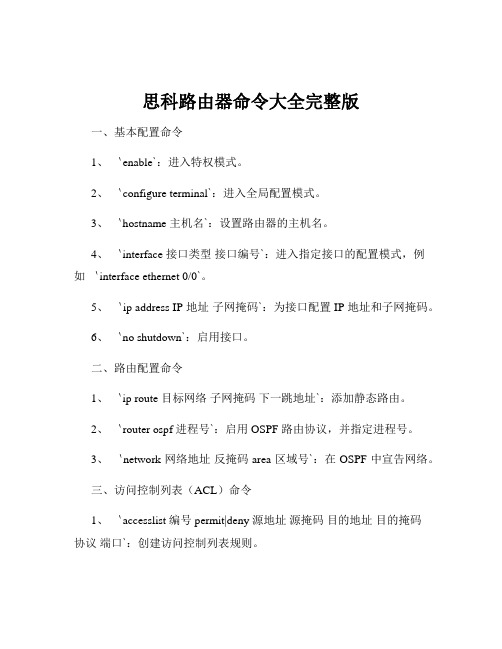

思科路由器命令大全完整版

思科路由器命令大全完整版一、基本配置命令1、`enable`:进入特权模式。

2、`configure terminal`:进入全局配置模式。

3、`hostname 主机名`:设置路由器的主机名。

4、`interface 接口类型接口编号`:进入指定接口的配置模式,例如`interface ethernet 0/0`。

5、`ip address IP 地址子网掩码`:为接口配置 IP 地址和子网掩码。

6、`no shutdown`:启用接口。

二、路由配置命令1、`ip route 目标网络子网掩码下一跳地址`:添加静态路由。

2、`router ospf 进程号`:启用 OSPF 路由协议,并指定进程号。

3、`network 网络地址反掩码 area 区域号`:在 OSPF 中宣告网络。

三、访问控制列表(ACL)命令1、`accesslist 编号 permit|deny 源地址源掩码目的地址目的掩码协议端口`:创建访问控制列表规则。

2、`ip accessgroup 编号 in|out`:将访问控制列表应用到接口的入站或出站方向。

四、NAT 配置命令1、`ip nat inside source list 访问控制列表编号 interface 外部接口overload`:配置 PAT(端口地址转换)。

2、`interface 接口 ip nat inside`:指定接口为内部接口。

3、`interface 接口 ip nat outside`:指定接口为外部接口。

五、VLAN 配置命令1、`vlan VLAN 号`:创建 VLAN。

2、`name VLAN 名称`:为 VLAN 命名。

3、`interface vlan VLAN 号`:进入 VLAN 接口配置模式。

六、端口镜像命令1、`monitor session 会话号source interface 源接口`:指定源端口。

2、`monitor session 会话号 destination interface 目的接口`:指定目的端口。

NAT三种基本转换方式

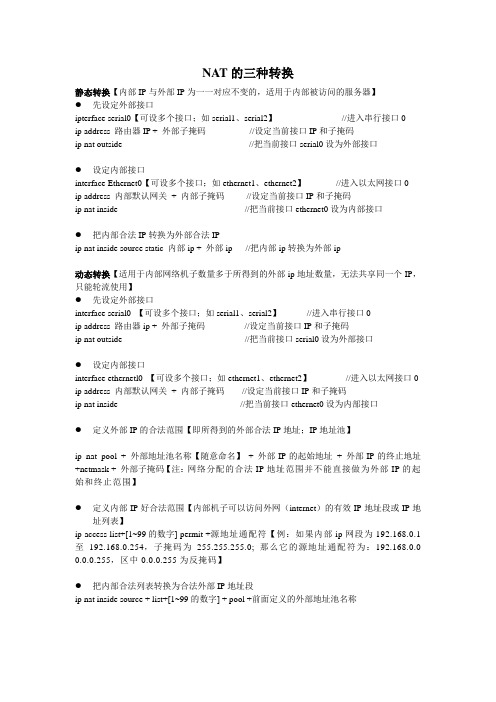

NAT的三种转换静态转换【内部IP与外部IP为一一对应不变的,适用于内部被访问的服务器】●先设定外部接口ipterface serial0【可设多个接口;如serial1、serial2】//进入串行接口0ip address 路由器IP + 外部子掩码//设定当前接口IP和子掩码ip nat outside //把当前接口serial0设为外部接口●设定内部接口interface Ethernet0【可设多个接口;如ethernet1、ethernet2】//进入以太网接口0ip address 内部默认网关+ 内部子掩码//设定当前接口IP和子掩码ip nat inside //把当前接口ethernet0设为内部接口●把内部合法IP转换为外部合法IPip nat inside source static 内部ip + 外部ip //把内部ip转换为外部ip动态转换【适用于内部网络机子数量多于所得到的外部ip地址数量,无法共享同一个IP,只能轮流使用】●先设定外部接口interface serial0 【可设多个接口;如serial1、serial2】//进入串行接口0ip address 路由器ip + 外部子掩码//设定当前接口IP和子掩码ip nat outside //把当前接口serial0设为外部接口●设定内部接口interface ethernetl0 【可设多个接口;如ethernet1、ethernet2】//进入以太网接口0 ip address 内部默认网关+ 内部子掩码//设定当前接口IP和子掩码ip nat inside //把当前接口ethernet0设为内部接口●定义外部IP的合法范围【即所得到的外部合法IP地址;IP地址池】ip nat pool + 外部地址池名称【随意命名】+ 外部IP的起始地址+ 外部IP的终止地址+netmask + 外部子掩码【注:网络分配的合法IP地址范围并不能直接做为外部IP的起始和终止范围】●定义内部IP好合法范围【内部机子可以访问外网(internet)的有效IP地址段或IP地址列表】ip access-list+[1~99的数字] permit +源地址通配符【例:如果内部ip网段为192.168.0.1至192.168.0.254,子掩码为255.255.255.0; 那么它的源地址通配符为:192.168.0.0 0.0.0.255,区中0.0.0.255为反掩码】●把内部合法列表转换为合法外部IP地址段ip nat inside source + list+[1~99的数字] + pool +前面定义的外部地址池名称端口复用动态地址转换【即多台内网机子,共享一个或多个外部IP】●设定外部接口Interface serial0Ip address 路由器IP +外部子掩码Ip nat outside●设定内部接口Interface Ethernet0Ip address 内部默认网关+内部子掩码Ip nat inside●设定外部IP地址段或叫地址池Ip nat address pool +地址池名称+外部起始IP +外部终止IP +netmask + 外部子掩码●设定内部IP地址段或叫访问列表Access-list + [1~99的数字] + permit 地址通配符●转换内部IP为外部合法IPIp nat inside source list + [1~99的数字] + pool +前面定义的地址池名称+ overload 【此文章为本人加强记忆所用,非教科书,仅供参考】。

ip nat命令的解释

Ruijie(config-if)#ip nat outside

Ruijie(config-if)#no shutdown

本例路由器的fastethernet 0/0连接的是内网,被定义为inside接口,fastethernet 0/1连接的是外网,被定义为outside接口。

本例定义了两个内部源地址静态NAT,两个服务都是Web服务,内网用户可以用http://192.168.1.6和http://192.168.1.8访问这两个网站,外网用户需要用http://200.10.10.2和http://200.10.10.2:8080访问这两个网站。

ip nat outside source list

语法:

ip nat outside source listaccess-list-numberpoolpool-name

no ip nat outside source listaccess-list-number

启用外部源地址转换的动态NAT。使用no选项可关闭该动态NAT。

参数:

access-list-number:访问控制列表的表号。它指定由哪个访问控制列表来定义源地址的规则。

global-address:内部全局地址。是内部主机在外部网络表现出的地址,一般是注册的合法地址(公网地址)。

protocol:协议。可以是TCP或UDP。

local-port:本地地址的服务端口号。

global-port:全局地址的服务端口号,它可以和local-port不同。

permit-inside:允许内部用户使用全局地址访问本地主机。

IPNatenable和ipnatinsideoutside区别

2013-09-08 13:09 3599人阅读 (3)目录为了配一条NAT,发生了很多事。

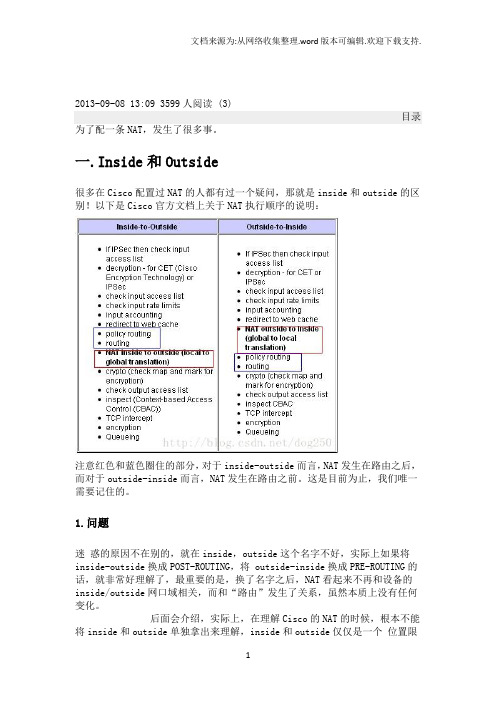

一.Inside和Outside很多在Cisco配置过NAT的人都有过一个疑问,那就是inside和outside的区别!以下是Cisco官方文档上关于NAT执行顺序的说明:注意红色和蓝色圈住的部分,对于inside-outside而言,NAT发生在路由之后,而对于outside-inside而言,NAT发生在路由之前。

这是目前为止,我们唯一需要记住的。

1.问题迷惑的原因不在别的,就在inside,outside这个名字不好,实际上如果将inside-outside换成POST-ROUTING,将 outside-inside换成PRE-ROUTING的话,就非常好理解了,最重要的是,换了名字之后,NAT看起来不再和设备的inside/outside网口域相关,而和“路由”发生了关系,虽然本质上没有任何变化。

后面会介绍,实际上,在理解Cisco的NAT的时候,根本不能将inside和outside单独拿出来理解,inside和outside仅仅是一个位置限定词,代表“某地”,而具体的是“到某地去”还是“从某地来”,还需要一个副词,这就是source和destination。

在详述这个之前,姑且先将inside和outside单独拿出来使用。

接下来我来说明一下NAT和路由的关系是多么重要!考虑以下的数据流,我以“路由”这个动作为中心:正向包:-->NAT point1-->路由-->NAT point2-->返回包:<--NAT point1<--路由<--NAT point2<--我们看一下在NAT point1和NAT point2上要做些什么动作才合理。

首先我们先考虑转换正向包的源IP地址发生在NAT point2,那么对于返回包,目标地址转换就发生在NAT point2,返回包转换完目标地址后,发生路由查询,数据包正常返回,没有任何问题。

NAT的配置:静态NAT配置

Ruijie(config-if)#no shutdown

Ruijie(config-if)#end

Ruijie#

本例定义了两条静态NAT,私有地址192.168.10.1与合法地址200.6.15.1对应,私有地址192.168.10.2与合法地址200.6.15.2对应。

以上命令指定了网络的内部接口。

Ruijie(config-if)#interfaceinterface-id

Ruijie(config-if)#ip nat outside

以上命令指定了网络的外部接口。

你可以配置多个Inside和Outside接口。

2、删除配置的静态NAT:

Ruijie(config)#no ip nat inside source staticlocal-address global-address[permit-inside]

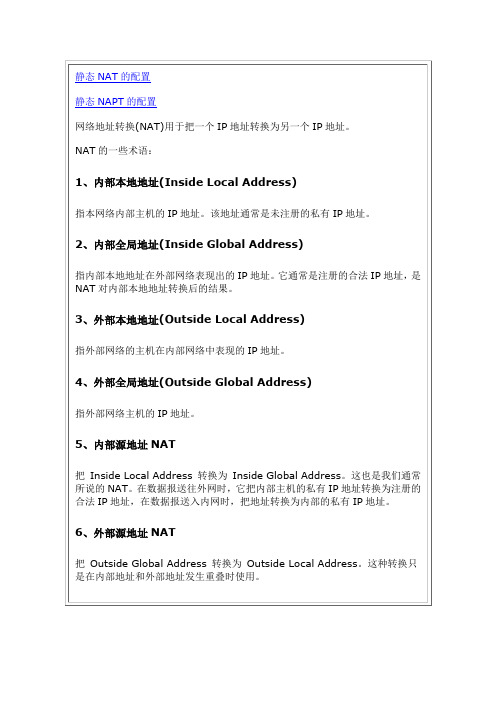

静态NAT的配置

静态NAPT的配置

网络地址转换(NAT)用于把一个IP地址转换为另一个IP地址。

NAT的一些术语:

1、内部本地地址(Inside Local Address)

指本网络内部主机的IP地址。该地址通常是未注册的私有IP地址。

2、内部全局地址(Inside Global Address)

指内部本地地址在外部网络表现出的IP地址。它通常是注册的合法IP地址,是NAT对内部本地地址转换后的结果。

静态NAPT的配置

静态NAPT可以使一个内部全局地址和多个内部本地地址相对应,址可以和多个内部本地地址建立映射,用IP地址+端口号区分各个内部地址。

2、从外部网络访问静态NAPT映射的内部主机时,应该给出端口号。

NAT中四类地址的含义

思科的理解:1、内部本地地址:指在一个企业和机构网络内部分配给一台主机的IP地址,这地址通常是私有IP地址。

2、内部全局地址:指设置在路由器等因特网接口设备上,用来代替一个或者多个私有IP地址的公有地址,这个地址在公网上是唯一的。

3、外部本地地址:指因特网上的一个公有地址,该地址可能是因特网上的一台主机。

4、外部全局地址:指因特网上另一端网络内部的地址,该地址可能是的私有的。

对于网络地址转换的理解核心在于搞清楚NAT术语中所提到的四个地址。

事实上,所有的地址转换工作就是在对这四个地址进行反复的变化。

因此下面的例子用十分形象和生活化的内容来解释了四个地址之间的关系。

四个术语的内容:inside local(内部本地地址)inside global(内部全局地址)outside local(外部本地地址)outside global(外部全局地址)对于这四个地址的解释如下:inside local(内部本地地址):在自有网络中分配给私有主机的地址,一般情况下该地址是RFC1918中定义的私有地址。

inside local地址的特点是只会出现在自有网络中并且一定是给私有主机使用的。

inside global(内部全局地址):私有主机在非自有网络中使用的地址,通常情况下inside global地址是从合法的全球统一可寻址空间中分配的地址,也就是通常所说的共有IP。

inside global地址的特点是只会出现在非自有网络中并且一定是给私有主机使用的。

outside local(外部本地地址):非私有主机在自有网络内表现出来的IP地址。

该地址是自有网络的管理员为本网络以外的设备所准备的用于在自有网络内使用的IP地址。

outside local地址的特点是只会出现在自有网络内但是是供给非私有主机使用的。

outside global(外部全局地址):非私有主机在自有网络以外的区域使用的IP 地址,是非私有主机所在网络的管理员负责管理个分配的。

神州数码交换机路由器常用命令操作

神州数码交换机常用命令操作交换机初始化Ctrl+B交换机恢复默认值SetdefaultwriteReload1.创立vlan、将端口指定为相应vlan、vlan分配IPVlan [编号] //创立vlan 例:vlan10Swi Int eth0/0/[编号-编号] //指定那些端口属于这个vlan 例:swi Int e0/0/1-10 int vlan [编号] //进入vlan接口例:int vlan 10 Ip add [IP地址] [子网掩码] //配置IP地址例:ip add创立私有vlan方法Vlan 10Private-vlan primary 指定为主vlanVlan 11Private-vlan community 指定为群体vlanVlan 12priate-vlan isolated 指定为隔离vlan创立关联:vlan 10Priate-vlan association [关联的vlan号] //主vlan关联群体vlan和隔离vlan 给各vlan指定相应端口结果:群体vlan和隔离vlan ping主vlan 通群体vlan内通;主vlan 内通;群体vlan间不通;隔离vlan内不通;2.配置远程管理〔可通过setup配置〕(1)交换机telnet远程管理telnet-server enable //开启telnet效劳,默认以开启telnet-user [用户] password 0 [密码] //添加telnet管理用户(2)web效劳管理Ip sever //开启web效劳,需手动开启Web-user [用户名] password 0 [密码] //添加web管理用户3.静态路由Ip route [目的地址段] [目的掩码] [下一跳IP/接口]Ip route .0 [下一跳IP/接口] //ip route4.RIP协议路由以Vlan方法Router ripName[名称]Networkvlan[编号] //networkvlan10以IP方法Router ripName [名称]Network [ip段]5.ospf协议路由以Vlan方法Router ospf [ 编号] //默认编号是1Int vlan [vlan号] //int vlan 10 [区域号]默认为0,必须有Ip ospf enable area [区域号] //ip ospf enable area 0以IP方法Router ospf [ 编号]Router-id [ip地址]Network [自己的IP] [网关] area 0 //network area 06.生成树协议1〕Stp形式配置spanning-tree //启用生成树spanning-tree mode stp //设置生成树形式spanning-tree mst 0 priority 4096 //设置生成树交换机优先级2〕mstp的配置spanning-treespanning-tree mst configurationname [名称]instance [实例号] vlan [编号]spanning-tree mst [实例号] priority 4096 //设置生成树交换机优先级spanning-tree mst [实例号] port-priority 16 //设置生成树端口优先级3〕配置成快速启用端口Int e0/0/[编号-编号]Spanning-tree portfast7.链路聚合〔手工〕port-group [组号] //创立聚合组号int e0/0/[做链路的那几个端口号] //将端口参加聚合组port-group [组号] mode on8.链路聚合〔LACP动态生成〕port-group [组号]int e0/0/[做链路的那几个端口号]〔交换机A的配置〕port-group [组号] mode active〔交换机B的配置〕port-group [组号] mode passiveInt e0/0/[端口]Sw mode trunk //设置为trunkSw trunk allowed vlan all //划分到所有vlan10.Mac地址和端口绑定〔单个〕Int e0/0/[端口]Sw port-securitySw port-security mac-address [mac地址]地址和端口绑定〔多个〕Inte0/0/[端口]Sw port-securitySw port-security maximum [平安mac地址个数如:3]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]地址和端口绑定(动态学习)Int e0/0/[端口]Sw port-security maximumSw port-security maximum lockSw port-security maximum convert地址表绑定mac-address-table static address[mac地址]vlan[编号]inte0/0/[编号]//解释:让mac地址只能在指定vlan中的指定端口中使用,其他的都不能使用(未测试) 14. 端口平安1) int e0/0/1-10 //进入端口,只能在access口上配置2) switchport port-security //开启端口平安功能3) switchport port-security maximum 5 //配置端口平安最大连接数4) sw port-security violation shutdown //配置违例处理方式5).sw port-security mac-address [mac地址] //配置mac地址绑定15. 交换机端口镜像〔将源端口数据复制到目的端口〕1) monitor session 1 source interface fastEthernet 0/2 both //源端口、被镜像的端口2) monitor session 1 destiNation interface fastEthernet 0/3 //目的端口、镜像端口配置1)交换机做dhcp效劳器配置Service dhcp //启用DHCP效劳Ip dhcp pool [地址池名]Network-address [IP段如: [掩码数如:24]Lease[租用天数]Default-router[网关IP]Dns-server[DNS的IP]Ip dhcp excluded-address<开始地址><完毕地址>//指定网段中不分配的IP地址2)Dhcp中继效劳的配置Service dhcpIp forward-protocol udp bootps //配置DHCP中继转发port端口的UDP播送报文,默认67端口Int vlan [编号]或在接口上配置 //int e0/0/[编号]Ip help-address [效劳器IP] //指定DHCP中继转发的UDP报文的目的地址IP访问控制下面2条是开启ACLFirewall enable //开启包过滤功能Firewall default permit //设置默认动作为允许//定义标准访问控制列表 //定义访问列表Ip access-list standard test //在端口上应用列表Deny .255//制止IP段访问Deny .0//制止单个IP访问回绝IP段telnet数据0..0.255//允许IP段访问允许IP访问//绑定ACL到各个端口Inte0/0/[端口]Ip access-group test in//验证方法Show access-group标准ACL实验.255 //回绝访问的IP段.255 //允许的IP段3) //进入端口4) ip access-group 1 in //把控制列表1 配入端口,进入控制5) ip access-group 1 out //把控制列表1 配入端口,输出控制15. 扩展ACL实验255.0 A16. 交换机单向访问控制1) //使用标准ACL.2553) //进入端口4) ip access-group 1 in神州数码路由器常用命令操作路由器初始化:ctrl+breakNopassword路由器恢复默认值dirDel startup-configReboot1.进入端口给端口分配IPInt [端口]Ip add [ip] [子网掩码]No shuFC串口配置时钟频率Ph sp 640002.静态路由Ip route [目的地址段] [目的掩码] [下一跳IP/接口]Ip route .0 [下一跳IP/接口] //默认路由Ip route .0 [下一跳IP/接口] 10 //浮动路由协议路由Router ripNetwork [ip段]协议路由Router ospf [进程号]Router-id [ip地址]Network [自己的IP段] [子网掩码] area [区域号如:0]开启方法1Aaa authen enable default lineAaa authen login default lineEnable passwd [密码]Line vty 0 4Password [密码]方法2Username [用户名] password [密码]Aaa authentication login [用户名] localLine vty 0 4Login authentication [刚刚那个用户名]6.web访问配置Username [用户] password 0 [密码] //添加用户Ip webm-type[web配置方式] //选择方式.高级,典型,向导Ip port[端口] //配置web端口7.ppp协议时钟频率physical-layer speed 64000封装PPP协议Int s0/[编号]Enc ppp //封装PPP协议单向验证〔验证方式为PAP和CHAP〕验证方Aaa authen ppp default localUsername [用户名] password [密码]Int s0/[编号]Enc pppPpp authen pap被验证方Aaa authen ppp default localInt s0/[编号]Enc pppPpp pap sen [用户名] passwd [密码]双向验证:Int s0/[编号]Enc hdlc //和PPP差不多,都在端口中配置配置Ip dhcp pool[地址池名]Network //定义网络段Range //定义地址范围Default-router [IP] //配置网关Dns-sever [ip] //配置NDS的IPLease [天数] //租用天数//退回配置形式(config)Ip dhcpd enable//开启dhcp11.Nat网络地址转换分为三种静态地址转换、动态地址转换、端口复用第一种1对1的网络地址转换,也叫静态地址转换,主要用于发布效劳器〔FTP/WEB/telnet〕1〕定义内外口在端口下输入ip nat inside ip nat outside2〕配置地址转换:ip nat inside source static <效劳器地址> <公网地址>ip nat inside source static tcp <效劳器地址> 80 <公网地址> 80 发布WWW效劳ip nat inside source static tcp <效劳器地址> 20 <公网地址> 20 发布ftp效劳ip nat inside source static tcp <效劳器地址> 21 <公网地址> 21ip nat inside source static tcp <效劳器地址> 23 <公网地址> 23 允许telnet远程登陆第二种多对多的网络地址转换,也叫动态地址转换1〕定义内外口在端口下输入ip nat inside ip nat outside2〕定义内网访问列表〔标准〕和外网的地址池定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码> //定义允许转换的源地址范围定义外网的地址池:ip nat pool <地址池名> <外网开始地址> <外网完毕地址> netmask <子网掩码> 3〕配置地址转换:ip nat inside source list <列表名> pool <地址池名> overload第三种多对一的网络地址转换,也叫端口复用〔natp〕1〕定义内外口在端口下输入ip nat inside ip nat outside2〕定义内网访问列表定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>3〕配置地址转换:ip nat inside source list <列表名> interface <外网接口编号> overload12.vpn(L2TP/PPTP)的配置//A到B的数据传输实例ROUTER-A的配置Intvirtual-tunnel0PppchaphostPppchappassword[密码]//退回配置形式(config)VpdnenableVpdn-group0Request-dialinProtocol12tp//退回配置形式(config)ROUTER-B的配置13、路由重分布redistribute static 重分布静态路由default-information originate 重分布默认路由redistribute connect 重分布直连网段redistribute rip 重分布RIP路由redistribute ospf <进程号> 重分布OSPF路由default-metric [权值] 设置路由权值14、策略路由1)定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>2)定义路由图route-map <图名> <图号1> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口route-map <图名> <图号2> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口3〕在指定路由器的入口上应用路由图Router(config-if)#ip policy route-map <图名>15、Rip 认证:在端口上进展认证〔要求在两台设备的路由端口配置〕RIP版本1不支持认证。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

彻底理解Cisco NAT内部的一些事一.Inside和Outside很多在Cisco配置过NAT的人都有过一个疑问,那就是inside和outside的区别!以下是Cisco官方文档上关于NAT执行顺序的说明:注意红色和蓝色圈住的部分,对于inside-outside而言,NAT发生在路由之后,而对于outside-inside而言,NAT发生在路由之前。

这是目前为止,我们唯一需要记住的。

1.问题迷惑的原因不在别的,就在inside,outside这个名字不好,实际上如果将inside-outside换成POST-ROUTING,将 outside-inside换成PRE-ROUTING的话,就非常好理解了,最重要的是,换了名字之后,NAT看起来不再和设备的inside/outside网口域相关,而和“路由”发生了关系,虽然本质上没有任何变化。

后面会介绍,实际上,在理解Cisco的NAT的时候,根本不能将inside 和outside单独拿出来理解,inside和outside仅仅是一个位置限定词,代表“某地”,而具体的是“到某地去”还是“从某地来”,还需要一个副词,这就是source和destination。

在详述这个之前,姑且先将inside和outside单独拿出来使用。

接下来我来说明一下NAT和路由的关系是多么重要!考虑以下的数据流,我以“路由”这个动作为中心:正向包:-->NAT point1-->路由-->NAT point2-->返回包:<--NAT point1<--路由<--NAT point2<--我们看一下在NAT point1和NAT point2上要做些什么动作才合理。

首先我们先考虑转换正向包的源IP地址发生在NAT point2,那么对于返回包,目标地址转换就发生在NAT point2,返回包转换完目标地址后,发生路由查询,数据包正常返回,没有任何问题。

现在考虑正向包的源IP地址转换发生在NAT point1,那么按照将NAT钩子操作安装在数据流同一位置的原则,返回包的目标地址转换只能发生在NAT point1,此时已经经过了路由查询,路由查询是基于目标地址转换前的目标地址来的,也就是说这个路由结果并非真正的路由结果,真正要想将返回数据包送到目的地,必须基于转换后目标地址来查询路由表才可以,然而即便这个针对转换前目标的路由查询结果实际上是个假的结果,你也要必须把它映射成一个真的结果 (这就是ip nat outside source中add-route参数要做的事情,下面的例子详述)。

以下给出一个实例:为了使得返回包能到达1.1.1.2,必须将到达2.2.2.4的路由映射到E0那一侧才行,因此必须增加一条:ip route 2.2.2.4 255.255.255.255 1.1.1.2也就是说将到达目标地址转换前的下一跳设置成目标地址转换后的下一跳。

这就是NAT和路由的联动关系。

Cisco中如果你用ip nat outside source设置NAT的时候,就会碰到上面的这个问题,你可以手工添加一条反向包的地址转换前路由映射,也可以通过命令行后面加add-route参数解决,add-route参数会自动为你添加那条路由,实际上它做的就是:a.根据NAT映射表查询目的地址B转换后的目的地址A;b.查找目的地址A查询到达A的下一跳C;c.将到达B的下一条设置到C。

我们看到在outside上,即PRE-ROUTING上做源地址转换确实会有问题,但是可以通过add-route参数进行路由重新映射来解决之。

正常合理的情况就是在inside上,即POST-ROUTING上做源地址转换。

事实上,我们虽然在做源地址转换,但是问题总是出在反向数据包的目标地址转换上,合理的情况就是要将目标地址转换放在路由之前进行,反推正向数据,那就是将源地址转换放在路由之后进行,如果不了解Cisco Domain概念的话,一定会认为:不要在outside 上作源地址转换!目前为止,我来总结一下。

Cisco完全割裂了路由和NAT的关系,不像Linux那样DNAT永远在路由之前进行,不管是配置的DNAT,还是SNAT 的反向DNAT,都在路由前,这样就可以针对转换后的目标地址做路由查询,如果这么理解是对的,你会惊讶,Cisco竟然可以在 PREROUTING(outside)做SNAT(ip nat outside source),导致反向包在POSTROUTING做DNAT...但是事情不是这么简单!Cisco不会由于犯错而设计出如此不合理又容易把人搞晕的NAT架构的,它这么设计必然有自己的理由,是什么理由呢?下面2,3两小节给出了一些提示。

2.关于policy routing我们知道,标准的IP路由是基于目标地址的,但是为了增加更多的策略,policy routing可以用源地址来影响路由查询结果。

在这种意义上,源地址转换在路由之前就是必要的,然而这样就会导致反向的目标地址地址转换发生在路由之后!到底是:a.为了policy routing将SNAT置于路由之前b.为了不必add-route(虽然它确实不是什么问题,而且是自动的),将DNAT置于路由之前需要一个权衡!然而Cisco不像Linux那样去对称设计那5个HOOK点,Cisco的方式就划分Domain的,即inside和outside3.关于Domain和NAT domainCisco 设备一般连接两种网络环境,一种是自己内部的,另一种是外部公共的,这就将接口分为了两个域,一个是内部域,即inside,另外一种为外部域,即outside!这种分法的名字叫得特别好,以至于它被用在了很多的领域,比如nat,然而一旦用在了nat方面,就让人糊涂了。

因此我提议,对 Cisco架构不是很理解的,请尝试用POST/PRE ROUTING来理解inside和outside。

但是本小节想做的就是阐明使用inside和outside是合理的。

对于NAT来讲,转换的是IP地址,而IP地址可以分为Global地址以及Local地址,前者是公网可路由的地址,后者是私有地址。

从inside域到outside域,需要将所有的Local地址转换为Global地址,一个首要原则就是,Global的地址在未经允许是不能出现在inside域和 DMZ域(路由器可能没有)的!决策点就是路由!因此outside到inside方向的地址转换必然要在路由之前完成。

这就要求inside到 outside方向的地址转换必然要在路由之后完成。

即:ip nat inside source必然发生在路由之后,而:ip nat outside source必然发生在路由之前。

如果你定义了某个接口比如FE0/0为outside,那么需要在接口上使能ip nat outside,这样的话,从该接口进入的包就会在路由之前去查询NAT表,如果找到对应的表项,就会执行NAT。

同理如果定义某接口比如FE0/1为 inside,那么需要在接口上使能ip nat inside,这样的话,从该接口进入的包先执行路由查找,然后去查询NAT表,如果找到对应的表项,则执行NAT操作。

3.1.转换方向以及转换点-Cisco NAT的设计这个小节涉及到了对Domain的使用以及如何解读ip nat inside|outside source|destination命令。

本小节总结了Cisco NAT设计的终极理论。

为了简单,我不再引入Cisco定义的那四种地址以及它们和源/目标IP地址,方向的关联,这些概念都是额外的概念,最容易使人跑偏而最终陷进去。

Cisco没有像Linux那样使用“pre/post路由”这么技术化的术语来定义NAT的行为,而是完全根据Domain来定义,所谓的 Domain,即路由器两边一边属于inside,另一边属于outside。

那么所有的NAT无外乎就以下4种类型:1>从inside到outside时转换源地址2>从inside到outside时转换目标地址3>从outside到inside时转换源地址4>从outside到inside时转换目标地址其中1和4互相隐含,2和3互相隐含。

到此为止,我们发现Cisco的NAT并没有像Linux那么简单,Linux实际上就定义了两种NAT,即:i> SNAT,源地址转换ii>DNAT,目标地址转换然后其它的约束都是设计的时候内置的:路由前执行DNAT,路由后执行SNAT,包含隐含规则。

这就是Cisco和Linux的NAT设计的终极区别!它们侧重点不同,Cisco强调使用者的使用域,Linux强调技术本身的合理性(如何配置就需要发挥想象力了)。

我们先看一下Linux的NAT设计基准是什么。

Linux的NAT是全局生效的,没有“将NAT应用于接口”的说法,因此接口就成了一个 match。

因此管理员只需要写match/target就可以了。

对于Cisco而言,为了将4种NAT配置界面全部导出给工程师,需要一个前提操作,那就是定义inside接口和outside接口,即在哪个接口上应用inside nat,在哪个接口上应用outside nat。

到此,所有的4种NAT都必须能和任意类型(inside/outside)的接口单独组合。

这就打破了平衡点,变成了马鞍面,你无法找到一个点,在PRE ROUTING和POST ROUTING中完成一切,举例,如果接口E1使能inside nat,E0使能outside nat,说明E1是inside接口,E0是outside接口,那么我们考虑从inside到outside方向的两种转换,一种是转换源地址,另一种是转换目标地址,我们把它们放在一个位置还是放在一个“虚拟的平衡点”(不一定是routing)两边,即两个位置呢?我们看下面的两个图,实际上代表了两种约束:这两个图展开后是个典型的马鞍面,原点就是路由,之所以要有个原点,是因为基于Domain的配置中,数据包从inside到outside或者反过来必然要经过一个点,从本文最上面的那幅Cisco网站上的图,我们看到基于Domain的NAT 行为不仅仅是一个NAT,它需要和ACL匹配,加解密等操作联动,这些操作所依赖的IP地址和NAT发生了关联,因此基于Domain的NAT行为一定要位于路由行为的两边。

由于Cisco是按照Domain即 inside/outside来进行配置的(在接口上应用特定Domain的规则),因此必然是这种设计方式,而对于Linux,NAT 是全局的,接口只是一个match而已,因此就完全按照路由的约束来设计。