ASA11月配置

Cisco_ASA防火墙ASDM图文配置实例

。示显常正法无将 setyB02 过超度长 IRU 时此

证验 ILC 过通

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

速限行进用应对 SOQ 过通 3.01

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

A txetnoc 陆登

。样一法方置配的 B txetnoc�毕完置配经已 A txetnoc 时此

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

eluR TAN cimanyD ddA 择选 换转 TAN 态动立建 、72

钮按 ddA 击单�TAP 择选�edistuO 择选 ecafretnI

池址地个一加增�dda 击单

换转 TAN 态动加添了成完

KO 击 单

对�后文本在接联置配的用常分部中档文该将并�文本成完来档文和 图截的》告报试测 0.6MDSA/0.8ASA《考参好只�墙火防 ASA 有没 又位单新�做有没图截的置配些有�位单原了开离年 9002 者笔于由 换转 TAN 态静 、8 2

PI 理管置设

口接义定 式模换转

式模明透置设 1.9 。的样一是式模 elgnis 置配和置配他其的 txetnoc 于对 式模明透 9

moc.yrotcaffdp.www noisrev lairt orP yrotcaFfdp htiw detaerc FDP

质量与安全监测指标

各科室:按照原卫生部《三级综合医院评审标准及实施细则(2011年版)》、《卫生部办公厅关于印发V三级综合医院医疗质量管理与控制指标(2011年版)>的通知》(卫办医政函1 2011) 54号)、国家卫计委《三级医院医疗服务能力标准(2015年版)》及《国家卫计委V关于印发麻醉等6个专业质控指标(2015年版)>的通知》(国卫办医函〔2015)252号)的要求,现结合医院实际,对我院的医疗质量与安全监测指标进行了修订和完善。

现印发给各科室,请各科室组织学习并严格执行。

该指标有九部分,第一部分医院运行基本监测指标;第二部分住院患者医疗质量与安全监测指标;第三部分单病种质量指标;第四部分重症医学(ICU)质量监测指标;第五部分急诊科监测指标;第六部分临床检验监测指标;第七部分病理科监测指标;第八部分合理用药监测指标;第九节医院感染控制质量监测指标。

以上指标由信息科牵头负责进行数据的收集,分析由相关科室负责。

各科室必须按照监测指标开展定期评价活动,解读评价结果,持续改进医疗管理工作(有显示持续改进效果的记录)。

医院将不定期的对科室执行情况进行监督检查,并将检查结果纳入综合目标考核。

附件:医疗质量与安全监测指标(2016年修订)附件第一部分医院运行基本监测指标、资源配置、工作负荷三、治疗质量四.工作效率五、患者负担(项目及数据引自医院财务报表)六、资产运营(项目及数据引自医院财务报表)七、科研成果第二部分住院患者医疗质量与安全监测指标、住院重点疾病(监测指标包含总例数、死亡例数、2周与1月再住院例数、平均住院日和平均住院费用)、住院重点手术(监测指标包含总例数、死亡例数、术后非预期再手术例数、平均住院日与平均住院费用)三、麻醉四、手术并发症与患者安全指标(一)住院患者压疮发生率及严重程度(二)医院内跌倒/坠床发生率及伤害严重程度(三)手术并发症与患者安全指标第二部分单病种质量指标.急性心肌梗死.急性心力衰竭三、社区获得性肺炎-住院.成人四、脑梗死髅、膝关节置换术八.社区获得性肺炎-住院.儿童七围 防 感 染 术 期预九、剖宫产术卜.慢性阻塞性肺疾病(急性加重期住院)卜一、围手术期预防深静脉血栓第四部分重症医学(ICU)质量监测指标第五部分急诊科监测指标第六部分临床检验监测指标第七部分病理科监测指标第八部分合理用药监测指标第九部分医院感染控制质量监测指标。

7750SR配置方法

7750SR路由器配置规范V2.1上海贝尔阿尔卡特股份有限公司互联网事业部二零零六年十一月目录1.概述 (4)2.系统基本配置 (6)2.1.层次化命令结构 (6)2.2.在CLI中获得帮助 (7)2.3.硬件板卡配置 (8)2.4.设备名称配置 (9)2.5.系统时间配置 (9)2.6.NTP配置 (9)2.7.主备卡切换配置 (10)2.8.AAA配置(登录用户) (11)3.端口配置 (13)3.1.Loopback端口配置 (13)3.2.GE端口配置 (13)3.3.POS端口配置 (14)3.4.端口镜像配置 (15)4.安全配置 (18)4.1.ACL配置 (18)4.2.防攻击配置 (18)5.网管配置 (24)5.1.网管地址配置 (24)5.2.TELNET配置 (24)5.3.FTP配置 (25)5.4.SNMP (25)5.5.SYSLOG (26)5.6.配置备份 (27)5.7.SSH配置 (27)Flow备份 (28)6.路由配置 (29)6.1.黑洞路由配置 (29)6.2.静态路由配置 (29)6.3.OSPF配置 (29)6.4.ISIS配置 (33)6.5.BGP配置 (35)7.业务配置 (40)7.1.专线业务配置(IES配置) (40)7.2.MPLS VPN业务配置 (41)7.2.1P路由器配置 (41)7.2.2PE路由器配置(VPRN) (44)7.2.3PE路由器配置(VPLS) (46)8.7750SR常用维护命令 (49)1.概述阿尔卡特7750SR路由器是业内第一个专为高级互联网和虚拟专用网络(VPN)业务而设计和优化的IP/MPLS业务路由器。

阿尔卡特7750SR有三种尺寸可供选择:单槽、7槽和12槽,可提供具有卓越性能和高密度的各种接口。

作为目前业内最具扩展性的路由器平台,阿尔卡特7750SR具有为高效传送基于服务等级协议(SLA)的业务而设计的软件和硬件架构,因此阿尔卡特7750SR不仅仅是强大的互联网路由器,更是一个灵活、强大的业务供应平台。

ciscoASA防火墙详细配置

access-list 102 extended permit icmp any any

------------------ 设 置

ACL 列表(允许 ICMP 全部通过)

access-list 102 extended permit ip any any 列表(允许所有 IP 全部通过) pager lines 24 mtu outside 1500 mtu inside 1500 icmp unreachable rate-limit 1 burst-size 1 no asdm history enable

address

218.16.37.222

255.255.255.192

------------------vlan2 配置 IP

asa5505(config)#show ip address vlan2 ------------------验证配置

5.端口加入 vlan

asa5505(config)# interface e0/3 ------------------进入接口 e0/3

cisco-asa-5505 基本配置

interface Vlan2nameif outside ----------------------------------------对端口命名外端口

security-level 0 ----------------------------------------设置端口等级

有地址)0 无最大会话数限制

access-group 102 in interface outside

------------------―――设置 ACL

列表绑定到外端口 端口绑定

route outside 0.0.0.0 0.0.0.0 x.x.x.x 1 路由

ASA型号及配置命令

ASA型号及配置命令asa复习笔记一、cisco防火墙1.软件防火墙它用于基于IOS软件的设备。

一般来说,客户端上具有应用层智能的状态检测防火墙引擎占CPU和内存资源的2.5%(可以定期欣赏)硬件防火墙(更多优势)应用在一般企业外部网络:pix500系列安全设备、asa5500系列自适应安全设备、catalyst6500系列交换机和cisco7600系列路由器的防火墙服务模块(不可以定期升值)二、 Ciscosa1常见型号:型号asa5505asa5510asa5520asa5540asa5550asa5580规模作用交换机接小型企业、分公司和企业设备成本低,易于部署、集成8个10/100端口快速口远程办公环境以太网交换机中型企业、分公司企业环设备成本低,易于部署,具有高级安全和网络服务境中型企业具有模块化、高性能网络中的高可用性主动/主动服路(小凡模拟器)务,并能连接千兆以太网设备由大中型企业,服务提供商提供高密度,主动/主动高可用性服务和千兆以太网连器接,设备具有高可靠性和高性能接大型企业、服务提供商网千兆级提供高达1.2gb/s的防火墙吞吐量,具有主动口络的高性能设备/主动高可用性服务、光纤和千兆位以太网连接性大型企业、数据中心、和提供王兆位以太网连接运营商网络型号为asa5580-20、asa5580-402.基本配置配置主机名:ciscoasa>enciscoasa#cinft思科ASA(配置)#主机名ASA802域名:asa802(config)#enablepassword123telnet或ssh密码:Asa802(配置)#passwdciscoasa接口名称和安全级别asa802(config-if)#nameifinside(不起名,ping不通)Asa802(如果配置)#安全级别100(值为0-100,值越大,安全级别越高)//默认情况下,outside口安全级别为0,inside口安全级别为100,防火墙允许数据从高安全级别流向低安全级别的接口,但不允许流量从低安全级别流向高安全级别的接口,若要放行,必须做策略,acl放行;若接口的安全级别相同,那么它们之间不允许通信,绝对不允许,但有时有这个需要,故意把它们设成一样。

美国麻醉医师协会ASA困难气道管理xuli

视频喉镜具有一个小的摄像头,可以放置在患者的咽喉部,将图像传输到显示屏 上,使医生能够更清晰地看到喉部结构,从而更准确地插入导管。与传统的喉镜 相比,视频喉镜可以减少对喉部组织的损伤,并提高插管的成功率。

光纤喉镜

总结词

光纤喉镜是一种使用光纤技术的困难气道管理工具,具有较高的灵活性和可视性。

对未来研究的建议和方向

01

02

03

04

需要进一步研究不同困难气道 管理技术的优缺点和适用范围 ,以便更好地选择和应用。

探索新的困难气道管理技术和 设备,以提高气道管理的安全

性和有效性。

加强困难气道管理领域的培训 和教育,提高麻醉医师的技能

和经验水平。

开展多中心、大规模的临床研 究,以评估困难气道管理的最 佳实践和指南的实施效果。

2019年ASA困难气道管理指南 旨在为麻醉医师提供关于困难气 道管理的指导,以确保患者在接

受麻醉手术时的安全。

该指南详细介绍了困难气道的定 义、评估、处理和预防等方面的 内容,为麻醉医师提供了全面的

指导。

指南强调了困难气道管理的重要 性和紧迫性,并指出麻醉医师应 具备处理困难气道的能力和技能

。

指南中的关键建议和策略

背景

困难气道是指在进行气管插管等操作时遇到的各种困难和挑 战,包括但不限于气道狭窄、喉部异常、颈部活动受限等情 况。困难气道管理是麻醉医师必须掌握的重要技能之一,以 确保患者安全和手术顺利进行。

困难气道的定义和重要性

定义

困难气道是指在进行气管插管等操作时遇到的各种困难和挑战,包括但不限于气道狭窄、喉部异常、颈部活动受 限等情况。

VS

详细描述

在逆行气管插管中,医生将导管从口腔或 鼻腔插入气管中,而不是从喉部插入。这 种方法适用于无法进行常规气管插管的病 人,如颈部手术或颈部创伤的患者。逆行 气管插管需要医生具备较高的技术和经验 ,以确保插管的准确性和安全性。

ASA5520配置

一般网络机构来理解asa5520外网-----asa5520----分别是内网和dmzasa配置都在全局模式下配置,很多跟cisco路由交换的一样(大同小异)第一次连接防火墙时有个初始化配置主要有配置密码,时间,内部ip,和管理ip1、配置主机名、域名、和密码主机名:ciscoasa5520(config)#hostname 5520域名:5520(config)#domain—name 密码:5520(config)#enable password asa5520 (特权密码)5520(config)#password cisco (telnet密码)2、配置接口名字、安全级别5520(config)#int f0/15520(config)#nameif inside (内网,dmz,outside)5520(config)#security-level 100 (安全级别为100,dmz:50,outside:0)5520(config)#ip add 192.168.1.1 255.255.255.0 (配置ip地址)5520(config)#no shut5520(config)#exit查看接口show interface ipbriefshow interface f/03、配置路由5520(config)#route 接口名目标网段掩码下一跳例上网的缺省路由5520(config)#route outside 0.0.0.0 0.0.0.0 61.232.14.815520(config)#route inside 192.168.0.0 0.0.255.255 192.168.1.254查看路由show route4、管理(启用telnet或者ssh)5520(config)#telnet ip或网段掩码接口例:5520(config)#telnet 192.168.2.20 255.255.255.0 inside(表示只允许这个ip地址telnet asa)5520(config)#telnet 192.168.2.0 255.255.255.0 inside (表示允许这个ip段telnet asa)设置telnet超时5520(config)#telnet timeout 30 单位为分ssh为密文传送(RSA密钥对)5520(config)#cryto key generate rsa modulus 1024连接5520(config)#ssh 192.168.2.0 255.255.255.0 inside5520(config)#ssh 0 0 outside 允许外网任意ip连接配置空闲超时ssh timeout 30ssh version 25、远程接入ASDM(cisco的自适应安全管理器)客户端可以用cisco自带的软件也可以装jre走https启用https服务器功能5520(config)#http server enable 端口号(越大越好)设置允许接入网段5520(config)#http 网段|ip 掩码接口名(http 0 0 outside 外网任何ip接入)指定ASDM的映像位置5520(config)#asdm image disk0:/asdmfilse(这个一般用show version产看版本号)配置客户端登录使用的用户名和密码5520(config)# username 用户名password 密码privilege 156、nat的配置(这个好像与pix类似)5520(config)# nat (interface-名)nat-id 本地ip 掩码5520(config)#global (接口名)nat-id 全局ip、网段或接口例:5520(config)#nat-control (启用nat)5520(config)#nat(inside)1 0 0 (可以指定一个网段或者全部)5520(config)#global (outside)1 interface (这就称了pat,当然也可以写一个ip段或者一个ip)5520(config)# global(dmz)1 172.16.1.100-172.16.1.110 意思与上差不多这里要注意:内网到dmz区域都应是nat如果内网到dmz用路由的话,这样可能导致黑客先攻击dmz,然后长区直入到内网。

ASA基本配置

ASA命令介绍:一、基本配置1、显示ASA版本信息ciscoasa# show version2、配置主机名ciscoasa(config)# hostname asa8023、配置域名asa802(config)# domain-name 4、配置密码a、配置特权密码asa802(config)# enable password asa802b、配置远程登陆(telnet、SSH)密码asa802(config)# passwd cisco5、配置接口a、配置接口IP地址asa802(config-if)# ip address 192.168.1.1 255.255.255.0b、配置接口名字asa802(config-if)# nameif namec、配置接口安级级别asa802(config-if)# security-level number6、查看接口信息asa802(config-if)# show run interface(不必要在特权下)7、查看IP信息asa802(config-if)# show ip address(show ip)8、配置静态路由asa802(config)# route interface-name network mask next-hop-address 9、查看路由表asa802# show route10、配置远程管理接入a、配置Telnet接入----明文传输asa802(config)# telnet {network|ip-address} mask interface-name 注:ASA不允许telnet流量从安全级别为0的接口进入b、配置SSH(安全的telnet加密传输)接入(3个步骤)步骤1:配置主机名和域名步骤2:生成RSA密钥对(公钥和私钥)asa802(config)# crypto key generate rsa modulus 1024步骤3:配置防火墙允许SSH接入asa802(config)# ssh 192.168.0.0 255.255.255.0 insideasa802(config)# ssh 0 0 outside配置空闲超时时间与版本(可选)asa802(config)# ssh timeout 30asa802(config)# ssh version 2c、配置ASDM(ASA安全设备管理器)接入asa802(config)# http server enableasa802(config)# http 192.168.0.0 255.255.255.0 insideasa802(config)# asdm image disk0:/asdm-602.binasa802(config)# username benet password cisco privilege 1511、配置网络地址转换(NAT)a、配置PAT(2个步骤)---把多个私网地址转换成1个公网地址,多对少的转换步骤1:定义什么流量需要被转换asa802(config)# nat (interface_name) nat-id local-ip mask 步骤2:定义全局地址池(也可转到外部接口)asa802(config)# global (interface_name) nat-id {global-ip [-global-ip] |interface}b、配置Staticasa802(config)# static (real_interface,mapped_interface) mapped_ip real_ip注:从低到高需要通过ACL放行相应的流量c、查看NAT的转换条目asa802(config)#show xlate12、配置ACLa、标准ACLasa802(config)#access-list acl_name standard {permit | deny}ip_addr maskb、扩展ACLasa802(config)# access-list acl_name extended {permit | deny}protocol src_ip_addr src_mask dst_ip_addr dst_mask [operator port]c、将ACL应用到接口asa802(config)# access-group acl_name {in | out} interface interface_name12、清空当前ASA相关协议配置asa802(config)#clear config route|static|nat|global13、清空当前ASA所有配置asa802(config)#clear config all--------------------------------------------------------二、ASA的高级应用1、配置URL(统一资源定位符)过滤(4个步骤)步骤1:定义Regex(正则表达式)-定义URL匹配的字符串asa802(config)# regex url1 "\.sohu\.com"---""步骤2:创建class-map(类映射)-识别传输流量,分类流量asa802(config)# access-list tcp_filter permit tcp 192.168.10.0255.255.255.0 any eq wwwasa802(config)# class-map tcp_filter_classasa 802(config-cmap)# match access-list tcp_filter-------------------------------------------------------------------------------------------------asa802(config)# class-map type inspect http http_class--------把字符串划分类asa802(config-cmap)# match request header host regex url1 步骤3:创建policy-map(策略映射)-针对不同的类执行不同的操作 asa802(config)# policy-map type inspect http http_url_policy-----带http 检测类型的策略映射asa802(config-pmap)# class http_classasa802(config-pmap-c)# drop-connection log ---同时产生日志信息-----------------------------------------------------------------------------------------------------asa802(config)# policy-map inside_http_url_policy ---标准的策略映射asa802(config-pmap)# class tcp_filter_classasa802(config-pmap-c)# inspect http http_url_policy步骤4:应用policy-map应用接口上asa802(config)# service-policy inside_http_url_policy interface inside2、配置日志管理服务器(三种方式)第一种:本地Buffer保存日志asa802(config)# logging enableasa802(config)# logging buffered informational 第二种:配置ASDM日志asa802(config)# logging enableasa802(config)# logging asdm informational 第三种:配置日志服务器asa802(config)# logging enableasa802(config)# logging trap informationalasa802(config)# logging host inside 192.168.10.13、配置ASA安全特性a、基本威胁检测asa802(config)# threat-detection basic-threatb、防范IP分攻击asa802(config)# fragment chain 1c、启用IDS(入侵检测系统)功能(可选)。

ASA-NAT配置指南

ASA配置指南●文档属性●文档历史目录一、文档说明 (5)二、基础配置 (6)(一)查看系统信息 (6)(二)版本区别简介 (6)(三)接口配置与安全级别简介 (7)(四)NTP 配置 (8)(五)SNMP配置 (9)(六)telnet配置 (9)(七)SSH配置 (9)(八)配置管理 (10)(九)常用设备排错命令 (10)三、NAT静态方向写法 (12)(一)传统静态NAT配置方向写法 (12)(二)新静态NAT配置方向写法 (15)四、NAT配置举例 (16)(一)Dynamic NAT (16)(二)Static NAT (27)(三)Identity NAT (34)(四)NAT免除 (40)(五)Twice NAT(策略NAT) (40)(六)NAT执行顺序 (52)五、状态化应用监控 (53)(一)状态化监控策略配置 (53)(二)路由、NAT、ACL、策略执行顺序 (57)六、failover (65)(一)配置failover (65)(二)配置A/A (76)一、文档说明本文档主要介绍思科ASA防火墙在版本8.2之前与版本8.3之后配置区别和常用的一些管理和运维命令,如:系统管理、防火墙策略、NAT、日志配置等。

思科ASA防火墙目前新出厂的设备都在8.3以后,但有很多老的设备都在8.2以前,所以本文档通过使用ASA 8.0与8.4这两个版本来介绍。

请读者打开文档中的显示批注功能,文档中有部分批注内容。

二、基础配置(一)查看系统信息//ASA Software 8.4//ASA Software 8.0(二)版本区别简介两个版本除了在技术NAT和ACL配置方式有所不同外,其他技术配置方式都相同。

NAT:两个版本的NAT配置的动作和效果都是相同的,但配置方式都不通,详细见NAT 配置举例。

ACL:8.2之前的版本在放行inbound流量时放行的是映射的虚IP,而8.3以后的新版本放行inbound流量时是内网的真实IP,详细见配置举例。

Cisco ASA FirePOWER模块与Active Directory集成配置指南说明书

配置与ASDM的Active Directory集成,以实现单点登录和强制网络门户身份验证(机上管理)目录简介先决条件要求使用的组件背景信息配置步骤1.为单点登录配置Firepower用户代理。

步骤2.将Firepower模块(ASDM)与用户代理集成。

步骤3.将Firepower与Active Directory集成。

第3.1步创建领域。

第3.2步添加目录服务器IP地址/主机名。

第3.3步修改领域配置。

第3.4步下载用户数据库。

步骤4.配置身份策略。

步骤5.配置访问控制策略。

步骤6.部署访问控制策略。

步骤7.监控用户事件。

验证Firepower模块与用户代理之间的连接(被动身份验证)FMC和Active Directory之间的连接ASA和终端系统之间的连接(主动身份验证)策略配置和策略部署故障排除相关信息简介本文档介绍使用ASDM(自适应安全设备管理器)在Firepower模块上配置强制网络门户身份验证(主动身份验证)和单点登录(被动身份验证)。

先决条件要求Cisco 建议您了解以下主题:ASA(自适应安全设备)防火墙和ASDM知识qFirePOWER模块知识q轻量级目录服务(LDAP)qFirepower用户代理q使用的组件本文档中的信息基于以下软件和硬件版本:运行软件版本5.4.1及更高版本的ASA FirePOWER模块(ASA 5506X/5506H-X/5506W-X、ASA q5508-X、ASA 5516-X)。

运行软件版本6.0.0及更高版本的ASA FirePOWER模块(ASA 5515-X、ASA 5525-X、ASA q5545-X、ASA 5555-X)。

本文档中的信息都是基于特定实验室环境中的设备编写的。

本文档中使用的所有设备最初均采用原始(默认)配置。

如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

背景信息强制网络门户身份验证或主动身份验证提示登录页面和用户凭证是主机访问互联网所必需的。

麻醉ASA分级与心功能分级

麻醉ASA风险分级的由来

1941年,美国ASA做了一件影响未来七十多年的事情,也就是制定一个 评分系统,对任何可能接受麻醉的病人进行评估。事实上,这可谓是医学史 上首次提出风险分层的概念。 ASA提出,如果根据患者的身体状态进行评价,可能对未来的麻醉实践者 很有帮助。最重要事情是评估患者术前状态,而不是根据手术大小难度。

手术

腹腔,胸腔,或主动脉手术 急诊手术

3 4

0~5分,危险性<1% 6~12分,危险性为7% 13~25分,危险性为13%(2%死亡率) >25分,危险性为78%(56%死亡率)

心功能分级与Goldman心脏风险指数

分级 分数

1级

2级 3级 4级

0-5

6-12 13-25 >25

0~5分,危险性<1% 6~12分,危险性为7% 13~25分,危险性为13%(2%死亡率) >25分,危险性为78%(56%死亡率

代谢当量(MET)

代谢当量(metablic equivalent,MET)是一种表示相对能量代谢水平和 运动强度的重要指标。 代谢当量是以安静且坐位时的能量消耗为基础,表达各种活动时相对能 量代谢水平的常用指标。可以用来评估心肺功能。1MET=耗氧量 3.5ml/(kg· min)。

MET活动当量评价

总结

Ⅰ、Ⅱ级病人麻醉和手术耐受力良好,麻醉经过平稳。 Ⅲ级病人麻醉有一定危险,麻醉前准备要充分,对麻醉期间可能发生的并发 症要采取有效措施,积极预防。 Ⅳ级病人麻醉危险性极大,即使术前准备充分,围手术期死亡率仍很高。

Ⅴ级为濒死病人,麻醉和手术都异常危险,不宜行择期手术

NYHA心功能分级

1928年纽约心脏病协会(NYHA)提出,几经更新,逐步完善,临床上 沿用至今。该分级适用于单纯左心衰竭、收缩性心力衰竭患者的心功能分级。 (1)Ⅰ级 患者有心脏病,但体力活动不受限制。一般体力活动不引起过 度疲劳、心悸、气喘或心绞痛。 (2)Ⅱ级 患者有心脏病,以致体力活动轻度受限制。休息时无症状,一 般体力活动引起过度疲劳、心悸、气喘或心绞痛。 (3)Ⅲ级 患者有心脏病,以致体力活动明显受限制。休息时无症状,但 小于一般体力活动即可引起过度疲劳、心悸、气喘或心绞痛。 (4)Ⅳ级 患者有心脏病,休息时也有心功能不全或心绞痛症状,进行任 何体力活动均使不适增加

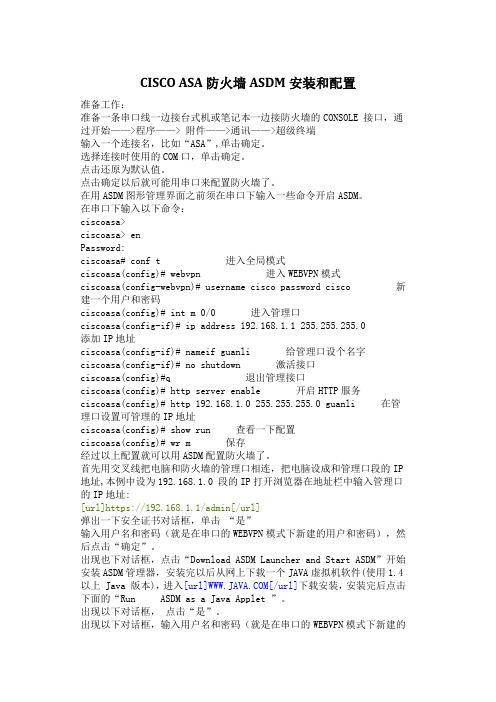

CISCO_ASA防火墙ASDM安装和配置

CISCO ASA防火墙ASDM安装和配置准备工作:准备一条串口线一边接台式机或笔记本一边接防火墙的CONSOLE 接口,通过开始——>程序——> 附件——>通讯——>超级终端输入一个连接名,比如“ASA”,单击确定。

选择连接时使用的COM口,单击确定。

点击还原为默认值。

点击确定以后就可能用串口来配置防火墙了。

在用ASDM图形管理界面之前须在串口下输入一些命令开启ASDM。

在串口下输入以下命令:ciscoasa>ciscoasa> enPassword:ciscoasa# conf t 进入全局模式ciscoasa(config)# webvpn 进入WEBVPN模式ciscoasa(config-webvpn)# username cisco password cisco 新建一个用户和密码ciscoasa(config)# int m 0/0 进入管理口ciscoasa(config-if)# ip address 192.168.1.1 255.255.255.0添加IP地址ciscoasa(config-if)# nameif guanli 给管理口设个名字ciscoasa(config-if)# no shutdown 激活接口ciscoasa(config)#q 退出管理接口ciscoasa(config)# http server enable 开启HTTP服务ciscoasa(config)# http 192.168.1.0 255.255.255.0 guanli 在管理口设置可管理的IP地址ciscoasa(config)# show run 查看一下配置ciscoasa(config)# wr m 保存经过以上配置就可以用ASDM配置防火墙了。

首先用交叉线把电脑和防火墙的管理口相连,把电脑设成和管理口段的IP 地址,本例中设为192.168.1.0 段的IP打开浏览器在地址栏中输入管理口的IP地址:[url]https://192.168.1.1/admin[/url]弹出一下安全证书对话框,单击“是”输入用户名和密码(就是在串口的WEBVPN模式下新建的用户和密码),然后点击“确定”。

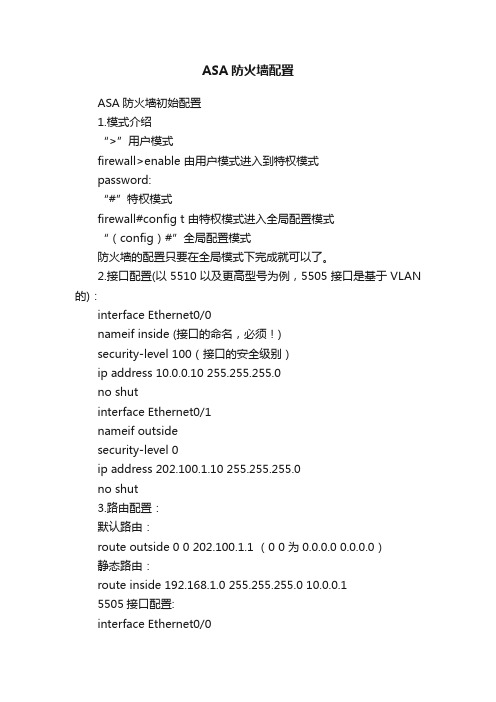

ASA防火墙配置

ASA防火墙配置ASA防火墙初始配置1.模式介绍“>”用户模式firewall>enable 由用户模式进入到特权模式password:“#”特权模式firewall#config t 由特权模式进入全局配置模式“(config)#”全局配置模式防火墙的配置只要在全局模式下完成就可以了。

2.接口配置(以5510以及更高型号为例,5505接口是基于VLAN 的):interface Ethernet0/0nameif inside (接口的命名,必须!)security-level 100(接口的安全级别)ip address 10.0.0.10 255.255.255.0no shutinterface Ethernet0/1nameif outsidesecurity-level 0ip address 202.100.1.10 255.255.255.0no shut3.路由配置:默认路由:route outside 0 0 202.100.1.1 (0 0 为0.0.0.0 0.0.0.0)静态路由:route inside 192.168.1.0 255.255.255.0 10.0.0.15505接口配置:interface Ethernet0/0!interface Ethernet0/1switchport access vlan 2interface Vlan1nameif insidesecurity-level 100ip address 192.168.6.1 255.255.255.0!interface Vlan2nameif outsidesecurity-level 0ip address 202.100.1.10ASA防火墙NAT配置内网用户要上网,我们必须对其进行地址转换,将其转换为在公网上可以路由的注册地址,防火墙的nat和global是同时工作的,nat定义了我们要进行转换的地址,而global定义了要被转换为的地址,这些配置都要在全局配置模式下完成,Nat配置:firewall(config)# nat (inside) 1 0 0上面inside代表是要被转换得地址,1要和global 后面的号对应,类似于访问控制列表号,也是从上往下执行,0 0 代表全部匹配(第一个0代表地址,第二个0代表掩码),内部所有地址都回进行转换。

思科ASA和PIX防火墙配置手册

被动听RIP更新(v1,v2)Firewall(config)# rip if_name[/i] passive [version 1]

(Firewall(config)# rip if_name[/i] passive version 2 [authentication [text | md5

用户模式:

Firewall>

为用户模式,输入enable进入特权模式Firewall#。特权模式下可以进入配置模式,在6.x所有的配置都在一个全局模式下进行,7.x以后改成和IOS类似的全局配置模式和相应的子模式。通过exit,ctrl-z退回上级模式。

配置特性:

在原有命令前加no可以取消该命令。Show running-config 或者 write terminal显示当前配置,7.x后可以对show run

100,200,300.

Switch(config)# firewall vlan-group 1 100,200,300[/i]

Switch(config)# firewall module 3[/i] vlan-group 1[/i]

Switch(config)# exit

Switch# session slot 3[/i] processor 1

key (key_id)[/i]]])

宣告该接口为缺省路由Firewall(config)# rip if_name[/i] default version [1 | 2

[authentication [text | md5 key key_id]]

配置OSPF

定义OSPF进程 Firewall(config)# router ospf pid

asa-11土壤有效态证书

asa-11土壤有效态证书

对于土壤中的有效态证书,我们需要从多个角度来进行分析和

讨论。

首先,有效态证书通常是指土壤中的各种元素以可供植物吸

收利用的形式存在的状态。

这些元素通常包括氮、磷、钾等植物生

长必需的营养元素,以及微量元素如铁、锌、锰等。

土壤中的有效

态证书对于植物的生长和发育至关重要。

从化学角度来看,土壤中的有效态证书可以通过不同的化学分

析方法来进行检测和测定。

比如,常用的方法包括离子交换树脂法、EDTA萃取法、酸性硫酸铵萃取法等。

这些方法可以帮助我们了解土

壤中不同元素的有效态含量,从而为合理施肥和作物生长提供依据。

从农业生产角度来看,了解土壤中的有效态证书含量有助于合

理施肥,提高作物产量和品质。

不同作物对有效态证书的需求量和

比例各有不同,因此针对具体作物的生长特性和土壤条件进行合理

施肥是至关重要的。

另外,从环境保护的角度来看,过量施肥会导致土壤中的有效

态证书积累过多,从而对环境造成污染,例如导致地下水中的硝酸

盐含量过高。

因此,科学合理地管理土壤中的有效态证书含量,不

仅有利于农业生产,也有利于环境保护和可持续发展。

综上所述,了解土壤中的有效态证书含量对于农业生产、环境保护以及可持续发展都具有重要意义。

通过化学分析方法检测土壤中的有效态证书含量,结合作物生长特性和环境因素,科学合理地进行施肥管理,将有助于提高农业生产效益,保护环境资源。

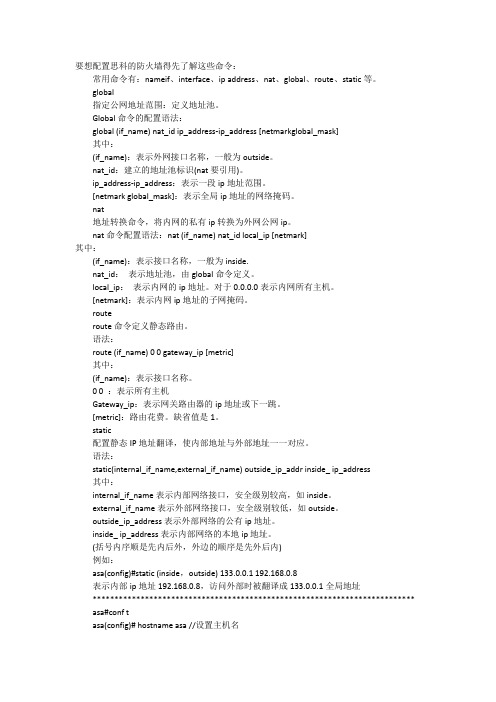

ASA配置命令

要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmarkglobal_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

13165665 72695369 676e2054 72757374 204e6574 776f726b 313a3038 06035504

http 0.0.0.0 0.0.0.0 outside

snmp-server host outside 211.147.225.234 community *****

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

crypto map outside_map18 1 match address outside_cryptomap_1

crypto map outside_map18 1 set pfs

crypto map outside_map18 1 set peer 218.213.69.2

crypto map outside_map18 1 set transform-set ESP-AES-128-SHA

pager lines 24

logging enable

logging timestamp

logging buffer-size 10000

logging buffered debugging

logging asdm informational

mtu inside 1500

mtu outside 1500

crypto ipsec transform-set ESP-AES-192-MD5 esp-aes-192 esp-md5-hmac

crypto ipsec transform-set ESP-AES-256-SHA esp-aes-256 esp-sha-hmac

crypto ipsec transform-set ESP-AES-256-MD5 esp-aes-256 esp-md5-hmac

30303230 38303030 3030305a 170d3230 30323037 32333539 35395a30 81b5310b

30090603 55040613 02555331 17301506 0355040a 130e5665 72695369 676e2c20

timeout floating-conn 0:00:00

dynamic-access-policy-record DfltAccessPolicy

aaa authentication ssh console LOCAL

http server enable

http server idle-timeout 30

certificate ca 6ecc7aa5a7032009b8cebcf4e952d491

308205ec 308204d4 a0030201 0202106e cc7aa5a7 032009b8 cebcf4e9 52d49130

0d06092a 864886f7 0d010105 05003081 ca310b30 09060355 04061302 55533117

crypto ipsec transform-set ESP-DES-MD5 esp-des esp-md5-hmac

crypto ipsec security-association lifetime seconds 28800

crypto ipsec security-association lifetime kilobytes 4608000

object-group network Internal-Network

network-object inside-network 255.255.255.0

object-group network JP_LAN

network-object ess-list inside_nat0_outbound extended permit ip inside-network 255.255.255.0 object-group JP_LAN

access-list inside_nat0_outbound extended permit ip object-group JP_LAN inside-network 255.255.255.64

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

ip local pool ippool 192.168.14.201-192.168.14.220 mask 255.255.255.64

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

ip address 10.10.10.2 255.255.255.252

!

interface Vlan2

nameif outside

security-level 0

ip address 58.211.31.162 255.255.255.252

!

ftp mode passive

crypto ipsec transform-set ESP-AES-128-SHA esp-aes esp-sha-hmac

crypto ipsec transform-set ESP-AES-128-MD5 esp-aes esp-md5-hmac

crypto ipsec transform-set ESP-AES-192-SHA esp-aes-192 esp-sha-hmac

access-list outside_cryptomap_1 extended permit ip inside-network 255.255.255.0 object-group JP_LAN

access-list SSL-split extended permit ip object-group JP_LAN any

global (outside) 1 interface

nat (inside) 0 access-list inside_nat0_outbound

nat (inside) 1 0.0.0.0 0.0.0.0

access-group inside in interface inside

access-group outside in interface outside

0b133128 63292032 30303620 56657269 5369676e 2c20496e 632e202d 20466f72

20617574 686f7269 7a656420 75736520 6f6e6c79 31453043 06035504 03133c56

!

interface Ethernet0/4

!

interface Ethernet0/5

!

interface Ethernet0/6

!

interface Ethernet0/7

!

interface Vlan1

nameif inside

security-level 100

names

name 192.168.14.0 inside-network

!

interface Ethernet0/0

switchport access vlan 2

!

interface Ethernet0/1

!

interface Ethernet0/2

!

interface Ethernet0/3

network-object 192.168.13.0 255.255.255.0

network-object 192.168.9.0 255.255.255.0

network-object 192.168.7.0 255.255.255.0

network-object 192.168.16.0 255.255.255.0

object-group network HK_LAN

network-object 192.168.15.0 255.255.255.0

access-list outside extended permit ip any any

access-list inside extended permit ip any any

65726953 69676e20 436c6173 73203320 5075626c 69632050 72696d61 72792043

65727469 66696361 74696f6e 20417574 686f7269 7479202d 20473530 1e170d31

clock timezone CST 8

dns server-group DefaultDNS

domain-name

same-security-traffic permit inter-interface