利用Ethereal观察网络示例

Ethereal协议分析实验指导

Ethereal协议分析实验指导Ethereal是一个开放源码的网络分析系统,也是目前最好的开放源码的网络协议分析器,支持Linux和windows平台。

Ethereal 基本类似于tcpdump,但 Ethereal 还具有设计完美的 GUI 和众多分类信息及过滤选项。

用户通过 Ethereal,同时将网卡插入混杂模式,可以查看到网络中发送的所有通信流量。

Ethereal网络协议分析软件可以十分方便直观地应用于计算机网络原理和网络安全的教学实验,网络的日常安全监测。

使用Ethereal能够非常有效地帮助学生来理解网络原理和协议、帮助学生理解实验现象和诊断实验故障。

一、Ethereal 协议分析软件下载及安装1.下载Ethereal 开源软件Ethereal是免费的,可以从官方网站下载最新版本。

以windows xp操作系统为例,如图2-1所示。

目前可下载最新版本为:Ethereal 0.99.0图2-1 下载Ethereal协议分析软件的界面2.安装Ethereal软件图2-2 Ethereal 安装界面双击Ethereal-setup-0.99.0.exe软件图标,开始安装。

图2-2为Ethereal安装界面。

选择欲安装的选件,一般选择默认即可,如图2-3图2-3选择欲安装的选件选择欲安装的目录,确定软件安装位置。

Ethereal软件的运行需要软件WinPcap的支持,WinPcap是libpcap library的Windows版本,Ethereal可通过WinPcap来劫取网络上的数据包。

在安装Ethereal时可以的过程中也会一并安装WinPcap,不需要再另外安装。

如图2-4所示图2-4选择安装WinPcap如果在安装Ethereal之前未安装Winpcap,可以勾选Install Winpcap 3.1 beta 4。

开始解压缩文件,接着开始安装,接着按Next就可以看到Ethereal的启动画面了。

ethreal使用说明

分组嗅探器ethereal基本原理:要深入理解网络协议,需要:观察它们的工作并使用它们,即观察两个协议实体之间交换的报文序列,探究协议操作的细节,使协议实体执行某些动作,观察这些动作及其影响。

这些任务可以在仿真环境下或在如因特网这样的真实网络环境中完成。

观察在正在运行协议实体间交换报文的基本工具被称为分组嗅探器(packet sniffer)。

顾名思义,一个分组嗅探器俘获(嗅探)由你的计算机发送和接收的报文。

一般情况下,分组嗅探器将存储和显示出被俘获报文的各协议字段的内容。

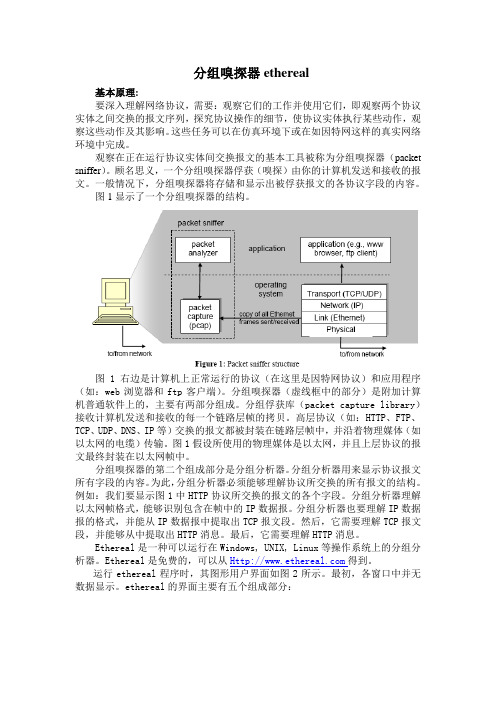

图1显示了一个分组嗅探器的结构。

图1右边是计算机上正常运行的协议(在这里是因特网协议)和应用程序(如:web浏览器和ftp客户端)。

分组嗅探器(虚线框中的部分)是附加计算机普通软件上的,主要有两部分组成。

分组俘获库(packet capture library)接收计算机发送和接收的每一个链路层帧的拷贝。

高层协议(如:HTTP、FTP、TCP、UDP、DNS、IP等)交换的报文都被封装在链路层帧中,并沿着物理媒体(如以太网的电缆)传输。

图1假设所使用的物理媒体是以太网,并且上层协议的报文最终封装在以太网帧中。

分组嗅探器的第二个组成部分是分组分析器。

分组分析器用来显示协议报文所有字段的内容。

为此,分组分析器必须能够理解协议所交换的所有报文的结构。

例如:我们要显示图1中HTTP协议所交换的报文的各个字段。

分组分析器理解以太网帧格式,能够识别包含在帧中的IP数据报。

分组分析器也要理解IP数据报的格式,并能从IP数据报中提取出TCP报文段。

然后,它需要理解TCP报文段,并能够从中提取出HTTP消息。

最后,它需要理解HTTP消息。

Ethereal是一种可以运行在Windows, UNIX, Linux等操作系统上的分组分析器。

Ethereal是免费的,可以从得到。

运行ethereal程序时,其图形用户界面如图2所示。

最初,各窗口中并无数据显示。

实验报告——使用Ethereal进行报文的获取

实验报告——使用Ethereal一、实验目的(1)熟悉Ethereal的工作环境。

(2)掌握使用Ethereal进行报文的捕获。

(3)用所捕获的报文分析网络,巩固自己所学的知识。

二、实验要求1,Ethereal软件的基本功能使用。

2,按照老师所提供的ppt课件和教程进行操作。

3,自己选择过滤条件进行捕获,对所捕获的数据报文的检测与分析。

三、实验环境1,校园局域网环境2,Ethereal软件四、实验步骤网络世界中,最基本的单元是数据包。

这个实验主要是练习Ethereal的使用,在网上抓包,培养对网络通讯协议底层的分析和认识,加强对网络的理解。

(1)这个工具要安装Ethereal。

这个很简单,大家根据安装提示点“下一步”就可以了。

(2)下面是抓包的具体步骤:双击打开Ethereal,出现Ethereal的工作界面,如图1,a.点窗口中的Capture选项中设置抓包的相关参数。

1)选择合适的网卡(网卡=网络适配器)Interface(NIC),Capture packets in promiscuous mode 是所抓包的类型,我们不用混杂选项,所以不打勾。

b.按ctrl+K进行“capture option”的选择。

如图2,start,等一小会点stop停止抓包,如图3现在所显示的图4就是我所抓到的包。

(3)分析我所抓到的包数据报文的源地址:10.3.133.55目的地址:10.3.131.74UDP协议(4)捕获过滤捕获条件A:udpFilter选项为捕获过滤条件,红色是不正确的语句,绿色为正确语句。

相同的为一种颜色。

捕获条件B :ip.addr==10.3.131.12捕获条件C:http五、实验总结通过这次实验,我了解了Ethereal软件的应用。

学会了使用Ethereal进行抓包,分析网络。

在遇到不明白的地方仔细查阅书籍,巩固了自己的知识。

在做视频时下载录制视频软件,录制视频也使我获益匪浅。

实验一:Ethereal的使用

计算机网络实验报告年级:姓名:学号:实验日期:实验名称:Ethereal(wireshark)的使用一、实验目的1、下载安装抓包工具ethereal;熟悉ethereal的操作环境;2、学习使用ethereal(wireshark)的使用方法,会用ethereal工具进行抓包;3、学会分析抓包工具获得的信息,对其进行简单分析和过滤。

二、实验器材1、接入Internet的网络的主机;2、安装抓包工具ethereal(wireshark)软件;和wincap软件;3、截图软件SnagIt。

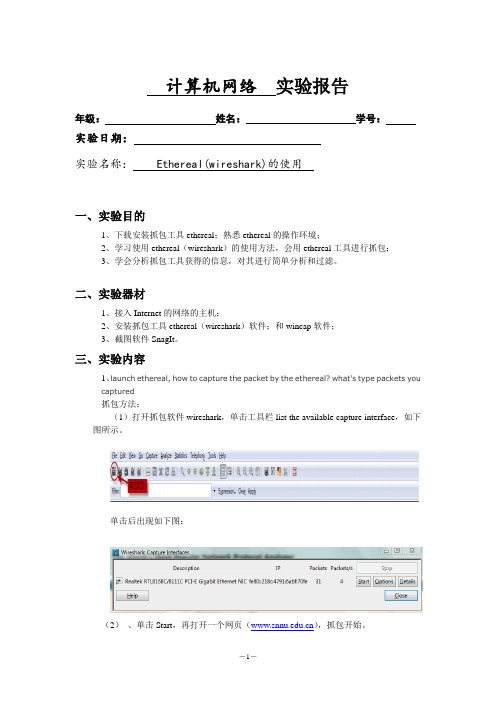

三、实验内容1、launch ethereal, how to capture the packet by the ethereal? what's type packets youcaptured抓包方法:(1)打开抓包软件wireshark,单击工具栏list the available capture interface,如下图所示。

单击后出现如下图:(2)、单击Start,再打开一个网页(),抓包开始。

(3)网页显示完后,单击上图中的“stop”,抓包结束。

2、start capture packets, try to visit a homepage (), and check the captured packets.(1)、访问:后抓包结果如下图(2)check the captured packets ,过滤拉检测所抓的包。

如下图:3、how to save the captured packets? how to analyse the captured packets(抓包)?(1)、save the captured packets:单击save图标(如下图所示),选择要保存的路径和要报的名字,单击确定即可保存。

4 、can you capture other computer's packets? if can, what types?答:有两种情况;1)广播包时:广播包可以抓到所需要的包;2)非广播包时有以下三种情况可以抓包:a、在交换式的以太网下抓不到别人的非广播包;b、局域网信道是广播信道的可以抓包;c、在广播信道下可以抓到别人的非广播包。

实验1 网络协议分析Ethereal

实验1 学习使用Ethereal进行网络协议分析实验目的:掌握使用Ethereal软件分析网络协议的基本技能,加深对协议格式、协议层次和协议交互过程的理解。

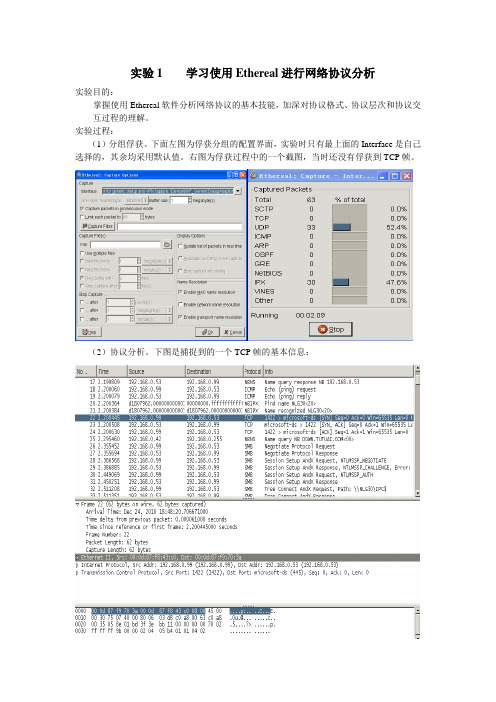

实验过程:(1)分组俘获。

下面左图为俘获分组的配置界面,实验时只有最上面的Interface是自己选择的,其余均采用默认值。

右图为俘获过程中的一个截图,当时还没有俘获到TCP帧。

(2)协议分析。

下图是捕捉到的一个TCP帧的基本信息:观察最上面蓝色条形选框中的信息,可以得出:1)俘获到的此帧的编号为:22(No.);2)时间为:2.200445s(Time);3)源地址为:192.168.0.99(Source);4)目的地址为:192.168.0.53(Destination);5)协议为:TCP协议(Protocol);6)帧携带的信息为:1422>microsoft-ds[SYN] Seq=0 Ack=0……(Info);位于中部的窗口中列出了上面所选中的TCP帧的详细内容,下面将其按顺序展开,逐个进行分析:1)第一行(Frame22(62 bytes on ware,62 bytes captured))展开如上图中部所示:★Arrival Time:帧到达的时间,也就是俘获到帧的时间为:2010-12-24-18:48:20.706671000;★Time delta from previous packet:与上一帧的时间间隔为:0.000061000秒。

观察上图可得第21帧的时间为2.200384s,与22帧的时间2.200445s之间的时间间隔为:2.200445-2.200384=0.000061s,恰好为0.000061秒!★Time since reference or first frame:从俘获到第一帧到俘获到此帧经过的时间为2.200445000s;★Frame Number:帧的编号为22;★Packet Length:数据包的大小为62字节;★Capture Length:俘获到的大小为62字节,即整个数据包都被俘获;2)第二行(Etherne tⅡ,Src:00:0d:87:f8:43:c0,Dst:00:0d:87:f9:70:3a)展开如上图所示:★Destination:00:0d:87:f9:70:3a(192.168.0.53):目的地址。

计算机网络基础实验指导(使用Ethereal观察ping命令的工作过程)

使用Ethereal观察ping命令的工作过程实验目的:了解嗅探器工具Ethereal的下载和安装方法;掌握Ethereal的简单使用方法;了解抓包结果的分析方法。

实验步骤:复习与ping命令相关的因特网控制报文协议ICMP相关的内容,通过搜索引擎了解什么是嗅探器。

1根据以上网址,自己下载安装并启动Ethereal;2 打开命令提示符窗口,准备输入要运行的ping命令;3 单击“Capture”菜单中的“Start”菜单项开始抓包;4 输入要运行的pjng命令及要测试的目标主机的ip地址,等到ping命令的结果完全显示出来后,单击软件中的stop按钮,停止包的抓获;5 在Ethereal的显示过滤器输入栏中输入“icmp”这时界面上将显示所有包含有Icmp协议的报文段。

单击选中相应的数据包,在树形视图面板中看它各层协议首部的详细信息。

6 针对运行结果,深入思考icmp协议的重要作用以及连通测试工具ping的实现原理。

问题思考:1 Ethereal是一款什么样的软件,有什么作用?2试说明连通测试工具ping的实现原理。

实验背景知识/DescriptionWinPcap is the industry-standard tool for link-layer network access in Windows environments: it allows applications to capture and transmit network packets bypassing the protocol stack, and has additional useful features, including kernel-level packet filtering, a network statistics engine and support for remote packet capture.WinPcap consists of a driver, that extends the operating system to provide low-level network access, and a library that is used to easily access thelow-level network layers. This library also contains the Windows version of the well known libpcap Unix API.Thanks to its set of features, WinPcap is the packet capture and filtering engine of many open source and commercial network tools, including protocol analyzers, network monitors, network intrusion detection systems, sniffers, traffic generators and network testers. Some of these tools, like Wireshark, Nmap, Snort, ntop are known and used throughout the networking community. is also the home of WinDump, the Windows version of the popular tcpdump tool. WinDump can be used to watch, diagnose and save to disk network traffic according to various complex rules./Powerful Multi-Platform AnalysisEthereal® is used by network professionals around the world for troubleshooting, analysis, software and protocol development, and education. It has all of the standard features you would expect in a protocol analyzer, and several features not seen in any other product. Its open source license allows talented experts in the networking community to add enhancements. It runs on all popular computing platforms, including Unix, Linux, and Windows.Ethereal是一个开放源码的网络分析系统,也是是目前最好的开放源码的网络协议分析器,支持Linux和windows平台。

网络协议分析仪Ethereal实验报告

1实验名称网络协议分析仪Ethereal2实验目的1.学会正确安装和配置网络协议Ethereal软件。

2.能够使用Ethereal分析各种网络协议,加深对协议格式、协议层次和协议交互过程的理解。

3实验环境1.运行Windows 2002/2003 Server/XP操作系统的PC机一台。

2.每台PC机具有以太网卡一块,通过双铰线与局域网相连。

4实验记录图1 Ethereal系统主界面图2 俘获分组配置界面图3 协议分析界面5实验结果分析1.对第12号帧进行分析。

从图中的信息可见,该帧传输时间为俘获后的2.34500500秒,从源(IP 地址为202.101.100.1,MAC地址是00:0f:e2:6d:7b:bf)传输到目的地(对应的IP地址是202.101.100.2,MAC地址是00:00:00:00:00:00)。

2.Ethereal的主窗口的介绍。

它的主窗口显示了3个视图。

如图4所示。

图4 视图界面顶部视图包括网络分组的简要情况列表,用户能够滚动列表并进行选择。

在默认情况下,在该窗口的各栏目中分别显示了每个分组的分组序号、分组时间戳、源和目的地址、协议和描述项。

通过编辑参数选择(Preferences )可以改变这些项组合。

为使这些变化起作用,你需要保存“Preferences ”后退出Ethereal ,然后再启动。

如果点击一栏的标题,显示奖按该栏排序;在此点击标题将按照该栏反向排序。

该分析协议尽可能多地反映出协议栈的信息。

鼠标右键能用于弹出操作菜单,鼠标中键能用于标记分组。

中间视图包括当前选定的分组协议树。

该树根据上述栈定义协议首部字段,显示它们的值。

鼠标右键能用于弹出操作菜单。

底部视图时一个十六进制区,显示了当该分组在线路上传输时分组的情况。

在协议树种选择一个字段将在该区域亮选对应的字节。

鼠标右键能用于弹出操作菜单。

如何使用Ethereal进行

如何使用Ethereal进行1,先过滤后抓包:首先在Capture Options点击Capture Filter设置过滤规则。

若要实时查看,请勾选Display Options的Update list of packets in real time,然后抓包。

示例:输入host 192.168.1.5 and port 80,仅抓取IP为192.168.1.5,端口为80的包。

2,先抓包后过滤:抓包后,在Filter中输入表达式过滤。

示例:输入ip.src,ip.dst,tcp.srcport,tcp.dstport,tcp.ack,tcp.len,eth等,可与关系表达式配合使用。

如ip.src==192.168.1.5 &&tcp.srcport==80,仅显示源IP为192.168.1.5,源端口为80的包。

Q:如何分析使用Ethereal抓到的包?这里简单以TCP/IP为例(修改网摘),一,数据链路层:1、Destination:目的MAC地址。

(eth.src)2、Source:源MAC地址。

(eth.dst)3、Type:以太网类型(IP0x0800,8表示为以太网)。

(eth.type)二,IP网络层:1、Version=4,表示IP协议的版本号为4.该部分占4个BIT位。

(ip.version)2、Header Length=20 Bytes,表示IP包头的总长度为20个字节。

该部分占4个BIT位,单位为4个字节,因此,一个IP包头的长度最长为“1111”,即15*4=60个字节。

3、Type of Service=00,表示服务类型为0.该部分用二个十六进制值来表示,共占8个BIT.8个BIT的含义是:000前三位不用0表示最小时延,如Telnet服务使用该位0表示吞吐量,如FTP服务使用该位0表示可靠性,如SNMP服务使用该位0表示最小代价0不用4、Total Length=48Bytes,表示该IP包的总长度为48个字节。

实验1-Ethereal的使用和网络协议的层次观察

实验1-Ethereal的使⽤和⽹络协议的层次观察实验1 Ethereal的使⽤和⽹络协议的层次观察⼀、实验⽬的:1、了解⽹络协议的层次结构2、初步掌握Ethereal的使⽤⽅法⼆、实验环境1、Ethereal⽹络分析软件2、实验⽂件“计算机⽹络-实验⽂件.cap”三、实验要求1、能够了解⽹络协议的层次结构2、能够正确掌握Ethereal的使⽤⽅法四、实验内容1、Ethereal介绍Ethereal是⼀个优秀的⽹络数据包分析软件,可以捕获(Capture) 和浏览(Display) ⽹络侦测的内容,还可以定义Filters规则,监视所有在⽹络上被传送的封包,并分析其内容。

Ethereal通常⽤来检查⽹络运作的状况,或是⽤来发现⽹络程序的bugs。

它可以分析的协议有:RTP、IP、ISAKMP、ICMP、SMB、SMB-PIPE、VTP、SNMPv3、Ethernet、GRE、EIGRP、DHCP、IPX、X.25、RSVP等。

2、Ethereal的使⽤启动ethereal后,选择菜单Capature->Options, 定义获取数据包的⽅式。

主要选项有,Interface: 指定在哪个接⼝(⽹卡)上抓包;Limit each packet: 限制每个包的⼤⼩以避免数据过⼤,缺省情况下可不限制;Capture packets in promiscuous mode: 是否打开混杂模式。

如果打开,则抓取共享⽹络上可以探测的所有数据包。

⼀般情况下只需要监听本机收到或者发出的包,可以关闭这个选项。

Filter:设定过滤规则,只抓取满⾜过滤规则的包;File:如果需要将抓到的包写到⽂件中,在这⾥输⼊⽂件名称。

其他的项选择缺省的就可以了。

选择start开始抓包。

选择stop,则停⽌抓包。

3 . 实验⽂件“计算机⽹络-实验⽂件.cap”的获取该实验⽂件的建⽴是在本⼈主机上完成的,运⾏以下命令,期间通过浏览器访问BAIDU,同时使⽤ethereal抓取期间⽹络数据包:ipconfig /release (释放当前IP配置)arp –d (释放当前ARP缓存)ipconfig /flushdns (释放当前DNS缓存)pause (准备开始抓取⽹络数据包)ipconfig /renew (重新配置当前IP配置,本⼈主机需要执⾏DHCP协议)ping -l 2000 -f 219.222.170.254 (不拆分2000字节数据包,发送⾄⽹关)ping -l 2000 219.222.170.254 (发送2000字节数据包⾄⽹关,允许拆分)tracert /doc/323e6c0616fc700abb68fc0c.html (跟踪当前主机到/doc/323e6c0616fc700abb68fc0c.html 的路由)pause4.数据包的分析打开⽂件“计算机⽹络-实验⽂件.cap”,这是⼀个包括204个分组的⽹络通信记录,当前主机IP地址是219.222.170.14 、⽹关地址是219.222.170.254、⽂件中出现的119.75.217.56 是百度公司的IP地址、172.30.0.19是东莞理⼯学院⽹络中⼼提供的Windows Server Update Services (WSUS)。

用Ethereal进行网络数据流分析

实验8.4 用Ethereal进行网络数据流分析

1.实验目的

学会使用Ethereal对网络抓包、过滤、嗅探、分析。

2.实验原理

Ethereal 是当前较为流行的一种计算机网络调试和数据包嗅探软件。

Ethereal 基本类似于tcpdump,但 Ethereal 还具有设计完美的 GUI 和众多分类信息及过滤选项。

用户通过 Ethereal,同时将网卡插入混合模式,可以查看到网络中发送的所有通信流量。

3.实验环境

装有Windows 2000 server的计算机,局域网环境。

4.实验步骤

¾安装

要安装使用Ethereal首先要先安装Wincap3.0或以上版本。

这里安装的是ethereal-setup-0.10.12和Wincap3.1。

¾设置

点击菜单栏的Capture菜单,选择Option,在interface项选取网卡。

图1

¾开始抓包

点击start开始抓包,如图所示:

图2 点击stop,停止抓包,显示结果:

图3

¾分析和过滤

在Filter中可以输入过滤规则,,规则语法正确时文本框的底色为绿色,否则为红色。

如图所示,输入“IP”,过滤出IP包。

图4

在中间的信息栏里可以看到选中的IP包的详细信息,包括目的地IP、包大小、响应时间、源端口、目标端口、程序进程ID等等。

从而可以对截获的数据包进行详细分析。

最下面的信息栏显示的是详细的十六制码信息。

图5。

使用Ethereal工具分析网络协议

使用Ethereal工具分析网络协议实验五使用Ethereal工具分析网络协议一、实验目的通过使用Ethereal软件掌握Sniffer(嗅探器)工具的使用方法,实现捕捉网络协议的数据包,以理解TCP/IP协议族中多种协议的数据结构以及多种协议的交互过程。

二、实验内容1.静态路由的配置。

2.路由协议RIP、RIP V2,OSPF。

三、实验环境安装Windows 2000/XP的PC机,在每一台上安装Ethereal软件。

将PC机通过路由器/交换机相连,组成一个局域网。

四、实验指导1、Ethereal 简介Ethereal是一款免费的网络协议分析程序,支持Unix、Windows。

借助这个程序,你既可以直接从网络上抓取数据进行分析,也可以对由其他嗅探器抓取后保存在硬盘上的数据进行分析。

你能交互式地浏览抓取到的数据包,查看每一个数据包的摘要和详细信息。

Ethereal有多种强大的特征,如支持几乎所有的协议、丰富的过滤语言、易于查看TCP会话经重构后的数据流等。

它的主要特点为:•支持Unix系统和Windows系统•可以根据不同的标准进行包过滤•通过过滤来查找所需要的包•根据过滤规则,用不同的颜色来显示不同的包•提供了多种分析和统计工具,实现对信息包的分析2、Ethereal 安装安装软件可以从网站上下载。

3、Ethereal操作指导3.1 Ethereal 操作界面Ethereal软件界面如图上图所示,在这个窗口上,整个界面环境分为三个窗口,最上面的窗口是抓包列表窗口,经过Ethereal软件抓包后的数据包都会列在这个窗口中,同时你可以根据抓包序列号,抓包时间、源、目标、协议等进行包列表的排序,这样你可以很容易的找到你所需要的信息包。

中间的窗口中显示的是抓包列表上所选择的包对应的各层协议说明,其中,协议层次信息以树型的结构进行显示。

最下面的窗口是数据窗口,显示的是上层窗口选中的信息包的具体数据,同时,在中间树型窗口中所选择的某一协议数据域的内容,在数据窗口中会被突出地显示出来。

利用Ethereal分析TCP连接的建立和释放过程重点

TCP报文段的首部

返回

采用三步握手法,正常情况下建立TCP连接

主机1发出连接序号为

x(seq=x) 主机2应答接受主机1的连接 请求,并声明自己的序号为 y(seq=y,ACK=x+1) 主机1收到确认后发送第一 个数据TPDU并确认主机2的 序号(seq=x,ACK=y+1),至此, 整个连接建立过程正常结束, 数据传输已正式开始 CR:Connection Request(连 接请求) ACC:Connection Accepted(接受连接)

返回

返回

返回

TCP连接的关闭

对称释放tcp连接

返回

从头到尾观察一个跟踪记录

步骤1 启动Ethereal

步骤2 对Capture Options各个选项设置 步骤3 点击Start按钮开始捕获,出现Capture from…对话框

步骤4 点击Capture from… 对话框中Stop按钮结束捕获

返回

观察一个跟踪记录 步骤3:点击Start按钮开始捕获分组,出现 Capture 击Capture from… 对话框中Stop按钮 结束捕获

结束 捕获

返回

观察一个跟踪记录 步骤5:得到捕获记录

从IP:192.168.1.188到(202.120.1.155)的捕获

返回

列表框

协议层框(协议框)

协议框显示所选分组的各层协议细节:物理层帧,以太网帧及其首部,IP协议 数据报及其首部,UDP数据报及其首部,HTTP等协议细节

原始框

原始框显示了分组中包含的数据的每个字节.从中可以观察最原始的传输数据. 方框左边是十六进制的数据,右边是ASCII码 返回

观察一个跟踪记录 步骤6:利用Analyze菜单分析记录

实验六利用分组嗅探器(ethereal)分析HTTP和DNS

实验六利用分组嗅探器(ethereal)分析HTTP和DNS一、实验目的及任务1、熟悉并掌握Ethereal的基本操作,了解网络协议实体间进行交互以及报文交换的情况。

2、分析HTTP协议3、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为Windows2000或Windows XP;Ethereal等软件。

三、预备知识要深入理解网络协议,需要仔细观察协议实体之间交换的报文序列。

为探究协议操作细节,可使协议实体执行某些动作,观察这些动作及其影响。

这些任务可以在仿真环境下或在如因特网这样的真实网络环境中完成。

观察在正在运行协议实体间交换报文的基本工具被称为分组嗅探器(packet sniffer)。

顾名思义,一个分组嗅探器俘获(嗅探)计算机发送和接收的报文。

一般情况下,分组嗅探器将存储和显示出被俘获报文的各协议头部字段的内容。

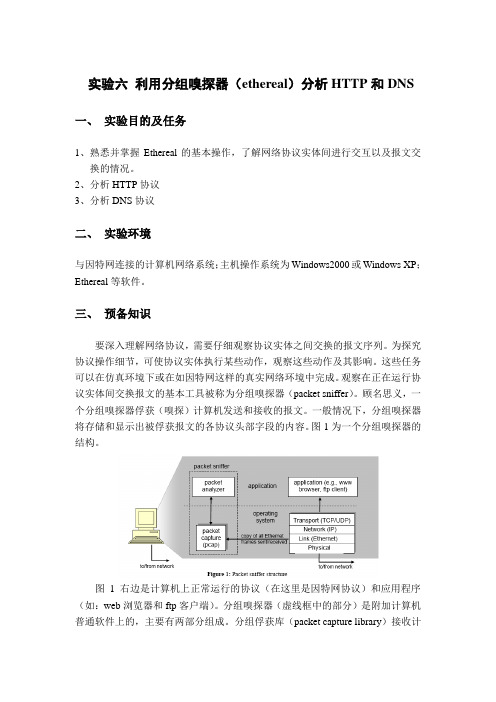

图1为一个分组嗅探器的结构。

图1右边是计算机上正常运行的协议(在这里是因特网协议)和应用程序(如:web浏览器和ftp客户端)。

分组嗅探器(虚线框中的部分)是附加计算机普通软件上的,主要有两部分组成。

分组俘获库(packet capture library)接收计算机发送和接收的每一个链路层帧的拷贝。

高层协议(如:HTTP、FTP、TCP、UDP、DNS、IP等)交换的报文都被封装在链路层帧中,并沿着物理媒体(如以太网的电缆)传输。

图1假设所使用的物理媒体是以太网,上层协议的报文最终封装在以太网帧中。

分组嗅探器的第二个组成部分是分析器。

分析器用来显示协议报文所有字段的内容。

为此,分析器必须能够理解协议所交换的所有报文的结构。

例如:我们要显示图1中HTTP协议所交换的报文的各个字段。

分组分析器理解以太网帧格式,能够识别包含在帧中的IP数据报。

分组分析器也要理解IP数据报的格式,并能从IP数据报中提取出TCP报文段。

然后,它需要理解TCP报文段,并能够从中提取出HTTP消息。

网络实验-网络协议分析软件Ethereal的使用实验

1)安装内容(注意,Ethereal GTK1和Ethereal GTK2不能被同时安装)

Ethereal GTK1:使用GTK1 GUI工具包的Ethereal。

Ethereal GTK2:使用当前流行的GTK2 GUI工具包的Ethereal(建议该选项)。

【实验环境】

(1)硬件:PC计算机,通过双绞线与局域网相连。

(2)软件:Ethereal软件

实验内容:

【实验方案设计与实验过程】(分析、设计、实验步骤、测试数据、实验结果)

在Windows下安装Ethereal,可以从站点/下载安装文件,然后执行安装。需要注意的是,Ethereal在0.12.10版本之后都内置了Winpcap。如果没有内置的Winpcap,就需要先安装Winpcap。

计算机系

上机实验报告

实验项目名称网络协议分析软件Ethereal的使用实验

所属课程名称计算机网络基础

实验类型操作型

班级信09-1

学号2108190911211

Hale Waihona Puke 姓名王杰成绩计算机实验室

实验概述:

实验组别E组小组成员:王杰、王奎

【实验目的】

学会正确安装和配置网络协议分析工具Ethereal,掌握使用Ethereal捕捉数据分组的方法以及分析各种网络协议的技能,加深对协议格式,协议层次和协议交互过程的理解。

Mate-Meta:分析和跟踪引擎

SNMP Mib:解码器的MIB库。

【实验小结】(实验过程中出现的问题、结果分析、出错原因分析等)

实验顺利,一切正常。

成绩:

抓取网络报文

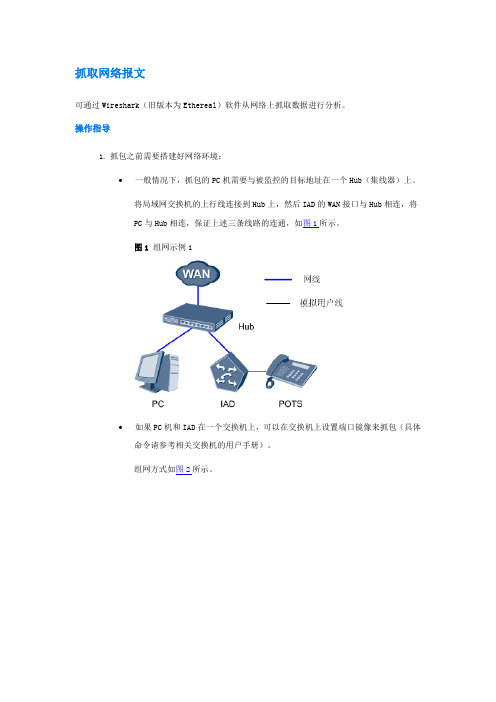

抓取网络报文可通过Wireshark(旧版本为Ethereal)软件从网络上抓取数据进行分析。

操作指导1.抓包之前需要搭建好网络环境:∙一般情况下,抓包的PC机需要与被监控的目标地址在一个Hub(集线器)上。

将局域网交换机的上行线连接到Hub上,然后IAD的WAN接口与Hub相连,将PC与Hub相连,保证上述三条线路的连通,如图1所示。

图1 组网示例1∙如果PC机和IAD在一个交换机上,可以在交换机上设置端口镜像来抓包(具体命令请参考相关交换机的用户手册)。

组网方式如图2所示。

图2 组网示例3比如IAD的WAN口接到交换机的1号口,PC机接到该交换机的2号口,则在交换机上将1号口设为被监控的网口,2号口设为目的镜像口。

(即将1号口的数据包复制到2口号观察)。

2.说明:3.如果PC机装有VPN(Virtual Private Network)软件,请在抓包前删除VPN,否则只能抓取到PC机发出去的包,导致抓包不准确。

4.打开Wireshark软件(以1.0.6版本为例),在出现的界面上单击工具栏最左侧的,出现如图3所示对话框。

图3 选择抓包的网卡5.如果有多个网卡(本示例为双网卡)则选择IP网段与IAD相同的网卡,单击相应的“Start”开始抓包。

6.在抓包过程中,可选择以下方法开启过滤条件:∙在工具栏下的“Filter”文本框中输入过滤条件,然后单击右侧的“Apply”或按“Enter”键。

例如输入rtp只显示RTP流的数据包,输入SIP则只显示SIP协议的数据包。

∙使用已定义的过滤器,操作步骤如下:a.单击工具栏右侧的开启常用过滤条件,出现如图4所示对话框。

图4 设置过滤条件b.例如只观察网络目标IP地址为10.166.49.255的数据包,则在“Filter”区域框中选择“IP address 192.168.0.1”,然后在“Filter string”文本框中将IP地址改为10.166.49.255,单击“OK”。

ETHERAL协议分析案例

c) TCP分段及载荷的长度分别是多少?

2) 现在考察GET报文的内容

a) 将Ethereal软件的第三个窗口向下滚动,将解码的内容与第二个窗口中的HTTP报文进行比较;

菜鸟求助

实验使用的软件:

[url]/[/url] Packetyzer 软件(免费版)

[url]/[/url] Ethereal 软件(免费版)

实验目的

在这个实验中我们将利用网页浏览的例子来分析网络协议的层次结构。我们将分析数据链路层、IP层以及应用层的协议数据单元(PDU)。特别地,我们将检查IP地址与端口号如何在一起协调工作,完成端到端的应用。

? 序列号和ACK序列号

? 标志比特的值以及窗口尺寸

? 确认分段中包含期望的数据

c) 最后一个分段的长度是多少?

5. HTTP GET 报文

1) 确定包含HTTP GET报文的数据帧

a) 确认TCP报头中的序列号和ACK号是预期的。

协议分析的问题

要回答以下的问题,先启动Ethereal,打开上述步骤中存储的文件。

1. 抓取的协议类型

检查在Ethereal顶端窗口的协议一列,确认你已经抓到了DNS、TCP和HTTP数据包。

2. 以太网帧,IP分组和UDP数据报

1). 检查客户端发出的第一个DNS分组

a) 在这个分段中你期望看到哪个源端以太网地址和IP地址?你期望看到的协议和类型字段是什么内容?确认这些地址是正确的。

00 16 c8 d1 7b 8e

b) 解释在第一个TCP分段中的目的以太网地址和IP地址的值。这些地址对应什么计算机?

实验7 Ethereal使用

显示过滤器的语法--⑶ 逻辑操作符

英语 形式 and or not […] 类似C语 言形式 && || ! […] 含义 逻辑与 逻辑或 逻辑非 示 例 ip.addr==10.0.0.5 and tcp.flags.fin 示例的含义 过滤出源/目IP地址为10.0.0.5并 且TCP的FIN置1的数据包

UDP TCபைடு நூலகம் HTTP FTP协议

frame

捕获到的 frame.protocols == 过滤出数据帧中封装的协议依次为:以太网协议、 "eth:ip:tcp" IP协议、TCP协议的数据包 数据帧

显示过滤器的语法-- ⑵ 比较操作符

英语 类似C语言形 形式 式 eq == 含 义 相等(Equal) 示 例 udp.port = = 10002 或 udp.port eq 10002 ip.addr !=10.0.0.5 或 ip.addr ne 10.0.0.5 frame.pkt_len > 10 或 frame.pkt_len gt 10 frame.pkt_len < 128 或frame.pkt_len lt 128

查找er_agent中含有cldc 字符的数据包,并且不区分 大小写。(?option)这个表达式 是Perl表达式

matches

er_agent matches "(?i )cldc"

3. Ethereal的主要菜单项

File菜单

–对包捕获的结果以文件形式保存(Save)、打开(Open)、输出

Help(帮助)菜单

–

4. Ethereal使用示例

以主机202.196.73.134使用HTTP访问 为例,分析TCP的三次握手 过程。

实验2 利用分组嗅探器(ethereal)分析协议HTTP和DNS

实验二利用分组嗅探器(ethereal)分析协议HTTP和DNS一、实验目的1、分析HTTP协议2、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE等软件。

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Ethereal分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Ethereal分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

窗口如图1所示。

根据俘获窗口内容,回答“四、实验报告内容”中的1-6题。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet 选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

(3)在浏览器的地址栏中输入以下URL: /ethereal-labs/HTTP-ethereal-file2.html,你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Ethereal分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

根据操作回答“四、实验报告内容”中的7-10题。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Ethereal分组俘获器。

开始Ethereal分组俘获。

利用Ethereal观察网络示例

ቤተ መጻሕፍቲ ባይዱ回

6.Display Options(显示选项)

∗ 默认情况下,分组的显示与它们被捕获的状态不一样, 因为在网络活动量很高的时候,要想同步很难. ∗ 选择Update list of packet in real time选项,可以观察 实时更新的分组.

Display Options

返回

7.Stop Capture(停止捕获)

Limit each packet to N bytes 选项,通过点 击选项旁边的的小方框选择该选项

返回

3.Capture packets in promiscuous mode (在混杂模式下捕获分组)

如果你的计算机在一个共享网段内,诸如一个无线 局域网或者一个以太网集线器上,那么网络接口将能 够检测到所有的分组,包括那些发到其他机器上的分 组. 但是,更多的情况是,目的地为其他计算机的分组将 被忽略掉,如果你的网络接口设置为”混杂模式”,它 将记录下所有的分组,包括那些并非发往你的机器的 分组.

返回

从头到尾观察一个跟踪记录

∗ 步骤1 启动Ethereal ∗ 步骤2 对Capture Options各个选项设置 ∗ 步骤3 点击Start按钮开始捕获,出现Capture from…对 话框 ∗ 步骤4 点击Capture from… 对话框中Stop按钮结束捕 获 ∗ 步骤5 得到捕获记录 ∗ 步骤6 利用Analyze菜单分析记录

在混杂模式下捕获分组

返回

4.Capture Filter(捕获过滤器)

∗ 可以指定一个捕获过滤器来限制捕获的数量.只有那 些匹配过滤规则的分组才被记录 ∗ 例如,可以利用 host 192.168.1.188 来捕获那些只从IP 地址192.168.1.188发出和发往的分组 ∗ 利用过滤语言来制定过滤规则

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

从头到尾观察一个跟踪记录

∗ 步骤1 启动Ethereal ∗ 步骤2 对Capture Options各个选项设置 ∗ 步骤3 点击Start按钮开始捕获,出现Capture from…对 话框 ∗ 步骤4 点击Capture from… 对话框中Stop按钮结束捕 获 ∗ 步骤5 得到捕获记录 ∗ 步骤6 利用Analyze菜单分析记录

点击Interface下拉菜单,选择要捕获的接口类型

链路层首部

返回

2.Limit each packet to N bytes (将每个分组限制在N个字节内)

Ethereal 能够捕获整个分组---数据和首部.典型情况下, 数据会占据大多数的空间,但是通常首部包含了最有 用的信息(源地址,目的地址,分组的类型等). 如果不打算观察数据,那么可以只捕获首部以节省空 间.为此,需要计算出感兴趣的首部最大字节长度,然后 使用该最大长度来捕获每个分组中的一部分.

返回

观察一个跟踪记录 步骤1:启动Ethereal

桌面双击图标

,启动Ethereal 返回

观察一个跟踪记录 步骤2:对Capture Options各个选项设置

Interface:以太网接口 混杂模式下捕获分组 没有指定捕获规则 没有指定捕获文件 没有指定实时更新分组 Name Resolution全部选择

Limit each packet to N bytes 选项,通过点 击选项旁边的的小方框选择该选项

返回

3.Capture packets in promiscuous mode (在混杂模式下捕获分组)

如果你的计算机在一个共享网段内,诸如一个无线 局域网或者一个以太网集线器上,那么网络接口将能 够检测到所有的分组,包括那些发到其他机器上的分 组. 但是,更多的情况是,目的地为其他计算机的分组将 被忽略掉,如果你的网络接口设置为”混杂模式”,它 将记录下所有的分组,包括那些并非发往你的机器的 分组.

返回

列表框

协议层框(协议框)

协议框显示所选分组的各层协议细节:物理层帧,以太网帧及其首部,IP协议 数据报及其首部,UDP数据报及其首部,HTTP等协议细节

原始框

原始框显示了分组中包含的数据的每个字节.从中可以观察最原始的传输数据. 方框左边是十六进制的数据,右边是ASCII码 返回

观察一个跟踪记录 步骤6:利用Analyze菜单分析记录

∗ 可以利用停止捕获的选项 来要求在捕获一定数量的 分组,跟踪记录达到一定 的大小或者在一个特定的 时间后停止跟踪.

Stop Capture对话框 返回

resolution(名字解析)

∗ 此选项可使Ethereal将 不同的数字翻译成人 们易读的名字.如启用 网络地址转换 后,Ethereal会试图将 一个网络地址(如 201.100.0.1)转化成一 个主机名 ()

返回

1.Interface(接口)和Link-layer header type(链路 层)类型

在接口下拉菜单中,可以选择所要跟踪的接口.例如,如 果机器同时拥有以太网接口和无线网络接口,你必须选 择其中一个进行检测.如果选择以太网接口,将只记录那 些通过非无线网络传输的通信.进行捕获时,如果发现没 有通信或是所捕获的通信不符合期望,那么就可能需要 选择另一个网络接口了. 链路层首部类型字段说明Ethereal将如何解释该链路 层的帧,这与接口的类型有关.

捕获过滤器,利用过滤语言制订过滤规则

返回

5.Capture files(捕获文件)

∗ 可以指定将捕获到的分组直接保存在一个文件里,而 不是存于内存中. ∗ 可以指定将记录存于多个文件中,有 Next file every N megabytes,Next file every N minutes,Ring buffer(环 形缓冲区),Stop capture after N files等选项

返回

6.Display Options(显示选项)

∗ 默认情况下,分组的显示与它们被捕获的状态不一样, 因为在网络活动量很高的时候,要想同步很难. ∗ 选择Update list of packet in real time选项,可以观察 实时更新的分组.

Display Options

返回

7.Stop Capture(停止捕获)

在混杂模式下捕获分组

返回

4.Capture Filte捕获的数量.只有那 些匹配过滤规则的分组才被记录 ∗ 例如,可以利用 host 192.168.1.188 来捕获那些只从IP 地址192.168.1.188发出和发往的分组 ∗ 利用过滤语言来制定过滤规则

实验步骤

∗ 首先启动Ethereal.要想捕获一个跟踪记录,我们从 Capture Options(捕获选项)对话框来指定跟踪记录的 各个方面. ∗ 完成对捕获选项的设置后,在Capture Options中点击 Start 开始捕获记录

图一:Capture菜单,选择Options(快捷键 Ctrl+K)子菜单, 就可以看到Capture Options对话框

返回

观察一个跟踪记录 步骤3:点击Start按钮开始捕获分组,出现Capture from…对话框

返回

观察一个跟踪记录 步骤4:点击Capture from… 对话框中Stop按钮 结束捕获

结束 捕获

返回

观察一个跟踪记录 步骤5:得到捕获记录

从IP:192.168.1.188到(202.120.1.155)的捕获

利用Summary观察跟踪记录的统计该要,包括通信的总字节数, 通信的频率,分组的大小等统计数据

观察一个跟踪记录 步骤6:利用Analyze菜单分析记录

利用Protocol Hierarchy Statistics(协议层次统计)观察各个协议的统计

返回

Capture Options 对话框

返回

使用Capture Options对话框

∗ ∗ ∗ ∗ ∗ ∗ ∗ ∗

Interface和Link-layer header type Limit each packet to N bytes Capture packets in promiscuous mode Capture filter Capture files Display options Stop capture Name resolution

利用Ethereal观察网络

∗ 实验目的: 本实验学习使用开源网络协议分析器Ethereal, 理解Capture Options对话框中选项的含义,掌握如 何设置Capture Options对话框来捕获网络活动的记 录,观察捕获全过程示例。

利用Ethereal观察网络

实验步骤 使用Capture Options对话框 从头到尾观察一个跟踪记录