使用Packet Sniffer分析Z-Stack协议数据

实验-ZigBee组网

实验-ZigBee组⽹实验:ZigBee基本通信实验⼀、实验⽬的1.了解ZigBee协议及其在软件上如何实现。

2.学习使⽤sniffer嗅探⽹络节点之间通信数据包并分析数据包。

3. 学习Zigbee⽹络组⽹及路由选择。

⼆、实验内容1.基于z-stack协议栈的组⽹及数据传输。

2.使⽤sniffer抓取节点之间传输的数据包并分析数据包组成。

三、实验设备1.IAR开发平台环境2.ZigBee开发套件3.Sniffer抓包⼯具(软件和硬件)实验开发套件的领取注意事项:1、每周五上午1-2节可到电信5号楼东303A房间,协同创新中⼼找蓝伟涛学长(领取FPGA开发板)或电信1号楼515室找赵曜学长(领取Zigbee开发套件)。

2、每个⼩组以组长为代表签字领取⼀套开发套件,并在三周内归还。

请爱护实验套件,归还时确保所有部件完好齐全。

3、实验中若有问题可在周五上午1-2节课时间去上述地址找两位助教答疑。

四、实验原理1,ZigBee协议概述ZigBee作为⼀种⽆线通信标准,它是以IEEE802.15.4⽆线通信技术为基础的⼀组涉及到⽹络、安全和应⽤⽅⾯的软件协议。

它是⼀种短距离、低复杂度、低功耗、地数据传输速率和低成本的双向⽆线通信技术。

该技术可以应⽤于超低功耗率损耗的⽆线⽹络中,它满⾜ISO/OSI参考模型。

其物理层和MAC层采⽤了IEEE802.15.4标准;ZigBee联盟定义了上层部分,包括⽹络层和应⽤层。

⽆线通信⽹络软件以z-stack作为ZigBee的协议栈,硬件为基于CC2530-ZigBee开发套件。

2 设备类型(Device Types)在ZigBee⽹络中存在三种逻辑设备类型:Coordinator(协调器),Router(路由器)和End-Device(终端设备)。

ZigBee⽹络由⼀个Coordinator以及多个Router和多个End_Device组成。

在ZStack-CC2530-2.3.1-1.4.0中⼀个设备的类型通常在编译的时候通过编译选项确定。

网络分析SNIFFER软件的使用介绍

网络分析SNIFFER软件的使用介绍Sniffer(嗅探器)就是利用计算机的网络接口截获目的地为其他计算机的数据报文的一种技术。

该技术被广泛应用于网络维护和管理方面,它工作的时候就像一部被动声纳,默默的接收着来自网络的各种信息,通过对这些数据的分析,网络管理员可以深入了解网络当前的运行状况,以便找出所关心的网络中潜在的问题。

Sniffer技术简介数据在网络上是以很小的称为“帧”(又称:包)的单位传输的,帧由多个部分组成,不同的部分对应不同的信息以实现相应的功能,例如,以太网的前12个字节存放的是源地址和目的地址,这些数据告诉网络该帧的来源和去处。

其余的部分存放实际用户数据、TCP/IP 的报头或IPX报头等等。

帧是根据通讯所使用的协议,由网络驱动程序按照一定规则生成,然后通过网络接口卡(网络接口卡,在局域网中一般指网卡)发送到网络中,通过网线传送到它们的目的主机,在目的主机的一端按照同样的通讯协议执行相反的过程。

接收端机器的网络接口卡捕获到这些帧,并告诉操作系统有新的帧到达,然后对其进行存储。

在正常情况下,网络接口卡读入一帧并进行检查,如果帧中携带的目的地址(这里的目的地址是指物理地址而非IP地址,该地址是网络设备的唯一性标志)和自己的物理地址一致或者是广播地址(就是被设定为一次性发送到网络所有主机的特殊地址,当目标地址为该地址时,所有的网络接口卡都会接收该帧),网络接口卡通过产生一个硬件中断引起操作系统注意,然后将帧中所包含的数据传送给系统进一步处理,否则就将这个帧丢弃。

我们可以想象到这样一种特别的情况:如果网络中某个网络接口卡的物理地址不确定呢(这可以通过本地网络接口卡设置成“混杂”状态来实现)?网络接口卡会如何处理收到的帧呢?实际的情况是该网络接口卡将接收所有在网络中传输的帧,无论该帧是广播的还是发向某一指定地址的,这就形成了监听。

如果某一台主机被设置成这种监听模式,它就成了一个Sniffer。

sniffer功能和使用详解

Sniffer功能和使用详解一Sniffer介绍Sniffer,中文翻译为嗅探器,是一种基于被动侦听原理的网络分析方式。

使用这种技术方式,可以监视网络的状态、数据流动情况以及网络上传输的信息。

当信息以明文的形式在网络上传输时,便可以使用网络监听的方式来进行攻击。

将网络接口设置在监听模式,便可以将网上传输的源源不断的信息截获。

Sniffer技术常常被黑客们用来截获用户的口令,据说某个骨干网络的路由器网段曾经被黑客攻入,并嗅探到大量的用户口令。

但实际上Sniffer技术被广泛地应用于网络故障诊断、协议分析、应用性能分析和网络Sniffer的分类如果Sniffer运行在路由器上或有路由功能的主机上,就能对大量的数据进行监控,因为所有进出网络的数据包都要经过路由器。

二sniffer proSniffer软件是NAI公司推出的功能强大的协议分析软件。

Sniffer Pro - 功能●捕获网络流量进行详细分析●利用专家分析系统诊断问题●实时监控网络活动●收集网络利用率和错误等使用Sniffer捕获数据时,由于网络中传输的数据量特别大,如果安装Sniffer的计算机内存太小,会导致系统交换到磁盘,从而使性能下降。

如果系统没有足够的物理内存来执行捕获功能,就很容易造成Sniffer系统死机或者崩溃。

因此,网络中捕获的流量越多,建议Sniffer系统应该有一个速度尽可能快的计算机。

1. Sniffer Pro计算机的连接要使Sniffer能够正常捕获到网络中的数据,安装Sniffer的连接位置非常重要,必须将它安装在网络中合适的位置,才能捕获到内、外部网络之间数据的传输。

如果随意安装在网络中的任何一个地址段,Sniffer就不能正确抓取数据,而且有可能丢失重要的通信内容。

一般来说,Sniffer应该安装在内部网络与外部网络通信的中间位置,如代理服务器上,也可以安装在笔记本电脑上。

当哪个网段出现问题时,直接带着该笔记本电脑连接到交换机或者路由器上,就可以检测到网络故障,非常方便。

利用Sniffer软件进行网络协议分析

6、查看具体内容。

(三)请同学们分别监测及分析 Telnet、HTTP、ARP 等,并分析 TCP 协议连接建 立、传输、关闭的过程。并将结果反应到实验报告中。 五、思考题

(1)Sniffer 软件如何分析网络流量异常? (2)Sniffer 此类软件对 Hub 组件的局域网带来什么安全问题?

三、实验步骤: (一)Sniffer 软件的使用

1、打开 Sniffer 软件,选择具体的网卡型号。

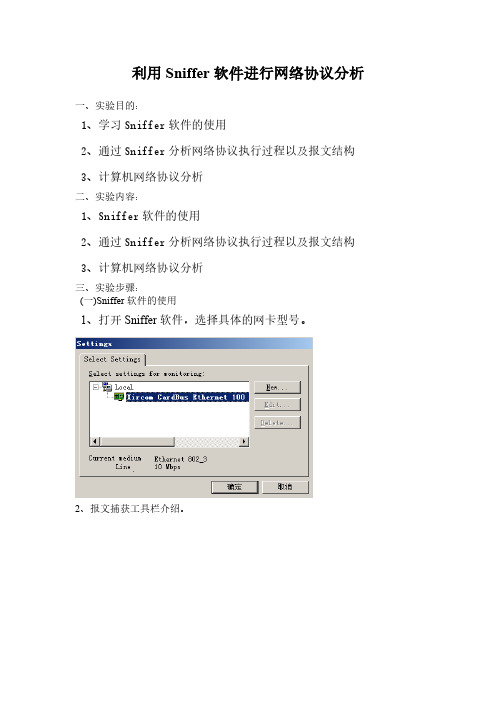

2、报文捕获工具栏介绍。

捕获条件 编辑

选择捕获 条件

捕获开始 捕获暂停

捕获停止

捕获停止 并查看

捕获查看

3、捕获报文查看

专家分析 系统

专家分析 系统

捕获报文的 图形分析

捕获报文的其他 统计信息

双击此记录可以 查看详细信息

2、点击 “开始”按钮,进行监听。 3、监听到报文后的界面。选择左侧的 Object,查看其内容。

4 如果监听到满足要求的协议比如 HTTP 协议、比如 Telnet 等协议则单击 F9 或 者 CaptureStop and Play 菜单。

5、选择符合要求的协议,然后点击下面的”Decode”选项。

任意捕 获条件

编辑

协议捕 获编辑

缓冲区 编辑

基本捕获条件

链路层捕获 IP层捕获

链路层捕获 地址条件

数据流 方向

高级捕获条件 在“Advance”页面下,你可以编辑你的协议捕获条件,如图:

选择要捕 获的协议

捕获帧长 度条件

错误帧是 否捕获

保存过滤 规则条件

(二)网络监听。 1、点击“CaptuerDefile Filter”菜单,进行报文监听设置。

实验八--网络性能监测分析工具Sniffer捕获高层协议数据包并分析

实验八-网络性能监测分析工具Sniffer捕获高层协议数据包并分析实验目的: 使用Sniffer抓取ftp的数据报分析FTP的三次“握手”的过程。

分析FTP客户端和服务器端通信过程实验环境: Windows环境下常用的协议分析工具: sniffer 搭建Serv-U FTP Server, 在计算机上建立FTP服务器VMware虚拟机, 用虚拟机进行登录FTP。

实验内容和步骤:1. 建立网络环境。

用Serv-U FTP Server在计算机上建立一台FTP服务器, 设置IP地址为: 192.168.0.10。

在Serv-U FTP Server中已设定用户xyz, 密码123123。

(也可以自行设定其他帐号)2. 在此计算机上安装了sniffer。

3.启动该机器上的虚拟机作为一台FTP客户端, 设置IP地址为: 192.168.0.12。

4. 使用ping命令看是否连通。

记录结果。

5. 使用虚拟机登录FTP服务器。

6. 运行sniffer嗅探器, 并在虚拟机的“运行”中输入ftp://192.168.0.10, 点确定后出现如下图的登录窗口:在登录窗口中输入:用户名(xyz), 密码(123123)使用sniffer抓包, 再在sniffer软件界面点击“stop and display”, 选择“Decode”选项, 完成FTP命令操作过程数据包的捕获。

8.在sniffer嗅探器软件上点击Objects可看到下图, 再点击“DECODE(反解码)。

记录FTP三次握手信息, 写出判断这三个数据包的依据(如syn及ack)。

记录端口信息等内容。

9.找出数据包中包含FTPUSER命令的数据包, 记录显示的用户名。

10.捕获用户发送PASS命令的数据包, 记录显示的密码。

11. 找出FTP服务器端与客户端端口20进行三次握手打开数据传输。

记录数据信息。

实验四snifferpro数据包捕获与协议分析

实验四SnifferPro数据包捕获与协议分析一. 实验目的1.了解Sniffer的工作原理。

2.掌握SnifferPro工具软件的基本使用方法。

3.掌握在交换以太网环境下侦测、记录、分析数据包的方法。

二、实验原理数据在网络上是以很小的被称为“帧”或“包”的协议数据单元(PDU)方式传输的。

以数据链路层的“帧”为例,“帧”由多个部分组成,不同的部分对应不同的信息以实现相应的功能,例如,以太网帧的前12个字节存放的是源MAC地址和目的MAC地址,这些数据告诉网络该帧的来源和去处,其余部分存放实际用户数据、高层协议的报头如TCP/IP的报头或IPX报头等等。

帧的类型与格式根据通信双方的数据链路层所使用的协议来确定,由网络驱动程序按照一定规则生成,然后通过网络接口卡发送到网络中,通过网络传送到它们的目的主机。

目的主机按照同样的通信协议执行相应的接收过程。

接收端机器的网络接口卡一旦捕获到这些帧,会告诉操作系统有新的帧到达,然后对其进行校验及存储等处理。

在正常情况下,网络接口卡读入一帧并进行检查,如果帧中携带的目的MAC地址和自己的物理地址一致或者是广播地址,网络接口卡通过产生一个硬件中断引起操作系统注意,然后将帧中所包含的数据传送给系统进一步处理,否则就将这个帧丢弃。

如果网络中某个网络接口卡被设置成“混杂”状态,网络中的数据帧无论是广播数据帧还是发向某一指定地址的数据帧,该网络接口卡将接收所有在网络中传输的帧,这就形成了监听。

如果某一台主机被设置成这种监听(Snfffing)模式,它就成了一个Sniffer。

一般来说,以太网和无线网被监听的可能性比较高,因为它们是一个广播型的网络,当然无线网弥散在空中的无线电信号能更轻易地截获。

三、实验内容及要求要求:本实验在虚拟机中安装SnifferPro4.7版本,要求虚拟机开启FTP、Web、Telnet等服务,即虚拟机充当服务器,物理机充当工作站。

物理机通过Ping命令、FTP访问及网页访问等操作实验网络数据帧的传递。

Sniffer软件使用实验报告

教师:

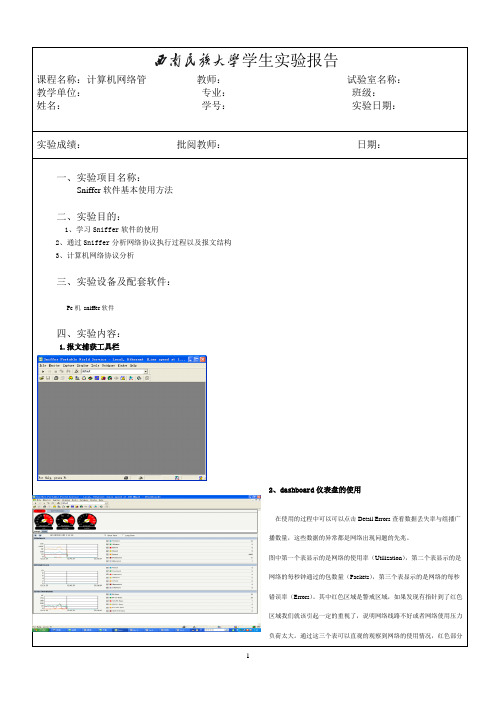

4. Matrix矩阵的应用

点击图Matrix图标,出现全网的连接示意图,图中绿线表

示正在发生的网络连接绿色线表示过去发生的连接。

将鼠

标放到线上可以看出连接情况。

很多人用他来发现病毒,

其实用他来评估网络状况和异常流量,是一个很好用的工

具。

如要查看哪那一台主机的连接数最多,鼠标右键在弹

出的菜单中可选择放大(zoom)此图。

找到对外连接最多

的机器,选中后,按鼠标右键,选show select nodes,就可

以查看特定的点对多点的网络连接。

6.抓某台机器的所有数据包

6.1抓取192.168.0.46这台机器的所有数据包。

如下图选择这台机器。

点击左侧捕获图标望远镜图标变红时,表示已捕捉到数据

五、实验数据及结果分析:

1、数据报文分层

如下表所示为网络结构中的四层协议,不同层次完成不同的功能,每一层都有众多协议组成。

应用层---------------Telnet、Ftp和Email等

传输层---------------TCP 和UDP

2、以太报文结构

如下表所示为Ethernet帧结构

DMAC SMAC TYPE DATA/PAD

这种类型报文结构为:目的MAC地址(6bytes)+源MAC地址(6bytes)+上层协议类型(2bytes)+数据字段(

于是,如图所示,解码表中分别显示各字段内容,若要查看MAC详细内容,鼠标点击上面解码框中地址,在下面的表格中回以黑色突出显示对应的16进制编码。

用sniffer抓包分析大小

用Sniffer抓包分析以太网帧日期:2006-6-9 浏览次数:14494出处:思科思索用sniffer抓icmp包来分析。

1。

ping 192.168.1.1 -l 0ping一个ip,指定携带的数据长度为0抓包分析如图:从图上的1处我们可以看到这个数据总大小是:60byte从2处看到ip数据总长度:28byteip数据为什么是28byte?因为ip头部是20个字节(4处标记的),而icmp头部是8个字节,因为我们的ping是指定数据长度为0的,所以icmp里不带额外数据,即:28=20+8而我们知道以太网类型帧头部是 6个字节源地址+6个字节目标地址+2个字节类型=14字节以太网帧头部+ip数据总长度=14+28=42注意3处标记的,填充了18个字节。

42+18=60刚好等于总长度,其实这里我们需要注意到这里捕捉到帧不含4个字节的尾部校验,如果加上4字节尾部校验,正好等于64!64恰好是以太类型帧最小大小。

在图中我们还可以看到这个帧没有分割,flags=0x,因为不需要分割。

再分析一个ping 192.168.1.1 -l 64数据大小106byte106-14(以太类型帧头部)=92刚好等于ip部分的显示大小92-20(ip)-8(icmp头)=64刚好等于我们指定的64字节ping 包以太网帧实际承载数据部分最大为1500,这里面还包含其他协议的报头,所以实际承载数据肯定小于1500,如果ping 192.168.1.1 -l 1500,那么数据必要会被分割,但计算方法还是一样的,只是需要特别注意,后续帧无需包含第一个帧所包含的icmp报头。

所以第一个帧的大小会是 1500(实际数据部分大小,含ip和icmp报头)+14(以太类型帧头部)=1514,在第一个帧里实际携带了多少数据的是1500-20(IP 报头)-8(icmp 报头)=1472,剩余28bytes数据会在后续帧中后续帧大小:14(以太类型头)+20(ip头)+28(实际数据)=62注意上面的计算我们都不计算尾部4字节校验的。

sniffer软件的初步使用方法

使用Sniffer工具分析以太网帧和IP数据报一、实验目的通过使用Sniffer Pro软件掌握Sniffer(嗅探器)工具的使用方法,实现捕捉FTP、HTTP等协议的数据包,以理解TCP/IP协议中多种协议的数据结构。

二、实验原理Sniffer即网络嗅探器,用于监听网络中的数据包,分析网络性能和故障。

Sniffer 主要用于网络管理和网络维护,系统管理员通过Sniffer可以诊断出通过常规工具难以解决的网络疑难问题,包括计算机之间的异常通信、不同网络协议的通信流量、每个数据包的源地址和目的地址等,它将提供非常详细的信息。

通常每个网络接口都有一个互不相同的硬件地址(MAC地址),同时,每个网段有一个在此网段中广播数据包的广播地址(代表所有的接口地址)。

一般情况下,一个网络接口只响应目的地址是自己硬件地址或者自己所处网段的广播地址的数据帧,并由操作系统进一步进行处理,同时丢弃不是发给自己的数据帧。

通过Sniffer工具,可以将网络接口设置为“混杂”(promiscuous)模式。

在这种模式下,网络接口就处于一个对网络进行“监听”的状态,它可以监听此网络中传输的所有数据帧-而不管数据帧的目标地址是广播地址还是自己或者其它网络接口的地址了。

它将对遭遇的每一个数据帧产生硬件中断.交由操作系统对这个帧进行处理,比如截获这个数据帧,进而实现实时分析数据帧中包含的内容。

当然,如果一个数据帧没有发送到目标主机的网络接口,则目标主机将无法监听到该帧。

所以Sniffer所能监听到的信息将仅限于在同一个物理网络内传送的数据帧.就是说和监听的目标中间不能有路由(交换)或其它屏蔽广播包的设备。

因此。

当Sniffer 工作在由集线器(hub)构建的广播型局域网时,它可以监听到此物理网络内所有传送的数据;而对于由交换机(switch)和路由器(router)构建的网络中,由于这些网络设备只根据目标地址分发数据帧,所以在这种网络中,Sniffer工具就只能监测到目标地址是自己的数据帧再加上针对广播地址的数据帧了。

使用PacketSniffer抓包和分析(z-stack协议)

使⽤PacketSniffer抓包和分析(z-stack协议)以下内容仅是⾃⼰学习总结,可能会有错误,有发现问题的欢迎指正(图⽚可以⾃⼰放⼤,还是⽐较清晰的)。

1、协调器上电,其他设备均不上电,抓包如下:通过观察可以发现,协调器建⽴⽹络成功后,会以15秒为周期告知⾃⼰的⽹络连接状态,2、关闭协调器,路由器上电,抓包如下:路由器会不断的发送Beacon request来请求⽹络信息。

3、为了抓完整的包,先将协调器上电,然后再将路由器上电,抓完整组⽹包如下:从头开始看,1)⾸先协调器建⽴好⽹络,并且以15S的间隔⼴播⾃⼰的⽹络连接状态NWK Link Status2)路由器连续发了3个Beacon request,协调器分别回应了3次,3)然后路由器将⾃⼰的MAC地址信息加⼊,发送了Association request,即请求连接,协调器回复⼀个ACK信号4)路由器将⾃⼰的MAC地址信息加⼊(0x00124B000AF859CD),发送了Data request,协调器再回复⼀个ACK信号5)协调器根据Data request,给路由分配⼀个short addr(0x4D13)发送给路由器(0x0000)。

路由器收到后给予⼀个ACK回应6)接着路由器和协调器分别⼴播⼀个APS CLUSTER ID = 0x0013的数据信息7)组⽹已经全部完成,这时候路由器和协调器分别会以15秒的间隔不断的⼴播⾃⼰的⽹路状态,8) 此时,⽤户可以发送⾃⼰的数据,我这⾥发送数据是截图的最后⼀帧(上⾯截图没有截完全,下⾯是上⾯最后⼀帧截图的补充),可以观看,MAC payload即MAC层接收到的数据,它左右的信息是物理层PHY头部解析后的表现形式,MAC payload⼜解析成了NWK头部和NWK payload(MAC payload黄⾊区域右边),同样NWK payload⼜分解成了APS头部和APS payload(NWK payload黄⾊区域右边),观察这些数据,发现不正是我们在⽤户程序⾥⾯⾃⼰定义的端点号,簇ID,和数据内容吗,这些数据我们将在⾃⼰的程序中解析并且处理我这⾥的端点号是0x0B,簇ID是0x0002,prifile ID 是0x0F05,数据内容是EA EB 4D 13 D9 5B F8 0A 00 4B 12 00(EA EB是头部,4D 13是路由器的短地址,D9 5B F8 0A 00 4B 12 00是路由器的长地址;仅测试使⽤,所以数据格式叫简单,没有数据长度,数据校验等信息)9)以上过程就完成了路由器,协调器组⽹,并且数据传送的整个过程。

用sniffer分析协议

数据

IP头的结构

可以看出一条完整数据报由四部分组成 第三部分是该数据报采用的协议 第四部分是数据报传递的数据内容 其中IP头的结构如表2-2所示。

版本(4位)

头长度(4位) 服务类型(8位)

封包标识(16位) 存活时间(8位) 协议(8位)

标志(3位) 校验和(16位)

来源IP地址(32位) 目的IP地址(32位) 选项(可选) 数据

一个B类IP地址使用两个8位组表示网络号,另外两个8位组 表示主机号。B类地址的第1个8位组的前两位总是设置为1 和0,剩下的6位既可以是0也可以是1,这样就限制其范围 小于等于191,这里的191由128+32+16+8+4 +2+1得到。

最后的16位(2个8位组)标识可能的主机地址。每一个B 类地址能支持64,534个惟一的主机地址,这个数由2的16 次方减2得到,B类网络有16,382个。

物理信道上的半双工模式,会话层将记录此时该轮到哪一方。 一种与对话控制有关的服务是令牌管理(Token Management)。有些协议

保证双方不能同时进行同样的操作,这一点很重要。为了管理这些活动,会话 层提供了令牌,令牌可以在会话双方之间移动,只有持有令牌的一方可以执行 某种操作。

6、表示层(Presentation Layer)

最高可靠性和最小费用。 (4)封包总长度:整个IP报的长度,单位为字节。 (5)存活时间:就是封包的生存时间。通常用通过的路由器的个数来衡量,比如初始值设置为32,

则每通过一个路由器处MP消息通知源主 机。 (6)协议:定义了数据的协议,分别为:TCP、UDP、ICMP和IGMP。定义为: #define PROTOCOL_TCP 0x06 #define PROTOCOL_UDP 0x11 #define PROTOCOL_ICMP 0x06 #define PROTOCOL_IGMP 0x06 (7)检验和:校验的首先将该字段设置为0,然后将IP头的每16位进行二进制取反求和,将结果保 存在校验和字段。 (8)来源IP地址:将IP地址看作是32位数值则需要将网络字节顺序转化位主机字节顺序。转化的方 法是:将每4个字节首尾互换,将2、3字节互换。 (9)目的IP地址:转换方法和来源IP地址一样。 在网络协议中,IP是面向非连接的,所谓的非连接就是传递数据的时候,不检测网络是否连通。所以 是不可靠的数据报协议,IP协议主要负责在主机之间寻址和选择数据包路由。

无线传感网络设计与实践基础实验教程与任务书

无线传感器网络设计与实践基础实验教程与任务书东南大学仪器科学与工程学院远程测控实验室1032014年3月基础实验一开发软件与驱动安装与使用LED自动闪烁及按键控制实验一、开发软件与驱动安装与使用1、IAR_EW8051-751A安装与使用1.1IAR嵌入式集成开发环境,是IAR系统公司设计用于处理器软件开发的集成软件包,包含软件编辑,编译,连接,调试等功能。

包含用于ARM软件开发的集成开发环境IAR Embedded Workbench for ARM,用于ATMEL公司单片机软件开发的集成开发环境IAR Embedded Workbench for AVR,CVT-IOT 采用用于兼容8051处理器软件开发的集成开发环境IAR Embedded Workbench for 8051,用于TI公司的CC24XX及CC25XX家族无线单片机的底层软件开发,Zigbee协议移植。

1.2光盘/开发工作及相关驱动/IAR软件/IAR_EW8051-751A.rar,解压后运行Setup.exe;选择Full模式以及默认安装路径。

1.3环境配置步骤(1)Project/create new project->empty project,点击Ok后,保存工程。

(2)Project/Option/General Options/Device information –>devices/Texas Instruments/CC2530.i51,点击打开。

(3)Project/Option/Linker->勾选output file的override default, 将XXX.d51改成XXX.hex。

勾选Format的Other选项。

点击Ok,这样编译后自动生成烧写文件。

(4)需要下载调试运行,Project/Option/Debugger, Device 中选择exas Instruments2、ZigBee协议栈安装与使用2.1 Z-Stack根据IEEE 802.15.4和ZigBee 标准分为以下几层:API(ApplicationProgramming Interface),HAL(Hardware Abstract Layer),MAC(Media Access Control),NWK(Zigbee Network Layer),OSAL(Operating System Abstract System),Security,Service,ZDO(Zigbee Device Objects)。

利用SNIFFER看包

利用SNIFFER PRO学习TCP/IP下面开始分析数据包的结构:选择NO.12,可以看到SYN段的的详细情况,看到中间的(he,不知道这叫什么栏)协议分析,从TCP到Dat aLink的封装可看得一清二楚,可以发现有三项(把Tree折合起来就可看到):(1)DLC:Ethertype = 0800, size = 62 bytes(2) IP:D=[192.168.1.81] S=[192.168.1.36] LEN=28 ID=26052(3)TCP:D=6666 S=2970 SYN SEQ=3614407631 LEN=0 WIN=64240。

这三项对应的分别是数据链数层的数据,网络层的数据,运输层的数据,这是经过Sniffer分析显示的提示信息。

数据是从运输层->网络层->链路层,我们就从运输层开始。

从<<详解>>的附图我们可以知道,TCP由20字节的首部 + 选项(可选) + 数据(可选),作为SYN请求,没有数据项。

对照一下Sniffer的数据(Sniffer中展开TCP项)。

注:点击TCP数据的每一项,均会在下面的详细数据栏显示HEX和ASCII数据如上图,16位源端口号为2970,16位目的端口号为6666,把<<详解>>附图打开(或打开P171),一一对应很容易就知道各项数据代表的含义。

这里注意一个,保留6位数据之后是6个标志位,分别是URG,ACK,PSH,RST,SYN,FIN,数据由标志位来确定所要传输的目的,如上图,只是SYN位置为1,表示这是SYN请求,如果是SYN的应答,那么SYN,ACK都要置为1。

再看到可选项,Maximum Segment Size为1460,这是最大报文大小,每个连接方通常都会在SYN请求时指明这个选项(p173)。

所以在我的程序中send 200 0字节的数据时会拆分报文。

接下来是网络层把上图与<<详解>>附图的IP首部描述对应,我们看到版本号是4,即说明这是IPv4协议(he,不是先进的I Pv6),首部总长度是20,即没有可选项参数。

数据分析——Packet-Sniffer

数据分析——Packet-Sniffer课次29 授课课时 2授课教师刘连钢授课对象物联网应用技术专业课题名称数据分析仪的使用教学目标学会使用协议分析软件Packet sniffer for CC2430 IEEE 802.15.4的使用重点难点重点:、Packet sniffer for CC2430的使用难点:IEEE 802.15.4协议教具多媒体、电脑教学场地计算机教室教学内容一、导入(时间安排5min )Packet Sniffer是一款专门的协议分析软件,可以对PHY、MAC、NETWORK/SECURITY、APPLICATION、FRAMEWORK和APPLICATION PROFOCES等各层协议上的信息包进行分析和解码;显示出错的包以及接入的错误;指示触发包;在接收和注册过程中可连续显示包。

可以利用Packet Sniffer分析Zigbee 建立网络、加入网络、发送数据、接收数据的过程。

需要注意的是,Packet Sniffer 只能起到侦听的作用,即它只能侦听设备发送的数据。

二、新课(时间安排65min)预备知识1.软件介绍Packet Sniffer侦听到的数据包将被保存在硬件的缓存中,所能保存的数据包总数与数据包的大小和硬盘空间有关。

在操作过程中,数据包暂时存放在RAM中,以减少数据包信息在GUI上显现的时间(值得注意的是:PC的处理速度应足够快,因为使用Packet Sniffer软件进行网络侦听时,其接收到的数据包每秒钟最多可达1000个)。

当用户第一次打开Packet Sniffer软件后的显示界面如图1所示。

其中用户接口可以分为顶部和底部两部分:(1)顶部:Packet list(数据包列表)区域,用于显示所分析的数据包的各个字段。

(2)底部:6个可选区域。

①Setup:选择所使用的开发板,数据包缓存的大小(默认是20MB)和信道号。

②Select fields:Packet list 区域所显示的字段。

Sniffer抓包分数据包分析手册

现在大家在一线解决故障过程中,经常会利用 sniffer 软件来分析网络中的数据包,从而 为故障的解决及相关的部门(如研发)提供更有说服力的数据。应该来说,sniffer 的包文对 于解决问题确实起到了很大的作用,但很多时候有些人所提供的 sniffer 数据包什么数据都抓, 很混,要花很大的力气才能对看明白该数据包,另外,很多时候没有给出相应的抓包的网络拓 扑图,数据包中的源端口、目的端口、IP 地址等方面的说明,这样不利于相关人员的分析和定 位。为此,我做个这方面的 case,供大家参考,望大家能够提供更有价值的数据给相关的人员。

十、分析捕获所得到的数据包: 1、首先分析客户端软件发起认证时的 802.1X EAPOL-START 数据包

vii

报文说明: A、 一般来说,由客户端发起一个带有组播地址为 0180-C200-0003 的 EAPOL-START 数据帧。 B、 在数据包中,整个 EAPOL 数据包封装在普通 802.3 以太网帧中。首先是一个普通以太网相 关的源 MAC 地址和目的 MAC 地址,其中目的 MAC 地址是 802.1X 协议申请了一个组播地址 0180-C200-0003。后面是 802.1X 协议包头内容:(1)802.1X 协议版本:0000 0001;(2)802.1X 报文类型:0000 0001 表示是一个 EAPOL-START 报文;(3)802.1X 报文长度为 0,表示是 PACKET BODY FIELD 没有实际内容,全部采用零来填充。(4)在 802.1X 报文中,版本字段长度是一个 字节,指明现今 EAPOL 的版本号,一般来说填充的是:0000 00001。(4)包类型字段(Packet Type):其中长度为一个字节,表示的正在传输包的类型,主要有以下几种数据类型:

实验三使用Sniffer工具进行TCPIP、ICMP数据包分析

实验三使用Sniffer工具进行TCP/IP、ICMP数据包分析1、实验目的通过实验掌握Sniffer工具的安装及使用,1)实现捕捉ICMP、TCP等协议的数据报;2)理解TCP/IP协议中TCP、IP、ICMP数据包的结构,会话连接建立和终止的过程,TCP序列号、应答序号的变化规律,了解网络中各种协议的运行状况;3)并通过本次实验建立安全意识,防止明文密码传输造成的泄密。

2、实验环境两台安装Windows2000/XP的PC机,其中一台上安装有Sniffer软件,两台PC是通过HUB或交换机处于联网状态。

3、实验任务1)了解Sniffer安装和基本使用方法,监测网络中的传输状态;2)定义过滤规则,进行广义的数据捕获,分析数据包结构;3)定义指定的捕获规则,触发并进行特定数据的捕获:●ping ip-address●ping ip-address –l 1000●ping ip-address –l 2000●ping ip-address –l 2000 –f●(在IE地址栏中,输入)4、实验步骤:(1)、打开Sniffer软件,点击捕获——过滤设置——选择TCP和IP。

图(一)图(二)图(三)图(四)(2)定义指定的捕获规则,触发并进行特定数据的捕获:●ping ip-address●ping ip-address –l 1000●ping ip-address –l 2000●ping ip-address –l 2000 –f●(在IE地址栏中,输入)5、实验总结:由图(一)可以知道:帧捕获的时间、帧长、源和目的,以及IP的信息。

由图(二)可以知道:TCP的信息,源端口号(80)、目的端口号(1234)、序列号(2602531683)、偏移量等由图(三)可以知道:ICMP的信息,Type=8,序列号(2048)图(四)是IP的详细信息。

ping 172.16.26.60Ping -l 1000 172.16.26.60 (-l :发送指定数据量的ECHO数据包。

ZStack协议栈的分析与开发

20:26 / 6

二、生产工艺过程

(一)菌种培养 1、斜面培养基和培养条件 (1)培养基成分(%)为: 葡萄糖0.5(保藏斜面培养基不加),牛肉膏1.0, 蛋白胨1.0,NaCl0.5,琼脂2.0,pH7.0~7.2。 0.1MPa,灭菌30min后,于30℃保温24h,检 查无菌后,放冰箱备用。 (2)培养条件:菌种活化后于30~32℃恒温培 养18~24h 。

Internet+ Ed栈开发

3-6 Zstack协议栈的分析与开发

目录 Contents

开发内容:Zstack协议栈的分析 开发步骤 开发小结

Education Solutions

Internet+

开发内容:Zstack协议栈的分析

本项目在协调器、路由节点和终端节点组网成功之后,在网络外添加一个监听 节点,用CC2530仿真器连接监听节点和PC。当网络中的节点进行通信时,监听节 点就可以监听到网络中的数据,并通过Packet Sniffer软件可以对监听到的数据进行 分析。图3.32所示为ZStack协议栈分析与开发项目的数据流。

Packet Sniffer可用于捕获、滤除和解析IEEE 802.15.4 MAC层数据,并能够以二 进制的形式存储数据。安装好Packet Sniffer之后,在桌面上会生成快捷方式,双击 该快捷方式即可进入协议选择界面,如图3.33所示,在“Select Protocol and chip type” 下拉框中选择“IEEE802.15.4/ZigBee”,单击“Start”按钮进入Packet Sniffer的工作 界面,如图3.34所示。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

使用Packet Sniffer分析Z-Stack协议数据2010-12-02 11:38:37

分类:嵌入式

Packet Sniffer 是一款专门的协议分析软件,可以对PHY、MAC、NETWORK/SECURITY、APPLICATION FRAMEWORK和APPLICATION PROFOCES等各层协议上的信息包进行分析和解码;显示出错的包以及接入错误;指示触发包;在接收和注册过程中可连续显示包,可以利用Packet Sniffer

分析ZigBee建立网络,加入网络,发送数据,接收数据的过程,需要注意的是,Packet Sniffer 只能起到侦听的作用,即它只能侦听设备发送的数据。

我购买的了三个开发板,只有一个可以做协议分析议,其用法就是在SampleApp例程的基础之上,一个作为协调器,一个作为路由器,另一个做协议的分析议,做分析议的模块要连接PC---仿真器----开发板,然后打开Packet Sniffer 软件,在刚打开软件还没有形成网络时会出现下面的分析得到的画面。

1 软件介绍

Packet Sinffer侦听到的数据包将被保存在硬件的缓存中,所能保存的数据包总数与数据包的大小和硬盘空间有关。

在操作过程中,数据包暂时存放在RAM 中,以减少数据包信息在GUI上显示时间。

下面是Packet Snifferr 的数据流。

具体怎么使用可以查看自带的数据手册。

这里就以SampleApp的例程来看看,这个分析议是怎么使用的,首先,介绍一下这个例程的主要功能,这个程序有两个模块组成,也就是最简单的那种,其中一个是协议器,一个是路由器,当两个模块都上电后,如果一切正常的话,绿色的灯会点亮,这时按下路由器上的SW1按键就可以从路由器发送一句话“Welcom to ZigBee!”,这时在按下协调器上的SW1按键就可以发送给路由器发送一条“Thank you!”。

当接收到数据时,两个模块的红色灯会闪烁。

这就是这个例程经过简单的更改后所具备的功能。

在ZigBee网络中,各个设备都必须在加入网络之后才能完成数据的通信,所以,加入网络是每一个设备的首先要做的。

加入网络如下图所示:

在协议分析仪中显示的数据,第2行到第7行是建立一个网络的过程,在这里可以看出在网络层管理实体一旦选择了一个PAN标识符,就会立刻选择一个0x0000的16位网络地址,并且设置MAC层的macShortAddress PIB 属性,使其等于所选择的网络地址。

第8行中,源地址是路由器的物理地址0x1716151413120030,它的PANID没有确定为0xFFFFF,这时的路由器还没有加入网络,所以还没有网络地址,目的地址为协调器的网络地址0x0000,它的PANID为0x0022;它的命令是联合方式加入请求。

所以该行表示的意思是向协调器发送联合方式加入请求,发送完成后将得到一个应答,也就是第9行。

收到应答以后,路由器开始加入网络,在收到应答以后,协调器开始为路由器分配网络地址,从第12行可以看出,路由器分配到的网络地址为0x0001。

这样就完成了整个建立、加入网络的过程,并分配了各自的网络地址。

下面是NWK层数据包

网络层数据包中,体现了在网络层中的数据以及格式,。

网络层中也体现了源地址和目的地址与APS层基本相同。

它们最大的不同是数据中加入了网络层包,附加了网络层数据。

下面是APS层数据包

数据包第1行,路由器的网络地址(0x0001)作为数据源地址发送,目的地址为0xFFFF表示路由器是以广播的形式发送数据。

可以看出该数据包反映路由器广播发送数据。

在APS层中详细列举了剖面 ID(APS Profile ID)、串ID(APS Cluster ID)、广播深度(Broadcast Radius)等数据。

另外发送的数据也在此项显示。

在第一行中的APS Payload部分就显示了数据帧头加上路由器发送的广播数据,在这里是以16进制数显示的,在数据包的结尾有RSSI强度值。

我们可以从APS Payload中可以看到从路由器和协调器发出来的数据,这些

都是以16进制的形式出现的。

在MAC Payload和NWK Payload中可以看到在

发送的数据前面,都添加的该层有数据。

下面两个是帧控制域中各个位表示的含义:

下面是全部数据包

路由器按下按键SW1以广播的形式发送一串数据“Welcom to ZigBee!”,数据包中的第1行网络地址为0x0001的设备为源地址,即表示发送数据设备的地址,由于是广播发送,所以在发送完成以后,每一个在网络中的设备都能收到数据。

在APS层中有一个参数是路由深度为0x0A,所以在协调器收到数据以后,会以路由的方式转发这个数据,数据包显示在第二行就是转发的数据的数据格式,也就是为什么会有两个一样的数据包出现的原因。

在协调器收到数据并转发了数据以后,在路由器上按下SW1按键将发送一个应答数据“Thank you!”.。