网络抓包与协议分析软件的设计与开发 网络0601 陈金锋

如何进行网络数据包分析和抓包

如何进行网络数据包分析和抓包网络数据包分析和抓包是网络安全和网络调试中非常重要的技能。

通过对网络数据包的深入分析和抓取,我们可以了解网络通信的细节,识别出潜在的安全威胁,解决网络故障,提高网络性能。

本文将介绍如何进行网络数据包分析和抓包的基本知识、常用工具和实际操作过程。

一、网络数据包分析的基本知识1. 什么是网络数据包网络数据包是在计算机网络中传输的基本单位。

它包含了源地址、目标地址、协议类型、数据内容等信息。

通过分析数据包的头部和负载部分,我们可以了解网络通信的详细过程。

2. 数据包分析的目的数据包分析的目的是为了了解网络通信中存在的问题,如安全漏洞、传输错误、性能瓶颈等。

通过分析数据包,我们可以检测恶意攻击、监测网络流量、优化网络性能,并提供证据用于网络调查等。

二、常用的网络数据包分析工具1. WiresharkWireshark是一款功能强大的开源网络分析工具,支持多种操作系统平台。

它可以捕获和分析网络数据包,并提供详细的统计信息、过滤器和可视化功能,帮助我们深入了解数据包的结构和内容。

2. tcpdumptcpdump是一款命令行网络抓包工具,适用于Unix/Linux操作系统。

它可以捕获网络接口上的数据包,并以文本形式输出。

tcpdump可以通过设置过滤规则过滤数据包,提供更灵活的抓包方式。

三、进行网络数据包分析和抓包的步骤以下是进行网络数据包分析和抓包的一般步骤,具体操作可根据实际情况调整。

1. 准备必要的工具和环境首先,确保已安装合适的网络数据包分析工具,如Wireshark或tcpdump。

同时,保证工作环境的网络连接正常,并具备足够的权限进行抓包和分析操作。

2. 选择抓包的目标根据需要,确定抓包的目标。

可以是整个网络流量,也可以是特定的IP地址、端口或协议。

这有助于提高分析效果,节约存储空间。

3. 开始抓包使用选择的工具开始抓包。

可以设置过滤器,只抓取感兴趣的数据包。

抓包期间,可以进行其他相关操作,如执行特定应用程序、浏览网页等,以增加抓取的数据多样性。

抓包工具和抓包分析

抓包工具和抓包分析1 概述在处理 IP网络的故障时,经常使用以太网抓包工具来查看和抓取 IP网络上某些端口或某些网段的数据包,并对这些数据包进行分析,定位问题。

在IMON项目里,使用抓包工具抓包进行分析的场景在EPG采集、引流模块和软终端监看模块,一般情况下EPG采集和引流模块比较稳定,软终端监看还涉及SS5代理,这部分出问题的几率比较大,这是就有可能要现场维护人员抓包进行分析、排查、定位问题,确定是网络问题还是软件问题,如果是软件问题则要将抓回的包发给研发解决。

EPG抓包可分为对鉴权过程、采集过程抓包验证,主要是通过通过抓包分析与IPTV鉴权服务器之间的TCP交互。

流媒体交互抓包可分为对组播、点播进行抓包,一般交互的协议分为IGMP、RTSP、RTMP等,组播一般是基于UDP的IGMP流,点播是基于RTP的RTSP流或基于TCP的RTMP流。

软终端抓包主要是抓取软终端与IPTV服务器交互、SS5与IPTV服务器交互的数据包,一般跟流媒体交互的报文协议差不多,也是分为组播IGMP、点播RTSP等协议,不过经过测试发现江苏的部分组播(可能是用户不同所致)发送的是RTSP的包。

2 常用抓包工具2.1 W ireSharkWireshark是一个非常好用的抓包工具,当我们遇到一些和网络相关的问题时,可以通过这个工具进行分析,不过要说明的是,这只是一个工具,用法是非常灵活的。

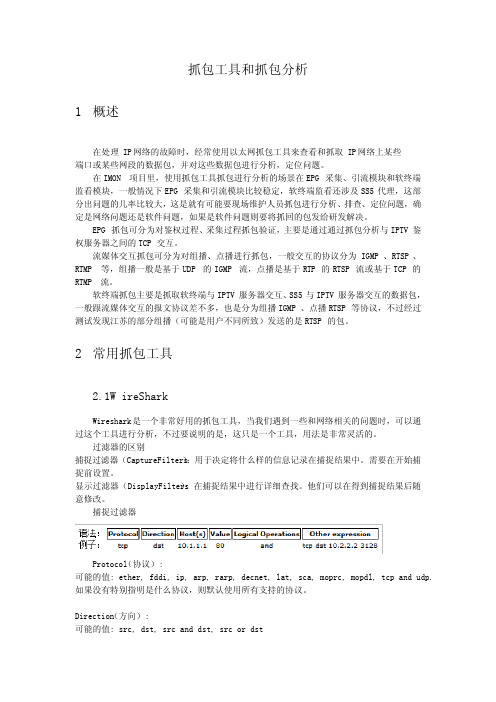

过滤器的区别捕捉过滤器(CaptureFilters):用于决定将什么样的信息记录在捕捉结果中。

需要在开始捕捉前设置。

显示过滤器(DisplayFilters):在捕捉结果中进行详细查找。

他们可以在得到捕捉结果后随意修改。

捕捉过滤器Protocol(协议):可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp. 如果没有特别指明是什么协议,则默认使用所有支持的协议。

计算机网络使用网络协议分析器捕捉和分析协议数据包样本

计算机网络使用网络协议分析器捕捉和分析协议数据包样本计算机网络使用网络协议分析器捕捉和分析协议数据包广州大学学生实验报告开课学院及实验室:计算机科学与工程实验室11月月28日学院计算机科学与教育软件学院年级//专业//班姓名学号实验课程名称计算机网络实验成绩实验项目名称使用网络协议分析器捕捉和分析协议数据包指导老师熊伟一、实验目的(1)熟悉ethereal的使用(2)验证各种协议数据包格式(3)学会捕捉并分析各种数据包。

本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。

文档如有不当之处,请联系本人或网站删除。

二、实验环境1.MacBook Pro2.Mac OS3..Wireshark三、实验内容,验证数据帧、IP数据报、TCP数据段的报文格式。

,,分析结果各参数的意义。

器,分析跟踪的路由器IP是哪个接口的。

对协议包进行分析说明,依据不同阶段的协议出分析,画出FTP 工作过程的示意图a..地址解析ARP协议执行过程b.FTP控制连接建立过程c.FTP用户登录身份验证过程本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。

文档如有不当之处,请联系本人或网站删除。

d.FTP数据连接建立过程e.FTP数据传输过程f.FTP连接释放过程(包括数据连接和控制连接),回答以下问题:a..当访问某个主页时,从应用层到网络层,用到了哪些协议?b.对于用户请求的百度主页(),客户端将接收到几个应答报文??具体是哪几个??假设从是本地主机到该页面的往返时间是RTT,那么从请求该主页开始到浏览器上出现完整页面,一共经过多长时间??c.两个存放在同一个服务器中的截然不同的b Web页(例如,,和d.假定一个超链接从一个万维网文档链接到另一个万维网文档,由于万维网文档上出现了差错而使超链接指向一个无效的计算机名,这时浏览器将向用户报告什么?e.当点击一个万维网文档时,若该文档除了次有文本外,,那么需要建立几次TCP连接和个有几个UDP过程?本文档所提供的信息仅供参考之用,不能作为科学依据,请勿模仿。

网络协议分析与抓包工具

网络协议分析与抓包工具在当今数字化时代,网络已经成为人们生活和工作中必不可少的一部分。

而网络协议作为网络通信的基础,对于保障网络的稳定和安全至关重要。

为了更好地了解网络协议的工作原理以及网络传输过程中的数据包信息,人们研发了各种抓包工具。

本篇文章将对网络协议的基本概念进行分析,并介绍几种常用的抓包工具。

一、网络协议的基本概念1.网络协议的定义网络协议是指在计算机网络中,为了使网络中的不同设备能够相互通信而共同遵循的一系列规则和规范。

它定义了数据的格式、传输速率、传输步骤等相关要素,实现了网络中各个设备之间的可靠通信。

2.网络协议的分类网络协议可以根据其功能和层次进行分类。

根据功能可分为通信协议、路由协议、安全协议等;根据层次可分为物理层协议、数据链路层协议、网络层协议、传输层协议和应用层协议等。

3.网络协议的工作原理网络协议的工作原理是通过发送和接收数据包来实现。

数据包是网络中传输的基本单位,其中包含了源地址、目标地址、数据信息等。

发送端通过网络协议对数据包进行封装和编码,然后发送给接收端。

接收端通过解码和解封装过程获取数据包中的信息。

二、常用的抓包工具1. WiresharkWireshark是一个开源的网络协议分析工具,它能够在网络上捕获数据包信息,并对其进行详细分析。

Wireshark支持多种协议的解析,并提供了强大的过滤和显示功能,方便用户进行网络故障排查和性能优化。

2. tcpdumptcpdump是一个命令行下的抓包工具,它可以抓取网络数据包并将其保存为文件或直接打印出来。

tcpdump支持各种协议的抓包,用户可以根据自己的需求进行过滤和捕获特定数据包的操作。

tcpdump在网络调试和安全漏洞检测等方面具有广泛的应用。

3. TsharkTshark是Wireshark的命令行版本,它可以用于自动化捕获和分析网络数据包。

通过使用Tshark,用户可以脱离图形界面,实现对网络流量的实时分析和监控。

抓包的分析报告

抓包的分析报告1. 引言本文旨在通过对抓包数据的分析,对网络通信进行深入研究,从而揭示网络传输过程中的细节以及可能存在的安全隐患。

通过抓包分析,我们可以获取传输的原始数据,进而发现网络问题并进行相关的优化工作。

2. 抓包工具介绍抓包是一种网络分析的方法,通过获取网络中的数据包来进行深入分析。

常用的抓包工具包括 Wireshark、Tcpdump 等。

在本文中,我们使用 Wireshark 这一流行的抓包工具进行数据包分析。

Wireshark 是一款开源的网络协议分析软件,支持多种操作系统,用户可以通过 Wireshark 捕获和分析网络数据包,以便于查找和解决网络问题。

3. 抓包分析步骤3.1 抓包设置在开始抓包前,需要正确设置抓包工具。

我们需要指定要抓取的接口,以及过滤器来选择我们感兴趣的数据包。

为了保证抓包的有效性,可以在抓包前关闭一些不必要的网络应用,以减少干扰。

3.2 开始抓包设置完毕后,点击“开始”按钮开始进行抓包。

此时,Wireshark 将开始捕获网络数据包。

3.3 数据包过滤捕获到的数据包可能非常庞大,我们需要进行过滤以便于查找特定的数据包。

Wireshark 提供了强大的过滤功能,可以根据协议、源/目标 IP 地址、端口号等条件进行筛选。

3.4 数据包分析捕获到感兴趣的数据包后,我们可以对数据包进行深入分析。

Wireshark 提供了丰富的功能,可以查看每个数据包的详细信息,包括源/目标地址、端口号、协议类型、数据内容等。

4. 抓包分析实例为了更好地理解抓包过程和分析方法,我们将给出一个具体的抓包分析实例。

4.1 实验目标分析某网站的登录过程,并观察登录过程中的数据传输。

4.2 实验步骤•打开 Wireshark 并设置抓包过滤器为 HTTP。

•在浏览器中访问目标网站并进行登录。

•通过 Wireshark 捕获登录过程中的数据包。

•分析捕获到的数据包,观察登录过程中的数据传输情况。

西安邮电大学计算机网络wireshark抓包分析实验报告

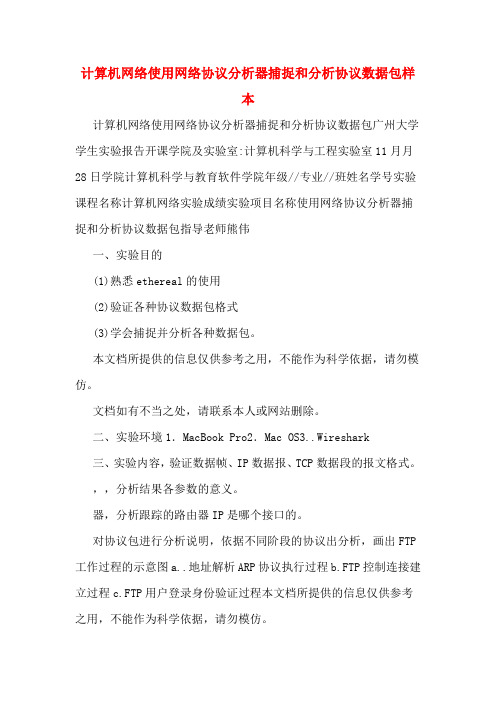

西安邮电大学计算机网络wireshark 抓包分析实验报告西安邮电大学《计算机网络技术与应用》课内实验报告书院系名称: 管理工程学院实验题目: Wireshark 抓包工具实验报告学生姓名: 易霜霜专业名称: 信息管理与信息系统班级: 信管1101 学号: 02115021 时间: 2013 年06 月26 日实验报告实验名称Wireshark 抓包工具一、实验目的了解Wireshark 的使用方法,利用wireshark 对数据报进行分析。

二、实验内容用wireshark抓包,然后对数据进行分析,抓UDF和FTP的包。

然后对它们进行分析。

三、设计与实现过程(1) 安装wireshark 软件,并熟悉wireshark 软件的使用。

(2) 完成物理机器的操作系统(host os) 与虚拟机中操作系统(guest os) ,在物理机上设置虚拟网卡,设置host os 和guest os 的IP 地址,分别为192.168.228.1 和192.168.228.2.(3) 在guest os 上配置各种网络服务,包括有:Web、Email 、DNS、FTP。

(4)在host os 上启动wireshark 抓包,从host os 访问guest os 上的各种服务,完成抓包实验。

1. UDP 协议分析由于DNS 委托的是UDP 协议提供传输服务,所以我们以 DNS 查询中的UDP 数据 报为例,分析其首部的封装形式^=DvcfaKi. Oer 认i-IKirrj fert :请㈡.KTiKrTF 呼;叫册冷 戸和 fly&'i iTTpi ifcyt-: plywr 上和翼pr?;诗雷’ MlKFligi purl ;鼻导尸L 曲卑戶PKsvu m : flyXiHuis O^LiBClB pnz 血fl 鞋 iMau : M2SJ- LKllrut pirli. s 存占二归:* 空迂屯 m :辱显*杞摯 Ufflirrdfir sori MyQr:屈LX4 _ MZ14- L~ b "JC :X " . J < : A ; . f -Li ■九 _ K Pl"t E ,-..'! - -"LZ □ '"x .1T■*-■»■•■ jrv ■-■ > 1,■厂 jrr . m I ・ * i l« 尸 *■ * ' F IIL IlfCff! LKI f «■■ ■'・ I +4 b L" I" ■・ll* F ・"■:-P - 3User Datagram Procol(用户数据报协议):首部长度20字节;总长度164字节;协议为UDP 协议,协议号为17;首部校验和:0x07b4;源端口号 Source Port no.56254;目标端口号 Destination Port no.plysrv-https(6771);长度:144字节;数据部分:136字节;在计算检验和时,临时把“伪首部”和 UDP 用户数据报连接在一起。

抓包基础知识

抓包,也称为网络抓包或网络包分析,是一种网络诊断和调试的重要工具。

以下是关于抓包的基础知识:1. 抓包的概念:抓包是指通过网络协议分析工具(如Wireshark)捕获网络上的数据包,并对其进行解码和分析的过程。

通过抓包,可以了解网络中数据包的类型、内容和传输过程。

2. Wireshark:Wireshark是一款流行的开源网络协议分析器,是抓包工具中最常用的软件之一。

它能够捕获网络上的数据包,并按照协议标准进行解码,使得用户能够了解网络中数据包的详细信息。

3. 抓包的基础知识:抓包需要一定的网络知识和工具使用技能。

在抓包之前,需要确保具有足够的权限,以便能够捕获网络上的数据包。

通常需要安装在网络交换机或路由器上,以便能够捕获所有通过该设备的网络流量。

在抓包过程中,需要了解常见的网络协议,如TCP、UDP、HTTP等,以便能够正确解码数据包。

此外,还需要了解常见的网络攻击手段和防御措施,以便能够通过抓包分析异常行为,并采取相应的措施进行防御。

抓包可以用于以下场景:1. 网络故障诊断:通过抓包可以分析网络故障的原因,例如网络延迟、丢包等问题。

通过分析数据包的内容和传输过程,可以找到问题的根源。

2. 网络安全分析:通过抓包可以分析网络中的恶意行为,例如攻击者发送的恶意数据包或恶意软件。

通过分析这些数据包,可以发现攻击者的行为和攻击手段,并采取相应的措施进行防御。

3. 开发与调试:对于开发人员和测试人员来说,通过抓包可以分析应用程序的网络传输过程,并验证应用程序的功能和性能。

通过分析数据包的内容和传输过程,可以发现潜在的问题和漏洞,并采取相应的措施进行修复。

需要注意的是,抓包是一项敏感操作,需要遵守法律法规和道德准则,并尊重他人的隐私和权利。

在进行抓包之前,需要获得合法的授权和许可,并确保不会侵犯他人的合法权益。

网络抓包设计文档

网络抓包设计文档基于WinPcap的MFC抓包程序设计报告书引言随着网络技术的飞速发展,加速了全球信息化的进程,各种重要数据在网上的传播日益普遍,使得网络安全问题越来越为人们所关注。

网络抓包工具作为一种网络数据监听程序,在网络安全攻防方面扮演了很重要的角色,目前已经有不少抓包工具,譬如在Windows环境下,最富盛名的工具是Netxray、WireShark(原Ethereal)。

网络抓包工具实际上是一把双刃剑,通过使用网络抓包工具,可以把网卡设置于混杂模式,并可实现对网络上传输的数据包的捕获与分析,此分析结果可供网络安全分析之用,也可为黑客发动进一步的攻击提供有价值的信息。

而在网络安全方面,目前使用最广泛的TCP/IP协议存在许多安全缺陷,网络抓包工具可以有效地探测在网络上传输的数据包信息,通过对这些信息的分析是有助于网络安全维护的。

根据《网络安全技术发展分析》一文中的数据,2007年以来网络监听技术出现了新额重要特征,传统的Sniffer技术是被动地监听网络通信、用户名和口令,而新的Sniffer 技术则主动地控制通信数据。

我们通过对网络抓包工具的数据包的捕获与分析功能的进一步了解,才能做到知己知彼,有针对性地获取所需要的信息,利用这些信息进行网络安全分析的网络威胁应对。

因此对网络抓包技术的研究具有重要的意义。

本程序通过分析网络上常用的抓包软件Ethereal,在了解其功能和原理的基础上,以VS2010为开发平台,使用Windows环境下的网络数据包捕获开发库WinPcap,按照软件工程的思想设计了一个抓包程序。

一、概要设计1.1开发环境开发系统选用Windows 7操作系统,并且采用Microsoft Visual Studio2010编译系统,具体环境是微软基础类库MFC,这个类库便于我们构造基于Windows操作系统的窗口程序。

本系统是一个基于对话框的应用程序,并对该对话框添加了按钮控件、树状控件、列表框控件等,同时使用多线程设计,提高程序运行效率。

《网络协议分析》实验指导书

《网络协议分析》实验指导书verO.01计算机与信息工程系shhkun2014年9月、八前《网络协议分析》课程是针对计算机及网络工程专业的本科生而设置的一门课程,它具有很强的理论性和实践性。

本实验指导书是专门为《网络协议分析》理论课程配套的、指导学生完成相关实验及操作而编写的。

本实验指导书按照TCP/IP的层次结构对网络互连中的主要协议进行分析,由下而上的设计了 9个实验,涉及ARP协议分析、IP协议分析、ICMP协议分析、UDP协议分析、TCP协议分析、DHCP协议分析、DNS协议分析、HTTP协议分析、SMTP协议与POP3协议分析。

在实验内容之前对实验采用的Wireshark软件进行了介绍。

希望学生们通过以上实验进一步加深对网络协议的理解和掌握协议分析的方法。

特别说明:1、本指导书中给出的实验网络物理模型,不需要学生动手搭建,所有网络物理模型都基于现有的实验室运行环境。

2、本指导书中实验内容的开展与实验室使用的交换机和路由器的品牌无关,实验指导书中指出实验品牌等,只是为了举例方便。

3、实验中设备的ip地址以实际实验机器的ip地址为准,不同学生的IP地址应该不同。

目录1.网络协议分析实验环境要求 (4)2.网络协议分析器Wireshark (5)2.1Wireshark 主窗口简介 (5)2.2Wireshark 菜单栏简介 (6)2.3Wireshark 的工具栏 (7)2.4Wireshark 的网络数据抓包过程 (8)2.5由Wireshark协议窗口分析协议的格式 (10)3.网络层协议分析 (11)实验一ARP协议分析 (12)实验二IP 协议分析 (15)实验三ICMP协议分析 (19)4.传输层协议分析 (27)实验四UDP协议分析 (28)实验五TCP协议分析 (31)5.应用层协议分析 (34)实验六DHCP协议分析 (34)实验七DNS协议分析 (37)实验八HTTP协议分析 (39)实验九SMTP及POP3协议分析 (42)(1) 本指导书按照 TCP/IP 的层次结构对网络互连中的主要协议进行分析。

网络连接抓包实验(2014)

实验一网络连接抓包实验实验目的及要求:1)熟悉抓包工具wireshark, 掌握该软件的使用;2)加强TCP/IP协议结构认识, 根据抓获包尝试分析网络连接步骤;实验内容:1)启动wireshark, 熟悉软件各部分的功能和使用;打开邮箱、qq或其他网络应用软件, 进行抓包, 并根据抓获的数据分析网络连接的原理。

格式要求:根据实验报告格式填写各部分内容。

其中, 总结是针对实验过程中存在的问题或解决方法或者经验给出总结。

附:实验报告格式:实验名称一、实验目的1)熟悉抓包工具wireshark, 掌握该软件的使用;2)加强TCP/IP协议结构认识, 根据抓获包尝试分析网络连接步骤;二、实验步骤1.使用wireshark, 进行抓包, 并在抓的数据中, 找到成功三次握手的数据:2.TCP是主机对主机层的传输控制协议, 提供可靠的连接服务, 采用三次握手确认建立一个连接:位码即tcp标志位,有6种标示:SYN(synchronous建立联机) ACK(acknowledgement 确认) PSH(push传送) FIN(finish结束) RST(reset重置) URG(urgent紧急)Sequence number(顺序号码) Acknowledge number(确认号码)3.第一次握手: 主机A发送位码为syn=1数据包到服务器, 主机B由SYN=1知道, A要求建立联机;4.第二次握手: 主机B收到请求后要确认联机信息, 向A发送ack number=(主机A的seq+1),syn=1,ack=15.第三次握手: 主机A收到后检查ack number是否正确, 即第一次发送的seq number+1,以及位码ack 是否为1, 若正确, 主机A会再发送ack number=(主机B的seq+1),ack=1, 主机B收到后确认seq值与ack=1则连接建立成功。

6.完成三次握手, 主机A与主机B开始传送数据。

《网络协议分析与设计》课程教学大纲

《网络协议分析与设计》课程教学大纲一、课程基本信息注:1.课程类别:选填“通识核心课/通识拓展课/通修课/学科基础课/专业主干课/专业选修课/专业实戏/素质拓展”.课程性质:选填“选修/必修”3.授课语言:选填“中文/双语/全英文或其他语种”二、课程目标注:1.课程目标在考核方式及占比:主要根据课程目标自行设计和制定多元化考核方式,表中所列仅为参2.各考核方式占总成绩权重:根据课程实际情况对各考核方式占总成绩的权重予以赋值。

(二)考核方式评分标准1.课程作业评分标准2.期中/”予以说明)《网络协议分析与设计》期中/期末考试内容和考试题目针对课程目标设计,具体评分标准参考开课学期《网络协议分析与设计》期中/期末试卷答案评分标准。

注:考核方式和课程目标在考核方式中占比应与“(」)考核内容、考核方式与课程目标对•应关系” • 致。

所列考核环节,除了笔试类均须依次给出评分标准,格式同上。

笔试类课程考核评分标准可以在本课程大纲里进行说明,也可以通过提交“试卷分析表”予以说明。

六、参考书目及学习资料1」美]福罗赞,《TCP/IP协议族》,清华大学出版社,2011年2 . Nagendra Kumar Nainar, Yogesh Ramdoss, Yoram Orzach,《Wireshark 网络分析实战》(第2版),人民邮电出版社,2019年.武奇生,《网络与TCP/IP协议》,西安电子科技大学出版社,2()】0年注:1 .支撑毕业要求指标点:选填项。

需要进行专业认证,有毕业要求指标点可参照的课程必填,无明确毕业要求指标点可参照的可不填。

三、理论教学内容注:2.学生学习预期成果:描述学生在学完本节内容后应获得的知识、能力或素养水平(卜.同)3.教学方式:包括讲授、讨论、案例、演示等,但不限于所列,根据课程实际需要列举四、实践(实验或实习)教学।注:1.此表可用于课内实践教学环节或某门综合实践课程2.实验类型:选填”验证性/综合性/设计性”:实习类型:选填“认识实习/生产实习/毕业实习”五、课程评价(一)考核内容、考核方式与课程目标对应关系。

局域网抓包软件的设计与实现论文

局域网抓包软件的设计与实现摘要随着网络技术的不断发展,社会进入了一个信息爆炸的时代,世界也由于网络而变小,人们通过各种技术和工具使交流突破了空间的限制。

在网络技术发展与普及的同时,网络安全问题引起了人们的广泛关注。

因此,研究并开发出一种能够有效地实时捕获网络信息的系统具有极其重要的意义。

基于这一情况,本论文针对网络数据的捕获与数据包信息分析等问题进行了深入的探讨和研究。

本论文逐一介绍了信息捕获中的相关技术及需求分析,在系统设计中对数据包捕获模块、解码数据包模块和数据库信息模块的实现进行了详细讲述。

通过运用WinPcap 开发包实现网络数据包的捕获,利用TCP/IP 协议的封装理论和自下而上的分析实现了数据包信息的分析,并且将分析出来的信息存入数据库。

另外,还能实现一些功能,如对指定的IP地址进行数据包的捕获,对捕获结果进行显示等。

关键词:WinPcap;数据捕获;信息分析;局域网The Design and Implementation of LAN InformationCapture SoftwareAbstractAs development of the network and technology,the society comes into a age of information explosion. Due to the network, the world has become smaller, and people use all kinds of technologies and tools to break through the limitation of communication. The network security has been widely concerned followed by the development and universal of the network technology. Therefore, it is great significance that an effective real-time interception network information system is studied and developed. Based on this situation, this thesis in-depth studies to capture the network data and so on. Besides, it introduces relative technology and the needs information capture. The realization of the data capture module, data packet decoded module and database information module is displayed for detail in the system's design. The network data packet is captured through WinPcap, some functions has been realized, such as network data packet capture, data packets of information analysis by using TCP / IP protocol encapsulation theory and bottom-up, and will analyze the information stored in the database. Simultaneously, this software would also increases some functions, such as data packet capture by the IP address, make the results and statistics,display the results of data packet capture and so on.Key words:WinPcap; data capture; information a nalysis ; LAN目录论文总页数:25页1 引言 (1)1.1 课题背景及意义 (1)1.2 本课题研究的相关技术及方法 (1)1.3 V ISUAL C++6.0 (1)1.4 W INPCAP简介 (2)2 基于信息捕获的相关理论基础 (4)2.1 TCP/IP协议 (4)2.2 数据封装与分用过程 (5)2.3 IP协议 (7)3 需求分析 (9)3.1 功能需求 (9)3.2 性能要求 (9)4 局域网信息捕获器的设计 (10)4.1 功能概述 (10)4.2 系统功能模块的设计 (11)4.2.1 数据包捕获模块 (11)4.2.2 数据分析模块实现 (13)4.2.3 数据库模块的实现 (16)4.3 用户界面模块 (19)5 局域网信息捕获测试和测试结果 (20)5.1 测试环境 (20)5.2 测试结果 (20)结论 (22)参考文献 (23)致谢 (24)声明 (25)1引言1.1课题背景及意义计算机网络的发展给计算机产业和整个人类的工作、生活方式带来了巨大的变化,特别是信息技术的发展使一个信息缺乏的时代进入了一个信息爆炸的时代,世界也由于Internet而变小。

实验二 网络抓包及协议分析软件使用说明

实验二网络抓包及协议分析软件使用说明⏹目的及意义:利用网络协议分析工具Ethereal截获网络中传送的数据包,通过观察分析,从而了解和认识(理解)协议的运行机制。

⏹下载与安装:在Windows下安装Ethereal,可从下载安装软件,然后执行安装。

Ethereal 在0.10.12版本后都内置了Winpcap,如没内置的Winpcap,可先安装Winpcap。

有关Winpcap的详细信息可参考。

一.实验目的:1.了解抓包与协议分析软件的简单使用方法。

2.了解并验证网络上数据包的基本结构。

二.实验环境1.硬件:PC、配备网卡,局域网环境。

2.软件:Windows 2000或者XP操作系统、winpcap、analyzer。

三.实验内容利用Ethereal软件抓取网络上的数据包,并作相应分析。

四.实验范例(1)安装Etheral的安装非常简单,只要按照提示安装即可。

(2)运行双击桌面的Ethereal,显示“The Ethereal Network Analyzer”的主界面,菜单的功能是:(3)设置规则这里有两种方式可以设置规则:●使用interface1)选择Capture—>interfaces,将显示该主机的所有网络接口和所有流经的数据包,单击“Capture”按钮,及执行捕获。

2)如果要修改捕获过程中的参数,可以单击该接口对应的“Prepare”按钮。

在捕获选项对话框中,可以进一步设置捕获条件:●Interface——确定所选择的网络接口●Limit each packet to N bytes——指定所捕获包的字节数。

选择该项是为了节省空间,只捕获包头,在包头中已经拥有要分析的信息。

●Capture packet in promiscuous mode——设置成混杂模式。

在该模式下,可以记录所有的分组,包括目的地址非本机的分组。

●Capture Filter——指定过滤规则有关过滤规则请查阅以下使用Filter方式中的内容。

Wireshark网络抓包与分析手册

Wireshark网络抓包与分析手册第一章:引言Wireshark是一款强大的网络抓包工具,它可以帮助网络管理员和分析师深入了解和分析网络流量。

本手册将详细介绍Wireshark 的基本原理、使用方法和常见功能,以帮助初学者快速上手,并为专业用户提供一些进阶技巧。

第二章:Wireshark的安装与配置2.1 下载与安装Wireshark2.2 设置抓包接口2.3 配置抓包过滤器2.4 配置显示过滤器第三章:Wireshark工作流程与基本原理3.1 抓包原理与流程3.2 数据包分析3.3 报文解析第四章:抓包与分析常用技巧4.1 抓包与保存4.2 实时捕获与停止捕获4.3 导入与导出数据4.4 分组展示与隐藏4.5 过滤与搜索数据包4.6 统计与图形分析第五章:网络协议分析与故障排查5.1 TCP/IP协议分析5.2 HTTP协议分析5.3 DNS协议分析5.4 ICMP协议分析5.5 ARP协议分析5.6 VLAN与VLAN跳跃5.7 网络故障排查技巧第六章:流量分析与安全性检测6.1 流量分析方法与技巧6.2 检测网络攻击6.3 检测网络异常流量6.4 识别网络安全漏洞6.5 防御与应对策略第七章:Wireshark高级功能与扩展7.1 使用过滤器与表达式7.2 自定义显示列与颜色7.3 自定义协议解析器7.4 使用统计插件与扩展7.5 自动化与脚本扩展第八章:案例分析与实战应用8.1 企业内部网络问题排查8.2 网络性能优化分析8.3 网络流量监测与分析8.4 恶意软件分析与检测8.5 无线网络抓包与分析第九章:附录9.1 Wireshark常用命令与快捷键9.2 Wireshark配置文件说明9.3 Wireshark故障排除与常见问题解决通过本手册的学习,读者将能够掌握Wireshark的使用技巧,能够熟练进行网络抓包和数据包分析。

同时,读者还将学会如何利用Wireshark进行网络故障排查、安全性检测和流量分析等专业应用。

毕业设计(论文)-IP协议及IPSec协议安全分析

郑州轻工业学院本科毕业设计(论文)题目IP协议及IPSec协议安全分析学生姓名专业班级计算机科学与技术 2003-1班学号 56院(系)计算机与通信工程学院指导教师完成时间 2007 年 6 月 6 日郑州轻工业学院毕业设计(论文)任务书题目IP协议及IPSec协议安全分析专业计算机科学与技术学号 56姓名主要内容、基本要求、主要参考资料等:主要内容与要求:本课题通过对TCP/IP以及IPSec协议进行抓包采集数据并予以分析,掌握TCP/IP协议以及IP Security协议的实现过程。

本课题结合Ethereal网络协议分析系统捕获数据并进行分析,来进一步加深对网络安全以及TCP/IP协议的了解。

主要参考资料:[1]王石.局域网安全与攻防-基于Sniffer Pro实现.北京:电子工业出版社2004年11月[2]雷震甲.网络工程师教程.北京:清华大学出版社,2004[3](美)Naganand Doraswamy,Dan Harkins 著.IPSec 新一代因特网安全标准. 机械工业出版社,2000年3月[4]Comer,D.E著;林瑶,蒋慧,杜蔚轩等译.用TCP/IP进行网际互联第一卷:原理、协议与结构(第四版).北京:电子工业出版社,2001.5,134.[5]谢希仁.计算机网络教程.北京:人民邮电出版社,2003.5,2[6]朱雁辉. WINDOWS 防火墙与网络封包截获技术.北京:电子工业出版社,2002完成期限: 2007年6月6日指导教师签章:专业负责人签章:年月日目录摘要 (I)ABSTRACT (II)1绪论 (1)2网络协议的体系结构 (1)2.2OSI网络体系结构 (1)2.2OSI参考模型与TCP/IP参考模型的比较 (4)3网络安全现存状况分析 (6)3.1国内网络安全状况分析 (6)3.1国际网络安全状况分析 (7)4IP及IPSec协议安全性分析 (7)4.1IPv4协议分析 (7)4.1.1 IP头结构 (9)4.1.2 IP安全标签 (12)4.1.3 TCP/IP协议簇安全的脆弱性 (13)4.2IPSec协议分析 (13)4.2.1 IPSec协议设计目标 (14)4.2.2 IPSec体系结构分析 (14)5基于Ethereal的网络安全嗅探技术 (18)5.1Ethereal网络协议分析系统介绍 (18)5.2Ethereal的应用领域 (19)5.2.1 Ethereal工作模式 (19)5.3Ethereal源程序结构分析模块结构 (22)5.3.1 总体结构 (22)5.3.2 捕包及读文件模块 (24)5.3.3 协议分析模块 (24)6基于IPSec策略的网络安全性分析 (25)6.1基于图形化界面的IPSec策略实现 (25)6.2Ethereal捕获报文测试及安全性分析 (29)6.2.1 传统FTP站点访问方式 (29)6.2.2 基于IPSec安全策略的FTP站点 (31)7展望IPv6—IPSec安全协议的新主人 (34)7.1IPv6的安全机制 (34)7.2IPv6的安全网络架构 (35)总结与展望 (38)致谢 (39)参考文献 (40)IP协议及IPSec协议安全分析摘要因特网技术的兴起,互连技术的成长,使得大家愈来愈仰赖Internet这个应用广泛的公众网络。

实验3抓ICMP包及动态路由包并进行协议分析

实验3抓ICMP包及动态路由包并进行协议分析

福建工程学院国脉信息学院实验指导书

实验三抓ICMP包及动态路由包并进行协议分析

一、实验目的

1、掌握仿真环境中抓包工具的应用

2、掌握抓常见ICMP报文并进行分析

3、掌握抓RIP报文并进行协议分析

二、实验环境

TCP/IP协议分析仿真实验平台(DY、Linux、Win2003、wireshark或Sniffer 等)

三、实验任务

1、实验环境的配置与整合[注意在两个路由器之间启用RIPv2协议]

2、抓网络不可达的ICMP差错报告报文并进行分析

3、抓主机不可达的ICMP差错报告报文并进行分析

4、抓端口不可达的ICMP差错报告报文并进行分析

5、抓通信正常的ICMP查询报文并进行分析

6、抓RIPv2路由协议并进行分析

四、实验步骤

1、实验环境的配置与整合[注意在两个路由器之间启用RIPv2协议]

2、抓网络不可达的ICMP差错报告报文并进行分析

3、抓主机不可达的ICMP差错报告报文并进行分析

4、抓端口不可达的ICMP差错报告报文并进行分析

5、抓通信正常的ICMP查询报文并进行分析

6、抓RIPv2路由协议并进行分析

【思考题】

1、请简述ICMP协议的功能及其所处在TCP/IP中的位置。

2、请简述ICMP报文的种类?

3、请简述Tracerroute的原理和功能。

五、实验小结(实验过程中遇到什么问题?如何解决?)。

我院校园网网络监听解析平台流量协议解析的设计和实现

我院校园网网络监听解析平台流量协议解析的设计和实现姬建新

【期刊名称】《《电脑知识与技术》》

【年(卷),期】2011(007)003

【摘要】信息时代,网络已经成为我们进行学习,工作,生活的必需工具,在网络上可以查到各种资源,使全世界的资源得到很大的利用。

同时随着因特网的不断发展,规模的不断扩充和日益增加的复杂性,也给网络的管理和有效利用提出了挑战。

该文针对西安理工大学高等技术学院的校园网网络监听解析平台中的协议解析部分的设计和实现做以介绍。

【总页数】4页(P541-543,554)

【作者】姬建新

【作者单位】西安电子科技大学陕西西安 71007l; 西安理工大学高等技术学院陕西西安 710082

【正文语种】中文

【中图分类】TP393

【相关文献】

1.基于PLC的智能仪表通信协议解析设计与实现 [J], 夏正龙;邓斌

2.基于协议解析的工控网络安全仿真平台设计 [J], 方捷睿;曹卫民;白建涛;熊智华;杨帆

3.基于Wireshark的pSIP协议解析软件设计与实现 [J], 李子峥;朱振荣

4.基于CDH的校园网络流量大数据平台的设计与实现 [J], 李勋章;周慧怡;刘思远

5.基于CDH的校园网络流量大数据平台的设计与实现 [J], 李勋章;周慧怡;刘思远因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

毕业设计(论文)题目:网络抓包与协议分析软件的设计与开发学生:陈金锋指导老师:邹复民讲师系别:计算机与信息科学系专业:网络工程班级:网络0601班学号:**********2010年6月福建工程学院本科毕业设计(论文)作者承诺保证书本人郑重承诺:本篇毕业设计(论文)的内容真实、可靠。

如果存在弄虚作假、抄袭的情况,本人愿承担全部责任。

学生签名:年月日福建工程学院本科毕业设计(论文)指导教师承诺保证书本人郑重承诺:我已按有关规定对本篇毕业设计(论文)的选题与内容进行了指导和审核,该同学的毕业设计(论文)中未发现弄虚作假、抄袭的现象,本人愿承担指导教师的相关责任。

指导教师签名:年月日目录1 绪论 (1)1.1 课题来源 (1)1.2 当今网络数据安全现状 (1)1.3 网络数据安全的技术研究 (2)2 主要技术介绍 (3)2.1 数据包的介绍 (3)2.2 网络数据包捕获原理 (4)2.3 网络数据包的捕获方法 (5)2.3.1 原始套接字 (5)2.3.2 LibPcap (5)2.3.3 WinPcap (5)2.3.4 JPcap (6)2.4 WinPcap研究 (6)2.5 WinPcap内部结构 (7)2.6 WinPcap的主要函数库 (8)3 系统设计 (10)3.1 捕获数据的分析与还原 (10)3.1.1 802.3标准的数据帧分析与还原 (10)3.1.2 IP报文的分析与还原 (10)3.1.3 UDP数据包的封装 (12)3.1.4 TCP数据包的封装 (14)3.1.5 ICMP数据包的封装 (15)4 实现与分析 (16)4.1 WinPcap环境配置 (16)4.1.1 WinPcap下载 (16)4.1.2 WinPcap配置 (16)4.2 程序的实现 (16)4.2.1 网络数据捕获的基本流程 (16)4.2.2获取网卡信息 (17)4.2.3捕获数据包 (18)4.2.4分析数据包 (20)4.3 程序编译中出现的问题 (23)4.4 问题的解决 (23)4.5 程序功能 (23)4.5.1 程序主界面 (23)4.5.2 工具栏 (24)4.6程序运行结果 (26)5 总结和展望 (28)5.1 本文主要工作 (28)5.2 展望 (28)致谢语 (29)参考文献 (30)网络抓包与协议分析软件的设计与开发摘要:网络数据包捕获是进行网络分析的基础,通过对Windows操作系统平台下网络数据包捕获模型的论述,重点对基于NDIS的优秀包捕获开发包WinPcap的结构和功能的进行了详细的介绍和分析,实现了如何在VC++ 6.0 环境下借助WinPcap提供的各个接口函数对网卡进行编程进而对网络数据包进行捕获和分析的方法,突出叙述了数据包捕获在网络分析中的应用。

关键字:数据包捕获,数据包,WinPcapDesign and development a packet captureand protocol analysis softwareAbstract:Network packet capture is the precondition for network analysis,through the analysis of the models of network data packet capture in Windows,the structure and function of WinPcap based on NDIS is analyzed and introduced in detail,and how to program on the network adapter and how to capture and analyze the network data packets through WinPcap are realized under the environment of VC 6.0++,the applications of network data capture for network analysis is narrated in detail.Key words:packet capture,data packet,WinPcap1 绪论1.1 课题来源随着网络技术的飞速发展和网络时代的到来,互联网的影响已经渗透到国民经济的各个领域和人民生活的各个方面,全社会对网络的依赖程度越来越大,整个世界通过网络正在迅速地融为一体,但由于计算机网络具有联结形式多样性、终端分布不均匀性和网络的开放性、互联性等特征,致使网络易受黑客、恶意软件和其他不轨的攻击。

广义来说,凡是涉及到网络上信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论都是网络安全所要研究的领域。

网络安全涉及的内容既有技术方面的问题,也有管理方面的问题,两方面相互补充,缺一不可。

技术方面主要侧重于防范外部非法用户的攻击,管理方面则侧重于内部人为因素的管理。

如何更有效地保护重要的信息数据、提高计算机网络系统的安全性已经成为所有计算机网络应用必须考虑和必须解决的一个重要问题。

可以这样来定义网络数据安全:所谓网络数据安全,指的是网络系统的硬件、软件和数据信息能够受到保护,不会因为偶然或恶意的原因而遭到破坏、更改、泄露,同时系统能够连续、可靠地运行,网络服务不被中断。

但在现实中,绝对安全的网络是没有的[1]。

据IT界企业团体ITAA的调查显示,美国90%的IT企业对黑客攻击准备不足。

目前美国75%一85%的网站都抵挡不住黑客的攻击,约有75%的企业网上信息失窃,其中25%的企业损失在25万美元以上.因此了解网络面临的各种威胁,防范和消除这些威胁,实现真正的网络安全已经成了网络发展中最重要的事情。

1.2 当今网络数据安全现状计算机网络的核心是网络协议,所以研究协议与网络安全的关系就是至关重要的。

现在网络中所使用的协议都是较早前设计的,许多协议的实现都是基于一种非常友好的、通信的双方充分信任的基础。

在通常的网络环境之下,用户的信息包括口令都是以明文的方式在网上传输的,只要将网络接口设置成监听模式,便可以源源不断地将网上传输的信息截获,因此进行网络监听从而获得用户信息并不是一件困难的事情。

例如目前使用最广泛的TCP/IP协议就存在很多安全缺陷,而FTP、POP和Telnet协议在本质上也是不安全的,从而很多网络的攻击就是针对这些不安全协议进行的。

1994年一个最大的嗅探器(Sniffer,网络数据监听器)攻击被发现,这次攻击被人们普遍认为是记载中最为严重的一次,攻击者处于,使许多以FTP、Telnet或远程登陆的主机系统都受到了危害。

在这件事故中,嗅探器只运行了18个小时。

在这段时间里,有几百台主机被泄密。

受攻击者包括268个站点,如麻省理工学院、美国海军和空军、SUN 微系统公司、IBM、NASA、CERFNET和加拿大、以色列、荷兰、比利时的一些大学的机器。

协议的安全验证方式也是有弱点的,就是很容易受到“中间服务器”方式的攻击。

所谓“中间服务器”攻击方式,就是“中间服务器”冒充真正的服务器接收用户传给服务器的数据,然后再冒充用户把数据传给真正的服务器。

服务器和用户之间的数据传送被“中间服务器”转发并做了手脚之后,就会出现很严重的问题。

例如:冒充域名服务器的攻击,也就是DNS欺骗。

它是攻击者冒充域名服务器的一种欺骗行为,它主要用于向主机提供错误DNS信息,当用户尝试浏览网页,例如IP地址为XXX.XX.XX.XX ,网址为,而实际上登录的确实IP地址YYY.YY.YY.YY上的 ,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这个网址是攻击者用以窃取网上银行登录证书以及帐号信息的假冒网址。

据统计,目前网络攻击手段有数千种之多;美国商业杂志《信息周刊》公布的一项调查报告称,黑客攻击和病毒等安全问题在2000年就造成了上万亿美元的经济损失,在全球范围内每数秒钟就发生一起针对网络的不同形式的攻击事件。

1.3 网络数据安全的技术研究为了保证网络的安全,防止网络攻击,除了对信息采用加密技术之外,还有就是与网络协议相关的网络安全手段,例如防火墙技术、入侵监测技术、安全扫描技术、协议分析技术和数据包生成技术等。

这些技术中,数据包的捕获和分析是最首要的手段,它是诸多网络安全技术实现的基础。

2 主要技术介绍2.1 数据包的介绍“包”(Packet)是TCP/IP协议通信传输中的数据单元,一般也称“数据包”。

有人说,局域网中传输的不是“帧”(Frame)吗?没错,但是TCP/IP协议是工作在OSI模型第三层(网络层),第四层(传输层)上的,而帧是工作在第二层(数据链路层)。

上一层内容由下一层的内容来传输,所以在局域网中,“包”是包含在“帧”里的。

用一个形象一些的例子对数据包的概念加以说明:我们在邮局邮寄产品时,虽然产品本身带有自己的包装盒,但是在邮寄的时候只用产品原包装盒来包装显然是不行的。

必须把内装产品的包装盒放到一个邮局指定的专用纸箱里,这样才能够邮寄。

这里,产品包装盒相当于数据包,里面放着的产品相当于可用的数据,而专用纸箱就相当于帧,且一个帧中只有一个数据包。

包”听起来非常抽象,那么是不是不可见的呢?通过一定技术手段,是可以感知到数据包的存在的。

比如在能上网的情况下,把鼠标移动到任务栏右下角的网卡图标上单击就会弹出一个窗口,如图2-1,就可以看到“发送:××包,收到:××包”的提示。

图2-1 网络连接状态我们上网打开网页,这个简单的动作,就是我们先发送数据包给网站,网站接收到了之后,根据发送的数据包的IP地址,返回网页的数据包,也就是说,网页的浏览,实际上就是数据包的交换。

如果能把数据包捕获,通过分析这些数据,我们就可以知道网络中这些数据包传输的信息。

那么如何捕获这些数据包呢?2.2 网络数据包捕获原理由于目前用的最多的网络形式是以太网[2],在以太网上,数据是以被称为帧的数据结构为单位进行交换的,而帧(数据包)是用被称为带碰撞检测的载波侦听多址访问即CSMA/CD(carrier sense multiple access wim collision dctection)的方式发送的,在这种方法中,发送到指定地址的帧实际上是发送到所有计算机的,只是如果网卡检测到经过的数据不是发往自身的,简单忽略过去而已。

正是这种基于CSMS/CD的广播机制,这就给连接在网络上的计算机捕获来自于其他主机的数据带来了可能,即通过对网络接口的设置可以使网卡能够接收到所有经过该机器的数据,然后将这些数据做相应处理并实时分析这些数据的内容,进而分析网络当前状态和整体布局。