CSA云安全指南V4.0中文版

云安全联盟(CSA)云计算安全知识认证(CCSK)v4

CCSK V4版本CSA(Cloud Security Alliance)2008年12月在美国发起,是中立的非盈利世界性行业组织,致力于国际云计算安全的全面发展。

全球500多家单位会员,9万多个个人会员。

CSA 聚焦在云安全领域的基础标准研究和产业最佳实践。

CSA发布的“云计算关键领域安全指南”是云安全领域奠基性的研究成果,得到全球普遍认可,具有广泛的影响力,被翻译成6国语言。

结合《云计算关键领域安全指南》所有主要领域、CSA《云控制矩阵(CCM)》和ENISA《云计算:信息安全收益风险和建议》等,于2011年推出了CCSK云计算安全知识认证。

CCSK(Certificate of Cloud Security Knowledge))云计算安全知识认证旨在确保与云计算相关的从业人员对云安全威胁和云安全最佳实践有一个全面的了解和广泛的认知。

2018年更新发布CCSK V4版本,中国与全球同步,推出中英文对照考试,助力学员荣获国际云安全认证证书。

*云计算行业面向个人用户的全球首个安全认证*中英文考试上线,首个汉化的厂商中立云安全认证*教考分离,保证知识水平培训对象:1、云供应商和信息安全服务公司。

获得云安全证书,可以成为竞争优势,员工持有CSA认证可以为他们的潜在客户增强信心,能够给未来的项目带来必要的支持。

2、政府监管部门及第三方评估机构。

员工拥有CSA认证,帮助他们建立一个客观、一致的云安全知识水平和掌握良好的实践技能。

3、云服务用户。

客户面临着越来越多的可供选择的云服务供应商,获得CSA认证特别有助于建立最佳实践的安全基线,范围从云治理到技术安全控制配置等多个方面。

4、提供审计或认证服务的企业。

随着越来越多的系统迁移到云端,未来可以通过一个全球公认的认证来扩展业务。

5、信息部门主管或IT负责人、CIO、CTO、企业信息系统管理人员、IT人员、IT审计人员、云计算信息化咨询顾问、云计算服务提供商系统管理和维护人员、云计算安全厂商开发人员与产品经理、云安全服务提供商售前与售后服务工程人员、云系统开发人员与架构师、系统运维服务人员、通过CSA云安全培训认证,学员可以获取如下收益:1)云计算领域的安全可信的标志获得CSA颁发的认证有助于确认您作为一名已认证授权的云安全专家资格。

易飞实施方法V4.0

期初数据规划 ...................................................................................................................... 50 上线环境确认 ...................................................................................................................... 52 上线动员大会 ...................................................................................................................... 53 期初余额导入 ...................................................................................................................... 54 上线疑难支持 ...................................................................................................................... 55 系统月结支持 ...................................................................................................................... 57

顾问辅导上线程序 ...................................................................................4

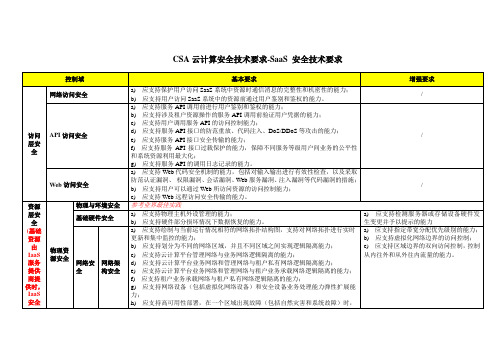

CSA云计算安全技术要求-SaaS 安全技术要求-表格版

虚拟化计算安全

a)应支持在虚拟机之间以及虚拟机与宿主机之间CPU安全隔离的能力,包括如下要求:

1)在某个虚拟机发生异常(包括崩溃)后不影响其他虚拟机和宿主机;

2)虚拟机不能访问其他虚拟机或宿主机的CPU寄存器信息。

b)应支持在虚拟机之间以及虚拟机与宿主机之间内存安全隔离的能力,包括如下要求:

e)应支持对网络边界管理设备受控接口ACL策略支持自动化更新能力;

f)应支持对恶意虚拟机的隔离能力,支持阻断恶意虚拟机与外部网络以及和其他虚拟机的通信能力;

g)应支持对云计算平台DDoS攻击防护的能力;

h)应支持对Web应用漏洞进行检测和防护的能力;

i)应支持网络边界流量监控、攻击和入侵行为检测的能力;

g)应支持网络设备(包括虚拟化网络设备)和安全设备业务处理能力弹性扩展能力;

h)应支持高可用性部署,在一个区域出现故障(包括自然灾害和系统故障)时,自动将业务转离受影响区域的能力。

a)应支持指定带宽分配优先级别的能力;

b)应支持虚拟化网络边界的访问控制;

c)应支持区域边界的双向访问控制,控制从内往外和从外往内流量的能力。

网络授权及审计

a)应支持对网络设备(包括虚拟化网络设备)的管理员登录地址进行限制的能力;

b)应支持登录网络设备(包括虚拟化网络设备)失败处理的能力;

c)应支持网络设备(包括虚拟化网络设备)管理员登录采用两种或两种以上组合的鉴别技术来进行身份鉴别能力;

d)应支持对网络设备(包括虚拟化网络设备)远程管理时采用安全传输能力;

2)支持根据IP协议、服务端口及IP地址进行限制的能力。

f)应支持网络访问控制列表ACL,提供虚拟化网络安全隔离和控制的能力,要求基于IP协议、服务端口和源或目的IP地址,允许或拒绝流量;

《工业与民用配电设计手册》第四版计算软件使用说明书

《工业与民用配电设计手册》第四版配套软件使用说明书博超简介北京博超时代软件有限公司成立于1993年,现有注册资本1200万元,是中国着名的工程设计软件与服务供应商,是北京市科委认证的高新技术企业与双软企业。

创业之初,共许一个朴素的心愿:“希望有一天全中国的工程师都能使用博超软件”。

二十年奋斗,沧海桑田,博超已发展成为中国最大的电气设计软件研发、销售、服务中心。

数以万计的工程师正在使用博超软件描绘祖国建设的美好蓝图。

专业的技术水准与领先的市场份额,使博超始终在专业CAD市场中占据主导地位。

博超的电气设计解决方案覆盖石油石化、化工、电力、核电、冶金、铁路交通、市政规划、建筑等多个领域。

博超正在与工程设计行业展开产品、服务、资本三个层次、多个领域的合作。

作为卓越的合作伙伴,博超以自己的核心技术与丰富经验,帮助中国工程设计企业优化设计流程,提高设计水平,改善经营绩效,整合人力资源,由此实现博超的企业价值和社会责任。

博超的价值在于为客户创造的价值,我们因创造与奉献而存在。

十数年来持续为行业提供领先的技术和优质的服务,我们一直在从事着有益于社会的工作,凭借为客户创造的价值。

博超受到行业的尊敬。

今日博超,不再满足于在中国的领先地位,已经坚定地迈开国际化的步伐。

我们与国际一流工程软件公司携手共舞,结成战略合作伙伴,为中国客户提供世界级的解决方案,在世界舞台唱响中国的声音!鉴于本公司致力于软件的开发研制,本软件一直不断更新,而我们给用户使用的一直是最新的程序。

因此,有可能出现本手册与软件不一致的地方,此外,本书编者水平有限,不妥之处在所难免,敬请釜证。

诚心欢迎广大用户朋友,对本软件提出宝贵意见,以便我们更好地为您服务。

北京博超时代软件有限公司地址:北京市昌平区生命科学园路21号奥瑞金科研楼2层邮编:102206E-mail:目录第1章软件安装与概述................................................1.1软件的安装与运行.............................................1.1.1运行环境 ..............................................1.1.2软件安装 ..............................................1.1.3注册及试用 ............................................1.1.4运行软件 ..............................................1.2软件功能概述................................................. 第2章配电计算......................................................2.1知识与数据...................................................2.1.1设备材料库 ............................................2.1.2图例符号 ..............................................2.1.3柜子回路 ..............................................2.2软件配置.....................................................2.2.1配置管理 ..............................................2.2.2高低压配置 ............................................2.3 高中压计算..................................................2.3.1导线力学 ..............................................2.3.2短路电流 ..............................................2.3.3设备选型 ..............................................2.3.4线路电损 ..............................................2.3.5谐波计算 ..............................................2.3.6电机启动 ..............................................2.3.7系统阻抗换算 ..........................................2.4系统图设计...................................................2.4.1调用厂家柜型 ..........................................2.4.2自由定义系统图 ........................................2.4.3母线编辑 ..............................................2.4.4柜子编辑 ..............................................2.4.5回路编辑 ..............................................2.4.6设备赋值 ..............................................2.4.7设备标注 ..............................................2.4.8表格信息批量填写 ......................................2.4.9表格信息万能填写 ......................................元件布置....................................................划分柜子....................................................柜子重编号..................................................抽屉重编号..................................................回路重编号..................................................电缆重编号..................................................2.5整定计算.....................................................2.5.1系统设计 ..............................................2.5.2利用系数法负荷计算 ....................................2.5.3需要系数法负荷计算 ....................................2.5.4需要系数法负荷计算(上一级) ............................2.6防雷设计.....................................................2.6.1防雷设计 ..............................................2.6.2雷击次数计算 ..........................................2.6.3设置地平分割线 ........................................2.7接地设计.....................................................2.7.1电力接地 ..............................................2.7.2接地网 ................................................2.7.3接地计算 ..............................................2.8继电保护.....................................................2.8.1继电保护计算 .......................................... 第3章附录..........................................................A.1安装.........................................................A.1.1安装时提示权限不够 ....................................A.1.2安装时读取光盘不正确 ..................................A.1.3安装时提示未找到ACAD的注册信息 .......................A.2启动.........................................................A.2.1启动时未出现“欢迎使用”的提示 ........................A.2.2启动时提示“软件运行时出错,错误号=xxx” ..............A.2.3启动时提示加载失败 ....................................A.3使用.........................................................第1章软件安装与概述1.1软件的安装与运行软件运行于WINDOWS 操作系统,系统应安装有IE(Microsoft Internet Explorer)4.0及以上版本、Office2000及以上版本、AUTOCAD 2010平台。

MICAPS4帮助文档

目录

0 快速入门手册.........................................................................................................................6 0.1 安装.............................................................................................................................. 6 0.2 快速配置......................................................................................................................6 0.2.1 数据源配置.......................................................................................................6 0.2.2 综合图配置.......................................................................................................7 0.2.3 单站雷达默认配置(工具栏)...................................................................... 9 0.2.4 模式剖面默认配置(工具栏)...................................................................... 9 0.2.5 累积降水默认配置(工具栏).................................................................... 10 0.2.6 表格数据默认配置(工具栏).....................................................................11 0.2.7 模式探空默认配置.........................................................................................11 0.2.8 基础地图信息配置.........................................................................................12 0.2.9 交互层“另存为”保存................................................................................ 13 0.2.10 系统启动配置与出图配置.......................................................................... 14 0.2.11 传真图配置.................................................................................................15

(最新整理)TANKS4.0使用指南

(完整)TANKS4.0 使用指南编辑整理:尊敬的读者朋友们:这里是精品文档编辑中心,本文档内容是由我和我的同事精心编辑整理后发布的,发布之前我们对文中内容进行仔细校对,但是难免会有疏漏的地方,但是任然希望((完整)TANKS4.0 使用指南)的内容能够给您的工作和学习带来便利。

同时也真诚的希望收到您的建议和反馈,这将是我们进步的源泉,前进的动力。

本文可编辑可修改,如果觉得对您有帮助请收藏以便随时查阅,最后祝您生活愉快业绩进步,以下为(完整)TANKS4.0 使用指南的全部内容。

使用指南目录1.0 简介 (5)1。

1 TANKS使用帮助和回答 (6)1。

2获得TANKS 4。

0版 (6)1。

3 4。

0新增功能 (6)1。

4使用提示 (8)2。

0 安装和设置 (8)2.1运行需求 (8)2.2安装 (9)2.3数据保护 (9)2.4故障排除 (9)3。

0 开始 (10)3.1 简单操作 (10)3.2 帮助 (10)3.3 TANK主菜单 (11)3。

4使用以前的数据库 (11)4。

0输入储罐数据 (12)4.1储罐类型 (13)4.2储罐信息 (13)4.2。

1立式固定顶罐 (14)4。

2.2水平固定顶罐信息 (19)4。

2.3外浮顶罐信息 (21)4.2。

4内浮顶罐信息 (23)4。

2。

5穹顶外浮顶罐信息 (26)4.3附件信息 (26)4.4地点信息 (27)4.5 液体信息 (28)4.5.1 多组分液体选项 (30)4。

5。

2单组份液体 (31)4。

5.3多重组份液体—无组份比例 (32)4。

5。

4多重组份液体—部分信息 (32)4.5。

5多重组份液体-蒸汽质量信息 (34)4。

5。

6多重组份液体——完整组份信息 (35)4.5.7使用组份信息 (37)4.6液体/组份信息数据参数窗口 (37)4.7月数据的输入 (39)4。

8编辑储罐记录 (40)4。

9删除储罐记录 (41)5.0生成报告 (41)5。

CSX网络安全认证白皮书

/(SPISEC)

~2~

—用心做事,国内最可靠的信息安全培训服务商!

Hale Waihona Puke 程;无前提条件) 。 这些新的认证符合全球认可的标准和框架,包括 NIST《完善关键基础设施网络安全框架》 、NIST SP 800-53 第 4 版、ISO 27000 和 COBIT 5 框架。 持有企业信息科技管治认证(CGEIT)、风险及信息系统监控认证(CRISC)的 ISACA 国际总裁兼 CA Technologies 战略与创新副总裁 Robert E Stroud 表示:“ISACA 意识到提供与众不同的网络安全培训和认

证方式的必要性,因为全球企业需要更多发现和雇佣技能娴熟的专业人士的有效方式。在当今威胁不断的 环境中,依赖缺乏技能培训和认证的技术人员就像依赖一支阅读过军事战略指南但却从未参与实战的军 队。”

CSX 培训和认证是由全球首席信息安全官及其他网络安全专家于两年前提出的,并经过 100 多位专 家严格的同行评审。这些创新的课程实施和测验项目是 ISACA 与 TeleCommunication Systems, Inc. (TCS) (NASDAQ: TSYS)的网络安全团队 Art of Exploitation® (AoE™) 携手合作的结晶。TCS 是网络安全 培训和企业解决方案的全球领导者。 创新的虚拟网络实验室(VirtualCyber Lab) 基于实际操作的自适应网络实验室环境是 CSX 的培训和技能认证的一项主要特性。专业人士的技能 和能力测评是借助真实的网络安全情境在虚拟环境中完成的。 测评专业人士执行网络安全工作任务能力的学习型开发工具 PerformanScore®由 TCS 的 AoE 团队专 门开发,旨在帮助培训师基于专业人士的问题解决方法为专业人士提供示范指导。由于意识到有多种方式 可以对网络安全威胁做出响应,PerformanScore 在测评各种可能的完整解决方案组合的实际操作技能方 面具有独特的能力。该工具将专业人士的行为与评分标准相对照,然后即时参照自适应评分规则,从而使 指导者能够提供具体的反馈,以及让专业人员更好地学习并了解更有效的网络安全技术。ISACA 是首家提 供 PerformanScore 的组织。 持有国际信息系统审计师(CISA)认证、注册信息安全管理师(CISM)认证的 ISACA 网络安全工作小组 主席、WhiteOps 总裁兼首席运营官 Eddie Schwartz 表示:“新的 CSX 认证将提供一项基准,助力网络安 全招聘和职业发展塑造美好未来。保持网络安全技能跟上形势是一个动态目标,而且 CSX 认证将随着行 业发展及其面对的攻击对手而演进,帮助确保我们的团队拥有最具价值的最新技能,以及确保组织了解求 职者是否拥有在上岗第一天即可应对网络安全事件的技能。” 认证开放情况与后续教育 CSX 从业者认证培训将于 2015 年 6 月提供,考试时间定于 7 月。CSX 专员系列和 CSX 专家认证的 培训和考试均定在 2015 年下半年。除要求参加基于专业知识的学习外,后续教育(CPE)还要求持证人每 年在实验室或其他基于技能的环境下重新展现一回技能。持证人需要就其获得的最高等级的认证每三年进 行一次重新考试。

海康威视 IMS 4.0 客户端软件 用户手册说明书

IMS4.0客户端软件用户手册资料版本V2.0前言本部分内容的目的是确保用户通过本手册能够正确使用产品,以避免操作中的危险或财产损失。

在使用此产品之前,请认真阅读产品手册并妥善保存以备日后参考。

适用产品本手册适用于网络视频监控软件IMS4.0。

本手册描述了网络视频监控软件的使用,指导您完成网络视频监控软件的配置与操作。

硬件建议配置CPU:Intel(R)Core(TM)i56500@2.6GHZ或以上型号内存:4G或更高显卡:Intel HD630以上集成显卡或NVIDIA GTX750以上独立显卡网卡:千兆网卡或以上光驱:DVR-R硬盘:250G或以上,保证20G可用空间交换机:千兆交换机或以上软件要求1)windows764位系统、windows864位系统、windows1064位系统(不支持XP系统)2)Microsoft Visual C++2015X86Redistribuable Setup3)Microsoft Visual C++2015X64Redistribuable Setup系统环境程序运行需要占用554端口、11100端口、11110端口、11112端口、11114端口、11116端口、11118端口、11120端口、11122端口及11111端口,一台PC只能运行一个数据库,请确保没有其他数据库正在运行且这些数据端口未被占用,否则可能会导致程序无法正常运行。

目录IMS4.0客户端软件 (1)用户手册 (1)软件要求 (2)系统环境 (2)第一章安装和启动软件 (5)第二章设备管理 (6)2.1.添加区域 (6)2.2.修改区域 (7)2.3.删除区域 (8)2.4.搜索设备 (8)2.5.手动添加 (10)2.6.编辑设备 (11)2.7.删除设备 (11)第三章人员管理 (13)3.1.添加部门 (13)3.2.编辑部门 (14)3.3.删除部门 (15)3.4.添加人员 (16)3.5.编辑人员 (17)3.6.删除人员 (18)1.单人删除 (18)2.批量删除 (19)3.7.移动人员 (19)3.8.导入导出 (20)1批量导入 (20)2批量导出 (21)3.9.自定义属性 (21)第四章人员分配 (24)4.1.权限组管理 (24)4.2.设备管理 (24)4.3.人员管理 (26)第五章实时预览 (27)5.1.通道预览 (27)5.1.1.开启预览 (27)5.1.2.关闭预览 (29)5.2.布局轮巡 (31)5.3.通道对讲 (32)5.4.云台 (33)5.5.预览控制 (35)5.5.1.播放比例 (35)5.5.2.智能帧 (35)5.5.3.分屏 (36)5.5.4.抓拍 (38)5.5.5.全屏 (38)5.5.6.预览音频 (38)第六章录像回放 (39)6.1.录像计划 (39)6.2.录像查询 (39)6.3.录像播放及控制 (41)6.4.录像下载 (41)第七章人脸应用 (43)7.1.预览 (43)7.2.常规记录 (44)7.2.1.抓拍记录 (44)7.2.2.识别记录 (45)7.3.以图搜图 (46)第八章考勤管理 (47)8.1.基本规则 (47)8.2.考勤点管理 (48)8.3.班次管理 (48)8.4.考勤组管理 (50)8.5.节假日管理 (51)8.6.报表 (52)8.6.1.每日统计 (52)8.6.2.阶段汇总 (53)8.6.3.原始记录 (54)8.6.4.补卡记录 (55)第九章存储服务器 (57)9.1.服务器管理 (57)9.2.配额管理 (58)9.3.通道配置 (58)9.4.模板设置 (60)第十章用户管理 (61)第十一章联动规则 (62)11.1.事件类型 (62)11.2.联动动作 (63)第十二章事件中心 (65)12.1.实时告警 (65)12.2.事件查询 (66)第十三章日志管理 (68)第十四章系统设置 (69)14.1.功能配置 (69)14.2.声音配置 (69)14.3.图片路径 (70)第一章安装和启动软件操作步骤:(1)双击.exe安装文件,按向导完成安装。

CSA云安全联盟标准 CSA云计算安全技术要求 SaaS安全技术要求

ess4.0个人版本官方使用说明

我们为数字世界提供保护安装及使用手册集成组件集成组件::防病毒 反间谍软件 防火墙 反垃圾邮件目录1. ESET NOD32安全套装4.0 (4)1.1 新特性 (4)1.2 系统要求 (5)2. 安装 (6)2.1 开始安装 (6)2.2 计算机扫描 (6)3. 入门指南 (7)3.1 用户界面介绍 (7)3.1.1 检查系统运行状态 (7)3.1.2 程序工作不正常该如何处理? (8)3.2 更新设置 (8)3.2.1 新建更新任务 (9)3.2.2 代理服务器设置 (9)3.3 设置信任域 (9)3.4 设置密码保护 (10)4. 运行ESET NOD32安全套装 (10)4.1 病毒和间谍软件防护保护 (10)4.1.1文件系统实时防护 (10)4.1.2 电子邮件客户端防护 (12)4.1.3 Web访问防护 (13)4.1.4 计算机扫描 (15)4.1.6 ThreatSense ® 引擎参数设置 (17)4.2 个人防火墙 (20)4.2.1 过滤模式 (20)4.2.2阻止所有网络通信:断开网络 (20)4.2.3 禁用过滤:允许所有通信 (20)4.2.4配置和使用规则 (20)4.2.5 区域的设置 (22)4.2.6 创建连接-侦测 (22)4.2.7 日志 (23)4.3 反垃圾邮件 (23)4.3.1 垃圾邮件启发式判断技术 (23)4.4 计划任务 (24)4.4.1 计划任务的目的 (24)4.4.2 新建任务 (24)4.5 隔离 (25)4.5.1 隔离文件 (25)4.5.2 恢复隔离文件 (25)4.5.3 提交隔离文件 (25)4.7 用户界面设置 (26)4.7.1 警报和通知 (27)4.8 ThreatSense .Net (28)4.8.1 可疑文件 (28)4.8.2 上报 (28)5. 保存设置 (29)5.1 导出设置 (29)5.2 导入设置 (29)5.3 ESET SysInspector (30)5.4 ESET 应急工具 (32)1. ESET NOD32安全套装4.0ESET NOD32安全套装4.0 是第一款真正高度集成的计算机安全系统,引领了整合式安全软件的新兴潮流。

安势 清源SCA 用户使用手册v1.0.00

v1.0.00目录一、引言 (3)(一)编写目的 (3)(二)产品介绍 (3)二、使用说明 (3)(一)登录 (3)(二)仪表盘 (4)(三)检测任务 (4)1.检测任务列表 (4)2.创建检测任务 (5)3.查看检测任务结果 (7)(四)项目管理 (8)1.以“概览”的维度查看 (9)2.以“仪表盘”的维度查看 (9)(五)成分管理 (10)1.组件列表 (10)2.许可证列表 (12)3.文件列表 (13)4.依赖列表 (14)(六)风险管理 (14)1.漏洞风险 (14)2.漏洞审计 (15)3.查看漏洞详情 (15)4.策略告警 (16)(七)知识库 (17)(八)策略管理 (19)(九)报表管理 (19)(十)日志管理 (20)(十一)用户管理 (21)(十二)系统配置 (21)1.集成配置 (21)2.日志服务器配置 (22)3.通知配置 (23)【版权声明】本文档著作权归上海安势信息技术有限公司所有,未经许可不得以任何形式复制、修改、传播全部内容或部分内容。

(一)编写目的本使用手册用于系统操作人员使用参考,为操作人员提供本产品的使用方法。

(二)产品介绍清源SCA,是由安势研发团队自主研发,基于多年的开源软件、开源合规和漏洞的数据积累,通过多种行业领先的算法打造出安全、合规、高效、易用的软件成分分析系统,为企业梳理研发过程中的软件物料清单,解决研发开源治理过程中的安全和合规问题。

二、使用说明(一)登录1.在浏览器中输入清源SCA管理平台地址即可访问,建议使用Chrome浏览器(≥94.0)、火狐浏览器(>93.0)、Edge浏览器(≥94.0),登录页面如下图所示:图1登录页面2.输入账号密码,点击“登录”按钮,即可进入平台(二)仪表盘进入平台后展示仪表盘数据,展示当前检测项目的总览数据,便于清晰查看当前项目情况,点击对应的数据即可进入查看数据详情页面,可点击切换查看“版本许可证”“组件许可证”,如下图所示:图2仪表盘(三)检测任务1.检测任务列表展示当前已创建的检测任务、查看任务检测结果,可通过产品名称、项目类型、任务状态进行筛选任务,如下图所示:图3检测任务列表2.创建检测任务点击“新建任务”,选择上传项目的方式,支持云端上传、本地上传、两种上传方式,同时支持对接其它扫描工具,直接将结果导入:图4创建检测任务云端上传:对接代码管理平台,自动从代码仓库中拉取需检测项目(需在配置管理中配置参数),选择代码仓库中的项目-分支-版本即可创建检测任务。

CTCAE_4.03中文版

常见不良反应事件评价标准常见不良反应事件评价标准(CTCAE) (CTCAE)版本版本 4.0 4.0 4.0出版出版::2009/5/282009/5/28 (v4.03v4.03::2010/6/142010/6/14))美国卫生及公共服务部美国卫生及公共服务部国立卫生研究院国立卫生研究院 国家癌症研究所1通用不良事件术语标准V4.0V4.0发布日期:2009-05-28要点参考NCI 不良事件通用术语标准的描述性术语可以用于不良事件报告。

每个不良事件术语应规定分级(严重性)等级。

组成和组织系统系统器官器官器官分类分类分类((SOC SOC)) 系统器官分类是MedDRA 层次结构的最高水平,是确定解剖学或实验室测试结果进行系统器官分类研究。

CTCAE 术语按照MedDRA 初级系统器官分类进行分组。

每个系统器官分类里,不良事件按照严重程度描述和罗列。

CTCAE 术语术语不良事件是指接受一种医学治疗或产品后出现的任何不利的和非预期的迹象(包括实验室检查异常)、症状、疾病,该事件不一定与接受的治疗或产品有关。

不良事件是一个术语,是用于医疗文件和科学分析的特定事件的独特表示。

每个不良事件术语均是MedDRA 的最小术语。

定义定义简短的定义阐明每一个不良事件(AE)的意义。

分级分级分级是把不良事件(AE)的严重程度进行归类。

CTCAE CTCAE 在基于下述基础原则的基础上运用独特的临床描述将不良事件(AE)的严重程度分为1~5级:1级 轻度;无症状或轻度症状;仅临床或诊断发现;无需治疗; 2级 中度;最小的、局部的或非侵入性治疗指征;年龄相关工具性日常生活活动受限*; 3级 重度或重要医学意义,但不会立即危及生命;住院治疗或延长住院时间指征;致残;自理性日常生活活动受限**; 4级 危及生命,需紧急治疗; 5级 死亡分号(;)在分级描述中表示“或”。

单破折号(-)表示分级不适用。

并不是所有的分级都适用于所有的不良事件(AE)。

远程访问软件安全指南说明书

Guide To Securing Remote Access SoftwareDisclosure Protocol:Clear—Disclosure is not limitedDate of Writing:June12,2023OverviewThe Cybersecurity and Infrastructure Security Agency(CISA)released a Guide to Securing Remote Access Software detailing methods for detecting and mitigating the growing threat of cyber threat actors targeting remote access software.Remote access software is commonly used across public and private IT networks,as it provides a proactive andflexible approach for organizations to remotely oversee networks,computers,and other devices.Unfortunately,the capabilities of remote access software are also heavily favored by almost all cyber threat groups we have observed targeting public safety.When remote access software does not have proper monitoring andflags for nefarious activity, threat actors are able to use the tools to establish broad network access while going undetected.In addition to targeting the remote software applications,adversaries heavily attack remote service protocols themselves.Since January2022,we have observed at least13different attributed threat actors abusing remote services to gain initial access to public safety environments.Adversaries used tools like Windows Remote Desktop Protocol(RDP)and Server Message Block(SMB)to move across public safety networks and access new aspects of victim environments.Details and technical guidance,such as the associated tactics,techniques,and procedures(TTPs)and detection and mitigation strategies can be found in the joint advisory.Malicious Use of Remote Access Software&ServicesThe practice of targeting remote access software and remote services remains prevalent,and is in the topfive methods by which adversaries access public safety victims.Threat actors desire these services because they:●Are hard to detect.Since remote tools were created for legitimate use,anti-malware or endpoint and detectionand response may not alert security teams when threat actors abuse remote access software in targetenvironments.●Do not require extensive capability development.Threat actors do not need to use or purchase developedremote access trojans(RAT)or other custom malware during engagements.Several vendors of remote access software allow free trials,and many victims often have existing remote protocols unsecured or open to theinternet.●May allow bypassing software management control policies.Even if user access controls(UACs)are put inplace by system administrators or security teams,remote access software can act as a self-containedportable executable and let threat actors avoid administrative access restrictions.●Could allow adversaries to bypass firewall rules .Several remote access applications offer end-to-endencryption.By creating an encrypted outbound or inbound connection,firewalls are unable to detect thedownload of files that would normally be caught in plaintext network traffic.●Can facilitate multiple cyber intrusions .Managed Service Providers (MSPs)use remote access software tomanage and monitor multiple customer environments at the same time.This is no different for threat actors.They are able to conduct multiple cyber intrusions all from the same graphical user interface (GUI),greatly expanding threat actors'operational capabilities.Associated Tactics,Techniques,&Procedures (TTP)For a full list of TTPs associated with remote access software,please refer to the attached Guide To Securing Remote Access PDF.DetectionIn order to properly detect the use of remote access software in an environment,it is necessary to create a security baseline of normal network and host activity within a monitored environment.By creating a baseline it can be easier for security teams to detect anomalous activity in a given environment.Host-based detection tools such as EDRs have the ability to monitor for remote access software.The following are commonly used remote access software used by threat actors who target public safety organizations:●ConnectWise Control (formerly ScreenConnect)●Anydesk ●Remote Utilities ●NetSupport ●Splashtop ●Atera ●TeamViewer ●Pulseway●RemotePC●Kaseya●GoToMyPC●N-Able●Bomgar●Zoho AssistRecommended Mitigation ControlsThe authoring organizations encourage network defenders to:●Implement best practices to block phishing emails.See CISA’s Phishing Infographic for more information.1●Audit remote access tools on your network to identify currently used and/or authorized RMM software.●Review logs for execution of RMM software to detect abnormal use of programs running as a portableexecutable.●Use security software to detect instances of RMM software only being loaded in memory.●Implement application controls to manage and control execution of software,including allowlisting RMMprograms.1https:///sites/default/files/publications/phishing-infographic-508c.pdf2○See NSA’s Cybersecurity Information sheet Enforce Signed Software Execution Policies for more information.○Application controls should prevent both installation and execution of portable versions of unauthorized RMM software.●Require authorized RMM solutions only be used from within your network over approved remote accesssolutions,such as virtual private networks(VPNs)or virtual desktop interfaces(VDIs).●Block both inbound and outbound connections on common RMM ports and protocols at the networkperimeter.●Implement a user training program and phishing exercises to raise awareness among users about the risks ofvisiting suspicious websites,clicking on suspicious links,and opening suspicious attachments.Reinforce the appropriate user response to phishing and spearphishing emails.2https:///2019/Sep/09/2002180334/-1/-1/0/Enforce%20Signed%20Software%20Execution%20Policies%20-%20Copy.pdfAppendix A:Assessment and Response Standard Operating Procedures Levels of Analytic ConfidenceHigh ConfidenceModerate Confidence Low ConfidenceGenerally indicates judgments based on high-quality information,and/or the nature of the issue makes it possible to render a solid judgment.A“highconfidence”judgment is not a fact or a certainty,however,and still carries a risk of being wrong.Generally means credibly sourced andplausible information,but not ofsufficient quality or corroboration towarrant a higher level of confidence.Generally means questionable orimplausible information was used,theinformation is too fragmented or poorlycorroborated to make solid analyticinferences,or significant concerns orproblems with sources existed.Appendix B:Traffic Light Protocol for DisclosureAs part of the PSTA,agencies and other members are encouraged to share their own cybersecurity threat experiences to improve the awareness and readiness of the overall group.Submitting agencies should stipulate the level of disclosure required for their submissions according to the PSTA Traffic Light Protocol (TLP),based upon the CISA Traffic Light Protocol guidance,which helps all members submit and leverage insights while being respectful of the submitting agency’s preferences.RED:Restricted to the immediate PSTA participants only ●When should it be used?Sources may use TLP:RED when information cannot be effectively acted upon by additional parties,and could lead to impacts on a party's privacy,reputation,or operations if misused.●How may it be shared?Recipients may not share TLP:RED information with any parties outside of the specific exchange,meeting,or conversation in which it was originally disclosed.In the context of a meeting,for example,TLP:RED information is limited to those present at the meeting.In most circumstances,TLP:RED should beexchanged verbally or in person.GREEN:Restricted to the community●When should it be used?Sources may use TLP:GREEN when information is useful for the awareness of all participating organizations as well as with peers within the broadercommunity or sector.●How may it be shared?Recipients may share TLP:GREEN information with peers andpartner organizations within their sector orcommunity,but not via publicly accessiblermation in this category can be circulated widely within a particularcommunity.TLP:GREEN information may not be released outside of the community.AMBER:Restricted to participants’organizations ●When should it be used?Sources may use TLP:AMBER when information requires support to be effectively acted upon,yet carries risks to privacy,reputation,or operations if shared outside of the organizations involved.●How may it be shared?Recipients may only share TLP:AMBER information with members of their own organization,and with clients orcustomers who need to know the informationto protect themselves or prevent furtherharm.TLP:AMBER+STRICT Restricts sharingto the organization only.CLEAR:Disclosure is not limited●When should it be used?Sources may use TLP:CLEAR when information carries minimal or no foreseeable risk of misuse,inaccordance with applicable rules andprocedures for public release.●How may it be shared?Subject to standard copyright rules,TLP:CLEAR information may be distributed without restriction.。

云计算安全标准和规范

2.2 云计算安全标准和规范

03 云计算关键领域安全指南

D1:云计算概念和体系架构

CSA发布的《云计算关键领域安全指南4.0》

治理域

(Security Guidance for Critical Areas of

Focus in Cloud Computing V4.0),从架构 D2:治理和企业风险管理

第2章 云计算系统 安全保障

1

CONTENTS

目录

Part 1

概述

Part 2 云计算安全标准和规范

Part 3 云计算安全等级保护

Part 4 云计算安全风险评估

Part 5 云计算安全技术体系

2

2.2 云计算安全标准和规范

01 云计算安全标准

• 标准化是政府进行宏观管理的重要依据,同时也是保护国家利益、促进产业发展的重要手段之一,是云 计算产品和系统在设计、研发、生产、建设、使用、测评中的一致性、可靠性、可控性、先进性和符合 性的技术规范与依据。目前各国都很重视标准化的工作。

1 GB 17859-1999 2 GB/T 20274.1-2006 3 GB/Z 29830.1-2013 4 GB/Z 29830.2-2013 5 GB/T 31495.1-2015 6 GB 50174-1993 7 GB/T 20984-2007 8 GB/T 33132-2016 9 GB/T 20278-2013 10 GB/T 22239-2008 11 GB/T 22240-2008 12 GB/T 25058-2010 13 GB/T 32399-2015 14 GB/T 32400-2015 15 GB/T 31168-2014 16 GB/T 31167-2014 17 GB/T 34942-2017 18 GB/T 34982-2017 19 GB/T 35279-2017 20 GB/T 35293-2017 21 GB/T 35301-2017 22 GA/T 1390.2-2017

CSA云计算关键领域云安全指南V4.0中文版

英文版:https:///document/security-guidance-for-critical-areas-of-focus-in-cloud-computi ng-v4-0/中文版:https://官方学习指南:英文版中文版© 2017 Cloud Security Alliance – All Rights Reserved All rights reserved.你可以下载、存储、显示在你的电脑上,查看,打印,以及链接到云计算关键领域安全指南v4.0 https:///document/V4.0security-guidance-for-critical-areas-of-focus-in-cloud-co mputing-v4-0 /,以下主题:(a)报告可用于个人,信息,非商业用途;(b)报告不得修改或以任何方式改变;(c)报告不得重新分布;(d)商标,版权或其他条款不可被删除。

根据美国版权法的合理使用条款,如果你将引用部分归为云计算关键领域安全指南v4.0,那么你可以引用报告的部分内容。

中文版翻译说明CSA云计算关键领域安全指南v4.0由CSA大中华区研究院组织志愿者进行翻译。

参与翻译工作专家名单:D1及前面部分由高轶峰、张全伟、洪毅翻译,D2由王永霞翻译,D3由刘剑、白阳翻译,D4由陈皓翻译,D5由牛志军翻译,D6由李建民翻译,D7由孙军、刘永钢、陈光杰翻译,D8由王红波翻译,D9由黄远辉翻译,D10由耿万德翻译,D11由任兰芳翻译,D12由姚伟翻译,D13由黄远辉、马超翻译,D14由邹荣新翻译。

参与审校工作工作专家名单:D1及前面部分由顾伟、王朝辉审校,D2由李建民审校,D3由刘剑、白阳审校,D4由耿万德审校,D5由陈皓审校,D6由王永霞审校,D7由孙军、刘永钢审校,D8由姚伟审校,D9由王红波审校,D10由牛志军审校,D11由张全伟审校,D12由任兰芳审校,D13由黄远辉审校,D14由高轶峰审校。

Kaspersky Lab 云存储安全指南说明书

THINK SECURITY GUIDEINSIDE THIS GUIDE TOCLOUD-BASED STORAGE:THE FORECASTUNDER A CLOUD OF SUSPICIONEVERY CLOUD HAS A SILVER LINING THINK ABOUT IT. WE DO.THE KASPERSKY LAB TEAMNowadays we can almost always access the internet – you could be out walking in the countryside, eating in a restaurant, even while taking a bath we can take advantage of the online world.Living in a digital age has its advantages. But this ever growing connectivity makes it easierfor cybercriminals to come up with new ways of targeting us and wreaking havoc with our digital lives – no matter where we are. Cloud-based storage is just one digital revolution that makes accessing our information on location easier. With the number and nature of cyber threats growing and changing all the time, it is easy to see why some find it hard to trust or feel safe using this new and emerging technology.It is human nature to be cautious and avoid change, but being too sceptical could stop you from getting the most from this valuable service.THE FORECASTTo many of us, a cloud is an object that floats in the sky and often comes with a weather warning. Yet, with many people saying we are moving into a ‘cloud controlled era’, the age old question remains: how can you trust something you do not understand?Cloud-based storage is, in the most basic of terms, a network of servers, on the internet,that each have different functions and provide different services – wherever and whenever you need them. Large companies such as Google and Amazon already provide most of their services through Cloud technology.More and more people are using Cloud-based storage for online backup and storage solutions – sometimes unknowingly. For instance, when you upload photos to social network sites, like Facebook or Instagram, you are instantly uploading it to the Cloud.The efficiency, security and popularity of Cloud-based storage continue to rise – and for good reason. Imagine if your laptop and hard drive, along with your valuable digital memories, were lost, stolen or damaged. What would you do? Using the Cloud to store your data allows you to create an invisible back up copy of these files and folders. Be it pictures from your holidays, music files or books, Cloud storage provides a convenient and cost-effective substitute to an external hard drive.UNDER A CLOUD OF SUSPICIONLike any new technology the Cloud is no different – while it has its advantages there will also be potential security threats.Like anyone who uses services online or stores information virtually on the Internet, those who use Cloud-based services are subject to emerging security threats more than ever before.When Cloud services are compromised, those who don’t protect their passwords and keep access to their accounts secure often suffer most. Irrespective of how trustworthy the Cloud is it makes sense to keep your passwords private.Don’t use just real words, even from a foreign language or written backwards, there are tools on the Internet that will crack these in seconds.Don’t choose an obvious password such as your name or date of birth – this is as bad as leaving your house key under the doormat. The most common passwords are patterns on the keyboard (‘qwerty’, ‘123456’), users’ first names, the F-word and ‘Password’ – these are as bad as just leaving your front door open!If you want, use a passphrase made up of a series of words or symbols – ‘Iliveat10HighStreet’ – or something silly but fun – ‘HFUNEX?NoIFN10EX (Have you any eggs? No, I haven’t any eggs’).The good news is there are ways of taking advantage of all the positive things Cloud technology brings, while taking steps to secure your data and protect your privacy too.In truth, no matter how vigilant we are, we will never fully control all situations and circumstances thatcan harm and affect our data. However , you can be proactive. Using a trustworthy online backup system and internet security will keep you on track in protecting your digital life.Other articles and links related to Cloud Based Storage •Choosing an Antivirus Solution •Internet Safety: Protect Yourself Online •Kaspersky Anti-Virus Software。

SCSF指导说明中文版

智能客户端软件工厂模式科技做法的开发人员中心联机模式科技实践丛书的商店2008 年4 月摘要架构师和开发人员可以快速将纳入许多行之有效的做法和复合智能客户端应用程序的生成模式。

在许多智能客户端应用程序和其组件的开发过程中,确定了这些做法和模式。

使用软件工厂架构师和开发人员可以集中精力的商业机会,并创建智能客户端应用程序有效地照顾他们的组织。

智能客户端软件工厂提供了一套综合的指导,协助架构师和开发人员创建复合智能客户端应用程序。

这些应用程序具有一个或多个以下特征:∙他们有一个丰富的用户界面,充分利用了Windows 桌面的电源。

∙他们将连接到多个后端系统与他们交换数据。

∙他们目前来自多个信息及各种来源通过一个集成的用户界面数据看起来像是来自一个后端系统。

∙他们利用本地存储和处理资源,使操作期间没有网络连接或间歇性的网络连接。

∙他们轻松地部署和配置。

内容概述此版本中的新功能方案好处工厂内容工厂能力与现有模式科技做法资产的关系目标的读者系统要求入门教程文档路线图、反馈和支持作者和参与者相关的标题概述这个软件工厂提供了行之有效的解决方案,在建造和经营复合智能客户端应用程序时发现的共同挑战。

它可以帮助架构师和开发人员构建模块化系统可以生成和部署的独立队。

与软件工厂生成的应用程序如集中的异常日志记录的操作使用经验证的做法。

软件工厂包含一组可重用的组件和库,Visual Studio 2008 解决方案模板、向导和扩展、如何主题、自动的测试、广泛的体系结构文档、模式和参考实现。

软件工厂使用Windows 窗体、Windows 演示基础、Windows 通信基础,和企业库3.1 – 2007 年 5 月发布。

此发行版中软件工厂列入复合UI 应用程序块。

此版本中的新功能2008 年4 月发布的智能客户端软件工厂包括Visual Studio 2008 和指导自动化扩展的支持——2008 年2 月发布和指导自动化工具包—— 2008 年2 月发布。

网络安全指南手册说明书

指南手册.[儿童安全使用互联网指南!]网络安全指南手册 | 网络安全热线 1300 CYBER11猫咪表情包,搞笑视频、面部滤镜 - 互联网乐趣无穷!不幸的是,不是所有的网络用户都如此。

有些人在网络上只是制造麻烦,偷窃他人。

他们被称为网络罪犯,这些人正是我们使用互联网时要始终小心的原因。

我们制作本手册 是为了给你提供帮助。

其中有很多实用技巧帮助你提高网络安全水平,安全使用互联网!作为Australian Signals Directorate (ASD )的下属机构,澳大利亚网络安全中心(ACSC )提供网络安全建议、协助和操作响应措施,以防止、检测和补救对澳大利亚的网络威胁。

ACSC 的目标是帮助澳大利亚成为网络安全度最高的地方。

访问.au 获取更多网络安全资讯、指南和建议序言角色.如何击退网络威胁.第4步:设置短语密码.短语密码和普通密码相似但却是 专业级别!无法开启MFA 时,使用短语密码!短语密码使用 4个或更长的随机词汇作为你的密码。

这让网络罪犯 更难猜测而你更容易记住。

例如,‘purple duck boat sky ’访问 .au 了解如何创建高保密度的短语密码。

发现并 举报骗局.击败网络罪犯需要团队合作如果你收到钓鱼邮件或短讯,立刻向Scamwatch 报告。

如果事情听起来好得令人难以置信,那就很可能不能 相信。

狡猾的网络罪犯可能使用你知道的名字或地址,但请 相信你的直觉。

你举报骗局越早,我们就能越早行动。

访问 .au 和 .au 举报可疑情况。

现在你已经具备了网络安全知识,可以返回登入,安全地享受互联网的乐趣了。

提示:在短语密码中使用长词汇能提高其保密度!提示:不要打开你不认识的人 发来的任何链接 或文件。

ACSC BACKUPS CYBER DEVICE EMAIL FILESHACKERONLINEPASSPHRASEREPORTSCAMSECURITYWEBSITEWIFI拼词游戏.网络安全指南手册 | 网络安全热线1300 CYBER15网络迷宫.欲了解更多信息,或报告网络安全事件,请联系我们。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

中文版英文版:https:///document/security-guidance-for-critical-areas-of-focus-in-cloud-computi ng-v4-0/中文版:https://官方学习指南:英文版中文版© 2017 Cloud Security Alliance – All Rights Reserved All rights reserved.你可以下载、存储、显示在你的电脑上,查看,打印,以及链接到云计算关键领域安全指南v4.0 https:///document/V4.0security-guidance-for-critical-areas-of-focus-in-cloud-co mputing-v4-0 /,以下主题:(a)报告可用于个人,信息,非商业用途;(b)报告不得修改或以任何方式改变;(c)报告不得重新分布;(d)商标,版权或其他条款不可被删除。

根据美国版权法的合理使用条款,如果你将引用部分归为云计算关键领域安全指南v4.0,那么你可以引用报告的部分内容。

中文版翻译说明CSA云计算关键领域安全指南v4.0由CSA大中华区研究院组织志愿者进行翻译。

参与翻译工作专家名单:D1及前面部分由高轶峰、张全伟、洪毅翻译,D2由王永霞翻译,D3由刘剑、白阳翻译,D4由陈皓翻译,D5由牛志军翻译,D6由李建民翻译,D7由孙军、刘永钢、陈光杰翻译,D8由王红波翻译,D9由黄远辉翻译,D10由耿万德翻译,D11由任兰芳翻译,D12由姚伟翻译,D13由黄远辉、马超翻译,D14由邹荣新翻译。

参与审校工作工作专家名单:D1及前面部分由顾伟、王朝辉审校,D2由李建民审校,D3由刘剑、白阳审校,D4由耿万德审校,D5由陈皓审校,D6由王永霞审校,D7由孙军、刘永钢审校,D8由姚伟审校,D9由王红波审校,D10由牛志军审校,D11由张全伟审校,D12由任兰芳审校,D13由黄远辉审校,D14由高轶峰审校。

合稿审核:郭剑锋、叶思海、刘文宇、李雨航、杨炳年。

全文由郭剑锋、叶思海负责组织和统稿。

在此感谢参与翻译工作的志愿者。

由于翻译时间仓促,存在很多不足的地方,请大家批评指正。

欢迎大家提供修改意见,可发送邮件到下面邮箱:jguo@。

欢迎来到云安全联盟关于云计算关键领域安全指南的第四个版本。

云计算的兴起是一项不断发展的技术,它带来了许多机遇和挑战。

通过这个文档,我们的目标是提供指导和灵感来支持业务目标,同时管理和减轻采用云计算技术相关的风险。

云安全联盟促进了在云计算领域内提供安全保证的最佳实践,并为寻求采用云计算模式的组织提供了一个实用的、可执行的路线图。

云计算关键领域安全指南的第四个版本是建立在之前的安全指南、专门地研究、云安全联盟成员、工作组以及我们社区的行业专家的公开参与之上的。

该版本集成了云、安全性和支持技术方面的进展,反映了现实世界的云安全实践,集成了最新的云安全联盟研究项目,并为相关技术提供了指导。

安全云计算的发展需要来自广泛的全球分布式利益相关方的积极参与。

CSA汇集了不同的行业合作伙伴、国际机构组织、工作组和个人。

我们非常感谢所有为这次发布做出贡献的人。

请访问,了解您如何与我们合作,确定并促进最佳实践,以确保有一个安全的云计算环境。

Best Regards,Luciano (J.R.) SantosExecutive Vice President ofResearch Cloud SecurityAllianceLead AuthorsRich MogullJames ArlenAdrian LaneGunnar PetersonMike RothmanDavid MortmanEditorsDan MorenJohn MoltzCSA StaffJim ReavisLuciano (J.R.) SantosDaniele CattedduFrank GuancoHillary BaronVictor ChinRyan BergsmaStephen Lumpe (Design)编著者我们谨代表CSA董事会和CSA执行团队,感谢所有为CSA云计算关键领域安全指南提供时间和反馈的个人。

我们珍视您的志愿者贡献,相信像您这样的志愿者将继续引领云安全联盟走向未来。

我对这个社区的云安全最佳实践的最新贡献感到非常激动,这一实践始于2009年4月发布的云安全联盟最初的指导文件。

我们希望您能仔细研究这里列出的问题和建议,与您自己的经验相比较,并向我们提供您的反馈。

非常感谢所有参与这项研究的人。

最近,我有机会与帮助建立云安全联盟的一位行业专家共度一天。

他表示,CSA已经完成了最初的任务,即为了证明云计算可以安全,并提供必要的工具来实现这一目标。

CSA不仅帮助云计算成为信息技术的可靠安全选择,而且今天的云计算已经成为IT的默认选择,并且正在以非常深远的方式重塑现代商业世界。

云计算的巨大成功和CSA在引领受信任的云生态系统方面的作用,给我们的新使命带来了更大的挑战和紧迫感。

云现在已经成为各种计算形式的后端,包括无处不在的物联网。

云计算是信息安全行业的基础。

集装箱(容器)化和DevOps等等在组织内的IT新常态,已经与云计算密不可分,加速了我们的变革。

在云安全联盟中,我们致力于为您提供在高速发展的IT环境中您所需的必要的安全知识,让您保持在新时代质量保证和信任趋势的前沿。

总之,我们欢迎你们加入我们的社区。

Best Regards,Jim ReavisCo-Founder & CEOCloud Security AllianceD1: 云计算概念和体系架构 (8)D2:治理与企业风险管理 (30)D3:法律问题,合同和电子举证 (40)D4:合规和审计管理 (55)D5:信息治理 (62)D6:管理平面和业务连续性 (69)D7:基础设施安全 (80)D8:虚拟化和容器 (95)D9:事件响应 (106)D10:应用安全 (113)D11:数据安全和加密 (124)D12:身份、授权和访问管理 (135)D13:安全即服务 (147)D14:相关技术 (154)1.1简介本域为云计算安全指南的其它所有部分介绍一个概念性的框架。

它描述和定义了云计算,设置了我们的基本术语,并详细描述了文档其余部分中使用的总体逻辑和架构框架。

看待云计算有很多不同的方式:它可以是一项技术、一系列的技术、一种运作模式、一种商业模式,这儿仅仅举了几个例子。

从本质上来说,这是一场颠覆性的变革。

它发展地非常非常快,而且没有放缓的迹象。

虽然我们在本指南的第一个版本中包含的参考模型依旧比较准确,但是它们显然已经不再那么完整了。

即使这样更新后也不可能解释未来几年的每一个可能的变化。

云计算为敏捷、弹性和经济带来了巨大的潜在收益。

组织可以运转地更快(因为他们不需要购买和拨备硬件,所有的都是软件定义的),减少停机时间(由于固有的弹性和其他云特性),并且节省资金(由于资本支出减少,需求和能力匹配)。

自云服务提供商有重大的经济激励措施来保护消费者以来,我们也看到了安全收益。

然而,这些收益是在您理解并采用原生云模型,并调整您的架构和控制,以适应云平台的特性和功能的基础上才会出现。

其实,使用现有的应用或资产,并在不进行任何更改的情况下将其移动到云服务提供商,往往会降低敏捷性、弹性,甚至是安全性,同时还增加了成本。

该领域的目的是建立基础,以使文档的其余部分及其建议都基于此。

其意图是为信息安全专家提供一种通用语言和对云计算的理解,并开始强调云计算和传统计算之间的区别,以及帮助引导信息安全专家采用原生云方法,从而带来更好的安全性(以及其他收益),而不是产生更多的风险。

•定义云计算•云逻辑模型•云概念、架构和参考模型•云安全性和合规管理范围、职责和模型云安全联盟并没有着手创建一个全新的分类法或参考模型。

我们的目标是对现有的模型进行提取和协调——最值得注意的是NIST的特种文献800-145, ISO/IEC 17788 and ISO/IEC 17789——关注与信息安全专家最相关的是什么。

1.2概览1.1.1定义云计算云计算是一种新的运作模式和一组用于管理计算资源共享池的技术。

云计算是一种颠覆性的技术,它可以增强协作、提高敏捷性、可扩展性以及可用性,还可以通过优化资源分配、提高计算效率来降低成本。

云计算模式构想了一个全新的世界,组件可以迅速调配、置备、部署和回收,还可以迅速地扩充或缩减,以提供按需的、类似于效用计算的分配和消费模式。

NIST将云计算定义为:云计算是一个模式,它是一种无处不在的、便捷的、按需的,基于网络访问的,共享使用的,可配置的计算资源(如:网络、服务器、存储、应用和服务) 可以通过最少的管理工作或与服务提供商的互动来快速置备并发布。

ISO / IEC的定义非常相似:通过自服务置备和按需管理,实现网络可访问、可扩展的、弹性的共享物理或虚拟资源池的范式。

描述云的一种(稍微)简单的方法是,它需要一组资源,比如处理器和内存,并将它们放到一个大的池中(在这种情况下,使用虚拟化)。

消费者需要从池中获得需要的东西,比如8 CPUs和当客户端完成时,他们可以将资源放回池中供其他人使用。

云可以由几乎任何计算资源组成,从计算(如处理器和内存)到网络、存储以及更高级别资源(如数据库和应用程序)。

例如,在数百个其他组织共享的服务中订阅500名员工的客户关系管理应用,与在云主机中启动100台远程服务器是一样的。

定义:云用户是请求和使用资源的人或组织,云提供商是分发它的人或组织。

我们有时还会使用术语“客户”和“消费者”来指代云用户,用服务或简单的云来描述云提供商。

NIST 500-292使用“cloud actor”这个术语,并增加了云代理、运营商和审计人员的角色。

ISO/IEC 17788使用术语云服务用户、云服务合作伙伴和云服务提供商。

创建云的关键技术是抽象和调配。

我们从底层的物理基础设施中抽象出资源来创建我们的池,并使用调配(和自动化)来协调从池分割和分发各种资源到用户。

正如您将看到的,这两种技术创造了我们用来定义“cloud”的所有基本特征。

这就是云计算和传统的虚拟化之间的区别;虚拟化技术将资源抽象化,但是它通常缺乏将它们组合在一起并按需分发给用户的调配,而是依赖于手动流程。

云是多租户的。

多个不同的消费者共享同一个资源池,但彼此相互隔离和孤立。

隔离允许云提供商将资源分配到不同的组,孤立确保他们不能看到或修改对方的资产。

多租户不仅应用在不同的组织; 它还用于在单个业务或组织中分配不同单元之间的资源。

1.1.2定义模型云安全联盟(CSA)使用NIST model for cloud computing作为定义云计算的标准。