conntrack链接总结文档

netfilter中conntrack的建立过程

netfilter中conntrack的建立过程【实用版】目录1.引言2.conntrack 的概述3.conntrack 的建立过程3.1 建立连接3.2 建立 conntrack 条目3.3 维护 conntrack 条目4.conntrack 的删除过程5.结论正文1.引言etfilter 是 Linux 内核中的一个框架,用于实现网络数据包的过滤和防火墙功能。

在 netfilter 中,conntrack 是一个重要的模块,用于记录和管理网络连接。

本文将详细介绍 conntrack 的建立过程。

2.conntrack 的概述conntrack 是一个数据结构,用于表示网络连接的状态。

它包含了诸如源 IP 地址、目标 IP 地址、协议类型、连接状态等信息。

conntrack 在netfilter 中扮演着非常重要的角色,因为它可以跟踪和管理网络连接,实现数据包的过滤和防火墙功能。

3.conntrack 的建立过程3.1 建立连接当一个网络连接建立时,比如一个 TCP 连接,netfilter 会接收到这个连接的初始数据包。

这个数据包包含了连接的源 IP 地址、目标 IP 地址、协议类型等信息。

netfilter 会根据这些信息创建一个 conntrack 条目。

3.2 建立 conntrack 条目conntrack 条目是用来表示一个网络连接的,它包含了连接的状态、源 IP 地址、目标 IP 地址等信息。

当一个新的连接建立时,netfilter 会创建一个 conntrack 条目,并将这个条目加入到 conntrack 表中。

3.3 维护 conntrack 条目当一个连接处于活动状态时,netfilter 会持续维护这个连接的conntrack 条目。

当接收到一个数据包时,netfilter 会更新这个数据包的 conntrack 条目。

当连接状态发生变化时,比如从建立状态变为连接状态,netfilter 会更新这个连接的 conntrack 条目。

netfilter_conntrack流程详解

1

Intel Nehalem

A Research Report

Contents

1 Introduction 1.1 Motivation for this Study . . . . . . . . . . . . . . . . . . 1.2 Overview of Features in the Intel Core Micro-Architecture 1.3 Summary of New Features in the Intel Micro-Architecture The “Intel R 64” Architecture The 3.1 3.2 3.3 Nehalem Processor Instruction and Data Flow in Modern Processors . . . . Overview of the Nehalem Processor Chip . . . . . . . . Nehalem Core Pipeline . . . . . . . . . . . . . . . . . . 3.3.1 Instruction and Data Flow in Nehalem Cores . . 3.3.2 Nehalem Core: Front-End Pipeline . . . . . . . . 3.3.3 Nehalem Core: Out-of-Order Execution Engine . 3.3.4 Execution pipelines of a Nehalem core . . . . . . 3.3.5 Nehalem Core: Load and Store Operations . . . Intel SSE Instructions . . . . . . . . . . . . . . . . . . . 3.4.1 Floating-Point SIMD operations in Nehalem core 3.4.2 Floating-Point Registers in Nehalem core . . . . Floating-Point Processing and Exception Handling . . . Intel Simultaneous Multi-Threading . . . . . . . . . . . 3.6.1 Basic SMT Principles . . . . . . . . . . . . . . . 3.6.2 SMT in Nehalem cores . . . . . . . . . . . . . . 3.6.3 Resource Sharing in SMT . . . . . . . . . . . . . CISC and RISC Processors . . . . . . . . . . . . . . . . 1 2 2 3

connection的用法总结大全

connection的用法总结大全(学习版)编制人:__________________审核人:__________________审批人:__________________编制学校:__________________编制时间:____年____月____日序言下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!并且,本店铺为大家提供各种类型的经典范文,如英语单词、英语语法、英语听力、英语知识点、语文知识点、文言文、数学公式、数学知识点、作文大全、其他资料等等,想了解不同范文格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor.I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you!In addition, this shop provides various types of classic sample essays, such as English words, English grammar, English listening, English knowledge points, Chinese knowledge points, classical Chinese, mathematical formulas, mathematics knowledge points, composition books, other materials, etc. Learn about the different formats and writing styles of sample essays, so stay tuned!connection的用法总结大全connection的意思n. 连接,联系,关系,连接点,亲戚connection用法connection可以用作名词connection的基本意思是“连接,联结”,引申可指“联系,关系”“连接点; 连接物”。

conntrack 监控指标 -回复

conntrack 监控指标-回复什么是conntrack监控指标?在计算机网络中,conntrack(即connection tracking)是一种用于跟踪网络连接状态的技术。

它记录和管理网络连接的信息,包括IP地址、端口号、协议类型等。

通过监控conntrack指标,我们可以了解系统中活动连接的数量、连接的状态、流量情况等重要信息,从而进行网络性能优化、故障排除和安全分析。

为什么需要监控conntrack指标?conntrack技术在网络中使用非常广泛,特别是在防火墙和网络设备中。

对于拥有大量并发连接的系统,conntrack的监控非常关键。

以下是为什么需要监控conntrack指标的几个主要原因:1. 性能优化:conntrack表用于记录连接信息,当表中的连接数达到设定阈值时,系统可能会变得缓慢或不稳定。

通过实时监控conntrack指标,可以预测系统在负载过高的情况下是否会出现性能问题,从而及时采取措施进行优化。

2. 故障排除:当连接失败或出现连接断开等问题时,监控conntrack指标可以帮助我们定位问题的根本原因。

例如,如果发现conntrack表已满,可能是因为系统负载过高导致conntrack表不足,需要调整系统参数或升级硬件。

3. 安全分析:conntrack监控也是网络安全分析的重要手段之一。

通过分析连接的源地址、目的地址、端口和协议等信息,可以检测到潜在的安全风险,例如DDoS攻击、恶意连接等。

如何监控conntrack指标?监控conntrack指标的方法有很多种,下面是一些常用的监控方法:1. 使用Conntrack工具:Conntrack工具是一个命令行工具,可以实时查看和监控conntrack表的状态。

可以使用命令"conntrack -L"来显示当前活动连接的详细信息。

通过监控活动连接数和表的使用情况,可以了解系统的连接情况。

2. 使用系统监控工具:常见的系统监控工具,如Zabbix、Nagios等,可以通过安装相应的插件来监控conntrack指标。

conntrack参数

conntrack参数conntrack参数是Linux系统中用于管理和跟踪网络连接的一组参数。

它可以帮助系统管理员监控和控制网络连接的状态,提高网络安全性和性能。

本文将介绍conntrack参数的作用和常用的配置方法。

conntrack参数是Linux内核提供的一组功能,用于跟踪和管理网络连接。

它可以记录网络连接的状态、源IP地址、目标IP地址、源端口、目标端口等信息,并根据这些信息进行连接的管理和控制。

通过使用conntrack参数,系统管理员可以实时监控和管理网络连接的状态,及时发现并解决网络连接问题,提高网络的可靠性和稳定性。

2. conntrack参数的配置方法conntrack参数可以通过修改系统内核参数或使用相关的命令行工具进行配置。

以下是一些常用的conntrack参数及其配置方法:2.1. filter.nf_conntrack_max该参数用于设置系统中最大的连接数,默认值为65536。

如果系统中的连接数超过了该值,可能会导致连接被丢弃。

可以通过修改该参数的值来增加系统的最大连接数,提高系统的并发性能。

2.2. filter.nf_conntrack_tcp_timeout_established该参数用于设置TCP连接在已建立状态下的超时时间,默认值为5天。

如果系统中存在大量的长时间处于已建立状态的TCP连接,可以适当缩短该超时时间,以释放系统资源。

2.3. filter.nf_conntrack_udp_timeout该参数用于设置UDP连接的超时时间,默认值为30秒。

如果系统中存在大量的长时间处于已建立状态的UDP连接,可以适当缩短该超时时间,以释放系统资源。

2.4. filter.nf_conntrack_generic_timeout该参数用于设置其他协议(如ICMP、GRE等)的连接超时时间,默认值为60秒。

可以根据具体情况适当调整该超时时间。

3. conntrack参数的注意事项在配置conntrack参数时,需要注意以下几点:3.1. 参数值的合理性参数值的设置应该根据系统的实际情况进行调整,不能盲目增大或缩小参数值。

conntrack的状态种类

conntrack的状态种类conntrack(连接跟踪)是Linux内核中的一个模块,用于跟踪网络连接的状态。

它可以追踪数据包的流动,并维护有关每个连接的信息。

在Linux操作系统中,conntrack模块提供了一种有效的方法来管理网络连接,以确保网络连接的安全和可靠性。

conntrack模块维护了一个连接跟踪表,其中包含了当前活动的连接的状态信息。

下面将介绍conntrack的几种常见的连接状态。

1. NEW(新建连接):当一个数据包到达系统,但在连接跟踪表中找不到相应的连接时,就会被认为是一个新连接。

在这种状态下,系统会为这个数据包创建一个新的连接条目,并进入下一个状态。

2. ESTABLISHED(已建立连接):在连接跟踪表中找到匹配的连接后,数据包会被认为是一个已建立连接的数据包。

这个状态表示连接已经成功建立,并可以正常传输数据。

3. RELATED(相关连接):在某些情况下,系统会根据已有的连接自动创建一些额外的连接。

这些额外的连接被认为是与已有连接相关的连接,比如FTP数据连接、ICMP错误报文等。

4. INVALID(无效连接):当一个数据包无法被正确处理时,连接会被标记为无效连接。

这可能是因为数据包格式不正确、数据包没有匹配的连接条目等原因。

5. TIME_WAIT(等待超时):当一个连接被关闭后,它会进入TIME_WAIT状态。

在这个状态下,连接条目会保持一段时间,以确保所有的数据包都被正确处理。

在等待超时后,连接条目会被删除。

6. CLOSE(关闭连接):当一个连接被主动关闭时,它会进入CLOSE状态。

在这个状态下,系统会等待对方确认连接关闭请求,并进行必要的清理工作。

7. FIN_WAIT(等待对方关闭连接):当一个连接被主动关闭后,系统会进入FIN_WAIT状态,等待对方关闭连接。

在这个状态下,系统仍然可以接收对方发送的数据包。

8. SYN_SENT(发送SYN包):当一个主机尝试发起一个连接时,它会发送一个SYN包给对方。

linux24x_conntrack

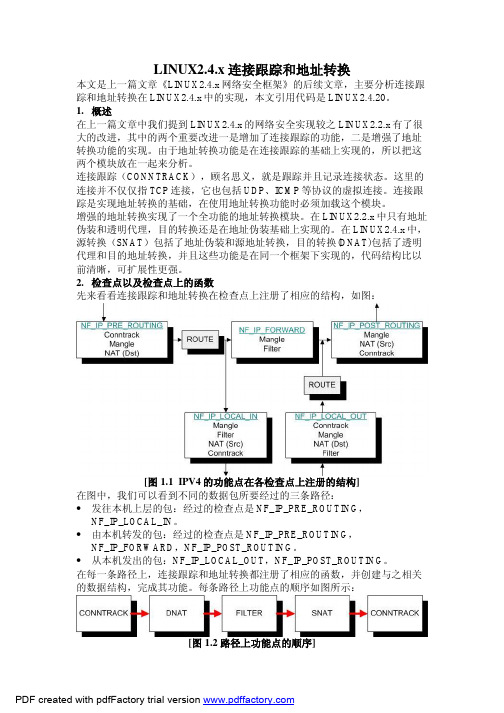

LINUX2.4.x 连接跟踪和地址转换本文是上一篇文章《LINUX2.4.x网络安全框架》的后续文章,主要分析连接跟踪和地址转换在LINUX2.4.x中的实现,本文引用代码是LINUX2.4.20。

1.概述在上一篇文章中我们提到LINUX2.4.x的网络安全实现较之LINUX2.2.x有了很大的改进,其中的两个重要改进一是增加了连接跟踪的功能,二是增强了地址转换功能的实现。

由于地址转换功能是在连接跟踪的基础上实现的,所以把这两个模块放在一起来分析。

连接跟踪(CONNTRACK),顾名思义,就是跟踪并且记录连接状态。

这里的连接并不仅仅指TCP连接,它也包括UDP、ICMP等协议的虚拟连接。

连接跟踪是实现地址转换的基础,在使用地址转换功能时必须加载这个模块。

增强的地址转换实现了一个全功能的地址转换模块。

在LINUX2.2.x中只有地址伪装和透明代理,目的转换还是在地址伪装基础上实现的。

在LINUX2.4.x中,源转换(SNAT)包括了地址伪装和源地址转换,目的转换(DNAT)包括了透明代理和目的地址转换,并且这些功能是在同一个框架下实现的,代码结构比以前清晰,可扩展性更强。

2.检查点以及检查点上的函数先来看看连接跟踪和地址转换在检查点上注册了相应的结构,如图:[图1.1 IPV4的功能点在各检查点上注册的结构]在图中,我们可以看到不同的数据包所要经过的三条路径:•发往本机上层的包:经过的检查点是NF_IP_PRE_ROUTING,NF_IP_LOCAL_IN。

•由本机转发的包:经过的检查点是NF_IP_PRE_ROUTING,NF_IP_FORWARD,NF_IP_POST_ROUTING。

•从本机发出的包:NF_IP_LOCAL_OUT,NF_IP_POST_ROUTING。

在每一条路径上,连接跟踪和地址转换都注册了相应的函数,并创建与之相关的数据结构,完成其功能。

每条路径上功能点的顺序如图所示:[图1.2 路径上功能点的顺序]在这个图中,CONNTRACK代表连接跟踪,DNAT代表目的转换,SNAT代表源转换,FILTER代表包过虑。

conntrack 监控指标

conntrack 监控指标Conntrack 监控指标Conntrack(连接跟踪)是Linux内核中的一个功能,用于跟踪网络连接的状态。

它可以记录每个连接的相关信息,如源IP地址、目的IP地址、源端口、目的端口、连接状态等。

这些连接信息对于网络安全和性能优化非常重要。

在本文中,我们将深入了解Conntrack监控指标,并逐步回答以下问题。

1. 什么是Conntrack监控指标?Conntrack监控指标是用于监控和评估Conntrack功能的性能和状态的参数和指标。

这些指标可以提供关于连接数量、连接状态、内存使用、丢包等方面的信息。

通过监控这些指标,我们可以及时发现问题并采取相应的措施来维护和优化系统的连接跟踪功能。

2. 有哪些常见的Conntrack监控指标?a. Conntrack连接数量:该指标表示当前系统中活动的Conntrack连接的数量。

可以通过命令`cat/proc/sys/net/netfilter/nf_conntrack_count`来查看。

b. Conntrack连接建立速率:该指标表示每秒建立的新连接的数量。

可以通过命令`cat /proc/sys/net/netfilter/nf_conntrack_count`结合时间间隔来计算。

c. Conntrack最大连接数:该指标表示系统所能支持的最大连接数。

这个值通常设置在`/proc/sys/net/netfilter/nf_conntrack_max`中。

d. Conntrack内存使用情况:该指标表示Conntrack功能所占用的内存大小。

可以通过命令`cat/proc/sys/net/netfilter/nf_conntrack_expect_max`来查看。

e. Conntrack丢包率:该指标表示由于内存不够或其他原因导致无法跟踪连接而被丢弃的连接数量占所有连接数量的比例。

3. 如何监控Conntrack连接数量?监控Conntrack连接数量对于了解系统的负载和性能非常重要。

连接跟踪

连接跟踪目录1引言 (1)1.1编写目的 (1)1.2编写背景 (1)1.3预期读者和阅读建议 (1)1.4文档约定 (1)1.5参考资料 (1)2详细设计 (1)2.1N ETFILTER介绍 (1)2.2连接跟踪 (4)2.3期望连接 (13)2.4连接跟踪初始化 (18)2.5连接跟踪状态 (20)3问题总结 (26)1 引言1.1 编写目的编写该文档的目的是为了更好地理解防火墙,连接跟踪也是网关中安全业务的基础。

为了能更好地理解连接跟踪,本详细设计报告描述了Netfilter框架简介、会话的处理流程、数据结构的组织、关键函数。

1.2 编写背景无1.3 预期读者和阅读建议本文档的预期读者包括网关安全模块开发人员。

开发人员应重点理解函数实现和数据结构之间的关系。

1.4 文档约定无1.5 参考资料2 详细设计2.1 Netfilter介绍Netfilter是2.4.x内核引入的,提供了对2.0.x内核中的ipfw以及2.2.x内核中的ipchains 的兼容和改进,工作在内核空间中,通常结合ip_table内核模块一起使用以构造linux下的防火墙。

Linux内核中,netfilter是一个包过滤框架,默认地,它在这个框架上实现了包过滤、状态检测、网络地址转换和包标记等多种功能,因为它设计的开放性,任何有内核开发经验的开发人员,也可以很容易地利用它提供接口,在内核的数据链路层、网络层,实现自己的功能模块。

2.1.1 Hook点Netfilter的整体思想为:嵌入到内核IP协议栈的一系列调用入口,通过挂钩,将钩子函数设置在报文处理的路径上,以达到控制数据包流通的作用,参照图2-1。

这些路径可以分为三类:流入的、流经的和流出的,具体为PRE_ROUTING,LOCAL_IN,FORW ARD,LOCAL_OUT,POST_ROUTING,这些点,简单称之为Hook点。

这5个Hook的含义如下:PRE-ROUTING:刚刚进入网络层的数据包通过此点(刚刚进行完版本号,校验和等检测),路由之前LOCAL_IN:在选路确定之后,且数据包的目的是本地主机FORWARDING:目的地是其它主机地数据包LOCAL_OUT:来自本机进程的数据包在其离开本地主机的过程中POST_ROUTING:在数据包离开本地主机之前网络包在网关中的流经及处理流程,如图2-1所示。

conntrack连接跟踪分析

4.2. conntrack记录我们先来看看怎样阅读/proc/net/ip_conntrack里的conntrack记录。

这些记录表示的是当前被跟踪的连接。

如果安装了ip_conntrack模块,cat/proc/net/ip_conntrack 的显示类似:tcp 6 117 SYN_SENT src=192.168.1.6 dst=192.168.1.9 sport=32775 \ dport=22 [UNREPLIED] src=192.168.1.9 dst=192.168.1.6 sport=22 \ dport=32775 use=2conntrack模块维护的所有信息都包含在这个例子中了,通过它们就可以知道某个特定的连接处于什么状态。

首先显示的是协议,这里是tcp,接着是十进制的6(译者注:tcp的协议类型代码是6)。

之后的117是这条conntrack记录的生存时间,它会有规律地被消耗,直到收到这个连接的更多的包。

那时,这个值就会被设为当时那个状态的缺省值。

接下来的是这个连接在当前时间点的状态。

上面的例子说明这个包处在状态 SYN_SENT,这个值是iptables显示的,以便我们好理解,而内部用的值稍有不同。

SYN_SENT说明我们正在观察的这个连接只在一个方向发送了一TCP SYN包。

再下面是源地址、目的地址、源端口和目的端口。

其中有个特殊的词UNREPLIED,说明这个连接还没有收到任何回应。

最后,是希望接收的应答包的信息,他们的地址和端口和前面是相反的。

连接跟踪记录的信息依据IP所包含的协议不同而不同,所有相应的值都是在头文件linux/include/netfilter-ipv4/ip_conntrack*.h中定义的。

IP、TCP、UDP、ICMP协议的缺省值是在linux/include/netfilter-ipv4/ip_conntrack.h里定义的。

具体的值可以查看相应的协议,但我们这里用不到它们,因为它们大都只在conntrack内部使用。

netfilter中conntrack的建立过程

主题:netfilter中conntrack的建立过程一、引言netfilter是Linux内核中用于实现防火墙、数据包过滤和网络位置区域转换的子系统,而conntrack则是netfilter中的一个重要模块,用于跟踪连接的状态和信息。

在本文中,我将详细讨论netfilter中conntrack的建立过程,帮助你更深入地理解这一重要的网络技术模块。

二、conntrack的基本概念在深入讨论conntrack的建立过程之前,让我们首先了解conntrack的基本概念。

在网络通信中,每一个建立的连接都会在内核中被分配一个唯一的标识符,这个标识符就是conntrack中的跟踪项(conntrack entry)。

conntrack模块能够根据收到的数据包来更新和维护这些跟踪项,从而实现对连接状态的跟踪和管理。

在Linux内核中,conntrack模块被用于实现连接状态的跟踪,并在防火墙、数据包过滤和网络位置区域转换等功能中发挥着重要作用。

三、conntrack的建立过程1. 捕获数据包在数据包到达Linux内核之前,netfilter框架会首先捕获这些数据包,并将它们传递给conntrack模块进行处理。

在这一阶段,conntrack会分析数据包的头部信息,提取出用于建立连接的关键信息,如源IP位置区域、目标IP位置区域、源端口和目标端口等。

2. 检查连接状态在获取了数据包的关键信息之后,conntrack会根据这些信息来检查当前连接状态。

如果该连接状态已存在于跟踪表中,那么数据包会被进一步处理;否则,conntrack会创建一个新的跟踪项,并将该数据包标记为与该新连接相关联。

3. 更新连接状态一旦确定了数据包所对应的连接状态,conntrack会根据数据包的特征和当前的连接状态来更新跟踪表中的信息。

如果是一个新建立的连接,conntrack会在跟踪表中创建一个新的跟踪项,并初始化相关的连接信息;如果是一个已有的连接,conntrack会更新该连接的状态信息,如数据包的计数、超时时间等。

connect的用法总结-概述说明以及解释

connect的用法总结-概述说明以及解释1.引言1.1 概述概述:在现代科技发展的浪潮下,我们已经进入了一个高度连接的时代。

连接已经成为我们生活中不可或缺的一部分,无论是人与人之间的沟通,还是设备与设备之间的互联,连接无处不在。

连接的概念很简单,它指的是将不同的实体或元素联系起来,使它们能够相互交流、共享资源和合作完成任务。

而要实现连接,则需要借助各种技术和工具。

随着社交媒体、智能手机、物联网等技术的快速发展,我们已经处在一个高度互联的世界中。

人们可以通过社交平台随时随地与亲朋好友保持联系,不受时间和空间的限制。

智能手机的普及使得人们可以随时随地获取信息和数据,并且通过各种应用程序实现各种功能。

物联网的兴起更是使得设备与设备之间可以实现互联互通,实现智能化的生活和工作。

连接的重要性不言而喻。

连接不仅为人们提供了更多的可能性和机会,还使得工作效率得以提升,社会资源得以优化利用。

连接的灵活性也为人们的生活带来了巨大的方便和便利。

今天,我们已经习惯了与世界各地的人们通过网络交流,通过智能设备远程控制家居设备,通过移动支付实现快速便捷的消费。

连接已经成为我们生活中不可或缺的一部分。

在本篇文章中,我们将对连接的用法进行总结。

我们将介绍连接的基本概念,包括连接的定义、连接的方式以及连接的原理。

我们还将探讨连接的不同用法,如人与人之间的连接、设备与设备之间的连接以及人与设备之间的连接。

此外,我们还将提出注意事项,帮助读者正确进行连接,以避免出现问题和风险。

最后,我们将总结连接的重要性,并强调连接的灵活性和未来可能的发展方向。

连接的世界正在不断扩张和发展,我们应该认识到连接的重要性,并正确地运用好连接。

无论是个人还是组织,只有通过合理、高效地运用连接,才能在这个高度互联的时代中获得更多的机遇和竞争优势。

让我们一起探索连接的奥秘,共同开创更加美好的未来。

1.2文章结构文章结构部分的内容可以包括以下几个方面的内容介绍:1.2 文章结构本文将按照以下结构来介绍connect的用法:1. 引言:首先概述connect的基本概念及其在实际应用中的重要性,以及本文的目的。

conntrack老化逻辑

conntrack老化逻辑

Conntrack是Linux内核中的一个模块,用于跟踪网络连接的状态。

它可以帮助内核跟踪网络连接的状态,包括连接的源地址、目的地址、端口等信息。

而"老化逻辑"是指连接跟踪表中的连接状态超时后被删除的机制。

在Conntrack中,老化逻辑是指对连接状态进行定期检查,并删除那些超时的连接状态。

这个超时时间可以通过内核参数进行配置。

当连接状态超过了设定的超时时间,Conntrack会将这些连接状态标记为过期,并在一定时间后从连接跟踪表中删除。

这样可以避免连接跟踪表中积累过多的过期连接状态,从而提高系统的性能和资源利用率。

老化逻辑的实现通常是通过定时器来实现的,内核会周期性地检查连接状态的超时情况,并进行相应的处理。

这个处理通常包括标记连接状态为过期并删除过期状态的连接。

这样可以保持连接跟踪表中的状态信息的及时性和准确性。

另外,老化逻辑还可以通过一些策略来优化连接状态的管理,例如对不同类型的连接状态采用不同的超时时间,以及根据连接状

态的使用情况动态调整超时时间等方式,从而更加灵活地管理连接状态的老化。

总之,Conntrack中的老化逻辑是保证连接跟踪表中的状态信息及时、准确地进行管理和清理的重要机制,它通过定期检查连接状态的超时情况,并删除过期状态的连接,从而提高系统的性能和资源利用率。

netfilter-nf-conntrack-模块实现分析

netfilter-nf-conntrack-模块实现分析一.连接记录的存储相关函数:static inline struct nf_conn*nf_ct_tuplehash_to_ctrack(const structnf_conntrack_tuple_hash *hash)static inline struct nf_conn *nf_ct_get(conststruct sk_buff *skb, enum ip_conntrack_info*ctinfo)nf_conntrack中tuple存储如上图所示。

在structnf_conntrack_tuple_hash中,成员hnode链接入ct->hash[]->first中的。

实际的记录在保存在structnf_conntrack_tuple中。

1.记录的访问:hlist_nulls_for_each_entry_rcu103 #define hlist_nulls_for_each_entry_rcu(tpos, pos, head, member) \104 for (pos =rcu_dereference((head)->first); \105 (!is_a_nulls(pos)) && \106 ({ tpos =hlist_nulls_entry(pos, typeof(*tpos), member);1; }); \107 pos =rcu_dereference(pos->next))108参见 /net/netfilter/nf_conntrack_core.c__nf_conntrack_find函数;struct nf_conntrack_tuple_hash *h;struct hlist_nulls_node *n;hlist_nulls_for_each_entry_rcu(h, n,&net->ct.hash[hash], hnnode)2.记录的添加84 static inline voidhlist_nulls_add_head_rcu(struct hlist_nulls_node *n,85 struct hlist_nulls_head *h)86 {87 struct hlist_nulls_node *first = h->first;8889 n->next = first;90 n->pprev = &h->first;91 rcu_assign_pointer(h->first, n);92 if (!is_a_nulls(first))93 first->pprev = &n->next;94 }参见/net/netfilter/nf_conntrack_core.c:313 static void__nf_conntrack_hash_insert(struct nf_conn *ct, 314 unsigned int hash,315 unsigned int repl_hash)316 {317 struct net *net = nf_ct_net(ct); 318319hlist_nulls_add_head_rcu(&ct->tuplehash[IP_CT_D IR_ORIGINAL].hnnode,320&net->ct.hash[hash]);321hlist_nulls_add_head_rcu(&ct->tuplehash[IP_CT_D IR_REPLY].hnnode,322&net->ct.hash[repl_hash]);323 }3.记录的删除59 static inline voidhlist_nulls_del_rcu(struct hlist_nulls_node *n)60 {61 __hlist_nulls_del(n);62 n->pprev = LIST_POISON2;63 }59 static inline void __hlist_nulls_del(struct hlist_nulls_node *n)60 {61 struct hlist_nulls_node *next = n->next;62 struct hlist_nulls_node**pprev= n->pprev;63 *pprev = next;64 if (!is_a_nulls(next))65 next->pprev = pprev;66 }二.nf_conntrack模块的初始化/net/netfilter/nf_conntrack_standalone.c510 static int __initnf_conntrack_standalone_init(void)511 {512 returnregister_pernet_subsys(&nf_conntrack_net_ops); 513 }473 static int nf_conntrack_net_init(struct net *net)474 {475 int ret;476477 ret = nf_conntrack_init(net);478 if (ret < 0)479 goto out_init;480 ret =nf_conntrack_standalone_init_proc(net);481 if (ret < 0)482 goto out_proc;483 net->ct.sysctl_checksum = 1;484 net->ct.sysctl_log_invalid = 0; 485 ret =nf_conntrack_standalone_init_sysctl(net);486 if (ret < 0)487 goto out_sysctl;488 return 0;489447-------:/net/netfilter/nf_conntrack_core.c#nf_conntrack _init1275 int nf_conntrack_init(struct net *net)1276 {1277 int ret;12781279 if (net_eq(net, &init_net)) { 1280 ret =nf_conntrack_init_init_net();1281 if (ret < 0)1282 gotoout_init_net;1283 }1284 ret =nf_conntrack_init_net(net);1285 if (ret < 0)1286 goto out_net;12871288 if (net_eq(net, &init_net)) { 1289 /* For use by REJECT target */1290rcu_assign_pointer(ip_ct_attach,nf_conntrack_attach);1291rcu_assign_pointer(nf_ct_destroy,destroy_conntrack);1292 }1293 return 0;1294-----------------------/net/netfilter/nf_conntr ack_core.c#nf_conntrack_init_net1223 static int nf_conntrack_init_net(struct net*net)1224 {1225 int ret;12261227 atomic_set(&net->ct.count, 0);1228INIT_HLIST_NULLS_HEAD(&net->ct.unconfirmed, 0);1229 net->ct.stat =alloc_percpu(struct ip_conntrack_stat);1234 ret =nf_conntrack_ecache_init(net);1237 net->ct.hash =nf_ct_alloc_hashtable(&nf_conntrack_htable_size,1238 &net->ct.hash_vmalloc, 1);1244 ret =nf_conntrack_expect_init(net);1247 ret =nf_conntrack_acct_init(net);1253 #ifdef CONFIG_NET_NS1254 nf_conntrack_untracked.ct_net =&init_net;1255 #endif1256atomic_set(&nf_conntrack_untracked.ct_general.u se, 1);1257 /* - and look it like as a confirmed connection */1258 set_bit(IPS_CONFIRMED_BIT,&nf_conntrack_untracked.status);12591260 return 0;这个函数所做的主要工作就是初始化net中的net->ct 中的成员。

链接工作总结

链接工作总结

在当今数字化时代,链接工作已经成为了企业和个人之间沟通和合作的重要方式。

无论是在商业领域还是社交领域,链接工作都扮演着至关重要的角色。

在过去的一段时间里,我深入参与了链接工作,并从中获得了许多宝贵的经验和收获。

在这篇文章中,我将分享一下我对链接工作的总结和体会。

首先,链接工作的重要性不言而喻。

通过链接工作,我们可以快速地与他人建

立联系,分享信息,获取资源,解决问题。

这种高效的沟通方式大大提高了工作效率,也为企业的发展带来了便利。

在我所参与的项目中,链接工作的作用不可忽视,它极大地促进了团队协作和项目进展。

其次,链接工作需要一定的技巧和策略。

在进行链接工作时,我们需要考虑如

何吸引对方的注意,如何建立信任和合作关系,如何有效地传递信息和沟通需求。

我通过不断的实践和总结,逐渐掌握了一些链接工作的技巧,比如编写吸引人的邮件主题,制定清晰的合作计划,选择合适的沟通工具等等。

最后,链接工作也需要不断的学习和改进。

随着社会和科技的发展,链接工作

的方式和规则也在不断地变化和更新。

我们需要保持敏锐的观察力,不断学习新的链接工作技巧和策略,以适应新的环境和需求。

我在链接工作中也遇到了一些挑战和困难,但通过不断地学习和改进,我逐渐克服了这些困难,取得了更好的成果。

总的来说,链接工作是一项重要且必不可少的工作方式,它为我们带来了许多

便利和机遇。

通过不断的学习和实践,我相信我会在链接工作中变得更加熟练和优秀,为企业和个人的发展做出更大的贡献。

希望我的总结和体会能够对大家在链接工作中有所帮助。

connection方法的作用

connection方法的作用摘要:一、Connection方法概述二、Connection方法的作用1.数据库连接2.网络连接3.文件连接4.调用其他功能模块三、实战应用案例四、总结与建议正文:一、Connection方法概述在编程领域,Connection方法是指建立连接的一种技术,广泛应用于各种编程语言和开发环境中。

它主要用于实现不同系统、模块或设备之间的互联互通,为后续的数据传输和业务处理提供基础。

二、Connection方法的作用1.数据库连接Connection方法在数据库编程中发挥着至关重要的作用。

通过Connection对象,程序员可以实现与数据库的连接,进行数据的增删改查等操作。

例如,在Java中,使用JDBC(Java Database Connectivity)API,可以实现与各种关系型数据库(如MySQL、Oracle等)的连接。

2.网络连接在网络编程中,Connection方法用于建立服务器与客户端之间的连接。

通过TCP/IP协议,实现数据在不同设备间的传输。

例如,在Python中,使用Socket库可以实现网络通信功能。

3.文件连接在文件处理方面,Connection方法用于实现文件之间的关联。

例如,在C++中,使用iostream库读写文件,通过文件指针实现文件连接。

4.调用其他功能模块在一些大型软件系统中,Connection方法还用于调用其他功能模块。

通过封装好的接口,实现不同模块之间的协同工作。

例如,在Web开发中,使用RESTful API调用后端接口,实现前后端数据交互。

三、实战应用案例以Java为例,下面给出一个简单的数据库连接示例:```javaimport java.sql.Connection;import java.sql.DriverManager;import java.sql.ResultSet;import java.sql.Statement;public class DBConnectionExample {public static void main(String[] args) {try {// 1.加载驱动Class.forName("com.mysql.jdbc.Driver");// 2.建立连接String url = "jdbc:mysql://localhost:3306/test_db";String username = "root";String password = "123456";Connection connection =DriverManager.getConnection(url, username, password);// 3.执行SQL语句Statement statement = connection.createStatement();ResultSet resultSet = statement.executeQuery("SELECT * FROM users");// 4.处理结果while (resultSet.next()) {System.out.println("ID: " + resultSet.getInt("id") + ", Name: " + resultSet.getString("name"));}// 5.关闭资源resultSet.close();statement.close();connection.close();} catch (Exception e) {e.printStackTrace();}}}```四、总结与建议Connection方法在编程中具有重要意义,掌握好Connection方法的运用,能有效提高开发效率和程序的可维护性。

conntrack链接总结文档

•

tcp 6 117 SYN_SENT src=192.168.1.6 dst=192.168.1.9 sport=32775 dport=22 [UNREPLIED] src=192.168.1.9 dst=192.168.1.6 sport=22 dport=32775 use=2

TCP连接关闭过程中的状态

• 如上图,在发出最后 一个ACK包之前, 连接(指两个方向) 是不会关闭的。注意, 这只是针对一般的情 况。连接也可以通过 发送关闭,这用在拒 绝一个连接的时候。 在RST包发送之后, 要经过预先设定的一 段时间,连接才能断 掉。

• 连接关闭后,进入TIME_WAIT状态,缺省 时间是2分钟。之所以留这个时间,是为了 让数据包能完全通过各种规则的检查,也 是为了数据包能通过拥挤的路由器,从而 到达目的地。 • 如果连接是被RST包重置的,就直接变为 CLOSE了。这意味着在关闭之前只有10秒 的默认时间。RST包是不需要确认的,它 会直接关闭连接。针对TCP 连接,还有其 他一些状态我们没有谈到。下面给出一个 完整的状态列表和超时值。

数据包在用户空间的状态

• 就象前面说的,包的状态依据IP所包含的协议不同而不同, 但在内核外部,也就是用户空间里,只有4种状态:NEW, ESTABLISHED,RELATED和INVALID。它们主要是和 状态匹配一起使用。下面就简要地介绍以下这几种状态: • NEW:说明这个包是我们看到的第一个包。意思就是, 这是conntrack模块看到的某个连接第一个包,它即将被 匹配了。比如,我们看到一个SYN 包,是我们所留意的 连接的第一个包,就要匹配它。第一个包也可能不是SYN 包,但它仍会被认为是NEW状态。这样做有时会导致一 些问题,但对某些情况是有非常大的帮助的。例如,在我 们想恢复某条从其他的防火墙丢失的连接时,或者某个连 接已经超时,但实际上并未关闭时。

netfilternf_conntrack模块实现分析

netfilternf_conntrack模块实现分析一.连接记录的存储相关函数:static inline struct nf_conn *nf_ct_tuplehash_to_ctrack(const structnf_conntrack_tuple_hash *hash)static inline struct nf_conn *nf_ct_get(const struct sk_buff *skb, enum ip_conntrack_info *ctinfo)nf_conntrack中tuple存储如上图所示。

在struct nf_conntrack_tuple_hash中,成员hnode链接入ct->hash[]->first 中的。

实际的记录在保存在struct nf_conntrack_tuple中。

1.记录的访问:hlist_nulls_for_each_entry_rcu103 #define hlist_nulls_for_each_entry_rcu(tpos, pos, head, member) \104 for (pos = rcu_dereference((head)->first); \105 (!is_a_nulls(pos)) && \106 ({ tpos = hlist_nulls_entry(pos, typeof(*tpos), member);1; }); \ 107 pos = rcu_dereference(pos->next))108参见/net/netfilter/nf_conntrack_core.c __nf_conntrack_find 函数;struct nf_conntrack_tuple_hash *h;struct hlist_nulls_node *n;hlist_nulls_for_each_entry_rcu(h, n, &net->ct.hash[hash], hnnode)2.记录的添加84 static inline void hlist_nulls_add_head_rcu(struct hlist_nulls_node *n,85 struct hlist_nulls_head *h)86 {87 struct hlist_nulls_node *first = h->first;8889 n->next = first;90 n->pprev = &h->first;91 rcu_assign_pointer(h->first, n);92 if (!is_a_nulls(first))93 first->pprev = &n->next;94 }参见/net/netfilter/nf_conntrack_core.c:313 static void __nf_conntrack_hash_insert(struct nf_conn *ct, 314 unsigned int hash,315 unsigned int repl_hash)316 {317 struct net *net = nf_ct_net(ct);318319hlist_nulls_add_head_rcu(&ct->tuplehash[IP_CT_DIR_ORIGINAL].hnnode,320 &net->ct.hash[hash]);321hlist_nulls_add_head_rcu(&ct->tuplehash[IP_CT_DIR_REPLY].hnn ode,322 &net->ct.hash[repl_hash]);323 }3.记录的删除59 static inline void hlist_nulls_del_rcu(struct hlist_nulls_node *n)60 {61 __hlist_nulls_del(n);62 n->pprev = LIST_POISON2;63 }59 static inline void __hlist_nulls_del(struct hlist_nulls_node *n)60 {61 struct hlist_nulls_node *next = n->next;62 struct hlist_nulls_node **pprev = n->pprev;63 *pprev = next;64 if (!is_a_nulls(next))65 next->pprev = pprev;66 }二.nf_conntrack模块的初始化/net/netfilter/nf_conntrack_standalone.c510 static int __init nf_conntrack_standalone_init(void)511 {512 return register_pernet_subsys(&nf_conntrack_net_ops); 513 }473 static int nf_conntrack_net_init(struct net *net)475 int ret;476477 ret = nf_conntrack_init(net);478 if (ret < 0)479 goto out_init;480 ret = nf_conntrack_standalone_init_proc(net);481 if (ret < 0)482 goto out_proc;483 net->ct.sysctl_checksum = 1;484 net->ct.sysctl_log_invalid = 0;485 ret = nf_conntrack_standalone_init_sysctl(net);486 if (ret < 0)487 goto out_sysctl;488 return 0;489447-------:/net/netfilter/nf_conntrack_core.c#nf_conntrack_init1275 int nf_conntrack_init(struct net *net)1276 {1277 int ret;12781279 if (net_eq(net, &init_net)) {1280 ret = nf_conntrack_init_init_net();1281 if (ret < 0)1282 goto out_init_net;1283 }1284 ret = nf_conntrack_init_net(net);1285 if (ret < 0)1286 goto out_net;1288 if (net_eq(net, &init_net)) {1289 /* For use by REJECT target */1290 rcu_assign_pointer(ip_ct_attach, nf_conntrack_attach);1291 rcu_assign_pointer(nf_ct_destroy, destroy_conntrack);1292 }1293 return 0;1294-----------------------/net/netfilter/nf_conntrack_core.c#nf_conntrack_init_net 1223 static int nf_conntrack_init_net(struct net *net)1224 {1225 int ret;12261227 atomic_set(&net->ct.count, 0);1228 INIT_HLIST_NULLS_HEAD(&net->ct.unconfirmed, 0);1229 net->ct.stat = alloc_percpu(struct ip_conntrack_stat);1234 ret = nf_conntrack_ecache_init(net);1237 net->ct.hash = nf_ct_alloc_hashtable(&nf_conntrack_htable_size,1238 &net->ct.hash_vmalloc, 1);1244 ret = nf_conntrack_expect_init(net);1247 ret = nf_conntrack_acct_init(net);1253 #ifdef CONFIG_NET_NS1254 nf_conntrack_untracked.ct_net = &init_net;1255 #endif1256 atomic_set(&nf_conntrack_untracked.ct_e, 1);1257 /* - and look it like as a confirmed connection */1258 set_bit(IPS_CONFIRMED_BIT, &nf_conntrack_untracked.status);1260 return 0;这个函数所做的主要工作就是初始化net中的net->ct中的成员。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

以一条conntrack为例学习

• tcp 6 117 SYN_SENT src=192.168.1.6 dst=192.168.1.9 sport=32775 dport=22 [UNREPLIED] src=192.168.1.9 dst=192.168.1.6 sport=22 dport=32775 use=2

对于不同的协议记录的差异

• 连接跟踪记录的信息依据IP所包含的协议不 同而不同,所有相应的值都是在头文件 linux/include/netfilter-ipv4/ip_conntrack*.h 中定义的。IP、TCP、UDP、ICMP协议的 缺省值是在linux/include/netfilteripv4/ip_conntrack.h里定义的。具体的值可 以查看相应的协议,但我们这里用不到它 们,因为它们大都只在conntrack内部使用。 随着状态的改变,生存时间也会改变。

• 接下来的117是这条conntrack记录的生存时间,它会有规律地被消 耗,直到收到这个连接的更多的包。那时,这个值就会被设为当时那 个状态的缺省值。 • 接下来的SYN_SENT是这个连接在当前时间点的状态。上面的例子 说明这个包处在状态 SYN_SENT,这个值是iptables显示的,以便 我们好理解,而内部用的值稍有不同。SYN_SENT说明我们正在观 察的这个连接只在一个方向发送了一TCP SYN包。 • 再接下来的是源地址、目的地址、源端口和目的端口。 • [UNREPLIED]是表示这个连接还没有收到任何回应 • 最后是是希望接收的应答包的信息,他们的地址和端口和前面是相反 的。

dport=23 src=192.168.1.35 dst=192.168.1.5 sport=23 dport=1031 use=1

• 现在我们发出了三步握手的最后一个包,即ACK包,连接 也就进入ESTABLISHED状态了。再传输几个数据包,连 接就是[ASSURED]的了。

• 以上就是tcp连接建立的过程,当然它也有 自己关闭的过程。 • 下面介绍TCP连接关闭过程中的状态。

• 首先显示的是协议,这里是tcp,接着是十进制的6(译者注:tcp的 协议类型代码是6) 对于常见的udp 17,icmp 1.

Байду номын сангаас

•

tcp 6 117 SYN_SENT src=192.168.1.6 dst=192.168.1.9 sport=32775 dport=22 [UNREPLIED] src=192.168.1.9 dst=192.168.1.6 sport=22 dport=32775 use=2

Tcp连接跟踪的控制

• 默认情况下,连接跟踪基本上对所有的连 接类型做同样的操作。

• 如图我们就能明白在连接的不同阶段,流 是处于什么状态的

以连接记录为例来了解状态

• tcp 6 117 SYN_SENT src=192.168.1.5 dst=192.168.1.35 sport=1031 dport=23 [UNREPLIED] src=192.168.1.35 dst=192.168.1.5 sport=23 dport=1031 use=1

• 上面是一条conntrack的记录,它是从/proc/net/ip_conntrack 文件中 获取的,只要安装了conntrack模块,使用cat/proc/net/ip_conntrack

即可显示

• conntrack模块维护的所有信息都包含在这个例子中了,通过它们就

可以知道某个特定的连接处于什么状态。

• 现在我们已经收到了相应的SYN/ACK包,状态也变为 SYN_RECV,这说明最初发出的SYN包已正确传输,并 且SYN/ACK包也到达了防火墙。这就意味着在连接的两 方都有数据传输,因此可以认为两个方向都有相应的回应。 当然,这是假设的。

•

tcp 6 431999 ESTABLISHED src=192.168.1.5 dst=192.168.1.35 sport=1031

• RELATED:是个比较麻烦的状态。当一个连接和某个已 处于ESTABLISHED状态的连接有关系时,就被认为是 RELATED的了。换句话说,一个连接要想是 RELATED 的,首先要有一个ESTABLISHED的连接。这个 ESTABLISHED连接再产生一个主连接之外的连接,这个 新的连接就是 RELATED的了,当然前提是conntrack模块 要能理解RELATED。ftp是个很好的例子,FTP-data 连接 就是和FTP-control有RELATED的。还有其他的例子,比 如,通过IRC的DCC连接。有了这个状态,ICMP应答、 FTP传输、DCC 等才能穿过防火墙正常工作。注意,大 部分还有一些UDP协议都依赖这个机制。这些协议是很复 杂的,它们把连接信息放在数据包里,并且要求这些信息 能被正确理解。 • 使用上面的这些状态我们就可以按照需要来开放端口了, 不像过去那样直接就1024之后的端口全部关闭。

• udp 17 20 src=192.168.1.2 dst=192.168.1.5 sport=137 dport=1025 [UNREPLIED] src=192.168.1.5 dst=192.168.1.2 sport=1025 dport=137 use=1

• 从前两个值可知,这是一个UDP包。第一个是协议名称, 第二个是协议号,第三个是此状态的生存时间,默认是30 秒。接下来是包的源、目地址和端口,还有期待之中回应 包的源、目地址和端口。[UNREPLIED]标记说明还未收 到回应。

TCP连接关闭过程中的状态

• 如上图,在发出最后 一个ACK包之前, 连接(指两个方向) 是不会关闭的。注意, 这只是针对一般的情 况。连接也可以通过 发送关闭,这用在拒 绝一个连接的时候。 在RST包发送之后, 要经过预先设定的一 段时间,连接才能断 掉。

• 连接关闭后,进入TIME_WAIT状态,缺省 时间是2分钟。之所以留这个时间,是为了 让数据包能完全通过各种规则的检查,也 是为了数据包能通过拥挤的路由器,从而 到达目的地。 • 如果连接是被RST包重置的,就直接变为 CLOSE了。这意味着在关闭之前只有10秒 的默认时间。RST包是不需要确认的,它 会直接关闭连接。针对TCP 连接,还有其 他一些状态我们没有谈到。下面给出一个 完整的状态列表和超时值。

以tcp为例来介绍连接

• 为什么会从tcp来入手? • 因为它本身就是一个带状态的协议,并且具有 很多关于iptables状态机制的详细信息。

• 一个TCP连接是经过三 次握手协商连接信息才 建立起来的。整个会话 由一个SYN包开始,然 后是一个 SYN/ACK包, 最后是一个ACK包,此 时,会话才建立成功, 能够发送数据。最大的 问题在于连接跟踪怎样 控制这个过程。

• Conntrack记录的状态变化 • 当一个连接在两个方向上都有传输时,conntrack 记录就删除[UNREPLIED]标志,然后重置。在末 尾有 [ASSURED]的记录说明两个方向已没有流量。 这样的记录是确定的,在连接跟踪表满时,是不 会被删除的,没有[ASSURED]的记录就要被删除。 • Conntrack表究竟能容纳多少条记录? • 连接跟踪表能容纳多少记录是被一个变量控制的, 它可由内核中的ip- sysctl函数设置。默认值取决 于你的内存大小,128MB可以包含8192条目录, 256MB是16376条。你也可以在 /proc/sys/net/ipv4/ip_conntrack_max里查看、设 置。

内部状态和超时表

注:这里的单位使用jiffies(百分之一秒),所以3000就代表30秒。

UDP连接

• UDP连接是无状态的,因为它没有任何的连接建立和关闭 过程,而且大部分是无序列号的。以某个顺序收到的两个 数据包是无法确定它们的发出顺序的。但内核仍然可以对 UDP连接设置状态。

UDP的连接记录

数据包在用户空间的状态

• 就象前面说的,包的状态依据IP所包含的协议不同而不同, 但在内核外部,也就是用户空间里,只有4种状态:NEW, ESTABLISHED,RELATED和INVALID。它们主要是和 状态匹配一起使用。下面就简要地介绍以下这几种状态: • NEW:说明这个包是我们看到的第一个包。意思就是, 这是conntrack模块看到的某个连接第一个包,它即将被 匹配了。比如,我们看到一个SYN 包,是我们所留意的 连接的第一个包,就要匹配它。第一个包也可能不是SYN 包,但它仍会被认为是NEW状态。这样做有时会导致一 些问题,但对某些情况是有非常大的帮助的。例如,在我 们想恢复某条从其他的防火墙丢失的连接时,或者某个连 接已经超时,但实际上并未关闭时。

• udp 17 170 src=192.168.1.2 dst=192.168.1.5 sport=137 dport=1025 src=192.168.1.5 dst=192.168.1.2 sport=1025 dport=137 use=1

• 一旦收到第一个包的回应,[UNREPLIED]标记就会被删 除,连接就被认为是ESTABLISHED的,但在记录里并不 显示 ESTABLISHED标记。相应地,状态的超时时间也变 为180秒了。在本例中,只剩170秒了,10秒后,就会减 少为160秒。有个东西是不可少的,虽然它可能会有些变 化,就是前面提过的[ASSURED]。要想变为 [ASSURED] 状态,连接上必须要再有些流量。

• 从上面的记录可以看出,SYN_SENT状态被设置了,这 说明连接已经发出一个SYN包,但应答还没发送过来,这 可从[UNREPLIED]标志看出。

• tcp 6 57 SYN_RECV src=192.168.1.5 dst=192.168.1.35 sport=1031 dport=23

src=192.168.1.35 dst=192.168.1.5 sport=23 dport=1031 use=1