Linux上Core Dump的机制、内容和分析

linux kernel sysdump原理

Linux Kernel Sysdump(系统转储)是一个在系统遇到严重错误时收集系统状态信息的机制,它可以帮助开发者和系统管理员分析和定位问题的原因。

Sysdump 类似于Windows 中的蓝屏技术或其他操作系统中的核心转储(core dump),但它专为Linux 系统设计。

Sysdump 原理Sysdump 的工作原理基于以下几个关键步骤:1.触发条件:当系统发生特定的错误(如内核崩溃、系统死锁等)时,或通过特定的手段(如使用SysRq 键)手动触发时,Sysdump 机制会被激活。

2.预留内存:为了确保在系统崩溃时还能成功执行Sysdump,Linux 系统通常会在启动时预留一段内存空间(例如通过内核参数crashkernel=X@Y 来设置)。

这部分内存不会被系统的正常操作所使用,只有在执行Sysdump 时才会用到。

3.捕获状态:一旦Sysdump 被触发,系统会尝试将当前的内核状态、寄存器内容、内存信息以及其他可能有助于问题分析的数据保存下来。

这些信息通常包括但不限于进程信息、内存映射、系统调用跟踪、加载的模块列表等。

4.写入磁盘:捕获到的信息会被写入到一个预先指定的位置,通常是硬盘上的一个特定分区或文件中。

这样即使系统无法正常启动,这些信息也能被保留下来,供后续分析。

5.分析:系统管理员或开发者可以使用特定的工具(如crash、kdump等)来分析Sysdump 生成的转储文件,以定位问题的根源。

Kdump 与Sysdump在Linux 系统中,Kdump 是实现Sysdump 功能的一种常见机制。

Kdump 使用kexec 技术,在系统发生崩溃时快速启动一个新的内核(称为crash kernel),并在这个新启动的内核环境中执行内存转储。

由于crash kernel 运行在一个干净的环境中,它可以避免被崩溃的主内核所影响,从而更可靠地完成内存转储任务。

linux coredump里面的code 解析

linux coredump里面的code 解析摘要:1.Linux coredump 背景介绍2.Linux coredump 文件结构解析3.Linux coredump 中的code 段解析4.Linux coredump 中code 段的实际应用案例5.总结正文:Linux coredump 是Linux 系统中的一种重要调试工具,可以帮助开发者分析程序崩溃的原因。

在coredump 文件中,包含了程序崩溃时的一些关键信息,如进程状态、内存信息等。

其中,code 段是coredump 中非常重要的一个部分,它包含了程序的执行代码。

Linux coredump 文件结构解析Linux coredump 文件主要包括以下几个部分:- magic:魔数,用于标识coredump 文件类型,固定为0x8130。

- version:版本信息,表示coredump 文件格式版本,当前为2。

- header:coredump 文件头,包含文件类型、进程ID、时间戳等信息。

- body:coredump 文件主体,包含进程的内存映像,包括code 段、data 段、bss 段等。

Linux coredump 中的code 段解析code 段是coredump 中存储程序执行代码的部分,通常以ELF (Executable and Linkable Format)格式存储。

ELF 是一种可执行文件格式,支持多种处理器架构。

code 段包含了程序的指令和数据,以及符号表等信息。

在ELF 文件中,code 段分为两种:text 段和data 段。

text 段包含了程序的执行代码,而data 段包含了程序的数据。

这两个段通过动态链接器(dynamic linker)链接在一起,形成一个完整的可执行文件。

Linux coredump 中code 段的实际应用案例假设我们有一个程序崩溃了,产生了coredump 文件。

coredumpctl使用

coredumpctl使用使用coredumpctl进行核心转储分析概述核心转储是在系统发生崩溃或故障时生成的一种文件,用于记录系统状态和进程信息。

通过分析核心转储文件,我们可以了解崩溃原因,帮助排除故障并改进系统稳定性。

coredumpctl是一个命令行工具,可以帮助我们管理和分析核心转储文件。

1. 安装coredumpctl在大多数Linux发行版中,coredumpctl已经预装。

如果您的系统没有安装coredumpctl,可以通过以下命令安装:```sudo apt install systemd-coredump```2. 查看核心转储文件要查看系统中的核心转储文件,可以使用以下命令:```coredumpctl list```此命令将列出所有可用的核心转储文件,包括文件名、PID、时间戳和所属用户。

您可以根据需要选择特定的核心转储文件进行分析。

3. 分析核心转储文件要分析核心转储文件,可以使用以下命令:```coredumpctl gdb```这将使用GNU Debugger (GDB)打开最新的核心转储文件。

您可以使用GDB命令进行进一步的调试和分析。

4. 显示核心转储文件信息要查看核心转储文件的详细信息,可以使用以下命令:```coredumpctl info <coredump文件名>```通过此命令,您可以获得关于核心转储文件的各种信息,包括进程名称、进程ID、信号、崩溃时间和核心转储文件大小等。

5. 导出核心转储文件您可以将核心转储文件导出到其他位置以进行进一步分析,可以使用以下命令:```coredumpctl dump <coredump文件名> > <导出文件名>```通过此命令,您可以将核心转储文件导出到指定的文件。

6. 清除核心转储文件核心转储文件可能会占用大量磁盘空间,所以及时清除不再需要的核心转储文件是很重要的。

您可以使用以下命令清除核心转储文件:```coredumpctl remove <coredump文件名>```此命令将删除指定的核心转储文件。

在linux下利用程序崩溃后的core文件分析bug(转载)

当我们的程序崩溃时,内核有可能把该程序当前内存映射到core文件里,方便程序员找到程序出现问题的地方。

最常出现的,几乎所有C程序员都出现过的错误就是“段错误”了。

也是最难查出问题原因的一个错误。

下面我们就针对“段错误”来分析core文件的产生、以及我们如何利用core文件找到出现崩溃的地方。

何谓core文件当一个程序崩溃时,在进程当前工作目录的core文件中复制了该进程的存储图像。

core文件仅仅是一个内存映象(同时加上调试信息),主要是用来调试的。

当程序接收到以下UNIX信号会产生core文件:在系统默认动作列,“终止w/core”表示在进程当前工作目录的core文件中复制了该进程的存储图像(该文件名为core,由此可以看出这种功能很久之前就是UNIX功能的一部分)。

大多数UNIX 调试程序都使用core文件以检查进程在终止时的状态。

core文件的产生不是POSIX.1所属部分,而是很多UNIX版本的实现特征。

UNIX第6版没有检查条件(a)和(b),并且其源代码中包含如下说明:“如果你正在找寻保护信号,那么当设置-用户-ID命令执行时,将可能产生大量的这种信号”。

4.3 + BSD产生名为core.prog的文件,其中prog是被执行的程序名的前1 6个字符。

它对core文件给予了某种标识,所以是一种改进特征。

表中“硬件故障”对应于实现定义的硬件故障。

这些名字中有很多取自UNIX早先在DP-11上的实现。

请查看你所使用的系统的手册,以确切地确定这些信号对应于哪些错误类型。

下面比较详细地说明这些信号。

? SIGABRT 调用abort函数时产生此信号。

进程异常终止。

? SIGBUS 指示一个实现定义的硬件故障。

? SIGEMT 指示一个实现定义的硬件故障。

EMT这一名字来自PDP-11的emulator trap 指令。

? SIGFPE 此信号表示一个算术运算异常,例如除以0,浮点溢出等。

? SIGILL 此信号指示进程已执行一条非法硬件指令。

coredump的使用方法

coredump的使用方法

通常情况下coredmp包含了程序运行时的内存,寄存器状态,堆栈指针,内存管理信息等。

可以理解为把程序工作的当前状态存储成一个文件。

许多程序和操作系统出错时会自动生成一个core文件。

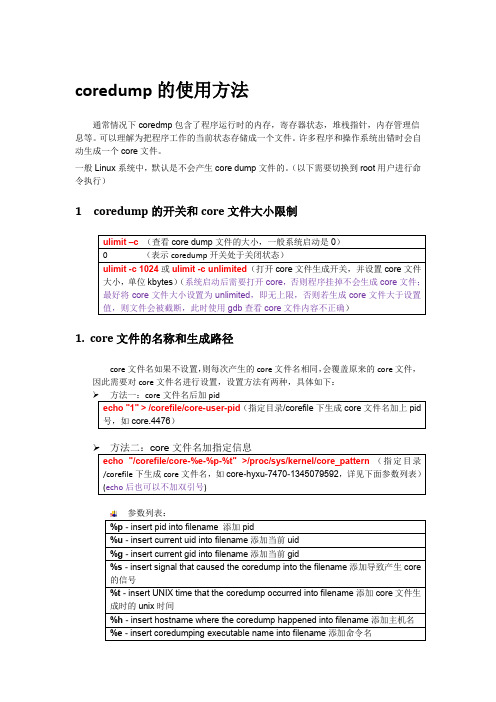

一般Linux系统中,默认是不会产生core dump文件的。

(以下需要切换到root用户进行命令执行)

1coredump的开关和core文件大小限制

1.core文件的名称和生成路径

core文件名如果不设置,则每次产生的core文件名相同,会覆盖原来的core文件,因此需要对core文件名进行设置,设置方法有两种,具体如下:

2.生成core文件并使用gdb进行查看。

coredump文件的生成方式

coredump文件的生成方式

Core dump文件是在程序发生严重错误(如段错误、内存访问

越界等)时,操作系统将程序当前的内存状态以文件的形式保存下

来的一种机制。

生成core dump文件的方式可以通过以下几种途径:

1. 通过ulimit命令设置core dump文件大小限制,可以使用ulimit命令来设置core dump文件的大小限制,使用ulimit -c unlimited命令可以将core dump文件的大小限制设置为无限制,

这样当程序发生错误时就会生成core dump文件。

2. 在程序中使用系统调用设置,在程序中可以通过调用系统函

数来设置生成core dump文件的方式,比如使用ulimit函数设置core dump文件大小限制,或者使用prctl函数设置生成core dump

文件的路径等。

3. 通过操作系统的配置文件设置,在一些操作系统中,可以通

过修改配置文件(如/etc/security/limits.conf)来设置生成

core dump文件的大小限制和路径等参数。

4. 使用特定的调试工具,在调试程序时,可以使用特定的调试

工具(如gdb)来设置程序发生错误时生成core dump文件,通过gdb工具可以设置生成core dump文件的路径和大小限制等参数。

总的来说,生成core dump文件的方式可以通过操作系统的设置、程序中的系统调用、配置文件的修改以及调试工具的使用等途径来实现。

不同的操作系统和调试工具可能会有不同的设置方法,需要根据具体情况进行选择和配置。

coredump生成路径

coredump生成路径Core Dump 生成路径在计算机领域,Core Dump(核心转储)是指将程序运行时的内存映像保存到磁盘上,以便在程序出现错误时进行调试和分析。

Core Dump 生成路径即是指核心转储文件在文件系统中的保存路径。

本文将探讨核心转储文件的生成路径以及相关的注意事项。

一、核心转储文件的生成路径在大多数操作系统中,当程序发生崩溃或异常终止时,系统会自动生成核心转储文件。

核心转储文件的生成路径是由操作系统决定的,不同的操作系统有不同的默认路径。

1. UNIX/Linux在UNIX/Linux系统中,核心转储文件的生成路径通常是进程的当前工作目录。

可以使用以下命令来查看当前工作目录:```$ pwd```可以使用以下命令来设置核心转储文件的生成路径:```$ ulimit -c unlimited$ echo "/path/to/coredumps" > /proc/sys/kernel/core_pattern ```2. Windows在Windows系统中,默认情况下不会生成核心转储文件。

但是可以通过以下步骤来启用核心转储文件的生成:- 打开“控制面板”并选择“系统和安全”;- 选择“系统”,然后选择“高级系统设置”;- 在“高级”选项卡下,点击“设置”按钮;- 在“调试信息”部分,选择“完全的内存转储”。

启用核心转储文件后,生成路径为系统盘的根目录(通常是C:\)。

二、核心转储文件的注意事项在使用核心转储文件进行调试和分析时,需要注意以下几点:1. 文件大小限制核心转储文件的大小通常会受到操作系统的限制。

在UNIX/Linux系统中,可以使用ulimit命令来设置核心转储文件的最大大小。

在Windows系统中,默认的核心转储文件大小为系统内存的大小。

2. 文件命名规则核心转储文件的文件名通常会包含进程ID和时间戳等信息,以便于唯一标识和区分不同的转储文件。

linux core dump 默认路径

linux core dump 默认路径"Linux Core Dump默认路径"在Linux操作系统中,当一个进程遇到严重错误导致其异常终止时,会生成一个core dump文件。

Core dump文件包含了进程在崩溃时的内存信息,可以被用于调试和分析问题。

在本文中,我将介绍Linux Core Dump的默认路径,并一步一步回答这个问题。

1. 了解core dump当一个进程出现崩溃时,操作系统会默认生成一个core dump文件。

Core dump文件具有与崩溃进程在崩溃时的内存镜像,其包含了进程在崩溃时的状态信息,如寄存器的值、进程的环境变量以及堆栈信息。

这个文件对于系统管理员和开发人员来说非常有用,因为它提供了分析和解决崩溃问题的线索。

2. Linux Core Dump的默认路径在Linux系统中,core dump文件的默认路径是由操作系统的设置决定的。

通常情况下,core dump文件会被存储在进程当前工作目录下,以文件名"core"作为前缀,后面跟随一个数字后缀以区分不同的core dump文件。

例如,"core.1234",其中"1234"是崩溃进程的PID(进程ID)。

3. 修改core dump文件的默认路径如果你希望将core dump文件存储在特定的路径下,你可以通过修改Linux系统的设置来完成。

以下是一些修改core dump文件默认路径的方法。

a. 修改ulimit设置:对于每个用户,可以使用"ulimit"命令来设置core dump文件的路径。

"ulimit"命令用于限制用户的资源使用,包括core dump文件的大小和位置。

要修改core dump文件的默认路径,你可以使用以下命令:ulimit -c unlimited这将允许core dump文件的大小不受限制。

linux coredump机制

linux coredump机制1. 引言1.1 概述Linux Coredump机制是一种操作系统级别的功能,可以在程序崩溃或异常终止时生成一个dump文件,记录了程序崩溃时的内存状态和堆栈信息。

Coredump文件包含了导致崩溃的关键信息,能够帮助开发人员进行故障诊断和问题排查。

本文将介绍Linux Coredump机制的原理、配置和参数设置方法,以及如何分析和利用Coredump文件进行调试与故障处理。

1.2 文章结构本文总共分为五个部分,每个部分都有明确的主题内容。

第一部分是引言部分,首先概述了Linux Coredump机制的基本概念,并介绍了文章的结构和目录。

接下来四个部分依次介绍了Linux Coredump机制的详细内容,包括Coredump生成过程、配置和参数设置、Coredump文件的分析与利用方法等。

最后一部分是总结与展望,对Linux Coredmu机制进行一个总结,并展望其可能的改进方向和发展前景。

1.3 目的本文旨在深入探讨Linux Coredump机制,在读者理解其原理基础上详细介绍其具体实现方法和使用技巧。

通过本文的学习,读者可以了解到如何配置和启用Coredump功能,以及如何利用Coredump文件进行故障诊断和问题排查。

同时,本文也希望能够引发读者对Linux Coredump机制的思考与讨论,鼓励其在实际开发过程中积极应用这一功能,并探索其可能的改进方向和未来发展前景。

2. Linux Coredump机制:2.1 Coredump简介:Coredump是指在软件运行过程中发生了错误或异常情况时,操作系统会将程序当前的内存状态以文件的形式保存下来。

Coredump文件记录了程序在崩溃前的内存数据、寄存器值、堆栈信息等重要调试信息。

它对于故障诊断和问题排查非常有用。

2.2 Coredump生成过程:当一个程序出现了严重错误导致崩溃时,操作系统会为该进程生成一个Coredump文件。

linux coredump机制

linux coredump机制Linux的coredump机制是指在程序发生崩溃或错误时,将程序的堆栈、寄存器、内存状态等信息保存在一个称为core文件的特殊文件中,以供开发者进行调试和分析。

下面是关于Linux coredump机制的相关参考内容。

一、Core Dump的概念和作用Core Dump是指在程序崩溃或错误发生时,将程序的内存镜像保存到一个特殊文件中。

这个文件被称为core文件。

Core Dump记录了程序崩溃时的内存状态,包括程序计数器、寄存器、堆栈等信息。

Core Dump的作用主要有以下几个方面:1. 调试:开发人员可以使用Core Dump来分析程序崩溃的原因,找出问题所在,进行调试和修复。

2. 内存泄漏检测:通过分析Core Dump,可以检测程序中的内存泄漏问题,优化程序的内存使用。

3. 性能分析:通过分析程序的Core Dump,可以了解程序执行时的内存占用情况、CPU使用情况等,优化程序的性能。

二、Core Dump的生成和设置Core Dump的生成由操作系统控制,可以通过以下几种方式进行设置:1. ulimit命令:可以使用ulimit命令设置core文件的大小限制,默认为0表示不生成core文件。

可以使用ulimit -c命令查看和设置core文件大小限制。

2. /proc文件系统:可以通过设置/proc/sys/kernel/core_pattern文件来控制core文件的生成位置和文件名格式,例如:echo "/tmp/core-%e-%p-%t" > /proc/sys/kernel/core_pattern上述命令将core文件生成在/tmp目录下,文件名的格式为"core-程序名-进程ID-时间戳"3. shell命令:使用shell脚本或命令来捕获程序的core dump,并进行处理。

例如,在可执行程序上添加以下命令来捕获core dump:ulimit -c unlimited然后使用gdb或其他调试工具进行core文件的分析和调试。

coredump文件考出解析

coredump文件考出解析Core Dump文件是指在计算机程序运行时,出现异常情况导致程序崩溃时所生成的一种文件。

这个文件记录了程序在崩溃时的内存状态信息,包含了程序运行时的堆栈信息、寄存器状态以及其他相关的调试信息等。

通过分析Core Dump文件,可以帮助开发人员定位和解决程序崩溃的问题。

Core Dump文件的解析对于软件开发人员来说是一项非常重要的技能,可以帮助他们快速定位和修复程序中的bug。

下面就让我们来了解一下Core Dump文件的解析过程吧。

要解析Core Dump文件,我们需要借助一些调试工具。

常用的调试工具有GDB(GNU Debugger)、LLDB(LLVM Debugger)等。

这些工具可以加载Core Dump文件,并提供一系列命令和功能来分析和调试程序。

解析Core Dump文件的第一步是加载文件。

使用调试工具加载Core Dump文件后,我们可以查看文件中的各种信息。

比如,我们可以查看程序崩溃时的堆栈信息,了解程序在崩溃前的执行路径。

通过分析堆栈信息,我们可以确定程序崩溃的位置,找出导致程序崩溃的原因。

除了堆栈信息,Core Dump文件还包含了程序崩溃时的内存状态信息。

我们可以通过查看内存状态,了解程序在崩溃前的变量值、函数调用等信息。

这对于定位程序崩溃的原因非常有帮助。

在解析Core Dump文件时,我们还可以使用调试工具提供的其他功能,比如查看变量的值、设置断点、单步执行等。

这些功能可以帮助我们进一步分析和调试程序。

在进行Core Dump文件解析时,我们需要注意以下几点。

首先,要保证使用的调试工具版本与生成Core Dump文件的程序版本一致,以免出现兼容性问题。

其次,要注意文件的大小,如果Core Dump 文件过大,可能需要分析工具支持加载大文件。

此外,要注意保护好Core Dump文件的安全,避免泄露敏感信息。

除了使用调试工具解析Core Dump文件,还有一些第三方工具和库可以帮助我们更方便地分析Core Dump文件。

Linux上CoreDump文件的形成和分析

Linux上CoreDump⽂件的形成和分析原⽂:/4114344/904419Core,⼜称之为Core Dump⽂件,是Unix/Linux操作系统的⼀种机制,对于线上服务⽽⾔,Core令⼈闻之⾊变,因为出Core的过程意味着服务暂时不能正常响应,需要恢复,并且随着吐Core进程的内存空间越⼤,此过程可能持续很长⼀段时间(例如当进程占⽤60G+以上内存时,完整Core⽂件需要15分钟才能完全写到磁盘上),这期间产⽣的流量损失,不可估量。

凡事皆有两⾯性,OS在出Core的同时,虽然会终⽌掉当前进程,但是也会保留下第⼀⼿的现场数据,OS仿佛是⼀架被按下快门的相机,⽽照⽚就是产出的Core⽂件。

⾥⾯含有当进程被终⽌时内存、CPU寄存器等信息,可以供后续开发⼈员进⾏调试。

关于Core产⽣的原因很多,⽐如过去⼀些Unix的版本不⽀持现代Linux上这种GDB直接附着到进程上进⾏调试的机制,需要先向进程发送终⽌信号,然后⽤⼯具阅读core⽂件。

在Linux上,我们就可以使⽤kill向⼀个指定的进程发送信号或者使⽤gcore命令来使其主动出Core并退出。

如果从浅层次的原因上来讲,出Core意味着当前进程存在BUG,需要程序员修复。

从深层次的原因上讲,是当前进程触犯了某些OS层级的保护机制,逼迫OS向当前进程发送诸如SIGSEGV(即signal 11)之类的信号, 例如访问空指针或数组越界出Core,实际上是触犯了OS的内存管理,访问了⾮当前进程的内存空间,OS需要通过出Core来进⾏警⽰,这就好像⼀个⼈⾝体内存在病毒,免疫系统就会通过发热来警⽰,并导致⼈体发烧是⼀个道理(有意思的是,并不是每次数组越界都会出Core,这和OS的内存管理中虚拟页⾯分配⼤⼩和边界有关,即使不出Core,也很有可能读到脏数据,引起后续程序⾏为紊乱,这是⼀种很难追查的BUG)。

说了这些,似乎感觉Core很强势,让⼈感觉缺乏控制⼒,其实不然。

linux coredump机制 -回复

linux coredump机制-回复Linux操作系统提供了一种机制,用于捕获并存储应用程序或进程在运行过程中遇到的错误。

这个机制被称为coredump(核心转储),它能够生成一个包含程序状态的二进制文件,以便我们可以在后续时间对错误进行分析和调试。

在本文中,我们将详细介绍coredump的机制,它的用途以及如何使用它进行故障排除。

首先,让我们了解一下coredump是什么。

Coredump是一个二进制文件,包含了程序在异常终止时的内存映像。

当一个程序由于例如段错误、非法指令、除以零等错误而崩溃时,操作系统会自动生成一个coredump 文件。

这个文件通常被放置在程序当前工作目录下,并且文件名以程序名加上一个“core.”前缀开头,例如“core.1234”。

那么为什么我们需要coredump?Coredump文件保存了程序崩溃时的堆栈跟踪信息、变量值以及其他与程序状态相关的信息。

通过分析这些信息,我们可以了解程序崩溃的原因,并且更容易地找到和修复bug。

对于大型软件项目来说,故障排除是一个繁琐而复杂的任务,而coredump 可以提供一个快速有效的方式来定位问题。

接下来,我们将详细讨论Linux coredump机制是如何工作的。

在默认情况下,Linux系统不会生成coredump文件,而是将内存映射到一个特殊的文件“/proc/sys/kernel/core_pattern”中。

这个文件包含一个字符串,用于指定生成coredump文件的位置和格式。

例如,“/tmp/coredump/core.e.p.t”指定coredump文件将被放置在“/tmp/coredump/”目录下,文件名以程序名、进程ID和时间戳为后缀。

获取coredump的关键在于设置coredump的大小限制。

通常情况下,Linux系统默认将coredump文件大小限制为0,即禁用coredump。

要启用coredump,我们可以通过设置“ulimit -c unlimited”命令来取消对coredump的大小限制。

linux coredump文件产生原理

在Linux系统中,coredump文件是当进程异常终止时由操作系统生成的。

当进程由于收到信号、运行时错误、硬件异常等原因异常终止时,操作系统会将进程的当前内存快照保存到coredump文件中,以便后续分析和调试。

coredump文件的生成原理如下:

当进程异常终止时,操作系统会通过信号机制通知进程,并生成coredump文件。

操作系统会选择一个合适的文件路径和文件名来保存coredump文件。

默认情况下,coredump文件会被保存在当前目录下,文件名为“core”。

操作系统会将进程的内存快照保存到coredump文件中。

这个快照包括了进程的代码段、数据段、堆、栈等内存区域的内容。

coredump文件中还包括了进程的寄存器状态、信号屏蔽状态等信息,这些信息对于后续的调试和分析非常重要。

生成coredump文件的过程是由内核来完成的,因此需要在内核配置中启用coredump功能。

在Linux系统中,可以通过修

改/etc/security/limits.conf文件来设置允许生成coredump文件的用户和大小限制。

在程序运行时,也可以通过设置ulimit命令来控制coredump文件的生成。

总之,coredump文件是Linux系统中非常重要的调试工具,通过它可以帮助开发人员快速定位和解决问题。

Core dump 基本知识

Core dump 基本知识本节主要探讨core dump 产生的背景知识。

对这部分不感兴趣的读者可以直接阅读第二章,了解基本的core dump 定位手段。

起源软件是人思维的产物。

智者千虑,必有一失,人的思维总有缺陷,反映到软件层面上就是程序bug。

程序bug 的终极体现就是core dump,core dump 是软件错误无法恢复的产物。

生成过程进程core dump 与系统dump 的产生,从程序原理上来说是基本一致的。

dump 的生成一般是在系统进行中断处理时进行的,下面简单介绍一下中断机制。

操作系统的中断机制操作系统是由中断驱动的。

广义的中断一般分为两类,中断(Interrupts) 和异常(Exceptions)。

中断可在任何时候发生,与CPU 正在执行什么指令无关,中断主要由I/O 设备、处理器时钟(分时系统依赖时钟中断划分时间片)或定时器等硬件引发,可以被允许或取消。

而异常是由于CPU 执行了某些指令引起的,可以包括存储器存取违规、除0 或者特定调试指令等,内核也将系统服务视为异常。

系统对这两类中断的处理基本上是相同的。

每个中断都会唯一对应到一个中断处理程序,在该中断触发时,相应的处理程序就会被执行。

例如应用进程进行系统调用时,就会触发一个软件异常,进入中断处理函数,完成从用户态到系统态的迁移并进入相应系统调用的入口点。

应用进程coredump 也是一个类似的过程。

应用进程core dump 生成过程在进程运行出现异常行为时,例如无效地址访问、浮点异常、指令异常等,将导致系统转入内核态进行异常处理(即中断处理),向相应的进程发出特定信号例如SIGSEGV、SIGFPE、SIGILL 等。

如果应用进程注册了相应信号的处理函数(例如可通过sigaction 注册信号处理函数),则调用相应处理函数进行处理(应用程序可以选择记录信息后生成core dump 并退出);否则将采取默认动作,例如SIGSEGV 的默认动作是生成core dump 并退出程序。

linux coredump 机制

linux coredump 机制Linux coredump机制是操作系统中一种重要的错误处理机制,它能够帮助开发人员识别和调试程序中的错误。

在本文中,我们将详细介绍Linux coredump机制的原理、作用和使用方法。

一、什么是Linux coredump机制?当程序运行过程中发生错误或崩溃时,操作系统会生成一个包含程序运行状态和相关数据的文件,这个文件就被称为coredump文件。

Linux coredump机制是指在程序发生错误时,操作系统自动将程序的内存数据和寄存器状态保存到coredump文件中,以便开发人员在后续的调试过程中分析错误原因。

二、Linux coredump机制的作用1. 提供错误信息:通过分析coredump文件,开发人员可以获得程序崩溃时的内存数据、寄存器状态等信息,从而帮助定位错误的原因和位置。

2. 调试程序:通过加载coredump文件,开发人员可以在调试器中还原程序崩溃时的状态,逐步执行代码,进行断点调试,从而找到错误产生的具体代码位置。

三、如何启用Linux coredump机制在Linux系统中,默认情况下是不会生成coredump文件的,需要手动进行配置。

下面是启用Linux coredump机制的步骤:1. 修改系统配置:打开终端,切换到root用户,编辑/etc/sysctl.conf文件,在文件末尾添加以下内容:```kernel.core_pattern = /tmp/core-%e-%p-%tkernel.core_uses_pid = 1```这里的core_pattern指定了coredump文件的命名规则,%e代表程序名称,%p代表进程ID,%t代表时间戳。

2. 重新加载配置:在终端中执行以下命令,使修改的配置生效:```$ sysctl -p```3. 设置coredump文件的最大大小:在终端中执行以下命令,设置coredump文件的最大大小(单位:字节):```$ ulimit -c unlimited```四、如何分析Linux coredump文件当程序发生错误并生成了coredump文件后,开发人员可以使用以下方法进行分析:1. 使用gdb调试器:在终端中执行以下命令,加载coredump文件并启动gdb调试器:```$ gdb <可执行文件路径> <coredump文件路径>```然后可以使用gdb提供的各种命令进行调试,如查看变量值、执行代码等。

打开系统coredump及其配置

打开系统coredump及其配置打开系统core dump及其配置core dump在应用crash掉之后对问题的诊断是很有帮助的。

而在默认安装的时候core dump是关闭状态的。

问题一:如何查看系统是否打开了core dump使用【ulimit -c】查看core dump是否打开。

如果结果为0,则表示此功能处于关闭状态,不会生成core文件问题二:如何打开core dump方法一:命令行方式【ulimit -c 1024】,在这个例子中打开了core dump 同时限制文件大小为1024k,现在的程序占用内存都比较凶猛,以前写C程序需要计算内存的时代已经过去了。

如果不加限制,可能一个core文件,几个G 就出去了~,当然没有限制的方式还是有的【ulimit -c unlimited】方法二:配置profile文件,打开/etc/profile文件,在里面可以找到【ulimit -S -c 0 > /dev/null 2>&1】,将它改成【ulimit -S -c unlimited > /dev/null 2>&1】方法三:修改/etc/security/limits.conf文件,添加【* soft core 0】,这个方法可以针对指定用户或用户组打开core dump【user soft core 0或@group soft core 0】。

不过要使用这个方法一定要将方法二提到的那行注释掉,不可同时存在问题三:如何查看core文件的保存路径和文件名格式默认情况下,在打开core后,如果应用发生crash,那么会在应用所在位置,产生一个core.【应用pid】的文件,文件名的可读性不高,管理也不方便。

查看正在使用的core文件路径和格式【more /proc/sys/kernel/core_pattern】后面自动添加pid的配置是在【more /proc/sys/kernel/core_uses_pid】里面配置的,如果为1就是自动添加问题四:如何修改core 文件的保存路径和文件名格式修改/etc/sysctl.conf 文件【vi /etc/sysctl.conf 】,添加需要保存的路径【kernel.core_pattern = /tmp/corefile/core.%e.%t 】,需要注意的是该路径必须应用有写的权限,不然core 文件是不会生成的。

Core_Dump详解

1. 什么是Core:Sam之前一直以为Core Dump中Core是Linux Kernel的意思. 今天才发现在这里,Core是另一种意思:在使用半导体作为内存的材料前,人类是利用线圈当作内存的材料(发明者为王安),线圈就叫作core ,用线圈做的内存就叫作core memory。

如今,半导体工业澎勃发展,已经没有人用core memory 了,不过,在许多情况下,人们还是把记忆体叫作core 。

2. 什么是Core Dump:我们在开发(或使用)一个程序时,最怕的就是程序莫明其妙地当掉。

虽然系统没事,但我们下次仍可能遇到相同的问题。

于是这时操作系统就会把程序当掉时的内存内容dump 出来(现在通常是写在一个叫core 的file 里面),让我们或是debugger 做为参考。

这个动作就叫作core dump。

3. Core Dump时会生成何种文件:Core Dump时,会生成诸如core.进程号的文件。

4. 为何有时程序Down了,却没生成Core文件。

Linux下,有一些设置,标明了resources available to the shell and to processes。

可以使用#ulimit -a来看这些设置。

(ulimit是bash built-in Command)-a All current limits are reported-c The maximum size of core files created-d The maximum size of a process鈥檚data segment-e The maximum scheduling priority ("nice")-f The maximum size of files written by the shell and its children-i The maximum number of pending signals-l The maximum size that may be locked into memory-m The maximum resident set size (has no effect on Linux)-n The maximum number of open file descriptors (most systems do not allow this value to be set)-p The pipe size in 512-byte blocks (this may not be set)-q The maximum number of bytes in POSIX message queues-r The maximum real-time scheduling priority-s The maximum stack size-t The maximum amount of cpu time in seconds-u The maximum number of processes available to a single user-v The maximum amount of virtual memory available to the shell-x The maximum number of file locks从这里可以看出,如果-c是显示:core file size (blocks, -c)如果这个值为0,则无法生成core文件。

Linux下调试coredump文件的方法

Linux下调试coredump文件的方法在开发和使用Linux 程序时,引擎有时会莫名其妙的core 掉,在网上查了一下,整理了一个简单的调试core 文件的方法。

1、什么是core dump?Core,即core memory,而dump 就是堆放的意思。

core dump 又叫核心转储,当程序运行过程中发生异常,程序异常退出时,由操作系统把程序当前的内存状况存储在一个core 文件中,叫core dump。

2、如何打开core dump支持?有的操作系统并没有默认打开core dump 支持,需要用ulimit -c unlimited 语句进行设置,core 文件生成的位置一般在程序运行的当前目录下,文件名为core. 进程号( 当然不同的系统也许有所不同,可以查看相手册对路径和文件名进行设置).3、Core dump的使用方法首先应该在用gcc 进行编译时选择-g 选项,以便起动debug 支持,生成可执行文件时ex,./ ex 运行可执行文件,如果程序当掉,则会生成一个core 文件,假设为core.1568,则gdb ex core.1568 进入gdb,然后再用where 命令进行查看即可。

先看看我用的是个什么机器:$ uname -a再看看默认的一些参数,注意core file size是个0,程序出错时不会产生core 文件了。

$ ulimit -acore file size (blocks, -c) 0……写个简单的程序,看看core 文件是不是会被产生。

(代码略)$ gcc -Wall -g foo.c$ ./a.outSegmentation fault$ ls -l core.*ls: core.*: No such file or directory没有找到core 文件,我们改改ulimit 的设置,让它产生。

1024 是随便取的,要是core 文件大于1024 个块,就产生不出来了。

gcore原理

gcore原理gcore是Linux系统中的一个工具,它可以生成一个进程的核心转储文件,也就是所谓的core dump文件。

当一个进程出现异常崩溃时,gcore可以捕获这个进程的状态,并将其保存到core dump文件中,以便后续分析和调试。

gcore的原理比较简单,它利用了Linux系统中的ptrace机制。

ptrace可以让一个进程监控和控制另一个进程的执行,包括读取和修改另一个进程的寄存器、内存和文件描述符等信息。

gcore利用ptrace来实现以下步骤:1. 调用ptrace(PTRACE_ATTACH, pid, 0, 0)来附加到目标进程,使得gcore成为目标进程的父进程。

2. 等待目标进程停止,可以通过waitpid或者ptrace(PTRACE_CONT, pid, 0, 0)来实现。

3. 调用ptrace(PTRACE_GETREGS, pid, 0, ®s)来读取目标进程的寄存器信息,其中包括了目标进程当前执行的指令地址。

4. 调用ptrace(PTRACE_PEEKDATA, pid, addr, 0)来读取目标进程指定地址的内存数据,其中addr为当前指令地址。

5. 将读取的内存数据写入到core dump文件中,并将指令地址加上sizeof(long)(即一个long类型的字长),以便读取下一条指令。

6. 重复步骤3~5,直到读取完整个进程的内存空间。

7. 调用ptrace(PTRACE_DETACH, pid, 0, 0)来从目标进程中分离出来。

gcore生成的core dump文件包含了进程的虚拟内存映像、寄存器值、堆栈信息和文件描述符等信息,可以通过gdb等调试器来分析和调试。

在Linux系统中,可以通过ulimit命令来设置core dump 文件的大小和存储路径。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux上Core Dump的机制、内容和分析

Psqa 左玉龙

Core,又称之为Core Dump,是Unix/Linux操作系统的一种机制,对于线上服务而言,Core令人闻之色变,因为出Core的过程意味着服务暂时不能正常响应,需要恢复,并且随着吐Core进程的内存空间越大,此过程可能持续很长一段时间(例如当进程占用60G+以上内存时,完整Core文件需要15分钟才能完全写到磁盘上),这期间产生的流量损失,不可估量。

凡事皆有两面性,OS在出Core的同时,虽然会终止掉当前进程,但是也会保留下第一手的现场数据,OS 仿佛是一架被按下快门的相机,而照片就是产出的Core文件。

里面含有当进程被终止时内存、CPU寄存器等信息,可以供后续开发人员进行调试。

关于Core产生的原因很多,比如过去一些Unix的版本不支持现代Linux上这种GDB直接附着到进程上进行调试的机制,需要先向进程发送终止信号,然后用工具阅读core文件。

在Linux上,我们就可以使用kill向一个指定的进程发送信号或者使用gcore命令来使其主动出Core并退出。

如果从浅层次的原因上来讲,出Core意味着当前进程存在BUG,需要程序员修复。

从深层次的原因上讲,是当前进程触犯了某些OS层级的保护机制,逼迫OS向当前进程发送诸如SIGSEGV(即signal 11)之类的信号, 例如访问空指针或数组越界出Core,实际上是触犯了OS的内存管理,访问了非当前进程的内存空间,OS需要通过出Core来进行警示,这就好像一个人身体内存在病毒,免疫系统就会通过发热来警示,并导致人体发烧是一个道理(有意思的是,并不是每次数组越界都会出Core,这和OS的内存管理中虚拟页面分配大小和边界有关,即使不出Core,也很有可能读到脏数据,引起后续程序行为紊乱,这是一种很难追查的BUG)。

说了这些,似乎感觉Core很强势,让人感觉缺乏控制力,其实不然。

控制Core产生的行为和方式,有两个途径:

1.修改/proc/sys/kernel/core_pattern文件,此文件用于控制Core文件产生的文件名,默认情况下,

此文件内容只有一行内容:“core”,此文件支持定制,一般使用%配合不同的字符,这里罗列几种:✓%p 出Core进程的PID

✓%u 出Core进程的UID

✓%s 造成Core的signal号

✓%t 出Core的时间,从1970-01-0100:00:00开始的秒数

✓%e 出Core进程对应的可执行文件名

更强大的是,我们可以在此文件中配置管道,来将产生的Core文件作为输入,送给某个特定的处理程序,例如网络传输程序,可以将产出的Core直接送到另一台服务器上,这对于小硬盘服务器来说,是一个不错的选择。

2.Ulimit –C命令,此命令可以显示当前OS对于Core文件大小的限制,如果为0,则表示不允许产生

Core文件。

如果想进行修改,可以使用:

Ulimit –cn

其中n为数字,表示允许Core文件体积的最大值,单位为Kb,如果想设为无限大,可以执行:Ulimit -cunlimited

产生了Core文件之后,就是如何查看Core文件,并确定问题所在,进行修复。

为此,我们不妨先来看看Core文件的格式,多了解一些Core文件。

首先可以明确一点,Core文件的格式ELF格式,这一点可以通过使用readelf -h命令来证实,如下图:

从读出来的ELF头信息可以看到,此文件类型为Core文件,那么readelf是如何得知的呢?可以从下面的数据结构中窥得一二:

此数据结构就是ELF头部的数据结构定义,从中可以注意到一个名为e_type的字段,它用于表示当前文件的类型,分为如下几个种类:

其中当值为4的时候,表示当前文件为Core文件。

如此,整个过程就很清楚了。

了解了这些之后,我们来看看如何阅读Core文件,并从中追查BUG。

在Linux下,一般读取Core的命令为:

gdb exec_file core_file

使用GDB,先从可执行文件中读取符号表信息,然后读取Core文件。

如果不与可执行文件搅合在一起可以吗?答案是不行,因为Core文件中没有符号表信息,无法进行调试,可以使用如下命令来验证:Objdump –x core_file | tail

我们看到如下两行信息:

SYMBOL TABLE:

no symbols

表明当前的ELF格式文件中没有符号表信息。

为了解释如何看Core中信息,我们来举一个简单的例子:

#include "stdio.h"

int main(){

int stack_of[100000000];

int b=1;

int* a;

*a=b;

}

这段程序使用gcc –g a.c –o a进行编译,运行后直接会Core掉,使用gdb a core_file查看栈信息,可见其Core在了这行代码:

int stack_of[100000000];

原因很明显,直接在栈上申请如此大的数组,导致栈空间溢出,触犯了OS对于栈空间大小的限制,所以出Core(这里是否出Core还和OS对栈空间的大小配置有关,一般为8M)。

下面我们把程序进行改进:

#include "stdio.h"

int main(){

int* stack_of = malloc(sizeof(int)*100000000);

int b=1;

int* a;

*a=b;

}

使用gcc –O3 –g a.c –o a进行编译,运行后会再次Core掉,使用gdb查看栈信息,请见下图:

可见BUG出在第7行,也就是*a=b这句,这时我们尝试打印b的值,却发现符号表中找不到b的信息。

为何?原因在于gcc使用了-O3参数,此参数可以对程序进行优化,一个负面效应是优化过程中会舍弃部分局部变量,导致调试时出现困难。

在我们的代码中,b声明时即赋值,随后用于为*a赋值。

优化后,此变量不再需要,直接为*a赋值为1即可,如果汇编级代码上讲,此优化可以减少一条MOV语句,节省一个寄存器。

此时我们的调试信息已经出现了一些扭曲,为此我们重新编译源程序,去掉-O3参数(这就解释了为何一些大型软件都会有debug版本存在,因为debug是未经优化的版本,包含了完整的符号表信息,易于调试),并重新运行,得到新的core并查看,如下图:

这次就比较明显了,b中的值没有问题,有问题的是a,其指向的地址是非法区域,也就是a没有分配内存导致的Core。

当然,本例中的问题其实非常明显,几乎一眼就能看出来,但不妨碍它成为一个例子,用来解释在看Core过程中,需要注意的一些问题。