rfc2409密钥交换(IKE)

IKE协议的安全策略配置

IKE协议的安全策略配置IKE(Internet Key Exchange)协议是一种用于建立VPN连接的安全协议,它通过交换密钥和认证信息来确保网络通信的安全性。

在部署VPN网络时,配置正确的IKE安全策略至关重要,这将直接影响到网络的安全性和性能。

本文将介绍如何对IKE协议进行安全策略配置。

一、制定安全策略在开始配置之前,首先需要明确网络的安全需求。

根据实际情况,制定相应的IKE策略。

以下是一些常见的安全策略:1. 密钥长度:选择合适的密钥长度是确保IKE安全性的关键。

常见的密钥长度有128位和256位,选择更长的密钥长度能提供更高的安全性,但在一些旧的硬件设备上可能会影响性能。

因此,根据实际情况和需求,选择适当的密钥长度。

2. 加密算法:IKE支持多种加密算法,如DES、3DES、AES等。

要选择强大且安全性好的加密算法,以确保数据的机密性。

AES是当前最常用的加密算法,推荐选择AES。

3. 认证算法:IKE支持多种认证算法,如预共享密钥、数字证书等。

预共享密钥是一种简单且易于部署的方法,但安全性相对较低。

数字证书基于公钥基础设施(PKI)提供了更高的安全性。

根据实际需求选择适当的认证算法。

4. Diffie-Hellman密钥交换算法:Diffie-Hellman密钥交换算法用于在IKE中协商共享密钥。

IKE支持多种不同长度的Diffie-Hellman密钥交换算法,如DH Group 1、2、5等。

选择适当的Diffie-Hellman密钥交换算法以确保安全性和性能之间的平衡。

二、配置IKE协议的安全策略在了解了安全策略之后,将其应用到IKE协议的配置中。

以下是一些常见的配置步骤:1. 配置IKE策略集:在VPN设备上创建IKE策略集,定义所需的安全策略。

在配置时,需要提供如下信息:密钥长度、加密算法、认证算法和Diffie-Hellman密钥交换算法等。

2. 配置IKE策略:在IKE策略集中创建IKE策略,指定对等方和本地设备之间的策略。

RFC文档阅读 1-100

RFC975_自治联邦

RFC976 UUCP 邮件互换格式标准

RFC985 Internet 网关要求 - 起草

RFC988 主机扩展用于IP多点传送

RFC文档阅读 1001-1500

RFC1050_RPC远程步骤呼叫协议说明书

RFC1055_在串行线路上传输IP数据报的非标准协议

RFC1134_+PPP协议:关于在点到点链路上进行多协议包传送的建议

RFC1142 OSI IS-IS 域内路由协议

RFC1144_低速串行链路上的TCPIP头部压缩

RFC1145 SNMPv2的管理模型

RFC1155_基于TCPIP网络的管理结构和标记

RFC1166_Internet数字

RFC1288_Finger用户信息协议

RFC1298_基于IPX协议的SNMP

RFC1321_MD5 信息-摘要算

RFC1332_PPP Internet 协议控制协议 (IPCP)

RFC1333_PPP 链接质量监控

RFC1355_网络中心数据库的保密和准确性问题

RFC1365 一种IP地址扩展提议

RFC1690 Internet工程与计划组(IEPG)介绍

RFC1691 康奈尔大学数字图书馆文档体系结构

RFC1696 用SMIv2定义的调制解调器MIB

RFC1713_DNS调试工具

RFC1715_地址分配效率比率H

RFC1723_路由信息协议(版本2)

RFC1724_RIP 版本 2 管理系统库(MIB) 扩展

RFC1370_OSPF适用范围声明

RFC1387_RIP(版本2)协议分析

Windows下IPSecVPN实验

图 3.3.2-12

(2) 在运行 ping 的同时,右键点击新建的 状态,如图 3.3.2-13 所示。

IP 安全策略,选择指派,查看

ping 程序运行

(3) 对两台机器同时指派,查看 可以 ping 通。

RFC2409 IKE(Internet Key Exchange)互连网密钥交换、 RFC2401 IPSec 协议、 RFC2402

AH(Authentication Header) 验证包头、 RFC2406 ESP (Encapsulating Security Payload) 加密数据 等协议。 IPSec 独立于密码学算法,这使得不同的用户群可以选择不同一套安全算法。

(4) 主机 B 实验台新建 IPSec策略“ ServerB”,步骤略。

(三 ) 主机 A 安全规则

(1) 添加“ a-b”的 IPSec筛选器列表

图 3.3.2-26 添加规则 1) 如图 3.3.2-26 所示,在“ a-b”属性框中,清除“使用添加向导”复选框,单击

“添加”按钮,添加 IPSec 筛选器; 2) 在“ IP 筛选器列表”窗口,输入名称“ a-b”,清除“使用添加向导”复选框,

IPSec 主要由 AH( 认证头 )协议, ESP(封装安全载荷 )协议以及负责密钥管理的 IKE( 因特 网密钥交换 )协议组成。 AH 为 IP 数据包提供无连接的数据完整性和数据源身份认证。数据

完整性通过消息认证码 (如 MD5 、 SHA1) 产生的校验值来保证,数据源身份认证通过在待认

证的数据中加入一个共享密钥来实现。 ESP 为 IP 数据包提供数据的保密性 (通过加密机制 )、

RFC2409密钥交换

本备忘录的现状本文档指定了一个Internet 团体的Internet标准协议,并请求讨论和建议以作改进。

请参考当前版本的“Internet官方协议标准”(STD 1),查看本协议的标准化进程和现状。

本文档的分发不受限制。

1.摘要ISAKMP ([MSST98])中对验证和密钥交换提出了结构框架,但没有具体定义。

ISAKM被设计用来独立的进行密钥交换,即被设计用于支持多种不同的密钥交换。

Oakley ([Orm96])中描述了一系列被称为“模式”的密钥交换,并详述了每一种提供的服务(如密钥的完全后继保密(perfect forward secrecy),身份保护,以及验证)。

SKEME ([SKEME])中描述了一种提供匿名,否认,和快速密钥更新的通用密钥交换技术。

本文档将描述使用部分Oakley,部分SKEME,并结合ISAKMP的一种协议,它使用ISAKMP来得到已验证的用于生成密钥和其它安全联盟(如AH,ESP)中用于IETE IPsec DOI的材料。

2.讨论本文档描述了一种混合协议。

目的是用于以一种保护的方式来协商安全联盟并为它提供经验证过的密钥生成材料。

本文档中实现的过程可用于协商虚拟专用网(VPN),也可用于远程用户(其IP地址不需要事先知道)从远程访问安全主机或网络。

支持客户协商。

客户模式即为协商双方不是安全联盟发起的两个终点。

当使用客户模式时,端点处双方的身份是隐藏的。

本协议并没有实现整个Oakley协议,只实现了满足目的所需要的部分子集。

它并没有声称与整个Oakley协议相一致或兼容,也并不依靠Oakley协议。

同样,本协议没有实现整个的SKEME协议,只使用了用于验证的公钥加密的方法和使用当前时间(nonce)交换来快速重建密钥的思路。

本协议并不依靠SKEME协议。

3.术语和定义3.1必要的术语本文档中出现的关键字“MUST”,“MUST NOT”,“REQUIRED”,“SHOULD”,“SHOULD NOT”以及“MAY”的解释在[Bra97]中描述。

IPSEC野蛮模式

2、主模式协商比野蛮模式协商更严谨、更安全。因为主模式在5、6个消息中对ID信息进行了加密。而野蛮模式由于受到交换次数的限制,ID信息在1、2个消息中以明文的方式发送给对端。即主模式对对端身份进行了保护,而野蛮模式则没有。

3、两种模式在确定预共享密钥的方式不同。主模式只能基于IP地址来确定预共享密钥。而积极模式是基于ID信息(主机名和IP地址)来确定预共享密钥。

主模式被设计成将密钥交换信息与身份、认证信息相分离。这种分离保护了身份信息;交换的身份信息受已生成的 Diffie-Hellman共享密钥的保护。但这增加了3 条消息的开销。

野蛮模式则允许同时传送与SA、密钥交换和认证相关的载荷。将这些载荷组合到一条消息中减少了消息的往返次数,但是就无法提供身份保护了。虽然野蛮模式存在一些功能限制,但可以满足某些特定的网络环境需求。例如:远程访问时,如果响应者(服务器端)无法预先知道发起者(终端用户)的地址、或者发起者的地址总在变化,而双方都希望采用预共享密钥验证方法来创建IKE SA,那么,不进行身份保护的野蛮模式就是唯一可行的交换方法;另外,如果发起者已知响应者的策略,或者对响应者

野蛮模式的作用:

对于两端IP地址不是固定的情况(如ADSL拨号上网),并且双方都希望采用预共享密钥验证方法来创建IKE SA,就需要采用野蛮模式。另外如果发起者已知回应者的策略,采用野蛮模式也能够更快地创建IKE SA。

ipsec下两种模式的区别:

1、野蛮模式协商比主模式协商更快。主模式需要交互6个消息,野蛮模式只需要交互3个消息。

ipsec(ike野蛮模式) 2012-03-29 23:56:34

标签:Internet 5 4 休闲 cE 的协商模式

在RFC2409(The Internet Key Exchange )中规定,IKE 第一阶段的协商可以采用两种模式:主模式(Main Mode )和野蛮模式(Aggressive Mode )。

信息安全讲义第4讲-5密钥管理

密钥管理

密钥管理包括:

– (1)产生与所要求安全级别相称的合适密钥; – (2)根据访问控制的要求,对于每个密钥决定哪 个实体应该接受密钥的拷贝; – (3)安全地将这些密钥分配给用户; – (4)某些密钥管理功能将在网络应用实现环境之 外执行,包括用可靠手段对密钥进行物理的分配。

密钥交换是经常设计的协议功能 密钥选取也可以由密钥分配中心KDC来完成

④ ⑤ ⑥

证和签名,并且无法伪造或篡改)。这个证书中包括了Bob的身 份信息和Bob的公开密钥。 Alice验证CA证书,使用一个对称密钥加密算法来加密一个普通 文本信息和产生一个临时的通话密钥;然后使用Bob的公钥去加 密该临时会话密钥。然后把此会话密钥和该已加密文本发送给 Bob。 Bob接收到信息,并使用私有密钥恢复出会话密钥。 Bob使用临时会话钥对加密文本解密。 双方通过这个会话密钥会话。会话结束,会话密钥也就废弃。

4.4 密钥管理系统

密钥管理 密钥分配 计算机网络密钥分配方法 密钥注入 密钥存储 密钥更换和密钥吊销

4.4.2 密钥的分配

密钥的分配要解决两个问题:

(1)密钥的自动分配机制,自动分配密钥以提高系 统的效率; (2)应该尽可能减少系统中驻留的密钥量。

根据密钥信息的交换方式,密钥分配可以分成 三类:

第四章 密钥管理技术

本章提示

4.1 密钥管理概述 4.2 对称密钥的管理 4.3 非对称密钥的管理 4.4 密钥管理系统 4.5 密钥产生技术 4.6 密钥保护技术 4.7 密钥得分散管理与托管

密钥管理的定义

密钥管理是处理密钥自产生到最终销毁的整个 过程的的所有问题,包括系统的初始化,密钥 的产生、存储、备份/装入、分配、保护、更新、 控制、丢失、吊销和销毁等。 其中分配和存储是最大的难题。。

ipsec标准

IPSec(Internet Protocol Security)是一种用于在IP网络上实现安全通信的协议,其标准主要分为两个方面:IPSec协议标准和IKE(Internet Key Exchange)密钥交换协议标准。

1. IPSec协议标准:

IPSec协议标准主要包括以下几个部分:

- RFC 2401-2409:定义了IPSec的基本框架,包括认证头(AH)和封装安全载荷(ESP)等安全机制。

- RFC 4301 和RFC 4309:分别定义了IPSec在IPv4和IPv6环境下的使用,明确了IPSec在现代网络中的地位和作用。

2. IKE密钥交换协议标准:

IKE(Internet Key Exchange)是一种用于在IPSec通信双方之间建立和维护共享密钥的协议。

IKE标准主要分为两个版本:

- IKEv1:定义在RFC 2408-2410中,是一种较为早期的密钥交换协议,适用于IPSec 安全通信的建立。

- IKEv2:定义在RFC 4307和RFC 4308中,是IKE的升级版本,提供了更高的安全性和更好的性能。

IKE原理以及协商过程示例

18

消息3

密钥交换载荷

交换DH变 换公开值 随机值Ni,用于 密钥生成

交换是未经加密的

19

消息4

密钥交换载荷

交换DH变换公 开值

随机值Nr,用于密钥 生成

20

消息5&6:认证并建立一个安全通道

计算gxymod p; mod p; 根据Pre-shared KEY、 根据Pre-shared KEY、 DH秘密、大随机数计 DH秘密、大随机数计 算密钥。 算密钥。 (5) Cookie-i, Cookie-r,IDi,HASH_i (6)Cookie-i, Cookie-r,IDr,HASH_r 计算gxy 消息5、6通过交 换ID载荷和 HASH载荷对对 等体进行验证, 这些信息都是加 密的。

IKE协商发起端FW 1

IKE协商响应端FW 2

加密信息

21

阶段 II

发起者

IP+UDP头 ISAKMP头(CKY-I ,CKYR)

HASH1 SAui Ni KE (gXi) IDui

IDur

回应者

IP+UDP头

ISAKMP头(CKY-I ,CKY-R) HASH2

SAur

身份[ID]

随机数[Nonce]

散列[HASH]

12

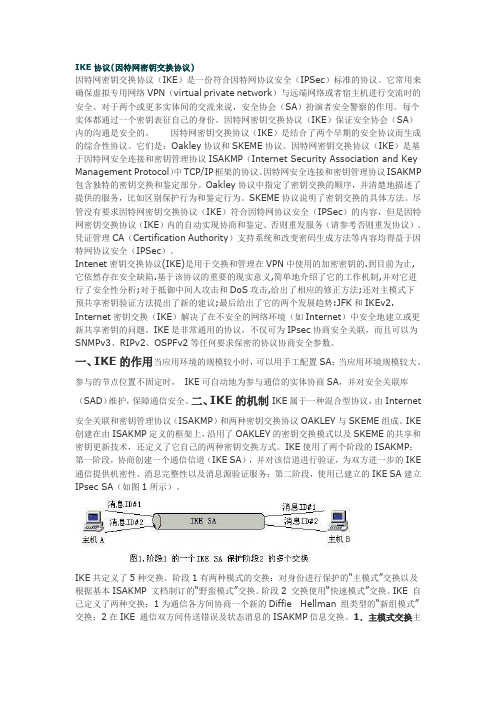

IKE协商阶段

阶段1

这个阶段要协商的SA称为IKE

阶段2的安全通信。

SA,该SA是为了保证

阶段2

这个阶段要协商的SA是密钥交换协议最终要协商的

SA。

阶段1所协商的一个SA可以用于协商多个阶段2 的SA。

IKE协商发起端FW1

Internet密钥交换协议

IKE协议(因特网密钥交换协议)因特网密钥交换协议(IKE)是一份符合因特网协议安全(IPSec)标准的协议。

它常用来确保虚拟专用网络VPN(virtual private network)与远端网络或者宿主机进行交流时的安全。

对于两个或更多实体间的交流来说,安全协会(SA)扮演者安全警察的作用。

每个实体都通过一个密钥表征自己的身份。

因特网密钥交换协议(IKE)保证安全协会(SA)内的沟通是安全的。

因特网密钥交换协议(IKE)是结合了两个早期的安全协议而生成的综合性协议。

它们是:Oakley协议和SKEME协议。

因特网密钥交换协议(IKE)是基于因特网安全连接和密钥管理协议ISAKMP(Internet Security Association and Key Management Protocol)中TCP/IP框架的协议。

因特网安全连接和密钥管理协议ISAKMP 包含独特的密钥交换和鉴定部分。

Oakley协议中指定了密钥交换的顺序,并清楚地描述了提供的服务,比如区别保护行为和鉴定行为。

SKEME协议说明了密钥交换的具体方法。

尽管没有要求因特网密钥交换协议(IKE)符合因特网协议安全(IPSec)的内容,但是因特网密钥交换协议(IKE)内的自动实现协商和鉴定、否则重发服务(请参考否则重发协议)、凭证管理CA(Certification Authority)支持系统和改变密码生成方法等内容均得益于因特网协议安全(IPSec)。

Intenet密钥交换协议(IKE)是用于交换和管理在VPN中使用的加密密钥的.到目前为止,它依然存在安全缺陷.基于该协议的重要的现实意义,简单地介绍了它的工作机制,并对它进行了安全性分析;对于抵御中间人攻击和DoS攻击,给出了相应的修正方法;还对主模式下预共享密钥验证方法提出了新的建议;最后给出了它的两个发展趋势:JFK和IKEv2. Internet密钥交换(IKE)解决了在不安全的网络环境(如Internet)中安全地建立或更新共享密钥的问题。

RFC2407- 因特网交换密钥(IKE)

因特网交换密钥The Internet Key Exchange (IKE) November 1998目录1. 摘要 52. 介绍 53. 术语和定义 64.IPSEC 64.1 IPSEC命名方案64.2 IPSEC 状况定义 64.2.1 SIT_IDENTITY_ONLY 64.2.2 SIT_SECRECY 74.2.3 SIT_INTEGRITY 74.3 IPSEC 安全策略要求74.3.1 密钥管理问题84.3.2 静态的密钥问题84.3.3 主机策略问题84.3.4 证书管理94.4 IPSEC 分配数94.4.1 IPSEC 安全协议标识符94.4.2 IPSEC ISAKMP 转变标识符10 4.4.3 IPSEC AH转变标识符114.4.4 IPSEC ESP 转变标识符124.4.5 IPSEC IPCOMP 转变标识符154.5 IPSEC 安全关联属性164.5.1 要求的属性支持184.5.2 分析要求的属性( 一生) 194.5.3 属性协商194.5.4 一生通知204.6 IPSEC 有效负载内容204.6.1 安全关联有效负载204.6.2 鉴定有效负载内容234.6.3 IPSEC通报信息类型264.7 IPSEC 密钥交换要求295.安全考虑296.IANA 需要考虑的事项296.1 IPSEC位置定义306.2 IPSEC 安全协议标识符 306.3 IPSEC ISAKMP 转移标志符306.4 IPDEC AH 转移标识符316.5 IPSEC ESP转移标识符316.7 IPSEC安全相连属性326.8 IPSEC 标签范围标识符 326.9 IPSEC 标识符类型 326.10 OPSEC通报信息类型327.改变LOG 337.1 从V9中改变337.2 从V8 中改变337.3 从V7 中变化337.4 从V6 中改变347.5 从V5中变化357.6 从V4中的变化357.7 从V3 到V4的变化36致谢36参考书目37全部版权陈述391. 摘要因特网安全关联和关密钥的管理协议( ISAKMP ) 为因特网安全关联管理和密钥建立定义一个框架。

第十章安全通信协议及交易协议

认证头部(AH)

IP头部

AH头部

负载

下一头部

负载长度

保留

安全参数索引(SPI)

序列号

认证数据 (完整性校验值ICV)变长

32位

❖认证数据:一个变长字段,也叫Integrity Check Value,由SA初始化时指定的算法来计算。长度=整数倍32位比特

传输模式下的ESP工作原理

Internet

IP头 ESP头

负载

ESP尾 ESP认证

IP头 ESP头

负载

ESP尾

加密数据

ESP认证

认证数据

VPN网关

经过IPSec 核心处理以后

IP头

经过IPSec 核心处理以后

VPN网关

ESP头 IP头部

负载

ESP尾

加密数据

认证数据

负载

ESP认证

Host A

IP头部

隧道可在网络的任一层实现

最常用的是两层:数据链路层和网络层

主要目的是让网络不支持的协议通过数据包的封 装进入网络

隧道技术可以允许你在ip数据包中加入完整的一 个数据包

IPsec协议栈组成

密钥交换(IKE)

RFC2409对Internet密钥交换即IKE进行了描述。

IPsec的密钥管理包括密钥的确定和分配, 有手工和自动两种方式。IPsec默认的自 动密钥管理协议是IKE。IKE规定了自动 验证IPsec对等实体、协商安全服务和产 生共享密钥的标准。

负载

Host B

隧道模式下的ESP工作原理

Internet

新IP头 ESP头 IP头 负载 ESP尾 ESP认证

IKE协议(因特网密钥交换协议)

IKE协议(因特网密钥交换协议)因特网密钥交换协议(IKE)是一份符合因特网协议安全(IPSec)标准的协议。

它常用来确保虚拟专用网络VPN(virtual private network)与远端网络或者宿主机进行交流时的安全。

对于两个或更多实体间的交流来说,安全协会(SA)扮演者安全警察的作用。

每个实体都通过一个密钥表征自己的身份。

因特网密钥交换协议(IKE)保证安全协会(SA)内的沟通是安全的。

因特网密钥交换协议(IKE)是结合了两个早期的安全协议而生成的综合性协议。

它们是:Oakley协议和SKEME协议。

因特网密钥交换协议(IKE)是基于因特网安全连接和密钥管理协议ISAKMP(Internet Security Association and Key Management Protocol)中TCP/IP框架的协议。

因特网安全连接和密钥管理协议ISAKMP包含独特的密钥交换和鉴定部分。

Oakley协议中指定了密钥交换的顺序,并清楚地描述了提供的服务,比如区别保护行为和鉴定行为。

SKEME协议说明了密钥交换的具体方法。

尽管没有要求因特网密钥交换协议(IKE)符合因特网协议安全(IPSec)的内容,但是因特网密钥交换协议(IKE)内的自动实现协商和鉴定、否则重发服务(请参考否则重发协议)、凭证管理CA(Certification Authority)支持系统和改变密码生成方法等内容均得益于因特网协议安全(IPSec)。

Intenet密钥交换协议(IKE)是用于交换和管理在VPN中使用的加密密钥的.到目前为止,它依然存在安全缺陷.基于该协议的重要的现实意义,简单地介绍了它的工作机制,并对它进行了安全性分析;对于抵御中间人攻击和DoS攻击,给出了相应的修正方法;还对主模式下预共享密钥验证方法提出了新的建议;最后给出了它的两个发展趋势:JFK和IKEv2.Internet key exchange (IKE) is the protocol used to set up a security association in the IPsec protocol suite, which is in turn a mandatory part of the IETF IPv6 standard, which is being adopted (slowly) throughout the Internet. IPsec (and so IKE) is an optional part of the IPv4 standard. But in IPv6 providing security through IPsec is a must.Internet密钥交换(IKE)解决了在不安全的网络环境(如Internet)中安全地建立或更新共享密钥的问题。

IPSec中密钥交换协议IKE的安全性分析与改进

IPSec中密钥交换协议IKE的安全性分析与改进瞿霞;华建祥【摘要】对IKE协议的交换过程进行了安全性分析,针对Diffie-Hellman密钥交换算法易受“中间人”攻击的问题,提出了一种使用动态口令对IKE协议进行改进的方案,实验结果表明,该方案是可行的,有效的。

%The paper analyzes the security issue of the exchange process of IKE protocol, revises IKE protocol of the program by dy-namic passwords for the vulnerability issue of Diffie-Hellman key exchange algorithm. The program revised proves to be feasible and ef-fective by the experiment carried out.【期刊名称】《武夷学院学报》【年(卷),期】2015(000)012【总页数】4页(P65-68)【关键词】动态口令;密钥交换协议;IPSEC协议;IKE协议【作者】瞿霞;华建祥【作者单位】福建林业职业技术学院,福建南平353000;福建林业职业技术学院,福建南平 353000【正文语种】中文【中图分类】TP393.08IKE(Internet Key Exchange)协议是在1998年由IETF在RFC2409中制定的标准,主要用于交换和管理在VPN中使用的加密密钥。

Internet密钥交换协议(IKE)解决了在不安全的网络环境中安全地建立或更新共享密钥的问题,其不仅可为IPSEC 协商安全关联,还可为SNMPv3、RIPv2、OSPFv2等任何要求保密的协议协商安全参数,IKE作为IPSEC默认的密钥交换协议,在主机之间建立密钥和相关的安全参数,用于保护主机之间数据传输的安全,是IPSEC的重要组成部分。

IPSEC密钥交换协议(IKE)在多核处理器上抗DOS攻击研究

IPSEC密钥交换协议(IKE)在多核处理器上抗DOS攻击研究邱海彬;李克楠

【期刊名称】《信息技术与信息化》

【年(卷),期】2022()8

【摘要】针对因特网密钥交换协议(internet key exchange,IKE)在抗攻击方面的不足,提出了一个在多核处理器上抗拒绝访问攻击(denial of service,DOS)的解决方案。

首先介绍了IKE协议及其实现细节,重点对IKE协商第一阶段进行了分析,并简要阐述了IKE协议面临的各种攻击威胁,然后结合LINUX系统对IKE协议在单核处理器和多核处理器上的具体实现进行了分析,最后应用多核编程、多线程编程和共享内存技术,结合多处理器的应用特点,通过对多个处理器核心的高效调度实现了对IKE协商DOS攻击的有效防御。

【总页数】4页(P94-97)

【作者】邱海彬;李克楠

【作者单位】中国电子科技集团公司第三十研究所

【正文语种】中文

【中图分类】TP3

【相关文献】

1.IPSec中密钥交换协议IKE的安全性研究及改进

2.IPSec中密钥管理协议(IKE)抵抗拒绝服务攻击的改进研究

3.片上多核处理器Cache一致性协议优化研究综述

4.安全协议抗DoS攻击的形式化分析研究

5.一种抗DoS攻击的密钥交换协议

因版权原因,仅展示原文概要,查看原文内容请购买。

IKE协议的实际使用案例

IKE协议的实际使用案例IKE(Internet Key Exchange)是一种用于在虚拟私人网络(VPN)环境下进行安全密钥交换的协议。

它主要用于在不安全的公共网络上建立安全的通信连接。

在本文中,我们将探讨IKE协议在实际应用中的一些案例。

1. 企业VPN在现代企业中,VPN是一种常见的远程连接解决方案。

通过建立VPN连接,远程员工可以安全地访问公司内部资源,如文件、应用程序和内部网站。

IKE协议用于在客户端和VPN服务器之间建立安全通信信道,并确保数据传输的机密性和完整性。

2. 跨国公司通信对于跨国公司而言,安全和保护机密信息的需求尤为重要。

IKE协议可以用于建立跨国公司之间的安全通信连接。

通过使用IKE协议,公司可以确保敏感信息在跨国传输过程中不被窃听或篡改。

3. 移动设备连接在现代社会中,移动设备的使用已经成为我们日常生活中不可或缺的一部分。

然而,这些设备的安全性问题也越来越受到关注。

通过使用IKE协议,移动设备可以建立安全的连接到无线网络或VPN服务器,确保传输的数据安全性。

4. 智能家居安全智能家居设备的流行也推动了对其安全性的需求。

通过使用IKE协议,智能家居设备可以与智能手机或家庭网络安全地通信。

这有助于防止黑客入侵、数据泄漏或未经授权的访问。

5. 医疗保健行业在医疗保健行业,保护患者隐私和敏感信息至关重要。

医疗机构使用VPN连接来共享患者数据和病历。

IKE协议可以确保这些数据在传输过程中不被窃听或篡改。

总结:IKE协议在现代网络安全中发挥着重要的作用。

通过在不安全的网络环境下建立安全的通信连接,它确保了数据的机密性和完整性。

企业VPN、跨国公司通信、移动设备连接、智能家居安全和医疗保健行业都是IKE协议实际应用的案例。

通过使用IKE协议,这些行业可以提供安全的数据传输,并保护用户的隐私和敏感信息。

通过以上案例的介绍,我们可以看到IKE协议的普遍适用性和重要性。

随着网络安全需求的不断增长,IKE协议将继续发挥着关键的作用,确保互联网上的通信连接安全可靠。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ID负载格式在[Pip97]中定义。

SIG是数字签名负载。签名的数据是特定于某种交换的。

CERT是证书负Βιβλιοθήκη 。 HASH(以及衍生物,如HASH(2)或HASH_I)是hash负载。hash的内容是特定于验证方法

5.6 新组模式 14

5.7 ISAKMP信息交换 15

6 Oakley组 15

6.1 第一个Oakley缺省组 15

6.2 第二个Oakley组 16

6.3 第三个Oakley组 16

6.4 第四个Oakley组 16

7. 完整IKE交换的负载爆炸 17

7.1 使用主模式的第一阶段 17

——在第一阶段的交换中各方的角色决定了哪一个cookie是发起者的。由第一阶段的交换所建立的

cookie顺序继续用于标识ISAKMP SA,而不管快速模式、信息、新组交换的方向。换句话来说,当

ISAKMP SA的方向改变时,cookie不能交换位置。

由于使用ISAKMP阶段,实现中可以在需要时完成快速的密钥交换。单个第一阶段协商可以用

个Oakley协议相一致或兼容,也并不依靠Oakley协议。

同样,本协议没有实现整个的SKEME协议,只使用了用于验证的公钥加密的方法和使用当前时间

(nonce)交换来快速重建密钥的思路。本协议并不依靠SKEME协议。

3.术语和定义

3.1必要的术语

本文档中出现的关键字“MUST”,“MUST NOT”,“REQUIRED”,“SHOULD”,“SHOULD

g^xy是Diffie-Hellman的共享秘密。

KE是包含了用于Diffie-Hellman交换的公共信息的密钥交换负载。没有对KE负载的数据进行

特殊的编码(如TLV)。

Nx是当前时间(nonce)负载;其中x可以是i和r,分别代表ISAKMP的发起者和响应者。

IDx是x的身份识别负载。x可以是“ii”或“ir”,分别表示第一阶段协商中的ISAKMP发起者

[x]表示x是可选的。

消息加密(ISAKMP报头后标注有“*”号)必须紧接在ISAKMP报头后。当通信是受保护的

时候,所有ISAKMP报头后的负载必须要加密。从SKEYID_e产生加密密钥的方法由各个算法定义。

3.3完全后继保密

在本文档中使用的完全后继保密(PFS)术语是和一个概念相关的,即限制单密钥只能访问到

版本的“Internet官方协议标准”(STD 1),查看本协议的标准化进程和现状。本文档的分发不受限

制。

版权通告

Copyright (C) The Internet Society (1998)。保留所有的权利。

目录

1.摘要 2

2.讨论 2

3.术语和定义 3

3.1必要的术语 3

7.2 使用快速模式的第二阶段 18

8. 完全后继保密举例 20

10.安全考虑 21

11.IANA考虑 22

11.1 属性类 22

11.2 加密算法类 22

11.3 hash算法 22

11.4 组描述和组类型 23

11.5 存活期类型 23

12. 鸣谢 23

13.参考 23

于多个第二阶段的协商。而单个第二阶段协商可以请求多个安全联盟。由于这种优化,实现中每个

SA可以少于一个传输往返,以及少于一次DH求幂运算。第一阶段中的“主模式”提供了身份保护。

当身份保护不必要时,可以使用“积极模式”以进一步减少传输往返。下面的内容中包括了开发者

对进行优化的提示。同时必须注意当使用公共密钥加密来验证时,积极模式仍然提供身份保护。

Oakley ([Orm96])中描述了一系列被称为“模式”的密钥交换,并详述了每一种提供的服务(如

密钥的完全后继保密(perfect forward secrecy),身份保护,以及验证)。

SKEME ([SKEME])中描述了一种提供匿名,否认,和快速密钥更新的通用密钥交换技术。

受本单密钥保护的数据。要满足PFS,对于用来保护数据传输的已经存在的密钥来说,它就不能用

于衍生出其它的密钥,如果用来保护数据传输的密钥是从其它密钥材料中衍生出来的,则这些材料

就不能再用于衍生任何其它密钥。

在本协议中提供了密钥和身份的完全后继保密(5.5和 8 节)

3.4安全联盟

安全联盟(SA)是一组用来保护信息的策略和密钥。在本协议中,ISAKMP SA是协商双方为

译文发布时间:2001-7-25

版权:本中文翻译文档版权归中国互动出版网所有。可以用于非商业用途自由转载,但必须保留本

文档的翻译及版权信息。

Network Working Group D. Harkins

组织:中国互动出版网(/)

RFC文档中文翻译计划(/compters/emook/aboutemook.htm)

E-mail:ouyang@

译者:sword (sword zxl1025@)

SKEYID_a是ISAKMP SA用来验证消息所使用的密钥材料。

SKEYID_d是非ISAKMP安全联盟用来衍生出密钥所使用的密钥材料。

<x>y表示“x”是由密钥“y”加密的。

-->表示“发起者到响应者”的通信(请求)。

<--表示“响应者到发起者”的通信(回答)。

| 表示信息的串联——如X | Y表示X和Y是串联的。

附录A 25

属性分配号码 25

属性种类 26

种类值 26

附录B 28

作者地址 30

作者的注释 30

完全版权声明 31

1.摘要

ISAKMP ([MSST98])中对验证和密钥交换提出了结构框架,但没有具体定义。ISAKM被设计用

来独立的进行密钥交换,即被设计用于支持多种不同的密钥交换。

第一阶段指两个ISAKMP实体建立一个安全、验证过的信道来进行通信。这被称为ISAKMP安

全联盟(SA)。“主模式”和“积极模式”都能完成第一阶段的交换。“主模式”和“积极模式”只

能在第一阶段中使用。

第二阶段指协商代表服务的安全联盟,这些服务可以是IPsec或任何其它需要密钥材料以及/或

Request for Comments: 2409 D. Carrel

Category: Standards Track cisco Systems

本协议本身并没有定义自己的DOI。在第一阶段中建立的ISAKMP SA可以使用非ISAKMP服

务(如IETF IPSec DOI [Pip97])的DOI和情形(situation)。在这种情况下,实现中可以限制使用

ISAKMP SA来建立具有相同DOI的服务SA。另一种方法是使用DOI和情形(situation)为零值(参

3.2符号 3

3.3完全后继保密 4

3.4安全联盟 4

4.简介 5

5.交换 6

5.1 使用签名来验证的IKE第一阶段 8

5.2 使用公共密钥加密的第一阶段验证 8

5.3 使用修改过的公钥加密模式来进行第一阶段的验证 10

5.4 使用共享密钥的第一阶段协商 11

5.5 第二阶段——快速模式 12

SAi_b是SA负载的数据部分(除去ISAKMP通用报头)——也就是由发起者所提供的DOI、

情况(situation)、所有的提议(proposal)、以及所有的变换(transform)。

CKY-I和CKY-R分别是ISAKMP报头中发起者和响应者的cookie。

g^xi和g^xr分别是Diffie-Hellman ([DH])中发起者和响应者的公共值。

所有这些属性是强制性的且必须被协商的。另外,可以可选的协商一个伪随机函数(“prf”)。(当

前本文档中还没有定义可协商的伪随机函数。在双方都同意时可以私下使用属性值用于prf协商。)

如果没有协商“prf”, 协商的HMAC (参看[KBC96])的hash算法就作为伪随机函数。其它非强制性

November 1998

Internet密钥交换(IKE)

(The Internet Key Exchange)

本备忘录的现状

本文档指定了一个Internet 团体的Internet标准协议,并请求讨论和建议以作改进。请参考当前

看[MSST98]中对这些域的描述)来建立ISAKMP SA,在这种情况下,实现中可以自由使用ISAKMP

SA来为任何已定义的DOI建立安全服务。如果使用DOI为零来建立第一阶段的SA,第一阶段中的

标识负载的语法就在[MSST98]中定义,而不是从任何的DOI(如[Pip97],它可能会进一步扩展标识

的语法和语义)中定义。

IKE使用下面的属性,并且作为ISAKMP安全联盟的一部分来协商。(这些属性只属于ISAKMP

安全联盟,而不属于ISAKMP为所代表的服务进行协商而建立的任何安全联盟):

—加密算法

—hash算法

—验证方法

—进行Diffie-Hellman操作的组的有关信息。

者协商参数的服务。

“新组模式”并不真正在第一阶段或第二阶段中。它紧接着第一阶段,用于建立可在以后协商

中使用的新组。“新组模式”只能在第一阶段之后使用。

ISAKMP SA是双向的,即一旦建立,任何一方都可以发起快速模式交换,信息交换,以及新组

模式交换。由ISAKMP基础文档可知,ISAKMP SA由发起者的cookie后跟响应者的cookie来标识