标准Radius协议包结构

radius协议详解

竭诚为您提供优质文档/双击可除radius协议详解篇一:Radius远程用户拨号认证系统详解Radius远程用户拨号认证系统Radius:Remoteauthenticationdialinuserservice,远程用户拨号认证系统由RFc2865,RFc2866定义,是目前应用最广泛的(aaa是authentication(认证)、authorization(授权)和accounting(计费)的简称)基本概念aaaauthentication、authorization、accounting验证、授权、记费pappasswordauthenticationprotocol口令验证协议chapchallenge-handshakeauthenticationprotocol盘问握手验证协议nasnetworkaccessserver网络接入服务器RadiusRemoteauthenticationdialinuserservice远程验证拨入用户服务(拨入用户的远程验证服务)tcptransmissioncontrolprotocol传输控制协议udpuserdatagramprotocol用户数据报协议aaa实现途径1.在网络接入服务器nas端:在nas端进行认证、授权和计费;2.通过协议进行远程的认证、授权和记帐。

实现aaa的协议有RadiusRadius是Remoteauthenticationdialinuserservice的简称,ma5200、isn8850和md5500上目前使用Radius完成对ppp用户的认证、授权和计费。

当用户想要通过某个网络(如电话网)与nas建立连接从而获得访问其他网络的权利时,nas可以选择在nas上进行本地认证计费,或把用户信息传递给Radius服务器,由Radius进行认证计费;Radius协议规定了nas与Radius服务器之间如何传递用户信息和记账信息;Radius服务器负责接收用户的连接请求,完成验证,并把传递服务给用户所需的配置信息返回给nas。

《Radius协议》课件

Radius服务器

定义

Radius服务器是Radius协议中的核心 组件,负责管理网络访问设备的认证 、授权和计费信息。

安全性

Radius服务器使用共享密钥进行身份 验证,确保通信的安全性。

功能

提供集中式管理,支持多种认证方法 ,如用户名/密码、数字证书等,并可 对用户进行授权,控制其访问权限。

客户端

THANKS FOR WATCHING

感谢您的观看

配置密钥长度

选择适当的密钥长度,以确保数据传输的安全性 。

配置加密算法

选择适当的加密算法,如AES、DES等,以确保数 据传输的安全性。

05 Radius协议的优缺点

优点

安全性高

Radius协议使用加密技 术来保护传输的数据,

确保数据的安全性。

灵活性

Radius协议支持多种认 证和授权方式,可以根 据实际需求进行灵活配

配置客户端

安装客户端软件

根据所使用的操作系统和软件版 本,按照相应的安装指南进行安

装。

配置服务器地址

输入Radius服务器的IP地址或主 机名,以便客户端能够与服务器

建立连接。

配置认证参数

根据所使用的认证方式,配置相 应的认证参数,如用户名、密码

、数字证书等。

配置共享密钥

生成共享密钥

在Radius服务器和客户端上生成相同的共享密钥 ,用于加密传输的数据。

预付费计费

Radius协议也支持预付费计费方式,用户可以预先购买一定量的使用额度,当 额度用完时自动停止服务。

客户端支持

跨平台支持

Radius协议可以在多种操作系统和设备上运行,如Windows 、Linux、Mac OS等。

访问控制RADIUS协议详解

访问控制RADIUS协议详解RADIUS(远程认证拨号用户服务)协议是一种广泛应用于计算机网络中的访问控制协议。

它提供了一种可靠的认证和授权机制,用于管理网络用户的访问权限。

本文将详细介绍RADIUS协议的工作原理及其在网络访问控制中的应用。

一、RADIUS协议简介RADIUS协议是一种客户端/服务器协议,用于远程认证、授权和计费。

它的主要目的是验证和授权用户的身份,以及为其提供网络服务。

RADIUS协议由三个主要组件组成:RADIUS客户端、RADIUS服务器和共享密钥。

RADIUS客户端负责向用户提供网络访问,并将用户的认证请求发送到RADIUS服务器。

RADIUS服务器是实际执行认证和授权的核心组件,它与多个RADIUS客户端建立连接。

而共享密钥是服务器和客户端之间进行通信时所使用的加密密钥,用于确保通信的机密性。

二、RADIUS协议工作原理1. 认证过程当用户想要访问网络资源时,RADIUS客户端会向RADIUS服务器发送一个认证请求。

这个请求包含用户的身份信息,如用户名和密码。

RADIUS服务器收到请求后,会首先验证用户提供的身份信息的准确性。

为了保证通信安全,RADIUS客户端和服务器之间的通信会使用共享密钥进行加密和解密。

如果服务器通过验证了用户的身份信息,它将向客户端发送一个成功的认证响应,并授权用户访问网络资源。

否则,服务器会发送一个拒绝的响应。

2. 授权过程在成功完成认证之后,RADIUS服务器将为用户分配一个临时的会话密钥,用于后续通信的加密。

服务器还会向客户端发送一个访问受限制资源的授权列表。

授权列表包含了用户被授权访问的资源,如IP地址、访问时间等。

RADIUS客户端根据服务器发送的授权列表,为用户设置合适的网络环境,以确保用户只能访问其被授权的资源。

3. 计费过程除了认证和授权功能,RADIUS协议还提供了计费的支持。

在用户完成认证和授权后,服务器将根据用户使用网络资源的情况进行计费。

radius 总结

从事Radius协议开发有段时间了,小弟不怕才疏学浅,卖弄一下,从RADIUS协议谈谈对身份认证的认识,也总结一下自己。

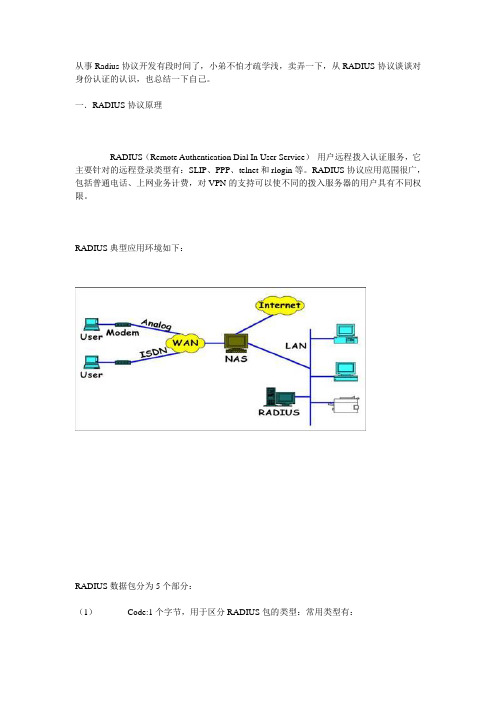

一.RADIUS协议原理RADIUS(Remote Authentication Dial In User Service)用户远程拨入认证服务,它主要针对的远程登录类型有:SLIP、PPP、telnet和rlogin等。

RADIUS协议应用范围很广,包括普通电话、上网业务计费,对VPN的支持可以使不同的拨入服务器的用户具有不同权限。

RADIUS典型应用环境如下:RADIUS数据包分为5个部分:(1)Code:1个字节,用于区分RADIUS包的类型:常用类型有:接入请求(Access-Request),Code=1;接入允许(Access-Accept),Code=2;接入拒绝(Access-Reject),Code=3;计费请求(Accounting-Request),Code=4等。

(2)Identifier:一个字节,用于请求和应答包的匹配。

(3)Length:两个字节,表示RADIUS数据区(包括Code, Identifier, Length, Authenticator, Attributes)的长度,单位是字节,最小为20,最大为4096。

(4)Authenticator:16个字节,用于验证服务器端的应答,另外还用于用户口令的加密。

RADIUS服务器和NAS的共享密钥(Shared Secret)与请求认证码(Request Authenticator)和应答认证码(Response Authenticator),共同支持发、收报文的完整性和认证。

另外,用户密码不能在NAS和RADIUS 服务器之间用明文传输,而一般使用共享密钥(Shared Secret)和认证码(Authenticator)通过MD5加密算法进行加密隐藏。

(5)Attributes:不定长度,最小可为0个字节,描述RADIUS协议的属性,如用户名、口令、IP地址等信息都是存放在本数据段。

RADIUS

RADIUS协议原理及应用目录培训目标 (2)前言 (2)1 RADIUS协议介绍 (2)2 RADIUS协议报文结构 (3)2.1 Radius协议报文格式 (3)2.2 Code域 (3)2.3 Identifier域 (4)2.4 Length域 (4)2.5 Authenticator (4)2.6 Attributes域 (5)2.6.1 Type域 (5)2.6.2 Length域 (5)2.6.3 Value域 (6)2.6.4常用属性类型列表 (6)3 NAS设备RADIUS部分配置举例 (8)4 RADIUS系统下用户认证过程 (9)4.1 报文1:EAPOL-Start (9)4.2 报文2:EAP-Request/Identity (10)4.3 报文3:EAP-Response/Identity (10)4.4 报文4:RADIUS Access-Request (11)4.5 报文5:RADIUS Access-Challenge (12)4.6 报文6:EAP-Request/MD5-Challenge (13)4.7 报文7:EAP-Response/MD5-Challenge (14)4.8 报文8:RADIUS Access-Request (14)4.9 报文9:RADIUS Access-Accept (15)4.10 报文10:EAP-Success (16)4.11 报文11:RADIUS Accounting-Request (17)4.12 报文12:RADIUS Accounting-Response (18)4.13 报文13:EAPOL-Logoff (18)4.14 报文14:RADIUS Accounting-Request (19)4.15 报文15:RADIUS Accounting-Response (20)4.16 报文16:EAP-Failure (21)培训目标●了解RADIUS协议基本概念;●熟悉RADIUS协议报文结构;●熟悉RADIUS协议工作原理;前言企业要求只有授权的用户才能访问自己的内部网络,教育网采取根据流量计费的策略,VOD系统根据点播的时间收费等等。

radius协议

radius协议协议名称:RADIUS协议1. 引言本协议旨在定义远程身份验证拨号用户服务(RADIUS)协议的标准格式和规范。

RADIUS协议是一种用于网络访问服务器进行身份验证、授权和帐户管理的协议。

本协议详细描述了RADIUS协议的功能、消息格式、通信流程和安全机制。

2. 范围本协议适合于所有使用RADIUS协议进行身份验证、授权和帐户管理的网络访问服务器和客户端。

3. 术语和定义3.1 RADIUS服务器:一种网络访问服务器,负责接收和处理来自客户端的RADIUS请求,并返回相应的认证和授权结果。

3.2 RADIUS客户端:一种网络设备或者应用程序,用于向RADIUS服务器发送请求,并处理服务器返回的认证和授权结果。

3.3 认证:验证用户身份的过程,通常包括用户名和密码的验证。

3.4 授权:根据用户身份和权限,决定用户可以访问的资源和服务。

3.5 帐户管理:管理用户帐户的过程,包括创建、修改和删除用户帐户。

4. 功能4.1 认证功能:RADIUS协议支持多种认证方法,包括基于密码、令牌和证书等。

4.2 授权功能:RADIUS协议可以根据用户身份和权限,为用户分配相应的访问权限。

4.3 帐户管理功能:RADIUS协议可以管理用户帐户的创建、修改和删除等操作。

4.4 计费功能:RADIUS协议可以记录用户的网络访问时间和流量等信息,用于计费和统计分析。

5. 消息格式5.1 认证请求消息格式:- 认证类型- 用户名- 密码- 客户端IP地址- 认证服务器IP地址- 其他可选字段5.2 认证响应消息格式:- 认证结果- 授权信息- 计费信息- 其他可选字段5.3 计费请求消息格式:- 用户名- 计费类型- 计费时间- 计费数据- 客户端IP地址- 计费服务器IP地址- 其他可选字段5.4 计费响应消息格式:- 计费结果- 其他可选字段6. 通信流程6.1 认证流程:1. 客户端发送认证请求到RADIUS服务器。

radius协议

radius协议协议名称:Radius协议1. 引言Radius协议(Remote Authentication Dial-In User Service)是一种用于网络访问控制、认证和授权的协议。

本协议旨在定义Radius协议的标准格式和相关规范,以确保系统和设备之间的互操作性和安全性。

2. 范围本协议适用于所有使用Radius协议进行网络访问控制、认证和授权的系统和设备。

3. 术语定义以下是本协议中使用的一些重要术语的定义:- Radius服务器:提供Radius服务的网络服务器,负责认证和授权用户的访问请求。

- Radius客户端:连接到Radius服务器的网络设备,负责将用户的访问请求发送到Radius服务器。

- 访问请求:用户请求访问网络资源的请求。

- 访问接受:Radius服务器接受并授权用户的访问请求。

- 访问拒绝:Radius服务器拒绝用户的访问请求。

4. 协议规范4.1 消息格式Radius协议使用UDP协议进行通信,消息格式如下:- 消息头部:包含消息类型、消息长度等信息。

- 消息属性:包含认证和授权相关的属性,如用户名、密码、访问权限等。

- 消息验证:包含消息的完整性验证信息,以确保消息的安全性。

4.2 认证过程Radius协议的认证过程如下:- 用户发起访问请求,包含用户名和密码等认证信息。

- Radius客户端将访问请求发送到Radius服务器。

- Radius服务器接收并验证用户的身份信息。

- 如果用户身份验证成功,Radius服务器将返回一个访问接受的消息给Radius 客户端。

- 如果用户身份验证失败,Radius服务器将返回一个访问拒绝的消息给Radius 客户端。

4.3 授权过程Radius协议的授权过程如下:- 用户发起访问请求,包含用户名和密码等认证信息。

- Radius客户端将访问请求发送到Radius服务器。

- Radius服务器接收并验证用户的身份信息。

radius协议

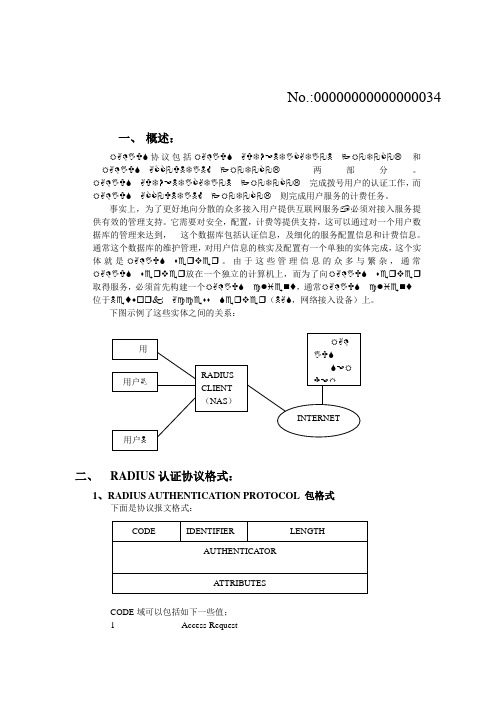

一、 概述:✌✋✞协议包括 ✌✋✞ ✌✞❆☟☜☠❆✋✌❆✋☠ ❆☹ 和 ✌✋✞ ✌✞☠❆✋☠☝ ❆☹ 两部分。

✌✋✞ ✌✞❆☟☜☠❆✋✌❆✋☠ ❆☹ 完成拨号用户的认证工作,而 ✌✋✞ ✌✞☠❆✋☠☝ ❆☹ 则完成用户服务的计费任务。

事实上,为了更好地向分散的众多接入用户提供互联网服务 必须对接入服务提供有效的管理支持。

它需要对安全,配置,计费等提供支持,这可以通过对一个用户数据库的管理来达到, 这个数据库包括认证信息,及细化的服务配置信息和计费信息。

通常这个数据库的维护管理,对用户信息的核实及配置有一个单独的实体完成,这个实体就是 ✌✋✞ ♦♏❒❖♏❒。

由于这些管理信息的众多与繁杂,通常 ✌✋✞ ♦♏❒❖♏❒放在一个独立的计算机上,而为了向 ✌✋✞ ♦♏❒❖♏❒取得服务,必须首先构建一个 ✌✋✞ ♍●♓♏⏹♦,通常 ✌✋✞ ♍●♓♏⏹♦ 位于☠♏♦♦☐❒ ✌♍♍♏♦♦ ♏❒❖♏❒(☠✌,网络接入设备)上。

下图示例了这些实体之间的关系:二、 RADIUS 认证协议格式:1、RADIUS AUTHENTICATION PROTOCOL包格式下面是协议报文格式:CODE 域可以包括如下一些值; 1 Access-RequestNo.:000000000000000342Access-Accept3Access-Reject4Accounting-Request5Accounting-Response11Access-Challenge12Status-Server13Status-Client255Reserved其中,CODE 1,2,3,11值为RADIUS AUTHENTICATION PROTOCOL使用,而CODE 4,5值为RADIUS ACCOUNTING PROTOCOL使用。

RADIUS协议分析网络认证与授权的标准协议

RADIUS协议分析网络认证与授权的标准协议RADIUS(Remote Authentication Dial-In User Service)是一种用于网络认证与授权的标准协议。

它广泛应用于网络服务提供商、企业内部网络以及无线接入网等环境中,通过RADIUS服务器实现对用户的认证和授权管理。

本文将对RADIUS协议进行详细分析,探讨其在网络认证与授权方面的应用。

一、RADIUS协议概述RADIUS协议是一种客户端/服务器模型的协议,主要用于对用户进行身份验证和授权。

它使用UDP协议进行通信,并采用标准的AAA 架构(Authentication、Authorization和Accounting)。

RADIUS协议通过远程访问服务器实现对用户的认证,并且可以在认证成功后对用户进行相应的授权。

二、RADIUS认证过程1. 认证请求认证请求是RADIUS协议中的第一个步骤。

当用户尝试访问网络资源时,客户端会向RADIUS服务器发送一个认证请求。

该请求中包含了用户提供的用户名和密码等凭证信息。

RADIUS服务器接收到认证请求后,会进行相应的处理。

2. 认证请求传输RADIUS协议使用UDP协议进行数据传输。

认证请求可以通过网络交换设备被转发到RADIUS服务器。

通常情况下,网络交换设备充当RADIUS客户端的角色,负责将认证请求发送给RADIUS服务器。

3. 用户认证RADIUS服务器在接收到认证请求后,会对用户提供的凭证信息进行验证。

它可以通过本地数据库、外部认证服务器或者其他的认证机制来完成认证过程。

如果验证成功,RADIUS服务器返回一个认证成功的响应;否则,返回一个认证失败的响应。

4. 认证响应传输认证响应通过网络交换设备被传输回客户端。

客户端根据接收到的响应确定是否认证成功。

如果认证成功,用户将被授权访问相应的网络资源。

三、RADIUS授权过程在认证成功后,RADIUS服务器还可以对用户进行授权。

radius协议格式

radius协议格式在网络安全领域,RADIUS(Remote Authentication Dial-In User Service)协议是一种常用的网络认证、授权和计费协议。

以下是RADIUS协议的基本格式:1.Headero Code - 消息代码,表示消息类型。

例如,访问请求(Access-Request)、访问接受(Access-Accept)、访问拒绝(Access-Reject)等。

o Identifier - 用于帮助RADIUS服务器识别特定消息的唯一标识符。

o Length - 整个消息的长度,包括头和所有属性。

2.Attributeso RADIUS消息可以包含多个属性,每个属性都有一个类型和值。

常见的属性包括:User-Name、Password、Service-Type、NAS-IP-Address等。

3.Authenticatoro当使用加密的RADIUS消息时,需要添加一个16字节的Authenticator 字段。

该字段包含一个16字节的加密密码和一个16字节的加密随机数。

4.Paddingo RADIUS消息必须对16字节进行对齐,如果消息长度不是16字节的倍数,则需要在消息末尾添加填充字节。

例如,一个简单的RADIUS Access-Request消息格式如下:css复制代码Code = Access-Request (1)Identifier = 12345 (0x2938)Length = 210 (0xD2)User-Name = "bob" (0x626F62)Password = "bob'sPassword" (0x62277320506177766172)这只是RADIUS协议的基本格式,实际上RADIUS协议还包含了许多其他属性和更复杂的消息类型。

为了更深入地了解RADIUS协议,建议参考相关文档或参考资料。

用户认证协议RADIUS介绍

郑晖

2003年7月

协议用途

• RADIUS(Remote Access Dial-In User Service) 普遍用于拨号、宽带PPPoE/PPPoA WebAuthen 802.1X等的接入认证。

协议简要介绍

• 参考标准: RFC 2865,2866() • 使用UDP协议 使用UDP协议,便于大规模用户量支持。 我省使用:认证1645,计费1646。 也可以使用1812,1813(VPDN企业端认证 使用)

RADIUS常用的5种包类型

• • • • • • 1 2 3 4 5 11 Access-Request Access-Accept Access-Reject Accounting-Request Accounting-Response Access-Challenge

Radius的包能够包含什么信息?

Access-Requst需要的内容

• • • • • • • • User-Name User-Password NAS-Identifier NAS-IP-Address NAS-Port NAS-Port-Type Frame-Protocol Service-Type

Access-Accept需要的内容

Radius工作流程

• • • • 1.用户接入 2.NAS发送Access-Request给RADIUS 3.RADIUS验证用户名口令等信息 4.RADIUS返回Access-Accept或者AccessReject包 • 5.NAS发送Accounting-Request(Start)包 • 6.用户下线NAS发送AccountingRequest(Stop)包

预付费用户如何实现?

RADIUS

RADIUS协议简介

RADIUS协议具有以下特点: 客户端/服务器结构; 采用共享密钥保证网络传输安全性; 良好的可扩展性; 认证机制灵活;

RADIUS 协议承载于UDP 之上,官方指定端口号为认证授权端口1812、计费 端口1813。RADIUS协议在RFC2865、RFC2866中定义。锐捷网络RG-SAM系统和NAS 设备之间的通讯,采用的是RADIUS协议。由于RADIUS协议的良好扩展性,很多厂 家对RADIUS作了扩展,我们公司也对其进行了扩展。

RADIUS协议原理及应 用

培训目标

了解RADIUS协议基本概念; 熟悉RADIUS协议报文结构; 熟悉RADIUS协议工作原理;

提纲

RADIUS协议介绍 RADIUS协议报文结构 NAS设备RADIUS部分配置 RADIUS系统下用户认证过程

前言

企业要求只有授权的用户才能访问自己的内部网络,教育网 采取根据流量计费的策略,VOD系统根据点播的时间收费等等。这 些最常见的网络应用却面临一个同样的问题:如何对用户进行认 证和计费?

RADIUS协议报文结构

Code

Identifier

Length Authenticator Attribute

标识符域:一个字节,用于匹配 请求与回应。如果在一个很短的时间 片段里,一个请求有相同的客户源IP 地址、源UDP端口号和标识符, RADIUS服务器会认为这是上一个重复 的请求。

RADIUS协议报文结构

RADIUS协议简介

AAA的工作过程可以分为如下几步:

1. 终端用户(客户端系统)向NAS设备发出网络连接请求; 2. NAS收集用户输入的用户名和口令,并转发给AAA服务器; 3. AAA服务器按照一定算法和自身数据库信息匹配,然后将结果返

Radius协议及实现

CHAP和PAP认证(续)

PAP认证

PAP(Password Authentication Protocol):用 户以明文的形式把用户名和密码传递给接入服务器。 接入服务器根据用户名在接入服务器端查找数据库, 如果存在相同的用户名和密码表明验证通过,否则表 明验证未通过。

CHAP和PAP认证(续)

2

Radius三次握手认证(续)

1.

由NAS或者radius服务器产生随机码,通知客户端进行接入认证, 客户端根据id、用户密码、随机码进行MD5计算得出ChallengeResponse结果,送往NAS; Radius服务器接收到NAS发送来的Challenge-Response值之后,根 据数据包的用户名查找数据库,得到用户密码,然后从数据包中取 得id值,按照客户端同样的方法计算响应值,跟NAS发送来的响应 值进行比较,如果一致,则密码正确;同时Radius服务器根据请求 鉴别码和将要回应的数据包类容重新生成响应鉴别码,发送给NAS; NAS接收到Radius服务器发送来的响应数据包后,按照跟Radius服 务器相同的计算方法重新计算响应鉴别码值,然后跟Radius服务器 发送过来的值进行比较,如果一致,证明此数据包是客户端所需要 的响应包,通知客户端认证通过。

2.

3.

AAA介绍

AAA的定义 AAA是验证、授权和计费(Authentication, Authorization and Accounting)的简称。它是运行于 NAS上的客户端程序。它提供了一个用来对验证、授权和 计费这三种安全功能进行配置的一致的框架。AAA的配置 实际上是对网络安全的一种管理。这里的网络安全主要 是指访问控制。包括哪些用户可以访问网络服务器:具 有访问权的用户可以得到哪些服务:如何对正在使用网 络资源的用户进行计费。

Radius协议

诺西私有参数 指示预付费用户(prepaid、 norma、 诺西私有参数 诺西私有参数 诺西私有参数 指示用户会话的接入方式 (GPRS、SGSN、NAS) 用户会话的计费类型 (prepaid、post-paid) 接入APN名称

-14- -

IOT时需要解决问题 IOT时需要解决问题 1.GGSN发送厂家私有参数的时候,SASN怎 么进行处理? 2.ERIC的认证流程怎么完成的,其它厂家发 送Access消息的时候,怎么进行处理?

Diameter

-9- -

PCC中Radius的应用 PCC中Radius的应用

GGSN Gi

SSAN/DPI

目前PCC架构中,只有ERCISSON和NSN的三角架构中使 用到了Radius协议,应用在GGSN与SSAN、GGSN与DPI 的Gi接口上

-10- -

PCC中Radius的应用 PCC中Radius的应用

ERIC

Accounting消息可以在 消息可以在GGSN中配置不需要等待 消息可以在 中配置不需要等待 Radius Server响应 响应

-11- -

ERIC-Gi接口必选参数 ERIC-Gi接口必选参数

ERIC NAS-IP-ADD Framed-IP-ADD Called-station-id Calling-station-id Acct-status-type Acct-session-id 3GPP-imsi 3GPP-charging-id 3GPP-pdp-type 3GPP-gprs-Qosnegotiated-profile 3GPP-sgsn-add 3GPP-ggsn-add 3GPP-selection-mode 3GPP-chargingcharacteristics O M O M M M O O O O O O O O GGSN IP Add User IP Add APN MSISDN Start stop ID of user session IMSI GGSN assigned ID IP or PPP QOS applied by GGSN SGSN Add GGSN Add APN select mode Create PDP context Request Mess Y Y Y Y Y Y Y Y Y Y Y Y Y Y ZTE NSN Y Y Y Y Y Y Y Y Y N Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y Y

了解RADIUS协议远程用户拨号认证的标准协议

了解RADIUS协议远程用户拨号认证的标准协议RADIUS(Remote Authentication Dial In User Service)是一种远程用户拨号认证的标准协议。

它被广泛应用于网络接入认证场景,如宽带接入、无线网络以及虚拟专用网络(VPN)等。

本文将介绍RADIUS协议的背景、工作原理和实现方式,旨在帮助读者更全面地了解这一协议。

一、背景随着互联网的普及,越来越多的人需要通过拨号或其他方式访问互联网。

为了保证网络的安全性和可管理性,远程用户拨号认证成为必不可少的环节。

然而,在大规模的用户认证过程中,传统的本地认证方式变得不够高效和可扩展。

因此,出现了RADIUS协议,旨在提供一种标准的、分布式的认证解决方案。

二、工作原理RADIUS协议的工作原理可以被简单地描述为以下几个步骤:1. 用户请求认证:用户通过拨号或其他方式连接到远程服务器,并向该服务器发送认证请求。

该请求通常包括用户的身份标识和认证密钥等信息。

2. 认证服务器接收请求:远程认证服务器接收到用户的认证请求后,将通过预先配置的密钥与用户提供的密钥进行比对。

3. 认证结果返回:服务器将认证结果返回给用户。

如果认证成功,用户将获得访问网络的权限;如果认证失败,则被拒绝访问。

三、实现方式RADIUS协议的实现方式主要包括RADIUS客户端和RADIUS服务器。

RADIUS客户端通常位于用户所在的网络设备上,如宽带接入设备、无线路由器等。

RADIUS服务器则负责接收和处理认证请求,并返回认证结果。

RADIUS客户端和RADIUS服务器之间通过共享密钥进行通信,以确保通信的安全性。

四、RADIUS协议的特点1. 分布式认证:RADIUS协议支持将用户认证过程分布到多个认证服务器,提高了认证的可扩展性和容错性。

2. 可管理性:RADIUS协议支持运营商或网络管理员通过集中配置和管理RADIUS服务器,简化了用户认证的管理流程。

3. 安全性:RADIUS协议使用共享密钥进行通信,并对通信过程进行加密处理,确保认证过程的安全性。

radius协议格式

radius协议格式Radius(Remote Authentication Dial-In User Service)是一种用于网络访问服务认证、授权和账号管理的协议。

它最初是由Livingston Enterprises公司为其拨号服务器而开发的。

随着互联网的发展,Radius协议也逐渐成为许多网络设备常用的认证和授权协议之一。

本文将介绍Radius协议的格式及其主要字段。

Radius协议使用UDP(User Datagram Protocol)来进行通信,端口号为1812(认证)和1813(账号管理),通信过程中使用的Payload被封装在Radius包中。

Radius协议封包格式如下:- Code(1字节):表示协议封包的类型。

常用的类型包括1(访问请求)、2(访问回复)、3(访问拒绝)等,用来指示协议的具体行为。

- Identifier(1字节):用于关联请求和回复。

对于每个发送的请求,服务器都必须返回一个相应的回复,并在回复中包含与请求相同的Identifier值。

- Length(2字节):指示整个Radius封包的长度,包含头部和属性字段的总长度,单位是字节。

- Authenticator(16字节):用于鉴别Radius封包的完整性。

客户端和服务器在验证封包时需要使用共享密钥对Authenticator进行计算,并检查计算出的值是否与接收到的值一致。

- Attributes(可变长度):用于在协议中传递各种属性信息。

每个属性由Type (1字节)、Length(1字节)和Value(可变长度)组成。

Radius协议的Attributes字段是协议最重要的部分,用于传递认证、授权和账号管理的相关数据。

常用的Attributes包括:- User-Name:用于指定用户名。

- User-Password:用于指定用户密码。

- NAS-IP-Address:用于指定网络接入服务器(NAS)的IP地址。

Radius协议分析及综合应用

关键字:Radius vpdn PAP CHAP摘要:本文通过对Radius 协议尤其是PAP 及CHAP 认证方式的分析,并结合实际工作中的网络环境进行认证服务器的开发,提出一种简单、高效、低成本地解决网络设备远程登录以及VPDN 接入的用户身份集中认证管理的方法,并为将来进一步支撑其他相关应用奠定了基础。

案例正文:背景随着企业信息化水平的提高,企业网(intranet)的应用得到广泛普及,网络环境日益复杂,在整个网络中有着大量的路由器、网络交换机、服务器需要进行远程登录来配置、维护、管理,同时多个应用系统采用统一认证的需求也与日俱增,另外为了网络接入的便捷,VPN(Virtual Private Network,虚拟专用网),VPDN(Virtual Private Dial-Network,虚拟专用拨号网)也得到了广泛应用,对于用户身份认证的控制和管理显得更加重要。

问题、事件描述现有系统认证功能主要集成于各设备、系统内部,不便于集中管理和监控。

个别应用中使用到的认证服务器往往是由一些设备、系统随机配备或专用软件,普遍存在价格、配置要求高,通用性、灵活性差,安装设置复杂等问题。

因此亟需一种低成本、安全、灵活的解决方案,满足生产网络远程登录、VPDN 等应用的集中认证管理需求。

分析与对策1 Radius 协议及认证流程分析1.1 Radius 协议及PAP、CHAP 认证方式简介1.1.1 Radius 协议Radius(Remote Authentication Dial In User Service)协议主要用于对远程拨入的用户进行授权和认证。

一个网络接入服务器(以下简称NAS)作为Radius 的客户机,它负责将用户信息传入Radius 服务器,然后按照Radius 服务器的不同的响应来采取相应动作。

另外,Radius 服务器还可以充当别的Radius 服务器或者其他种类认证服务器的代理客户。

radius协议

radius协议协议名称:RADIUS协议1. 背景RADIUS(远程身份验证拨号用户服务)是一种用于网络访问控制的协议,广泛应用于认证、授权和账单计费等方面。

该协议由Livingston Enterprises于1991年首次引入,并在RFC 2865中定义。

2. 目的本协议的目的是确保网络中的用户身份验证、授权和计费等功能的安全和有效实施,以提供可靠的网络访问控制服务。

3. 定义3.1 RADIUS服务器:指提供远程身份验证、授权和计费服务的网络服务器。

3.2 RADIUS客户端:指连接到RADIUS服务器的网络设备或应用程序,用于向服务器发送请求并接收响应。

3.3 用户:指网络中的终端用户,需要通过RADIUS协议进行身份验证和授权。

4. 协议规范4.1 RADIUS消息格式RADIUS消息由固定长度的头部和可变长度的属性集合组成。

头部包含标识符、长度和认证等信息,而属性集合则用于传递具体的请求或响应数据。

4.2 RADIUS认证RADIUS使用共享密钥(shared secret)进行服务器和客户端之间的认证。

客户端在发送请求时,将请求与共享密钥进行哈希运算,并将结果添加到请求中,以确保服务器可以验证请求的真实性。

4.3 RADIUS认证方式RADIUS支持多种认证方式,包括PAP(明文认证协议)、CHAP(挑战-应答认证协议)和EAP(扩展认证协议)等。

具体的认证方式由RADIUS客户端和服务器之间的协商确定。

4.4 RADIUS授权RADIUS服务器在成功认证用户身份后,根据预先配置的策略,向客户端发送授权信息,包括用户权限、访问控制列表等。

客户端根据这些信息来控制用户的网络访问权限。

4.5 RADIUS计费RADIUS服务器可以根据用户的网络访问情况,生成计费数据并将其发送给计费系统。

计费数据可以包括用户的在线时长、流量使用量等信息。

5. 协议流程5.1 认证流程1) 客户端向RADIUS服务器发送Access-Request消息,包含用户凭证和认证方式等信息。

Radius协议

Radius协议Radius协议是什么: Radius是Remote Authentication Dial In User Service的简称,即远程验证拨⼊⽤户服务。

当⽤户想要通过某个⽹络(如电话⽹)与⽹络接⼊服务器NAS(Network Access Server)建⽴连接从⽽获得访问其它⽹络的权⼒时,NAS可以选择在NAS上进⾏本地认证计费,或把⽤户信息传递给Radius服务器,由Radius进⾏认证计费。

Radius协议规定了NAS与Radius服务器之间如何传递⽤户信息和记账信息,Radius服务器负责接收⽤户的连接请求,完成验证,并把传递服务给⽤户所需的配置信息返回给NAS。

例如:⽤户要求得到某些服务(如SLIP,PPP, telnet),必须通过NAS,由NAS依据某种顺序与所连服务器通信从⽽进⾏验证。

⽤户通过拨号进⼊NAS,然后NAS按配置好的验证⽅式(如PPP PAP, CHAP等)要求输⼊⽤户名,密码等信息,⽤户按提⽰输⼊。

通过与NAS的连接,NAS得到这些信息。

⽽后,NAS把这些信息传递给Radius服务器,并根据服务器的响应来决定⽤户是否可以获得他所要求的服务。

什么是AAA协议Radius是AAA协议的⼀个实现,那么什么是AAA协议?AAA是鉴别,授权和记账(Authentication, Authorization, Accounting)的简称,它是运⾏于NAS上的客户端程序,提供了⼀个⽤来对鉴别,授权和记账这三种安全功能进⾏配置的⼀致的框架。

⼀个⽹络允许外部⽤户通过公⽤⽹对其进⾏访问,从⽽⽤户在地理上可以极为分散。

⼤量分散⽤户通过Modem等设备从不同的地⽅可以对这个⽹络进⾏随机访问。

⽤户可以把⾃⼰的信息传递给这个⽹络,也可以从这个⽹络得到⾃⼰想要的信息。

由于存在内外的双向数据流动,⽹络安全就成为很重要的问题了。

⼤量的modem形成了Modem pools。

对modem pool的管理就成为⽹络接⼊服务器或路由器的任务。

Radius协议深入

| Attributes ...

+-+-+-+-+-+-+-+-+-+-+-+-+-

Attribute :

0

1

2

012345678901234567890

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-

|

Type

| Length

| Value ...

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-

18

Radius协议在协议栈中的位置

Radius是一种流行的AAA协议,同时其采用的是UDP协议传输 模式,AAA协议在协议栈中位置如下:

Radius协议

精选ppt课件

19

Radius协议选择UDP作为传输层协 议

为什么使用UDP?

➢ NAS和RADIUS服务器之间传递的一般是几十至上百个字节长度的数据,

用户名、密码

放行

精选ppt课件

15

远端PAP认证的安全性如何?

我查……

Secret password =Password XOR MD5(Challenge + Key) 我算……

(Challenge就是Radius报文中的Authenticator)

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

标准Radius协议包结构

图9 Radius包格式

Code:包类型;1字节;指示RADIUS包的类型。

1Access- request 认证请求

2 Access- accept 认证响应

3 Access- reject 认证拒绝

4 Accounting-request 计费请求

5 Accounting-response 计费响应

*11 Access-challenge 认证挑战

Identifier:包标识;1字节,取值范围为0 ~255;用于匹配请求包和响应包,同一组请求包和响应包的Identifier应相同。

Length:包长度;2字节;整个包中所有域的长度。

Authenticator:16 字节长;用于验证RADIUS服务器传回来的请求以及密码隐藏算法上。

该验证字分为两种:

1、请求验证字---Request Authenticator

用在请求报文中,必须为全局唯一的随机值。

2、响应验证字---Response Authenticator

用在响应报文中,用于鉴别响应报文的合法性。

响应验证字=MD5(Code+ID+Length+请求验证字+Attributes+Key) Attributes:属性

图10 属性格式

Type

1 User-Name

2 User-Password

3 CHAP-Password

4 NAS-IP-Address

5 NAS-Port

6 Service-Type

7 Framed-Protocol

8 Framed-IP-Address

9 Framed-IP-Netmask

10 Framed-Routing

11 Filter-Id

12 Framed-MTU

13 Framed-Compression

14 Login-IP-Host

15 Login-Service

16 Login-TCP-Port

17 (unassigned)

18 Reply-Message

19 Callback-Number

20 Callback-Id

21 (unassigned)

22 Framed-Route

23 Framed-IPX-Network

24 State

25 Class

26 Vendor-Specific

27 Session-Timeout

28 Idle-Timeout

29 Termination-Action

30 Called-Station-Id

31 Calling-Station-Id

32 NAS-Identifier

33 Proxy-State

34 Login-LAT-Service

35 Login-LAT-Node

36 Login-LAT-Group

37 Framed-AppleTalk-Link

38 Framed-AppleTalk-Network

39 Framed-AppleTalk-Zone

40 Acct-Status-Type

41 Acct-Delay-Time

42 Acct-Input-Octets

43 Acct-Output-Octets

44 Acct-Session-Id

45 Acct-Authentic

46 Acct-Session-Time

47 Acct-Input-Packets

48 Acct-Output-Packets

49 Acct-Terminate-Cause

50 Acct-Multi-Session-Id

51 Acct-Link-Count

60 CHAP-Challenge

61 NAS-Port-Type

62 Port-Limit

63 Login-LAT-Port

Length

属性长度。

Value

属性值。