forte产品主设备数据获取

Fortinet_产品快速查询指南

16

FortiGate-40C

• •

2x 10/100 WAN 接口 5x 10/100 交换接口

硬件性能

防火墙吞吐量 (1518/512/64) 并发延迟 并发会话数 200/200/200 Mbps 3 μs 40,000 IPS 吞吐量 反病毒吞吐量 (代理扫描 / 流扫描) 虚拟域(默认 / 最大) 135 Mbps 20 / 40 Mbps 10 / 10

FWF-60C FGT-60C

FWF-80C FGT-80C

13

FortiGate 小型设备:比较表

FGT-20C

防火墙 (1518/512/64 字节 UDP) 并发会话数 每秒新建会话数 IPSec VPN IPS (HTTP) 反病毒 (Proxy/Flow) 最大 FortiAP数量 最大 FortiToken数量 VDOM (Default/Max) 存储器 20 / 20 / 20 Mbps 10,000 1,000 20 Mbps 20 Mbps 12/20 Mbps 20 2GB

5

500 500 60

20

FortiWifi-60CM

• • • •

2x 10/100M WAN 接口 1x 10/100M DMZ 接口 5x 10/100/1000M 可配置接口 ExpressCard 插槽

硬件性能

网络服务

FortiToken

双因子认证

FortiManager

集中化设备管理

FortiAnalyzer

集中日志与报告

管理

服务

FortiGuard

安全与网络服务

FortiCare

支持服务

FAMS

托管服务

Fortigate60安装手册

F o r t i g a t e3.0M R4中文配置向导目录介绍(关于这篇文章介绍)-------------------------------------------------------------------------------------3 Fortigate 60防火墙介绍---------------------------------------------------------------------------------------4其他systex安全产品---------------------------------------------------------------------------------------4 SOHU&中小型网络拓扑结构-------------------------------------------------------------------------------5注:文中的IP地址以实际操作时配置的地址为准。

不必照搬。

准备工作1.修改自己电脑IP2.进入防火墙界面3.修改防火墙密码(以及忘记密码如何操作)4.配置防火墙的内网IP地址----------------------------------------------------------------------------------9目的:把防火墙的IP修改成自己想要的IP配置局域网共享上网----------------------------------------------------------------------------------------10目的:使局域网的PC都能通过防火墙连接到Internet设置ADSL用户名和密码拨号上网设置固定IP上网设置动态分配IP上网配置双WAN共享上网---------------------------------------------------------------------------------------14目的:使用2根宽带线路连接到Internet设置WAN2设置WAN2 ADSL用户名和密码拨号上网设置WAN2 固定IP上网设置WAN2动态分配IP上网配置特定人员从指定WAN口上网------------------------------------------------------------------------17目的:使特定人员从指定的WAN口上网设置步骤配置WEB服务器映射---------------------------------------------------------------------------------------19目的设置虚拟服务器设置地址映射设置开放端口配置过滤---------------------------------------------------------------------------------------------------------26目的设置URL(网站地址)过滤设置聊天及P2P软件过滤设置单IP地址及单端口过滤设置多IP地址及多端口过滤配置IP/MAC绑定--------------------------------------------------------------------------------------------42目的:启用IP/MAC绑定强制IP/MAC绑定配置流量限制-------------------------------------------------------------------------------------------------43目的设置步骤备份防火墙配制----------------------------------------------------------------------------------------------44目的:设置步骤导出防火墙的日志-------------------------------------------------------------------------------------------45目的:设置步骤:设置防火墙的时间-------------------------------------------------------------------------------------------46目的:设置步骤开启防火墙远程管理----------------------------------------------------------------------------------------47目的开启防火墙远程管理修改防火墙管理端口升级防火墙软件版本----------------------------------------------------------------------------------------48目的升级步骤介绍(关于这篇文章介绍)这篇文章主要给大家介绍Fortigate60的功能简单设置步骤,让大家能够简单明了的设置防火墙本篇设置向导主要以截图为主,一步一步指导大家完成想要的配置。

fortigate新产品如何在官网注册

新产品如何在官网注册

说明:

本文档针对新购设备官网注册及相关服务进行说明

注册流程:

新产品购买后通过官网注册可以根据合同激活相应的技术支持、固件下载,fortiguard服务。

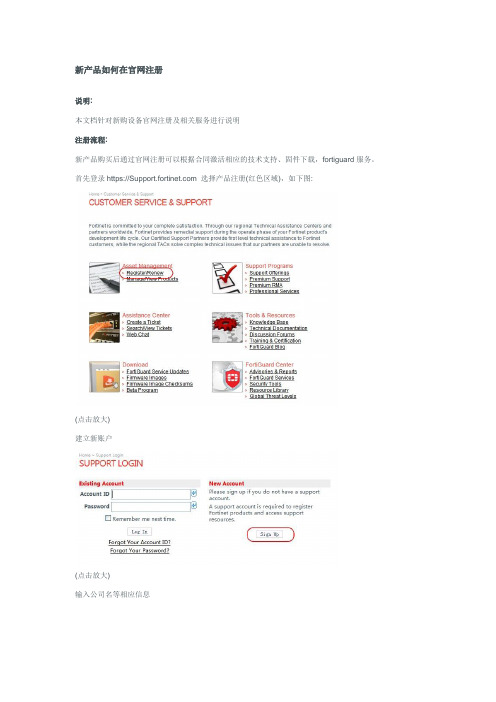

首先登录https://选择产品注册(红色区域),如下图:

(点击放大)

建立新账户

(点击放大)

输入公司名等相应信息

(点击放大)

输入完成后点Next

(点击放大)

完成后点confirm,会出现下图:

(点击放大)

账户的注册就已经完成,然后点finish后会回到首页,接下来使用账号登录后,我们可以添加设备序列号,合同号或者许可证号码来刷新服务等等。

选择Register/Renew

(点击放大)

输入产品SN,service contract registration code ,或者license certificate number 开始注册

(点击放大)

然后确认即可。

Fortex 5用户界面使用手册 V5.6说明书

Fortex 5用户界面使用手册V5.6此文档中的内容是专有和机密的,仅供内部使用。

未经Fortex书面授权,任何使用、公开、持有、复制、和发布这份文档的行为,或是任何依据这份文档而执行或其意是执行的行为,均视为非法并严厉禁止。

如果你并非接收人,请立即向Fortex归还此文档。

1开始使用1.1简介感谢您选择Fortex™,它是我们为专业交易商而设计的高速集成直通式交易平台。

这个战斗基地的界面是直观的,但其能力却是无与伦比的。

它提供实时流动市场报价、市场深度、期权报价链、图表以及超过50项技术分析、订单管理、头寸管理、风险管理、账户管理等。

它直接访问所有主要交易所和ECN平台。

它是一个集股票、期权、期货和外汇等为一体的多资产交易平台。

1.2登录两个步骤登录Fortex™。

步骤1:双击Windows桌面上的Fortex™图标以运行程序。

2概览2.1布局布局是您如何自定义您的Fortex™显示和偏好设置的屏幕结构。

您可以在Fortex™中创建、保存和打开不同的适合您的品味和各种交易需求的布局。

布局有四项功能,打开布局、保存布局、布局另存为和布局模板。

在布局模板中,用户可以选择加载一些Fortex推荐给初学者的预设布局。

布局文件的后缀名为“.page”,他们会在您自己的硬盘上的Fortex目录中以诸如“FX Basic 1.page”或“FX Advanced.page”这样的文件名保存。

另外,在通用用户设置中,您可以自定义使您的当前布局在退出应用程序时自动保存。

2.2一般特性下图展示了一些Fortex的一般特性。

通常您可以通过主菜单栏控制平台。

同时,工具栏为每个功能窗口提供了捷径。

您只需单击一个图标即可调用您想要的功能。

状态栏显示每个工具栏图标的提示、当前登录用户、主机、当前时间以及交易服务器和报价服务器的状态。

正常情况下,交易服务器和报价服务器的区域应该显示绿色背景以表示正常的网络连接。

如果背景颜色变红,则意味着到主机的连接断开。

Fortinet 飞塔防火墙操作管理员手册V4.3

手把手学配置FortiGate设备FortiGate CookbookFortiOS 4.0 MR3目录介绍 (1)有关本书中使用的IP地址 (3)关于FortiGate设备 (3)管理界面 (5)基于Web的管理器 (5)CLI 命令行界面管理 (5)FortiExplorer (6)FortiGate产品注册 (6)更多信息 (7)飞塔知识库(Knowledge Base) (7)培训 (7)技术文档 (7)客户服务与技术支持 (8)FortiGate新设备的安装与初始化 (9)将运行于NAT/路由模式的FortiGate设备连接到互联网 (10)面临的问题 (10)解决方法 (11)结果 (13)一步完成私有网络到互联网的连接 (14)面临的问题 (14)解决方法 (15)结果 (16)如果这样的配置运行不通怎么办? (17)使用FortiGate配置向导一步完成更改内网地址 (20)面临的问题 (20)解决方法 (20)结果 (22)NAT/路由模式安装的故障诊断与排除 (23)面临的问题 (23)解决方法 (23)不更改网络配置部署FortiGate设备(透明模式) (26)解决方法 (27)结果 (30)透明模式安装的故障诊断与排除 (31)面临的问题 (31)解决方法 (32)当前固件版本验证与升级 (36)面临的问题 (36)解决方法 (36)结果 (39)FortiGuard服务连接及故障诊断与排除 (41)面临的问题 (41)解决方法 (42)在FortiGate设备中建立管理帐户 (48)面临的问题 (48)解决方法 (48)结果 (49)FortiGate设备高级安装与设置 (51)将FortiGate设备连接到两个ISP保证冗余的互联网连接 (52)面临的问题 (52)解决方法 (53)结果 (60)使用调制解调器建立到互联网的冗余连接 (63)面临的问题 (63)解决方法 (64)结果 (70)使用基于使用率的ECMP在冗余链路间分配会话 (70)面临的问题 (70)解决方法 (71)结果 (73)保护DMZ网络中的web服务器 (74)面临的问题 (74)解决方法 (75)结果 (81)在不更改网络设置的情况下配置FortiGate设备保护邮件服务器(透明模式) (86)解决方法 (87)结果 (92)使用接口配对以简化透明模式下安装 (96)面临的问题 (96)解决方法 (97)结果 (101)不做地址转换的情况下连接到网络(FortiGate设备运行于路由模式) (101)面临的问题 (101)解决方法 (102)结果 (107)对私网中的用户设置显式web代理 (107)面临的问题 (107)解决方法 (108)结果 (110)私有网络的用户访问互联网内容的web缓存建立 (110)面临的问题 (110)解决方法 (111)结果 (112)应用HA高可用性提高网络的可靠性 (113)面临的问题 (113)解决方法 (114)结果 (118)升级FortiGate设备HA群集的固件版本 (120)面临的问题 (120)解决方法 (121)结果 (123)使用虚拟局域网(VLAN)将多个网络连接到FortiGate设备 (124)面临的问题 (124)解决方法 (124)结果 (129)使用虚拟域,在一台FortiGate设备实现多主机 (130)面临的问题 (130)解决方法 (130)结果 (137)建立管理员帐户监控防火墙活动与基本维护 (138)面临的问题 (138)解决方法 (139)结果 (140)加强FortiGate设备的安全性 (142)面临的问题 (142)解决方法 (143)为内部网站和服务器创建本地DNS服务器列表 (152)面临的问题 (152)解决方法 (152)结果 (154)使用DHCP根据MAC地址分配IP地址 (154)面临的问题 (154)解决方法 (155)结果 (156)设置FortiGate设备发送SNMP陷阱 (157)面临的问题 (157)解决方法 (157)结果 (160)通过数据包嗅探方式(数据包抓包)发现并诊断故障 (161)面临的问题 (161)解决方法 (162)通过数据包嗅探方式(数据包抓包)进行高级的故障发现与诊断 (170)面临的问题 (170)解决方法 (171)创建、保存并使用数据包采集过滤选项(通过基于web的管理器嗅探数据包) (179)面临的问题 (179)解决方法 (180)调试FortiGate设备配置 (184)面临的问题 (184)解决的方法 (185)无线网络 (195)FortiWiFi设备创建安全的无线访问 (196)面临的问题 (196)解决方法 (197)结果 (200)通过FortiAP在FortiGate设备创建安全无线网络 (200)面临的问题 (200)解决方法 (201)结果 (205)使用WAP-enterprise安全提高WiFi安全 (207)面临的问题 (207)解决方法 (208)结果 (211)使用RADIUS建立安全的无线网络 (212)面临的问题 (212)解决方法 (213)结果 (217)使用网页认证建立安全的无线网络 (218)面临的问题 (218)解决方法 (219)结果 (222)在无线与有线客户端之间共享相同的子网 (224)面临的问题 (224)解决方法 (224)结果 (227)通过外部DHCP服务器创建无线网络 (228)面临的问题 (228)解决方法 (229)结果 (232)使用Windows AD验证wifi用户 (234)面临的问题 (234)解决方法 (234)结果 (244)使用安全策略和防火墙对象控制流量 (245)安全策略 (245)定义防火墙对象 (247)限制员工的互联网访问 (250)面临的问题 (250)结果 (255)基于每个IP地址限制互联网访问 (255)面临的问题 (255)解决方法 (256)结果 (259)指定用户不执行UTM过滤选项 (260)面临的问题 (260)解决方法 (260)结果 (263)校验安全策略是否应用于流量 (264)面临的问题 (264)解决方法 (265)结果 (267)以正确的顺序执行安全策略 (270)面临的问题 (270)解决方法 (271)结果 (273)允许只对一台批准的DNS服务器进行DNS查询 (274)面临的问题 (274)解决方法 (275)结果 (278)配置确保足够的和一致的VoIP带宽 (279)面临的问题 (279)解决方法 (280)结果 (283)使用地理位置地址 (285)面临的问题 (285)解决方法 (286)结果 (288)对私网用户(静态源NAT)配置提供互联网访问 (288)面临的问题 (288)解决方法 (289)结果 (290)对多个互联网地址(动态源NAT)的私网用户配置提供互联网访问 (292)面临的问题 (292)解决方法 (292)不更改源端口的情况下进行动态源NAT(一对一源地址NAT) (295)面临的问题 (295)解决方法 (296)结果 (297)使用中央NAT表进行动态源NAT (298)面临的问题 (298)解决方法 (299)结果 (301)在只有一个互联网IP地址的情况下允许对内网中一台web服务器的访问 (303)面临的问题 (303)解决方法 (304)结果 (305)只有一个IP 地址使用端口转换访问内部web 服务器 (307)面临的问题 (307)解决方法 (308)结果 (310)通过地址映射访问内网Web 服务器 (311)面临的问题 (311)解决方法 (312)结果 (313)配置端口转发到FortiGate设备的开放端口 (316)面临的问题 (316)解决方法 (317)结果 (320)对某个范围内的IP地址进行动态目标地址转换(NAT) (321)面临的问题 (321)解决方法 (322)结果 (323)UTM选项 (325)网络病毒防御 (327)面临的问题 (327)解决方法 (328)结果 (329)灰色软件防御 (330)解决方法 (331)结果 (331)网络旧有病毒防御 (332)面临的问题 (332)解决方法 (332)结果 (333)将病毒扫描检测文件的大小最大化 (334)面临的问题 (334)解决方法 (335)结果 (336)屏蔽病毒扫描中文件过大的数据包 (337)面临的问题 (337)结果 (338)通过基于数据流的UTM扫描提高FortiGate设备的性能 (338)面临的问题 (338)解决方法 (339)限制网络用户可以访问的网站类型 (342)面临的问题 (342)解决方案 (342)结果 (343)对设定用户取消FortiGuard web过滤 (344)面临的问题 (344)结果 (346)阻断Google、Bing以及Yahoo搜索引擎中令人不快的搜索结果 (347)面临的问题 (347)解决方法 (347)结果 (348)查看一个URL在FortiGuard Web过滤中的站点类型 (348)面临的问题 (348)解决方法 (349)结果 (349)设置网络用户可以访问的网站列表 (350)面临的问题 (350)解决方法 (351)使用FortiGuard Web过滤阻断对web代理的访问 (353)面临的问题 (353)解决方法 (353)结果 (354)通过设置Web过滤阻断对流媒体的访问 (354)面临的问题 (354)解决方法 (355)结果 (355)阻断对具体的网站的访问 (356)面临的问题 (356)解决方法 (356)结果 (358)阻断对所有网站的访问除了那些使用白名单设置的网站 (358)面临的问题 (358)解决方案 (359)结果 (361)配置FortiGuard Web过滤查看IP地址与URL (361)面临的问题 (361)解决方法 (362)结果 (362)配置FortiGuard Web过滤查看图片与URL (364)面临的问题 (364)解决方法 (364)结果 (365)识别HTTP重新定向 (365)面临的问题 (365)解决方法 (366)结果 (366)在网络中实现应用可视化 (366)面临的问题 (366)解决的方法 (367)结果 (367)阻断对即时消息客户端的使用 (368)面临的问题 (368)结果 (369)阻断对社交媒体类网站的访问 (370)面临的问题 (370)解决方法 (371)结果 (371)阻断P2P文件共享的使用 (372)面临的问题 (372)解决方法 (372)结果 (373)启用IPS保护Web服务器 (374)面临的问题 (374)解决方法 (375)结果 (378)扫描失败后配置IPS结束流量 (378)面临的问题 (378)解决方法 (379)结果 (379)DoS攻击的防御 (380)面临的问题 (380)解决方法 (381)结果 (382)过滤向内的垃圾邮件 (382)面临的问题 (382)解决方法 (383)结果 (384)使用DLP监控HTTP流量中的个人信息 (384)面临的问题 (384)解决方法 (385)结果 (387)阻断含有敏感信息的邮件向外发送 (387)面临的问题 (387)解决方法 (388)结果 (388)使用FortiGate漏洞扫描查看网络的漏洞 (389)解决方法 (389)结果 (391)SSL VPN (392)对内网用户使用SSL VPN建立远程网页浏览 (393)面临的问题 (393)解决方法 (394)结果 (398)使用SSL VPN对远程用户提供受保护的互联网访问 (399)面临的问题 (399)解决方法 (400)结果 (403)SSL VPN 通道分割:SSL VPN 用户访问互联网与远程私网使用不同通道 (405)面临的问题 (405)解决方法 (405)结果 (409)校验SSL VPN用户在登录到SSL VPN时具有最新的AV软件 (411)面临的问题 (411)解决方法 (411)结果 (412)IPsec VPN (414)使用IPsec VPN进行跨办公网络的通信保护 (415)面临的问题 (415)解决方法 (416)结果 (420)使用FortiClient VPN进行到办公网络的安全远程访问 (421)面临的问题 (421)解决方法 (422)结果 (428)使用iPhone通过IPsec VPN进行安全连接 (430)面临的问题 (430)解决方法 (430)结果 (436)使用安卓(Android)设备通过IPsec VPN进行安全连接 (438)面临的问题 (438)结果 (443)使用FortiGate FortiClient VPN向导建立到私网的VPN (444)面临的问题 (444)解决方法 (445)结果 (449)IPsec VPN通道不工作 (450)面临的问题 (450)解决方法 (451)认证 (463)创建安全策略识别用户 (464)面临的问题 (464)解决方法 (464)结果 (466)根据网站类别识别用户并限制访问 (467)面临的问题 (467)解决方法 (468)结果 (468)创建安全策略识别用户、限制到某些网站的访问并控制应用的使用 (470)面临的问题 (470)解决方法 (471)结果 (472)使用FortiAuthenticator配置认证 (474)面临的问题 (474)解决方案 (475)结果 (478)对用户帐户添加FortiT oken双因子认证 (478)面临的问题 (478)解决方法 (479)结果 (482)添加SMS令牌对FortiGate管理员帐户提供双因子认证 (483)面临的问题 (483)解决方法 (484)结果 (486)撤消“非信任连接”信息 (487)解决方法 (488)日志与报告 (490)认识日志信息 (491)面临的问题 (491)解决方法 (492)创建备份日志解决方案 (497)面临的问题 (497)解决方法 (498)结果 (500)将日志记录到远程Syslog服务器 (502)面临的问题 (502)解决方法 (503)结果 (505)SSL VPN登录失败的告警邮件通知 (506)面临的问题 (506)解决方法 (507)结果 (509)修改默认的FortiOS UTM报告 (510)面临的问题 (510)解决方法 (510)结果 (512)测试日志配置 (513)面临的问题 (513)解决方法 (513)结果 (515)介绍本书《手把手学配置FortiGate设备》意在帮助FortiGate设备的管理员以配置案例的形式实现基本以及高级的FortiGate设备配置功能。

forte系列2000水分检测系统简介

forte系列2000简介forte系列2000是一种用于纺织品、纸浆卷、橡胶、烟草和其他产品的在线湿度和重量测量系统,该系统以打包、纸箱或托盘形式运送。

一、为什么要测量湿度准确的水分测定不仅直接影响质量,而且直接影响到产品收益。

许多纺织品是以一定的含水量或回潮率定级销售的,如果水分含量太高,你的顾客会抱怨,因为这意味着他付的钱买了等重量的水而不是纤维;如果产品比它需要的要干燥,那么就付出了比既定货款更多的纤维,造成收益下降。

如果能够知道产品的准确水分含量,你就可以进行及时准确的发货,并让你的顾客高兴,因为他们知道他们将收到他们的货物了。

二、为什么用forte系统?其他的水分分析方法需要更多的时间才能完成,破坏样品,需要专业人员操作,既不准确,成本还远远超过了forte湿度测量系统。

forte系统检测产品平均含水率不到一秒钟,但对于纤维包,有时这是不够的,这就是为什么我们开发湿层系统与主测试单元一起工作的原因。

最常用的水分测量方法是实验室烘箱干燥法,如果正确的话,这种方法是非常准确的,但它的测量率不到你生产的0.001%,这么少的样本,工厂怎么可能给出准确的数据呢?实验室烘箱干燥法是一个多步骤,劳动密集的过程,因此它允许一定程度的人为错误,由于这些测试常常需要几个小时才能完成,所以它们对能源消耗控制毫无用处。

一个forte系统是依据制造的产品的测量需求来定制设计的,每包、卷、纸板箱或托盘都在生产线上进行测量,为生产控制和待出库产品提供即时结果。

对于纤维包,平均含水量可能会产生误导。

一个湿层,当平均到总含水量里,可能(样本)太小而使整包纤维的水分含量看起来在规定范围内。

然而,如果这个包发给客户,他们将很快就会发现这个湿层并因此对整个产品产生不利影响。

为此,我们开发了我们的湿层系统。

三、forte系统如何工作?每个forte系统的秘密在于它的电极传感器和信号发生器,forte系统测试电池的电极,安装在现有的输送机上,让无害、低频电磁场贯穿整件产品,而不只是表面。

飞塔设备入门基础

飞塔设备入门基础Fortigate的功能强大,使用简单。

本文以Fortigate60基础,介绍Fortigate 简单使用方法,对我们菜鸟来说非常适用。

Fortigate设备起动好以后,有个默认ip:192.168.1.99。

把电脑设置成同一网段,在浏览器上输入上面的地址就可以访问Fortigate了。

用户名:admin 密码为空。

第一次访问的时候是E文的,我们可以设置成中文:依次点击System->Admin→Settings→Language→Web Administration,选择Simplifed Chinses这时候界面马上便成中文了。

如下图:下面开始设置网络:1.设置IP地址点击网络→接口→wan1→编辑,输入你的外网地址,如果申请的是ADSL,就在这里选择PPOE。

我这里申请的是固定ip,所以选择自定义。

Internal是内网的地址,我这里是192.168.1.0网段。

2.设置路由点击:路由→静态→新建→新建路由。

这里设置一条静态路由到默认网关,如果是PPOE拨号的,不需要设置。

在这里还需要设置一条回指路由,指向和fortigate连接的交换机地址,我这里是192.168.1.1。

因为我内网有5个网段,所以需要设置5个回指路由,网关都指向192.168.1.1。

(注意:如果这里不设置回指路由,客户端是上不了外网的。

)3.开启DHCP点击:系统管→DHCP→服务→internal。

这里系统有个默认的,点击后面的编辑,把它关闭。

在“服务器”后面有个添加服务器,点击,新建我们需要的网段。

我这里设置了vlan2 和vlan3的用户是通过DHCP获取ip地址的。

ok。

设置完以后,把登录密码修改,就可以了。

FM中文数据手册

产品资料

最终数据表,包括保证最小和最大限度的电气规格。产品数据表取代所有以 前的文件版本。

注意

每个案例已经确保这个数据表内容的准确性,富迪不能接受任何错误的责 任。富迪有权对其产品作为其发展计划的一部分,使技术的变化。

5

图解

图 1:LQFP 引脚配置................................................................................................9

图 16:IIS 的上升沿锁存,LRCK 高为右声道,0 个周期的延迟.....................31

图 17:模拟到数字转换器框图...............................................................................32

图 10:IIS 的下降沿锁存,LRCK 高左声道,0 个周期的延迟..........................28

图 11:IIS 的下降沿锁存,LRCK 高为右声道,1 个周期的延迟.....................28

图 12:IIS 的下降沿锁存,LRCK 高为右声道,0 个周期的延迟.....................29

2

目录

1. 简介............................................................. 9 1.1 概述......................................................... 9 1.2 个主要特点................................................... 9 1.3 引脚配置(LQFP)............................................ 10 1.4 设备终端功能................................................ 11 1.5 内部硬件框图................................................ 14 1.6 系统应用程序框图............................................ 15

飞塔信息科技(北京) FortiGate 3950 系列 说明书

功能优点硬件加速FortiASIC 有效地提高设备处理速度,从而使安全防护体系不会成为网络的瓶颈。

FortiGate 3950BFortiGate3951B根据需求可扩展性能Fortinet 标准的扩展插槽可以扩展具有处理能力接口板,也可以扩展数据存储能力,从而提高整体的灵活性一体化的安全架构FortiGate 集多种功能于一体,与采用多个单一功能设备的解决方案相比,以低成本提供更好的防护。

集中管理通过FortiManager 和FortiAnalyzer 可以对该设备进行集中管理和日志,从而简化部署、监控和维护。

WeFortiGate ® -3950系列万兆多功能安全设备FortiGate 3950系列为大型企业及数据中心提供了高性能的、可扩展的、综合网络安全体系的解决方案。

FortiGate 3950系列融合多种安全技术于一体:基于FortiASIC 的硬件结构,可扩展的模块化设计,专用的安全FortiOS 内核。

高性能的硬件平台FortiGate 3950系列采用了模块化设计和FortiASIC 技术,最大可以扩展到120Gbps 防火墙吞吐量。

该系列产品实现了万兆和千兆级别上的线速防火墙处理,从而使得用户安全体系的速度能够跟上网络速度的提高。

模块化结构FortiGate 3950B 和FortiGate3951B 采用紧凑型设计,模块化3U 设备,最多可以支持五块FMC 插槽。

可以实现千兆到万兆的线速汇聚和网状互联。

FortiGate 3951B 还提供了四个Fortinet 存储模块(FSM),其中预装了一块64GB 的固态硬盘卡。

存储模块可以提供本地化存储和为WAN 优化所需要。

集多种安全功能于一体FortiGate3950系列采用了FortiOS 作为操作系统,融合了多种安全技术与网络功能,能够有效发现和阻断各种复杂的攻击行为。

无论是把该设备作为高性能的防火墙使用,还是作为全面的安全解决方案,它都能胜任并且有效地保护用户的网络。

Fortebio Octet BLI数据分析-小分子动力学-1

The being detected thing is small molecular, and the sensor is immobilized with macromolecular. The detected way is by column. For example , the bio-protein A with IgG.1.双击数据分析软件图标,打开数据分析软件,在软件Data Selection界面左下侧子窗口路径下选中待分析kinetics数据:2.双击后载入左上侧子窗口Loaded Data Kinetics文件夹下3.左键单击所载入待分析数据,右侧窗口显示Sensor Tray按钮下界面,即该检测中sensor所在sensor tray上位置,在此可选择分析哪些sensor采集的数据,本例分析所有sensor的数据等。

5.选择所需分析sensor后,点击Processing进行数据处理:6.数据处理界面如下,该窗口左侧依次包括Step1:Data Selection,Step2:Subtraction,Step3:Align Y Axis,Step4:Inter-step Correction,Step5:Process,Step6:View Results,Step7: Save Results;右侧窗口默认为Raw Data View下界面,即原始数据预览。

7.点击Step 1下Sensor Selection按钮,界面如下:8.对于非经典小分子实验,在实验设计上包括sensor对照和孔对照(间经典小分子实验设计SOP),与经典小分子实验相比其差别在于浓度梯度按列排列,1个浓度1根sensor(经典小分子实验浓度梯度安行排列,所有浓度采用同一根sensor从低到高顺序检测);数据处理时需分别扣除对照孔及对照sensor引入的干扰;选中对照孔,右键下选择Change Well Type…下的Refference Well:设置Refference Well后界面如下:9.在Sensor Tray下选中对照Sensor,右键选择Change Sensor Type…下的Refference Sensor:设置Refference Sensor后的界面如下:10.在Step 2下选中Double Subtraction,即扣除对照空及对照sensor可能引入的干扰:。

FortiGate FortiWiFi 50E 系列 产品说明书

防火墙IPS NGFW 威胁防护接口2.5 Gbps350 Mbps 220 Mbps 160 Mbps7个 GE RJ45 接口 | WiFi (不同型号) |带双无线电装置 (不同型号)| 带内部存储 (不同型号)详情请参阅规格表FortiGate 50E 系列采用紧凑的无风扇桌面安装形式,为企业分支机构和中型企业提供了出色的安全和 SD-WAN 解决方案。

通过简单,价格合理且易于部署的解决方案,利用行业领先的安全 SD-WAN 防御网络威胁。

安全§可识别网络流量中数千个应用程序,进行深度检测并能精准地执行防火墙策略§有效阻止加密以及非加密流量中的间谍软件,漏洞利用及恶意网站的攻击§FortiGuard Labs 提供了 AI 驱动的安全服务可源源不断的供应威胁情报,识别阻止已知和未知的恶意攻击,提供安全防护性能§通过专用安全处理器(SPU)技术提供业界最佳的威胁防护性能,实现超低延时§为SSL加密流量提供行业领先的安全性能和威胁保护认证§经过独立测试和验证的最佳安全效能和性能 §荣获 NSS Labs,ICSA,Virus Bulletin 和 AV Comparatives 无与伦比的第三方认证网络§一流的 SD-WAN 功能,可通过 WAN 路径控制实现应用程序控制,带来高质量的体验§提供高级网络功能,高性能和可扩展的 IPsec VPN 功能 管理§包括高效,易于使用的管理控制台,并提供全面的网络自动化和可视化§与 Security Fabric 统一控制台零配置部署§预定义的合规检查清单分析部署情况并突出最佳实践,从而改善整体安全态势Security Fabric§使 Fortinet 和 Fabric-ready 合作伙伴的产品能够提供更广泛的可视化、集成端到端检测、威胁情报共享和自动矫正§自动构建网络拓扑可视化,用以发现 IoT 设备并提供对 Fortinet和 Fabric-ready 的合作伙伴产品的完整可见性技术参数表 | FortiGate/FortiWiFi® 50E 系列部署统一威胁管理(UTM)§专用硬件可实现行业最佳性能,并通过云管理实现轻松管理§为小型企业提供整合的安全和网络管理,并始终提供顶级威胁防护§借助先进威胁防护主动实时地阻止新发现的复杂攻击安全 SD-WAN§云应用程序安全直连互联网,降低延时并减少 WAN 成本支出§经济高效的威胁防护功能§WAN 路径控制器和链路健康监控可提高应用程序性能和体验质量§安全处理器带来业界最佳的 IPsec VPN 和 SSL 检查性能§简化管理和零接触部署FortiGate 50E 部署在分支机构中 (安全 SD-WAN)T u nn e ls►安全接入交换◄M技术参数表 | FortiGate/FortiWiFi ® 50E 系列3硬件FortiExplorer 助您几分钟完成安装FortiExplorer 向导可轻松进行设置和配置,并提供易于遵循的说明。

【商品说明书】fortinet40f中文版说明书

fortinet40f中文版说明书1️⃣ 设备概述与开箱检查Fortinet 40F作为一款高性能的企业级防火墙,集成了先进的威胁防护、应用控制以及网络可见性等功能,专为中型企业及分支机构设计。

在初次使用前,请进行开箱检查,确保设备完好无损,配件齐全,包括但不限于防火墙主机、电源线、安装光盘(或电子版软件下载链接)、快速安装指南等。

2️⃣ 硬件安装与初始配置2.1 硬件安装将Fortinet 40F防火墙放置于通风良好、干燥且稳固的位置,确保设备周围有足够的空间以便于散热。

连接电源线至防火墙及电源插座,并开启电源开关,等待设备启动。

使用网线将防火墙的LAN口连接到内部网络的交换机或路由器,WAN口连接到外部网络(如互联网)。

2.2 初始配置使用PC或笔记本电脑,通过网线直接连接到防火墙的任意一个LAN口,或设置PC为同一子网内的静态IP地址,确保能够访问防火墙的管理界面。

打开浏览器,输入防火墙默认的管理IP地址(如192.168.1.1,具体请参考快速安装指南),登录管理界面。

首次登录需进行管理员账户的设置,包括用户名、密码及安全问题的配置,确保账户安全。

根据提示完成基本网络设置,包括时间设置、DNS服务器配置等。

3️⃣ 高级配置与安全策略3.1 网络接口配置在防火墙管理界面中,配置各个网络接口的IP地址、子网掩码、网关等信息,确保网络通信顺畅。

根据需要启用VLAN(虚拟局域网)功能,优化网络流量管理。

3.2 安全策略制定制定详细的安全策略,包括访问控制列表(ACL)、NAT(网络地址转换)、端口转发等,以控制进出网络的流量,防止未经授权的访问。

启用防火墙内置的病毒防护、入侵检测与防御(IDSIPS)系统,实时监控并阻止潜在的网络威胁。

配置应用控制策略,限制或允许特定应用程序的网络访问,提高网络安全性。

3.3 日志审计与报告启用日志记录功能,记录所有进出网络的数据包信息,便于后续的安全审计和故障排查。

飞塔Fortios至中神通UTMWALL的功能迁移手册

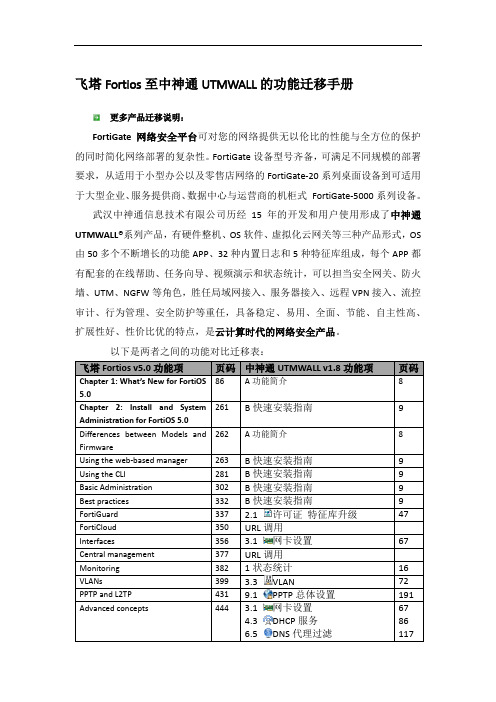

飞塔Fortios至中神通UTMWALL的功能迁移手册更多产品迁移说明:FortiGate网络安全平台可对您的网络提供无以伦比的性能与全方位的保护的同时简化网络部署的复杂性。

FortiGate设备型号齐备,可满足不同规模的部署要求,从适用于小型办公以及零售店网络的FortiGate-20系列桌面设备到可适用于大型企业、服务提供商、数据中心与运营商的机柜式FortiGate-5000系列设备。

武汉中神通信息技术有限公司历经15年的开发和用户使用形成了中神通UTMWALL®系列产品,有硬件整机、OS软件、虚拟化云网关等三种产品形式,OS 由50多个不断增长的功能APP、32种内置日志和5种特征库组成,每个APP都有配套的在线帮助、任务向导、视频演示和状态统计,可以担当安全网关、防火墙、UTM、NGFW等角色,胜任局域网接入、服务器接入、远程VPN接入、流控审计、行为管理、安全防护等重任,具备稳定、易用、全面、节能、自主性高、扩展性好、性价比优的特点,是云计算时代的网络安全产品。

以下是两者之间的功能对比迁移表:飞塔Fortios v5.0功能项页码中神通UTMWALL v1.8功能项页码Chapter 1: What’s New for FortiOS5.086A功能简介8Chapter 2: Install and SystemAdministration for FortiOS 5.0261B快速安装指南9Differences between Models andFirmware262A功能简介8 Using the web-based manager263B快速安装指南9 Using the CLI 281B快速安装指南9 Basic Administration 302B快速安装指南9 Best practices332B快速安装指南9 FortiGuard 337 2.1 许可证特征库升级47 FortiCloud 350URL调用Interfaces 356 3.1 网卡设置67 Central management 377URL调用Monitoring3821状态统计16 VLANs 399 3.3 VLAN72 PPTP and L2TP 4319.1 PPTP总体设置191Advanced concepts444 3.1 网卡设置4.3 DHCP服务6.5 DNS代理过滤67 86 1174.4 DDNS服务5.4 会话对象本版本暂无5基础策略5.7 总控策略5基础策略5.7 总控策略5.7 总控策略内置2.4 菜单界面5基础策略3.1 网卡设置内置1.15 日志统计1状态统计A功能简介2.8 帐号口令2.9 帮助功能2.5 本地时间1.3 系统状态1.2 功能统计1.5 网卡状态1.11 会话状态1.12 实时监控1.13 测试工具2.3 任务向导运行状态群/BBS技术支持6应用过滤1.15 日志统计单IP查询6.24 防病毒引擎6.10 WEB内容过滤6.14 防病毒例外6.16 POP3代理过滤6.17 SMTP代理过滤6.16 POP3代理过滤6.17 SMTP代理过滤7 入侵检测与防御7.5 IDP特征值规则自定义6.4 WEB审计过滤6.9 WEB代理过滤规则6.6 DNS&URL库6.12 关键词规则6.13 关键词例外7.5 IDP特征值规则自定义6.2 特殊应用功能设置6.8 WEB代理过滤1.2 源IP功能统计6.24 防病毒引擎6.8 WEB代理过滤1.1 系统概要/仪表盘8用户认证8.1 认证方法8.2 用户8.3 用户组5.7 总控策略5.7 总控策略10.3 IPSEC VPN网关本版本暂无,飞塔自有产品8.1 认证方法本版本暂无,飞塔自有产品8.1 认证方法8.6 用户状态8用户认证在线帮助6.2 特殊应用功能设置8.3 用户组NAC11.1 SSL接入11.2 SSLVPN总体设置3.6 路由设置3.1 网卡设置3.5 双机热备5.5 QoS对象本版本暂无3.1 网卡设置无线网卡设置6.22 SIP代理6应用过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.15 FTP代理过滤6.8 WEB代理过滤6.8 WEB代理过滤6.8 WEB代理过滤5.6 DNAT策略参考文件:1. FortiOS Handbook for FortiOS 5.02. 中神通UTMWALL网关管理员手册。

FortiGate 用Sniffer 命令抓包分析说明文档-FGT、系统管理、培训

FortiGate 用Sniffer 命令抓包分析说明文档更多:说明:本文档针对FortiGate 产品的后台抓包命令使用进行说明,相关详细命令参照相关手册。

在使用后台抓包分析命令时,建议大家使用如SecureCRT 这样的远程管理工具,通过telnet 或者ssh 的方式登陆到网关,由于UTM 本身不支持将抓包的结果保存在设备自身的存储空间,因此需要借助SecureCRT 这样远程管理工具接收文件。

1.基本命令命令: diagnose sniffer packet.# diag sniffer packet <interface> <'filter'> <verbose> <count>2.参数说明2.1 interface<interface> 指定实际的接口名称,可以是真实的物理接口名称,也可以是VLAN 的逻辑接口名称,当使用“any”关键字时,表示抓全部接口的数据包。

例:#diag sniffer packet port1 //表示抓物理接口为port1 的所有数据包#diag sniffer packet any //表示抓所有接口的所有数据包#diag sniffer packet port1-v10 //当在物理接口建立一个VLAN 子接口,其逻辑接口名为port1-v10,此时表示抓port1-v10 接口的所有数据包,此处一定注意一个问题,由于抓包命令中的空格使用来区分参数字段的,但是在逻辑接口创建时,接口名称支持空格,考虑到今后抓包分析的方便,建议在创建逻辑接口时不要带有空格。

2.2 verbose<verbose> 指控制抓取数据包的内容1: print header of packets, //只抓取IP的原地址、源端口、目的地址、目的端口和数据包的Sequence numbers 为系统缺省设置2: print header and data from ip of packets, //抓取IP数据包的详细信息,包括IP数据的payload。

FortiGate硬件构架及HA介绍

HA运行时间示例

FortiGate A 首选的主设备 优先级:200 HA抢占:关闭 FortiGate B 首选的从设备 优先级:100 HA抢占:关闭 时间点T T0 启动时间点 1分钟 T1 T2 临界点5分钟 T3 N分钟后

• T0:A为主设备(优先级高); • T1:A有一个接口失败,B成为主设备; • T1-T2之间:如果A接口恢复,重新加入HA,A成为主设备;(时间差小于5 分钟) • T2:A再次接口失败,B成为主设备; • T2之后:如果A接口恢复,重新加入HA,B仍为主设备;(时间差大于5分 钟) • T3:diag system ha reset-uptime,重置时间差,A成为主设备。(时间差 小于5分钟)

SYN/ACK

会话建立阶段

ACK

会话同步至NP

会话同步至NP

流量转发阶段

已建立会话的流量由NP处 理,不再经过CPU

多平面架构的优势

① 高吞吐

NP芯片硬件方式快速转发,能获得极高的小包吞吐量(包转发 率)—— 接近万兆线速。无需考虑业务流量中的大包和小包比例。

15

多平面架构的优势

② 低延迟

避免虚拟MAC地址的冲突

Cluster 1 Port1

0009.0f09.0001 0009.0f09.0001

Cluster 2 Port1

Heartbeat

Swቤተ መጻሕፍቲ ባይዱtch

Heartbeat

Port1

谁才是真正的 0009.0f09.0001?

Port1

当一个广播域内存在两个或多个HA集群时,需要使用HA的group-id来标识各 个HA,否则如果使用相同的HA group-id,FGCP将分配给不同HA主设备相同 的虚拟MAC地址,导致MAC地址冲突。

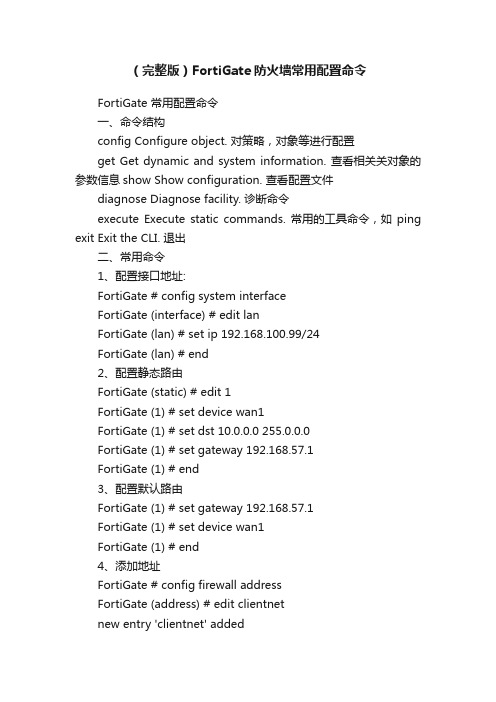

(完整版)FortiGate防火墙常用配置命令

(完整版)FortiGate防火墙常用配置命令FortiGate 常用配置命令一、命令结构config Configure object. 对策略,对象等进行配置get Get dynamic and system information. 查看相关关对象的参数信息show Show configuration. 查看配置文件diagnose Diagnose facility. 诊断命令execute Execute static commands. 常用的工具命令,如ping exit Exit the CLI. 退出二、常用命令1、配置接口地址:FortiGate # config system interfaceFortiGate (interface) # edit lanFortiGate (lan) # set ip 192.168.100.99/24FortiGate (lan) # end2、配置静态路由FortiGate (static) # edit 1FortiGate (1) # set device wan1FortiGate (1) # set dst 10.0.0.0 255.0.0.0FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # end3、配置默认路由FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # set device wan1FortiGate (1) # end4、添加地址FortiGate # config firewall addressFortiGate (address) # edit clientnetnew entry 'clientnet' addedFortiGate (clientnet) # set subnet 192.168.1.0 255.255.255.0 FortiGate (clientnet) # end5、添加ip池FortiGate (ippool) # edit nat-poolnew entry 'nat-pool' addedFortiGate (nat-pool) # set startip 100.100.100.1FortiGate (nat-pool) # set endip 100.100.100.100FortiGate (nat-pool) # end6、添加虚拟ipFortiGate # config firewall vipFortiGate (vip) # edit webservernew entry 'webserver' addedFortiGate (webserver) # set extip 202.0.0.167FortiGate (webserver) # set extintf wan1FortiGate (webserver) # set mappedip 192.168.0.168 FortiGate (webserver) # end7、配置上网策略FortiGate # config firewall policyFortiGate (policy) # edit 1FortiGate (1)#set srcintf internal //源接口FortiGate (1)#set dstintf wan1 //目的接口FortiGate (1)#set srcaddr all //源地址FortiGate (1)#set dstaddr all //目的地址FortiGate (1)#set action accept //动作FortiGate (1)#set schedule always //时间FortiGate (1)#set service ALL //服务FortiGate (1)#set logtraffic disable //日志开关FortiGate (1)#set nat enable //开启natend8、配置映射策略FortiGate # config firewall policyFortiGate (policy) #edit 2FortiGate (2)#set srcintf wan1 //源接口FortiGate (2)#set dstintf internal //目的接口FortiGate (2)#set srcaddr all //源地址FortiGate (2)#set dstaddr FortiGate1 //目的地址,虚拟ip映射,事先添加好的FortiGate (2)#set action accept //动作FortiGate (2)#set schedule always //时间FortiGate (2)#set service ALL //服务FortiGate (2)#set logtraffic all //日志开关end9、把internal交换接口修改为路由口确保关于internal口的路由、dhcp、防火墙策略都删除FortiGate # config system globalFortiGate (global) # set internal-switch-mode interfaceFortiGate (global) #end重启--------------------------------------1、查看主机名,管理端口FortiGate # show system global2、查看系统状态信息,当前资源信息FortiGate # get system performance status3、查看应用流量统计FortiGate # get system performance firewall statistics4、查看arp表FortiGate # get system arp5、查看arp丰富信息FortiGate # diagnose ip arp list6、清楚arp缓存FortiGate # execute clear system arp table7、查看当前会话表FortiGate # diagnose sys session stat 或FortiGate # diagnose sys session full-stat;8、查看会话列表FortiGate # diagnose sys session list9、查看物理接口状态FortiGate # get system interface physical10、查看默认路由配置FortiGate # show router static11、查看路由表中的静态路由FortiGate # get router info routing-table static12、查看ospf相关配置FortiGate # show router ospf13、查看全局路由表FortiGate # get router info routing-table all-----------------------------------------------1、查看HA状态FortiGate # get system ha status2、查看主备机是否同步FortiGate # diagnose sys ha showcsum---------------------------------------------------3.诊断命令:FortiGate # diagnose debug application ike -1---------------------------------------------------execute 命令:FortiGate #execute ping 8.8.8.8 //常规ping操作FortiGate #execute ping-options source 192.168.1.200 //指定ping数据包的源地址192.168.1.200FortiGate #execute ping 8.8.8.8 //继续输入ping 的目标地址,即可通过192.168.1.200的源地址执行ping操作FortiGate #execute traceroute 8.8.8.8FortiGate #execute telnet 2.2.2.2 //进行telnet访问FortiGate #execute ssh 2.2.2.2 //进行ssh 访问FortiGate #execute factoryreset //恢复出厂设置FortiGate #execute reboot //重启设备FortiGate #execute shutdown //关闭设备。

fortigate 200简易使用手册

1.FortiGate-200Afortigate-200a设备包装盒中部件:1 fortigate-200a防火墙设备2 一根橙色以太网交叉线缆(fortinet 部件号:cc300248)3 一根灰色以太网普通线缆(fortinet 部件号:cc300249)4 一根rj-45到db-9串连线缆(fortinet 部件号:cc300302)5 两个19英寸大小的安装架6 一根电源线7 fortigate-200a设备快速启动指南册页8 fortinet技术手册cd一张图1:fortigate-200a设备部件安装fortigate-200a可以固定在标准的19英寸的机架上。

需要占据机架1u的垂直空间。

fortigate-200a 设备也可作为独立的器件放置在任何水平的表面。

表1:技术参数尺寸:16.8×10×1.75英尺(42×25.4×4.5厘米)重量:7.3磅(3.3千克)功率:最大功率:50w工作需求:ac输入电压:100至240vacac输入电流:1.6a频率:50至60hz工作温度:32至104华氏度(0至40度摄氏度)工作环境:放置温度:-13至158华氏度(-25至70摄氏度)湿度:5至95%(非冷凝)2.启动FortiGate设备1. 确定fortigate设备背面的电源开关是关闭的。

2. 将电源线与位于fortigate设备背面的电源接口连接。

3. 将电源线连接到电源插座。

4. 闭合电源开关。

数秒后, led 显示system staring(系统启动)。

系统启动后,led显示menu (主菜单)。

fortigate设备开始运行,led指示灯亮起。

fortigate设备启动过程中led状态指示灯闪烁并在设备启动后保持亮着状态。

表6:led显示关闭fortigate设备请在闭合电源开关之前,关掉fortigate操作系统,以免造成硬件损伤。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

9

Confidential & Proprietary

Nokia 系统

10

Confidential & Proprietary

需要提取什么数据? 需要提取什么数据

FORTE是一款基于 是一款基于GSM移动统计数据的优化工具,在整个优化过程中,需要采 移动统计数据的优化工具, 是一款基于 移动统计数据的优化工具 在整个优化过程中, 集以下数据: 集以下数据: 1) 小区信息 小区信息: 小区名称、经度、纬度、方位角. 用于显示地理信息. 2) Switch Dump: 从 OMC端提取的系统配置参数, 如各小区的TRX、邻区列表、频点使用、 话务…等等. 通过网络配置数据,FORTE可以建立起精确的网络环境,例如,FORTE以 此获知,某特定小区采用哪些频点,应该添加或删除哪些邻区关系? 3) 移动统计数据 移动统计数据: 手机每480ms上传的临近6个信号最强的扇区信息 这是FORTE用到的最重要的数据,用于建立数学模型 4) 网络性能统计 网络性能统计: 系统KPI. 用于进行优化前后的系统性能对比.

17

Confidential & Proprietary

数据采集计划

Forte measurement plan生成输出采集的脚本 生成输出采集的脚本

18

Confidential & Proprietary

数据采集计划

Forte measurement plan定义数据采集计划

数据采集计划的时间取决于: 数据采集计划的时间取决于:

Maximizing Network Efficiency

Schema GSM forte产品介绍 产品介绍

议程- 议程-Day2

Schema GSM forte操作演示 不同设备的技术要求 Nokia Motorola HuaWei

2

Confidential & Proprietary

15

Confidential & Proprietary

移动统计数据

创建BA List 以进行数据收集 创建 – ‘Defined Adjacent Cell’ 与 ‘Channel Finder’ 从手机上报的MAHO 报告中收集 信号强度与 C/I 数据; – 为 收 集 邻 区 列 表 中 没 有 的 BCCH 频 点 信 息 , 需 要 定 义 一 个 新 的 BCCH分配列表,该列表中包含了所有应被测量的BCCH频点。每 个BTS一个列表; – 基于网络Double BA list功能,移动统计数据的测量使用的是user define频率列表。该列表为全网中所有的BCCH频点,包括邻区关 系中定义的,以及增加虚拟邻区的频点,这一过程对切换无影响; – 收集数据的时候要用到FORTE的“Measurement Plan” 模块,该模 块向每个小区的BA list中分派频点。

20

Confidential & Proprietary

移动统计数据

使用如下命令查看当前定义的收集DAC和CF记录的条件 和 记录的条件 记录的条件: 使用如下命令查看当前定义的收集

– 查看CF: : ZTPI:MEASUR,CHAN_FIN; – 查看DAC: ZTPI:MEASUR,DAC; – 使用以下命令来定义并收集DAC与CF记录 : 1. ZTPM:MEASUR,CHAN_FIN:ALL,10–00–20–00,4:DB1=-12,DB2=0; 定义了CF测量报告每天上午10:00开始, 每天晚上20:00结束 2. ZTPS:MEASUR,CHAN_FIN; 开始收集CF测量报告. 3. ZTPM:MEASUR,DAC:ALL,10–00–20–00,4:DB1=-12,DB2=0; 定义了DAC测量报告每天上午10:00开始,每天晚上20:00结束 4. ZTPS:MEASUR,DAC; 开始收集DAC测量报告

24

Confidential & Proprietary

采集内容

所需数据

– CELL的物理信息(包括小区名称、经纬度,方位角等); – Traffic Data – 网络的Switch Dump数据; 的 – Forte measurement plan – CallTrace Recordings – 数据采集的安全性 – RxQual Data

16

Confidential & Proprietary

数据采集计划

Forte measurement plan生成输出采集的脚本 生成输出采集的脚本(900/1800 cross 生成输出采集的脚本 band measurements 设置为 设置为yes,否则为 否则为no) 否则为

系统BCCH频 系统BCCH频 BCCH 点

a. b. 网络配置情况; 小区邻区关系;

19

Confidential & Proprietary

c. 全网需要测量的BCCH频点; d. Maximal BAL Length=30

移动统计数据

记录 DAC 和 CF

需要在连续的工作日的同一时段收集DAC和CF数据; 通过以下步骤确认DAC和CF模块是否被激活; A.使用如下命令从OSS/NMS登陆BSC: C7xtermx –n bsc_name 使用以下命令来确认当前的BSC上是否已经激活CF模块 : ZWOI:10,65; 若CF模块未被激活,需要输入以下命令进行激活: ZWOC:10,65,FF; B.使用如下命令从OSS/NMS登陆BSC: C7xtermx –n bsc_name 使用以下命令来确认当前的BSC上是否已经激活DAC模块 : ZWOS:2,626; 若CF模块未被激活,需要输入以下命令进行激活: ZWOA:2,626,A;

21

Confidential & Proprietary

移动统计数据

提取移动统计数据

通过运行Schema提供的Perl脚本,可以从Nokia的PM数据库中提取一 些需要使用的手机统计测量数据,输出的文件为文本文件,其步骤如下: 1. 创建一个连接到Nokia OSS的传送二进制数据模式的FTP会话 ; 2. 将文件名为“NokiaMS.pl”的脚本文件上传到OSS; 3. 通过运行以下 Unix命令来执行该脚本: >perl NokiaMS.pl 4. 用FTP (二进制模式)将生成的3个文本文件下载 注意: 注意 Perl脚本将直接访问Oracle数据库,访问的时候需要输入用户名和密 码。 每天生成3个文件: § DAC (Defined Adjacent Cell measurements). § CF (Channel Finder measurements). § Rx Statistics (Rxlevel and RxQuality measurements).

7

Confidential & Proprietary

数据库存放位置

里面设置: 在Forte->File->preference..里面设置: 里面设置

8

Confidential & Proprietary

支Hale Waihona Puke 版本支持的设备及版本号: 支持的设备及版本号:

Ericsson SW release 8 and later – supported by Schema Nokia SW release 10.x and later – supported by Schema Alcatel SW release 7 and later – supported by Schema Siemens SW release 6 and later – supported by Schema Motorola SW release 6 and later – supported by Schema Nortel V15 and later– supported by Schema Huawei V13 and later– supported by Schema (Samara)

13

Confidential & Proprietary

Switch Dump采集方法 采集方法

SwitchDump文件 文件 – 直接从每个BSC获取,对应16个文件;

14

Confidential & Proprietary

Switch Dump采集方法 采集方法

提供的Perl 脚本 ,从 Nokia CM 数据库提取 通过运行 Schema提供的 提供的 Schema提供的脚本可以自动生成从Nokia的数据库中提取数据的SQL 查 询,生成文本格式的网络配置文件 : 1. 创建一个连接到Nokia OSS的传送二进制数据模式的FTP会话; 2. 将名字为“NokiaSwitchDumpNextVer.pl”的脚本文件上传到一个具有读/ 写权限的目录下; 3. 通过运行下列 Unix命令来执行脚本; >perl NokiaNetConfig.pl 4. FTP (二进制模式) 下载最新的16个文本文件; 注意:Perl脚本直接链接到Oracle数据库,开始的时候需要用户名和密码 进行登陆,并需客户确认该脚本命令是否能在系统上执行。

22

Confidential & Proprietary

Motorola 系统

23

Confidential & Proprietary

优化区域容量

容量

Schema Forte软件一次性可以优化800个基站;

同时优化不同的区域

可以在以下情况下同时优化两个不同的区域: a.900和1800混合网组成的优化区域; b.主城区是一种设备,其中有少量的另一种设备插花的优化区域; c.主城区是一种设备,相邻周边是另一种设备组成的优化区域; c实施方法:需要两次连续的割接(首先需要确定出两种设备交界区域, 然后对除交界区域之外的其它不同设备的优化区域同时进行一次频率割接, 最后再对交界区域进行一次频率割接)。