linux网关绑定IP和MAC

MAC地址绑定与IP绑定区别讲解

MAC地址绑定与IP绑定区别讲解在网络通信中,MAC地址绑定和IP地址绑定是两种常见的安全措施。

它们都是限制特定设备的访问权限,提高网络的安全性。

然而,它们之间存在一些区别。

本文将详细讲解MAC地址绑定与IP地址绑定的区别,并探讨它们各自的优劣势。

一、MAC地址绑定MAC地址(Media Access Control Address)是设备的物理地址,通常由设备的网卡厂商预先分配。

每个网络设备都拥有唯一的MAC地址,用于在局域网中进行数据通信。

MAC地址绑定是一种通过识别MAC地址来控制访问的方式。

1.1 原理MAC地址绑定基于一个简单的原理,即只有经过认证的MAC地址才能够通过网络设备进行通信。

网络管理员将特定设备的MAC地址与网络访问策略进行绑定,该设备在网络上的通信可以顺利进行。

非授权的设备将被阻止访问网络。

1.2 优势MAC地址绑定具有以下优势:(1)安全性高:由于MAC地址是设备的物理地址,无法被更改,因此MAC地址绑定提供了较高的安全性。

(2)易于配置:网络管理员可以通过简单的配置过程将MAC地址与网络绑定,不需要额外的设备或软件支持。

(3)不受IP地址变化的影响:即使IP地址发生变化,通过MAC地址绑定的设备仍然可以顺利访问网络。

1.3 缺点MAC地址绑定存在一些缺点:(1)繁琐的管理:对于大型网络而言,管理维护所有设备的MAC地址绑定是一项繁重的任务。

(2)无法在不同网络间漫游:由于MAC地址是局限在本地网络中,当设备从一个网络漫游到另一个网络时,需要重新进行MAC地址绑定。

二、IP地址绑定IP地址(Internet Protocol Address)是设备在网络上的标识,用于在广域网中进行数据通信。

IP地址绑定是一种通过识别IP地址来控制访问的方式。

2.1 原理IP地址绑定的原理是限制只有特定的IP地址才能够访问网络。

网络管理员将指定的IP地址与网络访问策略进行绑定,只有使用这些IP地址的设备可以顺利进行通信,其他设备将被拒绝访问。

路由器的路由配置命令汇总(win和linux系统)

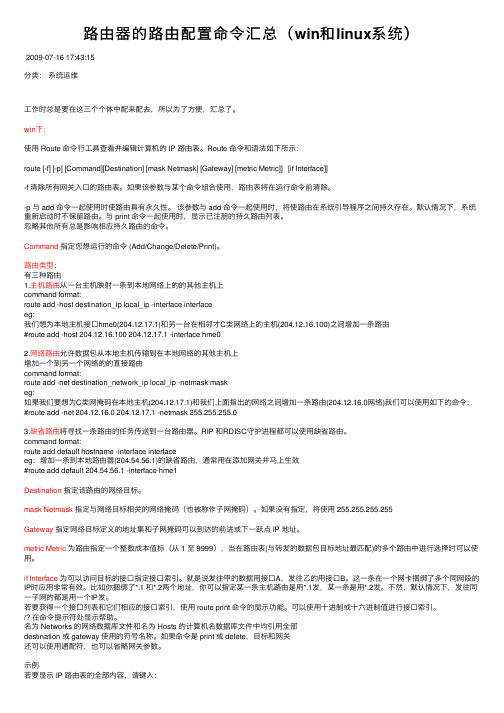

路由器的路由配置命令汇总(win和linux系统)2009-07-16 17:43:15分类:系统运维⼯作时总是要在这三个个体中配来配去,所以为了⽅便,汇总了。

win下:使⽤ Route 命令⾏⼯具查看并编辑计算机的 IP 路由表。

Route 命令和语法如下所⽰:route [-f] [-p] [Command][Destination] [mask Netmask] [Gateway] [metric Metric]] [if Interface]]-f 清除所有⽹关⼊⼝的路由表。

如果该参数与某个命令组合使⽤,路由表将在运⾏命令前清除。

-p 与 add 命令⼀起使⽤时使路由具有永久性。

该参数与 add 命令⼀起使⽤时,将使路由在系统引导程序之间持久存在。

默认情况下,系统重新启动时不保留路由。

与 print 命令⼀起使⽤时,显⽰已注册的持久路由列表。

忽略其他所有总是影响相应持久路由的命令。

Command 指定您想运⾏的命令 (Add/Change/Delete/Print)。

路由类型:有三种路由1.主机路由从⼀台主机映射⼀条到本地⽹络上的的其他主机上command format:route add -host destination_ip local_ip -interface interfaceeg:我们想为本地主机接⼝hme0(204.12.17.1)和另⼀台在相邻才C类⽹络上的主机(204.12.16.100)之间增加⼀条路由#route add -host 204.12.16.100 204.12.17.1 -interface hme02.⽹络路由允许数据包从本地主机传输到在本地⽹络的其他主机上增加⼀个到另⼀个⽹络的的直接路由command format:route add -net destination_network_ip local_ip -netmask maskeg:如果我们要想为C类⽹掩码在本地主机(204.12.17.1)和我们上⾯指出的⽹络之间增加⼀条路由(204.12.16.0⽹络)我们可以使⽤如下的命令:#route add -net 204.12.16.0 204.12.17.1 -netmask 255.255.255.03.缺省路由将寻找⼀条路由的任务传送到⼀台路由器。

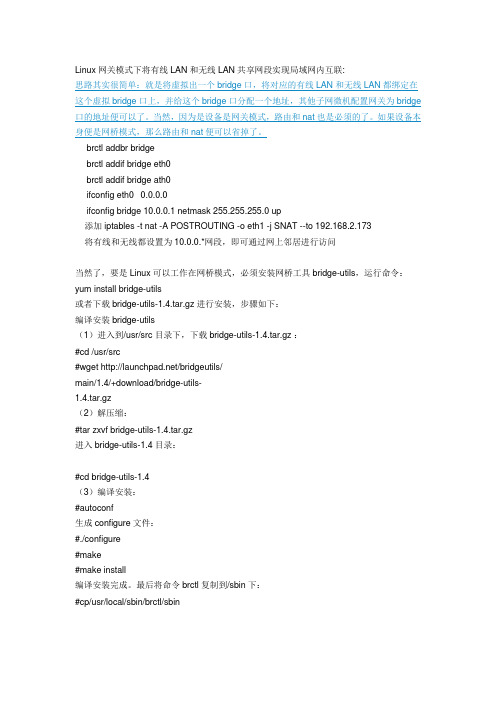

Linux 网桥配置命令:brctl

Linux网关模式下将有线LAN和无线LAN共享网段实现局域网内互联:思路其实很简单:就是将虚拟出一个bridge口,将对应的有线LAN和无线LAN都绑定在这个虚拟bridge口上,并给这个bridge口分配一个地址,其他子网微机配置网关为bridge 口的地址便可以了。

当然,因为是设备是网关模式,路由和nat也是必须的了。

如果设备本身便是网桥模式,那么路由和nat便可以省掉了。

brctl addbr bridgebrctl addif bridge eth0brctl addif bridge ath0ifconfig eth0 0.0.0.0ifconfig bridge 10.0.0.1 netmask 255.255.255.0 up添加iptables -t nat -A POSTROUTING -o eth1 -j SNAT --to 192.168.2.173将有线和无线都设置为10.0.0.*网段,即可通过网上邻居进行访问当然了,要是Linux可以工作在网桥模式,必须安装网桥工具bridge-utils,运行命令:yum install bridge-utils或者下载bridge-utils-1.4.tar.gz进行安装,步骤如下:编译安装bridge-utils(1)进入到/usr/src 目录下,下载bridge-utils-1.4.tar.gz :#cd /usr/src#wget /bridgeutils/main/1.4/+download/bridge-utils-1.4.tar.gz(2)解压缩:#tar zxvf bridge-utils-1.4.tar.gz进入bridge-utils-1.4目录:#cd bridge-utils-1.4(3)编译安装:#autoconf生成configure文件:#./configure#make#make install编译安装完成。

Linux命令行修改IP、网关、DNS的方法

RX bytes:4514869 (4.3 MiB) TX bytes:177732 (173.5 KiB)

wlan0 表示第一块无线以太网卡

Link encap 表示该网卡位于OSI物理层(Physical Layer)的名称

collisions 表示数据包冲突的次数

txqueuelen 表示传送列队(Transfer Queue)长度

interrupt 表示该网卡的IRQ中断号

Base address 表示I/O地址

配置虚拟网卡IP地址:网卡需要拥有多个IP地址

[yeger@yeger ~]$ ifconfig wlan0

wlan0 Link encap:Ethernet HWaddr 00:02:72:77:BB:D1

inet addr:192.168.21.199 Bcast:192.168.21.255 Mask:255.255.255.0

inet6 addr: fe80::202:72ff:fe77:bbd1/64 Scope:Link

ifconfig eth0 新ip

然后编辑/etc/sysconfig/network-scripts/ifcfg-eth0,修改ip

[aeolus@db1 network-scripts]$ vi ifcfg-eth0

DEVICE=eth0

ONBOOT=yes

BOOTPROTO=static

DEVICE=eth0

HWADDR=00:0C:29:F7:EF:BF

ONBOOT=yes

TYPE=Ethernet

NETMASK=255.255.255.0

Linux双网卡绑定和解除

Linux双⽹卡绑定和解除⼀、传统的bond模式⽹卡绑定⼀定要在服务管理中关闭NetworkManager服务并禁⽤⾃动启动,因为centos中NetworkManager服务与network服务冲突,默认是由NetworkManager接管⽹络服务,所以传统⽅式重启会出现启动失败,错误⽇志⼀般如下所⽰,管理员就得回到机房接显⽰器配置⽹络连接。

以绑定eth0和eth1为例1.通过vim设置eth0的IP地址和eth1的IP地址。

[root@x101 network-scripts]# vim ifcfg-eth0DEVICE=eth0ONBOOT=yesBOOTPROTO=noneTYPE=EthernetMASTER=bond0 //将⽹卡指向bond0SLAVE=yesUSERCTL=[yes|no](⾮root⽤户是否可以控制该设备)[root@x101 network-scripts]# vim ifcfg-eth1DEVICE=eth1ONBOOT=yesNETBOOT=yesBOOTPROTO=noneTYPE=EthernetMASTER=bond0 //将⽹卡指向bond0SLAVE=yesUSERCTL=[yes|no](⾮root⽤户是否可以控制该设备)2.新建 /etc/sysconfig/network-scripts/ifcfg-bond0绑定配置⽂件[root@x101 network-scripts]# cat ifcfg-bond0DEVICE=bond0ONBOOT=yesNETBOOT=yesBOOTPROTO=noneTYPE=EthernetIPADDR=192.168.0.106PREFIX=24DNS=192.168.0.1NM_CONTROLLED=no[root@x101 network-scripts]#5.创建⽹卡绑定的驱动⽂件/etc/modprobe.d/⾃定义.conf,使得绑定后的⽹卡bond0能够⽀持绑定技术(bonding),同时定义⽹卡以mode6模式进⾏绑定,且出故障时⾃动切换时间为100毫秒ms,添加alias bond0 bondingoptions bond0 mode=6 miimon=100 max_bonds=2miimon是指多久时间要检查⽹路⼀次,单位是ms(毫秒)。

Linux网络配置

IP地址信息配置好并重启网络服务后,要检测网络的通畅性,可使用

ping命令去ping本机地址和网关地址来进行检测。 若本机地址ping不通,则说明网卡工作不正常;网关地址若不通,则应 检查自己主机所在的网段地址和网关地址是否正确。 [root@RHEL5 network-scripts]#ping 192.168.4.253 PING 192.168.4.253(192.168.4.253) 56(84) bytes of data. 64 bytes from 192.168.4.253: icmp_seq=1 ttl=64 time=8.45ms ……

IP地址配置界面:

常用网络配置命令

配置主机名 hostname命令 主机名用于标识一台主机的名称,在网络中主机名具有唯一性。 要查看当前主机的名称,可使用hostname命令。若要临时设置更改主机名, 可使用“hostname 新主机名”命令来实现。 但这种对主机名的更改,在系统重启后将恢复原主机名。 若要使主机名更改长期生效,则应直接修改/etc/sysconfig/network配置文件 中的HOSTNAME配置项。系统启动时,会从该配置文件中获得主机名信息,并进

行主机名的设置。

[root@RHEL5 ~]#more /etc/sysconfig/network NETWORKING=yes //系统是否使用网络服务功 能 NETWORKING_IPV6=yes HOSTNAME=RHEL5 GATEWAY=192.168.4.129 FORWARD_IPV4=false //是否支持IPv6网络 //设置主机名 //设置默认网关 //是否开启IP包的转发

⑵ 一块网卡如何绑定多个IP地址

Linux也支持IP别名,即可以在一个网络接口上配置多个IP地址。Linux通过创建

LINUX系统下双网卡双网关设置(含五篇)

LINUX系统下双网卡双网关设置(含五篇)第一篇:LINUX系统下双网卡双网关设置由于电信和网通之间互联互通的问题,很多人选择双线路机房,所谓双线路机房就是拥有两条出口,一条电信一条网通。

最近在一个双线路机房测试一台服务器,打算作为论坛的数据库服务器使用,服务器操作系统为Linux。

计划配置为双IP,双域名,使得浏览者通过电信和网通两条线路都能正常访问服务器,而且各走各的,互不影响。

在配置网络的时候遇到了问题,由于Linux默认只有一个网关,在网络上查询了很久,找到一个解决方案,因此整理了一下。

感谢原文作者jac003ke。

服务器操作系统RedHat linux 9,设置两张路由表1.vi /etc/iproute2/rt_tables,增加网通和电信两个路由表251 tel电信路由表252 cnc 网通路由表2.给网卡绑定两个地址用于电信和网通两个线路ip addr add 192.168.0.2/24 dev eth0ip addr add 10.0.0.2/24 dev eth13、分别设置电信和网通的路由表电信路由表:#确保找到本地子网ip route add 192.168.0..0/24 via 192.168.0.2 dev eth0 table tel#内部回环网络ip route add 127.0.0.0/8 dev lo table tel#192.168.0.1为电信网络默认网关地址ip route add default via 192.168.0.1 dev eth0 table tel网通线路路由表:#确保找到本地子网ip route add 10.0.0.0/24 via 10.0.0.2 dev eth1 table cnc#内部回环网络ip route add 127.0.0.0/8 dev lo table cnc#10.0.0.1是网通的默认网关ip route add default via 10.0.0.1 dev eth1 table cnc4、电信和网通各有自己的路由表,制定策略,让192.168.0.2的回应数据包走电信的路由表路由,10.0.0.2的回应数据包走网通的路由表路由ip rule add from 192.168.0.1 table telip rule add from 10.0.0.1 table cnc第二篇:双网卡连接内网外网--默认网关设置问题双网卡连接内网外网--默认网关设置问题2010年06月07日星期一14:36首先你的机器需要有两块网卡,分别接到两台交换机上,internet地址:192.168.1.8,子网掩码:255.255.255.0,网关:192.168.1.1内部网地址:172.23.1.8,子网掩码:255.255.255.0,网关:172.23.1.1如果按正常的设置方法设置每块网卡的ip地址和网关,再cmd下使用 route print查看时会看到Network Destination Netmask Gateway Interface Metric0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.80.0.0.0 0.0.0.0 172.23.1.1 172.23.1.8即指向0.0.0.0的有两个网关,这样就会出现路由冲突,两个网络都不能访问。

Linux下查看局域网内所有主机IP和MAC

Linux下查看局域⽹内所有主机IP和MAC linux环境下,执⾏namp对局域⽹扫描⼀遍,然后查看arp缓存表就可以知道局域内ip对应的mac。

namp⽐较强⼤也可以直接扫描mac地址和端⼝,执⾏扫描之后就可以在/proc/net/arp查看arp缓存表。

如果系统没有安装nmap命令,⾸先安装⼀下

yum install -y namp

进⾏ping扫描,打印出对扫描做出响应的主机:

nmap -sP 192.168.1.0/24

仅列出指定⽹络上的每台主机,不发送任何报⽂到⽬标主机:

nmap -sL 192.168.1.0/24

探测⽬标主机开放的端⼝,可以指定⼀个以逗号分隔的端⼝列表(如-PS 22,23,25,80):

nmap -PS 192.168.1.234

使⽤UDP ping探测主机:

nmap -PU 192.168.1.0/24

使⽤频率最⾼的扫描选项(SYN扫描,⼜称为半开放扫描),它不打开⼀个完全的TCP连接,执⾏得很快:

nmap -sS 192.168.1.0/24

四种常⽤的扫描

1.探测C段存活主机

nmap -sP 1.1.1.1/24

2. SYN扫描,指定IP范围指定端⼝

nmap -sS 1.1.1.1-30 -p 80

3.探测端⼝的服务和版本

nmap -sV 1.1.1.1 -p 1-65535

4.探测操作系统类型和版本

nmap -O 1.1.1.1 或 nmap -A 1.1.1.1。

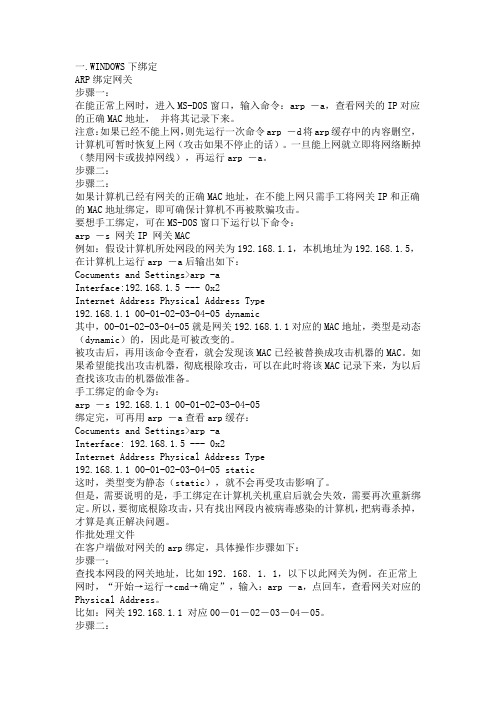

IP和MAC地址绑定

一.WINDOWS下绑定ARP绑定网关步骤一:在能正常上网时,进入MS-DOS窗口,输入命令:arp -a,查看网关的IP对应的正确MAC地址,并将其记录下来。

注意:如果已经不能上网,则先运行一次命令arp -d将arp缓存中的内容删空,计算机可暂时恢复上网(攻击如果不停止的话)。

一旦能上网就立即将网络断掉(禁用网卡或拔掉网线),再运行arp -a。

步骤二:步骤二:如果计算机已经有网关的正确MAC地址,在不能上网只需手工将网关IP和正确的MAC地址绑定,即可确保计算机不再被欺骗攻击。

要想手工绑定,可在MS-DOS窗口下运行以下命令:arp -s 网关IP 网关MAC例如:假设计算机所处网段的网关为192.168.1.1,本机地址为192.168.1.5,在计算机上运行arp -a后输出如下:Cocuments and Settings>arp -aInterface:192.168.1.5 --- 0x2Internet Address Physical Address Type192.168.1.1 00-01-02-03-04-05 dynamic其中,00-01-02-03-04-05就是网关192.168.1.1对应的MAC地址,类型是动态(dynamic)的,因此是可被改变的。

被攻击后,再用该命令查看,就会发现该MAC已经被替换成攻击机器的MAC。

如果希望能找出攻击机器,彻底根除攻击,可以在此时将该MAC记录下来,为以后查找该攻击的机器做准备。

手工绑定的命令为:arp -s 192.168.1.1 00-01-02-03-04-05绑定完,可再用arp -a查看arp缓存:Cocuments and Settings>arp -aInterface: 192.168.1.5 --- 0x2Internet Address Physical Address Type192.168.1.1 00-01-02-03-04-05 static这时,类型变为静态(static),就不会再受攻击影响了。

linux网络配置

Linux网络配置简单版一、$/sbin/ifconfig //显示ifconfig命令查看网络接口的信息#ifconfig eth0 //显示指定接口的信息#ifconfig -a //显示所有接口的信息(无论是否活跃)#ifconfig eth0 192.168.0.2 netmask 255.255.255.0//临时修改接口IP地址(无需重启接口)二、$/sbin/route //显示当前Linux主机中的路由表信息1、#route del default gw 192.168.0.1//临时删除默认网关192.168.0.12、#route add default gw 192.168.0.1//临时添加默认网关192.168.0.13、#route add -net 192.168.1.0/24 gw 192.168.0.254//临时添加一条静态路由/**本文中提及临时操作的地方,即主机重启后该操作将失效,如果希望每次系统重启后自动添加静态路由条目,则可以将该语句写入/etc/rc.d/rc.local中。

**/三、#ping //测试与其他主机的网络连接1、#ping -c 4 192.168.0.1 //指定发出ICMP包个数四、#traceroute //测试当前主机到目的著急的网络连接五、#hostname //查看当前主机的主机名1、#hostname linsrv //临时修改当前主机名六、#nslookup //测试DNS域名解析>server //显示当前DNS服务器>server 192.168.0.1 //临时指定DNS服务器地址七、#dhclient //为当前主机申请网络配置信息八、#netconfig //通过向导在字符界面下修改网络配置信息九、#/etc/init.d/network restart //重启网络服务1、#/etc/init.d/network stop //停止网络服务2、#/etc/init.d/network start //启动网络服务/**无论是通过netconfig,还是通过修改配置文件的方式修改了网络配置信息,都需要重启network服务才能生效**/十、#service network start //启动网络服务1、#service network stop //停止网络服务2、#service network restart //重启网络服务3、#service network status //查看网络服务状态/**在RHEL4中可以通过service命令来管理大多数服务的启动、停止、重启以及查看其工作状态等**/十一、#chkconfig --list | grep network //查看某服务的自动启动级别1、#chkconfig --level 35 network off //设置在级别35不自动启动某服务2、#chkconfig --level 3 network on //设置在级别3自动启动某服务十二、ntsysv //通过向导在字符界面下修改服务的自启动选项十三、#vi /etc/sysconfig/network-scripts/eth0 //编辑指定网络接口配置文件DEVICE=eth0 //指定接口名称ONBOOT=yes //系统启动时加载BOOTPROTO=static //IP地址静态配置,若该值为“dhcp”则为动态获得IPADDR=192.168.0.1 //设置IP地址NETMASK=255.255.255.0 //设置子网掩码GATEWAY=192.168.0.254 //设置默认网关/**注意:设置之后必须要重启network服务或者重启接口(#ifdown eth0;ifup eth0),才能生效。

ip如何与mac地址绑定

arp -s %IP% %Mac%

del *.txt

exit

答案二:

来个不生成临时文件的更简洁的代码:

@echo off

for /f "tokens=1* delims=:" %%i in ('ipconfig /all^|find /i "Physical Address"') do set mac=%%j

if exist phyaddr.txt del phyaddr.txt

find "Physical Address" ipconfig.txt >phyaddr.txt

for /f "skip=2 tokens=12" %%M in (phyaddr.txt) do set ip=%%M

设置完后路由器可能要自动重启,可以再登录上去看看你设置后的窗口变化,一般设置窗口都有说明,仔细看看就不会错了。

我的路由器是tplink402m,其它的路由器大同小异,在相就窗口看下提示就行了。

四、怎样绑定本机IP地址与网卡MAC地址

1、首先要查看自己的IP地址和网卡的MAC地址。对于Windows 98/Me,执行Winipcfg,在对话框看到的IP地址就是要查的IP地址,而“适配器地址”就是网卡的MAC地址。在Windows 2000/XP系统下,要在命令提示符下输入“ipconfig /all”,显示列表中的“Physical Address”就是MAC地址,“IP Address”就是IP地址。要将二者绑定,输入“arp -s IP地址 MAC地址”,如“arp -s 192.168.0.78 54-44-4B-B7-37-21”即可。

SO_DONTROUTE和SO_BINDTODEVICE的深层次分析

SO_DONTROUTE和SO_BINDTODEVICE的深层次分析2010-08-15 19:02 1763人阅读评论(2) 收藏举报SO_DONTROUTE并没有跳过路由表的查找,而只是将查找范围缩小到了直连的同三层网段主机,SO_BINDTODEVICE亦没有跳过路由表查找,而只是将外出设备固定,也就是增加了一个查找键,因此二者都无法跳过查找路由表的过程,本质上,SO_DONTROUTE也是增加了一个查找键。

路由表的查找在linux 实现的协议栈中是无法越过的,但是却可以增加若干的限制条件,以hash路由表为例,在fn_hash_lookup 函数中:if (f->fn_scope < flp->fl4_scope) //检查路由的范围(**)continue;err = fib_semantic_match(f->fn_type, FIB_INFO(f), flp, res);if (err == 0) {//找到}在fib_semantic_match中:if (!flp->oif || flp->oif == nh->nh_oif) //***break; //找到可见在核心的查找函数中,DONTROUTE和BINDTODEVICE只是做了一些限制,并且在核心查找函数的任意层次调用函数中都没有绕过路由查找的逻辑。

在正常的数据发送过程中,查找路由的时候是没有出口设备信息的,出口设备由路由表的匹配结果来决定,而在通过setsockopt设置了SO_BINDTODEVICE之后,在查找路由之前就有了出口设备信息,ip_queue_xmit中,查找键fl中会添加.oif = sk->sk_bound_dev_if这个信息(没有bindtodevice的情况下,sk->sk_bound_dev_if为0),然后路由查找按照往常的方式继续,到达fib_semantic_match的时候,在***处起作用;对于SO_DONTROUTE这个选项,同样的道理,在**处起作用,linux内核协议栈将“路由范围”定义成了一个枚举,一共N中类型:enum rt_scope_t{RT_SCOPE_UNIVERSE=0, //任意的地址路由RT_SCOPE_SITE=200, //用户自定义RT_SCOPE_LINK=253, //本地直连的路由RT_SCOPE_HOST=254, //主机路由RT_SCOPE_NOWHERE=255 //不存在的路由};数值逐渐增大,越大的越不易匹配,因此在**处,如果由于设置SO_DONTROUTE而配置了RT_SCOPE_LINK的话,如果目的主机在外部,路由表中的scope就是RT_SCOPE_UNIVERSE,这样就不会匹配,因此也就找不到了,因此如果设置了SO_DONTROUTE的话,即使一个目的地址存在路由,只要它在外部,那就是不可达的。

Linux的网关

Linux的网关在计算机网络中,网关是一个将一些子网连接到另一些子网的网络节点。

网关通常用于将局域网连接到互联网。

在Linux系统中,网关作为一种网络设备,可以被用来连接多个网络,并且连接到恰当的网络上。

Linux系统作为一个开源的操作系统,比其他操作系统更具有灵活性和可定制性,因此在 Linux 中配置网关是一个相对容易且具有强大功能的过程。

本文将对如何在 Linux 中配置网关进行讲解。

一、理解网关网关是在网络中操作的重要设备,常见的网关形式有路由器和交换机等。

网关可以被用来将多个设备连接到一个网络上。

例如,你的电脑、手机和平板电脑都可以连接到同一个无线网络,这个无线网络就可以被当作一个网关。

二、Linux网关的优势在 Linux 操作系统中,网关是一种特殊的网络接口。

通过它,我们可以使用 IP 地址和路由表将多个网络设备连接起来。

与其他操作系统相比,Linux 的网关有以下几个优势:1. 开源性:Linux 作为一种自由开放源代码的系统,提供了完整的工具和功能,可以用来配置并操作网关;2. 稳定性:由于 Linux 运行较少的服务,所以它的稳定性相对较高。

这也使得它可以用来搭载企业级网关系统,如 VPN 和防火墙等;3. 定制性:Linux 有强大的终端命令行操作和图形界面工具,让用户可以按照自己的需要对网关进行定制;4. 安全性:Linux 通常使用强大的安全协议,如 SSH 和SELinux,来保证网关的安全性。

三、如何配置Linux网关在 Linux 中配置网关,需要做以下三个步骤:1. 引入第二张网卡在 Linux 中,我们需要一张额外的网卡才能进行网关配置。

这个网卡的作用是将一个子网中的所有设备连接到另一个网络中。

在此之前,需要先确定你要使用的网卡名称和它的 MAC 地址。

2. 配置掩码和IP地址当你有了第二张网卡之后,你需要在第二个网络中给这个网卡配置一个静态 IP 地址和子网掩码。

Linux路由上怎么设置IP和MAC绑定

Linux路由上怎么设置IP和MAC绑定

Linux是一套免费使用和自由传播的类Unix操作系统,是一个基于POSIX和UNIX的多用户、多任务、支持多线程和多CPU的操作系统。

很多用户可能都会在Windows系统上对路由器设置ip和MAC绑定,那要是在Linux上该怎么设置呢?下面是店铺整理的Linux路由上设置IP和MAC绑定,供您参考。

Linux路由上设置IP和MAC绑定

鼠标点击电脑桌面右上角扇形小图标,在弹出的对话框中,点击编辑连接。

弹出网络连接的窗口,在有线中,建议先将已有的连接选中并点击删除。

在有线中点击添加。

弹出正在编辑有线连接的窗口,确认自动连接(A)已勾选,点击有线,设备MAC地址(D)选择您要编辑的网卡的MAC地址。

点击IPv4设置,方法(M)选择为手动,点击添加按钮,地址输入192.168.1.10,子网掩码输入255.255.255.0,网输入 192.168.1.1,DNS服务器输入202.96.134.33,202.96.128.86,最后点击保存。

自动退回到网络连接窗口,点击关闭。

将电脑连接网线到路由器等网络设备,刚才编辑过的有线连接1将被激活并自动连接上。

且此时电脑桌面右上角扇形图标变为了有线图标。

Linux路由上设置IP和MAC绑定的。

谈谈IP-MAC端口绑定三种方式的优劣

谈谈IP、MAC与交换机端口绑定的方法Jack Zhai 信息安全管理者都希望在发生安全事件时,不仅可以定位到计算机,而且定位到使用者的实际位置,利用MAC与IP的绑定是常用的方式,IP地址是计算机的“姓名”,网络连接时都使用这个名字;MAC地址则是计算机网卡的“身份证号”,不会有相同的,因为在厂家生产时就确定了它的编号。

IP地址的修改是方便的,也有很多工具软件,可以方便地修改MAC地址,“身份冒充”相对容易,网络就不安全了。

遵从“花瓶模型”信任体系的思路,对用户进行身份鉴别,大多数人采用基于802.1x协议的身份认证技术(还可以基于应用的身份认证、也可以是基于Cisco 的EOU技术的身份认证),目的就是实现用户账号、IP、MAC的绑定,从计算机的确认到人的确认。

身份认证模式是通过计算机内安全客户端软件,完成登录网络的身份鉴别过程,MAC地址也是通过客户端软件送给认证服务器的,具体的过程这里就不多说了。

一、问题的提出与要求有了802.1x的身份认证,解决的MAC绑定的问题,但还是不能定位用户计算机的物理位置,因为计算机接入在哪台交换机的第几个端口上,还是不知道,用户计算机改变了物理位置,管理者只能通过其他网管系统逐层排查。

那么,能否可以把交换机端口与IP、MAC一起绑定呢?这样计算机的物理位置就确定了。

首先这是有关安全标准的要求:1)重要安全网络中,要求终端安全要实现MAC\IP\交换机端口的绑定2)有关专用网络中,要求未使用的交换机端口要处于关闭状态(未授权前不打开)其次,实现交换机端口绑定的目标是:∙∙防止外来的、未授权的计算机接入网络(访问网络资源)∙∙当有计算机接入网络时,安全监控系统能够立即发现该计算机的MAC与IP,以及接入的交换机端口信息,并做出身份验证,属于未授权的能够报警或终止计算机的继续接入,或者禁止它访问到网络的任何资源∙∙当有安全事件时,可以根据用户绑定的信息,定位到机器(MAC与IP)、定位到物理位置(交换机端口)、定位到人(用户账号、姓名、电话…)二、实现交换机端口信息绑定的策略根据接入交换机的安全策略,可以把端口信息绑定分为两种方式:静态方式与动态方式1、静态方式:固定计算机的位置,只能在预先配置好的交换机端口接入,未配置(授权申请)的不能接入网络。

局域网被限制上网,锁定了MAC地址,谁有办法改了MAC地址

局域网被限制上网,锁定了MAC地址,谁有办法改了MAC地址这就给这部分被限制上网的朋友们提出了一个难题:被限制不能上网了?那还有没有办法再突破封锁继续上网呢?要再突破封锁也是可以实现的,这里我说一下IP与MAC地址绑定并被锁定限制上网的方法如何巧妙化解。

化解方法:手动修改IP和MAC地址。

既然IP与MAC地址绑定,修改MAC肯定也要修改IP。

一般MAC地址在网卡中是固定的,当然也有网络高手会想办法去修改自己的MAC地址。

修改自己的MAC地址有两种方法,一种是硬件修改,另外一种是软件修改。

硬件的方法就是直接对网卡进行操作,修改保存在网卡的EPROM里面的MAC地址,通过网卡生产厂家提供的修改程序可以更改存储器里的地址。

那么什么叫做EPROM呢?EPROM是电子学中一种存储器的专业术语,它是可擦写的,也就是说一张白纸你用钢笔写了一遍以后就不能再用橡皮擦去了,而EPROM这张白纸用铅笔写后可以再擦去,可以反复改变其中数据的存储器。

当然软件修改的方法就相对来说要简单得多了,在Windows中,网卡的MAC保存在注册表中,实际使用也是从注册表中提取的,所以只要修改注册表就可以改变MAC。

Windows 2000/XP中的修改:同样打开注册表编辑器:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\4D36E970-E3 25-11CE-BFC1-08002BE10318 中的0000,0001,0002中的DriverDesc,如果在0000找到,就在0000下面添加字符串变量,命名为“NetworkAddress”,值为要设置的MAC地址,例如:000102030405完成上述操作后重启就好了。

一般网卡发出的包的源MAC地址并不是网卡本身写上去的,而是应用程序提供的,只是在通常的实现中,应用程序先从网卡上得到MAC地址,每次发送的时候都用这个MAC作为源MAC而已,而注册表中的MAC地址是在Windows安装的时候从网卡中读入的,只要你的操作系统不重新安装应该没有问题.另一种修改MAC的方法:打开本地连接的属性,在“常规”里面,有一个“配置”,然后点“高级”,选“network address”,选中“值”,在里面填写数据。

linux arp 工作原理

linux arp 工作原理Linux ARP(Address Resolution Protocol)是一种网络协议,用于将IP地址转换为MAC地址。

在本文中,我们将探讨Linux ARP的工作原理。

ARP的目的是将IP地址与MAC地址相互映射,以便在网络中进行通信。

在实际的网络通信中,数据包是通过MAC地址进行传输的,而IP地址则用于标识不同的主机。

因此,需要一种机制来将IP地址转换为MAC地址,这就是ARP的作用。

当一台主机需要与另一台主机进行通信时,它首先会检查自己的ARP缓存表(ARP cache)中是否有对应的IP地址和MAC地址的映射。

如果有,它就可以直接使用该MAC地址发送数据包。

如果没有,它就需要发送一个ARP请求广播以寻找目标主机的MAC地址。

ARP请求广播是一种特殊的数据包,其中包含了发送方的IP地址和MAC地址,以及目标IP地址。

当目标主机收到这个广播消息后,它会检查自己的IP地址是否与请求中的目标IP地址匹配。

如果匹配,它就会向发送方发送一个ARP响应,其中包含了自己的IP地址和MAC地址。

当发送方收到ARP响应后,它会将目标主机的IP地址和MAC地址添加到自己的ARP缓存表中,并使用该MAC地址发送数据包。

这样,下次发送方需要与目标主机通信时,就可以直接使用已知的MAC地址,而无需发送ARP请求。

需要注意的是,ARP是一个局域网协议,只适用于同一个子网内的通信。

如果目标主机与发送方不在同一个子网内,发送方在发送数据包之前还需要获取网关的MAC地址。

这时,发送方会向网关发送ARP请求,以获取网关的MAC地址。

ARP缓存表是动态维护的,会随着时间的推移而更新。

当一条记录在一定时间内没有被使用时,系统会将其从ARP缓存表中删除。

这是为了保持ARP缓存表的有效性,并防止过时的映射导致通信错误。

总结一下,Linux ARP工作原理可以概括为以下几个步骤:1. 发送方检查ARP缓存表,如果有目标主机的MAC地址映射,则直接发送数据包。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux独享主机绑定IP和MAC地址,防止ARP欺骗

一、ARP欺骗病毒,主要表现为:

中病毒的机器不仅影响自身,同时也会影响同网段的其它机器,将其它机器的HTTP 数据包里加入病毒代码。

代码例子如:

<html><iframe src=/lsj.js width=0 height=0></iframe>

这种病毒危害非常大!即使你机器的安全性做得很好,可是没办法保证同网段的其它机器安全没有问题!

解决办法:在网关和本机上双向绑定IP和MAC地址,以防止ARP欺骗。

二、绑定

1、网关上已经对下面所带的机器作了绑定。

网关IP:192.168.0.1MAC:

00:02:03:18:08:00

2、要进行绑定的Unix主机IP:192.168.0.2MAC:00:04:61:9D:8B:02

三、绑定步骤

1、先使用arp和arp -a查看一下当前ARP缓存列表

[root@ftp]# arp

Address HWtype HWaddress Flags Mask Iface

192.168.0.145 ether 00:13:20:E9:11:04 C eth0

192.168.0.1 ether 00:02:03:18:08:00 C eth0

说明:

Address:主机的IP地址

Hwtype:主机的硬件类型

Hwaddress:主机的硬件地址

Flags Mask:记录标志,"C"表示arp高速缓存中的条目,"M"表示静态的arp条目。

[root@ftp]# arp -a

(192.168.0.145) at 00:13:20:E9:11:04 [ether] on eth0

(192.168.0.1) at 00:02:03:18:08:00 [ether] on eth0

2、新建一个静态的mac-->ip对应表文件:ip-mac,将要绑定的IP和MAC地下写入此文件,格式为ip mac。

[root@ftp]# echo '192.168.0.1 00:02:03:18:08:00 ' > /etc/ip-mac

[root@ftp]# more /etc/ip-mac

192.168.0.1 00:02:03:18:08:00

3、设置开机自动绑定

[root@ftp]# echo 'arp -f /etc/ip-mac ' >> /etc/rc.d/rc.local

4、手动执行一下绑定

[root@ftp]# arp -f /etc/ip-mac

5、确认绑定是否成功

[root@ftp]# arp

Address HWtype HWaddress Flags Mask Iface

192.168.0.145 ether 00:13:20:E9:11:04 C eth0

192.168.0.1 ether 00:02:03:18:08:00 CM eth0

[root@ftp]# arp -a

(192.168.0.145) at 00:02:B3:A7:85:48 [ether] on eth0

(192.168.0.1) at 00:02:03:18:08:00 [ether] PERM on eth0

从绑定前后的ARP缓存列表中,可以看到网关(192.168.0.1)的记录标志已经改变,说明绑定成功。