2011_上半年_软考网络工程师真题_下午试题无答案

2011福建省上半年软考网络工程师上、下午试题及答案

13、一个文件的权限为“rwxr-----”,那么以下哪个说法是正确的_______?(B)

A.所有用户都可以执行写操作B.只有所有者可以执行写操作

A.255.255.255.240 B.255.255.255.252 C.255.255.255.248 D.255.255.255.0

6、Windows Server 2003操作系统比Windows 2000 Server操作系统多了下列哪项服务________。(B)

A.NNTP B.POP3 C.SMTP D.FTP

22、CSMA/CD协议在站点发送数据时________。( A)

A.一直侦听总线活动。 B.仅发送数据,然后等待确认。

C.不侦听总线活动 D.当数据长度超过1000字节时需要侦听总线活动。

23、CSMA/CD协议在站点发送数据时________。( A)

A.一直侦听总线活动。 B.仅发送数据,然后等待确认。

21、在Windows 2000操作系统中,登陆时使用的用户名对应的密码保存的路径______。(B)

A.C:\WINDOWS\system32\config\SAM

B.C:\WINNT\system32\config\SAM

C.C:\WINDOWS\system\config\SAM

D.C:\WINNT\system\config\SAM

19、下面哪条命令可以把一个压缩的打包文件解压并解包_______?(D)

A.tar cvf B.tar xvf C.tar zcvf D.tar zxvf

2011年上半年 网络工程师 应用技术

全国计算机技术与软件专业技术资格(水平)考试2011年上半年网络工程师下午试卷(考试时间14:00~16:30 共150 分钟)1.在答题纸的指定位置填写你所在的省、自治区、直辖市、计划单列市的名称。

2.在答题纸的指定位置填写准考证号、出生年月日和姓名。

3.答题纸上除填写上述内容外只能写解答。

4.本试卷共5 道题,都是必答题,满分75 分。

5.解答时字迹务必清楚,字迹不清时,将不评分。

6.仿照下面例题,将解答写在答题纸的对应栏内。

例题2011年上半年全国计算机技术与软件专业技术资格(水平)考试日期是(1)月(2)日。

因为正确的解答是“5 月20 日”,故在答题纸的对应栏内写上“5”和“20”(参看下表)。

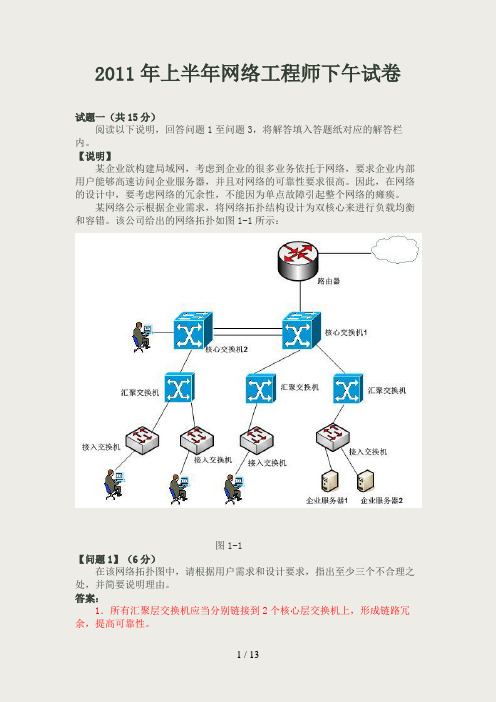

试题一某企业欲构建局域网,考虑到企业的很多业务依托于网络,要求企业内部用户能够髙速的访问企业服务器,并且对网络的可靠性要求很高。

因此,在网络的设计中,要考虑网络的冗余性,不能因为单点故障引起整个网络的瘫痪。

某网络公司根据企业需求,将网络拓扑结构设计为双核心来进行负载均衡,当其中一个核心交换机出现故障时,数据能够转换到另一台交换机上,起到冗余备份的作用。

该公司给出的网络拓扑如图1-1所示。

【问题1】在该网络拓扑图中,请根据用户需求和设计要求,指出至少三个不合理之处,并简要说明理由。

【问题2】该企业有部分分支机构地处其他省市,计划采用MPLS VPN进行网络互连,请根据MPLS VPN的技术原理回答以下问题:1.MPLS技术主要是为了提高路由器转发速率而提出的,其核心思想是利用标签交换取代复杂的路由运算和路由交换;该技术实现的核心就是把(1)封装在(2)数据包。

(1)、(2)备选答案:A. IP 数据报B. MPLSC. TCPD. GRE。

2.MPLS VPN承载平台上的设备主要由各类路由器组成,其中(3)是MPLS 核心网中的路由器,这些路由器只负责依据MPLS标签完成数据包的高速转发,(4) 是MPLS核心网上的边缘路由器,负责待传送数据包的MPLS标签的生成和弹出,还将发起根据路由建立交换标签的动作。

2011香港特别行政区上半年软考网络工程师上、下午最新考试试题库(完整版)

C.所有者和所属组可以执行写操作 D.任何人都不能执行写操作

12、CSMA/CD协议在站点发送数据时________。( A)

A.一直侦听总线活动。 B.仅发送数据,然后等待确认。

C.不侦听总线活动 D.当数据长度超过1000字节时需要侦听总线活动。

28、Linux系统中的块设备文件在使用命令ls -l查询时用什么符号表示_______?(B)

A.c B.b C.l D.d

29、某IP地址为160.55.115.24/20,它的子网划分出来的网络ID地址_____。(A)

A.160.55.112.0 B.160.55.115.0 C.160.55.112.24 D.以上答案都不对

A.①②③④⑤ B.①③④⑤② C.①⑤ D.⑤④③②①

Байду номын сангаас

2、系统中有用户user1和user2,同属于users组。在user1用户目录下有一文件file1,它拥有644的权限,如果user2用户想修改user1用户目录下的file1文件,应拥有______权限。(B)

A.744 B.664 C.646 D.746

7、若命令mkdir具有SetUID的s权限位,问当普通用户Sam执行命令mkdir时,新建的目录所有者为哪个用户________?(C)

A.Sam B.users C.root D.sys

8、在使用了shadow口令的系统中,/etc/passwd和/etc/shadow两个文件的权限正确的是:________。(C)

16、一个文件的权限为“rwxr-----”,那么以下哪个说法是正确的_______?(B)

2011年上半年软考程序员下午试卷

2011年上半年软考程序员下午试卷(第1题—第6题)小刘整理,谢谢支持!2011年上半年软考程序员下午试题(参考答案+解析版)—第1题试题一(共15分)阅读以下说明和流程图,填补流程图中的空缺(1)~(5),将解答填入答题纸的对应栏内。

【说明】下面的流程图可在正文字符串T(1: L)中计算关键词字符串K(1: m)出现的次数(用 n表示)。

其中,L为字符串 T 的长度,m为字符串K的长度(m<L)。

为便于模糊查找,关键词中的字符“?”可以匹配任意一个字符。

在该流程图中,先从T中取出长度为m的子串存入A中,再将 A与 K进行逐个字符的比较(其中,K可以包含字符“?”)。

注意:从正文字符串中取出的关键词字符串不允许交叉。

例如,“aaaaaa”中有3个关键词字符串“aa”。

【流程图】试题二(共15分)阅读以下说明和C函数,回答问题 l至问题 3,将解答写在答题纸的对应栏内。

【说明1】函数substring(const char str[],int index,int length)的功能是求出字符串str中指定序号index开始且长度为length 的子串,并返回所取出的子串。

以字符串“China today”为例,其第一个字符“C”的序号为1(而其在字符数组str中的下标为0),从序号 5开始且长度为 3的子串为“at”。

【问题1】(6分)函数substring 中有两处错误,请指出这些错误所在代码的行号,并在不增加和删除代码行的情况下进行修改,写出修改正确后的完整代码行(有注释时,注释可省略)。

【说明2】在C函数 2中,reverse(unsigned intn的功能是求出并返回n的反序数。

例如,1234 的反序数是4321,其求解过程如下: (1)由1234除以 10得到商123和余数4,O乘以10再加上 4得到 4; (2)由123除以10得到商12和余数 3,4乘以10再加上 3得到43; (3)由12除以10得到商 l和余数2,43乘以10 再加上2得到432; (4)由 1除以 10得到商 0和余数 1,432乘以10再加上 1得到4321。

2011安徽省上半年软考网络工程师下午理论考试试题及答案

D.在幻灯片视图下,也可以选定多个幻灯片。

3、如果两台交换机直接用双绞线相连,其中一端采用了,白橙/橙/白绿/蓝/白蓝/绿/白棕/棕的线序,另一端选择哪一种线序排列是正确的_______。(B)

A.白绿/绿/白橙/橙/白蓝/蓝/白棕/棕 B.白绿/绿/白橙/蓝/白蓝/橙/白棕/棕

C.白橙/橙/白绿/绿/白蓝/蓝/白棕/棕 D.白橙/橙/白绿/蓝/白蓝/绿/白棕/棕

4、如果两台交换机直接用双绞线相连,其中一端采用了,白橙/橙/白绿/蓝/白蓝/绿/白棕/棕的线序,另一端选择哪一种线序排列是正确的_______。(B)

A.白绿/绿/白橙/橙/白蓝/蓝/白棕/棕 B.白绿/绿/白橙/蓝/白蓝/橙/白棕/棕

A.40GB B.80GB C.120GB D.160GB

30、在Windows 2000 Advanced Server最多支持的处理器数量是______。(C)

A.2 B.4 C.8 D.16

31、目前网络传输介质中传输安全性最高的是______。(A)

A.光纤 B.同轴电缆C.电话线 D.双绞线

1、将FAT分区转化成NTFS分区使用的命令_________。(B)

A.format B.convert C.fordisk D.无法确定

2、PowerPoint中,有关选定幻灯片的说法中错误的是______。 (D)

A.在浏览视图中单击幻灯片,即可选定。

B.如果要选定多张不连续幻灯片,在浏览视图下按 CTRL 键并单击各张幻灯片。

28、某IP地址为160.55.115.24/20,它的子网划分出来的网络ID地址_____。(A)

2011浙江省上半年软考网络工程师下午理论考试试题及答案

1、基准达标项满(B)分作为安全基线达标合格的必要条件。

A、50B、60C、70D、802、Red Flag Linux指定域名服务器位置的文件是(C)。

A、etc/hostsB、etc/networksC、etc/rosolv.confD、/.profile3、保证计算机信息运行的安全是计算机安全领域中最重要的环节之一,以下(B)不属于信息运行安全技术的范畴。

A、风险分析B、审计跟踪技术C、应急技术D、防火墙技术4、一个公司在制定信息安全体系框架时,下面哪一项是首要考虑和制定的?(A)A、安全策略B、安全标准C、操作规程D、安全基线5、当今IT的发展与安全投入,安全意识和安全手段之间形成(B)。

A、安全风险屏障B、安全风险缺口C、管理方式的变革D、管理方式的缺口6、下面哪一项最好地描述了组织机构的安全策略?(A)A、定义了访问控制需求的总体指导方针B、建议了如何符合标准C、表明管理意图的高层陈述D、表明所使用的技术控制措施的高层陈述7、Unix系统中的账号文件是(A)。

A、/etc/passwdB、/etc/shadowC、/etc/groupD、/etc/gshadow8、以下哪种风险被定义为合理的风险?(B)A、最小的风险B、可接受风险C、残余风险D、总风险9、以下哪一项计算机安全程序的组成部分是其它组成部分的基础?(A)A、制度和措施B、漏洞分析C、意外事故处理计划D、采购计划10、信息分类是信息安全管理工作的重要环节,下面哪一项不是对信息进行分类时需要重点考虑的?(C)A、信息的价值B、信息的时效性C、信息的存储方式D、法律法规的规定11、在对一个企业进行信息安全体系建设中,下面哪种方法是最佳的?(B)A、自下而上B、自上而下C、上下同时开展D、以上都不正确12、下列情形之一的程序,不应当被认定为《中华人民共和国刑法》规定的“计算机病毒等破坏性程序”的是:(A)。

A、能够盗取用户数据或者传播非法信息的B、能够通过网络、存储介质、文件等媒介,将自身的部分、全部或者变种进行复制、传播,并破坏计算机系统功能、数据或者应用程序的C、能够在预先设定条件下自动触发,并破坏计算机系统功能、数据或者应用程序的D、其他专门设计用于破坏计算机系统功能、数据或者应用程序的程序13、/etc/ftpuser文件中出现的账户的意义表示(A)。

2011湖北省上半年软考网络工程师下午理论考试试题及答案

7、信息安全的金三角是(C)。

A、可靠性,保密性和完整性 B、多样性,冗余性和模化性

C、保密性,完整性和可用性 D、多样性,保密性和完整性

8、Solaris操作系统下,下面哪个命令可以修改/n2kuser/.profile文件的属性为所有用户可读、科协、可执行?(D)

B、终端账号、秘密、漏洞补丁等系统安全管理;桌面及主机设置管理;终端防病毒管理

C、终端接入和配置管理;桌面及主机设置管理;终端防病毒管理

D、终端接入和配置管理;终端账号、秘密、漏洞补丁等系统安全管理;桌面及主机设置管理

24、以下哪一项是对信息系统经常不能满足用户需求的最好解释?(C)

A、没有适当的质量管理工具 B、经常变化的用户需求

15、下面哪一种风险对电子商务系统来说是特殊的?(D)

A、服务中断 B、应用程序系统欺骗

C、未授权的信息泄露 D、确认信息发送错误

16、下面哪一项最好地描述了风险分析的目的?(C)

A、识别用于保护资产的责任义务和规章制度

B、识别资产以及保护资产所使用的技术控制措施

32、Linux系统通过(C)命令给其他用户发消息。

A、less B、mesg C、write D、echo to

33、Red Flag Linux指定域名服务器位置的文件是(C)。

A、etc/hosts B、etc/networks C、etc/rosolv.conf D、/.profile

A、终端接入和配置管理;终端账号、秘密、漏洞补丁等系统安全管理;桌面及主机设置管理;终端防病毒管理

B、终端账号、秘密、漏洞补丁等系统安全管理;桌面及主机设置管理;终端防病毒管理

2011河南省上半年软考网络工程师下午试题及答案

A、“普密”、“商密”两个级别 B、“低级”和“高级”两个级别

C、“绝密”、“机密”、“秘密”三个级别

D、“一密”、“二密”,“三密”、“四密”四个级别

10、重要系统关键操作操作日志保存时间至少保存(C)个月。

A、威胁、脆弱性 B、系统价值、风险

C、信息安全、系统服务安全 D、受侵害的客体、对客体造成侵害的程度业务

20、公司应明确员工的雇佣条件和考察评价的方法与程序,减少因雇佣不当而产生的安全风险。人员考察的内容不包括(B)。

A、身份考验、来自组织和个人的品格鉴定 B、家庭背景情况调查

1、信息安全风险缺口是指(A)。

A、IT的发展与安全投入,安全意识和安全手段的不平衡

B、信息化中,信息不足产生的漏洞

C、计算机网络运行,维护的漏洞

D、计算中心的火灾隐患

2、下面对国家秘密定级和范围的描述中,哪项不符合《保守国家秘密法》要求?(C)

A、国家秘密和其密级的具体范围,由国家保密工作部门分别会同外交、公安、国家安全和其他中央有关规定

16、职责分离是信息安全管理的一个基本概念。其关键是权利不能过分集中在某一个人手中。职责分离的目的是确保没有单独的人员(单独进行操作)可以对应用程序系统特征或控制功能进行破坏。当以下哪一类人员访问安全系统软件的时候,会造成对“职责分离”原则的违背?(D)

A、数据安全管理员 B、数据安全分析员

A、数据安全管理员 B、数据安全分析员

C、系统审核员 D、系统程序员

26、在国家标准中,属于强制性标准的是:(B)

A、GB/T XXXX-X-200X B、GB XXXX-200X

2011西藏自治区上半年软考网络工程师下午理论考试试题及答案

30、Windows Server 2003操作系统比Windows 2000 Server操作系统多了下列哪项服务________。(B)

A.NNTP B.POP3 C.SMTP D.FTP

31、Windows 2003操作系统有多少个版本_______。(C)

A.2 B.3 C.4 D.5

1、下面哪条命令可以把一个压缩的打包文件解压并解包_______?(D)

A.tar cvf B.tar xvf C.tar zcvf D.tar zxvf

2、当普通用户被root授予某些管理命令的使用权时,问,普通用户使用命令sudo的哪个选项可以查看他可以执行的命令_______?(A)

29、如果两台交换机直接用双绞线相连,其中一端采用了,白橙/橙/白绿/蓝/白蓝/绿/白棕/棕的线序,另一端选择哪一种线序排列是正确的_______。(B)

A.白绿/绿/白橙/橙/白蓝/蓝/白棕/棕 B.白绿/绿/白橙/蓝/白蓝/橙/白棕/棕

C.白橙/橙/白绿/绿/白蓝/蓝/白棕/棕 D.白橙/橙/白绿/蓝/白蓝/绿/白棕/棕

A.54Mbps B.100Mbps C.108Mbps D.118Mbps

23、IP地址是一个32位的二进制数,它通常采用点分________。( C)

A.二进制数表示 B.八进制数表示 C.十进制数表示 D.十六进制数表示

24、为了使活动目录服务和相关的客户软件运行正常,你必须安装和配置________。(D)

32、若命令mkdir具有SetUID的s权限位,问当普通用户Sam执行命令mkdir时,新建的目录所有者为哪个用户________?(C)

A.Sam B.users C.root D.sys

2011山西省上半年软考网络工程师上、下午试题及答案

1、管理审计指(C)A、保证数据接收方收到的信息与发送方发送的信息完全一致B、防止因数据被截获而造成的泄密C、对用户和程序使用资源的情况进行记录和审查D、保证信息使用者都可2、Unix系统中如何禁止按Control-Alt-Delete关闭计算机?(B)A、把系统中“/sys/inittab”文件中的对应一行注释掉B、把系统中“/sysconf/inittab”文件中的对应一行注释掉C、把系统中“/sysnet/inittab”文件中的对应一行注释掉D、把系统中“/sysconf/init”文件中的对应一行注释掉3、Windows nt/2k中的.pwl文件是?(B)A、路径文件B、口令文件C、打印文件D、列表文件4、目前我国颁布实施的信息安全相关标准中,以下哪一个标准属于强制执行的标准?(B)A、GB/T 18336-2001 信息技术安全性评估准则B、GB 17859-1999 计算机信息系统安全保护等级划分准则C、GB/T 9387.2-1995 信息处理系统开放系统互联安全体系结构D、GA/T 391-2002 计算机信息系统安全等级保护管理要求5、在对一个企业进行信息安全体系建设中,下面哪种方法是最佳的?(B)A、自下而上B、自上而下C、上下同时开展D、以上都不正确6、在国家标准中,属于强制性标准的是:(B)A、GB/T XXXX-X-200XB、GB XXXX-200XC、DBXX/T XXX-200XD、QXXX-XXX-200X7、在信息安全策略体系中,下面哪一项属于计算机或信息安全的强制性规则?(A)A、标准(Standard)B、安全策略(Security policy)C、方针(Guideline)D、流程(Proecdure)8、NT/2K模型符合哪个安全级别?(B)A、B2B、C2C、B1D、C19、从风险的观点来看,一个具有任务紧急性,核心功能性的计算机应用程序系统的开发和维护项目应该(A)。

2011吉林省上半年软考网络工程师下午考资料

34、Windows 2000下诊断DNS故障时,最常用的命令是:______。(B)

A.NETSTAT B.NSLOOKUP C.ROUTE D.NBTSTAT

35、为了使活动目录服务和相关的客户软件运行正常,你必须安装和配置________。(D)

①.查询公司默认的DNS服务器

②.查询ROOT DNS服务器

③.查询.CN 域的DNS服务器

④.查询 域的DNS服务器

⑤.查询 域的DNS服务器

A.①②③④⑤ B.①③④⑤② C.①⑤ D.⑤④③②①

32、Windows Server 2003操作系统比Windows 2000 Server操作系统多了下列哪项服务________。(B)

C.双向可传递信任关系 D.以上都不正确

17、以下命令中哪一个命令是配置Cisco 1900系列交换机特权级密码________。(A)

A.enable password cisco level 15 B.enable password csico

C.enable secret csicoD.enable password level

C.所有者和所属组可以执行写操作 D.任何人都不能执行写操作

A.NNTP B.POP3 C.SMTP D.FTP

33、在计算机名为huayu的Windows Server 2003服务器上利用IIS搭建好FTP服务器后,建立用户为jacky,密码为123,如何直接用IE来访问________。(C)

A.http://jacky:123@huayu B.ftp://123:jacky@huayu

2011安徽省上半年软考网络工程师下午最新考试试题库

9、在计算机名为huayu的Windows Server 2003服务器上利用IIS搭建好FTP服务器后,建立用户为jacky,密码为123,如何直接用IE来访问________。(C)

A.http://jacky:123@huayu B.ftp://123:jacky@huayu

C.ftp://jacky:123@huayu D.http://123:jacky@huayu

D.-rw-r--rw- , -r-----r--

7、下面哪条命令可以把一个压缩的打包文件解压并解包_______?(D)

A.tar cvf B.tar xvf C.tar zcvf D.tar zxvf

8、Windows 2003操作系统有多少个版本_______。(C)

A.2 B.3 C.4 D.5

22、在计算机名为huayu的Windows Server 2003服务器上安装IIS后,把IWAN_huayu用户删除或改密码后________。(A)

A.动态网页和程序无法运行

B.静态网页和程序无法运行

C.任何网页和程序无法运行

D.任何网页可运行,程序无法运行

23、DNS服务器中,的MX记录表示______。(A)

A.邮件记录 B.主机记录 C.资源记录 D.更新记录

24、若要系统中每次缺省添加用户时,都自动设置用户的宿主目录为/users,需修改哪一个配置文件?(A)

A./etc/default/useradd B./etc/login.defs C./etc/shadow D./etc/passwd

D.直接Reset计算机结束该程序的运行

39、如果两台交换机直接用双绞线相连,其中一端采用了,白橙/橙/白绿/蓝/白蓝/绿/白棕/棕的线序,另一端选择哪一种线序排列是正确的_______。(B)

2011安徽省上半年软考网络工程师上、下午理论考试试题及答案

C、系统审核员 D、系统程序员

6、以下哪一项是对信息系统经常不能满足用户需求的最好解释?(C)

A、没有适当的质量管理工具 B、经常变化的用户需求

C、用户参与需求挖掘不够 D、项目管理能力不强

A、物理安全策略 B、访问控制策略

C、信息加密策略 D、防火墙策略

28、以下人员中,谁负有决定信息分类级别的责任?(B)

A、用户 B、数据所有者 C、审计员 D、安全官

29、HOME/.netrc文件

1、项目管理是信息安全工程师基本理论,以下哪项对项目管理的理解是正确的?(A)

A、项目管理的基本要素是质量,进度和成本

B、项目管理的基本要素是范围,人力和沟通

C、项目管理是从项目的执行开始到项目结束的全过程进行计划、组织

D、项目管理是项目的管理者,在有限的资源约束下,运用系统的观点,方法和理论,对项目涉及的技术工作进行有效地管理

C、处于公平,进行惩戒时不应考虑员工是否是初犯,是否接受过培训

D、尽管法律诉讼是一种严厉有效的惩戒手段,但使用它时一定要十分慎重

13、Windows 2000目录服务的基本管理单位是(D)。

A、用户 B、计算机 C、用户组 D、域

14、Unix中,哪个目录下运行系统工具,例如sh,cp等?(A)

7、一个公司在制定信息安全体系框架时,下面哪一项是首要考虑和制定的?(A)

A、安全策略 B、安全标准 C、操作规程 D、安全基线

8、从风险管理的角度,以下哪种方法不可取?(D)

A、接受风险 B、分散风险 C、转移风险 D、拖延风险

9、项目管理是信息安全工程师基本理论,以下哪项对项目管理的理解是正确的?(A)

2011香港特别行政区上半年软考网络工程师上、下午试题及答案

33、公司的一个员工被解雇了,他有权限使计算机的文件成倍增加。你也想让新雇佣的员工具有和他一样的权限,并确保被解雇的员工不能再访问和使用这些文件,应该怎么办________?(A)

A.重新命名老员工的帐户给新员工,更改密码

B.复制老员工的权限给新员工,删除老员工帐户

A.NNTP B.POP3 C.SMTP D.FTP

22、以下命令中哪一个命令是配置Cisco 1900系列交换机特权级密码________。(A)

A.enable password cisco level 15 B.enable password csico

C.enable secret csicoD.enable password level

A./etc/default/useradd B./etc/login.defs C./etc/shadow D./etc/passwd

30、将FAT分区转化成NTFS分区使用的命令_________。(B)

A.format B.convert C.fordisk D.无法确定

D.PentiumII 300MHz/256M内存/500M硬盘自由空间

11、在掉电状态下,哪种类型的存储器不保留其内容_______?(C)

A.NVRAM B.ROM C.RAM D.Flash

12、一个文件的权限为“rwxr-----”,那么以下哪个说法是正确的_______?(B)

A.所有用户都可以执行写操作B.只有所有者可以执行写操作

C.所有者和所属组可以执行写操作 D.任何人都不能执行写操作

13、若要系统中每次缺省添加用户时,都自动设置用户的宿主目录为/users,需修改哪一个配置文件?(A)

2011福建省上半年软考网络工程师上、下午理论考试试题及答案

20、将FAT分区转化成NTFS分区使用的命令_________。(B)

A.format B.convert C.fordisk D.无法确定

21、Linux系统中的块设备文件在使用命令ls -l查询时用什么符号表示_______?(B)

A.c B.b C.l D.d

A.Protocol B.Gateway C.WINS D.DNS

40、如果我们将某文件夹的本地权限设为“Everyone 读取”,而将该文件夹的共享权限设为“Everyone 更改”。那么当某用户通过网络访问该共享文件夹时将拥有_______。(D)

A.更改权限 B.完全控制权限 C.写入权限 D.读取权限

A.-l B.-a C.-m D.-s

38、想要完全释放计算机的IP地址在Dos提示符下输入的命令为______。(B)

A.IPCONFIG/ALL B.IPCONFIG/RENEW

C.IPCONFIG/RELEASE D.WINIPCFG

39、为了使活动目录服务和相关的客户软件运行正常,你必须安装和配置________。(D)

D.-rw-r--rw- , -r-----r--

35、为了使活动目录服务和相关的客户软件运行正常,你必须安装和配置________。(D)

A.Protocol B.Gateway C.WINS D.DNS

36、你的计算机装的Windows 2000 Professional。当你运行“磁盘碎片整理”程序的时候办公室停电了。重启计算机,你收到如下的错误信息:“不能找到操作系统或操作系统已坏”你该怎么做呢________。(D)

A.用安全模式进入计算机,重新格式化硬盘

B.用调试模式进入计算机,重新格式化硬盘

2011(上下)半年软考网络工程师精彩试题与问题详解

全国计算机技术与软件专业技术资格(水平)考试2011年上半年网络工程师上午试卷●在CPU中用于跟踪指令地址的寄存器是(1)。

(1)A.地址寄存器(MAR)B.数据寄存器(MDR)C.程序计数器(PC)D.指令寄存器(IR)试题解析:程序计数器是用于存放下一条指令所在单元的地址的地方。

答案:(1)C●指令系统中采用不同寻址方式的目的是(2)。

(2)A.提高从内存获取数据的速度B.提高从外存获取数据的速度C.降低操作码的译码难度D.扩大寻址空间并提高编程灵活性答案:(2)D●在计算机系统中采用总线结构,便于实现系统的积木化构造,同时可以(3)。

(3)A.提高数据传输速度B.提高数据传输量C.减少信息传输线的数量D.减少指令系统的复杂性答案:(3)C●某计算机系统由下图所示的部件构成,假定每个部件的千小时可靠度为R,则该系统的千小时可靠度为(4)。

(4)A.R+2R/4 B.R+R2/4 C.R(1-(1-R) 2)D.R(1-(1-R)2)2试题解析:并行的可靠度=1-(1-R)(1-R)总可靠度=(1-(1-R)(1-R)) * R * (1-(1-R)(1-R))答案:(4)D●软件产品的可靠度并不取决于(5)。

(5)A.潜在错误的数量B.潜在错误的位置C.软件产品的使用方法D.软件产品的开发方式答案:(5)C●模块A直接访问模块B的内部数据,则模块A和模块B的耦合类型为(6)。

(6)A.数据耦合B.标记耦合C.公共耦合D.内容耦合试题解析:一般可将耦合度从弱到强分为以下七级:★非直接耦合指两个模块中任一个都不依赖对方独立工作。

这类耦合度最低。

★数据耦合指两个模块间只是通过参数表传递简单数据。

★特征耦合指两个模块都与同一个数据结构有关。

★控制耦合指两个模块间传递的信息中含有控制信息。

★外部耦合指若干模块都与同一个外部环境关联,例如I/O处理使所有I/O模块与特定的设备、格式和通信协议相关联。

★公共耦合指两个或多个模块通过引用一个公共区的数据而发生相互作用。

2011上半年软考网络工程师真题下午试题

2011年上半年网络工程师下午试卷试题一(共15分)阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏内。

【说明】某企业欲构建局域网,考虑到企业的很多业务依托于网络,要求企业内部用户能够高速访问企业服务器,并且对网络的可靠性要求很高。

因此,在网络的设计中,要考虑网络的冗余性,不能因为单点故障引起整个网络的瘫痪。

某网络公示根据企业需求,将网络拓扑结构设计为双核心来进行负载均衡和容错。

该公司给出的网络拓扑如图1-1所示:图1-1【问题1】(6分)在该网络拓扑图中,请根据用户需求和设计要求,指出至少三个不合理之处,并简要说明理由。

答案:1.所有汇聚层交换机应当分别链接到2个核心层交换机上,形成链路冗余,提高可靠性。

2.2个核心层交换机应该分别链接到路由器上,形成链路冗余,提高可靠性。

3.企业服务器应该直接连到核心层交换机上,提高访问速度。

4.桌面用户不应该直接链接核心层交换机,这样会影响交换机性能。

(指出三个就可以拿满6分)【问题2】(5分)该企业有分支机构地处其他省市,计划采用MPLS VPN进行网络互连,请根据MPLS VPN的技术原理回答以下问题:1.MPLS技术主要为了提高路由器转发速率而提出的,其核心思想是利用标签交换取代复杂的路由运算和路由交换;该技术实现的核心是把(1)封装在(2)数据包中。

(1)(2)备选答案:A.IP数据报B.MPLS C.TCP D.GRE答案:(1)A 或 IP数据报,(2)B 或 MPLS2.MPLS VPN承载平台由PE路由器、CE路由器和P路由器组成,其中(3)是MPLS核心网中的路由器,这种路由器只负责依据MPLS标签完成数据包的高速转发,(4)是MPLS边缘路由器,负责待传送数据包的MPLS标签的生成和弹出,还负责发起根据路由建立交换标签的动作。

(5)是直接与电信运营商相连的用户端路由器,该设备上不存在任何带有标签的数据包。

试题解析:MPLS VPN的一些基本概念:P(Provider)是核心层设备,提供商路由器,服务提供商是不连接任何CE路由器的骨干网路由设备,它相当于标签交换路由器(LSR)。

2011陕西省上半年软考网络工程师上、下午最新考试试题库(完整版)

B.如果要选定多张不连续幻灯片,在浏览视图下按 CTRL 键并单击各张幻灯片。

A. B. C.boot.ini D.ntbootdd.sys

26、在Windows 2000操作系统中,登陆时使用的用户名对应的密码保存的路径______。(B)

A.C:\WINDOWS\system32\config\SAM

B.C:\WINNT\system32\config\SAM

A.更改权限 B.完全控制权限 C.写入权限 D.读取权限

36、以下命令中哪一个命令是配置Cisco 1900系列交换机特权级密码________。(A)

A.enable password cisco level 15 B.enable password csico

C.enable secret csicoD.enable password level

1、以下命令中哪一个命令是配置Cisco 1900系列交换机特权级密码________。(A)

A.enable password cisco level 15 B.enable password csico

C.enable secret csicoD.enable password level

16、将200.200.201.0这个网络进行子网的划分,要求尽可能划分出最多的网段,但每个网段不能少于5台计算机,该子网的子网掩码是_______。(C)

A.255.255.255.240 B.255.255.255.252 C.255.255.255.248 D.255.255.255.0

10、在使用了shadow口令的系统中,/etc/passwd和/etc/shadow两个文件的权限正确的是:________。(C)

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2011年上半年网络工程师下午试卷试题一(共15分)阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏内。

【说明】某企业欲构建局域网,考虑到企业的很多业务依托于网络,要求企业内部用户能够高速访问企业服务器,并且对网络的可靠性要求很高。

因此,在网络的设计中,要考虑网络的冗余性,不能因为单点故障引起整个网络的瘫痪。

某网络公示根据企业需求,将网络拓扑结构设计为双核心来进行负载均衡和容错。

该公司给出的网络拓扑如图1-1所示:图1-1【问题1】(6分)在该网络拓扑图中,请根据用户需求和设计要求,指出至少三个不合理之处,并简要说明理由。

【问题2】(5分)该企业有分支机构地处其他省市,计划采用MPLS VPN进行网络互连,请根据MPLS VPN的技术原理回答以下问题:1.MPLS技术主要为了提高路由器转发速率而提出的,其核心思想是利用标签交换取代复杂的路由运算和路由交换;该技术实现的核心是把(1)封装在(2)数据包中。

(1)(2)备选答案:A.IP数据报 B.MPLS C.TCP D.GRE2.MPLS VPN承载平台由PE路由器、CE路由器和P路由器组成,其中(3)是MPLS核心网中的路由器,这种路由器只负责依据MPLS标签完成数据包的高速转发,(4)是MPLS边缘路由器,负责待传送数据包的MPLS标签的生成和弹出,还负责发起根据路由建立交换标签的动作。

(5)是直接与电信运营商相连的用户端路由器,该设备上不存在任何带有标签的数据包。

【问题3】(4分)企业网络运行过程中会碰到各种故障。

一方面,网络管理人员可以利用网络设备及系统提供的集成命令对网络进行故障排除,例如利用(6)命令可以查看系统的安装情况与网络的正常运行状况,另一方面,利用专用故障排除工具可以快速的定位故障点,例如利用(7)可以精确地测量光纤的长度、定位光纤的断点。

(6)备选答案:A.ping B.debug C.show D.tracert(7)备选答案:A.数字万用表 B.时域放射计 C.光时域反射计 D.网络分析仪试题二(共15分)阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】Linux系统有其独特的文件系统ext2,文件系统包括文件的组织结构、处理文件的数据结构及操作文件的方法。

可以通过命令获取系统及磁盘分区状态信息,并能对其进行管理。

【问题1】(6分)以下命令中,改变文件所属群组的命令是(1),编辑文件的命令是(2),查找文件的命令是(3)。

(1)~(3)备选答案:A.chmod B.chgrp C.vi D.which【问题2】(2分)在Linux中,伪文件系统(4)只存在于内存中,通过它可以改变内核的某些参数。

A./proc B.ntfs C./tmp D./etc/profile【问题3】(4分)在Linux中,分区为主分区、扩展分区和逻辑分区,使用fdisk –l命令获得分区信息如下所示:Disk /dev/hda:240 heads, 63 sectors, 140 cylindersUnits=cylinders of 15120 * 512 bitesDevice Boot Start End Blocks Id System /dev/hda 1 286 2162128+ c Win95FAT32(LBA)/dev/hda2 * 288 1960 12496680 5 Extended /dev/hda5 288 289 15088+ 83 Linux/dev/hda6 290 844 4195768+ 83 Linux/dev/hda7 845 983 1050808+ 82 Linux swap /dev/hda8 984 1816 6297448+ 83 Linux/dev/hda9 1817 1940 937408+ 83 Linux其中,属于扩展分区的是(5)。

使用df -T命令获得信息部分如下所示:Filesystem Type 1kBlocks Used Avallable Use% Mounted on/dev/hda6 relserfs 4195632 2015020 2180612 49% //dev/hda5 ext2 14607 3778 10075 8% /boot/dev/hda9 relserfs 937372 202368 735004 22% /hom e/dev/hda8 relserfs 6297248 3882504 2414744 62% /optShmfs shm 256220 0 256220 0% /dev/sh m/dev/hda1 vfat 2159992 1854192 305800 86% /windows/ c其中,不属于Linux系统分区的是(6)。

【问题4】(3分)在Linux系统中,对于(7)文件中列出的Linux分区,系统启动时会自动挂载。

此外,超级用户可以通过(8)命令将分区加载到指定目录,从而该分区才在Linux系统中可用。

试题三(共15分)阅读以下说明,回答问题1至问题5,将解答填入答题纸对应的解答栏内。

【说明】某网络拓扑结构如图3-1所示,网络1和网络2 的主机均由DHCP_Server 分配IP地址。

FTP_Server的操作系统为Windows Server 2003,Web_Server的域名为。

图3-1【问题1】(4分)DHCP_Server服务器可以动态分配的IP地址范围为(1)和(2)。

【问题2】(2分)若在host1上运行ipconfig命令,获得如图3-2所示结果,host1能正常访问Internet吗?说明原因。

图3-2【问题3】(3分)若host1成功获取IP地址后,在访问网站时,总是访问到,而同一网段内的其他客户端访问该网站正常。

在host1的C:\WINDOWS\system32\drivers\etc目录下打开(3)文件,发现其中有如下两条记录:127.0.0.1 localhost(4)在清除第2条记录后关闭文件,重启系统或host1访问 网站正常。

请填充(4)处空缺内容。

【问题4】(2分)在配置FTP_server时,图3-3的“IP地址”文本框应填入(5)。

图3-3【问题5】(4分)若FTP配置的虚拟目录为pcn,虚拟目录配置如图3-4与3-5所示。

图3-4图3-5根据以上配置,哪些主机可以访问该虚拟目录?访问该虚拟目录的命令是(6)。

试题四(共15分)阅读以下说明,回答问题1至问题5,将解答填入答题纸对应的解答栏内。

【说明】某公司两分支机构之间的网络配置如图4-1所示,为保护通信安全,在路由器router-a和router-b上配置IPSec安全策略,对192.168.8.0/24网段和192.168.9.0/24网段之间数据进行加密处理。

图4-1【问题1】(3分)为建立两个分支机构之间的通信,请完成下面的路由配置命令。

Router-a(config)#ip router 0.0.0.0 0.0.0.0 (1)Router-b(config)#ip router 0.0.0.0 0.0.0.0 (2)【问题2】(3分)下面的命令是在路由器router-a中配置IPSec隧道。

请完成下面的隧道配置命令。

router-a(config)# crypto tunnel tun1 (设置IPSec隧道名称为tun1)router-a(config-tunnel)# peer address (3)(设置隧道对端IP 地址)router-a(config-tunnel)# local address (4)(设置隧道本端IP 地址)router-a(config-tunnel)# set auto-up (设置为自动协商)router-a(config-tunnel)# exit (退出隧道设置)【问题3】(3分)router-a与router-b之间采用预共享密钥“12345678”建立IPSec安全关联,请完成下面配置命令router-a(config)# crypt ike key 123456789 address (5)router-b(config)# crypt ike key 123456789 address (6)【问题4】(3分)下面的命令在路由器router-a中配置了相应的IPSec策略,请说明该策略的含义。

Router-a(config)# crypto policy p1Router-a(config-policy)# flow 192.168.8.0 255.255.255.0 192.168.9.0 255.255.255.0 ip tunnel tun1【问题5】(3分)下面的命令在路由器router-a中配置了相应的IPSec提议。

router-a(config)#crypto ipsec proposal secp1router-a(config-ipsec-prop)# esp 3des sha1router-a(config-ipsec-prop)#exit该提议表明:IPsec采用ESP报文,加密算法采用(7),认证算法采用(8)。

试题五(共15分)阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏内。

【说明】某单位网络的拓扑结构示意图如图5-1所示。

该网络采用RIP协议,要求在R2上使用访问控制列表禁止网络192.168.20.0/24上的主机访问网络192.168.10.0/24,在R3上使用访问控制列表禁止网络192.168.20.0/24上的主机访问10.10.10.0/24上的Web服务,但允许访问其他服务器。

图5-1【问题1】(8分)下面是路由器R1的部分配置,请根据题目要求,完成下列配置。

……R1(config)#interface Serial0R1(config-if)#ip address (1)(2)R1(config)#ip routingR1(config)# (3)(进入RIP协议配置子模式)R1(config-router)# (4)(声明网络192.168.1.0/24)【问题2】(3分)R2#config tR2(config)#access-list 50 deny 192.168.20.0 0.0.0255R2(config)#access-list 50 permit anyR2(config)#interface (5)R2(config-if)#ip access-group (6)(7)【问题3】(4分)1.下面是路由器R3的部分配置,请根据题目要求,完成下列配置。