ARM平台下Netfilter数据转发性能研究

ARM平台下Netfilter日志管理技术研究

提 出基于 A M平 台 下的 N t e 日志 管理 技术 方案 和通 信 1志 收集 、 R e hr i f 3 发送 的流程 逻 辑 思路 ; 用 Lnx内核 i — L G模 调 iu p UO t

块获 取 N t e 数据 包处 理 日志并记 录 于嵌 入式 数据 库 ; 出了 日志管 理 的关键 函数 和嵌 入式 数据 库 的设 训‘ ei r f h 提 方法 , 用 脚 利

Ur m q 0 Chi u i83 011, na;

2 C l g f c n e a dT c n lg , ij n r u ua U i ri , rmq 3 0 1 C ia . o e eo i c n e h oo y X ni gAgi l rl nv s y U u i 0 9 , hn ) l S e a ct e t 8

ma a e n o u i n a d c mmu ia i n l g c l c i g a d s n i g b s d o lO p af r i Cal d t e i t ULOG d l fLi u e e n g me ts l t o n o n c t o o l t o e n n e d n a e n aT l t n ; l h p o e mo u e o n x k r l n

刘 文 赵 晓 东 , , 王 伟 徐 , 磊 肖松 海 ,

(. 1 新疆机 电职业技术学院 电气工程 系, 新疆 乌鲁木齐 80 1 ; 30 1 2 新 疆农 业 大 学 科 学技 术 学 院 , . 新疆 鸟鲁木 齐 8 09 ) 30 1

摘 要 : 上 中小 型 防火 墙设 备 的 日志管理 功能 极 为有 限 。为 了提高行 为记 录 的 效率 及 功能 , 市面 没计 防 火墙 软硬 件 平 ,

基于Netfilter改善网络性能的研究与实现

映射 表 中为每 一个需要 转换 的内部保 留地址 创建一个 固定 的转 换条 目称为 简单 条 目, 内部 主机 与外界 当 通信 时保 留地址 就会转 化为对应 的全局地址 ; 动态地址 转换 是边缘 路 『 器或 网关 中定 义 了一个 全局 地址 【 ] 池, 当内部 主机 要与外界 进行通 信时 , 如果是 第一次与 外接连接 , 则边缘路 由器或 网关 将会动态 的从 NA T

方法 , 它允许在 内部 网络使用 保 留 I P地址 的主机连 人 Itr e. 此 , nen t 怎样 高效利用 已有 网络 没施 满足

新 的需 求 , 为 值 得 关 注 的 问 题 . 成

近几年随 着安徽工程科 技学 院在校师生 数量的急剧 的增加 , 园 内的注册用 户数也 急剧 的增 加 , 校 一般 每天 上网的高 峰时期 实时在线人数 在 5 0以上 , 0 校园 网的高效运行 面临着 巨大的挑战. 本文分析 了 NAT、

地 址 池 中选 择 一 个 全 局 地 址 , 内 部 保 留地 址 进 行 地 址 转 换 , 记 录 在 NAT 转 换 映 射 表 中 , 对 并 当连 接 终 止

时 被 释 放 , 增 强 网络 的 灵 活 性 , 高 全 局 地 址 的使 用 效 率 . 可 捉

12 Neftr 架 及 其 NA r运 行 原 理 . tl 框 ie

2525 内的 I 5.5 ) P地 址 , 内部 主机 访 问 Ilr e 资 源 时 , 缘 路 r 器 或 网 关 利 用 NA F技 术 将 私 有 地 址 当 nen t 边 h 替换 成 可 全 局 路 m 的 I P地 址 , 而 实 现 内部 网 络 与 Itr e 的 透 明 通 信 . 从 n en t N AT 分 为 静 态 地 址 转 换 和 动 态 地 址 转 换 . 态 地 址 转 换 是 最 简 单 的 一 种 转 换 方 式 , 在 NAT 转 换 静 它

基于国产龙芯CPU的高性能防火墙转发性能的研究与实现

基于国产龙芯CPU的高性能防火墙转发性能的研究与实现作者:陈绍黔王湘新幸雪初肖晨阳梁剑来源:《电脑知识与技术》2013年第20期摘要:防火墙作为网络安全产品中必不可少的设备,广泛应用于网络环境中,但目前国内信息安全厂商普遍采用国外核心芯片,软件OEM国外产品并不鲜见,大量充斥的“伪安全”产品无法达到真正的安全,核心技术和关键装备主要依赖进口,信息安全问题严重威胁我国政治、经济和国防安全。

该文设计基于龙芯CPU的防火墙系统,采用国产CPU为核心,即满足网络安全需求也符合国家自主创新政策。

该文首先对龙芯CPU和防火墙的基本概念与原理进行介绍,通过对龙芯防火墙报文转发引擎核心Netfilter框架的详细分析与研究之后,提出了基于软件预取和减少TLB失效技术提高转发性能,同时提出基于龙芯多核与硬件加速的高性能防火墙解决方案。

关键词:龙芯;防火墙;转发性能;Netfilter;硬件加速中图分类号:TP311 文献标识码:A 文章编号:1009-3044(2013)20-4588-041 龙芯防火墙转发性能研究与实现1.1龙芯防火墙平台简介1.1.1系统整体架构基于龙芯CPU的防火墙是一款具有百/千兆流量处理的系统,具有4个100/1000M自适应端口、一个串行管理接口、两个USB接口,支持一个Honeypot分析联动口,可供蜜罐或入侵检测系统在线分析网络信息,与防火墙联动实现入侵收敛。

同时,提供完善的路由协议(支持IPv4协议栈、L2/L3层交换及路由协议)、VLAN控制、流量控制、QoS(服务质量)保证等机制,提供完备的业务控制和用户管理能力,基于硬件实现深度包检测(DPI)和状态流检测(DFI)等技术感知应用层协议。

为校园网、企业网、政府网、行业网、金融网、中小企业等提供边界安全服务。

产品符合IEEE 802.3(u、ab) Ethernet、以太网标准,符合国家《信息安全技术防火墙技术要求和测试评价方法》GB/T 20281-2006质量指标依据标准。

Netfilter/Iptables性能优化探究

理 本机 产 生 的数据 包 。M a n g l e表 由这包 含 了这 五条 链 , 可 以

1 对 i p t a b I e s的简 单分析

N e t f i I t e r / I p t a b I 6 S 性能优化探究

孙 爱 爱 ( 武汉邮电科 学研究 院, 武汉

4 3 0 0 7 4 ) ቤተ መጻሕፍቲ ባይዱ

摘要 : N e t f i l t e r / i p t a b l e s系统是 L i n u x下 的一个功能强大的防火墙系统, 本文主要分析 i p t a b l e s的工作原理 以及数据包 通过 i p t a b l e s的流程 , 接着分析 了影响 i p t a b l e s性能的因素 , 最后在此基础上提 出几种简单 的方法来优化 i p t a b l e s防火墙 的性能, 以达到解决防火墙 性能瓶颈 问题的 目的。

t h e b o t t l e n e c k s i n f i r e w a l 1 p e r f o r m a n c e . Ke y wo r d s:f i r e w a l 1: i p t a b l e s :p e r f o r m a n c e o p t i m i z a t i o n

Ab s t r a c t: N e t f i l t e r / I p t a b l e s i s a f i r e w a l 1 s y s t e m b a s e d O n L i n u x w h i c h h a s a g r e a t f u n c t i o n .T h i s p a p e r i s

F i l t e r表 , 是默认的表, 它包括 I N P U T链 、O U T P U T链 以

Netfilter数据转发性能测试与研究

ue ajs n to n e ag rnt r o aa t fc ae peetd h efr n e o iu n te dt ow r— l dut tme d u dr a l e e me h r wok fr dt ri r rsne. e pr ma c fL n x i h aa fr ad a T o

且一直缺乏相应 的测 试数据 和改进方法 , 因此分析影响 Nef. tl i

流入 、 流经和流出 , 其中流入和流经的报文需要通过路由才能区 分, 而流经和流出的报文则需要经过投递 , 外 , 此 流经的报文还

有一个F R A D的过程 , OW R 即从一个 N C I 转到另一个 N C 。 I m

Neftr t l 钩子函数位置以及数据包处理流程 , ie 归纳如 图 1 。

NF I P PoSTRቤተ መጻሕፍቲ ባይዱUTI NG

tr e性能 的各种 因素 , 改进 Neftr tl 整体 数据转发性能的工作变 ie

K e w or s: Li x ou i y d nu r tng; e f m a e p ror nc of N efle ; a a or a di p ror a e; r el e gg n t t r d t f w r ng e f m nc ke i n d bu i g

C m ue E gnei n A p i t n 计 算机工程与应用 o p tr n ier ga d p l ai s n c o

2 1 ,7 3 014( )

6 1

N t l r 据 转 发 性 能 测试 与研 究 eft 数 ie

刘 文

LI U W e n

新疆机 电职业技术学院 电气工程系 , 乌鲁木齐 80 1 3 0 1

Netfilter框架完全解析

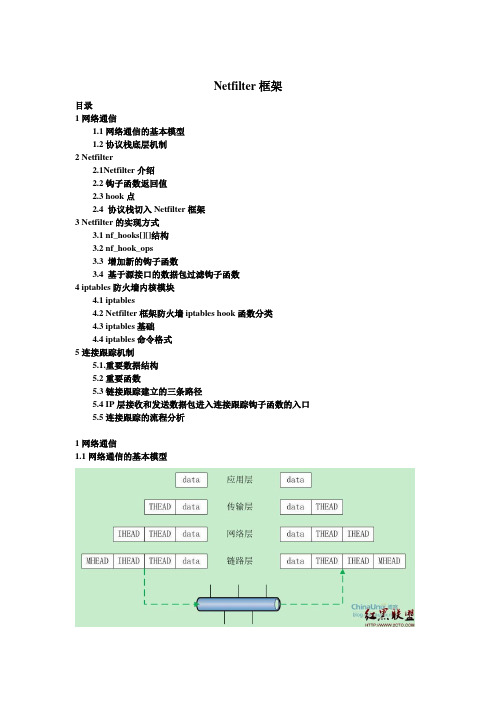

Netfilter框架目录1网络通信1.1网络通信的基本模型1.2协议栈底层机制2 Netfilter2.1Netfilter介绍2.2钩子函数返回值2.3 hook点2.4 协议栈切入Netfilter框架3 Netfilter的实现方式3.1 nf_hooks[][]结构3.2 nf_hook_ops3.3 增加新的钩子函数3.4 基于源接口的数据包过滤钩子函数4 iptables防火墙内核模块4.1 iptables4.2 Netfilter框架防火墙iptables hook函数分类4.3 iptables基础4.4 iptables命令格式5连接跟踪机制5.1.重要数据结构5.2重要函数5.3链接跟踪建立的三条路径5.4 IP层接收和发送数据包进入连接跟踪钩子函数的入口5.5连接跟踪的流程分析1网络通信1.1网络通信的基本模型在数据的发送过程中,从上至下依次是“加头”的过程,每到达一层数据就被会加上该层的头部;与此同时,接受数据方就是个“剥头”的过程,从网卡收上包来之后,在往协议栈的上层传递过程中依次剥去每层的头部,最终到达用户那儿的就是裸数据了。

1.2协议栈底层机制“栈”模式底层机制基本就是像下面这个样子:对于收到的每个数据包,都从“A”点进来,经过路由判决,如果是发送给本机的就经过“B”点,然后往协议栈的上层继续传递;否则,如果该数据包的目的地是不本机,那么就经过“C”点,然后顺着“E”点将该包转发出去。

对于发送的每个数据包,首先也有一个路由判决,以确定该包是从哪个接口出去,然后经过“D”点,最后也是顺着“E”点将该包发送出去。

协议栈五个关键点A,B,C,D和E就是我们Netfilter大展拳脚的地方了。

2 Netfilter2.1 Netfilter介绍Netfilter是Linux 2.4.x引入的一个子系统,它作为一个通用的、抽象的框架,提供一整套的hook函数的管理机制,使得诸如数据包过滤、网络地址转换(NAT)和基于协议类型的连接跟踪成为了可能。

Netfilter框架

Netfilter框架Netfilter是linux2.4内核实现数据包过滤/数据包处理/NAT等的功能框架。

该文讨论了linux 2.4内核的netfilter功能框架,还对基于netfilter 框架上的包过滤,NAT和数据包处理(packet mangling)进行了讨论。

阅读本文需要了解2.2内核中ipchains的原理和使用方法作为预备知识,若你没有这方面的知识,请阅读IPCHAINS-HOWTO。

第一部分:Netfilter基础和概念一、什么是NetfilterNetfilter比以前任何一版Linux内核的防火墙子系统都要完善强大。

Netfilter提供了一个抽象、通用化的框架,该框架定义的一个子功能的实现就是包过滤子系统。

因此不要在2.4中期望讨论诸如"如何在2.4中架设一个防火墙或者伪装网关"这样的话题,这些只是Netfilter功能的一部分。

Netfilter框架包含以下三部分:1 为每种网络协议(IPv4、IPv6等)定义一套钩子函数(IPv4定义了5个钩子函数),这些钩子函数在数据报流过协议栈的几个关键点被调用。

在这几个点中,协议栈将把数据报及钩子函数标号作为参数调用netfilter框架。

2 内核的任何模块可以对每种协议的一个或多个钩子进行注册,实现挂接,这样当某个数据包被传递给netfilter框架时,内核能检测是否有任何模块对该协议和钩子函数进行了注册。

若注册了,则调用该模块的注册时使用的回调函数,这样这些模块就有机会检查(可能还会修改)该数据包、丢弃该数据包及指示netfilter将该数据包传入用户空间的队列。

3 那些排队的数据包是被传递给用户空间的异步地进行处理。

一个用户进程能检查数据包,修改数据包,甚至可以重新将该数据包通过离开内核的同一个钩子函数中注入到内核中。

所有的包过滤/NAT等等都基于该框架。

内核网络代码中不再有到处都是的、混乱的修改数据包的代码了。

基于netfilter的转发

基于netfilter的转发是一种网络过滤技术,它允许在内核级别对数据包进行拦截、修改和转发。

在Linux系统中,可以使用iptables工具实现基于netfilter的转发。

以下是一个简单的示例,展示了如何使用iptables实现基于netfilter的转发:

1. 首先,确保已经安装了iptables。

如果没有安装,可以使用以下命令进行安装:

```bash

sudo apt-get install iptables

```

2. 使用iptables添加一个FORWARD链,用于转发数据包:

```bash

sudo iptables -t filter -N FORWARD

```

3. 将需要转发的数据包从源网络接口(例如eth0)转发到目标网络接口(例如eth1):

```bash

sudo iptables -A FORWARD -i eth0 -o eth1 -j ACCEPT

```

4. 保存iptables规则,以便在系统重启后仍然生效:

```bash

sudo iptables-save > /etc/iptables/rules.v4

```

5. 如果需要删除之前添加的规则,可以使用以下命令:

```bash

sudo iptables -D FORWARD -i eth0 -o eth1 -j ACCEPT

```

6. 若要查看当前的iptables规则,可以使用以下命令:

```bash

sudo iptables -L -n -v

```

通过以上步骤,可以实现基于netfilter的转发功能。

Linux内核防火墙Netfilter架构实现与应用研究

作 系 统 。 虽 然 版 本 不 同 。但 是 都 应 用 了 L i n u x内核 。在 超 级 计 算 机 、 台 式 计 算 机 、路 由 器 、平 板 电 脑 、 手 机 中 都 可 以 安 装 I j n u x 系 统 ,L i n u x是 能 够 自由传 播 和 免 费 使 用 的 类 U n i x操 作 系统 ,它基 于 P O S I X和 U N I X 的 多 任 务 、 多 用 户 、 支 持 多 线 程 和多 C P U 的操 作 系 统 。 它 能 应 用 程 序 和 网 络 协 议 、 运 行 主

最 核 心 的 部 分 为 下 挂 函 数 和 钩 子 。结 构 中 包 含 了类 型 的 对 象 . 虽 然 从 表 面 看 ,不 能 构 成 双 向链 表 ,但 由 于 类 型 对 象 的 存 在 .

在个 人桌 面 系统 和商业 服务 器 中,具有 高可 靠性 、 高性 能 、 开 发 源 码 等优 势 的 L i n u x 操 作 系 统 得 到 广 泛 应 用 。 目前 .L i n .

U X 有 着 许 多 不 同 版 本 ,L i n u x是 自由 和 开 放 源 码 的 类 U n i x操

就能 够 实 现 双 向链 表 的 构 建 。这 也 成 为 了 L i n u x源 代 码 频 繁 使 用 的 双 向链 表 的 构 建 方 式 。表 示 内 核 中 当 前 允 许 支 持 的 最 大

Ke y wo r d s :k e r n e l mo d u l e; Ne t i f h e r a r c h i t e c t u r e; L i n u x s t y s t e m; i f ew r a l l

netfilter 机制

netfilter 机制netfilter 是Linux 操作系统中用于实现网络数据包过滤和修改的核心机制。

本文将介绍netfilter 机制的基本原理和功能,以及它在网络安全和网络管理中的应用。

netfilter 是Linux 内核中的一个网络数据包处理框架,它允许用户空间程序通过注册钩子函数来拦截、过滤和修改网络数据包。

netfilter 的核心组件是iptables,它是一个用户空间的命令行工具,用于配置netfilter 规则。

iptables 可以根据网络数据包的源IP地址、目标IP地址、协议类型、端口等信息来过滤和处理数据包。

netfilter 的工作原理是将网络数据包交给注册的钩子函数进行处理。

钩子函数根据预先设定的规则来判断数据包的命运,可以选择将数据包丢弃、修改数据包的目标地址或端口,或者将数据包传递给下一个钩子函数。

钩子函数的执行顺序由netfilter 链决定,每个链都包含多个钩子函数,钩子函数按照预定的顺序执行。

netfilter 提供了多个预定义的链,包括INPUT、FORWARD 和OUTPUT 等链。

INPUT 链用于处理目标地址是本机的数据包,FORWARD 链用于处理转发的数据包,OUTPUT 链用于处理源地址是本机的数据包。

用户可以在这些链上注册自定义的钩子函数,实现特定的数据包处理逻辑。

netfilter 还支持使用扩展模块来增加更多的功能。

扩展模块可以提供额外的匹配条件和动作,使用户能够更灵活地配置netfilter 规则。

常用的扩展模块包括 conntrack、nat 和 mangle 等。

netfilter 在网络安全中扮演着重要的角色。

通过配置适当的规则,可以实现防火墙功能,对不符合规则的数据包进行过滤,从而保护网络安全。

例如,可以配置规则来禁止特定的IP地址访问某个端口,或者限制某个服务的连接数。

netfilter 还可以用于网络管理。

通过配置规则,可以实现网络地址转换(NAT)功能,将内部网络的私有IP地址映射为公共IP地址,从而实现内网和外网的通信。

Linux网络防火墙Netfilter的数据包传输过滤原理

Linux网络防火墙Netfilter的数据包传输过滤原理

朱艳

【期刊名称】《电子科技》

【年(卷),期】2010(23)5

【摘要】给出了Linux网络防火墙Netfilter在IPV4网络环境下,Netfilter框架挂接点结构及数据包的传输流程,并描述了在该流程中进行数据包传输过滤的5个挂接点钩子函数的功能,以及钩子函数各种可能返回值的含义.最后结合Netfiher处理数据包原理,介绍了对数据包进行各种形式过滤的实现方法.

【总页数】3页(P94-95,98)

【作者】朱艳

【作者单位】西安市儿童医院医保合疗办,陕西西安710003

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.Linux下基于Netfilter的动态包过滤防火墙的设计与实现 [J], 郝身刚;张丽

2.Linux下基于Netfilter的包过滤算法 [J], 刘云

3.Linux内核防火墙Netfilter的原理及应用分析 [J], 孙文乾

4.Linux下基于Netfilter的内容过滤防火墙的设计与实现 [J], 余飞;刘思宏

5.Linux内核Netfilter包过滤防火墙的设计与实现 [J], 詹瑾;谢赞福

因版权原因,仅展示原文概要,查看原文内容请购买。

netfilter技术分析

netfilter 技术分析

netfilter 技术分析

netfilter 是由Rusty Russell 提出的Linux 2.4 内核防火墙框架,该框架既简洁又灵活,可实现安全策略应用中的许多功能,如数据包过滤、数据包处

理、地址伪装、透明代理、动态网络地址转换(Network Address TranslaTIon,NAT),以及基于用户及媒体访问控制(Media Access Control,MAC)地址的过滤和基于状态的过滤、包速率限制等。

1.1 netfilter 框架

netfilter 提供了一个抽象、通用化的框架[1],作为中间件,为每种网络协议(IPv4、IPv6 等)定义一套钩子函数。

Ipv4 定义了5 个钩子函数,这些钩子函

数在数据报流过协议栈的5 个关键点被调用,也就是说,IPv4 协议栈上定义

了5 个“允许垂钓点”。

在每一个“垂钓点”,都可以让netfilter 放置一个“鱼钩”,把经过的网络包(Packet)钓上来,与相应的规则链进行比较,并根据审

查的结果,决定包的下一步命运,即是被原封不动地放回IPv4 协议栈,继续向上层递交;还是经过一些修改,再放回网络;或者干脆丢弃掉。

Ipv4 中的一个数据包通过netfilter 系统的过程如图1 所示。

图1 Netfilter 的功能框架

1.2 netfilter 的关键技术。

netfilter 深入数据规则存储分析--

Netfilter分析:这是完整的Netfilter源码分析一、概述filter/IPTables框架简介2.主要源代码文件二、Netfilter/IPTables-IPv4总体架构filter的HOOK机制2.IPTables基础模块3.具体功能模块三、HOOK的实现filter-IPv4中的HOOK2.HOOK的调用3.HOOK点的实现4.HOOK的注册和注销四、IPTables系统1.表-规则系统2.表的实现3.规则的实现4.规则的使用5.规则的扩展五、数据报过滤模块——filter表1.概述2.filter表的定义和初始化3.filter表的实现六、连接跟踪模块(Conntrack)1.概述2.连接状态的管理3.连接跟踪的实现4.协议的扩展七、网络地址转换模块(Network Address Translation)1.概述2.基于连接跟踪的相关数据结构3.nat表的实现4.协议的扩展八、数据报修改模块──mangle表1.概述2.mangle表的实现3.数据报的修改九、其它高级功能模块一、概述1. Netfilter/IPTables框架简介Netfilter/IPTables是继2.0.x的IPfwadm、2.2.x的IPchains之后,新一代的Linux防火墙机制。

Netfilter采用模块化设计,具有良好的可扩充性。

其重要工具模块IPTables连接到Netfilter的架构中,并允许使用者对数据报进行过滤、地址转换、处理等操作。

Netfilter提供了一个框架,将对网络代码的直接干涉降到最低,并允许用规定的接口将其他包处理代码以模块的形式添加到内核中,具有极强的灵活性。

2. 主要源代码文件Netfilter主文件:net/core/netfilter.cNetfilter主头文件:include/linux/netfilter.hIPv4相关: c文件:net/ipv4/netfilter/*.c头文件:include/linux/netfilter_ipv4.hinclude/linux/netfilter_ipv4/*.hIPv4协议栈主体的部分c文件,特别是与数据报传送过程有关的部分:ip_input.c,ip_forward.c,ip_output.c,ip_fragment.c等二、Netfilter/IPTables-IPv4总体架构Netfilter主要通过表、链实现规则,可以这么说,Netfilter是表的容器,表是链的容器,链是规则的容器,最终形成对数据报处理规则的实现。

Netfilter详解

深入Linux网络核心堆栈--netfilter详解目录1 - 简介1.1 - 本文涉及的内容1.2 - 本文不涉及的内容2 - 各种Netfilter hook及其用法2.1 - Linux内核对数据包的处理2.2 - Netfilter对IPv4的hook3 - 注册和注销Netfilter hook4 - Netfilter 基本的数据报过滤技术[1]4.1 - 深入hook函数4.2 - 基于接口进行过滤4.3 - 基于地址进行过滤4.4 - 基于TCP端口进行过滤5 - Netfilter hook的其它可能用法5.1 - 隐藏后门的守护进程5.2 - 基于内核的FTP密码嗅探器5.2.1 - 源代码: nfsniff.c5.2.2 - 源代码: getpass.c6 - 在Libpcap中隐藏网络通信6.1 - SOCK_PACKET、SOCK_RAW与Libpcap6.2 - 给狼披上羊皮7 - 结束语A - 轻量级防火墙A.1 - 概述A.2 - 源代码: lwfw.cA.3 - 头文件: lwfw.hB - 第6节中的源代码--[ 1 - 简介本文将向你展示,Linux的网络堆栈的一些怪异行为(并不一定是弱点)如何被用于邪恶的或者是其它形形色色的目的。

在这里将要讨论的是将表面上看起来合法的Netfilter hook 用于后门的通信,以及一种使特定的网络通信在运行于本机的基于Libpcap的嗅探器中消声匿迹的技术。

Netfilter是Linux 2.4内核的一个子系统,Netfiler使得诸如数据包过滤、网络地址转换(NA T)以及网络连接跟踪等技巧成为可能,这些功能仅通过使用内核网络代码提供的各式各样的hook既可以完成。

这些hook位于内核代码中,要么是静态链接的,要么是以动态加载的模块的形式存在。

可以为指定的网络事件注册相应的回调函数,数据包的接收就是这样一个例子。

----[ 1.1 - 本文涉及的内容本文讨论模块编写者如何利用Netfilter hook来实现任意目的以及如何将将网络通信在基于Libpcap的应用程序中隐藏。

netfilter2.sys 实现原理

文章标题:深度探析netfilter2.sys实现原理一、netfilter2.sys概述netfilter2.sys作为网络过滤器的重要组成部分,其实现原理是网络安全与网络性能保障的关键。

它通过对网络数据包进行实时监控和处理,以实现对网络流量的灵活控制和管理。

在本文中,将从netfilter2.sys的实现原理、功能特点和应用场景等方面展开详细介绍,并结合个人观点进行深入探讨。

二、netfilter2.sys实现原理的核心技术netfilter2.sys的实现原理涉及到多种核心技术,包括数据包过滤、NAT(网络位置区域转换)、连接跟踪、防火墙等。

在netfilter2.sys 中,数据包过滤是其最基本的功能之一,它通过对网络数据包的源位置区域、目的位置区域、端口号等信息进行匹配和过滤,从而实现对网络流量的精细化控制。

NAT技术可以对网络数据包的位置区域信息进行动态转换,为多台主机共享一个公网IP位置区域提供了可能。

而连接跟踪技术则可以追踪网络连接的状态,实现对网络连接的状态管理和维护。

三、netfilter2.sys的功能特点netfilter2.sys具有以下几个显著的功能特点:1. 灵活的配置和管理:netfilter2.sys可以通过配置规则表来实现对网络流量的灵活管理,管理员可以根据实际需求对网络流量进行合理的过滤和控制。

2. 高效的数据包处理:netfilter2.sys通过进行内核空间和用户空间的数据包处理,可以实现对网络数据包的高效处理和转发。

3. 多种扩展功能:netfilter2.sys支持多种扩展模块,如iptables和ip6tables等,这些扩展模块可以为网络过滤器提供更多的功能和灵活性。

四、netfilter2.sys的应用场景netfilter2.sys在网络安全、网络管理和网络性能优化等方面有着广泛的应用场景。

在网络安全领域,netfilter2.sys可以被用于实现防火墙、入侵检测和应急响应等功能;在网络管理领域,netfilter2.sys可以被用于实现流量控制、负载均衡和内容过滤等功能;在网络性能优化领域,netfilter2.sys可以被用于实现数据包的加速和优化,提升网络通信的效率和性能。

Netfilter的实现分析与网络数据包的捕获

_

# en F H d f e N — OOK( f o k k n e i P ,h o ,sb,id v,o te ud v, of kn)( k ( k o f s b) n)

数 ,e i r n f e 通过检测钩 子函数 函数列表来 判甑是 否有 l l f 模块对该协议 下的监测点进行 了钩子函数注册 。若注

过 网络设备 出去 的数据包通过 此检 测点 , 内置 的

目的地址转 换功能 ( 包括地址伪装 ) 在此点进行 :

( )N —P L C L O ,: 5 F I O A — L 本机 进 程发 出 的数 — r 据包 通过 此检测点。 这些点是已经在 内核 中定义好 的 , 内核 模块 可以注册在这些监测点 的钩子 函数 , 完成特 定的 功能。下面 我 们从 源码 分 析 着 手 , 讨 n ftr 探 ei l e 这一通用框架的实现。

吴 结 高随祥 ( 中国科 学院研 究生院 北京 10 4 ) 0 0 9

摘要 :e i r 出现在 lu . n ft 是 l e i x 4版本 中通用的网络 功能框 架 , n 2 该框 架具有功 能完善 , 充方便 的优 点 , 扩 因而被 广

泛地使用。通过对于源码 分析 , 探讨 了 nfl r 内核 中的实现 , ei 在 t e 之后对利用 n flr 架进行 网络数据 包捕 获进 ei 框 t e

维普资讯

2 0 年 第 6 期 06

计 算 机 系 统 应 用

能。其定义 如下 , t d l — e d n h o s N R T s u th a f o k [ P O O] r i s _ [ FMA(H O S ; N ) O K ] 是二 维数 组 的存储 结构 , 维是 一

Linux下基于netfilter的防火墙性能的分析和研究的开题报告

Linux下基于netfilter的防火墙性能的分析和研究的开题报告一、研究背景和意义网络安全一直是当前信息化社会的重要话题,保障网络安全显得越来越重要。

防火墙技术是网络安全的重要组成部分。

在计算机网络中,防火墙(Firewall)是一种网络安全设施,它对进出网络的数据进行过滤,阻止攻击者对系统进行攻击,同时防止内部用户对系统进行有害的操作。

防火墙技术通过监控和过滤网络数据流来保护网络安全,通过限制数据流的进出方式,其可以控制流入和流出网络的数据流来达到安全过滤的目的。

当前,Linux下很多的防火墙都是基于Netfilter的实现, Netfilter 是 Linux 内核提供的一种网络数据包过滤框架,它可以用来实现包过滤、地址转换、访问控制等功能,并且提供了一个灵活的用户态接口,可以让应用程序方便地对处理数据包进行扩展。

由于其具有灵活性和可扩展性,越来越多的防火墙和路由器厂商采用 Netfilter 框架来实现各种网络安全和路由实现。

本文旨在分析和研究 Linux 下基于Netfilter的防火墙的性能表现,以期为防火墙技术的发展和优化提供参考。

二、研究内容本研究的主要内容如下:1. Netfilter 框架简介:介绍Netfilter框架的工作原理及其在Linux操作系统中的实现方式。

2. Linux 下基于Netfilter的防火墙架构和实现:阐述Linux下基于Netfilter的防火墙的设计和实现策略,详细讨论其实现机制和原理。

3. 性能评估和测试:使用开源性能测试工具进行测试,考察Linux下基于Netfilter的防火墙对网络性能的影响,同时也对其CPU、内存和I/O等方面做进一步的性能测试。

4. 性能优化:根据测试结果,提出一些性能优化方案,以提高Linux下基于Netfilter的防火墙在实际应用中的性能表现。

5. 结论和展望:总结研究结果,给出研究结论,并对未来的研究方向作出展望。

Linux内核防火墙Netfilter实现与应用研究01

随着互联网的飞速发展,网络在给用户提供大量信息的 同时,也给了恶意的攻击者提供了非法入侵个人和商用系统 的媒介,因此保证服务器和个人桌面系统的安全成为困扰系 统管理员的一个难题。

Linux操作系统以其开发源码、高性能和高可靠性等诸 多优势在商业服务器和个人桌面系统中得到日益广泛的应 用。为了解决Linux系统安全问题,Linux内核的开发团队中 逐步形成了专门的内核防火墙开发小组,并随着Linux 内 核 版本升级不断推陈出新。最早的Linux下的IP防火墙出现在 1.1系列内核中,它是由Alan Cox从FreeBSD系统的IPFW防 火墙移植到 Linux 中来的;2.0系列内核中的IPFWadm 由 Jos Vos 等 人 进 行 了 改 进 和 增 强 ; 到 了 2.2.x 内 核 发 布 时 , IPchains和单独开发的NAT等模块已经可以比较完整地实现 内核级的IP 防火墙的功能,但是由于没有充分考虑到扩展性 和维护性问题,因此后续开发比较困难。Rusty Russell领导 的Linux内核IP防火墙项目小组在2.3.x以后的开发过程中, 总结了以往的开发经验,逐步形成了抽象、通用化的可扩展 防火墙核心框架——Netfilter[1]。

((pf), (hook), (skb), (indev), (outdev), (okfn)))

#else /* !CONFIG_NETFILTER */

#define NF_HOOK(pf, hook, skb, indev, outdev, okfn) (okfn)(skb)

#endif /*CONFIG_NETFILTER*/ 如果编译内核时没有配置Netfilter选项,就相当于调用 NF_HOOK宏的最后一个参数,执行okfn函数指针指向的函 数;否则转nf_hook_slow()函数,由它执行防火墙开发者通 过nf_register_hook()在该挂载点注册的防火墙处理功能,NF _HOOK宏的参数如下: (1)PF :协议族名 ,除 了 PF_INET外 , 还 可 以 是 PF_INET6, PF _DECNet等; (2)hook:HOOK点,对于IPv4,可为表1第1列的5个值之一; (3)skb:Linux网络协议栈中数据包处理的基本单位; (4)indev、outdev:接收和发送数据包的网络设备,以struct net _device结构表示 (以上5个参数同时将被传到用nf_register_hook登记 的处理函数中); (5)okfn: 函数指针,当所有的该HOOK点的所有登记函数调用 完后,转而执行此回调函数。 在 Linux2.4.16 内 核 的 IPv4 协 议 栈 实 现 中 , IP_PRE _ROUTING挂 载 点 在 ip_rcv函 数 中 完 成 IP头 部 校 验 和 的 计 算、版本以及长度检查后进入;IP_LOCAL_IN 挂载点在ip _local_deliver函数中完成IP分片的重组,准备向高层协议发 送前进入;IP_FORWARD的挂载点在ip_fowrard函数中处理 完 应 当 发 送 ICMP 报 文 各 种 出 错 情 形 后 进 入 ; IP _POSTROUTING挂载点在ip_finish_output 函数中设置,所 有 从 本 地 网 络 接 口 出 去 的 报 文 都 要 经 过 这 个 检 测 点 ; IP _LOCALOUT的挂载点由于本地发送的的报文可能来自于多 种不同的高层协议,所以设置IP_LOCALOUT钩子函数的函 数调用点也就比较多,如 ip_queue_xmit和ip_build_and_send _pkt函数中。

arm cortex a7 运行ipsec 消耗的mips -回复

arm cortex a7 运行ipsec 消耗的mips -回复ARM Cortex A7 是一款高效能的低功耗处理器,被广泛应用于移动设备和嵌入式系统。

在进行网络通信时,信息的安全和保密性是至关重要的。

为了保护数据的安全,许多网络通信系统使用了IPSec协议。

本文将探讨在ARM Cortex A7上运行IPSec所消耗的MIPS(百万指令每秒)。

首先,我们需要了解IPSec是什么以及为什么它是如此重要。

IPSec (Internet Protocol Security)是一种网络协议套件,用于确保IP数据包的机密性、数据完整性和身份验证。

它通过在数据包的传输过程中对其进行加密和解密来保护数据流的安全。

在现代互联网中,数据传输的安全性至关重要,因此广泛采用了IPSec协议。

在ARM Cortex A7上运行IPSec,消耗的MIPS取决于多个因素。

首先,MIPS消耗与网络流量的大小和速率有关。

处理大量数据包或高速率的数据传输将需要更多的MIPS。

其次,MIPS消耗还取决于使用的IPSec实现和算法。

不同的加密算法和密钥长度将对处理器的性能有不同的影响。

最后,MIPS消耗还与硬件加速器的可用性和性能有关。

一些ARM Cortex A7处理器具有硬件加速器,可以加快加密和解密操作的速度,从而减少MIPS的消耗。

一种常见的IPSec实现是StrongSwan,是一个开源的IPSec实现,可在ARM Cortex A7上运行。

StrongSwan支持多种加密算法,如AES(Advanced Encryption Standard)和3DES(Triple Data Encryption Standard)。

这些算法具有不同的复杂性和安全性水平,因此会对MIPS 消耗产生不同的影响。

为了评估ARM Cortex A7上运行IPSec的MIPS消耗,我们可以进行一些基准测试。

我们可以使用特定大小和速率的网络流量,并测量ARM Cortex A7处理器在运行IPSec时的MIPS使用情况。

arm cortex a7 运行ipsec 消耗的mips -回复

arm cortex a7 运行ipsec 消耗的mips -回复标题:Arm Cortex-A7运行IPsec消耗的MIPS深度解析一、引言在现代网络通信中,信息安全的重要性不言而喻。

IPsec(Internet Protocol Security)作为一种强大的网络安全协议,被广泛应用于各种网络环境中,以提供数据加密和身份验证等安全服务。

然而,实现这些安全服务需要一定的计算资源。

本文将深入探讨Arm Cortex-A7处理器运行IPsec时的MIPS(Millions of Instructions Per Second,每秒百万指令数)消耗情况。

二、Arm Cortex-A7简介Arm Cortex-A7是一款由Arm公司设计的高性能、低功耗的处理器内核,主要用于移动设备和嵌入式系统。

其采用32位ARMv7-A架构,支持单核到四核的配置,具备高效能、低功耗的特点。

三、IPsec协议概述IPsec是一种端到端的安全协议,它通过使用加密和认证技术来保护IP网络中的数据传输。

IPsec包含两种主要的安全机制:AH(AuthenticationHeader)和ESP(Encapsulating Security Payload)。

AH主要负责数据源验证和完整性检查,而ESP则提供数据保密性和可选的数据源验证。

四、IPsec在Arm Cortex-A7上的实现在Arm Cortex-A7上实现IPsec,需要考虑以下几个关键因素:1. 硬件支持:虽然Arm Cortex-A7本身并不直接支持IPsec,但可以通过软件库或硬件加速器来实现。

例如,某些SoC(System on Chip)可能包含了专门用于加密和解密的硬件模块,可以显著提高IPsec的处理效率。

2. 软件优化:如果缺乏硬件支持,那么软件优化就显得尤为重要。

这包括选择高效的加密算法、优化数据包处理流程、减少内存访问等。

3. 功耗管理:由于Arm Cortex-A7是一款低功耗处理器,因此在实现IPsec时需要特别注意功耗问题。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

新疆农业大学科学技术学院本科生专业文献综述题目: ARM平台下Netfilter数据转发性能研究姓名: 徐磊专业: 电子信息科学与技术班级: 072学号: 075203215座位号:11指导教师: 刘文职称:讲师2010年12月25日新疆农业大学科学技术学院制ARM平台下Netfilter数据转发性能研究徐磊,刘文摘要:防火墙技术在保护网络安全方面的作用越来越明显。

相比较Windows,Linux有更好的网络性能,因此基于Linux的Netfilter技术应用就越来越广泛。

本文重点分析Netfilter的技术特点,以及Netfilter的工作原理和Netfilter对数据包的处理过程[3];从Netfilter工作流程和具体实验分析不同环境下Linux软路由的各方面性能差异和大负荷网络环境下数据包丢失的原因,并提出针对数据流量较大的网络环境下Linux内核及Netfilter模块的调整方法。

改进后的Linux在数据转发性能上有较大提高,分析结果为Linux软路由的应用和前景提供了依据[5]。

关键字:Netfilter性能;数据转发性能;内核移植;内核调试;钩子函数。

The ARM of lans Netfilter data forwarding performance studyXULei,LIUWenAbstract:Firewall technology to protect network security have become increasingly apparent. Compared to Windows, Linux has better network performance, so the Netfilter Linux-based technology to more and more widely. This paper focuses on the technical features of Netfilter, and the working principle and Netfilter Netfilter process packets of data; from Netfilter Experimental Analysis of work flow and specific Linux software under different environments in all aspects of routing performance difference and the heavy load of data packet loss under network environment The reasons and data traffic for a large network environment, Linux kernel and the Netfilter module adjustment method. The improved performance of Linux in the data forwarding has improved greatly, the results for the Linux routing software applications and provide a basis for future.Keywords:The performance of netfilter;Data forwarding performance;Kernel transplantation;Kernel debugging;Hook functions.前言网络在经济和生活的各个领域正在迅速普及,但为了不保护组织资源不泄露,不受到病毒侵袭和黑客攻击,网络安全越来越受到人们的重视。

近年来Linux 作为高性能的网络操作系统和其开放源代码的特点得到了迅速发展,而Linux内核中所内嵌的防火墙起着重要作用。

本文正是对Linux中采用的Netfilter技术进行相关分析[6]。

1 研究背景及现状1.1 开发平台及背景Linux是一款性能优越的操作系统,以其独有的高效、健壮、可扩展性、功能齐全、可以免费得到以及源代码开放的特性,赢得了全球包括软、硬件开发商、程序员以及个人用户的青睐[4] 。

我国操作系统长期被国外公司垄断,而操作系统是所有软件赖以生存的基础,因此民族软件业的发展非常迟缓,在国际上处于不利地位。

所以研究和学习Linux操作系统及其开发时我国软件业走上独立自主和实现腾飞的重要途径。

Linux操作系统良好的网络性能和开放源码的特点,使得在其上布置防火墙有了一个可靠的基石,也使得越来越多的用户选择了Linux作为其防火墙的操作平台。

Linux 2.6操作系统本身所带来的Netfilter是一个优秀防火墙框架,其功能和性能可与多数的商业防火墙产品媲美。

在国内,大多数防火墙借鉴了Netfilter 的结构[14]。

1.2 Linux内核防火墙的发展Linux作为一个高性能的网络操作系统,在近几年的得到广泛的发展,同时,基于Linux的嵌入式防火墙的发展也相当迅速,并随着内核的不断发展,而经历了以下几个发展阶段。

Linux从1.1内核开始就支持数据包过滤功能。

1994年底,重新编写了从BSD 系统中移植ipfwadm技术;Linux在2.0内核中启用ipfwadm来操作内核包过滤规则;1998年,Rusty Russell,也是现在的Linux内核防火墙维护负责人,在ipchains;在这之后的不到一年的时间内,Rusty Russell发现了ipchains的不足之处,于是又对ipchains作了一些重大调整,在公布2.4内核中推出了一套全新的通用框架Netfilter,其用户空间工具称之为iptable,这就是被业内称为第三代Linux防火墙,Netfilter框架并在2.6内核中继续使用。

而Netfilter框架开发组现在正在对不影响主流内核树的一些扩展和新功能进行研究和维护[16]。

1.3 Netfilter的研究目的及意义本文介绍的是基于Linux的Netfilter结构可扩展性研究与现实,根据Linux的源代码着重讨论Linux2.6内核防火墙套件Netfilter实现的过程,通过对防火墙代码的分析,使我们深入的了解Linux防火墙技术原理以及这些技术的具体实现。

Linux Netfilter框架中嚄钩子函数实现对䕰据包的控制,数据包在内核中被钩子函数处理并实现转发,钩子函数完全在内核中进行,省去了从内核空间向用户空间的数据包拷贝,减少了CPU 资源的消耗。

但是作为内核态的Netfilter模块在流量较大的网络环境下数据转发性能却表现的不是很好,并且一直缺乏相应的测试数据和改进方法,所以分析影响Netfilter性能的各种因素和改进Netfilter 整体数据转发性能的工作变的尤为重要[15]。

2 系统设计与实现2.1 Netfilter的功能框架及原理Netfilter的设计为内核中其它模块动态参与IP层中的数据包处理提供了途径。

Netfilter通过下面方法来达到其设计目的:它在内核中建立了一个函数指针链表,称为钩子函数链表,加入到链表中的函数指针所指的函数称为钩子函数(Hook Function)[11]。

当内核模块需要参与IP层中对数据包的处理时,通过调用Netfilter中钩子函数的注册函数,注册内核模块的数据包处理函数,Netfilter 将在钩子函数链表中记录下此模块中的数据包处理函数指针。

IP层在数据包处理过程中,会检查相应的钩子函数链表中是否有钩子函数被注册,如果存在注册的钩子函数,便会调用此函数,并且根据该函数的处理结果,决定是继续完成IP 层中的后续处理过程,还是丢弃此数据包,中断数据包的传输;如果不存在注册的钩子函数,则继续完成IP层中的后续处理。

当内核模块不需要参与IP层的数据包处理时,调用Netfilter钩子函数的注销函数,Netfilter从钩子函数链表中去掉此钩子函数指针,这样IP层检测不到钩子函数的存在,会继续其后续操作。

由此可见,通过Netfilter结构,内核模块可以动态地参与IP层中数据包的处理,这使得防火墙代码可完全从IP层功能的实现代码中分离出来,形成独立的内核模块。

同时可以根据需要,添加新的防火墙功能模块,新添功能模块的代码集中在此内核模块中,代码清晰,而且新添功能不会影响其它的防火墙功能和IP层功能。

同时数据包的处理权在IP层和防火墙功能模块之间切换时,不需复制数据包,它们对同一数据包内存空间进行操作,节省了数据包在内存中的复制时间,使防火墙对数据包处理可以保持高速进行。

下面分别阐述IP层中钩子函数的检测和Netfilter的实现[7]。

2.2 Netfilter的数据包处理流程Netfilter的数据包处理过程如图1所示。

数据包进入Netfilter后,首先进行校验和、完整性检查;然后通过路由,确定数据包的类型,否则将数据包传给输入链;如果目的地址不是本机,则将数据包传给转发链;本地进程产生的数据包只经过输出链,经路由转发出去。

每条链中可设1条或数条规则。

当一个数据包到达一条链时,系统会从第一条规则开始检查。

若符合规则,则按规则定义的方法处理;若不符合,则继续检查下一条规则。

如果该数据包不符合该链中任何一条规则,系统则按该链预先定义的策略来处理[8]。

图1 数据转发流程5个Hook函数分别是:(1)Hook1,NF_IP_ROUTING.(2)Hook2,NF_IP_LOCAL_IN.(3)Hook3,NF_IP_FORWARD.(4)Hook4,NF_IP_POST_ROUNTING.(5)Hook5,NF_IP_LOCAL_OUT[1]。

图2 Netfilter结构框架如图2所示,当一个数据包进入Netfilter时,首先由Hook1进行目的地址转换;然后经路由,将此数据包发往本机进程或转发至其他主机。

发往本机进程前,数据包要进入Hook2进行输入包过滤;如果是转发至其他主机,则数据包要进入Hook3进行转发包过滤;再进入Hook4进行源地址转换,最后发出本机;如果数据包由本地进程产生,则先进入Hook5进行输出包过滤,然后经路由进入Hook4[2]。

这5个Hook函数运行结束后,将返回以下4个结果之一:(1)NF_DROP,丢弃此数据包。

(2)NF_ACCEPT,允许此数据包继续传递。

(3)NF_STOLEN,Hook函数接收此数据包,不再继续传递。

(4)NF_QUEUE,将此数据包放入用户空间队列[5]。