USGEudemon配置SSH

华为配置ssh方法

华为配置ssh方法

华为设备开启SSH功能可以通过以下步骤进行配置:

1. 进入设备的命令行界面(Console或Telnet)。

2. 使用管理员权限登录设备。

3. 进入系统视图,输入以下命令:

`sys`

4. 生成RSA密钥对,输入以下命令:

`ssh-keygen rsa`

该命令将会生成一对RSA密钥,公钥和私钥。

这对密钥将被用于SSH连接的加密和身份验证。

5. 保存生成的密钥对,输入以下命令:

`saverun`

该命令将密钥保存至设备的配置文件中,以便设备在重启后仍可使用。

6. 启用SSH服务,输入以下命令:

`ssh server enable`

该命令将开启设备上的SSH服务。

7. 设置SSH的认证方式,输入以下命令:

`ssh authentication-type default password`

该命令将设置使用默认的用户名和密码进行SSH连接的认证方式。

完成以上步骤后,SSH服务将会在华为设备上启用,并且可

以使用SSH客户端通过设备的IP地址或主机名进行远程连接。

最新整理设置防火墙开启ssh远程端口的方法是什么

设置防火墙开启s s h远程端口的方法是什么防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成,防火墙就是一个位于计算机和它所连接的网络之间的软件或硬件。

这篇文章主要介绍了在S U S E L i n u x E n t e r p r i s e S e r v e r系统下设置防火墙开启s s h远程端口的方法,需要的朋友可以参考下方法步骤1、v i/e t c/s y s c o n f i g/S u S E f i r e w a l l2#编辑防火墙设置F W_S E R V I C E S_E X T_T C P=22#开启22端口r c S u S E f i r e w a l l2r e s t a r t#重启防火墙2、安装s s hz y p p e r s e r a c h s s h#查找软件包z y p p e r i n s t a l l o p e n s s h #安装,或者使用y a s t2 -i o p e n s s h命令c h k c o n f i g s s hd o n#设置开机启动###############################################扩展阅读:修改主机名字v i/e t c/H O S T N A M E#编辑文件h o s t n a m e-F/e t c/H O S T N A M E#使修改立刻生效禁止图形界面登录v i/e t c/i n i t t a bi d:3:i n i t d e f a u l t:#3为文本模式,5为图形界面模式补充阅读:防火墙主要使用技巧一、所有的防火墙文件规则必须更改。

尽管这种方法听起来很容易,但是由于防火墙没有内置的变动管理流程,因此文件更改对于许多企业来说都不是最佳的实践方法。

如果防火墙管理员因为突发情况或者一些其他形式的业务中断做出更改,那么他撞到枪口上的可能性就会比较大。

Ubuntu安装和配置ssh

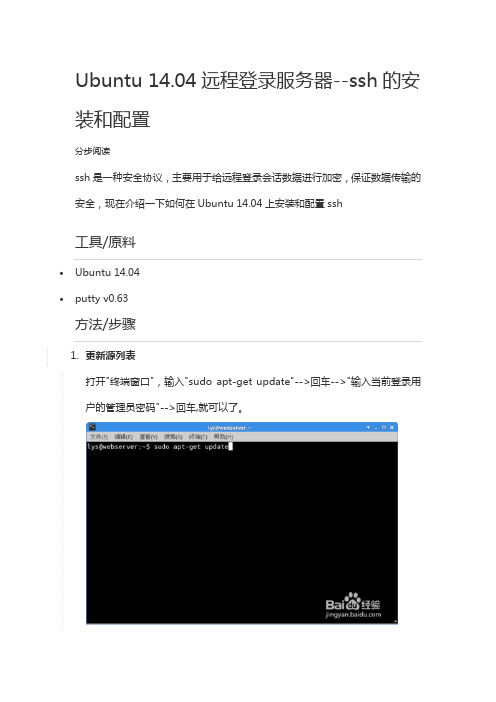

Ubuntu 14.04远程登录服务器--ssh的安装和配置分步阅读ssh是一种安全协议,主要用于给远程登录会话数据进行加密,保证数据传输的安全,现在介绍一下如何在Ubuntu 14.04上安装和配置ssh工具/原料∙Ubuntu 14.04∙putty v0.63方法/步骤1.更新源列表打开"终端窗口",输入"sudo apt-get update"-->回车-->"输入当前登录用户的管理员密码"-->回车,就可以了。

2.安装ssh打开"终端窗口",输入"sudo apt-get install openssh-server"-->回车-->输入"y"-->回车-->安装完成。

3.查看ssh服务是否启动打开"终端窗口",输入"sudops -e |grepssh"-->回车-->有sshd,说明ssh服务已经启动,如果没有启动,输入"sudo service ssh start"-->回车-->ssh 服务就会启动。

4.使用gedit修改配置文件"/etc/ssh/sshd_config"打开"终端窗口",输入"sudogedit /etc/ssh/sshd_config"-->回车-->把配置文件中的"PermitRootLogin without-password"加一个"#"号,把它注释掉-->再增加一句"PermitRootLogin yes"-->保存,修改成功。

5.查看Ubuntu 14.04的IP地址打开"终端窗口",输入"sudoifconfig"-->回车-->就可以查看到IP地址。

华为交换机配置SSH登陆方法

华为交换机配置SSH登陆方法一、配置设备基本信息首先,我们需要对华为交换机进行一些基本的配置,包括设置设备名称、域名和管理口IP地址等信息。

可通过以下命令进行配置:sysname 设备名称domain domain-name 域名interface 接口名称ip address ip-address { mask , mask-length }其中,设备名称为自定义的名称,域名为网络中的域名,IP地址为管理口的IP地址。

配置完成后,可以通过display current-configuration命令来查看当前的配置信息。

二、生成SSH密钥对生成SSH密钥对是配置SSH登录的重要步骤。

华为交换机支持RSA、DSA和ECDSA等多种加密算法。

以下是生成RSA密钥对的命令示例:sysname 设备名称user-interface vty 0 4ssh authentication-type rsa生成密钥对的具体步骤如下:1.创建RSA密钥对:rsa local-key-pair create创建密钥对时,系统会要求设置密钥长度,可以根据实际需求选择合适的长度。

2.显示密钥对信息:display rsa local-key-pair该命令可以查看当前设备的RSA密钥对信息。

3.导出密钥对到文件:rsa export local-key-pair file file-name通过该命令可以将生成的密钥对保存到文件中,方便备份和导入到其他设备中。

三、配置SSH登录在华为交换机上配置SSH登录,需要设置SSH服务参数、用户权限和登录方式等。

以下是配置SSH登录的命令示例:sysname 设备名称ssh server enablessh authentication-type default allssh user 用户名 authentication-type aaassh user 用户名 service-type stelnet其中,第一条命令用于启用SSH服务,第二条命令设置默认认证方式为全部认证(包括密码和密钥认证),第三条命令设置用户的认证方式为AAA认证,第四条命令设置用户的服务类型为STelnet。

华为USG防火墙配置手册

华为USG防火墙配置手册1. 简介本手册旨在指导用户进行华为USG防火墙的配置和使用。

华为USG防火墙是一款功能强大的网络安全设备,可用于保护企业网络免受网络攻击和安全威胁。

2. 配置步骤2.1 硬件连接在配置USG防火墙之前,请确保正确连接好相关硬件设备,包括USG防火墙、路由器和服务器等。

2.2 登录USG防火墙使用SSH客户端等工具,输入USG防火墙的IP地址和管理员账号密码进行登录。

2.3 配置基本参数登录USG防火墙后,根据实际需求配置以下基本参数:- 设置管理员密码- 配置IP地址和子网掩码- 设置DNS服务器地址2.4 配置网络地址转换(NAT)根据实际网络环境,配置网络地址转换(NAT)功能。

NAT 功能可以将内部IP地址转换为合法的公网IP地址,实现内网和外网的通信。

2.5 配置访问控制策略配置访问控制策略可以限制网络流量的访问权限,确保只有授权的用户或设备可以访问特定网络资源。

2.6 配置安全服务华为USG防火墙提供多种安全服务功能,例如防病毒、入侵检测和内容过滤等。

根据实际需求,配置相应的安全服务功能。

2.7 配置远程管理和监控配置远程管理和监控功能,可以通过远程管理工具对USG防火墙进行实时监控和管理。

3. 常见问题解答3.1 如何查看防火墙日志?登录USG防火墙的Web界面,找到"日志"选项,可以查看防火墙的各种日志信息,包括安全事件、连接记录等。

3.2 如何升级USG防火墙固件版本?4. 其他注意事项- 在配置USG防火墙之前,请先备份原有的配置文件,以防配置错误或损坏设备。

- 请勿将USG防火墙暴露在不安全的网络环境中,以免受到未授权的访问和攻击。

以上是华为USG防火墙的配置手册,希望能帮助到您。

如有其他问题,请随时联系我们的技术支持。

华为USG防火墙基本配置-电脑资料

华为USG防火墙基本配置-电脑资料学习目的掌握登陆USG防火墙的方法掌握修改防火墙设备名的方法掌握对防火墙的时间、时区进行修改的方法掌握修改防火墙登陆标语信息的方法掌握修改防火墙登陆密码的方法掌握查看、保存和删除防火墙配置的方法掌握在防火墙上配置vlan、地址接口、测试基本连通性的方法拓扑图学习任务步骤一.登陆缺省配置的防火墙并修改防火墙的名称防火墙和路由器一样,有一个Console接口,。

使用console线缆将console接口和计算机的com口连接在一块。

使用windows操作系统自带的超级终端软件,即可连接到防火墙。

防火墙的缺省配置中,包括了用户名和密码。

其中用户名为admin、密码Admin@123,所以登录时需要输入用户名和密码信息,输入时注意区分大小写。

修改防火墙的名称的方法与修改路由器名称的方法一致。

另外需要注意的是,由于防火墙和路由器同样使用了VRP平台操作系统,所以在命令级别、命令帮助等,与路由器上相应操作相同。

sys13:47:28 2014/07/04Enter system view, return user view withCtrl+Z.[SRG]sysname FW13:47:32 2014/07/04步骤二.修改防火墙的时间和时区信息默认情况下防火墙没有定义时区,系统保存的时间和实际时间可能不符。

使用时应该根据实际的情况定义时间和时区信息。

实验中我们将时区定义到东八区,并定义标准时间。

clock timezone 1 add 08:00:0013:50:57 2014/07/04dis clock21:51:15 2014/07/032014-07-03 21:51:15ThursdayTime Zone : 1 add 08:00:00clock datetime 13:53:442014/07/0421:53:29 2014/07/03dis clock13:54:04 2014/07/042014-07-04 13:54:04FridayTime Zone : 1 add 08:00:00步骤三。

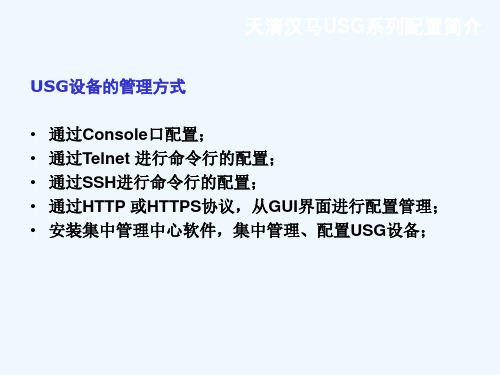

天清汉马USG系列配置简介

USG设备的管理方式

• 通过Console口配置; • 通过Telnet 进行命令行的配置; • 通过SSH进行命令行的配置; • 通过HTTP 或HTTPS协议,从GUI界面进行配置管理; • 安装集中管理中心软件,集中管理、配置USG设备;

天清汉马USG系列配置简介

管理员用户与权限表

源地址转换(SNAT),可以将内部地址转换成出接口地址或 者地址池中的地址。

天清汉马USG系列配置简介

目的地址转换(DNAT),可以将目标地址转换成NAT Pool中的地址,亦可实现服务器负载分担与业务分流。

天清汉马USG系列配置简介

NAT地址池(Pool),注意起始地址不能大于结束地址,在 地址不是很充分的情况下,可以配置地址轮询。

天清汉马USG系列配置简介

USG设备可以担当所有的DHCP 角色:

• DHCP Server • DHCP Relay • DHCP Client

天清汉马USG系列配置简介

配置DHCP服务器的步骤:

1. 在相应接口开启DHCP Server服务; 2. 创建DHCP服务器; 3. 如果有必要,创建DHCP地址的排除范围; 4. 如果有必要,创建IP-MAC绑定条目; 5. 通过监视器可察看由USG分配的动态地址;

和设备本身发出的数据包不进行限制; • 可以调整安全策略的顺序,以使位置在前的策略优先匹配; • 可以创建一条新的安全策略,并插入到指定的策略之前;

天清汉马USG系列配置简介

网络地址转换(NAT):

• 最初用于私有地址向公有地址的转换,以解决公有IP地址 短缺的问题;

• 单向隔离,具有额外的安全性; • 利用目标地址的映射,使公有地址可访问配置了私有地址

华为USG防火墙详细配置步骤

华为USG防火墙详细配置步骤

本文将介绍华为USG防火墙的详细配置步骤,包括以下几个方面:

1. 确认设备连接

- 确保USG防火墙已经正确连接至网络设备,可以通过网线或者光纤进行连接。

- 确认USG防火墙的电源已经连接并启动。

2. 登录管理界面

- 在计算机上打开浏览器,输入USG防火墙的管理界面地址。

- 输入正确的用户名和密码,登录到USG防火墙的管理界面。

3. 配置基本网络设置

- 在管理界面中,找到并点击“网络设置”选项。

- 在基本网络设置页面,根据网络需求配置IP地址、子网掩码、默认网关等基本网络参数。

4. 配置防火墙策略

- 在管理界面中,找到并点击“安全策略”或“防火墙策略”选项。

- 根据实际需求,配置防火墙策略,包括允许或禁止某些应用、网络服务或IP地址的访问。

5. 配置端口转发

- 在管理界面中,找到并点击“端口映射”或“端口转发”选项。

- 根据需要,配置端口映射规则,将外部请求的端口映射到内

部服务器的端口。

6. 配置虚拟专用网络(VPN)

- 在管理界面中,找到并点击“VPN”选项。

- 根据需求,配置VPN连接,包括设置加密方式、身份验证等

参数。

7. 保存配置并重启

- 在管理界面中,保存所有配置,并重启USG防火墙。

以上就是华为USG防火墙的详细配置步骤。

根据实际需求,可以进行相应的调整和扩展。

配置过程中,应注意安全设置和正确性,以确保USG防火墙的正常运行和网络的安全性。

ssh gui使用方法

ssh gui使用方法SSH GUI(图形用户界面)是一种在SSH(Secure Shell)连接中使用图形界面进行操作的工具。

它提供了一种方便易用的方式来管理和操作远程服务器。

使用SSH GUI的方法如下:1. 安装SSH GUI工具:首先,你需要选择一个适合你的操作系统的SSH GUI工具进行安装。

一些常见的SSH GUI工具包括PuTTY (Windows)、Remmina(Linux)和Termius(Mac)。

根据你的操作系统选择并下载相应的工具。

2. 打开SSH GUI工具:安装完成后,双击打开SSH GUI工具。

你将看到一个简洁的界面,通常包含一个主机输入框和一些连接选项。

3. 配置连接参数:在主机输入框中输入要连接的远程服务器的IP地址或域名。

根据需要,你可能还需要设置端口、用户名、密码和密钥等连接参数。

确保这些参数正确无误,然后点击连接按钮。

4. 连接到远程服务器:当你点击连接按钮后,SSH GUI工具将会尝试与远程服务器建立SSH连接。

如果连接成功,你将看到一个终端窗口,类似于命令行界面。

在这里,你可以执行各种命令和操作。

5. 使用文件传输功能:SSH GUI工具通常还提供了文件传输功能,让你可以在本地和远程服务器之间传输文件。

你可以使用工具提供的界面来上传、下载、复制和粘贴文件,或者直接拖放文件到工具窗口进行传输。

6. 保存和管理连接:SSH GUI工具通常允许你保存连接配置,以便下次快速连接到相同的服务器。

你可以为每个连接设置一个友好的名称,并将其保存到一个连接列表中。

这样,你就可以方便地管理和访问你的常用连接。

7. 高级功能:除了基本的SSH连接和文件传输功能,一些SSH GUI工具还提供了一些高级功能,如多标签终端、会话管理、远程桌面、文件同步等。

你可以根据需要探索这些功能,并根据自己的需求使用。

总结:SSH GUI工具提供了一种方便易用的方式来管理和操作远程服务器。

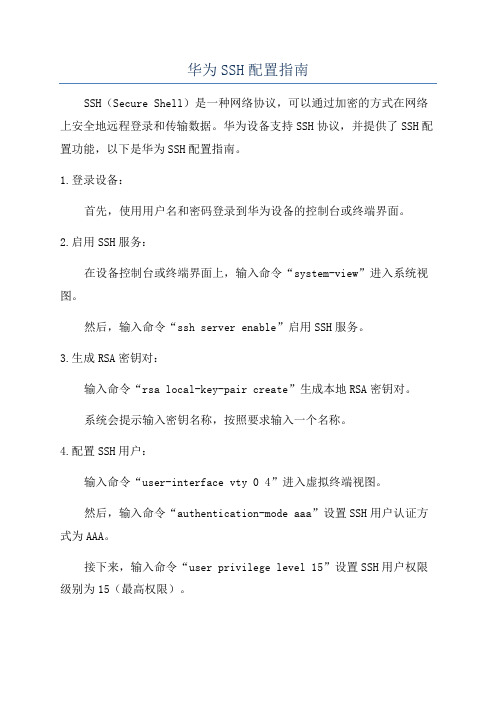

华为SSH配置指南

华为SSH配置指南SSH(Secure Shell)是一种网络协议,可以通过加密的方式在网络上安全地远程登录和传输数据。

华为设备支持SSH协议,并提供了SSH配置功能,以下是华为SSH配置指南。

1.登录设备:首先,使用用户名和密码登录到华为设备的控制台或终端界面。

2.启用SSH服务:在设备控制台或终端界面上,输入命令“system-view”进入系统视图。

然后,输入命令“ssh server enable”启用SSH服务。

3.生成RSA密钥对:输入命令“rsa local-key-pair create”生成本地RSA密钥对。

系统会提示输入密钥名称,按照要求输入一个名称。

4.配置SSH用户:输入命令“user-interface vty 0 4”进入虚拟终端视图。

然后,输入命令“authentication-mode aaa”设置SSH用户认证方式为AAA。

接下来,输入命令“user privilege level 15”设置SSH用户权限级别为15(最高权限)。

最后,输入命令“protocol inbound ssh”允许SSH协议作为终端协议。

5.配置SSH访问限制:输入命令“acl number 2000”创建一个ACL(访问控制列表)。

然后,输入命令“rule 0 permit source x.x.x.x 0”设置允许通过SSH访问设备的IP地址范围。

最后,输入命令“user-interface vty 0 4”进入虚拟终端视图。

输入命令“acl 2000 inbound”将ACL应用于SSH虚拟终端。

6.配置SSH版本和加密算法:输入命令“ssh server version {1 ,2}”设置SSH协议版本。

然后,输入命令“ssh server ci pher {aes128-cbc , 3des-cbc ,des-cbc}”设置SSH加密算法。

可以根据具体需求选择合适的版本和算法。

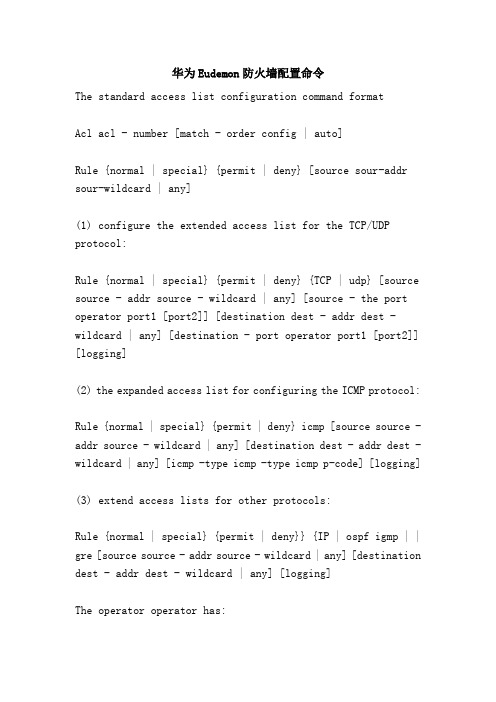

华为Eudemon防火墙配置命令

华为Eudemon防火墙配置命令The standard access list configuration command formatAcl acl - number [match - order config | auto]Rule {normal | special} {permit | deny} [source sour-addr sour-wildcard | any](1) configure the extended access list for the TCP/UDP protocol:Rule {normal | special} {permit | deny} {TCP | udp} [source source - addr source - wildcard | any] [source - the port operator port1 [port2]] [destination dest - addr dest - wildcard | any] [destination - port operator port1 [port2]] [logging](2) the expanded access list for configuring the ICMP protocol:Rule {normal | special} {permit | deny} icmp [source source - addr source - wildcard | any] [destination dest - addr dest - wildcard | any] [icmp -type icmp -type icmp p-code] [logging](3) extend access lists for other protocols:Rule {normal | special} {permit | deny}} {IP | ospf igmp | | gre [source source - addr source - wildcard | any] [destination dest - addr dest - wildcard | any] [logging]The operator operator has:Equal portnumber (= portnumber)Greater than portnumber (> = portnumber)Less than portnumber (< = portnumber)Not equal portnumber (< > portnumber)Range portnumber1 portnumber2 (portnumber1 > and < portnumber2)Example: create a list of access controls numbering 102.[Eudemon] acl number 102# configure the ACL rule to allow specific users to access the internal server from the external network.The above configuration has completed the creation of the ACL. The following configuration is a reference to the ACL in the packet filtering application, and the details of the relevant commands are described in the relevant section.# # will apply ACL rule 101 to the area between the Trust area and the Untrust area.[Eudemon - interzon-trust-untrust] packet - filter 101# 1: the ACL rule 102 ACTS in the direction of the trust zone between the unTrust area and the unTrust area.[Eudemon - interzon-trust-untrust] -filter 102The application protocol for an FTP protocol between the Trust area and Untrust area is detected.[Eudemon - interzon-trust-untrust] detect FTP2, ASPF configuration example[Eudemon] firewall session aging - time FTP 3000[Eudemon] firewall session aging - time HTTP 3000[Eudemon] acl number 101[Eudemon - acls] rule deny IPEudemon acl number 10[Eudemon - acls] rule permit source any[Eudemon] the firewall packet - filter default permit interzone trust untrust direction outbound[Eudemon] firewall interzone trust untrust[Eudemon - interzon-trust-untrust] packet - filter 101 [Eudemon - interzon-trust-untrust] detect FTP[Eudemon - interzon-trust-untrust] detect HTTP[Eudemon - interzons-untrust] detect java-blocking 10 Blacklist examples[Eudemon] the firewall of the firewall -- filter icmp range global/ Eudemon firewall blacklist enableMultiple address translation NAT(1) define a NAT address pool that can be allocated based on the need in the system viewNAT addres-group groups-number start-addrThe group - number is the number that identifies the address pool, and the start - addr end-addr is the start and end IPaddress of the address pool.(2) define an access control list under the system view and the ACL viewDefine the access control list in the system viewAcls number acls - number [match - order {config: | auto}]Define access control rules in the ACL viewRule [rule - id] {permit | deny} [source sour-addrsour-wildcard | any] [logging] [logging](3) the access control list is associated with the NAT address pool in the domain viewNAT outbound acl - number addres-group group - numberNat Server configuration - internally provides a machine for external Http or FtpThe actual is to map external addresses and ports to internal serversNAT server protocol pro - type global global-addr [global port1]NAT server global global - addr inside host - addr6, Easy IP configurationNAT outbound acacl - number interface interface - nameApplication level gateway ALGSolutions to the IP packet header address of NAT only to exchange information and TCP/UDP port head problem, because such as ICMP/FTP protocol packet data section contains the IP address and port information, are:(1) the following commands are executed under the system view, enabling the ALG function of the corresponding protocolNAT alg enable {FTP | h323 | icmp | ras}(2) the ASPF test is configured for the application layer protocol in the domain viewDetect protocolThe Eudemon firewall configuration step(1) firewall planningNetwork topology diagram (specific to network equipment physical port allocation and connection); The allocation of IP addresses (the allocation of all IP addresses to network devices); The division of the area on the firewall; Address mapping of the firewall; Firewalls require open policies;(2) configure the interface IP addressConfigure the IP address and configure the IP address of each interface# configure firewall interface Ethernet 0/0/0.[Eudemon] interface Ethernet 0/0/0[Eudemon - ethernet0/0/0] quitFor a dual machine, you need to configure VRRP under the interface[Eudemon] int eth 0/0/0The VRRP backup group 1 is configured in the interface eth0/0/0, and notice that the virtual IP needs to be in the same network segment as the interface address[Eudemon - ethernet0/0/0] interface Ethernet 0/0/1The VRRP backup group 2 is configured in the interface eth0/0/1Note: when configuring VRRP under the interface, do not configure the VRRP priority(3) the configuration domain# configure the area DMZ.[Eudemon] firewall zone name dmz1[Eudemon - zone - dmz1] set priority 70(4) divide the interfaces into domains# configure interface Ethernet 1/0/0 to join the firewall DMZ domain./ Eudemon firewall zone the DMZ[Eudemon - zone - DMZ] add interface Ethernet 1/0/0[Eudemon - zone - the DMZ] the quit(5) configure VRRP (dual machine)# create VRRP management group 1 and add all VRRP backup groups to the management group for unified managementEudemon VRRP - group 1# virtual routing in VGMP group to join, and VGMP will automatically sort according to the scope of the configuration,the following configuration when performing display current as you can see the add interface Ethernet 2/0/0 VRRP vrid 3 data transfer - only for the first article, vrrp1 and vrrp2 article 1, 2, respectively.[Eudemon - vrrpgroup - 1] add interface Ethernet 0/0/0, vrid 1 data[Eudemon - vrrpgroup - 1] add interface Ethernet 0/0/1 VRRP 2 dataThe channel that configures the transfer-only parameter will be the preferred channel, and the change in the channel will not affect the change of the VGMP priority and cause the state switch[Eudemon - vrrpgroup - 1] add interface Ethernet 2/0/0, vrid 3 data transfer - only# enables the VRRP management team to manage VRRP only if the VGMP is enabled[Eudemon vrrpgroup - 1] VRRP enable# # enable the automatic preemption of the VRRP management group to preempt the delay by using the default time of 0 seconds[Eudemon vrrpgroup - 1] VRRP preedom(6) configuration VRRP groupThe default priority is 100 when the firewall does not configure VGMP priority. VGMP should be paid attention to when configuring priority priority descending algorithm: priority = priority after the decline - priority / 16, when the firewall is out of order, after the decline of priority should be lower precedence than the slave of the firewall, can only bemain/standby state switch, otherwise the failure state of firewall is still primarily, resulting in business will continue. For example, the following configuration is decremented with a priority of 105-105/16 = 98, so the slave firewall should be larger than that.[Eudemon - vrrpgroup - 1] VRRP priority 105The quit [Eudemon vrrpgroup - 1]Rematch the functionality from the firewall(7) configuration HRP# enable HRP functionality, which will display HRP_M in front of [Eudemon] before [Eudemon], which will display HRP_S from the firewall, and the default is automatic real-time backup.[Eudemon] HRP enableThe configuration of the above major firewall, the configuration from the firewall basically is the same as the main firewall configuration, only needs to changeThe IP address of the change interface.Verify the dual machine configuration(9) configure the address translation(10) configured ACLEudemon] acl name Tod advanced(11) apply acls in the domain[Eudemon] firewall interzone DMZ untrust[eu-interzone - the dmz-untrust] packet - filter Tod inbound(12) check the business configurationCheck the state of two machines: check whether thedouble-machine switch has any effect on the businessCheck configuration synchronization: check that the configuration of the main standby machine is synchronized and can be implemented by comparing configurationsVerify business is normal: test business is normalFirewall maintenance commands(1) the display diagnostic information collects all the information from the firewall for the submission of support staff analysis(2) the display firewall session table v this command is used to view the firewall connection information table(3) the Debug commandDisplay the output of debug to the current Telnet or console window: both the terminal debuging and the termainl monitor command (the online business is banned)There are the Debug NAT packetFirewall packet - filter all interzone untrust trustDebugging IP icmp debugged pingsDebugging IP packet Debugging all IP packets。

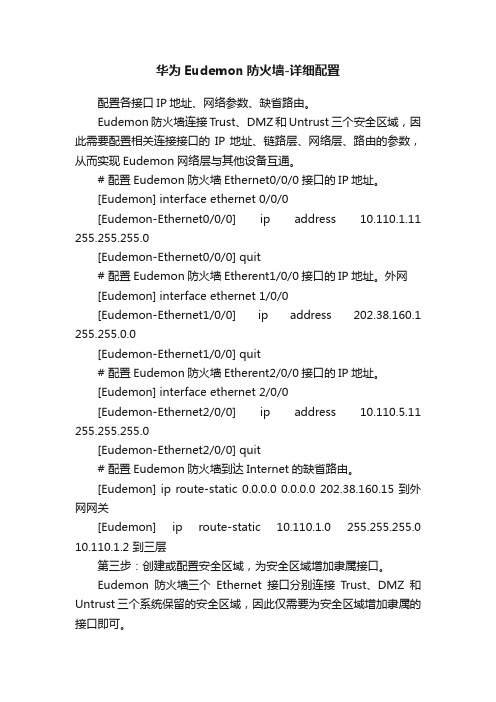

华为Eudemon防火墙-详细配置

华为Eudemon防火墙-详细配置配置各接口IP地址、网络参数、缺省路由。

Eudemon防火墙连接Trust、DMZ和Untrust三个安全区域,因此需要配置相关连接接口的IP地址、链路层、网络层、路由的参数,从而实现Eudemon网络层与其他设备互通。

# 配置Eudemon防火墙Ethernet0/0/0接口的IP地址。

[Eudemon] interface ethernet 0/0/0[Eudemon-Ethernet0/0/0] ip address 10.110.1.11 255.255.255.0[Eudemon-Ethernet0/0/0] quit# 配置Eudemon防火墙Etherent1/0/0接口的IP地址。

外网[Eudemon] interface ethernet 1/0/0[Eudemon-Ethernet1/0/0] ip address 202.38.160.1 255.255.0.0[Eudemon-Ethernet1/0/0] quit# 配置Eudemon防火墙Etherent2/0/0接口的IP地址。

[Eudemon] interface ethernet 2/0/0[Eudemon-Ethernet2/0/0] ip address 10.110.5.11 255.255.255.0[Eudemon-Ethernet2/0/0] quit# 配置Eudemon防火墙到达Internet的缺省路由。

[Eudemon] ip route-static 0.0.0.0 0.0.0.0 202.38.160.15 到外网网关[Eudemon] ip route-static 10.110.1.0 255.255.255.0 10.110.1.2 到三层第三步:创建或配置安全区域,为安全区域增加隶属接口。

Eudemon防火墙三个Ethernet接口分别连接Trust、DMZ和Untrust三个系统保留的安全区域,因此仅需要为安全区域增加隶属的接口即可。

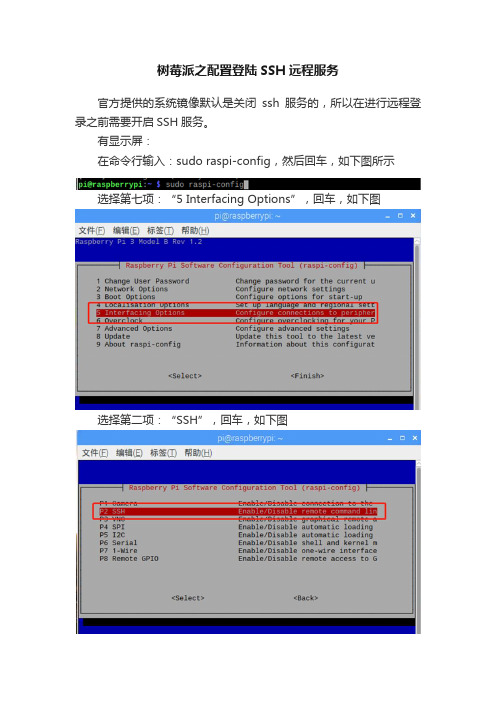

树莓派之配置登陆SSH远程服务

树莓派之配置登陆SSH远程服务

官方提供的系统镜像默认是关闭ssh服务的,所以在进行远程登录之前需要开启SSH服务。

有显示屏:

在命令行输入:sudo raspi-config,然后回车,如下图所示

选择第七项:“5 Interfacing Options”,回车,如下图

选择第二项:“SSH”,回车,如下图

选择是,回车。

如下图

最后点选“Finish”完成,等待重启即可。

树莓派有多种方式可以开启SSH服务,其他方式大家可以自行探索。

无显示屏:

将SD卡使用读卡器连接到电脑上并打开sd卡盘符,直接新建“SSH”文件(无后缀)即可,如下图

部分用户可能会出现在新建一个空白ssh文件后,还是无法开启远程服务,此时的解决方案是烧录我们提供的已开启SSH镜像。

一.SSH远程登录

SSH:(我们的开发中一般使用此种方式远程登录)

由于树莓派只有一个串口,当我们开发中需要占用这个串口或者我们希望进行远程开发(通过一个根网线或无线连接到树莓派)可以借助Linux系统特有的一种服务SSH来完成.

为了方便开发,我们选择使用SSH远程登录操作树莓派,下面配置SSH。

方法如下:

使用SSH远程登录树莓派时,首先在树莓派图形界面打开命令终端,我们先启用root权限,可以每次省略输入sudo,操作文件可以任意畅行。

注意:其实官方的树莓派系统没有开启SSH服务,需要我们人为的开启SSH服务,我们需要在HDMI显示器上的命令行终端上输入sudo raspi-config进入到树莓派系统配置界面。

至此,我们就可以通过putty软件SSH服务远程登录树莓派操作系统了。

Ubuntu开启SSH服务以及使用Putty远程控制的解决办法

Ubuntu开启SSH服务以及使用Putty远程控制的解决办法【一】、Ubuntu开启SSH服务SSH分客户端openssh-client和openssh-server如果你只是想登陆别的机器的SSH只需要安装openssh-client(ubuntu有默认安装,如果没有则sudo apt-get install openssh-client),如果要使本机开放SSH服务就需要安装openssh-serversudo apt-get install openssh-server然后确认sshserver是否启动了:ps -e |grep ssh如果看到sshd那说明ssh-server已经启动了。

如果没有则可以这样启动:sudo /etc/init.d/ssh startssh-server配置文件位于/ etc/ssh/sshd_config,在这里可以定义SSH的服务端口,默认端口是22,你可以自己定义成其他端口号,如222。

然后重启SSH服务:sudo /etc/init.d/ssh stopsudo /etc/init.d/ssh start然后使用以下方式登陆SSH:ssh tuns@192.168.0.100 tuns为192.168.0.100机器上的用户,需要输入密码。

断开连接:exit 【二】、Ubuntu开启SSH服务介绍Ubuntu 系统在安装时如果没有配置IP你只要开启SSH后配置一个IP及网关就可以远程操作了。

下面就如何设置IP作个介绍:一、ifconfig eth0(网卡名称)10.0.0.5(ip地址)netmask 255.255.255.0(掩码)二、route add default gw 10.0.0.1(网关)三、开启SSH 查看是否有/etc/ssh/sshd_config文件1、cat /etc/ssh/sshd_config 如果有则:2、/etc/init.d/ssh restart 没有这个文件则:3、apt-get update(升级)4、apt-get install ssh 5、y 四、系统安装时没有root用户的处理:1、sudo passwd后输入三次密码(已有的非root用户的)2、userdel -f 12345(密码)两次3、这时退出以root的用户登录。

设置防火墙开启ssh远程端口的方法是什么

设置防火墙开启ssh远程端口的方法是什么推荐文章RedHat Linux下防火墙配置技巧是什么热度:云火墙与云防火墙的区别是什么热度:linux防火墙iptables规则的查看删除方法是什么热度:Windows7系统还原防火墙默认设置的方法是什么热度:Centos7下无法远程连接mysql数据库的原因是什么热度:防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成,防火墙就是一个位于计算机和它所连接的网络之间的软件或硬件。

这篇文章主要介绍了在SUSE Linux Enterprise Server系统下设置防火墙开启ssh远程端口的方法,需要的朋友可以参考下方法步骤1、vi /etc/sysconfig/SuSEfirewall2 #编辑防火墙设置FW_SERVICES_EXT_TCP="22" #开启22端口rcSuSEfirewall2 restart #重启防火墙2、安装sshzypper serach ssh #查找软件包zypper install openssh #安装,或者使用yast2 -i openssh 命令chkconfig sshd on #设置开机启动############################################# ##扩展阅读:修改主机名字vi /etc/HOSTNAME #编辑文件hostname -F /etc/HOSTNAME #使修改立刻生效禁止图形界面登录vi /etc/inittabid:3:initdefault: #3为文本模式,5为图形界面模式补充阅读:防火墙主要使用技巧一、所有的防火墙文件规则必须更改。

尽管这种方法听起来很容易,但是由于防火墙没有内置的变动管理流程,因此文件更改对于许多企业来说都不是最佳的实践方法。

如果防火墙管理员因为突发情况或者一些其他形式的业务中断做出更改,那么他撞到枪口上的可能性就会比较大。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置STelnet/SFTP客户端连接SSH服务器的示例(Password认证)

以同一网段下STelnet/SFTP客户端连接SSH服务器为例,介绍STelnet/SFTP客户端和SSH服务器端的配置方法。

组网需求

如图1所示,SSH服务器端启用SSH服务后,STelnet/SFTP客户端以Password认证方式登录到SSH服务器端。

图1 STelnet/SFTP客户端连接SSH服务器组网图

配置思路

采用如下的思路配置STelnet/SFTP客户端(USG_A)连接SSH服务器(USG_B):

1.在USG_B上创建SSH用户。

2.在USG_B上生成本地密钥对。

3.启用USG_B的STelnet/SFTP服务。

4.用户Client通过USG_A登录USG_B。

操作步骤

1.对于USG系列,将接口加入安全区域,并配置域间包过滤,以保证网络基本通信正常,具体步

骤略。

对于USG BSR/HSR系列,不需要将接口加入安全区域以及配置包过滤。

说明:

为实现USG和PC互相访问,需要在USG上打开PC所在安全区域和Local域之间的包过滤,允许报文在域间通过。

2.在USG_B上创建SSH用户。

a.配置VTY界面的认证方式和协议。

b.[USG] user-interface vty 0 4

c.[USG-ui-vty0-4] authentication-mode aaa

d.[USG-ui-vty0-4] protocol inbound ssh

[USG-ui-vty0-4] quit

e.新建用户名为Client的SSH用户,且认证方式为password。

f.[USG] ssh user client

[USG] ssh user client authentication-type password

g.配置Client的密码为Admin@123,服务方式为ssh。

h.[USG] aaa

i.[USG-aaa] local-user client password irreversible-cipher

Admin@123

j.[USG-aaa] local-user client service-type ssh

[USG-aaa] quit

k.配置SSH用户的SFTP服务授权目录(可选)。

如果用户采用SFTP服务登录时,需要执行ssh user sftp-directory命令,配置SSH

用户的SFTP服务授权目录。

3.在USG_B上生成本地密钥对。

4.<USG>system-view

5.[USG] rsa local-key-pair create

6.The key name will be: USG_Host

7.The range of public key size is (512 ~

2048).

8.NOTES: A key not longer than 1024 bits in the modulus may cause

security risks.

9.The generation of a key longer than 512 bits in the

modulus may take seve

10.ral

minutes.

11.Input the bits in the modulus[default =

2048]:

12.Generating

keys...

13..........................+++

14....................+++

15.......................................++++++++

...............++++++++

16.启用USG_B上的STelnet/SFTP服务。

o启用STelnet服务

[USG] stelnet server enable

o启用SFTP服务

[USG] sftp server enable

17.在USG_B上,配置用户Client的服务方式为STelnet/SFTP。

o配置client用户的服务方式为STelnet。

[USG] ssh user client service-type stelnet

o配置client用户的服务方式为SFTP。

[USG] ssh user client service-type sftp

18.在USG_A上,通过STelnet/SFTP方式连接USG_B。

.第一次登录,需要激活SSH客户端首次认证功能。

a.<USG>system-view

b.[USG] sysname client

c.[client] ssh client first-time enable

d.用户Client通过password认证方式连接SSH服务器,输入配置的用户名和密码。

▪client用户通过STelnet方式登录SSH服务器。

▪<client>system-view

▪[client] stelnet 10.164.39.222

▪Please input the username:client

▪Trying 10.164.39.222 ...

▪Press CTRL+K to abort

Enter password:

▪client用户通过SFTP方式登录SSH服务器。

▪<client>system-view

▪[client] sftp 10.164.39.222

▪Please input the username:client

▪Trying 10.164.39.222 ...

▪Press CTRL+K to abort

Enter password:

e.输入密码Admin@123,登录成功。

结果验证

客户端正常连接服务器以后,在SSH服务器端执行display ssh server status命令和display ssh server session命令,可以查看到STelnet/SFTP服务已经激活。

1.查看SSH状态信息。

2.[USG] display ssh server status

3.SSH version : 1.99

4.SSH connection timeout : 60 seconds

5.SSH server key generating interval : 0 hours

6.SSH Authentication retries : 3 times

7.SFTP server: Disable

STELNET server: Enable

8.查看SSH服务器的连接信息。

9.[USG] display ssh server session

10.Session 1:

11. Conn : VTY 3

12. Version : 2.0

13. State :

started

14. Username : client

15. Retry : 1

16. CTOS Cipher : aes128-cbc

17. STOC Cipher : aes128-cbc

18. CTOS Hmac :

hmac-sha1-96

19. STOC Hmac :

hmac-sha1-96

20. Kex :

diffie-hellman-group1-sha1

21. Service Type : stelnet

22. Authentication Type : password

23.查看SSH用户信息。

24.[USG] display ssh user-information

25. User Name : client

26. Authentication-type : password

27. User-public-key-name : -

28. Service-type : stelnet

29. Sftp-directory : -

30. Authorization-cmd : No。