ssh配置手册

Linuxsshd_config配置手册中文版

Linuxsshd_config配置⼿册中⽂版[注意]值是⼤⼩写敏感的,但指令是⼤⼩写⽆关的。

复制代码代码如下:# 1. 关于 SSH Server 的整体设定,包含使⽤的 port 啦,以及使⽤的密码演算⽅式Port 22 # SSH 预设使⽤ 22 这个 port,您也可以使⽤多的 port ! # 亦即重复使⽤ port 这个设定项⽬即可!Protocol 2,1 # 选择的 SSH 协议版本,可以是 1 也可以是 2 , # 如果要同时⽀持两者,就必须要使⽤ 2,1 这个分隔了!#ListenAddress 0.0.0.0 # 监听的主机适配卡!举个例⼦来说,如果您有两个 IP, # 分别是 192.168.0.100 及 192.168.2.20 ,那么只想要 # 开放 192.168.0.100 时,就可以写如同下⾯的样式:ListenAddress 192.168.0.100 # 只监听来⾃ 192.168.0.100 这个 IP 的SSH联机。

# 如果不使⽤设定的话,则预设所有接⼝均接受 SSH PidFile /var/run/sshd.pid # 可以放置 SSHD 这个 PID 的档案!左列为默认值LoginGraceTime 600 # 当使⽤者连上 SSH server 之后,会出现输⼊密码的画⾯, # 在该画⾯中,在多久时间内没有成功连上 SSH server , # 就断线!时间为秒!Compression yes # 是否可以使⽤压缩指令?当然可以啰!# 2. 说明主机的 Private Key 放置的档案,预设使⽤下⾯的档案即可!HostKey /etc/ssh/ssh_host_key # SSH version 1 使⽤的私钥HostKey /etc/ssh/ssh_host_rsa_key # SSH version 2 使⽤的 RSA 私钥HostKey /etc/ssh/ssh_host_dsa_key # SSH version 2 使⽤的 DSA 私钥# 2.1 关于 version 1 的⼀些设定!KeyRegenerationInterval 3600 # 由前⾯联机的说明可以知道, version 1 会使⽤ # server 的 Public Key ,那么如果这个 Public # Key 被偷的话,岂不完蛋?所以需要每隔⼀段时间 # 来重新建⽴⼀次!这⾥的时间为秒!ServerKeyBits 768 # 没错!这个就是 Server key 的长度!# 3. 关于登录⽂件的讯息数据放置与 daemon 的名称!SyslogFacility AUTH # 当有⼈使⽤ SSH 登⼊系统的时候,SSH会记录资 # 讯,这个信息要记录在什么 daemon name 底下? # 预设是以 AUTH 来设定的,即是 /var/log/secure # ⾥⾯!什么?忘记了!回到 Linux 基础去翻⼀下 # 其它可⽤的 daemon name 为:DAEMON,USER,AUTH, # LOCAL0,LOCAL1,LOCAL2,LOCAL3,LOCAL4,LOCAL5, LogLevel INFO # 登录记录的等级!嘿嘿!任何讯息! # 同样的,忘记了就回去参考!# 4. 安全设定项⽬!极重要!# 4.1 登⼊设定部分PermitRootLogin no # 是否允许 root 登⼊!预设是允许的,但是建议设定成 no!UserLogin no # 在 SSH 底下本来就不接受 login 这个程序的登⼊!StrictModes yes # 当使⽤者的 host key 改变之后,Server 就不接受联机, # 可以抵挡部分的⽊马程序!#RSAAuthentication yes # 是否使⽤纯的 RSA 认证!?仅针对 version 1 !PubkeyAuthentication yes # 是否允许 Public Key ?当然允许啦!只有 version 2 AuthorizedKeysFile .ssh/authorized_keys # 上⾯这个在设定若要使⽤不需要密码登⼊的账号时,那么那个 # 账号的存放档案所在档名!# 4.2 认证部分RhostsAuthentication no # 本机系统不⽌使⽤ .rhosts ,因为仅使⽤ .rhosts 太 # 不安全了,所以这⾥⼀定要设定为 no !IgnoreRhosts yes # 是否取消使⽤ ~/.ssh/.rhosts 来做为认证!当然是!RhostsRSAAuthentication no # 这个选项是专门给 version 1 ⽤的,使⽤ rhosts 档案在 # /etc/hosts.equiv配合 RSA 演算⽅式来进⾏认证!不要使⽤HostbasedAuthentication no # 这个项⽬与上⾯的项⽬类似,不过是给 version 2 使⽤的!IgnoreUserKnownHosts no # 是否忽略家⽬录内的 ~/.ssh/known_hosts 这个档案所记录 # 的主机内容?当然不要忽略,所以这⾥就是 no 啦!PasswordAuthentication yes # 密码验证当然是需要的!所以这⾥写 yes 啰!PermitEmptyPasswords no # 若上⾯那⼀项如果设定为 yes 的话,这⼀项就最好设定 # 为 no ,这个项⽬在是否允许以空的密码登⼊!当然不许!ChallengeResponseAuthentication yes # 挑战任何的密码认证!所以,任何 login.conf # 规定的认证⽅式,均可适⽤!#PAMAuthenticationViaKbdInt yes # 是否启⽤其它的 PAM 模块!启⽤这个模块将会 # 导致 PasswordAuthentication 设定失效!# 4.3 与 Kerberos 有关的参数设定!因为我们没有 Kerberos 主机,所以底下不⽤设定!#KerberosAuthentication no#KerberosOrLocalPasswd yes#KerberosTicketCleanup yes#KerberosTgtPassing no# 4.4 底下是有关在 X-Window 底下使⽤的相关设定!X11Forwarding yes#X11DisplayOffset 10#X11UseLocalhost yes# 4.5 登⼊后的项⽬:PrintMotd no # 登⼊后是否显⽰出⼀些信息呢?例如上次登⼊的时间、地点等 # 等,预设是 yes ,但是,如果为了安全,可以考虑改为 no !PrintLastLog yes # 显⽰上次登⼊的信息!可以啊!预设也是 yes !KeepAlive yes # ⼀般⽽⾔,如果设定这项⽬的话,那么 SSH Server 会传送 # KeepAlive 的讯息给 Client 端,以确保两者的联机正常! # 在这个情况下,任何⼀端死掉后, SSH 可以⽴刻知道!⽽不会 # 有僵⼫程序的发⽣!UsePrivilegeSeparation yes # 使⽤者的权限设定项⽬!就设定为 yes 吧!MaxStartups 10 # 同时允许⼏个尚未登⼊的联机画⾯?当我们连上 SSH , # 但是尚未输⼊密码时,这个时候就是我们所谓的联机画⾯啦! # 在这个联机画⾯中,为了保护主机,所以需要设定最⼤值, # 预设最多⼗个联机画⾯,⽽已经建⽴联机的不计算在这⼗个当中# 4.6 关于使⽤者抵挡的设定项⽬:DenyUsers * # 设定受抵挡的使⽤者名称,如果是全部的使⽤者,那就是全部 # 挡吧!若是部分使⽤者,可以将该账号填⼊!例如下列!DenyUsers testDenyGroups test # 与 DenyUsers 相同!仅抵挡⼏个群组⽽已!# 5. 关于 SFTP 服务的设定项⽬!Subsystem sftp /usr/lib/ssh/sftp-server基本上,在您的系统中,『除⾮有必要,否则请不要更改 /etc/ssh/sshd_config 这个档案的设定值!』因为预设的情况下通常都是最严密的 SSH 保护了,因此,可以不需要更动他!上⾯的说明仅是在让⼤家了解每个细项的⼀些基本内容⽽已!需要注意的是最后⼀项,如果您不愿意开放 SFTP 的话,将最后⼀⾏批注掉即可!。

ssh搭建手册

Struts2+Spring+Hibernate3看到网上有很多ssh配置文章,但是有很多是调不通的,还有版本不同,配置也不尽相同,下面是我做的ssh开发配置教程,以供参考;1、首先创建Java-Web Project工程,选择J2EE 5.0版本在网上看到很多从hibernate最底层配置,但是个人感觉比较麻烦,如果你从hibernate配置的话,很容易漏掉一些东西,个人经验还是从控制层action配置;注意:在配置之前,先把Tomcat安装目录下(C:\Program Files\Apache Software Foundation\Tomcat 5.0\common\endorsed)的xml-apis.jar文件移除,再进行下面的工作,否则无法发布测试。

原来的删除的文件2、配置Struts2(1)添加Struts2架包:①commons-logging-1.0.4.jar②commons-fileupload-1.2.1.jar③freemarker-2.3.13.jar④ognl-2.6.11.jar⑤struts2-core-2.1.6.jar⑥xwork-2.1.2.jar(2)创建struts.xml文件(注意:一定要在src根目录下)代码如下:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE struts PUBLIC"-//Apache Software Foundation//DTD Struts Configuration 2.1//EN" "/dtds/struts-2.1.dtd"><struts><package name="struts2" extends="struts-default"></package></struts>(3)配置web.xml文件,添加Struts2的核心控制器代码如下:<?xml version="1.0" encoding="UTF-8"?><web-app version="2.5"xmlns="/xml/ns/javaee"xmlns:xsi="/2001/XMLSchema-instance"xsi:schemaLocation="/xml/ns/javaee/xml/ns/javaee/web-app_2_5.xsd"><welcome-file-list><welcome-file>index.jsp</welcome-file></welcome-file-list><filter><filter-name>struts2</filter-name><filter-class>org.apache.struts2.dispatcher.FilterDispatcher</fil ter-class></filter><filter-mapping><filter-name>struts2</filter-name><url-pattern>/*</url-pattern></filter-mapping></web-app>(注:org.apache.struts2.dispatcher.FilterDispatcher路径在struts-core-2.1.6.jar包下)测试发布,Struts2开发环境配置完毕。

SSH配置步骤(初步配置)

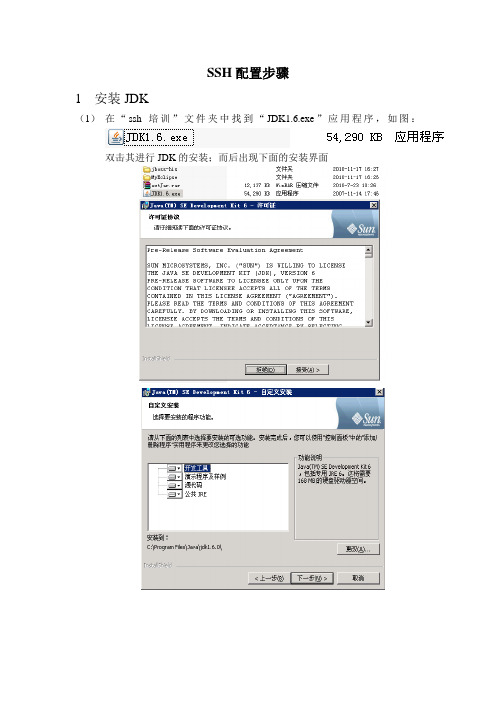

SSH配置步骤1安装JDK(1)在“ssh培训”文件夹中找到“JDK1.6.exe”应用程序,如图:双击其进行JDK的安装;而后出现下面的安装界面接下来就是接收、下一步等无聊操作,具体的安装目录选择默认即可。

点“完成”,结束安装操作。

(2)配置环境变量:右键单击“我的电脑”点“高级”,然后点“环境变量”,接下来在“系统变量(S)”中找到“path”,点“编辑”,而后在“变量值”一栏中将jdk的bin文件夹的地址复制进去(若测试的时候不成功,则只需在我们所复制的地址前面加“;”即可)。

(3)我们的环境配置操作是否成功需要在dos中验证:打开命令提示符dos2安装MyEclipse并对其进行配置(1)首先,找到如下图所示的MyEclipse6.0.1GAE3.3的应用程序,双击进入安装程序。

这里注意要将四个选项全部勾上这个安装过程等待时间比较长,耐心。

这里面最好选“NO”,因为我选“YES”试了一下,弹出了一个不知所云的网页。

点“Done”之后你就安装成功了。

安装成功后双击“MyEclipse”图标进入到MyEclipse 6.0.1界面,会出现让我们要注册的对话框(对话框后面的那个背景是欢迎界面,不用管)。

点enter subscription 进行注册这时我们就要找到如下图所示的那个提供序列码的东西“MyEclipseKeyGen.jar”,注意这个不是压缩文件,不需要解压,直接双击打开就好双击上面的文件就会出现如下界面:点“Generate”就会得到我们所需的注册序列号,如下:然后将上面的subscriber和subscription code 复制到注册框中即可。

3配置Jboss,JDK(1)首先打开“MyEclipse”出现如下界面,点“Window”——“Preferences..”如下所示:点“Preferences..”之后会出现如下界面,接着的操作按照图示一步一步做即可。

夹如下所示找到“jboss-his”文件夹之后点“Apply”,那么jboss就配置好了,接下来配置JDK,在左侧的树中,我们点开Jboss 4.X,可以找到JDk,出现如下界面同样的,我们点“Add”找到“jdk1.6.0”文件夹即可然后就“OK”。

SSH服务配置方法

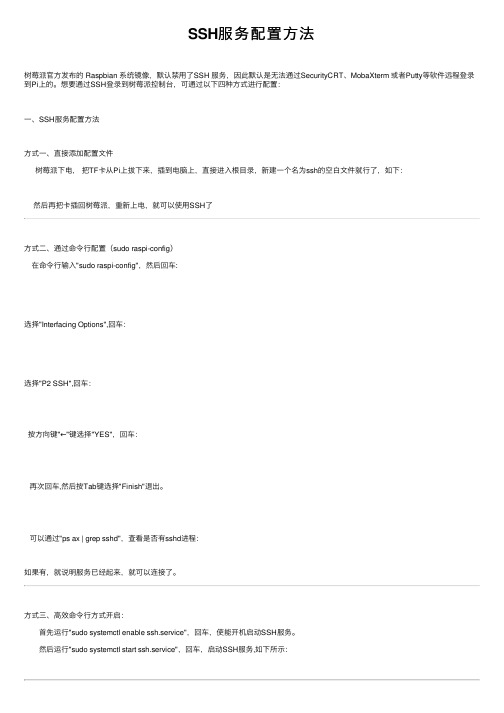

SSH服务配置⽅法树莓派官⽅发布的 Raspbian 系统镜像,默认禁⽤了SSH 服务,因此默认是⽆法通过SecurityCRT、MobaXterm 或者Putty等软件远程登录到Pi上的。

想要通过SSH登录到树莓派控制台,可通过以下四种⽅式进⾏配置:⼀、SSH服务配置⽅法⽅式⼀、直接添加配置⽂件树莓派下电,把TF卡从Pi上拔下来,插到电脑上,直接进⼊根⽬录,新建⼀个名为ssh的空⽩⽂件就⾏了,如下:然后再把卡插回树莓派,重新上电,就可以使⽤SSH了⽅式⼆、通过命令⾏配置(sudo raspi-config)在命令⾏输⼊"sudo raspi-config",然后回车:选择"Interfacing Options",回车:选择"P2 SSH",回车:按⽅向键"←"键选择"YES",回车:再次回车,然后按Tab键选择"Finish"退出。

可以通过"ps ax | grep sshd",查看是否有sshd进程:如果有,就说明服务已经起来,就可以连接了。

⽅式三、⾼效命令⾏⽅式开启:⾸先运⾏"sudo systemctl enable ssh.service",回车,使能开机启动SSH服务。

然后运⾏"sudo systemctl start ssh.service",回车,启动SSH服务,如下所⽰:⽅式四、接HDMI显⽰器,通过界⾯配置:选择“Start Menu->Preferences->Raspberry Pi Configuration”,选中"Interfaces"后,将SSH选项"Enable",然后点击"OK"即可,如下:⼆、SSH远程连接设置流程以MobaXterm软件为例:⾸先,打开MobaXterm软件,点击“Session":单击"SSH"按钮,新建SSH会话,输⼊树莓派的实际IP和登录⽤户名:然后点击确认,输⼊密码,回车即可连接(pi的默认密码为raspberry,输⼊的密码默认不可见),如下:。

华为配置指南---SSH终端服务命令

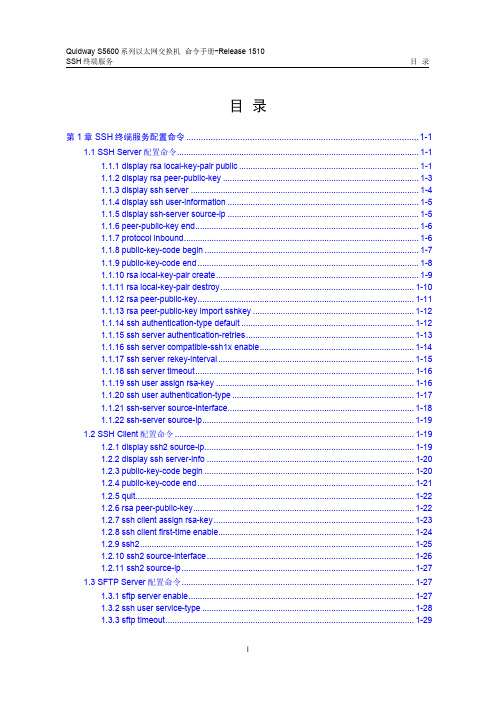

目录Biblioteka 目录第 1 章 SSH 终端服务配置命令 ...............................................................................................1-1 1.1 SSH Server 配置命令......................................................................................................... 1-1 1.1.1 display rsa local-key-pair public .............................................................................. 1-1 1.1.2 display rsa peer-public-key ..................................................................................... 1-3 1.1.3 display ssh server ................................................................................................... 1-4 1.1.4 display ssh user-information ...................................................................................

SSH 使用设置教程(详细图文)

SSH 使用设置教程(详细图文)1、首先您得需要有一个SSH帐号,hotlines.me在这里为您提供了一个免费的SSH帐号2、下载Tunnelier 下载FireFox3、安装Tunnelier,如下图,勾选中那个声明,然后点Install,就可以了。

正在安装出现这个提示就安装成功3、设置Tunnelier打开Tunnelier找到Services按上图进行设置在Login界面,输入您的SSH账号信息,其中Host为ssh服务器,Username为ssh用户名,Initial meth 请选择password,然后后面会出来输入框,填写你的ssh密码。

同时选中store XXX这一行。

保存账号密码.如上图第一次使用会出现这个窗口,点击“accept and Save”保存好,下次就不会再弹了。

直到出现这个提示和左则窗口图标时就说明已经稳定的连接上SSH了。

这个时可以最少化FireFox浏览器,官方下载如果您已经安装了就可以跳过这一步。

4、设置FireFox+autoproxy 在Firefox地址栏输入about:config,会弹出一个警告提示,点我保证小心继续,然后在输入框填入:network.proxy.socks_remote_dns(dns后面不要含空格)然后双击出现的一行内容,使True值变成False。

或直接输入about:addons 打开扩展中心,在右上角的搜索栏里输入autoproxy,然后点击安装,再重启一下FireFox安装好之后就会有一个图标在FireFox右上角出现一个”福“字图标了,点击它的小三角打开首选项进行设置5、autoproxy 设置打开”代理规则》添加规则订阅”选中“gfwlist》订阅“然后选择“代理服务器”》“选择代理服务器”重点是这里,默认代理选择”ssh -D“,订阅的也是选择”ssh -D“,然后确定就可以了。

最后到这里算是大功告成咯。

SSH配置

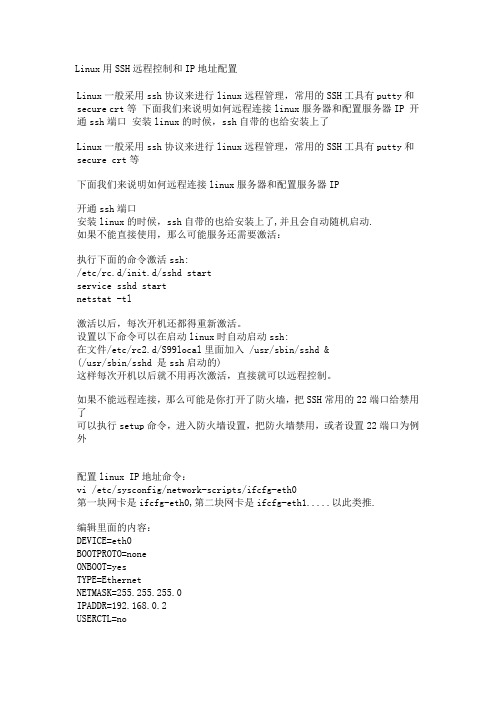

Linux用SSH远程控制和IP地址配置Linux一般采用ssh协议来进行linux远程管理,常用的SSH工具有putty和secure crt等下面我们来说明如何远程连接linux服务器和配置服务器IP 开通ssh端口安装linux的时候,ssh自带的也给安装上了Linux一般采用ssh协议来进行linux远程管理,常用的SSH工具有putty和secure crt等下面我们来说明如何远程连接linux服务器和配置服务器IP开通ssh端口安装linux的时候,ssh自带的也给安装上了,并且会自动随机启动.如果不能直接使用,那么可能服务还需要激活:执行下面的命令激活ssh:/etc/rc.d/init.d/sshd startservice sshd startnetstat -tl激活以后,每次开机还都得重新激活。

设置以下命令可以在启动linux时自动启动ssh:在文件/etc/rc2.d/S99local里面加入 /usr/sbin/sshd &(/usr/sbin/sshd 是ssh启动的)这样每次开机以后就不用再次激活,直接就可以远程控制。

如果不能远程连接,那么可能是你打开了防火墙,把SSH常用的22端口给禁用了可以执行setup命令,进入防火墙设置,把防火墙禁用,或者设置22端口为例外配置linux IP地址命令:vi /etc/sysconfig/network-scripts/ifcfg-eth0第一块网卡是ifcfg-eth0,第二块网卡是ifcfg-eth1.....以此类推.编辑里面的内容:DEVICE=eth0BOOTPROTO=noneONBOOT=yesTYPE=EthernetNETMASK=255.255.255.0IPADDR=192.168.0.2USERCTL=noPEERDNS=yesGATEWAY=192.168.0.1配置完以后,先按ESC,再输入:wq保存退出最后输入service network restart重启网络服务即可常用命令:查看网卡信息: route -n查看物理网卡:mii-tool重启eth0: ifup eth0查看eth0信息:ethtool eth0添加IP地址:ifconfig eth0 IP netmask 子网掩码 broadcast 广播地址------------------------------------------------------------------------------------------------linux下修改IP、DNS、路由命令行设置 ubuntu 版本命令行设置IP cat /etc/network/interfaces# This file describes the network interfaces available on your system# and how to activate them. For more information, see interfaces(5).# The loopback network interfaceauto loiface lo inet loopback# The primary network interfaceauto eth0iface eth0 inet staticaddress 192.168.1.104netmask 255.255.255.0network 192.168.1.0broadcast 192.168.1.255gateway 192.168.1.2# dns-* options are implemented by the resolvconf package, ifinstalleddns-nameservers 58.22.96.66 218.104.128.106 202.101.138.8 dns-search .COM重启网卡: /etc/init.d/networking restatrredhat linux版本命令行设置IP:ifconfig eth0 新ip然后编辑/etc/sysconfig/network-scripts/ifcfg-eth0,修改ip一、修改IP地址[aeolus@db network-scripts]$ vi ifcfg-eth0DEVICE=eth0ONBOOT=yesBOOTPROTO=staticIPADDR=219.136.241.211NETMASK=255.255.255.128GATEWAY=219.136.241.254二、修改网关vi /etc/sysconfig/networkNETWORKING=yesHOSTNAME=AaronGATEWAY=192.168.1.1三、修改DNS[aeolus@db etc]$ vi resolv.confnameserver 202.96.128.68nameserver 219.136.241.206四、重新启动网络配置/etc/init.d/network restart五、例子1、修改ip地址即时生效:# ifconfig eth0 192.168.0.20 netmask 255.255.255.0 启动生效:修改/etc/sysconfig/network-scripts/ifcfg-eth02、修改default gateway即时生效:# route add default gw 192.168.0.254启动生效:修改/etc/sysconfig/network-scripts/ifcfg-eth0修改dns修改/etc/resolv.conf修改后可即时生效,启动同样有效3、修改host name即时生效:# hostname fc2启动生效:修改/etc/sysconfig/networkps:DEVICE=eth0BOOTPROTO=staticIPADDR=192.168.8.85NETMASK=255.255.248.0GATEWAY=192.168.8.1HWADDR=00:0uu3:47:2C:D5:40ONBOOT=yes4:添加linux系统启动项:vi /etc/rc.d/rc.local修改Linux系统SSH的端口号修改Linux系统SSH的端口号操作系统linux和Unix都适用:修改配置文件 /etc/ssh/sshd_config,将里面的Port改为新端口(此端口必须是没有程序用到),比如10022,然后kill -HUP `cat /var/run/sshd.pid` 就行了。

sshd_config配置说明

sshd_config配置说明名称sshd_config - OpenSSH SSH 服务器守护进程配置文件大纲/etc/ssh/sshd_config描述sshd(8) 默认从 /etc/ssh/sshd_config 文件(或通过 -f 命令行选项指定的文件)读取配置信息。

配置文件是由"指令值"对组成的,每行一个。

空行和以'#'开头的行都将被忽略。

如果值中含有空白符或者其他特殊符号,那么可以通过在两边加上双引号(")进行界定。

[注意]值是大小写敏感的,但指令是大小写无关的。

当前所有可以使用的配置指令如下:AcceptEnv指定客户端发送的哪些环境变量将会被传递到会话环境中。

[注意]只有SSH-2协议支持环境变量的传递。

细节可以参考 ssh_config(5) 中的 SendEnv 配置指令。

指令的值是空格分隔的变量名列表(其中可以使用'*'和'?'作为通配符)。

也可以使用多个 AcceptEnv 达到同样的目的。

需要注意的是,有些环境变量可能会被用于绕过禁止用户使用的环境变量。

由于这个原因,该指令应当小心使用。

默认是不传递任何环境变量。

AddressFamily指定sshd使用哪种地址簇。

参数可以使“any”,“inet”(IPv4),或者“inet6”(IPv6)。

缺省是“any”。

AllowAgentForwarding指定是否允许ssh-agent转发。

缺省是“yes”。

注意,禁用代理转发不提高安全性,除非用户也被拒绝shell访问,因此他们能够建立自己的转发器。

AllowGroups通过组名来限定用户登陆,多个组名时用空格来分隔。

AllowGroups的参数只能用组名,组ID号不能被识别。

缺省时所有组允许登陆,OpenSSH处理登陆的顺序是:DenyUsers->AllowUsers->DenyGroups->AllowGroups。

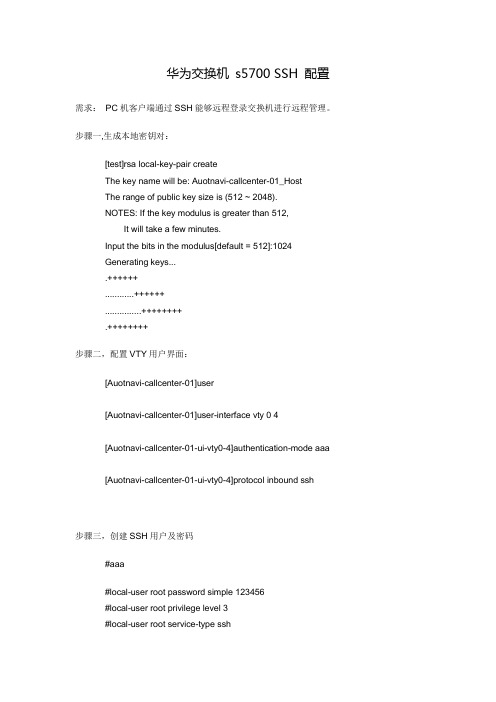

华为交换机 s5700 SSH 配置

华为交换机s5700 SSH 配置需求:PC机客户端通过SSH能够远程登录交换机进行远程管理。

步骤一,生成本地密钥对:[test]rsa local-key-pair createThe key name will be: Auotnavi-callcenter-01_HostThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Input the bits in the modulus[default = 512]:1024Generating keys....++++++............++++++...............++++++++.++++++++步骤二,配置VTY用户界面:[Auotnavi-callcenter-01]user[Auotnavi-callcenter-01]user-interface vty 0 4[Auotnavi-callcenter-01-ui-vty0-4]authentication-mode aaa[Auotnavi-callcenter-01-ui-vty0-4]protocol inbound ssh步骤三,创建SSH用户及密码#aaa#local-user root password simple 123456#local-user root privilege level 3#local-user root service-type ssh步骤四: 配置ssh用户的认证方式和服务方式[Quidway] ssh user 用户名authentication-type password或[Quidway] ssh authentication-type default password #如果用户过多可直接设置默认的认证方式[Quidway] ssh user username service-type {sftp | stelnet | all } #这步骤没有配置,可能出现server refused to start a shell/command.步骤五:使能ssh服务[Quidway] stelnet server enable。

SSH配置指南

理解SSHSSH 是英文Secure Shell 的简写形式。

支持SSH 功能的客户端可以和锐捷网络产品的服务端建立起安全、加密的连接。

该连接所提供的功能类似于一个Telnet 连接,不过和Telnet 不同的是该连接所有的传输都是加密的。

SSH 技术未发展之前,用Telnet 进行连接,是非常不安全的,因为所有的报文都是明文传输。

而锐捷系列产品通过SSH 提供一个更加安全的交互方式。

目前SSH 有两个版本分别为1和2,锐捷系列的产品全面兼容这两个版本。

CLI CLI有关本节引用的命令的详细使用信息及说明,请参照命令集。

SSH 特性项目实现功能签名认证 RSA 、DSA消息认证算法 MD5、SHA1、SHA1-96、MD5-96加密算法 3DES(168-bit)、Blowfish 、AES-128、 CAST128、Arcfour 、AES-192、AES-256 用户认证密码认证方式缺省的SSH 设置项目缺省值SSH 服务端状态 打开 SSH 版本兼容模式(支持版本1和2)配置SSH SERVER以下是您在全局配置模式下配置打开SSH 的过程:命令含义步骤1configure terminal进入配置模式。

步骤2 Enable services ssh-server 打开SSH 功能。

您可以使用命令no enable services ssh-server 则关闭SSH SERVER 功能。

以下是您在全局配置模式下配置SSH SERVER 的版本过程: 命令含义步骤1 configure terminal 进入配置模式。

步骤2ip ssh version [1 | 2]配置SSH 的版本。

您可以使用命令no ip ssh version 则会自动工作在兼容模式。

1SSH 1如果选择只能运行版本,2SSH 2选择则只运行版本。

使用SSH 管理交换机您可以使用SSH 进行交换机管理,前提是必须打开SSH 功能,默认情况下是打开该功能的。

ssh配置

#Protocol 2,1 ← 找到此行将行头“#”删除,再将行末的“,1”删除,只允许SSH2方式的连接

Protocol 2 ← 修改后变为此状态,仅使用SSH2

#ServerKeyBits 768 ← 找到这一行,将行首的“#”去掉,并将768改为1024

ServerKeyBits 1024 ← 修改后变为此状态,将ServerKey强度改为1024比特

# *not* allowed to use the local INET services, as decided

# by the '/usr/sbin/tcpd' server.

#

# The portmap line is redundant, but it is left to remind you that

# the new secure portmap uses hosts.deny and hosts.allow. In particular

# you should know that NFS uses portmap!

sshd:ALLቤተ መጻሕፍቲ ባይዱ

2.在hosts.allow文件尾添加sshd:192.168.0.

#PermitEmptyPasswords no ← 找到此行将行头的“#”删除,不允许空密码登录

PermitEmptyPasswords no ← 修改后变为此状态,禁止空密码进行登录

启动 sshd [ 确定 ]

好了,用putty和Xshell(Xmanager)可以登录了。^_^

4.ssh增强配置

[root@localhost ~]# vi /etc/ssh/sshd_config ← 用vi打开SSH的配置文件

ssh配置——精选推荐

ssh配置SSH由两部分组成:SSH服务端和SSH客户端。

SSH的配置⽂件在/etc/ssh/⽬录下,其中服务端的配置⽂件是sshd_config,客户端的配置⽂件是ssh_config。

通过⼝令验证⽅式登录vi/etc/ssh/sshd_configPort22//默认使⽤22端⼝,也可以⾃⾏修改为其他端⼝,但登录时要打上端⼝号#ListenAddress//指定提供ssh服务的IP,这⾥注释掉。

PermitRootLogin//禁⽌以root远程登录PasswordAuthenticationyes//启⽤⼝令验证⽅式PermitEmptyPassword//禁⽌使⽤空密码登录LoginGraceTime1m//重复验证时间为1分钟MaxAuthTimes3//最⼤重试验证次数保存修改好的配置,退出。

3.重启sshd服务service sshd restart通过密钥对验证⽅式登录ssh-keygen -t rsa//⽣成密钥⽂件ssh-copy-id -i .ssh/id_rsa.pub 发送密钥修改sshd_config配置⽂件:#vim/etc/ssh/sshd_configPasswordAuthentication no//禁⽤⼝令验证⽅式,不能把原有的PasswordAuthentication yes注释掉,注释后,就算没有公钥也能通过⼝令登录,这样不安全,⽽且失去了密钥验证的意义。

RSAAuthenticationyes//启⽤RSA验证PubkeyAuthenticationyes//启⽤公钥验证AuthorizedKeysFile.ssh/authorized_keys//启⽤公钥⽂件位置,后⾯的路径是设置公钥存放⽂件的位置查看SSH客户端版本 ssh -vssh name@remoteserver或者ssh remoteserver -l name说明:以上两种⽅式都可以远程登录到远程主机,server代表远程主机,name为登录远程主机的⽤户名ssh name@remoteserver -p 2222 或者ssh remoteserver -l name -p 2222说明:p 参数指定端⼝号,通常在路由⾥做端⼝映射时,我们不会把22端⼝直接映射出去,⽽是转换成其他端⼝号,这时就需要使⽤-p端⼝号命令格式。

华为SSH配置指南

华为SSH配置指南SSH(Secure Shell)是一种网络协议,可以通过加密的方式在网络上安全地远程登录和传输数据。

华为设备支持SSH协议,并提供了SSH配置功能,以下是华为SSH配置指南。

1.登录设备:首先,使用用户名和密码登录到华为设备的控制台或终端界面。

2.启用SSH服务:在设备控制台或终端界面上,输入命令“system-view”进入系统视图。

然后,输入命令“ssh server enable”启用SSH服务。

3.生成RSA密钥对:输入命令“rsa local-key-pair create”生成本地RSA密钥对。

系统会提示输入密钥名称,按照要求输入一个名称。

4.配置SSH用户:输入命令“user-interface vty 0 4”进入虚拟终端视图。

然后,输入命令“authentication-mode aaa”设置SSH用户认证方式为AAA。

接下来,输入命令“user privilege level 15”设置SSH用户权限级别为15(最高权限)。

最后,输入命令“protocol inbound ssh”允许SSH协议作为终端协议。

5.配置SSH访问限制:输入命令“acl number 2000”创建一个ACL(访问控制列表)。

然后,输入命令“rule 0 permit source x.x.x.x 0”设置允许通过SSH访问设备的IP地址范围。

最后,输入命令“user-interface vty 0 4”进入虚拟终端视图。

输入命令“acl 2000 inbound”将ACL应用于SSH虚拟终端。

6.配置SSH版本和加密算法:输入命令“ssh server version {1 ,2}”设置SSH协议版本。

然后,输入命令“ssh server ci pher {aes128-cbc , 3des-cbc ,des-cbc}”设置SSH加密算法。

可以根据具体需求选择合适的版本和算法。

ssh手册中文

RAS 认证最便捷的用法大概就是使用认证代理(authentication agent) 了. 详见 ssh-agent1 手册页.

如果这些认证方式都失败了, 就提示用户输入口令(password), 然后把口令送到服务器做验证. 由于整个通信过程是加密的, 因此别人不可能通过侦听网络获得这个口令.

-c cipher_spec

另外, 对于协议第二版, 这里可以指定一组用逗号隔开, 按优先顺序排列的密码术. 详见 Ciphers

-e ch|^ch|none

当用户通过 连接并登录主机 hostname 后, 根据所用的协议版本, 用户必须通过下述方法之一向远程主机证明他/她的身份:

SSH 协议第一版

第一, 如果发出登录命令的本地主机已经列在远程主机的 /etc/hosts.equiv 或 /etc/ssh/shosts.equiv 文件中, 并且两端的用户名相同, 则立即允许该用户登录. 第二, 如果远程主机的用户根目录 (home 目录) 下存在 .rhosts 或 .shosts 并且其中有一行包含了客户机的名字和客户机上的用户名, 则允许该用户登录. 一般来说, 服务器不允许单独使用这种认证方式, 因为它不安全.

显示 escape 字符的列表

~C

打开命令行 (仅用于 -L 和 -R 选项增加端口转发)

~R

请求连接的重建(rekeying) (仅用于SSH协议第二版, 且对方支持)

X11 和 TCP 转发 (forwarding)

如果 ForwardX11 变量设为 ``yes'' (或参见后面对 -X 和 -x 选项的描述), 并且用户正在使用 X11 (设置了 DISPLAY 环境变量), 和 X11 显示器的连接将自动以这种形式转发到远端: 任何用 shell 或命令启动的 X11 程序将穿过加密的通道, 从本地机器连接真正的 X 服务器. 用户不应该手动设置 DISPLAY 可以在命令行上, 也可以在配置文件中设置 X11 连接的转发.

SSH配置手册

SSH配置完全手册前言为何使用 OpenSSH您每天使用的标准网络服务如 FTP、Telnet、RCP 和远程 Shell rsh 等在封闭环境中运行良好,但使用这些服务在网络上传输的信息是未加密的;任何人都可以在您的网络或远程计算机上使用包嗅探器查看交换的信息,有时甚至可以查看密码信息;而且,使用所有此类服务时,在登录过程中用于自动登录的选项会受到限制,并且通常依赖于将纯文本密码嵌入到命令行才能执行语句,从而使登录过程变得更加不安全;开发的安全 Shell SSH 协议可以排除这些限制;SSH 能够为整个通信通道提供加密,其中包括登录和密码凭据交换,它与公钥和私钥一起使用可以为登录提供自动化身份验证;您还可以将 SSH 用作基础传输协议;以这种方式使用 SSH 意味着在打开安全连接后,加密通道可以交换所有类型的信息,甚至 HTTP 和 SMTP 可以使用该方法来保证通信机制的安全;OpenSSH 是 SSH 1 和 SSH 2 协议的免费实现;它最初是作为OpenBSD Berkeley Software Distribution 操作系统的一部分开发的,现在被发布为 UNIX 或 Linux 和类似操作系统的常规解决方案;安装 OpenSSHOpenSSH 是免费软件,可以从 OpenSSH 的主要网站下载请参见;可以使用多种系统包括 Linux、HP-UX、AIX、Solaris、Mac OS X 等上的源代码构建 OpenSSH 系统;通常可以找到所选平台和版本的预编译二进制代码;有些供应商甚至作为操作系统的一部分提供 OpenSSH 工具包;要构建OpenSSH,您需要以下内容:• C 编译器GNU C 编译器 gcc 或类似编译器•Zlib –压缩库•OpenSSL –安全套接字层 SSL 安全库注意:在AIX上安装SSH , 需要安装OpenSSL来获得支持 . 否则, 安装会不成功 , 报错信息提示也要先安装OpenSSL .OpenSSL可以登陆IBM官网下载 , SSH软件从上下载 .环境说明实验环境机器为: M85 , P630 系统版本均为AIX根据系统版本来下载OpenSSL和OpenSSH的版本 .OpenSSL : openssl-0.9.7lOpenSSH : 安装软件安装顺序为先安装OpenSSL , 后安装OpenSSH➢OpenSSL : 将 openssl-0.9.7l解包.Smitty installp 安装 .注意要先单独安装license. 后面再安装base包,都要选择ACCEPT new license agreements为yes.如下图:配置SSH软件安装完成后 , 可以通过lssrc –s sshd查看ssh后台程序有没启动 . 一般安装完ssh软件, 会自动激活该后台程序 . 如查看未激活 , 用 startsrc -s sshd来启动就可以.➢软件安装完成后 , 在/etc下会有ssh这个目录生成.➢修改sshd_config文件 , 为后面的2台机器之间互相访问不需要提供密码做准备 . 修改的内容如图红色的,vi sshd_config将前头的号注释掉,启用就可以.AIX6105SP5版本中需要在/etc/ssh/sshd_config中修改.ssh/authorized_keys为~/.ssh/authorized_keys,否则系统重启后无法启动sshd进程;在修改该配置文件之前,stopsrc -s sshd停止sshd,修改完成后启动startsrc -s sshd调试命令:/usr/sbin/sshd -ddd版本查看:ssh –V➢利用命令:ssh-keygen生成key全部选择默认的就可以 , 生成的private key和public Key 会保存在 ~/.ssh目录下 . 如下图注: 为了后面的访问方便, passphrase一行密码一般设置为空.将2台机器的public key互相传给对方 . 可以有好几种方法: ftp , rcp , scp都可以 . 这里用rcp来传输, 其实scp也可以传输,就是有点麻烦,由于ssh未配置好 , 就不用scp了.如果rcp显示permission denied则查看~./rhosts文件,格式:host user;例:同样, 在另外台机器把local的pub key传给对方. 名字改为local machine named 方法 . 有区别于本地的pub key .可以看到对方的pub key已经传输完成 .➢由于上面修改了sshd_config文件 , 其中一行为AuthorizedKeysFile .ssh/authorized_keys为认证读取文件的位置 .我们采取默认的方式 , 在~/.ssh下touch一个authorized_keys文件.将传输过来的对方主机的pub key内容 ,追加到authorized_keys文件上, 如果有多个主机建立了ssh信任机制, 则连续追加即可.如图所示 , 追加成功.➢开始互访第一次访问, 会提示你是否确认访问, 输入yes .第二次访问, 就没有改提示了 . 如下图:而且访问的hosts会自动在默认的~/.ssh目录下生成一个known_hosts文件, 该文件记录了ssh目的主机的ip地址以及公钥和密码信息 .ssh密码问题grid信任配置完成后,ssh nodenamedate仍然需要输入密码的情况;解决过程如下:1在/etc/ssh/sshd_config配置文件中打开ssh的debug信息记录,如下格式:SyslogFacilityAUTHLogleveldebug2停止SSH进程:stopsrc -s sshd3启动SSH进程:startsrc -s sshd4使用/usr/sbin/sshd -ddd调试,会显示ssh进程的参数设置,确认ssh的auth日志参数配置/usr/sbin/sshd -ddd5syslog守护进程的配置文件/etc/文件中将auth的级别设置为debug,信息放入/var/log/secure文件,确保文件存在;/etc/新增如下条目:/var/log/secure然后refresh -s sshd以上步骤是root在node1和node2上都执行;6在node1节点通过grid用户执行ssh-vvv node2,同时在node2节点查看secure日志文件$tail -f /var/log/secure文件内容提示/.ssh/authorized_keys无法打开,可能是grid仍然使用的是root下的authorized_keys文件认证,而没有使用/home/grid/.ssh/authorized_keys文件7root用户登录node2,修改root用户的.ssh目录权限:chmod 755 /.sshchmod644/.ssh/authorized_keys8node2上将grid用户下的authorized_keys文件内容导入root 用户下的/.ssh/authorized_keyscat /home/grid/.ssh/authorized_keys>> /.ssh/authorized_keys9在node1上grid用户执行ssh node2date 成功返日期,无须输入密码Windows机器ssh到主机上面介绍的是两台小机之间的互相ssh通讯的解决办法 . 通过windows上ssh到主机来提高访问的高安全性.在本地windows xp的机器上, 安装Secure CRT这个软件. 安装完成后, 启动.。

SSH配置手册 2

1.1 设备作为SSH服务器配置举例1.1.1 password认证配置举例1. 组网需求如图1-1,配置Host(SSH客户端)与Switch建立本地连接。

Host 采用SSH协议登录到Switch上,以保证数据信息交换的安全。

SSH 用户采用的认证方式为password认证。

2. 组网图3. 配置步骤(1) 配置SSH服务器Switch# 生成RSA密钥对,并启动SSH服务器。

<Switch> system-view[Switch] public-key local create rsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:2048 此处可以使用默认1024Generating Keys...+++++++++++++++++++++++++++++++++++++++++++++++++++++++++# 生成RSA密钥对。

[Switch] ssh server enable# 配置VLAN接口1的IP地址,客户端将通过该地址连接SSH服务器。

[Switch] interface vlan-interface 1[Switch-Vlan-interface1] ip address 192.168.1.40 255.255.255.0[Switch-Vlan-interface1] quit# 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置Switch上远程用户登录协议为SSH。

SSH安装及使用

SSH安装及使用SSH(Secure Shell)是一种网络协议,用于在不安全的网络上对远程计算机进行安全登录和数据传输。

它使用加密技术来保护网络连接的安全性,可以有效防止敏感信息被窃取或篡改。

在本文中,我将介绍SSH的安装、配置和使用方法。

第一步:安装SSH1.打开终端并进入命令行界面。

2.输入以下命令安装SSH:```sudo apt-get install openssh-server```如果你使用的是其他Linux发行版,请根据该发行版的指令进行安装。

第二步:配置SSH1.打开SSH配置文件:```sudo nano /etc/ssh/sshd_config```2.在配置文件中,你可以根据需要修改以下设置:-端口号:默认为22,建议更改为一个较高的数字,以提高安全性。

- 允许登录的用户:使用"AllowUsers"指令指定允许登录的用户。

- 允许root用户登录:如果你想允许root用户登录,请修改"PermitRootLogin"为"yes"。

-公钥身份验证:可以使用公钥身份验证替代密码身份验证,提高安全性。

完成修改后,按Ctrl+X保存并退出配置文件。

3.重新启动SSH服务:```sudo service ssh restart```第三步:使用SSH1.在本地计算机上打开终端或SSH客户端。

2.输入以下命令以通过SSH连接到远程计算机:``````其中,username是远程计算机上的用户名,remote_ip是远程计算机的IP地址。

3. 如果是第一次连接,客户端会提示你接受远程计算机的公钥。

输入"yes"并按回车键确认。

4.输入远程计算机的密码。

如果你启用了公钥身份验证,可以通过配置密钥对来进一步提高安全性。

完成以上步骤后,你就可以通过SSH连接到远程计算机并执行命令了。

额外提示:-如果你想在本地计算机上复制文件到远程计算机上``````-如果你想在远程计算机上复制文件到本地计算机上,可以使用以下命令:``````总结:SSH是一种安全的远程登录和数据传输协议,能够有效保护网络连接的安全性。

网络设备ssh配置操作(S9306 S5352 S5328 S3328)

S9306/S5352/S5328/S3328 Ssh配置(1)全局启用ssh服务stelnet server enable;(2)全局生成秘钥。

rsa local-key-pair createInput the bits in the modulus[default = 512]:1024===>此处为了安全性,最好选择1000以上。

(3)建立ssh用户ssh user zgdxssh user zgdx authentication-type passwordssh user zgdx service-type stelnet(4)在aaa中将local-user账号的服务类型设置为ssh和telnetaaalocal-user zgdx service-type ssh telnet(5)在用户接口中将接入类型设置为alluser-interface vty 0 4authentication-mode aaaprotocol inbound all(6)测试一下使用ssh协议是否可以成功登录。

在secureCRT中全局选项中取消“代理程序”中的2个选项的勾选。

保持原有telnet连接不中断,重新开一个ssh连接。

使用zgdx账号测试是否能够成功登录。

(7)如果ssh连接可以成功,将用户接口中的接入协议类型改为仅支持ssh。

user-interface vty 0 4authentication-mode aaaprotocol inbound sshuser-interface vty 16 20authentication-mode aaaprotocol inbound ssh。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

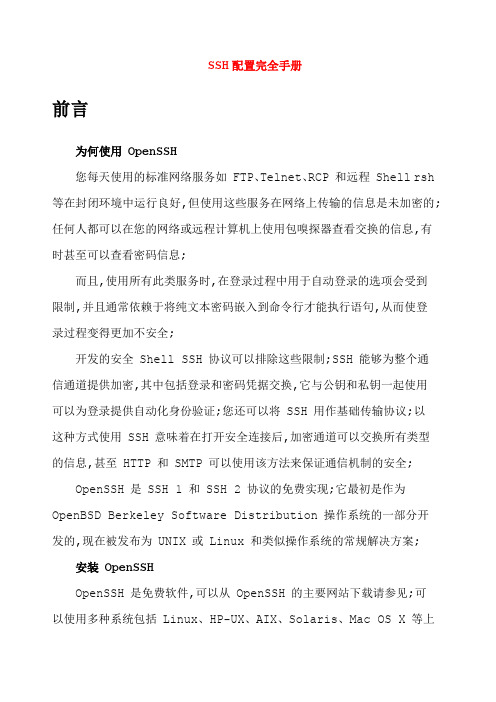

SSH配置完全手册

前言:

为何使用 OpenSSH?

您每天使用的标准网络服务(如 FTP、Telnet、RCP 和远程 Shell (rsh) 等)在封闭环境中运行良好,但使用这些服务在网络上传输的信息是未加密的。

任何人都可以在您的网络或远程计算机上使用包嗅探器查看交换的信息,有时甚至可以查看密码信息。

而且,使用所有此类服务时,在登录过程中用于自动登录的选项会受到限制,并且通常依赖于将纯文本密码嵌入到命令行才能执行语句,从而使登录过程变得更加不安全。

开发的安全 Shell (SSH) 协议可以排除这些限制。

SSH 能够为整个通信通道提供加密,其中包括登录和密码凭据交换,它与公钥和私钥一起使用可以为登录提供自动化身份验证。

您还可以将 SSH 用作基础传输协议。

以这种方式使用 SSH 意味着在打开安全连接后,加密通道可以交换所有类型的信息,甚至 HTTP 和SMTP 可以使用该方法来保证通信机制的安全。

OpenSSH 是 SSH 1 和 SSH 2 协议的免费实现。

它最初是作为 OpenBSD (Berkeley Software Distribution) 操作系统的一部分开发的,现在被发布为UNIX 或Linux® 和类似操作系统的常规解决方案。

安装 OpenSSH

OpenSSH 是免费软件,可以从 OpenSSH 的主要网站下载(请参见参考资料)。

可以使用多种系统(包括 Linux、HP-UX、AIX®、Solaris、Mac OS X 等)上的源代码构建 OpenSSH 系统。

通常可以找到所选平台和版本的预编译二进制代码。

有些供应商甚至作为操作系统的一部分提供 OpenSSH 工具包。

要构建OpenSSH,您需要以下内容:

∙ C 编译器(GNU C 编译器 (gcc) 或类似编译器)

∙Zlib –压缩库

∙OpenSSL –安全套接字层 (SSL) 安全库

注意:

在AIX上安装SSH , 需要安装OpenSSL来获得支持 . 否则, 安装会不成功 , 报错信息提示也要先安装OpenSSL .

OpenSSL可以登陆IBM官网下载 , SSH软件从

https:///project/showfiles.php?group_id=127997

上下载 .

环境说明:

实验环境机器为: M85 , P630 系统版本均为AIX 5.3

根据系统版本来下载OpenSSL和OpenSSH的版本 .

OpenSSL : openssl-0.9.7l-2.aix5.1.ppc.rpm

OpenSSH : openssh-4.3p2-r2.tar.Z

安装软件

安装顺序为先安装OpenSSL , 后安装OpenSSH

OpenSSL : 将 openssl-0.9.7l-2.aix5.1.ppc.rpm包ftp到/tmp/ssh下 .

通过smitty installp安装 .

如下图:

OpenSSH : 将openssh-4.3p2-r2.tar.Z包ftp到/tmp/ssh下 , 用命令: Zcat openssh-4.3p2-r2.tar.Z | tar -xvf -

解包.

Smitty installp 安装 .

注意要先单独安装license. 后面再安装base包,都要选择ACCEPT new license agreements为yes.

如下图:

配置SSH

软件安装完成后 , 可以通过lssrc –s sshd查看ssh后台程序有没启动 .

一般安装完ssh软件, 会自动激活该后台程序 . 如查看未激活 , 用

startsrc -s sshd来启动就可以.

软件安装完成后 , 在/etc下会有ssh这个目录生成.

要修改sshd_config文件 , 为后面的2台机器之间互相访问不需要提供密码做准备 . 修改的内容如图红色的,vi sshd_config将前头的#号注释掉,启用就可以.

利用命令:ssh-keygen生成key

全部选择默认的就可以 , 生成的private key和public Key会保存在

~/.ssh目录下 . 如下图

注:为了后面的访问方便, passphrase一行密码一般设置为空.

将2台机器的public key互相传给对方 . 可以有好几种方法: ftp , rcp , scp都可以 . 这里用rcp来传输, 其实scp也可以传输,就是有点麻烦,由于ssh未配置好 , 就不用scp了.

同样, 在另外台机器把local的pub key传给对方. 名字改为local machine named 方法 . 有区别于本地的pub key .

可以看到对方的pub key已经传输完成 .

由于上面修改了sshd_config文件 , 其中一行为

AuthorizedKeysFile .ssh/authorized_keys

为认证读取文件的位置 .

我们采取默认的方式 , 在~/.ssh下touch一个authorized_keys文件.

将传输过来的对方主机的pub key内容 ,追加到authorized_keys文件上, 如果有多个主机建立了ssh信任机制, 则连续追加即可.

如图所示 , 追加成功.

开始互访

第一次访问, 会提示你是否确认访问, 输入yes .

第二次访问, 就没有改提示了 . 如下图:

而且访问的hosts会自动在默认的~/.ssh目录下生成一个known_hosts文件, 该文件记录了ssh目的主机的ip地址以及公钥和密码信息 .

Windows机器ssh到主机

上面介绍的是两台小机之间的互相ssh通讯的解决办法 . 通过windows上ssh 到主机来提高访问的高安全性.

在本地windows xp的机器上, 安装Secure CRT这个软件.

安装完成后, 启动.

小结

通过以上, ssh配置完成, 可供用来给客户提供加密信息 . 同时可以作为RAC 的配置通讯方式, 相对于简单配置就能成功的rsh , ssh提供的是高安全性. 可以根据不同的需要进行选择 !

以上配置, 如有任何问题和错误,请及时通知我. 谢谢!

金牌小卧底2008-1-3。