centos SSH配置详解

linux中ssh配置与登录命令linux操作系统-电脑资料

linux中ssh配置与登录命令linux操作系统-电脑资料ssh是linux服务器一款像ftp一样的工具我们可以利用ssh来登录管理服务器上的相关内容哦,下面我来简单的介绍一下ssh登录服务器命令与安装配置方法,。

首先,如果没有安装,那么就在命令行里apt-get install ssh安好后,其实就可以登录开启了ssh服务的机器了开启ssh服务的命令为: sudo /etc/init.d/sshd restart (生成公私密钥对)查看ssh状态命令: sudo /etc/init.d/sshd status如果是没有启动sshd守护进程,那么只需要:sudo /usr/sbin/sshd (不需要每次做)登录时候,输命令:ssh (对方ip) -l (对方机器上有的用户名) -p (端口号)其中,参数-l -p都不必须。

如果当前用户名和想要登录的对方机器上的用户同名,那就不需要-l参数,端口默认都是22通常也不用设。

常用格式:ssh [-l login_name] [-p port] [user@]hostname更详细的可以用ssh -h查看。

举例不指定用户:ssh 192.168.0.11指定用户:ssh -l root 192.168.0.11***************.0.11如果修改过ssh登录端口的可以ssh -p 12333 192.168.0.11ssh -l root -p 12333 216.230.230.114**********************.230.114另外修改配置文件/etc/ssh/sshd_config,可以改ssh登录端口和禁止root登录,电脑资料《linux中ssh配置与登录命令linux操作系统》(https://www.)。

改端口可以防止被端口扫描。

编辑配置文件vim /etc/ssh/sshd_config找到#Port 22,去掉注释,修改成一个五位的端口:Port 12333找到#PermitRootLogin yes,去掉注释,修改为:PermitRootLogin no重启sshd服务:service sshd restart用户可利用alias,自定指令的别名。

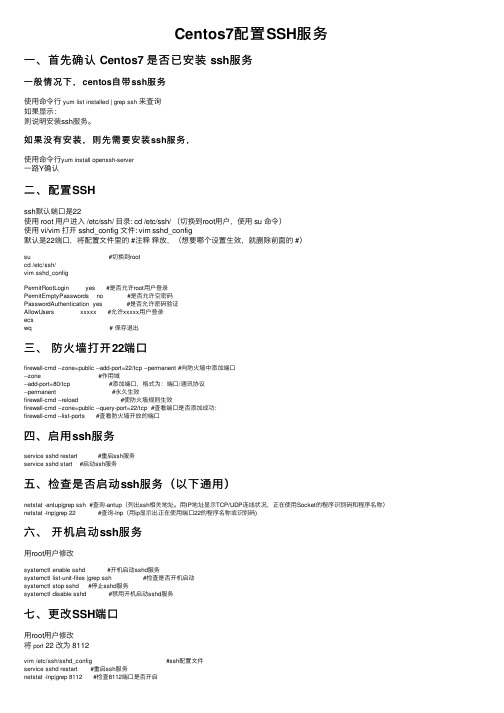

Centos7配置SSH服务

Centos7配置SSH服务⼀、⾸先确认 Centos7 是否已安装 ssh服务⼀般情况下,centos⾃带ssh服务使⽤命令⾏yum list installed | grep ssh来查询如果显⽰:则说明安装ssh服务。

如果没有安装,则先需要安装ssh服务,使⽤命令⾏yum install openssh-server⼀路Y确认⼆、配置SSHssh默认端⼝是22使⽤ root ⽤户进⼊ /etc/ssh/ ⽬录: cd /etc/ssh/ (切换到root⽤户,使⽤ su 命令)使⽤ vi/vim 打开 sshd_config ⽂件: vim sshd_config默认是22端⼝,将配置⽂件⾥的 #注释释放,(想要哪个设置⽣效,就删除前⾯的 #)su #切换到rootcd /etc/ssh/vim sshd_configPermitRootLogin yes #是否允许root⽤户登录PermitEmptyPasswords no #是否允许空密码PasswordAuthentication yes #是否允许密码验证AllowUsers xxxxx #允许xxxxx⽤户登录ecswq # 保存退出三、防⽕墙打开22端⼝firewall-cmd --zone=public --add-port=22/tcp --permanent #向防⽕墙中添加端⼝--zone #作⽤域--add-port=80/tcp #添加端⼝,格式为:端⼝/通讯协议--permanent #永久⽣效firewall-cmd --reload #使防⽕墙规则⽣效firewall-cmd --zone=public --query-port=22/tcp #查看端⼝是否添加成功:firewall-cmd --list-ports #查看防⽕墙开放的端⼝四、启⽤ssh服务service sshd restart #重启ssh服务service sshd start #启动ssh服务五、检查是否启动ssh服务(以下通⽤)netstat -antup|grep ssh #查询-antup(列出ssh相关地址。

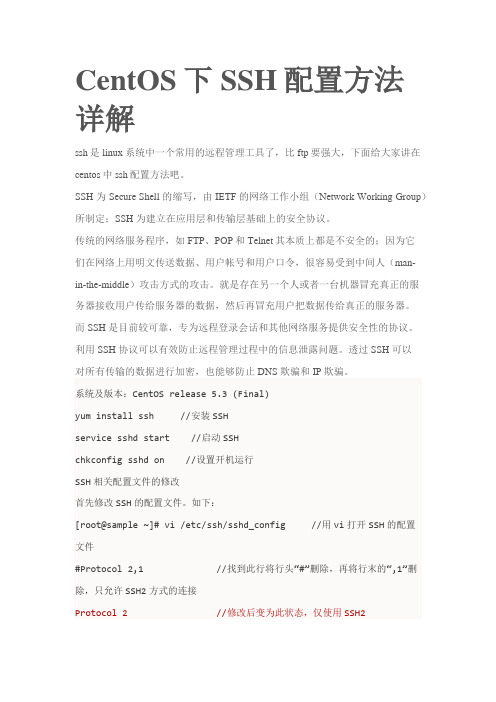

CentOS下SSH配置方法详解

CentOS下SSH配置方法详解ssh是linux系统中一个常用的远程管理工具了,比ftp要强大,下面给大家讲在centos中ssh配置方法吧。

SSH 为 Secure Shell 的缩写,由 IETF 的网络工作小组(Network Working Group)所制定;SSH 为建立在应用层和传输层基础上的安全协议。

传统的网络服务程序,如FTP、POP和Telnet其本质上都是不安全的;因为它们在网络上用明文传送数据、用户帐号和用户口令,很容易受到中间人(man-in-the-middle)攻击方式的攻击。

就是存在另一个人或者一台机器冒充真正的服务器接收用户传给服务器的数据,然后再冒充用户把数据传给真正的服务器。

而 SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。

利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。

透过 SSH 可以对所有传输的数据进行加密,也能够防止 DNS 欺骗和 IP 欺骗。

系统及版本:CentOS release 5.3 (Final)yum install ssh //安装SSHservice sshd start //启动SSHchkconfig sshd on //设置开机运行SSH相关配置文件的修改首先修改SSH的配置文件。

如下:[root@sample ~]# vi /etc/ssh/sshd_config //用vi打开SSH的配置文件#Protocol 2,1 //找到此行将行头‚#‛删除,再将行末的‚,1‛删除,只允许SSH2方式的连接Protocol 2 //修改后变为此状态,仅使用SSH2#ServerKeyBits 768 // 找到这一行,将行首的‚#‛去掉,并将768改为1024ServerKeyBits 1024 // 修改后变为此状态,将ServerKey强度改为1024比特#PermitRootLogin yes // 找到这一行,将行首的‚#‛去掉,并将yes 改为noPermitRootLogin no // 修改后变为此状态,不允许用root进行登录#PasswordAuthentication yes// 找到这一行,将yes改为no PasswordAuthentication no//修改后变为此状态,不允许密码方式的登录#PermitEmptyPasswords no // 找到此行将行头的‚#‛删除,不允许空密码登录PermitEmptyPasswords no // 修改后变为此状态,禁止空密码进行登录然后保存并退出。

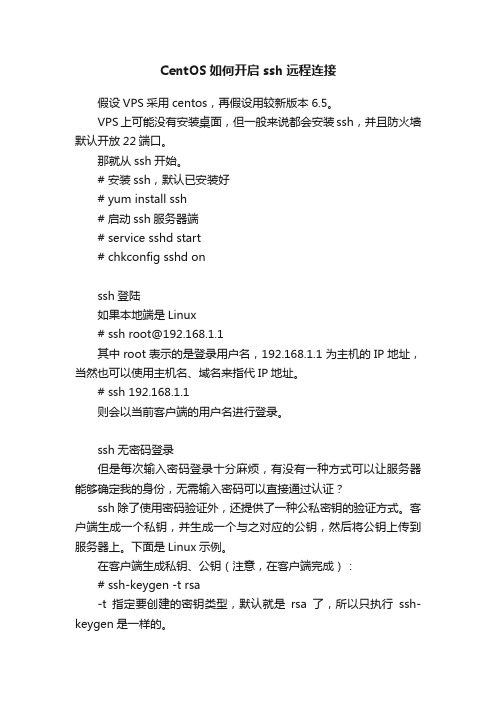

CentOS如何开启ssh远程连接

CentOS如何开启ssh远程连接假设VPS采用centos,再假设用较新版本6.5。

VPS上可能没有安装桌面,但一般来说都会安装ssh,并且防火墙默认开放22端口。

那就从ssh开始。

# 安装ssh,默认已安装好# yum install ssh# 启动ssh服务器端# service sshd start# chkconfig sshd onssh登陆如果本地端是Linux#***************.1.1其中root表示的是登录用户名,192.168.1.1为主机的IP地址,当然也可以使用主机名、域名来指代IP地址。

# ssh 192.168.1.1则会以当前客户端的用户名进行登录。

ssh无密码登录但是每次输入密码登录十分麻烦,有没有一种方式可以让服务器能够确定我的身份,无需输入密码可以直接通过认证?ssh除了使用密码验证外,还提供了一种公私密钥的验证方式。

客户端生成一个私钥,并生成一个与之对应的公钥,然后将公钥上传到服务器上。

下面是Linux示例。

在客户端生成私钥、公钥(注意,在客户端完成):# ssh-keygen -t rsa-t指定要创建的密钥类型,默认就是rsa了,所以只执行ssh-keygen是一样的。

期间会提示你输入你私钥的加密密码。

如果需要完全脱离密码,此处可留空,直接回车,否则以后每次连接需要本地解锁。

完成后,会当前用户的主目录下的~/.ssh/路径下生成两个文件id_rsa与id_rsa.pub分别是私钥与公钥。

接下来,要把生成的公钥上传到服务器上,同样还是在客户端执行以下的代码。

#ssh-copy-id-i~/.ssh/**********************.1.1其中root可以修改为你想要自动登录的服务器端用户名,192.168.1.1修改为你的VPS主机名或IP地址。

最后,ssh登录远程服务器。

#***************.1.1此时就不需要密码就可以登录了。

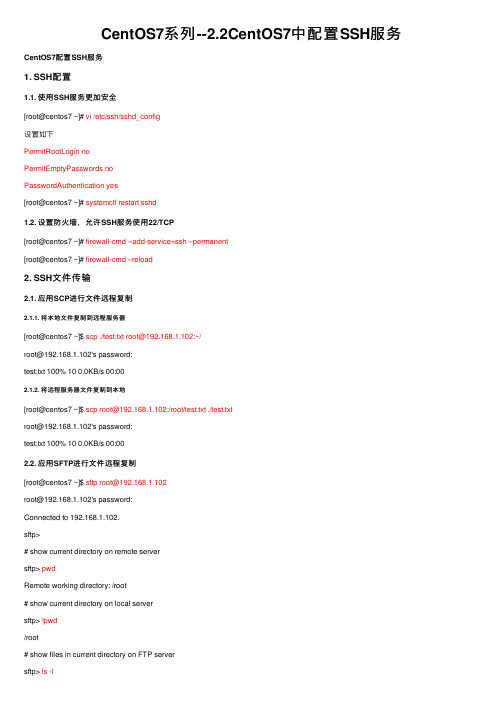

CentOS7系列--2.2CentOS7中配置SSH服务

CentOS7系列--2.2CentOS7中配置SSH服务CentOS7配置SSH服务1. SSH配置1.1. 使⽤SSH服务更加安全[root@centos7 ~]# vi /etc/ssh/sshd_config设置如下PermitRootLogin noPermitEmptyPasswords noPasswordAuthentication yes[root@centos7 ~]# systemctl restart sshd1.2. 设置防⽕墙,允许SSH服务使⽤22/TCP[root@centos7 ~]# firewall-cmd --add-service=ssh –permanent[root@centos7 ~]# firewall-cmd –reload2. SSH⽂件传输2.1. 应⽤SCP进⾏⽂件远程复制2.1.1. 将本地⽂件复制到远程服务器[root@centos7 ~]$ scp ./test.txt root@192.168.1.102:~/root@192.168.1.102's password:test.txt 100% 10 0.0KB/s 00:002.1.2. 将远程服务器⽂件复制到本地[root@centos7 ~]$ scp root@192.168.1.102:/root/test.txt ./test.txtroot@192.168.1.102's password:test.txt 100% 10 0.0KB/s 00:002.2. 应⽤SFTP进⾏⽂件远程复制[root@centos7 ~]$ sftp root@192.168.1.102root@192.168.1.102's password:Connected to 192.168.1.102.sftp># show current directory on remote serversftp> pwdRemote working directory: /root# show current directory on local serversftp> !pwd/root# show files in current directory on FTP serversftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 28 22:53 test.txt# show files in current directory on local server sftp> !ls -ltotal 4-rw-rw-r-- 1 redhat redhat 10 Jul 29 21:31 test.txt # change directorysftp> cd public_htmlsftp> pwdRemote working directory: /root/public_html# upload a file to remote serversftp> put test.txt redhat.txtUploading test.txt to /root/redhat.txttest.txt 100% 10 0.0KB/s 00:00sftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 29 21:39 redhat.txt -rw-rw-r-- 1 root root 10 Jul 28 22:53 test.txt# upload some files to remote serversftp> put *.txtUploading test.txt to /root/test.txttest.txt 100% 10 0.0KB/s 00:00Uploading test2.txt to /root/test2.txttest2.txt 100% 0 0.0KB/s 00:00sftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 29 21:39 redhat.txt -rw-rw-r-- 1 root root 10 Jul 29 21:45 test.txt-rw-rw-r-- 1 root root 10 Jul 29 21:46 test2.txt# download a file from remote serversftp> get test.txtFetching /root/test.txt to test.txt/root/test.txt 100% 10 0.0KB/s 00:00# download some files from remote server sftp> get *.txtFetching /root/redhat.txt to redhat.txt/root/redhat.txt 100% 10 0.0KB/s 00:00 Fetching /root/test.txt to test.txt/root/test.txt 100% 10 0.0KB/s 00:00Fetching /root/test2.txt to test2.txt/root/test2.txt 100% 10 0.0KB/s 00:00# create a directory on remote serversftp> mkdir testdirsftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 29 21:39 redhat.txt -rw-rw-r-- 1 root root 10 Jul 29 21:45 test.txt-rw-rw-r-- 1 root root 10 Jul 29 21:46 test2.txt drwxrwxr-x 2 root root 6 Jul 29 21:53 testdir# delete a directory on remote serversftp> rmdir testdirrmdir ok, `testdir' removedsftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 29 21:39 redhat.txt -rw-rw-r-- 1 root root 10 Jul 29 21:45 test.txt-rw-rw-r-- 1 root root 10 Jul 29 21:46 test2.txt# delete a file on remote serversftp> rm test2.txtRemoving /root/test2.txtsftp> ls -ldrwxrwxr-x 2 root root 6 Jul 29 21:33 public_html -rw-rw-r-- 1 root root 10 Jul 29 21:39 redhat.txt -rw-rw-r-- 1 root root 10 Jul 29 21:45 test.txt# execute commands with "![command]"sftp> !cat /etc/passwdroot:x:0:0:root:/root:/bin/bashbin:x:1:1:bin:/bin:/sbin/nologin......redhat:x:1001:1001::/root:/bin/bash# exitsftp> quit221 Goodbye.3. SSH使⽤密钥对认证3.1. 给服务器⽤户创建密钥对[root@server1 ~]# ssh-keygen -t rsaGenerating public/private rsa key pair.Enter file in which to save the key (/root/.ssh/id_rsa):Created directory '/root/.ssh'.Enter passphrase (empty for no passphrase):Enter same passphrase again:Your identification has been saved in /root/.ssh/id_rsa.Your public key has been saved in /root/.ssh/id_rsa.pub.The key fingerprint is:SHA256:r5uV45jQN9JPbbD0qiegffn+d2HPbKAZR1D8lrnwpqk root@ The key's randomart image is:+---[RSA 2048]----+| o. || . . || . .o|| ..oo|| S o.o..|| ..o o.=o* || .oo.O.o=O+o|| ...X+=+= B|| *ooE*..o.|+----[SHA256]-----+[root@server1 ~]# lltotal 4-rw-------. 1 root root 1496 Oct 28 11:32 anaconda-ks.cfg[root@server1 ~]# ls -latotal 28dr-xr-x---. 3 root root 147 Oct 28 12:31 .dr-xr-xr-x. 17 root root 244 Oct 28 11:54 ..-rw-------. 1 root root 1496 Oct 28 11:32 anaconda-ks.cfg-rw-------. 1 root root 326 Oct 28 11:54 .bash_history-rw-r--r--. 1 root root 18 Dec 29 2013 .bash_logout-rw-r--r--. 1 root root 176 Dec 29 2013 .bash_profile-rw-r--r--. 1 root root 176 Dec 29 2013 .bashrc-rw-r--r--. 1 root root 100 Dec 29 2013 .cshrcdrwx------ 2 root root 38 Oct 28 12:31 .ssh-rw-r--r--. 1 root root 129 Dec 29 2013 .tcshrc[root@server1 ~]# cd .ssh/[root@server1 .ssh]# lltotal 8-rw------- 1 root root 1679 Oct 28 12:31 id_rsa-rw-r--r-- 1 root root 407 Oct 28 12:31 id_rsa.pub[root@server1 .ssh]# mv ~/.ssh/id_rsa.pub ~/.ssh/authorized_keys[root@server1 .ssh]# chmod 600 ~/.ssh/authorized_keys3.2. 客户机复制服务器的密钥,并应⽤服务器的密钥登录服务器[root@server2 ~]# mkdir ~/.ssh[root@server2 ~]# chmod 700 ~/.ssh[root@server2 ~]# scp root@192.168.1.101:/root/.ssh/id_rsa ~/.ssh/The authenticity of host '192.168.1.101 (192.168.1.101)' can't be established.ECDSA key fingerprint is SHA256:lgN0eOtdLR2eqHh+fabe54DGpV08ZiWo9oWVS60aGzw. ECDSA key fingerprint is MD5:28:c0:cf:21:35:29:3d:23:d3:62:ca:0e:82:7a:4b:af.Are you sure you want to continue connecting (yes/no)? yesWarning: Permanently added '192.168.1.101' (ECDSA) to the list of known hosts.root@192.168.1.101's password:id_rsa 100% 1679 79.8KB/s 00:00[root@server2 ~]# ssh -i ~/.ssh/id_rsa root@192.168.1.101Last login: Sat Oct 28 12:23:00 2017 from 192.168.1.100。

在CentOS7中安装和配置ssh

在 CLogin,RSAAuthentication,PubkeyAuthentication的设置打开。

启动ssh的服务:

systemctl start sshd.service

设置开机自动启动ssh服务

systemctl enable sshd.service

设置文件夹~/.ssh的访问权限:

$ cd ~ $ chmod 700 .ssh $ chmod 600 .ssh/* $ ls -la .ssh total 16 drwx------. 2 root root 58 May 15 00:23 . dr-xr-x---. 8 root root 4096 May 15 00:26 .. -rw-------. 1 root root 403 May 15 00:22 authorized_keys -rw-------. 1 root root 1766 May 15 00:21 id_rsa -rw-------. 1 root root 403 May 15 00:21 id_rsa.pub

这篇文章主要给大家介绍了关于centos7使用samba共享文件夹的完整步骤文中通过示例代码介绍的非常详细对大家的学习或者工作具有一定的参考学习价值需要的朋友们下面来一起学习学习吧

1. 安 装 openssh-server

yum install -y openssl openssh-server

2. 修改配置文件

authorized_keys文件存储的是客户端的公共密钥。

以上就是本文的全部内容,希望对大家的学习有所帮助,也希望大家多多支持。

Centos6 SSH配置

Centos6 SSH 一、SSH安装默认CentOS已经安装了OpenSSH。

二、配置SSH输入以下命令:vim /etc/ssh/sshd_config简单配置以上三项重启SSH服务Service sshd restart三、验证SSH输入以下命令:cd \pwdsshlocalhost然后按照提示输入密码pwd两次PWD命令的路径应该不一样,就是可以使用了。

四、退出登录输入以下命令:exit五、配置密匙登录(免密码登录)输入以下命令,产生密匙ssh-keygen–t rsa–P ‘’–f ~/.ssh/id_rsacat ~/.ssh/id_rsa.pub >> ~/.ssh/authorized_keys 验证是否成sshlocalhost结果是没有输入密码直接登陆成功执行exit退出多台linux之间使用密匙登录情况的配置Linux_1:192.168.1.188Linux_2:192.168.1.189在Linux_1主机上执行上面的命令,产生密匙文件执行以下命令,将产生的公钥复制到linux2cd .sshscp id_rsa.pub 192.168.1.189:./.ssh/登录到linux2ssh 192.168.1.189执行以下命令cat id_rsa.pub >> ~/.ssh/authorized_keys chmod 600 authorized_keys更改SSH配置文件sshd_configvim /etc/ssh/sshd_config重启SSHservicesshd restart退出linux2exit以上的配置已经配置好,可以使用SSH密匙进行登录验证ssh 192.168.1.189配置正确,不会提示输入密码。

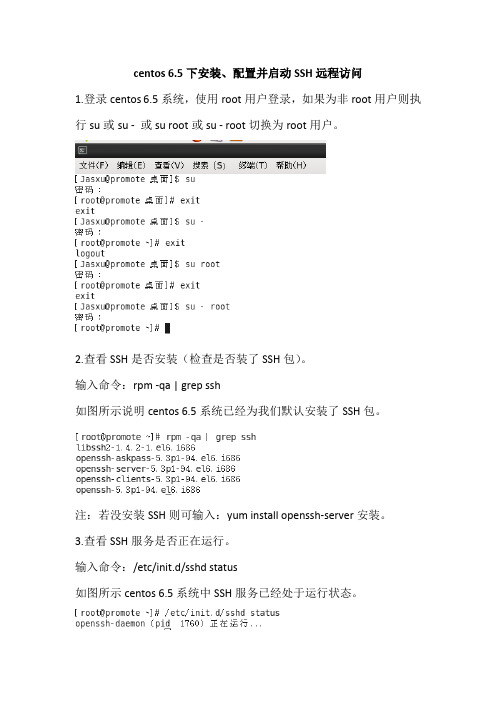

centos 6.5下安装、配置并启动SSH远程访问

centos 6.5下安装、配置并启动SSH远程访问1.登录centos 6.5系统,使用root用户登录,如果为非root用户则执行su或su - 或su root或su - root切换为root用户。

2.查看SSH是否安装(检查是否装了SSH包)。

输入命令:rpm -qa | grep ssh如图所示说明centos 6.5系统已经为我们默认安装了SSH包。

注:若没安装SSH则可输入:yum install openssh-server安装。

3.查看SSH服务是否正在运行。

输入命令:/etc/init.d/sshd status如图所示centos 6.5系统中SSH服务已经处于运行状态。

4.若centos 6.5系统中SSH服务处于非运行状态则使用(service sshd start)命令开启SSH服务;停止SSH服务命令(service sshd stop);重启SSH服务命令(service sshd restart)。

为了演示效果,我这里先停止SSH服务,然后启动SSH服务,再接着重启SSH服务。

[service sshd stop] -> [/etc/init.d/sshd status] -> [service sshd start] -> [service sshd restart] ->[重启后可输入:netstat -antp | grep sshd 查看是否启动22端口]5.检查SSHD是否在本运行级别下设置为开机启动输入命令:chkconfig --list sshd如图所示centos 6.5系统中SSH服在本运行级别下已经设置为开机启动,如果没设置启动就使用如下命令[chkconfig --level 2345 sshd on]设置下即可。

6.设置SSH服务为开机启动。

输入命令:chkconfig sshd on 即可。

注:若是chkconfig sshd off则禁止SSH开机启动。

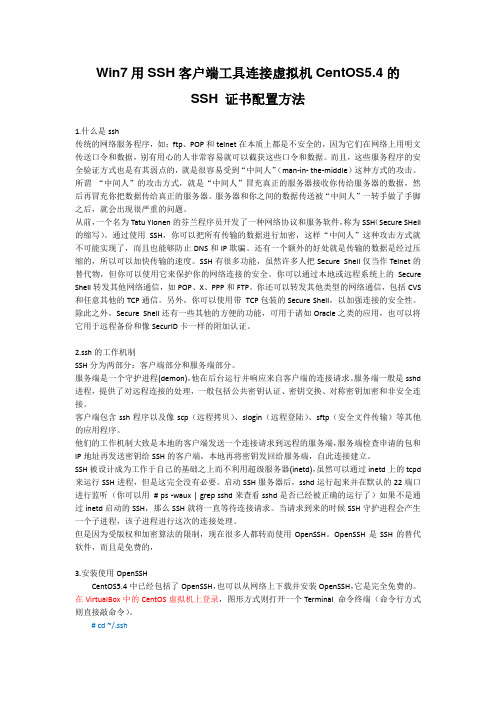

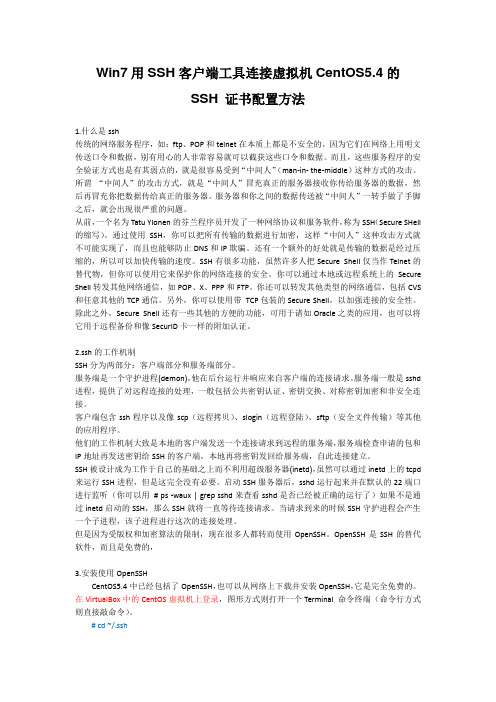

Win7下用SSH客户端工具连接CentOS5.4的SSH证书配置方法

Win7用SSH客户端工具连接虚拟机CentOS5.4的SSH 证书配置方法1.什么是ssh传统的网络服务程序,如:ftp、POP和telnet在本质上都是不安全的,因为它们在网络上用明文传送口令和数据,别有用心的人非常容易就可以截获这些口令和数据。

而且,这些服务程序的安全验证方式也是有其弱点的,就是很容易受到“中间人”(man-in- the-middle)这种方式的攻击。

所谓“中间人”的攻击方式,就是“中间人”冒充真正的服务器接收你传给服务器的数据,然后再冒充你把数据传给真正的服务器。

服务器和你之间的数据传送被“中间人”一转手做了手脚之后,就会出现很严重的问题。

从前,一个名为Tatu Ylonen的芬兰程序员开发了一种网络协议和服务软件,称为SSH(Secure SHell 的缩写)。

通过使用SSH,你可以把所有传输的数据进行加密,这样“中间人”这种攻击方式就不可能实现了,而且也能够防止DNS和IP欺骗。

还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。

SSH有很多功能,虽然许多人把Secure Shell仅当作Telnet的替代物,但你可以使用它来保护你的网络连接的安全。

你可以通过本地或远程系统上的Secure Shell转发其他网络通信,如POP、X、PPP和FTP。

你还可以转发其他类型的网络通信,包括CVS 和任意其他的TCP通信。

另外,你可以使用带TCP包装的Secure Shell,以加强连接的安全性。

除此之外,Secure Shell还有一些其他的方便的功能,可用于诸如Oracle之类的应用,也可以将它用于远程备份和像SecurID卡一样的附加认证。

2.ssh的工作机制SSH分为两部分:客户端部分和服务端部分。

服务端是一个守护进程(demon),他在后台运行并响应来自客户端的连接请求。

服务端一般是sshd 进程,提供了对远程连接的处理,一般包括公共密钥认证、密钥交换、对称密钥加密和非安全连接。

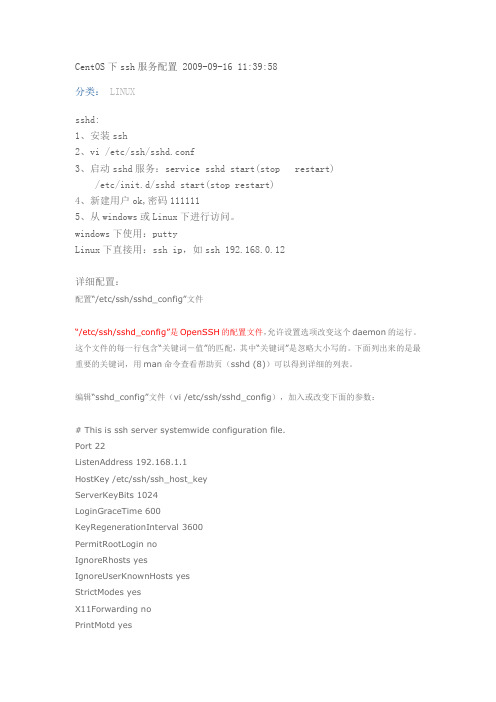

CentOS下ssh服务配置

CentOS下ssh服务配置 2009-09-16 11:39:58分类:LINUXsshd:1、安装ssh2、vi /etc/ssh/sshd.conf3、启动sshd服务:service sshd start(stop restart)/etc/init.d/sshd start(stop restart)4、新建用户ok,密码1111115、从windows或Linux下进行访问。

windows下使用:puttyLinux下直接用:ssh ip,如ssh 192.168.0.12详细配置:配置“/etc/ssh/sshd_config”文件“/etc/ssh/sshd_config”是OpenSSH的配置文件,允许设置选项改变这个daemon的运行。

这个文件的每一行包含“关键词-值”的匹配,其中“关键词”是忽略大小写的。

下面列出来的是最重要的关键词,用man命令查看帮助页(sshd (8))可以得到详细的列表。

编辑“sshd_config”文件(vi /etc/ssh/sshd_config),加入或改变下面的参数:# This is ssh server systemwide configuration file.Port 22ListenAddress 192.168.1.1HostKey /etc/ssh/ssh_host_keyServerKeyBits 1024LoginGraceTime 600KeyRegenerationInterval 3600PermitRootLogin noIgnoreRhosts yesIgnoreUserKnownHosts yesStrictModes yesX11Forwarding noPrintMotd yesSyslogFacility AUTHLogLevel INFORhostsAuthentication noRhostsRSAAuthentication noRSAAuthentication yesPasswordAuthentication yesPermitEmptyPasswords noAllowUsers admin下面逐行说明上面的选项设置:Port 22“Port”设置sshd监听的端口号。

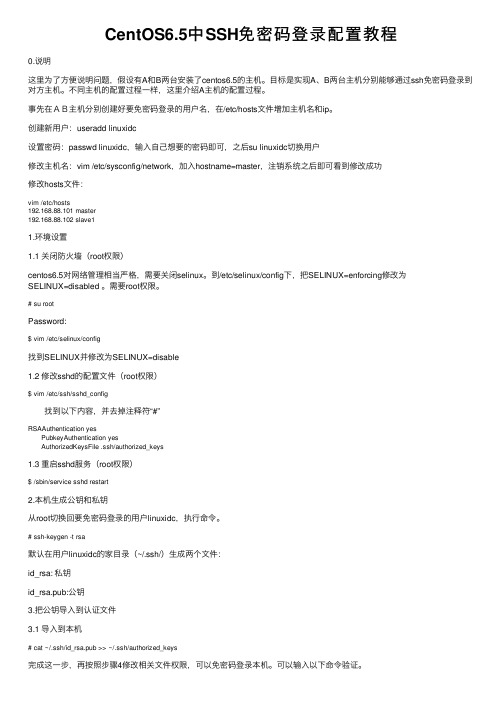

CentOS6.5中SSH免密码登录配置教程

CentOS6.5中SSH免密码登录配置教程0.说明这⾥为了⽅便说明问题,假设有A和B两台安装了centos6.5的主机。

⽬标是实现A、B两台主机分别能够通过ssh免密码登录到对⽅主机。

不同主机的配置过程⼀样,这⾥介绍A主机的配置过程。

事先在AB主机分别创建好要免密码登录的⽤户名,在/etc/hosts⽂件增加主机名和ip。

创建新⽤户:useradd linuxidc设置密码:passwd linuxidc,输⼊⾃⼰想要的密码即可,之后su linuxidc切换⽤户修改主机名:vim /etc/sysconfig/network,加⼊hostname=master,注销系统之后即可看到修改成功修改hosts⽂件:vim /etc/hosts192.168.88.101 master192.168.88.102 slave11.环境设置1.1 关闭防⽕墙(root权限)centos6.5对⽹络管理相当严格,需要关闭selinux。

到/etc/selinux/config下,把SELINUX=enforcing修改为SELINUX=disabled 。

需要root权限。

# su rootPassword:$ vim /etc/selinux/config找到SELINUX并修改为SELINUX=disable1.2 修改sshd的配置⽂件(root权限)$ vim /etc/ssh/sshd_config 找到以下内容,并去掉注释符“#”RSAAuthentication yes PubkeyAuthentication yes AuthorizedKeysFile .ssh/authorized_keys1.3 重启sshd服务(root权限)$ /sbin/service sshd restart2.本机⽣成公钥和私钥从root切换回要免密码登录的⽤户linuxidc,执⾏命令。

# ssh-keygen -t rsa默认在⽤户linuxidc的家⽬录(~/.ssh/)⽣成两个⽂件:id_rsa: 私钥id_rsa.pub:公钥3.把公钥导⼊到认证⽂件3.1 导⼊到本机# cat ~/.ssh/id_rsa.pub >> ~/.ssh/authorized_keys完成这⼀步,再按照步骤4修改相关⽂件权限,可以免密码登录本机。

linux(CentOS)服务器安全配置详解

8. 修改shell命令的history记录个数

sed -i 's/HISTSIZE=.*$/HISTSIZE=100/g' /etc/profile

source /etc/profile

9. 修改自动注销帐号时间

自动注销帐号的登录,在Linux系统中root账户是具有最高特权的。如果系统管理员在离开系统之前忘记注销root账户,那将会带来很大的安全隐患,应该让系统会自动注销。通过修改账户中“TMOUT”参数,可以实现此功能。TMOUT按秒计算。编辑你的profile文件(vi /etc/profile),在"HISTSIZE="后面加入下面这行:

#tty1

# tty2

# tty3

# tty4

# tty5

# tty6

这时,root仅可在tty1终端登录。

17.避免显示系统和版本信息。

如果您希望远程登录用户看不到系统和版本信息,可以通过一下操作改变/etc/inetd.conf文件:

telnet stream tcp nowait root /usr/sbin/tcpd in.telnetd -h

*filter

:INPUT DROP [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

-A INPUT -i lo -j ACCEPT

-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

-A INPUT -p tcp -m state --state NEW -m tcp --dport 22 -j ACCEPT

echo 'net.ipv4.tcp_tw_recycle = 1' >> /etc/sysctl.conf

Linux命令高级技巧使用sshd进行SSH服务器配置

Linux命令高级技巧使用sshd进行SSH服务器配置在Linux系统中,使用sshd命令可以进行SSH服务器的配置。

SSH (Secure Shell)是一种网络协议,通过该协议可以在不安全的网络中安全地进行远程操作和数据传输。

sshd是针对SSH服务器的配置命令,可以设置服务器的各项参数来确保服务器的安全性和性能。

本文将介绍一些使用sshd进行SSH服务器配置的高级技巧。

1. 配置sshd服务器在开始配置之前,首先需要确保系统中已经安装了sshd服务器。

可以使用以下命令来检查:```sudo yum install openssh-server // RHEL/CentOS系统sudo apt-get install openssh-server // Debian/Ubuntu系统sudo systemctl status sshd // 查看sshd服务器的运行状态```2. 配置sshd服务器的监听端口sshd服务器默认使用22端口进行监听,但为了提高安全性,可以将其改为其他端口。

可以通过编辑sshd_config文件来修改监听端口:```sudo vi /etc/ssh/sshd_config // 打开sshd配置文件```在文件中找到以下行:```#Port 22```将注释符号#去除,并将22改为其他端口号,例如:```Port 2222```保存文件并退出。

3. 禁用root用户通过SSH登录为了增加服务器的安全性,建议禁用root用户通过SSH登录。

可以通过以下命令修改sshd_config文件:```sudo vi /etc/ssh/sshd_config // 打开sshd配置文件```找到以下行:```#PermitRootLogin yes```将注释符号#去除,并将yes改为no,即:```PermitRootLogin no```保存文件并退出。

4. 配置允许访问的用户及用户组可以根据需要配置允许访问SSH服务器的用户或用户组。

centosSSH配置详解

centosSSH配置详解基本概念linux⾃带的ssh为OpenSSHssh协议提供两种⽤户认证⽅式 1、基于⼝令的安全认证:使⽤⽤户名、密码的⽅式对登录⽤户进⾏认证 2、基于密钥的安全认证:使⽤公钥和私钥对的⽅式对登录⽤户进⾏认证OpenSSH的rpm包由四部分组成(默认已安装) openssh-4.3p2-26.el5.i386.rpm(⼀定要先安装这个rpm包) openssh-server-4.3p2-26.el5.i386.rpm openssh-clients-4.3p2-26.el5.i386.rpm openssh-askpass-4.3p2-26.el5.i386.rpm(在图形界⾯下使⽤ssh服务时才需要)openssh的主配置⽂件为: /etc/ssh/sshd_config #ssh服务器的配置⽂件 /etc/ssh/ssh_config #ssh客户端的配置⽂件openssh⽀持使⽤scp(加密的拷贝)和sftp(加密的ftp)等客户端程序进⾏远程主机的⽂件复制OpenSSH服务器端配置实例1:基于⽤户名密码的登录⽅式1、vi /etc/ssh/sshd_config(以下列出的是常⽤配置)#Port 22 #定义ssh监听的端⼝号,默认为22#Protocol 2,1 #设置使⽤ssh协议的顺序,先使⽤ssh2,如果不成功再使⽤sshProtocol 2 #设置只使⽤ssh2协议#ListenAddress 0.0.0.0 #设置ssh服务器绑定的ip地址,默认为所有可⽤的ip地址#PermitRootLogin yes #设置是否允许root登录,默认允许#PermitEmptyPasswords no #设置是否允许空密码的客户登录,默认为禁⽌PasswordAuthentication yes #设置是否使⽤⼝令认证⽅式,如果要使⽤公钥认证⽅式,可将其设置为no 2、重启ssh服务 /etc/init.d/sshd restart3、如果启⽤了iptables,则需要添加如下语句来开放ssh iptables –I INPUT –p tcp –dport 22 –j ACCEPT iptables –I OUTPUT –p tcp –sport 22 –j ACCEPT3、windows客户端登录 使⽤xshell、putty、securecrt等客户端软件都可以登录4、linux客户端登录 1、安装openssh-clients (默认已安装) 2、ssh命令的基本使⽤ ssh username@sshserver ssh –l username sshserver3、保存密钥4、传输公钥⽂件到ssh服务器 公钥⽂件是可以公开给所有⽤户的,⽆需考虑安全问题,可以使⽤ftp、u盘都可以5、转换公钥⽂件格式 由于puttygen产⽣的公钥⽂件格式与openssh的格式不兼容,因此还要在linux中使⽤openssh⾃带的ssh-keygen对其进⾏转换,openssh存放公钥的⽬录默认为/root/.ssh,如果没有这个⽬录,可以⼿⼯创建 [root@server ~]# mkdir .ssh [root@server ~]# ssh-keygen -i -f wtcentoskey.pub > /root/.ssh/authorized_keys如果有多个公钥需要添加,可使⽤下⾯的命令将公钥⽂件追加到authorized_keys中[root@server ~]# ssh-keygen -i -f abcxyz.pub >> /root/.ssh/authorized_keys6、在ssh服务器上启⽤公钥认证[root@server ~]# vi /etc/ssh/sshd_config7、重启sshd服务 [root@server ~]# /etc/init.d/sshd restart8、客户端⽤putty来登录ssh服务器Putty成功的连接到ssh服务器后会出现如下的界⾯附:如果使⽤xshell则更加简单,因为xshell⽣成的密钥对和openssh是完全兼容的,⽆需转换,只需要将公钥⽂件追加到/root/.ssh/authorized_keys中即可,如下:cat /root/wtxshell.pub >> /root/.ssh/authorized_keys。

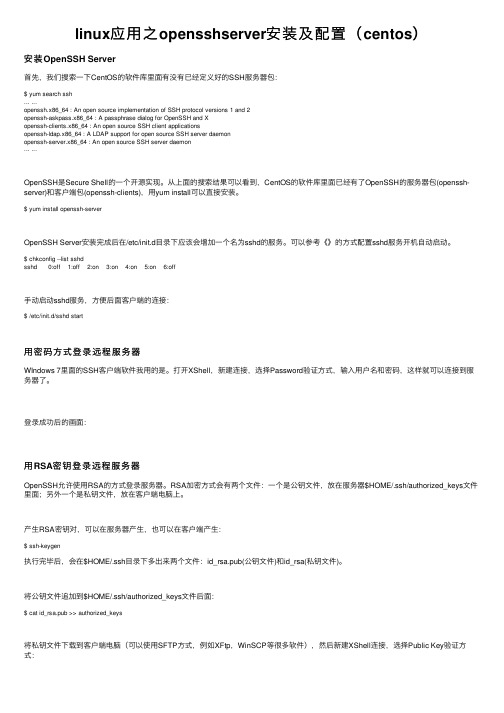

linux应用之opensshserver安装及配置(centos)

linux应⽤之opensshserver安装及配置(centos)安装OpenSSH Server⾸先,我们搜索⼀下CentOS的软件库⾥⾯有没有已经定义好的SSH服务器包:$ yum search ssh... ...openssh.x86_64 : An open source implementation of SSH protocol versions 1 and 2openssh-askpass.x86_64 : A passphrase dialog for OpenSSH and Xopenssh-clients.x86_64 : An open source SSH client applicationsopenssh-ldap.x86_64 : A LDAP support for open source SSH server daemonopenssh-server.x86_64 : An open source SSH server daemon... ...OpenSSH是Secure Shell的⼀个开源实现。

从上⾯的搜索结果可以看到,CentOS的软件库⾥⾯已经有了OpenSSH的服务器包(openssh-server)和客户端包(openssh-clients),⽤yum install可以直接安装。

$ yum install openssh-serverOpenSSH Server安装完成后在/etc/init.d⽬录下应该会增加⼀个名为sshd的服务。

可以参考《》的⽅式配置sshd服务开机⾃动启动。

$ chkconfig --list sshdsshd 0:off 1:off 2:on 3:on 4:on 5:on 6:off⼿动启动sshd服务,⽅便后⾯客户端的连接:$ /etc/init.d/sshd start⽤密码⽅式登录远程服务器WIndows 7⾥⾯的SSH客户端软件我⽤的是。

win7下用ssh客户端工具连接centos54的ssh证书配置方法.docx

Win7用SSH客户端工具连接虚拟机CentOS5.4的SSH 证书配置方法1.什么是ssh传统的网络服务程序,如:ftp、POP和telnet在本质上都是不安全的,因为它们在网络上用明文传送口令和数据,别有用心的人非常容易就可以截获这些口令和数据。

而且,这些服务程序的安全验证方式也是有其弱点的,就是很容易受到“中间人”(man-in- the-middle)这种方式的攻击。

所谓“中间人”的攻击方式,就是“中间人”冒充真正的服务器接收你传给服务器的数据,然后再冒充你把数据传给真正的服务器。

服务器和你之间的数据传送被“中间人”一转手做了手脚之后,就会出现很严重的问题。

从前,一个名为Tatu Ylonen的芬兰程序员开发了一种网络协议和服务软件,称为SSH(Secure SHell 的缩写)。

通过使用SSH,你可以把所有传输的数据进行加密,这样“中间人”这种攻击方式就不可能实现了,而且也能够防止DNS和IP欺骗。

还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。

SSH有很多功能,虽然许多人把Secure Shell仅当作Telnet的替代物,但你可以使用它来保护你的网络连接的安全。

你可以通过本地或远程系统上的Secure Shell转发其他网络通信,如POP、X、PPP和FTP。

你还可以转发其他类型的网络通信,包括CVS 和任意其他的TCP通信。

另外,你可以使用带TCP包装的Secure Shell,以加强连接的安全性。

除此之外,Secure Shell还有一些其他的方便的功能,可用于诸如Oracle之类的应用,也可以将它用于远程备份和像SecurID卡一样的附加认证。

2.ssh的工作机制SSH分为两部分:客户端部分和服务端部分。

服务端是一个守护进程(demon),他在后台运行并响应来自客户端的连接请求。

服务端一般是sshd 进程,提供了对远程连接的处理,一般包括公共密钥认证、密钥交换、对称密钥加密和非安全连接。

CentOS服务器端如何配置SSH远程连接

CentOS服务器端如何配置SSH远程连接安装好了CentOS 6.4,想让它作为一个服务器,可以让Windows 7电脑远程登录。

那么CentOS服务器端如何配置SSH远程连接呢?接下来大家跟着店铺一起来了解一下CentOS服务器端配置SSH远程连接的解决方法吧。

CentOS服务器端配置SSH远程连接方法1.配置IP#setup选择 NetWork configuration选择 Device configuration选择 eth0Use DHCP [*] 改为 [ ] 用空格键将*去除Static IP 输入 192.168.1.112Netmask 输入 255.255.255.0Default gateway IP 输入 192.168.1.1Primary DNS Server 输入 192.168.1.12.改SSH端口vim /etc/ssh/sshd_config#Port 22去#注释改 22 为 2200(2000以上)3.重启SSH/etc/init.d/sshd restart4.重启网络service network restart或/etc/init.d/network restart5.查看端口netstat -lnp|more6.关防火墙/etc/init.d/iptables stop安装OpenSSH Server首先,我们搜索一下CentOS的软件库里面有没有已经定义好的SSH服务器包:代码如下:$ yum search ssh… …openssh.x86_64 : An open source implementation of SSH protocol versions 1 and 2openssh-askpass.x86_64 : A passphrase dialog for OpenSSH and Xopenssh-clients.x86_64 : An open source SSH client applicationsopenssh-ldap.x86_64 : A LDAP support for open source SSH server daemonopenssh-server.x86_64 : An open source SSH server daemon … …OpenSSH是Secure Shell的一个开源实现。

Centos6.7怎么开启sshd服务?

Centos6.7怎么开启sshd服务?Linux系统下如何查询开机启动的程序?对于没有启动的程序如何设置开机启动?⼜如何设置在不同的启动等级下程序启动或不启动?这⾥⽤Centos 6.7下如何启动sshd服务来进⾏说明。

1、使⽤“chkconfig --list | grep sshd”命令来查看sshd服务是否开启,看截图显⽰都是off状态。

注:装好的系统⾥默认是开启的,这⾥为了演⽰我提前关闭了。

2、执⾏"chkconfig sshd on",然后再次执⾏“chkconfig --list | grep sshd”,可看到sshd服务已经打开了。

注:可看到0,1,6,后⾯显⽰还是off,这是系统默认设置,后⽂会介绍如何在不同的运⾏等级下设置程序⾃启动off还是on。

3、执⾏“reboot”重启,重新进⼊系统后再次执⾏“chkconfig --list | grep sshd”,可看到对sshd服务进⾏的开启操作已经⽣效。

4、参看步骤2⾥的说明,这⾥还以开启sshd服务来简单介绍⼀下如何在不同的系统运⾏等级下如何设置服务程序的开启。

看下图,可看到sshd服务在0,1,6等级下是off状态,那么如何在这些运⾏等级下开启这些服务呢?5、执⾏“chkconfig --level 016 sshd on”,即可开启。

6、执⾏“chkconfig --list | grep sshd ”,查看当前服务状态,可以看到已经开启。

7、执⾏“reboot”,重新执⾏“chkconfig --list | grep sshd”,可查看到sshd在0,1,6等级下也已经为on状态。

也可在配置档(/etc/inittab)修改系统的运⾏等级(runleve),来⾃⾏进⾏测试,这⾥不再做过多描述。

CentOS下开启SSHServer服务

CentOS下开启SSHServer服务无论是CentOS系统的虚拟电脑还是服务器,始终感觉直接在命令行中操作不方便;比如全选、复制、粘贴、翻页等等。

比如服务器就需要在机房给服务器接上显示器、键盘才操作感觉更麻烦。

所以就可借助SSH(安全外壳协议)远程操作和管理系统,不仅方便而且安全可靠。

1、登录Centos6.4系统。

示例:使用root用户登录。

注:若为非root用户登录,输入执行某些命权限不够时需加sudo。

2、查看SSH是否安装。

输入命令:rpm -qa | grep ssh注:若没安装SSH则可输入:yum install openssh-server安装。

3、启动SSH服务。

输入命令:systemctl restart sshd 重启SSH服务。

命令:systemctl start sshd 启动服务| 命令:systemctl stop sshd 停止服务重启后可输入:netstat -antp | grep sshd 查看是否启动22端口(可略)。

4、如何设置SSH服务为开机启动?输入命令:systemctl enable sshd 即可。

注:若是systemctl disable sshd 则禁止SSH开机启动。

5、远程访问连接Centos6.4系统。

Windows下使用:putty、SecureCRT可远程连接SSH服务。

Linux下直接使用命令:ssh ip(如:ssh 192.168.1.11)。

总结一下,最开始学习Linux时都是通过虚拟机安装,而且也都会给自己安装一个桌面版本的。

在日常工作中,除了你个人的开发机器会这样,作为服务器的都是安装的服务器版本,全是命令行的方式操作系统,在系统上面拷贝文件,执行命令;但是为了方便运维人员的工作,也有一些远程连接的客户端,方便用户的操作,如:文件的上传,复制、粘贴等。

就需要开启系统的SSH服务,允许用户远程操作。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

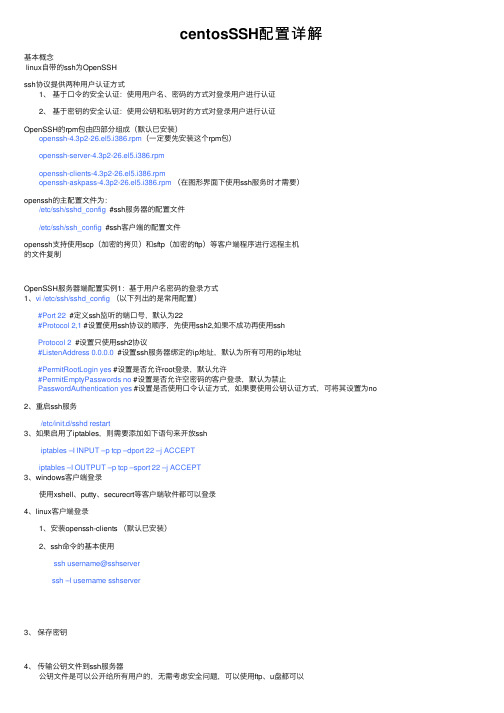

基本概念

➢linux自带的ssh为OpenSSH

➢ssh协议提供两种用户认证方式

1、基于口令的安全认证:使用用户名、密码的方式对登录用户进行认证

2、基于密钥的安全认证:使用公钥和私钥对的方式对登录用户进行认证

➢OpenSSH的rpm包由四部分组成(默认已安装)

openssh-4.3p2-26.el5.i386.rpm(一定要先安装这个rpm包)

openssh-server-4.3p2-26.el5.i386.rpm

openssh-clients-4.3p2-26.el5.i386.rpm

openssh-askpass-4.3p2-26.el5.i386.rpm (在图形界面下使用ssh服务时才需要)➢openssh的主配置文件为:

/etc/ssh/sshd_config #ssh服务器的配置文件

/etc/ssh/ssh_config #ssh客户端的配置文件

➢openssh支持使用scp(加密的拷贝)和sftp(加密的ftp)等客户端程序进行远程主机的文件复制

OpenSSH服务器端配置实例1:基于用户名密码的登录方式

1、vi /etc/ssh/sshd_config (以下列出的是常用配置)

#Port 22 #定义ssh监听的端口号,默认为22

#Protocol 2,1 #设置使用ssh协议的顺序,先使用ssh2,如果不成功再使用ssh

Protocol 2 #设置只使用ssh2协议

#ListenAddress 0.0.0.0 #设置ssh服务器绑定的ip地址,默认为所有可用的ip地址

#PermitRootLogin yes #设置是否允许root登录,默认允许

#PermitEmptyPasswords no #设置是否允许空密码的客户登录,默认为禁止

PasswordAuthentication yes #设置是否使用口令认证方式,如果要使用公钥认证方式,

可将其设置为no

2、重启ssh服务

/etc/init.d/sshd restart

3、如果启用了iptables,则需要添加如下语句来开放ssh

iptables –I INPUT –p tcp –dport 22 –j ACCEPT

iptables –I OUTPUT –p tcp –sport 22 –j ACCEPT

3、windows客户端登录

使用xshell、putty、securecrt等客户端软件都可以登录

4、linux客户端登录

1、安装openssh-clients (默认已安装)

2、ssh命令的基本使用

ssh username@sshserver

ssh –l username sshserver

如果不指定用户名,就会以自身的用户名来进行登录

第一次登录会出现警告信息,输入yes

输入用户名密码

OpenSSH服务器端配置实例2:基于公钥认证的ssh登录

1、获取puttygen程序

可以使用puttygen程序来生成密钥对,下载地址为

/~sgtatham/putty/download.html

2、产生密钥

3、点击此按钮生成密钥对,然后不

停的移动鼠标以生成随机数据,否则

进度条会停止不动

1、选择加密算法

2、选择加密的位数

3、保存密钥

4、输入用于保护私钥的密码

5、重复输入一次密码

6、将公钥保存为文件

wtcentoskey.Pub

7、将私钥保存为文件

wtcentoskey.ppk

4、传输公钥文件到ssh服务器

公钥文件是可以公开给所有用户的,无需考虑安全问题,可以使用ftp、u盘都可以5、转换公钥文件格式

由于puttygen产生的公钥文件格式与openssh的格式不兼容,因此还要在linux中使用openssh自带的ssh-keygen对其进行转换,openssh存放公钥的目录默认为/root/.ssh,如果没有这个目录,可以手工创建

[root@server ~]# mkdir .ssh

[root@server ~]# ssh-keygen -i -f wtcentoskey.pub > /root/.ssh/authorized_keys

如果有多个公钥需要添加,可使用下面的命令将公钥文件追加到authorized_keys中[root@server ~]# ssh-keygen -i -f abcxyz.pub >> /root/.ssh/authorized_keys

6、在ssh服务器上启用公钥认证

[root@server ~]# vi /etc/ssh/sshd_config

将后面的yes改为no

7、重启sshd 服务

[root@server ~]# /etc/init.d/sshd restart

8、 客户端用putty 来登录ssh 服务器

1、输入ssh 服务器的ip

5、输入与wtcentoskey.pub 对应的

2

3

4

Putty成功的连接到ssh服务器后会出现如下的界面

输入用户名

如果私钥设置了密码则输入相应的密码

登录成功

附:如果使用xshell则更加简单,因为xshell生成的密钥对和openssh是完全兼容的,无需转换,只需要将公钥文件追加到/root/.ssh/authorized_keys 中即可,如下:

cat /root/wtxshell.pub >> /root/.ssh/authorized_keys。