iptables与nat

iptables 配置nat masquerade规则

iptables 配置nat masquerade规则iptables是Linux操作系统中一个重要的防火墙软件,它可以用来配置和管理网络数据包的转发和过滤规则。

其中一项常见的配置是nat masquerade规则,用于实现网络地址转换(Network Address Translation,NAT),将内部局域网的私有IP地址转换为公共IP地址,实现内网与外网的通信。

本文将逐步解释iptables配置nat masquerade 规则的步骤和原理。

第一步:了解nat masquerade的原理在深入了解iptables配置nat masquerade规则之前,我们首先需要了解nat masquerade的原理。

当内部局域网上的设备通过路由器连接到互联网时,由于内网使用的是私有IP地址,而互联网上使用的是公共IP地址,所以需要进行地址转换。

nat masquerade将内部局域网的私有IP 地址转换为路由器的公共IP地址,使得内网设备可以正常访问互联网。

第二步:确认系统中是否已安装iptables在开始配置nat masquerade规则之前,我们需要确认系统中是否已经安装了iptables。

可以通过在终端执行以下命令来检查:shelliptables -V如果系统已安装iptables,将显示出iptables的版本号和其他信息。

如果系统未安装iptables,可以通过以下命令来安装:shellsudo apt-get install iptables请根据使用的Linux发行版选择相应的命令。

第三步:创建一个新的iptables链接下来,我们需要创建一个新的iptables链来存储nat masquerade规则。

可以使用以下命令创建一个名为"MASQUERADE"的新链:shellsudo iptables -t nat -N MASQUERADE这将在iptables的nat表中创建一个新的自定义链。

Linux命令高级技巧使用iptables进行端口转发和NAT

Linux命令高级技巧使用iptables进行端口转发和NAT在Linux系统中,iptables是一个非常强大的工具,用于配置和管理网络包过滤规则。

除了基本的网络包过滤功能,iptables还可以用于端口转发和网络地址转换(NAT)。

本文将介绍如何使用iptables进行端口转发和NAT,以及一些高级技巧。

1. 端口转发端口转发是一种将网络流量从一个端口转发到另一个端口的技术。

它在网络中广泛应用于代理服务器、端口映射、负载均衡等场景。

下面是使用iptables进行端口转发的示例命令:```iptables -t nat -A PREROUTING -p tcp --dport 8080 -j DNAT --to-destination 192.168.0.100:80```在上述命令中,`-t nat`表示我们要操作的是`nat`表,`-A PREROUTING`表示将规则添加到`PREROUTING`链中,`-p tcp --dport 8080`表示匹配TCP协议和目标端口号8080,`-j DNAT`表示采取目标网络地址转换,`--to-destination 192.168.0.100:80`表示将数据包转发到目标IP地址192.168.0.100的80端口。

2. 网络地址转换(NAT)网络地址转换(NAT)是一种将私有网络中的IP地址转换为公共网络中的IP地址的技术。

它广泛应用于家庭网络和企业网络中,允许多台设备共享一个公共IP地址。

下面是使用iptables进行NAT的示例命令:```iptables -t nat -A POSTROUTING -s 192.168.0.0/24 -o eth0 -j MASQUERADE```在上述命令中,`-t nat`表示我们要操作的是`nat`表,`-A POSTROUTING`表示将规则添加到`POSTROUTING`链中,`-s192.168.0.0/24`表示源IP地址为192.168.0.0/24的网络,`-o eth0`表示出去的网络接口为eth0,`-j MASQUERADE`表示使用动态地址转换。

iptables防火墙FORWARD 和 NAT 规则的应用

查看配置结果

实验结论:

通过对iptables防火墙基本配置的学习,可以有效利用配置端口的方法来 控制系统服务的应用,以确保服务器的可靠性和安全性。

iptables防火墙FORWARD 和 NAT 规则 的应用

背景描述:

多数机构从它们的ISP处得到数量有限的公网IP地址,鉴于这种限额,管理 员必须积极寻求分享互联网服务的创建性方法,而又不必把稀有的IP地址 分配给LAN上的每一台机器。针对此情况,iptables防火墙提供了选路发 送和转发政策,可以实现网络资源的有效利用。

服务器服务器系统; 5. 利用iptables命令查看结果。

把来自 LAN 节点的请求 都伪装成防火墙的外部设

备的 IP 地址

操作流程:

1. 利用命令查看制定链中的所有规则和网卡信息; 2. 利用命令设置防火墙允许整个 LAN 的转发; 3. 把来自 LAN 节点的请求都伪装成防火墙的外部设备的 IP 地址; 4. 把进入的 HTTP 请求转发到 192.168.0.127上的专用 Apache HTTP

服务器服务器系统; 5. 利用iptables命令查看结果。

允许整个 LAN 的转发(防火墙/ 网关在 eth0 上有一个内部 IP 地

址192.168.0.105)

查看是否设置成功

操作流程:

1. 利用命令查看制定链中的所有规则和网卡信息; 2. 利用命令设置防火墙允许整个 LAN 的转发; 3. 把来自 LAN 节点的请求都伪装成防火墙的外部设备的 IP 地址; 4. 把进入的 HTTP 请求转发到 192.168.0.127上的专用 Apache HTTP

操作流程:

高级技巧使用iptables进行端口转发与NAT配置

高级技巧使用iptables进行端口转发与NAT配置使用iptables进行端口转发与NAT配置是网络管理中常见的高级技巧。

本文将介绍iptables的基本概念和配置方法,并详细讲解如何使用iptables进行端口转发和NAT配置。

一、iptables概述iptables是Linux操作系统中用于管理网络数据包的工具。

它可以根据预设的规则对进出的数据包进行过滤、修改和重定向等操作。

iptables使用规则链(rule chain)来组织规则,并根据规则链的顺序逐一检查数据包。

根据规则链的配置不同,iptables可以实现防火墙、端口转发和网络地址转换(NAT)等功能。

二、端口转发端口转发是指将网络数据包从一个端口转发到另一个端口。

使用iptables进行端口转发时,首先需要开启网络包转发功能,命令如下:```echo 1 > /proc/sys/net/ipv4/ip_forward```接下来,使用iptables设置端口转发规则,命令如下:```iptables -t nat -A PREROUTING -p tcp --dport 源端口 -j DNAT --to-destination 目标IP:目标端口```其中,-t nat表示使用nat表,-A PREROUTING表示在数据包进入路由之前进行转发,-p tcp表示转发TCP协议的数据包,--dport指定源端口,-j DNAT表示进行目标地址转换,--to-destination指定目标IP和端口。

三、NAT配置NAT配置是指将私有网络中的IP地址转换为公网IP地址,使内部网络可以访问外部网络。

使用iptables进行NAT配置时,需要开启网络地址转换功能,命令如下:```echo 1 > /proc/sys/net/ipv4/ip_forward```然后,设置NAT规则,命令如下:```iptables -t nat -A POSTROUTING -s 内网IP/子网掩码 -j SNAT --to-source 公网IP```其中,-t nat表示使用nat表,-A POSTROUTING表示在数据包离开网关之前进行转发,-s指定源IP地址范围,-j SNAT表示进行源地址转换,--to-source指定公网IP。

linux nat实现方式

linux nat实现方式标题:Linux NAT实现方式引言:在计算机网络中,网络地址转换(Network Address Translation,NAT)是一种常见的网络技术,用于将私有IP地址与公共IP地址进行转换,以实现局域网内主机与外部网络的通信。

本文将介绍Linux下实现NAT的几种方式,以及它们的优缺点。

一、IPTables NAT1. IPTables是Linux上常用的防火墙工具,它可以通过配置NAT规则实现地址转换。

在IPTables中,可以使用以下命令开启NAT功能: iptables -t nat -A POSTROUTING -o <外网接口> -j MASQUERADE这条规则将对通过外网接口出去的数据包进行源地址伪装,使得回应数据包能够正确返回。

2. IPTables NAT的优点是简单易用,且性能较高。

它可以根据需要配置不同的转换规则,具有较强的灵活性。

3. 然而,IPTables NAT也存在一些缺点。

例如,它只能在内核层面进行地址转换,无法处理应用层的协议。

此外,配置复杂的NAT规则可能会导致性能下降。

二、IPFWADM NAT1. IPFWADM是Linux早期版本中使用的一种防火墙工具,它也支持NAT功能。

在IPFWADM中,可以使用以下命令开启NAT功能:ipfwadm -F -p masq -a2. IPFWADM NAT的优点是配置简单,适合于一些简单的场景。

它的性能也相对较好,适合于低负载环境。

3. 然而,IPFWADM NAT已经逐渐被IPTables所取代,使用较少,功能相对有限。

三、NAT Network Namespace1. Network Namespace是Linux内核提供的一种机制,可以将网络资源隔离在不同的命名空间中。

通过创建多个Network Namespace,并配置相应的NAT规则,可以实现不同命名空间之间的地址转换。

一个使用iptables配置NAT的实例

一个使用iptables配置NAT的实例赵珂, 2006-11-24本文介绍怎样在linux系统上使用iptables建立NAT, 我们能够把他做为一个网关, 从而局域网的多台机器能够使用一个公开的ip地址连接外网. 我使用的方法是重写通过NAT系统IP包的源地址和目标地址. 准备:CPU: PII或更高系统: 任何Linux版本软件: Iptables网卡: 2块想法:用您的广域网IP替换xx.xx.xx.xx用您的局域网IP替换yy.yy.yy.yy(比如: 192.168.0.0/16, 172.16.0.0/12, 10.0.0.0/8)WAN = eth0 有一个外网ip地址xx.xx.xx.xxLAN = eth1 有一个内网ip地址yy.yy.yy.yy/ 255.255.0.0过程:步骤#1. 添加2块网卡到您的Linux系统.步骤#2. 确认您的网卡是否正确安装:ls /etc/sysconfig/network-scripts/ifcfg-eth* | wc -l结果输出应为”2″步骤#3. 配置eth0, 使用外网ip地址(基于ip的外部网络或互连网)cat /etc/sysconfig/network-scripts/ifcfg-eth0DEVICE=eth0BOOTPROTO=noneBROADCAST=xx.xx.xx.255 # 附加选项HWADDR=00:50:BA:88:72:D4 # 附加选项IPADDR=xx.xx.xx.xxNETMASK=255.255.255.0 # ISP提供NETWORK=xx.xx.xx.0 # 可选ONBOOT=yesTYPE=EthernetUSERCTL=noIPV6INIT=noPEERDNS=yesGATEWAY=xx.xx.xx.1 # ISP提供步骤#4. 配置eth1, 使用局域网地址(内部网络)cat /etc/sysconfig/network-scripts/ifcfg-eth1BOOTPROTO=nonePEERDNS=yesHWADDR=00:50:8B:CF:9C:05 # OptionalTYPE=EthernetIPV6INIT=noDEVICE=eth1NETMASK=255.255.0.0 # Specify based on your requirement BROADCAST=”"IPADDR=192.168.2.1 # Gateway of the LANNETWORK=192.168.0.0 # OptionalUSERCTL=noONBOOT=yes步骤#5. 配置主机(可选)cat /etc/hosts127.0.0.1 nat localhost.localdomain localhost步骤#6. 配置网关cat /etc/sysconfig/networkNETWORKING=yesHOSTNAME=natGATEWAY=xx.xx.xx.1 # 互连网或外网网关, ISP提供步骤#6. 配置DNScat /etc/resolv.confnameserver 203.145.184.13 # 主DNS服务器, ISP提供nameserver 202.56.250.5 # 第二个DNS服务器, ISP提供步骤#8. 使用IP T ables配置NAT# 删除刷新缺省表如”filter”, 其他表如”nat”需清楚标明:iptables ?flush # 刷新任何过滤规则和NAT表.iptables ?table nat ?flushiptables ?delete-chain#删除任何非缺省的规则链和nat表iptables ?table nat ?delete-chain#建立IP转发和伪装iptables ?table nat ?append POSTROUTING ?out-interface eth0 -j MASQUERADE iptables ?append FORWARD ?in-interface eth1 -j ACCEPT#打开内核的包转发功能echo 1 > /proc/sys/net/ipv4/ip_forward#应用iptables配置service iptables restart步骤#9. 测试# 用一台客户机ping网关ping 192.168.2.1然后测试能否访问外网:ping 内部网络客户端的配置局部办公网络的任何电脑把网关配置为linux(系统)网关的内网ip地址.DNS配置为ISP提供的DNS.Windows’95,2000,XP上的配置:选择“开始” -> “配置” -> “控制面版”选择“网络” 图标选择“配置”, 然后双击以太网络的”TCP/IP”部分(不是TCP/IP -> 拨号适配器)然后输入:“网关”: 使用linux系统的内网ip地址.(192.168.2.1)“DNS配置”: 使用IPS提供的DNS地址. (通常使用互连网地址)“IP地址”: ip地址(192.168.XXX.XXX - 静态)和掩码(小的本地办公网络通常使用255.255.0.0). 参考:Step-By-Step Configuration of NAT with iptables备注:转载请保持文章完整性, 欢迎交流.关键字:iptables,linux,nat-->zhaoke 于2006-11-24 4:12 贴于linux分类.您能够使用这个RSS 2.0地址来订阅本篇文章的后继留言.您也能够直接留言, 或是从您的站点trackback本篇文章.2 个留言zhaoke | 2006-11-24 4:31 |固定链接基础文章, 实用. For beginners.杜小华| 2007-11-17 15:24 |固定链接我的电脑有三块网卡,外网eth2,IP 210.40.139.228 内网eth0,IP 192.168.0.1 ,更有一个外网但没有使用为eth1,IP 10.3.3.59.我要配置adsl使我局域网的电脑也能上网,请问该怎样配置?我修改了/etc/rc.d/下的rc.local文档,内容如下:#!/bin/sh## This script will be executed *after* all the other init scripts.# You can put your own initialization stuff in here if you don’t# want to do the full Sys V style init stuff.touch /var/lock/subsys/localiptables -t nat -A POSTROUTING -o eth2 -j MASQUERADEiptables -A FORWARD -i eth0 -j ACCEPTecho 1 > /proc/sys/net/ipv4/ip_forward后面三行是我添加的,不知道怎么还是上不了,请多多指教啊!。

Linux1 防火墙 iptables防火墙NAT简介及配置

Linux1 防火墙iptables防火墙NAT简介及配置防火墙可分为几种不同的安全等级。

在Linux中,由于有许多不同的防火墙软件可供选择,安全性可低可高,最复杂的软件可提供几乎无法渗透的保护能力。

不过,Linux核心本身内建了一种称作"伪装"的简单机制NAT(网络地址转换),除了可以抵挡住绝大部分的攻击行动,还可以抵挡专门的黑客攻击。

1.NAT简介NA T(网络地址装换)可以让那些使用私有地址的内部网络连接到Internet或其它IP网络上。

NAT路由器在将内部网络的数据包发送到公用网络时,在IP包的报头把私有地址转换成合法的IP地址。

2.NAT的工作原理:当内部网络中的一台主机想传输数据到外部网络时,其先将数据包传输到iptables服务器上,服务器检查数据包的报头,获取该数据包的源IP信息,并从它的NA T映射表中找出与该IP匹配的转换条目,用所选用的内部全局地址来替换内部局部地址,并转发数据包。

当外部网络对内部主机进行应答时,数据包被送到iptables服务器上,服务器接收到目的地址为内部全局地址的数据包后,它将用内部全局地址通过NA T映射表查找出内部局部地址,然后将数据包的目的地址替换成内部局部地址,并将数据包转发到内部主机。

提示内部局部地址:在内部网络中分配给主机的私有IP地址。

内部全局地址:一个合法的IP地址,它对外代表一个或多个内部局部IP地址。

外部全局地址:由其所有者给外部网络上的主机分配的IP地址。

外部局部地址:外部主机在内部网络中表现出来的IP地址。

3.使用iptables配置NAT●NAT表需要的3个链PREROUTING可以在这里定义进行目的NA T的规则,因为路由器进行路由时只检查数据包的目的ip地址,所以为了使数据包得以正确路由,我们必须在路由之前就进行目的NAT。

POSTROUTING可以在这里定义进行源NA T的规则,系统在决定了数据包的路由以后在执行该链中的规则。

docker iptables nat添加规则

docker iptables nat添加规则要在Docker中添加NAT规则,可以使用以下命令:1. 查找Docker的网桥接口名。

可以使用以下命令:docker network ls输出将类似于:NETWORK ID NAME DRIVER SCOPE5951309029da bridge bridge local2. 使用以下命令获取Docker的网桥接口名:docker network inspect bridge在输出结果中查找"Name"字段,它将是类似于"br-5951309029da"的字符串。

3. 添加NAT规则。

iptables -t nat -A POSTROUTING -s <docker_subnet> ! -o<bridge_interface> -j MASQUERADE其中,`<docker_subnet>`是Docker的子网(通常为172.17.0.0/16),`<bridge_interface>`是第2步中获取的网桥接口名。

例如,如果Docker子网为172.17.0.0/16,网桥接口名为br-5951309029da,则添加的规则为:iptables -t nat -A POSTROUTING -s 172.17.0.0/16 ! -obr-5951309029da -j MASQUERADE这将允许从Docker容器中的网络访问外部网络。

4. 保存规则。

iptables-save > /etc/iptables/rules.v4这将保存规则,以便在系统重启后恢复。

请注意,以上步骤中的命令可能需要root权限执行。

iptables删除nat规则

iptables删除nat规则iptables是Linux最常用的防火墙机制,它允许用户对网络流量进行控制和管理。

在使用iptables时,可以定义一组规则,以便过滤所有网络连接,而nat(network address translation)规则可以让网络中的一台电脑具有多个不同的IP,而不是每一台都有唯一的IP。

由于nat规则是iptables里面最复杂的规则,在处理这种规则时,经常出现一些错误和混乱。

有时,您可能需要删除已存在的nat 规则,用新的nat规则替换它们。

要完成这项任务,您必须先熟悉iptables的一些基本概念。

首先,让我们来看看iptables的架构。

iptables通过使用电脑上的内核模块来处理所有的网络流量,这些模块是根据已经创建的表和规则来运行的。

这些表是packet-filtering、nat、mangle和raw。

其中,nat表是用来处理nat规则的表。

它位于包转换表之后,在nat表上可以定义规则,以便更改网络中的信息报文,比如改变报文的源IP地址、目标IP地址等。

要删除某条nat规则,首先需要确认它的编号,可以使用命令iptables -t nat -L来列出所有的规则,并对每一条规则指定编号。

然后,可以使用命令iptables -t nat -D则编号>来删除这条nat规则。

接下来,需要用新的nat规则替换原有的规则。

iptables支持多种不同的规则,比如路由模式,虚拟服务器模式,端口转发模式等。

根据不同的需求,使用不同的规则来处理。

路由模式是最简单的nat规则,它只允许本地网络中的一台电脑访问外部网络。

定义路由模式的nat规则非常简单,只需要使用命令iptables -t nat -A POSTROUTING -s网络IP地址> -d标网络IP地址> -j SNAT --to标外部IP地址>即可。

虚拟服务器模式是一种流行的nat规则,它可以让多台电脑同时访问一个外部IP地址,而不需要为每台电脑单独申请一个外部IP地址。

iptables 删除nat规则

iptables 删除nat规则iptables是一个在Linux系统上用于配置网络防火墙的工具,它可以通过添加、修改和删除规则来控制数据包的流动。

在网络中,NAT(Network Address Translation)是一种将私有IP地址转换为公共IP地址的技术,它可以实现多台计算机共享一个公网IP地址。

本文将介绍如何使用iptables删除NAT规则。

要删除NAT规则,需要使用iptables命令的“-t nat”选项来指定操作的表为nat表。

下面是删除NAT规则的具体步骤:步骤一:查看当前的NAT规则在删除NAT规则之前,首先需要查看当前系统中已经存在的NAT 规则。

可以使用以下命令来查看:```shelliptables -t nat -L```该命令会列出当前系统中nat表中的所有规则,包括PREROUTING、POSTROUTING和OUTPUT链中的规则。

通过查看当前的NAT规则,可以确定需要删除的规则的编号或者规则的具体内容。

步骤二:删除指定的NAT规则要删除指定的NAT规则,可以使用以下命令:```shelliptables -t nat -D [CHAIN] [RULE NUMBER]```其中,[CHAIN]是要删除规则所在的链的名称,可以是PREROUTING、POSTROUTING或者OUTPUT;[RULE NUMBER]是要删除的规则的编号。

例如,要删除PREROUTING链中的第一条规则,可以使用以下命令:```shelliptables -t nat -D PREROUTING 1```步骤三:保存修改后的规则在删除NAT规则之后,需要保存修改后的规则,以便系统重启后能够自动加载。

可以使用以下命令来保存规则:```shelliptables-save > /etc/sysconfig/iptables```该命令将当前的iptables规则保存到/etc/sysconfig/iptables文件中。

iptables 配置nat masquerade规则 -回复

iptables 配置nat masquerade规则-回复如何在iptables中配置nat masquerade规则。

第一步:了解NAT和Masquerade的概念和功能在开始配置iptables之前,我们首先需要了解NAT(Network Address Translation)和Masquerade(伪装)的概念和功能。

NAT是一种网络地址转换技术,它允许将私有IP地址转换为公有IP地址,从而实现内部网络与外部网络之间的通信。

NAT的作用是解决IPv4地址不足的问题,并且可以提高网络安全性,因为它隐藏了内部网络的真实IP 地址。

Masquerade是NAT的一种特殊形式,其中NAT规则是动态创建的。

当一个数据包出去时,Masquerade规则会自动将源IP地址替换为外部接口的IP地址,并将其映射回答数据包的源地址。

这样,只有一个公共IP 地址可以代表整个内部网络。

第二步:确定启用NAT和Masquerade功能的必要性在开始配置之前,需要确定是否需要启用NAT和Masquerade功能。

在许多情况下,这两个功能是必需的,例如:1. 当内部网络中的计算机需要通过Internet访问外部资源时,需要使用NAT和Masquerade功能。

由于内部网络使用的是私有IP地址,所以需要将其转换为公共IP地址,以便与外部网络通信。

2. 如果您有多个内部网络(例如,它们使用不同的子网),并且您想要使用一个公共IP地址代表这些内部网络,那么您需要使用NAT和Masquerade功能来实现这一目标。

第三步:进入iptables配置界面在Linux系统中,我们可以使用iptables命令来配置防火墙规则,包括NAT和Masquerade规则。

首先,我们需要进入iptables配置界面。

在大多数Linux发行版中,可以使用以下命令进入iptables配置界面:sudo iptables -t nat -I PREROUTING -p tcp dport 80 -j DNATto-destination 192.168.1.2:80此命令打开了一个加入PREROUTING 链的规则,匹配来自任何源IP地址、任何TCP目标端口为80的数据包,并将其目标更改为192.168.1.2:80。

mwan3 iptables原理

mwan3 iptables原理IPTABLES原理是一种用于管理Linux系统中网络流量的软件。

IPTABLES是由一个叫做NAT(Network Address Translation)的模块与一个叫做IPCHAINS的工具集合组成的,用于控制网络流量的传输情况。

它的核心思想是在Linux内核的TCP/IP协议栈中过滤、匹配、重定向网络文件包。

IPTABLES基本原理IPTABLES是一种基于规则的系统,它通过配置规则来识别和控制网络流量。

这些规则可以执行一系列操作,如允许或拒绝数据包、转发或重定向数据包,并设置QOS。

IPTABLES的规则分为几个部分:1. Filter:用于过滤流量2. NAT:用于地址转换,包括DNAT、SNAT和MASQUERADE3. Mangle:用于修改特定包头每个规则都要由以下三个部分组成:1. 匹配条件:该规则用于匹配的条件,如源地址、目标地址、端口或MAC地址2. 动作:规则中执行的动作,如放行或拒绝、进行DNAT、SNAT或MASQUERADE等3. 表:IPTABLES会根据不同的表来执行不同的规则,如filter、nat 和mangle。

IPTABLES核心组件IPTABLES主要由以下几个核心组件组成:1. Input Chain:这是指在控制Linux系统的网络流量时,数据包首先通过的链。

这个组件用于对传入的流量进行检查和过滤2. Forward Chain:在连接网络的计算机之间,数据包可能需要被重新定向,这就需要使用IPTABLES的Forward Chain组件。

Forward Chain用于检查和重定向通过路由器等设备转发的文件包3. Output Chain:IPTABLES的Output Chain是作为出站连接的最后一步的通行证。

这个组件用来检查和过滤传出的流量。

出站连接与入站连接的处理方式不同。

对于入站连接,IPTABLES需要检查是否允许连接,这个连接可以被放行,也可以设置需要丢弃的连接。

iptables端口转发规则

iptables端口转发规则iptables是Linux下一个非常强大的防火墙程序,可以用来进行网络流量过滤、端口转发等操作。

其中,端口转发是iptables中常用的功能之一,它可以将某个端口的流量转发至另外一个端口或者IP地址。

本文将介绍iptables端口转发规则的基本语法和使用方法。

具体内容如下:一、基本语法iptables的端口转发功能需要通过NAT表实现,其基本语法如下:iptables -t nat -A PREROUTING -p tcp --dport 源端口 -j DNAT --to-destination 目标IP地址:目标端口其中,-t指定表名为NAT表,-A表示添加规则,-p指定协议类型为TCP,--dport指定源端口,-j指定动作为DNAT(目标网络地址转换),--to-destination指定目标IP地址和端口号。

二、转发流量至本机端口1.将本机的80端口转发至8080端口iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 127.0.0.1:80802.将本机的443端口转发至8443端口iptables -t nat -A PREROUTING -p tcp --dport 443 -j DNAT --to-destination 127.0.0.1:8443三、转发流量至其他主机端口1.将80端口的流量转发至192.168.1.10的80端口iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 192.168.1.10:802.将本机的443端口转发至192.168.1.20的443端口iptables -t nat -A PREROUTING -p tcp --dport 443 -j DNAT --to-destination 192.168.1.20:443四、总结以上就是iptables端口转发规则的基本语法和使用方法。

iptables masquerade规则 -回复

iptables masquerade规则-回复Iptables masquerade 规则是Linux 系统中一个非常重要的网络管理工具。

它被用于网络地址转换(NAT),允许数据在不同网络之间进行通信。

本文将详细介绍iptables masquerade 规则以及如何逐步设置它。

第一部分:什么是iptables masquerade 规则?Iptables 是一个内核模块,它是Linux 系统中用于配置和管理网络规则的工具,而masquerade 规则是其中的一种。

可能你已经听说过网络地址转换(Network Address Translation,简称NAT),它允许将内部网络中的IP 地址转换为外部网络中的IP 地址。

在大多数情况下,这种网络地址转换是通过使用iptables masquerade 规则来实现的。

当我们的计算机连接到互联网时,它通过一个路由器或者网络设备进行连接。

路由器或者网络设备具有外部网络(即互联网)的IP 地址,而计算机通常位于一个内部网络中,这个内部网络有一个不同于互联网的IP 地址段。

而当我们在计算机上发送数据包时,数据包被路由器接收并从内部网络转发到互联网。

这个过程涉及网络地址转换,即将内部网络上的IP 地址转换为路由器所在的外部网络上的IP 地址。

这就是iptables masquerade 规则发挥作用的地方。

第二部分:如何设置iptables masquerade 规则?为了设置iptables masquerade 规则,我们需要使用iptables 命令操作。

下面是一步一步的设置过程:1. 打开终端,并使用root 权限登录。

2. 检查当前系统上iptables 是否已安装并运行。

可以通过输入以下命令进行检查:iptables -L如果报错或者没有任何输出,说明iptables 还未启用。

运行以下命令以启用iptables:iptables -Fiptables -Xiptables -P INPUT ACCEPTiptables -P FORWARD ACCEPTiptables -P OUTPUT ACCEPT3. 创建一个名为iptables-masquerade.sh 的新文件,并使用文本编辑器(如vim或nano)打开它:vim iptables-masquerade.sh4. 在文件中输入以下内容,其中eth0 表示内部网络接口,而eth1 表示外部网络接口。

iptables和nat的配置与管理

iptables简介

netfilter是Linux核心中的一个通用架构,它提供了一 系列的“表”(tables),每个表由若干“链”( chains)组成,而每条链可以由一条或数条“规则”( rules)组成。实际上,netfilter是表的容器,表是链 的容器,而链又是规则的容器。 3个表: filter(默认表)、nat表、manger表 5条链: INPUT,OUTPUT,FORWARD,PREROUTING,POSTROUTING

பைடு நூலகம்

Iptables的基本语法实例

在filter表中INPUT链的第2条规则前插入一条新规则,规 则为不允许访问TCP协议的53端口的数据包通过 iptables –I INPUT 2 –p tcp –dport 53 –j DROP 在filter表中INPUT链的第一条规则前插入一条新规则,规 则为允许源IP地址属于172.16.0.0/16网段的数据包通过 iptables –I INPUT 1 –s 172.16.0.0/16 –j ACCEPT 删除filter表中INPUT链的第2条规则 iptables –D INPUT 2 清除filter表中INPUT链的所有规则。 iptables –F INPUT

iptables和nat的配置与管理

金京犬

Tip:学习目标

知识目标 了解防火墙的分类及工作原理、了解NAT 掌握iptables防火墙的配置 掌握利用iptables实现NAT 能力目标 能熟练完成利用iptables架设企业NAT服务器 情感目标

项目背景

假如某公司需要Internet接入,由ISP分配IP地址 202.112.113.112。采用iptables作为NAT服务器接入网络, 内部采用192.168.1.0/24地址,外部采用202.112.113.112 地址。为确保安全需要配置防火墙功能,要求内部仅能够访 问Web、DNS及Mail三台服务器;内部Web服务器 192.168.1.100通过端口映象方式对外提供服务。网络拓扑 结构如下图所示。

iptables 删除nat表规则

iptables 删除nat表规则iptables是一种Linux系统防火墙,可以用于过滤和转发网络流量。

其中nat表是iptables中的一个重要表,用于网络地址转换。

本文主要介绍如何使用iptables删除nat表规则。

首先需要了解的是,iptables的规则是有优先级的。

当有多个规则匹配同一个数据包时,iptables会按照规则链中的顺序依次匹配,直到找到第一个匹配的规则。

因此,当需要删除某个规则时,需要先确定该规则所在的规则链以及优先级。

1. 查看规则链可以使用以下命令查看nat表中的规则链:```iptables -t nat -L```其中,-t指定表名为nat,-L指定显示规则链列表。

执行该命令后,会显示如下信息:```Chain PREROUTING (policy ACCEPT)target prot opt source destination Chain INPUT (policy ACCEPT)target prot opt source destination Chain OUTPUT (policy ACCEPT)target prot opt source destination Chain POSTROUTING (policy ACCEPT)target prot opt source destination MASQUERADE all -- anywhere anywhere```可以看到,nat表中包含四个规则链:PREROUTING、INPUT、OUTPUT 和POSTROUTING。

2. 查看规则可以使用以下命令查看某个规则链中的规则:```iptables -t nat -L [chain-name]```其中,[chain-name]表示要查看的规则链名称。

例如,要查看POSTROUTING规则链中的规则,可以执行以下命令:```iptables -t nat -L POSTROUTING```执行该命令后,会显示POSTROUTING规则链中的规则列表。

Iptables 应用解析II---NATMangle

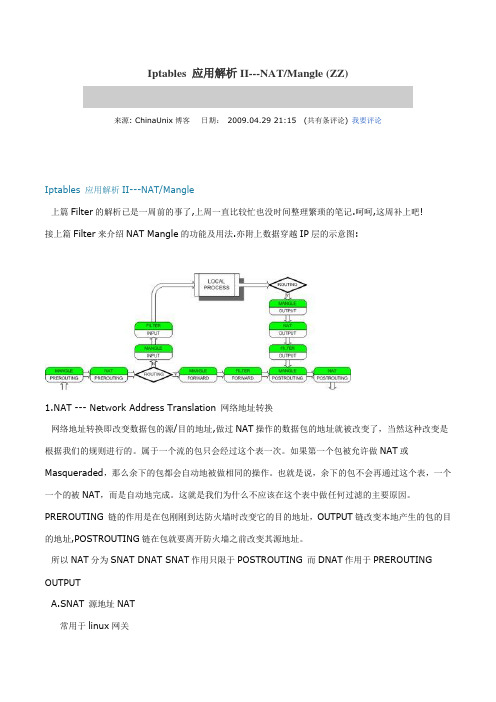

Iptables 应用解析II---NAT/Mangle (ZZ)来源: ChinaUnix博客日期:2009.04.29 21:15(共有条评论) 我要评论Iptables 应用解析II---NAT/Mangle上篇Filter的解析已是一周前的事了,上周一直比较忙也没时间整理繁琐的笔记.呵呵,这周补上吧!接上篇Filter来介绍NAT Mangle的功能及用法.亦附上数据穿越IP层的示意图:1.NAT --- Network Address Translation 网络地址转换网络地址转换即改变数据包的源/目的地址,做过NAT操作的数据包的地址就被改变了,当然这种改变是根据我们的规则进行的。

属于一个流的包只会经过这个表一次。

如果第一个包被允许做NAT或Masqueraded,那么余下的包都会自动地被做相同的操作。

也就是说,余下的包不会再通过这个表,一个一个的被NAT,而是自动地完成。

这就是我们为什么不应该在这个表中做任何过滤的主要原因。

PREROUTING 链的作用是在包刚刚到达防火墙时改变它的目的地址,OUTPUT链改变本地产生的包的目的地址,POSTROUTING链在包就要离开防火墙之前改变其源地址。

所以NAT分为SNAT DNAT SNAT作用只限于POSTROUTING 而DNAT作用于PREROUTING OUTPUTA.SNAT 源地址NAT常用于linux网关例:内网10.0.0.0/8 外网192.168.14.14/24 内网通过此外网机器访问外网#iptables -t nat -A POSTROUTING -s 10.0.0.0/8 -o eth0 -j SNAT --to 192.168.14.14 网关凡是来自内网10.0.0.0/8的包,把src换成192.168.14.14转发出若把-j SNAT --to192.168.14.14换为MASQUERDE 适合动态可变的IP,即根据本机路由选择IP 注:DNAT由网关192.168.14.14自动完成B.DNAT 目的地址NAT常用于解决内网的Server发布内网端口的映射例:内网:10.0.0.2/8:80 外网:192.168.14.14/24:8001#iptables -t nat -A PREROUTING -d 192.168.14.14 -p tcp --dport 8001 -j DNAT --to10.0.0.2:80凡目的地址为192.168.14.14:8001的数据包目的地址改为10.0.0.2:80注:--to [ipaddr]-[ipaddr] [:port-port] 可多IP(范围)作负载均衡(轮转),但存在单点故障#iptables -t filter -A FORWARD -p udp -j DROP#iptables -t nat -A PREROUTING -s 10.0.0.0/8 -p udp --dport 53 -j DNAT --to192.168.14.254上面二条规则限制网关将不转发udp包,内网的任何DNS查询将被发往指定的企业DNS服务器,实现DNS的透明代理.#iptables -t nat -A PREROUTING -s 10.0.0.0/8 -p tcp--dport 80 -j DNAT --to 192.168.14.14:3128 此句实现web透明代理#iptables -t nat -I PREROUTING -m mac --mac-source 00:1A:A0:98:B1:6E -j DROP#iptables -A FORWARD -i eth2 -m state --state ESTABLISHED,RELATED -j ACCEPT 网关常用 #iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080 端口NAT #iptables -A FORWARD -s 192.168.1.189 -m limit –limit 20/s -j ACCEPT#iptables -A FORWARD -s 192.168.1.189 DROP 以二句用在网关上限速..iprange模块的应用..#iptables -t nat -I PREROUTING -i eth2 -m iprange--src-range 192.168.1.102-192.168.1.102 -j ACCEPT #iptables -t nat -A PREROUTING -m iprange --src-range 192.168.0.20-192.168.0.255 -i eth1 -p tcp -m tcp --dport 1:65535 -j REDIRECT --to-ports 80string模块的应用..#iptables -I FORWARD -s 192.168.1.189 -m string --string "" -j DROP-m comment --comment "denny go to "#iptables -I FORWARD -m string --string "腾讯" -j DROP#iptables -I FORWARD -s 192.168.1.189 -m string --string "" -j DROP#iptables -I FORWARD -p tcp --sport 80 -m string --string "广告" -j DROPcomment模块的应用..#iptables -I FORWARD -s 192.168.1.189 -p tcp --dport 80 -j DROP-m comment --comment "the bad guy can not online"#iptables -I FORWARD -s 192.168.3.159 -m string --string "" -j DROP-m comment --comment "denny go to "其它常应用:#iptables -t nat -I PREROUTING -p udp --dport 53 -j ACCEPT#iptables -t nat -I PREROUTING -p tcp --dport 80 -j ACCEPT#iptables -t nat -I PREROUTING -p gre -j ACCEPT#iptables -t nat -I PREROUTING -p icmp -j ACCEPT#iptables -A INPUT -i tun+ -j ACCEPT#iptables -A FORWARD -i tun+ -j ACCEPT2.Mangle 数据包高级管理这个表主要用来mangle数据包。

iptables 删除nat指定规则

iptables 删除nat指定规则iptables是一个用于Linux操作系统上配置防火墙规则的工具。

通过使用iptables,可以设置规则来过滤、转发和修改网络数据包。

其中,nat表是iptables的一个重要表,用于进行网络地址转换。

在某些情况下,我们可能需要删除nat表中的某个指定规则。

删除规则可以帮助我们重新调整防火墙的配置,以满足特定的需求。

接下来,我们将介绍如何使用iptables删除nat表中的指定规则。

我们需要了解nat表中规则的结构。

每个nat规则由一系列匹配条件和一个动作组成。

匹配条件用于确定是否应该应用该规则,而动作则指定了要对匹配的数据包执行的操作。

在删除规则之前,我们需要知道要删除的规则的匹配条件和动作。

要删除nat表中的指定规则,我们可以使用以下命令:```iptables -t nat -D <chain> <rule-specification>```其中,`-t nat`参数用于指定要操作的表为nat表,`-D`参数表示删除规则。

`<chain>`是要删除规则所在的链的名称,例如PREROUTING、POSTROUTING等。

`<rule-specification>`是要删除的规则的具体内容。

为了更好地理解如何删除nat表中的指定规则,我们来看一个示例。

假设我们的防火墙规则中有一个nat规则,用于将外部访问的TCP 数据包转发到内部服务器的指定端口。

该规则的匹配条件为外部访问的源IP地址和目标端口,动作为进行端口转发。

现在,我们希望删除这个规则。

我们需要确定该规则所在的链的名称。

可以使用以下命令来列出nat表中的所有链:```iptables -t nat -L```在输出中找到包含该规则的链的名称。

假设该规则在PREROUTING链中。

然后,我们需要确定要删除的规则的具体内容。

可以使用以下命令来列出PREROUTING链中的所有规则:```iptables -t nat -L PREROUTING```在输出中找到要删除的规则,并记下其内容。

linux nat实现方式

linux nat实现方式在Linux系统中,Network Address Translation(网络地址转换)是一种常用的网络技术,它允许将内部网络中的私有IP地址与外部网络中的公有IP地址进行映射。

通过NAT,内部网络中的主机可以与外部网络进行通信,而外部网络无法直接访问内部网络中的主机。

实现NAT的方式有多种,其中一种常见的方式是使用iptables命令。

iptables是Linux系统中的一个工具集,用于配置Linux内核的网络层防火墙规则。

要实现NAT,首先需要配置iptables的转发规则。

可以通过以下命令来配置转发规则:```iptables -t nat -A POSTROUTING -o 外部网络接口 -j MASQUERADE```其中,外部网络接口指的是连接到外部网络的网络接口,例如eth0。

这条规则的作用是将从内部网络发出的数据包的源IP地址替换为外部网络接口的IP地址,从而实现地址转换。

除了配置转发规则,还需要配置iptables的过滤规则,以允许内部网络中的主机与外部网络进行通信。

可以使用以下命令来配置过滤规则:```iptables -A FORWARD -i 内部网络接口 -o 外部网络接口 -j ACCEPT iptables -A FORWARD -i 外部网络接口-o 内部网络接口-m state --state RELATED,ESTABLISHED -j ACCEPT```其中,内部网络接口指的是连接到内部网络的网络接口,例如eth1。

第一条规则的作用是允许从内部网络到外部网络的数据包通过,第二条规则的作用是允许从外部网络到内部网络的已建立或相关的数据包通过。

在配置完iptables规则后,还需要开启IP转发功能,以使Linux系统能够实现NAT。

可以通过修改/sys文件系统中的配置文件来开启IP转发功能:```echo 1 > /proc/sys/net/ipv4/ip_forward```这样,就完成了Linux系统中NAT的实现。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

4. 指定协议及端口

可以通过--protocol/-p选项来指定协议,如果是udp和tcp协议,还可--source-port/--sport和 --destination-port/--dport来指明端口。

四、准备工作

1. 编译内核,编译时选中以下选项,具体可参看“用iptales实现包过虑型防火墙”一文:

假设有一家ISP提供园区Internet接入服务,为了方便管理,该ISP分配给园区用户的IP地址都是伪IP,但是部分用户要求建立自己的WWW服务器对外发布信息。我们可以再防火墙的外部网卡上绑定多个合法IP地址,然后通过ip映射使发给其中某一 个IP地址的包转发至内部某一用户的WWW服务器上,然后再将该内部WWW服务器响应包伪装成该合法IP发出的包。

一、概述

1. 什么是NAT

在传统的标准的TCP/IP通信过程中,所有的路由器仅仅是充当一个中间人的角色,也就是通常所说的存储转发,路由器并不会对转发的数据包进行修改,更为确切的说,除了将源MAC地址换成自己的MAC地址以外,路由器不会对转发的数据包做任何修改。NAT(Network Address Translation网络地址翻译)恰恰是出于某种特殊需要而对数据包的源ip地址、目的ip地址、源端口、目的端口进行改写的操作。

OUTPUT:定义对本地产生的数据包的目的NAT规则。

三、操作语法

如前所述,在使用iptables的NAT功能时,我们必须在每一条规则中使用"-t nat"显示的指明使用nat表。然后使用以下的选项:

1. 对规则的操作

加入(append) 一个新规则到一个链 (-A)的最后。

在链内某个位置插入(insert) 一个新规则(-I),通常是插在最前面。

内网接口eth1:192.168.1.1

外网接口eth0:202.110.123.1

然后我们将分配给A、B单位的真实ip绑定到防火墙的外网接口,以root权限执行以下命令:

ifconfig eth0 add 202.110.123.100 netmask 255.255.255.0

ifconfig eth0 add 202.110.123.200 netmask 255.255.255.0

成功升级内核后安装iptables,然后执行以下脚本:

#载入相关模块

modprobe ip_tables

modprobe ip_nat_ftp

首先,对防火墙接收到的目的ip为202.110.123.100和202.110.123.200的所有数据包进行目的NAT(DNAT):

有一种SNAT的特殊情况是ip欺骗,也就是所谓的Masquerading,通常建议在使用拨号上网的时候使用,或者说在合法ip地址不固定的情况下使用。比如

# iptables -t nat -A POSTROUTING -o ppp0 -j MASQUERADE

可以看出,这时候我们没有必要显式的指定源ip地址等信息。

我们假设以下情景:

该ISP分配给A单位www服务器的ip为:

伪ip:192.168.1.100

真实ip:202.110.123.100

该ISP分配给B单位www服务器的ip为:

伪ip:192.168.1.200

真实ip:202.110.123.200

linux防火墙的ip地址分别为:

其次,对防火墙接收到的源ip地址为192.168.1.100和192.168.1.200的数据包进行源NAT(SNAT):

iptables -A POSTROUTING -o eth0 -s 192.168.1.100 -j SNAT --to 202.110.123.100

iptables -A POSTROUTING -o eth0 -s 192.168.1.200 -j SNAT --to 202.110.123.200

ห้องสมุดไป่ตู้

2. 目的SNAT(DNAT)

比如,更改所有来自192.168.1.0/24的数据包的目的ip地址为1.2.3.4:

iptables -t nat -A PREROUTING -s 192.168.1.0/24 -i eth1 -j DNAT --to 1.2.3.4

这里需要注意的是,系统是先进行DNAT,然后才进行路由及过虑等操作。

成功升级内核后安装iptables,然后执行以下脚本:

#载入相关模块

modprobe ip_tables

modprobe ip_nat_ftp

#进行ip伪装

iptables -t nat -A POSTROUTING -o ppp0 -j MASQUERADE

2. ip映射

五、使用实例

1. 源NAT(SNAT)

比如,更改所有来自192.168.1.0/24的数据包的源ip地址为1.2.3.4:

iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth0 -j SNAT --to 1.2.3.4

这里需要注意的是,系统在路由及过虑等处理直到数据包要被送出时才进行SNAT。

2. 为什么要进行NAT

我们来看看再什么情况下我们需要做NAT。

假设有一家ISP提供园区Internet接入服务,为了方便管理,该ISP分配给园区用户的IP地址都是伪IP,但是部分用户要求建立自己的WWW服务器对外发布信息,这时候我们就可以通过NAT来提供这种服务了。我们可以在防火墙的外部网卡上绑定多个合法IP地址,然后通过NAT技术使发给其中某一个IP地址的包转发至内部某一用户的WWW服务器上,然后再将该内部WWW服务器响应包伪装成该合法IP发出的包。

有一种DNAT的特殊情况是重定向,也就是所谓的Redirection,这时候就相当于将符合条件的数据包的目的ip地址改为数据包进入系统时的网络接口的ip地址。通常是在与squid配置形成透明代理时使用,假设squid的监听端口是3128,我 们可以通过以下语句来将来自192.168.1.0/24,目的端口为80的数据包重定向到squid监听

二、原理

在“用iptales实现包过虑型防火墙”一文中我们说过,netfilter是Linux 核心中一个通用架构,它提供了一系列的"表"(tables),每个表由若干"链"(chains)组成,而每条链中可以有一条或数条规则(rule)组成。并且系统缺省的表是"filter"。但是在使用NAT的时候,我们所使用的表不再是"filter",而是"nat"表,所以我们必须使用"-t nat"选项来显式地指明这一点。因为系统缺省的表是"filter",所以在使用filter功能时,我们没有必要显式的指明"-t filter"。

同filter表一样,nat表也有三条缺省的"链"(chains),这三条链也是规则的容器,它们分别是:

PREROUTING:可以在这里定义进行目的NAT的规则,因为路由器进行路由时只检查数据包的目的ip地址,所以为了使数据包得以正确路由,我们必须在路由之前就进行目的NAT;

POSTROUTING:可以在这里定义进行源NAT的规则,系统在决定了数据包的路由以后在执行该链中的规则。

在链内某个位置替换(replace) 一条规则 (-R)。

在链内某个位置删除(delete) 一条规则 (-D)。

删除(delete) 链内第一条规则 (-D)。

2. 指定源地址和目的地址

通过--source/--src/-s来指定源地址(这里的/表示或者的意思,下同),通过--destination/--dst/-s来指定目的地址。可以使用以下四中方法来指定ip地址:

这样,所有目的ip为202.110.123.100和202.110.123.200的数据包都将分别被转发给192.168.1.100和192.168.1.200;而所有来自192.168.1.100和192.168.1.200的数据包都将分 别被伪装成由202.110.123.100和202.110.123.200,从而也就实现了ip映射。

Full NAT

MASQUERADE target support

REDIRECT target support

2. 要使用NAT表时,必须首先载入相关模块:

modprobe ip_tables

modprobe ip_nat_ftp

iptable_nat 模块会在运行时自动载入。

a. 使用完整的域名,如“”;

b. 使用ip地址,如“192.168.1.1”;

c. 用x.x.x.x/x.x.x.x指定一个网络地址,如“192.168.1.0/255.255.255.0”;

d. 用x.x.x.x/x指定一个网络地址,如“192.168.1.0/24”这里的24表明了子网掩码的有效位数,这是 UNIX环境中通常使用的表示方法。

再比如使用拨号上网的网吧,因为只有一个合法的IP地址,必须采用某种手段让其他机器也可以上网,通常是采用代理服务器的方式,但是代理服务器,尤其是应用层代理服务器,只能支持有限的协议,如果过了一段时间后又有新的服务出来,则只能等待代理服务器支持该新应用的升级版本。如果采用NAT来解决这个问题,

因为是在应用层以下进行处理,NAT不但可以获得很高的访问速度,而且可以无缝的支持任何新的服务或应用。

端口:

iptables -t nat -A PREROUTING -i eth1 -p tcp -s 192.168.1.0/24 --dport 80

-j REDIRECT --to-port 3128