SSH技术方案

ssh 的连接原理

ssh 的连接原理

SSH(Secure Shell)是一种用于远程登录和安全数据传输的网络协议。

它通过加密通信,提供了一种安全的方式来访问远程计算机,并在客户端和服务器之间传输数据。

下面是SSH连接的工作原理:

一、客户端发起连接:用户在本地计算机上使用SSH客户端(例如OpenSSH、PuTTY等)发起连接请求。

客户端向远程计算机发送连接请求,并提供身份验证信息(通常是用户名和密码)以验证身份。

二、服务器响应:远程计算机(SSH服务器)收到连接请求后,会进行身份验证。

服务器根据提供的身份验证信息(用户名和密码),或者使用其他身份验证方法(如SSH密钥)验证客户端的身份。

三、建立安全通道:一旦客户端的身份验证成功,服务器就会与客户端建立安全通道。

在这个过程中,SSH使用加密技术(通常是对称加密和非对称加密)来保护数据在网络上的传输,从而确保通信的机密性和完整性。

四、交换密钥:在建立安全通道时,客户端和服务器还会交换密钥用于加密和解密数据。

这些密钥是在连接期间动态生成的,并且只有客户端和服务器知道。

五、安全通信:一旦安全通道建立完成,客户端和服务器之间的所有通信都会在该安全通道上进行。

数据经过加密后发送到远程计算机,远程计算机解密数据并处理请求,然后将响应数据加密后发送回客户端。

六、终止连接:当用户完成操作后,可以关闭SSH客户端,终止

与远程计算机的连接。

远程计算机也可以主动断开连接。

总的来说,SSH连接的原理是通过建立安全的加密通道,确保数据在网络上的安全传输,并且在连接期间进行身份验证,以确保通信的安全性和可靠性。

网络设备远程管理方法:实现远程维护与控制(一)

网络设备远程管理方法:实现远程维护与控制随着科技的不断发展,网络设备在我们的日常生活中扮演着越来越重要的角色。

无论是家庭网络,还是企业网络,都面临着庞大的设备数量和复杂的维护需求。

为了更高效地管理这些网络设备,远程管理成为了一种主流的解决方案。

本文将探讨网络设备远程管理的方法和技术,以实现远程维护与控制。

1. 工具和协议在远程管理网络设备时,我们需要使用一些工具和协议来实现数据传输和控制操作。

其中最常见的工具是远程终端软件,比如SSH。

SSH(Secure Shell)是一种加密的网络协议,可以通过安全的通道远程登录并执行命令。

它允许管理员通过网络连接到设备,并进行维护和配置。

此外,还有一些特定的协议被广泛应用于网络设备远程管理。

例如,SNMP(Simple Network Management Protocol)用于监控和管理网络设备。

通过SNMP,可以获取设备的运行状态、性能信息等,并进行远程配置和管理。

2. 远程维护网络设备远程维护是指通过远程管理手段对设备进行故障排除、系统升级和配置更改等操作,以确保设备的正常运行和性能优化。

首先,远程诊断工具是远程维护的关键。

例如,Ping工具可以用于测试设备是否能够响应网络请求,从而判断设备是否正常运行。

如果设备无法正常响应,就可以提前预警并进行故障排除。

其次,设备日志的收集和分析对于远程维护也非常重要。

日志记录了设备的运行状态和事件,可以帮助管理员快速定位问题并进行修复。

通过远程管理平台收集和分析设备日志,可以大大提高问题解决的效率。

3. 远程控制除了远程维护,远程控制也是网络设备远程管理的重要部分。

远程控制允许管理员对设备进行操作和配置,无需亲临现场。

例如,远程固件升级是一种常见的远程控制操作。

设备的固件需要定期升级以修复漏洞和提升性能。

通过远程管理平台,管理员可以远程上传并安装最新的固件,无需亲自上门操作。

此外,还有一些其他的远程控制手段,比如远程访问控制(Remote Access Control)和远程配置管理(Remote Configuration Management)。

ssh登录原理

ssh登录原理SSH(Secure Shell)是一种安全网络协议,可以加密远程连接和数据传输,也是Linux和其他UNIX操作系统中最常用的协议之一。

SSH登录原理是基于公私钥对和对称密钥加密算法,下面来详细了解一下。

首先,SSH采用公私钥对进行身份认证。

在SSH服务器端,会生成一组公私钥对,私钥保存在服务器上,公钥可以分发给客户端。

当客户端和服务器进行通信时,客户端先将自己的公钥发给服务器。

服务器拿到客户端的公钥后,将其存储在自己的authorized_keys文件中。

这样,下一次客户端登录时,服务器就可以通过验证客户端的私钥来确认其身份。

其次,SSH使用对称密钥加密算法来保证数据传输的机密性。

当客户端和服务器进行通信时,会先进行密钥交换。

服务器会随机生成一个对称密钥,并用客户端的公钥加密后发送给客户端。

客户端收到密文后,用自己的私钥解密得到对称密钥。

接下来,客户端和服务器就可以用对称密钥进行数据传输,以保证数据的机密性。

最后,SSH还可以通过端口转发、隧道等技术来实现远程访问本地服务的功能。

具体来说,比如我们要远程访问本地80端口上的Apache 服务,可以在SSH客户端通过端口转发将本地的80端口映射到服务器的某个空闲端口上,然后在服务器上通过这个映射的端口访问本地的Apache服务,从而实现了远程访问本地服务的功能。

总之,SSH登录原理是通过公私钥对和对称密钥加密算法来保证通信的安全性,同时还可以通过端口转发、隧道等技术实现远程访问本地服务的功能。

对于Linux和其他UNIX操作系统的用户来说,在网络通信中选择使用SSH协议是非常明智的选择。

基于SSH的住宅小区电子商务平台方案设计

★ 基金 项 目 : 南师 范大 学 增 城 学 院校 级课 题 ( .J T 0 9 1 华 No K 2 0 1 ) X

收 稿 日期 :0 1 0 —0 21— 2 1 修 稿 日期 :0 1 3 0 2 1 —0 - 1

, —、 一 、, Nhomakorabea厂 、 、

, 、

、

厂 、

.

/ —、 一

厂—、 、

小 区 局 域 网 \ /

人 员 信 息 库 \一/

业 务 信 息 库 \ /

商 城 信 息 库 \ /

物 业 信 息 库 \ /

应用层包括 提供产 品销售渠 道的小区商城 、二手

市 场 。 括 为 居 民业 主 提 供 多 样 化 服 务 的 家 政 服 务 、 包 多

的改变 或数据结构 的改变也不会对客户端产生影响

经 过认 真 评估 , E 架 构 成 为 了 我 们 的 最 终 选 择 . J E 2

媒体娱乐 .包括为业 主和物业提供 沟通和支持 的物业 管理 、 业主论坛 、 业主委员会 , 还包 括一体化缴费系统 , 既可 以通过该 系统缴纳 水电 、 煤气 、 物业 管理 费 。 可 又 以作 为小区商 城的辅 助支付方式 。 系统整合层是电子商务平 台的基础架构 。它通 过

泛 的 SH框 架 S

作 者 简介 : 剑 刚 (9 9 , , 东韶 关人 , 师 , 士 , 究 方 向 为数 据 库 、 算 机 网络 谢 17 一) 男 广 讲 硕 研 计

囝 现 计算 21. 代 机 013 0

开 发 案 例

( 小区 )( 二 场 )( 家政 )( 多 商城 手市 服务 媒体娱 ) 乐 ( 物业 )( 缴费 管理 系统 ( 业主 )( 论坛 业主 会 ) 委员

SSH简单使用教程

SSH简单使用教程SSH(Secure Shell)是一种安全协议,旨在通过加密技术在网络中安全地传输数据。

它是一种远程登录协议,可以让用户通过互联网远程登录到远程服务器或远程主机上,并在感到安全的情况下执行命令。

SSH是替代传统不安全协议(如Telnet)的首选工具。

使用SSH,可以安全地远程管理和传输文件,而无需担心信息泄露和攻击。

本文将介绍SSH的基本使用方法,并提供一些SSH的实际应用场景。

1.配置SSH在开始使用SSH之前,需要做一些初始配置。

首先,在远程服务器上安装SSH服务,并确认SSH服务已经启动。

这可以通过以下命令来检查:```service ssh status```如果SSH服务未启动,可以使用以下命令启动:```service ssh start```另外,如果你使用的是Linux系统,需确保OpenSSH服务器软件包已经安装。

可以使用以下命令安装:```sudo apt-get install openssh-server```2.连接到远程服务器要连接到远程服务器,需要知道远程服务器的IP地址和登录凭据(用户名和密码)。

可以使用以下命令连接:``````其中,username是登录远程服务器的用户名,ip_address是远程服务器的IP地址。

3.密钥认证SSH还支持密钥认证,这是一种更安全和便捷的登录方式。

使用密钥认证,用户将生成一对密钥(公钥和私钥),将公钥放在远程服务器上,然后使用私钥进行登录。

要使用密钥认证,首先需要生成密钥对。

可以使用以下命令生成密钥对:```ssh-keygen -t rsa -b 4096```该命令将要求您提供保存密钥对的路径和密码。

生成密钥对之后,可以使用以下命令将公钥复制到远程服务器上:``````然后你就可以使用私钥进行登录了:``````4.SSH端口转发SSH还提供了端口转发功能,可以将本地端口转发到远程服务器上。

这对于访问位于防火墙后面的服务器或本地网络服务非常有用。

SSH协议远程安全登录协议的加密机制

SSH协议远程安全登录协议的加密机制SSH(Secure Shell)协议是一种用于网络服务的安全协议,广泛用于远程登录和文件传输。

它通过加密技术保障数据传输的安全性,本文将详细介绍SSH协议的加密机制。

一、SSH的基本原理SSH协议基于非对称加密和对称加密两种加密方法,通过公钥加密和私钥解密实现安全通信。

非对称加密使用了公钥和私钥两个密钥进行加密和解密。

公钥可以任意分发给他人,但私钥必须妥善保管。

在SSH协议中,远程服务器生成一对密钥,将公钥发送给客户端。

客户端将自己的数据使用远程服务器的公钥进行加密,并发送给服务器。

服务器收到客户端加密后的数据后,使用私钥进行解密。

这样,数据在传输过程中得到了保护。

对称加密使用相同的密钥进行加密和解密,加密和解密过程相对较快。

为了确保密钥的安全,SSH协议通过交换密钥的方式,在通信双方之间建立一个共享密钥。

这个密钥只有在建立连接的过程中才会传输,之后的数据传输都使用该密钥进行加密和解密。

二、SSH协议的加密算法SSH协议采用了多种加密算法,包括对称加密算法和非对称加密算法。

1. 对称加密算法对称加密算法在SSH协议中扮演着重要的角色,因为它能够提供更高的加解密速度。

常用的对称加密算法包括DES、3DES、AES等。

DES(Data Encryption Standard)是一种对称加密算法,它使用56位密钥对数据进行加密。

由于DES的密钥较短,现在已经不再被广泛使用。

3DES(Triple Data Encryption Standard)是DES的一种改进版本,它使用三个56位密钥,对数据进行三次加密。

3DES目前仍然被广泛使用,但相对于AES而言,它的效率较低。

AES(Advanced Encryption Standard)是目前最常用的对称加密算法之一。

它使用128、192或256位的密钥,并以块加密的方式对数据进行处理。

AES由于其高效性和安全性,成为SSH协议中主要使用的对称加密算法。

SSH 协议模板

介绍SSH协议SSH(Secure Shell)协议是一种安全网络协议,用于在不安全的网络环境中进行加密的远程登录和文件传输。

它提供了一种安全的通信方式,使得用户可以在不信任的网络中安全地远程访问和管理远程计算机。

SSH协议的设计目标是解决传统的Telnet和rsh等远程登录协议存在的安全性问题。

相比于这些不加密的协议,SSH 协议通过加密通信和身份验证来保护数据的安全性和完整性。

使用SSH协议,用户可以通过远程登录方式安全地访问远程计算机的命令行界面,并执行命令和管理系统。

此外,SSH 协议还支持文件传输功能,可以安全地传输文件到远程计算机或从远程计算机下载文件。

SSH协议的加密机制确保了通信过程中的数据保密性,使得攻击者无法窃听和篡改传输的数据。

同时,SSH协议还提供了身份验证机制,确保只有经过授权的用户才能访问远程计算机。

SSH协议的广泛应用包括远程服务器管理、远程维护、远程文件传输等场景。

它已成为企业和个人进行远程操作和管理的首选工具,为网络安全提供了重要的保障。

SSH协议的工作原理SSH协议通过以下方式实现安全连接的建立、身份验证和加密通信:1.建立安全连接:在SSH协议中,安全连接的建立是通过客户端和服务器之间的协商过程完成的。

首先,客户端向服务器发送连接请求,服务器回应并提供其公钥给客户端。

客户端使用服务器的公钥对生成的随机密钥进行加密,并将加密后的密钥发送回服务器。

服务器使用自己的私钥解密该密钥,并与客户端共享该密钥,从而建立安全连接。

2.身份验证:SSH协议支持多种身份验证方式,常见的包括密码验证、公钥验证和基于证书的身份验证。

在密码验证中,用户需要输入密码进行身份验证;而在公钥验证中,用户使用密钥对进行身份验证,其中客户端持有私钥,而服务器持有相应的公钥。

基于证书的身份验证则是使用数字证书进行身份验证,提供了更高的安全性和可靠性。

3.加密通信:一旦安全连接建立并完成身份验证,SSH协议将使用加密算法对通信数据进行加密。

ssh协议详解

ssh协议详解SSH协议详解。

SSH(Secure Shell)是一种网络协议,用于在网络中提供安全的远程登录会话。

它可以加密会话数据,并通过公共网络安全地传输。

SSH协议使用了加密技术来保护网络通信的安全性,因此在网络安全领域有着广泛的应用。

首先,SSH协议采用了非对称加密算法来进行身份验证和密钥交换。

在SSH连接建立时,客户端和服务器会交换各自的公钥,并使用对方的公钥来加密通信数据。

这样,即使在公共网络中传输的数据被截获,也无法被解密,从而保护了通信的安全性。

其次,SSH协议还使用了对称加密算法来保护通信数据的机密性。

在身份验证和密钥交换完成后,客户端和服务器会使用协商好的对称加密算法来加密通信数据。

这样,即使数据被截获,也无法被解密,从而保护了通信数据的机密性。

此外,SSH协议还提供了完整性保护机制,用于检测通信数据是否被篡改。

在通信数据传输过程中,SSH会对数据进行哈希运算,并将哈希值附加到数据上。

接收方在接收到数据后会重新计算哈希值,并与附加的哈希值进行比对,以确保数据的完整性。

另外,SSH协议还支持端口转发和X11转发等功能,用于在安全的通信通道中传输其他协议的数据。

这些功能使得SSH协议不仅可以用于远程登录,还可以用于安全地传输其他协议的数据,从而提高了网络通信的安全性。

总的来说,SSH协议通过使用非对称加密算法、对称加密算法和完整性保护机制,以及支持端口转发和X11转发等功能,来保护网络通信的安全性。

它在网络安全领域有着广泛的应用,可以有效地保护网络通信的安全性,防止数据被篡改和窃取,从而保障了网络通信的安全性。

综上所述,SSH协议在网络安全领域有着重要的地位,它通过使用各种加密算法和完整性保护机制,来保护网络通信的安全性。

在实际应用中,我们应该充分利用SSH协议的各种功能,来保障网络通信的安全性,防止数据被篡改和窃取,从而确保网络通信的安全性。

ssh的工作原理

ssh的工作原理SSH的工作原理SSH是一种网络协议,用于在不安全的网络中安全地传输数据。

它提供了加密、身份验证和数据完整性保护,使得用户可以在不担心信息泄露的情况下远程连接到另一个计算机。

本文将详细介绍SSH的工作原理。

一、SSH协议SSH是Secure Shell(安全外壳)的缩写。

它是一种基于TCP/IP协议的加密协议,用于在不安全的网络中建立安全的远程连接。

SSH最初由芬兰赫尔辛基大学研究员Tatu Ylönen开发,目前已经成为Unix 和Linux系统中最常用的远程管理工具之一。

二、加密1. 对称加密对称加密是指使用相同的密钥进行加密和解密。

在SSH中,当客户端与服务器建立连接时,它们会商定一个对称加密算法和一个秘钥。

这个秘钥将用于在客户端和服务器之间传输数据时进行加密和解密。

2. 非对称加密非对称加密是指使用不同的公钥和私钥进行加密和解密。

在SSH中,服务器会生成一对公钥和私钥,并将公钥发送给客户端。

当客户端需要向服务器发送数据时,它会使用服务器的公钥对数据进行加密,服务器再使用自己的私钥对数据进行解密。

三、身份验证SSH提供了多种身份验证方法,包括密码、公钥和证书等。

其中,最常用的是密码和公钥身份验证。

1. 密码身份验证在密码身份验证中,客户端需要向服务器发送用户名和密码。

服务器会将这些信息与其本地的用户数据库进行比较,如果匹配成功,则认为客户端是合法用户,并允许其访问系统。

2. 公钥身份验证在公钥身份验证中,客户端需要将自己的公钥发送给服务器。

当客户端需要向服务器发送数据时,它会使用自己的私钥对数据进行签名,并将签名结果发送给服务器。

服务器再使用客户端的公钥对签名结果进行验证。

如果验证成功,则认为客户端是合法用户,并允许其访问系统。

四、数据完整性保护SSH使用MAC(Message Authentication Code)算法来保护传输数据的完整性。

当客户端向服务器发送数据时,它会生成一个MAC值,并将该值与数据一起发送给服务器。

SSH协议

1.SSH协议简介Secure Shell(SSH)协议是一种用于安全远程登录和数据交换的网络协议。

它提供了加密的通信通道,使得客户端和服务器之间的通信能够在不安全的网络中进行安全传输。

SSH协议最初由芬兰的Tatu Ylönen于1995年开发,旨在解决传统Telnet和FTP协议的安全性问题。

与Telnet 和FTP协议相比,SSH协议通过加密数据和身份验证机制,提供了更高的安全性和数据保护。

SSH协议使用公共密钥加密技术来建立安全通信,它通过生成一对密钥,包括公钥和私钥。

公钥用于加密数据,私钥用于解密数据。

客户端和服务器之间的通信会使用这对密钥进行加密和解密,确保数据在传输过程中的保密性和完整性。

除了安全远程登录,SSH协议还支持远程执行命令、文件传输和隧道传输等功能。

它成为了管理远程服务器和网络设备的重要工具,在云计算、系统管理和网络安全领域得到广泛应用。

SSH协议的版本有多个,包括SSH‑1、SSH‑2和OpenSSH等。

SSH‑2是SSH协议的最新版本,它修复了SSH‑1中存在的一些安全漏洞,并引入了更强大的加密算法和认证机制。

总结起来,SSH协议是一种安全的远程登录和数据交换协议,通过加密通道和身份验证机制,确保了数据传输的保密性和完整性。

它在保护敏感信息和管理远程系统方面起着重要作用。

2.SSH协议的工作原理SSH协议的工作原理涉及到密钥交换、加密和身份验证等关键步骤。

下面将详细介绍SSH协议的工作原理。

密钥交换在建立SSH连接之前,首先需要进行密钥交换。

密钥交换的目的是为了确保通信双方能够建立安全的通信通道,并协商加密算法和密钥的生成。

SSH协议使用Diffie‑Hellman密钥交换算法进行密钥交换。

该算法允许客户端和服务器在不直接传输密钥的情况下,协商生成共享密钥。

这样即使在不安全的网络中,也不会暴露实际的密钥。

加密通信一旦密钥交换完成,SSH协议使用协商的加密算法对通信进行加密。

ssh 隧道原理

ssh 隧道原理SSH隧道原理是一种用于在不安全的网络中通过加密保护数据传输的技术。

它通过在传输层和应用层之间建立一个安全的通道,使得数据能够在不安全的网络上进行安全传输。

SSH隧道的原理是通过使用SSH协议来加密和解密数据,以确保数据的机密性和完整性。

SSH(Secure Shell)是一种网络协议,用于在不安全的网络中进行安全的远程登录和文件传输。

SSH协议使用了非对称加密算法,这意味着在通信开始时,服务器和客户端会交换公钥,然后使用这些公钥进行加密和解密。

这样一来,即使在传输过程中被截获,也无法解密出有用的信息。

SSH隧道的原理是在SSH协议的基础上,通过在本地和远程主机之间建立一个加密通道,将数据传输封装在SSH协议的数据包中进行传输。

具体而言,SSH隧道分为本地端口转发和远程端口转发两种类型。

本地端口转发是将本地主机的某个端口转发到远程主机的另一个端口上。

这样一来,当其他计算机连接本地主机的该端口时,实际上是通过SSH隧道连接到远程主机的相应端口。

这种方式可以用于在不安全的网络中安全地访问远程主机上的服务,如数据库或Web服务器。

远程端口转发是将远程主机的某个端口转发到本地主机的另一个端口上。

这样一来,当其他计算机连接远程主机的该端口时,实际上是通过SSH隧道连接到本地主机的相应端口。

这种方式可以用于在不同的网络中安全地访问本地主机上的服务,如文件共享或打印机。

SSH隧道的原理是基于TCP/IP协议栈的传输层,因此它可以透明地传输各种应用层协议的数据。

无论是HTTP、FTP还是SMTP等协议,只要它们是基于TCP/IP的,都可以通过SSH隧道进行安全传输。

总结一下,SSH隧道是一种通过使用SSH协议来加密和解密数据的技术,用于在不安全的网络中进行安全的数据传输。

通过建立本地端口转发或远程端口转发的方式,SSH隧道可以实现在不同网络中的安全访问和传输。

这种技术在保护数据安全和隐私方面起到了重要的作用。

ssh加密原理

SSH加密原理一、什么是SSH?SSH(Secure Shell)是一种网络协议,用于在不安全的网络中进行安全的远程登录和文件传输。

它提供了加密的通信渠道,防止数据在传输过程中被窃取或篡改。

二、SSH加密的基本原理SSH加密的基本原理是使用公钥加密,即非对称加密。

它通过生成一对密钥,其中一个为私钥(private key),由用户保管;另一个为公钥(public key),可以被任何人获得。

在SSH中,公钥用于加密数据,私钥用于解密数据。

当客户端连接到SSH服务器时,服务器会发送一个随机生成的数值给客户端,客户端使用服务器公钥加密该数值,并将加密后的数据发送给服务器。

服务器使用私钥解密数据,得到原始数值。

通过该过程,客户端和服务器可以建立安全的连接。

三、SSH加密的过程SSH加密的过程包括密钥生成、密钥交换和数据传输三个阶段。

1. 密钥生成在SSH加密中,首先需要生成密钥对。

密钥对由一个公钥和一个私钥组成。

私钥保存在客户端,公钥发送给服务器。

2. 密钥交换密钥交换是SSH加密的核心过程。

在密钥交换过程中,客户端和服务器使用协商好的加密算法和密钥协议来进行通信。

首先,客户端发送密钥协商请求消息给服务器,其中包括支持的加密算法和密钥协议。

服务器接收到请求后,选择最合适的加密算法和密钥协议,并生成临时密钥对。

接下来,服务器将临时公钥发送给客户端,客户端用服务器的公钥加密一个随机生成的数值,并将密文发送给服务器。

服务器使用私钥解密客户端发来的密文,得到随机生成的数值,作为对称加密算法的密钥。

客户端和服务器都拥有了相同的密钥,可以用该密钥进行后续的通信。

3. 数据传输在密钥交换完成后,客户端和服务器就可以使用对称加密算法进行数据传输了。

对称加密算法使用相同的密钥进行加密和解密,速度较快。

通过SSH加密,数据在传输过程中会经过加密和解密的过程,保障了数据的安全性。

四、SSH加密的优势和应用SSH加密具有以下优势:1.数据安全性:SSH使用加密技术,可以防止数据在传输过程中被窃取或篡改,确保数据的安全性。

SSH三大框架的工作原理及流程

SSH三⼤框架的⼯作原理及流程摘要: Hibernate⼯作原理及为什么要⽤? 原理: 1.通过Configuration().configure();读取并解析hibernate.cfg.xml配置⽂件 2.由hibernate.cfg.xml中的读取并解析映射信息 3.通过config.buildSessionFactory();//创建SessionFactory 4.sessionFactoryHibernate⼯作原理及为什么要⽤?原理:1.通过Configuration().configure();读取并解析hibernate.cfg.xml配置⽂件2.由hibernate.cfg.xml中的读取并解析映射信息3.通过config.buildSessionFactory();//创建SessionFactory4.sessionFactory.openSession();//打开Sesssion5.session.beginTransaction();//创建事务Transation6.persistent operate持久化操作7.session.getTransaction().commit();//提交事务8.关闭Session9.关闭SesstionFactory为什么要⽤:1. 对JDBC访问数据库的代码做了封装,⼤⼤简化了数据访问层繁琐的重复性代码。

1. Hibernate是⼀个基于JDBC的主流持久化框架,是⼀个优秀的ORM实现。

他很⼤程度的简化DAO层的编码⼯作2. hibernate使⽤Java反射机制,⽽不是字节码增强程序来实现透明性。

3. hibernate的性能⾮常好,因为它是个轻量级框架。

映射的灵活性很出⾊。

它⽀持各种关系数据库,从⼀对⼀到多对多的各种复杂关系。

2. Hibernate是如何延迟加载?1. Hibernate2延迟加载实现:a)实体对象 b)集合(Collection)1. Hibernate3 提供了属性的延迟加载功能当Hibernate在查询数据的时候,数据并没有存在与内存中,当程序真正对数据的操作时,对象才存在与内存中,就实现了延迟加载,他节省了服务器的内存开销,从⽽提⾼了服务器的性能。

安全协议SSH

计算机网络安全技术与应用

计算机网络安全技术与应用

安全协议SSH

SSH,安全Shell(Secure Shell)是一种通用的、功 能强大的,基于软件的网络安全解决方案,它可以在大多数 操作系统上运行,通过安全认证和加密技术,为不安全的网 络应用增加安全性。SSH可以支持安全远程登录、安全远程 命令执行、安全文件传输、访问控制、TCP\IP端口转发等。 SSH不是一个命令解释器,也没有提供通配符扩展、命令历 史纪录等功能,而是创建了一个通道在远程计算机上运行 shell,其风格类似于Unix的rsh命令。所不同的是rsh是一 个不安全的提供远程登录的程序,而SSH却在本地计算机和 远程计算机之间使用了端到端的加密技术。

1.1 SSH概述(续)

• 连接劫持:攻击者使TCP连接偏离正确的终点。SSH的 完整性检测负责确定会话在传输过程中是否被修改。如 果曾经被修改,就立即关闭该连接,而不会使用任何被 修改过的数据。

• 中间人攻击:中间人冒充真正的服务器接收用户传给服 务器的数据,然后再冒充用户把数据传给真正的服务器。 SSH使用服务器主机认证以及限制使用容易受到攻击的 认证方法(如密码认证)来防止中间人攻击。

SSH 客户端

SSH 客户端

“请运行该命令”

子进程 • 执行

“我要登录” 允许

子进程 •

运 行

运行• SSH 服务

运行 • 子进程

器

运

行

子进程 •

拒绝 •

“我要登录” • SSH 客户端 •

请发送文件 X “这是文件 X

SSH 客户端

图8.18 SSH的体系结构

1.2 SSH的体系结构(续)

SSH软件包由两部分组成,一部分是服务端软件包, 另一部分是客户端软件包。服务端是sshd进程,在后台 运行并响应来自客户端的连接请求。一般包括公共密钥 认证、密钥交换、对称密钥加密和非安全连接。客户端 包含ssh程序以及像scp(远程拷贝)、slogin(远程登 陆)、sftp(安全文件传输)等其他的应用程序。本地 客户端发送一个连接请求到远程服务端,服务端检查申 请的包和IP地址再发送密钥给客户端,然后客户端再将 密钥发回给服务端,自此连接建立。

ssh登录时在参数中加入密码的解决方案

ssh登录时在参数中加⼊密码的解决⽅案 在使⽤ssh登录远程服务器的时候,在执⾏完ssh user@ip后,要输⼊登录密码,有时候登录密码记不住,这样以来Ian带来的很多的⿇烦,有没有⼀种在ssh的参数中直接加⼊密码的⽅法呢?查看ssh的帮助我们发现ssh命令并不能在参数中制定密码。

usage: ssh [-1246AaCfGgKkMNnqsTtVvXxYy] [-b bind_address] [-c cipher_spec][-D [bind_address:]port] [-E log_file] [-e escape_char][-F configfile] [-I pkcs11] [-i identity_file] [-L address][-l login_name] [-m mac_spec] [-O ctl_cmd] [-o option] [-p port][-Q query_option] [-R address] [-S ctl_path] [-W host:port][-w local_tun[:remote_tun]] [user@]hostname [command]于是各种google,找到sshpasssshpass:⽤于⾮交互的ssh 密码验证,允许你⽤ -p 参数指定明⽂密码,然后直接登录远程服务器。

它⽀持密码从命令⾏,⽂件,环境变量中读取。

⾸先在机器上安装sshpass对于debian/ubuntu系统来说,安装⽅式很简单:sudo apt-get install sshpass对于其他的linux,可以编译sshpass的源码安装:wget /projects/sshpass/files/sshpass/1.05/sshpass-1.05.tar.gztar xvzf sshpass-1.05.tar.gz./configuremakesudo make install安装好之后,使⽤sshpass命令,得到如下:Usage: sshpass [-f|-d|-p|-e] [-hV] command parameters-f filename Take password to use from file-d number Use number as file descriptor for getting password-p password Provide password as argument (security unwise)-e Password is passed as env-var "SSHPASS"With no parameters - password will be taken from stdin-h Show help (this screen)-V Print version informationAt most one of -f, -d, -p or -e should be used于是把sshpass和ssh命令集合就能实现ssh登录的时候加⼊密码了,这样把登录某台计算机的命令写成shell脚本,后⾯就⼗分的⽅便了#!/bin/bashsshpass -p "XXX" ssh user@IP。

SSH安全传输协议介绍

SSH安全传输协议介绍SSH(Secure Shell)是一种用于在不安全的网络中安全传输数据的协议。

它提供了认证、加密和数据完整性保护等功能,被广泛应用于远程登录和文件传输等领域。

本文将介绍SSH协议的背景、工作原理以及应用场景。

一、SSH协议的背景在计算机网络中,传统的远程登录和文件传输方式(如Telnet、FTP)在数据传输过程中往往不加密,存在被篡改、截取的风险。

为了解决这个问题,SSH协议应运而生。

SSH协议最早由芬兰的Tatu Ylönen在1995年开发,旨在提供一种安全的远程登录解决方案。

经过不断的发展和完善,SSH已成为当今网络安全领域中最主要的协议之一。

二、SSH协议的工作原理SSH协议通过客户端和服务器之间的交互实现安全传输。

具体而言,它主要包括以下几个步骤:1. 客户端发起连接请求:客户端向服务器发送连接请求,请求建立SSH连接。

2. 服务器认证:服务器根据客户端发送的认证信息进行验证,确认客户端的身份。

3. 密钥协商:客户端和服务器之间进行密钥协商,生成用于加密和解密数据的密钥。

4. 数据传输:在连接建立后,客户端和服务器之间可以安全地传输数据,所有传输的数据都通过加密算法进行加密和解密。

5. 连接终止:当数据传输完成或连接超时时,连接会被终止。

三、SSH协议的应用场景SSH协议广泛应用于远程登录和文件传输等场景,具有如下特点:1. 安全远程登录:SSH协议可以加密用户输入的命令和服务器返回的输出,确保远程登录过程中信息不被窃取或篡改,进一步提高系统的安全性。

2. 文件传输:SSH协议支持Secure Copy (SCP)和Secure File Transfer Protocol (SFTP)等文件传输协议,可以在不安全的网络中安全地传输文件,确保文件的完整性和保密性。

3. 隧道技术:SSH协议可以通过建立安全隧道,实现不同网络之间的数据传输,保护数据的安全性和隐私性。

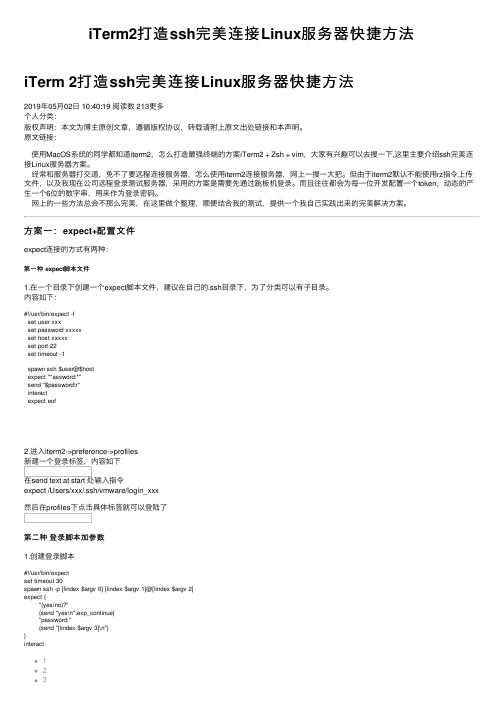

iTerm2打造ssh完美连接Linux服务器快捷方法

iTerm2打造ssh完美连接Linux服务器快捷⽅法iTerm 2打造ssh完美连接Linux服务器快捷⽅法2019年05⽉02⽇ 10:40:19 阅读数 213更多个⼈分类:版权声明:本⽂为博主原创⽂章,遵循版权协议,转载请附上原⽂出处链接和本声明。

原⽂链接: 使⽤MacOS系统的同学都知道iterm2,怎么打造最强终端的⽅案iTerm2 + Zsh + vim,⼤家有兴趣可以去搜⼀下,这⾥主要介绍ssh完美连接Linux服务器⽅案。

经常和服务器打交道,免不了要远程连接服务器,怎么使⽤iterm2连接服务器,⽹上⼀搜⼀⼤把。

但由于iterm2默认不能使⽤rz指令上传⽂件,以及我现在公司远程登录测试服务器,采⽤的⽅案是需要先通过跳板机登录。

⽽且往往都会为每⼀位开发配置⼀个token,动态的产⽣⼀个6位的数字串,⽤来作为登录密码。

⽹上的⼀些⽅法总会不那么完美,在这⾥做个整理,顺便结合我的测试,提供⼀个我⾃⼰实践出来的完美解决⽅案。

⽅案⼀:expect+配置⽂件expect连接的⽅式有两种:第⼀种 expect脚本⽂件1.在⼀个⽬录下创建⼀个expect脚本⽂件,建议在⾃⼰的.ssh⽬录下,为了分类可以有⼦⽬录。

内容如下:#!/usr/bin/expect -fset user xxxset password xxxxxset host xxxxxset port 22set timeout -1spawn ssh $user@$hostexpect "*assword:*"send "$password\r"interactexpect eof2.进⼊iterm2->preference->profiles新建⼀个登录标签,内容如下在send text at start 处输⼊指令expect /Users/xxx/.ssh/vmware/login_xxx然后在profiles下点击具体标签就可以登陆了第⼆种登录脚本加参数1.创建登录脚本#!/usr/bin/expectset timeout 30spawn ssh -p [lindex $argv 0] [lindex $argv 1]@[lindex $argv 2]expect {"(yes/no)?"{send "yes\n";exp_continue}"password:"{send "[lindex $argv 3]\n"}}interact123456789102.授予执⾏权限chmod +x3.进⼊iterm2->preference->profiles在send text at start 处输⼊指令~/.ssh/item2login.sh 22 ⽤户 ip 密码以上是expect的两种登录⽅式,各有各的好处,登录服务器,进⾏相关操作都没问题,不过当你需要上传下载⽂件就会有问题。

ssh 配色方案

ssh 配色方案SSH配色方案SSH(Secure Shell)是一种加密的网络协议,用于远程登录和安全文件传输。

在使用SSH进行远程登录时,我们经常需要在终端中进行操作和查看远程主机的输出信息。

为了提高终端使用的可视化效果和舒适度,选择一种适合自己的SSH配色方案非常重要。

1. 背景介绍SSH配色方案是为了改变终端显示的颜色,使之更加清晰、舒适和易于辨认。

不同的配色方案可以根据个人需求选择。

接下来将介绍几种常用的SSH配色方案。

2. Solarized配色方案Solarized是一款广受欢迎的配色方案,其设计初衷是减轻眼睛的疲劳感,并提供一种清晰而富有层次感的显示效果。

它包含明亮和暗色两种版本,以满足不同人的喜好。

在使用Solarized配色方案时,亮色版本的背景色为#FDF6E3,前景色为#657B83,而暗色版本的背景色为#002B36,前景色为#839496。

由于配色方案的选择涉及到操作系统和终端软件的设置,建议查阅对应的文档来进行具体操作。

3. Monokai配色方案Monokai是另一款受欢迎的配色方案,特点是颜色鲜艳、对比度强烈,适用于长时间使用终端的开发人员。

在使用Monokai配色方案时,经典版本的背景色为#272822,前景色为#F8F8F2。

你可以根据自己的喜好进行微调,但保持整体的高对比度是主要原则。

4. Dracula配色方案Dracula配色方案是一种充满个性和鲜明度的配色方案,黑暗背景、明亮前景和明亮的彩色标识让终端显示更加醒目。

Dracula主题在多个程序和编辑器中都有应用。

在使用Dracula配色方案时,背景色为#282A36,前景色为#F8F8F2,标识的颜色多为紫色、蓝色或绿色,以增加可读性。

5. 自定义配色方案如果以上配色方案都无法满足您的需求,您也可以根据自己的喜好进行自定义配色。

在自定义配色方案时,您可以调整终端的背景色、前景色和各种标识的颜色,以达到您所期望的效果。

SSH协议安全远程登录协议的加密机制

SSH协议安全远程登录协议的加密机制SSH(Secure Shell)是一种用于安全远程登录的协议,它通过加密机制保障客户端与服务器之间的通信安全。

本文将重点探讨SSH协议的加密机制,并介绍其在保护登录过程中的重要性。

一、SSH协议简介SSH协议是一种用于安全远程登录的协议,它不仅能够加密登录过程中的数据传输,还可以提供认证、数据完整性校验和数据压缩等功能。

SSH协议使用了对称加密、非对称加密和散列函数等技术,以确保通信过程的安全性。

二、对称加密算法在SSH协议中,对称加密算法被用于加密数据的传输。

对称加密算法使用相同的密钥来进行加密和解密,其加密和解密速度快,适合大量数据的传输。

SSH协议中常用的对称加密算法包括AES(Advanced Encryption Standard)和3DES(Triple Data Encryption Algorithm)等。

三、非对称加密算法SSH协议中的非对称加密算法主要用于在登录过程中进行身份认证。

非对称加密算法使用一对不同的密钥,即公钥和私钥,其中公钥用于加密数据,私钥用于解密数据。

这种加密方式通过密钥的分发和交换来实现安全连接的建立。

SSH协议常用的非对称加密算法有RSA、DSA和ECDSA等。

四、散列函数SSH协议中的散列函数用于校验传输数据的完整性。

散列函数将数据转换为固定长度的摘要信息,并通过校验数据的摘要信息来判断数据是否被篡改。

SSH协议使用的散列函数有MD5、SHA-1和SHA-2等。

五、SSH协议的工作流程SSH协议的工作流程包括密钥交换、身份认证和数据传输三个主要阶段。

首先,客户端和服务器通过协商确定使用的加密算法和密钥长度。

然后,客户端和服务器进行身份认证,客户端发送自己的公钥给服务器,服务器使用该公钥对客户端的身份进行验证。

最后,当身份认证成功后,客户端和服务器之间的数据传输将使用协商的对称加密算法进行加密。

六、SSH协议的安全性SSH协议采用了多种加密机制,确保了通信过程的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

基于Struts2+Spring+Hibernate实现轻量级企业

式开发技术方案

一.技术平台

J2EE是Java2平台企业版(Java 2 Platform Enterprise Edition)

J2EE核心是一组技术规范与指南,其中所包含的各类组件、服务架构及技术层次,均有共同的标准及规格,让各种依循J2EE架构的不同平台之间,存在良好的兼容性,解决过去企业后端使用的信息产品彼此之间无法兼容,企业内部或外部难以互通的窘境。

J2EE是一种利用Java 2平台来简化企业解决方案的开发、部署和管理相关的复杂问题的体系结构。

J2EE技术的基础就是核心Java平台或Java 2平台的标准版,J2EE不仅巩固了标准版中的许多优点,例如"编写一次、随处运行"的特性、方便存取数据库的JDBC API、CORBA技术以及能够在Internet应用中保护数据的安全模式等等,同时还提供了对EJB(Enterprise JavaBeans)、Java Servlets API、JSP(Java Server Pages)以及XML技术的全面支持。

其最终目的就是成为一个能够使企业开发者大幅缩短投放市场时间的体系结构。

J2EE体系结构提供中间层集成框架用来满足无需太多费用而又需要高可用性、高可靠性以及可扩展性的应用的需求。

通过提供统一的开发平台,J2EE降低了开发多层应用的费用和复杂性,同时提供对现有应用程序集成强有力支持,完全支持Enterprise JavaBeans,有良好的向导支持打包和部署应用,添加目录支持,增强了安全机制,提高了性能。

[1]

二.轻量级J2EE架构

目前J2EE 应用中,由于应用需求不同,架构设计上分成两种设计方式,即重量级J2EE架构和轻量级J2EE架构。

银行,电信,大型企业的业务系统逻辑复杂,结点

分布广泛,且普遍使用了物理上多层架构,事务要求性极高,对系统的稳定性要求也是极高的,因此大多数使用重量级的EJB开发架构。

一般的中小型应用系统,所关注的是访问速度与快速响应市场需求变化,强大的系统缓存功能,传统的大型分布式J2EE架构就显得不太合适。

本系统的开发基于J2EE 的轻量级多层架构,即业界比较成熟的Struts2 + Spring +

Hibernate 框架:Struts2实现MVC 最为成熟的框架之一,在J2EE 项目中应用广泛;Spring 可以实现对Hibernate 的无缝链接,适用于业务处理层;在数据持久层中,采用Hibernate 这一功能强大的ORM 映射工具。

J2EE的三层结构在业界是指表示层(Presentation),业务逻辑层(Business logic)以及基础架构层(Infrastructure)。

一个最常用的扩展就是将三层体系扩展为五层体系,即表示层(Presentation)、控制/中介层(Controller/Mediator) 、领域层(Domain)、数据持久层(Data Persistence) 和数据源层(Data Source)。

它其实是在三层架构中增加了两个中间层。

控制/中介层位于表示层和领域层之间,数据持久层位于领域层和基础架构层之间。

而轻量级架构Struts2 + Spring + Hibernate可以实现J2EE 多层结构,Struts2用于表示层、控制层,Spring 用于业务处理层,而Hibernate 用于数据持久层。

[2]

三.应用部署架构

1. Web服务器架构

Tomcat 服务器是一个免费的开放源代码的Web 应用服务器。

Tomcat是Apache 软件基金会(Apache Software Foundation)的Jakarta 项目中的一个核心项目,由Apache、Sun 和其他一些公司及个人共同开发而成。

由于有了Sun 的参与和支持,最新的Servlet 和JSP规范总是能在Tomcat 中得到体现。

因为Tomcat 技术先进、性能稳定,而且免费,因而深受Java 爱好者的喜爱并得到了部分软件开发商的认可,成为目前比较流行的Web 应用服务器。

Tomcat 是一个轻量级应用服务器,它运行时占用的系统资源小,扩展性好,支

持负载平衡与邮件服务等开发应用系统常用的功能,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP 程序的首选。

对于一个初学者来说,可以这样认为,当在一台机器上配置好Apache 服务器,可利用它响应对HTML 页面的访问请求。

实际上Tomcat 部分是Apache 服务器的扩展,但它是独立运行的,所以当你运行Tomcat 时,它实际上作为一个与Apache 独立的进程单独运行的。

2. 系统数据库

MySQL是一种关联数据库管理系统,关联数据库将数据保存在不同的表中,而

不是将所有数据放在一个大仓库内,这样就增加了速度并提高了灵活性。

MySQL的SQL语言是用于访问数据库的最常用标准化语言。

由于其体积小、速度快、总体拥有成本低,尤其是开放源码这一特点,一般中小型网站的开发都选择MySQL作为网站数据库。

四.主要技术方案

1.表示层、控制层

表示层是整个架构中最活跃的分层,由WEB服务器及其组件构成,主要用于处

理客户端的请求、响应业务层组件的请求。

表示层引入了基于组件开发的Struts

开源框架,采用Servlet与XML等技术实现,具有良好的可伸缩性和稳定性,降低了系统开发的复杂度、提高了开发效率。

Struts:可用于快速开发JAVA WEB应用。

Struts实现的重点在

C(Controller),包括ActionServlet/RequestProcessor和开发人员定制的Action,也为V(View)提供了一系列定制标签(Custom Tag)。

Struts没有涉及M(Model),所以Struts可以调用JA VA实现的任何形式的业务逻辑组件。

2.业务层

在的项目开发中,每个领域都会有自己独特的业务逻辑,由此使项目中代码高度耦合,原本有可能被重用的代码或功能,因为与具体的业务逻辑绑定在一块而导致很难被重用。

因此我们将实现这些具体逻辑的代码抽取出来分为单独的一层,其目的是希望通过层,来降低它与系统其他部分的耦合度。

现实中世界是变化的,既然该层实现的是现实中具体的业务逻辑,那该层的实现代码不可避免的会发生变更。

怎样让该层适应最大的变化,做到最小的改动?通常我们在编码的时候会尽量考虑到同一业务多种实现的兼容和可扩展的能力。

因此我们在该层借助了Spring,通过依赖注入、AOP应用、面向接口编程,来降低业务组件之间的耦合度,增强系统扩展性。

IOC(Inversion of Control),译作反转控制,其功能是将类之间的依赖转移到外部的配置文件中,避免在调用类中硬编码实现类,因此也被称作依赖注入

(Dependency Injection)。

在以往的开发中,通常利用工厂模式(Factory)来解决此类问题,其实不管是工厂模式还是依赖注入,调用类与实现类不可能没有任何依赖,工厂模式中工厂类通常根据参数来判断该实例化哪个实现类,Spring IOC将需要实例的类在配置文件文件中配置。

使用Spring IOC能得到工厂模式同样的效果,而且编码更加简洁。

3.数据持久层

Hibernate是一个ORM工具,它不仅仅是实现了数据库访问性能优化和与数据库交互的常用操作(CRUD),还将数据表与对象进行了关联,让开发人员可以脱离数据表,而直接针对对象来与数据库交互,开发人员不再需要用字符串去描述表中字段,这使得编码中可书写性提高。

在本系统中已经抽象出了一个CRUD DAO组件基类,利用JDK5.0的泛型技术,每个继承此组件基类的DAO都持有自身的持久对象类型,非常方便操作。

在此基类中涵盖了大多数数据库操作方法,如CRUD,分页,属性查询等。

[3]

参考资料

[1] J2EE[EB] 百度百科

[2] J2EE中三种框架Spring + Struts +Hibernate [EB] 百度百科

#sub5909255

[3] 李刚. 轻量级Java EE 企业应用实战Struts2+Spring3+hibernate整合开发[M]

北京:电子工业出版社,2012。