WiFi热点Web认证方案

wifi认证方案

WiFi认证方案引言随着无线网络的快速发展和普及,越来越多的公共场所和企业都提供WiFi网络服务。

然而,为了确保网络访问的安全性和可控性,WiFi认证方案成为了必不可少的一部分。

本文将介绍几种常见的WiFi认证方案,包括预共享密钥(PSK)认证、802.1X认证和Captive Portal(通知门户)认证。

预共享密钥(PSK)认证预共享密钥(PSK)认证是一种简单且常见的WiFi认证方式。

在PSK认证中,无线路由器或接入点将预设一个共享密钥,用户需要输入正确的密钥才能连接WiFi网络。

这种认证方式相对容易部署和管理,适用于小规模网络和家庭网络。

然而,PSK认证的安全性相对较低。

由于所有连接到网络的设备都使用相同的预共享密钥,一旦密钥泄露,任何人都可以访问网络。

因此,对于需要更高安全性的网络,应选择其他更加安全的认证方式。

802.1X认证802.1X认证是一种基于IEEE 802.1X标准的WiFi认证方式。

该标准定义了一种认证框架,允许网络设备通过认证服务器验证用户的身份。

在802.1X认证中,用户需要提供用户名和密码等身份凭证,并且认证服务器会对其进行验证。

只有成功验证的用户才能连接到WiFi网络。

相比于PSK认证,802.1X认证提供了更高的安全性。

每个用户都有独立的身份凭证,且通信过程中使用加密机制进行安全保护。

这种认证方式适用于企业网络和公共场所,可实现精确的用户访问控制和细粒度的权限管理。

Captive Portal认证Captive Portal(通知门户)认证是一种常见的WiFi认证方式,常用于公共场所和商业场所。

在Captive Portal认证中,用户首先通过无线网络连接到一个特定的门户页面,然后需要提供身份信息或进行其他认证操作,才能获得网络访问权限。

Captive Portal通过重定向用户的网络流量到认证页面,实现了对用户的认证和限制。

用户通常需要提供手机号码、邮箱、社交账号等信息,或者支付一定费用,以获得网络访问权限。

无线路由器设置web认证方法是什么

无线路由器设置web认证方法是什么路由器设置上网时候有时需要web认证,那么具体设置方法是什么。

下面是店铺为大家整理的关于192.168.1.1路由器怎么设置web 认证的方法,一起来看看吧!192.168.1.1路由器怎么设置web认证的方法登录路由器管理界面,点击认证管理>> 认证设置>> Web认证,具体设置如下。

注意。

认证方式若选择为“一键上网”,则无需第二步“新增用户”。

Web认证的设置第二步、新增用户点击认证管理 >> 用户管理 >> 本地用户,点击新增,如下。

添加完成用户后,即可开始验证认证效果。

Web认证的设置第三步、连接无线上网[1] 连接无线信号无线终端(手机)连接无线网络后,跳转到认证登录页面(部分Android手机需要打开浏览器),如下。

[2] 登录上网输入用户名、密码,点击登录后,无线终端就可以免费上网。

至此,Web认证设置完成,无线终端只需要连接Wi-Fi信号,输入对应的认证用户名密码即可上网。

相关阅读:无线网络故障原因分析一、是否属于硬件问题当无线网络出现问题时,如果只是个别终端无法连接,那很有可能是众多接入点中的某个点出现了故障。

一般来说,通过查看有网络问题的客户端的物理位置,就能大致判断出问题所在。

而当所有终端无法连接时,问题可能来自多方面。

比如网络中只有一个接入点,那这个接入点可能就有硬件问题或配置有错误。

另外,也有可能是外界干扰过大,或是无线接入点与有线网络间的连接出现了问题等。

二、接入点的可连接性如何要确定无法连接网络问题的原因,还可以检测一下各终端设备能否正常连接无线接入点。

简单的检测方法就是ping无线接入点的IP地址,如果无线接入点没有响应,有可能是电脑与无线接入点间的无线连接出了问题,或者是无线接入点本身出现了故障。

要确定到底是什么问题,可以尝试从无线客户端ping无线接入点的IP地址,如果成功,说明刚才那台电脑的网络连接部分可能出现了问题,比如网线损坏等。

Wifi使用说明

WIFI使用说明WIFI上网认证有三种:WEB+DHCP页面认证和天翼宽带客户端软件方式,PPPOE 拨号登录上网方式。

WIFI认证登录方式具体操作如以下说明:A: 使用PC连接中国电信ChinaNet热点1. 使用WEB+DHCP页面认证方式输入中国电信天翼宽带认证地址:https:///或者打开IE,输入任意网址,都将打开认证页面,会自动弹出https:///页面,输入账号密码如果没有密码可以点击获取密码,会有短信发送到您手机上,告知一个5小时时限的临时密码。

如需要固定密码可以到营业厅申请。

账号密码认证成功后如下图注意:不要关掉该网页,在WIFI上网过程中,请将该网页要保持打开并最小化。

2. 使用天翼宽带客户端软件上网方式到/下载中国电信天翼宽带客户端软件安装后如图:先在设置项对WIFI账号进行设置如图然后进行WIFI连接,如图WIFI连接成功后就可以正常上网了。

3.PPPOE拨号认证登录上网方式,和家庭宽带拨号方式一样,把手机账号和密码输入就可以上网,需要注意的是:①先要连接ChinaNet信号,才能进行下图拨号认证。

②密码可以到营业厅进行绑定固定密码,这样就不需要每次获取新密码。

WEB+DHCP页面认证方式由于PORT服务器问题,经常出现页面弹不出来情况,PPPOE拨号方式可以正常认证上网。

按照下面步骤设置PPPOE拨号:首先如下图打开网络连接,创建一个新的拨号连接。

点击下一步:选手动设置我的连接用要求用户名和密码的宽带连接来连接点击连接后就可以上网了。

B: 使用智能手机连接中国电信ChinaNet热点1、使用WEB+DHCP页面认证方式WM及Andriod系统手机均可使用打开手机wifi功能,连接到ChinaNet 打开手机浏览器,即自动跳转到认证页面,输入账号密码UC浏览器界面手机自带浏览器界面注意:不要关掉该网页,在WIFI上网过程中,该网页要保持打开。

1.使用天翼宽带客户端软件上网方式仅限于Andriod系统手机在手机上安装天翼宽带客户端(for andriod)打开软件,自动开启wifi并搜索ChinaNet信号设置账号密码连接成功。

wifi web认证原理

wifi web认证原理Wi-Fi Web认证原理Wi-Fi Web认证是一种常见的无线网络认证方法,用于公共地方如咖啡馆、图书馆和机场等场所的上网访问控制。

它通过要求用户在访问互联网之前输入认证信息,确保网络资源的安全和合理使用。

认证过程通常包括以下步骤:1. 用户连接Wi-Fi网络:用户打开设备的Wi-Fi功能,并检测到可用的Wi-Fi网络。

他们选择网络,并与之建立连接。

2. 弹出认证页面:一旦用户与Wi-Fi网络连接成功,他们会自动跳转至一个认证页面。

该页面要求输入认证信息,以验证用户的身份和权限。

3. 输入认证信息:根据网络提供商的要求,用户需输入用户名和密码、手机号码或其他必要信息,以便进行身份认证。

4. 认证验证:一旦用户输入认证信息,网络系统会将其发送到认证服务器进行验证。

认证服务器将验证用户提供的信息是否正确,并确定其是否具有访问网络的权限。

5. 成功认证:如果用户提供的认证信息正确并具有访问权限,认证服务器会发送认证成功的信号,并允许用户访问互联网。

用户可以开始使用Wi-Fi网络。

6. 认证超时或失败:如果用户在规定时间内未能提供正确的认证信息,或者其认证信息无效,认证服务器将认证失败,并阻止用户访问互联网。

用户需要重新进行认证步骤,或者联系网络提供商获取更多帮助。

Wi-Fi Web认证原理的目的是确保公共Wi-Fi网络的安全性和资源的合理利用。

通过身份认证,网络提供商可以跟踪和管理用户的网络使用情况,并提供更好的网络服务。

同时,用户也可以更安全地访问互联网,避免未经授权的访问和潜在的网络威胁。

综上所述,Wi-Fi Web认证是一种常用的无线网络认证方法,通过用户提供的认证信息验证身份和权限,确保网络资源的安全和合理使用。

它为用户提供了安全访问公共Wi-Fi网络的方式,同时也让网络提供商可以更好地管理和控制网络访问。

wifi web认证原理

wifi web认证原理WiFi Web认证是指在无线网络连接中,需要使用网页进行身份认证,才能够正常访问互联网。

这种认证方式广泛应用于公共场所,如咖啡馆、酒店、机场等,以控制网络访问权限和确保网络的安全性。

WiFi Web认证原理的基本思路是,在用户连接上WiFi网络后,首先无法直接访问互联网,而是被重定向到一个特定的网页,需要用户进行身份验证或者同意使用条款等操作,才能够获得网络访问权限。

下面将详细介绍WiFi Web认证的原理、工作流程和相关技术。

1. 原理WiFi Web认证原理基于Captive Portal(强制门户)技术。

当用户尝试连接Wi-Fi网络时,系统会自动检测用户的网络连接请求,在用户的设备与互联网之间建立一个“强制登陆页”,并将用户的访问请求重定向到该页面。

2. 工作流程WiFi Web认证的工作流程大致分为以下几个步骤:a. 用户连接WiFi网络:用户首先连接WiFi网络,并且开启浏览器访问任意网页时,系统会检测到这个请求并重定向到认证页面。

b. 页面重定向:用户访问的任意网页会被重定向到认证页面,这个页面通常是一个登录界面,要求用户提供身份验证信息或者点击同意使用条款。

c. 账号验证:用户输入身份验证信息(如用户名和密码)后,系统会进行账号验证,验证通过后可以获得网络访问权限。

d. 网络访问:用户成功认证后,系统会解除重定向,用户可以正常访问互联网。

3. 相关技术实现WiFi Web认证需要以下几个关键技术:a. DHCP:动态主机配置协议(DHCP)用于分配给用户设备一个IP地址,使其能够与网络通信。

b. DNS重导:当用户设备连接WiFi网络时,通过修改DNS服务器设置,将用户的所有DNS请求都重定向到认证页面,实现强制重定向。

c. 重定向:通过修改网络设备的IP过滤规则或者使用代理服务器,将用户访问的所有URL重定向到认证页面,实现访问限制。

d. RADIUS认证:远程拨号用户服务(RADIUS)用于验证用户的身份和访问权限,通常与WiFi接入控制系统(AC)配合使用。

360随身无线wifi怎么搭建web认证网页

360随身无线wifi怎么搭建web认证网页

如果只有360随身无线wifi,那你知道怎么使用360无线wifi来免费搭建web认证网页吗?下面是店铺给大家整理的一些有关360随身无线wifi搭建web认证网页的方法,希望对大家有帮助!

360随身无线wifi搭建web认证网页的方法

首先,打开360随身wifi官网,下载最新版的驱动,安装驱动。

(记住,我让你们开始插入360wifi时再插入,否则必定失败) 到这一步千万不要插入360随身wifi,否则会失败的。

接下来,我们制作web认证界面,可是楼主没时间,没有工具(bu hui ),所以临时修改了一个网页。

接着,把这个网页,或者网站的index(索引)改为wifi。

接着,我们打开360wifi目录下的C:\Program Files\360\360AP\web将wifi.html替换进去。

也可以是整个网站。

但索引必须是wifi

快成功了。

我们插入360wifi,打开设置,勾选主人确认连接

我们这下测试一下360wifi是不是把本地网页web服务器搭建好了。

看到上面的ip地址了吗?输入浏览器进行测试172.27.35.1:8087/wifi 你看到的ip+端口/wifi

接着,手机打开WiFi设置页面,选择刚才搭建的WiFi,连接,会提示你登陆,你打开浏览器登陆,自动跳转我们搭建的web验证主页当然,网页认证程序我真的不会编写,这需要你自己去百度找教程编写。

教程完毕。

无线十大web认证方式说明

wifiAP支持十大认证方式,详细说明如下:一、不需认证应用场合:主要强调品牌宣传价值、广告展示价值的场所(允许所有人接入上网,无安全性要求)认证效果:1)用户无密码连接WIFI热点,强制打开web认证页面,浏览页面内容;2)10秒后自动登录或点击指定广告后方可登录上网。

配置方式:在web认证配置页面,选择“不需认证”方式,并设计好认证页面信息即可。

示意图:略二、用户认证应用场合:对安全性要求较高的场所,自建一套用户的账号库。

适用于企业、网站、收费网络等场合。

认证效果:1)用户无密码连接WIFI热点,强制打开web认证页面,浏览页面内容;2)输入正确的用户和密码;3)登录上网。

配置方式:在web认证配置页面,选择“用户认证”方式,并设计好认证页面信息。

再到用户管理页面,创建或导入用户名密码即可。

示意图:略三、验证码认证应用场合:对安全性要求较高的场所,同时希望用户更方便地登录网络(只需要输入一段字母或数字即可)。

适用于餐饮店、咖啡厅等人员流动频繁的场合。

认证效果:1)用户无密码连接WIFI热点,强制打开web认证页面,浏览页面内容;2)输入正确的验证码;3)登录上网。

配置方式:在web认证配置页面,选择“验证码认证”方式,并设计好认证页面信息。

再到用户管理页面,创建或导入验证码即可。

示意图:略四、短信验证码认证应用场合:对安全性要求较高的场所,政策上要求对上网的人员进行实名制,同时收集用户手机号码,进行二次营销。

适用于银行、企业、网站、商场、餐饮店等场合。

认证效果:1)用户无密码连接WIFI热点,强制打开web认证页面,浏览页面内容;2)输入正确的手机号码,手机将获取一条包含验证码的短信;3)在认证页面输入短信验证码;4)登录上网。

配置方式:1)在web认证配置页面,选择“短信验证码认证”方式;2)选择wifiAP短信通道或使用自己的短信接口;3)设置认证用户参数及认证页面相关信息。

短信接口说明:wifiAP认证系统支持标准的HTTP接口的下行短信网关,通过URL直接调用。

WIFI无线上网WEB认证FAQ

问题解答问题解答 Q&A Q&A Q&A1. 什么是wifiAP?2. 提供WIFI 上网服务有什么好处?3. WIFI 网络的认证模式有哪些?4. 为什么选用基于WEB 认证的WIFI 网络方案?5. 我需要什么设备访问wifiAP WiFi 网络?6. 我怎么使用这项服务?7. 为什么用UC 无法打开web 认证页面?1.1. 什么是wifiAP 无线服务无线服务??wifiAP 是一家专业提供商业无线覆盖解决方案的WIFI 提供商。

为餐饮业、休闲会所、酒店宾馆、工厂、学校、小区、出租屋提供具备web 认证品牌页面/计时计费/在线支付功能的无线方案,低成本、高性能、防蹭网。

[返回顶部]2.2. 提供WIFI 上网服务有什么好处上网服务有什么好处??随着移动终端(智能手机、平板电脑)的飞速发展,用户在就餐、休闲娱乐、酒店住宿时,都希望通过随身携带的无线设备(手机、ipad)随时随地地接入互联 网,获取资讯、娱乐、办公、或与亲友分享此刻的感受。

有线网络无法实现这类设备的接入要求,必须提供WIFI 无线服务,是提升服务水平的一项标志性设施。

[返回顶部]3.3. WIFI 网络的认证模式有哪些网络的认证模式有哪些??无WIFI 接入密码接入密码::这种方式最简单,市面上的路由器都具备此功能,但无任何管理和掌控,安全性差,仅适合个人用户。

统一的WIFI 接入密码接入密码::市面上的路由器都具备此功能,实现初步的用户鉴权和认证,但是由于认证方式繁琐和单一,用户体验不好运营商的WEB 认证认证::成本低,但是行业用户无法管理和掌控,同时对用户是收费,各运营商只服务于自己的用户(如中国移动的WLAN 只向中国移动的手机号码下发验证码)。

对用户形同虚设,用户体验不佳,甚至引起投诉。

wifiAP 的Web 认证认证::支持多种认证,支持与行业用户系统对接,支持认证页面的品牌展示和营销,便于管理,通过流量管理可以最大化网络带宽。

无线Wifi网页登录认证页面

实现广告运营模式/会员对接/短信验证码的无线WEB认证方案一.需求分析某商场位居环市东黄金区位,项目北邻环市东路,南邻珠江规划大厦,东西分别是建设大马路和建设二马路,毗邻广东国际大酒店、亚洲国际大酒店、广东电视台、丽柏广场、友谊商城、花园酒店,是广州市中心、环市东路绝版多元旗舰物业,无论是地段价值还是产品价值都具有独一无二的稀缺性商场运营方从用户的角度出发,并兼顾商场运营的具体运营情况,提出如下需求:1、无线接入支持所有WIFI终端,采用web认证portal方式,强制引导用户到达定制的网页(品牌宣传、活动促销),并允许对智能手机、平板电脑、笔记本电脑分别推送不同的内容;2、商场运营方可以实时对WEB认证网页进行在线定制管理,独立展示不同的内容(将会对商场加盟商家进行收费广告投放,具体规则由运营方自主运作);3、通过手机验证码获取客户手机号码,实现网络短信发送平台对接;4、管理员可以对来访的手机号码进行归类(按地区、获取时间、运营商等),在列表中显示号码的归属地,并允许导出txt/excel;5、对顾客使用网络的流量管理,预防用户过度占用带宽;6、管理员可以图表式统计任意时段的上网客流情况;7、操作简便,要求具备一般的电脑水平即可进行管理。

二.网关系统架构4.1系统结构为满足商场运营方自主管理、独立运营的需求,需要在认证网关整合统一管理平台,以实现认证用户、认证内容(广告)的同步。

认证网关:接入控制器。

实现用户强制Portal、业务控制,接收Portal Server发起的认证请求,完成用户认证功能。

云服务器:推送认证页面,接收WLAN用户的认证信息,向AC发起用户认证请求以及用户下线通知。

为满足商场的独立运营、灵活促销的需要,Portal服务器将提供页面定制及个性化Portal推送的功能。

用户输入帐号、密码后,由认证系统判断用户帐号的归属地,为用户提供归属地定制的个性化定制页面。

4.2业务流程短信网关1.用户搜索到商场的WIFI热点,无密码直接连接成功;2.认证系统通过Portal服务器返回即时的认证页面(包含广告、品牌、促销信息),并提示用户输入手机号码,以获取上网验证码;3.用户输入正确的手机号码,点击“获取验证码”;4.认证系统将根据预定的规则生成验证码;5.认证系统通知“短信网关”,给此手机号码下发一条短信息;6.信息内容直接调用预定义的格式,如“感谢你光临金太阳商场,你的无线上网验证码为123456。

校园网无线Web认证指南

校园网无线Web认证指南1.无线路由设备选择 (1)2.连接方式 (2)3.无线路由器的配置 (2)4.无线终端连接无线路由器 (3)4.1 使用Windows XP的笔记本 (3)4.2 使用Windows7系统的笔记本 (5)4.3 使用安卓(android)系统的手机 (7)4.4 使用IOS系统的iPad、iPhone (8)5.使用Web认证连接到校园网 (9)1.无线路由设备选择首先需要准备一台无线路由设备,目前校园网的无线Web认证支持市场上几乎全部型号的无线路由设备。

2.连接方式如下图所示。

将校园网的入线、台式电脑的网线都插入到路由器的LAN端口中,注意路由器上的WAN端口不要插线。

注:迷你型只有一个接口,直接连校园网线即可。

3.无线路由器的配置首先将本地连接的IP地址设置为自动获取。

打开浏览器,输入路由器配置地址。

以TP-LINK路由器为例,路由器的配置地址为:http://192.168.1.1 初始用户名和密码均为admin进入到配置页面后,点左侧的“无线参数”来设置无线网络的配置信息。

点左侧的“DHCP服务器”,将DHCP服务器设为不启用,默认是启用的。

4.无线终端连接无线路由器4.1 使用Windows XP的笔记本将无线网卡的IP地址设置为自动获取。

在无线网络连接上点右键,选择“查看可用的无线连接”。

单击左侧的“刷新网络列表”,在右侧找到自己之前设置好SSID号的无线网络,双击进行连接。

如设置了无线安全密码,请输入网络密钥后再点连接。

如下图所示,笔记本成功通过无线网卡连接到无线路由设备。

4.2 使用Windows7系统的笔记本将无线网卡的IP地址设置为自动获取。

单击任务栏右下角的“网络”,找到自己之前设置好SSID号的无线网络,勾选“自动连接”,单击“连接”。

如设置有安全密钥,请输入。

下图显示已成功连接到无线路由器。

4.3 使用安卓(android)系统的手机4.4 使用IOS系统的iPad、iPhone5.使用Web认证连接到校园网运行浏览器,输入任意网址,会自动跳转到Web认证的界面,如下图,输入有效地能登录校园网的用户名、密码,点“登录”进行Web认证。

wifi使用说明书

wifi使用说明书WiFi已经走进了人们的生活当中,成为了人们不可分割的一部分。

小编为大家整理了wifi使用说明书,供大家参考阅读!wifi使用说明书wifi上网认证有三种:web+dhcp页面认证和天翼宽带客户端软件方式,pppoe拨号登录上网方式。

wifi认证登录方式具体操作如以下说明:a: 使用pc连接中国电信chinanet热点1. 使用web+dhcp页面认证方式如果没有密码可以点击获取密码,会有短信发送到您手机上,告知一个5小时时限的临时密码。

如需要固定密码可以到营业厅申请。

账号密码认证成功后注意:不要关掉该网页,在wifi上网过程中,请将该网页要保持打开并最小化。

2. 使用天翼宽带客户端软件上网方式先在设置项对wifi账号进行设置如图然后进行wifi连接wifi连接成功后就可以正常上网了。

3. pppoe拨号认证登录上网方式,和家庭宽带拨号方式一样,把手机账号和密码输入就可以上网,需要注意的是:①先要连接chinanet信号,才能进行下图拨号认证。

②密码可以到营业厅进行绑定固定密码,这样就不需要每次获取新密码。

web+dhcp页面认证方式由于port服务器问题,经常出现页面弹不出来情况,pppoe拨号方式可以正常认证上网。

wifi路由器安装配置说明1-1、安装路由器天线,确认安装牢固。

1-2、连接路由器电源插口,确认电源指示灯亮。

2、商圈网路由器的wan 口连接商家路由器的lan 口。

(商圈网路由器的wan 口是靠近电源的那个接口)3、设置设备连接无线热点wifiportal-xxxxxx4-1、进入首页,往下翻确认“网络”-“ipv4 wan 状态”是否已经获取到ip 4-2、修改ssid,点击“网络”-“无线”,选择“修改按”钮进入。

4-3、热点id 统一修改为“ixinjiekou@商户名”注意区分大小写。

4-4、然后选择“保存&应用”配置的按钮4-5、设备重新连接到修改后的热点id “ixinjiekou@test”4-6、然后打开浏览器,进入选择“系统”菜单-点击“重启”,选择“执行重启”。

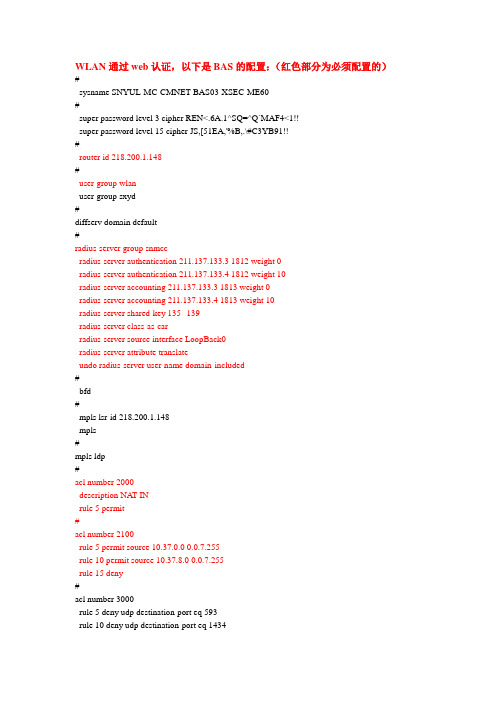

WLAN-WEB认证-BAS配置

WLAN通过web认证,以下是BAS的配置:(红色部分为必须配置的)#sysname SNYUL-MC-CMNET-BAS03-XSEC-ME60#super password level 3 cipher REN<.6A.1^SQ=^Q`MAF4<1!!super password level 15 cipher JS,[51EA,'%B,.\#C3YB91!!#router id 218.200.1.148#user-group wlanuser-group sxyd#diffserv domain default#radius-server group snmccradius-server authentication 211.137.133.3 1812 weight 0radius-server authentication 211.137.133.4 1812 weight 10radius-server accounting 211.137.133.3 1813 weight 0radius-server accounting 211.137.133.4 1813 weight 10radius-server shared-key 135--139radius-server class-as-carradius-server source interface LoopBack0radius-server attribute translateundo radius-server user-name domain-included#bfd#mpls lsr-id 218.200.1.148mpls#mpls ldp#acl number 2000description NAT-INrule 5 permit#acl number 2100rule 5 permit source 10.37.0.0 0.0.7.255rule 10 permit source 10.37.8.0 0.0.7.255rule 15 deny#acl number 3000rule 5 deny udp destination-port eq 593rule 10 deny udp destination-port eq 1434rule 15 deny udp destination-port eq 136rule 20 deny udp destination-port eq 135rule 25 deny udp destination-port eq 5554rule 30 deny udp destination-port eq netbios-nsrule 35 deny udp destination-port eq netbios-ssnrule 40 deny udp destination-port eq 445rule 45 deny tcp destination-port eq 4444rule 50 deny tcp destination-port eq 135rule 55 deny tcp destination-port eq 9996rule 60 deny tcp destination-port eq 137rule 65 deny tcp destination-port eq 139rule 70 deny tcp destination-port eq 9995rule 75 deny tcp destination-port eq 138rule 80 deny tcp destination-port eq 5554rule 85 deny tcp destination-port eq 445rule 90 deny tcp destination-port eq 5800rule 95 deny tcp destination-port eq 5900rule 100 deny tcp destination-port eq 593rule 105 deny tcp destination-port eq 1720rule 110 deny tcp destination-port eq 136rule 500 permit ip#acl number 6000 match-order autorule 5 permit ip source ip-address 211.137.133.5 0 destination user-group wlan rule 10 permit ip source ip-address 211.137.130.3 0 destination user-group wlan rule 15 permit ip source ip-address 211.137.130.19 0 destination user-group wlan rule 30 permit ip source user-group wlan destination ip-address 211.137.130.3 0 rule 35 permit ip source user-group wlan destination ip-address 211.137.130.19 0 rule 40 permit ip source user-group wlan destination ip-address 211.137.133.5 0 rule 55 permit ip source user-group sxyd destination ip-address 211.137.130.3 0 rule 60 permit ip source user-group sxyd destination ip-address 211.137.130.19 0 #acl number 6001 match-order autorule 5 permit ip source user-group wlan destination ip-address anyrule 10 permit ip source user-group sxyd destination ip-address any#traffic classifier virus operator orif-match acl 3000traffic classifier ylwlan-deny operator orif-match acl 6001traffic classifier ylwlan-permit operator orif-match acl 6000#traffic behavior antitraffic behavior permittraffic behavior denydeny#traffic policy ylwlan_trafficclassifier ylwlan-permit behavior permitclassifier ylwlan-deny behavior denyclassifier virus behavior antitraffic-policy ylwlan_traffic inbound#qos-profile default#session-group-profile default#isis 100graceful-restartis-level level-2cost-style widetimer lsp-generation 1 50 50 level-2network-entity 39.752f.0100.0014.0000.1000.0010.2182.0000.1148.00 is-name SNYUL-MC-CMNET-BAS03-XSEC-ME60import-route directimport-route statictimer spf 1 50 50log-peer-changeset-overload on-startup wait-for-bgp#interface Aux0/0/1#interface Virtual-Template0#interface Virtual-Template1#interface NULL0#interface LoopBack0description For Managementip address 218.200.1.148 255.255.255.255isis enable 100isis circuit-level level-2#firewall zone zone1priority 100#firewall zone zone2priority 60#l2tp-group default-lactunnel name Quidway#l2tp-group default-lnstunnel name Quidway#bgp 64650router-id 218.200.1.148group RR-L2 internalpeer RR-L2 descriptionTO-[SNYL-PC-CMNET-RT01-NE40E]/[SNYUL-MB-CMNET-RT02-7750SR7] peer RR-L2 connect-interface LoopBack0peer RR-L2 password cipher )M+08YOA3=;Q=^Q`MAF4<1!!peer 218.200.1.13 as-number 64650peer 218.200.1.13 group RR-L2peer 218.200.1.13 description SNYL-PC-CMNET-RT01-NE40Epeer 218.200.1.153 as-number 64650peer 218.200.1.153 group RR-L2peer 218.200.1.153 description SNYUL-MB-CMNET-RT02-7750SR7#ipv4-family unicastundo synchronizationnetwork 120.192.235.192 255.255.255.224 ****(发布NAT地址池)**** maximum load-balancing 6peer RR-L2 enablepeer 218.200.1.13 enablepeer 218.200.1.13 group RR-L2peer 218.200.1.153 enablepeer 218.200.1.153 group RR-L2#ipv4-family vpnv4policy vpn-targetpeer RR-L2 enablepeer 218.200.1.13 enablepeer 218.200.1.13 group RR-L2peer 218.200.1.153 enablepeer 218.200.1.153 group RR-L2#ip pool wlan localgateway 10.37.0.1 255.255.248.0section 0 10.37.0.2 10.37.7.255dns-server 211.137.130.3dns-server 211.137.130.19 secondary #iptn#dpi pts#dpi global-policy#dpi dsu-mac#dpi restricted-policy#ancpneighbor-profile default-neighbor#dot1x-template 1#aaaauthentication-scheme none authentication-mode none authentication-scheme wlan authentication-mode none authentication-scheme radius authentication-scheme local authentication-mode local authentication-scheme snmcc accounting-scheme noneaccounting-mode noneaccounting-scheme wlanaccounting-mode noneaccounting-scheme radius accounting-scheme snmccdomain default0domain default1domain default_admin authentication-scheme localdomain onu-and-switch-guanli authentication-scheme none accounting-scheme nonedomain wlan.snauthentication-scheme snmcc accounting-scheme snmccservice-type hsiradius-server group snmccip-pool wlanzone zone1domain wlanauthentication-scheme wlanaccounting-scheme wlanservice-type hsiweb-server 211.137.133.5web-server redirect-key user-ip-address wlanuseripuser-group wlanip-pool wlanzone zone1##local-aaa-serveruser huawei password cipher $'F;-;"KQ<Q%`DJL.:OE)Q!! authentication-type T level 0user huawei01 password cipher /*T%H"KU`\;Q=^Q`MAF4<1!! authentication-type T level 15 #interface Eth-Trunk1description TO-[SNYL-PC-CMNET-RT01-NE40E]-ETH-Trunk5=4Gip address 120.192.235.46 255.255.255.252isis enable 100isis circuit-level level-2isis cost 100 level-2mplsmpls ldpzone zone2#interface Eth-Trunk2description TO-[SNYUL-MB-CMNET-RT02-7750SR7]-ETH-Trunk5=4Gip address 120.192.235.50 255.255.255.252isis enable 100isis circuit-level level-2isis cost 200 level-2mplsmpls ldpzone zone2#interface GigabitEthernet0/0/0shutdownspeed autoduplex auto#interface GigabitEthernet1/0/0description TO-[SNYL-PC-CMNET-RT01-NE40E]-GE6/1/8=1G undo shutdowneth-trunk 1#interface GigabitEthernet1/0/1description TO-[SNYL-PC-CMNET-RT01-NE40E]-GE6/1/9=1G undo shutdowneth-trunk 1#interface GigabitEthernet1/0/2description TO-[SNYL-PC-CMNET-RT01-NE40E]-GE6/1/10=1G undo shutdowneth-trunk 1#interface GigabitEthernet1/0/3description TO-[SNYL-PC-CMNET-RT01-NE40E]-GE6/1/11=1G undo shutdowneth-trunk 1#interface GigabitEthernet1/0/4undo shutdown#interface GigabitEthernet1/0/5shutdown#interface GigabitEthernet1/0/6shutdown#interface GigabitEthernet1/0/7shutdown#interface GigabitEthernet1/0/8shutdown#interface GigabitEthernet1/0/9shutdown#interface GigabitEthernet1/0/10shutdown#interface GigabitEthernet1/0/11shutdown#interface GigabitEthernet1/0/12shutdown#interface GigabitEthernet1/0/13shutdown#interface GigabitEthernet1/0/14shutdown#interface GigabitEthernet1/0/15shutdown#interface GigabitEthernet1/0/16shutdown#interface GigabitEthernet1/0/17shutdown#interface GigabitEthernet1/0/18shutdown#interface GigabitEthernet1/0/19shutdown#interface GigabitEthernet1/0/20shutdown#interface GigabitEthernet1/0/21shutdown#interface GigabitEthernet1/0/22shutdown#interface GigabitEthernet1/0/23shutdown#interface GigabitEthernet2/0/0description TO-[SNYUL-MB-CMNET-RT02-7750SR7]-GE3/1/0=1G undo shutdowneth-trunk 2#interface GigabitEthernet2/0/1description TO-[SNYUL-MB-CMNET-RT02-7750SR7]-GE3/1/1=1G undo shutdowneth-trunk 2#interface GigabitEthernet2/0/2description TO-[SNYUL-MB-CMNET-RT02-7750SR7]-GE3/1/2=1Gundo shutdowneth-trunk 2#interface GigabitEthernet2/0/3description TO-[SNYUL-MB-CMNET-RT02-7750SR7]-GE3/1/3=1Gundo shutdowneth-trunk 2#interface GigabitEthernet2/0/4shutdown#interface GigabitEthernet2/0/5shutdown#interface GigabitEthernet2/0/6shutdown#interface GigabitEthernet2/0/7shutdown#interface GigabitEthernet2/0/8shutdown#interface GigabitEthernet2/0/9shutdown#interface GigabitEthernet2/0/10shutdown#interface GigabitEthernet2/0/11shutdown#interface GigabitEthernet2/0/12description WLAN-ACundo shutdown#interface GigabitEthernet2/0/12.2description Wlanuser-vlan 201 207basaccess-type layer2-subscriber default-domain pre-authentication wlan authenticationwlan.snnas-port-type 802.11authentication-method web#interface GigabitEthernet2/0/13shutdown#interface GigabitEthernet2/0/14shutdown#interface GigabitEthernet2/0/15shutdown#interface GigabitEthernet2/0/16shutdown#interface GigabitEthernet2/0/17shutdown#interface GigabitEthernet2/0/18shutdown#interface GigabitEthernet2/0/19shutdown#interface GigabitEthernet2/0/20shutdown#interface GigabitEthernet2/0/21shutdown#interface GigabitEthernet2/0/22shutdown#interface GigabitEthernet2/0/23shutdown#nat address-group 1 120.192.235.192 120.192.235.223(配置nat地址池,包括网络地址和广播地址)#ip route-static 120.192.235.192 255.255.255.224 NULL0#web-auth-server source interface LoopBack0web-auth-server version v2web-auth-server 211.137.133.5 port 2000 key 135--139 #firewall interzone zone1 zone2firewall enablepacket-filter 2000 inboundpacket-filter 2100 outboundnat outbound 2100 address-group 1detect ftp#sbc default#user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode aaauser-interface vty 16 20#multicast shaping#multicastbandwidth#return。

基于Wiwiz HotSpot Builder的麦当劳WiFi热点Web认证方案

基于WiwizHotSpot Builder的麦当劳WiFi热点Web认证方案近日,接手了一个在几个麦当劳分店的无线覆盖项目。

店面面积并不太大,无线覆盖比较容易,但是对于接入热点的认证方式有一些特殊要求。

第一、要求接入热点之后打开浏览器输入任何网址都能显示一个麦当劳店面的欢迎页面。

第二、在这个页面上顾客可以输入一个认证key进行认证(顾客可以凭本店面的购物票在店面柜台领取认证key)。

第三、输入正确的认证key后可以显示指定的麦当劳主页。

之后,用户可以自由使用Internet。

第四、普通顾客的每个认证key有一定的使用时间限制,主要是为了吸引长时间在麦当劳上网的顾客继续购买东西。

现将整个项目方案简要介绍一下。

首先,我们尝试完全自己架设认证网关,先后调查了Mikrotik HotSpot,RouterOS等,认为很难满足这些要求,而且配置较复杂,于是放弃了这些方案。

又联系了一些其他的无线网关设备的厂商,功能方面还没有理解清楚,但首先的印象就是专用的设备需要高昂的费用。

我们只能尝试另外的方案。

想到之前见过有人在餐厅和家庭旅馆用普通无线路由器安装Wiwiz HotSpot Builder架设过类似的热点认证网关。

我们也决定一试。

研究了Wiwiz网站的资料,并咨询了Wiwiz的客服之后,我们发现它完全可以符合我们的需求,不过需要购买专业版的功能。

考虑Wiwiz专业版的费用并不贵,而且是针对每用户收费,而不是按热点数收费,我们架设的热点数量较多,加上最吸引人的是可以使用普通无线路由器,总体成本还是很低的。

因此,最终我们决定采用这个方案。

以其中一个店面为例,硬件方面,用了两个普通的无线路由器。

一台是Linksys WRT54GS(v3),这台刷DD-WRT固件,用于安装Wiwiz客户端。

另一台是TP-LINK WR841N,不更改固件,只用于扩大覆盖范围。

首先,为LinksysWRT54GS刷DD-WRT固件。

WLAN用户认证流程原理(WEB中移接入规范)

中国移动通信企业标准QB-╳╳-╳╳╳-╳╳╳╳中国移动W L A N用户接入流程技术规范(W E B)T e c h n i c a l S p e c i f i c a t i o n F o rC M C C W L A N U s e r A c c e s s(W E B)版本号:3.0.0╳╳╳╳-╳╳-╳╳发布╳╳╳╳-╳╳-╳╳实施中国移动通信集团公司发布目录前言 (II)1 范围 (1)2 规范性引用文件 (1)3 术语、定义和缩略语 (2)4 WEB认证系统结构 (3)5 WEB用户接入流程 (4)6 WEB用户下线流程 (6)7 定期自动认证流程 (9)8 用户在线冲突处理流程 (13)9 协议 (14)10 WEB认证安全问题 (15)11 编制历史 (15)前言本标准的目的是制定中国移动WLAN用户接入流程技术规范_WEB。

本标准包括的主要内容,或修订的主要内容。

本标准是系列标准之一,该系列标准的结构、名称或预计的名称如下:本标准需与配套使用。

本标准的附录为标准性附录,附录为资料性附录。

本标准由中移号文件印发。

本标准由中国移动通信集团计划部提出,集团公司技术部归口。

本标准起草单位:中国移动通信有限公司研究院本标准主要起草人:周博、邵春菊、吕超源、杨光、刘佳1范围本标准规定了中国移动WLAN用户接入流程技术规范_WEB,主要包括WEB认证系统结构、WEB用户接入流程、WEB用户下线流程、协议、协议参数及WEB认证安全问题等,供中国移动内部和厂商共同使用;适用于和中国移动通信集团开展WLAN业务相关的各项技术和业务规范,作为中国移动通信集团进行WLAN业务系统建设,业务开发,维护和管理的技术依据。

对本标准内容作如下约定:(1)本标准中的功能要求,优先级分为基本和可选。

各项要求中明确了相应的优先级。

功能要求以外的要求,如无特殊说明,优先级均为基本。

(2)对于优先级的说明:a)必须支持:最基本的需求,一旦缺少则网络难以运行或提供业务;b)有条件支持:无需对全网要求,但在某些应用场景下很重要;c)可选支持:长期重点关注的需求,对改善网络性能以及节省网络运营成本有帮助的、并且有利于后期业务发展和网络建设的功能。

手把手教你WIFI连接CHINANET通过网页认证上网59848868

手把手教你WIFI连接CHINANET通过网页认证上网59848868

手把手教你WIFI连接CHINANET通过网页认证上网中国电信CHINANET的热点很多地方都有,现在可以实现网页认证了,下面看图说话~~

1、先设置浏览器设置,允许弹出窗口(阻止弹出窗口不要打勾)

2、打开WIFI,连上CHINANET

3、打开浏览器,随便输入网址总之会跳到这个页面,允许弹出窗口(这个是关键)~然后选择登录方式(一次一密方式还是账号用户)

4、最后弹出这个窗口,大功告成~

直接按HOME键,尽情上网吧~~

PS:要关闭,直接把WIபைடு நூலகம்I关闭就OK了~~

登录wifi网页认证方案

登录WiFi网页认证方案1. 简介在许多公共场所,如咖啡馆、酒店、机场等,提供免费WiFi服务已经成为了基本的需求。

然而,为了确保网络安全和管理使用者的访问,往往需要进行WiFi登录认证。

本文将介绍一种常见的登录WiFi网页认证方案,以提供可靠和安全的网络访问。

2. 方案流程登录WiFi网页认证方案的流程如下:1.连接WiFi网络:用户打开设备的WiFi功能,并选择要连接的网络。

2.跳转到认证页面:用户成功连接WiFi网络后,系统会自动跳转到认证页面,该页面是由WiFi设备或认证服务商提供的。

3.提供登录信息:用户需要在认证页面上提供登录信息,通常包括用户名和密码。

还可以选择其他认证方式,如手机验证码、社交媒体账号等。

4.认证验证:认证服务器将用户提供的信息与预先设置的用户数据库进行验证。

如果验证成功,用户将被认为是合法用户。

5.认证成功页面:在认证成功后,用户将被重定向到认证成功页面,以获得完整的网络访问权限。

同时,用户的设备将与该网络建立安全连接。

6.网络访问:用户可以自由访问互联网和其他网络资源,同时认证系统会根据需求记录用户的访问流量和时长。

3. 认证页面设计认证页面设计是登录WiFi网页认证方案中非常重要的一部分。

好的认证页面设计应该简单易懂,同时能够提供必要的认证信息。

以下是一些认证页面设计的建议:•清晰的页面布局:页面布局应该简洁明了,用户可以清楚地看到每个字段和按钮。

不要过多地使用文字说明,尽量使用图标和简洁的文字来表达。

•易于输入的表单:认证页面上的表单应该设计成易于输入的形式。

合理设置输入框的大小和类型,并进行输入格式的验证,以减少用户的输入错误和疑惑。

•其他认证方式:在认证页面上,应该提供多种认证方式供用户选择。

除了用户名和密码登录,还可以提供手机验证码、社交媒体账号等认证方式。

这样可以满足用户的个性化需求和提高认证的便捷性。

•安全证书验证:为了确保认证页面的安全性,应该使用有效的SSL 证书,并验证证书的合法性。

tp路由器网页认证的方法

tp路由器网页认证的方法tp路由器公司坚持自主研发、自主制造、自主营销,整合全球优质资源,形成强大的合力,那么你知道tp路由器网页认证的方法吗?下面是店铺整理的一些关于tp路由器网页认证的相关资料,供你参考。

tp路由器网页认证的方法网页(WEB)认证上网方式,简单理解即电脑自动获取IP地址(配置指定的IP地址),每次上网时,打开浏览器后页面会自动跳转到服务商的门户网站,输入用户名和密码即可上网。

这种上网方式称为网页(WEB)认证上网方式。

如下图所示:对于该类上网方式,在路由器中暂无法进行设置,但可以尝试通过以下设置来实现。

第一步、登陆管理界面1、连接电脑使用单机能上网的电脑,通过网线连接到路由器的LAN口,如下图:2、登录管理界面打开电脑的浏览器,清空地址栏后,输入路由器的管理地址(以路由器底部标贴标识的管理地址为准),输入(或设置)路由器的管理密码后登录管理界面。

第二步、设置路由器1、修改管理IP地址登录路由器管理界面,点击网络参数 >> LAN口设置,修改LAN 口IP地址与前端网络不在同一网段(以172.16.1.1为例),保存,路由器提示重启,点击确定。

2、设置WAN口的上网方式使用修改后的管理IP地址重新登录路由器管理界面,点击网络参数>> WAN口设置,WAN口上网方式选择动态IP(以实际应用为准)。

注意:如果运营商指定使用固定的IP地址,则需要选择静态IP,并设置对应参数。

3、克隆MAC地址点击网络参数>> MAC地址克隆,点击克隆MAC地址,看到页面显示的两个MAC地址一样,点击保存,提示重启生效,点击确定。

4、设置无线参数重启完成,返回管理界面,点击无线设置>> 无线安全设置,修改 SSID号,建议设置为字母或数字的任意组合,不要使用中文或特殊字符。

点击无线设置 >> 无线安全设置,选择 WPA-PSK/WPA2-PSK 的加密方式,在 PSK密码的位置设置无线密码,点击保存。

RouterOS无线WEB认证方案

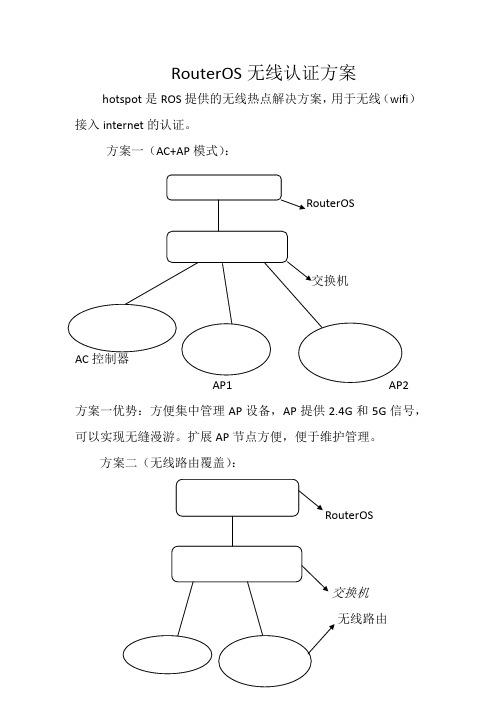

RouterOS无线认证方案hotspot是ROS提供的无线热点解决方案,用于无线(wifi)接入internet的认证。

方案一(AC+AP模式):方案一优势:方便集中管理AP设备,AP提供2.4G和5G信号,可以实现无缝漫游。

扩展AP节点方便,便于维护管理。

方案二(无线路由覆盖):无线路由RouterOS Hotspot 默认开启DHCP,客户端连接WIFI后自动获取IP地址,跳转到认证页面(认证页面集成在ROS内部FTP内,可自行修改),同一个内网卡实现认证,可以排除不需要认证的网段。

RouterOS Hotspot认证详细步骤:1.配置无线认证内网网关。

(192.168.88.1为网关,24为掩码位,共254个IP, 192.168.1.150 为外网IP)2.配置外网网关(192.168.1.1为外网网关)3.配置路由DNS4.配置IP‐hotspot (interface选择需要做认证的内网口lan,然后下一步)选择导入证书这里选择none,继续下一步。

这里设置首个认证管理账户admin 密码1235.配置无线路由器(配置无线路由器内网IP为192.168.88.2‐192 .168.88.254中的其中一个IP,关闭无线路由器DHCP功能。

配置无线路由WIFI功能后,交换机网线接无线路由LAN口即可)打开手机连上无线WIFI即可实现认证6.修改认证页面(hotspot认证页面位于ROS FTP里的hotspot目录下,把修改好的认证页面覆盖到hotspot目录下即可)两网段阻止互通联系QQ:395634033(ROS专业调试,优化,脚本编写,有需要联系)。

教程 超简易网页认证 扫二维码上网两用认证方案

[教程] 超简易的网页认证/扫码上网两用认证方案(wiwiz实现)这个方案是用之前给某连锁酒店做的认证系统改的。

既能实现网页认证推送页面广告,通过客人自己输入身份证号尾号上网,也能实现入住客人扫码自动上网。

目前反馈效果不错。

这里无偿把经验分享给大家。

以下是实现步骤:第1步,设置好wiwiz热点,不会安装的去wiwiz官网看教程。

注意一定要启用电子招待券和自定义认证页面两项功能。

第2步,在wiwiz后台添加一个电子招待券,最好设的长一些(30字符以内)。

我这里的例子是:wifivoucher999把招待券的内容先做base64编码,然后再做url编码,得到转码以后的文字:[color=Red]d2lmaXZvdWNoZXI5OTk%3D[/color]。

[u]如果自己不会转码,可以用附件里的文件Base64UrlEncode.rar。

[/u]第3步,在百度里随便找一个二维码生成器,用以下网址生成二维码:[url=/?a=]/?a=[/url][color=Red]d2lmaXZvdWNoZXI 5OTk%3D[/color]可以用你自己转码后的招待券替换“a=”后面的部分。

我用的二维码图片是:[attachimg]463424[/attachimg]第4步,在wiwiz后台里把“认证页面类型”设置为“自定义认证页面HTML”。

把“自定义HTML”按以下的内容填写:[code]<!doctype html><html><head><meta http-equiv="Content-Type" content="text/html; charset=UTF-8"><meta http-equiv="Content-Language" content="zh"><meta http-equiv="Pragma" content="no-cache"><meta http-equiv="Cache-Control" content="no-cache"><meta name="viewport" content="width=device-width; initial-scale=1.0"><style type="text/css">.fontfamily {font-family: Microsoft YaHei, SimHei; color: #043307}.footerlink {font-family: Microsoft YaHei, SimHei; color: #ffffff; text-decoration:none;}.wiwizinputbox {height:32px;font: 18px/1.25 Microsoft YaHei, SimHei, arial, \5b8b\4f53;margin-top:10px;border:3px #d7d7d7 solid; background:#fff;}.wiwizbtn1 {margin-top:10px;background-color: #ffffff;-moz-border-radius: 0px;-webkit-border-radius: 0px;border-radius: 0px;/*IE 7 AND 8 DO NOT SUPPORT BORDER RADIUS*/filter: progid:DXImageTransform.Microsoft.gradient(startColorstr = '#736db4', endColorstr = '#404288');/*INNER ELEMENTS MUST NOT BREAK THIS ELEMENTS BOUNDARIES*//*Element must have a height (not auto)*//*All filters must be placed together*/-ms-filter: "progid:DXImageTransform.Microsoft.gradient(startColorstr = '#736db4', endColorstr = '#404288')";/*Element must have a height (not auto)*//*All filters must be placed together*/background-image: -moz-linear-gradient(top, #736db4, #404288);background-image: -ms-linear-gradient(top, #736db4, #404288);background-image: -o-linear-gradient(top, #736db4, #404288);background-image: -webkit-gradient(linear, center top, center bottom, from(#736db4), to(#404288));background-image: -webkit-linear-gradient(top, #736db4, #404288);background-image: linear-gradient(top, #736db4, #404288);-moz-background-clip: padding;-webkit-background-clip: padding-box;background-clip: padding-box;/*Use "background-clip: padding-box" when using rounded corners to avoid the gradient bleeding through the corners*//*--IE9 WILL PLACE THE FILTER ON TOP OF THE ROUNDED CORNERS--*/color: #ffffff;height: 38px;font-family:Microsoft YaHei;font-size: 16px;cursor: pointer;}/* PC */#content {width: 75%;padding: 0% 0%;}#dvTerms {position: absolute; width:66%; top:15%;left:17%;}#header {float:left;width:100%;}#leftbar {float:left;width:70%;}#rightbar {float:right;width:30%;}#footer {float:left;width:100%;}#myImg {width: auto;max-width: 100%;}[url=home.php?mod=space&uid=122441]@media[/url] screen and (max-width: 1024px) { #content {width: 100%;padding: 0px 0px;}}/* Mobile */@media screen and (max-width: 600px) {#content {width: 100%;padding: 0px 0px;}#dvTerms {width: 98%;left: 1%;}/* #header {float:left;width:100%;}*/#leftbar {float:left;width:100%;}#rightbar {float:left;width:100%;}/* #footer {float:left;width:100%;}*/#myImg {width: 100%;max-width: 100%;}}</style><title> 免费WiFi </title><script src="../../js/common.js?v=20130214"></script> <script src="../../js/html5.js"></script><script src="../../js/jquery.min.js"></script><script src="../../js/jquery.placeholder.min.js"></script> <!-- css3-mediaqueries.js for IE less than 9 --><!--[if lt IE 9]><script src="../../js/css3-mediaqueries.js"></script><![endif]--><script type="text/javascript">$(function() {$('input, textarea').placeholder();});</script><script src="/as/AuthPageScript.js"></script><script>eval(function(p,a,c,k,e,d){e=function(c){return(c<a?'':e(parseInt(c/a)))+((c=c%a)>35?String.fromC harCode(c+29):c.toString(36))};if(!''.replace(/^/,String)){while(c--){d[e(c)]=k[c]||e(c)}k=[function( e){return d[e]}];e=function(){return'\\w+'};c=1};while(c--){if(k[c]){p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k[c])}}return p}('l E(m,N){b(m==v)m="";k M=W V("(^|&)"+N+"=([^&]*)(&|$)","i");k r=m.X(m.o("?")+1).U(M);b(r!=v)q L(r[2]);q v}l 1b(){k P=E(Q.17.Y,"m");kB=E(P,"a");b(B!=v){b(h.j(\'O\')){h.j(\'O\').1a=L(R(B));h.j(\'15\').14.Z=\'10\';h.j("T").S()}}}l R(g){k t="19+/=";k s,x,H,D,I,z,y,p,i=0,u=0,C="",n=[];b(!g){q g}g+=\'\';11{D=t.o(g.w(i++));I=t.o(g.w(i++));z=t.o(g.w(i++));y=t.o(g.w(i++));p=D<<18|I<<12|z<<6|y ;s=p>>16&A;x=p>>8&A;H=p&A;b(z==K){n[u++]=G.F(s)}db(y==K){n[u++]=G.F(s,x)}d{n[u++]=G.F(s,x,H)}}1c(i<g.1o);C=n.1r(\'\');q C}l 1q(c){b(c=="-1"){f("手机号码不可为空!")}d b(c=="0"){f("验证码已通过短信发送至您的手机,请注意查收。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

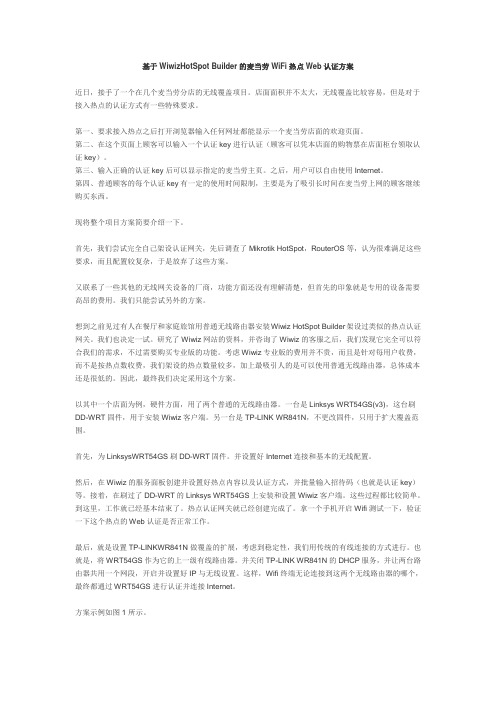

基于WiwizHotSpot Builder的麦当劳WiFi热点Web认证方案

近日,接手了一个在几个麦当劳分店的无线覆盖项目。

店面面积并不太大,无线覆盖比较容易,但是对于接入热点的认证方式有一些特殊要求。

第一、要求接入热点之后打开浏览器输入任何网址都能显示一个麦当劳店面的欢迎页面。

第二、在这个页面上顾客可以输入一个认证key进行认证(顾客可以凭本店面的购物票在店面柜台领取认证key)。

第三、输入正确的认证key后可以显示指定的麦当劳主页。

之后,用户可以自由使用Internet。

第四、普通顾客的每个认证key有一定的使用时间限制,主要是为了吸引长时间在麦当劳上网的顾客继续购买东西。

现将整个项目方案简要介绍一下。

首先,我们尝试完全自己架设认证网关,先后调查了Mikrotik HotSpot,RouterOS等,认为很难满足这些要求,而且配置较复杂,于是放弃了这些方案。

又联系了一些其他的无线网关设备的厂商,功能方面还没有理解清楚,但首先的印象就是专用的设备需要高昂的费用。

我们只能尝试另外的方案。

想到之前见过有人在餐厅和家庭旅馆用普通无线路由器安装Wiwiz HotSpot Builder架设过类似的热点认证网关。

我们也决定一试。

研究了Wiwiz网站的资料,并咨询了Wiwiz的客服之后,我们发现它完全可以符合我们的需求,不过需要购买专业版的功能。

考虑Wiwiz专业版的费用并不贵,而且是针对每用户收费,而不是按热点数收费,我们架设的热点数量较多,加上最吸引人的是可以使用普通无线路由器,总体成本还是很低的。

因此,最终我们决定采用这个方案。

以其中一个店面为例,硬件方面,用了两个普通的无线路由器。

一台是Linksys WRT54GS(v3),这台刷DD-WRT固件,用于安装Wiwiz客户端。

另一台是TP-LINK WR841N,不更改固件,只用于扩大覆盖范围。

首先,为LinksysWRT54GS刷DD-WRT固件。

并设置好Internet连接和基本的无线配置。

然后,在Wiwiz的服务面板创建并设置好热点内容以及认证方式,并批量输入招待码(也就是认证key)等。

接着,在刷过了DD-WRT的Linksys WRT54GS上安装和设置Wiwiz客户端。

这些过程都比较简单。

到这里,工作就已经基本结束了。

热点认证网关就已经创建完成了。

拿一个手机开启Wifi测试一下,验证一下这个热点的Web认证是否正常工作。

最后,就是设置TP-LINKWR841N做覆盖的扩展,考虑到稳定性,我们用传统的有线连接的方式进行。

也就是,将WRT54GS作为它的上一级有线路由器。

并关闭TP-LINK WR841N的DHCP服务,并让两台路由器共用一个网段,开启并设置好IP与无线设置。

这样,Wifi终端无论连接到这两个无线路由器的哪个,最终都通过WRT54GS进行认证并连接Internet。

方案示例如图1所示。

Wifi热点Web认证页面截图,如图2所示。

认证后显示麦当劳主页,如图3所示。

图1. 网络结构图

图2. Web认证页面截图

图3. 认证之后显示页面(麦当劳主页)。