Linux audit【daemon配置篇

linux中守护进程的方法

linux中守护进程的方法Linux中的守护进程方法在Linux系统中,守护进程(daemon)是一种在后台运行的进程,它独立于终端并且没有控制终端。

守护进程通常用于在系统引导时启动,并在系统运行期间一直运行,以提供某种服务或执行特定的任务。

本文将介绍Linux中守护进程的方法。

1. 使用nohup命令nohup命令用于在退出终端后继续运行进程。

通过在命令前添加nohup,可以将进程转变为守护进程。

例如:```nohup command &```其中,command是要运行的命令。

通过在命令的末尾添加&符号,可以将其放入后台运行。

2. 使用systemd服务systemd是Linux系统中的一个系统和服务管理器。

通过创建systemd服务单元文件,可以将进程设置为守护进程。

首先,在`/etc/systemd/system/`目录下创建一个以.service为后缀的文件,例如`mydaemon.service`。

然后,在文件中定义服务的相关信息,包括服务的名称、描述、启动命令等。

最后,使用systemctl命令来启动、停止或管理服务。

例如:```systemctl start mydaemon.service```3. 使用upstartupstart是一种Linux系统初始化和事件处理系统。

通过创建upstart配置文件,可以将进程设置为守护进程。

首先,在`/etc/init/`目录下创建一个以.conf为后缀的文件,例如`mydaemon.conf`。

然后,在文件中定义进程的相关信息,包括进程的启动条件、启动命令等。

最后,使用start、stop等命令来管理进程。

例如:```start mydaemon```4. 使用supervisorsupervisor是一个基于Python开发的进程管理工具。

通过创建supervisor配置文件,可以将进程设置为守护进程。

首先,在`/etc/supervisor/conf.d/`目录下创建一个以.conf为后缀的文件,例如`mydaemon.conf`。

linux关于文件审计的配置

linux关于文件审计的配置文件审计是一种对于系统中所有的文件进行记录并分析其变化的过程,以确定其是否符合各种安全和合规性要求。

在Linux操作系统中,文件审计可以通过配置文件和工具设定来实现。

1. 安装审计工具包:在安装Linux操作系统时,可以选择将审计工具包安装进系统中。

如果没有安装,可以使用以下命令进行安装:```terminalsudo apt-get install auditd```安装完成后需要确保auditd守护进程在运行。

可以使用以下命令:2. 配置audit规则文件:除非有经验的用户,否则不建议直接修改原始的audit规则文件。

而是可以从/etc/audit/rules.d/目录中创建一个自定义规则文件。

可以使用以下命令创建:然后使用以下命令编辑规则文件:在文件中写入所需规则,例如:```text-a always,exit -F arch=b64 -S fchmod -S fchmodat -S fchown -S fchownat -S unlink -S unlinkat -S rename -S renameat -F dir=/tmp -F perm=600 -k mydel```3. 启用文件审计:启用文件审计后,可以使用以下命令开始审计:如果需要停止审计,可以使用命令:文件审计工具:1.audispd:audispd是一个基于插件架构的审计事件处理程序。

当audit记录事件时,它会通过该程序发送到系统日志中。

如果需要此功能,可以使用以下命令安装:auditd是一个Linux系统内核的守护进程,用于对系统的登录、资源变化、权限更改等进行记录。

auditd工具可用于初始化所需文件和目录,以便可以开始使用审核器程序。

3.aureport:aureport是一个用于查看和报告Linux审计事件的工具。

它可以使用以下命令安装:4.auditctl:总之,文件审计可帮助用户监控Linux系统中对文件的操作,确保安全性和合规性。

Linuxaudit【daemon配置篇

Linuxaudit【daemon配置篇本文主要介绍auditd的配置。

audit daemon的主要配置文件有两个,一个是/etc/sysconfig/auditd, 另一个是/etc/audit/auditd.conf./etc/sysconfig/auditd---->配置auditd运行时的环境•AUDITD_LANG--->auditd运行时的locale•AUDITD_DISABLE_CONTEXTS---->不监控系统调用/etc/audit/auditd.conf---->配置auditd运行时的功能,格式val = value•log_file, log_format, log_group--->log_file标示日志存放路径,log_format标示日志记录格式,log_group 日志的属主。

log_format 有两种格式一种是raw,记录内核发送的原始格式,一种是nolog,也就是日志不会被写到硬盘。

注:如果你想使用aureport生成报告的话,请使用raw格式。

•priority_boost--->设置auditd的优先启动级,默认是4,具有较高的优先级启动,0的话是正常顺序启动。

ps aux的显示来观察auditd的启动优先级root 3318 0.0 0.0 12516 764 ? S<sl Mar25 0:00 auditdS<sl S表示进程正在睡眠,<表示具有较高的优先级,s表示多进程l表示多线程•flush and freq ---->flush的可选值为none(日志不写到磁盘), incremental (日志写到磁盘,freq指定多少记录开始写到磁盘),data(保持部分数据和磁盘的一直同步),sync(每次记录都写到磁盘)。

freq和 incremental可选值一起使用,表示多少条记录一组写到磁盘。

linux audit详解

linux audit详解Linux Audit是一种用于监控和分析Linux系统上发生的事件的工具,可以帮助管理员了解和分析系统中的安全相关事件。

它主要通过三个部分工作:内核模块、auditd进程和命令行工具。

1. 内核模块:内核模块负责监听系统调用,记录有价值的事件。

这些事件包括系统调用、文件访问、权限变更等。

内核模块将收集到的审计事件发送给auditd进程。

2. auditd进程:auditd(audit daemon)是一个后台运行的进程,负责将内核模块收集的审计事件写入磁盘。

默认情况下,审计事件会被写入到“/var/log/audit/audit.log”文件。

auditd还负责定期清理旧的审计日志,以节省存储空间。

3. 命令行工具:Linux Audit提供了多个命令行工具,用于分析和处理审计日志。

这些工具包括:- aureport:展示审计事件的汇总报告,可以根据事件类型、时间范围等条件进行筛选。

- ausearch:在审计日志中搜索特定事件。

- aupolicy:查看和配置审计策略。

- auditctl:控制审计服务的启动、停止和配置。

Linux Audit的优势在于它能实时监控系统事件,帮助管理员发现潜在的安全问题。

例如,通过分析审计日志,可以检测到多次失败的登录尝试、用户对系统文件的不成功访问等异常行为。

此外,Linux Audit 符合强制访问控制(MAC)原则,可以对系统资源进行更严格的控制。

总之,Linux Audit是一个强大的安全监控工具,可以帮助管理员保障系统的安全性和稳定性。

通过内核模块、auditd进程和命令行工具,它可以实时收集、分析和处理系统事件,为管理员提供有关安全状况的详细信息。

linuxaudit审计(2)--audit启动

linuxaudit审计(2)--audit启动1、启动audit内核模块有些系统audit的内核模块时默认关闭的。

可以查看/proc/cmdline,看audit=0,如果为0,则默认不启动audit。

通过设置/boot/grub2/grub.cfg⽂件,使audit=1,或者去掉audit=0,然后重启系统,使audit内核模块启动。

再次查看/proc/cmdline已修改为audit=1。

如果audit的内核模块启动了,⽤auditctl -s查询enabled为1,但是⽤户空间的auditd守护进程没有运⾏,审计⽇志⽆⼈接管,就会被写到/var/log/messages中。

2、启动auditd守护进程我们习惯使⽤systemctl start xxx来启动⼀个服务,但是auditd⼿册中,明确指出使⽤service命令是唯⼀⼀个正确开启auditd守护进程的⽅式。

使⽤systemctl只是enable,status这两个动作可以。

正常⼀个服务,我们使⽤service xx start时都会显⽰Redirecting to /bin/systemctl start xxx.service。

我们可以通过which service来查看这个命令的源⽂件,/usr/sbin/service。

这⾥对于不同的情况,有不同的处理。

1)/etc/init.d⽬录下有这个服务;2)/usr/libexec/initscripts/legacy-actions⽬录下有这个服务;3)除了以上两种情况,其他情况下会定向到systemctl cmd xxx.service。

auditd属于第⼆种情况,/usr/libexec/initscripts/legacy-actions⽬录有auditd⽬录,如下:linux-xdYUnA:/usr/libexec/initscripts/legacy-actions/auditd # lscondrestart restart resume rotate stop1)设置开机启动/不启动systemctl enable auditdsystemctl disable auditd2)stopservice auditd stop3) reloadservice auditd reload重新加载auditd的配置⽂件/etc/audit/auditd.conf。

linux关于文件审计的配置

linux关于文件审计的配置在Linux中,文件审计是一项非常重要的安全措施,可以帮助管理员监控系统中的所有文件访问、修改和删除操作,从而及时发现并防止安全漏洞的发生。

为了配置文件审计,您可以按照以下步骤进行操作:1. 安装Auditd软件包:在大多数Linux发行版中,Auditd已经包含在默认软件源中,因此您可以通过运行以下命令来安装Auditd: sudo apt-get install auditd # Debian/Ubuntusudo yum install auditd # CentOS/Fedora/RHEL2. 启用Auditd服务:在安装成功后,您需要启用Auditd服务并设置为自动启动。

您可以使用以下命令来完成此操作:sudo systemctl enable auditd.servicesudo systemctl start auditd.service3. 配置审计规则:在启用Auditd服务后,您需要定义审计规则以确定要监视的文件或目录以及要记录的事件类型。

您可以使用以下命令来配置审计规则:sudo auditctl -w /path/to/file/or/directory -p permissions -k keyword-w:指定要监视的文件或目录路径-p:指定要记录的事件类型(r=read, w=write, x=execute,a=attribute, d=delete)-k:指定一个关键字,用于标识此规则(可选)例如,以下命令将监视所有对“/etc/passwd”文件的修改操作,并使用“passwd-change”关键字标识该规则:sudo auditctl -w /etc/passwd -p w -k passwd-change4. 查看审计日志:当有文件访问、修改或删除操作发生时,Auditd将记录相关事件,并将其保存在/var/log/audit/audit.log 文件中。

SUSE Linux Audit使用说明

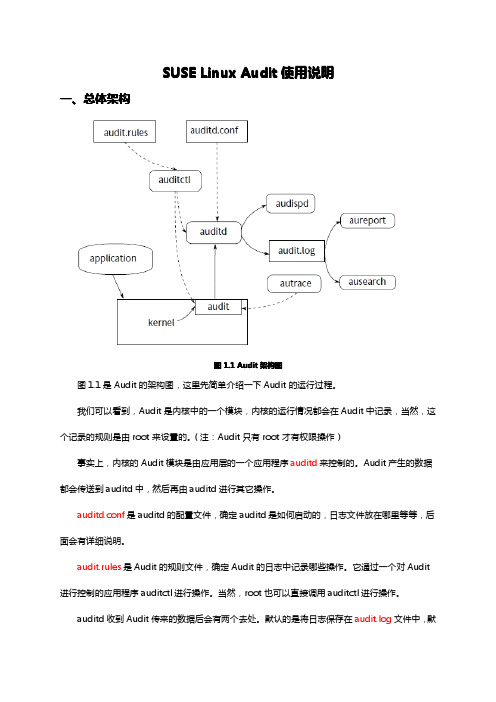

SUSE Linux Audit使用说明总体架构一、一、总体架构图1.1Audit架构图图1.1是Audit的架构图,这里先简单介绍一下Audit的运行过程。

我们可以看到,Audit是内核中的一个模块,内核的运行情况都会在Audit中记录,当然,这个记录的规则是由root来设置的。

(注:Audit只有root才有权限操作)事实上,内核的Audit模块是由应用层的一个应用程序auditd来控制的。

Audit产生的数据都会传送到auditd中,然后再由auditd进行其它操作。

auditd.conf是auditd的配置文件,确定auditd是如何启动的,日志文件放在哪里等等,后面会有详细说明。

audit.rules是Audit的规则文件,确定Audit的日志中记录哪些操作。

它通过一个对Audit 进行控制的应用程序auditctl进行操作。

当然,root也可以直接调用auditctl进行操作。

auditd收到Audit传来的数据后会有两个去处。

默认的是将日志保存在audit.log文件中,默认路径/var/log/audit/audit.log。

另一个通过audispd将日志进行分发。

aureport是简单的查看audit.log的工具;ausearch是日志搜索工具。

这里也有类似strace的程序追踪工具autrace,该工具还是只能在root下运行。

追踪结果记录在audit.log中,一般使用ausearch搜索查看。

各构件说明二、各构件说明二、auditd.conf的配置)的配置(auditd.conf1.auditd的配置(配置文件的路径:/etc/auditd.conf一般来讲,配置文件的默认值如下:log_file=/var/log/audit/audit.loglog_format=RAWpriority_boost=3flush=INCREMENTALfreq=20num_logs=4dispatcher=/usr/sbin/audispddisp_qos=lossymax_log_file=5max_log_file_action=ROTATEspace_left=75space_left_action=SYSLOGaction_mail_acct=rootadmin_space_left=50admin_space_left_action=SUSPENDdisk_full_action=SUSPENDdisk_error_action=SUSPEND——————————————华丽的分割线————————————————log_file就是日志文件的存放路径。

linux中daemon参数-c的作用_概述及解释说明

linux中daemon参数-c的作用概述及解释说明1. 引言1.1 概述本篇文章将重点介绍Linux 下的daemon 参数-c 的作用,并进行详细的解释和说明。

在Linux 中,daemon 参数-c 是一个非常重要且常用的选项,它可以对系统运行效果产生显著影响。

理解和熟悉-c 参数的功能对于系统管理员和开发人员来说是至关重要的。

1.2 文章结构本文将分为四个主要部分来阐述daemon 参数-c 的作用:引言、daemon 参数-c 的概述、解释说明以及结论。

在引言部分中,我们将对文章整体结构进行简单介绍。

接下来,在概述部分,我们将详细介绍daemon 参数的含义以及-c 参数所代表的特定功能。

在解释说明部分,我们将探讨-c 参数对系统运行效果产生影响的原理,并提供使用示例和实际案例分析。

最后,在结论部分中,我们将总结daemon 参数-c 的重要性和价值,并给出相关的启示和建议。

最后,文章会以一个简短但有力的结束语作为收尾。

1.3 目的本文旨在帮助读者全面了解并掌握Linux 中daemon 参数-c 的作用与应用场景。

理解这一参数对于正确配置和优化系统以及解决相关问题至关重要。

通过本文的阅读,读者将深入了解-c 参数的原理与功能,并能够在实际的系统运维和开发中灵活运用该参数,提高工作效率并确保系统的稳定性和性能优化。

以上是“1. 引言”部分的内容,如果需要文章继续完善,请继续提问。

2. daemon参数-c的作用概述:2.1 daemon参数介绍:在Linux系统中,daemon是指在后台运行的一类进程或服务。

它们通常是无需用户交互、长时间运行,并提供特定功能的程序。

daemon进程通过守护进程管理器启动,可以在系统启动时自动启动,并且会在后台持续运行。

2.2 -c参数的含义:在Linux中,-c参数用于指定daemon进程运行时使用的配置文件或配置选项。

通过传递-c参数,我们可以告诉daemon进程加载指定的配置信息,以便正确地执行其功能。

Linux的审计功能(Audit)

Linux的审计功能(audit)Linux内核有用日志记录事件的能力,比如记录系统调用和文件访问。

然后,管理员可以评审这些日志,确定可能存在的安全裂口,比如失败的登录尝试,或者用户对系统文件不成功的访问。

这种功能称为Linux审计系统,在Red Hat Enterprise Linux 5中已经可用。

要使用Linux Auditing System,可采用下面的步骤:(1) 配置审计守护进程。

(2) 添加审计规则和观察器来收集所需的数据。

(3) 启动守护进程,它启用了内核中的Linux Auditing System并开始进行日志记录。

(4) 通过生成审计报表和搜索日志来周期性地分析数据。

本章将详细讨论各个部分。

配置审计守护进程Red Hat Enterprise Linux 5内核中的Linux Auditing System默认是关闭的。

当启动审计守护进程时,启用这个内核特性。

要在启动时不通过守护进程auditd来启用Linux Auditing System,只需用audit= 1参数来引导。

如果这个参数设置为1,而且auditd没有运行,则审计日志会被写到/var/log/messages中。

要使用auditd和实用程序来生成日志文件报表,必须安装audit RPM程序包。

用了auditd,管理员就可以定制产生的审计日志。

下面只是一部分可用的自定义配置:● 设置审计消息的专用日志文件● 确定是否循环使用日志文件● 如果日志文件的启动用掉了太多磁盘空间则发出警告● 配置审计规则记录更详细的信息● 激活文件和目录观察器这些设置值及更多设置值位于/etc/audit/auditd.conf文件中,它包含修改审计守护进程的行为的选项。

每个选项均应在独立的一行上,后面跟着等于号(=)和这个选项的值。

<默认审计守护进程参数>:## This file controls the configuration of the audit daemon#log_file = /var/log/audit/audit.loglog_format = RAWpriority_boost = 3flush = INCREMENTALfreq = 20num_logs = 4dispatcher = /sbin/audispddisp_qos = lossymax_log_file = 5max_log_file_action = ROTATEspace_left = 75space_left_action = SYSLOGaction_mail_acct = rootadmin_space_left = 50admin_space_left_action = SUSPENDdisk_full_action = SUSPENDdisk_error_action = SUSPEND可以配置下面这些选项:log_file审计日志文件的完整路径。

Linux系统audit审计

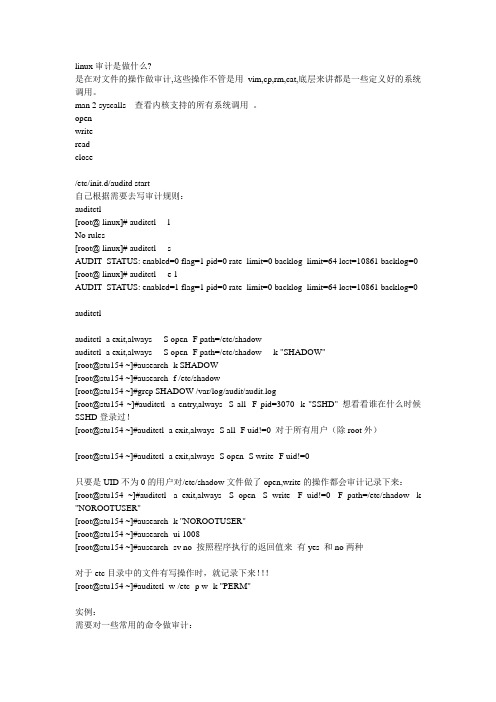

linux审计是做什么?是在对文件的操作做审计,这些操作不管是用vim,cp,rm,cat,底层来讲都是一些定义好的系统调用。

man 2 syscalls 查看内核支持的所有系统调用。

openwritereadclose/etc/init.d/auditd start自己根据需要去写审计规则:auditctl[root@ linux]# auditctl -lNo rules[root@ linux]# auditctl -sAUDIT_STATUS: enabled=0 flag=1 pid=0 rate_limit=0 backlog_limit=64 lost=10861 backlog=0 [root@ linux]# auditctl -e 1AUDIT_STATUS: enabled=1 flag=1 pid=0 rate_limit=0 backlog_limit=64 lost=10861 backlog=0 auditctlauditctl -a exit,always -S open -F path=/etc/shadowauditctl -a exit,always -S open -F path=/etc/shadow -k "SHADOW"[root@stu154 ~]#ausearch -k SHADOW[root@stu154 ~]#ausearch -f /etc/shadow[root@stu154 ~]#grep SHADOW /var/log/audit/audit.log[root@stu154 ~]#auditctl -a entry,always -S all -F pid=3070 -k "SSHD" 想看看谁在什么时候SSHD登录过![root@stu154 ~]#auditctl -a exit,always -S all -F uid!=0 对于所有用户(除root外)[root@stu154 ~]#auditctl -a exit,always -S open -S write -F uid!=0只要是UID不为0的用户对/etc/shadow文件做了open,write的操作都会审计记录下来:[root@stu154 ~]#auditctl -a exit,always -S open -S write -F uid!=0 -F path=/etc/shadow -k "NOROOTUSER"[root@stu154 ~]#ausearch -k "NOROOTUSER"[root@stu154 ~]#ausearch -ui 1008[root@stu154 ~]#ausearch -sv no 按照程序执行的返回值来有yes 和no两种对于etc目录中的文件有写操作时,就记录下来!!![root@stu154 ~]#auditctl -w /etc -p w -k "PERM"实例:需要对一些常用的命令做审计:ls bash ps insmod[root@stu154 ~]#auditctl -a exit,always -S all -F path=/bin/insmod -F perm=rwa [root@stu154 ~]#auditctl -a exit,always -S all -F path=/bin/ps -F perm=rwa [root@stu154 ~]#auditctl -a exit,always -S all -F path=/bin/ls -F perm=rwa [root@stu154 ~]#auditctl -a exit,always -S all -F path=/bin/bash -F perm=rwa-----------------------------------对/lib/modules/$(uname -r)[root@mail ~]# auditctl -a exit,always -S write -F dir=/lib/modules/2.6.18-128.el5/。

Linuxaudit【规则设置篇】

Linuxaudit【规则设置篇】前面两篇博文介绍了Linux audit的架构,以及守护auditd的配置。

让audit真正的为我们服务,还需要配置audit的规则,也就是说我们要audit什么样的事件,具体什么事件需要audit来监控跟实际的应用有关。

这里主要介绍audit的规则配置工具auditctl和文件配置方法/etc/audit/audit.rules.这里首先介绍auditctl的应用,具体使用指南查看man auditctl。

auditctl的man 描述说明这个工具主要是用来控制audit系统行为,获取audit系统状态,添加或者删除audit系统的规则。

控制audit系统行为和获取audit系统状态参数:•-s 或者auditd 状态auditctl -s 显示:AUDIT_STATUS: enabled=1 flag=1 pid=2792 rate_limit=0 backlog_limit=320 lost=0 backlog=0•-e [0|1|2] 设置audit使能标识, 0 表示临时关闭audit,1 表示启用audit,2表示锁住audit规则配置文件,这条命令一般设这在audit.rules的最后一条,任何人试图修改audit规则都会被记录,并且禁止修改。

我们先运行auditctl -e 1 显示:AUDIT_STATUS: enabled=1 flag=1 pid=2792 rate_limit=0 backlog_limit=320 lost=0 backlog=0;我们运行auditctl -e 0 显示AUDIT_STATUS: enabled=0 flag=1 pid=2792 rate_limit=0 backlog_limit=320 lost=0 backlog=0 这里我们看到不同的参数只是修改了enabled项•-f [0|1|2]控制失败标识。

linux audit用法 -回复

linux audit用法-回复“Linux Audit用法”作为主题,将在本文中一步一步回答有关该主题的问题。

第一步:了解Linux Audit首先,我们需要了解什么是Linux Audit。

Linux Audit是一个安全审计工具,用于监控系统中的各种事件和活动。

它可以帮助管理员识别潜在的安全威胁和问题,并提供相关的日志记录。

第二步:安装Linux Audit在大多数Linux分发版中,Linux Audit默认是预安装的。

如果您的系统上没有安装它,您可以使用包管理工具(如apt、yum等)安装。

在Debian或Ubuntu上,您可以使用以下命令安装:sudo apt-get updatesudo apt-get install auditd在Red Hat或CentOS上,您可以使用以下命令安装:sudo yum install audit第三步:配置Linux Audit一旦安装完Linux Audit,您需要配置它以监视感兴趣的事件。

配置文件位于“/etc/audit/auditd.conf”。

您可以使用编辑器(如vi或nano)打开此文件,并对其中的参数进行更改。

以下是一些常见的配置选项:- log_file:指定日志文件的位置。

- log_format:指定日志文件的格式。

- num_logs:指定日志文件的数量。

- max_log_file:指定每个日志文件的最大大小。

- space_left:指定文件系统上必须保留的空间。

- flush反向指定审计日志的刷新频率。

- admin_email:指定管理员的电子邮件地址。

您可以根据自己的需求进行适当的配置更改。

配置文件中还提供了很多其他选项,您可以根据需要调整它们。

第四步:启动和停止Linux Audit一旦完成配置,您可以使用以下命令启动Linux Audit:sudo service auditd start如果您要停止Linux Audit,可以使用以下命令:sudo service auditd stop第五步:查看审计日志完成以上步骤后,Linux Audit将开始记录系统中的各种事件和活动。

the audit daemon is exiting

the audit daemon is exitingAudit守护程序(audit daemon)是一个重要的安全工具,用于跟踪和记录系统上的各种活动。

当我们看到“the audit daemon is exiting”这样的信息时,意味着Audit守护程序即将退出运行。

在本文中,我将深入探讨此信息的背后含义,并一步一步回答相关问题。

第一步:什么是Audit守护程序?Audit守护程序是一个用于跟踪、监视和记录系统活动的工具。

它可以检测系统上所有的用户和进程活动,包括登录、文件访问和权限更改等。

与传统的日志记录工具不同,Audit守护程序可以提供更详细和全面的审计信息,有助于发现潜在的安全威胁和问题。

第二步:为什么Audit守护程序会退出?当我们看到“the audit daemon is exiting”这样的信息时,表示Audit 守护程序即将退出运行。

它可能由于以下原因之一而退出:1. 配置错误:Audit配置文件可能包含错误或不完整的信息,导致守护程序无法正常启动或运行。

配置错误可能包括语法错误、无效参数或格式错误等。

2. 资源限制:系统资源限制,例如内存或文件描述符限制,可能导致守护程序无法继续执行。

如果Audit守护程序超过了系统资源限制,它可能会自动退出以避免系统崩溃或其他问题。

3. 编译或运行错误:Audit守护程序本身可能存在编译或运行时的错误。

这可能与系统环境、软件版本或其他依赖项有关。

4. 安全策略更改:系统管理员可能已经更改了安全策略,包括禁用或重新配置了Audit守护程序。

在某些情况下,系统管理员可能会选择暂时关闭Audit以进行其他系统维护工作。

第三步:如何解决Audit守护程序退出问题?下面是一些可能的解决方法,用于处理Audit守护程序退出问题:1. 检查配置文件:首先,检查Audit配置文件(通常为/etc/audit/auditd.conf),确保其中的设置正确无误。

linux audit 审计规则

linux audit 审计规则Linux 操作系统具备强大的审计功能,可以通过 Linux Audit 工具来监控系统中发生的各种事件和活动。

在本文中,我们将介绍一些常见的Linux Audit 审计规则,以提高系统的安全性和追踪能力。

1. 登录事件审计规则:- 审计成功和失败的登录尝试- 记录登录用户的身份和IP地址- 如果登录尝试失败,记录失败的原因2. 文件和目录审计规则:- 监测文件和目录的创建、修改和删除操作- 记录操作者的身份和操作时间- 监控对系统关键文件的访问,如/etc/passwd 等3. 系统配置审计规则:- 监测对系统配置文件的更改- 记录更改前后的配置信息- 确保只有授权用户可以修改系统配置4. 特权命令审计规则:- 记录对特权命令的执行,如sudo、su 等- 记录执行特权命令的用户和执行结果- 确保只有授权用户才能执行特权命令5. 网络活动审计规则:- 监测网络连接的建立和终止- 记录连接的源IP和目标IP- 检测和记录异常网络流量,如大量连接尝试等6. 审计日志保留规则:- 确保审计日志的持久性和完整性- 配置合适的日志保留周期和大小限制- 定期备份审计日志,防止丢失或篡改通过应用上述的 Linux Audit 审计规则,可以增强系统的安全性并提高对系统事件的追踪能力。

定期审查审计日志,可以及时发现潜在的安全威胁和异常活动,并采取相应的措施加以应对。

同时,我们还应定期更新审计规则,以适应系统配置和安全需求的变化。

请根据具体的系统环境和安全要求,对上述审计规则进行相应的调整和优化。

同时,与操作系统和服务器管理员密切合作,确保审计规则的有效性和正确实施。

linux系统编程之进程(八):守护进程详解及创建,daemon()使用

linux系统编程之进程(⼋):守护进程详解及创建,daemon()使⽤⼀,守护进程概述Linux Daemon(守护进程)是运⾏在后台的⼀种特殊进程。

它独⽴于控制终端并且周期性地执⾏某种任务或等待处理某些发⽣的事件。

它不需要⽤户输⼊就能运⾏⽽且提供某种服务,不是对整个系统就是对某个⽤户程序提供服务。

Linux系统的⼤多数服务器就是通过守护进程实现的。

常见的守护进程包括系统⽇志进程syslogd、 web服务器httpd、邮件服务器sendmail和数据库服务器mysqld等。

守护进程⼀般在系统启动时开始运⾏,除⾮强⾏终⽌,否则直到系统关机都保持运⾏。

守护进程经常以超级⽤户(root)权限运⾏,因为它们要使⽤特殊的端⼝(1-1024)或访问某些特殊的资源。

⼀个守护进程的⽗进程是init进程,因为它真正的⽗进程在fork出⼦进程后就先于⼦进程exit退出了,所以它是⼀个由init继承的孤⼉进程。

守护进程是⾮交互式程序,没有控制终端,所以任何输出,⽆论是向标准输出设备stdout还是标准出错设备stderr的输出都需要特殊处理。

守护进程的名称通常以d结尾,⽐如sshd、xinetd、crond等⼆,创建守护进程步骤⾸先我们要了解⼀些基本概念:进程组:每个进程也属于⼀个进程组每个进程主都有⼀个进程组号,该号等于该进程组组长的PID号 .⼀个进程只能为它⾃⼰或⼦进程设置进程组ID号会话期:会话期(session)是⼀个或多个进程组的集合。

setsid()函数可以建⽴⼀个对话期:如果,调⽤setsid的进程不是⼀个进程组的组长,此函数创建⼀个新的会话期。

(1)此进程变成该对话期的⾸进程(2)此进程变成⼀个新进程组的组长进程。

(3)此进程没有控制终端,如果在调⽤setsid前,该进程有控制终端,那么与该终端的联系被解除。

如果该进程是⼀个进程组的组长,此函数返回错误。

(4)为了保证这⼀点,我们先调⽤fork()然后exit(),此时只有⼦进程在运⾏现在我们来给出创建守护进程所需步骤:编写守护进程的⼀般步骤步骤:(1)在⽗进程中执⾏fork并exit推出;(2)在⼦进程中调⽤setsid函数创建新的会话;(3)在⼦进程中调⽤chdir函数,让根⽬录 ”/” 成为⼦进程的⼯作⽬录;(4)在⼦进程中调⽤umask函数,设置进程的umask为0;(5)在⼦进程中关闭任何不需要的⽂件描述符说明:1. 在后台运⾏。

linux audit 审计规则总结与介绍

linux audit 审计规则总结与介绍Linux系统的安全性对于企业来说至关重要。

Audit审计作为一种监控和记录系统上各种操作的技术手段,可以帮助管理员及时发现并追踪可疑行为。

本文将为您详细介绍Linux Audit的审计规则,帮助您更好地理解和运用这一强大的系统监控工具。

一、Linux Audit审计规则概述Linux Audit审计是一种基于内核的审计机制,可以监控系统调用和文件访问等操作。

审计规则定义了哪些事件应该被记录下来,它们通常存储在/etc/audit/audit.rules文件中。

二、审计规则类型1.系统调用规则:监控指定的系统调用,如open、read、write等。

2.文件监控规则:监控对特定文件的访问,如读、写、执行等。

3.用户监控规则:监控特定用户的操作。

4.框架规则:用于定义审计策略的通用规则。

三、审计规则配置1.启用审计服务首先需要确保auditd服务已经安装并启动。

```bashsudo apt-get install auditd # 在Debian/Ubuntu系统中安装sudo systemctl start auditd # 启动审计服务```2.修改审计规则编辑/etc/audit/audit.rules文件,添加以下规则:- 记录所有登录和登出事件:```-a always,exit -F arch=b64 -S login -S logout -k session```- 记录所有文件删除操作:```-a always,exit -F arch=b64 -S unlink -S unlinkat -k delete```- 记录特定用户的所有操作:```-a always,exit -F arch=b64 -F auid=1000 -S all -k user```- 记录对特定文件的访问:```-w /etc/passwd -p wa -k password```四、审计日志分析审计日志通常存储在/var/log/audit/audit.log文件中。

Linux系统监控与警报配置指南

Linux系统监控与警报配置指南对于管理者来说,确保Linux系统安全稳定运行是一个重要的任务。

为了更好地实现这一目标,配置系统监控和警报系统是必不可少的。

本篇文章将指导您如何配置Linux系统的监控与警报,确保系统在出现异常情况时及时采取措施。

一、安装监控工具为了实现对Linux系统的监控与警报,我们需要安装适合的监控工具。

其中,一些常见的监控工具包括Zabbix、Nagios和Prometheus等。

这些工具提供了各种监控指标和报警功能,能够全面监控系统的各个方面。

二、配置监控项配置监控项是系统监控的核心部分。

通过监控项,我们可以获取系统的各项性能指标,并根据这些指标进行警报和报告。

常见的监控项包括CPU利用率、内存利用率、磁盘空间、网络流量等。

您可以根据实际情况选择需要监控的项,并在监控工具中进行相应配置。

三、设置警报规则在设置警报规则时,需要明确警报的触发条件和相应的处理措施。

通过设置合理的警报规则,可以在系统出现异常情况时及时通知相关人员。

例如,当CPU利用率超过80%时,发送警报通知管理员进行处理。

警报规则的设置需根据实际需求和系统特点进行定制,以实现准确有效的警报通知。

四、配置邮件通知邮件通知是一种常用的警报通知方式。

通过配置邮件通知,您可以在系统出现问题时通过邮件方式及时获取通知。

在监控工具中,您可以设定警报触发后发送邮件给指定的邮箱地址。

请确保配置正确的SMTP服务器和接收人的邮箱地址,以确保邮件通知的正常发送和接收。

五、设置定期备份定期备份是系统管理的重要环节,也是预防数据丢失的有效手段。

通过设置定期备份,可以保证系统数据的安全性和可靠性。

您可以选择将备份数据存储在本地或远程服务器上,推荐的做法是同时进行两种备份,以应对不同情况下的数据恢复需求。

六、监控系统日志系统日志是检测和排查问题的重要依据。

通过监控系统日志,可以及时捕捉到系统异常、错误和故障等情况,并采取相应的措施。

您可以设置系统日志的级别和存储位置,确保日志记录的全面性和可追溯性。

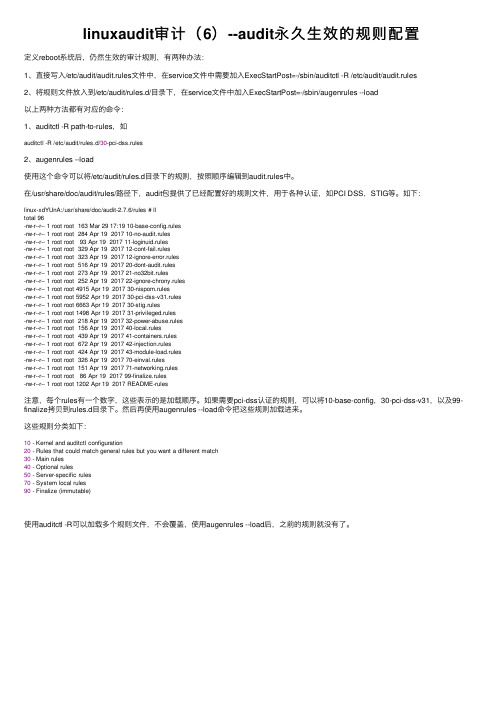

linuxaudit审计(6)--audit永久生效的规则配置

linuxaudit审计(6)--audit永久⽣效的规则配置定义reboot系统后,仍然⽣效的审计规则,有两种办法:1、直接写⼊/etc/audit/audit.rules⽂件中,在service⽂件中需要加⼊ExecStartPost=-/sbin/auditctl -R /etc/audit/audit.rules2、将规则⽂件放⼊到/etc/audit/rules.d/⽬录下,在service⽂件中加⼊ExecStartPost=-/sbin/augenrules --load以上两种⽅法都有对应的命令:1、auditctl -R path-to-rules,如auditctl -R /etc/audit/rules.d/30-pci-dss.rules2、augenrules --load使⽤这个命令可以将/etc/audit/rules.d⽬录下的规则,按照顺序编辑到audit.rules中。

在/usr/share/doc/audit/rules/路径下,audit包提供了已经配置好的规则⽂件,⽤于各种认证,如PCI DSS,STIG等。

如下:linux-xdYUnA:/usr/share/doc/audit-2.7.6/rules # lltotal 96-rw-r--r-- 1 root root 163 Mar 29 17:19 10-base-config.rules-rw-r--r-- 1 root root 284 Apr 19 2017 10-no-audit.rules-rw-r--r-- 1 root root 93 Apr 19 2017 11-loginuid.rules-rw-r--r-- 1 root root 329 Apr 19 2017 12-cont-fail.rules-rw-r--r-- 1 root root 323 Apr 19 2017 12-ignore-error.rules-rw-r--r-- 1 root root 516 Apr 19 2017 20-dont-audit.rules-rw-r--r-- 1 root root 273 Apr 19 2017 21-no32bit.rules-rw-r--r-- 1 root root 252 Apr 19 2017 22-ignore-chrony.rules-rw-r--r-- 1 root root 4915 Apr 19 2017 30-nispom.rules-rw-r--r-- 1 root root 5952 Apr 19 2017 30-pci-dss-v31.rules-rw-r--r-- 1 root root 6663 Apr 19 2017 30-stig.rules-rw-r--r-- 1 root root 1498 Apr 19 2017 31-privileged.rules-rw-r--r-- 1 root root 218 Apr 19 2017 32-power-abuse.rules-rw-r--r-- 1 root root 156 Apr 19 2017 40-local.rules-rw-r--r-- 1 root root 439 Apr 19 2017 41-containers.rules-rw-r--r-- 1 root root 672 Apr 19 2017 42-injection.rules-rw-r--r-- 1 root root 424 Apr 19 2017 43-module-load.rules-rw-r--r-- 1 root root 326 Apr 19 2017 70-einval.rules-rw-r--r-- 1 root root 151 Apr 19 2017 71-networking.rules-rw-r--r-- 1 root root 86 Apr 19 2017 99-finalize.rules-rw-r--r-- 1 root root 1202 Apr 19 2017 README-rules注意,每个rules有⼀个数字,这些表⽰的是加载顺序。

linux 配置审计服务策略

linux 配置审计服务策略摘要:1.配置Linux审计服务的基本概念2.详解Linux审计服务的配置步骤3.实际应用场景和注意事项正文:一、配置Linux审计服务的基本概念Linux审计服务是一种用于监控和记录系统活动的工具,它可以帮助用户了解系统的安全状况、识别潜在的安全隐患并提供证据。

在Linux系统中,审计服务主要包括日志审计、用户行为审计等。

在本篇文章中,我们将重点介绍如何配置Linux日志审计服务。

二、详解Linux审计服务的配置步骤1.创建用户审计文件存放目录和审计日志文件:```mkdir -p /var/log/usermonitor/echo "usermonitor" > /var/log/usermonitor/usermonitor.log```2.将日志文件所有者赋予一个最低权限的用户:```chown nobody:nobody /var/log/usermonitor/usermonitor.log```3.配置syslog以接收和处理审计日志:```sudo vi /etc/syslog.conf```在文件末尾添加以下内容:```# 审计日志配置auditlog {source s_auditlog;log_format audit_fmt "$syslog_priority[$syslog_ Facility/Module] " "[$HOST] " "[$APP_NAME] " "[$USER] " "[$UID] " "[$IP_ADDR] " "[$Message];destination d_auditlog {file("/var/log/usermonitor/usermonitor.log"create_dirs(yes));log_format d_auditlog_fmt "$syslog_priority[$syslog_ Facility/Module] " "[$HOST] " "[$APP_NAME] " "[$USER] " "[$UID] " "[$IP_ADDR] " "[$Message];};};```保存并退出syslog配置文件。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux audit【daemon配置篇

本文主要介绍auditd的配置。

audit daemon的主要配置文件有两个,一个是/etc/sysconfig/auditd, 另一个是/etc/audit/auditd.conf./etc/sysconfig/auditd---->配置auditd运行时的环境AUDITD_LANG--->auditd运行时的localeAUDITD_DISABLE_CONTEXTS---->不监控系统

调用/etc/audit/auditd.conf---->配置auditd运行时的功能,格式val = valuelog_file, log_format,

log_group--->log_file标示日志存放路径,log_format标示日志记录格式,log_group 日志的属主。

log_format有两种格式一种是raw,记录内核发送的原始格式,一种是nolog,也就是日志不会被写到硬盘。

注:如果你想使用aureport

生成报告的话,请使用raw格式。

priority_boost--->设置auditd的优先启动级,默认是4,具有较高的优先级启动,0的话是正常顺序启动。

ps aux的显示来观察auditd

的启动优先级root 3318 0.0 0.0 12516 764 ? S<sl Mar25 0:00 auditd S<sl S表示进程正在睡眠,<表示具有较高的优先级,s表示多进程l表示多线程flush and freq

---->flush的可选值为none(日志不写到磁盘),incremental (日志写到磁盘,freq指定多少记录开始写到磁盘),data(保持部分数据和磁盘的一直同步),sync(每次

记录都写到磁盘)。

freq和incremental 可选值一起使用,表示多少条记录一组写到磁盘。

num_logs ------>指定log 的数目,数目要求是正数,如果数目小于2,表示不会rotate 日志,大于2,也就是达到指定大小会rotate日志。

max_log_file_action 指定rotate行为。

dip_qos and dipatcher---> name_format and

name---->name_format 可以为none(不使用名字),fqd (DNS解析的详细名字),numeric(IP地址),user(使用name选项指定的字符串)max_log_file and

max_log_file_action ---->max_log_file 指定当文件大小达到设定的M值,执行action,action可选为ignore(不处理),rotate(压缩分文件),syslog(发warning信息),suspend (暂停auditd),keep_logs(rotate log 保留所有log)space_left and space_left_action---->space_left指定space M 值触发action。

space_left_action 执行的动作(具体参看man auditd.conf)action_mail_acct--->设定warning 发送的email地址admin_space_left and

admin_space_left_action ----->遗留空间用法同

space_leftdisk_full_action------>同space_left_action,执行盘空间满的行为。

disk_error_action---->同

space_left_action,监测磁盘错误发生时作出某些actiontcp_listen_port, tcp_listen_queue, tcp_client_ports

and tcp_client_max_idle--->从其他audit发来的事件参数。