PIX防火墙配置与学习

思科PIX防火墙设置详解-王成林MySpace聚友博客

思科PIX防火墙设置详解-王成林MySpace聚友博客思科PIX防火墙设置详解在本期应用指南中,管理员可以学到如何设置一个新的PIX防火墙。

你将设置口令、IP地址、网络地址解析和基本的防火墙规则。

假如你的老板交给你一个新的PIX防火墙。

这个防火墙是从来没有设置过的。

他说,这个防火墙需要设置一些基本的IP地址、安全和一些基本的防火墙规则。

你以前从来没有使用过PIX防火墙。

你如何进行这种设置?在阅读完这篇文章之后,这个设置就很容易了。

下面,让我们看看如何进行设置。

思科PIX防火墙的基础思科PIX防火墙可以保护各种网络。

有用于小型家庭网络的PIX防火墙,也有用于大型园区或者企业网络的PIX防火墙。

在本文的例子中,我们将设置一种PIX 501型防火墙。

PIX 501是用于小型家庭网络或者小企业的防火墙。

PIX防火墙有内部和外部接口的概念。

内部接口是内部的,通常是专用的网络。

外部接口是外部的,通常是公共的网络。

你要设法保护内部网络不受外部网络的影响。

PIX防火墙还使用自适应性安全算法(ASA)。

这种算法为接口分配安全等级,并且声称如果没有规则许可,任何通信都不得从低等级接口(如外部接口)流向高等级接口(如内部接口)。

这个外部接口的安全等级是“0”,这个内部接口的安全等级是“100”。

下面是显示“nameif”命令的输出情况:pixfirewall# show nameifnameif ethernet0 outside security0nameif ethernet1 inside security100pixfirewall#请注意,ethernet0(以太网0)接口是外部接口(它的默认名字),安全等级是0。

另一方面,ethernet1(以太网1)接口是内部接口的名字(默认的),安全等级是100。

指南在开始设置之前,你的老板已经给了你一些需要遵守的指南。

这些指南是:·所有的口令应该设置为“思科”(实际上,除了思科之外,你可设置为任意的口令)。

思科PIX防火墙的基本配置

思科PIX 防火墙的基本配置【项目目标】掌握PIX 防火墙基本配置方法。

【项目背景】某公司使用Cisco PIX 515防火墙连接到internet ,ISP 分配给该公司一段公网IP 地址。

公司具有Web 服务器和Ftp 服务器,要求让内网用户和外网用户都能够访问其web 服务和FTP 服务,但外部网络用户不可以访问内网。

【方案设计】1.总体设计ISP 分配给该公司一段公网IP 地址为61.1.1.2—61.1.1.254。

在DMZ 区域放置一台Web 服务器和一台Ftp 服务器,使用61.1.1.3和61.1.1.4这两个全局IP 地址分别将Web 服务器和Ftp 服务器发布到Internet 。

利用访问控制列表来控制外网用户的访问。

2.任务分解任务1:防火墙基本配置。

任务2:接口基本配置。

任务3:配置防火墙默认路由。

任务4:配置内网用户访问外网规则。

任务5:发布DMZ 区域的服务器。

任务6:配置访问控制列表。

任务7:查看与保存配置。

3.知识准备所有的防火墙都是按以下两种情况配置的:(1)拒绝所有的流量,这需要在网络中特殊指定能够进入和出去的流量的一些类型。

(2)允许所有的流量,这种情况需要你特殊指定要拒绝的流量的类型。

不过大多数防火墙默认都是拒绝所有的流量作为安全选项。

一旦你安装防火墙后,你需要打开一些必要的端口来使防火墙内的用户在通过验证之后可以访问系统。

换句话说,如果你想让你的内部用户能够发送和接收Email ,你必须在防火墙上设置相应的规则或开启允许POP3和SMTP 的进程。

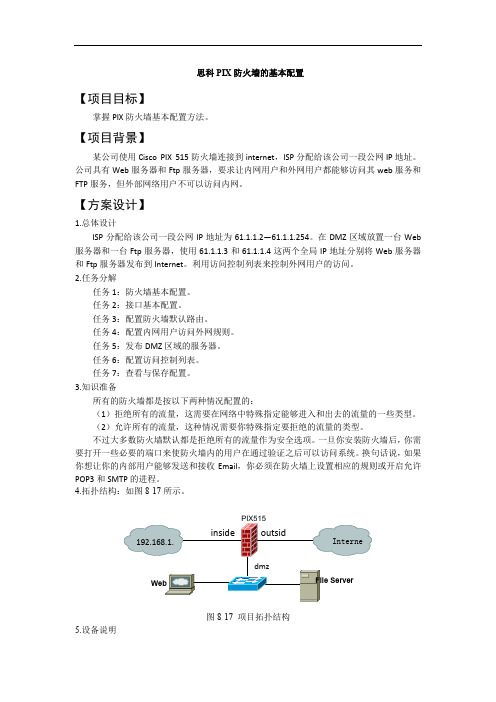

4.拓扑结构:如图8-17所示。

图8-17 项目拓扑结构5.设备说明PIX515dmzoutsidinside File ServerWeb192.168.1.Interne以PIX515防火墙7.X 版本的操作系统为例,介绍其配置过程。

在配置之前先假设pix515防火墙的ethernet0接口作为外网接口(命名为outside),并分配全局IP 地址为61.1.1.2;ethernet1接口作为内网接口(命名为inside),并分配私有IP 地址为192.168.1.1;ethernet2接口作为DMZ 接口,并分配私有IP 地址为192.168.2.1。

防火墙的安装和配置

8.3.4 配置防火墙管理远程接入 PIX防火墙支持三种主要的远程管理接入方式: Telnet; SSH; ASDM/PDM。 其中Telnet和SSH都是用来提供对防火墙的命令行界面(CLI)方式接入,而ASDM/PDM提供的则是一种基于HTTPS的图形化界面(GUI)管理控制台。

1.配置Telnet接入 pix (config)# telnet 10.21.120.15 255.255.255.255 inside 2.配置SSH接入 步骤1 给防火墙分配一个主机名和域名; 步骤2 生产并保存RSA密钥对; 步骤3 配置防火墙允许SSH接入。 pix(config)# ca generate rsa key 1024 pix(config)# ca save all pix(config)# crypto key generate rsa modulus 1024 pix(config)# ssh 10.21.120.15 255.255.255.255 inside

防火墙的具体配置步骤如下: 1.将防火墙的Console端口用一条防火墙自带的串行电缆连接到笔记本电脑的一个空余串口上,如图8-1。 2.打开PIX防火电源,让系统加电初始化,然后开启与防火墙连接的主机。 3.运行笔记本电脑Windows系统中的超级终端(HyperTerminal)程序(通常在“附件”程序组中)。对超级终端的配置与交换机或路由器的配置一样,参见本教程前面有关介绍。 4.当PIX防火墙进入系统后即显示“pixfirewall>”的提示符,这就证明防火墙已启动成功,所进入的是防火墙用户模式。可以进行进一步的配置了。 5.输入命令:enable,进入特权用户模式,此时系统提示为:pixfirewall#。 6.输入命令:configure terminal,进入全局配置模式,对系统进行初始化设置。 7. 配置保存:write memory 8. 退出当前模式:exit 9. 查看当前用户模式下的所有可用命令:show,在相应用户模式下键入这个命令后,即显示出当前所有可用的命令及简单功能描述。 10. 查看端口状态:show interface,这个命令需在特权用户模式下执行,执行后即显示出防火墙所有接口配置情况。 11. 查看静态地址映射:show static,这个命令也须在特权用户模式下执行,执行后显示防火墙的当前静态地址映射情况。

防火墙CISCO-PIX525配置手册

防火墙CISCO-PIX525的配置基础知识现在,我们通过一个相对简单的示例说明如何使用Cisco PIX对企业内部网络进行管理。

网络拓扑图如附图所示。

Cisco PIX安装2个网络接口,一个连接外部网段,另一个连接内部网段,在外部网段上运行的主要是DNS 服务器,在内部网段上运行的有WWW服务器和电子邮件服务器,通过Cisco PIX,我们希望达到的效果是:对内部网络的所有机器进行保护,WWW服务器对外只开放80端口,电子邮件服务器对外只开放25端口。

具体*作步骤如下。

2.获得最新PIX软件---- 从Cisco公司的WWW或FTP站点上,我们可以获得PIX的最新软件,主要包括如下内容。

pix44n.exe――PIX防火墙的软件映像文件。

pfss44n.exe――PIX Firewall Syslog Server服务器软件,能够提供一个Windows NT服务,用来记录PIX的运行日志。

pfm432b.exe――图形化的PIX管理软件。

rawrite.exe――用于生成PIX的启动软盘。

3.配置网络路由---- 在使用防火墙的内部网段上,需要将每台计算机的缺省网关指向防火墙,比如防火墙内部IP地址为10.0.0.250,则内部网段上的每台计算机的缺省网关都要设置为10.0.0.250。

具体设置在“控制面板”*“网络”*“TCP/IP协议”中进行。

4.配置PIX---- 在配置PIX之前,应该对网络进行详细的规划和设计,搜集需要的网络配置信息。

要获得的信息如下。

---- (1)每个PIX网络接口的IP地址。

(2)如果要进行NAT,则要提供一个IP地址池供NAT使用。

NAT是网络地址转换技术,它可以将使用保留地址的内部网段上的机器映射到一个合*的IP地址上以便进行Internet访问(3)外部网段的路由器地址。

---- 进入PIX配置界面的方*是:连接好超级终端,打开电源,在出现启动信息和出现提示符pixfirewall>后输入“enable”,并输入密码,进入特权模式;当提示符变为pixfirewall#>后,输入“configure terminal”,再进入配置界面。

PIX防火墙基本配置

PIX防火墙基本配置企业环境企业需求1.内网管理员能安全的对防火墙进行远程网管2.内网用户能以NAT方式上网3.内、外网用户都能访问Web、邮件等服务器实验环境虚拟机的使用1.安装Win_Pcap.cmd#只需安装一次,以后不用再安装2.启动虚拟服务XP&2003.bat3.启动PIX标准版.cmd,在命令提示符下输入如下命令=> list#查看当前虚拟机运行状态=> start LAN#启用一台内网路由器Warining: Starting LAN with no idle-pc value#提示警告没有idle值,此时CPU占用率会达到100% => idlepc get LAN#计算该路由器的idle值,Enter the number of the idlepc value to apply [1-8] or ENTER for no change: 3#输入计算出的合理idle值的序号,一般是带*号的=> idlepc save LAN db#将该路由器的idle值存入数据库,以后相同型号的路由器就不用再计算idle值了=> start W AN=> start DMZ#分别启用外网和DMZ区的路由器4.运行pixstart.bat启动防火墙,但此时CPU占用率会达100% 5.运行BSE目录下的bse.exe程序,将pemu进程的CPU占用率进行限制6.分别telnet 127.0.0.1的3007、3008、3009、8888端口登陆到LAN、W AN、DMZ和PIX上基本配置在三个路由器上输入如下相同命令Router>enRouter#confi tRouter(config)#no ip domain-lookupRouter(config)#enable secret ciscoRouter(config)#service password-encryption Router(config)#line console 0Router(config-line)#password ciscoRouter(config-line)#logging synchronousRouter(config-line)#exec-t 10Router (config-line)#password ciscoRouter (config)#line vty 0 4Router (config-line)#no login#开启telnet便于测试Router (config)#hostname LANLAN(config)#int fa0/0LAN (config-if)#ip add 192.168.0.1 255.255.255.0 LAN (config-if)#no shutRouter (config)#hostname DMZDMZ(config)#int fa0/0DMZ(config-if)#ip add 172.16.0.2 255.255.255.0 DMZ(config-if)#no shuRouter (config)#hostname W ANW AN(config)#int fa0/0W AN(config-if)#ip add 172.16.0.2 255.255.255.0W AN(config-if)#no shupixfirewall(config)# clear configure all#清除当前所有配置pixfirewall(config)# show version#查看版本号pixfirewall(config)# hostname PIXPIX(config)# show interface ip brief#查看当前接口信息,注意pix可以直接在全局模式下查看信息PIX(config)# int e0PIX(config-if)# no shutPIX(config-if)# nameif inside#输入接口的名字,当输入inside时,当前接口的安全级别为100 PIX(config-if)# ip add 192.168.0.254 255.255.255.0PIX(config-if)# int e1PIX(config-if)# no shutPIX(config-if)# nameif outside#输入接口的名字,当输入outside时,当前接口的安全级别为0 PIX(config-if)# ip add 61.0.0.254 255.255.255.0PIX(config-if)# int e2PIX(config-if)# no shutPIX(config-if)# nameif dmz#输入其它名字时,当前接口的安全级别为0 PIX(config-if)# security-level 50#调整当前接口安全级别PIX(config-if)# ip add 172.16.0.254 255.255.255.0 PIX(config)# show interface ip brief#再次查看当前接口信息PIX(config-if)# sh run interface#查看接口配置,这条命令跟路由器不一样PIX(config-if)# show nameif#查看接口安全级别PIX(config-if)# show ip address#查看接口IP地址,这条命令跟路由器不一样PIX(config-if)# ping 192.168.0.1PIX(config-if)# ping 172.16.0.2PIX(config-if)# ping 61.0.0.3#确保PIX能ping通三台路由器PIX(config-if)#wr配置pix的远程网管PIX(config)# passwd shenhui#输入远程管理密码,对telnet和ssh都适用PIX(config)# telnet 192.168.0.1 255.255.255.255 inside#只允许192.168.0.1对pix进行telnet网管,在能用SSH的情况下尽量用后面介绍的SSHpix (config)# domain-name #输入域名、时间及主机名,以便以后生成密钥pix(config)# clock timezone gmt +8#输入时区pix (config)# clock set 20:56:00 31 may 2008#输入当前时间pixfirewall(config)# sh clockPIX(config)# crypto key generate rsa general-keys modulus 1024#产生密钥PIX(config)# ssh 192.168.0.1 255.255.255.255 inside#只允许192.168.0.1对pix进行ssh网管LAN# ssh –l pix 192.168.0.254#用ssh方式远程登陆,pix为用户名,低版本的路由器不支持此命令pix(config)# http 192.168.25.170 255.255.255.255 inside#允许192.168.25.170对防火墙进行https网管pix(config)# username user1 password user1pix(config)# aaa authentication http console LOCAL#对https启用本地认证配置路由DMZ(config)#ip route 0.0.0.0 0.0.0.0 172.16.0.254LAN(config)#ip route 0.0.0.0 0.0.0.0 192.168.0.254LAN#telnet 172.16.0.2#确保内部用户能访问DMZ区,注意此时ping 172.16.0.2是不通的配置NAT,允许内部用户上网PIX(config)# nat-controlPIX(config)# nat (inside) 1 192.168.0.0PIX(config)# global (outside) 1 interface#PIX启用NAT,此处跟路由器很不一样LAN#telnet 61.0.0.3#确保内部用户在通过NAT后能访问Internet,同样ping 172.16.0.2是不通的PIX(config)# sh xlate#查看NAT转换项配置静态NAT,发布DMZ区的服务器pix(config)# static (dmz,outside) tcp interface 80 172.16.0.2 80pix(config)# static (dmz,outside) tcp interface 25 172.16.0.2 25 pix(config)# static (dmz,outside) tcp interface 110 172.16.0.2 110 pix(config)# static (dmz,outside) tcp interface 23 172.16.0.2 23 PIX(config)# sh run static#查看配置的静态NATPIX(config)# access-list OUT-DMZ permit ip any host 61.0.0.254 #配置允许外部到DMZ区的流量PIX(config)# access-group OUT-DMZ in interface outside#将列表应用到外部接口PIX(config)# sh run access-list#查看配置的列表PIX(config)# sh run access-group#查看在接口应用的列表W AN#telnet 61.0.0.254#验证外部用户能访问DMZ区的服务器PIX(config)# show access-list#查看当前列表的匹配情况。

思科防火墙配置

C. 配置fixup协议fixup命令作用是启用,禁止,改变一个服务或协议通过pix防火墙,由fixup命令指定的端口是pix防火墙要侦听的服务。

见下面例子:例1.Pix525(config)#fixup protocol ftp 21启用ftp协议,并指定ftp的端口号为21例2.Pix525(config)#fixup protocol http 80Pix525(config)#fixup protocol http 1080 为http协议指定80和1080两个端口。

例3.Pix525(config)#no fixup protocol smtp 80禁用smtp协议。

D. 设置telnettelnet有一个版本的变化。

在pix OS 5.0(pix操作系统的版本号)之前,只能从内部网络上的主机通过telnet访问pix。

在pix OS 5.0及后续版本中,可以在所有的接口上启用telnet 到pix的访问。

当从外部接口要telnet到pix防火墙时,telnet数据流需要用ipsec提供保护,也就是说用户必须配置pix来建立一条到另外一台pix,路由器或vpn客户端的ipsec隧道。

另外就是在PIX上配置SSH,然后用SSH client从外部telnet到PIX防火墙,PIX支持SSH1和SSH2,不过SSH1是免费软件,SSH2是商业软件。

相比之下cisco路由器的telnet就作的不怎么样了。

telnet配置语法:telnet local_ip [netmask] local_ip 表示被授权通过telnet访问到pix的ip 地址。

如果不设此项,pix的配置方式只能由console进行。

说了这么多,下面给出一个配置实例供大家参考。

Welcome to the PIX firewallType help or '?' for a list of available commands.PIX525> enPassword:PIX525#sh config: Saved:PIX Version 6.0(1) ------ PIX当前的操作系统版本为6.0Nameif ethernet0 outside security0Nameif ethernet1 inside security100 ------ 显示目前pix只有2个接口Enable password 7Y051HhCcoiRTSQZ encryptedPassed 7Y051HhCcoiRTSQZ encrypted ------ pix防火墙密码在默认状态下已被加密,在配置文件中不会以明文显示,telnet 密码缺省为ciscoHostname PIX525 ------ 主机名称为PIX525Domain-name ------ 本地的一个域名服务器,通常用作为外部访问Fixup protocol ftp 21Fixup protocol http 80fixup protocol h323 1720fixup protocol rsh 514fixup protocol smtp 25fixup protocol sqlnet 1521fixup protocol sip 5060 ------ 当前启用的一些服务或协议,注意rsh服务是不能改变端口号names ------ 解析本地主机名到ip地址,在配置中可以用名字代替ip地址,当前没有设置,所以列表为空pager lines 24 ------ 每24行一分页interface ethernet0 autointerface ethernet1 auto ------ 设置两个网卡的类型为自适应mtu outside 1500mtu inside 1500 ------ 以太网标准的MTU长度为1500字节ip address outside 61.144.51.42 255.255.255.248ip address inside 192.168.0.1 255.255.255.0 ------ pix外网的ip地址61.144.51.42,内网的ip地址192.168.0.1ip audit info action alarmip audit attack action alarm ------ pix入侵检测的2个命令。

PIX-6 透明防火墙

透明防火墙是二层防火墙技术,1.只能有两个接口,2.如果两个接口都接交换机,两个接口必须要化到不同的vlan 中3.支持多模式防火墙透明防火墙注意事项1.三层流量需要内外明确放行(ospf,eigrp)2.直连的网络必须要在相同的子网内部3.必须要配置网管IP4.网管IP必须要和内外的网段相同5.网管IP不能够当作网关来使用6.可以指定一个特定接口抵达的IP为默认网关,这条路由只起到网管作用7.每一个接口必须在不同的vlan8.所有的流量都可以通过extended access-list (ACL)(for ip traffic)或者ethertype acl(for no ip traffic)来放行9ARP是不需要放行就可以穿越的,但是你也可以通过ARP inspection 这个技术来控制,CDP 是无法穿越的。

初始化一个透明防火墙:1.firewall transparent。

切换回路由模式:1.clear config all2.no firewall transparent2.ip address 202.100.1.100--必须要是相连路由器接口的地址段的没有被使用的地址3.接口在不同的vlan4.access-list out permit icmp any anyaccess group out in interface outside--监控icmp。

二层列表二层协议除ARP以外是默认不过的,如果放行,两边必须都要放行才可以access-list ETHER ethertype permit ipxaccess-group ETHER in interface insideaccess-group ETHER in interface outsidepppoe放行access-list l2acl ethertype permit 0x8863access-list l2acl ethertype permit 0x8864access-group l2acl in in outsideaccess-group l2acl in in inside二层列表中最后如果出现明文的deny any----就是干掉所有的二层三层的流量permit any--就是放行所有的二层三层流量。

PIX防火墙配置

在配置PIX防火墙之前,先来介绍一下防火墙的物理特性。

防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3个接口的防火墙时,就至少产生了3个网络,描述如下:内部区域(内网):内部区域通常就是指企业内部网络或者是企业内部网络的一部分。

它是互连网络的信任区域,即受到了防火墙的保护。

外部区域(外网):外部区域通常指Internet或者非企业内部网络。

它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。

停火区(DMZ):停火区是一个隔离的网络,或几个网络。

位于停火区中的主机或服务器被称为堡垒主机。

一般在停火区内可以放置Web服务器,Mail服务器等。

停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。

注意:2个接口的防火墙是没有停火区的。

由于PIX535在企业级别不具有普遍性,因此下面主要说明PIX525在企业网络中的应用。

PIX防火墙提供4种管理访问模式:非特权模式。

PIX防火墙开机自检后,就是处于这种模式。

系统显示为pixfirewall>特权模式。

输入enable进入特权模式,可以改变当前配置。

显示为pixfirewall#配置模式。

输入configure terminal进入此模式,绝大部分的系统配置都在这里进行。

显示为pixfirewall(config)#监视模式。

PIX防火墙在开机或重启过程中,按住Escape键或发送一个"Break"字符,进入监视模式。

这里可以更新*作系统映象和口令恢复。

显示为monitor>配置PIX防火墙有6个基本命令:nameif,interface,ip address,nat,global,route.这些命令在配置PIX时是必须的。

以下是配置的基本步骤:1. 配置防火墙接口的名字,并指定安全级别(nameif)。

精讲PIX白皮书

精讲PIX白皮书————————————————————————————————作者:————————————————————————————————日期:ﻩPIX讲解白皮书作者:张其华Email:错误!未定义书签。

Security CCIEﻩﻩﻩﻩﻩ一:PIX防火墙简介:PIX防火墙是Cisco硬件防火墙,它能够提供空前的安全保护能力,它的保护机制的核心是能够提供面向静态连接防火墙功能的ASA(自适应安全算法)。

静态安全性虽然比较简单,但与包过滤相比,功能却更加强劲;另外,与应用层代理防火墙相比,其性能更高,扩展性更强。

ASA可以跟踪源和目的地址、TCP序列号、端口号和每个数据包的附加TCP标志。

只有存在已确定连接关系的正确的连接时,访问才被允许通过PIX防火墙。

这样做,内部和外部的授权用户就可以透明地访问企业资源,而同时保护了内部网络不会受到非授权访问的侵袭。

二:PIX防火墙的特点和优势:1.Proprietaryoperatingsystem //专用操作系统2.Stateful packet inspection //状态包检测3.User-basedauthentication/authorization//基于用户验证和授权PIX防火墙系列通过直通式代理——获得专利的在防火墙处透明验证用户身份、允许或拒绝访问任意基于TCP或UDP的应用的方法,获得更高性能优势。

该方法消除了基于UNIX系统的防火墙对相似配置的性价影响,并充分利用了Cisco安全访问控制服务器的验证和授权服务。

4.Statefulfailover capabilities //状态故障倒换特性5.Web-basedmanagement solutions //基于WEB管理解决方案6.易管理性7.VPN功能PIX免费提供基于软件的DES IPSec特性。

此外,可选3DES、AES许可和加密卡可帮助管理员降低将移动用户和远程站点通过互联网或其它公共IP网络连接至公司网络的成本。

PIX防火墙NAT设置

1.普通NAT:nat(inside) 1 10.1.1.0 255.255.255.0global(outside) 1 192.168.0.20-192.160.0.254 netmask 255.255.255.0如果第一上网的地址是10.1.1.1,那么其转化为192.168.0.20第二个上网的地址是10.1.1.100,那么转化为192.168.0.21如果外网地址耗尽,就不能上网了。

这叫做动态的转化。

nat(inside) 1 10.1.1.0 255.255.255.0global(outside) 1 202.100.1.100目的端口号从1024到65535个。

可以有65535-1024个会话清掉原来的natclear config natclear config globalclear xlate没有多余地址,只有物理接口的地址,甚至物理接口的地址还是dhcp或者pppoe来的。

fw(config)#nat (inside) 1 10.0.0.0 255.255.0.0fw(config)#global (outside) 1 interface这样在网管show user时,虽不知道是哪个网段telnet上来的。

但是最少知道是内部的。

2. 用ID来区分同是inside到outside的不同网段的地址转换nat(inside) 1 10.0.0.0 255.255.255.0nat(inside) 2 10.2.0.0 255.255.255.0global (outside) 1 192.168.0.3-192.168.0.16 netmask 255.255.255.0global(outside) 2 192.168.0.17-192.168.0.32 netmask 255.255.255.0nat (inside) 1 10.0.1.0 255.255.255.0nat (inside) 2 10.0.2.0 255.255.255.0global (outside) 1 192.168.0.8 netmask 255.255.255.255global (outside) 2 192.168.0.9 netmask 255.255.255.2553. 三接口nat(3个NA T只用了4句话)nat (inside) 1 10.0.0.0 255.255.255.0nat(dmz) 1 172.16.0.0 255.255.255.0global (outside) 1 192.168.0.20-192.168.0.254 netmast 255.255.255.0global (dmz) 1 172.16.0.20-172.16.0.254 netmast 255.255.255.04.backing up PATfw1(config)#nat (inside) 1 10.0.0.0 255.255.255.0fw1(config)#global (outside) 1 192.168.0.8 netmast 255.255.255.255fw1(config)#global (outside) 1 192.168.0.9 netmast 255.255.255.255先用地址8,后用地址95.nat和pat共存fw1(config)#nat (inside) 1 10.0.0.0 255.255.0.0fw1(config)# global (outside) 1 192.168.0.20-192.168.0.253 netmast 255.255.255.0fw1(config)#global (outside) 1 192.168.0.254 netmast 255.255.255.2556.identity natfw1(config)#nat(dmz) 0 192.168.0.9 255.255.255.255nat +源接口+ 0 +源IP地址来自于dmz去往其他低于其安全等级的流量不进行转换。

思科防火墙设置

增加一台服务器具体要求。

新增一台服务器地址:10.165.127.15/255.255.255.128。

需要nat 转换成公网地址16.152.91.223 映射出去,并对外开通这台服务器的80端口。

在对外pix525上面增加如下:access-list acl_out permit tcp any host 16.52.91.223 eq www //开放外网对新服务器80端口static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 ////外高桥新服务器地址转换16.152.91.223可是为什么转换后,不能访问16.52.91.223的网页,但确可以ping通16.52.91.223,但是访问10.165.127.15的主页是正常的??具体配置如下:pix-525> enablePassword: *****pix-525# sh run: Saved:PIX Version 6.3(5)interface ethernet0 100fullinterface ethernet1 100fullnameif ethernet0 outside security0nameif ethernet1 inside security100enable password FVHQD7n.FuCW78fS level 7 encryptedenable password 2KFQnbNIdI.2KYOU encryptedpasswd 2KFQnbNIdI.2KYOU encryptedhostname wgqpix-525fixup protocol dns maximum-length 512fixup protocol ftp 21fixup protocol h323 h225 1720fixup protocol h323 ras 1718-1719fixup protocol http 80fixup protocol rsh 514fixup protocol rtsp 554fixup protocol sip 5060fixup protocol sip udp 5060fixup protocol skinny 2000fixup protocol smtp 25fixup protocol sqlnet 1521fixup protocol tftp 69namesaccess-list acl_out permit tcp any host 16.152.91.221 eq wwwaccess-list acl_out permit icmp any anyaccess-list acl_out permit tcp any host 16.152.91.220 eq httpsaccess-list acl_out permit tcp any host 16.152.91.223 eq wwwaccess-list outbound permit icmp any anyaccess-list outbound permit ip any anypager lines 24mtu outside 1500mtu inside 1500ip address outside 16.152.91.222 255.255.255.128ip address inside 10.165.127.254 255.255.255.252ip audit info action alarmip audit attack action alarmno failoverfailover timeout 0:00:00failover poll 15no failover ip address outsideno failover ip address insideno pdm history enablearp timeout 14400static (inside,outside) 16.152.91.221 10.165.127.11 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.220 10.165.127.23 netmask 255.255.255.255 0 0 static (inside,outside) 16.152.91.223 10.165.127.15 netmask 255.255.255.255 0 0 access-group acl_out in interface outsideaccess-group outbound in interface insideroute outside 0.0.0.0 0.0.0.0 16.152.91.129 1route inside 10.165.0.0 255.255.0.0 10.165.127.253 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00 timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00timeout sip-disconnect 0:02:00 sip-invite 0:03:00timeout uauth 0:05:00 absoluteaaa-server TACACS+ protocol tacacs+aaa-server TACACS+ max-failed-attempts 3aaa-server TACACS+ deadtime 10aaa-server RADIUS protocol radiusaaa-server RADIUS max-failed-attempts 3aaa-server RADIUS deadtime 10aaa-server LOCAL protocol localhttp server enableno snmp-server locationno snmp-server contactsnmp-server community publicno snmp-server enable trapsfloodguard enabletelnet 10.165.6.225 255.255.255.255 insidetelnet 10.165.127.12 255.255.255.255 insidetelnet 10.165.127.250 255.255.255.255 insidetelnet 10.165.6.15 255.255.255.255 insidetelnet 10.165.6.16 255.255.255.255 insidetelnet timeout 5ssh timeout 5console timeout 0username admin password iuQeTKNaNbruxBKd encrypted privilege 2terminal width 80Cryptochecksum:b2e1195d144f48f01fe66606cd31d0f2: endwgqpix-525#最佳答案( 回答者: xintao800 )PIX防火墙提供4种管理访问模式:²非特权模式。

pix515e配置方法

宣告缺省路由 Firewall(config-router)# default-information originate [always] [metric value] [metric-type {1 | 2}] [route-map name]

接口基本配置:

注:对于FWSM所有的接口都为逻辑接口,名字也是vlan后面加上vlanid。例如FWSM位于6500的第三槽,配置三个接口,分别属于vlan100,200,300.

Switch(config)# firewall vlan-group 1 100,200,300

Switch(config)# firewall module 3 vlan-group 1

Show命令支持 begin,include,exclude,grep 加正则表达式的方式对输出进行过滤和搜索。

Terminal width 命令用于修改终端屏幕显示宽度,缺省为80个字符,pager命令用于修改终端显示屏幕显示行数,缺省为24行,pager lines 0命令什麽效果可以自己试试。

PPPOE:Firewall(config)# vpdn username JohnDoe password JDsecret

Firewall(config)# vpdn group ISP1 localname JohnDoe

Firewall(config)# vpdn group ISP1 ppp authentication chap

Switch(config)# exit

Cisco PIX防火墙的安装流程

CiscoPIX防火墙的安装流程CiscoPIX防火墙的安装流程1.将PIX安放至机架,经检测电源系统后接上电源,并加电主机。

2.将CONSOLE口连接到PC的串口上,运行HyperTerminal程序从CONSOLE 口进入PIX系统;此时系统提示pixfirewall>。

3.输入命令:enable,进入特权模式,此时系统提示为pixfirewall#。

4.输入命令:configureterminal,对系统进行初始化设置。

5.配置以太口参数:interfaceethernet0auto (auto选项表明系统自适应网卡类型)interfaceethernet1auto6.配置内外网卡的IP地址:ipaddressinsideip_addressnetmaskipaddressoutsideip_addressnetmask7.指定外部地址范围:global1ip_address-ip_address8.指定要进行要转换的内部地址:nat1ip_addressnetmask9.设置指向内部网和外部网的缺省路由routeinside00inside_default_router_ip_addressrouteoutside00outside_default_router_ip_address10.配置静态IP地址对映:staticoutsideip_address insideip_address11.设置某些控制选项:conduitglobal_ipport[-port]protocolforeign_ip[netmask] global_ip 指的是要控制的地址port 指的是所作用的端口,其中0代表所有端口protocol 指的是连接协议,比如:TCP、UDP等foreign_ip 表示可访问global_ip的外部ip,其中表示所有的ip。

12.设置telnet选项:telnetlocal_ip[netmask]local_ip 表示被允许通过telnet访问到pix的ip地址(如果不设此项,PIX的配置只能由consle方式进行)。

pix防火墙

PC平台模拟pix防火墙2009-07-09 16:14:00| 分类:个人日记 |举报 |字号订阅一,所需软件:网卡模拟器openvpn: 文件:openvpn-2.0.9-install.rar大小:931KB下载:下载PIX模拟器pemu: 文件:pemu_win32_02.rar大小:411KB下载:下载CPU使用率控制器BES: 文件:BES(CPU使用率控制).zip大小:455KB下载:下载PIX的IOS文件:pix721.binVMware模拟主机dynamips模拟路由器tomcat模拟服务器SecureCRT 5.1二,安装软件:SecureCRT:(用于连接防火墙和路由器的终端)按“下一步”常规安装(序列号在压缩包中)(在本地PC添加虚拟网卡,为了桥接虚拟机以及模拟路由dynamips)OpenVPN:1. 安装openvpn-2.0.9-install.exe2. 在安装目录的bin目录下(一般为C:\Program Files\OpenVPN\bin)运行addtap.bat3. 每运行一次,添加一个虚拟网卡,名为本地链接2,本地链接3,本地链接4...4. 把虚拟网卡改名为tap0、tap1、tap2,后面在开启pix模拟器时可使用这三个网卡5. 如果要删除虚拟网卡的话,运行deltapall.batPIX:(模拟防火墙)· 安装pemu,解压开即可!· 把pix721.bin改成pix721.rar并解压,提取pix文件放入pemu文件夹里· 编辑pemu目录中的pemu.ini文件:清空原有内容粘贴以下黄色代码:· serial=0x302aab20· image=pix· key=0xd2390d2c,0x9fc4b36d,0x98442d99,0xeef7d8b1· bios1=mybios_d8000· bios2=bios.bin· bios_checksum=1· DOS界面下进入到pemu目录中,运行以下命令:(启动防火墙并使三块网卡与防火墙的三个端口进入已连接状态)· pemu.exe -net nic,macaddr=00:aa:00:00:02:01 -net tap,ifname=tap0 -net nic,macaddr=00:aa:00:00:02:02 -net tap,ifname=tap1 -netnic,macaddr=00:aa:00:00:02:03 -net tap,ifname=tap2 -serialtelnet::4444,server,nowait· 用secureCRT登录防火强(telnet 127.0.0.1 端口4444)· 第一次可看到以下启动信息:· 此时,show version可看到由于激活码无效使防火墙处于受限功能状态。

防火墙配置实验报告

河北工业大学网络安全实验报告班级:网络Z072组别:第一组教师:***组长:薛静组员:夏灵梓刘建敏刘文千苗贝贝史丽丽郝明秀马明丽申玉敏昝蕊张舒丁越李莉CISCO PIX515E 防火墙安全配置● 实验目的:⏹ 熟悉CiscoPIX515防火墙的基本组成功能,了解CiscoPIX515防火墙的启动过程。

掌握通过超级终端由console 口登陆到防火墙。

⏹ 理解防火墙静态,动态地址翻译原理,掌握相关的配置命令 ⏹ 掌握防火墙的管道功能及配置命令● 实验内容:通过本图搭建网络 并完成以下操作根据拓扑图中以给定的IP 地址,按下列要求对防火墙进行配置:图中防火墙左面为内网,右面为外网,设置图中防火墙左口为e1口、右口为e0口,路由器的左口为f0/1口,右口为f0/0口。

要求:1.对防火墙、路由器进行基本的命令配置。

使得内网的所有机器能访问外网。

2.所有内网的主机出口使用防火墙对外的全局地址为202.161.1.2192.168.1.20112.16.1.20192.168.3.23.所有的外网的主机只能访问内网的IP地址为192.168.1.10的主机,此主机对外的公开地址为202.161.1.5,允许对此主机进行www、ftp实验过程:一.路由器配置配置:路由器R1配置:int f0/1ip add 192.168.1.1 255.255.255.0no shutint f0/0ip add 192.168.2.1 255.255.255.0no shutip route 0.0.0.0 0.0.0.0 192.168.2.2路由器R2配置:int f0/1ip add 192.168.3.2 255.255.255.0no shutint f0/0ip add 112.16.1.1 255.255.255.0no shutip route 0.0.0.0 0.0.0.0 192.168.3.1防火墙配置:设置端口安全级别:nameif e0 outside sec0nameif e1 inside sec100设置端口参数:interface e0 autointerface e1 auto配置内外网的IP地址:ip add outside 192.168.3.1ip add inside 192.168.2.2设置指向内外网的静态路由nat (inside) 1 0 0global (outside) 1 202.161.1.2route outside 0.0.0.0 0.0.0.0 192.168.3.2为什么//route inside 192.168.1.1 255.255.255.0 192.168.2.1配置静态IP地址映射命令static (inside,outside) 202.161.1.5 192.168.1.10通过conduit命令设置对资源主机的访问控制conduit permit tcp host 202.161.1.5eq www anyconduit permit tcp host 202.161.1.5eq ftp any●实验结果::●实验总结:网络知识就是一个大型开发场,给我们无限的钻研空间!通。

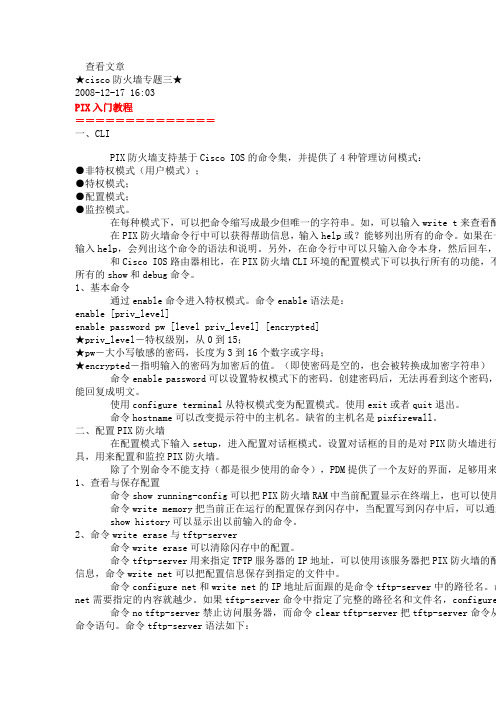

PIX入门教程

查看文章★cisco防火墙专题三★2008-12-17 16:03PIX入门教程==============一、CLIPIX防火墙支持基于Cisco IOS的命令集,并提供了4种管理访问模式:●非特权模式(用户模式);●特权模式;●配置模式;●监控模式。

在每种模式下,可以把命令缩写成最少但唯一的字符串。

如,可以输入write t来查看配置信在PIX防火墙命令行中可以获得帮助信息,输入help或?能够列出所有的命令。

如果在一个入help,会列出这个命令的语法和说明。

另外,在命令行中可以只输入命令本身,然后回车,可和Cisco IOS路由器相比,在PIX防火墙CLI环境的配置模式下可以执行所有的功能,不必从的show和debug命令。

1、基本命令通过enable命令进入特权模式。

命令enable语法是:enable [priv_level]enable password pw [level priv_level] [encrypted]★priv_level-特权级别,从0到15;★pw-大小写敏感的密码,长度为3到16个数字或字母;★encrypted-指明输入的密码为加密后的值。

(即使密码是空的,也会被转换成加密字符串)命令enable password可以设置特权模式下的密码。

创建密码后,无法再看到这个密码,命令回复成明文。

使用configure terminal从特权模式变为配置模式。

使用exit或者quit退出。

命令hostname可以改变提示符中的主机名。

缺省的主机名是pixfirewall。

二、配置PIX防火墙在配置模式下输入setup,进入配置对话框模式。

设置对话框的目的是对PIX防火墙进行预先用来配置和监控PIX防火墙。

除了个别命令不能支持(都是很少使用的命令),PDM提供了一个友好的界面,足够用来配置1、查看与保存配置命令show running-config可以把PIX防火墙RAM中当前配置显示在终端上,也可以使用wr 命令write memory把当前正在运行的配置保存到闪存中,当配置写到闪存中后,可以通过命 show history可以显示出以前输入的命令。

PIX-firewall基本配置

一、Cisco Pix日常维护常用命令Upgrade asa5510 k8 to k9Asa5510#activation-key 3c18e170 c48dc18e 585261ac ae182090 c11588a31、Pix模式介绍“>”用户模式firewall>enable由用户模式进入到特权模式password:“#”特权模式firewall#config t 由特权模式进入全局配置模式“(config)#”全局配置模式firewall(config)#防火墙的配置只要在全局模式下完成就可以了。

1、基本配置介绍○1、端口命名、设备命名、IP地址配置及端口激活nameif ethernet0 outside security0 端口命名nameif gb-ethernet0 inside security100定义端口的名字以及安全级别,“outside”的安全级别默认为0,“inside”安全级别默认为100,及高安全级别的可以访问低安全级别的,但低安全级别不能主动地到高安全级别。

firewall(config)#hostname firewall 设备名称firewall(config)#ip address outside 1.1.1.1 255.255.255.0 内外口地址设置firewall(config)#ip address inside 172.16.1.1 255.255.255.0firewall(config)# interface ethernet0 100full 激活外端口firewall(config)# interface gb-ethernet0 1000auto 激活内端口○2、telnet、ssh、web登陆配置及密码配置防火墙默认是不允许内/外网用户通过远程登陆或WEB访问的,需要相应得开启功能。

firewall(config)#telnet 192.168.10.0 255.255.255.0 inside 允许内网此网断内的机器Telnet 到防火墙配置从外网远程登陆到防火墙Firewall(config)#domain-name firewall(config)# ca generate rsa key 800firewall(config)#ca save allfirewall (config)#ssh 0.0.0.0 0.0.0.0 outsideASA5500 SSH远程登陆配置方法Asa5510(config)#crypto key generate rsafirewall(config)#ssh 0.0.0.0 0.0.0.0 outside 允许外网所有地址可以远程登录防火墙,也可以定义一格具体的地址可以从外网登陆到防火墙上,如:firewall(config)#ssh 218.240.6.81 255.255.255.255 outsidefirewall(config)#enable password cisco 由用户模式进入特权模式的口令firewall(config)#passrd cisco ssh远程登陆时用的口令firewall(config)#username Cisco password Cisco Web登陆时用到的用户名firewall(config)#http enable 打开http允许内网10网断通过http访问防火墙firewall(config)#http 192.168.10.0 255.255.255.0 insidefirewall(config)#pdm enablefirewall(config)#pdm location 192.168.10.0 255.255.255.0 insideweb登陆方式:https://172.16.1.1○3、保证防火墙能上网还要有以下的配置firewall(config)#nat (inside)1 0 0 对内部所有地址进行NAT转换,或如下配置,对内部固定配置的地址进行NAT转化,未指定的不予转发firewall(config)#nat (inside) 1 192.168.10.0 255.255.255.0fierwall(config)#nat (inside) 1 192.168.20.0 255.255.255.0firewall (config) # global (outside) 1 interface 对进行nat转换得地址转换为防火墙外接口地址firewall (config) # route 0.0.0.0 0.0.0.0 1.1.1.2指一条默认路由器到ISP做完上面的配置内网用户就可以上网了,内部有3层交换机且划分了Vlan,若要保证每个Vlan都能够上网,还要在防火墙上指回到其他VLan的路由,如:Firewall (config) # route inside 192.168.20.0 255.255.255.0 172.16.1.2○4、内网服务器映射如果在局域网内有服务器要发布到互联网上,需要在PIX对内网服务器进行映射。

思科ASA和PIX防火墙配置手册

被动听RIP更新(v1,v2)Firewall(config)# rip if_name[/i] passive [version 1]

(Firewall(config)# rip if_name[/i] passive version 2 [authentication [text | md5

用户模式:

Firewall>

为用户模式,输入enable进入特权模式Firewall#。特权模式下可以进入配置模式,在6.x所有的配置都在一个全局模式下进行,7.x以后改成和IOS类似的全局配置模式和相应的子模式。通过exit,ctrl-z退回上级模式。

配置特性:

在原有命令前加no可以取消该命令。Show running-config 或者 write terminal显示当前配置,7.x后可以对show run

100,200,300.

Switch(config)# firewall vlan-group 1 100,200,300[/i]

Switch(config)# firewall module 3[/i] vlan-group 1[/i]

Switch(config)# exit

Switch# session slot 3[/i] processor 1

key (key_id)[/i]]])

宣告该接口为缺省路由Firewall(config)# rip if_name[/i] default version [1 | 2

[authentication [text | md5 key key_id]]

配置OSPF

定义OSPF进程 Firewall(config)# router ospf pid

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

说明:本文译自于Cisco网站官方英文资料,译者水平有限,如有错误,请垂函至yaoyuan_xa@怒斥之,谢谢。

2005年12月23日在PIX上使用nat,global,static,conduit 和access-list命令及端口重定向目录1. 导言 (2)2. 开始之前 (2)3. 网络拓扑图 (2)4. 初始配置 (2)5. 允许外出访问 (3)5.1允许内部部分主机访问外部网络 (3)5.2允许更多主机访问外部网络 (4)5.3限制内部主机访问外部网络 (4)6. 允许不受信任的主机访问受信任网络上的主机 (5)7. 禁止NAT转换 (6)8. 静态端口重定向 (6)8.1网络拓扑图 (7)8.2端口重定向的配置 (8)9. 外部NAT转换-Outside NAT (8)9.1网络拓扑图 (9)9.2外部NAT配置 (9)1. 导言为了最大程度的提高Cisco Secure PIX Firewall实现的安全性,最重要的莫过于搞清楚当你使用诸如nat,global,static和conduit等命令时,数据如何在不同安全级别的接口间传递,包括PIX软件 5.0以后版本中的access-list和access-group命令。

本文档解释了这些命令的不同,还介绍了在PIX软件6.0版本中如何配置端口重定向以及PIX软件6.2版本中增加的Outside NAT特性。

2. 开始之前本文档描述的实验环境使用了PIX防火墙及4.5.5以后版本的软件,并且所有的设备都处于出厂配置(无配置)状态。

3. 网络拓扑图4. 初始配置接口命名如下:l nameif ethernet0 outside security0l nameif ethernet1 inside security1005. 允许外出访问外出访问指从高安全级端口到低安全级端口的连接。

包括从inside到outside、从inside到DMZs、从DMZs到outside的连接。

通过两种策略可以实现外出访问,一种是转换模式,通过static命令实现的静态转换,或者通过nat和global命令实现的动态转换。

另一种是ACL,使用ACL允许源主机通过指定协议和端口访问目标主机。

缺省情况下,没有ACL对通过PIX的外出连接进行限制和约束。

这意味着如果没有为源接口(发起连接的接口)配置ACL,那么,缺省情况下,外出连接将被允许——如果已经配置了相应的转换模式。

下面的部分提供了转换模式和用ACL进行外出连接限制的配置示例。

5.1允许内部部分主机访问外部网络在本配置中,我们将允许网络10.1.6.0/24内所有的主机访问外部网络。

为了完成这个任务,我们将使用nat和global命令,步骤如下:1.定义进行NAT转换的地址:nat (inside) 1 10.1.6.0 255.255.255.02.指定外部接口使用的全局地址池:global (outside) 1 175.1.1.3-175.1.1.64 netmask 255.255.255.0 现在内部主机已经能够访问外部网络了。

当主机从内部发起到外部的连接时,它们将使用全局地址池里的地址进行地址转换,注意这个转换是基于先到先转换的,并且会先使用较小的地址。

本例中,如果主机10.1.6.25最先发起一个外部连接,它将会使用地址175.1.1.3,下一个主机就会使用175.1.1.4,余此类推。

另外,你还可以用timeout xlate hh:mm:ss来定义转换的保持时间。

5.2允许更多主机访问外部网络这个问题源自内部主机数量大于可用外部地址数量。

为了允许所有主机访问外部网络,我们需要使用P A T。

如果在global声明中指定了一个IP地址,那么这个IP地址将被用来进行P A T。

PIX允许在单个接口上进行P A T并且支持单一全局地址的多达65535个活动的转换条目。

步骤如下:1.定义进行P A T转换的地址:nat (inside) 1 10.1.6.0 255.255.255.02.指定用于P A T的全局地址:global (outside) 1 175.1.1.655.3限制内部主机访问外部网络在上述的定义了有效转换并且没有为源PIX接口定义ACL的状况下,外出连接缺省将被允许,但是,有时可能需要基于源、目标、协议、端口来限制外出访问。

这可以通过使用access-list命令定义ACL并使用access-group命令将其应用在PIX接口上来实现。

PIX ACLs只能应用在流入方向上。

ACLs特性可以在5.0.1或以后版本软件中使用。

下面是允许一个子网的HTTP外出访问,但是拒绝所有其它主机的HTTP外出访问例子,同时允许其它IP流量通过。

1.首先定义ACL:access-list acl_outbound permit tcp 10.1.6.0 255.255.255.0 any ep wwwaccess-list acl_outbound deny tcp any any eq wwwaccess-list acl_outbound permit ip any any注意:PIX ACLs和IOS ACLs不同,PIX不使用通配符掩码。

它使用规则的子网掩码。

和IOS ACL一样,PIX ACL的末尾都隐含了“deny all”语句。

2.应用ACL到inside接口上:access-group acl_outbound in interface inside6. 允许不受信任的主机访问受信任网络上的主机大多数组织需要允许不受信任的主机访问他们受信任网络内的资源,比如一个web服务器。

缺省情况下,PIX拒绝从外部主机到内部主机的连接。

想允许这个连接,需要使用static和conduit命令。

在PIX软件5.0.1及以后版本中,除了conduit之外你还可以使用access-list和access-group命令。

nat和global命令允许内部主机的外出访问,而static命令建立了双向转换以允许内部主机的外出访问和外部主机的进入访问——如果建立了合适的conduit 或者ACLs/group的话。

先前的P A T配置,能够支持数以万计的内部主机。

Static命令建立了一对一的映射。

conduit或者access-list命令定义了到内部主机的何种连接被允许,当低安全级的主机访问高安全级的主机时,这是必须要做的。

Conduit和access-list 基于端口和协议制定过滤规则,该规则可能非常宽松,也可能非常严格,这取决于系统管理员的管理意图。

参考前面的网络图,我们需要配置PIX允许任何不受信任的主机连接到内部web服务器,同时允许不受信任的主机199.199.199.24访问该服务器上的FTP 服务。

下面列出了使用PIX 软件4.5.5及以后版本中的conduit命令的用法:1.定义从内部web服务器到外部全局地址的静态转换:static (inside,outside) 175.1.1.254 10.200.1.2542.定义能够连接到web和FTP服务的主机地址:conduit permit tcp host 175.1.1.254 eq www anyconduit permit tcp host 175.1.1.254 eq ftp host 199.199.199.24 在PIX软件5.0.1及以后版本中,可以使用ACL代替conduit,conduit命令仍然可用,但不能针对一个静态转换同时使用ACL和conduit,如果你已经这样做了,ACL优先于conduit而被执行。

下面列出了使用PIX 软件5.0.1及以后版本中的ACL命令的用法:1.定义从内部web服务器到外部全局地址的静态转换:static (inside,outside) 175.1.1.254 10.200.1.2542.定义能够连接到web和FTP服务的主机地址:access-list 101 permit tcp any host 175.1.1.254 eq wwwaccess-list 101 permit tcp host 199.199.199.24 host 175.1.1.254 eq ftp3.应用ACL到外部接口:access-group 101 in interface outside注意:如果执行了conduit permit ip any any或者access-list 101 permit ip any any命令,不受信任网络中的任何主机都可以访问受信任网络中的任何主机——只要有可用的转换。

7. 禁止NAT转换如果你的内部网络使用了公用IP地址,你也不想通过NAT转换让内部主机访问外部网络,你可以禁止NAT转换。

你可能需要改变你的static命令:nat (inside) 0 175.1.1.0 255.255.255.0或者在PIX 5.0.1及以后版本中使用下列命令:access-list 103 permit ip 175.1.1.0 255.255.255.0 anynat (inside) 0 access-list 103该命令为网络175.1.1.0 禁止了NAT转换。

针对web服务器的static命令将改变为:static (inside,outside) 175.1.1.254 175.1.1.254conduit命令改变为:conduit permit tcp host 175.1.1.254 eq www any或者在PIX 5.0.1及以后版本中使用ACL:access-list 102 permit tcp any host 175.1.1.254 eq wwwaccess-list 102 in interface outside8. 静态端口重定向在PIX 软件6.0中增加了端口重定向(Port Redirection)功能,它通过static 命令建立,允许PIX将外部用户连接到指定IP地址的流量指引到适当的内部服务器。

这个地址可能是一个特殊的IP地址,或者一个外部PAT地址,或者一个外部接口地址。

在我们的网络中,我们需要有下列端口重定向:l外部用户连接到唯一IP地址172.18.124.99的Telnet请求需要重定向到10.1.1.6l外部用户连接到唯一IP地址172.18.124.99的FTP请求需要重定向到10.1.1.3l外部用户连接到P A T地址172.18.124.208的Telnet请求需要重定向到10.1.1.4l外部用户连接到外部接口地址172.18.124.216的Telnet请求需要重定向到10.1.1.5l外部用户连接到外部接口地址172.18.124.216的HTTP请求需要重定向到10.1.1.5l外部用户连接到P A T地址172.18.124.208的8080端口的HTTP请求需要重定向到10.1.1.7的80端口。