MySQL安全配置

mysql简历技能描述

mysql简历技能描述

摘要:

一、MySQL数据库安装与配置

1.安装MySQL数据库

2.配置MySQL数据库

3.备份和恢复MySQL数据库

二、MySQL数据库设计

1.数据表设计

2.索引设计

3.视图设计

4.存储过程设计

三、SQL语言应用

1.SELECT查询

2.INSERT插入

3.UPDATE更新

4.DELETE删除

四、MySQL权限管理与安全性配置

1.用户权限管理

2.密码策略配置

3.安全性配置

五、MySQL性能优化与故障排除

1.性能调优

2.故障恢复

六、MySQL工具使用

1.MySQL Workbench

2.phpMyAdmin

七、MySQL数据库开发与优化

1.定制开发

2.优化方案

正文:

作为一名熟练的MySQL数据库工程师,我在MySQL数据库的安装、配置、备份和恢复方面有着丰富的经验。

我能够熟练地设计数据表、索引、视图和存储过程等,并且精通SQL语言,能够熟练地使用SELECT、INSERT、UPDATE、DELETE等查询语言进行数据操作。

同时,我也熟悉MySQL的权限管理和安全性配置,能够有效地管理用户权限和配置密码策略。

在MySQL性能优化和故障排除方面,我有着一定的经验,能够进行性能调优和故障恢复。

我也能够使用MySQL的常见工具,如MySQL Workbench、phpMyAdmin等,进行数据库管理和操作。

MySQL中的参数配置及调优方法

MySQL中的参数配置及调优方法MySQL是当前最流行的开源关系型数据库管理系统之一。

它的广泛应用和可灵活配置的特点使得它成为许多企业和个人的首选。

然而,未经优化的MySQL可能会面临性能下降、资源浪费等问题,因此正确配置和调优MySQL参数是至关重要的。

本文将介绍MySQL中的参数配置及调优方法,帮助读者解决数据库性能问题。

一、参数配置在MySQL中,有许多参数可以配置,以满足不同应用的需求。

以下是一些重要参数的简要介绍:1. 缓冲区参数- innodb_buffer_pool_size:InnoDB存储引擎使用的缓冲池大小。

增大该值可以提高读写性能,但会占用更多内存。

- key_buffer_size:MyISAM存储引擎使用的键缓冲区大小。

同样,增大该值可以提高性能,但会占用更多内存。

2. 连接参数- max_connections:允许的最大连接数。

该值应根据应用的并发连接数进行适当调整,以避免资源浪费和连接超时问题。

- wait_timeout:连接空闲后等待关闭的时间。

默认值为28800秒,可以根据具体需求进行调整。

3. 查询缓存参数- query_cache_type:查询缓存类型。

0表示禁用查询缓存,1表示启用,2表示只缓存SQL_NO_CACHE标记的查询结果。

- query_cache_size:查询缓存大小。

指定用于存储查询缓存的内存大小。

二、调优方法在配置参数之前,我们需要先了解数据库当前的性能瓶颈。

可以通过以下几种方式进行分析:1. 使用MySQL自带的性能监控工具MySQL提供了一系列的性能监控工具,如:MySQL Performance Schema、MySQL Enterprise Monitor等。

通过这些工具,可以实时监控MySQL的运行状态,获得性能数据。

2. 使用开源的性能监控工具除了MySQL自带的工具,还有一些开源的性能监控工具可以用于MySQL性能分析。

MySQL数据库安全基线(加固方法)

MySQL数据库安全基线(加固方法)一、基本安全原则•选择稳定版本并及时更新、打补丁•严禁使用弱口令,定期更新口令•严格的权限分配和访问控制二、具体安全配置1、系统层面配置:•系统安装时,需要确认没有其他⽤户登录在服务器上。

•选择稳定的版本,并及时更新到最新版本、打补丁•查看系统防火墙或网络安全设备,是否有限制对MySQL数据库的访问•不设置环境变量或确保MYSQL_PWD环境变量未设置敏感信息•禁用MySQL命令历史记录•系统安装时运行mysql_secure_installation执行相关安全设置2、服务器配置•3306端口及服务不允许暴露到公网。

如有特殊业务需求需对外网开放,必须经云安全部审核通讨后,才允许对外网开放。

•服务器不应该具备访问外⽤的能⽤(如有必要,可单向访问)。

•新的服务器正式投⽤使⽤前,必须经过安全加固。

3、⽤户和密码配置•使用专用的最小权限账号运行Mysql数据库进程•严禁使用弱口令,严禁共享账号•强密码的设定,需要符合以下标准:•使用validate_password.so插件,进行安全加固•用户密码过期时间小于等于90天•重命名root账号•控制最高权限只有管理员•合理控制DML/DDL操作授权•历史命令行密码设置为不可见•删除默认test数据库,测试帐号,空密码、匿名帐号•禁止root远程登录•关闭Old_Passwords•secure_auth选项设置•确保所有用户都要求使用非空密码登录3、文件权限配置•禁止MySQL对本地文件存取•控制二进制日志文件的权限•控制datadir、basedir的访问权限•控制错误日志文件的权限•控制慢查询日志文件的权限•控制通用日志文件的权限•控制审计日志文件的权限4、审计和日志•开启审计功能•确保数据存放在非系统区域•关闭原始日志功能5、备份与恢复•数据库定期备份,并保证至少每周1次的完全备份•定期进行备份和恢复有效性的测试。

mysql数据库的安全机制

MySQL数据库的安全机制引言随着信息技术的高速发展,互联网的普及和数字化的进程,数据库成为了现代企业中不可或缺的关键组成部分。

然而,数据库所存储的大量敏感数据也面临着安全风险。

为了保护这些数据不被未授权的访问、篡改或损坏,MySQL引入了多种安全机制。

本文将深入探讨MySQL数据库的安全机制,包括身份验证、访问控制、加密、审计和备份恢复等方面的内容。

1. 身份验证身份验证是数据库安全的第一道防线,用于确认用户的身份和权限。

MySQL提供了多种身份验证方法,包括基于密码的身份验证、SSL/TLS证书身份验证和PAM身份验证。

1.1 基于密码的身份验证MySQL的默认身份验证方法是基于密码的身份验证。

用户的密码保存在er 表中,密码以散列形式存储,确保了密码的安全性。

此外,MySQL还使用密码插件来提供更加安全的密码存储和交流方式,如使用SHA-256散列密码、外部加盐等。

1.2 SSL/TLS证书身份验证MySQL支持使用SSL/TLS证书进行身份验证,通过使用加密证书,可以确保通信过程中的安全性和数据的完整性。

这种身份验证方法可以防止中间人攻击和窃听。

1.3 PAM身份验证MySQL还支持使用PAM(Pluggable Authentication Modules)进行身份验证。

PAM 是一种通用的身份验证框架,可以集成多个认证机制,提供更灵活的身份验证方式。

使用PAM身份验证可以集成操作系统的认证机制,如LDAP、Kerberos等。

2. 访问控制访问控制用于控制用户对数据库的访问权限。

MySQL提供了灵活的访问控制机制,包括建立用户账号、授权和管理角色等。

2.1 用户账号管理MySQL使用GRANT和REVOKE语句来授予和撤销用户的权限。

通过GRANT语句,可以指定用户的身份验证方式、允许访问的数据库和表、允许执行的操作等。

REVOKE 语句用于撤销已授予的权限。

2.2 角色管理MySQL支持角色的概念,角色可以简化权限管理。

mysql8.0使用手册

mysql8.0使用手册MySQL 8.0 使用手册欢迎使用 MySQL 8.0 使用手册。

本手册将为您提供详细的关于MySQL 8.0 数据库管理系统的使用指南和最佳实践。

第一章:介绍1.1 MySQL 8.0 简介- MySQL 8.0 是一个开源的关系型数据库管理系统,它提供了高性能、可靠性和可扩展性的解决方案。

- MySQL 8.0 支持多种操作系统,并且具有广泛的应用领域,包括Web 应用程序、企业级解决方案和大数据分析等。

1.2 MySQL 8.0 的新特性- MySQL 8.0 引入了许多新特性,包括窗口函数、CTE(公共表表达式)、JSON 支持、InnoDB 引擎的改进以及更好的性能和安全性等。

第二章:安装和配置2.1 下载和安装 MySQL 8.0- 介绍如何从官方网站下载 MySQL 8.0,并提供安装步骤和注意事项。

2.2 配置 MySQL 8.0- 解释 MySQL 8.0 的配置文件和参数,并提供常见配置示例和最佳实践。

第三章:管理和维护3.1 数据库创建和管理- 详细介绍如何创建和管理数据库,包括创建数据库、修改数据库属性、备份和恢复数据库等。

3.2 表和索引管理- 解释如何创建和管理表,包括创建表、修改表结构、添加和删除索引等。

3.3 用户和权限管理- 介绍如何创建和管理用户,包括创建用户、授权和撤销权限等。

3.4 数据备份和恢复- 提供数据备份和恢复的方法,包括逻辑备份和物理备份。

第四章:查询和优化4.1 SQL 查询基础- 介绍 SQL 查询的基本语法和常用查询操作,如 SELECT、INSERT、UPDATE 和 DELETE 等。

4.2 查询优化- 提供查询优化的技巧和策略,包括索引优化、查询缓存、查询重写等。

4.3 性能监控和调优- 解释如何监控和调优 MySQL 8.0 的性能,包括使用性能监控工具和分析执行计划等。

第五章:高级主题5.1 复制和高可用性- 介绍 MySQL 8.0 的复制特性和高可用性解决方案,包括主从复制、半同步复制和组复制等。

MySQL数据库安全解决方案

MySQL数据库安全解决方案MySQL数据库是一种常用的关系型数据库管理系统,被广泛用于网站、应用程序等领域。

然而,由于其开放性和广泛应用,MySQL数据库也常受到各种安全威胁。

为了保障数据的安全性,企业和个人需要采取一系列的措施来保护MySQL数据库。

本文将介绍一些MySQL数据库安全的解决方案,旨在帮助用户提高数据的安全性。

1.安全认证首先,确保MySQL数据库的安全认证机制是启用的。

通过在MySQL配置文件中设置合适的身份验证方法,如使用用户名和密码来进行身份验证。

此外,还可以启用SSL加密来保护数据库连接中的数据传输。

2.更新和升级及时更新和升级MySQL数据库是保护数据库安全的重要步骤。

MySQL的开发团队经常修复各种安全漏洞,并定期发布新版本。

用户应及时关注并安装更新补丁,以确保数据库不容易受到已知的安全漏洞攻击。

3.数据库备份定期备份数据库可以提供一种应对数据丢失、系统故障或恶意攻击的保护措施。

备份可以将数据库恢复到最后一次备份的状态,并尽量减少数据的丢失。

数据库备份可以通过使用MySQL内置的备份工具,如mysqldump命令,进行定期定时的备份。

4.数据访问权限控制设置合适的用户权限是保护数据库的关键。

MySQL提供了丰富的权限管理功能,可以通过GRANT和REVOKE语句来控制用户对数据库和表的访问权限。

合理划分用户角色和权限,只给予必要的权限,避免将全部权限授予所有用户。

5.强密码策略为了增加密码的复杂性和安全性,应采取一些密码策略来设置数据库用户密码。

密码长度应足够长,建议至少8个字符,并结合大小写字母、数字和特殊字符的组合。

另外,定期更改密码也是保护数据库安全的重要步骤。

6.网络安全保护数据库服务器的网络安全也十分重要。

首先,确保数据库服务器只开放必要的端口,并限制外部访问。

如果需要远程访问MySQL数据库,则应使用VPN等安全手段来保护数据传输。

此外,防火墙和入侵检测系统也是保护数据库服务器免受未经授权的访问的有效工具。

如何保证MySQL数据库的安全性

如何保证MySQL数据库的安全性概述随着互联网的快速发展,数据安全问题日益受到重视。

作为最受欢迎的关系型数据库管理系统之一,MySQL数据库的安全性备受关注。

本文将介绍一些重要的措施和最佳实践,以帮助保证MySQL数据库的安全性。

一、强制访问控制为保证MySQL数据库的安全性,首先必须实施强制访问控制机制。

这可以通过以下几种方式来实现:1. 用户认证和授权:要求所有用户进行身份认证,并根据其权限分配合适的访问级别。

这可以通过在MySQL服务器配置文件中启用身份验证插件和访问控制插件来实现。

2. 强密码策略:设置复杂的密码策略以增加用户密码的安全性。

这包括使用至少8位长的密码,并包含字母、数字和特殊字符等要素。

3. 限制网络访问:限制MySQL服务器的网络访问,只允许特定的IP地址或IP 地址段访问数据库服务。

这可以通过防火墙配置文件或网络安全组来实现。

二、日志记录和审计日志记录和审计对于保证MySQL数据库的安全至关重要。

通过监控和分析日志记录,可以检测潜在的安全漏洞和威胁。

以下是几个重要的日志记录和审计功能:1. 一般日志:启用一般日志可以记录MySQL服务器上的所有操作,包括登录信息、查询和修改等。

这些日志可以帮助识别异常行为和非授权操作。

2. 错误日志:错误日志记录了MySQL服务器上的错误信息,包括连接问题、查询错误、权限问题等。

检查错误日志可以发现潜在的安全问题并及时进行修复。

3. 慢查询日志:慢查询日志记录了执行时间超过预设阈值的查询。

通过分析慢查询日志,可以发现导致性能下降的查询,从而改进数据库性能和安全性。

三、及时更新和补丁MySQL作为一个充满活力的开源项目,持续地发布新的版本和补丁,以修复已知的安全漏洞和问题。

为保证数据库安全性,必须及时更新和应用这些更新和补丁。

以下是一些重要的更新和补丁实践:1. 定期检查官方网站或邮件列表:定期检查MySQL官方网站或邮件列表,了解最新的安全更新和补丁。

MySQL数据库的数据加密和安全传输配置

MySQL数据库的数据加密和安全传输配置数据库作为一个存储和管理数据的重要工具,在如今数据信息高度价值化的时代,数据库的安全性显得尤为重要。

MySQL作为最为常用和流行的关系型数据库管理系统之一,其数据加密和安全传输配置对于保护敏感数据和防止数据泄露具有重要意义。

本文将探讨MySQL数据库的数据加密和安全传输配置方面的相关内容。

一、数据加密方法1. 对称加密对称加密是指使用相同的密钥对数据进行加密和解密。

MySQL数据库支持AES加密算法,可以使用AES_ENCRYPT和AES_DECRYPT函数进行加密和解密操作。

例如,可以使用以下语句将数据列加密:```SELECT column_name, AES_ENCRYPT(column_name, 'encryption_key') FROM table_name;```加密后的数据将存储在数据库中,只有持有正确密钥的用户才能解密和访问数据。

2. 非对称加密非对称加密是指使用公钥加密数据,私钥解密数据。

MySQL数据库支持RSA加密算法,可以使用RSA_ENCRYPT和RSA_DECRYPT函数进行加密和解密操作。

例如,可以使用以下语句将数据列加密:```SELECT column_name, RSA_ENCRYPT(column_name, public_key) FROMtable_name;```加密后的数据只有持有私钥的用户才能解密和访问数据。

3. 哈希加密哈希加密是指将数据通过散列算法转化为一段固定长度的字符串,常用的哈希算法有MD5和SHA-256等。

MySQL数据库支持MD5和SHA系列哈希函数,可以使用MD5和SHA2函数对数据进行哈希加密。

例如,可以使用以下语句对密码进行加密:```INSERT INTO table_name VALUES ('username', MD5('password'));```插入数据库的密码将被转化为MD5加密后的字符串,增加了密码的安全性。

Mysql数据库安全配置手册

Mysql数据库安全配置手册1、前言MySQL 是完全网络化的跨平台关系型数据库系统,同时是具有客户机/服务器体系结构的分布式数据库管理系统。

它具有功能强、使用简便、管理方便、运行速度快、安全可靠性强等优点,用户可利用许多语言编写访问MySQL 数据库的程序,特别是与PHP更是黄金组合,运用十分广泛。

由于MySQL是多平台的数据库,它的默认配置要考虑各种情况下都能适用,所以在我们自己的使用环境下应该进行进一步的安全加固。

作为一个MySQL的系统管理员,我们有责任维护MySQL数据库系统的数据安全性和完整性。

MySQL数据库的安全配置必须从两个方面入手,系统内部安全和外部网络安全,另外我们还将简单介绍编程时要注意的一些问题以及一些小窍门。

2、系统内部安全首先简单介绍一下MySQL数据库目录结构。

MySQL安装好,运行了mysql_db_install脚本以后就会建立数据目录和初始化数据库。

如果我们用MySQL源码包安装,而且安装目录是/usr/local/mysql,那么数据目录一般会是/usr/local/mysql/var。

数据库系统由一系列数据库组成,每个数据库包含一系列数据库表。

MySQL是用数据库名在数据目录建立建立一个数据库目录,各数据库表分别以数据库表名作为文件名,扩展名分别为MYD、MYI、frm的三个文件放到数据库目录中。

MySQL的授权表给数据库的访问提供了灵活的权限控制,但是如果本地用户拥有对库文件的读权限的话,攻击者只需把数据库目录打包拷走,然后拷到自己本机的数据目录下就能访问窃取的数据库。

所以MySQL所在的主机的安全性是最首要的问题,如果主机不安全,被攻击者控制,那么MySQL 的安全性也无从谈起。

其次就是数据目录和数据文件的安全性,也就是权限设置问题。

从MySQL主站一些老的binary发行版来看,3.21.xx版本中数据目录的属性是775,这样非常危险,任何本地用户都可以读数据目录,所以数据库文件很不安全。

MySql CheckList-Mysql数据库安全配置检查表

3、检查是否使用5.0以上版本

○已设置○未设置

○完成○未ቤተ መጻሕፍቲ ባይዱ成

其他:

数据库账户列表

1、用ROOT账户连接MYSQL

2、输入以下命令:

Select user from er

3、记录user信息

○已设置○未设置

○完成○未完成

其他:

数据库远程连接

1、用ROOT账户连接MYSQL

2、输入以下命令:

Select host,user from er where host=‘%’

3、记录user信息

○已设置○未设置

○完成○未完成

其他:

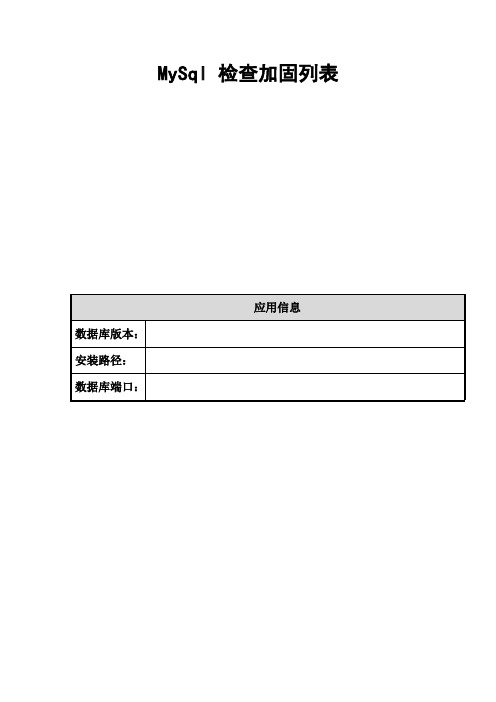

MySql检查加固列表

应用信息

数据库版本:

安装路径:

数据库端口:

检查及加固列表

检查类型

检查子类

操作流程

检查情况

加固情况

程序配置

弱密码检测

1、尝试以下密码登陆ROOT账户

root、root123、12345、null

○已设置○未设置

○完成○未完成

其他:

MySql版本

1、用ROOT账户连接MYSQL

2、输入以下命令:

MySQL安全配置详解

MySQL安全配置详解MySQL 是一个真正的多用户、多线程SQL数据库服务器,它是一个客户机/服务器结构的实现。

MySQL是现在流行的关系数据库中其中的一种,相比其它的数据库管理系统(DBMS)来说,MySQL具有小巧、功能齐全、查询迅捷等优点。

MySQL 主要目标是快速、健壮和易用。

目前,在大中型企业中已经得到了较好的运用,但是由于它是多平台的数据库,不可避免的默认配置也是适合多种情况的需求,因此需要用户需要在自定义的环境下对MySQL的使用进行加固。

假如软件本身有严重安全问题,即使安全配置做的更好,也没有用。

因此,要首先了解MySQL 的版本。

关于MySQL的版本,在MySQL官方文档中是这么描述的:MySQL 5.5是最新开发的发布系列,是将执行新功能的系列。

不久的将来可以使用Alpha 发行,以便感兴趣的用户进行广泛的测试。

MySQL 5.1是当前稳定(产品质量)发布系列。

只针对漏洞修复重新发布;没有增加会影响稳定性的新功能。

MySQL 5.0是前一稳定(产品质量)发布系列。

只针对严重漏洞修复和安全修复重新发布;没有增加会影响该系列的重要功能。

MySQL 4.0和3.23是旧的稳定(产品质量)发布系列。

该版本不再使用,新的发布只用来修复特别严重的漏洞(以前的安全问题)。

Mysql开发组织不认为有完全的冻结版,因为任何版本均需要对漏洞进行修复和其它修复。

对于“某种程度的冻结”,他们是指他们可以在产品发布中增加一些不会影响当前工作的小东西。

当然,前一系列的相关漏洞修复会移植到后面的系列。

根据官方的建议,至目前为止,推荐使用目前的稳定版本MySQL 5.1。

如果你正在运行一个老的系统并且想要升级,但是又不想冒险进行非无缝升级,应该升级到最新版本中你正使用的相同的发布系列(只有版本号的最后部分比你使用的新,例如5.0和5.1为同一系列)。

一、MySQL安装MySQL可以在redhat环境下进行RPM安装和debian下apt安装,但是最新的包一般都是源码的形式,因此这里选择源码编译安装的方式。

安全测试中的数据库安全配置

安全测试中的数据库安全配置数据库安全配置在安全测试中的重要性数据库是组织和存储数据的关键组件,是大多数应用和系统的核心。

而在今天大数据时代,数据库中存储的数据量更是庞大且重要。

因此,数据库的安全配置成为了保护敏感数据和确保系统安全的关键一环。

本文将讨论安全测试中的数据库安全配置,并强调其重要性。

一、数据库安全配置的概念与目的数据库安全配置是指通过设置合适的参数和策略,以确保数据库系统的安全性和可靠性。

其主要目的是防止未经授权的访问、提供数据完整性和保密性、防止数据泄露和损坏,并确保数据库系统的可用性。

二、数据库安全配置的基本原则1. 访问控制:数据库管理员需要根据预先设定的权限和角色,对用户进行严格的访问控制,保证只有授权用户才能够访问和操作数据库。

这样可以防止未经授权的访问和数据泄露。

2. 密码策略:要求用户使用强密码,并周期性地更换密码,以增强数据库的安全性。

此外,还可以采用密码加密和哈希算法等技术来存储和验证用户密码,保障密码的安全。

3. 数据加密:通过对敏感数据进行加密,可以保护数据的机密性,即使数据被获取,也无法轻易解密。

同时,还可以采用传输层加密技术,如SSL/TLS,来保证数据在传输过程中的安全。

4. 审计日志:开启数据库的审计功能,记录用户操作和数据库的变更情况。

审计日志的生成和存储应采取合适的措施,以便在系统出现安全事件时进行溯源和分析。

5. 数据库备份与恢复:定期进行数据库的备份,确保在系统发生故障、数据丢失或者遭受攻击时,能够及时恢复数据。

备份数据的存储也需要注意安全性,以免备份数据遭到未授权访问。

三、数据库常见的安全配置问题与解决方案1. 默认账户和口令:很多数据库在安装时会自动生成一些默认账户和口令,攻击者常常利用这些默认凭证来进行未授权访问。

企业应遵循安全最佳实践,及时修改或禁用这些默认凭证。

2. 未授权访问:数据库管理者需要仔细控制用户的访问权限,避免用户获取到不应该访问的数据。

MySQL安全配置向导mysqlsecureinstallation详解电脑资料

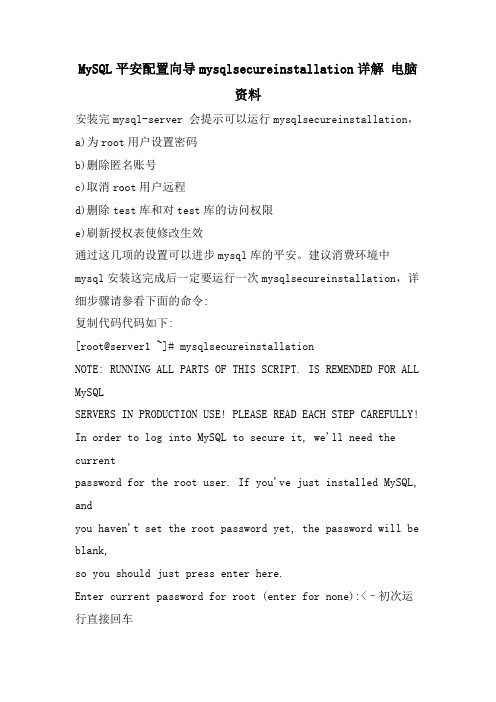

MySQL平安配置向导mysqlsecureinstallation详解电脑资料安装完mysql-server 会提示可以运行mysqlsecureinstallation,a)为root用户设置密码b)删除匿名账号c)取消root用户远程d)删除test库和对test库的访问权限e)刷新授权表使修改生效通过这几项的设置可以进步mysql库的平安。

建议消费环境中mysql安装这完成后一定要运行一次mysqlsecureinstallation,详细步骤请参看下面的命令:复制代码代码如下:[root@server1 ~]# mysqlsecureinstallationNOTE: RUNNING ALL PARTS OF THIS SCRIPT. IS REMENDED FOR ALL MySQLSERVERS IN PRODUCTION USE! PLEASE READ EACH STEP CAREFULLY! In order to log into MySQL to secure it, we'll need the currentpassword for the root user. If you've just installed MySQL, andyou haven't set the root password yet, the password will be blank,so you should just press enter here.Enter current password for root (enter for none):<–初次运行直接回车OK, suessfully used password, movin g on…Setting the root password ensures that nobody can log into the MySQLroot user without the proper authorisation.Set root password? [Y/n]<–是否设置root用户密码,输入y并回车或直接回车New password:<–设置root用户的密码Re-enter new password:<–再输入一次你设置的密码Password updated suessfully!Reloading privilege tables..… Suess!By default, a MySQL installation has an anonymous user, allowing anyoneto log into MySQL without having to have a user aount created forthem. This is intended only for testing, and to make the installationgo a bit smoother. You should remove them before moving into aproduction environment.Remove anonymous users? [Y/n]<–是否删除匿名用户,消费环境建议删除,所以直接回车… Suess!Normally, root should only be allowed to connect from'localhost'. Thisensures that someone cannot guess at the root password from the work.Disallow root login remotely? [Y/n]<–是否制止root远程,根据自己的需求选择Y/n并回车,建议制止… Suess!By default, MySQL es with a database named 'test' that anyone canaess. This is also intended only for testing, and should be removedbefore moving into a production environment.Remove test database and aess to it? [Y/n]<–是否删除test 数据库,直接回车- Dropping test database…… Suess!- Removing privileges on test database…… Suess!Reloading the privilege tables will ensure that all changes made so farwill take effect immediately.Reload privilege tables now? [Y/n]<–是否重新加载权限表,直接回车… Suess!Cleaning up…All done! If you've pleted all of the above steps, your MySQLinstallation should now be secure.Thanks for using MySQL![root@server1 ~]#SQLServer2000 报1053错误(效劳没有及时响应或控制恳求)的解决方法安装sqlserver2000时出现wowexec.exe无反响的解决方法Sqlserver2000 数据库备份实例代码SQLserver2000 企业版出现"进程51发生了严重的异常"错误的处理方法SQL Server 2000平安配置详解QQ空间搜狐微博人人网开心网百度搜藏更多复制链接收藏本文打印本文关闭本文返回首页上一篇:MySQL安装后不能用是什么情况该如何解决下一篇:mysql把主键定义为自动增长标识符类型xx-03-03MySQL配置文件my.f参数优化和中文详解xx-02-02MySQL中的LOCATE和POSITION函数使用方法xx-04-04ERROR 1406 : Data too long for column 解决方法xx-12-12mysql如何实现多行查询结果合并成一行xx-10-10mysqldump造成Buffer Pool污染的研究xx-03-03MySQL DELETE语法使用详细解析xx-06-06jdbc操作数据库的根本流程详解xx-08-08用批处理实现自动备份和清理mysql数据库的代码xx-07-07MySQL 关于表复制 insert into 语法的详细介绍xx-09-09CentOS 5.5下安装MySQL 5.5全过程分享安装MySQL在最后的start service停住理解Windows下安装MySQL5.5.19图文教程解决远程连接mysql很慢的方法(mysqlconn Mysql 数据库常用备份方法和本卷须知MySQL里面的子查询实例MySql修改数据库编码为UTF8防止造成乱码问MySQL 查询某个字段不重复的所有记录mysql 数据插入优化方法不重启Mysql修改root密码的方法MYSQL 数据库导入导出命令mysql安装图解 mysql图文安装教程Can''t connect to MySQL server超详细mysql left join,right joMysql命令行导入sql数据MYSQL 数据库导入导出命令Mysql字符串截取函数SUBSTRING的MySQL数据库备份与恢复方法MySQL server has gone away 问题windows下mysql忘记root密码的解MySQL日期数据类型、时间类型使用。

MySQL配置文件详解

MySQL配置⽂件详解# 客户端设置,即客户端默认的连接参数[client]# 默认连接端⼝port = 3306# ⽤于本地连接的socket套接字socket = /usr/local/mysql/data/mysql.sock# 字符集编码default-character-set = utf8mb4# 服务端基本设置[mysqld]# MySQL监听端⼝port = 3306# 为MySQL客户端程序和服务器之间的本地通讯指定⼀个套接字⽂件socket = /usr/local/mysql/data/mysql.sock# pid⽂件所在⽬录pid-file = /usr/local/mysql/data/mysql.pid# 使⽤该⽬录作为根⽬录(安装⽬录)basedir = /usr/local/mysql# 数据⽂件存放的⽬录datadir = /usr/local/mysql/database# MySQL存放临时⽂件的⽬录tmpdir = /usr/local/mysql/data/tmp# 服务端默认编码(数据库级别)character_set_server = utf8mb4# 服务端默认的⽐对规则,排序规则collation_server = utf8mb4_bin# MySQL启动⽤户。

如果是root⽤户就配置root,mysql⽤户就配置mysqluser = root# 错误⽇志配置⽂件(configure file)log-error=/usr/local/mysql/data/error.logsecure-file-priv = null# 开启了binlog后,必须设置这个值为1.主要是考虑binlog安全# 此变量适⽤于启⽤⼆进制⽇志记录的情况。

它控制是否可以信任存储函数创建者,⽽不是创建将导致# 要写⼊⼆进制⽇志的不安全事件。

如果设置为0(默认值),则不允许⽤户创建或更改存储函数,除⾮⽤户具有# 除创建例程或更改例程特权之外的特权log_bin_trust_function_creators = 1# 性能优化的引擎,默认关闭performance_schema = 0# 开启全⽂索引# ft_min_word_len = 1# ⾃动修复MySQL的myisam引擎类型的表#myisam_recover# 明确时间戳默认null⽅式explicit_defaults_for_timestamp# 计划任务(事件调度器)event_scheduler# 跳过外部锁定;External-locking⽤于多进程条件下为MyISAM数据表进⾏锁定skip-external-locking# 跳过客户端域名解析;当新的客户连接mysqld时,mysqld创建⼀个新的线程来处理请求。

Windows下设置MySQL安全权限数据库教程-电脑资料

Windows下设置MySQL安全权限数据库教程-电脑资料

注意:本文的内容涉及到修改NTFS磁盘权限和设置安全策略,请务必在确认您了解操作可能的后果之后再动手进行任何的修改,。

注意:本文的内容涉及到修改NTFS磁盘权限和设置安全策略,请务必在确认您了解操作可能的后果之后再动手进行任何的修改。

文中提及的权限都是在原有权限上附加的权限。

[修改步骤]

1.创建用户

创建一个名为mysqlusr的用户,设置一个随机密码,密码的长度最好

不要少于20位。

2.设置用户的身份

将mysqlusr用户加入Guests组,并去掉其它任何的组。

3.设置磁盘权限

假设MySQL安装在如下目录中

D:\hosting\system\mysql\

假设MySQL的数据库存放在如下目录中

D:\hosting\MySQLDB\

假设MySQL的服务运行者修改为mysqlusr

目录权限设置如下

D:\hosting\system\mysql\

mysqlusr

读取和运行

列出文件夹目录

读取

D:\hosting\system\mysql\tmpdir

mysqlusr

修改

读取和运行

列出文件夹目录

读取

写入

D:\hosting\MySQLDB\

mysqlusr

修改

读取和运行

列出文件夹目录

读取

写入

4.修改MySQL的相应配置

修改MySQL目录下的my.ini

在其中增加一行,内容如下

tmpdir=D:/hosting/system/MySQL/tmpdir。

MySQL安全配置与防御措施

MySQL安全配置与防御措施导言在当今数字化时代,数据安全成为了企业和个人都必须面对的重要问题。

MySQL作为一种常用的关系型数据库管理系统,存在着一些潜在的安全风险。

本文将探讨MySQL的安全配置和相应的防御措施,以帮助用户更好地保护其数据库的安全。

一、MySQL安全配置的重要性MySQL安全配置是确保数据安全的基础。

一个未经安全配置的MySQL数据库容易受到未经授权的访问、数据泄露、被攻击等风险。

因此,在使用MySQL之前,必须对其进行必要的安全配置。

1.1 强密码策略——保证账户的安全密码是数据库安全的第一道防线,弱密码容易遭受破解和暴力破解攻击。

因此,采用强密码策略是非常重要的。

强密码策略要求密码长度不少于8位,包含大写字母、小写字母、数字和特殊字符等。

1.2 定期更新密码和账户审计定期更新密码是一种有效的防范策略,可以防止长期使用同一密码带来的风险。

此外,定期对账户进行审计,查看和检查账户的访问历史和权限设置,可以及时发现异常情况并采取相应的措施。

1.3 限制访问权限MySQL默认情况下会创建一个root账户,该账户拥有最高权限。

为了避免风险,应该创建一个低权限的账户,用于日常操作。

同时,还应根据需要设置访问主机的白名单,限制从特定的主机或IP地址访问数据库。

二、MySQL安全配置的实施在了解了MySQL安全配置的重要性之后,接下来我们将探讨如何实施这些配置来保护数据库的安全。

2.1 修改默认端口MySQL默认端口设置为3306,这是黑客们常常攻击的一个目标。

为了增强数据库的安全性,修改默认端口是一种常用的防御措施。

通过修改端口,可以减少被扫描和攻击的几率。

2.2 使用SSL/TLS加密SSL/TLS是一种常用的网络协议,用于在客户端和服务器之间建立加密连接。

通过启用SSL/TLS,可以保证数据库传输的机密性和数据的完整性。

同时,还可以使用证书来验证连接的合法性。

2.3 启用防火墙防火墙是一种网络安全设备,用于监控和控制网络流量。

MySQL数据库安全配置规范操作

MySQL数据库安全配置规范操作1.账号以普通帐户安全运⾏mysqld,禁⽌mysql以root帐号权限运⾏,攻击者可能通过mysql获得系统root超级⽤户权限,完全控制系统。

配置/etc/f[mysql.server]user=mysql补充操作说明直接通过本地⽹络之外的计算机改变⽣产环境中的数据库是异常危险的。

有时,管理员会打开主机对数据库的访问:> GRANT ALL ON *.* TO 'root'@'%';这其实是完全放开了对root的访问。

所以,把重要的操作限制给特定主机⾮常重要:> GRANT ALL ON *.* TO 'root'@'localhost';> GRANT ALL ON *.* TO 'root'@'myip.athome' ;> FLUSH PRIVILEGES;判定条件禁⽌以root账号运⾏mysqld;检测操作检查进程属主和运⾏参数是否包含--user=mysql类似语句:# ps –ef | grep mysqld#grep -i user /etc/f⽤户权限应按照⽤户分配账号,避免不同⽤户间共享账号创建⽤户设定指定ip地址登陆数据库create user vvera@'指定ip地址' identified by 'vv@122';这样就创建了⼀个名为:vvera 密码为:vv@122 的⽤户。

然后登录⼀下。

检测⽅法判定条件不⽤名称的⽤户可以连接数据库;使⽤不同⽤户连接数据库应删除或锁定与数据库运⾏、维护等⼯作⽆关的账号移除匿名账户和废弃的账户DROP USER语句⽤于删除⼀个或多个MySQL账户。

要使⽤DROP USER,必须拥有mysql数据库的全局CREATE USER权限或DELETE 权限。

账户名称的⽤户和主机部分与⽤户表记录的User和Host列值相对应。

MySOL数据库安全配置研究

MySOL数据库安全配置研究张丽君【期刊名称】《计算机光盘软件与应用》【年(卷),期】2011(000)015【摘要】MySOL是一种采用开放源代码的智能型、关系型数据库管理系统,通过常用的查询与管理语言对数据库的运行实施监管。

是目前国际上较为常用的一种数据库管理模式。

在MySOL数据库的构建与管理中,对于安全防护的相关问题必须从专业技术和实际应用的角度进行深入研究,本文仅简要分析了MySOL数据库安全配置的基本法则和具体措施。

%My SOL is a kind of intelligent and relational database management system using open source code,through common query and management language to monitor the run and implementation of database, is relatively commonly used management mode in international database field on present.In the construction and management of My SOL database,safety protection for related problems must research deeply from the angle of professional and technical and practical application,this article only analyzed briefly the basic rules and concrete measures of My SOL database security configuration.【总页数】2页(P79-79,83)【作者】张丽君【作者单位】呼和浩特职业学院计算机信息学院,呼和浩特010051【正文语种】中文【中图分类】TP311.138【相关文献】1.SQL Server 2000数据库安全管理及配置 [J], 李向荣;李丽;王步宇2.MySQL数据库安全配置 [J], 曹江华3.SQL SerVer数据库安全性分析与配置 [J], 钟丽萍4.SQL Sever数据库安全配置探讨 [J], 王东升;徐鑫涛5.华东师范大学:实施数据库安全基线配置 [J], 朱圣才因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

MySQL安全配置目录1、MySQL安装 (1)2、MySQL安全配置 (2)3、改变默认mysql管理员帐号 (3)4、关于密码的管理 (3)5、使用独立用户运行msyql (3)6、禁止远程连接数据库 (3)7、限制连接用户的数量 (4)8、用户目录权限限制 (4)9、命令历史记录保护 (4)10、禁止MySQL对本地文件存取 (4)11、MySQL服务器权限控制 (5)12、使用chroot方式来控制MySQL的运行目录 (6)13、关闭对Web访问的支持 (6)14、数据库备份策略 (7)15、Mysqld安全相关启动选项 (7)16、mysql自动化备份方案 (10)1、MySQL安装MySQL可以在redhat环境下进行RPM安装和debian下apt安装,但是最新的包一般都是源码的形式,因此这里选择源码编译安装的方式。

首先登陆官方网站,下载最新的released版本。

# tar zxf mysql-5.1.22-rc-linux-i686-glibc23.tar.gz为mysql的运行建立mysql用户和mysql用户组#groupadd mysql# useradd -g mysql mysql# ./configure --prefix=/usr/local/mysql#make#make install# cp support-files/f /etc/my.cf# bin/mysql_install_db --user=mysql //用mysql生成初始数据库,出现类似thank for using mysql 证明初始化数据库成功。

# chown -R root . //当前目录给root# chown -R mysql var //var给mysql,这个很重要,也是安全起见# chgrp -R mysql .# bin/mysqld_safe --user=mysql &#bin/mysql –u root此时安全完毕,但是最重要是对MySQL进行安全配置,检查你的系统,最基本要做到以下配置。

2、MySQL安全配置数据库作为数据管理的平台,它的安全性首先由系统的内部安全和网络安全两部分来决定。

对于系统管理员来说,首先要保证系统本身的安全,在安装MySQL数据库时,需要对基础环境进行较好的配置。

1、修改root用户口令,删除空口令缺省安装的MySQL的root用户是空密码的,为了安全起见,必须修改为强密码,所谓的强密码,至少8位,由字母、数字和符号组成的不规律密码。

使用MySQL自带的命令mysaladmin 修改root密码,同时也可以登陆数据库,修改数据库mysql下的user表的字段内容,修改方法如下所示:# /usr/local/mysql/bin/mysqladmin -u root password “upassword” //使用mysqladmin #mysql> use mysql;#mysql> update user set password=password('upassword') where user='root';#mysql> flush privileges; //强制刷新内存授权表,否则用的还是在内存缓冲的口令2、删除默认数据库和数据库用户一般情况下,MySQL数据库安装在本地,并且也只需要本地的php脚本对mysql进行读取,所以很多用户不需要,尤其是默认安装的用户。

MySQL初始化后会自动生成空用户和test 库,进行安装的测试,这会对数据库的安全构成威胁,有必要全部删除,最后的状态只保留单个root即可,当然以后根据需要增加用户和数据库。

#mysql> show databases;#mysql> drop database test; //删除数据库test#use mysql;#delete from db; //删除存放数据库的表信息,因为还没有数据库信息。

#mysql> delete from user where not (user='root') ; // 删除初始非root的用户#mysql> delete from user where user='root' and password=''; //删除空密码的root,尽量重复操作Query OK, 2 rows affected (0.00 sec)#mysql> flush privileges; //强制刷新内存授权表。

3、改变默认mysql管理员帐号系统mysql的管理员名称是root,而一般情况下,数据库管理员都没进行修改,这一定程度上对系统用户穷举的恶意行为提供了便利,此时修改为复杂的用户名,请不要在设定为admin或者administraror的形式,因为它们也在易猜的用户字典中。

mysql> update user set user="newroot" where user="root"; //改成不易被猜测的用户名mysql> flush privileges;4、关于密码的管理密码是数据库安全管理的一个很重要因素,不要将纯文本密码保存到数据库中。

如果你的计算机有安全危险,入侵者可以获得所有的密码并使用它们。

相反,应使用MD5()、SHA1()或单向哈希函数。

也不要从词典中选择密码,有专门的程序可以破解它们,请选用至少八位,由字母、数字和符号组成的强密码。

在存取密码时,使用mysql的内置函数password()的sql语句,对密码进行加密后存储。

例如以下方式在users表中加入新用户。

#mysql> insert into users values (1,password(1234),'test');5、使用独立用户运行msyql绝对不要作为使用root用户运行MySQL服务器。

这样做非常危险,因为任何具有FILE权限的用户能够用root创建文件(例如,~root/.bashrc)。

mysqld拒绝使用root运行,除非使用--user=root选项明显指定。

应该用普通非特权用户运行mysqld。

正如前面的安装过程一样,为数据库建立独立的linux中的mysql账户,该账户用来只用于管理和运行MySQL。

要想用其它Unix用户启动mysqld,,增加user选项指定/etc/f选项文件或服务器数据目录的f选项文件中的[mysqld]组的用户名。

#vi /etc/f[mysqld]user=mysql该命令使服务器用指定的用户来启动,无论你手动启动或通过mysqld_safe或mysql.server 启动,都能确保使用mysql的身份。

也可以在启动数据库是,加上user参数。

# /usr/local/mysql/bin/mysqld_safe --user=mysql &作为其它linux用户而不用root运行mysqld,你不需要更改user表中的root用户名,因为MySQL账户的用户名与linux账户的用户名无关。

确保mysqld运行时,只使用对数据库目录具有读或写权限的linux用户来运行。

6、禁止远程连接数据库在命令行netstat -ant下看到,默认的3306端口是打开的,此时打开了mysqld的网络监听,允许用户远程通过帐号密码连接数本地据库,默认情况是允许远程连接数据的。

为了禁止该功能,启动skip-networking,不监听sql的任何TCP/IP的连接,切断远程访问的权利,保证安全性。

假如需要远程管理数据库,可通过安装PhpMyadmin来实现。

假如确实需要远程连接数据库,至少修改默认的监听端口,同时添加防火墙规则,只允许可信任的网络的mysql监听端口的数据通过。

# vi /etc/my.cf将#skip-networking注释去掉。

# /usr/local/mysql/bin/mysqladmin -u root -p shutdown //停止数据库#/usr/local/mysql/bin/mysqld_safe --user=mysql & //后台用mysql用户启动mysql 7、限制连接用户的数量数据库的某用户多次远程连接,会导致性能的下降和影响其他用户的操作,有必要对其进行限制。

可以通过限制单个账户允许的连接数量来实现,设置f文件的mysqld中的max_user_connections变量来完成。

GRANT语句也可以支持资源控制选项来限制服务器对一个账户允许的使用范围。

#vi /etc/f[mysqld]max_user_connections 28、用户目录权限限制默认的mysql是安装在/usr/local/mysql,而对应的数据库文件在/usr/local/mysql/var 目录下,因此,必须保证该目录不能让未经授权的用户访问后把数据库打包拷贝走了,所以要限制对该目录的访问。

确保mysqld运行时,只使用对数据库目录具有读或写权限的linux 用户来运行。

# chown -R root /usr/local/mysql/ //mysql主目录给root# chown -R mysql.mysql /usr/local/mysql/var //确保数据库目录权限所属mysql用户9、命令历史记录保护数据库相关的shell操作命令都会分别记录在.bash_history,如果这些文件不慎被读取,会导致数据库密码和数据库结构等信息泄露,而登陆数据库后的操作将记录在.mysql_history文件中,如果使用update表信息来修改数据库用户密码的话,也会被读取密码,因此需要删除这两个文件,同时在进行登陆或备份数据库等与密码相关操作时,应该使用-p参数加入提示输入密码后,隐式输入密码,建议将以上文件置空。

# rm .bash_history .mysql_history //删除历史记录# ln -s /dev/null .bash_history //将shell记录文件置空# ln -s /dev/null .mysql_history //将mysql记录文件置空10、禁止MySQL对本地文件存取在mysql中,提供对本地文件的读取,使用的是load data local infile命令,默认在5.0版本中,该选项是默认打开的,该操作令会利用MySQL把本地文件读到数据库中,然后用户就可以非法获取敏感信息了,假如你不需要读取本地文件,请务必关闭。