配置ADRMS

Windows-Server-2008-R2-之二十二AD-RMS基础

相对于传统的信息平安保护方案〔防火墙、ACL、EFS等〕,Active Directory 权限管理效劳它提供了与应用程序协作〔如office 2007)保护数字内容的平安技术,它专门为那些需要保护的敏感文档、电子邮件和WEB内容而设计,可以严格地控制哪些用户可以翻开、读取、修改和重新分发等权限。

RMS的最大优势在于它能对整个数字信息生命周期进展管理,权限伴随文档。

一、AD RMS的工作过程AD RMS的工作过程是一个相当复杂的过程。

我们可以用下面的四步来简单描述它的工作过程〔尽管不够具体、准确〕。

1、创立受保护的文档。

2、授权并分发内容〔作者会身RMS效劳器请求发布许可,RMS效劳器返回发布许可,支持RMS的应用程序将发布许可合并到受保护的文档〕使用者:当使用都翻开受保护的文档时,1、向RMS效劳器请求使用许可。

2、效劳器向使用者返回使用许可,使用者使用使用许可翻开文档内容二、AD Rms证书和许可证效劳器许可方证书 (SLC)在群集中的第一个效劳器上安装和配置 AD RMS 效劳器角色时会创立 SLC。

效劳器会为自己生成唯一的 S LC,该 SLC 建立该效劳器的标识,称为自注册,且有效期为 250 年。

这样可以将受权限保护的数据存档较长时间。

根群集既处理证书〔通过发放权限帐户证书 (RAC)〕,又处理对受权限保护的内容的授权。

添加到根群集的其他效劳器共享一个 SLC。

在复杂环境中,可以部署仅授权群集,这会生成它们自己的 SLC。

SLC 包含效劳器的公钥。

〔注意在Windows Server 2003中,SLC是通过向微软网站注册后而微软创立的〕客户端许可方证书 (CLC)CLC 由 AD RMS 群集为响应客户端应用程序的请求而创立。

CLC 在客户端连接到组织的网络时会发送到客户端,并授予用户在客户端未连接时发布受权限保护的内容的权限。

CLC 与用户的 RAC 相关联,因此,如果 RAC 无效或不存在,用户将无法访问 AD RMS 群集。

安装配置ADRMS

AD RMS服务文件安全是网络领域中最重要的课题之一,安全的威胁通常来自Internet和局域网内部两个方面。

"日防夜防,家贼难防"。

来自企业内部的攻击往往是最致命的,微软公司的RMS(Rights Management Services,权限管理服务)正是在这种环境下应运而生的。

它通过数字证书和用户身份验证技术对各种Office 文档的访问权限加以限制,可以有效防止内部用户通过各种途径擅自泄露机密文档内容,从而确保了数据文件访问的安全性。

17.1 AD RMS概述对于RMS,很多用户并不陌生,并且可能已经应用到实际环境中。

AD RMS是在RMS基础上进行了一些改进,功能更加强大。

通过与Active Directory及其联合身份验证等服务的配合应用,不仅仍然具备原有的针对Offfice文档的各种权限保护,而且新增了通过MMC控制台管理AD RMS的功能,应用更加方便。

17.1.1 AD RMS的新特性AD RMS与RMS相比具有如下新特性。

(1)管理界面更加友好:在RMS 1.0中唯一的管理界面就是Web,而AD RMS则改用MMC嵌入式管理单元,操作更加方便。

(2)自动启用服务器授权凭证:在AD RMS中,根群集的服务器授权凭证(Server Licensor Certificate,SLC)可以自动启用,无须手动操作。

(3)与Active Directory联合身份验证服务(AD FS)配合使用:AD FS是Windows Server 2008的一项新功能,可以提供简单且安全的身份验证。

AD RMS与AD FS配合使用,可以允许企业之间共同使用一方的AD RMS群集,并且通过AD FS(使用HTTPS 协议)识别和验证自己域中的用户账户。

AD RMS的相关组件AD RMS仍然基于服务器/客户端的结构,其主要组件包括支持AD RMS的应用程序、AD RMS客户端和AD RMS服务器端三,三者缺一不可。

Windows Server 2008权限管理服务(AD RMS)

• 发布受保护的内容时,作者从本地计算机上可用

• 已经创建了新模板分发管道,AD RMS 客户端可

以轮询该管道以获得对权限策略模板的更新。如 果添加、更改或删除了某个权限策略模板,客户 端会检测到这些更改,并在它下次刷新期间更新 本地权限策略模板。

户端上,权限策略模板本地存储在 %localappdata%\Microsoft\DRM\templates 文件夹中。对于 Windows XP、Windows 2000 和 Windows Server 2003,路径为 %appdata%\Microsoft\DRM\templates。

server 2008 包括 AD RMS 客户端,但其他客 户端操作系统必须安装有 RMS 客户端。带有 Service Pack 2 (SP2) 的 RMS 客户端可从 Microsoft 下载中心下载,并且可以在早于 Windows Vista 和 Windows Server 2008 的客 户端操作系统版本上工作。

下限制:

安装

AD RMS 的用户帐户必须与 AD RMS 服务帐户 不同。 AD RMS 服务连接点 (SCP), 则安装 AD RMS 的用户帐户必须是 AD DS Enterprise Admins 组或同等组的成员。 AD RMS 数据库使用外部数据库服务,则安装 AD RMS 的用户帐户必须具有创建新数据库的权限。 如果使用 Microsoft SQL Server 2005,则用户帐户 必须是系统管理员数据库角色或同等角色的成员。 AD RMS 的用户帐户必须有权查询 AD DS 域。

• 在运行 Windows Server 2008 的 AD RMS 客

在早期版本的 Windows 中安装 AD RMS 客户 端

Windows Server 2008 AD RMS 实战之安装部署

Windows Server 2008 AD RMS 实战之安装部署用于Microsoft Windows Server 2003 操作系统系列产品的Microsoft Windows Rights Management 服务(RMS),是一种与应用程序协作来保护数字内容(不论其何去何从)的安全技术,专为那些需要保护敏感的Web 内容、文档和电子邮件的用户而设计。

用户可以严格规定哪些用户可以打开、读取、修改和重新分发特定内容。

组织可以创建权限策略模板,以实施用户应用于内容的策略。

随着Windows Server 2008的发布,RMS也进行了相应的更新,并且命名为:Windows Server Active Directory Rights Management Services(AD RMS)。

相比RMS,AD RMS改变了不少,例如:AD RMS已经内建在Windows Server 2008中了,不需要下载才能安装了;还有不再需要连接到Microsoft去进行登记等等。

一、实验环境概述虚拟软件:VMware Workstation 6.0.2 build-59824域控制器:计算机名称:DC01操作系统:Windows Server 2003 R2 Enterprise Edition with SP2IP地址:192.168.8.1邮件服务器:计算机名称:ExchSrv操作系统:Windows Server 2003 R2 Enterprise Edition with SP2应用软件:Exchange Server 2003 whit SP2IP地址:192.168.8.3数据库服务器:计算机名称:SQL2005操作系统:Windows Server 2003 R2 Enterprise Edition with SP2应用软件:SQL Server 2005 with SP2IP地址:192.168.8.5AD RMS服务器:计算机名称:ADRMS操作系统:Windows Server 2008 EnterpriseIP地址:192.168.8.8二、创建并配置域控制器AD RMS必需和AD相结合,因此环境中需要有一台域控制器,具体的安装配置由于过程简单,就不详述,下面只给出几点相关说明。

ADRMS的信息权限保护应用开发

2011.344 基于AD RMS 的信息权限保护应用开发研究邱刚中船重工第七二二研究所信息安全事业部 湖北 430079摘要:对电子信息实施保护,使电子信息按允许的方式使用是企业和机构业务正常进行的重要需要。

AD RMS 支持对信息的受控发布与使用,本文介绍AD RMS 信息授权保护的原理,阐述了支持AD RMS 信息保护的应用程序的开发和调试方法。

关键词:信息保护;AD RMS ;应用程序开发;调试0 前言计算机与网络技术日益深入各种行业的业务应用,大量企业和机构部署了办公自动化和业务信息系统。

在提高组织工作效率的同时,信息滥用和泄露的风险也随之增大。

计算机网络中电子信息发布和访问的安全性的得到了广泛的关注和重视。

AD RMS 是一种在分布式网络环境中集中保护信息按要求方式使用的技术,为网络中信息的安全发布和使用提供了一个完整的解决方法和技术平台。

AD RMS 定义了细粒度的访问方式,可以为指定的用户或者组在一定时间范围内指定读取、修改、打印等操作权限的任意组合。

确保信息文件有意无意的离开AD RMS 安全域后无法被读取和使用。

AD RMS 适合于各种组织机构控制文档在机构内部和外部的发布和使用方式与时间。

为了使用AD RMS 的权限管理功能,应用程序要使用AD RMS SDK 提供的接口来实现对权限保护的支持。

本文介绍AD RMS 的原理,简述开发AD RMS 应用的环境建立和程序实现方法。

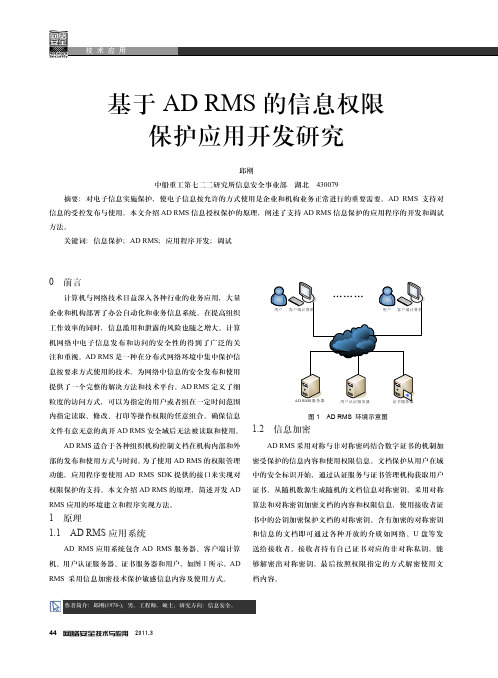

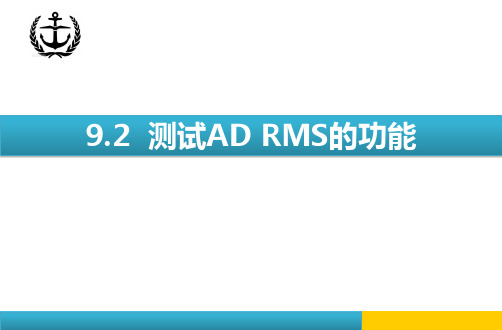

1 原理1.1 AD RMS 应用系统AD RMS 应用系统包含AD RMS 服务器、客户端计算机、用户认证服务器、证书服务器和用户,如图1所示。

AD RMS 采用信息加密技术保护敏感信息内容及使用方式。

客户端计算机客户端计算机证书服务器AD RMS 服务器用户认证服务器图1 AD RMS 环境示意图1.2 信息加密AD RMS 采用对称与非对称密码结合数字证书的机制加密受保护的信息内容和使用权限信息。

AD-RMS企业文件版权管理

AD-RMS企业文件版权管理————————————————————————————————作者:————————————————————————————————日期:AD RMS企业文件版权管理AD RMS (AD权限管理服务)能够确保企业内部数字文件的机密性,例如,用户即使有权限读取受保护的文件,但是如果未被许可,就无法复制与打印该文件。

AD RMS概述虽然可以通过NTFS权限来设置用户的访问权限,然而NTFS权限还有不足之处,例如你开放用户可以读取某个包含机密数据的文件,此时用户就可以复制文件内容或将文件存储到其他位置,这样可能让这份机密文件泄露出去,尤其现在便携存储媒体盛行,用户可以轻易地将文件带离公司。

AD RMS是一种信息保护技术,在搭配支持AD RMS的应用程序后,文件的所有者可以将其设置为版权保护文件,并授予其他用户读取,复制或打印。

如果用户仅被授予读取权限,则他无法复制文件内容,也无法打印。

发件人也可以限制收件人转发邮件。

每个版权保护文件内都存储着保护信息,不论这个文件被移动,复制到何处,这些保护信息都仍然存在文件内,因此可以确保文件不会被未经许可的用户访问。

AD RMS可以保护企业内部的机密文件,如财务报表,技术文件等。

AD RMS的需求一个基本的AD RMS环境包含下图的组件。

●域控制器:AD RMS需要一个域环境,因此需要域控。

●AD RMS服务器:客户端需要证书与许可证才可以进行文件版权保护的工作,而ADRMS服务器就负责证书与许可证的发放。

可以假设多台AD RMS服务器来提供排除和负载均衡功能,其中第一台服务器被称为AD RMS根群集服务器。

由于客户端通过HTTP和HTTPS与AD RMS服务器通信,因此AD RMS服务器必须架设IIS。

●数据库服务器:用来存储AD RMS设置与策略等信息,可以使用Microsoft SQL Server来架设数据库服务器。

还可以直接使用AD RMS内置数据库,不过此时只架设一台AD RMS服务器。

9-配置ADRMS

打开‘Active Directory 用户 和计算机’窗口(dsa.msc), 设置两个用户邮件地址。

ห้องสมุดไป่ตู้

域控制器 DC1,在‘Windows PowerShell’ 窗 口 中 输 入 命 令,按 ENTER 键

选择计算机配置策略

Office 中默认整合了一张公网证书,需要上 Internet 验证,为了避免连接等待时间设置一下超

Windows 设置 安全设 置公钥策略

时时间

设置完成后,在服务器和客户端刷新组策略。

2.安装配置 ADRMS、.NetFramework3.5、消息队列

使 用 域 用 户 easthome\administrator 登 录域控制器 Server1。 在添加角色和功能向导中,选择 ADRMS、.NetFramework3.5、消息队列

在配置数据库服务器页面中,选择”在此服务器上使用 Windows 内部数据库”

指定服务帐户,选择域用户 ADRMS

指定加密模式页面中,选择加密模式 2(此处注意,一旦选择 2 就不能改为 1)

指定 AD RMS 群集密钥密码页面中,输入满足复杂性要求密码,点击下一步

在选择 ADRMS 群集网站页面中,默认选择点击下一步

点击下一步,在“为 Web 服务器(IIS)选择要安装的角色服务”页面中,保持默认,下一步 注意:在确认页面中,指定备用源路径中写光盘位置(插入 WS2012R2ISO,D:\sources\sxs)

完成安装

点击”执行其他配置”,继续完成安装后 ADRMS 的配置

在创建或加入 AD RMS 群集中,点击下一步

管理工具中,进入 ADRMS 控制台,安装警报点击是。

3.客户端登录测试

adrms加解密原理

adrms加解密原理AD RMS(Active Directory Rights Management Services)是一种基于角色的访问控制技术,用于保护组织的敏感信息和文档。

它使用加密和访问控制技术,以确保只有授权用户可以访问受保护的内容。

下面我将从加密和解密原理、角色控制等方面来详细解释AD RMS的加解密原理。

首先,让我们来谈谈AD RMS的加密原理。

当一个用户创建或编辑一个受AD RMS保护的文档时,AD RMS会使用加密算法对该文档进行加密。

这通常涉及到对文档内容进行加密,以及对访问该文档所需的许可证进行加密。

这样,即使文档被未经授权的用户访问,也无法解密或查看其内容,因为访问权限是通过许可证控制的。

AD RMS使用了强大的加密算法,如AES(高级加密标准)来保护文档内容和许可证。

其次,让我们来谈谈AD RMS的解密原理。

当一个授权用户尝试访问一个受AD RMS保护的文档时,AD RMS会验证用户的身份和权限,并向用户提供相应的许可证。

这个许可证包含了解密文档所需的密钥信息,只有授权用户才能解密许可证并使用其中的密钥来解密文档内容。

这种方式确保了只有授权用户才能解密受保护的文档,从而保护了文档的安全性。

除了加密和解密原理,AD RMS还涉及到角色控制。

AD RMS通过角色控制来管理用户对受保护内容的访问权限。

管理员可以定义不同的角色,并为每个角色分配不同的权限。

这样,用户可以根据其在组织中的角色而被分配相应的访问权限,从而实现对敏感信息的有效保护。

综上所述,AD RMS的加解密原理涉及到使用强大的加密算法对文档内容和许可证进行加密,以及通过角色控制来管理用户的访问权限。

这种综合的安全机制确保了受AD RMS保护的内容的安全性和保密性。

AD RMS在保护敏感信息和文档方面发挥着重要作用,为组织提供了一种可靠的安全解决方案。

ADRMS权限策略模板创建和部署攻略

在Windows Server 2008中,AD RMS所起的作⽤,简单来说就是保证⽂档等内容在共享使⽤过程中的安全。

使⽂档内容能够在正确的时间,被正确的⼈以正确的⽅式使⽤。

本⽂则以实验的⽅式重点阐述AD RMS权限策略模板的创建和部署。

实验环境: 本⽂需要的测试环境包括三台连接到专⽤络的计算机以及使⽤以下操作系统、应⽤程序和服务。

这些计算机构成了专⽤ Intranet,且通过⼆层交换机进⾏连接。

也可以在虚拟服务器环境中模拟此配置。

为 Intranet 使⽤专⽤络 ID 10.0.0.0/24。

域控制器名为 CPANDL-DC,域名为 。

第 1 步:在 AD RMS 群集上创建共享⽂件夹 1. 以 CPANDL\Administrator ⾝份登录到 ADRMS-SRV。

2. 依次单击"开始"、"计算机",然后双击"本地磁盘(C:)"。

3. 新建⼀个名为 ADRMSTemplates 的⽂件夹。

依次单击"组织"、"新建⽂件夹",键⼊名称 ADRMSTemplates,然后按Enter。

4. 右键单击 ADRMSTemplates ⽂件夹,然后单击"属性"。

5. 单击"共享"选项卡,然后单击"⾼级共享"。

6. 选中"共享此⽂件夹"复选框,然后单击"权限"。

7. 单击"添加",在"输⼊对象名称来选择"框中键⼊ CPANDL\ADRMSSRVC,然后单击"确定"。

8. 在"组或⽤户名"框中,单击ADRMSSRVC(********************),然后在"ADRMSSRVC 的权限"框中,选中"允许"列中的"更改"复选框。

测试AD RMS的功能

企业的SOLOGEN

图9-22 安全警报

L0GO

(8)如图9-23所示,勾选“限制对此文档的权限”,然后单击“读取”按钮来开发 权限,完成后单击“确定”按钮,图中选择开放读取权限给用户“Tom@”, 由图9-24所示可知,还可以设置文档到期日、是否可打印文档内容、是否可复制内 容等。

企业的SOLOGEN

图9-25 安全警报

L0GO

(14)如图9-26所示,显示这是权限受到限 制的文档,必须通过Https的方式连接AD RMS服务器以便验证用户的信息,单击“确 定”按钮。

图9-26 https连接提示信息

企业的SOLOGEN

L0GO

(15)验证成功后,出现如图9-27所示界面和文档内容,如果Tom要向文件所有者 George索取其他权限,可以通过单击“查看权限”按钮->“要求附加权限”的方法给 George发送索取权限的邮件。

企业的SOLOGEN

图9-23 权限设置

图9-24其它选项设置

L0GO

(9)在Word中,单击“文件”->“另存为”,将文件存储到共享文件夹 “dc\public”内,并设置文件名为jdy_test.docx。 (10)注销现登录账户,改用“Tom@”登录。 (11)通过运行IE浏览器,按一下“Alt”键->“工具”->Internet选项>“安全”->本地Intranet->站点->高级按钮后,输入 https://,单击“添加”按钮,将AD RMS群集网站加入本地 Intranet的安全域内。 (12)打开“资源管理器”,运行位于:C:\\Program File\Microsoft Office\Office14下的WINWORD.EXE(此处是默认的安装路径,具体根据安装 路径来定),并打开\\DC\pulic\jdy_test.docx文件。 (13)出现如图9-25所示,单击“是”按钮(或者通过“查看证书”按钮来 执行信任的步骤)。

AD RMS企业文件版权管理

AD RMS企业文件版权管理AD RMS (AD权限管理服务)能够确保企业内部数字文件的机密性,例如,用户即使有权限读取受保护的文件,但是如果未被许可,就无法复制与打印该文件。

AD RMS概述虽然可以通过NTFS权限来设置用户的访问权限,然而NTFS权限还有不足之处,例如你开放用户可以读取某个包含机密数据的文件,此时用户就可以复制文件内容或将文件存储到其他位置,这样可能让这份机密文件泄露出去,尤其现在便携存储媒体盛行,用户可以轻易地将文件带离公司。

AD RMS是一种信息保护技术,在搭配支持AD RMS的应用程序后,文件的所有者可以将其设置为版权保护文件,并授予其他用户读取,复制或打印。

如果用户仅被授予读取权限,则他无法复制文件内容,也无法打印。

发件人也可以限制收件人转发邮件。

每个版权保护文件内都存储着保护信息,不论这个文件被移动,复制到何处,这些保护信息都仍然存在文件内,因此可以确保文件不会被未经许可的用户访问。

AD RMS可以保护企业内部的机密文件,如财务报表,技术文件等。

AD RMS的需求一个基本的AD RMS环境包含下图的组件。

●域控制器:AD RMS需要一个域环境,因此需要域控。

●AD RMS服务器:客户端需要证书与许可证才可以进行文件版权保护的工作,而AD RMS服务器就负责证书与许可证的发放。

可以假设多台AD RMS服务器来提供排除和负载均衡功能,其中第一台服务器被称为AD RMS根群集服务器。

由于客户端通过HTTP和HTTPS与AD RMS服务器通信,因此AD RMS服务器必须架设IIS。

●数据库服务器:用来存储AD RMS设置与策略等信息,可以使用Microsoft SQLServer来架设数据库服务器。

还可以直接使用AD RMS内置数据库,不过此时只架设一台AD RMS服务器。

●运行AD RMS-enabled应用程序的客户端用户:用户允许AD RMS-enabled应用程序(例如Word)并利用他来创建,编辑文件并将文件设置为受保护的文件,然后将此文件存储到其他用户可以访问到的地方,如网络共享文件夹,U盘等。

RMS桌面安全管理-文档安全管理实施文档

Prepared forTable of Contents1第一章简介 (1)1.1目标和范围 (1)1.2读者 (1)2部署过程概览 (1)2.1部署主要步骤 (1)3部署详细步骤 (1)3.1部署数据库 (1)3.1.1安装SQL 2008 (1)3.1.2安装SQL2008 SP2补丁 (13)3.1.3开启SQL命名管道协议 (19)3.2安装RMS (21)3.2.1安装Windows NLB (21)3.2.2安装第一台RMS服务器 (33)3.2.3安装第二台RMS (48)3.3部署MOSS 2010 (53)3.3.1安装SQL 2008 (53)3.3.2安装SQL2008 SP2补丁 (67)3.3.3开启SQL命名管道协议 (73)3.3.4安装MOSS 2010 (75)3.4MOSS 2010连接SQL数据库 (85)3.5设置MOSS 2010 (96)3.6创建门户网站 (101)3.7设置MOSS与RMS集成 (108)1第一章简介1.1目标和范围本文档详细描述RMS桌面安全管理项目部署过程,文档内容包括RMS/RMS群集/MOSS2010安装。

1.2读者本文档的读者包括:•IT管理员2部署过程概览2.1部署主要步骤安装RMS数据库-》安装RMS群集-》设置RMS群集-》安装MOSS数据库-》安装MOSS-》设置MOSS-》设置RMS群集与MOSS集成3部署详细步骤3.1部署数据库3.1.1安装SQL 2008首先登录到00-RMS01-W服务器本地,把RMS的管理员及服务账号添加到本地管理员组命令行Net localgroup administrators RMSdemolocal\rms /addNet localgroup administrators RMSdemolocal\ rmsservics /add注销本地用户,使用rms域管理账户登录到RMSdemo.local域,将SQL 2008 Enterprise放入光驱,进行安装,运行Setup左侧任务栏点击安装然后选择右侧全新SQL Server 独立安装或向现有安装添加功能安装程序支持规则点击确定产品密钥勾选输入产品密钥输入SQL2008 Enterprise序列号许可条款勾选我接受许可条款安装程序支持文件点击安装安装程序支持规则点击下一步功能选择在功能选择中,选取数据库引擎服务和共享功能数据库引擎服务:❖SQL Server复制❖全文检索❖共享功能:❖Business Intelligence Development Studio❖客户端工具连接❖Intergration Services❖客户端工具向后兼容性❖SQL Server联机丛书❖管理工具-基本❖管理工具-完整在目录中选择共享功能目录 D:\Microsoft SQL Server,共享功能目录(x86):D:\ \Microsoft SQL Server,点击下一步实例配置实例ID MSSQLSERVER实例根目录D:\Program Files\Microsoft SQL Server\ 点击下一步磁盘空间要求点击下一步服务器配置输入RMS服务器管理员帐号及密码点击下一步数据库引擎配置添加当前使用的RMS管理员帐号然后在添加RMS服务帐号点击下一步错误和适用情况报告点击下一步安装规则点击下一步准备安装点击安装安装进度等待安装结束点击下一步完成点击关闭3.1.2安装SQL2008 SP2补丁双击 SQL 2008 SP2补丁进行补丁安装欢迎点击下一步许可条款勾选我接受许可条款点击下一步选择功能点击下一步检查正在使用的文件点击下一步准备更新点击更新更新进度点击下一步完成点击关闭3.1.3开启SQL命名管道协议点击开始-》所有程序-》Microsoft SQL Server 2008-》配置工具-》SQL Server 配置管理器依次展开点击MSSQLSERVER的协议选择Name Pipes,点击已启用是重新启动服务器3.2安装RMS3.2.1安装Windows NLB安装RMS群集之前首先到域控制器的DNS控制台中添加RMS Cluster地址RMS Cluster FQDN名为rmscluster.RMSdemo.local使用RMSdemo\rms登录到00-RMS01-W,点击开始-》管理工具-》服务器管理器点击功能选择添加功能勾选网络负载平衡进行安装双击打开网络负载均衡管理器右键网络负载平衡群集新建群集把RMS01的FQDN名输入到主机框内(00-RMS01-W.RMSdemo.local)点击连接点选本地连接点击下一步主机参数在主机参数页面点击下一步群集IP地址在群集IP地址页面点击添加输入RMS Cluster IP地址及子网掩码点击确定RMS Cluster IP 10.1.15.163SUBMASK 255.255.255.0点击下一步群及参数群集参数页面在完整Internet名称框内输入 RMS Cluster FQDN名,勾选单播点击下一步RMS Cluster FQDN rmscluster.RMSdemo.local端口规则在端口规则页面点击完成使用RMSdemo\rms登录到00-RMS02-W,点击开始-》管理工具-》服务器管理器点击功能选择添加功能勾选网络负载平衡进行安装双击打开网络负载均衡管理器右键网络负载平衡群集链接到现存的连接连接页面,在主机对话框中输入 RMS Cluster FQDN名点击完成右键添加主机到群集连接连接页面,在主机框内输入 RMS02主机名点击连接选择本地连接点击下一步主机参数在主机参数页面点击下一步端口规则在端口规则点击完成3.2.2安装第一台RMS服务器使用RMSdemo.local\rms帐号登录到00-RMS01-W点击开始-》管理工具-》服务器管理选择服务器角色点击角色选择添加角色,在选择服务器角色页面选择Active Directory Rights Management Services,点击下一步。

Windows Server 2008 R2 之二十四AD RMS管理

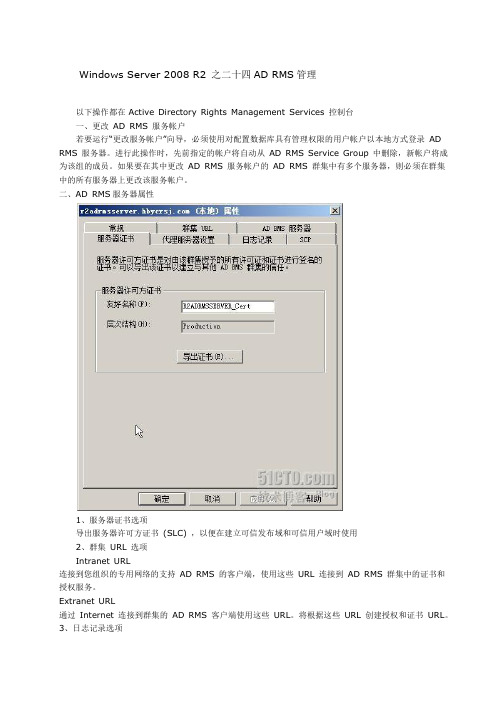

Windows Server 2008 R2 之二十四AD RMS管理以下操作都在 Active Directory Rights Management Services 控制台一、更改AD RMS 服务帐户若要运行“更改服务帐户”向导,必须使用对配置数据库具有管理权限的用户帐户以本地方式登录AD RMS 服务器。

进行此操作时,先前指定的帐户将自动从AD RMS Service Group 中删除,新帐户将成为该组的成员。

如果要在其中更改AD RMS 服务帐户的AD RMS 群集中有多个服务器,则必须在群集中的所有服务器上更改该服务帐户。

二、AD RMS服务器属性1、服务器证书选项导出服务器许可方证书(SLC) ,以便在建立可信发布域和可信用户域时使用2、群集URL 选项Intranet URL连接到您组织的专用网络的支持AD RMS 的客户端,使用这些URL 连接到AD RMS 群集中的证书和授权服务。

Extranet URL通过Internet 连接到群集的AD RMS 客户端使用这些URL。

将根据这些URL 创建授权和证书URL。

3、日志记录选项启用和禁用AD RMS 日志记录。

验证日志是否正写入数据库:登录AD RMS 日志记录数据库的数据库服务器。

在SQL Server 企业管理器中,展开“数据库”,然后展开AD RMS 日志记录数据库。

展开“表”,右键单击ServiceRequest,然后单击“打开表- 返回所有行”。

如果正在创建日志文件,将会在此表中看到一行或多行内容。

4、SCP 选项AD RMS 的服务连接点(SCP) 标识服务到组织中支持AD RMS 的客户端的连接URL。

在Active Directory 域服务(AD DS) 中注册SCP 后,客户端将能够发现AD RMS 群集以请求使用许可证、发布许可证或权限帐户证书(RAC)。

三、信任策略请查看/618627/202896四、权限策略模板权限策略模板是在RMS服务器上创建的。

安装AD RMS服务器角色

企业的SOLOGEN

L0GO

(4)出现AD RMS界面时,单击“下一步”按钮,如图9-6所示。

图9-6 AD RMS界面

企业的SOLOGEN

L0GO

(6)如图9-8所示,选择在此服务器上使用Windows内部数据库,然后单击“下一 步”按钮。

企业的SOLOGEN

图9-8 选择数据库

创建RMS服务账号rmsadmin 并将用户rmsadmin加入到 domain admins组之中

企业的SOLOGEN

L0GO

9.1.1任务实施

(1)在域控制器DC上利用域Administrator登录,并创建一般账户zheng, 如图9-2所示。

企业的SOLOGEN

图9-2 创建账户

L0GO

L0GO

项目九 AD RMS企业文化版权管理

企业的SOLOGEN

L0GO

项目介绍

微软的RMS(Rights Management Services 版权管理服务)服务器可以保护企业 内的重要文件,授权只有特定用户才能访问这些文件(当然文件服务器的权限也 可以做到这一点)。RMS还可以允许文件不能被复制,打印,转发,甚至离开了 公司就无法打开这些文件。

(3)打开“服务器管理器”,可以看到左侧多了一项“AD RMS”如图9-5所示。但是服务管 理器有提示信息,打开提示信息,然后单击“执行其他配置”按钮,继续配置。

企业的SOLOGEN

L0GO

图9-4 完成AD RMS安装

企业的SOLOGEN

图 9-5 打开通知信息

L0GO 4)出现AD RMS界面时Leabharlann 单击“下一步”按钮,如图9-6所示。

L0GO

28_Windows Server 2012之ADRMS部署和排错

实验二十八:ADRMS部署12DC 域: IP: 192.168.1.2 CA12Server1加入域IP: 192.168.1.10 安装SQL(先安装.Net Framework 3.5),数据库引擎服务和管理工具12Server2加入域IP: 192.168.1.20 安装ADRMS和IIS功能,组建前先安装.Net Framework 3.5和消息队列功能WIN7客户端加入域IP: 192.168.1.100 Office 2010WIN8客户端加入域IP: 192.168.1.101 Office 201012DC配置安装CA服务后面都是下一步后面都是下一步打开证书颁发机构进行设置创建ADRMS管理员账户和SQL Server管理员账户加入Domain Admins组12Server1配置12Server1加入域,安装.Net Framework 3.5功能安装.Net 3.5指定备用源路径x:\Sources\SxS安装SQL Server 2012默认常规安装只需安装“数据库引擎服务”和“管理工具”功能随后都是默认配置,下一步到底,完成后打开防火墙1433端口12Server2配置安装IIS功能、.Net Framework 3.5和消息队列功能安装.Net 3.5指定备用源路径x:\Sources\SxS安装完成后打开IIS管理器,申请证书安装ADRMS功能后面全部默认选项,下一步到底进行ADRMS配置完成安装完成后注销,重新登录。

验证实验结果在DC上建几个域用户由于实验环境不连接公网,需要对域的组策略进行编辑,加快客户端证书验证速度12DC上运行gpmc.mscWIN8客户端中需要将ADRMS服务器的FQDN添加到IE中本地Intranet站点客户端使用域用户登录,打开word,随意输入点内容,保存文件。

药品不良反应监测报告系统使用手册

药品不良反应监测报告系统使用手册一、前言药品不良反应监测报告系统(Adverse Drug Reaction Monitoring System,简称ADRMS)是一款基于医院临床数据中心,运用信息技术监测和收集药品不良反应的系统。

本系统主要由系统管理、规则管理、监测报告等功能模块组成,通过数据收集与整合、数据分析与评估、预警与报告等工作流程实现不良反应的主动监测和预警。

为了帮助用户更好地了解和使用本系统,我们编写了这份使用手册。

二、系统安装与启动1. 系统环境要求药品不良反应监测报告系统运行需要在以下环境条件下进行:- 操作系统:Windows 7/8/10或Linux发行版- 数据库:MySQL 5.7以上版本- 浏览器:Google Chrome、Mozilla Firefox、Microsoft Edge等现代浏览器2. 安装步骤(1)安装数据库:根据操作系统,安装MySQL数据库,并配置好数据库环境。

(2)安装Java:下载并安装Java Development Kit(JDK),版本为8或更高。

(3)下载系统源码:从官方网站下载药品不良反应监测报告系统的源码。

(4)编译源码:使用IntelliJ IDEA或Eclipse 等IDE打开项目,并进行编译。

(5)运行系统:在浏览器中输入系统地址,即可登录和使用系统。

三、系统功能介绍1. 系统管理系统管理模块主要负责系统的整体运行和维护,包括用户权限管理、数据备份与恢复等功能。

管理员可以在此模块中添加、删除或修改用户权限,确保系统安全运行。

2. 规则管理规则管理模块方便药师等用户维护监测规则知识库和监测主题库,以确保系统能够准确识别不良反应迹象。

管理员可以在此模块中添加、删除或修改监测规则和主题。

3. 监测报告监测报告模块主要用于生成和查看不良反应报告。

系统每日主动获取检验数据、病历内容以及其他临床数据,根据知识库内容自动判定患者是否有不良反应迹象,并生成报告供药师和医生进行人工判定。

RMS配置手册

Server2008 RMS 測試1.系統需求a.Windows Server2008 AD(可選擇兼容win2003或者使用單獨的Win2003主機做AD)b.SQL 2005(SQL可以放在DC或者RMSServer,也可單獨放置)c.安裝證書服務(可選)2.系統架構3.安裝1.DC安裝(不詳細介紹,參看其他人員寫的配置文檔)2.RMS安裝a.安裝前的準備:首次在 Windows Server® 2008 上安裝 Active Directory 許可權管理服務(AD RMS) 之前,必須滿足幾個要求:•在將使用受許可權保護的內容的使用者帳戶所在的同一個 Active Directory 域服務 (AD DS) 域中,將 AD RMS 伺服器安裝為成員伺服器。

•創建一個要用作 AD RMS 服務帳戶的沒有額外許可權的域使用者帳戶。

•選擇用於安裝 AD RMS 的使用者帳戶,但具有以下限制:o安裝 AD RMS 的使用者帳戶必須與 AD RMS 服務帳戶不同。

o如果在安裝過程中註冊 AD RMS 服務連接點 (SCP),則安裝 AD RMS 的使用者帳戶必須是 AD DS Enterprise Admins 組或同等組的成員。

o如果對 AD RMS 資料庫使用外部資料庫服務,則安裝 AD RMS 的使用者帳戶必須具有創建新資料庫的許可權。

如果使用 Microsoft SQLServer 2005,則使用者帳戶必須是系統管理員資料庫角色或同等角色的成員。

o安裝 AD RMS 的使用者帳戶必須有權查詢 AD DS 域。

•為將在 AD RMS 安裝的整個生存時間可用的 AD RMS 群集保留一個 URL。

請確保保留的 URL 與電腦名稱不同。

除了 AD RMS 的預先安裝要求,我們強烈建議您執行以下操作:•在單獨的電腦上安裝用於承載 AD RMS 資料庫的資料庫伺服器。

•使用安全通訊端層 (SSL) 證書安裝 AD RMS 群集。

Windows Server Active Directory Rights Management Services 循序渐进指南

WindowsServerActiveDirectoryRightsManagementServices循序渐进指南更新时间:2007年12月应用到:WindowsServer2008关于本指南本循序渐进指南将引导您完成在测试环境中设置工作的ActiveDirectory权限管理服务(ADRMS)基础结构的过程。

在该过程中,将创建ActiveDirectory(R)域,安装数据库服务器,安装ADRMS服务器角色,配置ADRMS群集,然后配置启用ADRMS的客户端计算机。

完成这些任务后,您可以使用测试实验室环境了解WindowsServer®2008上的ADRMS技术并评估如何在组织中部署。

完成本指南中的步骤后,您将:∙准备ADRMS基础结构。

∙安装和配置ADRMS。

∙在完成配置后验证ADRMS功能。

ADRMS部署的目标是能够保护任何位置的信息。

将ADRMS保护施加到数字文件后,将一直对该文件提供保护。

默认情况下,只有内容所有者才能够取消对该文件的保护。

所有者授予其他用户对内容执行操作的权限,如查看、复制或打印文件的能力。

有关ADRMS部署蕴藏的商业因素的详细信息,请参阅白皮书“WindowsRightsManagementServices:帮助组织防止未经授权使用数字信息”(http:///fwlink/?LinkId=64636)(可能为英文网页)。

备注本指南未提供的内容本指南未提供以下内容:∙ADRMS概述。

有关ADRMS可以为您的组织带来好处的详细信息,请参阅http:///fwlink/?LinkId=84726(可能为英文网页)。

∙在生产环境中设置和配置ADRMS的指南∙ADRMS的完整技术参考在测试环境中部署ADRMS建议您首先在测试实验室环境中执行本指南中提供的步骤。

不一定必须使用循序渐进指南才能部署WindowsServer功能,而不使用其他部署文档,应将其作为独立的文档谨慎使用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

The AD RMS client is integrated with the Windows Vista and Windows Server 2008 operating systems.

The AD RMS client needs to be downloaded from the Microsoft Download Center for earlier versions of Windows.

Win 2008 活动目录身份认证和访问的管 理与排错系列 (五) 配置ADRMS 配置ADRMS

王嘉辉 Email: wangjiahui@ MSN:wjhandlyh@

课程概览

• ADRMS简介 • 管理ADRMS

AD RMS对访问的控制

AD RMS使用场景

Information Recipient

AD RMS保护文件

AD RMS部署场景

Deploying AD RMS in a Single Forest

Deploying an AD RMS Licensing-Only Cluster

Deploying AD RMS in a Multi-Forest Environment

3

Alice@nwtraders.msft sends RMS content to Bob@

4

Bob@ sends PL and RAC with request for UL from Northwind Traders

受信的发布域的沟通

Northwind Traders Contoso

各种信息保护机制对比

AD RMS组件AD R来自S证书和授权SLC 计算机证书 RAC

CLC

发布授权

使用授权

ADRMS工作流程

Database Server AD RMS Cluster Active Directory

7

Publishing

1 3 2 4

6

8

Consuming

9

5

Information Author

2

Contoso imports private key and SLC

1

Northwind Traders exports private key and SLC

5

Contoso uses imported private key to decrypt PL and issues UL

3

Alice@nwtraders.msft sends RMS content to Bob@

Deploying AD RMS in an Extranet

Deploying AD RMS with AD FS

AD RMS AD FS

安装前的考量

AD RMS系统需求

SCP

AD RMS客户端

The AD RMS client creates and manages the machine certificate and lockbox. The AD RMS client works with AD RMS–compatible applications, such as Microsoft Office 2007.

权限策略模板

AD RMS信任策略

信任域的沟通

Northwind Traders Contoso

1

Contoso sends its SLC to Northwind Traders

2

Northwind Traders imports the SLC

5

Server uses imported SLC to verify Bob’s RAC and returns UL

4

Bob@ sends PL and RAC with request for UL from Northwind Traders

ADFS与ADRMS部署

实验

The AD RMS client is deployed manually or automated using Active Directory Group Policy.

AD RMS客户端配置

AD DS SCP AD RMS client registry override

• HKEY_LOCAL_MACHINE\Software\Microsoft\MSDRM\ServiceLocation • Activation (syntax: http(s):// cluster/_wmcs/ certification) • Enterprise Publishing (syntax: http(s):// cluster /_wmcs /certification)