密码编码学与网络安全第四版第二章答案翻译

密码编码学与网络安全-原理与实践 课后答案

密码编码学与网络安全原理与实践英文版第四版教学设计

IntroductionCryptography and Network Security: Principles and Practice, 4th Edition is an introductory text on the fundamental principles and practical applications of cryptography and network security. Authored by William Stallings, a renowned expert in the field of computer science, the textbook provides a comprehensive overview of the latest advances in cryptography and network security, including the latest cryptographic algorithms, network security protocols, and security management practices.This document outlines a teaching plan for using Cryptography and Network Security: Principles and Practice, 4th Edition in a classroom setting. The plan includes an overview of the textbook content, suggested teaching objectives and methods, and recommendations for classroom activities and assessments.Textbook OverviewThe textbook is divided into 13 chapters, covering a range of topics related to cryptography and network security. The chapters are organized as follows:1.Overview2.Classical Encryption Techniques3.Block Cipher4.Public-Key Cryptography and RSA5.Key Management and Distribution6.Digital Signatures7.Authentication Protocolswork Security Overview9.Intruders10.Malicious Software11.Firewalls12.Electronic Ml Security13.IP SecurityTeaching ObjectivesThe primary objectives of this class are to:1.Understand the fundamental principles of cryptography andnetwork security.2.Be able to identify and evaluate security threats andvulnerabilities.3.Understand the cryptographic algorithms and protocols usedto secure digital communications.4.Be able to design and implement secure networked systems.5.Develop an understanding of security management practices,including risk assessment and risk mitigation.Teaching MethodsThe primary teaching methods for this course include lectures, group discussions, and hands-on exercises. Lectures will be used to cover the fundamentals of cryptography and network security, including cryptographic algorithms and protocols, as well as network security technologies and practices.Group discussions will facilitate deeper understanding of key concepts and encourage critical thinking about the different approaches to addressing security challenges. Students will be encouraged to share their experiences and perspectives about security issues and to engage in lively debates about topics related to security.Hands-on exercises will provide students with an opportunity to apply the principles and techniques learned in class to real-world scenarios. Students will be required to design and implement secure networked systems, and to evaluate their effectiveness through testing and analysis.Classroom ActivitiesThe following classroom activities are recommended for this course:1.Analysis of security breaches: Students will be assigned toresearch and analyze a recent security breach, and to prepare areport summarizing the breach and suggesting improvements.2.Security audits: Students will work in groups to conduct asecurity audit of a networked system, including vulnerabilityassessments and penetration testing.3.Design and implementation of a secure networked system:Students will work in teams to design and implement a securenetworked system, using the principles and techniques learned in class.4.Guest speakers: Invited guest speakers from industry andgovernment will be invited to share their experiences andperspectives about security issues.AssessmentsThe following assessments are recommended for this course:1.Midterm and final exams: The exams will cover the coursematerial to date, including lectures, discussions, and hands-onexercises.2.Class participation: Students will be evaluated based ontheir class participation, including attendance, contribution to group discussions, and engagement in hands-on exercises.3.Group project: Students will be evaluated based on thequality of their group project, including the design andimplementation of a secure networked system and the evaluation of its effectiveness.ConclusionCryptography and Network Security: Principles and Practice, 4th Edition is an excellent resource for teaching the fundamentals of cryptography and network security. Through lectures, group discussions, and hands-on exercises, students will develop an understanding of the principles and techniques used to secure digital communications and networked systems. By applying these principles and techniques to real-world scenarios, students will be well-equipped to tackle the security challenges of the modern world.。

密码编码学与网络安全课后习题答案全

密码编码学与网络安全课后习题答案全YUKI was compiled on the morning of December 16, 2020密码编码学与网络安全(全)1.1 什么是OSI安全体系结构?OSI安全体系结构是一个架构,它为规定安全的要求和表征满足那些要求的途径提供了系统的方式。

该文件定义了安全攻击、安全机理和安全服务,以及这些范畴之间的关系。

1.2 被动安全威胁和主动安全威胁之间的差别是什么?被动威胁必须与窃听、或监控、传输发生关系。

电子邮件、文件的传送以及用户/服务器的交流都是可进行监控的传输的例子。

主动攻击包括对被传输的数据加以修改,以及试图获得对计算机系统未经授权的访问。

1.4验证:保证通信实体之一,它声称是。

访问控制:防止未经授权使用的资源(即,谁可以拥有对资源的访问,访问在什么条件下可能发生,那些被允许访问的资源做这个服务控制)。

数据保密:保护数据免受未经授权的披露。

数据完整性:保证接收到的数据是完全作为经授权的实体(即包含任何修改,插入,删除或重播)发送。

不可否认性:提供保护反对否认曾参加全部或部分通信通信中所涉及的实体之一。

可用性服务:系统属性或访问和经授权的系统实体的需求,可用的系统资源,根据系统(即系统是可用的,如果它提供服务,根据系统设计,只要用户要求的性能指标它们)。

第二章1.什么是对称密码的本质成分?明文、加密算法、密钥、密文、解密算法。

4.分组密码和流密码的区别是什么?流密码是加密的数字数据流的一个位或一次一个字节。

块密码是明文块被视为一个整体,用来产生一个相同长度的密文块......分组密码每次处理输入的一组分组,相应的输出一组元素。

流密码则是连续地处理输入元素,每次输出一个元素。

6.列出并简要定义基于攻击者所知道信息的密码分析攻击类型。

惟密文攻击:只知道要解密的密文。

这种攻击一般是试遍所有可能的密钥的穷举攻击,如果密钥空间非常大,这种方法就不太实际。

因此攻击者必须依赖于对密文本身的分析,这一般要运用各种统计方法。

密码编码学与网络安全-原理与实践 课后答案

欢迎来到数缘社区。本社区是一个高等数学及密码学的技术性论坛,由山东大学数学院研究 生创办。在这里您可以尽情的遨游数学的海洋。作为站长,我诚挚的邀请您加入,希望大家能一 起支持发展我们的论坛,充实每个版块。把您宝贵的资料与大家一起分享!

Third Edition WILLIAM STALLINGS

Copyright 2002: William Stallings -1-

TABLE OF CONTENTS

Chapter 2: Chaphapter 6: Chapter 7: Chapter 8: Chapter 9: Chapter 10: Chapter 11: Chapter 12: Chapter 13: Chapter 14: Chapter 15: Chapter 16: Chapter 17: Chapter 18: Chapter 19: Chapter 20:

time. A block cipher is one in which a block of plaintext is treated as a whole and used to produce a ciphertext block of equal length. 2.5 Cryptanalysis and brute force. 2.6 Ciphertext only. One possible attack under these circumstances is the brute-force approach of trying all possible keys. If the key space is very large, this becomes impractical. Thus, the opponent must rely on an analysis of the ciphertext itself, generally applying various statistical tests to it. Known plaintext. The analyst may be able to capture one or more plaintext messages as well as their encryptions. With this knowledge, the analyst may be able to deduce the key on the basis of the way in which the known plaintext is transformed. Chosen plaintext. If the analyst is able to choose the messages to encrypt, the analyst may deliberately pick patterns that can be expected to reveal the structure of the key. 2.7 An encryption scheme is unconditionally secure if the ciphertext generated by the scheme does not contain enough information to determine uniquely the corresponding plaintext, no matter how much ciphertext is available. An encryption scheme is said to be computationally secure if: (1) the cost of breaking the cipher exceeds the value of the encrypted information, and (2) the time required to break the cipher exceeds the useful lifetime of the information. 2.8 The Caesar cipher involves replacing each letter of the alphabet with the letter standing k places further down the alphabet, for k in the range 1 through 25. 2.9 A monoalphabetic substitution cipher maps a plaintext alphabet to a ciphertext alphabet, so that each letter of the plaintext alphabet maps to a single unique letter of the ciphertext alphabet. 2.10 The Playfair algorithm is based on the use of a 5 ¥ 5 matrix of letters constructed using a keyword. Plaintext is encrypted two letters at a time using this matrix. 2.11 A polyalphabetic substitution cipher uses a separate monoalphabetic substitution cipher for each successive letter of plaintext, depending on a key.

(完整版)密码编码学与网络安全第四版第二章答案翻译

第二章2.1什么是对称密码的本质成分?Plaintext, encryption algorithm, secret key, ciphertext, decryption algorithm.明文加密算法密钥密文解密算法2.2 密码算法中两个基本函数式什么?Permutation and substitution.代换和置换P202.3用密码进行通信的两个人需要多少密钥?对称密码只需要一把,非对称密码要两把P202.4 分组密码和流密码的区别是什么?A stream cipher is one that encrypts a digital data stream one bit or one byte at a time. A block cipher is one in which a block of plaintext is treated as a whole and used to produce a ciphertext block of equal length.分组密码每次输入的一组元素,相应地输出一组元素。

流密码则是连续地处理输入元素,每次输出一个元素。

P202.5攻击密码的两种一般方法是什么?Cryptanalysis and brute force.密码分析和暴力破解2.6列出并简要定力基于攻击者所知道信息的密码分析攻击类型。

Ciphertext only. One possible attack under these circumstances is the brute-force approach of trying all possible keys. If the key space is very large, this becomes impractical. Thus, the opponent must rely on an analysis of the ciphertext itself, generally applying various statistical tests to it.Known plaintext.The analyst may be able to capture one or more plaintext messages as well as their encryptions. With this knowledge, the analyst may be able to deduce the key on the basis of the way in which the known plaintext is transformed.Chosen plaintext. If the analyst is able to choose the messages to encrypt, the analyst may deliberately pick patterns that can be expected to reveal the structure of the key.惟密文已知明文选择明文2.7无条件安全密码和计算上安全密码的区别是什么?An encryption scheme is unconditionally secure if the ciphertext generated by the scheme does not contain enough information to determine uniquely the corresponding plaintext, no matter how much ciphertext is available. An encryption scheme is said to be computationally secure if: (1) the cost of breaking the cipher exceeds the value of the encrypted information, and (2) the time required to break the cipher exceeds the useful lifetime of the information.书本P212.8简要定义Caesar密码The Caesar cipher involves replacing each letter of the alphabet with the letter standing k places further down the alphabet, for k in the range 1 through 25.书本P222.9简要定义单表代换密码A monoalphabetic substitution cipher maps a plaintext alphabet to a ciphertext alphabet, so that each letter of the plaintext alphabet maps to a single unique letter of the ciphertext alphabet.书本P232.10简要定义Playfair密码The Playfair algorithm is based on the use of a 5 5 matrix of letters constructed using a keyword. Plaintext is encrypted two letters at a time using this matrix.书本P262.11单表代换密码和夺标代换密码的区别是什么?A polyalphabetic substitution cipher uses a separate monoalphabetic substitution cipher for each successive letter of plaintext, depending on a key.书本P302.12一次一密的两个问题是什么?1. There is the practical problem of making large quantities of random keys. Any heavily usedsystem might require millions of random characters on a regular basis. Supplying truly random characters in this volume is a significant task.2. Even more daunting is the problem of key distribution and protection. For every message to be sent, a key of equal length is needed by both sender and receiver. Thus, a mammoth key distribution problem exists.书本P332.13什么是置换密码?A transposition cipher involves a permutation of the plaintext letters. 书本P332.14什么是隐写术?Steganography involves concealing the existence of a message.书本P362.7.3习题 2.1a.对b 的取值是否有限制?解释原因。

密码编码学和网络安全

– 因子分解 N=p.q, 从而发觉 ø(N) 和 d – 直接拟定 ø(N) ,然后找出 d – 直接找出 d

• 关键是因子分解

– 改善不大

• Aug-99 曾经使用 GNFS 攻击 130 decimal digits (512) bit

– 算法改善

• 从 “Quadratic Sieve” 到 “Generalized Number Field Sieve”

– 采用1024+ bit RSA 使攻击更困难

• 确保 p, q 具有相同大小且满足其他限制

RSA-定时攻击

• mid-1990’s 提出 • 利用运算过程中旳时间变化

– 密钥中旳0或1,时间不同

• 从化费时间推算出操作数旳大小 • 对策

– 使用固定时间 – 随机延迟 – 运算盲化-取幂操作前将密文与一种随机数相乘

• 线性混合层:确保多轮之上旳 高度扩散。

• 非线性层:具有最优最差-情形 非线性旳S-盒旳并行应用

• 密钥加层:轮密钥简朴地异或 到中间状态上。

AES算法构造

• Ecryption • Decryption

状态、密钥旳表达

• 状态/密钥旳矩阵表达

State

S00 S01 S02 S03 S10 S11 S12 S13 S20 S21 S22 S23 S30 S31 S32 S33

公钥算法应用:鉴别

保密和鉴别

RSA

• RSA措施由三位MIT科学家Rivest、Shamir 和Adleman于1977年提出

• 最著名和使用最广泛旳公钥加密措施 • 基于整数旳有限幂次对素数旳取模 • 使用大整数作为密钥 • 安全性依赖于大数旳因子分解

信息安全基础2(密码编码学与网络安全)

The Phaistos (1700 BC)

Encryption Machines in Early 20th Century

History of Cryptography (cont‘ d)

1949~1976 – Shannon published ―The Communication Theory of Secret Systems‖ in 1949, which indicated cryptography became a formal subject. The development of computer enabled ciphers on complex computing. The security of data is based on the secrecy of secret key instead of cipher algorithm.

– Classical Encryption古典加密 Before computer was invented, cryptography was art more than science. There were some cipher algorithms, encryption machines & simple cryptanalysis密 码分析 ways. The main encryption objects are alphabet character. The security of data is based on the secrecy of algorithms.

Symmetric Cipher Ke=Kd Asymmetric Cipher Ke≠Kd Ke Kd So, make Ke public, keep Kd secret

密码编码学与网络安全课后习题答案全修订稿

密码编码学与网络安全课后习题答案全Document number【SA80SAB-SAA9SYT-SAATC-SA6UT-SA18】密码编码学与网络安全(全)什么是OSI安全体系结构?OSI安全体系结构是一个架构,它为规定安全的要求和表征满足那些要求的途径提供了系统的方式。

该文件定义了安全攻击、安全机理和安全服务,以及这些范畴之间的关系。

被动安全威胁和主动安全威胁之间的差别是什么?被动威胁必须与窃听、或监控、传输发生关系。

电子邮件、文件的传送以及用户/服务器的交流都是可进行监控的传输的例子。

主动攻击包括对被传输的数据加以修改,以及试图获得对计算机系统未经授权的访问。

验证:保证通信实体之一,它声称是。

访问控制:防止未经授权使用的资源(即,谁可以拥有对资源的访问,访问在什么条件下可能发生,那些被允许访问的资源做这个服务控制)。

数据保密:保护数据免受未经授权的披露。

数据完整性:保证接收到的数据是完全作为经授权的实体(即包含任何修改,插入,删除或重播)发送。

不可否认性:提供保护反对否认曾参加全部或部分通信通信中所涉及的实体之一。

可用性服务:系统属性或访问和经授权的系统实体的需求,可用的系统资源,根据系统(即系统是可用的,如果它提供服务,根据系统设计,只要用户要求的性能指标它们)。

第二章1.什么是对称密码的本质成分?明文、加密算法、密钥、密文、解密算法。

4.分组密码和流密码的区别是什么?流密码是加密的数字数据流的一个位或一次一个字节。

块密码是明文块被视为一个整体,用来产生一个相同长度的密文块......分组密码每次处理输入的一组分组,相应的输出一组元素。

流密码则是连续地处理输入元素,每次输出一个元素。

6.列出并简要定义基于攻击者所知道信息的密码分析攻击类型。

惟密文攻击:只知道要解密的密文。

这种攻击一般是试遍所有可能的密钥的穷举攻击,如果密钥空间非常大,这种方法就不太实际。

因此攻击者必须依赖于对密文本身的分析,这一般要运用各种统计方法。

密码编码学与网络安全

密码编码学与网络安全密码编码学是信息安全领域的一个重要分支,它涉及到信息的加密、解密和认证等技术,是保护网络安全的重要手段之一。

在当今信息化社会中,网络安全问题日益突出,密码编码学的研究和应用显得尤为重要。

首先,密码编码学是网络安全的基础。

在网络通信过程中,信息的安全性是至关重要的。

密码编码学通过加密技术,可以将信息转化为一段看似无意义的密文,只有掌握了特定的密钥才能解密成原始的明文,从而保障了信息的安全传输。

同时,密码编码学还可以用于身份认证,确保通信双方的身份是合法的,防止冒充和伪造。

其次,密码编码学的发展与网络安全的挑战密不可分。

随着计算机和网络技术的迅速发展,网络攻击手段也日益多样化和复杂化。

传统的加密算法可能会面临被破解的风险,因此密码编码学需要不断创新,提出更加安全可靠的加密算法和协议。

同时,密码编码学还需要与其他安全技术结合,形成多层次、多维度的网络安全防护体系,以抵御各种潜在的威胁和攻击。

此外,密码编码学的研究还涉及到量子密码学、同态加密、多方安全计算等前沿领域,这些技术对于未来网络安全的发展具有重要意义。

量子密码学利用量子力学的特性进行加密,可以抵御传统计算机无法破解的攻击手段;同态加密可以在不暴露数据内容的情况下进行计算,保护了数据的隐私性;多方安全计算则可以实现多方参与计算而不泄露私密信息,为安全计算提供了新的可能性。

总的来说,密码编码学与网络安全是息息相关的,它不仅是信息安全的基础,也是网络安全的重要保障。

随着网络技术的不断发展,密码编码学也需要不断创新和完善,以适应日益复杂的网络安全环境。

只有不断提升密码编码学的技术水平,加强网络安全意识,才能更好地保护网络信息安全,推动网络安全事业向前发展。

密码编码学与网络安全_课后习题答案(全).doc

密码编码学与网络安全(全)1.1 什么是 OSI 安全体系结构?OSI 安全体系结构是一个架构,它为规定安全的要求和表征满足那些要求的途径提供了系统的方式。

该文件定义了安全攻击、安全机理和安全服务,以及这些范畴之间的关系。

1.2 被动安全威胁和主动安全威胁之间的差别是什么?被动威胁必须与窃听、或监控、传输发生关系。

电子邮件、文件的传送以及用户 /服务器的交流都是可进行监控的传输的例子。

主动攻击包括对被传输的数据加以修改,以及试图获得对计算机系统未经授权的访问。

1.4 验证:保证通信实体之一,它声称是。

访问控制:防止未经授权使用的资源(即,谁可以拥有对资源的访问,访问在什么条件下可能发生,那些被允许访问的资源做这个服务控制)。

数据保密:保护数据免受未经授权的披露。

数据完整性:保证接收到的数据是完全作为经授权的实体(即包含任何修改,插入,删除或重播)发送。

不可否认性:提供保护反对否认曾参加全部或部分通信通信中所涉及的实体之一。

可用性服务:系统属性或访问和经授权的系统实体的需求,可用的系统资源,根据系统(即系统是可用的,如果它提供服务,根据系统设计,只要用户要求的性能指标它们)。

第二章1.什么是对称密码的本质成分?明文、加密算法、密钥、密文、解密算法。

4.分组密码和流密码的区别是什么?流密码是加密的数字数据流的一个位或一次一个字节。

块密码是明文块被视为一个整体,用来产生一个相同长度的密文块 ......分组密码每次处理输入的一组分组,相应的输出一组元素。

流密码则是连续地处理输入元素,每次输出一个元素。

6.列出并简要定义基于攻击者所知道信息的密码分析攻击类型。

惟密文攻击:只知道要解密的密文。

这种攻击一般是试遍所有可能的密钥的穷举攻击,如果密钥空间非常大,这种方法就不太实际。

因此攻击者必须依赖于对密文本身的分析,这一般要运用各种统计方法。

已知明文攻击:分析者可能得到一个或多个明文消息,以及它们的密文。

有了这些信息,分析者能够在已知明文加密方式的基础上推导出某些关键词。

密码编码学和网络安全

密码编码学和网络安全密码编码学和网络安全是现代信息社会中非常重要的领域。

密码编码学是研究如何通过密码技术来保护信息的学科,而网络安全则是保护计算机网络免受未经授权访问、损坏或窃取的一系列措施的总称。

密码编码学的基本概念可以追溯到古代,人们早在几千年前就开始使用各种密码来保护重要信息的传递。

随着科技的发展,密码编码学也逐渐与数学和计算机科学相结合,发展成为现代密码学,成为保护信息安全的重要手段。

现代密码学主要分为对称密码和非对称密码两种类型。

对称密码是指发送和接收方使用相同的密钥来加密和解密信息,而非对称密码需要使用一对不同的密钥进行加密和解密。

对称密码的优点在于速度快,但是密钥分发的安全性是一个关键问题,非对称密码则可以解决密钥分发的问题,但是速度比较慢。

网络安全是对计算机网络及其所连接的设备进行保护的一种方法和技术。

随着互联网的普及,网络安全问题变得越来越重要。

网络安全主要涉及到预防、检测和恢复三个方面。

预防是指采取各种措施来预防网络受到攻击和入侵,如使用强密码、防火墙、入侵检测系统等。

检测是指发现并识别网络上的安全问题,可以通过日志分析、入侵检测系统等方法来实现。

恢复是指在网络遭受攻击或入侵之后,采取相应的措施进行修复和恢复。

密码编码学和网络安全的重要性不言而喻。

在信息时代,信息的安全对个人、企业和社会都至关重要。

没有密码编码学和网络安全,无法保证信息的完整性、机密性和可用性。

例如,在电子商务中,如果没有合适的加密技术来保护用户的支付信息,用户的财产和隐私就可能受到损害。

在企业中,网络安全的重要性更加突出,泄漏重要信息将造成严重的经济损失甚至倒闭。

在政府机关和军队等领域,密码编码学和网络安全更是至关重要,关系到国家安全和机密信息的保护。

总之,密码编码学和网络安全在现代信息社会中扮演着至关重要的角色。

随着技术的不断发展和攻击手段的不断升级,我们需要不断提高密码编码学和网络安全的技术,以保障信息安全和网络的稳定运行。

密码学与网络安全答案

密码学与网络安全答案

密码学是关于保护信息安全的学科,而网络安全是保护网络系统免受恶意攻击和未经授权访问的技术和措施。

保障信息安全和网络安全对于个人、组织和国家来说都非常重要。

密码学旨在通过使用密码算法来保护数据的机密性、完整性和可用性。

最常见的密码学方法包括对称加密和非对称加密。

对称加密使用相同的密钥对数据进行加密和解密,而非对称加密使用一对密钥(公钥和私钥)进行加密和解密。

密码学还涉及到其他技术,如散列函数和数字签名,用于验证数据的完整性和身份认证。

网络安全是指保护网络和网络设备免受未经授权访问、攻击和损害的过程。

网络安全包括防火墙、入侵检测系统、入侵防御系统、安全认证、访问控制和数据加密等措施。

此外,网络安全还涉及安全的网络架构、安全的操作系统和应用程序等方面。

密码学和网络安全紧密相关,密码学提供了保护数据机密性和完整性的技术,而网络安全则提供了保护整个网络系统的技术和措施。

在网络通信中,密码学被广泛应用于加密敏感信息,以防止未经授权的访问和数据泄露。

网络安全措施则提供了保护网络和网络设备免受攻击和未经授权访问的能力。

综上所述,密码学和网络安全在保护信息安全和网络系统安全方面起着重要作用。

它们的目标是确保数据的保密性、完整性和可用性,防止数据泄露、损坏和未经授权访问。

密码编码学与网络安全复习详细重点

密码编码学与网络安全复习详细重点注:英文版(5)章节按照英文版中文(3)第一章:※classification of attack 攻击分类 P8、P161、Passive attacks 被动攻击;被动攻击本质上是在传输中的偷听或监视,其目的是从传输中获取信息。

两类被动攻击分别是析出消息内容和通信量分析。

2、active attacks 主动攻击:这些攻击涉及某些数据流的篡改或一个虚假流的产生。

这些攻击还能进一步划分为四类:伪装,重放,篡改消息和拒绝服务。

※security mec hanism and service 安全机制和安全服务 P8※A security mechanism 安全机制:用来检测、阻止攻击,或从攻击状态恢复到正常状态的过程,或实现改过程的设备。

P23(英) p7(中)p7(中)表格安全机制举例子:加密、数字签名、存取控制、公证等※Security services 安全服务:加强数据处理系统和信息传输的安全性的一种处理过程或通信服务。

其目的是利用一种或多种安全机制进行反击。

包括:机密性、鉴别、完整性、不可抵赖、访问控制、可用性。

P19(英) p5(中) P5(中)表格安全服务举例子:认证、存取控制、数据保密性、数据完整性、不可否认性。

※ model of network and network access security model 网络安全的模型和网络访问安全性模型。

P8-p11(中)网络访问安全模型第二章:※ingredient of symmetric encryption 常规加密的成分 P33(英) p14(中)1 Plaintext 明文最初的可理解的消息2 Encryption algorithm 加密算法对原来为明文的文件或数据按某种算法进行处理,使其成为不可读的一段代码,通常称为“密文”,使其只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径来达到保护数据不被非法人窃取、阅读的目的。

密码编码学与网络安全讲义

密码编码学与网络安全讲义密码编码学是一门重要的学科,在网络安全中起着关键的作用。

密码编码学涉及使用算法和技术来保护数据的机密性和完整性。

在网络安全中,密码编码学的应用范围非常广泛,包括加密通信、认证用户、数字签名和访问控制等方面。

密码编码学的基本概念包括明文、密文、密钥和算法。

明文是未加密的原始数据,密文是经过加密处理的数据,密钥是用于加密和解密的关键,算法是加密和解密的计算过程。

密码编码学的目标是保证数据机密性,即使在数据传输和存储过程中,也能保证数据的安全性。

在网络安全中,密码编码学的应用包括对通信数据的加密和解密,以防止未经授权的访问者获取数据内容。

加密通信通常使用对称加密和非对称加密技术。

对称加密技术使用同一个密钥对数据进行加密和解密,而非对称加密技术使用一对密钥,一个用于加密,一个用于解密。

另外,数字签名技术也是密码编码学的重要应用之一,它可以验证数据的完整性和真实性,避免数据被篡改。

除了加密通信和数字签名,密码编码学在认证用户和访问控制中也发挥了重要作用。

通过身份验证和访问控制系统,只有经过授权的用户才能获得网络资源的访问权限,从而保证网络的安全性。

然而,密码编码学也面临着一些挑战和风险。

例如,传统的加密算法可能会受到攻击者的破解,还有可能发生密钥泄露等安全问题。

因此,密码编码学需要不断地进行研究和发展,以适应不断变化的网络安全环境。

总之,密码编码学是网络安全中不可或缺的一部分,通过加密通信、数字签名和认证用户等技术,可以保护网络数据的机密性和完整性,确保网络安全的运行。

然而,密码编码学也需要持续的研究和改进,以应对不断变化的网络安全挑战。

密码编码学和网络安全是当今数字化世界中不可或缺的组成部分。

在信息和通信技术的快速发展的背景下,数据的机密性和完整性变得尤为重要。

因此,密码编码学通过各种技术和算法,为网络安全提供了重要支持。

一种常见的密码编码学技术是对称加密,这种加密方式使用相同的密钥来加密和解密数据。

密码编码学和网络安全

密码编码学和网络安全密码编码学是研究密码学原理和密码算法的学科,而网络安全是保护计算机网络免受非法入侵和攻击的一系列措施。

密码编码学和网络安全之间存在密切的联系和依赖关系,下面将对二者进行更详细的阐述。

首先,密码编码学是保证网络安全的重要基础。

通过正确选择和使用密码算法,可以保护敏感信息的机密性,防止黑客非法获取和使用数据。

密码编码学中的加解密算法和密钥管理技术为网络安全提供了必要的保障。

各种密码学协议和算法,如DES、AES、RSA等,在网络通信和数据存储中得到广泛的应用,通过加密和解密算法,有效保护了数据的安全。

其次,密码编码学研究的成果也为网络安全领域提供了重要的工具和技术。

密码算法的研究成果为网络安全技术提供了基础,各种加解密算法和密码协议的设计和分析,为网络通信和数据交换提供了保密性、完整性和可信度等方面的保障。

密码算法的研究也对其他网络安全技术的实现和应用起到了推动作用,如数字签名、防火墙和入侵检测系统等。

网络安全则是综合利用密码编码学等各种技术和手段,保护计算机网络免受攻击和非法入侵。

网络安全的目标包括保证数据的保密性、完整性和可用性。

为了实现这些目标,网络安全采取了一系列的措施,如身份认证、访问控制、防火墙和加密等。

网络安全需要综合考虑网络系统的硬件、软件和人员等方面,全面提升网络系统的安全性。

密码编码学和网络安全领域都面临着日益复杂的挑战。

随着计算机技术和网络技术的不断发展,黑客的攻击手段也越来越先进和隐蔽。

密码编码学需要不断研究新的加密算法和协议,以应对新的攻击方式。

网络安全需要及时发现和修复系统中的漏洞,保证网络系统的安全性。

同时,密码编码学和网络安全还需与法律、政策和社会等方面相结合,形成综合的网络安全体系,保护信息和数据的安全。

总的来说,密码编码学和网络安全是紧密联系的学科领域。

密码编码学为网络安全提供了保障,而网络安全则依赖于密码编码学等技术和手段来保护计算机网络的安全。

密码编码学与网络安全第四版 第二章答案翻译

第二章2.1什么是对称密码的本质成分?Plaintext, encryption algorithm, secret key, ciphertext, decryption algorithm. 明文加密算法密钥密文解密算法2.2 密码算法中两个基本函数式什么?Permutation and substitution.代换和置换P202.3用密码进行通信的两个人需要多少密钥?对称密码只需要一把,非对称密码要两把P202.4 分组密码和流密码的区别是什么?A stream cipher is one that encrypts a digital data stream one bit or one byte at a time. A block cipher is one in which a block of plaintext is treated as a whole and used to produce a ciphertext block of equal length.分组密码每次输入的一组元素,相应地输出一组元素。

流密码则是连续地处理输入元素,每次输出一个元素。

P202.5攻击密码的两种一般方法是什么?Cryptanalysis and brute force.密码分析和暴力破解2.6列出并简要定力基于攻击者所知道信息的密码分析攻击类型。

Ciphertext only. One possible attack under these circumstances is the brute-force approach of trying all possible keys. If the key space is very large, this becomes impractical. Thus, the opponent must rely on an analysis of the ciphertext itself, generally applying various statistical tests to it.Known plaintext.The analyst may be able to capture one or more plaintext messages as well as their encryptions. With this knowledge, the analyst may be able to deduce the key on the basis of the way in which the known plaintext is transformed. Chosen plaintext. If the analyst is able to choose the messages to encrypt, the analyst may deliberately pick patterns that can be expected to reveal the structure of the key.惟密文已知明文选择明文2.7无条件安全密码和计算上安全密码的区别是什么?An encryption scheme is unconditionally secure if the ciphertext generated by the scheme does not contain enough information to determine uniquely the corresponding plaintext, no matter how much ciphertext is available. An encryption scheme is said to be computationally secure if: (1) the cost of breaking the cipher exceeds the value of the encrypted information, and (2) the time required to break the cipher exceeds the useful lifetime of the information.书本P212.8简要定义Caesar密码The Caesar cipher involves replacing each letter of the alphabet with the letter standing k places further down the alphabet, for k in the range 1 through 25. 书本P222.9简要定义单表代换密码A monoalphabetic substitution cipher maps a plaintext alphabet to a ciphertext alphabet, so that each letter of the plaintext alphabet maps to a single uniqueletter of the ciphertext alphabet.书本P232.10简要定义Playfair密码The Playfair algorithm is based on the use of a 5 5 matrix of letters constructed using a keyword. Plaintext is encrypted two letters at a time using this matrix. 书本P262.11单表代换密码和夺标代换密码的区别是什么?A polyalphabetic substitution cipher uses a separate monoalphabetic substitution cipher for each successive letter of plaintext, depending on a key.书本P302.12一次一密的两个问题是什么?1. There is the practical problem of making large quantities of random keys. Anyheavily used system might require millions of random characters on a regular basis. Supplying truly random characters in this volume is a significant task.2. Even more daunting is the problem of key distribution and protection. For every message to be sent, a key of equal length is needed by both sender and receiver. Thus, a mammoth key distribution problem exists.书本P332.13什么是置换密码?A transposition cipher involves a permutation of the plaintext letters.书本P332.14什么是隐写术?Steganography involves concealing the existence of a message.书本P362.1a.对b的取值是否有限制?解释原因。

网络安全基础应用与标准_第四版思考题答案

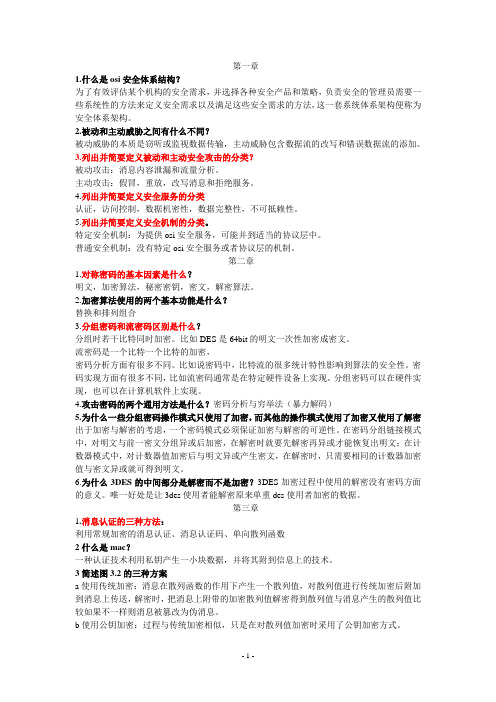

第一章1.什么是osi安全体系结构?为了有效评估某个机构的安全需求,并选择各种安全产品和策略,负责安全的管理员需要一些系统性的方法来定义安全需求以及满足这些安全需求的方法,这一套系统体系架构便称为安全体系架构。

2.被动和主动威胁之间有什么不同?被动威胁的本质是窃听或监视数据传输,主动威胁包含数据流的改写和错误数据流的添加。

3.列出并简要定义被动和主动安全攻击的分类?被动攻击:消息内容泄漏和流量分析。

主动攻击:假冒,重放,改写消息和拒绝服务。

4.列出并简要定义安全服务的分类认证,访问控制,数据机密性,数据完整性,不可抵赖性。

5.列出并简要定义安全机制的分类。

特定安全机制:为提供osi安全服务,可能并到适当的协议层中。

普通安全机制:没有特定osi安全服务或者协议层的机制。

第二章1.对称密码的基本因素是什么?明文,加密算法,秘密密钥,密文,解密算法。

2.加密算法使用的两个基本功能是什么?替换和排列组合3.分组密码和流密码区别是什么?分组时若干比特同时加密。

比如DES是64bit的明文一次性加密成密文。

流密码是一个比特一个比特的加密,密码分析方面有很多不同。

比如说密码中,比特流的很多统计特性影响到算法的安全性。

密码实现方面有很多不同,比如流密码通常是在特定硬件设备上实现。

分组密码可以在硬件实现,也可以在计算机软件上实现。

4.攻击密码的两个通用方法是什么?密码分析与穷举法(暴力解码)5.为什么一些分组密码操作模式只使用了加密,而其他的操作模式使用了加密又使用了解密出于加密与解密的考虑,一个密码模式必须保证加密与解密的可逆性。

在密码分组链接模式中,对明文与前一密文分组异或后加密,在解密时就要先解密再异或才能恢复出明文;在计数器模式中,对计数器值加密后与明文异或产生密文,在解密时,只需要相同的计数器加密值与密文异或就可得到明文。

6.为什么3DES的中间部分是解密而不是加密?3DES加密过程中使用的解密没有密码方面的意义。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Known plaintext.The analyst may be able to capture one or more plaintext messages as well as their encryptions. With this knowledge, the analyst may be able to deduce the key on the basis of the way in which the known plaintext is transformed.

书本P36

2.1

a.对b的取值是否有限制?解释原因。

没有限制,b只会使得明文加密后的密文字母统一左移或右移,因此如果是单射的,b改变后依然是单射。

注:答案解答得很坑爹,答了等于没答。现解答如下:

b.判定a不能取哪些值。

2, 4, 6, 8, 10, 12, 13, 14, 16, 18, 20, 22, 24.当a大于25时,a也不能是使得a mod 26为这些数的值。

书本P23

2.10简要定义Playfair密码

ThePlayfair algorithmis based on the use of a 55 matrix of letters constructed using a keyword. Plaintext is encrypted two letters at a time using this matrix.

第二章

2.1什么是对称密码的本质成分?

Plaintext, encryption algorithm, secret key, ciphertext, decryption algorithm.

明文加密算法密钥密文解密算法

2.2密码算法中两个基本函数式什么?

Permutation and substitution.

2.5

a.第一个字母t对应A,第二个字母h对应B,e对应C,s对应D,依此类推。随后在句子中重复出现的字母则忽略。结果是

密文: SIDKHKDM AF HCRKIABIE SHIMC KD LFEAILA

明文: basilisk to leviathan blake is contact

b.这是一个单表密码,因此容易被破译

假设明文中频率最高的字母为e,次高的字母为t。注意e=4(e排在第4,a排在第0,没有第26),B=1,t=19,U=20;因此可以得到:

1 = (4a+b) mod 26

20 = (19a+b) mod 26

下式减上式可得19 = 15amod 26,通过反复的错误实验,可得a= 3

然后代入第一条式子可得1 = (12 +b) mod 26,然后得出b= 15

2.7a.加密方法是,先把字母从左到右,从上到下填入矩阵中。然后按第一个密钥的编号,先把编号为1的那一列作为下一个矩阵的第一行,随后的编号按上面的方法填入对应的行。最后按第二个密钥的编号一列一列地写出来。

c.分析a可以取那些值,不可以取那些值。并给出理由。

a与26必须没有大于1的公因子。也就是说a与26互素,或者最大公约数为1.为了说明为什么是这样,先注意到要使E(a,p) = E(a,q) (0 ≤p≤q< 26)成立当且仅当26整除a(p–q).

1.假如a与26互素.则26不能整除a(p–q).这是因为不能减小a/26的这部分而且(p–q)小于26. 2.假如a和26有公因子k> 1.则当q=p+m/k≠p时,p–q=-m/k,显然26能整除a(p–q),从而E(a,p) = E(a,q).

2.4A good glass in the Bishop's hostel in the Devil's seat—twenty-one degrees and thirteen minutes—northeast and by north—main branch seventh limb east side—shoot from the left eye of the death's head— a bee line from the tree through the shot fifty feet out. (from The Gold Bug, by Edgar Allan Poe)

2.6密文其实指的是一本书中某一页的单词。第一项,534是指第534页。第二项,C2是指第二列。剩余的数字是这一列中的单词。名字DOUGLAS和BIRLSTONE显然是那一页没有出现的单词。太基本了!(from The Valley of Fear, by Sir Arthur Conan Doyle)

书本P33

2.13什么是置换密码?

Atransposition cipherinvolves a permutation of the plaintext letters.

书本P33

2.14什么是隐写术?

Steganography involves concealing the existence of a message.

代换和置换P20

2.3用密码进行通信的两个人需要多少密钥?

对称密码只需要一把,非对称密码要两把P20

2.4分组密码和流密码的区别是什么?

Astream cipheris one that encrypts a digital data stream one bit or one byte at a time. Ablock cipheris one in which a block of plaintext is treated as a whole and used to produce a ciphertext block of equal length.

c.最后一句可能不会包含字母表中的所有字母。如果用第一句的话,随后的句子可以继续填补第一句字母的不全。

2.6The cipher refers to the words in the page of a book. The first entry, 534, refers to page 534. The second entry, C2, refers to column two. The remaining numbers are words in that column. The names DOUGLAS and BIRLSTONE are simply words that do not appear on that page. Elementary! (from The Valley of Fear, by Sir Arthur Conan Doyl么?

1.There is the practical problem of making large quantities of random keys. Any heavily used system might require millions of random characters on a regular basis. Supplying truly random characters in this volume is a significant task.

2.Even more daunting is the problem of key distribution and protection. For every message to be sent, a key of equal length is needed by both sender and receiver. Thus, a mammoth key distribution problem exists.

分组密码每次输入的一组元素,相应地输出一组元素。流密码则是连续地处理输入元素,每次输出一个元素。P20

2.5攻击密码的两种一般方法是什么?

Cryptanalysis and brute force.

密码分析和暴力破解

2.6列出并简要定力基于攻击者所知道信息的密码分析攻击类型。

Ciphertext only. One possible attack under these circumstances is the brute-force approach of trying all possible keys. If the key space is very large, this becomes impractical. Thus, the opponent must rely on an analysis of the ciphertext itself, generally applying various statistical tests to it.

惟密文

已知明文

选择明文

2.7无条件安全密码和计算上安全密码的区别是什么?

An encryption scheme isunconditionally secureif the ciphertext generated by the scheme does not contain enough information to determine uniquely the corresponding plaintext, no matter how much ciphertext is available. An encryption scheme is said to becomputationally secureif: (1) the cost of breaking the cipher exceeds the value of the encrypted information, and (2) the time required to break the cipher exceeds the useful lifetime of the information.