Windows平台下Snort和IPSec联动实现

Windows网络服务之配置IPsec VPN

Windows网络服务之配置IPsec VPN本文将简单介绍一下IPsec VPN的实现方式。

通过把VPN和IPsec进行要效的结合,可以达到更好的身份验证和安全性。

基于IPsec的VPN方式将采用L2TP进行连接。

在实验之前,我们首先确保客户端可以通过PPTP进行连接,然后在此基础上做进一步的配置。

下面是本次实验的简易拓扑(一)、实验前的准备工作准备工作的详细过程可参照前面的文章:windows网络服务之配置远程访问VPN1、安装DC,域名为,在DC上安装证书服务(注意在安装证书服务的时候,要同时安装WEB服务,因为通过浏览器申请证书,需要WEB服务的支持)。

本实验的CA类型为“独立根CA”,且将VP N服务器加入到域中。

2、为VPN服务器添加两块网卡,一块用于连接内网,IP为10.1.1. 2,使用vmnet1,另一块用来连接外网客户端,IP为:20.1.1.1,使用mnet23、在VPN服务器上开启路由和远程访问服务,配置完成后,配置一下默认的远程访问策略为开启4、到DC上,新建用户BBB,作为拨入用户,右击该用户,选择属性,拨入属性选项卡,选择第三项:使用远程访问策略控制访问。

注意:如果该选项为灰色,需要提升默认的域功能级别到2003模式。

5、到客户端上新建拨号连接,连接类型为“连接到我工作场所的网络”“虚拟专用网络连接”。

保证客户端可以用PPTP的方式访问(二)、具体的IPsec VPN的实现过程1、VPN服务器和客户端均需申请IPsec证书,下载并且安装所申请的证书,作为独立CA,会稍微麻烦一点。

首先为VPN服务器申请“IPsec证书”选择高级证书申请选择创建并向此CA提交一个申请在下图的证书类型中选择“IPsec证书”将滚动条往下拖动,做如下的配置,注意勾选“将证书保存在本地计算机存储中”,点击“提交”到DC上,打开证书颁发机构,颁发该IPsec证书。

VPN服务器所申请的证书会在DC的证书颁发机构的挂起的申请中,我们需要到DC的证书颁发机构中对该挂起的申请进行颁发查看证书挂起的状态。

Snort配置笔记

在官网下载了最新版的windows平台下的snort安装包Snort_2.9.2.3_Installer.exe和规则文件库snort-2.9.2.3.tar.zip(也有需要付费的规制库),查阅了网上的资料终于把基本的安装和IDS模式配置完成了,写成学习笔记以便加强记忆。

------------------------------------------------------------1、由于我本机已经安装了WinPcap_4_1_2.exe,可满足当前Snort版本对WinPcap版本的要求,所以只下载了Snort。

首先安装Snort_2.9.2.3_Installer.exe,过程比较简单,由于只是自己测试,我没有进行过多的设置一路Next安装完毕,默认路径C:\Snort,最后弹出Snort has successfullly been installed.窗口,点击“确定”安装成功;之后同样步骤完成了WinPcap_4_1_2.exe的安装。

2、配置环境变量(我感觉我不配置也可以啊),如下图所示:3、运行cmd,输入“snort -?”可以查看snort相关命令行,如下图所示:4、导入规则文件库(需网站注册),解压下载下来的snort-2.9.2.3.tar.zip,得到四个文件夹:将文件夹下的文件复制到snort安装目录下对应的文件中,我安完snort安装目录下没有so_rules文件夹,就直接复制过去了。

5、然后启用ids模式,执行以下命令:snort -dev -l c:\snort\log -c c:\snort\etc\snort.conf这时遇到了很多问题,主要都是由于snort.conf配置文件的错误,找了一些资料及snort官网的论坛,终于解决了,可能有些解决的办法不一定是很好的,不管怎样终于可以运行起来了。

第一个错误:ERROR:c:\Snort\etc\snort.conf(39) Unknown rule type:ipvar解决办法:把snort.conf文件中的ipvar改为var(可能不是根本的解决办法)解决之后重复执行上图的运行命令,会弹出第二个错误,以下依次类推。

网络安全实验Snort网络入侵检测实验

网络安全实验S n o r t网络入侵检测实验(总6页)-CAL-FENGHAI.-(YICAI)-Company One1-CAL-本页仅作为文档封面,使用请直接删除遵义师范学院计算机与信息科学学院实验报告(2013—2014学年第1 学期)课程名称:网络安全实验班级:学号:姓名:任课教师:计算机与信息科学学院实验报告·操作系统的审计跟踪管理,并识别用户违反安全策略的行为。

对一个成功的入侵检测系统来讲,它不但可使系统管理员时刻了解网络系统(包括程序、文件和硬件设备等)的任何变更,还能给网络安全策略的制订提供指南。

更为重要的一点是,它应该管理、配置简单,从而使非专业人员非常容易地获得网络安全。

而且,入侵检测的规模还应根据网络威胁、系统构造和安全需求的改变而改变。

入侵检测系统在发现入侵后,会及时作出响应,包括切断网络连接、记录事件和报警等。

入侵检测系统所采用的技术可分为特征检测与异常检测两种:特征检测(Signature-based detection) 又称Misuse detection ,这一检测假设入侵者活动可以用一种模式来表示,系统的目标是检测主体活动是否符合这些模式。

它可以将已有的入侵方法检查出来,但对新的入侵方法无能为力。

其难点在于如何设计模式既能够表达“入侵”现象又不会将正常的活动包含进来。

异常检测(Anomaly detection)的假设是入侵者活动异常于正常主体的活动。

根据这一理念建立主体正常活动的“活动简档”,将当前主体的活动状况与“活动简档”相比较,当违反其统计规律时,认为该活动可能是“入侵”行为。

异常检测的难题在于如何建立“活动简档”以及如何设计统计算法,从而不把正常的操作作为“入侵”或忽略真正的“入侵”行为Snort入侵检测系统:Snort简介:在1998年,Martin Roesch先生用C语言开发了开放源代码(Open Source)的入侵检测系统Snort.直至今天,Snort已发展成为一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS.Snort符合通用公共许可(GPL——GUN General Pubic License),在网上可以通过免费下载获得Snort,并且只需要几分钟就可以安装并开始使用它。

(完整版)Snort详细安装步骤

Snort使用报告一、软件安装安装环境:windows 7 32bit软件:Snort 2.9.5.5、WinPcap 4.1.1规则库: snortrules-snapshot-2970.tar.gz二、实验内容熟悉入侵检测软件Snort的安装与使用三、实验原理Snort是一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS四.安装步骤1.下载实验用的软件Snort、Snort的规则库snortrules 和WinPcap.本次实验使用的具体版本是Snort 2.9.5.5、snortrules-snapshot-2970.tar.gz 和WinPcap 4.1.3首先点击Snort安装点击I Agree.同意软件使用条款,开始下一步,选择所要安装的组件:全选后,点击下一步:选择安装的位置,默认的路径为c:/Snort/,点击下一步,安装完成。

软件跳出提示需要安装WinPcap 4.1.1以上2.安装WinPcap点击WinPcap安装包进行安装点击下一步继续:点击同意使用条款:选择是否让WinPcap自启动,点击安装:安装完成点击完成。

此时为了看安装是否成功,进入CMD,找到d:/Snort/bin/如下图:(注意这个路径是你安装的路径,由于我安装在d盘的根目录下,所以开头是d:)输入以下命令snort –W,如下显示你的网卡信息,说明安装成功了!别高兴的太早,这只是安装成功了软件包,下面还要安装规则库:3.安装Snort规则库首先我们去Snort的官网下载Snort的规则库,必须先注册成会员,才可以下载。

具体下载地址为https:///downloads,往下拉到Rules,看见Registered是灰色的,我们点击Sign in:注册成功后,返回到这个界面就可以下载了。

Window&Linux间IPsec交互测试

Microsoft Wi n d o w V i s t a b e t a与L i n u x间I P s e c交互测试作者:H a n k J a n s s e n,C h r i s R a w l i n g s,S a m V a u g h a n翻译:J o n e_l i n u x邮箱:l i l y456789@163.c o m B l o g:h t t p://h i.b a i d u.c o m/j o n e_l i n u x摘要:这篇文档提供了L i n u x下I P s e c解决方案及详细讨论Red Hat Linux Enterprise 4与Windows Vista Ultimate Beta间配置IPsec-Tools互相操作情况。

目录:1 介绍1.1 文档及测试的范围1.2 范围之外2Linux IPsec概述2.1 IPsec的实现2.2 IPsec-Tools2.2.1 IPsec-Tools配置(setkey.conf)2.2.1.1 传输模式2.2.1.2 隧道模式2.2.2 IPsec-Tools配置(racoon.conf)2.2.3 IPsec-Tools管理2.2.3.1 启动IPsec2.2.3.2 停止IPsec3 测试环境3.1 图片描述3.2 硬件3.3 软件3.3.1 Red Hat Linux Enterprise 43.3.2 Windows Vista Ultimate Beta3.3.3 Windows Server 2003 R2 Enterprise Edition / Windows XP Professional Edition3.3.4 认证服务器4 身份验证测试场景及配置4.1 测试描述4.2 测试场景/安装设置4.2.1 预共享密钥(PSK’s)4.2.2 认证4.2.2.1 Linux认证生成4.2.2.2 认证策略配置4.3 测试结果4.3.1 已知问题5 主模式测试场景及配置5.1测试描述5.2测试场景/安装设置5.2.1 生命期及重定密钥5.3 测试结果5.3.1已知问题6 速模式测试场景及配置6.1 测试描述6.2 测试场景/安装设置6.2.1 AH+ESP6.2.2 过滤6.3 测试结果6.3.1 密钥长度可变6.3.3 过滤问题6.3.4 不支持的测试7 安全关联(SA)通讯流测试场景及配置7.1 测试描述7.2 测试场景/安装设置7.2.1 网到网配置7.3 测试结果7.3.1安全关联(SA)问题8 检查及解决IPsec连接8.1 网络抓取8.1.1 应用tcpdump软件8.1.2 Tethereal / Wireshark8.2 Racoon记录文件8.3 SAD / SPD9 附录9.1 转换Windows Vista PFX 文件供Racoon使用1 介绍1.1 文档及测试的范围这篇文档描述了微软开源实验室内,基于Linux和Window Vista之间对IPsec交互场景进行配置与测试。

Windows平台下Snort系统的架构与实现

2 . S c h o o l o f I n f o r ma t i o n E n g i n e e r i n g, I n n e r Mo n g o l i a Un i v e r s i t y o f S c i e n c e a n d Te c h n o l o g y,

s y s t e m( D I DS )b a s e d o n t h e S n o t r u n d e r t h e Wi n d o ws p l a t f o r m i s p r o p o s e d . T h e s y s t e m mo d e l c o mb i n e s t h e a d v a n t a g e s o f t h e h i e r a r c h i —

d o i : 1 0 . 3 9 6 9 / j . i s s n . 1 6 7 3 — 6 2 9 X. 2 0 1 3 . 0 1 . 0 3 8

Ar c h i t e c t ur e a nd I mp l e me n t a t i o n o f S no r t Sy s t e m

马 占飞 , 尹传 卓

( 1 . 内蒙古科技 大学 包头师 范 学院 , 内蒙古 包 头 0 1 4 0 3 0;

2 . 内蒙古科技 大学 信 息 工程 学院 , 内蒙 古 包头 0 1 4 0 1 0 )

摘 要: 通 过对 入侵检 测系 统的深 入研究 , 在此 基础 上 , 架 构 了一 个在 Wi n d o w s 平 台下的基 于 S n o r t 的分布式 网络入侵 检测

windows下Snort的配置与使用

windows下Snort的配置与使用实验1:Snort的配置与使用1实验目的和要求学习Snort的配置与使用,要求:1)掌握Snort入侵检测环境的搭建;2)掌握Snort的配置与使用;3)熟悉Snort的工作原理。

2实验设备及材料1)系统环境:Windows XP/Windows 20032)软件安装:JDK:jdk-6u17-windows-i586.exe(可选)TOMCAT:apache-tomcat-5.5.30.exe(可选)MySQL:mysql-5.5.15-win32.msiWinPcap:WinPcap_4_1_2.exeSnort:Snort_2_9_1_Installer.exeIDSCenter:idscenter109b21.zip3实验内容3.1软件安装与配置3.1.1 JDK安装与配置软件版本:jdk-6u17-windows-i586.exe双击jdk-6u17-windows-i586.exe安装JDK,安装完后设置环境变量:变量名变量值java_home C:\Program Files\Java\jdk1.6.0_17classpath C:\Program Files\Java\jdk1.6.0_17\jre\libpath C:\Program Files\Java\jdk1.6.0_17\binjava –version // 查看软件版本信息,确定软件是否安装成功3.1.2 Tomcat安装与配置软件版本:apache-tomcat-5.5.30.exe、apache-tomcat-5.5.30-admin.zip 1)安装apache-tomcat-5.5.30.exe安装过程中会要求指定JRE的安装目录,确定端口,用户名和密码(用于可视化配置界面登录)。

启动Tomcat:验证安装是否成功:http://localhost:8088/http://127.0.0.1:8088/2)安装pache-tomcat-5.5.30-admin.zip首先解压apache-tomcat-5.5.30-admin.zip,用解压后的文件替换以下tomcat 文件。

关于网络入侵攻击的防御方案

关于网络入侵攻击的防御方案网络入侵攻击是指攻击者利用一台计算机,通过网络连接,对远程的网络主机进行攻击,并且能够以非授权的方式控制远程的网络主机。

网络入侵攻击主要分为两种:一种是对所控制的网络主机进行直接的破坏攻击,另一种是利用所控制的网络主机作为跳板,进一步实施网络攻击。

一、网络入侵的方式方法入侵攻击者的主要类型:①单纯利用软件进行攻击者。

这一类型的入侵攻击者对网络知识和操作系统知识掌握非常有限,不具有太多技巧,不熟悉攻击软件的工作原理。

此类攻击往往导致被攻击网络上的防火墙或入侵检测系统产生很多警告信息,网络管理员通过更新软件便能有效阻止。

②具有一些技巧的网络攻击者。

此类型的入侵攻击者具有操作系统的知识经验以及熟悉网络、协议和服务的相关知识。

但他们往往不会编写程序或发现新的软件或网络漏洞,是网络攻击的跟随者而不是创造者。

他们通常会对被攻击网络进行测试,常用的测试信息包括traceroute、DNS信息等。

③专业攻击者。

他们能够寻找软件的漏洞,并加以利用来进行攻击,他们都精通攻击程序的编写。

此类攻击需要和人有高度的交互性,通常可以查询痕迹。

网络攻击在很大程度上是基于网络安全漏洞的攻击,即针对具有漏洞的目标网络系统,编写出有效的漏洞攻击程序,从而实现对目标网络系统的成功入侵。

二、网络入侵的步骤过程三、windows系统典型入侵漏洞缓冲区溢出四、防护的主要手段及设置网络攻击在很大程度上是基于网络安全漏洞的攻击,即针对具有漏洞的目标网络系统,编写出有效的漏洞攻击程序,从而实现对目标网络系统的成功入侵。

因此,为了更好地阻止网络入侵攻击,我们必须采取以下的有效措施:首先是对操作系统的服务进行安全配置,限制访问的权限,并及时更新系统及相关软件填补漏洞,其次安装防火墙并进行正确的配置,实现对网络系统的各种网络服务进出口的控制,大量地阻止对网络系统的探测和入侵。

再次安装入侵检测工具补充和完善基于协议和端口的防火墙。

入侵检测软件Snort的使用实验

⼊侵检测软件Snort的使⽤实验1.安装和配置 IDS 软件 Snort并查看⽹卡信息从返回的结果可知主机上有哪个物理⽹卡正在⼯作及该⽹卡的详细信息。

图中显⽰此计算机只有1个⽹卡,且该⽹卡具有物理地址。

2.输⼊ snort –v –i1命令启⽤ Snort并捕捉到⼀些流量3. 配置snort3.1打开 snort配置⽂件,设置 Snort 的内部⽹络和外部⽹络⽹络检测范围。

将 Snort.conf ⽂件中的 var HOME_NET any 语句的 any 改为⾃⼰所在的⼦⽹地址,即将Snort 监测的内部⽹络设置为所在的局域⽹。

我实验的机器ip地址为192.168.1.131,故⼦⽹地址应该为192.168.1.0/243.2配置⽹段内提供⽹络服务的 IP 地址,只需要把默认的$HOME_NET 改成对应的主机地址即可。

var DNS_SERVERS $HOME_NETvar SMTP_SERVERS HOME N ETvarHTTP S ERVERS HOME_NETvar SQL_SERVERS HOME N ETvarTELNET S ERVERS HOME_NETvar SNMP_SERVERS $HOME_NET3.3配置动态预处理器库# path to dynamic preprocessor librariesdynamicpreprocessor directory c:\Snort\lib\snort_dynamicpreprocessordynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_dce2.dlldynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_dns.dlldynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_ftptelnet.dlldynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_sdf.dlldynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_smtp.dlldynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_ssh.dlldynamicpreprocessor file c:\Snort\lib\snort_dynamicpreprocessor\sf_ssl.dlldynamicengine c:\Snort\lib\snort_dynamicengine\sf_engine.dll3.4修改配置⽂件 classification.config 和 reference.config的路径:include c:\Snort\etc\classification.configinclude c:\Snort\etc\reference.config其中 classification.config ⽂件保存的是规则的警报级别相关的配置,reference.config ⽂件保存了提供更多警报相关信息的链接。

snort 规则 或关系

snort 规则或关系1. 什么是 Snort?Snort 是一款开源的入侵检测系统(IDS),由 Sourcefire 公司开发和维护。

它可以实时监测网络流量,并根据用户定义的规则集来检测和报告潜在的网络入侵行为。

Snort 可以在多种操作系统上运行,并且具有高度可定制性和灵活性。

2. Snort 规则基础Snort 使用规则来识别和报告潜在的入侵行为。

规则由多个字段组成,用于描述要监测的流量和检测条件。

每个规则都包含了一个或多个规则选项,用于指定要匹配的数据和执行的动作。

Snort 规则的基本结构如下:action protocol sourceIP sourcePort direction destinationIP destinationPort (o ptions)其中,各个字段的含义如下:•action:指定当规则匹配时要执行的动作,如alert(报警)、log(记录日志)或pass(放行)。

•protocol:指定要监测的协议类型,如tcp、udp、icmp等。

•sourceIP:指定源 IP 地址或地址范围。

•sourcePort:指定源端口号或端口范围。

•direction:指定流量的方向,如->(从源到目的)或<-(从目的到源)。

•destinationIP:指定目的 IP 地址或地址范围。

•destinationPort:指定目的端口号或端口范围。

•options:规则选项,用于指定要匹配的数据和其他条件。

3. Snort 规则逻辑运算Snort 支持逻辑运算符来连接多个规则条件,以实现更复杂的规则匹配。

逻辑运算符有三种:and(与)、or(或)和not(非)。

3.1 与运算符(and)与运算符用于连接多个规则条件,并要求它们同时满足才能匹配规则。

例如,以下规则要求源 IP 地址为 192.168.1.1,并且目的端口号为 80:alert tcp 192.168.1.1 any -> any 80 (msg:"Match both IP and port"; sid:1;)3.2 或运算符(or)或运算符用于连接多个规则条件,并要求其中任意一个满足即可匹配规则。

windows下Snort的配置与使用

windows下Snort的配置与使用实验1:Snort的配置与使用1实验目的和要求学习Snort的配置与使用,要求:1)掌握Snort入侵检测环境的搭建;2)掌握Snort的配置与使用;3)熟悉Snort的工作原理。

2实验设备及材料1)系统环境:Windows XP/Windows 20032)软件安装:JDK:jdk-6u17-windows-i586.exe(可选)TOMCAT:apache-tomcat-5.5.30.exe(可选)MySQL:mysql-5.5.15-win32.msiWinPcap:WinPcap_4_1_2.exeSnort:Snort_2_9_1_Installer.exeIDSCenter:idscenter109b21.zip3实验内容3.1软件安装与配置3.1.1 JDK安装与配置软件版本:jdk-6u17-windows-i586.exe双击jdk-6u17-windows-i586.exe安装JDK,安装完后设置环境变量:变量名变量值java_home C:\Program Files\Java\jdk1.6.0_17classpath C:\Program Files\Java\jdk1.6.0_17\jre\libpath C:\Program Files\Java\jdk1.6.0_17\binjava –version // 查看软件版本信息,确定软件是否安装成功3.1.2 Tomcat安装与配置软件版本:apache-tomcat-5.5.30.exe、apache-tomcat-5.5.30-admin.zip 1)安装apache-tomcat-5.5.30.exe安装过程中会要求指定JRE的安装目录,确定端口,用户名和密码(用于可视化配置界面登录)。

启动Tomcat:验证安装是否成功:http://localhost:8088/http://127.0.0.1:8088/2)安装pache-tomcat-5.5.30-admin.zip首先解压apache-tomcat-5.5.30-admin.zip,用解压后的文件替换以下tomcat 文件。

snort配置步骤doc资料

s n o r t配置步骤1.在Windows环境下安装snort。

(1)安装Apache_2.0.46①双击apache_2.0.46-win32-x86-no_src.msi,安装在文件夹C:\apache下。

安装程序会在该文件夹下自动产生一个子文件夹apache2。

②为了避免Apache Web服务器的监听端口与Windows IIS中的Web服务器的80监听端口发生冲突,这里需要将Apache Web服务器的监听端口进行修改。

打开配置文件C:\apache\apache2\conf\httpd.conf,将其中的Listen 80,更改为Listen50080。

如图3.34所示。

图3.34修改apache的监听端口③单击“开始”按钮,选择“运行”,输入cmd,进入命令行方式。

输入下面的命令:C:\>cd apache\apache2\binC:\apache\apache2\bin\apache –k install这是将apache设置为以Windows中的服务方式运行。

如图3.35所示。

图3.35 Apache以服务方式运行(2)安装PHP①解压缩php-4.3.2-Win32.zip里面的文件至C:\php\。

②复制C:\php下php4ts.dll至%systemroot%\System32,复制C:\php下php.ini-dist至%systemroot%\,然后修改文件名为:php.ini。

③添加gd图形库支持,把C:\php\extensions\ php_gd2.dll拷贝到%systemroot%\System32,在php.ini中添加extension=php_gd2.dll。

如果php.ini有该句,将此语句前面的“;”注释符去掉。

如图3.36所示图3.36修改php.ini配置文件④添加Apache对PHP的支持。

在C:\apache\apache2\conf\httpd.conf中添加:LoadModule php4_module "C:/php/sapi/php4apache2.dll"AddType application/x-httpd-php .php如图3.37和图3.38所示。

snort-windows平台安装

安装环境主要硬件:ProLiant DL365 G12200MHZ*21024MB667MHZ * 4主要软件:Windows Server 2003 + Sp2MS SQL 2000 + Sp4相关软件及下载地址:Apache_2.2.6-win32-x86 5.2.4 1.3.8 project/group_id=1033485.6.1adodb502a p roject/group_id=42718配置过程先看一下软件在安装的过程中需要选择安装路径或解压缩路径时的大致目录结构D:\win-ids>treeFolder PATH listingVolume serial number is 0006EE50 9C9B:B24BD:.+---adodb+---apache\_____D:\win-ids\apache\htdocs\base+---eventwatchnt+---oinkmaster+---perl+---php+---snort1 安装apache: 设置server information,根据自己的实际情况进行修改“For all user on port 80…”安装路径d:\win-ids\apache完毕后应该可以看到apache在系统托盘上的图标了,在浏览器中打开看是否有成功页面的提示编辑d:\win-ids\apache\conf\1.3.1注意,此步在和之间进行时操作。

因为我们所选择的软件均为当前最新版本。

而apache2.2.6与是有点小问题的。

解决方法:用下载的中的文件替换掉php目录下的同名文件,并将里面的改为,即下一条。

1.3.2在文件头插入以下三行:LoadModule php5_module "d:/win-id"AddType application/x-httpd-php .phpPHPIniDir "d:/win-ids/php"1.3.3搜索original内容,并变更为change内容Original: Order allow,denyChange: Order deny,allowOriginal: Allow from allChange: Deny from all1.3.4在“deny from all”之后插入两行:Allow fromDirectoryIndex2 安装php解压路径d:\win-ids\php拷贝文件copy d:\win-ids\php\ c:\windows\system32copy d:\win-ids\php\ d:\win-ids\php\编辑配置文件d:\win-ids\php\2.3.1搜索original内容,并变更为change内容Original: max_execution_time = 30Change: max_execution_time = 60Original: display_errors = OnChange: display_errors = OffOriginal: extension_dir = "./"Change: extension_dir = "d:\win-ids\php\ext"Original: ; extension=Change: extension=Original: ; extension=Change: extension=Original: ; file_uploads = onChange:file_uploads = offOriginal: ; = "/tmp"Change: = "c:\windows\temp"2.3.2 进行操作…测试apache 与php将下面一行代码保存为,并放在D:\win-ids\apache\htdocs 目录下<php phpinfo(); >在浏览器中打开看是否能正常显示服务器的相关信息3 安装pearPear插件的安装脚本默认包含在PHP的主目录下,运行对pear安装选项进行配置,安装前需要保证Internet 连接正常。

计算机网络安全实验2_snort与其基础环境的安装配置

《计算机网络安全》实验报告实验序号: 2 实验项目名称:snort与其基础环境的安装配置学号姓名专业班级20网络工程实验地点指导教师实验时间2022-10-13 snort与其基础环境的安装配置【实验目的】1)熟悉基础环境的搭建和snort的安装配置【实验原理】1)Snort能够对网络上的数据包进行抓包分析,但区别于其它嗅探器的是,它能根据所定义的规则进行响应及处理。

Snort 通过对获取的数据包,进行各规则的分析后,根据规则链,可采取Activation(报警并启动另外一个动态规则链)、Dynamic(由其它的规则包调用)、Alert(报警),Pass(忽略),Log (不报警但记录网络流量)五种响应的机制。

Snort有数据包嗅探,数据包分析,数据包检测,响应处理等多种功能,每个模块实现不同的功能,各模块都是用插件的方式和Snort相结合,功能扩展方便。

例如,预处理插件的功能就是在规则匹配误用检测之前运行,完成TIP碎片重组,http解码,telnet解码等功能,处理插件完成检查协议各字段,关闭连接,攻击响应等功能,输出插件将得理后的各种情况以日志或警告的方式输出。

【实验环境】CentOS6.5:192.168.1.2【实验步骤】一、安装snort+barnyard21.1进入/home/software目录,解压libpcap-1.0.0.tar.gz。

如图1所示图11.2进入目录libpcap-1.0.0的目录执行“./configure”命令进行配置。

如图2所示图21.3执行命令“make && make install”,进行libpcap的编译安装。

如图3所示图31.4进入目录“/home/software”,ls查看文件,执行命令“tar zxvf daq-2.0.4.tar.gz”,解压daq-2.0.4.tar.gz文件。

如图4所示图41.5使用cd命令切换到daq-2.0.4的目录下。

windows入侵检测系统部署

网络安全课程设计报告学院:专业名称:学号:姓名:指导教师:时间:课程设计任务书1. 本课题的意义课程设计要求1、根据所给指导书的要求,从中选择题目,或者自选题目(必须与网络安全课程相关),综合应用所学知识,完成题目规定的各项要求。

2、课程设计报告要求内容完整、书写规范、阐述清晰。

3、课程设计报告要求能够综合运用所学的网络安全知识解决实际问题,内容必须包含:必要的理论分析、完整的设计文档、能够运行的程序或者演示系统、规范编写的源代码(含必要的注释)。

2.4、能够广泛查阅资料,可以参考借鉴网络上的资源、软件等。

一、课程设计题目:windows入侵检测系统部署要求:在windows平台下部署snort入侵检测系统,制定详细的入侵检测规则,给出检测报告。

至少给出5种以上不同类型的检测方法与结果。

二、Snort的工作原理1)包捕获,解码引擎:首先,利用Winpcap从网卡捕获网络上的数据包,然后数据包经过解码引擎填入到链路层协议的包结构体中,以便对高层次的协议进行解码,如TCP和UDP端口。

2)预处理器插件:接着,数据包被送到各种各样的预处理器中,在检测引擎处理之前进行检查和操作。

每个预处理器检查数据包是否应该注意、报警或者修改某些东西。

3)规则解析和检测引擎:然后,包被送到检测引擎。

检测引擎通过各种规则文件中的不同选项来对每个包的特征和包信息进行单一、简单的检测。

检测引擎插件对包提供额外的检测功能。

规则中的每个关键字选项对应于检测引擎插件,能够提供不同的检测功能。

4)输出插件:Snort通过检测引擎、预处理器和解码引擎输出报警。

三、规则解析Snort采取命令行方式运行。

格式为:snort -[options] 。

options中可选的参数很多,下面逐一介绍。

首先介绍-[options]的内容:-A 设置告警方式为full,fast或者none。

在full方式下,Snort将传统的告警信息格式写入告警文件,告警内容比较详细。

windows系统下IPSec应用

IPSec⾸先需要指出的是,IPSec和TCP/IP筛选是不同的东西,⼤家不要混淆了。

TCP/IP筛选的功能⼗分有限,远不如IPSec灵活和强⼤。

下⾯就说说如何在命令⾏下控制IPSec。

XP系统⽤ipseccmd,2000下⽤ipsecpol。

遗憾的是,它们都不是系统⾃带的。

ipseccmd在xp系统安装盘的SUPPORT\TOOLS\SUPPORT.CAB 中,ipsecpol在2000 Resource Kit⾥。

⽽且,要使⽤ipsecpol还必须带上另外两个⽂件:ipsecutil.dll和text2pol.dll。

三个⽂件⼀共119KB。

IPSec可以通过组策略来控制,但我找遍MSDN,也没有找到相应的安全模板的语法。

已经配置好的IPSec策略也不能被导出为模板。

所以,组策略这条路⾛不通。

IPSec的设置保存在注册表中(HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\IPSec\Policy\Local),理论上可以通过修改注册表来配置IPSec。

但很多信息以⼆进制形式存放,读取和修改都很困难。

相⽐之下,上传命令⾏⼯具更⽅便。

关于ipsecpol和ipseccmd的资料,上可以找到很多,因此本⽂就不细说了,只是列举⼀些实⽤的例⼦。

在设置IPSec策略⽅⾯,ipseccmd命令的语法和ipsecpol⼏乎完全⼀样,所以只以ipsecpol为例:1,防御rpc-dcom攻击ipsecpol -p myfirewall -r rpc-dcom -f *+0:135:tcp *+0:135:udp *+0:137:udp *+0:138:udp *+0:139:tcp *+0:445:tcp *+0:445:udp -n BLOCK -w reg -x这条命令关闭了本地主机的TCP135,139,445和udp135,137,138,445端⼝。

snort入侵检测系统使用实验

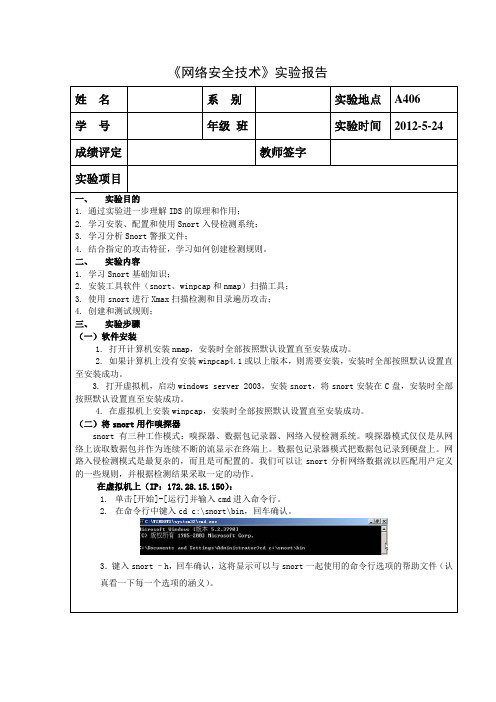

《网络安全技术》实验报告姓名系别实验地点A406学号年级班实验时间2012-5-24 成绩评定教师签字实验项目一、实验目的1. 通过实验进一步理解IDS的原理和作用;2. 学习安装、配置和使用Snort入侵检测系统;3. 学习分析Snort警报文件;4. 结合指定的攻击特征,学习如何创建检测规则。

二、实验内容1. 学习Snort基础知识;2. 安装工具软件(snort、winpcap和nmap)扫描工具;3. 使用snort进行Xmax扫描检测和目录遍历攻击;4. 创建和测试规则;三、实验步骤(一)软件安装1. 打开计算机安装nmap,安装时全部按照默认设置直至安装成功。

2. 如果计算机上没有安装winpcap4.1或以上版本,则需要安装,安装时全部按照默认设置直至安装成功。

3. 打开虚拟机,启动windows server 2003,安装snort,将snort安装在C盘,安装时全部按照默认设置直至安装成功。

4. 在虚拟机上安装winpcap,安装时全部按照默认设置直至安装成功。

(二)将snort用作嗅探器snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。

嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。

数据包记录器模式把数据包记录到硬盘上。

网路入侵检测模式是最复杂的,而且是可配置的。

我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。

在虚拟机上(IP:172.28.15.150):1.单击[开始]-[运行]并输入cmd进入命令行。

2.在命令行中键入cd c:\snort\bin,回车确认。

3.键入snort –h,回车确认,这将显示可以与snort一起使用的命令行选项的帮助文件(认真看一下每一个选项的涵义)。

3.键入snort –vde,并回车确认。

在宿主机上(IP:172.28.15.151):5.单击[开始]-[运行]并输入cmd进入命令行。

snort工作原理

snort工作原理Snort是一种开源的网络入侵检测系统(NIDS),它可以监视网络流量并检测可能的攻击。

Snort广泛用于企业和政府机构的网络安全中,本文将深入探讨Snort的工作原理。

一、Snort概述Snort最初由Martin Roesch在1998年创建,它被设计为一种轻量级的网络入侵检测系统。

Snort是基于规则的,它使用预定义的规则来检测网络流量中的攻击。

Snort可以在多种平台上运行,包括Windows、Linux和Unix等操作系统。

Snort的基本功能包括:网络流量捕获、流量分析和规则匹配。

Snort可以捕获网络流量并将其转换为易于分析的数据格式。

Snort 还可以对网络流量进行深度分析,包括协议解析、数据包重组和会话重建等。

最后,Snort将网络流量与预定义的规则进行匹配,以检测可能的攻击。

二、Snort的组件Snort由多个组件组成,每个组件都有不同的功能。

下面介绍Snort的主要组件:1. SnifferSniffer是Snort的核心组件,它用于捕获网络流量。

Sniffer 可以捕获多种网络流量,包括TCP、UDP和ICMP等。

Sniffer还可以捕获分段的网络流量,并将其重组成完整的数据包。

2. PreprocessorPreprocessor是Snort的预处理器,它用于对网络流量进行深度分析。

Preprocessor可以对网络流量进行协议解析、数据包重组和会话重建等。

Preprocessor还可以检测网络流量中的异常行为,并生成相应的警报。

3. Detection engineDetection engine是Snort的检测引擎,它用于对网络流量进行规则匹配。

Detection engine使用预定义的规则来检测网络流量中的攻击。

如果网络流量与规则匹配,则Detection engine会生成相应的警报。

4. Output moduleOutput module是Snort的输出模块,它用于将警报发送给管理员。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

文章 编号 :10 — 6 3 2 1 ) 3 0 9 — 4 0 7 2 8 (0 2 0 — 0 6 0

I l me t t n o o e a in o o ta d I Se s d o id ws e mp na i fCo p r t fSn r n P c Ba e n W n o o o

Ab t a t T e e h v e n a fw t is h g lg tn t r n r so e e to y tm n W i d ws p a— s r c : h r a e b e e sude ih ih i g Newo k I tu in Pr v n in S se o n o lt f r ,whl s mp e na in o f tr t e ma iiusd t n TCP P e urt h h r a t ie ls o i — om i mo ti l me tto s t le h l o a a o e i c /I r c o t e t id p ry f wa l r W n r do e n 1 ws k r e .Th t o o fle h e e a tnewo k ta f y c n iu ai g I e mb d e n W i d ws a t— e meh d t tr te r lv n t r r f c b o fg r tn PS c e e d d i n o uo i i maia l e nd n n eo sa etb o p r to fS o n P e sp e e td i hi p r tc l wh n f i gda g r u lr y c o e ai n o n r a d I S c i r s n e n t spa e .Th o p r to y i t e c o e ai n pato e i e n r s tse h e e p rme tlr s l h w ha tc n b o k i v sv a kess c e sul r fr wrt n S o wa e td.T x e i n a e u t s o t ti a lc n a ie p c t u c sf l t t s y. Ke r s: n r ;I e y wo d S 0 t PS c;c o r t n;I Fi e o pe ai o P l r t

Wid w 平 台 下 S ot I S c联 动 实 现 no s nr和 P e

翟 继 强 , 乔 佩 利

( 哈尔滨理工大学 计算机科 学与技术 学院,黑龙江 哈尔滨 10 8 ) 5 0 0

摘

要: 针对 目前 Widw 平 台上入 侵 防御 系统 对 恶意 数据 在 T P I 上 的过 滤 大都 借 助 no s C /P层

入侵 检测 系统 的响应 单 元 功 能 相对 简 单 , 只具 备 单

0 引 言

S o 是 目前 最著 名 、 活跃 的开 放 源码 的网络 nr t 最 入侵检 测 系统 . 有 实 时流 量 分 析 和记 录 网络数 据 具 包 的能力 , 能够进 行 协 议 分析 、 内容 查 找 及 匹 配 , 能 够 检测 到缓 冲 区溢 出 、 口扫描 、 作 系统指 纹探测 端 操 等 企 图 , 以运行 于 Ln x U i 可 i / nx系列 、 n o s 操 u Wid w 等

Wid w n o s内核或 第三 方防 火墙 的情 况 , 出利 用 Widw 提 n o s内嵌 的 IS c筛选 器 和 S o 入侵 检 测 系 Pe nr t

统 实现 联动 , 在发 现危 险报 警后 , 自动设 置 ISc筛选 器 来 对相 应 的数 据进 行 过 滤 , 对 改 写后 的 Pe 并

Z A i in , QA e l H I — a g IO P ii Jq —

( col f o p t c n eadTcn l y abnU i rt o cec n ehoo ,H ri 5 00,C ia S ho o m ue Si c n ehoo ,H ri nv sy f i eadT c nl C r e g e i S n y g abn10 8 hn )

上 S ot nr 还没有 类似 架构 的修改 版 , 析原 因有 : 分 1 Widw 平 台没 有像 Ln x U i ) no s iu/ nx那样 内核 级

S o 联 动 模 块 进 行 全 面 的 测 试 , 果 证 明 可 以 成 功 地 实现 对 入 侵 数 据 包 的 阻塞 . nr t 结

关键词 :n r; P e ; 动 ; P筛选 器 S o ISc 联 t I

中 图分 类号 : P 9 . 8 T 330

文献标 志码 : A

第1 7卷

第 3期

哈 尔 滨 理 工 大 学 学 报

J RNAL O OU F HAR N U VE I Y OF S I BI NI RST C ENC E AND TE HNO OG C L Y

Vo .1 No 1 7 .3

21 0 2年 6Байду номын сангаас

J n 01 u .2 2

纯的 日志报警 机制 . 在 Ln x U i 平 台上 ,nr 的修改 版 S o —n iu/ nx So t nr i— t

l e已经 通过 和 Ln x U i i n iu/ nx内核 的防火 墙 框 架 N t e ・

ie ft 联动 实现 了入侵 防御 j但 是 在 Widw 平 台 lr , no s