abra checkpoint 方案

Avalanche测试仪

3

项事意注

3.2

。REVRES 端器务服问访以可备设测被过经址地 PI 的端户客证保须必且 42/452.1.861.291-42/2.1.861.291�段网 PI 端户客 1.1.861.291�址地 PI 器务服

置配置预

图网组试测 PTTH 备设 GSM 1 图

2.2

3 troP

7 troP

8 HTE

21

页 02 共 页 21 第

散扩得不可许经未�密机达康斯瑞

。长增 snoitcennoc 有没。s04 续持段阶该。间时定一续持并点高最到达量流户用�态状定稳�段阶 etatS ydaetS

。snoitcennoc 个 0001 到达后最。s4 态状该持维后峰顶达到面斜次每。sdnoces/snoitcennoc002 �为率速长增。s51 续持段阶此。增递状梯阶呈量流户用�态状长增梯阶�段阶 petS riatS

4 ................................................................................................ 件软仪试测装安

4 ................................................................................................................... 项事意注 4 ................................................................................................................... 置配置预 4 ....................................................................................................................... 图网组

CheckPoint防火墙安全配置基线要点实用资料

CheckPoint防火墙安全配置基线要点实用资料(可以直接使用,可编辑优秀版资料,欢迎下载)CheckPoint防火墙安全配置基线备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述 01.1 目的 01.2 适用范围 01.3 适用版本 01.4 实施 01.5 例外条款 0第2章帐号管理、认证授权安全要求 (1)2.1 帐号管理 (1)用户帐号分配* (1)删除无关的帐号* (2)帐户登录超时* (3)帐户密码错误自动锁定* (4)2.2 口令 (5)口令复杂度要求 (5)2.3 授权 (6)远程维护的设备使用加密协议 (6)第3章日志与配置安全要求 (8)3.1 日志安全 (8)记录用户对设备的操作 (8)开启记录NAT日志* (9)开启记录VPN日志* (10)配置记录流量日志 (11)配置记录拒绝和丢弃报文规则的日志 (12)3.2 安全策略配置要求 (13)访问规则列表最后一条必须是拒绝一切流量 (13)配置访问规则应尽可能缩小范围 (13)配置OPSEC类型对象* (14)配置NAT地址转换* (16)限制用户连接数* (17)Syslog转发SmartCenter日志* (18)3.3 攻击防护配置要求 (22)定义执行IPS的防火墙* (22)定义IPS Profile* (23)第4章防火墙备份与恢复 (25)SmartCenter备份和恢复(upgrade_tools)* (25)第5章评审与修订 (27)第1章概述1.1 目的本文档旨在指导系统管理人员进行CheckPoint防火墙的安全配置。

1.2 适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

1.3 适用版本CheckPoint防火墙。

1.4 实施1.5 例外条款第2章帐号管理、认证授权安全要求2.1 帐号管理2.1.1用户帐号分配*2.1.2删除无关的帐号*2.1.3帐户登录超时*2.1.4帐户密码错误自动锁定*2.2 口令2.2.1口令复杂度要求2.3 授权2.3.1远程维护的设备使用加密协议第3章日志与配置安全要求3.1 日志安全3.1.1记录用户对设备的操作1.判定条件SmartView Tracker2.检测操作可以通过“开始”“程序”“Check Point SmartCosole R75”“SmartView Tracker”或登录“SmartDashboard”“Windows”“SmartViewTracker”打开该工具,Management:显示审计相关的数据,记录管理员、应用和操作详细信息。

checkpoint的工作流程

checkpoint的工作流程Checkpoint的工作流程是指在计算机系统中进行检查点操作的步骤和流程。

检查点是一种在操作系统中用于保存系统状态的机制,它允许计算机系统在遇到软件或硬件故障时从先前快照或备份中恢复。

Checkpoint的工作流程主要包括以下几个步骤:1. 确定检查点间隔时间由于在进行检查点时需要保存系统当前的状态,因此检查点的间隔时间需要根据系统的特点和需求来确定。

一般来说,检查点间隔时间应该足够短,以便在出现故障的情况下能够最大程度地减少数据丢失和恢复时间。

2. 选择检查点存储路径在进行检查点操作之前,需要选择一个用于存储快照的路径。

这个路径可以是本地磁盘、网络存储设备或云存储平台等,具体选择要根据系统的容量和数据保护策略来考虑。

3. 暂停程序执行在进行检查点操作之前,需要暂停程序的执行。

这是为了避免在保存系统状态时同时影响到程序的运行。

在暂停程序执行之后,系统会等待所有内存中的操作完成,然后开始保存系统状态。

4. 保存系统状态在程序执行暂停的情况下,系统会将内存、寄存器中的所有信息以及硬盘上所有已经修改但未写回的页面保存到检查点存储路径中。

保存系统状态的过程需要较长的时间,因此需要保证系统在此期间不会出现任何故障。

5. 恢复程序执行在进行检查点操作之后,系统可以恢复程序的执行。

恢复操作将读取检查点存储路径中的快照并加载到内存中,将程序恢复至检查点的时间点。

在部分系统中,需要经过一定的额外处理,例如将快照数据进行解压或解密等。

6. 定期清理检查点为避免存储空间的浪费和维护系统的稳定性,需要定期清理检查点。

这可以通过定时删除过期的检查点、合并不同时间点的检查点等方式来进行。

总体来说,Checkpoint的工作流程是非常重要的。

它提供了一种容错和纠错机制,允许系统在遇到故障时能够快速地恢复,并最大程度地减少数据损失。

在实际应用中,需要根据具体需求来确定检查点的间隔时间和存储路径,并建立一套有效的检查点管理机制来保证系统的可靠性和稳定性。

fs checkpoint原理

fs checkpoint原理

FS(文件系统)的checkpoint原理是数据持久化的一种机制,用于确保数据的可靠性和一致性。

在分布式系统中,由于多个节点同时进行数据操作,可能会产生数据不一致的情况。

为了解决这个问题,checkpoint机制被引入来定期将数据状态保存下来,以便在系统发生故障时能够恢复到一致的状态。

Checkpoint的原理是将数据状态的快照保存到持久化存储中,以便在系统故障发生时可以重新加载快照来恢复数据。

具体来说,Checkpoint机制会在某个时间点将数据状态记录下来,并将这些记录保存到稳定的存储设备上,例如硬盘或闪存盘。

当系统发生故障时,可以从最新的checkpoint开始重新加载数据,并继续执行未完成的操作,以保证系统的一致性和可靠性。

在分布式系统中,checkpoint机制通常与数据复制和同步相结合使用。

每个节点都会定期进行checkpoint操作,并将checkpoint数据复制到其他节点上,以保证所有节点都能恢复到一致的状态。

同时,为了减少数据丢失的风险,通常还会设置一个或多个备份节点来保存数据副本。

为了实现checkpoint机制,需要设计相应的数据结构和算法来记录数据的变更和状态。

在分布式系统中,通常采用分布式日志或分布式文件系统来实现checkpoint机制。

这些系统和算法需要处理数据同步、冲突解决、故障恢复等问题,以确保数据的一致性和可靠性。

总之,checkpoint机制是分布式系统中实现数据可靠性和一致性的重要手段之一。

通过定期将数据状态保存下来,并在系统故障发生时重新加载快照来恢复数据,可以保证系统的可靠性和一致性。

paa测试方法

P-A-A(Parallel-Asynchronous-Automated)测试方法是一种自动化测试方法,用于测试分布式系统中的组件或服务。

P-A-A测试方法结合了并行测试、异步测试和自动化测试三种测试技术,可以有效地提高测试效率和覆盖率。

P-A-A测试方法的具体步骤如下:

1. 并行测试:将测试用例分配给多个测试节点,在不同的时间点同时运行测试用例,以加快测试速度。

2. 异步测试:在测试节点之间建立异步通信机制,使得测试节点可以在不同的时间点执行测试任务,以提高测试效率。

3. 自动化测试:使用自动化测试工具对测试用例进行执行,以提高测试效率和覆盖率。

P-A-A测试方法的优点在于可以同时测试多个测试用例,加速测试过程,并且可以自动化地执行测试用例。

此外,P-A-A测试方法还可以通过并行测试和异步测试的方式提高测试覆盖率,从而提高测试结果的可靠性和准确性。

需要注意的是,P-A-A测试方法虽然可以提高测试效率和覆盖率,但同时也需要考虑测试用例的质量和测试结果的可靠性。

因此,在实施P-A-A测试方法之前,需要对测试用例进行充分的设计和分析,确保测试用例能够覆盖系统的所有功能和边界情况。

同时,需要使用合适的测试工具和技术,以确保测试结果的准确性和可靠性。

kafka checkpoint机制

kafka checkpoint机制【原创版】目录1.Kafka checkpoint 的作用和意义2.Kafka checkpoint 的实现原理3.Kafka checkpoint 的具体使用方法4.Kafka checkpoint 的优缺点分析正文一、Kafka checkpoint 的作用和意义Kafka checkpoint 是 Kafka 提供的一个用于保存生产者发送的消息偏移量的机制,可以帮助生产者在发生故障时快速恢复生产,避免数据的重复发送。

在 Kafka 中,生产者将消息发送到 broker,而消费者从broker 中消费消息。

当生产者发生故障需要恢复时,通过 Kafka checkpoint 可以知道已经发送的消息偏移量,从而避免重新发送已经发送过的消息。

二、Kafka checkpoint 的实现原理Kafka checkpoint 的实现原理是通过记录生产者发送的消息的偏移量来实现的。

生产者在发送消息时,会将消息的偏移量和消息一起发送到broker。

当生产者发生故障需要恢复时,可以通过查询 Kafka checkpoint 获取到已经发送的消息偏移量,从而避免重新发送已经发送过的消息。

三、Kafka checkpoint 的具体使用方法1.创建 Kafka checkpoint:生产者可以通过调用`AdminClient.listTopics()`方法获取到 Kafka 中的所有主题,然后调用`AdminClient.describeTopics()`方法获取到指定主题的详细信息,包括该主题的 partitions 数量、replication.fetch.max.bytes 参数等。

2.启用 Kafka checkpoint:在创建 Kafka checkpoint 之后,生产者需要调用`AdminClient.enableCheckpoints()`方法来启用 Kafka checkpoint。

flink kafka checkpoint 原理

flink kafka checkpoint 原理Flink Kafka Checkpoint 原理Flink是一个开源的流处理框架,它的目标是提供快速、可扩展和容错的流处理程序。

在Flink中,Kafka是最常用的消息队列系统之一,用于高效地将数据从一个发布者传递到一个或多个订阅者。

为了保证数据处理的一致性和可靠性,Flink提供了Checkpoint机制,其中Kafka作为一个外部存储系统,用于保存系统状态并支持恢复操作。

本文将详细介绍Flink Kafka Checkpoint的原理和实现方式。

Checkpoint是在Flink中实现容错的一个重要概念。

它是一种机制,用于定期记录流处理程序的状态,并可以通过这些状态信息来恢复程序的运行。

在Flink中,Checkpoint的工作原理如下:1. 触发Checkpoint:Flink的Checkpoint可以由两种方式触发,一种是定期触发,即根据一定的时间间隔自动触发Checkpoint,另一种是手动触发,即根据用户的需求手动触发Checkpoint。

无论是自动触发还是手动触发,都会导致整个应用程序进入到Checkpoint的状态。

2. 停止数据流:当一个Checkpoint被触发时,Flink会暂停数据流的处理,确保不再接收新的数据。

3. 存储状态:在数据流被暂停后,Flink会将应用程序的所有状态信息存储到外部存储系统中,这里就是Kafka。

Flink会将各个算子的状态以及它们之间的关系信息进行序列化,并写入Kafka的Topic中作为一个消息。

4. 确认存储完成:当所有状态信息都成功写入Kafka后,Flink会发送一个确认消息,告知Kafka已经成功存储了当前Checkpoint的状态信息。

5. 恢复数据流:一旦Checkpoint的状态信息成功存储在Kafka中,Flink 就可以重新启动数据流的处理过程。

在恢复过程中,Flink会从Kafka中读取最新的Checkpoint状态信息,将应用程序的状态回滚到Checkpoint 记录的状态。

stable diffusion checkpoint训练方法

stable diffusion checkpoint训练方法稳定扩散(stable diffusion)是一种用于训练深度学习模型的检查点方法,通过将训练过程中的模型状态保存为检查点来提高训练的稳定性和可靠性。

在本文中,我们将详细介绍稳定扩散检查点训练方法,并讨论其优势和适用场景。

深度学习模型的训练通常需要进行多次迭代和参数更新。

然而,在训练过程中,模型可能会遭遇各种问题,如梯度消失或爆炸、训练集或验证集的偏差等。

这些问题可能导致模型性能的下降或训练过程的不稳定。

为了解决这些问题,我们可以使用稳定扩散检查点训练方法。

稳定扩散检查点训练方法的核心思想是在训练过程的每个迭代步骤中保存模型的状态。

具体而言,我们可以将模型的所有参数保存到磁盘上,以便在需要时可以重新加载。

这使得我们在训练过程中可以随时回退到之前的状态,避免了训练过程的不可逆问题。

稳定扩散检查点训练方法的具体步骤如下:1. 定义检查点路径:在训练过程开始之前,我们首先需要定义一个检查点路径,用于保存模型的状态。

这个路径可以是本地磁盘路径或者云存储路径,具体取决于实际情况。

2. 设置检查点频率:我们需要确定模型状态保存的频率,即多少次迭代保存一次检查点。

通常,我们可以设置一个固定的频率,例如每隔100次迭代保存一次检查点。

3. 训练模型:在定义检查点路径和设置检查点频率之后,我们开始进行模型的训练。

在每一次迭代的末尾,我们将检查点保存到指定路径。

4. 迭代训练:随着训练的进行,我们会不断更新模型的参数。

在每次检查点保存之后,我们可以根据需要继续迭代训练,或者在训练过程中出现问题时回退到上一个检查点的状态。

稳定扩散检查点训练方法的优势主要有以下几点:1. 避免训练过程的不可逆问题:通过保存模型状态作为检查点,我们可以随时回退到之前的状态。

这意味着即使在训练过程中出现问题,我们也可以在不从头开始的情况下继续训练。

2. 充分利用计算资源:在深度学习训练中,通常需要花费大量的计算资源和时间。

Flink可靠性的基石-checkpoint机制详细解析

Flink可靠性的基石-checkpoint机制详细解析Checkpoint介绍checkpoint机制是Flink可靠性的基石,可以保证Flink集群在某个算子因为某些原因(如异常退出)出现故障时,能够将整个应用流图的状态恢复到故障之前的某一状态,保证应用流图状态的一致性。

Flink的checkpoint机制原理来自“Chandy-Lamport algorithm”算法。

每个需要checkpoint的应用在启动时,Flink的JobManager为其创建一个CheckpointCoordinator(检查点协调器),CheckpointCoordinator全权负责本应用的快照制作。

1) CheckpointCoordinator(检查点协调器) 周期性的向该流应用的所有source算子发送barrier(屏障)。

2) 当某个source算子收到一个barrier时,便暂停数据处理过程,然后将自己的当前状态制作成快照,并保存到指定的持久化存储中,最后向CheckpointCoordinator报告自己快照制作情况,同时向自身所有下游算子广播该barrier,恢复数据处理3) 下游算子收到barrier之后,会暂停自己的数据处理过程,然后将自身的相关状态制作成快照,并保存到指定的持久化存储中,最后向CheckpointCoordinator报告自身快照情况,同时向自身所有下游算子广播该barrier,恢复数据处理。

4) 每个算子按照步骤3不断制作快照并向下游广播,直到最后barrier传递到sink算子,快照制作完成。

5) 当CheckpointCoordinator收到所有算子的报告之后,认为该周期的快照制作成功; 否则,如果在规定的时间内没有收到所有算子的报告,则认为本周期快照制作失败。

如果一个算子有两个输入源,则暂时阻塞先收到barrier的输入源,等到第二个输入源相同编号的barrier到来时,再制作自身快照并向下游广播该barrier。

推荐-CheckPoint网络安全解决方案技术版 精品

“可管理”的“应用级安全”,是防火墙发展的必然方向

Check Point解决方案概览

Check Point Total Security — 应对日益复杂企业应用安全环境和威胁

Web Security

Firewall

VPN

Unified IDGSateway

SPAM

IPS Data Leakage

这样的防火墙,还能够满足企业现在的安全需求吗?

我们需要什么样的“防火墙” (1)

Video 演示(1)

传统防火墙已经无法为服务器提供全面安全保护

我们需要什么样的“防火墙” (2)

Video 演示(2)

传统防火墙已经无法为客户端提供全面安全保护

我们需要什么样的“防火墙” (3)

用户的实际网络流量永远不会是 1,64B 2,UDP

Check Point 面向未来的网络安全解决方案

Mar 30, 2010

Agenda

我们需要什么样的“防火墙” 面向未来的安全解决方案概览 Check Point 安全网关技术特点 附录:Check Point 网关安全产品线介绍

我们需要什么样的“防火墙”?

吞吐量 NAT

连接数 VPN 路由 WEB管理

防火墙的测试工具和方法也在变化 1,SmartBit(3~4层测试); 2,Avalanche(应用层混合数据流测试)

我们需要什么样的“防火墙” (4)

WEB管理界面的确很简单

如果仅仅是限于配置“1台防火墙”的“访问控制规则”的话 ☺

但“配置规则”就意味着安全吗?

“配置规则”就是防火墙管理的核心内容吗?

IP 平台: 模块化&扩展性 高性能&高可靠性 适用于中、高端用户

CheckPoint防火墙热备实施方案

CheckPoint 防火墙热备实施方案目录第一章客户环境概述 (4)1.1概述 (4)1.2网络拓扑与地址分配表 (4)1.3安装前准备事宜 (6)第二章 Nokia IP380安装与配置 (7)2.1概述 (7)2.2初始化nokia380 (7)2.3设置nokia 基本信息 (8)2.3.1 Nokia 端口IP 地址设定 (8)2.3.2设置网关路由 (8)2.3.3设置Nokia 平台时间 (9)2.3.4设定Nokia 高可用VRRP 参数 (9)2.4初始化checkpoint (14)2.4.1在nokia 平台上checkpoint 的安装与卸载 (14)2.4.2初始化checkpoint (16)第三章管理服务器的安装与配置 (17)3.1checkpoint smartcenter的安装..............................................................................183.1.1安装前的准备 (18)3.1.2安装步骤 (18)3.2配置checkpoint 对象和参数................................................................................203.2.1 建立sic (20)3.2.2 定义防火墙对象拓扑结构 (21)3.2.3使用同样的步骤按照表1的参数建立IP380B checkpoint gateway对象。

....213.3基于nokia vrrp或者cluster 的设置......................................................................223.3.1基于Nokia VRRP的设置 (22)3.3.2为nokia vrrp定义策略 (22)3.3.3高可用性的检查 (23)3.4nokia cluster 的设置 (23)3.5暂时没有 (23)第四章策略设定............................................................................................................244.1概述 (24)4.2 netscreen的策略 (24)4.3经过整理后转换成checkpoint 的策略..................................................................244.4 设定策略 (24)4.4.1 定义主机对象 (24)4.4.2 定义网络对象 (25)4.4.3定义组 (26)4.4.4 定义服务 (26)4.4.5 添加标准策略 (27)4.4.6 添加NAT 策略 (27)第五章切换与测试........................................................................................................295.1切换 (29)5.2测试 (29)5.3回退 (30)第六章日常维护............................................................................................................316.1防火墙的备份与恢复 (31)6.1.1 nokia 防火墙的备份与恢复方法 (31)6.1.2 checkpoint management 上的备份与恢复 (33)第一章客户环境概述1.1概述XXXXXX 公司因应企业内部的网络需求,对总部网络进行扩容改动,中心防火墙从原来的netscreen 换成两台Nokia IP380,两台nokia 互为热备。

stablediffusion_checkpoint_processing

stablediffusion checkpoint processing1. 引言1.1 概述稳定扩散是一种在分布式系统中常见的数据处理技术,通过使用检查点进行数据保护和恢复。

在大规模数据处理和分析领域中,稳定扩散的应用逐渐得到广泛认可并被采纳。

本文将介绍稳定扩散的概念、检查点处理过程以及其在数据处理中的应用领域和对系统性能的影响。

1.2 文章结构本文分为五个部分。

引言部分将对文章进行总览和简要介绍。

第二部分将详细介绍稳定扩散检查点处理的概念、定义和过程。

第三部分将探讨稳定扩散在数据处理中的应用和在分布式系统中的重要性。

第四部分将深入研究算法、技术细节,包括稳定扩散算法原理以及优化技术,并提出实际应用中可能遇到的挑战和解决方案。

最后一部分是结论与展望,总结主要观点和发现,并探讨未来研究方向及发展趋势。

1.3 目的本文旨在全面介绍稳定扩散检查点处理的概念、原理和应用领域,帮助读者对该技术有一个清晰全面的了解。

通过深入研究算法和技术细节,我们可以更好地理解稳定扩散在分布式系统中的重要性,并揭示其对系统性能的影响。

最后,在展望未来研究方向时,我们希望为读者提供一些建议和启示,促进该领域的进一步发展和创新。

2. 稳定扩散检查点处理2.1 什么是稳定扩散稳定扩散是一种数据处理方法,用于解决在分布式系统中产生的数据一致性问题。

在一个分布式系统中,由于多个节点同时进行操作以及通信延迟等原因,节点间的数据可能会出现不一致的情况。

稳定扩散通过引入检查点机制来确保分布式系统中的数据一致性。

2.2 检查点概念在稳定扩散中,检查点是指对系统当前状态进行快照保存的操作。

检查点包含了系统中所有相关进程和资源的状态信息,以及用于恢复系统到该状态的必要信息。

通过周期性地创建检查点,并将其存储起来,可以在系统发生故障时使用它来恢复到最近一次稳定状态。

2.3 检查点处理过程检查点处理是指创建、管理和利用检查点来确保数据一致性和恢复能力的过程。

Check Point统一威胁管理方案再获认可

Check Point统一威胁管理方案再获认可

佚名

【期刊名称】《数字通信世界》

【年(卷),期】2013(0)9

【摘要】CheckPoint软件技术有限公司宣布,Gartner在其发表的2013年统一威胁管理(UTM)魔术象限(MagicQuadrant)报告中把CheckPoint列入领导者行列。

CheckPoint已连续第三年被评为UTM魔术象限领导者行列。

【总页数】1页(P26-26)

【关键词】CheckPoint软件技术有限公司;统一威胁管理;Gartner;领导者;象限;魔术

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.统一油品再获柳工售后用油认可 [J],

2.统一润滑油通过湖南浦沅装车及售后服务用油认可/国产润滑油品牌凸显良好口碑"加统一经典油,万里无大修"系列活动广受关注/统一润滑油再获OEM认证首次进入园林机械产业 [J],

3.让安全威胁不再--大型企业统一威胁管理安全解决方案 [J], 谭杰

4.Check Point跻身统一威胁管理Magic Quadran颟导者行列 [J],

5.Check Point跻身Gartner 2011年统一威胁管理Magicl Quadrant领导者行列 [J],

因版权原因,仅展示原文概要,查看原文内容请购买。

IBM—中国移动Checkpoint防火墙安全配置手册V0.1

密级:文档编号:项目代号:中国移动Checkpoint防火墙安全配置手册Version *.*中国移动通信有限公司二零零四年十一月拟制: 审核: 批准: 会签: 标准化:版本控制分发控制目录1 综述 (5)2 Checkpoint的几种典型配置 (6)2.1 checkpoint 初始化配置过程: (6)2.2 Checkpoint Firewall-1 GUI安装 (13)2.3 Checkpoint NG的对象定义和策略配置 (18)3 Checkpoint防火墙自身加固 (34)1综述本配置手册介绍了Checkpoint防火墙的几种典型的配置场景,以加强防火墙对网络的安全防护作用。

同时也提供了Checkpoint防火墙自身的安全加固建议,防止针对防火墙的直接攻击。

通用和共性的有关防火墙管理、技术、配置方面的内容,请参照《中国移动防火墙安全规范》。

2Checkpoint的几种典型配置2.1 checkpoint 初始化配置过程:在安装完Checkpoint软件之后,需要在命令行使用cpconfig命令来完成Checkpoint的配置。

如下图所示,SSH连接到防火墙,在命令行中输入以下命令:IP350[admin]# cpconfigWelcome to Check Point Configuration Program=================================================Please read the following license agreement.Hit 'ENTER' to continue...(显示Checkpoint License版权信息,敲回车继续,敲q可直接跳过该License提示信息)Do you accept all the terms of this license agreement (y/n) ?y(输入y同意该版权声明)Which Module would you like to install ?-------------------------------------------(1) VPN-1 & FireWall-1 Enterprise Primary Management and Enforcement Module(2) VPN-1 & FireWall-1 Enforcement Module(3) VPN-1 & FireWall-1 Enterprise Primary ManagementCheckpoint Firewall-1/VPN-1支持多种安装模式,Firewall-1/VPN-1主要包括三个模块:GUI:用户看到的图形化界面,用于配置安全策略,上面并不存储任何防火墙安全策略和对象,安装于一台PC机上;Management:存储为防火墙定义的各种安全策略和对象;Enforcement Module:起过滤数据包作用的过滤模块,它只与Managerment通信,其上的安全策略由管理模块下载;以上三个选项中如果Management与Enforcement Module安装于同一台设备上,则选择(1),如果Management与Enforcement Module分别安装于不同的设备上,则选择(2)或(3)。

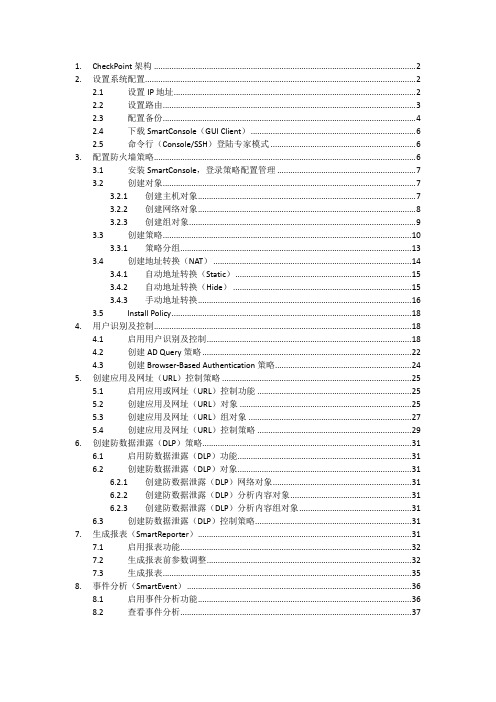

CheckPoint基本操作手册-中文

1. CheckPoint架构 (2)2. 设置系统配置 (2)2.1 设置IP地址 (2)2.2 设置路由 (3)2.3 配置备份 (4)2.4 下载SmartConsole(GUI Client) (6)2.5 命令行(Console/SSH)登陆专家模式 (6)3. 配置防火墙策略 (6)3.1 安装SmartConsole,登录策略配置管理 (7)3.2 创建对象 (7)3.2.1 创建主机对象 (7)3.2.2 创建网络对象 (8)3.2.3 创建组对象 (9)3.3 创建策略 (10)3.3.1 策略分组 (13)3.4 创建地址转换(NAT) (14)3.4.1 自动地址转换(Static) (15)3.4.2 自动地址转换(Hide) (15)3.4.3 手动地址转换 (16)3.5 Install Policy (18)4. 用户识别及控制 (18)4.1 启用用户识别及控制 (18)4.2 创建AD Query策略 (22)4.3 创建Browser-Based Authentication策略 (24)5. 创建应用及网址(URL)控制策略 (25)5.1 启用应用或网址(URL)控制功能 (25)5.2 创建应用及网址(URL)对象 (25)5.3 创建应用及网址(URL)组对象 (27)5.4 创建应用及网址(URL)控制策略 (29)6. 创建防数据泄露(DLP)策略 (31)6.1 启用防数据泄露(DLP)功能 (31)6.2 创建防数据泄露(DLP)对象 (31)6.2.1 创建防数据泄露(DLP)网络对象 (31)6.2.2 创建防数据泄露(DLP)分析内容对象 (31)6.2.3 创建防数据泄露(DLP)分析内容组对象 (31)6.3 创建防数据泄露(DLP)控制策略 (31)7. 生成报表(SmartReporter) (31)7.1 启用报表功能 (32)7.2 生成报表前参数调整 (32)7.3 生成报表 (35)8. 事件分析(SmartEvent) (36)8.1 启用事件分析功能 (36)8.2 查看事件分析 (37)1. CheckPoint 架构CheckPoint 分为三层架构,GUI 客户端(SmartConsole )是一个可视化的管理配置客户端,用于连接到管理服务器(SmartCenter ),管理服务器(SmartCenter )是一个集中管理平台,用于管理所有设备,将策略分发给执行点(Firewall )去执行,并收集所有执行点(Firewall )的日志用于集中管理查看,执行点(Firewall )具体执行策略,进行网络访问控制2. 设置系统配置设备的基本配置需要在WEB 下进行,如IP 、路由、DNS 、主机名、备份及恢复、时间日期、管理员账户,默认web 管理页面的连接地址为https://192.168.1.1:4434,如果已更改过IP ,将192.168.1.1替换为更改后的IP2.1 设置IP 地址例:设置LAN2口的IP 为10.0.255.2登录web 后选择Network Connections直接点击LAN2管理服务器 SmartCenterGUI ClientSmartConsole 执行点Firewall填入IP地址和掩码,点击Apply2.2设置路由例:设置默认路由为10.0.255.1登录web后选择Network→Routing点击New→Default Route,(如果设置普通路由,点击Route)填入默认路由,点击Apply2.3配置备份此备份包括系统配置和CheckPoint策略等所有配置例:将配置备份出来保存选择Applicance→Backup and Restore选择Backup→Start Backup输入备份的文件名,点击Apply(由于日志可能会较大,增加备份文件的大小,可考虑去掉Include Check Point Products log files in the backup前面的勾)选择Yes等待备份文件打包当弹出下载文件提示后,将文件保存至本地2.4下载SmartConsole(GUI Client)选择Product Configuration Download SmartConsole选择Start Download2.5命令行(Console/SSH)登陆专家模式登陆命令行(Console/SSH)默认模式下仅支持部分操作及命令,如需要执行更高权限的命令或操作时需登陆专家模式在命令行中输入expert回车,根据提示输入密码即可登陆,默认密码同web、console、SSH登陆密码相同# expertEnter expert password:You are in expert mode now.3.配置防火墙策略CheckPoint防火墙的策略执行顺序为自上而下执行,当满足某一条策略时将会执行该策略设定的操作,并且不再匹配后面的策略***如果策略中包含用户对象,即使匹配该策略,仍然会继续匹配后面的策略,只有当后面的策略没有匹配或者后面的策略中匹配的操作是drop时才会执行之前包含用户的策略通常CheckPoint策略配置的顺序依次为防火墙的管理策略、VPN策略、服务器(DMZ)策略、内网上网策略、全部Drop策略创建CheckPoint防火墙策略的步骤为创建对象、创建策略并在策略中引用对象、Install Policy***CheckPoint中配置的更改必须Install Policy之后才会生效3.1安装SmartConsole,登录策略配置管理直接运行下载的SmartConsole安装包进行安装,安装完成后登陆SmartDashboard例:打开策略管理运行SmartDashboard输入用户名、密码以及SmartCenter(管理服务器)的IP地址,点击OK登陆3.2创建对象CheckPoint配置策略的基本步骤为创建需要的对象、创建策略、在策略中引用对象、Install Policy3.2.1创建主机对象例:创建IP为192.168.10.1的对象选择Nodes→Node→Host在Name处输入对象名(字母开头),在IP Address处输入对象的IP地址,如192.168.10.1,点击OK3.2.2创建网络对象例:创建网段为192.168.10.0,掩码为255.255.255.0的对象选择Networks Network…输入网段对象名,网段,掩码(由于是中文版系统的关系,部分字样可能显示不全),点击OK3.2.3创建组对象如果有多个对象需要在策略中引用,方便起见可将这些对象添加到一个组中,直接在策略中引用该组即可例:将网段192.168.10.0和192.168.11.0添加到一个组对象中选择Groups→Groups→Simple Group…输入组对象的名字,将网段对象192.168.10.0和192.168.11.0在左侧Not in Group窗口中双击移入到右侧的In Group窗口中,点击OK3.3创建策略创建策略前需根据需求先确定创建的位置例:在第6条和第7条之间创建1条允许192.168.10.0网段访问任何地方任何端口的策略,并记录日志选中第7条策略,单击右键,选择Add Rule Above添加后会出现一条默认策略,需要做的就是在这条策略上引用对象在Source对应的一栏中,右键点击Any,选择Network Object…找到192.168.10.0这个网段的对象后选中,并点击OK由于是访问任何地址的任何端口,所以在Destination、VPN、Service栏中保持Any不变在Action栏中点击右键选择Accept在Track栏中点击右键选择Log,这样凡是被这条策略匹配的连接都会记录下日志,用于在SmartView Tracker中查看完成后的策略如下图3.3.1策略分组当策略数目较多时,为了方便配置和查找,通常会对策略进行分组例:将7、8、9三条日志分为一个组选中第7条策略,点击右键,选择Add Section Title Above输入名字后点击OK如下图所示,7、8、9三条策略就分在一个组中了,点击前面的+-号可以打开或缩进3.4创建地址转换(NAT)在CheckPoint中地址转换分为自动和手动两种,其中自动又分为Static NAT和Hide NAT Static NATStatic是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。

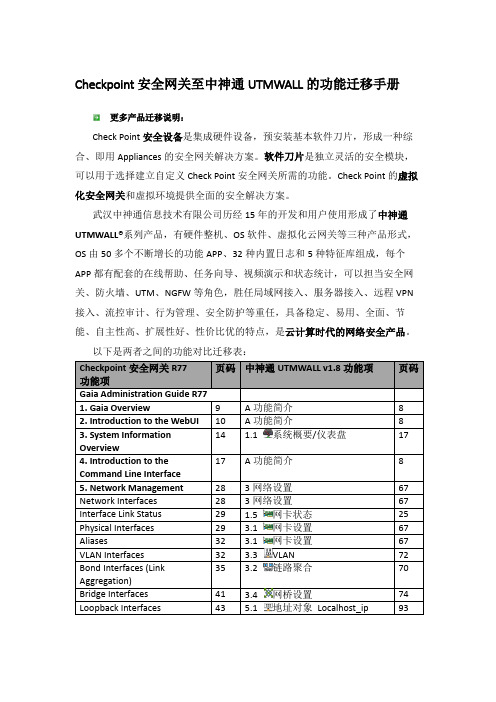

Checkpoint安全网关至中神通UTMWALL的功能迁移手册

Checkpoint安全网关至中神通UTMWALL的功能迁移手册更多产品迁移说明:Check Point安全设备是集成硬件设备,预安装基本软件刀片,形成一种综合、即用Appliances的安全网关解决方案。

软件刀片是独立灵活的安全模块,可以用于选择建立自定义Check Point安全网关所需的功能。

Check Point的虚拟化安全网关和虚拟环境提供全面的安全解决方案。

武汉中神通信息技术有限公司历经15年的开发和用户使用形成了中神通UTMWALL®系列产品,有硬件整机、OS软件、虚拟化云网关等三种产品形式,OS由50多个不断增长的功能APP、32种内置日志和5种特征库组成,每个APP都有配套的在线帮助、任务向导、视频演示和状态统计,可以担当安全网关、防火墙、UTM、NGFW等角色,胜任局域网接入、服务器接入、远程VPN 接入、流控审计、行为管理、安全防护等重任,具备稳定、易用、全面、节能、自主性高、扩展性好、性价比优的特点,是云计算时代的网络安全产品。

以下是两者之间的功能对比迁移表:Checkpoint安全网关R77页码中神通UTMWALL v1.8功能项页码功能项Gaia Administration Guide R771. Gaia Overview 9A功能简介82. Introduction to the WebUI 10A功能简介814 1.1 系统概要/仪表盘17 3. System InformationOverview17A功能简介8 4. Introduction to theCommand Line Interface5. Network Management28 3网络设置67 Network Interfaces 283网络设置67 Interface Link Status29 1.5 网卡状态25 Physical Interfaces29 3.1 网卡设置67 Aliases32 3.1 网卡设置67 VLAN Interfaces 32 3.3 VLAN7235 3.2 链路聚合70 Bond Interfaces (LinkAggregation)Bridge Interfaces41 3.4 网桥设置74 Loopback Interfaces43 5.1 地址对象Localhost_ip935.1 地址对象IPSEC PPP10 IPSEC VPN9.1 PPTP总体设置相关功能的在线帮助4.1 ARP服务4.3 DHCP服务3.7 DNS解析3.6 路由设置暂无,下一版本目标4.5 Netflow探针系统内置2.5 本地时间暂无,Checkpoint自有协议4.6 SNMP服务5.2 时间对象2.1 许可证2.4 菜单界面2.4 菜单界面1.14 系统日志Ipv6暂无,下一版本目标1.14 系统日志B快速安装指南2.2 初始设置管理主机3.6 路由设置5.7 总控策略策略路由8用户认证8.2 用户8.3 用户组8.2 用户8.1 认证方法8.3 用户组2.2 初始设置管理主机3.5 双机热备<见下>2.1 许可证2.1 许可证2.6 配置管理或克隆存储器B快速安装指南1.1 系统概要/仪表盘2.6 配置管理B快速安装指南2.7 升级管理5.7 总控策略五、远程接入篇11.1 SSL接入11.2 SSLVPN总体设置5.7 总控策略8.3 用户组6.2 特殊应用功能设置6.4 WEB审计过滤6.9 WEB代理过滤规则6.6 DNS&URL库<见下>1.8 流量统计6.24 防病毒引擎6.10 WEB内容过滤6.14 防病毒例外6.16 POP3代理过滤6.17 SMTP代理过滤6.26 防垃圾邮件引擎6.16 POP3代理过滤6.17 SMTP代理过滤2.3 任务向导DLP系统内置5.6 NAT策略参考文件:1. Gaia Administration Guide R772.Firewall Administration Guide R773. 中神通UTMWALL网关管理员手册。

Checkpoint--实现步骤

Checkpoint--实现步骤

Checkpoint 实现步骤:

1.将CheckPoint标记写⼊⽇志(标记中包含当前数据库中活动的事务信息),并将Log Block写⼊持久化存储

2.将Buffer Pool中所有的脏页写⼊磁盘,所有的脏页包含了未提交事务所修改的数据

1. 对数据库所关联的缓存块设置标⽰;

2. 遍历所有缓存块查找到需要写⼊磁盘的脏页;

3. 将脏页写⼊⽂件并将标⽰置反,物理位置连续的页会放在⼀起集中写⼊,以提⾼写⼊性能;

4. 新分配的缓存块不会被写⼊

3. 将所有胀页都标记为'clean'

4.将结束CKPT标记写⼊⽇志,并将Log Block写⼊持久化存储

由于Checkpoint的⽬的是为减少数据库恢复时间,⽽每次实例重启都会创建新的tempdb,⽽不需要恢复,因此checkpoint在Tempdb上⾏为与其他⽤户数据库上略微不同。

1. 系统引发的checkpoint不会向tempdb的数据⽂件写脏页,⼿动提交的checkpoint才会写脏页

2. 在tempdb上的⽇志⽂件使⽤超过70%才会触发checkpoint,其他如服务重启都不会触发checkpoint

3. 数据页和log buffer只有在⾯临内存压⼒时才会被写⼊磁盘(是checkpoint还是lazywriter导致不确定)

PS:⽆法对tempdb进⾏备份

CheckPoint作⽤:

1>减少数据库故障恢复时间,只对checkpoint后的⽇志进⾏重做或回滚

2>将数据修改批量写⼊磁盘,提⾼性能

在checkpoint的⽇志记录中,会记录当前活跃的事务编号。

Check Point选择思博伦进行安全系统扩展性和性能测试

Check Point选择思博伦进行安全系统扩展性和性能测试佚名

【期刊名称】《电信网技术》

【年(卷),期】2012(000)007

【摘要】全球网络、服务和设备测试领域的领导者思博伦通信日前宣布,CheckPoint已经选择思博伦的安全解决方案对其61000安全系统的性能和扩展能力进行测试。

经过Spirent Avalanche的测试证明,61000可为客户提供需要的安全能力和规模,能够满足企业和服务商最苛刻的需求。

【总页数】1页(P90-90)

【正文语种】中文

【中图分类】TP393

【相关文献】

1.台湾省中华电信研究所选择思博伦进行云安全测试 [J],

2.台湾省中华电信研究所选择思博伦进行云安全测试 [J],

3.中国泰尔实验室选择思博伦通信产品进行信令一致性及网络安全测试 [J],

4.思博伦推出全新安全和性能测试解决方案 [J],

5.中国泰尔实验室选择思博伦通信产品进行信令一致性及网络安全测试 [J],

因版权原因,仅展示原文概要,查看原文内容请购买。

checkpoint的转换逻辑

checkpoint的转换逻辑

Checkpoint的转换逻辑主要包括以下几个步骤:

1. 确定检查点:在程序执行过程中,需要确定哪些位置可以作为检查点。

通常,这些位置是程序执行的关键点,例如某个函数的入口或出口。

2. 保存状态:当程序执行到检查点时,需要将当前的状态(如内存中的数据、文件指针等)保存到某个存储介质中,例如磁盘或网络存储设备。

3. 恢复状态:在程序重新执行时,需要将之前保存的状态恢复到内存中,以便可以从之前的检查点继续执行。

通过这种方式,Checkpoint可以在程序执行过程中记录关键状态,并在需要时恢复执行。

这对于需要处理大量数据或进行复杂计算的程序非常有用,因为它可以帮助程序在中断后快速恢复执行,避免重复计算或数据重载。

同时,Checkpoint也可以用于调试和测试,因为它可以提供程序执行过程中的快照,方便开发人员进行故障排查和性能优化。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

|

[Restricted] ONLY for designated groups and individuals

|

7 7

为移动用户降低总拥有成本

利用现有架构

安全基础设施 IT 资产

安全网关

中央管理

笔记本和 台式电脑

操作系统与 应用程序许可

©2010 Check Point Software Technologies Ltd.

Check Point Abra 让您轻松把办公室放入口袋

安全的虚拟工作环境

©2010 Check Point Software Technologies Ltd.

|

[Restricted] ONLY for designated groups and individuals

目录

1 2 3

Abra 介绍 Abra 解决方案 市场前景与挑战

第三方办公挑战

合作伙伴、外包服务人员及共享环境

事例

►

控制合作伙伴访问公司保密 数据 在呼叫中心提供共享办公区 防止遗留在外包服务人员电 脑中的敏感数据丢失

► ►

“2009年由第三方失误导致的数 年由第三方失误导致的数 据丢失事件占所有丢失事件的 44% ”

—Ponemon Institute 2009

为什么选择 Abra?

谁需要 Abra?

每个用户

移动的. 远程的. 在家的.

外包服务人员

不受管理的电脑

灾难恢复

保持生产效率

为什么需要 Abra?

未经授权的应用程序 不安全连接 数据丢失 让不受管理的电脑符合安全要求

©2010 Check Point Software Technologies Ltd. | [Restricted] ONLY for designated groups and individuals | 12 12

|

4 4

您的办公桌面

访问USB设备上 加密的文件

访问允许 的web站点 站点

VPN客户 客户 端 使用允许的应 用程序

安全桌面 与主机界 面的切换

©2010 Check Point Software Technologies Ltd.

|

[Restricted] ONLY for designated groups and individuals

Check Point Abra

让您轻松把办公室携带身边

©2010 Check Point Software Technologies Ltd. | [Restricted] ONLY for designated groups and individuals | 16 16

—Gartner 2009

►

©2010 Check Point Software Technologies Ltd.

|

[Restricted] ONLY for designated groups and individuals

| 15 15

将任意电脑变为己用

保证移动数据安全

移动办公人员的理想工具

|

[Restricted] ONLY for designated groups and individuals

| 10 10

市场前景与挑战

需要一种安全、易于使用的高度便携式解决方案

全球数据隐私法越来越严格,从而增加了数据破坏的后 果的严重性 工作人员没有时间学习技术,更不用对它们进行安装和 配置 移动工作人员的负担过重,使用昂贵且繁琐的工具

►

相比, “与2008年30%相比,2009年 年 相比 年 42%的美国雇主允许员工进行远程 的美国雇主允许员工进行远程 办公。 办公。”

—World at Work 2009 (共2,288 名美国雇主参与调查)

►

©2010 Check Point Software Technologies Ltd.

|

5 5

适用于任何电脑的即插即用解决方案

离线办公

在线办公

由虚拟工作环境访问 办公文件和数据

©2010 Check Point Software Technologies Ltd.

与公司网络实现无缝的 安全连接

| [Restricted] ONLY for designated groups and individuals |

©2010 Check Point Software Technologies Ltd.

|

[Restricted] ONLY for designated groups and individuals

|

2 2a will change the way people work, whether remotely or while on the go –Gil

6 6

安全的虚拟工作环境

保证移动数据的安全

安全工作环境

硬件和软件 加密

► 不间断

主机与工作 环境隔离

► 隔离全部用户

阻止和控制 应用程序

► 控制输出信息

AES 256位加密

文件

► 防止数据泄漏

流量,防止数 据丢失

► 阻止未经授权

► 防篡改设备

到主机

的应用程序

©2010 Check Point Software Technologies Ltd.

|

[Restricted] ONLY for designated groups and individuals

|

9 9

市场前景与挑战

越来越多的工作人员需要访问企业资源

移动和远程工作人员需要方便的访问企业资源 外协人员与合作伙伴需要安全访问敏感信息 企业需要一种速度快、成本低的冗灾备份解决 方案

©2010 Check Point Software Technologies Ltd.

|

[Restricted] ONLY for designated groups and individuals

|

8 8

三合一解决方案

安全的虚拟化解决方案

安全的连接解决方案

便携的即插即用解决方案

Check Point Abra

©2010 Check Point Software Technologies Ltd.

|

[Restricted] ONLY for designated groups and individuals

| 14 14

灾难恢复的挑战

甲型H1N1流感事件

事例

►

疫情暴发中保持员工高生产 率 严峻的天气情况下保证企业 的持续性 快速简便地使员工进行远程 办公

►

“甲型H1N1流感的暴发导致企业 甲型 流感的暴发导致企业 缺勤率达到40%甚至更高 甚至更高.” 缺勤率达到 甚至更高

©2010 Check Point Software Technologies Ltd.

|

[Restricted] ONLY for designated groups and individuals

| 13 13

远程办公的挑战

家庭办公人员

事例

►

将电脑中的公司数据与家人 和朋友的电脑使用相隔离 防止P2P网络上的机密数据 丢失 不必守在公司电脑旁,在家 便可安全办公

缩减IT预算和资源

需要减少管理经费,提高生产力 需要充分利用现有投资成本 需要降低运营成本

©2010 Check Point Software Technologies Ltd.

|

[Restricted] ONLY for designated groups and individuals

| 11 11

CEO Check Point

快速的将任何PC变成自己公司PC的桌面 虚拟化的桌面保证了移动数据的安全 非常适合移动员工、临时雇员和灾难恢复

©2010 Check Point Software Technologies Ltd. | [Restricted] ONLY for designated groups and individuals |

3 3

让您轻松把办公室放入口袋

►任何电脑可”摇身

一变”成为您自己 的公司电脑

►确保移动数据安全

的虚拟办公环境

►移动办公人员、外

包服务人员和灾难 恢复的理想工具

©2010 Check Point Software Technologies Ltd.

|

[Restricted] ONLY for designated groups and individuals