cisco设备开启SSH2远程登陆

ssh登录流程

ssh登录流程SSH登录流程SSH(Secure Shell)是一种加密网络协议,用于在不安全的网络中安全地传输数据。

它提供了远程登录和执行命令的功能,同时还能够保护数据的机密性和完整性。

下面将详细介绍SSH登录流程。

准备工作在进行SSH登录之前,需要准备以下工作:1. 安装SSH客户端:例如PuTTY、SecureCRT等。

2. 确定目标主机IP地址:需要知道要连接的目标主机IP地址或域名。

3. 确认目标主机是否允许SSH登录:需要确认目标主机是否已经安装并启动了SSH服务,并且是否允许外部主机进行SSH连接。

4. 确认用户名和密码:需要知道要使用的用户名和密码,以便进行身份验证。

5. 确认端口号:默认情况下,SSH使用22号端口。

如果目标主机已经更改了默认端口号,则需要知道正确的端口号。

步骤一:打开SSH客户端首先,在本地计算机上打开已经安装好的SSH客户端软件,例如PuTTY。

在PuTTY中,“Session”选项卡是最重要的选项卡。

在该选项卡中输入以下信息:1. Host Name(目标主机IP地址或域名);2. Port(如果不是默认22,则输入正确的端口号)。

步骤二:建立连接在Session选项卡中输入完以上信息后,点击“Open”按钮,开始建立与目标主机的连接。

如果是第一次连接该主机,则会弹出一个安全提示框,询问是否信任该主机的公钥。

此时需要点击“Yes”按钮。

步骤三:身份验证在连接建立成功后,会弹出一个命令行窗口,提示输入用户名和密码。

输入正确的用户名和密码后,按下“Enter”键进行身份验证。

如果用户名和密码正确,则登录成功,并且可以开始执行命令或操作。

步骤四:执行命令或操作SSH登录成功后,可以执行各种命令或操作。

例如:1. 查看目录列表:ls;2. 进入指定目录:cd;3. 创建文件夹:mkdir;4. 复制文件或目录:cp;5. 移动文件或目录:mv;6. 删除文件或目录:rm。

Cisco路由器的SSH配置详解

Cisco路由器的SSH配置详解Cisco路由器的SSH配置详解1:简介本章介绍SSH(Secure Shell)的概念和作用,以及在Cisco路由器上配置SSH所需的前提条件。

2: SSH配置前提条件在本章中,将列出配置SSH所需的前提条件,包括可用的网络连接、适当的IOS版本和路由器的正确配置。

3: RSA密钥对本章详细介绍了RSA密钥对的步骤,并解释了为什么需要这些密钥以及如何保护它们。

4:配置SSH服务器在本章中,将指导您如何配置Cisco路由器作为SSH服务器,包括启用SSH服务、配置目标地址和连接端口。

5:配置SSH客户端本章将介绍如何配置SSH客户端以连接到Cisco路由器。

包括配置SSH客户端认证、配置主机密钥验证和设置SSH会话参数。

6:配置SSH访问控制本章将详细说明如何使用访问控制列表(ACL)和用户认证来限制通过SSH访问的用户和主机。

7: SSH故障排除在本章中,将列出常见的SSH故障,并提供相应的解决方案和调试技巧,以帮助您诊断和解决SSH连接问题。

8:安全性建议在本章中,将提供一些关于保护SSH连接和加强网络安全的最佳实践和建议。

附录附录A:示例配置文件本附录提供了一个示例配置文件,展示了完整的SSH配置。

附录B:常见的法律名词及注释本附录了在本文档中使用的常见法律名词和相应的注释,以帮助读者更好地理解。

附录C:SSH常用命令参考本附录提供了一份SSH常用命令的参考列表,供读者参考和使用。

附件:本文档涉及到的附件包括示例配置文件、命令参考手册等相关文件。

注:本文所涉及的法律名词及注释仅供参考,如有需要,请咨询专业法律顾问。

Linux终端命令的远程登录和远程桌面技巧远程控制其他计算机

Linux终端命令的远程登录和远程桌面技巧远程控制其他计算机远程登录(Remote Login)和远程桌面(Remote Desktop)是现代计算机技术中非常重要的功能。

通过远程登录,用户可以在不同的计算机之间进行连接和操作,而远程桌面则提供了图形化界面,使得远程操作更加直观和方便。

在Linux系统中,有许多强大的终端命令和技巧,可以帮助我们实现远程控制其他计算机的任务。

远程登录在Linux系统中,我们可以使用SSH(Secure Shell)命令实现远程登录其他计算机。

SSH是一种加密的网络协议,可以通过安全信道连接远程主机,并执行命令。

以下是通过SSH远程登录其他计算机的步骤:1. 打开终端:在本地计算机上打开终端,可以使用Ctrl+Alt+T快捷键或者在应用程序菜单中找到终端。

2. 输入SSH命令:在终端中输入以下命令,替换用户名和远程主机的IP地址或域名:```ssh username@remote_host```这里的username是远程主机上的用户名,remote_host是远程主机的IP地址或域名。

按下回车键后,系统会提示输入密码。

3. 输入密码:根据系统提示,输入远程主机的密码。

输入密码时,终端不会显示任何字符,这是正常的安全机制。

4. 登录成功:如果输入的用户名和密码正确,终端会显示类似于以下的提示信息:```Welcome to remote_host!```这意味着成功登录到远程主机。

远程桌面如果我们想要进行图形化操作并远程控制其他计算机,可以使用VNC(Virtual Network Computing)技术。

以下是使用VNC实现远程桌面控制的步骤:1. 安装VNC服务器:在远程主机上安装VNC服务器软件,例如TigerVNC或RealVNC。

具体安装方法可以参考相应软件的官方文档。

2. 配置VNC服务器:根据实际需求,配置VNC服务器,设置密码和监听端口等参数。

3. 启动VNC服务器:启动VNC服务器,确保服务器正在监听指定的端口。

使用ssh命令在Linux终端中远程登录其他计算机

使用ssh命令在Linux终端中远程登录其他计算机SSH(Secure Shell)是一种用于安全远程登录和文件传输的协议。

它通过加密和身份验证来确保传输的数据安全可靠。

在Linux操作系统中,我们可以使用ssh命令在终端中远程登录其他计算机。

本文将介绍如何使用ssh命令进行远程登录,并探讨一些常用的参数和用法。

1. SSH的基本用法在Linux终端中,我们可以使用以下命令格式来进行ssh登录:```shellssh [选项] 用户名@IP地址```其中,选项可以指定一些参数来调整登录行为,例如指定密钥文件、端口号等。

用户名指定要登录的远程计算机的用户名,IP地址指定目标主机的IP地址或主机名。

2. 远程登录示例假设我们有一台远程主机IP地址为192.168.0.100,用户名为user1,我们可以使用以下命令进行登录:```shell****************.0.100```在首次登录时,ssh会询问是否信任目标计算机的公钥。

我们需要输入“yes”来确认并保存公钥,这样在将来的登录过程中,ssh会自动验证目标计算机的身份。

接下来,系统会要求输入目标计算机的密码。

输入密码后,我们就成功登录到了目标计算机的终端界面。

3. SSH的高级用法除了基本的远程登录,ssh还提供了许多高级用法,使我们能够更灵活地控制远程计算机。

3.1 指定端口号如果目标计算机的SSH服务器使用非默认的端口号(默认为22),我们可以使用“-p”参数来指定端口号。

例如,如果目标计算机的SSH服务器使用端口号2222,我们可以使用以下命令登录:```shell**********************.0.100```3.2 使用密钥登录除了使用密码,我们还可以使用密钥对进行身份验证。

密钥对包括公钥和私钥,公钥保存在目标计算机上,而私钥保存在本地机器上。

具体生成密钥对和配置公钥认证的步骤略过,读者可以参考相关文档进行操作。

学会使用SSH远程连接服务器简便高效的管理方式

学会使用SSH远程连接服务器简便高效的管理方式SSH(Secure Shell)是一种加密的网络协议,用于在不安全的网络上安全地传输数据。

通过SSH,用户可以远程登录到服务器或其他设备,并在远程系统上执行命令。

SSH远程连接服务器是一种简便高效的管理方式,本文将介绍如何学会使用SSH远程连接服务器。

### 什么是SSH远程连接服务器?SSH远程连接服务器是一种通过SSH协议在网络上安全地连接到远程服务器的方式。

通过SSH,用户可以在本地计算机上打开一个终端窗口,并通过输入命令来远程管理服务器。

SSH使用加密技术来保护数据传输的安全性,确保用户的登录信息和操作不会被窃取或篡改。

### 如何使用SSH远程连接服务器?1. **安装SSH客户端**在本地计算机上安装SSH客户端软件,常用的SSH客户端包括OpenSSH、PuTTY等。

根据操作系统的不同,选择合适的SSH客户端进行安装。

2. **获取服务器IP地址和登录凭证**在远程服务器上获取IP地址、用户名和密码等登录凭证。

确保拥有正确的登录信息才能成功连接到服务器。

3. **打开SSH客户端**打开已安装的SSH客户端软件,在连接设置中输入服务器的IP 地址、端口号(默认为22)、用户名和密码等信息。

4. **建立SSH连接**点击连接按钮,SSH客户端将尝试与远程服务器建立安全连接。

首次连接时可能会提示接受服务器的公钥指纹,确认后即可建立连接。

5. **远程管理服务器**成功连接到服务器后,用户可以在本地终端窗口中输入命令来管理服务器,如查看文件、修改配置、安装软件等操作。

### SSH远程连接服务器的优势1. **安全性高**SSH使用加密技术传输数据,可以有效防止数据被窃取或篡改,确保用户的登录信息和操作安全可靠。

2. **简便高效**通过SSH远程连接服务器,用户可以在本地计算机上直接操作远程服务器,无需在服务器端进行操作,节省时间和精力。

cisco路由器上配置SSH代替Telnet的详细教程

cisco路由器上配置SSH代替Telnet的详细教程Telnet 到Cisco路由器进行远程管理是很多网管的选择,但是通过Telnet传输的数据都是明文,因此这种登录方式存在很大的安全隐患。

一个恶意用户完全可能通过类似Sniffer这样的嗅探工具,在管理员主机或者适当的接口进行本地监听获取管理员登录Cisoc路由器的密码。

1、安全测试:笔者在本地安装了sniffer,然后利用Telnet登录Cisco路由器。

停止嗅探然后解码查看,如图1所示笔者登录路由器进入用户模式和全局模式是输入的密码都明文显示出来了。

虽然密码被拆分成了两部分,但一个有经验的攻击者完全可能将它们进行组合从而获取Cisco 路由器的登录密码。

其实,不仅仅是这些,利用嗅探工具管理员所有在路由器上输入的命令都会被嗅探到。

这样,就算是管理员更改了路由器的密码,并且进行了加密但都可以嗅探得到从上面最后一行Data:后面的那个C就表示我们输入的第一个密码。

再接着查看后面的几个Telnet Data数据包我们就可以看出它的密码。

这样对于我们的网络来说是特别不安全的。

2、SSH的安全性SSH 的英文全称是Secure Shell,是由芬兰的一家公司开发的。

SSH由客户端和服务端的软件组成,有1.x和2.x两个不兼容的版本。

SSH的功能强大,既可以代替Telnet,又可以为FTP、POP3和PPP 提供一个安全的“通道”。

使用SSH,可以把传输的所有数据进行加密。

即使有人截获到数据也无法得到有用的信息。

同时,数据经过压缩,大大地加快传输的速度。

它默认的连接端口是22。

通过使用SSH,可以把所有传输的数据进行加密,这样类似上面的“中间人” 攻击方式就不可能实现了,而且它也能够防止DNS和IP欺骗。

另外,它还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。

3、SSH部署基于上面的测试和SSH的安全特性,要实现Cisco路由器的安全管理用SSH代替Telnet是必要的。

Linux命令行使用技巧如何使用ssh命令进行远程登录

Linux命令行使用技巧如何使用ssh命令进行远程登录在Linux系统中,ssh命令是一种用于远程登录到其他计算机的重要工具。

它通过加密的方式实现了远程登录的安全性,并且能够在不同计算机之间传输文件。

本文将介绍如何使用ssh命令进行远程登录,并提供一些使用技巧。

一、什么是SSHSSH是Secure Shell的缩写,它是一种通过加密方式进行网络通信的协议。

在Linux系统中,通过ssh命令可以远程登录到其他计算机上,并且可以在登录后执行命令、传输文件等操作。

SSH协议采用了非对称加密和对称加密相结合的方式,确保了数据的安全性以及通信的私密性。

二、使用SSH进行远程登录远程登录是指从一台计算机(客户端)连接到另一台计算机(服务器端)的过程。

使用ssh命令进行远程登录可以方便地通过一条命令实现。

要使用SSH进行远程登录,需要满足以下条件:1. 客户端和服务器端都需要安装并启动SSH服务;2. 客户端需要知道服务器的IP地址或域名,并具有连接到服务器的权限。

下面是使用ssh命令进行远程登录的基本语法:```ssh [用户名]@[服务器地址]```例如,要登录到IP地址为192.168.0.100的服务器上的用户john,可以使用以下命令:```***************.0.100```在执行命令后,系统会提示输入密码。

输入正确的密码后,就可以登录到远程服务器上。

三、SSH命令的常用选项除了基本的远程登录功能,ssh命令还提供了一些选项,可以增加命令的灵活性和功能。

1. 指定端口:可以使用`-p`选项指定连接的端口号。

默认情况下,SSH连接使用的端口是22。

例如,要连接到端口号为2222的服务器,可以使用以下命令:```*********************.0.1002. 指定密钥文件:可以使用`-i`选项指定用于身份验证的密钥文件。

密钥文件通常是公钥和私钥对。

例如,要使用名为id_rsa的私钥文件进行登录,可以使用以下命令:```***********************.0.100```3. 后台登录:可以使用`-f`选项将ssh命令放入后台运行。

cisco交换机上配置SSH

cisco交换机上配置SSHcisco思科是全球领先的大品牌,相信很多人也不陌生,那么你知道cisco交换机上配置SSH吗?下面是小编整理的一些关于cisco交换机上配置SSH的相关资料,供你参考。

cisco交换机上配置SSH:在Cisco路由器产品系列中只有7200系列、7500系列和12000系列(GSR)等高端产品的IOS支持SSH.一般支持SSH的IOS 版本文件名中都带有K3或者K4字样,K3 代表56bit SSH 加密,K4代表168bit SSH加密。

如我省省网GSR 12016和12008上用的IOS 就是一个支持56bit SSH 加密的版本。

目前Cisco的产品只支持SSH-1,还不支持SSH-2.下面以GSR 12008为例详细介绍SSH-1的配置方法(斜体字为配置输入的命令):①配置hostname和ip domain-name:Router#configure terminalRouter(config)#hostname TEST-GSR12008TEST-GSR12008(config)#ip domain-name ②配置登录用户名和密码(以本地认证为例):TEST-GSR12008(config)#username test password 0 test 注:添加一个用户:test,口令:testTEST-GSR12008(config)#line vty 0 4TEST-GSR12008(config-line)#login local在这两部分做完以后,用show run命令就能够看到:hostname TEST-GSR12008boot system flash gsr-k3p-mz.120-14.S.binenable secret 5 $1$DMyW$gdSIOkCr7p8ytwcRwtnJG. enable password 7 094F47C31A0A!username test password 7 0835495D1Dclock timezone PRC 16redundancymain-cpuauto-sync startup-config!!!!ip subnet-zerono ip fingerip domain-name ip name-server 202.101.224.68ip name-server 202.101.226.68!③配置SSH服务:TEST-GSR12008(config)#crypto key generate rsaThe name for the keys will be: 注:SSH的关键字名就是hostname + . +ip domain-name Choose the size of the key modulus in the range of 360 to 2048 for yourGeneral Purpose Keys. Choosing a key modulus greater than 512 may takea few minutes.How many bits in the modulus [512]: 注:选择加密位数,用默认就行了Generating RSA keys ...[OK]TEST-GSR12008(config)#endTEST-GSR12008#writeBuilding configuration...这时候用show run命令可以看到:ip subnet-zerono ip fingerip domain-name ip name-server 202.101.224.68 ip name-server 202.101.226.68 ip ssh time-out 120ip ssh authentication-retries 3!用命令show ip ssh也能看到:SSH Enabled - version 1.5Authentication timeout: 120 secs; Authentication retries: 3现在SSH服务已经启动,如果需要停止SSH服务,用以下命令:TEST-GSR12008(config)#crypto key zeroize rsa④设置SSH参数配置好了SSH之后,通过show run命令我们看到SSH默认的参数:超时限定为120秒,认证重试次数为3次,可以通过下面命令进行修改:TEST-GSR12008(config)#ip ssh {[time-out seconds]} | [authentication-retries interger]}如果要把超时限定改为180秒,则应该用:TEST-GSR12008(config)# ip ssh time-out 180 如果要把重试次数改成5次,则应该用:TEST-GSR12008(config)# ip ssh authentication-retries 5这样,SSH已经在路由器上配置成功了,就能够通过SSH 进行安全登录了看过文章“cisco交换机上配置SSH”的人还看了:1.cisco思科路由器设置2.思科路由器怎么进入思科路由器怎么设置3.思科路由器控制端口连接图解4.思科路由器基本配置教程5.如何进入cisco路由器6.cisco怎么进端口7.cisco如何看未接来电8.cisco常用命令9.详解思科route print10.思科路由器恢复出厂配置的方法有哪些。

cisco路由器基本配置及远程登录

c i s c o路由器基本配置及远程登录The pony was revised in January 2021实训目的:(1)学习和掌握科路由器的配置方式和要求。

(2)学习和掌握科路由器的工作模式分类、提示符、进入方式。

1、路由器的配置方式①超级终端方式。

该方式主要用于路由器的初始配置,路由器不需要IP地址。

基本方法是:计算机通过COM1/COM2口和路由器的Console口连接,在计算机上启用“超级终端”程序,设置“波特率:9600 ,数据位:8,停止位:1,奇偶校验: 无,校验:无”即可。

常用②Telnet方式。

该方式配置要求路由器必须配置了IP地址。

基本方法是:计算机通过网卡和路由器的以太网接口相连,计算机的网卡和路由器的以太网接口的IP地址必须在同一网段。

常用③其他方式:AUX口接MODEM,通过电话线与远方运行终端仿真软件的微机;通过Ethernet上的TFTP服务器;通过Ethernet上的SNMP网管工作站。

2、路由器的工作模式在命令行状态下,主要有以下几种工作模式:①一般用户模式。

主要用于查看路由器的基本信息,只能执行少数命令,不能对路由器进行配置。

提示符为:Router>;进入方式为:Telnet或Console②使能(特权)模式。

主要用于查看、测试、检查路由器或网络,不能对接口、路由协议进行配置。

提示符为:Router#;进入方式为:Router>enable。

③全局配置模式。

主要用于配置路由器的全局性参数。

提示符为:Router(config)#;进入方式为:Router#config ter。

④全局模式下的子模式。

包括:接口、路由协议、线路等。

其进入方式和提示符如下:Router(config)#ineterface e0 //进入接口模式Router(config-if)# //接口模式提示符Router(config)#rip //进入路由协议模式Router(config-router)# //路由协议模式Router(config)#line con 0 //进入线路模式Router(config-line)# //线路模式提示符3、常用命令①“”、“Tab”的使用键入“”得到系统的帮助;“Tab”补充命令。

思科认证CiSCO交换机配置与SSH登陆操作命令详解

思科认证CiSCO交换机配置与SSH登陆操作命令详解本⽂实例讲述了思科认证CiSCO 交换机配置与SSH 登陆操作命令。

分享给⼤家供⼤家参考,具体如下:题⽬:在三层交换机上仅运⾏ SSH 服务,且⽤户名和密码的⽅式登录交换机。

(⼀)了解主机名与域名1、"主机名" 为该设备的名称2、"域名" 为该设备所属的所属者(⼆)配置主机名与域名1、进⼊特权模式ESW1#configure terminalEnter configuration commands, one per line. End with CNTL/Z.2、配置主机名ESW1(config)#hostname rabbitrabbit(config)#3、配置域名rabbit(config)#ip domain-name ?WORD Default domain namevrf Specify VRFrabbit(config)#ip domain-name irabe.merabbit(config)#do show ip domain-nameirabe.me(三)了解什么是 line1、”line“ 命令有多个选项参数rabbit(config)#line ?<0-198> First Line numberaux Auxiliary lineconsole Primary terminal linetty Terminal controller (终端控制器)vty Virtual terminal (虚拟控制器)x/y Slot/Port for Modems2、”who“ 查看当前⾃⼰所在位置rabbit(config)#do whoLine User Host(s) Idle Location* 0 con 0 idle 00:00:00(四)配置 line 选项卡1、建⽴ ssh ⽤户rabbit(config)#aaa new-modelThe aaa new-model command causes the local username and password on the routerrabbit(config)#username cisco password 0 cisco2、配置 ssh 密码rabbit(config)#crypto key zeroize rsa清空 rsa 模式的 crypto 密码rabbit(config)#crypto key generate rsarabbit(config)#ip ssh version 2rabbit(config)#do show ip sshSSH Enabled - version 2.0Authentication timeout: 120 secs; Authentication retries: 53、配置⼀些信息rabbit(config-line)#exitrabbit(config)#ip ssh ?authentication-retries Specify number of authentication retries ( 指明 authentication 尝试次数 )break-string break-stringlogging Configure logging for SSHmaxstartups Maximum concurrent sessions allowedport Starting (or only) Port number to listen onrsa Configure RSA keypair name for SSHsource-interface Specify interface for source address in SSHconnectionstime-out Specify SSH time-out interval (指明 SSH 超时间隔)version Specify protocol version to be supported ( sshv2 Or sshv1 )4、配置 vty 传输模式rabbit(config)#line vty 0VTY是路由器的远程登陆的虚拟端⼝,0 4表⽰可以同时打开5个会话。

安全与VPN-SSH2

安全与VPN-SSH2.0技术介绍,目录SSH2.0 (1)SSH2.0 简介 (1)概述 (1)SSH工作过程 (1)SFTP简介 (4)安全和VPN 技术SSH2.0SSH2.0SSH2.0 简介概述SSH 是Secure Shell(安全外壳)的简称。

用户通过一个不能保证安全的网络环境远程登录到设备时,SSH 可以利用加密和强大的认证功能提供安全保障,保护设备不受诸如IP 地址欺诈、明文密码截取等攻击。

设备支持SSH 服务器功能,可以接受多个SSH 客户端的连接。

同时,设备还支持SSH 客户端功能,允许用户与支持SSH 服务器功能的设备建立SSH 连接,从而实现从本地设备通过SSH 登录到远程设备上。

注意:•目前,设备作为SSH 服务器时,支持SSH2 和SSH1 两个版本;设备作为SSH 客户端时,只支持SSH2 版本。

•如无特殊说明,文中的SSH 均指SSH2。

SSH 工作过程在整个通讯过程中,为实现SSH 的安全连接,服务器端与客户端要经历如下五个阶段:表1 SSH 服务器端与客户端建立连接的五个阶段1. 版本号协商阶段具体步骤如下:•服务器打开端口22,等待客户端连接。

•客户端向服务器端发起TCP 初始连接请求,TCP 连接建立后,服务器向客户端发送第一个报文,包括版本标志字符串,格式为“SSH-<主协议版本号>.< 次协议版本号>-<软件版本号>”,协议版本号由主版本号和次版本号组成,软件版本号主要是为调试使用。

•客户端收到报文后,解析该数据包,如果服务器端的协议版本号比自己的低,且客户端能支持服务器端的低版本,就使用服务器端的低版本协议号,否则使用自己的协议版本号。

•客户端回应服务器一个报文,包含了客户端决定使用的协议版本号。

服务器比较客户端发来的版本号,决定是否能同客户端一起工作。

•如果协商成功,则进入密钥和算法协商阶段,否则服务器端断开TCP 连接。

Cisco路由器的SSH配置详解

C i s c o路由器的S S H配置详解Hessen was revised in January 2021Cisco路由器的SSH配置详解2008-06-18 13:04如果你一直利用Telnet控制网络设备,你可以考虑采用其他更安全的方式。

本文告诉你如何用SSH替换Telnet.使用Telnet这个用来访问远程计算机的TCP/IP协议以控制你的网络设备相当于在离开某个建筑时大喊你的用户名和口令。

很快地,会有人进行监听,并且他们会利用你安全意识的缺乏。

SSH是替代Telnet和其他远程控制台管理应用程序的行业标准。

SSH命令是加密的并以几种方式进行保密。

在使用SSH的时候,一个数字证书将认证客户端(你的工作站)和服务器(你的网络设备)之间的连接,并加密受保护的口令。

SSH1使用RSA加密密钥,SSH2使用数字签名算法(DSA)密钥保护连接和认证。

加密算法包括Blowfish,数据加密标准(DES),以及三重DES(3DES)。

SSH保护并且有助于防止欺骗,“中间人”攻击,以及数据包监听。

实施SSH的第一步是验证你的设备支持SSH.请登录你的路由器或交换机,并确定你是否加载了一个支持SSH的IPSec IOS镜像。

在我们的例子中,我们将使用Cisco IOS命令。

运行下面的命令:该命令显示已加载的IOS镜像名称。

你可以用结果对比你的供应商的支持特性列表。

在你验证了你的设备支持SSH之后,请确保设备拥有一个主机名和配置正确的主机域,就像下面的一样:在这个时候,你就可以启用路由器上的SSH服务器。

要启用SSH服务器,你首先必须利用下面的命令产生一对RSA密钥:在路由器上产生一对RSA密钥就会自动启用SSH.如果你删除这对RSA密钥,就会自动禁用该SSH服务器。

实施SSH的最后一步是启用认证,授权和审计(AAA)。

在你配置AAA的时候,请指定用户名和口令,会话超时时间,一个连接允许的尝试次数。

像下面这样使用命令:要验证你已经配置了SSH并且它正运行在你的路由器上,执行下面的命令:在验证了配置之后,你就可以强制那些你在AAA配置过程中添加的用户使用SSH,而不是Telnet.你也可以在虚拟终端(vty)连接中应用SSH而实现同样的目的。

如何在思科交换机上配置Telnet远程登录

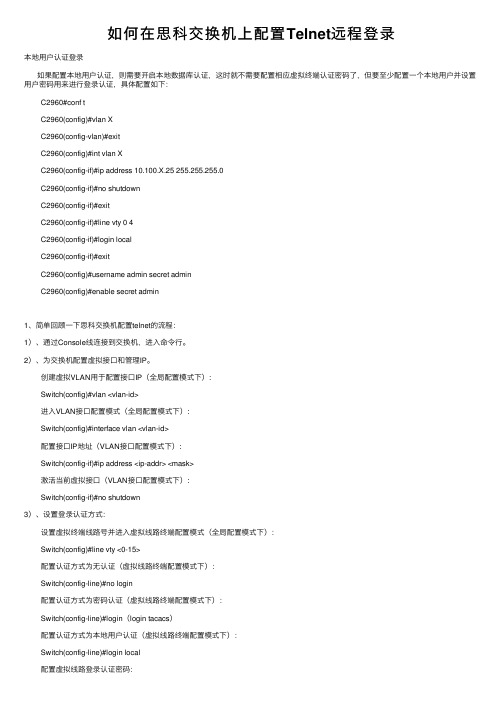

如何在思科交换机上配置Telnet远程登录本地⽤户认证登录如果配置本地⽤户认证,则需要开启本地数据库认证,这时就不需要配置相应虚拟终端认证密码了,但要⾄少配置⼀个本地⽤户并设置⽤户密码⽤来进⾏登录认证,具体配置如下:C2960#conf tC2960(config)#vlan XC2960(config-vlan)#exitC2960(config)#int vlan XC2960(config-if)#ip address 10.100.X.25 255.255.255.0C2960(config-if)#no shutdownC2960(config-if)#exitC2960(config-if)#line vty 0 4C2960(config-if)#login localC2960(config-if)#exitC2960(config)#username admin secret adminC2960(config)#enable secret admin1、简单回顾⼀下思科交换机配置telnet的流程:1)、通过Console线连接到交换机,进⼊命令⾏。

2)、为交换机配置虚拟接⼝和管理IP。

创建虚拟VLAN⽤于配置接⼝IP(全局配置模式下):Switch(config)#vlan <vlan-id>进⼊VLAN接⼝配置模式(全局配置模式下):Switch(config)#interface vlan <vlan-id>配置接⼝IP地址(VLAN接⼝配置模式下):Switch(config-if)#ip address <ip-addr> <mask>激活当前虚拟接⼝(VLAN接⼝配置模式下):Switch(config-if)#no shutdown3)、设置登录认证⽅式:设置虚拟终端线路号并进⼊虚拟线路终端配置模式(全局配置模式下):Switch(config)#line vty <0-15>配置认证⽅式为⽆认证(虚拟线路终端配置模式下):Switch(config-line)#no login配置认证⽅式为密码认证(虚拟线路终端配置模式下):Switch(config-line)#login(login tacacs)配置认证⽅式为本地⽤户认证(虚拟线路终端配置模式下):Switch(config-line)#login local配置虚拟线路登录认证密码:Switch(config-line)#password <password>4)、创建本地⽤户并设置权限和密码(全局配置模式下,仅本地认证⽅式需要)Switch(config)#user <user-name> [privilege <0-15>] password|secret <password> 5)、配置特权模式登录密码(全局配置模式下):Switch(config)#enable password|secret <password>6)、配置默认⽹关(全局配置模式下):Switch(config)#ip default-gateway <gateway-ip>。

安全的远程登陆SSH在CISCO设备上的实现

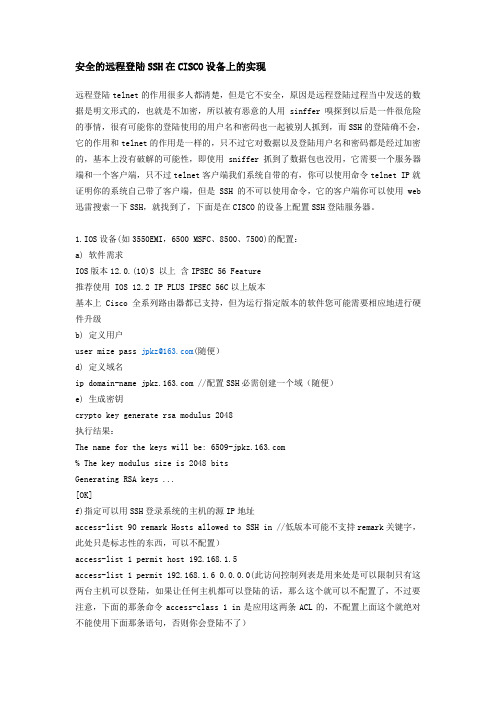

安全的远程登陆SSH在CISCO设备上的实现远程登陆telnet的作用很多人都清楚,但是它不安全,原因是远程登陆过程当中发送的数据是明文形式的,也就是不加密,所以被有恶意的人用sinffer嗅探到以后是一件很危险的事情,很有可能你的登陆使用的用户名和密码也一起被别人抓到,而SSH的登陆确不会,它的作用和telnet的作用是一样的,只不过它对数据以及登陆用户名和密码都是经过加密的,基本上没有破解的可能性,即使用sniffer抓到了数据包也没用,它需要一个服务器端和一个客户端,只不过telnet客户端我们系统自带的有,你可以使用命令telnet IP就证明你的系统自己带了客户端,但是SSH的不可以使用命令,它的客户端你可以使用web 迅雷搜索一下SSH,就找到了,下面是在CISCO的设备上配置SSH登陆服务器。

1.IOS设备(如3550EMI,6500 MSFC、8500、7500)的配置:a) 软件需求IOS版本12.0.(10)S 以上含IPSEC 56 Feature推荐使用 IOS 12.2 IP PLUS IPSEC 56C以上版本基本上Cisco全系列路由器都已支持,但为运行指定版本的软件您可能需要相应地进行硬件升级b) 定义用户user mize pass jpkz@(随便)d) 定义域名ip domain-name //配置SSH必需创建一个域(随便)e) 生成密钥crypto key generate rsa modulus 2048执行结果:The name for the keys will be: % The key modulus size is 2048 bitsGenerating RSA keys ...[OK]f)指定可以用SSH登录系统的主机的源IP地址access-list 90 remark Hosts allowed to SSH in //低版本可能不支持remark关键字,此处只是标志性的东西,可以不配置)access-list 1 permit host 192.168.1.5access-list 1 permit 192.168.1.6 0.0.0.0(此访问控制列表是用来处是可以限制只有这两台主机可以登陆,如果让任何主机都可以登陆的话,那么这个就可以不配置了,不过要注意,下面的那条命令access-class 1 in是应用这两条ACL的,不配置上面这个就绝对不能使用下面那条语句,否则你会登陆不了)g) 限制登录line con 0login localline vty 0 4login local //使用本地定义的用户名和密码登录transport input SSH //只允许用SSH登录(注意:禁止telnet和从交换引擎session!) access-class 1 in //只允许指定源主机登录,结合了访问控制列表1定义的地址)2.CatOS(如6500/4000交换引擎)的配置:a) 软件需求运行CatOS的6500/4000交换引擎提供SSH服务需要一个6.1以上“k9”版本的软件,如: cat6000-sup2cvk9.7-4-3.bin 和 cat4000-k9.6-3-3a.bin.8540/8510交换机支持SSH需要以上12.1(12c)EY版本软件。

cisco ssh配置

想对交换机警醒配置。

一般有两种方法:1 、控制台端口(Console ):可以直接对交换机进行配置2 、远程登录(Telnet):通过TELNET程序对已经设置了IP的交换机进行远程配置,一般等控制台端口配置好交换机的IP后才可以进行。

除了以上的两种方法外,其实还有两种方法:1 、WEB 的配置方式。

此方法只能配置一般的简单设置2 、硬件自带的应用程序。

专用的程序,一般很少用建立控制台连接到交换机一般交换机自带一根Console 线,一端连接到交换机的Comsole 口,一端连接到电脑的串行口。

打开超级终端,一般就可以连接到交换机。

这样就可以连接到交换机了连接到交换机后,如果是第一次启动会要执行初始化操作,一般是设置交换机的名称,密码等一般的信息。

由于交换机已经初始化,如果要进行初始化操作,那就要进入特权EXEC模式,在命令提示符号下输入:setup,就会启动初始化操作。

刚才讲到了特权EXEC模式,这理就要讲一下觉换机的几种模式,不同的模式可以执行不同的操作命令,首先来说两种基本的模式。

一般为了安全考虑,CISCO将操作会话分为两个不同的访问级别:用户EXEC 级别和特权EXEC级别。

用户EXEC级别只能使用有限的命令,且交换机显示Switch>提示符,不能对交换机进行配置。

看例子,处于用户EXEC级别下的状态:AITG_FrontekCoreSW>特权EXEC级别下交换机显示Switch#提示符,能对交换机进行各种配置。

看例子,处于特权EXEC级别下的状态:输入en,进入特权EXEC级别,接着输入密码,进入特权EXEC级别AITG_FrontekCoreSW>enPassword:AITG_FrontekCoreSW#看看,提示符变了,用户在用户EXEC级别输入enable(或en),然后输入密码,就可以进入特权EXEC级别在交换机提示符下输入“?”,可以列出相应模式下交换机所支持的所有命令。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

#no shutdown

第一步,生成一个key

ciscoasa (config)# crypto key generate rsa

第二步,允许ssh从outside接口登录

ciscoasa (config)# ssh 0.0.0.0 0.0.0.0 outside

2 网络配置

网络配置思路:因为ASA默认设置是inside访问outside是所有允许的,outside访问inside是禁止所有数据包,所以在网络设置这块将自己需要的打开就可以了。

配置步骤:

1 inside中将IP地址,主机,IP段添加至acl

2 inside中将acl添加至nat

设置一个本地账号

ciscoasa (config)#username *** password ***

-------------------------

环境我们 CISCO ASA 5540 防火墙 应用于服务器机房与公网连接。将G0/0作为outside口,G0/1 作为inside口 G0/3作为failover口

inside中将IP地址,主机,IP段添加至acl

access-list listname extended permit ip 172.16.0.101 any (将172.16.0.101添加到 listname 这个acl)

inside中将acl添加至nat

ssh timeout 30 (ssh超时时间)

password 123456 (ssh默认用户密码设置为:123456)

这里的默认用户为:pix 密码为: 123456

配置静态映射

static (inside,outside_1) tcp interface www 172.16.0.101 www netmask 255.255.255.255 (将outside的80端口映射至inside172.16.0.101的80端口)

配置acl访问控制列表

telnet 172.16.0.192 255.255.255.192 inside (允许telnet的IP段)

telnet timeout 5 (超时)

aaa authentication telnet console LOCAL (启用本地用户验证)

3 将需要的nat在outside端口进行global

4 如果有需求,配置静态映射

5 配置acl访问控制列表

6 将acl访问控制列表应用于inside端口和outside端口,并制定数据的流向。 (一个端口只能应用一个 access-group)

7 在检测网络是否连通的时候,可以打开ICMP数据包的相应,和traceroute数据包的响应

只允许SSH

9若要用SSH2,配置SSH的版本号:R1 (config)#ip ssh version 2

10如果需要进特权模式,需要配置secret密码:R1(config)#enable secret secret@123

ASA防火墙:

一、基本配置

#hostname name //名字的设置

3 定制配置

根据公司应用定制配置,简单明了,添加修改方便,不同应用分开。

网络连通性检测

允许ICMP数据包

access-list outside extended permit icmp any any (允许源地址,目的地址都是any的icmp报文)

access-group outside in interface outside (将acl应用于outside端口)

建立用户同上ssh

telnet只允许inside使用telnet

配置asdm功能

http server enable (启用asdm功能)

http 0 0 outside_1 (允许使用asdm访问的主机)

路由交换:

1更改主机名:Router(config)#hostname R1

2设置域名:R1 (config)# ip domain-name

3配置加密方式为RSA:R1 (config)# crypto key generate rsa

512推荐1024

关闭:R2(config)#crypto key zeroize rsa

#security-level 100 //设置安全级别。 级别从0--100,级别越高安全级别越高

#ip address 192.168.10.1 255.255.255.0 //设置ip地址

#duplex full //全双工

4开启AAA认证:R1(config)# aaa new-model

如果不开启,用下面的用户名将无法登陆

5设置客户吗与密码:R1(config)# username UCRoot password UCRoot@123

6设置SSH超时:R1(config)# ip ssh time-out 120

ssh timeout 20 (超时时间)

ssh version 2 (允许ssh的版本)

telnet管理接口和允许telnet接入管理的IP地址

由于inside访问outside区域为所有允许,所以只用将outsidroup outside in interface outside (第一个outside为acl名,第二个outside为asaoutside端口,in 为数据流向,这里是进入)

#interface gigabitethernet0/0 //进入接口0/0

#nameif outside //配置接口名为outside

#security-level 0 //设置安全级别。 级别从0--100,级别越高安全级别越高

nameif inside

security-level 100 (默认有了)

ip address xxx.xxx.xxx.xxx xxx.xxx.xxx.xxx

no shut

interface GigabitEthernet0/0

nameif outside

security-level 0 (默认有了)

nat (inside) 1 access-list listname (将listname这个acl添加到 “1”这个nat中)

将需要的nat在outside端口进行global

global (outside) 1 interface (将 “1” 这个nat在outside口进行global,global成outside端口的ip地址)

access-list outside extended permit tcp any interface outside_1 eq 80 (定义名为outside的acl,是任何ip都可以使用tcp协议访问outside端口IP地址的80端口)

将acl应用于inside和outside端口

asdm登陆使用本地用户

DHCP功能设置

dhcpd dns 202.96.209.133 202.96.209.5 (DHCP分配的dns地址)

dhcpd address 172.16.0.100-172.16.0.200 inside (dhcp地址池)

dhcpd enable inside (DHCP在那个端口启用)

给SSH设置本地用户登录

aaa authentication ssh console LOCAL (打开本地用户验证选项)

username test password test (创建本地用户:test, 密码:test)

就可以使用用户名密码:test/test登陆了

配置思路我分为下边三类:

1 ASA配置

2 网络配置

3 定制配置

4 高级应用配置(failover,vpn,sslvpn)

1 ASA 配置:

故名思意,就是关于ASA的基本配置,如下:

防火墙inside,outside

interface GigabitEthernet0/1

#ip address 218.xxx.xxx.xxx 255.255.255.248 //设置外部ip地址

#no shutdown

#interface ethernet0/1 //进入接口0/1

#nameif inside //配置接口名为inside

范围:1-120秒

7开启SSH认证:R1 (config)# ip ssh authentication-retries 5

密码重试次数0-5次

8进入Telnet接口配置模式:R1(config)# line vty 0 4

在Telnet接口模式下使用SSH认证:R1(config-line)# transport input SSH

ip address xxx.xxx.xxx.xxx xxx.xxx.xxx.xxx

no shut

防火墙SSH管理接口和允许SSH接入管理的IP地址

crypto key generate rsa modulus 1024 (生成密钥)

ssh 0 0 outside (允许outside所有IP接入)

第三步,登录密码

默认情况下,用户名是pix,密码为passwd的密码,可通过ciscoasa (config)# passwd ***修改

第四步(附加),为ssh启用本地aaa

ciscoasa (config)# aaa authentication enable console LOCAL //注意:LOCAL要手动大写,不要先小写个 “l”然后按tab,那样就报错。