第4讲:通信基础(2010-9)

移动支付技术创新与应用推广解决方案

移动支付技术创新与应用推广解决方案第1章移动支付技术概述 (4)1.1 移动支付发展历程 (4)1.1.1 起源与发展 (4)1.1.2 国内外发展现状 (4)1.2 移动支付技术架构 (5)1.2.1 支付载体 (5)1.2.2 支付通道 (5)1.2.3 支付核心 (5)1.3 移动支付产业链分析 (5)1.3.1 支付服务提供商 (5)1.3.2 银行 (5)1.3.3 第三方支付平台 (6)1.3.4 终端设备制造商 (6)1.3.5 用户 (6)第2章移动支付技术创新 (6)2.1 生物识别技术在移动支付中的应用 (6)2.1.1 指纹识别支付 (6)2.1.2 人脸识别支付 (6)2.1.3 声纹识别支付 (6)2.2 区块链技术在移动支付中的应用 (6)2.2.1 数字货币支付 (6)2.2.2 跨境支付 (6)2.2.3 供应链金融支付 (6)2.3 人工智能技术在移动支付中的应用 (7)2.3.1 智能风控 (7)2.3.2 智能推荐 (7)2.3.3 智能客服 (7)2.3.4 智能营销 (7)第3章移动支付安全策略 (7)3.1 移动支付安全风险分析 (7)3.2 支付密码技术 (7)3.3 加密技术在移动支付中的应用 (8)第4章移动支付标准化与规范化 (8)4.1 移动支付国家标准概述 (8)4.1.1 标准体系框架 (8)4.1.2 关键国家标准 (9)4.2 移动支付行业规范 (9)4.2.1 监管政策 (9)4.2.2 行业自律规范 (9)4.3 移动支付标准化发展趋势 (9)4.3.1 标准体系完善 (9)4.3.3 国际标准接轨 (10)4.3.4 安全标准持续升级 (10)第5章移动支付平台建设 (10)5.1 移动支付平台架构设计 (10)5.1.1 总体架构 (10)5.1.2 技术选型 (10)5.1.3 系统部署 (10)5.2 移动支付平台功能模块 (10)5.2.1 用户管理模块 (10)5.2.2 支付模块 (10)5.2.3 订单管理模块 (10)5.2.4 风险控制模块 (10)5.2.5 数据统计与分析模块 (11)5.3 移动支付平台运营与维护 (11)5.3.1 运营策略 (11)5.3.2 用户服务 (11)5.3.3 系统维护 (11)5.3.4 安全保障 (11)5.3.5 合规性管理 (11)第6章移动支付场景拓展 (11)6.1 线上支付场景拓展 (11)6.1.1 电商平台支付体验优化 (11)6.1.2 数字内容消费支付场景拓展 (11)6.1.3 线上金融服务场景拓展 (11)6.2 线下支付场景拓展 (12)6.2.1 零售行业支付场景拓展 (12)6.2.2 出行领域支付场景拓展 (12)6.2.3 生活服务行业支付场景拓展 (12)6.3 跨境支付场景拓展 (12)6.3.1 跨境购物支付解决方案 (12)6.3.2 旅游出行跨境支付场景拓展 (12)6.3.3 跨境汇款支付场景拓展 (12)第7章移动支付市场营销策略 (13)7.1 移动支付市场分析 (13)7.1.1 市场规模与增长趋势 (13)7.1.2 市场竞争格局 (13)7.2 移动支付用户画像 (13)7.2.1 用户需求分析 (13)7.2.2 用户行为特征 (13)7.3 移动支付市场营销策略实践 (13)7.3.1 产品策略 (13)7.3.2 价格策略 (13)7.3.3 渠道策略 (13)7.3.5 合作策略 (13)7.3.6 客户关系管理策略 (14)第8章移动支付监管政策与合规要求 (14)8.1 移动支付监管政策概述 (14)8.1.1 监管政策演变 (14)8.1.2 现行政策体系 (14)8.1.3 政策目标 (14)8.2 移动支付合规要求 (14)8.2.1 支付机构资质要求 (15)8.2.2 用户权益保护 (15)8.2.3 风险管理要求 (15)8.2.4 技术合规要求 (15)8.3 移动支付行业自律 (15)8.3.1 行业协会作用 (15)8.3.2 企业自律 (15)8.3.3 诚信建设 (15)8.3.4 安全保障 (15)第9章移动支付国际化发展 (15)9.1 移动支付国际化现状分析 (16)9.1.1 市场发展 (16)9.1.2 技术标准 (16)9.1.3 监管环境 (16)9.2 移动支付跨境合作模式 (16)9.2.1 跨境合作模式概述 (16)9.2.2 跨境合作模式分析 (16)9.3 移动支付国际化发展趋势 (16)9.3.1 技术创新驱动 (17)9.3.2 市场需求推动 (17)9.3.3 政策法规支持 (17)9.3.4 跨境合作深化 (17)第10章移动支付未来展望与挑战 (17)10.1 移动支付技术发展趋势 (17)10.1.1 生物识别技术的融合与应用 (17)10.1.2 集成人工智能的支付安全机制 (17)10.1.3 区块链技术在移动支付中的应用摸索 (17)10.1.4 5G技术对移动支付速度与效率的提升 (17)10.2 移动支付行业竞争格局 (17)10.2.1 传统金融机构与科技巨头的竞合关系 (17)10.2.2 创新型移动支付企业的市场布局 (17)10.2.3 支付平台间的差异化竞争策略 (17)10.2.4 政策法规对移动支付竞争格局的影响 (17)10.3 移动支付面临的挑战与应对策略 (18)10.3.1 用户隐私保护与数据安全问题 (18)10.3.1.1 加强数据加密与访问控制技术 (18)10.3.1.2 完善隐私保护法规与行业标准 (18)10.3.2 支付风险的识别与防范 (18)10.3.2.1 采用先进的反欺诈技术手段 (18)10.3.2.2 建立健全的风险管理体系 (18)10.3.3 跨界竞争与合作中的利益协调 (18)10.3.3.1 构建合作共赢的产业生态 (18)10.3.3.2 摸索跨界合作新模式 (18)10.3.4 技术更新换代带来的系统升级压力 (18)10.3.4.1 强化技术研发与创新投入 (18)10.3.4.2 优化系统架构,提高系统适应性 (18)第1章移动支付技术概述1.1 移动支付发展历程移动支付作为一种新型的支付方式,其发展历程可追溯到二十世纪九十年代。

通信工程师初级知识点总结

通信工程师初级知识点总结通信工程师是指在通信领域从事专业技术工作的人员。

通信工程师要熟悉通信系统的原理、技术规范、设备和工具的基本知识。

下面将对通信工程师初级知识点进行总结。

通信基础知识通信工程师需要了解通信基础知识,包括通信原理、信号传输、调制解调、信道编码、信道容量、波特率等。

通信原理是指通信系统的基本原理和基本结构。

通信系统是指在不同空间地点的利用无线电、电路、光刻技术等手段与各种通信工具相结合,实现信息的传输、传递和交流的系统。

其基本原理是信息的传递,即使在信息源、信道条件、传输介质等各种因素下,都能实现信息的传递。

通讯使用的传输媒介有无线电波、导线(电缆)、红外线、光波等。

信号传输是指信号的发射、接收与处理,主要包含传输媒介,信道编码和信道的选择、信号处理等。

通信系统的信号传输要具有抗干扰、高效率的特点,可以适应各种信号起伏的情况。

调制解调是指将模拟信号与载波信号合成为调制后的信号及其解调的过程。

这是通信中常用的一种方法,也是实现通信的一种手段。

信道编码是指将信息编码为一个能够有效地传输的信道,也可以认为是压缩信息的传输,以达到节能的目的。

信道编码要求低误比特率、节能、数据传输的稳定性等。

信道容量是指在给定时间和频率范围内,能够传送的最大信息量。

通信工程师要知道,在一定的通信条件下,如何提高信道容量,提高通信效率。

波特率是指每秒钟传输的比特数的速度。

根据波特率的不同,通信系统能够传输的最大信息量也会有所不同。

通信网络技术通信工程师还需要了解通信网络技术,包括网络结构、拓扑结构、传输方式等。

网络结构是指网络的布局结构,包括分布式结构、集中式结构、混合结构等。

通信工程师要根据不同的场合,选择合适的网络结构。

拓扑结构是指网络中节点之间连接的方式。

拓扑结构有星型、树状、环型、总线型等。

通信工程师在设计网络时,要选择合适的拓扑结构,以满足通信需求。

传输方式是指信息在网络中传输的方式。

传输方式有包括电路交换、报文交换和分组交换。

计算机应用基础教程(Windows 7+Office 2010)(第4版) (9)[48页]

![计算机应用基础教程(Windows 7+Office 2010)(第4版) (9)[48页]](https://img.taocdn.com/s3/m/5d05ca770c22590102029dbf.png)

9.3 计算机网络的体系结构

(2)IPX/SPX协议 IPX/SPX协议是Novell公司为了适应网络的发展而

开发的通信协议,具有很强的适应性,安装很方便, 同时还具有路由功能,可以实现多个网段之间的通信 。

IPX协议负责数据包的传送;SPX负责数据包传输 的完整性。IPX/SPX协议一般用于局域网中。

9.1 计算机网络概述

2.按传输介质进行分类 (1)有线网 (2)光纤网 (3)无线网

3.按网络的使用者进行分类 (1)公用网(public network) (2)专用网(private network)

9.1 计算机网络概述

4.按网络的拓扑结构进行分类 网络的拓扑结构是抛开网络物理连接来讨论网络

9.3.1 计算机网络常用协议

目前在局域网上流行的数据传输协议有3种。 1.TCP/IP协议 TCP/IP( Transmission Control Protocol/ Internet

Protocol)即“传输控制协议/网际协议”。计算机网络中 最常用的协议为TCP/IP协议。不同网络通过TCP/IP协议才 能相互通信。

2.“计算机—计算机”网络

以资源共享为目的的计算机通信网络。典型的代表是20 世纪60年代后期美国国防部远景研究计划局的ARPA( Advanced Research Projects Agency)网,它是第一个以 实现资源共享为目的的计算机网络。

9.1 计算机网络概述

3.计算机互联网络

具有统一的网络体系结构,遵循国际标准化协议, 实现资源共享的计算机网络。典型的例子就是国际互联 网Internet。

9.3 计算机网络的体系结构

(3)NetBEUI协议 NetBEUI协议的全称是“NetBIOS Extends User

BBC新闻讲解2010-4-9第333期

BBC新闻讲解附字幕:英国首相布朗要求女王解散议会(2010-04-9)查看原文第一部分:听力文本BBC News with Iain PurdonThe BBC has learned that the British Prime Minister Gordon Brown has decided that the British general election will take place on6May.Mr Brown will go to Buckingham Palace tomorrow Tuesday to ask Queen Elizabeth to dissolve parliament,and then make a formal announcement of the election date.That will start the official election campaign,which,a BBC correspondent says, will be dominate d by issues of taxation and spending in the wake of the global recession.Pakistani militants have launched their first attack in five years on a United States facility in the country.The local Taliban say they carried out the assault on the US consulate in Peshawar.Seven people including all four attackers were killed.The White House has strongly condemned the attacks.The Foreign Minister Shah Mahmood Qureshi rejected suggestions that Pakistan wasn't doing enough to prevent suicide bombings."If somebody is determined to kill and get killed in the process,it's very limited what you can do. We have deployed150,000troops on the western border.We are doing our utmost,but this is a challenge that Pakistan cannot face alone."Earlier,at least43people were killed and dozens wounded when a suicide bomber blew himself up at a political rally in Lower Dir district in northwestern Pakistan.The event,which was attended by hundreds of people,was organized by the largely secular Awami National Party,Forces from the United Nations and the Congolese army have secured an airport in the northwest of the Democratic Republic of Congo after heavy fighting.On Sunday,at least100armed men attacked the capital of Equateur province Mbandaka,killing three UN staff.Thomas Fessy reports from Kinshasa.The airport was retaken on Monday morning after a new joint offensive between Congolese and UN troops.Both sides have now confirmed that operations are underway around the airport and the provincial capital to find the in surge nts.A UN spokesman in Kinshasa says that a few fighters have been arrested by the Congolese police,but the number of insurgents detained is still unknown.The Congolese army is expected to send an assessment mission in the coming days to decide whether reinforcement is needed.The United States government says it intends to impose the maximum penalty available on the Japanese carmaker Toyota over the way it handled the mass recall of its vehicles because of safety faults.The US Transportation Department said it would seek to fine Toyota more than16milliondollars for failing to inform Washington about problems with the accelerators in a number of models.In some cases,the malfunction caused cars to accelerate uncontrollably.World News from the BBCAnti-government protesters have settled in for another night in the center of the Thai capital Bangkok despite a court ruling that the government has the right to evict them.The leaders of the red-shirts,as they are known,have also indicated they may be extending the protest.On Monday, the demonstrators briefly forced their way into the offices of the election commission.The Iranian President Mahmoud Ahmadinejad has asked parliament to reconsider its rejection of his plans for heavy cuts in food and energy subsidies.The legislature said it was concerned that implementing the proposed40-billion-dollar cuts in full would lead to a surge in inflation.Instead, parliament approved savings worth just20billion dollars.A South Korean warship is pursuing a supertanker which was hijacked by Somali pirates in the Indian Ocean.The ship was on its way from Iraq to the US and is carrying up to160million dollars worth of crude oil.From Seoul,here is our correspondent John Sudworth.The hijack took place hundreds of kilometers from the coast of Somalia in the middle of the Indian Ocean,an area of sea normally thought to be relatively safe from this kind of attack.The South Korean navy,which already has a warship based in the Gulf of Aden to assist with the international efforts to protect shipping,has ordered it to reach the oil tanker before it reaches the African coast.But any attempt to recapture the ship by force would be risky.The volatile cargo makes a gun battle inconceivable.The United States has criticized a string of planned defence contracts which could see Venezuela buying billions of dollars of additional weapons from Russia.Earlier,the Prime Minister Vladimir Putin revealed that Moscow had recently signed arms deals estimate d to be worth up to five billion dollars.However,a US State Department spokesman said Washington failed to see why President Chavez needed to purchase more arms.BBC News提示:文本转自普特听力论坛第二部分:参考翻译BBC获悉,英国首相戈登·布朗已经决定英国大选在5月6日举行。

通信基础培训-第1章__通信与通信系统的基本概念

1.1 通信的概念

•

谈到通信,我们每个人都不陌生。古代的烽火报警,就是

把敌人入侵的消息通过烽火传达给远方的人们(类似的例子还有抗

日战争时期的“消息树”);舰船上的灯语和旗语通过灯的闪烁和旗

子的挥动与另一舰船或港口进行无声的对话;

• 传统的信函以文字形式把游子的思乡之情浓 缩于尺素之中,再利用邮政媒体送达家人;在 各种建设工地上,工人们经常使用对讲机相互 联络,协调工作;在电影电视中经常看到军人 或警察利用无线电台进行作战指挥;还有电报、 电传、电话、寻呼、移动电话、有线广播、无 线广播、有线电视、无线电视等当代最为普及 的通信手段都是现实生活中我们所熟悉的通信 实例。

第1章 通信与通信系统的基本概念

• 1.1 通信的概念 • 1.2 通信系统 • 1.3 通信方式 • 1.4 信道和传输介质 • 1.5 信号与噪声 • 1.6 信号频谱与信道通频带

• 1.7 信息的度量与香农公式 • 1.8 多路复用的基本概念 • 1.9 常用的通信手段 • 1.10 通信系统的性能评价 • 1.11 通信技术发展史

发

传

接

信

送

输

收

信

源

设

介

设

宿

备

质

备

干 扰

图1―1 模拟通信系统的一般模型

•

比如电话通信系统就包括:送话器、电

线、交换机、载波机、受话器等要素。广播通

信系统包括麦克风、放大器、发送设备、无线

电波、收音机等。两个通信系统实例示意图如

图1―2所示。

导线 载波机

载波机

(a) 有 线 长 途 电 话 系 统 示 意 图

声被不断地放大,形成噪声积累直到通信终端。

计算机网络技术基础(第3版)高等教育出版社

2010-9-2,第1章 计算机网络概述,计算机网络技术基础(第3版) , 章 计算机网络概述,计算机网络技术基础( 版

主编: 主编:尚晓航

第11页 11页

1.1.3

1.

计算机网络的功能和应用

计算机网络的功能

计算机之间和计算机用户之间的相互通信交往。 ① 计算机之间和计算机用户之间的相互通信交往。 资源共享,包含计算机硬件资源、 ② 资源共享,包含计算机硬件资源、软件资源和 数据与信息资源共享。 数据与信息资源共享。 计算机之间或计算机用户之间的协同工作。 ③ 计算机之间或计算机用户之间的协同工作。

2010-9-2,第1章 计算机网络概述,计算机网络技术基础(第3版) , 章 计算机网络概述,计算机网络技术基础( 版

主编: 主编:尚晓航

第10页 10页

1.1.2

计算机网络的定义

3. 网络组建的3个目的 网络组建的 个目的 建立计算机网络的主要目的是为了实现 通信的交往、信息资源的交流、 通信的交往、信息资源的交流、计算机分 布资源的共享,或者是协同工作。 布资源的共享,或者是协同工作。一般将 计算机资源共享作为网络的最基本特征。 计算机资源共享作为网络的最基本特征。

2010-9-2,第1章 计算机网络概述,计算机网络技术基础(第3版) , 章 计算机网络概述,计算机网络技术基础( 版

主编: 主编:尚晓航

第13页 13页

1.2 计算机网络的分类

(5)数据处理系统(data process system,DPS) )数据处理系统( , ) (6)事务处理系统(transaction process system, )事务处理系统( , TPS) ) (7)分布式控制系统(distributed control system, )分布式控制系统( , DCS) ) (8) 电子收款机系统(point of sells,POS) ) 电子收款机系统( , )

东北石油大学大四课表

许爱华 许爱华 刘小斌 李宏玉 刘小斌 许爱华

电工与电子技术基础 徐建军 电工与电子技术基础 徐建军 电工与电子技术基础 徐建军 电工与电子技术基础 徐建军 电工与电子技术基础 徐建军 电工与电子技术基础 徐建军 电工与电子技术基础 徐建军 电工与电子技术基础 徐建军 模拟电子技术基础 电工与电子实习

通信原理基础知识

通信原理基础知识

通信原理是指信息在传输过程中所遵循的一组基本规律和原则。

下面介绍几个通信原理的基础知识:

1. 信号传输:通信中的信息通过信号的传输来实现。

信号可以是一种物理量(如电流、电压),也可以是一种电磁波(如无线电波)。

信号的传输可以通过导线、光纤等媒介进行,也可以通过无线电等无线方式进行。

2. 信号调制:为了适应传输媒介和提高传输效率,信息信号通常需要进行调制。

调制是指将信息信号转换成适合传输的调制信号。

常见的调制方式有模拟调制(如调幅、调频)和数字调制(如调制解调器中的ASK、FSK、PSK等)。

3. 信道传输:信道是指信号传输的通道或媒介,包括有线信道和无线信道。

在信道传输过程中,信号可能会受到噪声、干扰和衰减等影响,从而导致传输质量下降。

为此,通信系统需要采取一些手段来提高传输的可靠性和性能。

4. 信号解调:在接收端,接收到的调制信号需要进行解调,将其转换回原始的信息信号。

解调过程通常与调制过程相反,可以恢复出原始信号。

5. 编码与解码:在数字通信中,对于数字信号的传输,常常需要进行编码与解码处理。

编码是指将数字信号转换成一种特定的编码格式,以便在传输中进行处理和恢复。

解码则是将接收到的编码信号转换回原始的数字信号。

以上是通信原理的一些基础知识,了解这些原理对理解通信系统的工作原理和性能优化有很大帮助。

最新北师大版数学七年级上册《2.1 有理数》精品教学课件

排数

负整数

按定义分

分数

有

理

数

零

正分数

负分数

正有理数

按符号分

零

负有理数

正整数

正分数

负整数

负分数

课后研讨

1.说一说本节课的收获。

2.谈谈在解决实际问题中有哪些需要

注意或不太懂的地方。

请以课堂反思的方式写

一写你的收获。

.

课堂检测

能 力 提 升 题

某厂一周计划每天生产400辆自行车,实际生产量(单位:辆)

分别为405,393,410,409,387,406,397.

(1)用正、负数表示实际生产量与计划量的增减情况;

(2)该厂实际共生产多少辆自行车?平均每天生产多少辆自

行车?

.

课堂检测

能 力 提 升 题

解:(1)以每日生产400辆自行车为标准,多出的数记作正数,

例 0这个数( C )

A.是正数

B.是负数

C.是整数

D.不是有理数

方法点拨:正确理解“0”的含义,0既不是正数,也不是负数,

但0是整数和自然数.

巩固练习

变式训练

数0是( C )

A.最小整数

C.最小自然数

B.最小正数

D.最小有理数

探究新知

知识点 4

有理数的概念及分类

我们把正整数、0和负整数统称为整数;

答错题的得分

未回答题的得分

第一队

+6

-3

0

第二队

+8

-2

0

探究新知

做一做

1.把消费价格比上年上涨3.3%记为+3.3%,下跌0.6记为 -0. 6%.

《计算机应用基础知识》重点总结4

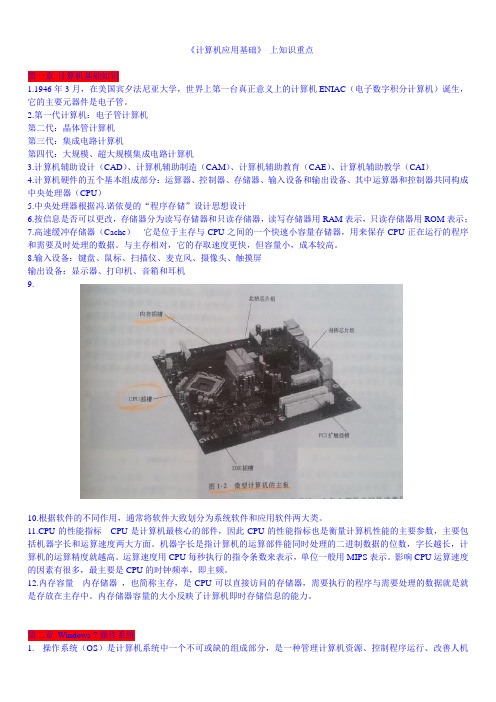

《计算机应用基础》上知识重点第一章计算机基础知识1.1946年3月,在美国宾夕法尼亚大学,世界上第一台真正意义上的计算机ENIAC(电子数字积分计算机)诞生,它的主要元器件是电子管。

2.第一代计算机:电子管计算机第二代:晶体管计算机第三代:集成电路计算机第四代:大规模、超大规模集成电路计算机3.计算机辅助设计(CAD)、计算机辅助制造(CAM)、计算机辅助教育(CAE)、计算机辅助教学(CAI)4.计算机硬件的五个基本组成部分:运算器、控制器、存储器、输入设备和输出设备、其中运算器和控制器共同构成中央处理器(CPU)5.中央处理器根据冯.诺依曼的“程序存储”设计思想设计6.按信息是否可以更改,存储器分为读写存储器和只读存储器,读写存储器用RAM表示,只读存储器用ROM表示;7.高速缓冲存储器(Cache)它是位于主存与CPU之间的一个快速小容量存储器,用来保存CPU正在运行的程序和需要及时处理的数据。

与主存相对,它的存取速度更快,但容量小,成本较高。

8.输入设备:键盘、鼠标、扫描仪、麦克风、摄像头、触摸屏输出设备:显示器、打印机、音箱和耳机9.10.根据软件的不同作用,通常将软件大致划分为系统软件和应用软件两大类。

11.CPU的性能指标CPU是计算机最核心的部件,因此CPU的性能指标也是衡量计算机性能的主要参数,主要包括机器字长和运算速度两大方面。

机器字长是指计算机的运算部件能同时处理的二进制数据的位数,字长越长,计算机的运算精度就越高。

运算速度用CPU每秒执行的指令条数来表示,单位一般用MIPS表示。

影响CPU运算速度的因素有很多,最主要是CPU的时钟频率,即主频。

12.内存容量内存储器,也简称主存,是CPU可以直接访问的存储器,需要执行的程序与需要处理的数据就是就是存放在主存中。

内存储器容量的大小反映了计算机即时存储信息的能力。

第二章Windows 7操作系统1.操作系统(OS)是计算机系统中一个不可或缺的组成部分,是一种管理计算机资源、控制程序运行、改善人机交互界面和为其他软件提供支持的系统软件。

通信知识讲座-小学-5

如何保护个人隐私

保护个人信息

不轻易透露个人姓名、地址、电话号码等敏感信息,避免被不良分 子利用。

密码安全

设置强密码,并定期更换,避免使用生日、电话号码等容易被猜到 的密码。

隐私设置

学会使用各种社交平台的隐私设置,限制陌生人查看个人资料和动态。

防范电信诈骗

警惕陌生电话

不要轻信陌生电话中的 各种诱惑和威胁,特别 是涉及到个人财产和银 行账户的问题。

2. 两人一组,一人将简易话 筒放在嘴边说话,另一人佩戴 耳机或扬声器听取对方的声音

。

3. 通过调整棉线的松紧度和 距离,观察声音传输的质量和

清晰度。

4. 尝试使用不同的声音和音 量,观察传输效果的变化。

THANKS

感谢观看

03

避免网络欺凌

不参与网络欺凌行为,如发现他人被欺凌,应及时报告老师或家长。

05

实践操作:制作简易通信 设备

材料准备

棉线

用于连接两个纸杯。

胶带

用于固定棉线和纸 杯。

纸杯

用于制作简易话筒。

剪刀

用于剪裁棉线。

耳机或扬声器

用于接收和播放声 音。

制作步骤

2. 将两个纸杯的棉 线拉紧,使它们相 互连接。

4. 将另一个纸杯的 棉线连接到耳机或 扬声器的扬声器接 口上。

1. 用剪刀将棉线剪 成适当的长度,并 用胶带固定在两个 纸杯的底部。

3. 将一个纸杯的棉 线连接到耳机或扬 声器的麦克风接口 上。

5. 通过调整棉线的 松紧度,确保通信 设备的信号传输质 量。

测试与使用

01

02

03

04

1. 确保耳机或扬声器已插入 并开启。

计算机一级考试复习资料

计算机一级考试复习资料(2)Μo0考试ヾ2010-03-16 17:32:35 阅读162 评论0 字号:大中小订阅二多选题1信息的基本特征包含有ABCD 。

A转换性B再生性C时效性D共享性2人类语言形成后,通过语音表达和传递信息,使信息表达的BD 大大提高。

A数量B质量C时效性D效率3通信方式按特征大致可以划分为四大类,其中包含有ACD 。

A光通信B广播通信C运动通信D电通信4下列电通信手段中,属于一对多、开放式的信息通信是BD 。

A电传B电视C电报D广播5现在信息技术的内容包括ABC 、信息控制技术和信息存储技术。

A信息获取技术B信息传输技术C信息处理技术D信息推销技术6现代信息技术以光电为主要信息手段的信息存储技术中,具体的存储方法包含有 ABCD 。

A磁带B磁盘C光盘D光学全息7多媒体技术的发展主要是代表着信息技术的 ABC 发展方向。

A高速大容量B综合化C数字化D个人化录像8直接连接存储是当前最常用的存储形式,主要存储部件包括有ACD 。

A硬盘B软盘C磁带D光盘9属于办公自动化支持技术的是BCD 。

A成像技术B网络技术C数字技术D现代通信技术10信息家电一般与ABCD 相关。

A网络技术B应用层软件C嵌入式微处理器D嵌入式操作系统三填空题1从应用信息的角度,信息大致分为两类:自然信息和社会信息。

2物质、能源和信息是人类社会赖以生存、发展的三大重要资源。

3信息只有通过转换才能体现它的价值。

4信息可以由一种形态传递/发布/通信另一种形态,是信息的特征之一。

5信息处理技术就是对获取到的信息进行识别、转换、加工,保证信息安全、可靠地存储。

6文字记录可以超越时间和空间/时空的局限,用于长期保存和远距离传递信息。

7现代通信技术正向着数字化、宽带化,高速化和智能化、综合化、网络化方向迅速发展。

8ERP突破了原来只管理企业内部资源的方式,把客户需求、企业内部的经营活动以及供应商的资源融合到一起。

9信息技术应用于学校的日常管理中,促使学校管理向数字化、网络化的定量综合科学管理发展。

通信建设工程安全生产操作规范

3.7.5使用照明灯应满足以下要求:

1. 室外宜采用防水式灯具。在潮湿的沟、坑内应选用电压为12V以下(含12V)的工作灯 照明;用蓄电池作照明灯的电源时,蓄电池应放在人孔或沟坑以外。

施工现场安全——交通

3.5.1施工人员应遵守交通法规,保证工程车辆、人身及财产安全。驾驶员驾驶 车辆应注意交通标志、标钱,保持安全行车距离,不强行超车、不超速行驶、不在劳 驾驶、不驾驶故障车辆,不得酒后驾驶、无证驾驶;车辆不得客货混装或超员。

3.5.2车辆行驶时,乘坐人员应注意沿途的电线、树枝及其它障碍物,不得将肢 体010

安全管理

《中华人民共和国建筑法》第十四条从事建筑活动的专业技术人员, 应 当依法取得相应的执业资格证书, 并在执业资格证书许可的范围内从事建筑 活动。

《中华人民共和国劳动法》第五十五条从事特种作业的劳动者必须经过 专门培训并取得特种作业资格。

《建设工程安全生产管理条例》:

第二十一条施工单位主要负责人依法对本单位的安全生产工作全面负责。施工单位应当建立 健全安全生产责任制度和安全生产教育培训制度,制定安全生产规章制度和操作规程,保证 本单位安全生产条件所需资金的投入, 对所承担的建设工程进行定期和专项安全检査, 并 做好安全检查记录。 施工单位的项目负责人应当由取得相应执业资格的人员担任, 对建设工程项目的安全施工 负责, 落实安全生产责任制度、安全生产规章制度和操作规程, 确保安全生产费用的有效 使用,并根据工程的特点组织制定安全施工措施, 消除安全事故隐患, 及时、如实报告生 产安全事故。

域。 4. 3.6.9切断电源是为了防止对设备及供电系统造成二次破坏。

人教版必修4:第10课-创新意识与社会进步

第十课创新意识与社会进步一、单项选择题(每小题4分, 共60分)1.下列说法中, 最能体现辩证否定观的是()A.“取其精华, 去其糟粕”B.“百尺竿头, 更进一步”C.“己所不欲, 勿施于人.D.“送人玫瑰, 手留余香”2. (2011·沈阳质检)2010年是达尔文的《物种起源》发表151周年。

下列与《物种起源》中“物种变异、逐步进化”蕴涵的哲理一致的是()A.量变与质变的辩证关.B.肯定与否定的辩证关系C.实践与认识的辩证关.D.运动与静止的辩证关系3.一个城市的魅力,不在于轰轰烈烈的“克隆”,而在于立足城市的历史积淀,保护文化遗产,挖掘人文资源,注入开发、包容、鲜活的时代元素。

这一观点蕴含的哲学道理是()①唯物辩证法的革命批判精神②任何事物的发展都要经历艰难曲折的过程③坚持辩证的否定观④事物在批判与继承, 学习与创新中发展A.①②③B.①②④C.①③④D.②③④4. (2011·泉明模拟)科学难题征集活动有利于激发青少年探索未知世界的好奇心,培育青少年科技创新意识,引导他们()①超越已有的书本知识, 否定科学理论权威②扩展自由想象空间, 摆脱已有思想观念③关注当代科学现状, 探寻科学发展的新思路④培育科学问题意识, 发现科学发展的突破点A.①.B.②.C.③.D.①④5.(原创)第六届两岸经贸文化论坛,于2010年7月8日至11日在广东省广州市举行。

本届论坛以“加强新兴产业合作,提升两岸竞争力”为主题。

论坛举办期间,两岸各界人士一致认为:中国的思想文化宝藏是极为丰富而珍贵的,但同样需要与时俱进。

这体现的哲学道理有()①辩证的否定是发展的环节②辩证否定的实质就是“扬弃”③文化的发展是无条件的④辩证的否定就是否定一切A.①.B.③.C.②.D.①④6.漫画《抛弃一切与赞扬一切是一对大笨蛋》给我们的哲学启示是()A.矛盾就是对立统一B.善于抓住主要矛盾C.要坚持辩证的否定观D.学会系统优化的方法7. (2011·泰安质检)1590年伽利略做了著名的比萨斜塔自由落体实验,证明物体下落的速度与物体的重量无关,进而动摇了亚里士多德长期在物理学中的统治地位,引起了极大的震动。

教育部关于确定高等职业教育专业教学资源库2010年度立项建设项目的通知-教高函[2010]9号

![教育部关于确定高等职业教育专业教学资源库2010年度立项建设项目的通知-教高函[2010]9号](https://img.taocdn.com/s3/m/dc4058e1aff8941ea76e58fafab069dc5022470f.png)

教育部关于确定高等职业教育专业教学资源库2010年度立项建设项目的通知正文:---------------------------------------------------------------------------------------------------------------------------------------------------- 教育部关于确定高等职业教育专业教学资源库2010年度立项建设项目的通知(教高函[2010]9号)天津、河北、山西、辽宁、上海、江苏、浙江、山东、四川省(直辖市)教育厅(教委):按照我部有关开展高等职业教育专业教学资源库2010年度项目申报工作的要求,在有关高校自愿申报、专家评审的基础上,我部确定在数控技术等10个专业开展高等职业教育专业教学资源库2010年度立项建设工作(名单见附件1)。

现将有关事项通知如下:各项目主持单位,要根据《高等职业教育专业教学资源库2010年度项目立项评审专家意见表》内容(详见附件2),会同参与建设单位完善项目建设方案,根据中央财政确定支持的预算控制数(详见附件3),调整项目经费预算安排,制定和完善相应的保障措施,切实履行《高等职业教育专业教学资源库项目申报书》所承诺的各项目标、相关政策及资金支持责任,认真开展项目建设工作。

按照“共建共享、边建边用”的原则,数控技术、汽车检测与维修、道路与桥梁工程技术等3个专业须于2010年12月底前,模具设计与制造、建筑工程技术、应用化工技术、物流管理、会计、护理、眼视光技术等7个专业须于2011年6月底前,完成项目建设工作,并开展至少3个月的应用推广。

同时,建立科学有效的专业教学资源库建设、应用与运行管理机制,实现资源库内容的持续更新,确保每年更新比例不低于10%。

各项目主持单位要修改完善高等职业教育专业教学资源库建设方案,并填写《高等职业教育专业教学资源库项目任务书》(以下简称《任务书》,详见附件4),于2010年7月5日前将建设方案和《任务书》(一式3份)及电子文稿一并报(发)送至示范性高等职业院校建设计划实施工作办公室(设在我部高教司)。

2010-9-02中国的铸币税收入4

中国的铸币税收入李德荃 2010-9-02铸币税指的是政府经由货币发行的垄断权利而获得的收入。

财政赤字的货币化是政府取得铸币税收入的主要方式。

即财政部经由中央银行渠道获得资金来弥补财政收入不足的现象。

政府至少通过下列四种方式直接或间接地从中央银行那里取得铸币税收入:1直.接向中央银行透支。

当然,这种方法已经为《预算法》所禁止。

中央银行增持财政部发行的国债。

尽管《预算法》禁止央行直接购买新发行的国债,但并不禁止央行经由银行间债券市场增持国债。

实际上,央行这两种增持国债方式对国民经济的效应并不存在明显的差异。

财政部可以通过发新债还旧债的方法使所借债务一直持续下去。

同时,财政部向央行支付的国债利息最终也会以央行向财政部上缴利润的方式重新收回。

这就相当于财政部向中央银行免费借到一笔可以永远不还的债务。

中央银行替代财政,直接向有关经济体提供资金。

当国有商业银行出现不良贷款过多、资本金不足情况时,本应由财政部担负核销不良贷款、补充资本金的职责。

由于财政无法承担这一巨额支出,我国成立资产管理公司购买四大国有商业银行不良资产。

而央行再贷款则是资产管理公司购买不良资产的重要资金来源。

在199年9四大国有银行不良资产剥离中,央行再贷款就达到604亿1元,200年4以来为收购四大国有银行可疑贷款发放的再贷款为619亿5元。

另外,央行还通过外汇注资和发行票据的方法为金融机构核销不良资产、补充资本金。

自199年4至今,央行为关闭清理金融机构和国有银行改革,总共支出超过2万亿元。

4.中央银行通过扩张货币而得到、并向财政上缴的利润,也是一种铸币税收入。

最后,就一般的中央银行而言,基础货币是其主要“产出”,并可以通过扩大这种“产出”获得收益。

基础货币记入央行的负债,并且一般占总负债的主要部分。

目前人行的储备货币(包括货币发行与准备金)占到总负债的7%0左右。

但是,基础货币作为负债与一般负债的主要不同在于,中央银行一般不必为这种负债付息。

通信行业5G移动通信技术应用方案

通信行业5G移动通信技术应用方案第1章 5G移动通信技术概述 (3)1.1 5G技术背景与发展历程 (3)1.1.1 5G技术背景 (4)1.1.2 5G发展历程 (4)1.2 5G关键技术与特点 (4)1.2.1 关键技术 (4)1.2.2 特点 (4)1.3 5G网络架构与部署策略 (5)1.3.1 5G网络架构 (5)1.3.2 5G部署策略 (5)第2章 5G频谱规划与应用 (5)2.1 5G频谱资源分配 (5)2.1.1 频谱资源分配原则 (5)2.1.2 频谱资源分配方法 (6)2.1.3 频谱资源分配现状 (6)2.2 5G频段选择与使用策略 (6)2.2.1 频段选择因素 (6)2.2.2 频段使用策略 (6)2.3 5G频谱共享与动态频谱分配 (6)2.3.1 频谱共享 (7)2.3.2 动态频谱分配 (7)第3章 5G核心网技术 (7)3.1 5G核心网架构与功能 (7)3.1.1 架构概述 (7)3.1.2 核心网功能 (7)3.2 5G控制面与用户面分离 (7)3.2.1 分离背景 (7)3.2.2 分离技术实现 (8)3.3 5G网络切片技术 (8)3.3.1 网络切片概念 (8)3.3.2 切片实现机制 (8)3.3.3 切片技术的应用 (8)第4章 5G无线接入技术 (8)4.1 5G大规模天线技术 (8)4.1.1 技术概述 (8)4.1.2 技术特点 (8)4.1.3 应用场景 (9)4.2 5G超密集组网技术 (9)4.2.1 技术概述 (9)4.2.2 技术特点 (9)4.2.3 应用场景 (9)4.3 5G新型波形与调制技术 (9)4.3.1 技术概述 (9)4.3.2 技术特点 (9)4.3.3 应用场景 (9)第5章 5G关键功能指标与优化 (10)5.1 5G关键功能指标体系 (10)5.1.1 延时功能 (10)5.1.2 速率功能 (10)5.1.3 连接密度 (10)5.1.4 可靠性 (10)5.2 5G网络覆盖与容量优化 (10)5.2.1 网络覆盖优化 (10)5.2.2 网络容量优化 (10)5.3 5G网络能效与运维优化 (10)5.3.1 能效优化 (10)5.3.2 运维优化 (10)第6章 5G行业应用场景与需求 (11)6.1 5G在工业互联网的应用 (11)6.1.1 概述 (11)6.1.2 应用场景 (11)6.2 5G在智慧城市的应用 (11)6.2.1 概述 (11)6.2.2 应用场景 (11)6.3 5G在智能交通的应用 (12)6.3.1 概述 (12)6.3.2 应用场景 (12)第7章 5G网络安全与隐私保护 (12)7.1 5G网络安全挑战与需求 (12)7.1.1 网络切片安全 (12)7.1.2 边缘计算安全 (12)7.1.3 密集组网安全 (13)7.1.4 面向服务的架构安全 (13)7.2 5G网络安全架构与关键技术 (13)7.2.1 5G网络安全架构 (13)7.2.2 物理层安全 (13)7.2.3 网络层安全 (13)7.2.4 应用层安全 (13)7.3 5G用户隐私保护策略与措施 (13)7.3.1 用户隐私保护策略 (13)7.3.2 用户隐私保护措施 (14)第8章 5G终端设备与技术要求 (14)8.1 5G终端设备分类与关键特性 (14)8.1.1 分类 (14)8.1.2 关键特性 (14)8.2 5G终端设备技术要求与测试方法 (14)8.2.1 技术要求 (14)8.2.2 测试方法 (15)8.3 5G终端设备发展趋势与挑战 (15)8.3.1 发展趋势 (15)8.3.2 挑战 (15)第9章 5G产业生态与商业模式 (16)9.1 5G产业链分析与产业布局 (16)9.1.1 5G产业链概述 (16)9.1.2 5G产业布局现状 (16)9.1.3 5G产业链发展挑战与机遇 (16)9.2 5G商业模式创新与实践 (16)9.2.1 5G商业模式概述 (16)9.2.2 5G商业模式创新案例 (16)9.2.3 5G商业模式发展前景 (16)9.3 5G产业政策与市场趋势 (16)9.3.1 我国5G产业政策分析 (16)9.3.2 5G市场发展趋势 (17)9.3.3 5G产业发展建议 (17)第10章 5G技术未来发展展望 (17)10.1 5G技术演进与发展方向 (17)10.1.1 标准化进程与版本更新 (17)10.1.2 关键技术突破与创新 (17)10.1.3 产业应用拓展与融合 (17)10.2 5G在6G时代的地位与作用 (17)10.2.1 5G与6G的关系与定位 (17)10.2.2 5G技术对6G发展的支撑作用 (17)10.2.3 6G时代5G技术的演进方向 (17)10.3 5G技术可持续发展与挑战应对策略 (17)10.3.1 可持续发展策略 (18)10.3.2 面临的挑战与应对措施 (18)10.3.3 政策、产业与科研协同发展 (18)第1章 5G移动通信技术概述1.1 5G技术背景与发展历程移动通信技术的飞速发展,自20世纪80年代第一代移动通信系统诞生以来,移动通信技术已经历了多次变革。

北京交通大学通信原理课件-郭宇春1-绪论-10

2010-9-6

通信系统原理 郭宇春

28

例题

设有一个图像要在电话线路中实现传真传 输,大约要传输2.2510 6个像素,每个像 素由12个亮度等级,每个等级等概出现, 电话线路具有3kHz带宽和30dB信噪比。 试求在该标准电话线路上传输一张传真图 片需要的最小时间。

2010-9-6

通信系统原理 郭宇春

Eb 1.59(dB) n0

加性高斯白噪声信道实现可靠通信的信噪 比下界——当系统的带宽无限大时才能达 到此界限

2010-9-6

通信系统原理 郭宇春

27

例题

已知彩色电视图像由5105个像素组成。 设每个由64种彩色度,每种色度由16个亮 度等级。设所有彩色度和亮度等级的组合 机会均等,并统计独立,(1)试计算每 秒传送100个画面所需的信道容量;(2) 如果接收机信噪比为30dB,为了传送彩色 图像所需信道带宽为多少?

加性干扰

chap2

乘性干扰

恒参信道 随参信道

乘性干扰 加性干扰

2010-9-6

通信系统原理 郭宇春

20

恒参信道

幅频和相频特性不随t变化 引入均衡技术

幅度均衡 相位均衡 把恒参信道改造成为幅度平坦、相位线性的

信道

2010-9-6

通信系统原理 郭宇春

21

随参信道

信号的衰耗随时间变化 信号的传播时延随时间变化 主要问题:多径传播

信源

发

编

调

转

码

制

换

器

器

器

狭义 信道

收

转

解

解

换

调

码

器

器

器

信宿

调制信道 编码信道

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

模拟转数字A/D 模拟转数字A/D

采样、量化、编码 采样定理:采样频率大于等于有效信号最高频率2倍 采样频率大于等于有效信号最高频率2

(带宽),采样值能包含原始信号的全部信息。

量化:将连续模拟信号化分成时间轴上的离散值。4舍5 将连续模拟信号化分成时间轴上的离散值。4

入取整数。

编码:将离散值按位数排成2进制数码。 将离散值按位数排成2

模拟信号

数字-模拟编码

幅移键控ASK:通过改变信号的强度来表达二进制0、1, 而振幅改变的同时频率和相位则保持不变。缺点是受 噪声的影响很大。 频移键控FSK:通过改变信号的频率来表达二进制0、1, 而频率改变的同时振幅和相位则保持不变。FSK技术 的限制因素是载波的物理容量。 相移键控PSK:通过改变信号的相位来表达二进制0、1, 而相位改变的同时频率和振幅则保持不变。PSK技术 受到设备检测相位变化能力的限制。 正交调幅QAM:将ASK和PSK以某种方式结合起来,采用正 交编组的方式提高抗干扰能力,使得传输率比单采用 ASK或PSK为高。

不能进行错误检测和纠错工作; SLIP只支持IP; SLIP只支持IP; 地址不能自动的设定; 没有提供身份验证; 不是一个已通过的因特网标准。

6、PPP 、

PPP --点到点协议 --点到点协议 明确的划分出一帧的尾部和下一帧的头 部的成帧方式; PPP提供了一套链路建立、维护、拆除、 PPP提供了一套链路建立、维护、拆除、 上层协议协商、认证等的方案; 用独立于所使用的网络层协议的方法来 商议使用网络层的哪些选项。

模数转换

模拟信号

111 110 101 100 011 010 001 000 111 110 101 100 011 010 001 000

脉冲幅度调制信号

数字化编码为: 数字化编码为: 001-010-101-110001-010-101-110111-110-101-011111-110-101-011010-010-011010-010-011-100

MMR(Modified Modified Read),也就是改进的二维压缩 编码。MMR在MR系统的基础上不仅提高了压缩效率,而且提高了压缩文件的容错能力 有损压缩 JPEG MPEG

5、 传输控制 、

ARQ机制 ARQ机制 、滑动窗口协议 停-等协议,回退n,选择重传 等协议,回退n 基本规程、多链路规程、传输控制字符、 线路控制 HDLC、SLIP、 HDLC、SLIP、PPP

2.6.1 多路复用

时分复用TDM 时分复用TDM 频分复用FDM 频分复用FDM 波分复用WDM 波分复用WDM

时分复用TDM

t4 t3 t2 t1 S1 S2 A S3 S4 t4 t3 t2 t1 B S3 S4 t4 t3 t2 t1 S1 S2

信号在交替的时隙中传输 适用于数字信号

频分复用FDM

∞ ∞ 1 g (t ) = c + ∑ a n sin( 2πnft ) + ∑ bn cos( 2πnft ) 2 n =1 n =1

尼奎斯特证明:如果一个任意信号通过带宽为H 尼奎斯特证明:如果一个任意信号通过带宽为H的低通 滤波器,那么每秒采样的2 滤波器,那么每秒采样的2H就能完整地重现通过这 个被滤波的信号。 个被滤波的信号。 尼奎斯特定理: 尼奎斯特定理:

传输控制

HDLC--高级数据链路控制协议 HDLC--高级数据链路控制协议 是面向位的协议;是使用位填充来保证数据 是面向位的协议;是使用位填充来保证数据 的透明性。

位

8 01111110

8 地址

8 控制

>=0 数据

16 校验和

8 01111110

面向位的协议的帧格式

传输控制

SLIP--串行线路 SLIP--串行线路 IP 它的目的是使用调制解调器通过电话线,把 SUN工作站连接到因特网上去。

常见CRC码

CRC-12: CRC-12: g(x)=x12+x11+x3+x2+X+1 CRC-16: CRC-16: g(x)=x16+x15+x2+1 CRC-CCITT: CRC-CCITT: g(x)=x16+x12+x5+1 CRC-32: CRC-32: g(x)=x32+x26+x23+x22+x16+x12+x11+x10+x8+x7+x5+x4 +x2+X+1 CRC-32用于许多局域网中。 CRC-32用于许多局域网中。 用于许多局域网中

模拟 模拟 -调制

调幅AM 调频FM 调相PM

模拟-数字 编码

脉冲振幅调制PAM:通过接收模拟信号,对它 进行采样 采样,然后根据采样结果产生一系列 采样 脉冲。(采样指每隔相等的时间间隔就测 量一次信号振幅。) 脉冲编码调制PCM:将脉冲振幅调制PAM所产 生的采样结果进行处理,将其完全数字化。 为实现这一目的,要首先对PAM的脉冲进行 量化。(量化是一种对采样结果赋予一个 特定范围内的整数值的方法。) PCM技术实际上由四个独立过程组成:脉冲振 幅调制PAM(采样 采样)、量化 量化、二进制编码 编码、 采样 量化 编码 数字-数字编码。 数字-数字编码

4、 差错控制

无论通信系统如何可靠,通信过程中都会出现差错, 其差错大致可发为两类:一类是由热噪声引起的 随机错误;另一类是由冲击噪声引起的突发错误。 如何发现和纠正信号的差错,主要方式有以下三 种: 检错码 海明码 循环冗余校验码 CRC

检错码

奇偶校验是最常用的检错方法,其原理是在7 奇偶校验是最常用的检错方法,其原理是在7单位的 是最常用的检错方法 ASCII代码后增加一位 使码字中‘ 代码后增加一位, ASCII代码后增加一位,使码字中‘1’的个数成奇 奇校验)或偶数(偶校验)。经过传输后, )。经过传输后 数(奇校验)或偶数(偶校验)。经过传输后,如 果其中一位出错, 果其中一位出错,则接收端按同样的规则就能发现 错误,这种方法简单实用, 错误,这种方法简单实用,但只能对付少量的随机 性错误。 性错误。

模拟数据编码1

ASK移辐键控法,小幅度为1,大幅度为0 0 1 0 1 0 1 0 1

模拟数据编码2

FSK移频键控法,高频为1,低频为0 0 1 0 1 0 1 0 1

模拟数据编码3

PSK移相键控法,正相为1,反相为0 0 1 0 1 0 1 0 1

数字-数字编码

单极性编码 极化编码 ※ 非归零编码(非归零电平编码、非归零反相编码) ※ 归零编码 ※ 双相位编码(曼彻斯特编码、差分曼彻斯特编码) 双极性编码 ※ 信号交替反转码AMI ※ 双极性8零替换编码 ※ 高密度双极性3零编码

主题四

通信基础

国家信息化工程师认证考试管理中心

2.1 主要知识点

1. 数据通讯理论基础 2. 编码和传输 3. 传输技术 4. 传输控制

5. 交换技术

6、PPP 7、网络设备简介 典型试题分析

1、数据通信理论基础

傅立叶分析:任何正常的周期为T的函数g(t) 傅立叶分析:任何正常的周期为T的函数g(t),都可以 g(t), 无限个)正弦和余弦函数合成。 由(无限个)正弦和余弦函数合成。

采用CRC校验时,发送方和接收方用同一个生成多项式g 采用CRC校验时,发送方和接收方用同一个生成多项式g(x),并且 CRC校验时 的首位和最后一位的系数必须为1 CRC的处理方法是 的处理方法是: g(x)的首位和最后一位的系数必须为1。CRC的处理方法是: 发送方以g x)去除 去除t 得到余数作为CRC校验码。校验时, CRC校验码 发送方以g(x)去除t(x),得到余数作为CRC校验码。校验时, 以计算的校正结果是否为0为据,判断数据帧是否出错。 以计算的校正结果是否为0为据,判断数据帧是否出错。多项 式乘除法运算过程与普通代数多项式的乘除法相同。 式乘除法运算过程与普通代数多项式的乘除法相同。多项式 的加减法运算以2为模,加减时不进,错位, 的加减法运算以2为模,加减时不进,错位,和逻辑异或运算 一致。 一致。 CRC校验可以100% CRC校验可以100%地检测出所有奇数个随机错误和长度小于等于 校验可以100 的阶数)的突发错误。所以CRC CRC的生成多项式的阶数 k(k为g(x)的阶数)的突发错误。所以CRC的生成多项式的阶数 越高,那么误判的概率就越小。 越高,那么误判的概率就越小。

海明码

海明距离是一个码字要变成另一个码字时必须改变的 海明距离是一个码字要变成另一个码字时必须改变的 最小位数。 最小位数。 海明码:用冗余数据位来检测和纠正代码差错。 海明码:用冗余数据位来检测和纠正代码差错。把所 有合法的码字尽量安排使得任一对码字之间的距离 最大。如果任意两个码字之间的海明距离是d 最大。如果任意两个码字之间的海明距离是d,则 所有少于等于d 位的错误都可以检查出来。 所有少于等于d-1位的错误都可以检查出来。所有 少于d/2位的错误都可以纠正。 d/2位的错误都可以纠正 少于d/2位的错误都可以纠正。对于m位的数据,要纠正单个错误,则海明码位数k 对于m位的数据,要纠正单个错误,则海明码位数k需 满足: 满足:

最大数据传输速率(b / s) = 2 H log2 V

例如:一个无噪声的3KHz信道不能以高于6000b/s 例如:一个无噪声的3KHz信道不能以高于6000b/s的速 信道不能以高于6000b/s的速 率传输二进制(二电平)信号。 率传输二进制(二电平)信号。

数据通信理论基础

香农公式:任何带宽为H Hz,信噪比为S/N的信道, 香农公式:任何带宽为H Hz,信噪比为S/N的信道,其 S/N的信道 最大数据传输速率为: 最大数据传输速率为:

同步控制

字符计数法 带字符填充的首尾界符法 带位填充的首尾标志法 物理层编码违例法