tcp抓包

tcpdump 抓包参数

tcpdump 抓包参数TCPDump抓包参数是网络工程师在进行网络数据包分析时经常使用的工具。

通过使用不同的参数,可以提取出特定的网络数据包,从而更好地了解网络通信过程中发生的问题。

本文将介绍一些常用的TCPDump抓包参数,并说明它们的作用和用法。

1. -i 参数:指定抓包的网络接口。

例如,使用命令“tcpdump -i eth0”可以抓取eth0接口上的网络数据包。

2. -c 参数:指定抓包的数据包数量。

例如,使用命令“tcpdump -c 100”可以抓取100个数据包后停止。

3. -n 参数:禁止将网络地址和端口号解析为名称。

使用该参数可以提高抓包效率,并且避免了DNS解析的开销。

4. -s 参数:指定抓取数据包的长度。

例如,使用命令“tcpdump -s 100”可以抓取每个数据包的前100个字节。

5. -w 参数:将抓取的数据包保存到文件中。

例如,使用命令“tcpdump -w capture.pcap”可以将抓取的数据包保存到名为capture.pcap的文件中。

6. -r 参数:从文件中读取数据包进行分析。

例如,使用命令“tcpdump -r capture.pc ap”可以分析名为capture.pcap的数据包文件。

7. -A 参数:以ASCII文本形式显示数据包的内容。

使用该参数可以方便地查看数据包中的具体信息。

8. -e 参数:显示数据包的以太网帧头部信息。

使用该参数可以查看源MAC地址和目的MAC地址等信息。

9. -v 参数:增加详细输出。

使用该参数可以获得更多关于数据包的信息,如IP头部信息和TCP头部信息等。

10. -X 参数:以十六进制和ASCII形式显示数据包的内容。

使用该参数可以同时查看数据包的二进制和可读形式。

11. -q 参数:静默模式。

使用该参数可以减少输出信息,只显示关键信息。

12. -tt 参数:显示时间戳。

使用该参数可以查看数据包抓取的时间。

13. -S 参数:显示绝对序号。

Linux命令高级技巧通过tcpdump命令进行网络抓包和分析

Linux命令高级技巧通过tcpdump命令进行网络抓包和分析Linux是一款广泛应用于服务器和嵌入式设备的操作系统,具有强大的功能和灵活性。

与其他操作系统相比,Linux提供了丰富的命令行工具,其中之一就是tcpdump命令。

tcpdump是一款用于抓取网络数据包并进行分析的强大工具,它可以帮助用户深入了解网络通信,解决网络故障和排查安全问题。

在本文中,我们将介绍如何使用tcpdump 命令进行网络抓包和分析。

一、什么是网络抓包?网络抓包是指在计算机网络中捕获和保存网络数据包的过程。

网络数据包是信息在网络中传输的基本单位,它包含了源IP地址、目标IP 地址、协议类型、端口号等重要信息。

通过抓包,我们可以观察和分析网络通信的行为,帮助我们了解网络设备之间的交互过程,诊断网络故障,以及排查安全问题。

二、tcpdump命令的基本用法tcpdump命令是一款基于命令行的工具,用于捕获和分析网络数据包。

下面是tcpdump命令的基本用法:```tcpdump [选项] [表达式]```其中,选项用于配置tcpdump的行为,表达式用于过滤需要捕获的数据包。

下面是一些常用的选项:- `-i`:指定要监听的网络接口。

- `-n`:禁用主机名解析,显示ip地址而非域名。

- `-X`:以16进制和ASCII码显示数据包内容。

- `-c`:指定捕获数据包的数量。

- `-s`:指定捕获数据包的最大长度。

例如,我们可以使用以下命令来捕获网络接口eth0上的前10个数据包,并以16进制和ASCII码显示数据包内容:```tcpdump -i eth0 -c 10 -X```三、tcpdump命令的高级用法除了基本用法外,tcpdump命令还提供了一些高级的用法,帮助用户更加灵活和精确地进行网络抓包和分析。

1. 根据协议过滤数据包tcpdump支持根据不同协议类型进行数据包的过滤。

常见的协议包括TCP、UDP、ICMP等。

tcpdump常用抓包命令

tcpdump常用抓包命令一、什么是tcpdumptcpdump是一款用于抓取网络数据包的功能强大的命令行工具。

它可以通过监听网络接口,捕获和分析传输过程中的数据包,对网络问题进行排查和故障分析。

二、安装tcpdump在大多数Linux发行版中,tcpdump已经默认安装。

如果您的系统没有预装tcpdump,可以通过以下命令进行安装:sudo apt-get install tcpdump # Debian/Ubuntusudo yum install tcpdump # CentOS/RHEL三、tcpdump的基本用法1. 抓取数据包使用tcpdump进行抓包非常简单,只需要在命令行中输入tcpdump命令即可开始捕获所有的数据包。

tcpdump2. 指定网络接口如果有多个网络接口可以选择,可以使用-i参数指定要监听的网络接口。

例如,要监听eth0接口的数据包,可以使用以下命令:tcpdump -i eth03. 保存捕获的数据包默认情况下,tcpdump会将捕获的数据包输出到标准输出。

如果需要将数据包保存到文件中,可以使用-w参数指定文件名。

例如,将数据包保存到capture.pcap文件中:tcpdump -w capture.pcap4. 显示捕获的数据包内容通过默认设置,tcpdump只会以十六进制格式显示捕获的数据包。

如果想要查看更多的信息,可以使用-A参数以ASCII格式显示数据包内容。

例如:tcpdump -A5. 显示源和目标IP地址如果只需要查看数据包的源和目标IP地址,而不关心其他详细内容,可以使用-n 参数。

例如:tcpdump -n四、高级用法1. 指定抓包数量默认情况下,tcpdump会一直抓包直到用户终止程序。

如果只需要抓取固定数量的数据包,可以使用-c参数指定要抓取的包数量。

例如,只抓取10个数据包:tcpdump -c 102. 使用过滤器tcpdump可以使用过滤器来指定要抓取的数据包的条件。

tcpdump使用方法

tcpdump使用方法一、什么是tcpdumptcpdump是一种在Linux和Unix操作系统上使用的网络抓包工具。

它可以捕获网络数据包并将其显示或保存到文件中,以供后续分析和诊断。

tcpdump可以用于调试网络问题、监视网络流量、分析网络协议等。

二、安装tcpdump1.在Ubuntu上安装tcpdump:sudo apt-get install tcpdump2.在CentOS上安装tcpdump:sudo yum install tcpdump三、基本用法1.捕获所有数据包:sudo tcpdump -i eth0-i选项指定要监听的接口,eth0为网卡接口名称。

2.捕获指定端口的数据包:sudo tcpdump -i eth0 port 80port选项指定要监听的端口号,80为HTTP服务默认端口号。

3.捕获指定IP地址的数据包:sudo tcpdump -i eth0 host 192.168.1.100host选项指定要监听的IP地址,192.168.1.100为目标IP地址。

4.捕获指定协议类型的数据包:sudo tcpdump -i eth0 icmpicmp为ICMP协议类型。

5.捕获指定源IP地址和目标IP地址之间的数据包:sudo tcpdump -i eth0 src 192.168.1.100 and dst 192.168.1.200 src选项指定源IP地址,dst选项指定目标IP地址。

6.保存抓包结果到文件:sudo tcpdump -i eth0 -w capture.pcap-w选项指定保存到文件的名称,capture.pcap为文件名。

7.读取保存的抓包结果:sudo tcpdump -r capture.pcap-r选项指定读取文件的名称,capture.pcap为文件名。

四、高级用法1.显示数据包详细信息:sudo tcpdump -i eth0 -v-v选项可以显示更详细的信息,如源地址、目标地址、协议类型等。

tcpdump抓包条件

tcpdump抓包条件摘要:1.tcpdump 简介2.tcpdump 抓包条件概述3.抓包条件具体解析3.1 源IP 地址过滤3.2 目标IP 地址过滤3.3 端口过滤3.4 协议类型过滤3.5 数据包大小过滤3.6 时间过滤3.7 其他高级过滤条件4.实例演示5.总结正文:【1.tcpdump 简介】tcpdump 是一个常用的网络数据包捕获和分析工具,它可以在Linux、Unix 等系统上运行。

通过使用tcpdump,用户可以监视网络流量,捕获并分析经过网络接口的数据包,帮助用户深入了解网络通信过程,排查网络问题。

【2.tcpdump 抓包条件概述】在使用tcpdump 进行抓包时,可以通过一系列条件来筛选出感兴趣的数据包。

这些条件可以分为不同的类别,如源IP 地址、目标IP 地址、端口、协议类型等。

下面将对这些抓包条件进行具体解析。

【3.抓包条件具体解析】【3.1 源IP 地址过滤】源IP 地址过滤是指捕获指定源IP 地址的数据包。

在tcpdump 中,可以使用“src”关键字来指定源IP 地址。

例如,要捕获源IP 地址为192.168.1.100 的数据包,可以使用以下命令:```tcpdump -i eth0 src 192.168.1.100```【3.2 目标IP 地址过滤】与源IP 地址过滤类似,目标IP 地址过滤是指捕获指定目标IP 地址的数据包。

在tcpdump 中,可以使用“dst”关键字来指定目标IP 地址。

例如,要捕获目标IP 地址为192.168.1.200 的数据包,可以使用以下命令:```tcpdump -i eth0 dst 192.168.1.200```【3.3 端口过滤】端口过滤是指捕获指定端口的数据包。

在tcpdump 中,可以使用“port”关键字来指定端口。

例如,要捕获端口为80 的数据包,可以使用以下命令:```tcpdump -i eth0 port 80```【3.4 协议类型过滤】协议类型过滤是指捕获指定协议类型的数据包。

tcpdump抓包命令使用

tcpdump抓包命令使⽤抓包⼯具使⽤1.作⽤:(1)捕获⽹络协议包(2)分析⽹络协议包2.分类:(1)命令⾏⼯具,如tcpdump(2)图像界⾯⼯具,wireshark3.tcpdump命令⾏⼯具的使⽤3.1格式:tcpdump [ -DenNqvX ] [ -c count ] [ -F file ] [ -i interface ] [ -r file ] [ -s snaplen ] [ -w file ] [ expression ]3.2选项分类抓包选项-c:指定要抓取的包数量-i interface:指定tcpdump需要监听的接⼝,-I 后⾯直接跟⽹卡名即可,如-I ens33-n:对地址以数字⽅式显式,否则显式为主机名-nn:除了-n的作⽤外,还把端⼝显⽰为数值输出选项-e:输出的每⾏中都将包括数据链路层头部信息,例如源MAC和⽬标MAC。

-q:快速打印输出。

即打印很少的协议相关信息,从⽽输出⾏都⽐较简短。

-X:输出包的头部数据,会以16进制和ASCII两种⽅式同时输出。

-XX:输出包的头部数据,会以16进制和ASCII两种⽅式同时输出,更详细。

-v:当分析和打印的时候,产⽣详细的输出。

-vv:产⽣⽐-v更详细的输出。

-vvv:产⽣⽐-vv更详细的输出其他功能选项-D:列出可⽤于抓包的接⼝-F:从⽂件中读取抓包的表达式-w:将抓包数据输出到⽂件中⽽不是标准输出,如-w node1.cap-r:从给定的数据包⽂件中读取数据。

如tcmdump -r node1.cap4.tcpdump的表达式tcpdump的表达式由⼀个或多个"单元"组成,每个单元⼀般包含ID的修饰符和⼀个ID(数字或名称)。

有三种修饰符:type:指定ID的类型。

可以给定的值有host/net/port/portrange。

例如"host foo","net 128.3","port 20","portrange 6000-6008"。

tcpdump抓包条件

tcpdump抓包条件tcpdump是一款强大的网络抓包工具,可用于捕获和分析网络数据包。

在使用tcpdump时,可以通过设置特定的条件来过滤和捕获感兴趣的数据包。

以下是一些常见的抓包条件:1. 捕获特定网络接口的数据包:使用-i选项可以指定抓取数据包的网络接口。

例如,如果希望捕获eth0接口上的数据包,可以使用以下命令:```tcpdump -i eth0```2. 指定源和目的IP地址:使用src和dst选项可以过滤来源或目的IP地址。

例如,如果希望只捕获来自10.0.0.1的数据包,可以使用以下命令:```tcpdump src 10.0.0.1```类似地,可以使用dst选项来指定目的IP地址。

3. 指定协议类型:使用proto选项可以过滤特定的协议类型。

例如,如果希望只捕获TCP协议的数据包,可以使用以下命令:```tcpdump proto TCP```4. 指定端口号:使用port选项可以过滤特定的端口号。

例如,如果希望只捕获目的端口号为80的数据包,可以使用以下命令:```tcpdump dst port 80```类似地,可以使用src port选项来指定源端口号。

5. 指定数据包长度:使用len选项可以过滤特定长度的数据包。

例如,如果希望只捕获长度大于100字节的数据包,可以使用以下命令:```tcpdump len greater 100```类似地,可以使用len less选项来指定长度小于某个值的数据包。

6. 使用逻辑运算符:可以使用逻辑运算符来组合多个过滤条件。

例如,如果希望捕获源IP地址为10.0.0.1并且目的端口号为80的数据包,可以使用以下命令:```tcpdump src 10.0.0.1 and dst port 80```7. 如何保存抓包数据:默认情况下,tcpdump将抓到的数据包输出到终端。

如果希望将数据包保存到文件中进行进一步分析,可以使用-w选项。

tcpdump抓包命令使用教程

tcpdump抓包命令使⽤教程⽬录tcpdump 是Linux系统下的⼀个强⼤的命令,可以将⽹络中传送的数据包完全截获下来提供分析。

它⽀持针对⽹络层、协议、主机、⽹络或端⼝的过滤,并提供and、or、not等逻辑语句来帮助你去掉⽆⽤的信息。

⼀、tcpdump 命令格式介绍⾸先我们对Linux系统下tcpdump命令格式进⾏⼀个介绍说明,在下⾯的使⽤教程中讲到tcpdump命令⽰例时,您就可以参考tcpdump命令参数说明进⾏学习。

1.1 语法tcpdump [ -AdDefIJKlLnNOpqRStuUvxX ] [ -B buffer_size ] [ -c count ][ -C file_size ] [ -G rotate_seconds ] [ -F file ][ -i interface ] [ -j tstamp_type ] [ -m module ] [ -M secret ][ -Q|-P in|out|inout ][ -r file ] [ -s snaplen ] [ -T type ] [ -w file ][ -W filecount ][ -E spi@ipaddr algo:secret,... ][ -y datalinktype ] [ -z postrotate-command ] [ -Z user ][ expression ]1.2 命令⾏参数介绍-A 以ASCII格式打印出所有分组,并将链路层的头最⼩化。

-c 在收到指定的数量的分组后,tcpdump就会停⽌。

-C 在将⼀个原始分组写⼊⽂件之前,检查⽂件当前的⼤⼩是否超过了参数file_size中指定的⼤⼩。

如果超过了指定⼤⼩,则关闭当前⽂件,然后在打开⼀个新的⽂件。

参数 file_size的单位是兆字节(是1,000,000字节,⽽不是1,048,576字节)。

-d 将匹配信息包的代码以⼈们能够理解的汇编格式给出。

linux常用抓包命令

linux常用抓包命令在Linux系统中,抓包是网络诊断和分析的常见操作。

以下是一些常用的Linux抓包命令:1. tcpdump:一款常用的网络抓包工具,可以捕获和显示网络数据包。

例如:`sudo tcpdump -i eth0`,其中`eth0`是网络接口。

2. wireshark:图形界面抓包工具,功能强大,可以以图形方式显示抓取的数据包。

可以使用命令`wireshark`或者`sudo wireshark`来启动。

3. tshark:Wireshark的命令行版本,可以在没有图形界面的情况下进行抓包分析。

例如:`tshark -i eth0`。

4. tcpflow:根据TCP连接抓取数据流,更方便分析通信内容。

例如:`sudo tcpflow -c -i eth0`。

5. ngrep:类似于grep的网络抓包工具,可以根据正则表达式搜索网络数据。

例如:`sudo ngrep -q 'GET|POST' port 80`。

6. dumpcap:Wireshark的命令行抓包工具,可以捕获数据包并保存为pcap文件。

例如:`sudo dumpcap -i eth0 -w capture.pcap`。

7. ss:显示当前网络套接字信息,可以用于查看网络连接状态。

例如:`ss -tuln`。

8. netstat:显示网络连接、路由、接口信息。

例如:`netstat -tuln`。

9. dstat:显示实时系统资源使用情况,包括网络流量。

例如:`dstat -n`。

10. iftop:实时监控网络流量,显示当前连接的带宽使用情况。

例如:`sudo iftop -i eth0`。

这些命令可以帮助您在Linux系统中抓包并分析网络数据,用于网络故障排除、安全审计等。

请注意,在使用这些命令时,需要有足够的权限,有些命令可能需要以超级用户权限(使用`sudo`)运行。

tcpdump抓包条件

tcpdump抓包条件

tcpdump抓包条件是指在使用tcpdump工具进行网络数据包捕获时,设置的一

些条件来过滤待捕获的数据包。

以下是tcpdump抓包条件的详细描述:

1. 源IP地址和目标IP地址:可以通过设置源IP地址和目标IP地址来筛选特

定的数据流量。

通过指定源IP地址,可以只捕获来自特定源地址的数据包;通过

指定目标IP地址,可以只捕获发送到特定目标地址的数据包。

2. 端口号:可以使用源端口号和目标端口号来捕获特定端口上的数据包。

例如,可以设置只捕获目标端口号为80的数据包,以查看HTTP流量。

3. 协议类型:可以使用协议类型来筛选特定协议的数据包。

常见的协议类型包

括TCP、UDP、ICMP等。

通过指定协议类型,可以只捕获符合条件的数据包。

4. 数据帧类型:可以根据数据帧类型来选择捕获的数据包。

常见的数据帧类型

包括以太网、无线局域网等。

通过设置数据帧类型,可以只捕获指定类型的数据包。

5. 数据包长度:可以通过设置数据包长度来筛选特定长度的数据包。

通过指定

一个具体的长度或者一个范围,可以只捕获符合条件的数据包。

6. 异常条件:可以设置一些异常条件来捕获特定类型的数据包。

例如,可以设

置捕获所有传输层出现错误的数据包。

通过使用上述条件,可以按照需要来捕获特定的网络数据包。

tcpdump工具提

供了灵活的条件设置功能,使用户可以精确地控制数据包捕获过程,便于网络分析和故障排查。

tcpdump常用抓包命令

tcpdump常用抓包命令TCPDump是一个基于命令行的抓包工具,它可以帮助网络管理员和安全专家捕获和分析数据包。

在网络故障排除、网络性能分析和网络安全检测等方面都有着广泛的应用。

本文将介绍TCPDump的常用抓包命令。

一、基本使用1.抓取指定网卡的数据包tcpdump -i eth0-i选项后面跟要抓取数据包的网卡名称,这里以eth0为例。

2.保存抓取到的数据包tcpdump -i eth0 -w capture.pcap-w选项后面跟要保存数据包的文件名,这里以capture.pcap为例。

3.读取已保存的数据包文件tcpdump -r capture.pcap-r选项后面跟要读取的数据包文件名,这里以capture.pcap为例。

二、过滤器使用1.根据IP地址过滤数据包tcpdump host 192.168.1.1host选项后面跟要过滤的IP地址,这里以192.168.1.1为例。

2.根据端口号过滤数据包tcpdump port 80port选项后面跟要过滤的端口号,这里以80为例。

3.根据协议类型过滤数据包tcpdump icmpicmp表示Internet控制报文协议。

4.组合使用多个条件进行过滤tcpdump host 192.168.1.1 and port 80and表示“与”的关系,即同时满足两个条件。

tcpdump host 192.168.1.1 or port 80or表示“或”的关系,即满足其中一个条件即可。

5.使用逻辑运算符进行复杂过滤tcpdump 'src net 192.168.1 and (dst net 10 or dst net 172)'这里使用了括号和逻辑运算符进行复杂的过滤,筛选出源IP地址为192.168.1开头,目的IP地址为10或172开头的数据包。

三、高级使用1.抓取指定数量的数据包tcpdump -c 100-c选项后面跟要抓取的数据包数量,这里以100为例。

TCP三次握手抓包及过程分析

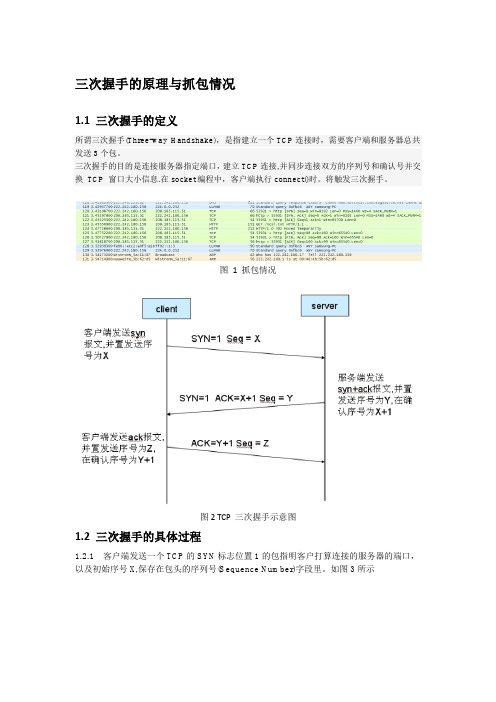

三次握手的原理与抓包情况1.1 三次握手的定义所谓三次握手(Three-way Handshake),是指建立一个TCP连接时,需要客户端和服务器总共发送3个包。

三次握手的目的是连接服务器指定端口,建立TCP连接,并同步连接双方的序列号和确认号并交换TCP 窗口大小信息.在socket编程中,客户端执行connect()时。

将触发三次握手。

图 1 抓包情况图2 TCP 三次握手示意图1.2 三次握手的具体过程1.2.1 客户端发送一个TCP的SYN标志位置1的包指明客户打算连接的服务器的端口,以及初始序号X,保存在包头的序列号(Sequence Number)字段里。

如图3所示图3 第一次握手情况1.2.2第二次握手:服务器发回确认包(ACK)应答。

即SYN标志位和ACK标志位均为1同时,将确认序号(Acknowledgement Number)设置为客户的I S N加1以.即X+1,图4所示。

图4 第二次握手情况1.2.3 第三次握手:客户端再次发送确认包(ACK) SYN标志位为0,ACK标志位为1.并且把服务器发来ACK的序号字段+1,放在确定字段中发送给对方.并且在数据段放写ISN的+1。

如图5所示图5 第三次握手情况思考点:2.1 为什么要进行三次握手三次握手的最主要目的是保证连接是双工的,可靠更多的是通过重传机制来保证的。

但是为什么一定要进行三次握手来保证连接是双工的呢,一次不行么?两次不行么?我们举一个现实生活中两个人进行语言沟通的例子来模拟三次握手。

第一次对话:老婆让甲出去打酱油,半路碰到一个朋友乙,甲问了一句:哥们你吃饭了么?结果乙带着耳机听歌呢,根本没听到,没反应。

甲心里想:跟你说话也没个音,不跟你说了,沟通失败。

说明乙接受不到甲传过来的信息的情况下沟通肯定是失败的。

如果乙听到了甲说的话,那么第一次对话成功,接下来进行第二次对话。

第二次对话:乙听到了甲说的话,但是他是老外,中文不好,不知道甲说的啥意思也不知道怎样回答,于是随便回答了一句学过的中文:我去厕所了。

tcpdump命令用法

tcpdump命令用法1. 什么是tcpdump命令tcpdump是一款非常强大的网络抓包工具,可以在Linux和UNIX系统上使用。

它能够捕获和分析网络数据包,提供了详细且全面的网络流量信息,对于网络调试和故障排除非常有帮助。

2. tcpdump的基本用法2.1 安装tcpdump在大部分Linux发行版上,tcpdump已经预装,可以直接使用。

如果没有安装,可以使用以下命令进行安装:sudo apt-get install tcpdump2.2 tcpdump的基本语法tcpdump [options] [filters]其中,options是可选参数,用来指定一些tcpdump的行为和输出格式;filters 是可选参数,用来过滤捕获的数据包。

2.3 常用选项参数以下是一些常用的选项参数:•-i: 指定网络接口,如-i eth0表示使用eth0接口进行抓包。

•-c: 指定抓包数量,如-c 10表示只抓取10个数据包。

•-n: 不解析IP地址和端口号,直接显示IP地址和端口号,提高抓包效率。

•-w: 将抓包结果保存到文件中,如-w capture.pcap。

•-r: 从文件中读取抓包结果进行分析,如-r capture.pcap。

2.4 过滤器的使用过滤器用来过滤捕获的数据包,可以根据协议、源地址、目的地址、端口号等进行筛选。

以下是一些常用的过滤器:•host: 根据IP地址过滤数据包,如host 192.168.1.1。

•port: 根据端口号过滤数据包,如port 80。

•src和dst: 根据源地址和目的地址过滤数据包,如src 192.168.1.1和dst 192.168.1.2。

•tcp和udp: 根据传输层协议过滤数据包,如tcp port 80和udp port 53。

3. tcpdump进阶用法3.1 显示详细的包信息使用-v选项可以显示更详细的包信息,包括源地址、目的地址、协议、TTL、序号等。

Wireshark抓包分析TCP协议

Wireshark抓包分析TCP协议之前一直听别人说Wireshark这个抓包软件,Leelom也跟我提过说面试的时候会问这些东西。

今天呢,参考别人的博文,结合抓包,将TCP/IP协议进行一些浅显的分析。

1. HTTP协议基本特征更加具体的说明需要重新写一篇博客来看。

参考基础认知TCP(Transmission Control Protocol,传输控制协议)是面向连接的、可靠的、基于字节流的在传输层上的通信协议。

这里想一下UDP,是无连接的、不可靠的(所以就像之前提到的一样,无连接的快节省时间,不用连接建立的时间)。

TCP/IP の 4层模型数据包封装情况TCP/IP分层结构跟OSI(Open System Interconnection)分7层不同。

如上面的图中,TCP/IP 协议下分为4层:应用层、传输层、网络层、数据链路层。

•应用层:向用户提供常用的应用程序。

比如电子邮件、文件传输、远程登录等。

TELNET 会话提供了基于字符的虚拟终端,FTP使用 FTP协议来提供网络内机器间的文件拷贝功能。

•传输层:传输层提供两台主机之间端到端的通信。

所谓的TCP/UDP协议就是跑在这一层。

•网络层:处理分组在网络中的活动。

可以理解为IP路由这些。

•链路层:链路层负责处理下层物理层的物理接口细节。

主要目的有: \ 1. 为上层IP模块接收和发送IP数据报 \ 2. 为ARP模块发送请求和完成接收 \ 3.为RARP模块。

层级功能图封装封装这个事情就好像寄快递一样。

之前上计网课那个张洪涛就是这么举例子的。

报文封装注意上图中的 appl 首部是说 application 层首部的意思。

按照上图一层层封装,直到经过以太网封装之后,就要通过网线或者其他的传输介质将此封装好的报文发送到另一端去。

另一端收到之后再一层层的把封装头剥离,最终拿到用户数据。

这里我们要明白一点就是上层对下层不负责,下层对上层隐身。

TCP/IP这里可以做这样的一个理解,就是TCP/IP协议是说二者协同一起工作。

tcp抓包Wireshark使用

tcp抓包Wireshark使用TCP抓包是网络管理员和分析师中常用的一种技术,用于捕获网络上的数据包并进行分析。

Wireshark是一个流行的开源网络协议分析工具,可以在多个平台上使用。

安装完成后,启动Wireshark。

打开Wireshark后,将弹出一个对话框,询问您要捕获哪个网络接口上的数据包。

在对话框的顶部,有一个下拉菜单列出可用的网络接口。

选择要进行抓包的网络接口。

如果您不确定应使用哪个接口,请选择默认接口。

在选择接口后,点击“Start”按钮开始抓包。

此时,Wireshark将开始捕获网络接口上的数据包。

实时捕获数据包后,Wireshark将在主窗口中显示捕获的数据包列表。

每个数据包的详细信息(如源和目的IP地址、源和目的端口等)将显示在列表中。

您可以通过单击列表中的数据包以查看其详细信息。

Wireshark提供了多个选项卡,用于查看和分析数据包的不同方面,如帧、协议、源和目的信息等。

除了捕获数据包外,Wireshark还提供了许多其他功能,如过滤数据包、统计和分析传输速率等。

为了更好地理解数据包的内容和流量,您可以使用Wireshark的过滤器功能。

过滤器允许您仅显示满足特定条件的数据包,从而减少对捕获到的大量数据包的处理。

要使用过滤器,请在Wireshark的过滤栏中键入特定的过滤条件,并按“Enter”键应用过滤器。

Wireshark将只显示满足过滤条件的数据包。

Wireshark还提供了许多高级功能,如统计和图形化分析网络流量、导出数据包等。

这些功能可以帮助您更好地理解网络中的通信模式和性能问题。

在分析和故障排除网络问题时,Wireshark往往是一项强大的工具。

它可以帮助您查看和分析数据包中的错误、重传、丢包等,以及识别与网络性能相关的问题。

总结一下,Wireshark是一个功能强大的网络协议分析工具,可用于捕获和分析网络中的数据包。

通过了解如何使用Wireshark来执行TCP抓包操作,您可以更好地了解和维护网络性能。

使用抓包软件抓取tcp三次协议的数据包

使用抓包软件抓取tcp三次协议的数据包篇一:TCP抓包分析TCP抓包分析一TCP格式源端口:数据发起者的端口号;目的端口:数据接收方的端口号;32bit序列号:标识当前数据段的唯一性;32bit的确认号:接收数据方返回给发送方的通知;TCP头部长度为20字节,若TCP头部的Options选项启用,则会增加首部长度,因此TCP是首部变长的传输层协议;Reserved、Reserved、Nonce、CWR、ECN-Echo:共6bit,保留待用。

URG:1bit紧急指针位,取值1代表这个数据是紧急数据需加速传递,取值0代表这是普通数据;ACK:1bit确认位,取值1代表这是一个确认的TCP包,取值0则不是确认包;PSH:1bit紧急位,取值1代表要求发送方马上发送该分段,而接收方尽快的将报文交给应用层,不做队列处理。

取值0阿迪表这是普通数据;RST:1bit重置位,当TCP收到一个不属于该主机的任何一个连接的数据,则向对方发一个复位包,此时该位取值为1,若取值为0代表这个数据包是传给自己的;SYN:1bit请求位,取值1代表这是一个TCP三次握手的建立连接的包,取值为0就代表是其他包;FIN:1bit完成位,取值1代表这是一个TCP断开连接的包,取值为0就代表是其他包;Window Size:16bit窗口大小,表示准备收到的每个TCP 数据的大小;Checksum:16bit的TCP头部校验,计算TCP头部,从而证明数据的有效性;Urgent Pointer:16bit紧急数据点,当功能bit中的URG 取值为1时有效;Options:TCP的头部最小20个字节。

如果这里有设置其他参数,会导致头部增大;Padding:当TCP头部小于20字节时会出现,不定长的空白填充字段,填充内容都是0,但是填充长度一定会是32的倍数;Data:被TCP封装进去的数据,包含应用层协议头部和用户发出的数据。

二数据截图1.第一个TCP报文:2.第二个TCP报文:3.第三个TCP报文:二分析上面截图的三个TCP报文段表示了TCP连接时的三次握手阶段。

TCP------抓包分析(seqack)

TCP------抓包分析(seqack)总结:1、ACK包可以和其他包合在⼀起,⽐如ACK包可以携带数据2、可以接收多个数据包后,⼀次性给⼀个应答,不⽤每个数据包⼀⼀对应给应答3、在通信过程中,通过接收到的包的ack值可以判断是否是上⼀个本机发送包的应答包(ack值与上⼀个本机发送包的seq有关),seq值和ack值的确定规则如下: 三次握⼿: 第⼀次握⼿(发送):seq为x(x为任意值),⽆视ack(因为是第⼀个包,不需要给其他包应答) 第⼆次握⼿(发送):seq为y(y为任意值),ack等于接收包seq+1(即x+1) 第三次握⼿(发送):seq等于上⼀个本机发送包seq+1(即x+1),也就是1,ack等于接收包seq+1(即y+1) 数据传输: 某主机发送的seq和ack是根据上⼀个接收包的seq、ack和len得到,具体为:seq=ack,ack=seq+len 提醒:如果某⼀主机连续发了4个包,后三个包的seq和ack和第⼀个包的⼀样 提醒:seq会单调增⼤ 特别:如果握⼿完第⼀个数据包是客户端发送,第⼀个数据包的seq和ack和第三次握⼿的⼀样 四次挥⼿: 如果是服务器发起的挥⼿,挥⼿前最后⼀个包是服务器发送: 如果是客户端发起的挥⼿,挥⼿前最后⼀个包是客户端发送: 第⼀次挥⼿(发送):seq为上⼀个本机发送包seq+len,ack为上⼀个本机发送包ack 第⼆个挥⼿(发送):seq为本次接收包ack,ack为本次接收包seq+1 第三次挥⼿(发送):和第⼆次挥⼿⼀样 第四次挥⼿(发送):seq为本次接收包ack,ack为本次接收包seq+1 如果是服务器发起的挥⼿,挥⼿前最后⼀个包是客户端发送: 如果是客户端发起的挥⼿,挥⼿前最后⼀个包是服务器发送: 第⼀次挥⼿(发送):seq为本次接收包ack,ack为本次接收包seq+len 第⼆个挥⼿(发送):seq为本次接收包ack,ack为本次接收包seq+1 第三次挥⼿(发送):和第⼆次挥⼿⼀样 第四次挥⼿(发送):seq为本次接收包ack,ack为本次接收包seq+1。

tcpdump linux 抓包 原理

tcpdump是一款在Linux系统上常用的网络抓包工具,它可以捕获网络数据包并将其显示或保存到文件中。

它的原理是通过监听网络接口,将接收到的数据包进行解析和分析。

具体来说,tcpdump使用libpcap库来访问网络接口,该库提供了一组函数来捕获和处理网络数据包。

当tcpdump启动时,它会打开指定的网络接口,并设置过滤规则来选择需要捕获的数据包。

然后,它会进入一个循环,不断地从网络接口读取数据包,并对其进行解析和处理。

tcpdump可以根据用户指定的过滤规则来选择需要捕获的数据包。

过滤规则可以基于源IP地址、目标IP地址、端口号、协议类型等条件进行过滤。

这样可以帮助用户只捕获感兴趣的数据包,减少不必要的数据量。

一旦tcpdump捕获到数据包,它会对数据包进行解析,并将解析结果显示在终端上或保存到文件中。

解析结果包括数据包的源IP地址、目标IP地址、端口号、协议类型、数据包长度等信息。

用户可以根据需要选择显示的信息。

总结起来,tcpdump的原理是通过监听网络接口,捕获数据包并解析其内容,然后将解析结果显示或保存到文件中。

它

可以帮助用户分析网络流量、排查网络问题等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

/data/local/tcpdump -p -vv -s 0 -w /sdcard/bbb.pcap

运用tcpdump软件来抓包,wireshark来看包,过滤包,保存包。前提手机已经root,c盘根目录下有tcpdump软件。

以下括号内为注释

adb push c:/tcpdump /data/local/tcpdump

adb pull /sdcard/datas.pcap d:/ datas.pcap(保存在电脑上d盘根目录下名为capture.pcap 的文件,具体目录和文件名可以自己修改。)

(c盘根目录下有tcpdump,放入手机SD卡 /data/local/目录下)

adb shell (进入adb命令模式)

#chmod 777 /data/local/tcpdump (获得执行tcpdump的权限)

adb shell (进入adb命令模式)

$ su (获得管理员权限)

/data/local/tcpdump -p -vv -s 0 -w /sdcard/move.pcap (开始执行抓包,并保存为名为capture.pcap 的文件,名字可以自己起,目录是在手机SD卡根目录下)

ctrl+c (停止抓包动作。)