HSRP(基于VLAN配置)

hsrp工作原理

hsrp工作原理HSRP(Hot Standby Router Protocol)是一种冗余路由器协议,用于提供网络设备的冗余和可靠性。

它的工作原理如下:1. HSRP定义了一个虚拟IP地址(Virtual IP Address),所有的冗余路由器共享该虚拟IP地址。

虚拟IP地址是网络中的一个互不连接的地址,用作默认网关。

客户端设备将其配置为默认网关,所有数据包都将通过虚拟IP地址转发。

2. 所有的冗余路由器形成一个组,其中一个被选为活动(Active)路由器,其余的为备份(Standby)路由器。

活动路由器负责转发所有从网络中发出的数据包,而备份路由器处于待命状态。

3. 活动路由器通过向组播地址发送Hello消息来维持与备份路由器之间的通信。

备份路由器检测到活动路由器故障后,将接收到的Hello消息中的优先级和预先配置的优先级进行比较。

如果备份路由器的优先级高于或等于活动路由器,则备份路由器将接管虚拟IP地址并成为活动路由器。

4. 如果备份路由器成为活动路由器,它将通过发送Gratuitous ARP消息来更新网络中的所有设备的ARP缓存。

这样,网络中的所有客户端设备将更新其ARP缓存并将数据包发送到新的活动路由器。

5. 一旦活动路由器恢复正常,它将发送Hello消息来通知备份路由器。

备份路由器收到Hello消息后,将放弃虚拟IP地址,并恢复到待命状态,等待下一次故障发生。

总结起来,HSRP基于虚拟IP地址和组播通信的方式实现冗余路由器的工作。

它通过监测活动路由器的状态,并在故障发生时自动切换到备份路由器,确保网络的连通性和可靠性。

HSRP&VRRP技术简介

HSRP 基础 — 抢占

HSRP 抢占: 使最高优先级的路由器立刻成为活动路由, 否则备份路由器必须等待hold time超时。 缺省HSRP抢占是使用的。 此时,以更高ip地址作为优先级相同时的衡 量标准。

HSRP 基础 — 接口跟踪

Internet

端口down

192.168.1.1 Standby Active Pri:105-10 Pri:105 Pri:95

HSRP 配置 — 可选配置

interface Ethernet0/0 ip address 192.168.1.2 255.255.255.0 half-duplex standby 10 ip 192.168.1.1 standby 10 timers 5 20 standby 10 priority 105 standby 10 preempt standby 10 authentication wiscom standby 10 track Ethernet0/1

192168.1.2

HSRP 基础 — 工作原理

Internet

HSRP: :

(Hot Standby Router Pproocol) )

一组路由器通过共享 一个IP和一个 和一个MAC地址, 地址, 一个 和一个 地址 使这些路由器作为一个虚 拟路由器,当主路由出现 拟路由器, 故障时, 故障时,备用路由器无缝 的接替工作。 的接替工作。

HSRP 基础 — 工作状态

Init 初始

Learn 学习 抢占 抢占 Active 活动

Listen 监听

Hello 包(备份,活动) 备份,活动) 等待hold time 等待

Standby 备份

Speak 发言

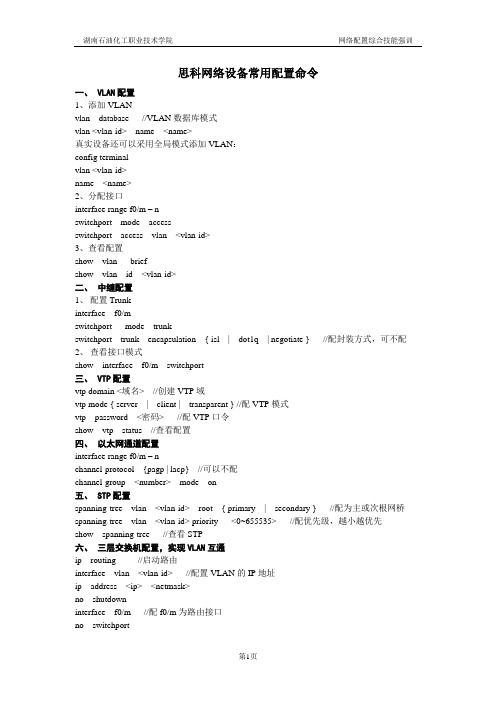

思科网络设备配置命令

思科网络设备常用配置命令一、VLAN配置1、添加VLANvlan database //VLAN数据库模式vlan <vlan-id> name <name>真实设备还可以采用全局模式添加VLAN:config terminalvlan <vlan-id>name <name>2、分配接口interface range f0/m – nswitchport mode accessswitchport access vlan <vlan-id>3、查看配置show vlan briefshow vlan id <vlan-id>二、中继配置1、配置Trunkinterface f0/mswitchport mode trunkswitchport trunk encapsulation { isl | dot1q | negotiate } //配封装方式,可不配2、查看接口模式show interface f0/m switchport三、VTP配置vtp domain <域名> //创建VTP域vtp mode { server | client | transparent } //配VTP模式vtp password <密码> //配VTP口令show vtp status //查看配置四、以太网通道配置interface range f0/m – nchannel-protocol {pagp | lacp} //可以不配channel-group <number> mode on五、STP配置spanning-tree vlan <vlan-id> root { primary | secondary } //配为主或次根网桥spanning-tree vlan <vlan-id> priority <0~655535> //配优先级,越小越优先show spanning-tree //查看STP六、三层交换机配置,实现VLAN互通ip routing //启动路由interface vlan <vlan-id> //配置VLAN的IP地址ip address <ip> <netmask>no shutdowninterface f0/m //配f0/m为路由接口no switchport七、静态路由与默认路由配置ip route <network> <netmask> <下一跳地址> //静态路由ip route 0.0.0.0 0.0.0.0 <下一跳地址> //默认路由八、单臂路由配置int f0/xno shutdown (模拟设备小凡用no switchport)int f0/x.1encapsulation dot1q <vlan-id>ip address <ip> <netmask>九、RIP协议配置router ripversion {1 | 2} //选择版本,默认为版本1no auto-summary //关闭路由汇总network <网络地址> //宣告网段redistribute ospf <ospf进程号> //重分发OSPF路由协议十、OSPF协议配置router ospf <进程号>network <网络地址> <反向掩码> area <区域号>redistribute rip //路由重分发十一、HSRP配置interface f0/mstandby <HSRP组号> ip <虚拟IP> //配为HSRP成员standby <HSRP组号> priority <0~255> //配优先级,高的为活跃路由器standby <HSRP组号> preempt //配占先权十二、访问控制列表1、标准ACLaccess-list <1~99> permit | deny <源地址> <反向掩码>interface f0/mip access-group <表号> {in | out }2、扩展ACLaccess-list <100~199> {permit | deny} <协议> <源地址> <反向掩码> <目的地址> <反向掩码> eq 端口3、命名ACLip access-list {standard| extend } <ACL表名>permit | deny <源地址> <反向掩码>{permit | deny} <协议> <源地址> <反向掩码> <目的地址> <反向掩码> eq 端口4、定时ACLtime-range <时间范围名称>periodic <星期X英文> hh:mm to <星期X英文> hh:mm //定义一个时间周期absolute [start hh:mm 日月年] [ end hh:mm 日月年] //定义绝对时间access-list <100~199> {permit | deny} <协议> <源地址> <反向掩码> <目的地址> <反向掩码> eq 端口time-range <时间范围名称> //配ACL时引入时间范围十三、网络地址转换1、静态NATip nat inside soure static <私有IP> <公有IP>interface f0/m //内部端口启用NATip nat insideinterface s1/n //外部端口启用NATip nat outside2、动态NATaccess-list <1~99> permit | deny <源地址> <反向掩码>ip nat pool <地址池名> <开始公有IP> <结束公有IP> netmask <掩码>ip nat inside soure list <ACL表号> pool <地址池名> [overload] //配地址复用加overload 十四、PPP认证1、PAP认证interface serial 0/0encapsulation pppip address <IP地址> <掩码>主认证方:username user_name password 0 pass_wordppp authentication pap被认证方:配置认证用户名和密码Router(config-if)# ppp pap sent-username user_name password 0 pass_word2、CHAP认证主认证方:配置认证用户名和密码Router(config)# username user_name password 0 pass_word启用CHAP认证Router(config-if)# ppp authentication chap配置认证用的用户名Router(config-if)# ppp chap hostname user_name被认证方:配置认证用户名和密码Router(config)# username user_name password 0 pass_word配置认证用的密码Router(config-if)# ppp chap password 0 pass_word优先使用username设置的密码;没有再用ppp chap设置的。

双机热备技术:CISCO的HSRP配置解析

spanning-tree mode pvst spanning-tree vlan 100 priority 8192 spanning-tree vlan 200 priority 4096

解 析 :第 一 步 ,先 将 生 成 树 模 式 设 置 成 pvst即 每 个 vlan生 成 一 个 树 模 式 , 以使 交 换 机 能 够 提 供 负 载 均 衡 的 功 能 ;第 二 步 ,指 定 交 换 机 转 发 的 优 先 值 , 该 值 越 大 优 先 级 别 越 高 ; 第 三 步 , 为 了 使 vlan100的 数 据 均 由核 心 交 换 机 1转 发 ,使 vlan200 的 数 据 均 由 核 心 交 换 机 2转 发 ,设 置 vlan1O0 的 优 先 值 大 于 vlan200的 优 先 值 。这 三 条 命 令 就 完 成 了 负 载 均 衡 设 置 。

维普资讯

妨 ~

骷 一

J鼍i删

肛 ~

11 应 用 技 术

2007年 11月 10 13第 11期

双机热备技术 :CISCo 的 HSRP配置解析

◆ 中国人 民银 行北 海市 中心 支行 颜 承林

“双 机 热 备 +负 载 均 衡 ”模 式 作 为 骨 干 网络 设 备 配 置 的 主 流 技 术 被 广 大 企 事 业 单 位 所 接 受 和 应 用 。 笔 者 结 合 自 己 的 实 际 经 验 。

HSRP协 议 实 质 就 是 赋 予 一 组 线 路 完 全 一 致 的 路 由 器 一 个 相 异 于 他 们 本 身 的 虚 拟 MAC地 址 和 虚 拟 IP地 址 ,每 个 路 由器 都 有 一 个 权 值 ,权 值 最 高 的 路 由 器 作 为 活 动 路 由 器 以 虚 拟 MAC地 址 和 虚 拟 IP地 址 进 行 数 据 转 发 ,其 他 的 路 由器 都 作 为 备 份 路 由 器 。 当 活 动 路 由 器 发 生 故 障 无 法 工 作 时 ,权 值 最 高 的 备 份 路 由 器 接 管 虚 拟 MAC 地 址 和 虚 拟 IP 地 址作 为 活动 路 由器 为局 域 网计 算 机用 户提 供无 缝 透 明 的 服 务 。

HSRP配置实例

HSRP配置实例1 HSRP协议原理产生背景随着Internet的日益普及,人们对网络的依赖性也越来越强。

这对网络的稳定性提出了更高的要求,人们自然想到了基于设备的备份结构,就像在服务器中为提高数据的安全性而采用双硬盘结构一样。

网络核心层设备是整个网络的心脏,如果设备发生致命性的故障,将导致本地网络的瘫痪,如果是骨干路由器,影响的范围将更大,所造成的损失也是难以估计的。

因此,对核心设备采用热备份是提高网络可靠性的必然选择。

在一个核心设备完全不能工作的情况下,它的全部功能便被系统中的另一个备份设备完全接管,直至出现问题的设备恢复正常,这就是热备份路由协议HSRP(Hot Standby Router Protocal)要解决的问题。

HSRP原理HSRP是Cisco公司制定的专有路由器备份协议,支持多台路由器形成热备而消除单台设备失效造成的网络中断。

实现HSRP的条件是系统中有2台以上的路由器组成一个“热备份组”,这个组形成一个虚拟路由器。

HSRP协议利用一个优先级(priority)方案来决定哪台配置了HSRP协议的路由器成为活跃路由器(active router)。

用户可以手动设置HSRP优先级的值。

如果一个路由器的优先级设置的比所有其他路由器的优先级高,则该路由器成为相应备份组的活跃路由器。

当在预先设定的一段时间(Hold Time)内,不能收到活跃路由器发送的hello消息时,优先级最高的备用路由器变为活跃路由器。

网络上的所有主机不感知路由器之间的报文交互。

其协议基本原理与VRRP类似,如下图所示。

图1-1 HSRP协议基本原理示意图基本概念备份组:组成虚拟路由器的一组设备,称为HSRP路由器;活跃路由器(active router):备份组中代表虚拟路由器转发数据包的路由器;备份路由器(standby router):备份组中第一备份路由器;Hello Time:设备发送Hello报文的时间间隔,如果未配置Hello Time值,则根据活跃路由器成功发送两个hello消息的时间间隔来确定,否则使用缺省值3秒;Hold Time:HSRP路由器在声明活跃路由器发生故障之前等待的时间,最少为Hello time 的3倍;备份优先级:路由器在HSRP备份组内的级别,缺省为100。

Cisco、H3C相关HSRP、VRRP的配置命令

Cisco/H3C相关HSRP/VRRP的配置命令一、网络拓扑结构图二、IP地址和VLan的规划SW1Vlan ID IP Address HSRP Address10 192.168.10.252 /24 192.168.10.25420 192.168.20.252 /24 192.168.20.25430 192.168.30.252 /24 192.168.30.25440 192.168.40.252 /24 192.168.40.25450 192.168.50.252 /2460 192.168.60.252 /24Vlan ID IP Address HSRP Address10 192.168.10.253 /24 192.168.10.25420 192.168.20. 253 /24 192.168.20.25430 192.168.30. 253 /24 192.168.30.25440 192.168.40. 253 /24 192.168.40.25450 192.168.50. 253 /2460 192.168.60. 253 /24HSRPBBR:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#host BBRBBR(config)#int f0/0BBR(config-if)#ip add 10.10.50.1 255.255.255.0BBR(config-if)#no shBBR(config-if)#int fBBR(config-if)#ip add 10.10.60.1 255.255.255.0BBR(config-if)#no shBBR(config-if)#exitBBR(config)#ip route 0.0.0.0 0.0.0.0 10.10.50.252BBR(config)#ip route 0.0.0.0 0.0.0.0 10.10.60.253BBR(config)#endBBR#SW1:Router>enRouter#conf tRouter(config)#host SW1SW1(config)#vlan 10SW1(config)#vlan 20SW1(config)#vlan 30SW1(config)#vlan 40SW1(config)#vlan 50SW1(config)#vlan 60SW1(config-vlan)#exitSW1(config)#vtp domain HSRPSW1(config)#vtp mode serverSW1(config)#int port-channel 1SW1(config-if)#switchport mode trunkSW1(config-if)#exitSW1(config)#int range f1/11 - 12SW1(config-if-range)#switchport mode trunkSW1(config-if-range)#switchport trunk allowed vlan allSW1(config-if-range)#channel-group 1 mode onSW1(config-if-range)#endSW1#conf tSW1(config)#int vlan 10SW1(config-if)#ip address 10.10.10.252 255.255.255.0SW1(config-if)#no shSW1(config-if)#standby 10 ip 10.10.10.254SW1(config-if)#standby 10 priority 120SW1(config-if)#standby 10 preemptSW1(config-if)#standby 10 track f0/0 50SW1(config-if)#exitSW1(config)#int vlan 20SW1(config-if)#ip add 10.10.20.252 255.255.255.0 SW1(config-if)#no shSW1(config-if)#standby 20 ip add 10.10.20.254 SW1(config-if)#standby 20 preemptSW1(config-if)#exitSW1(config)#int vlan 30SW1(config-if)#ip add 10.10.30.252 255.255.255.0 SW1(config-if)#no shSW1(config-if)#standby 30 ip 10.10.30.254SW1(config-if)#standby 30 priority 120SW1(config-if)#standby 30 preemptSW1(config-if)#standby 30 track f0/0 50SW1(config-if)#exitSW1(config)#int vlan 40SW1(config-if)#ip add 10.10.40.252 255.255.255.0 SW1(config-if)#no shSW1(config-if)#standby 40 ip 10.10.40.254SW1(config-if)#standby 40 preemptSW1(config-if)#endSW1(config)#int vlan 50SW1(config-if)#ip add 10.10.50.252 255.255.255.0 SW1(config-if)#int vlan 60SW1(config-if)#ip add 10.10.60.252 255.255.255.0 SW1(config-if)#no shSW1(config-if)#endSW1#SW1#conf tSW1(config)#int f1/10SW1(config-if)#switchport mode accessSW1(config-if)#switchport access vlan 50SW1(config-if)#exitSW1(config)#ip route 0.0.0.0 0.0.0.0 10.10.50.1 SW1(config)#endSW1#SW2:Router>enRouter#conf tRouter(config)#host SW2SW2(config)#vtp domain HSRPSW2(config)#vtp mode clientSW2(config)#int port-channel 1SW2(config-if)#switchport mode trunkSW2(config)#int range f1/11 - 12SW2(config-if-range)#switchport mode trunkSW2(config-if-range)#switchport trunk allowed vlan all SW2(config-if-range)#channel-group 1 mode onSW2(config-if-range)#endSW2#conf tSW2(config)#int vlan 10SW2(config-if)#ip add 10.10.10.253 255.255.255.0 SW2(config-if)#no shSW2(config-if)#standby 10 ip 10.10.10.254SW2(config-if)#standby 10 preemptSW2(config-if)#exitSW2(config)#int vlan 20SW2(config-if)#ip add 10.10.20.253 255.255.255.0 SW2(config-if)#no shSW2(config-if)#standby 20 ip 10.10.20.254SW2(config-if)#standby 20 priority 120SW2(config-if)#standby 20 preemptSW2(config-if)#standby 20 track f0/1 50SW2(config-if)#exitSW2(config)#int vlan 30SW2(config-if)#ip add 10.10.30.253 255.255.255.0 SW2(config-if)#no shSW2(config-if)#standby 30 preemptSW2(config-if)#exitSW2(config)#int vlan 40SW2(config-if)#ip add 10.10.40.253 255.255.255.0 SW2(config-if)#standby 40 ip 10.10.40.254SW2(config-if)#standby 40 priority 120SW2(config-if)#standby 40 preemptSW2(config-if)#standby 40 track f0/1 50SW2(config-if)#endSW2#conf tSW2(config)#int vlan 50SW2(config-if)#ip add 10.10.50.252 255.255.255.0 SW2(config-if)#no shSW2(config-if)#int vlan 60SW2(config-if)#ip add 10.10.60.253 255.255.255.0 SW2(config-if)#no shSW2(config-if)#endSW2#conf tSW2(config)#int f1/10SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 60SW2(config-if)#exitSW2(config)#ip route 0.0.0.0 0.0.0.0 10.10.60.1 SW2(config)#endSW2#VRRP SW1<SW1>sys[SW1]vlan 10[SW1-vlan10]vlan 20[SW1-vlan20]valn 50[SW1-vlan50]vlan 60[SW1-vlan60]int vlan 50[SW1-Vlan-interface50]ip add 192.168.50.1 24 [SW1-Vlan-interface50]int vlan 60[SW1-Vlan-interface60]ip add 192.168.60.1 24 [SW1-Vlan-interface60]quit[SW1]ip route-static 0.0.0.0 0.0.0.0 192.168.50.252 [SW1]ip route-static 0.0.0.0 0.0.0.0 192.168.60.253 [SW1]int e0/4/3[SW1-Ethernet0/4/3]port link-type access[SW1-Ethernet0/4/3]port access vlan 50[SW1-Ethernet0/4/3]int e0/4/2[SW1-Ethernet0/4/2]port link-type access[SW1-Ethernet0/4/2]port access vlan 60[SW1-Ethernet0/4/2]quit[SW1]SW2<SW2>sys[SW2]vlan 10[SW2-vlan10]vlan 20[SW2-vlan20]vlan 50[SW2-vlan50]vlan 60[SW2-vlan60]int e0/4/3[SW2-Ethernet0/4/3]port link-type trunk[SW2-Ethernet0/4/3]port trunk permit vlan all [SW2-Ethernet0/4/3]int vlan 10[SW2-Vlan-interface10]ip add 192.168.10.252 24[SW2-Vlan-interface10]int vlan 20[SW2-Vlan-interface20]ip add 192.168.20.252 24[SW2-Vlan-interface20]int vlan 50[SW2-Vlan-interface50]ip add 192.168.50.252 24[SW2-Vlan-interface50]quit[SW2]int vlan 10[SW2-Vlan-interface10]vrrp vrid 10 virtual-ip 192.168.10.254[SW2-Vlan-interface10]vrrp vrid 10 priority 120[SW2-Vlan-interface10]vrrp vrid 10 preempt-mode[SW2-Vlan-interface10]vrrp vrid 10 track interface Vlan-interface 50 reduced 50 [SW2-Vlan-interface10]int vlan 20[SW2-Vlan-interface20]vrrp vrid 20 virtual-ip 192.168.20.254[SW2-Vlan-interface20]vrrp vrid 20 preempt-mode[SW2-Vlan-interface20]int e0/4/2[SW2-Ethernet0/4/2]port link-type access[SW2-Ethernet0/4/2]port access vlan 50[SW2-Ethernet0/4/2]quit[SW2]ip route-static 0.0.0.0 0.0.0.0 192.168.50.1SW3<SW3>sys[SW3]int e0/4/4[SW3]vlan 10[SW3-vlan10]vlan 20[SW3-vlan20]vlan 50[SW3-vlan50]vlan 60[SW3-vlan60]int e0/4/3[SW3-Ethernet0/4/3]port link-type trunk[SW3-Ethernet0/4/3]port trunk permit vlan all[SW3-Ethernet0/4/3]int vlan 10[SW3-Vlan-interface10]ip add 192.168.10.253 24[SW3-Vlan-interface10]int vlan 20[SW3-Vlan-interface20]ip add 192.168.20.253 24[SW3-Vlan-interface20]int vlan 60[SW3-Vlan-interface60]ip add 192.168.60.253 24[SW3-Vlan-interface60]int vlan 10[SW3-Vlan-interface10]vrrp vrid 10 virtual-ip 192.168.10.254[SW3-Vlan-interface10]vrrp vrid 10 preempt-mode[SW3-Vlan-interface10] int vlan 20[SW3-Vlan-interface20]vrrp vrid 20 virtual-ip 192.168.20.254[SW3-Vlan-interface20]vrrp vrid 20 priority 120[SW3-Vlan-interface20]vrrp vrid 20 preempt-mode[SW3-Vlan-interface20]vrrp vrid 20 track interface Vlan-interface 60 reduced 50 [SW3-Vlan-interface20]int e0/4/2[SW3-Ethernet0/4/2]port link-type access[SW3-Ethernet0/4/2]port access vlan 60[SW3-Ethernet0/4/2]quit[SW3]ip route-static 0.0.0.0 0.0.0.0 192.168.60.1。

三层交换机配置HSRP步骤

4.配置路由接口

5.配置默认路由

6.配置STP负载均衡,SW1为vlan2根网桥,vlan3的辅助根网桥

7.配置HSRP热备份组,虚拟IP,优先级,占先权和端口跟踪

SW2-3L的配置:

1.创建vlan2 vlan3并配置vlan2 vlan3的IP地址为192.168.2.2 192.168.3.2

三层交换机配置HSRP步骤:

SW-2L的配置:

1.创建vlan2 vlan3 并划分接口

2.配置中继接口

3.配置STP的速端口和速链路

SW1-3L的配置:

1.创建vlan2 vlan3并配置vlan2 vlan3的IP地址为192.168.2.1 192.168.3.1

2.开启三层交换机路由功能ip routing

验证的时候别忘了关闭正确的接口和开启正确的接口,三层交换机跟路由器连接的链路上,路由端口和交换机的端口都要shutdown掉,如果只shut三层交换机的端口,路由端口还是开启的。

交换机上可以配置VTP协议来统一管理VLAN

2.开启三层交换机路由功能ip routing

3.添加封装方式并配置中继接口

4.配置路由接口

5.配置默认路由

6.配置STP负载均衡,SW2为vlan3根网桥,vlan2的辅助根网桥

7.配置HSRP热备份组,虚拟IP,优先级,占先权和端口跟踪

Байду номын сангаас

路由器配置:

1.接口IP和浮动路由

有延迟

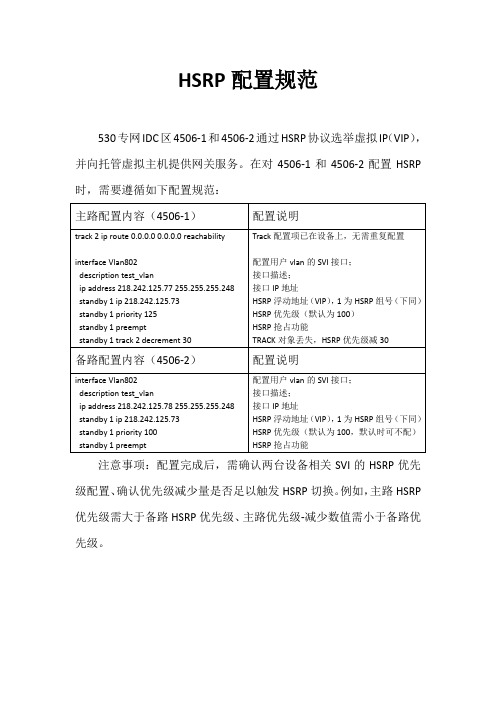

HSRP配置规范

配置用户vlan的SVI接口;

接口描述;

接口IP地址

HSRP浮动地址(VIP),1为HSRP组号(下同)

HSRP优先级(默认为100)

HSRP抢占功能

TRACK对象丢失,HSRP优先级减30

备路配置内容(4506-2)

配置说明

interface Vlan802

interface Vlan802

descriptiontest_vlan

ipaddress 218.242.125.77 255.255.255.248

standby 1ip218.242.125.73

standby 1 priority 125

standby 1 preempt

standby 1 track 2 decrement 30

descriptiontest_vlan

ipaddress 218.242.125.78 255.255.255.248

standby 1ip218.242.125.73

standby 1 priority 100

standby 1 preempt

配置用户vlan的SVI接口;

接口描述;

接口IP地址

HSRP配置规范

530专网IDC区4506-1和4506-2通过HSRP协议选举虚拟IP(VIP),并向托管虚拟主机提供网关服务。在对4506-1和4506-2配置HSRP时,需要遵循如下配置规范:

主路配置内容(4506-1)

配置说明

track 2iproute 0.0.0.001为HSRP组号(下同)

HSRP优先级(默认为100,默认时可不配)

HSRP抢占功能

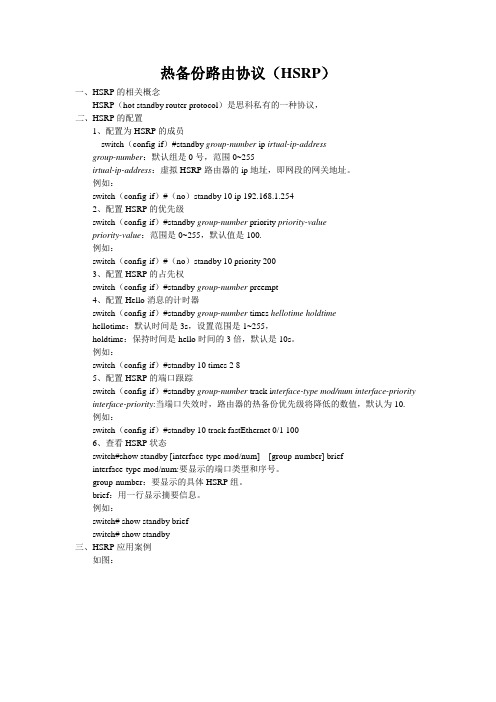

HSRP实验详解及案例

热备份路由协议(HSRP)一、HSRP的相关概念HSRP(hot standby router protocol)是思科私有的一种协议,二、HSRP的配置1、配置为HSRP的成员switch(config-if)#standby group-number ip irtual-ip-addressgroup-number:默认组是0号,范围0~255irtual-ip-address:虚拟HSRP路由器的ip地址,即网段的网关地址。

例如:switch(config-if)#(no)standby 10 ip 192.168.1.2542、配置HSRP的优先级switch(config-if)#standby group-number priority priority-valuepriority-value:范围是0~255,默认值是100.例如:switch(config-if)#(no)standby 10 priority 2003、配置HSRP的占先权switch(config-if)#standby group-number preempt4、配置Hello消息的计时器switch(config-if)#standby group-number times hellotime holdtimehellotime:默认时间是3s,设置范围是1~255,holdtime:保持时间是hello时间的3倍,默认是10s。

例如:switch(config-if)#standby 10 times 2 85、配置HSRP的端口跟踪switch(config-if)#standby group-number track i nterface-type mod/num interface-priority interface-priority:当端口失效时,路由器的热备份优先级将降低的数值,默认为10.例如:switch(config-if)#standby 10 track fastEthernet 0/1 1006、查看HSRP状态switch#show standby [interface-type mod/num] [group-number] briefinterface-type mod/num:要显示的端口类型和序号。

HSRP协议

HSRP协议首先,让我们来了解一下HSRP协议的基本原理。

HSRP协议是通过在网络中设置一个虚拟IP地址,将多台路由器组成一个组,其中一台路由器作为活动路由器,其他路由器作为备用路由器。

活动路由器负责转发数据流量,备用路由器则处于待命状态,一旦活动路由器出现故障,备用路由器会立即接管虚拟IP地址,从而实现网络的平滑切换,保证网络的连续性和可靠性。

其次,HSRP协议的工作原理是如何实现的呢?在HSRP协议中,活动路由器和备用路由器之间会周期性地发送Hello消息,以确认对方的存活状态。

如果备用路由器在一定时间内没有收到活动路由器的Hello消息,就会认为活动路由器出现故障,从而发起选举过程,选举出新的活动路由器。

这样就保证了在活动路由器发生故障时,备用路由器可以迅速接管虚拟IP地址,实现网络的高可用性。

另外,HSRP协议还有一些重要的参数和配置,需要我们在实际应用中进行合理的设置。

比如,我们可以通过配置优先级来指定活动路由器和备用路由器的角色,优先级高的路由器将成为活动路由器。

此外,还可以通过预留虚拟IP地址、设置Hello消息的发送间隔和超时时间等参数来进行灵活的配置,以适应不同网络环境和需求。

在实际应用中,HSRP协议可以有效地提高网络的可靠性和稳定性,特别是对于一些对网络连续性要求较高的场景,比如企业的核心交换机、数据中心的网络等。

通过合理配置HSRP协议,可以实现网络的快速故障恢复,减少网络中断时间,提高用户体验,保证业务的持续性运行。

总的来说,HSRP协议作为一种网络冗余协议,在提高网络可靠性和稳定性方面发挥着重要作用。

通过对HSRP协议的原理和应用进行深入理解和合理配置,可以帮助网络工程师更好地设计和维护网络,保证网络的高可用性和可靠性。

希望本文对HSRP协议的理解和应用有所帮助,谢谢阅读!。

HSRP配置总结

HSRP:配置步骤如下:1.选一个虚拟地址作为HSRP地址。

这个地址必须位于要运行HSRP的局域网所获得的地址空间之中。

通常把这个地址称为备用地址。

备份组中的每台路由器都必须都用如下命令定义同一个虚拟IP地址。

standby group_number ip a.b.c.d备份组号是一个唯一的号码,在以太网或FDDI上可以识别1到255个备份组,如果不指定组号,默认采用第0组。

如果在VLAN中继上配置HSRP,每个VLAN或以太子接口都必须在不同的备份组中。

2.确定主路由器,将该路由器的优先级至少设为101。

另外再用preempt命令使这台路由器参与主路由器的选择。

通过下面两条命令完成:standby group_number preemptstandby group_number priority 1-255-------参数preempt使得组中具有最高优先级的路由器成为主路由器。

-------参数priority为路由器分配一个优先级,默认情况下是100,优先级最高的路由器会成为主路由器,或成为活动路由器。

3.用下面的命令配置主路由器的跟踪,认证以及计时器进行配置-------standby group_number track interface_name [cost]-------在对某接口进行跟踪时,如果该接口停止工作,HSRP会把该接口的优先级减去10。

运用这条命令,HSRP 组可以根据接口的工作状态使路由器在主路由器和备份路由器之间切换。

默认的值10可以通过这条命令加以更改。

-------standby group_number authentication character_string-------这条命令可以创建认证信息以进行HSRP组操作,这样可是确保只有授权了的路由器才能进入HSRP组中。

这里的“character_string”字符串必须和HSRP组中所有的路由器项匹配。

思科交换机HSRP配置

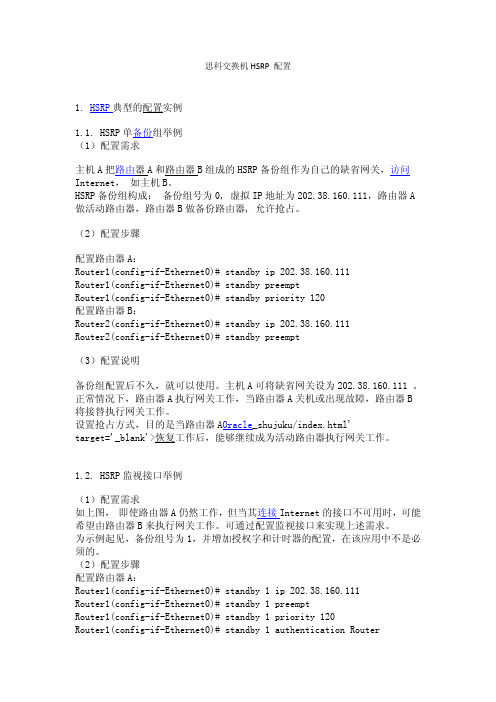

配置路由器 B: Router2(config-if-Ethernet0)# standby 1 ip 202.38.160.111 Router2(config-if-Ethernet0)# standby 1 preempt Router2(config-if-Ethernet0)# standby 1 authentication Router Router2(config-if-Ethernet0)# standby 1 timers 5 15

(3)配置说明 正常情况下,路由器 A 执行网关工作,当路由器 A 的接口 serial0 不可用时,路 由器 A 的优先级降低 30,低于路由器 B 优先级,路由器 B 将抢占成为活动路由 器执行网关工作。 当路由器 A 的接口 serial0 恢复工作后,路由器 A 能够继续成为活动路由器执行 网关工作。

思科交换机 HSRP 配置

1. HSRP 典型的配置实例

1.1. HSRP 单备份组举例 (1)配置需求

主机 A 把路由器 A 和路由器 B 组成的 HSRP 备份组作为自己的缺省网关,访问 Internet, 如主机 B。 HSRP 备份组构成: 备份组号为 0, 虚拟 IP 地址为 202.38.160.111,路由器 A 做活动路由器,路由器 B 做备份路由器, 允许抢占。

1.2. HSRP 监视接口举例

(1)配置需求 如上图, 即使路由器 A 仍然工作,但当其连接 Internet 的接口不可用时,可能 希望由路由器 B 来执行网关工作。可通过配置监视接口来实现上述需求。 为示例起见,备份组号为 1,并增加授权字和计时器的配置,在该应用中不是必 须的。 (2)配置步骤 配置路由器 A: Router1(config-if-Ethernet0)# standby 1 ip 202.38.160.111 Router1(config-if-Ethernet0)# standby 1 preempt Router1(config-if-Ethernet0)# standby 1 priority 120 Router1(config-if-Ethernet0)# standby 1 authentication Router

HSRP(热备份路由器协议)的详细介绍-电脑资料

HSRP(热备份路由器协议)的详细介绍-电脑资料HSRP:热备份路由器协议(HSRP:Hot Standby Router Protocol),是cisco平台一种特有的技术,是cisco的私有协议,。

Part I: FundamentalHSRP(Hot Standby Router Protocol):Cisco私有的第3层协议。

HSRP为IP网络提供网络冗余,确保用户流量能立即并透明地恢复网络边界设备或接入电路中的第一跳故障。

在LAN中,多个router组成一个HSRP组,其中一个router代表这个HSRP转发这个LAN中的数据流,其它所有router只发送HSRP hello来维持这种HSRP组关系。

一个HSRP组共享一个IP和一个MAC地址。

每个router可以加入多个组。

一个HSRP组由一台active router,一台standby router及other routers。

1>active router转发指向VIP的数据流,并发送HSRP hello包给所有其它HSRP组成员。

(最终处于active state)2>standby router不转发指向VIP的数据流,发送HSRP hello 包给所有其它HSRP组成员,并监控active router的状态。

(最终处于standby state)3>other routers不转发指向VIP的数据流,只监控HSRP hello 包,不发送。

它们执行普通router的工作,只转发目标为他们自己的分组,不转发目标为VIP的地址。

(最终处于listen state)Part II: HSRP Operation当standby router在一定时间内没有收到active router的hello 包时,它就认为active router出现故障了,并取代它的active router 的角色。

因为host设备使用VIP及VMAC来标识它们的网关设备,所有它们不会发现这种变更,也不会感觉到服务的中断。

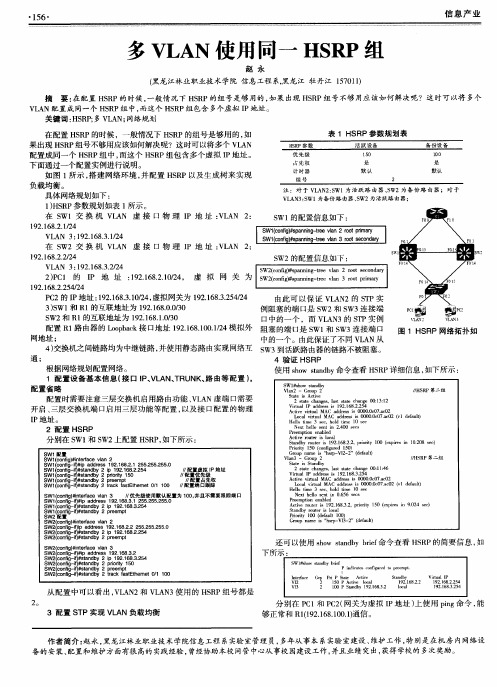

多VLAN使用同一HSRP组

分别在 S WI 和S W2上配置 H S R P , 如下所示 :

S W1 ( S Wl (

2. 1 68 . 2. 1 2 5 5. 25 5 . 2 5 5. 0

} }

i p 1 9 2・ 1 6

删

5 0 t y1

e em p t pr t r ack f a s l El h eme 10 / 1 1 00

3 ) S W1 和 R1 的互 联 地 址 为 1 9 2 . 1 6 8 . 0 . 0 / 3 0 S w2和 R1 的互 联 地 址 为 1 9 2 . 1 6 8 . 1 . 0 / 3 0

I P地 址 。 2配置 H S R P

P C 2的 I P地址 : 1 9 2 . 1 6 8 . 3 . 1 0 / 2 4 , 虚拟 网关为 1 9 2 . 1 6 8 . 3 . 2 5 4 / 2 4

1 9 2. 1 68 . 2- 2 54 l , 2 4

由此可 以保证 V L A N 2的 S T P实 例 阻 塞 的端 口是 S W2和 S W3连 接 端 E l 中的一个 ,而 V L A N 3的 S T P实例 配置 R1 路 由器 的 L o o p b a c k接 口地址 1 9 2 . 1 6 8 . 1 0 0 . 1 / 2 4模拟外 阻塞的端 口是 S W1 和S W3连接端 口 图1 HS R P 网络 拓 扑 如 网地 址 : 中的一个 。由此保证 了不同 V L A N从 4 ) 交换机之间链 路均 为中继链路 , 并使 用静态 路由实现 网络互 S W3到活跃路 由器 的链 路不被阻塞 。 通; 4验证 H SR P 根据 网络规划配置网络 。 使用 s h o w s t a n d b y 命令查看 H S R P详 细信息 , 如下所示 : 1配 置设 备基本信息( 接 口I P、 VL A N、 T RU N K、 路 由等配 置 ) 。 配 置 省 略 配置时需要注意三层交 换机启用路 由功能 、 V L A N虚端 口需 要 开启 、 三层交换机端 口启用 三层功能等配置 , 以及 接 口配置 的物 理

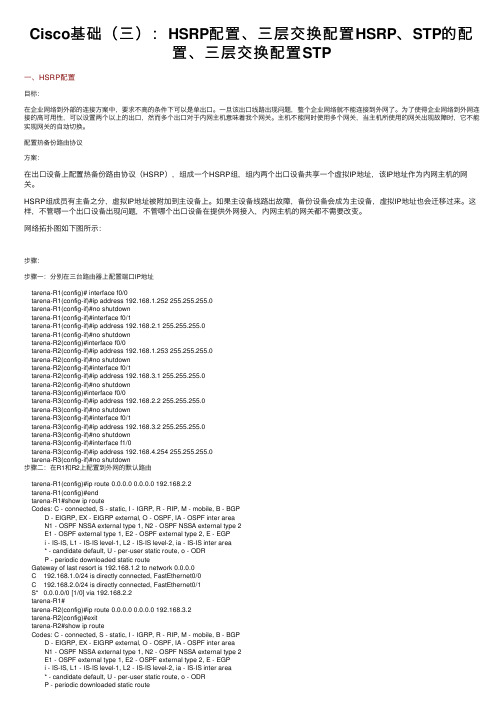

Cisco基础(三):HSRP配置、三层交换配置HSRP、STP的配置、三层交换配置STP

Cisco基础(三):HSRP配置、三层交换配置HSRP、STP的配置、三层交换配置STP⼀、HSRP配置⽬标:在企业⽹络到外部的连接⽅案中,要求不⾼的条件下可以是单出⼝。

⼀旦该出⼝线路出现问题,整个企业⽹络就不能连接到外⽹了。

为了使得企业⽹络到外⽹连接的⾼可⽤性,可以设置两个以上的出⼝,然⽽多个出⼝对于内⽹主机意味着我个⽹关。

主机不能同时使⽤多个⽹关,当主机所使⽤的⽹关出现故障时,它不能实现⽹关的⾃动切换。

配置热备份路由协议⽅案:在出⼝设备上配置热备份路由协议(HSRP),组成⼀个HSRP组,组内两个出⼝设备共享⼀个虚拟IP地址,该IP地址作为内⽹主机的⽹关。

HSRP组成员有主备之分,虚拟IP地址被附加到主设备上。

如果主设备线路出故障,备份设备会成为主设备,虚拟IP地址也会迁移过来。

这样,不管哪⼀个出⼝设备出现问题,不管哪个出⼝设备在提供外⽹接⼊,内⽹主机的⽹关都不需要改变。

⽹络拓扑图如下图所⽰:步骤:步骤⼀:分别在三台路由器上配置端⼝IP地址tarena-R1(config)# interface f0/0tarena-R1(config-if)#ip address 192.168.1.252 255.255.255.0tarena-R1(config-if)#no shutdowntarena-R1(config-if)#interface f0/1tarena-R1(config-if)#ip address 192.168.2.1 255.255.255.0tarena-R1(config-if)#no shutdowntarena-R2(config)#interface f0/0tarena-R2(config-if)#ip address 192.168.1.253 255.255.255.0tarena-R2(config-if)#no shutdowntarena-R2(config-if)#interface f0/1tarena-R2(config-if)#ip address 192.168.3.1 255.255.255.0tarena-R2(config-if)#no shutdowntarena-R3(config)#interface f0/0tarena-R3(config-if)#ip address 192.168.2.2 255.255.255.0tarena-R3(config-if)#no shutdowntarena-R3(config-if)#interface f0/1tarena-R3(config-if)#ip address 192.168.3.2 255.255.255.0tarena-R3(config-if)#no shutdowntarena-R3(config-if)#interface f1/0tarena-R3(config-if)#ip address 192.168.4.254 255.255.255.0tarena-R3(config-if)#no shutdown步骤⼆:在R1和R2上配置到外⽹的默认路由tarena-R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.2tarena-R1(config)#endtarena-R1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.1.2 to network 0.0.0.0C 192.168.1.0/24 is directly connected, FastEthernet0/0C 192.168.2.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.2.2tarena-R1#tarena-R2(config)#ip route 0.0.0.0 0.0.0.0 192.168.3.2tarena-R2(config)#exittarena-R2#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.2.2 to network 0.0.0.0C 192.168.1.0/24 is directly connected, FastEthernet0/0C 192.168.3.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.3.2步骤三:在R3上配置到企业内⽹的静态路由tarena-R3(config)#ip route 192.168.1.0 255.255.255.0 192.168.2.1tarena-R3(config)#ip route 192.168.1.0 255.255.255.0 192.168.3.1tarena-R3(config)#endtarena-R3#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setS 192.168.1.0/24 [1/0] via 192.168.2.1[1/0] via 192.168.3.1C 192.168.2.0/24 is directly connected, FastEthernet0/0C 192.168.3.0/24 is directly connected, FastEthernet0/1C 192.168.4.0/24 is directly connected, FastEthernet1/0tarena-R3#步骤四:在R1上配置HSRP,指定其优先级为200HSRP的默认优先级为100,路由器启动后,根据优先级决定谁可以成为活跃路由器,优先级⾼的将胜出。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

HSRP(简单配置)

ACL访问控制列表

HSRP(基于VLAN配置)

大型网络技术2010-03-09 15:38:49 阅读136 评论0 字号:大中小订阅

sw1#vlan database

sw1(vlan)#vlan 10 name HSRP10

VLAN 10 added:

Name: HSRP10

sw1(vlan)#vlan 20 name HSRP20

VLAN 20 added:

Name: HSRP20

sw1(vlan)#exit

APPLY completed.

Exiting....

sw1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

sw1(config)#interface rang f0/0 -1

sw1(config-if-range)#switchport mode trunk

*Mar 1 00:05:57.959: %DTP-5-TRUNKPORTON: Port Fa0/0-1 has become dot1q trunk

sw1(config-if-range)#no sh

sw1(config-if-range)#exit

sw1(config)#interface rang f0/2 -3

sw1(config-if-range)#switchport mode access

sw1(config-if-range)#no sh

sw1(config-if-range)#exit

sw1(config)#interface f0/3

sw1(config-if)#switchport access vlan 10

sw1(config-if)#interface f0/2

sw1(config-if)#switchport access vlan 20

sw1(config-if)#exit

r1(config)#interface f0/0

r1(config-if)#no sh

r1(config-if)#exit

r1(config)#interface f0/0.1

r1(config-subif)#encapsulation dot1Q 20

r1(config-subif)#ip add 192.168.1.254 255.255.255.0 r1(config-subif)#standby 20 ip 192.168.1.10

r1(config-subif)#standby 20 priority 120

r1(config-subif)#standby 20 preempt

r1(config-subif)#standby 20 track fastEthernet 1/0 20 r1(config-subif)#exit

r1(config)#interface f0/0.2

r1(config-subif)#encapsulation dot1Q 10

r1(config-subif)#ip add 10.1.1.254 255.255.255.0

r1(config-subif)#standby 10 ip 10.1.1.10

r1(config-subif)#standby 10 priority 110

r1(config-subif)#exit

r1(config)#interface f1/0

r1(config-if)#ip add 202.0.0.1 255.255.255.0

r1(config-if)#no sh

r1(config-if)#end

r2(config)#interface f0/0

r2(config-if)#no sh

r2(config-if)#exit

r2(config)#interface f0/0.1

r2(config-subif)#encapsulation dot1Q 20

r2(config-subif)#ip add 192.168.1.253 255.255.255.0 r2(config-subif)#standby 20 ip 192.168.1.10

r2(config-subif)#standby 20 priority 110

r2(config-subif)#interface f0/0.2

r2(config-subif)#encapsulation dot1Q 10

r2(config-subif)#ip add 10.1.1.253 255.255.255.0

r2(config-subif)#standby 10 ip 10.1.1.10

r2(config-subif)#standby 10 priority 120

r2(config-subif)#standby 10 preempt

r2(config-subif)#standby 10 track f1/0 20

r2(config-subif)#exit

r2(config)#interface f1/0

r2(config-if)#ip add 202.0.0.2 255.255.255.0

r2(config-if)#no sh

r2(config-if)#exit

r1#show standby br

P indicates configured to preempt.

|

Interface Grp Prio P State Active Standby Virtual IP Fa0/0.1 20 120 P Active local 192.168.1.253

192.168.1.10

Fa0/0.2 10 110 Standby 10.1.1.253 local 10.1.1.10 r2#show standby br

P indicates configured to preempt.

|

Interface Grp Prio P State Active Standby Virtual IP Fa0/0.1 20 110 Standby 192.168.1.254 local

192.168.1.10

Fa0/0.2 10 120 P Active local 10.1.1.254 10.1.1.10。