群晖系统完美修改root账号密码

Centos7重置root密码三种方法

Centos7/RHEL7 重置root密码的三种方式:1.光盘救援模式2.Grub2内核参数:init=/bin/sh3.Grub2 内核参数:rd.breakNotes: Grub2 添加内核参数时候,将rhgb、quiet两参数去掉,避免看不到输出的信息。

方法一:BIOS-光盘引导-resuce mode //centos7 中的resuce mode已经改到troubleshooting中了。

# chroot /mnt/sysimage# echo “password” | passwd --stdin root //stdin 前面是英文状态的两个“-”Notes: 或者用passwd 交互修改。

个人感觉管道更加快速,推荐。

# exit //退出chroot模式# reboot方法二:引导界面-按”e”-编辑vmlinuz所在的项添加rw init=/bin/sh //这里添加了rw读写参数,下面的mount就免去。

按提示“ctrl+x”,启动系统# mount –o remount,rw /# echo “password” | passwd –stdin root# touch /.autorelabel //如果系统开启了selinux,则必须执行此命令,不然系统不能正常启动。

Selinux会重新对系统文件进行重新标记,这个过程会花费比较多时间,完成后会进入系统。

# exec /sbin/init (正常启动) or exec /sbin/reboot (重启)方法三:引导界面-按“e”-编辑vmlinuz所在的项添加rw rd.break //这里添加了rw参数,下面的mount就不需要执行按”ctrl+x“,启动系统# mount –o remount,rw /sysroot# chroot /sysroot# echo “password” | passwd –stdin root# touch /.autorelabel //touch后面有空格试验过/和.autorelabel之间有没有空格都是一样的。

HPUX的root密码设置和修改

修改HPUX的root账号密码如果完全忘了root账户的密码,如何进行重置?如何解决密码的有效期修改,甚至是永不过期?我针对HPUX系统,做了一番试验,集网上各种方法所长,现已取得成功,较好解决了这一问题。

交流如下:一、重置root账号的密码(可以完全忘了老密码)使用串口连接电脑,重起服务器,自检完成后,会出现这一行:“To discontinue, press any key in 10 seconds ”这时按任意键,系统会中止启动,进入Main Menu.键入“bo ”,回车。

系统询问“Interact with IPL (Y or N?)?”,输入“y”。

在提示符ISL> 后,输入“hpux - is ”, 系统进入单用户状态。

在#号提示符下键入“passwd ”, 然后输入新的密码。

这一步有时会要求输入老密码。

如果提示要root的老密码,说明系统启用了信任机制,在重置root密码前,先要取消信任机制,执行以下即可:在#号提示符下键入“mount /usr”(网上资料都没有这一步,但这是必须的)在#号提示符下键入“/etc/tsconvert –r”在#号提示符下再次键入“passwd ”, 此时,不再需要老的密码了,然后输入新的密码,需要输入两次确认。

最后键入“reboot ”或“init 3 ”, 重启恢复系统正常运行。

在#号提示符下键入“/etc/tsconvert ”可以启用信任机制。

二、关于密码的有效期问题可使用sam工具进行修改:在#号提示符下键入“sam”进入sam工具菜单界面选择“Auditing and Security”页,再选择“System Security Policies”页,可设置应用于本系统上所有用户的密码策略,然后选择“Password Aging Policies”页,可以逐项修改,或者简单地将“password aging”的状态选为disable,就永不过期了。

Linux上使用光盘修改root密码

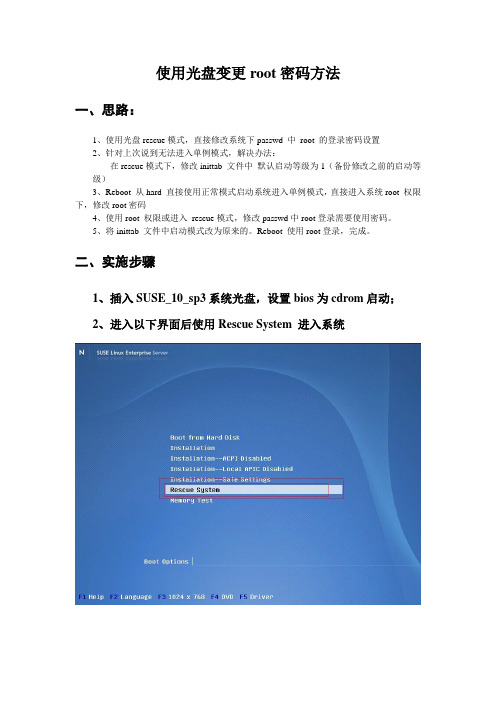

使用光盘变更root密码方法一、思路:1、使用光盘rescue模式,直接修改系统下passwd 中root 的登录密码设置2、针对上次说到无法进入单例模式,解决办法:在rescue模式下,修改inittab 文件中默认启动等级为1(备份修改之前的启动等级)3、Reboot 从hard 直接使用正常模式启动系统进入单例模式,直接进入系统root 权限下,修改root密码4、使用root 权限或进入rescue模式,修改passwd中root登录需要使用密码。

5、将inittab 文件中启动模式改为原来的。

Reboot 使用root登录,完成。

二、实施步骤1、插入SUSE_10_sp3系统光盘,设置bios为cdrom启动;2、进入以下界面后使用Rescue System 进入系统3、使用root 进入rescue模式4、查找原来系统对应的分区(带“*”的分区),并进行挂载5、修改root登录免密钥认证挂载后,cd /mnt/etc/; vi passwd 修改root 行,如下图删除“x”;保存退出后,确认修改成功。

6、修改启动模式:vi inittab记住原有启动模式id后,修改initdefault 为1;保存退出后,再次确认是否修改成功。

7、reboot,从硬盘使用默认选项启动系统直接按Enter 使用root进入系统,如下进入系统后,使用passwd 或passwd root 修改root密码。

修改完成后,cd /etcvi passwd 修改root 启动时使用密钥认证。

vi inittab 改为原来启动等级。

8、Reboot 系统,如下使用修改后的密码进入系统。

群晖权限设置

群晖权限设置群晖是一个非常强大的家庭媒体服务器,可以支持多种媒体文件的存储、播放和共享。

权限设置是群晖系统中的一个非常重要的功能,能够帮助用户管理文件和文件夹的访问权限,以保证数据的安全性和保密性。

在本文中,我们将为您介绍一些群晖权限设置的内容,让您更好地了解在群晖系统中如何进行权限设置。

在群晖系统中进行权限设置有几种方法,其中最常用的是使用“文件夹权限”和“用户权限”两种方式。

在这两种方式中,用户可以通过设置“访问权限”、“读取权限”和“写入权限”等参数来对文件、文件夹和用户进行权限管理。

在文件夹权限设置中,可以设置的权限包括“访问权限”、“读取权限”、“写入权限”和“特殊权限”等,这些权限可以帮助用户控制不同用户在文件夹中的访问和操作权限。

“访问权限”是指用户是否能够访问该文件夹,可以设置为“全部禁止访问”、“指定用户可访问”或“所有用户可访问”。

“读取权限”指的是用户在该文件夹中是否能够进行读取操作。

可以设置为“全部禁止读取”、“指定用户可读取”或“所有用户可读取”。

“写入权限”指的是用户在该文件夹中是否能够进行写入操作。

可以设置为“全部禁止写入”、“指定用户可写入”或“所有用户可写入”。

除了这些基本权限外,“特殊权限”还可以帮助用户进行更加细致的权限管理。

比如,用户可以设置只读、可执行、删除或重命名等特殊权限。

在用户权限设置中,可以设置的权限包括“用户账号访问权限”、“用户账号读取权限”和“用户账号写入权限”等。

这些权限可以帮助管理员对不同的用户进行更加细致的权限管理。

同时,群晖系统还支持访客账号的权限管理,让访客能够以只读的方式访问文件夹,防止访客对数据产生意外修改。

除了文件夹权限和用户权限之外,在群晖系统中还可以设置共享权限,例如在网络中共享某个文件或文件夹。

在设置共享权限时,可以设置不同的访问类型,包括“无需密码访问”、“需密码访问”和“仅限指定用户访问”等。

总之,群晖权限设置是一个非常重要的功能,可以帮助用户保护数据的安全性和保密性。

Linux、Unix系统重置root密码

Linux、Unix重置root用户密码目录Solaris 10 重置root密码 (2)Linux(redhat)重置root密码 (2)FreeBSD重置root密码 (6)Solaris 10 重置root密码1.在ok状态下,光盘启动单用户模式: boot cdrom -s2.mount /etc所在的文件系统到一个指定的目录:mount/dev/dsk/c1t0d0s0 /a3.修改终端类型:TERM=vt100 export TERM4.编辑shadow文件删除密码: vi /a/etc/shadow5.重启动,这时登录系统已经不需要密码:reboot6.修改密码:passwd rootLinux(redhat)重置root密码1.进入grub启动界面,按e,2.光标指到kernel一行,按e,3. 将中的rhgb quiet 替换成single,如下图所示,4.回车,回车后如下图所示5.光标还是在kernel行按b,进入单用户模式,执行passwd,如下图6.重置完密码后执行init 6,即可新密码登录系统。

FreeBSD重置root密码FreeBSD 4.x 或之前的版本在系统启动所示以下信息时按spacebarHit [Enter] to boot immediately, or any other key for command prompt. Booting [kernel] in 10 seconds...接着在所示以下信息时输入boot -sType '?' for a list of commands, or 'help' for more detailed help.ok按Enter 后系统会进行至所示以下信息Enter full pathname of shell or RETURN for /bin/sh:再按Enter 进入单用户模式,所示#挂载档案系统,输入# fsck -p \\文件档案检查# mount -u /\\挂载# mount -t ufs –a\\挂载所有文件档案更改密码# passwd\\更改密码New password:_****Retype new password:*****_passwd: updating the database...passwd: done# exitFreeBSD 5 或之后版本.在系统启动所示以下界面时选择4按Enter 进入单用户模式系统会进行至所示以下信息Enter full pathname of shell or RETURN for /bin/sh:再按Enter 进入单用户所示#挂载档案系统,# fsck -p \\文件档案检查# mount -u /\\挂载# mount -t ufs –a\\挂载所有文件档案更改密码# passwd\\更改密码New password:_Retype new password:_passwd: updating the database...passwd: done # exit。

群晖系统完美修改root账号密码

群晖系统完美修改root账号密码

⼯具/原料

群晖NAS (DSM6.0以上版本)

PUTTY软件

⽅法/步骤

1

进⼊putty后开始修改操作,先切换到英⽂输⼊法。

192.168.2.10为我的NAS地址,(请填写你要修改的NAS地址)链接类型选择SSH,点击“open”

2

输⼊admin账户的账号和密码后按Enter键

3

确定出现绿⾊字体的admin@xxx(XXX应该显⽰你设置的主机⽤户名)(ainrt为我的nas主机⽤户名)

4

然后输⼊ "sudo su -"

(注意u和-之间有⼀个空格)

5

再次输⼊admin密码就会出现绿⾊字体root@xxx。

(XXX应该显⽰你设置的主机⽤户名)

synouser --setpw root xxx

(xxx是你打算要修改的root的密码建议修改成和admin账户⼀样,注意--前有⼀个空格),按⼀下Enter键出现绿⾊字体的root@xxx,这样就成功了。

之后你可以进winscp ⽤root户名和你刚修改的密码登陆了。

之后的权限修改操作都⽤winscp这个软件。

群晖NAS教程-获取root密码

一、控制面板—-终端机和SNMP里,开启SSH功能。

二、登陆群晖的SSH,用系统默认用户登陆,我这里是admin,所以我输入以下命令,admin 和IP地址修改为你的**************.10.172三、登陆后输入以下命令切换至root账号,这时还需在输入一次你的群晖登陆密码sudo -i四、输入以下命令进入到ssh的目录cd /etc/ssh五、给sshd_config赋予755的权限chmod 755 sshd_config六、修改config配置文件内容输入vi /etc/ssh/sshd_config点击“i”键进入编辑模式,找到#PermitRootLogin prohibit password更改为,注意前面的“#”号不要PermitRootLogin yes按“esc”键退出编辑模式,输入“:wq”保存七、重启群晖Reboot八、重启完成再次以系统默认账户登录群晖SSH,我这里是admin,所以我输入以下命令,admin和IP地址修改为你的**************.10.172九、再次输入以下命令切换至root账号,这时还需在输入一次你的群晖登陆密码sudo -i十、输入下面命令修改root默认密码,vee改为你要设置的密码,回车没有任何提示即可synouser --setpw root xxx十一、这时再从新以root权限就可以登陆到ssh了,ip记得改为你群晖的ip哦。

*************.10.172转载原创文章请注明,转载自: Vedio Talk - 群晖| 6.2最新获取root权限设置root密码方法(https:///archives/2211)。

修改root密码的几种方法

修改root密码的几种方法在Linux系统中,root账户是系统管理员的账户,具有最高的权限。

因此,为了保证系统安全,我们需要经常更改root账户的密码。

以下是几种修改root密码的方法:1. 使用passwd命令修改密码passwd命令是Linux系统中用来修改用户密码的命令,其中root账户也不例外。

使用该命令修改root密码,只需在终端输入以下命令即可:sudo passwd root输入上述命令后,终端会提示输入新的密码,然后再次确认新密码即可修改root密码了。

2. 使用用户管理工具修改密码用户管理工具是一种图形化管理工具,可以轻松地修改root密码。

用户管理工具通常可以在Linux的桌面图形化界面中找到,如GNOME和KDE等界面。

在GNOME和KDE界面中,打开用户管理工具后,选择root账户,然后点击修改密码选项。

用户管理工具会要求输入新密码并确认,然后就可以成功修改root密码了。

3. 使用Live CD修改密码如果您忘记了root密码,或者无法通过sudo命令来修改密码,使用Live CD也是一种可行的方案。

Live CD是一种可以在计算机上运行的操作系统,您只需将Live CD放入CD驱动器中并启动计算机,就可以使用Live CD的工具来修改密码。

使用Live CD修改root密码,首先需要启动计算机,并从Live CD中加载操作系统。

然后,在Live CD界面中打开终端,输入以下命令:sudo chroot /mnt其中,/mnt是您的Linux根目录所在的位置。

在执行上述命令后,终端会将根目录设为/mnt目录,然后您就可以使用passwd命令来修改root密码。

以上是几种修改root密码的方法,每种方法都有其独特的优劣点。

为了保证系统安全,建议经常改变root密码,并避免使用弱密码。

f5修改root密码

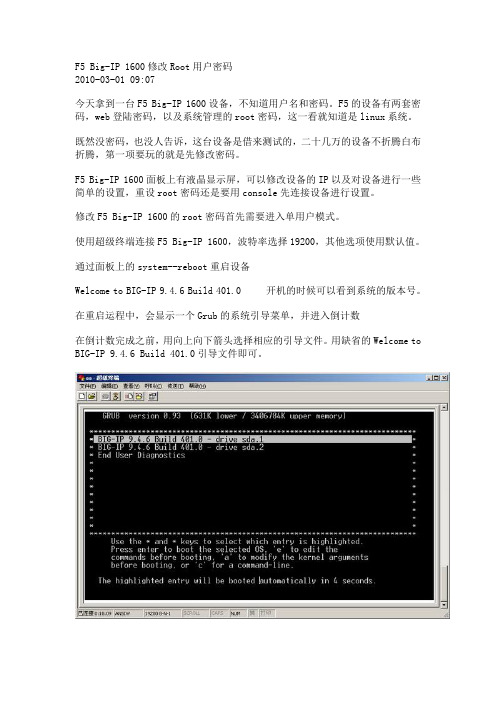

F5 Big-IP 1600修改Root用户密码2010-03-01 09:07今天拿到一台F5 Big-IP 1600设备,不知道用户名和密码。

F5的设备有两套密码,web登陆密码,以及系统管理的root密码,这一看就知道是linux系统。

既然没密码,也没人告诉,这台设备是借来测试的,二十几万的设备不折腾白布折腾,第一项要玩的就是先修改密码。

F5 Big-IP 1600面板上有液晶显示屏,可以修改设备的IP以及对设备进行一些简单的设置,重设root密码还是要用console先连接设备进行设置。

修改F5 Big-IP 1600的root密码首先需要进入单用户模式。

使用超级终端连接F5 Big-IP 1600,波特率选择19200,其他选项使用默认值。

通过面板上的system--reboot重启设备Welcome to BIG-IP 9.4.6 Build 401.0 开机的时候可以看到系统的版本号。

在重启运程中,会显示一个Grub的系统引导菜单,并进入倒计数在倒计数完成之前,用向上向下箭头选择相应的引导文件。

用缺省的Welcome to BIG-IP 9.4.6 Build 401.0引导文件即可。

按E键进入引导选项编辑界面。

定位到kernel (hd0,1)/boot/1/vmlinuz的那一行,按E键进入引导选项编辑界面。

在platform=mercury quiet 的末尾加上single (single前应有一个空格).按回车键退出编辑界面。

按b继续引导过程这样就进入了单用户模式了,接下来基本就是linux的命令了。

输入 passwd root 命令修改root密码接着输入新的root密码,再确认一下就完成修改密码的任务了。

reboot重启设备,正常启动后你的root新密码就生效了。

Linux下如何修改root密码以及找回root密码

Linux下如何修改root密码以及找回root密码Linux下修改root密码⽅法以root⾝份登陆,执⾏:passwd ⽤户名然后根据提⽰,输⼊新密码,再次输⼊新密码,系统会提⽰成功修改密码。

具体⽰例如下:[root@www ~]# passwd rootChanging password for user root.New UNIX password:BAD PASSWORD: it is based on a dictionary wordRetype new UNIX password:passwd: all authentication tokens updated successfully.Linux下添加新⽤户的命令useradd ⽤户名Linux下root密码找回⽅法Linux的root享有⾄⾼⽆上的权⼒,⼀旦root密码忘记或者被盗,是⼀件⾮常头痛的事情,那么怎么样才能找回root的密码呢?本⼈把其总结如下:(⼀)Linux 系统密码破解1. 在grub选项菜单按e进⼊编辑模式2. 编辑kernel那⾏ /init 1 (或/single)3. 按B重启4. 进⼊后执⾏下列命令root@#passwd root (配置root的密码)Enter new unix password:输⼊新的密码root@#init 6(⼆)Debian linux 系统密码破解1. 在grub选项菜单’Debian GNU/Linux,…(recovery mode)’,按e进⼊编辑模式2. 编辑kernel那⾏⾯的 ro single 改成 rw single init=/bin/bash,按b执⾏重启3. 进⼊后执⾏下列命令root@(none)#mount -aroot@(none)#passwd rootroot@(none)#reboot(三)FreeBSD 系统密码破解1. 开机进⼊引导菜单2. 选择每项(按4)进⼊单⽤户模式3. 进⼊之后输⼊⼀列命令root@#mount -aroot@#fsck -yroot@#passwd(修改密码命令)root@#root(要破解密码的⽤户名)Enter new unix password:root@#init 6 (重启)(四)Solaris 系统密码破解 1. 在grub选项菜中选择solaris failasfe 项2. 系统提⽰Do you wish to have it mounted read-write on /a ?[y,n,?] 选择y3. 就进⼊单⽤户模式4. 输⼊下列命令#passwd#New passwd:输⼊新的密码#Re-enter New passwd:在次输⼊新的密码#init 6 (重启) (五)NetBsd 系统密码破解1.开机:当出现提⽰符号并开始倒数五秒时, 键⼊以下指令:> boot -s (进⼊单⽤户模式命令)2.在以下的提⽰符号中Enter pathname of shell or RETURN for sh:按下 Enter.3.键⼊以下指令:# mount -a# fsck -y4.使⽤ passwd 更改 root 的密码.5.使⽤ exit 指令进⼊多⼈模式.(六)debian linux系统密码破解1. 在Grub的引导装载程序菜单上,选择你要进⼊的条⽬,键⼊ “e” 来进⼊编辑模式;2. 在第⼆⾏(类似于kernel /vmlinuz-2.6.15 ro root=/dev/hda2 ),键⼊”e”进⼊编辑模式;3. 在句末加上”init=/bin/bash”,回车;4. 按“b”启动系统.这样我们即可获得⼀个bash的Shell,进⼊shell后,根分区的挂载模式默认是只读,我们要将其改为可写,否则不能更改root密码:mount -no remount,rw /passwd rootsyncmount -no remount,ro /reboot这样即可成功更改debian的root⽤户的密码.(七)1.在启动linux的时候按Ctrl X,在bash#提⽰符下输⼊linux single 或 linux 1,然后在bash# 输⼊ passwd root 就可以更改密码了! 设置完后#init 6 重启 OK.2.在启动linux的时候按Ctrl X,在bash#提⽰符下输⼊:vi etcpasswd,找到root,把⾥⾯的root:x:….的“x”删掉.就删除了密码!(⼋)⼀、关于lilo1. 在出现 lilo: 提⽰时键⼊ linux single 画⾯显⽰ lilo: linux single2. 回车可直接进⼊linux命令⾏3. ⽤password命令修改密码⼆、关于 grub1. 在出现grub画⾯时,⽤上下键选中你平时启动linux的那⼀项,然后按e键2. 再次⽤上下键选中你平时启动linux的那⼀项(类似于kernel/boot/vmlinuz-2.4.18-14 ro root=LABEL=/),然后按e键3. 修改你现在见到的命令⾏,加⼊single,结果如下:kernel /boot/vmlinuz-2.4.18-14 single ro root=LABEL=/ single4. 回车返回,然后按b键启动,即可直接进⼊linux命令⾏5. ⽤password命令修改密码(九)1. 把系统安装光盘插⼊,重启机器,启动时迅速按下Del键,进⼊CMOS,把启动顺序改为光盘先启动,这样就启动了Linux安装程序,按F5,按提⽰打⼊Linuxrescue回车,进⼊救援模式,接下来是选择语⾔及键盘,直接回车即可,程序提⽰已经把硬盘上的Linux系统安装到了/mnt/sysimage下,然后出现了超级⽤户提⽰符#.2. 进⼊到硬盘etc⽬录下:cd/mnt/sysimage/etc,先做备份防不测:cpshadowshadow.old修改shadow⽂件的属性为可写:chmod wshadow然后⽤vi修改之:找到含root⽤户信息的那⼀⾏:root:….:,前两个冒号之间就是加密的密码,把它删除掉(冒号不能删),存盘退出.这样root的密码就为空了.3. 不会⽤vi的⽤户可以采取如下⽅法:找⼀张DOS盘插⼊软驱,把Shadow拷贝到DOS盘上:mcopyshadowa:/然后在Windows下⽤附件中的记事本修改之,注意打开⽂件类型⼀定要选所有⽂件(*.*),存盘退出.再拷回:mcopya:/shadowmnt/sysimage/etc4. 把Shadow的属性改回只读:chmod-wshadow,输⼊Exit退出,取出光盘.为安全起见,重启后应在终端窗⼝中再给root加上密.。

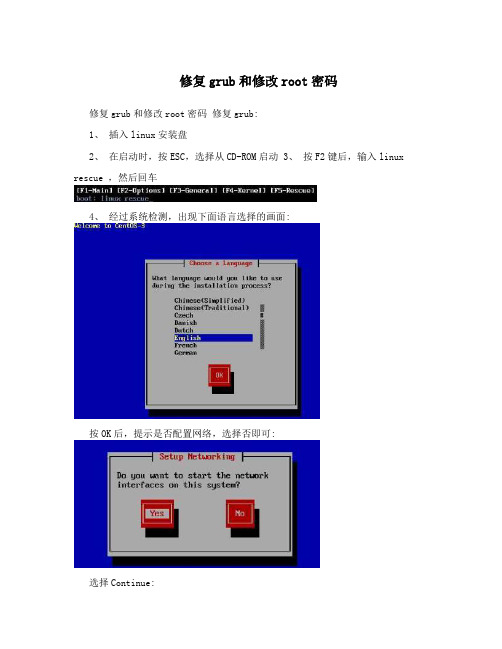

修复grub和修改root密码

修复grub和修改root密码修复grub和修改root密码修复grub:1、插入linux安装盘2、在启动时,按ESC,选择从CD-ROM启动3、按F2键后,输入linux rescue ,然后回车4、经过系统检测,出现下面语言选择的画面:按OK后,提示是否配置网络,选择否即可:选择Continue:系统搜索以前安装的软件包:出现提示,按OK后,必须输入 chroot /mnt/sysimage紧接着出现下面的画面,输入chroot /mnt/sysimage后回车紧接着输入grub命令:弹出以grub> 为开头的提示符状态:然后,输入以下命令查找以前linux装在哪个地方:然后出现:说明linux装在第一个硬盘的第二个分区上。

查出文件系统为ext2输入命令setup,安装grub:(安装在hd0)提示安装成功,搞定~忘记root密码,怎么修改, 分两种情况:1、grub没加密码这种情况下,用单用户模式进入系统修改root密码 2、grub加了密码这种情况下,用系统光盘进入,修改root密码………………………………………………………………………………………………………1、grub没有加密时,修改root密码的操作: 在系统刚启动到这个画面时,按任意键图1然后进入这个选中系统的界面:图2然后按键盘上的e键,出现以下界面:图3在图3的界面中,选择这一行,然后按e键,出现图4的界面:图4在图4的界面中,输入 single图5 输入single后,按回车后进入图4的界面中最后,按键盘的字母b键重启系统重启后,进入单用户模式,不需输入用户口令了:输入命令passwd ,系统会提示输入新口令,输入两遍,即可改变了root的密码:最后,输入reboot命令重启系统即可。

2、grub加密时,root密码的修改grub加密后,启动系统,按任意键进到这个界面:(图1)图1这时,发现系统不让用e键了,怎么办呢,a、插入linux系统光盘,启动系统,选择从光盘启动系统b、键入linux rescue命令,进入linux修复模式:图2c、就像是修复grub那样,出现选择语言、选中键盘、是否进行网络配置等等界面,最终出现这个画面:图3按OK后,出现这个界面:(图4)图4d、在图4的界面中,输入chroot /mnt/sysimage/图5e、最后,输入passwd命令进行root密码的修改:。

root密码修改

修改Linux中的root密码(一)假设忘记了root的密码该怎么办?下面介绍一种最简单也是最常用的办法:1、开机启动显示grub引导界面时,按e键。

2、选择kernel /boot/vmlinuz-2.6.23.1-42.fc8 ro root=LABEL=/rhgh quiet再按e键,则变为grub edit>kernel /boot/vmlinuz-2.6.23.1-42.fc8 ro root=LABEL=/rhgh quiet。

注:不同的Linux版本所选择的会有所不同,但跟这里选择的类似。

3、将grub edit>kernel /boot/vmlinuz-2.6.23.1-42.fc8 ro root=LABEL=/rhgh quiet 改为ggrub edit>kernel /boot/vmlinuz-2.6.23.1-4、.fc8 single ro root=LABEL=/rhgh quiet。

注:在中间添加了“single”4、按回车键返回,再按b键启动系统来进入到命令行:sh-3.2#5、#cp /etc/passwd /etc/passwd_backup注:修改Linux的任何一个系统文件前,最好先保存一个副本。

#vi /etc/passwd 注:打开passwd文件将首行:root:x:0:0:root:/root:/bin/bash改为:root::0:0:root:/root:/bin/bash(去掉了x),好了,保存退出。

6、reboot 重新启动7、就可以以root的身份进入系统了,密码为空,进入系统后,要记得设置新的密码(passwd root改密码)。

(二)UBUNTU中如何修改root密码在终端输入:sudo passwd root 然后回车,输入你现在使用的这个帐号的密码,然后就可以设置root的密码了. 进入root状态.命令: su root 然后输入你设置好的密码就OK了. ubuntu 其实可以用root登录的,在系统\系统管理\登录窗口首选项的安全选项夹中勾上允许本地系统管理员登录即可,不过不建议这样做,因为不安全。

群晖设置权限

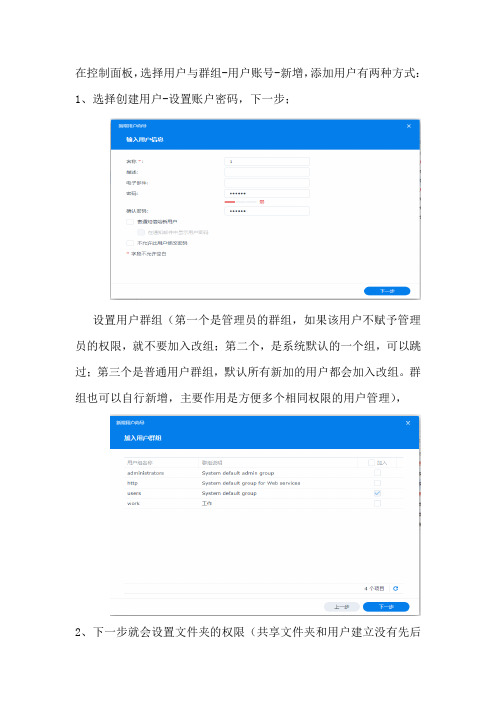

在控制面板,选择用户与群组-用户账号-新增,添加用户有两种方式:1、选择创建用户-设置账户密码,下一步;设置用户群组(第一个是管理员的群组,如果该用户不赋予管理员的权限,就不要加入改组;第二个,是系统默认的一个组,可以跳过;第三个是普通用户群组,默认所有新加的用户都会加入改组。

群组也可以自行新增,主要作用是方便多个相同权限的用户管理),2、下一步就会设置文件夹的权限(共享文件夹和用户建立没有先后顺序,可以建好以后再设置),3、下一步就会设置空间配额,可以根据实际需求进行设置,4、下一步,设置应用程序的权限,5、其次设置该用户的访问速度。

设置好,完成即可。

二、通过模板导入:方法 1:使用文本编辑器:1.使用文本编辑器打开一个新文件。

2.按照以下顺序输入用户信息,并使用分隔符(即,制表符、逗号或分号)将其分隔:▪用户名▪密码▪描述:输入用户的描述。

▪电子邮件▪群组名称:输入要向其分配用户的群组的名称。

默认值为users 群组。

如果要将用户分配给多个群组,请使用逗号分隔群组名称,并用引号将群组名称括起来(例如“group1,group2,group3”)。

▪存储空间 1 的空间配额 (MB)(如果您有多个存储空间,请重复此步骤)▪注:▪如果通过文件导入创建用户,则不支持为Btrfs 文件系统或外接存储设备(例如 USB 或eSATA 硬盘)设置用户配额。

您可以在导入用户列表之后为 Btrfs 文件系统或外接存储设备手动设置用户配额。

▪如果您的 DSM 由 ext4 和 Btrfs 文件系统的组合而成,您可以通过在相应字段中输入数字并将 Btrfs 字段留空来设置 ext4 存储空间的用户配额。

例如,如果存储空间 1 和 3 是ext4 存储空间,而存储空间 2 是 Btrfs 存储空间,并且您希望针对存储空间 1 和 3 设置rose 的用户配额,请输入:rose,111111,Accounting,************,users, 80000, , 600003.换至下一行,并重复步骤 2,直到输入所有用户。

群晖修改host简单方法

群晖修改host简单方法群晖是一种网络存储设备,它允许用户在本地网络中共享文件和资源。

在使用群晖的过程中,有时我们可能需要修改设备的host。

本文将介绍一种简单的方法来修改群晖的host,以便实现更好的网络连接和访问控制。

首先,我们需要了解什么是host。

在互联网通信中,host是指网络上的一个具体的设备,可以是计算机、服务器、存储设备等。

每个host都有一个唯一的IP地址,用于在网络中进行通信。

群晖的host可以用于在本地网络中识别设备和进行访问控制。

在默认情况下,群晖的host是通过DHCP(动态主机配置协议)自动分配的,但有时我们可能需要手动修改host以满足特定需求。

下面是一种简单的方法来修改群晖的host:1. 确定群晖设备的IP地址:在使用群晖的过程中,我们需要知道设备的IP地址。

可以通过访问路由器管理界面或使用网络扫描工具来获取该IP地址。

2. 连接到群晖的web管理界面:打开一个网页浏览器,输入群晖的IP地址,然后按回车键。

这会将您连接到群晖的web管理界面。

3. 登录到群晖:在web管理界面中,输入您的群晖用户名和密码,然后点击登录按钮。

这将使您进入群晖的控制面板。

4. 导航到网络界面:在控制面板中,找到并点击“网络”选项。

这将带您进入群晖的网络设置界面。

5. 找到主机名设置:在网络设置界面中,找到“主机名”或“主机名设置”选项。

点击它,进入主机名设置界面。

6. 修改主机名:在主机名设置界面中,您可以看到当前的主机名。

点击编辑按钮,输入您想要设置的新主机名,并保存更改。

7. 重启群晖设备:修改主机名后,您需要重启群晖设备以使更改生效。

在网络设置界面中,找到并点击“应用并重启”按钮。

确认您的选择并等待群晖设备重新启动。

通过上述步骤,您就可以简单地修改群晖的host。

修改host可以帮助您在本地网络中更好地识别和管理设备,同时还可以加强网络访问控制。

请注意,在进行任何网络设置更改之前,请确保您了解相关风险并做好备份。

清空或修改Linux的root密码方法总结(写写帮整理)

清空或修改Linux的root密码方法总结(写写帮整理)第一篇:清空或修改 Linux的root密码方法总结(写写帮整理)清空或修改 Linux的root密码方法总结在机器启动到grub进行操作系统选择时,对于Redhat linux:用上下键将光标放在linux系统上,按“e”在有kernel那一行按“e”,输入“空格single”,然后回车按“b”,启动,系统会自动进入单用户模式,使用passwd root命令,按提示输入新口令修改口令后,输入reboot 命令重启系统即可对于SUSE linux:先按“esc”键,从grub的图形界面转至字符界面然后,用上下键将光标放在linux系统上,按“e” 在有kernel那一行按“e”,输入“空格1”,然后回车按“B”启动,系统会自动进入“runlevel 1。

”然后执行“passwd”,按提示输入新口令修改完口令后,输入reboot命令重启系统即可。

其它方法一.lilo1.在出现 lilo: 提示时键入 linux single画面显示 lilo:linux single2.回车可直接进入linux命令行3.#vi /etc/shadow将第一行,即以root开头的一行中root:后和下一个:前的内容删除,第一行将类似于root::......保存4.#reboot重启,root密码为空二.grub1.在出现grub画面时,用上下键选中你平时启动linux的那一项(别选dos哟),然后按e键2.再次用上下键选中你平时启动linux的那一项(类似于kernel/boot/vmlinuz-2.4.18-14 ro root=LABEL=/),然后按e键3.修改现在见到的命令行,有两种方法:a.加入single,结果如下:kernelroot=LABEL=/b.在行末加入run level,比如想进入run level 3,结果如下:kernel /boot/vmlinuz-2.4.18-14 ro root=LABEL=/ 由/boot/vmlinuz-2.4.18-14 single ro于是忘记root密码,则可进入run level 1,结果如下:kernel /boot/vmlinuz-2.4.18-14 ro root=LABEL=/ 14.回车返回,然后按b键启动,即可直接进入linux命令行5.#vi /etc/shadow将第一行,即以root开头的一行中root:后和下一个:前的内容删除,第一行将类似于root::......保存6.#reboot重启,root密码为空7.这是网上的教程,但我实际操作时,老提示不能修改只读文件,于是先用chmod +w shadow命令将shadow文件改为可写。

黑群晖篇十四:提高群晖安全性的一些设置

⿊群晖篇⼗四:提⾼群晖安全性的⼀些设置

前⾯的⽂章中,已经介绍了⼀部分群晖的玩法,以及有公⽹ip的情况下,⽤ddns做解析实现外⽹访问。

也许有⼈会担⼼,将⾃⼰的私⼈nas 放在了⽹络上会不会有什么安全问题。

(这也包括我)。

所以今天就希望通过⼀些安全性上的设置,减少或避免⾃⼰的nas的安全泄漏问题。

实际操作

1.停⽤admin账户

2.设置密码强度

设为头图

3.开启2步验证

设为头图

我们在上下载这2个应⽤都可以。

(这⾥iphone⽤户随意,⽤户建议下的authenticator,因为的那个不⽀持账号登陆,也就没办法备份。

iphone可以⽤icloud备份,就⽆所谓)

设为头图

这样以后⽆论内外⽹登⼊群晖都需要这个app⾥的6位数密码(令牌)(你可以选择记住本设备,减少⾃⼰的⿇烦)

设为头图

设置好后再设置邮箱

设为头图

在控制⾯板/通知设置/电⼦邮件⾥,启动电⼦邮件通知,服务供应商我这⾥以qq举例。

设为头图

使⽤qq邮箱,需要到qq邮箱/设置/账户界⾯下,下滑到这⾥

设为头图

设置完成之后,可以发⼀封测试邮件

这样你的群晖如果有有什么故障或是备份完成等问题会⾃动给你发qq邮件。

同样,你可以在微信⾥绑定你的qq邮件,这样,就可以实现,群晖有什么问题,微信会通知你。

好了以上就是群晖安全性上的部分设置。

黑群晖各种问题修正(黑裙洗白、黑裙休眠、硬盘顺序)

⿊群晖各种问题修正(⿊裙洗⽩、⿊裙休眠、硬盘顺序)洗⽩⾸先应明⽩洗⽩是否必要,洗⽩有两个作⽤,⼀是可以使⽤QuickConnect;⼆是可以使⽤Video Station解码。

洗⽩需要找到正确的MAC及S/N码,⾄于其来源有各种途径,⼀是有算号器;⼆是利⽤退换货政策的漏洞。

但是有要修改MAC/SN,需要修改启动配置⽂件grub.cfg,有两种⽅法:直接PE启动,然后加载ssd第⼀个分区就能找到⽂件SSH在线修改个⼈觉得SSH在线修改更⽅便,具体操作如下:1. 开放SSH端⼝在控制⾯板⾥⾯–>终端机和SNMP下,启动SSH功能.2. SSH⼯具挂载synoboot1分区⽤ssh⼯具如putty连接到群晖的ip地址,⽤创建群晖的管理⽤户登陆.例如,⽤户名:admin 密码 123456输⼊如下命令:1 sudo -i //获取root超级权限2 mkdir -p /tmp/boot //在/tmp⽬录下创建⼀个临时⽬录,名字随意,如:boot3 cd /dev //切换到dev⽬录4 mount -t vfat synoboot1 /tmp/boot/ //将synoboot1 分区挂载到boot5 cd /tmp/boot/grub //切换到grub⽬录6 vim grub.cfg //修改grub.cfg⽂件按键盘上的 i 键(⼩写状态),进⼊⽂档编辑模式,此时就可以输⼊新的SN,MAC1的新值,删除旧值.修改完成后.按键盘上的Esc键,返回到命令模式,输⼊:wq,然后回车保存并退出.如果修改乱了,想不保存并退出,则是输⼊:q,然后回车.此时可以再 vi grub.cfg 进去看看是否修改成功.最后重启主机即可:1 reboot硬盘显⽰针对问题2,硬盘盘符乱,这款B款蜗⽜有两个SATA控制器,有6个SATA接⼝(包含⼀个mSATA接⼝).处理器控制2个能引导的接⼝(内存旁边的⼀个和mSATA),板载控制器控制4个硬盘架的接⼝但不能引导.1. 硬盘位的顺序装好DSM后硬盘顺序应该是处理器控制的两个接⼝在前(假设为1、2),控制硬盘架上的四个接⼝在后(假设为3、4、5、6).所以只要是放在硬盘架上的硬盘在DSM都会标识在3号到6号盘之间.若需要将硬盘架上的顺序改为1、2、3、4号标识,可以修改引导盘⾥的grub.conf配置⽂件来实现.修改盘序号需要在extra_args_918变量⾥增加两个值SataPortMap=24和DiskIdxMap=0400.即:1 # /grub/grub.conf2 # 从第31⾏开始3 ......4 set extra_args_918='SataPortMap=24 DiskIdxMap=0400' #将两项加在这后⾯56 set common_args_918='syno_hdd_powerup_seq=0 HddHotplug=0 syno_hw_version=DS918+ vender_format_version=2 console=ttyS0,115200n8 withefi elevator=elevator quiet syno_port_thaw=1'7 # for testing on VM8 set sata_args='SataPortMap=1'9 ......修改完成后保存重启,我的硬盘是从左⾄右放在左边两个盘位中的所以是3号和4号位.如果盘位顺序还是有误,需要把主板连接的SATA物理更换⼀下,交换位置就正常了.简单解释下这两个值:具体的含义可以参考此处的第229⾏和249⾏:1 SataPortMap=24配置系统有两个SATA控制器,第⼀个控制器有2个接⼝,第⼆个控制器有4个接⼝.1 DiskIdxMap=0400将第⼀个SATA控制器的接⼝序号设置为从5开始,第⼆个SATA控制器的接⼝号从1开始(04和00都为16进制).2. ⽤SSD引导后隐藏启动盘直接把启动镜像写⼊到mSATA盘⾥⾯,存储空间管理员⾥⾯会有⼀个14G左右的盘始于未使⽤状态,就是mSATA盘⾥除开启动分区后的剩余空间,像下⾯⼀样:可以将其初始化并利⽤起来,但14G的空间利⽤起来也没什么价值,且本来⾃带的SSD就很弱,⽤来存资料也有⼀定崩盘的风险.为了防⽌看着碍眼,可以⽤上⾯的⽅法把这个盘隐藏掉.还是需要通过修改引导盘⾥的grub.conf配置⽂件来实现.需要在sata_args变量⾥增加DiskIdxMap=1000这个值,且在启动时选择第三项启动项(VMware/ESXI)启动.即:1 # /grub/grub.conf2 # 从第31⾏开始3 ......4 set extra_args_918=''56 set common_args_918='syno_hdd_powerup_seq=0 HddHotplug=0 syno_hw_version=DS918+ vender_format_version=2 console=ttyS0,115200n8 withefi elevator=elevator quiet syno_port_thaw=1'7 # for testing on VM8 set sata_args='SataPortMap=24 DiskIdxMap=1000'# 将两项加在这后⾯(10,00都为16进制)9 ......3. 信息中⼼显⽰的处理器的型号装好DSM系统以后,信息中⼼显⽰的是⽩群晖机器的处理器信息,⽐如DS3617系统就显⽰的是Xeon D处理器的信息,很明显是直接写死的.下载ch_cpuinfo_en.tar在电脑上,通过FileStation将下载好的⽂件上传到DSM上⽤Putty或者其他SSH⼯具连接上DSM在SSH⼯具中操作1 # 切换到root账户;2 sudo -i34 # 打开ch_cpuinfo.tar⽂件所在⽬录;5 cd /volume1/tmp67 # 解压ch_cpuinfo.tar⽂件;8 tar xvf ch_cpuinfo.tar910 # 运⾏ch_cpuinfo⽂件;11 ./ch_cpuinfo1213 # 运⾏后,按“1”选择“First Run”,再按“y”键;1415 # 关闭SSH⼯具,重新登陆后信息中⼼显⽰J1900信息;休眠1. 打开休眠调试⽇志这个选项藏得⽐较深,在左上⾓菜单→技术⽀持中⼼→左边技术⽀持服务→启动系统休眠调试模式2. 等待触发休眠问题保持 NAS 空闲到设定的时间即可.记得把 NAS 的⽹页和各种客户端都关掉,不然接下来的⽇志可能会很长没法分析.我⾃⼰是在睡觉之前打开⽇志,起来分析.睡觉的时候除了 NAS 和路由器就没有其他设备开机了,⽇志很准确.3. 分析⽇志会产⽣两份⽇志,分别是 /var/log/hibernation.log 和 /var/log/hibernationFull.log. 后者是原始数据,前者是去除了⼀些⽆价值“连锁性”操作的精简版,但它有的时候会精简过头,所以我这⾥以后者为例来分析.⾸先,将脏块写⼊磁盘的⽇志⼿动排除掉.通常内核不会⾃发进⾏⼤量的磁盘操作,⼤多数 write block 是⽤户态 dirty block 导致的结果,因此可以把包含 WRITE block 和 sync 的⾏删除,节省⼤量的版⾯.其次,将⾮硬盘的写⼊排除掉.将包含 on tmpfs 或 on proc 的⾏删除即可,剩下的⾮硬盘⽂件系统⾁眼忽略.剩下的条⽬可以进⼊分析了.⽐如我这⾥在午睡时每段记录都差不多是这个样⼦:1 ***********Clear*********2 [140146.388709] btsync(15253): dirtied inode 11404 (sync.log) on md23 [140146.388721] btsync(15253): dirtied inode 11404 (sync.log) on md24 [140146.388723] btsync(15253): dirtied inode 11404 (sync.log) on md25 [140151.820668] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md06 [140151.820682] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md07 [140151.820684] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md08 [140152.332689] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md09 [140152.332696] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md010 [140152.332698] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md011 [140153.783855] btsync(15253): dirtied inode 11404 (sync.log) on md212 [140153.783870] btsync(15253): dirtied inode 11404 (sync.log) on md213 [140153.783872] btsync(15253): dirtied inode 11404 (sync.log) on md214 [140170.602870] synologrotated(4963): dirtied inode 28083 (.SYNOSYSDB-wal) on md015 [140170.602888] synologrotated(4963): dirtied inode 29789 (.SYNOSYSDB-shm) on md016 [140170.603221] synologrotated(4963): dirtied inode 21538 (.SYNOCONNDB-wal) on md017 [140170.603235] synologrotated(4963): dirtied inode 22044 (.SYNOCONNDB-shm) on md018 [140173.443684] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md019 [140173.443696] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md020 [140173.443698] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md021 [140173.955999] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md022 [140173.956006] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md023 [140173.956009] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md024 [140272.465248] btsync(15253): dirtied inode 11404 (sync.log) on md225 [140272.465265] btsync(15253): dirtied inode 11404 (sync.log) on md226 [140272.465267] btsync(15253): dirtied inode 11404 (sync.log) on md227 [140278.386378] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md028 [140278.386390] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md029 [140278.386393] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md030 [140278.898561] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md031 [140278.898569] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md032 [140278.898571] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md033 [140631.564198] btsync(15253): dirtied inode 11404 (sync.log) on md234 [140631.564209] btsync(15253): dirtied inode 11404 (sync.log) on md235 [140631.564211] btsync(15253): dirtied inode 11404 (sync.log) on md236 [140637.298101] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md037 [140637.298113] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md038 [140637.298115] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md039 [140637.811061] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md040 [140637.811068] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md041 [140637.811071] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md042 [141346.340822] btsync(15253): dirtied inode 11404 (sync.log) on md243 [141346.340833] btsync(15253): dirtied inode 11404 (sync.log) on md244 [141346.340836] btsync(15253): dirtied inode 11404 (sync.log) on md245 [141351.508216] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md046 [141351.508226] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md047 [141351.508228] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md048 [141352.021228] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md049 [141352.021235] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md050 [141352.021238] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md051 [141352.494749] btsync(15253): dirtied inode 11404 (sync.log) on md252 [141352.494758] btsync(15253): dirtied inode 11404 (sync.log) on md253 [141352.494760] btsync(15253): dirtied inode 11404 (sync.log) on md254 [141371.039633] synologrotated(4963): dirtied inode 28083 (.SYNOSYSDB-wal) on md055 [141371.039654] synologrotated(4963): dirtied inode 29789 (.SYNOSYSDB-shm) on md056 [141371.039992] synologrotated(4963): dirtied inode 21538 (.SYNOCONNDB-wal) on md057 [141371.040007] synologrotated(4963): dirtied inode 22044 (.SYNOCONNDB-shm) on md058 [141377.244527] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md059 [141377.244539] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md060 [141377.244541] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md061 [141377.757046] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md062 [141377.757054] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md063 [141377.757056] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md064 [141535.911703] dhclient(16778): dirtied inode 19635 (sh) on md065 [141535.911717] dhclient(16778): dirtied inode 19626 (bash) on md066 [141535.911909] dhclient-script(16778): dirtied inode 14958 (libncursesw.so.5) on md067 [141535.911917] dhclient-script(16778): dirtied inode 13705 (libncursesw.so.5.9) on md068 [141535.914460] awk(16782): dirtied inode 13819 (libm.so.6) on md069 [141535.914470] awk(16782): dirtied inode 11177 (libm-2.20-2014.11.so) on md070 [141542.431766] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md071 [141542.431778] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md072 [141542.431781] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md073 [141542.944314] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md074 [141542.944322] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md075 [141542.944324] syno_hibernatio(25655): dirtied inode 5348 (hibernation.log) on md076 [142073.169495] btsync(15253): dirtied inode 11404 (sync.log) on md277 [142073.169512] btsync(15253): dirtied inode 11404 (sync.log) on md278 [142073.169515] btsync(15253): dirtied inode 11404 (sync.log) on md279 [142078.947137] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md080 [142078.947150] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md081 [142078.947152] syno_hibernatio(25655): dirtied inode 5885 (hibernationFull.log) on md082 uptime : [142078.753468]83 ======Idle 536 seconds======84 Sat Oct 27 14:34:19 CST 2018进程不多,逐个判断:btsync:BTSync 套件,sync.log 顾名思义好了.这样看来,它频繁写⽇志是⼀个很明显的阻碍休眠的原因.我反正只是装着,没配置它,可以把它删掉. syno_hibernatio:ps | grep 看⼀下发现全称是 syno_hibernation_debug,加之操作的⽂件名,确定是记录休眠⽇志的⼯具⾃⾝,以后关了就没了synologrotated:应该是记录系统⽇志的⼯具,如果正经休眠了应该就不会有⽇志了,这也是个被动来源dhclient 和 dhclient-script:DHCP 客户端常规操作,阻挡不了那么这⼀轮下来只能得出需要停⽌ BTSync 的结论.先这么做了再说.休眠⽇志可以不急着关掉.再放⼀天试试.查看系统⽇志:从⽇志来看,上⾯的操作是有效的,硬盘终于能进⼊休眠了,出现了很多“Internal disks woke up from hibernation”.但是这每半⼩时⼀条,相当于休眠没⼏秒⼜被唤醒了.于是继续分析休眠⽇志:1 ***********Clear*********2 [236666.547745] syslog-ng(4331): dirtied inode 18 (scemd.log) on md03 [236687.650564] syslog-ng(13085): dirtied inode 18 (scemd.log) on md04 [236687.650585] syslog-ng(13085): dirtied inode 18 (scemd.log) on md05 [236687.650592] syslog-ng(13085): dirtied inode 18 (scemd.log) on md06 [236687.658884] syslog-ng(5016): dirtied inode 28581 (.SYNOSYSDB-shm) on md07 [236687.658893] syslog-ng(5016): dirtied inode 28581 (.SYNOSYSDB-shm) on md08 [236687.658946] syslog-ng(5016): dirtied inode 24584 (.SYNOSYSDB-wal) on md09 [236687.658952] syslog-ng(5016): dirtied inode 24584 (.SYNOSYSDB-wal) on md010 [236687.658954] syslog-ng(5016): dirtied inode 24584 (.SYNOSYSDB-wal) on md011 [236687.664164] logrotate(13090): dirtied inode 41594 (synolog) on md012 [236687.666146] logrotate(13090): dirtied inode 6900 (logrotate.status) on md013 [236687.671082] logrotate(13090): dirtied inode 7905 (logrotate.status.tmp) on md014 [236689.662143] synologaccd(4840): dirtied inode 22952 (.SYNOACCOUNTDB) on md015 [236689.662355] synologaccd(4840): dirtied inode 6900 (.SYNOACCOUNTDB-wal) on md016 [236689.662383] synologaccd(4840): dirtied inode 21526 (.SYNOACCOUNTDB-shm) on md017 [236689.763593] synologaccd(4840): dirtied inode 22952 (.SYNOACCOUNTDB) on md018 [236689.763629] synologaccd(4840): dirtied inode 22952 (.SYNOACCOUNTDB) on md019 [236691.547334] synologrotated(5000): dirtied inode 28581 (.SYNOSYSDB-shm) on md020 [236691.547681] synologrotated(5000): dirtied inode 23485 (.SYNOCONNDB-wal) on md021 [236691.547695] synologrotated(5000): dirtied inode 24677 (.SYNOCONNDB-shm) on md022 [238511.431135] syslog-ng(4331): dirtied inode 18 (scemd.log) on md023 uptime : [238516.475108]24 ======Idle 1807 seconds======25 Wed Oct 24 03:52:06 CST 201826 #####################################################27 Only idle 44 seconds, pass28 Wed Oct 24 03:52:51 CST 201829 #####################################################30 ***********Clear*********31 [238522.209123] synologrotated(5000): dirtied inode 24584 (.SYNOSYSDB-wal) on md032 [238522.209173] synologrotated(5000): dirtied inode 28581 (.SYNOSYSDB-shm) on md033 [238522.210082] synologrotated(5000): dirtied inode 23485 (.SYNOCONNDB-wal) on md034 [238522.210122] synologrotated(5000): dirtied inode 24677 (.SYNOCONNDB-shm) on md035 [238522.224252] logrotate(19321): dirtied inode 41594 (synolog) on md036 [238522.229880] logrotate(19321): dirtied inode 7905 (logrotate.status) on md037 [238522.244528] logrotate(19321): dirtied inode 6900 (logrotate.status.tmp) on md038 [238531.967854] syslog-ng(19324): dirtied inode 18 (scemd.log) on md039 [238531.967874] syslog-ng(19324): dirtied inode 18 (scemd.log) on md040 [238531.967882] syslog-ng(19324): dirtied inode 18 (scemd.log) on md041 [238531.990488] logrotate(19329): dirtied inode 6900 (logrotate.status.tmp) on md042 [238533.979174] synologaccd(4840): dirtied inode 22952 (.SYNOACCOUNTDB) on md043 [238533.979348] synologaccd(4840): dirtied inode 7905 (.SYNOACCOUNTDB-wal) on md044 [238533.979378] synologaccd(4840): dirtied inode 21526 (.SYNOACCOUNTDB-shm) on md045 [238534.076345] synologaccd(4840): dirtied inode 22952 (.SYNOACCOUNTDB) on md046 [238534.076385] synologaccd(4840): dirtied inode 22952 (.SYNOACCOUNTDB) on md047 [240368.320927] syslog-ng(4331): dirtied inode 18 (scemd.log) on md048 uptime : [240374.147000]49 ======Idle 1811 seconds======50 Wed Oct 24 04:23:02 CST 2018synocrond:听起来像是任务计划程序,⾥⾯有个 DSM ⾃动更新检查,触发频率不⾼,应该不太影响builtin-synodat:不知道是什么logrotate:⼤概也是个⽇志程序synologaccd:继续是⽇志程序syslog-ng:我也不知道为什么群晖有那么多⽇志管理程序单次⽇志看不出来什么,但是连着好⼏块都符合刚⼀休眠就被唤醒(空闲时间是设定的 30 分钟加⼗⼏秒),且最后⼀条都是对 (/var/log/)scemd.log 的写⼊。

SUNT5240重置root密码

SUN T5240重置root密码1、普通用户登录系统metastat 查看系统是否镜像,df /etc查看密码文件在那个盘上2、在ok模式下boot cdrom -s进入ok模式:默认STOP +A,或ctrl + break;没有标准键盘;用笔记本通过串口连接。

执行set /HOST send_break_action=breakstart /SP/console出现Serial console started. To stop, type #.按回车c)ontinue, s)ync, r)eboot, h)alt?机器没自检完成时,会出现c)ontinue, s)ync, r)eset?等机器自检完成后再执行中断将系统盘插入光驱,最好是原厂系统盘。

试了几个刻录的都不行!{0} ok{0} ok boot cdrom -s启动过程有点漫长mount /dev/dsk/c1t0d0s0 /acd /a/etccp shadow shadow20130806.bakcat shadowvi /a/etc/shadowroot的一行去掉root:后面的字符串。

和最后一个数字,变成root::15917::::::cd /umount /a如果是镜像,第二块盘也要改,且备份也一样mount /dev/dsk/c1t1d0s0 /acd /a/etccp shadow shadow20130806.bakcat shadowvi /a/etc/shadowroot的一行去掉root:后面的字符串。

和最后一个数字,变成root::15917::::::cd /umount /areboot估计在重启时引起来宾域信息丢失,提示以下信息:ERROR: Last Trap: Fast Data Access MMU Miss内存分段程度高时来宾域无法引导错误号15824270:如果某个域运行Oracle Solaris 11.1 OS 并且分配了分段程度高的内存,该域可能无法引导并且显示以下错误:ERROR: Last Trap: Fast Data Access MMU Miss解决方法:首先,尝试改变与无法引导的来宾域绑定的内存量。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

工具/原料

群晖NAS (DSM6.0以上版本)

PUTTY软件

方法/步骤

1

进入putty后开始修改操作,先切换到英文输入法。

192.168.2.10为我的NAS地址,(请填写你要修改的NAS地址)链接类型选择SSH,点击“open”

2

输入admin账户的账号和密码后按Enter键

3

确定出现绿色字体的admin@xxx(XXX应该显示你设置的主机用户名)(ainrt为我的nas主机用户名)

4

然后输入 "sudo su -"

(注意u和-之间有一个空格!!!)

5

再次输入admin密码就会出现绿色字体root@xxx。

(XXX应该显示你设置的主机用户名)

synouser --setpw root xxx

(xxx是你打算要修改的root的密码建议修改成和admin账户一样,注意--前有一个空格),按一下Enter键出现绿色字体的root@xxx,这样就成功了。

之后你可以进winscp 用root户名和你刚修改的密码登陆了。

之后的权限修改操作都用winscp这个软件。