Linux系统下root用户执行passwd修改密码时报错问题

Linux系统root用户密码忘记或被篡改,该如何处理?怎样重置密码

Linux系统root用户密码忘记或被篡改,该如何处理?怎样重

置密码

若root用户的密码忘记或被非法用户篡改,该如何处理?

如何重置root用户的密码?

① 在启动过程中,在GRUB阶段暂停(按【ESC】键)

② 按【e】进入编辑状态,修改默认的启动选项

③ 修改kernel选项,添加数字“1”,让系统启动进入单用户模式

【1】选择kernel

【2】按【e】进入编辑,修改启动项

【3】按【Enter】,完成修改

④ 按【b】启动修改后的操作系统

⑤ 启动系统后,进入单用户模式(系统维护模式)

⑥ 执行passwd指令,修改root用户的密码

⑦ 执行reboot指令,重启Linux系统

这就已经完成修改了,那问题来了,如何防止非法用户篡改系统呢?我将在下一篇和大家分享。

Linux出错提示信息详解

Linux出错提示信息详解深入地讲:许多人害怕Linux,因为它给出的出错提示信息简直像天书一样。

并且这样的信息有很多。

如果你在Linux Format(译者注:这是一家英国销售量最好的Linux杂志)的论坛上搜索“Error”这个词,你将会得到超过150页的内容。

那些是许多人遇到的许多问题。

用户们遇到的最大的困难并非出错提示信息的数量,而是如何从中找出有用的东西。

例如,“Kernel Oops”是什么意思,或者“PCI can't allocate”是什么意思?Linux的出错提示相当愚钝且很难理解,几乎起不了什么帮助。

这是一个遗憾,因为大绝大多数问题本可以很容易的解决,而且有相当数量的涉及同样问题的出错提示一次又一次的出现。

用商业圈里的话来说,这是最能获得立竿见影效果的部分(译者:不知些句如此翻译妥当否?请指教)。

我们要解决的正是这一部分问题。

启动你的系统不需要你成为一个Linux专家,播放视频文件也无需成为程序员。

然而大部分出错信息都假定他们的用户已掌握了此类专门技术。

我们试图阐明这些常见错误,并提供解决方案,以帮助普通的Linux用户规避这些问题,并使他们的系统回到正常状态。

我们挑选了一些我们认为问题最多的领域,包括启动、常规软件应用、文件系统、网络和发行版的安装。

我们从每个领域中挑选了几个最常见的错误,并解释了相应的解决方案是如何起作用的。

这样做的目的是,即使这些问题不适合你的情况,你也能了解为什么Linux的出错提示信息看上去如此的难以捉摸并令人生畏。

希望你能从中学会找到解决自己问题所需知识的方法。

发行版的安装每一种Linux发行版都有不同的安装例程,并且都会制造一些问题。

Ubuntu也许在一台电脑上工作良好而另外一台则不行。

一台安装了Ubuntu并运行正常的电脑也许根本无法安装Fedora,OpenSUSE, Linux Mint, 或者Mandriva...ERROR Can't boot from CD/DVD(无法从光盘启动)如何你刚开始接触Linux,下述情况通常会是你对该操作系统的第一体验:你将你的新光盘放入光驱并重启电脑,结果发现却是进入了你先前使用的操作系统。

Linux基础课件-- 设置用户密码-passwd命令

解锁被锁定的用户账户。

passwd -u user1

passwd命令的基本用法

用法4

设置用户账户密码为空。

passwd -d user1

小结

设置用户密码—passwd 1.命令: passwd 2.格式: passwd 选项 用户账号名 3.提醒: root用户和普通用户使用命令的区别

谢谢观看

设置用户密码 —passwd命令

教学目标

1. 理解passwd命令的作用 2. 掌握passwd命令的基本格式 3. 掌握passwd命令的基本用法

passwd命令的作用

命令名称

目

命令作用

passwd 设置或修改用户账号的密码

passwd命令的格式

命令格目式目

passwd [选项] 用户账号名

-l

设置某用户密码失效,即锁定用户账户

-u 与-l相对,解锁用户账户

-d 设置用户账户密码为空

passwd命令的基本用法

用法1

设置user1用户密码。

passwd user1

passwd命令的基本用法

用法2

设置user1用户密码失效。

passwd -l user1

passwd命令的基本用法

用法3

linux启用root用户登录

linux启用root用户登录Ubuntu Linux有一个与众不同的特点,那就是初次使用时,你无法作为root来登录系统,为什么会这样?这就要从系统的安装说起。

对于其他Linux系统来说,一般在安装过程就设定root密码,这样用户就能用它登录root帐户或使用su命令转换到超级用户身份。

与之相反,Ubuntu默认安装时,并没有给root用户设置口令,也没有启用root帐户。

问题是要想作为root用户来运行命令该怎么办呢?没关系,我们可以使用sudo命令达此目的。

sudo是linux下常用的允许普通用户使用超级用户权限的工具,该命令为管理员提供了一种细颗粒度的访问控制方法,通过它人们既可以作为超级用户又可以作为其它类型的用户来访问系统。

这样做的好处是,管理员能够在不告诉用户root密码的前提下,授予他们某些特定类型的超级用户权限,这正是许多系统管理员所梦寐以求的。

设置分配很简单,只要为root设置一个root密码就行了:$ sudopasswd root之后会提示要输入root用户的密码,连续输入root密码,再使用:$ su就可以切换成超级管理员用户登陆了!1. 在终端执行sudopasswd root 指令后,系统将会提示你设置一个新的root 帐号密码。

2. 点击System -> Preferences -> Login Window 菜单,并切换到Security 选项页,然后选中其下的“Allow local system administrator login”选项。

执行上述两步后,你便可以使用root 帐号登录Ubuntu 系统了。

如果要再次禁用root 帐号,那么可以执行sudopasswd -l root。

sudopasswd root来设置root用户的密码来开启root帐号,锁定帐户是sudopasswd -l,开启帐户是sudopasswd -u(需要以前锁定过,否则无效)。

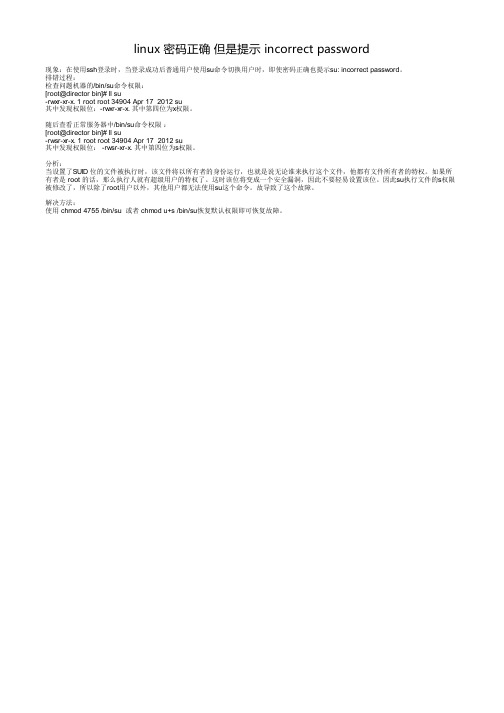

linux 密码正确 但是提示 incorrect password

linux 密码正确 但是提示 incorrect password

现象:在使用ssh登录时,当登录成功后普通用户使用su命令切换用户时,即使密码正确也提示su: incorrect password。

排错过程:

检查问题机器的/bin/su命令权限:

[root@director bin]# ll su

-rwxr-xr-x. 1 root root 34904 Apr 17 2012 su

其中发现权限位:-rwxr-xr-x. 其中第四位为x权限。

随后查看正常服务器中/bin/su命令权限:

[root@director bin]# ll su

-rwsr-xr-x. 1 root root 34904 Apr 17 2012 su

其中发现权限位: -rwsr-xr-x. 其中第四位为s权限。

分析:

当设置了SUID 位的文件被执行时,该文件将以所有者的身份运行,也就是说无论谁来执行这个文件,他都有文件所有者的特权。

如果所有者是 root 的话,那么执行人就有超级用户的特权了。

这时该位将变成一个安全漏洞,因此不要轻易设置该位。

因此su执行文件的s权限被修改了,所以除了root用户以外,其他用户都无法使用su这个命令。

故导致了这个故障。

解决方法:

使用 chmod 4755 /bin/su 或者 chmod u+s /bin/su恢复默认权限即可恢复故障。

linux下passwd命令设置修改用户密码的方法

linux下passwd命令设置修改⽤户密码的⽅法1、passwd 简单说明;我们已经学会如何添加⽤户了,所以我们还要学习设置或修改⽤户的密码;passwd命令的⽤法也很多,我们只选如下的⼏个参数加以说明;想了解更多,请参考man passwd或passwd --help ;passwd [OPTION...]passwd 作为普通⽤户和超级权限⽤户都可以运⾏,但作为普通⽤户只能更改⾃⼰的⽤户密码,但前提是没有被root⽤户锁定;如果root⽤户运⾏passwd ,可以设置或修改任何⽤户的密码;passwd 命令后⾯不接任何参数或⽤户名,则表⽰修改当前⽤户的密码;请看下⾯的例⼦;[root@localhost ~]# passwd 注:没有加任何⽤户,我是⽤root⽤户来执⾏的passwd 表⽰修改root⽤户的密码;下⾯也有提⽰;Changing password for user root.New UNIX password: 注:请输⼊新密码;Retype new UNIX password: 注:验证新密码;passwd: all authentication tokens updated successfully. 注:修改root密码成功;如果是普通⽤户执⾏passwd 只能修改⾃⼰的密码;如果新建⽤户后,要为新⽤户创建密码,则⽤ passwd ⽤户名,注意要以root⽤户的权限来创建;[root@localhost ~]# passwd beinan 注:更改或创建beinan⽤户的密码;Changing password for user beinan.New UNIX password: 注:请输⼊新密码;Retype new UNIX password: 注:再输⼊⼀次;passwd: all authentication tokens updated successfully. 注:成功;普通⽤户如果想更改⾃⼰的密码,直接运⾏passwd即可;⽐如当前操作的⽤户是beinan;[beinan@localhost ~]$ passwdChanging password for user beinan. 注:更改beinan⽤户的密码;(current) UNIX password: 注:请输⼊当前密码;New UNIX password: 注:请输⼊新密码;Retype new UNIX password: 注:确认新密码;passwd: all authentication tokens updated successfully. 注:更改成功;2、passwd ⼏个⽐较重要的参数;[root@localhost beinan]# passwd --helpUsage: passwd [OPTION...] <accountName>-k, --keep-tokens keep non-expired authentication tokens注:保留即将过期的⽤户在期满后能仍能使⽤;-d, --delete delete the password for the named account (root only)注:删除⽤户密码,仅能以root权限操作;-l, --lock lock the named account (root only)注:锁住⽤户⽆权更改其密码,仅能通过root权限操作;-u, --unlock unlock the named account (root only)注:解除锁定;-f, --force force operation注:强制操作;仅root权限才能操作;-x, --maximum=DAYS maximum password lifetime (root only)注:两次密码修正的最⼤天数,后⾯接数字;仅能root权限操作;-n, --minimum=DAYS minimum password lifetime (root only)注:两次密码修改的最⼩天数,后⾯接数字,仅能root权限操作;-w, --warning=DAYS number of days warning users receives before注:在距多少天提醒⽤户修改密码;仅能root权限操作;password expiration (root only)-i, --inactive=DAYS number of days after password expiration when an注:在密码过期后多少天,⽤户被禁掉,仅能以root操作;account becomes disabled (root only)-S, --status report password status on the named account (root 注:查询⽤户的密码状态,仅能root⽤户操作;only)--stdin read new tokens from stdin (root only)⽐如我们让某个⽤户不能修改密码,可以⽤-l 参数来锁定:[root@localhost ~]# passwd -l beinan 注:锁定⽤户beinan不能更改密码;Locking password for user beinan.passwd: Success 注:锁定成功;[beinan@localhost ~]# su beinan 注:通过su切换到beinan⽤户;[beinan@localhost ~]$ passwd 注:beinan来更改密码;Changing password for user beinan.Changing password for beinan(current) UNIX password: 注:输⼊beinan的当前密码;passwd: Authentication token manipulation error 注:失败,不能更改密码;再来⼀例:[root@localhost ~]# passwd -d beinan 注:清除beinan⽤户密码;Removing password for user beinan.passwd: Success 注:清除成功;[root@localhost ~]# passwd -S beinan 注:查询beinan⽤户密码状态;Empty password. 注:空密码,也就是没有密码;注意:当我们清除⼀个⽤户的密码时,登录时就⽆需密码;这⼀点要加以注意;3、chage 修改⽤户密码有效期限的命令;chage ⽤语法格式:chage [-l] [-m 最⼩天数] [-M 最⼤天数] [-W 警告] [-I 失效⽇] [-E 过期⽇] [-d 最后⽇] ⽤户前⾯已经说的好多了,这个只是⼀笔带过吧,知道有这个命令就⾏,⾃⼰实践实践再说,⼤体和psswd有些参数的⽤法差不多;密码时效命令-----chage格式为:chage [<选项>] <⽤户名>下⾯列出了chage命令的选项说明:-m days:密码可更改的最⼩天数。

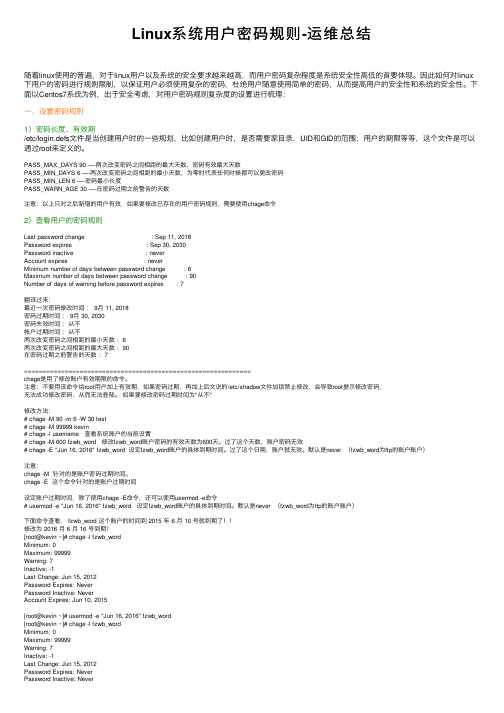

Linux系统用户密码规则-运维总结

Linux系统⽤户密码规则-运维总结随着linux使⽤的普遍,对于linux⽤户以及系统的安全要求越来越⾼,⽽⽤户密码复杂程度是系统安全性⾼低的⾸要体现。

因此如何对linux 下⽤户的密码进⾏规则限制,以保证⽤户必须使⽤复杂的密码,杜绝⽤户随意使⽤简单的密码,从⽽提⾼⽤户的安全性和系统的安全性。

下⾯以Centos7系统为例,出于安全考虑,对⽤户密码规则复杂度的设置进⾏梳理:⼀、设置密码规则1)密码长度、有效期/etc/login.defs⽂件是当创建⽤户时的⼀些规划,⽐如创建⽤户时,是否需要家⽬录,UID和GID的范围;⽤户的期限等等,这个⽂件是可以通过root来定义的。

PASS_MAX_DAYS 90 —-两次改变密码之间相距的最⼤天数,密码有效最⼤天数PASS_MIN_DAYS 6 —-两次改变密码之间相距的最⼩天数,为零时代表任何时候都可以更改密码PASS_MIN_LEN 6 —-密码最⼩长度PASS_WARN_AGE 30 —-在密码过期之前警告的天数注意:以上只对之后新增的⽤户有效,如果要修改已存在的⽤户密码规则,需要使⽤chage命令2)查看⽤户的密码规则Last password change : Sep 11, 2018Password expires : Sep 30, 2030Password inactive : neverAccount expires : neverMinimum number of days between password change : 6Maximum number of days between password change : 90Number of days of warning before password expires : 7翻译过来:最近⼀次密码修改时间: 9⽉ 11, 2018密码过期时间: 9⽉ 30, 2030密码失效时间:从不帐户过期时间:从不两次改变密码之间相距的最⼩天数:6两次改变密码之间相距的最⼤天数:90在密码过期之前警告的天数:7=============================================================chage是⽤了修改账户有效期限的命令。

Linux下如何修改root密码以及找回root密码

Linux下如何修改root密码以及找回root密码Linux下修改root密码⽅法以root⾝份登陆,执⾏:passwd ⽤户名然后根据提⽰,输⼊新密码,再次输⼊新密码,系统会提⽰成功修改密码。

具体⽰例如下:[root@www ~]# passwd rootChanging password for user root.New UNIX password:BAD PASSWORD: it is based on a dictionary wordRetype new UNIX password:passwd: all authentication tokens updated successfully.Linux下添加新⽤户的命令useradd ⽤户名Linux下root密码找回⽅法Linux的root享有⾄⾼⽆上的权⼒,⼀旦root密码忘记或者被盗,是⼀件⾮常头痛的事情,那么怎么样才能找回root的密码呢?本⼈把其总结如下:(⼀)Linux 系统密码破解1. 在grub选项菜单按e进⼊编辑模式2. 编辑kernel那⾏ /init 1 (或/single)3. 按B重启4. 进⼊后执⾏下列命令root@#passwd root (配置root的密码)Enter new unix password:输⼊新的密码root@#init 6(⼆)Debian linux 系统密码破解1. 在grub选项菜单’Debian GNU/Linux,…(recovery mode)’,按e进⼊编辑模式2. 编辑kernel那⾏⾯的 ro single 改成 rw single init=/bin/bash,按b执⾏重启3. 进⼊后执⾏下列命令root@(none)#mount -aroot@(none)#passwd rootroot@(none)#reboot(三)FreeBSD 系统密码破解1. 开机进⼊引导菜单2. 选择每项(按4)进⼊单⽤户模式3. 进⼊之后输⼊⼀列命令root@#mount -aroot@#fsck -yroot@#passwd(修改密码命令)root@#root(要破解密码的⽤户名)Enter new unix password:root@#init 6 (重启)(四)Solaris 系统密码破解 1. 在grub选项菜中选择solaris failasfe 项2. 系统提⽰Do you wish to have it mounted read-write on /a ?[y,n,?] 选择y3. 就进⼊单⽤户模式4. 输⼊下列命令#passwd#New passwd:输⼊新的密码#Re-enter New passwd:在次输⼊新的密码#init 6 (重启) (五)NetBsd 系统密码破解1.开机:当出现提⽰符号并开始倒数五秒时, 键⼊以下指令:> boot -s (进⼊单⽤户模式命令)2.在以下的提⽰符号中Enter pathname of shell or RETURN for sh:按下 Enter.3.键⼊以下指令:# mount -a# fsck -y4.使⽤ passwd 更改 root 的密码.5.使⽤ exit 指令进⼊多⼈模式.(六)debian linux系统密码破解1. 在Grub的引导装载程序菜单上,选择你要进⼊的条⽬,键⼊ “e” 来进⼊编辑模式;2. 在第⼆⾏(类似于kernel /vmlinuz-2.6.15 ro root=/dev/hda2 ),键⼊”e”进⼊编辑模式;3. 在句末加上”init=/bin/bash”,回车;4. 按“b”启动系统.这样我们即可获得⼀个bash的Shell,进⼊shell后,根分区的挂载模式默认是只读,我们要将其改为可写,否则不能更改root密码:mount -no remount,rw /passwd rootsyncmount -no remount,ro /reboot这样即可成功更改debian的root⽤户的密码.(七)1.在启动linux的时候按Ctrl X,在bash#提⽰符下输⼊linux single 或 linux 1,然后在bash# 输⼊ passwd root 就可以更改密码了! 设置完后#init 6 重启 OK.2.在启动linux的时候按Ctrl X,在bash#提⽰符下输⼊:vi etcpasswd,找到root,把⾥⾯的root:x:….的“x”删掉.就删除了密码!(⼋)⼀、关于lilo1. 在出现 lilo: 提⽰时键⼊ linux single 画⾯显⽰ lilo: linux single2. 回车可直接进⼊linux命令⾏3. ⽤password命令修改密码⼆、关于 grub1. 在出现grub画⾯时,⽤上下键选中你平时启动linux的那⼀项,然后按e键2. 再次⽤上下键选中你平时启动linux的那⼀项(类似于kernel/boot/vmlinuz-2.4.18-14 ro root=LABEL=/),然后按e键3. 修改你现在见到的命令⾏,加⼊single,结果如下:kernel /boot/vmlinuz-2.4.18-14 single ro root=LABEL=/ single4. 回车返回,然后按b键启动,即可直接进⼊linux命令⾏5. ⽤password命令修改密码(九)1. 把系统安装光盘插⼊,重启机器,启动时迅速按下Del键,进⼊CMOS,把启动顺序改为光盘先启动,这样就启动了Linux安装程序,按F5,按提⽰打⼊Linuxrescue回车,进⼊救援模式,接下来是选择语⾔及键盘,直接回车即可,程序提⽰已经把硬盘上的Linux系统安装到了/mnt/sysimage下,然后出现了超级⽤户提⽰符#.2. 进⼊到硬盘etc⽬录下:cd/mnt/sysimage/etc,先做备份防不测:cpshadowshadow.old修改shadow⽂件的属性为可写:chmod wshadow然后⽤vi修改之:找到含root⽤户信息的那⼀⾏:root:….:,前两个冒号之间就是加密的密码,把它删除掉(冒号不能删),存盘退出.这样root的密码就为空了.3. 不会⽤vi的⽤户可以采取如下⽅法:找⼀张DOS盘插⼊软驱,把Shadow拷贝到DOS盘上:mcopyshadowa:/然后在Windows下⽤附件中的记事本修改之,注意打开⽂件类型⼀定要选所有⽂件(*.*),存盘退出.再拷回:mcopya:/shadowmnt/sysimage/etc4. 把Shadow的属性改回只读:chmod-wshadow,输⼊Exit退出,取出光盘.为安全起见,重启后应在终端窗⼝中再给root加上密.。

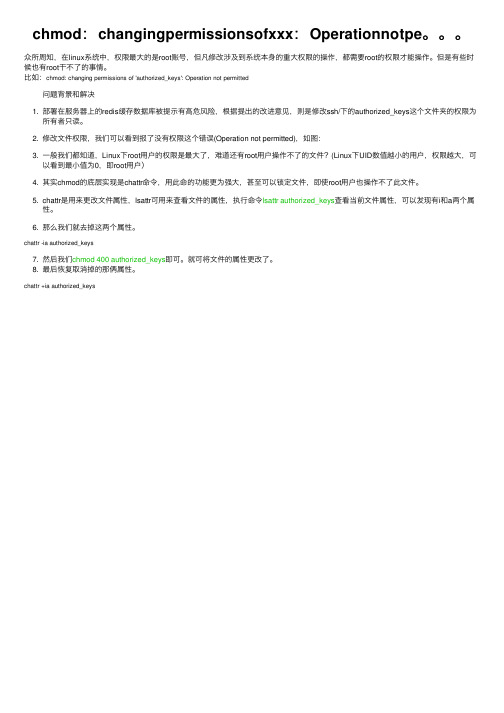

chmod:changingpermissionsofxxx:Operationnotpe。。。

chmod:changingpermissionsofxxx:Operationnotpe。

众所周知,在linux系统中,权限最⼤的是root账号,但凡修改涉及到系统本⾝的重⼤权限的操作,都需要root的权限才能操作。

但是有些时候也有root⼲不了的事情。

⽐如:chmod: changing permissions of 'authorized_keys': Operation not permitted问题背景和解决1. 部署在服务器上的redis缓存数据库被提⽰有⾼危风险,根据提出的改进意见,则是修改ssh/下的authorized_keys这个⽂件夹的权限为所有者只读。

2. 修改⽂件权限,我们可以看到报了没有权限这个错误(Operation not permitted),如图:3. ⼀般我们都知道,Linux下root⽤户的权限是最⼤了,难道还有root⽤户操作不了的⽂件?(Linux下UID数值越⼩的⽤户,权限越⼤,可以看到最⼩值为0,即root⽤户)4. 其实chmod的底层实现是chattr命令,⽤此命的功能更为强⼤,甚⾄可以锁定⽂件,即使root⽤户也操作不了此⽂件。

5. chattr是⽤来更改⽂件属性,lsattr可⽤来查看⽂件的属性,执⾏命令lsattr authorized_keys查看当前⽂件属性,可以发现有i和a两个属性。

6. 那么我们就去掉这两个属性。

chattr -ia authorized_keys7. 然后我们chmod 400 authorized_keys即可。

就可将⽂件的属性更改了。

8. 最后恢复取消掉的那俩属性。

chattr +ia authorized_keys。

关于Linux下s、t、i、a权限

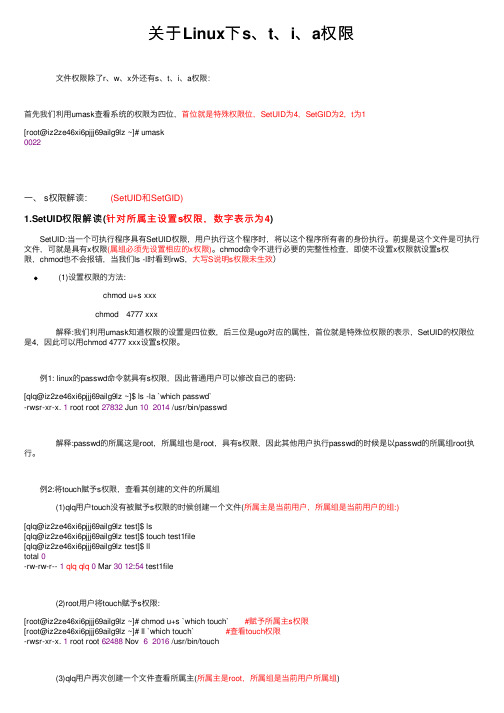

关于Linux下s、t、i、a权限 ⽂件权限除了r、w、x外还有s、t、i、a权限:⾸先我们利⽤umask查看系统的权限为四位,⾸位就是特殊权限位,SetUID为4,SetGID为2,t为1[root@iz2ze46xi6pjjj69ailg9lz ~]# umask0022⼀、 s权限解读: (SetUID和SetGID)1.SetUID权限解读(针对所属主设置s权限,数字表⽰为4) SetUID:当⼀个可执⾏程序具有SetUID权限,⽤户执⾏这个程序时,将以这个程序所有者的⾝份执⾏。

前提是这个⽂件是可执⾏⽂件,可就是具有x权限(属组必须先设置相应的x权限)。

chmod命令不进⾏必要的完整性检查,即使不设置x权限就设置s权限,chmod也不会报错,当我们ls -l时看到rwS,⼤写S说明s权限未⽣效) (1)设置权限的⽅法: chmod u+s xxx chmod 4777 xxx 解释:我们利⽤umask知道权限的设置是四位数,后三位是ugo对应的属性,⾸位就是特殊位权限的表⽰,SetUID的权限位是4,因此可以⽤chmod 4777 xxx设置s权限。

例1: linux的passwd命令就具有s权限,因此普通⽤户可以修改⾃⼰的密码:[qlq@iz2ze46xi6pjjj69ailg9lz ~]$ ls -la `which passwd`-rwsr-xr-x. 1 root root 27832 Jun 102014 /usr/bin/passwd 解释:passwd的所属这是root,所属组也是root,具有s权限,因此其他⽤户执⾏passwd的时候是以passwd的所属组root执⾏。

例2:将touch赋予s权限,查看其创建的⽂件的所属组 (1)qlq⽤户touch没有被赋予s权限的时候创建⼀个⽂件(所属主是当前⽤户,所属组是当前⽤户的组:)[qlq@iz2ze46xi6pjjj69ailg9lz test]$ ls[qlq@iz2ze46xi6pjjj69ailg9lz test]$ touch test1file[qlq@iz2ze46xi6pjjj69ailg9lz test]$ lltotal 0-rw-rw-r-- 1qlq qlq0 Mar 3012:54 test1file (2)root⽤户将touch赋予s权限:[root@iz2ze46xi6pjjj69ailg9lz ~]# chmod u+s `which touch` #赋予所属主s权限[root@iz2ze46xi6pjjj69ailg9lz ~]# ll `which touch` #查看touch权限-rwsr-xr-x. 1 root root 62488 Nov 62016 /usr/bin/touch (3)qlq⽤户再次创建⼀个⽂件查看所属主(所属主是root,所属组是当前⽤户所属组)[qlq@iz2ze46xi6pjjj69ailg9lz test]$ touch test1file2[qlq@iz2ze46xi6pjjj69ailg9lz test]$ ll ./test1file2-rw-rw-r-- 1 root qlq 0 Mar 3012:59 ./test1file2(2)收回s权限chmod u-s xxx chmod 0777 xxx例如:收回上⾯的touch的s权限之后再次创建⽂件: (1)root⽤户收回权限[root@iz2ze46xi6pjjj69ailg9lz ~]# chmod 0755 `which touch` #收回权限[root@iz2ze46xi6pjjj69ailg9lz ~]# ll `which touch` #查看权限-rwxr-xr-x. 1 root root 62488 Nov 62016 /usr/bin/touch 第⼀位为特殊权限位。

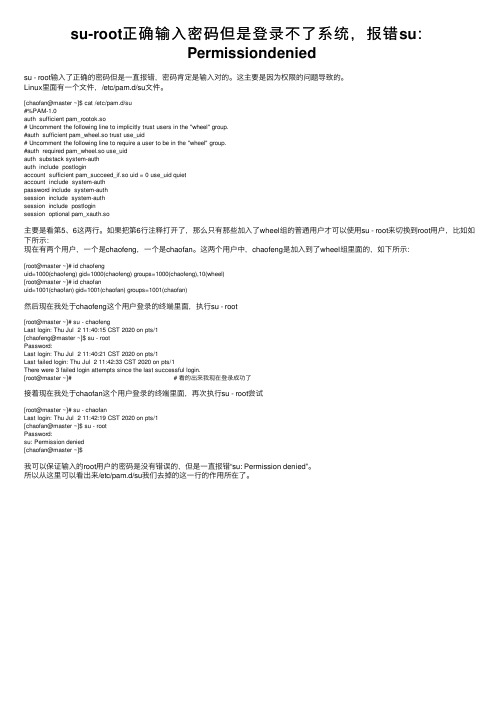

su-root正确输入密码但是登录不了系统,报错su:Permissiondenied

su-root正确输⼊密码但是登录不了系统,报错su:Permissiondeniedsu - root输⼊了正确的密码但是⼀直报错,密码肯定是输⼊对的。

这主要是因为权限的问题导致的。

Linux⾥⾯有⼀个⽂件,/etc/pam.d/su⽂件。

[chaofan@master ~]$ cat /etc/pam.d/su#%PAM-1.0auth sufficient pam_rootok.so# Uncomment the following line to implicitly trust users in the "wheel" group.#auth sufficient pam_wheel.so trust use_uid# Uncomment the following line to require a user to be in the "wheel" group.#auth required pam_wheel.so use_uidauth substack system-authauth include postloginaccount sufficient pam_succeed_if.so uid = 0 use_uid quietaccount include system-authpassword include system-authsession include system-authsession include postloginsession optional pam_xauth.so主要是看第5、6这两⾏。

如果把第6⾏注释打开了,那么只有那些加⼊了wheel组的普通⽤户才可以使⽤su - root来切换到root⽤户,⽐如如下所⽰:现在有两个⽤户,⼀个是chaofeng,⼀个是chaofan。

这两个⽤户中,chaofeng是加⼊到了wheel组⾥⾯的,如下所⽰:[root@master ~]# id chaofenguid=1000(chaofeng) gid=1000(chaofeng) groups=1000(chaofeng),10(wheel)[root@master ~]# id chaofanuid=1001(chaofan) gid=1001(chaofan) groups=1001(chaofan)然后现在我处于chaofeng这个⽤户登录的终端⾥⾯,执⾏su - root[root@master ~]# su - chaofengLast login: Thu Jul 2 11:40:15 CST 2020 on pts/1[chaofeng@master ~]$ su - rootPassword:Last login: Thu Jul 2 11:40:21 CST 2020 on pts/1Last failed login: Thu Jul 2 11:42:33 CST 2020 on pts/1There were 3 failed login attempts since the last successful login.[root@master ~]# # 看的出来我现在登录成功了接着现在我处于chaofan这个⽤户登录的终端⾥⾯,再次执⾏su - root尝试[root@master ~]# su - chaofanLast login: Thu Jul 2 11:42:19 CST 2020 on pts/1[chaofan@master ~]$ su - rootPassword:su: Permission denied[chaofan@master ~]$我可以保证输⼊的root⽤户的密码是没有错误的,但是⼀直报错“su: Permission denied”。

linux项目服务器用户权限管理中遇到的问题

linux项目服务器用户权限管理中遇到的问题在Linux项目服务器用户权限管理中,可能会遇到以下问题:

1. 用户权限设置不当:用户权限设置不恰当,可能导致用户获取了不应该具有的权限,或者没有获取到应该具有的权限。

这可能会导致安全风险,例如用户可以访问敏感数据或执行危险操作。

2. 用户账户管理困难:当有大量用户需要管理时,手动管理用户账户变得困难。

这包括创建、修改和删除用户账户,以及为不同用户分配正确的权限。

3. 用户密码管理不安全:用户密码是访问服务器的重要方式,管理用户密码的不当可能导致密码泄露或被猜测。

这可能会导致未授权用户访问服务器,并对系统造成损害。

4. 用户权限审计困难:在服务器上跟踪和审计用户权限的正确使用是一个挑战。

这可能涉及监视用户的活动,包括登录、命令执行和文件访问等,以确保用户没有滥用权限。

5. 组织级别的权限管理:企业中可能有多个项目和团队,每个都需要独立的用户权限。

在组织级别上进行有效的权限管理,以确保不同项目之间的用户权限不被错误分配,是一个具有挑战性的任务。

解决这些问题的方法包括:合理规划和设置用户权限、使用安全的密码管理策略、使用适当的身份验证机制、使用权限管理工具进行自动化的用户账户管理、定期审计用户权限等。

Linux常用命令-创建用户修改密码-useradd

Linux常⽤命令-创建⽤户修改密码-useradd命令简介useradd/userdel 创建新⽤户/删除⽤户,需要管理员权限操作。

在创建⽤户时,如果不配置密码,⽤户的默认密码是不可⽤的,所以,useradd命令⼀般与passwd命令配合使⽤,下节我们将介绍这个命令。

语法格式useradd 选项⽤户名userdel 选项⽤户名⽤户的分类超级⽤户:root,拥有对系统的最⾼管理权限,UID默认为0。

虚拟⽤户:⼜叫系统⽤户或伪⽤户,具有⼀定特权,与系统或程序服务相关,但没有真正的使⽤者。

⼀般不会⽤来登录系统,它主要⽤于维持某个访问的正常运⾏,如ftp,apache等。

普通⽤户:是⼀种受限制的⽤户,⼀般新建的⽤户都是普通⽤户。

默认只能执⾏/bin、/usr/bin、/usr/local/bin以及⾃⾝主⽬录⾥的命令。

注意:UID即每个⽤户的⾝份标识,虽然可以修改/etc/passwd(命令设置的UID不允许重复),但尽量保持唯⼀性,类似于每个⼈的⾝份证号码。

选项说明useradd 选项-c #加上备注⽂字,备注⽂字保存在passwd的备注栏中。

-d #指定⽤户登⼊时的主⽬录,替换系统默认值/home/<⽤户名>-D #变更预设值。

-e #指定账号的失效⽇期,⽇期格式为MM/DD/YY,例如06/30/12。

缺省表⽰永久有效。

-f #指定在密码过期后多少天即关闭该账号。

如果为0账号⽴即被停⽤;如果为-1则账号⼀直可⽤。

默认值为-1.-g #指定⽤户所属的群组。

值可以使组名也可以是GID。

⽤户组必须已经存在的,期默认值为100,即users。

-G #指定⽤户所属的附加群组。

-m #⾃动建⽴⽤户的登⼊⽬录。

-M #不要⾃动建⽴⽤户的登⼊⽬录。

-n #取消建⽴以⽤户名称为名的群组。

-r #建⽴系统账号。

-s #指定⽤户登⼊后所使⽤的shell。

默认值为/bin/bash。

-u #指定⽤户ID号。

centos启动grub引导修复以及改错过程

centos启动grub引导修复以及改错过程主要改错:1、通过mbr扇区修复引导 2、修复grub引导 3、centos7引导修复和更改启动顺序 4、通过复制U盘⽂件,进⾏引导修复通过mbr扇区修复引导:⼀、修复MBR:MBR(Master Boot Record主引导记录):硬盘的0柱⾯、0磁头、1扇区称为主引导扇区。

其中446Byte是bootloader,64Byte为Partition table,剩下的2Byte为magic number。

备份MBR:#dd if=/dev/sda of=/root/mbr.bak count=1 bs=512破坏bootloader:#dd if=/dev/zero of=/dev/sda count=1 bs=200这⾥边block size只要⼩于等于446即可。

修复⽅式:1、借助其他系统挂载磁盘修复。

修复⽅式同光盘修复类似,也是使⽤grub2-install命令。

2、借助安装光盘修复。

1.装⼊光盘,在光盘引导界⾯选择troubleshooting:2.选择进⼊救援模式:3.按回车键继续:4.进⼊磁盘挂载选择模式:磁盘将会被挂载⾄/mnt/sysimage/下continue 以rw⽅式挂载分区。

read only 以ro⽅式挂载分区。

skip 跳过,将来⾃⼰⼿⼯挂载磁盘。

5.选择continue,稍等⽚刻,提⽰已经挂载完成。

6.此时进⼊救援模式的命令⾏:7.使⽤grub2-install命令重建bootloader:#grub2-install root-directory=/mnt/sysimage /dev/sda显⽰⽆错误,使⽤sync写⼊硬盘,reboot重启系统。

8.重启后⽆错误,grub正常运⾏:⾄此,MBR修复完成。

⼆、修复grubgrub配置⽂件丢失:开机后会直接进⼊grub界⾯,显⽰为grub>:修复步骤如下:grub>insmod xfsgrub>set root=(hd0,1)grub>linux16 /vmlinuz-xxxxx root=/dev/mapper/centos-rootgrub>initrd16 /initramfs-.xxxxx.img修复完成后即可进⼊系统,重建配置⽂件。

ROOT修改passwd

1、重新启动机器,在出现grub引导界面后,在启动Linux的选项里加上init=/bin/bash,通过给内核传递init=/bin/bash参数使得OS在运行login程序之前运行bash,出现命令行。

5、修改完成后记得用mount -n / -o remount,ro将根文件系统置为原来的状态。

df- h 查看挂载(fsck)

mount /dev/sda1 boot

mount /dev/sda2 /

mount /dev/sda5 usr

mount /dev/sda6 var

mount /dev/sda7 home

mount /dev/sad8 data

----------------------------------------------------------------

补充1:

忘记SUSE Linux root密码时的一个解决方法

使用SUSE Linux的朋友们,如果您不小心忘了root密码时,可以采取以下的补救方法:

补充2:

一网友参考的步骤如下,希望对大家有用:

a,开机,进入GRUB界面:此时有三个选择:SUSE LINUX ENTERPISE SERVER 10

软盘

SUSE LINUX ENTERPISE SERVER 10 (Failsafe)

移动光标到第三个(Failsafe)模式,按键e,此时光标移到下面的Boot,Options:————,将里面的默认的内容全删除,键入:init=/bin/bash,回车启动系统

LINUX单用户无法修改root密码问题

LINUX单用户无法修改root密码问题(一)linux单用户模式下的根文件系统进入“read-only file system”即只读状态,此时,打入:sh-3.00#mount –o remount rw –t ext3 /让根文件系统重新mount成可读写,你就可以自由编辑出现错误的系统文件了(二)单用户无法改密码出现的情况:报错代码:Authentication token lock busy1,可以输入pwconv 同步配置信息。

然后再次输入passwd2,使用df -i (显示i节点信息,而不是磁盘块。

) 如果占用到100%也修改不了密码,这时候需要清除下。

pwconv编辑功能说明:开启用户的投影密码。

语法:pwconv补充说明:Linux系统里的用户和群组密码,分别存放在名称为passwd和group的文件中,这两个文件位于/etc目录下。

因系统运作所需,任何人都得以读取它们,造成安全上的破绽。

投影密码将文件内的密码改存在/etc目录下的shadow和gshadow文件内,只允许系统管理者读取,同时把原密码置换为"x"字符,有效的强化了系统的安全性。

pwconv:开启用户的shadow口令.一般来用pwconv来同步口令,下面来说一下,它的工作流程:pwconv依赖于passwd中的密码区'x'来同步/etc/passwd与/etc/shadow这两个文件;以/etc/passwd为主来控制/etc/shadow 中的各项:A:若/etc/shadow不存在,则pwconv将用/etc/passwd来建立B:若/etc/shadow已存在,则:1.若条目在passwd中已存在,而不在shadow中,则在shadow 中添加相关条目2.若条目在shadow中已存在,而不在passwd中,则从shadow 中删除相关条目。

linuxssh用root用户登录

linuxssh⽤root⽤户登录

linux ssh 登录root⽤户

⼀般情况下,我们⽤ssh进⾏远程登录的时候,因为涉及权限问题,需要⽤到root,但默认情况下,root⽤户是不能ssh登录,此时我们可以通过更改两处地⽅,从⽽实现root登录。

如有必要,先看看有没有安装openssh-server,可以按以下命令:

ssh localhost

# 如果显⽰连接拒绝,说明确实需要安装openssh-server

apt-get update

apt-get install -y openssh-server

1.更改root密码

⼀般情况安装Ubuntu时,不会提⽰root⽤户的相关信息,⾃然⽆法知道root⽤户的密码.Ubuntu的root⽤户的密码是随机的,即每⼀次开机,都有⼀个新的root密码。

sudo passwd

# 提⽰输⼊密码,并确认密码

# 此处是为了修改root密码,更改后root⽤户的密码就固定了,接下来就可以通过 su root 命令进⼊root⽤户

2.更改sshd_config⽂件

cd /etc/ssh/

# 先查看ssh配置信息

cat ./sshd_config

# 我们发现line #PermitRootLogin prohibit-password

# 更改配置

sudo vim ./sshd_config

# 更改内容

PermitRootLogin yes

# 保存后退出

# 接下来重启ssh服务

service ssh restart

我们再⽤root⽤户登录试试,是可以成功,work

ssh root@192.168.255.145。

linux 密码正确 但是提示 incorrect password

linux 密码正确 但是提示 incorrect password

现象:在使用ssh登录时,当登录成功后普通用户使用su命令切换用户时,即使密码正确也提示su: incorrect password。

排错过程:

检查问题机器的/bin/su命令权限:

[root@director bin]# ll su

-rwxr-xr-x. 1 root root 34904 Apr 17 2012 su

其中发现权限位:-rwxr-xr-x. 其中第四位为x权限。

随后查看正常服务器中/bin/su命令权限:

[root@director bin]# ll su

-rwsr-xr-x. 1 root root 34904 Apr 17 2012 su

其中发现权限位: -rwsr-xr-x. 其中第四位为s权限。

分析:

当设置了SUID 位的文件被执行时,该文件将以所有者的身份运行,也就是说无论谁来执行这个文件,他都有文件所有者的特权。

如果所有者是 root 的话,那么执行人就有超级用户的特权了。

这时该位将变成一个安全漏洞,因此不要轻易设置该位。

因此su执行文件的s权限被修改了,所以除了root用户以外,其他用户都无法使用su这个命令。

故导致了这个故障。

解决方法:

使用 chmod 4755 /bin/su 或者 chmod u+s /bin/su恢复默认权限即可恢复故障。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux系统下root用户执行passwd修改密码时报错问题

千锋Linux云计算运维培训课程,由浅入深,依次教授学员:Linux Shell脚本自动化编程,企业级自动化项目及公有云运维,Python Linux自动化运维开发,开源数据库MySQL DBA运维,大型网站高并发架构运维,企业私有云架构及运维等。

全程使用的阿里云平台,助力学员掌握的专业技术在公司项目中能够做到所学即所用。

今天,小编发现Linux系统下root用户执行passwd修改密码时报错,具体内容如下。

修改Linux系统的root用户密码时,执行passwd root,出现了以下情况,修改密码失败:

# passwd root

Changing password for user root.

New password:

Retype new password:

passwd: Authentication token manipulation error

到网上搜了下,有的说是因为inodes用完,也就是根分区满了引起的,但执行df -i并非找个原因:

# df -i

Filesystem InodesIUsedIFreeIUse% Mounted on

/dev/sda2 6406144 58534 6347610 1% /

tmpfs 8242797 2 8242795 1% /dev/shm

继续找答案,按照网上的案例检查用户密码相关的系统文件/etc/passwd和

/etc/shadow,发现这两个文件权限有i选项,查询结果如下:

# lsattr /etc/passwd

—-i——–e- /etc/passwd

# lsattr /etc/shadow

—-i——–e- /etc/shadow

备注:在Linux系统里,文件有i选项则表示不得对其做任何的修改,这也就导致了修改密码失败。

要解决该问题,则需要执行chattr -i命令,将以上两个文件i权限撤销掉

# chattr -i /etc/passwd

# chattr -i /etc/shadow

# lsattr /etc/passwd

————-e- /etc/passwd

# lsattr /etc/shadow

————-e- /etc/shadow

然后再执行passwd修改密码,

# passwd

Changing password for user root.

New password:

Retype new password:

passwd: all authentication tokens updated successfully.

修改完密码后,为了安全起见,可以执行chattr +i为用户密码系统文件增加i权限

# chattr +i /etc/passwd

# chattr +i /etc/shadow

# lsattr /etc/passwd

—-i——–e- /etc/passwd

# lsattr /etc/shadow

—-i——–e- /etc/shadow。