802.1x抓包详解

中国移动-WLAN抓包案例分析

– 室分合路一般采用大功率AP,形成了WLAN是一个上行受限 的系统,判断室分系统是否适合WLAN网络,在于是否满足 上行链路的要求

– 多天线对单天线的多径效应,产生的自身干扰

隐藏节点的存在

– 通过RTS/CTS机制解决隐藏节点问题。但问题是现在使用的 802.11g AP在默认配置下为关闭RTS/CTS 功能

4.27 1.00

20.0% 66.7%

5.72 21.91 50.0% 3.02 8.44 100.0%

Ping

成功率 (%)

95.0% 100.0%

FTP上传平 均速度 均速度 (kb/s) (kb/s)

RSSI (dBm)

载干比 C/I(db)

101.1 2435.9 -70.9

抓包分析如图例中是FTP下载慢问题,直观的可以看到直接原因为空口出现异 常的重传。

案例:下载速率低

第二步:查找重传的原因 报文正常,ACK正常,说明接收端正确接收 到

但发送端仍然有发出重传,则说明发送端 没有正确接收到ACK

结合WLAN设计方案及AP配置,发现AP配置了最低速率为11Mbps 导致了无线客户端的自动速率选择功能受到限制,无法采用 最佳速率来发送,以致产生过多的重传

调制技术

DSSS/CCK:802.11b

– 1,2,5.5,11Mbps

OFDM: 802.11a/g

– 6,9,12,18,24,36,48,54Mbps

改进的OFDM:802.11n

– 6.5, 13, 19.5, 26, 39, 52, 58, 65Mbps

OFDM概念

影响空口传输的原因

开放办公区 弱电井

仓库 会议室

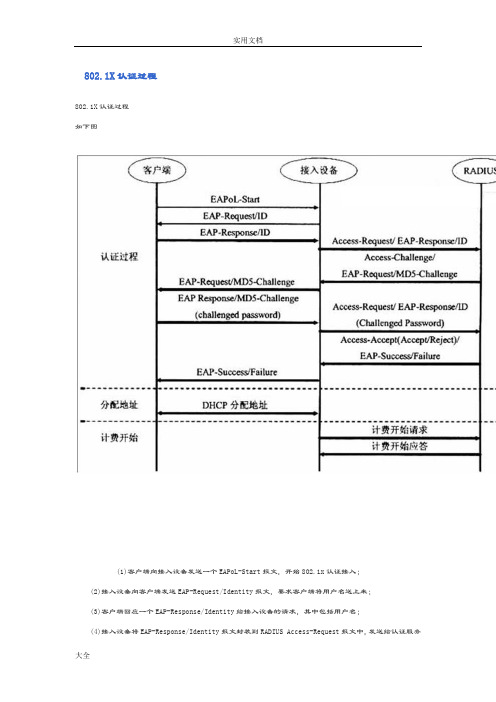

802.1X认证过程

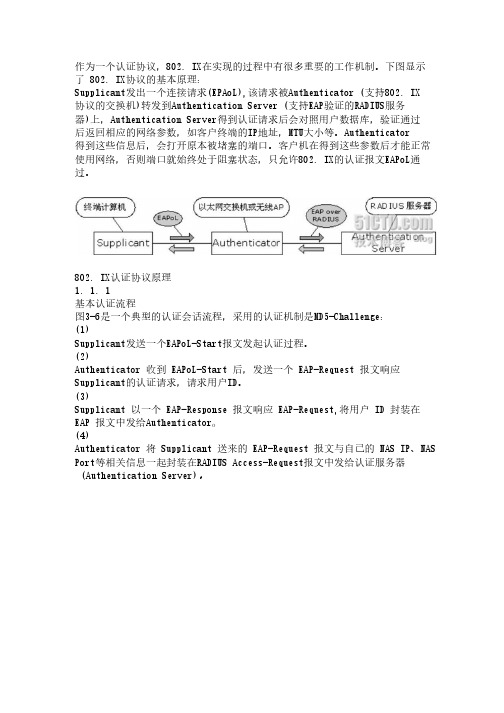

802.1X认证过程802.1X认证过程如下图(1)客户端向接入设备发送一个EAPoL-Start报文,开始802.1x认证接入;(2)接入设备向客户端发送EAP-Request/Identity报文,要求客户端将用户名送上来;(3)客户端回应一个EAP-Response/Identity给接入设备的请求,其中包括用户名;(4)接入设备将EAP-Response/Identity报文封装到RADIUS Access-Request报文中,发送给认证服务器;(5)认证服务器产生一个Challenge,通过接入设备将RADIUS Access-Challenge报文发送给客户端,其中包含有EAP-Request/MD5-Challenge;(6)接入设备通过EAP-Request/MD5-Challenge发送给客户端,要求客户端进行认证;(7)客户端收到EAP-Request/MD5-Challenge报文后,将密码和Challenge做MD5算法后的Challenge d-Pass-word,在EAP-Response/MD5-Challenge回应给接入设备;(8)接入设备将Challenge,Challenged Password和用户名一起送到RADIUS服务器,由RADIUS服务器进行认证:(9)RADIUS服务器根据用户信息,做MD5算法,判断用户是否合法,然后回应认证成功/失败报文到接入设备。

如果成功,携带协商参数,以及用户的相关业务属性给用户授权。

如果认证失败,则流程到此结束;(10)如果认证通过,用户通过标准的DHCP协议(可以是DHCP Relay),通过接入设备获取规划的IP地址;(11)如果认证通过,接入设备发起计费开始请求给RADIUS用户认证服务器;(12)RADIUS用户认证服务器回应计费开始请求报文。

用户上线完毕。

通过抓包,可以看到在终端能见的认证过程启动认证程序,开始认证认证端返回的信息,请求用户名终端发送用户名(013854是认证的用户名)接入设备发送EAP-Request/MD5-Challenge,要求客户端进行认证终端收到EAP-Request/MD5-Challenge报文后,将密码和Challenge做MD5算法后的Challenged-Pass-wo rd,在EAP-Response/MD5-Challenge回应给接入设备认证成功Keep alive信息退出时,终端发送Logoff信息。

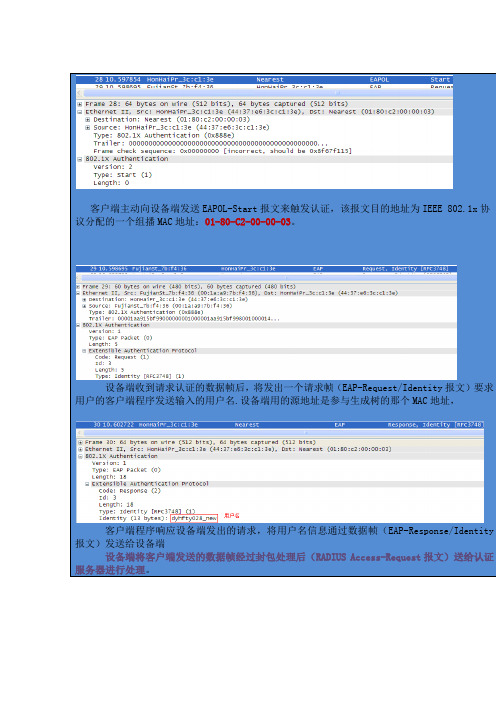

802.1X认证过程抓包级解析

客户端主动向设备端发送EAPOL-Start报文来触发认证,该报文目的地址为IEEE 802.1x协议分配的一个组播MAC地址:01-80-C2-00-00-03。

设备端收到请求认证的数据帧后,将发出一个请求帧(EAP-Request/Identity报文)要求用户的客户端程序发送输入的用户名.设备端用的源地址是参与生成树的那个MAC地址,客户端程序响应设备端发出的请求,将用户名信息通过数据帧(EAP-Response/Identity 报文)发送给设备端设备端将客户端发送的数据帧经过封包处理后(RADIUS Access-Request报文)送给认证服务器进行处理。

(4)RADIUS服务器收到设备端转发的用户名信息后,将该信息与数据库中的用户名表对比,找到该用户名对应的密码信息,用随机生成的一个加密字对它进行加密处理,同时也将此加密字通过RADIUS Access-Challenge报文发送给设备端,由设备端转发给客户端程序。

(5)客户端程序收到由设备端传来的加密字(EAP-Request/MD5 Challenge报文)后,用该加密字对密码部分进行加密处理(此种加密算法通常是不可逆的,生成EAP-Response/MD5 Challenge 报文),并通过设备端传给认证服务器。

(6)RADIUS服务器将收到的已加密的密码信息(RADIUS Access-Request报文)和本地经过加密运算后的密码信息进行对比,如果相同,则认为该用户为合法用户,反馈认证通过的消息(RADIUS Access-Accept报文和EAP-Success报文)。

(7)设备收到认证通过消息后将端口改为授权状态,允许用户通过端口访问网络。

在此期间,设备端会通过向客户端定期发送握手报文,对用户的在线情况进行监测。

缺省情况下,两次握手请求报文都得不到客户端应答,设备端就会让用户下线,防止用户因为异常原因下线而设备无法感知。

802.1x宽带接入防代理技术

802.1x宽带接入防代理技术周峰、李金龙、薛胜琦克拉玛依石化公司信息所摘要:本文讲述和分析了802.1X协议的体系结构,并介绍如何对通过sniffer抓包的数据分析,配合交换认证设备的配置,设计出专用的客户端程序防止用户非法使用代理。

关键词:802.1x; EAP ;sniffer一、背景需求现有一小区LAN宽带网络,采用802.1x认证方式验证用户,规模约1000用户,随着生活水平的提高和电脑的普及,用户的上网需求不断增长,但是同时也出现一问题,由于用户都是楼房住户,居住比较密集,许多用户购买一带认证功能的SOHO路由器或使用各种SyGate、WinGate等共享上网的软件,私自实现多用户共享接入,很大程度的影响了小区宽带营运商用户数量的发展和营业利润的增长。

二、技术分析现有的共享宽带接入主要分为软件共享和硬件共享两类。

软件共享就是在接入Internet的计算机上安装SyGate、WinGate等共享上网的软件,让该计算机作为服务器首先认证上网,其它计算机都通过双网卡与之连接实现共享代理上网。

所谓硬件共享,就是指局域网中的计算机通过宽带路由器共享上网,它的设置比共享软件简单,而且不需要服务器,任意一台计算机都可以实现单独上网。

针对这两种方式,常用的解决方案是有以下几种:①认证方式上采用802.1X认证客户端的扩展版,强制用户使用专门的客户端软件,由客户端软件来检测终端用户计算机的网络配置、双网卡配置,实现对PROXY的检查。

同时这种方法也会使得使用带标准认证的SOHO路由器立即失效。

②用户带宽流量限制的方式,采用两元组(源IP/目的IP)的方式对每用户带宽进行限制,造成PROXY用户共享带宽时速度缓慢感到不方便,同时也可以考虑采用按流量计费的方式。

③限制用户连接数,通过对接入设备进行配置,限制接入用户TCP连接数目,如一个用户分配10个连接,这样PROXY代理将会造成最终用户的不方便而无法正常使用。

802.1x协议解析

802.1X协议是由(美)电气与电子工程师协会提出,刚刚完成标准化的一个符合IEEE 802协议集的局域网接入控制协议,其全称为基于端口的访问控制协议。

它能够在利用IEEE 802局域网优势的基础上提供一种对连接到局域网的用户进行认证和授权的手段,达到了接受合法用户接入,保护网络安全的目的。

802.1x认证,又称EAPOE认证,主要用于宽带IP城域网。

一、802.1x认证技术的起源802.1x协议起源于802.11协议,后者是标准的无线局域网协议,802.1x协议的主要目的是为了解决无线局域网用户的接入认证问题。

有线局域网通过固定线路连接组建,计算机终端通过网线接入固定位置物理端口,实现局域网接入,这些固定位置的物理端口构成有线局域网的封闭物理空间。

但是,由于无线局域网的网络空间具有开放性和终端可移动性,因此很难通过网络物理空间来界定终端是否属于该网络,因此,如何通过端口认证来防止其他公司的计算机接入本公司无线网络就成为一项非常现实的问题,802.1x正是基于这一需求而出现的一种认证技术。

也就是说,对于有线局域网,该项认证没有存在的意义。

由此可以看出,802.1x协议并不是为宽带IP城域网量身定做的认证技术,将其应用于宽带IP城域网,必然会有其局限性,下面将详细说明该认证技术的特点,并与PPPOE认证、VLAN +WEB认证进行比较,并分析其在宽带IP城域网中的应用。

二、802.1x认证技术的特点802.1x协议仅仅关注端口的打开与关闭,对于合法用户(根据帐号和密码)接入时,该端口打开,而对于非法用户接入或没有用户接入时,则该端口处于关闭状态。

认证的结果在于端口状态的改变,而不涉及通常认证技术必须考虑的IP地址协商和分配问题,是各种认证技术中最简化的实现方案。

802.1x认证技术的操作粒度为端口,合法用户接入端口之后,端口处于打开状态,因此其它用户(合法或非法)通过该端口时,不需认证即可接入网络。

H3C802_1x认证流程解析

交换机向本机发送失败包。 此包可能与 IP 分配失败有关,可以不作考虑。 另外,如果密码错误,会收到以下数据包:

0x10-0x11(00 06)包长度,表示 0x12-0x17(04 04 00 1b 09 15)

0x14-0x15(00 1b)从下一个字节开始,计算长度 0x16-0x17(09 15)不知道 0x18- 认证失败提示(E2543: 帐户密码错误) 二 在线保持确认 数据包 1:

数据包 3:

本机向交换机发送版本信息。 从 0x10 开始为固定内容,也就是说,对任何帐号,这段内容都是不变的。

数据包 4:

交换机向本机请求用户名。

数据包 5:

本机向交换机发送用户名、IP 信息 0x17-0x18(15 04)这两位内容不变,不知为何意。 0x19-0x1c(大黑点)本地静态 IP 地址 0x1d-(双小黑点)用户名 数据包 6:

8. 如果帐号、IP 合法,交换机发送成功认证包,和失败包(这个失败包可能和自动分配地址有关,可以不

考虑);如果不合法,交换机发送失败离线包,此包包含失败原因。

注意,以上发送的包中,除了第 3 步的包长度为 67 个字节,其他都是 60 个字节。

包结构为:

(1)0x00-0x05 6 字节 目标 MAC(请求认证时为组播地址,其他时候为华为 MAC 地址)

2. 交换。对于 2,3 两步,每次认证都是固定不变的数据包,可能是版本协商。 4. 交换机发送请求用户名包。

5. 客户端发送含用户名和本机 IP 的包。

6. 交换机发送含 MD5-Challenge 的包。

7. 客户端发送含经 MD5 加密后的密码和用户名的包。

One-Time Password (OTP) (RFC1938),06 Generic Token Card)

802.1x的应用介绍

……

client 127.0.0.1 {

secret

= testing123

shortname = localhost

nastype

= other # localhost isn't usually a NAS...

}

client 140.113.215.114 {

secret

= SecretOfHSCC

shortname = APOfHSCC

}

#client {

# secret

= testing123

交通大學資訊科學系計算機網路實驗室

5-2

無線網路通訊課程實驗 5

# shortname #}

……

= localhost

f. 更改 radius.conf,將#去掉。

交通大學資訊科學系計算機網路實驗室

5-6

無線網路通訊課程實驗 5

b. 或者使用清大 wire1x 的方案,請參考 .tw/wire1x,裡面有詳細的安裝說明與使用方 法。但是請注意其支援的硬體有所限制。使用前要先裝其他所需 的軟體與 dll 檔,請參考網頁上的敘述。使用時要將 windows 內 建的 802.1x 設定關閉,否則會一直由 windows 主導認證機制。(此 網路使用 IEEE 802.1x 認證選項請勿勾取)。下圖為運作畫面。

所顯示的是 EAPOL 的封包。

EAP 的流程封包。

交通大學資訊科學系計算機網路實驗室

5-9

無線網路通訊課程實驗 5

實驗記錄

1. FreeRADIUS 架設過程中更改了哪些設定,遇到哪些困難? 2. AP 的更改了哪些設定,遇到哪些困難? 3. Mobile Station 採用哪種方法,遇到哪些困難? 4. 所抓取的無線端 EAP 封包。且分析其封包結構。 5. 所抓取的有線端 RADIUS 封包。且分析其封包結構。

8021X原理及测试-24页精选文档

802.1X原理及测试目录第一章802.1X简介 (3)1.1 引言 (3)1.2 802.1X认证体系 (3)1.3 802.1X认证流程 (4)第二章802.1X协议介绍 (5)2.1 802.1X协议的工作机制 (5)2.2 协议实现内容 (7)2.3 典型应用的拓扑结构 (9)第三章实验拓扑及抓包 (10)3.1 TL-SL3226P实验拓扑及认证软件 (10)3.2 TL-SL3226P认证过程抓包分析 (10)3.3 H3C S5100认证实验 (12)3.4 TL-SL3226P与H3C S5100的比较 (16)第四章802.1X功能测试 (17)4.1 认证发起测试 (17)4.2 退出认证测试 (18)4.3 多客户端认证测试 (18)4.4 端口认证方式测试 (19)4.5 Guest VLAN测试 (19)4.6 时间参数测试 (20)第一章802.1X简介1.1引言802.1X协议起源于802.11协议,后者是IEEE的无线局域网协议,制订802.1X协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LANS witch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.1X就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Control)而定义的一个标准。

1.2802.1X认证体系802.1X是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x详解及配置共41页文档

03-802.1x配置目录1 802.1X配置1.1 802.1X简介1.1.1 802.1X的体系结构1.1.2 802.1X的认证方式1.1.3 802.1X的基本概念1.1.4 EAPOL消息的封装1.1.5 EAP属性的封装1.1.6 802.1X的认证触发方式1.1.7 802.1X的认证过程1.1.8 802.1X的接入控制方式1.1.9 802.1X的定时器1.1.10 和802.1X配合使用的特性1.2 802.1X配置任务简介1.3 802.1X基本配置1.3.1 配置准备1.3.2 配置全局802.1X1.3.3 配置端口的802.1X1.4 开启在线用户握手功能1.5 配置代理检测功能1.6 开启组播触发功能1.7 配置端口的强制认证域1.8 配置静默定时器功能1.9 配置重认证功能1.10 配置Guest VLAN1.10.1 配置准备1.10.2 配置Guest VLAN1.11 配置Auth-Fail VLAN1.11.1 配置准备1.11.2 配置Auth-Fail VLAN1.12 802.1X显示和维护1.13 802.1X典型配置举例(WX系列无线控制产品适用)1.14 下发ACL典型配置举例(WX系列无线控制产品适用)l 本手册中标有“请以设备实际情况为准”的特性描述,表示WX系列无线控制产品的各型号对于此特性的支持情况不同,具体差异请参见“特性差异化列表”的“特性支持情况”章节。

l 无线控制产品支持的接口类型和编号与设备的实际情况相关,实际使用中请根据具体设备的接口类型和编号进行配置。

1802.1X配置1.1 802.1X简介IEEE802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802.1X协议。

后来,802.1X协议作为局域网端口的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1X协议是一种基于端口的网络接入控制协议(port based network access control protocol)。

Wireshark监测802.1X认证实验

Wireshark监测802.1X认证实验1、实验目的·学习Wireshark的基础知识·掌握Wireshark过滤语法·通过对802.1X认证实验的抓包,掌握Wireshark的使用2、实验设备·一台5300xl交换机·一台装有Wirlshark 的PC·一台Windows 2003 Server的服务器和多台接入客户端计算机,其中Windows 2003 Server必须包含如下组建:1)Internet 认证服务(IAS);2)动态目录(Active Directory)3)动态主机地址分配协议(Dynamic Host Configuration Protocol)4)支持Java 控件的浏览器·多台Windows XP Service Pack 2 的客户端。

3、实验环境实验环境如图所示:5300xl10.1.1.1端口B4Windows 2003 Server10.1.3.10端口B3 镜像端口C1 DHCP 和 Radius 服务器802.1X客户端认证端口B2成功后动态分配IP装有Wireshark 的包捕获PCPC 1 PC 2图1 实验环境表 1 网络交换设备的IP 分配表4、实验内容4.1 Wireshark 的介绍Wireshark(原名Ethereal)是一种网络协议分析软件,利用它可将捕获到的各种各样协议的网络二进制数据流,翻译为人们容易读懂和理解的文字和图表等形式,极大地方便了对网络活动的监测分析和教学实验。

它有十分丰富和强大的统计分析功能,可在Windows,Linux 和UNIX等系统上运行。

4.2 Wireshark 主要的过滤规则表 3 基于 port 的过滤2)通过protocol过滤表 5 基于 protocol的过滤3)数组操作过滤[i:j] i = 起点, j = 长度[i-j] i = 起点, j = 末点[i] i = 起点, 长度1[:j] 起点等于 0, 长度= j[i:] 起点 = i, 至最后举例:eth.src[0:3] == 00:00:83 以太网地址的前3位http.content_type[0:4] == "text" content_type的前四位frame[-4:4] == 0.1.2.3 起点为负表示终点-4 长度4位,就是末四位4)组合操作过滤表 6 组合操作过滤常见关键词frame、ip、 eth 、udp、tcp、http举例:frame .pkt_len > 100 ,Capture数据长度大于100的包;ip.src == 192.168.214.12 ,Capture源地址是192.168.214.12的包; ip.dst == ,Capture目标地址是的包;http.request.method == "HEAD" ,Capture在HTTP包中查找request命令含HEAD的包.注意:如果用了抓取TCP/IP数据包的关键字"host"、"port",结果将是忽略所有ARP 数据包。

IEEE8021XIEEE8021X介绍主要内容IEEE8021X协议

IEEE 802.1X孙峻文IEEE 802.1X 介绍•IEEE 802.1X是一个IEEE标准的基于端口的网络接入控制方法。

•它是IEEE 802.1网络协议组的一部分。

•它为希望接入LAN或WLAN的设备提供了一种验证机制。

主要内容•协议分析•抓包分析IEEE 802.1X协议IEEE 802.1X协议版本:•802.1X-2001•802.1X-2004•802.1X-2010IEEE 802.1X协议IEEE 802.1X封装了Extensible AuthenticationProtocol (EAP) over IEEE 802协议认证涉及三个参与者:•请求者(supplicant)•认证者(authenticator)•认证服务器(authentication server)IEEE 802.1X协议IEEE 802.1X协议请求者(supplicant)一个客户端设备(例如一台笔记本),它希望接入某个LAN/WLAN。

IEEE 802.1X协议认证者(authenticator)认证者的行为就像一个保卫网络的保安。

请求者的身份在被验证和授权之前是不能通过认证者进入被保护的网络。

IEEE 802.1X协议认证服务器(authentication server)认证者将凭证转发给认证服务器去验证。

如果认证服务器认为凭证是有效的,那么请求者将被允许进入被保护的网络资源。

IEEE 802.1X协议端口实体Port entities:802.1X-2001为认证端口定义了两个逻辑上的端口实体:•控制端口(controlled port)允许(授权状态)或阻止(非授权状态)网络通信进入或离开受控端口•非控制端口(uncontrolled port)发送或接收EAPOL帧,一直打开IEEE 802.1X协议典型的认证过程1.初始化Initialization2.开始Initiation3.协商Negotiation(EAP协商)4.认证Authentication IEEE 802.1X协议1.初始化Initialization当检测到一个新的请求者后,交换机(验证者)上的非受控端口被打开,受控端口设置在“非授权unauthorized”状态。

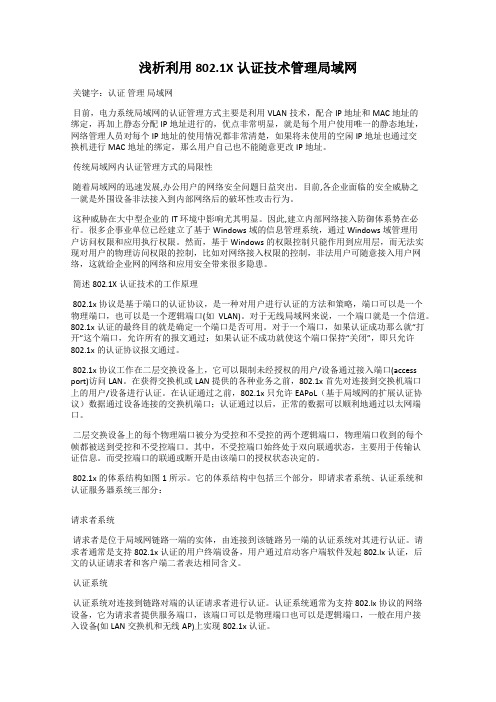

浅析利用802.1X认证技术管理局域网

浅析利用802.1X认证技术管理局域网关键字:认证管理局域网目前,电力系统局域网的认证管理方式主要是利用VLAN技术,配合IP地址和MAC地址的绑定,再加上静态分配IP地址进行的,优点非常明显,就是每个用户使用唯一的静态地址,网络管理人员对每个IP地址的使用情况都非常清楚,如果将未使用的空闲IP地址也通过交换机进行MAC地址的绑定,那么用户自己也不能随意更改IP地址。

传统局域网内认证管理方式的局限性随着局域网的迅速发展,办公用户的网络安全问题日益突出。

目前,各企业面临的安全威胁之一就是外围设备非法接入到内部网络后的破坏性攻击行为。

这种威胁在大中型企业的IT 环境中影响尤其明显。

因此,建立内部网络接入防御体系势在必行。

很多企事业单位已经建立了基于Windows域的信息管理系统,通过Windows域管理用户访问权限和应用执行权限。

然而,基于Windows的权限控制只能作用到应用层,而无法实现对用户的物理访问权限的控制,比如对网络接入权限的控制,非法用户可随意接入用户网络,这就给企业网的网络和应用安全带来很多隐患。

简述802.1X认证技术的工作原理802.1x协议是基于端口的认证协议,是一种对用户进行认证的方法和策略,端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

802.1x协议工作在二层交换设备上,它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN。

在获得交换机或LAN提供的各种业务之前,802.1x首先对连接到交换机端口上的用户/设备进行认证。

在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

802.1x准入控制技术使用手册(北信源).

北信源桌面终端标准化管理系统准入控制技术使用手册2010年5月目录一、802.1x认证模块原理 (31-1. 802.1x的工作机制 (31-2. 802.1x的认证过程 (4二、VRVEDP-NAC系统硬件配置及实施方案 (52-1.VRVEDP-NAC相关系统硬件配置 (52-2.VRVEDP-NAC实施方案 (5三、802.1x认证应用注册事项 (22四、802.1x认证应急预案 (244-1.预案流程 (244-2.应急事件处理方法 (24一、802.1x认证模块原理1-1. 802.1x的工作机制IEEE 802.1x认证系统利用EAP(Extensible Authentication Protocol,可扩展认证协议协议,作为在客户端和认证服务器之间交换认证信息的手段。

802.1x认证系统的工作机制在客户端PAE与设备端PAE之间,EAP协议报文使用EAPOL封装格式,直接承载于LAN 环境中。

在设备端PAE与RADIUS服务器之间,EAP协议报文可以使用EAPOR封装格式(EAP over RADIUS,承载于RADIUS协议中;也可以由设备端PAE进行终结,而在设备端PAE与RADIUS服务器之间传送PAP协议报文或CHAP协议报文。

当用户通过认证后,认证服务器会把用户的相关信息传递给设备端,设备端PAE 根据RADIUS服务器的指示(Accept或Reject决定受控端口的授权/非授权状态。

1-2. 802.1x的认证过程802.1x认证系统的认证过程1. 当用户有上网需求时打开802.1x客户端,输入已经申请、登记过的用户名和口令,发起连接请求(EAPOL-Start报文。

此时,客户端程序将发出请求认证的报文给交换机,开始启动一次认证过程。

2. 交换机收到请求认证的数据帧后,将发出一个请求帧(EAP-Request/Identity报文要求用户的客户端程序发送输入的用户名。

802.1X协议的工作机制流程详解

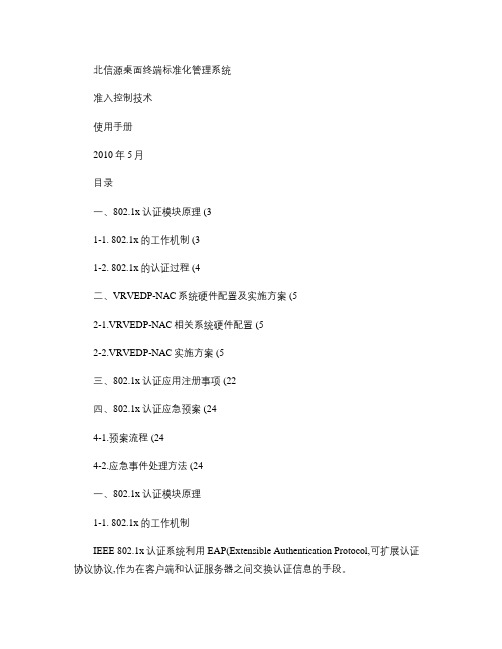

作为一个认证协议,802. IX在实现的过程中有很多重要的工作机制。

下图显示了 802. IX协议的基本原理:Supplicant发出一个连接请求(EPAoL),该请求被Authenticator (支持802. IX 协议的交换机)转发到Authentication Server (支持EAP验证的RADIUS服务器)上,Authentication Server得到认证请求后会对照用户数据库,验证通过后返回相应的网络参数,如客户终端的IP地址,MTU大小等。

Authenticator得到这些信息后,会打开原本被堵塞的端口。

客户机在得到这些参数后才能正常使用网络,否则端口就始终处于阻塞状态,只允许802. IX的认证报文EAPoL通过。

802. IX认证协议原理1. 1. 1基本认证流程图3-6是一个典型的认证会话流程,采用的认证机制是MD5-Challenge:(1)Supplicant发送一个EAPoL-Start报文发起认证过程。

(2)Authenticator 收到 EAPoL-Start 后,发送一个 EAP-Request 报文响应Supplicant的认证请求,请求用户ID。

(3)Supplicant 以一个 EAP-Response 报文响应 EAP-Request,将用户 ID 封装在EAP 报文中发给Authenticator o(4)Authenticator 将 Supplicant 送来的 EAP-Request 报文与自己的 NAS IP、NAS Port等相关信息一起封装在RADIUS Access-Request报文中发给认证服务器(Authentication Server)。

SupplicantAuthenticator Authentication Server EAPOL Logoff(13)(初始化 )EAPOLStart(l)(认证开始)EAP Request]2)EAP Response(3)-RADIUS Access-Request(4) ----1RADIUS Ac cess- Chai I en ge( 5)EAP Challenge Request]6)EAP Challenge Response( 7)RADIUS Access-Request(8)RADIUS Access ・Accept(9)EAP Success(lQ)(认证晶功)RADIUSAcc ounti ng- Requ est( Start) (1 业RADIUSAc counti ng ・Res pon se( 12)(记账开始)RADIUSAcc ounti ng- Requ est( Stop) (1 句RADIUS *,Ac counti ng -Res pon se( 15)EAP Failure( 16)(用户*线)典型的认证会话流程⑸认证服务器收到RADIUS Access-Request 报文后,将用户ID 提取出来在数据库 中进行查找。

IEEE 802.1x模块指南

IEEE 802.1X模块使用指南目录1. 前言 (3)1.1 关于本文档 (3)1.2 背景知识 (3)1.2.1 802.1X技术的介绍 (3)1.2.2 802.1X的认证原理 (3)1.2.3 802.1X的认证流程 (4)1.3 术语 (5)2. IEEE 802.1X模块介绍 (5)2. 1 客户端功能 (6)2. 2认证者的功能 (6)2.3认证服务器的功能 (6)2.4 802.1x模块的软件实现-开源组件hostapd (6)3. 关于hostapd开源组件 (7)3.1 hostapd开源组件介绍 (7)4. hostapd的帮助程序使用 (9)4.1 关于帮助程序 (9)4.2 命令参数实现及说明 (9)4.3 usage程序使用实例 (10)HistoryDate Version Changes 2011-11-30 Draft A 完成第一稿1. 前言1.1 关于本文档本文档对dot1x模块的的基本情况、编译方法、配置参数、基本工作原理作了详细的阐述,可以使开发人员依据该文档可较好的掌握模块的使用,为开发人员节约时间。

1.2 背景知识802.1X是IEEE为了解决基于端口的接入控制而定义的标准,被称为基于端口的访问控制协议(Port based network aceess control protocol)。

为运营商建设可运营、可管理的电信级宽带以太网提供了良好的支持。

1.2.1 802.1X技术的介绍IEEE 802.1x 协议的体系结构包括3个重要的组成部分:客户端、认证系统、认证服务器,图1.1描述了三者之间的关系以及相互之间的通信。

图1.1 802.1X认证体系1.2.2 802.1X的认证原理客户端系统通常需要安装一个客户端软件,用户通过启动这个客户端软件发起802.1x 协议的认证过程,为了支持基于端口的接入控制,客户端系统需支持EAPOL(extensibleauthentication protocol overLAN)协议。

Wireshark监测802.1X认证实验

Wireshark监测802.1X认证实验1、实验目的·学习Wireshark的基础知识·掌握Wireshark过滤语法·通过对802.1X认证实验的抓包,掌握Wireshark的使用2、实验设备·一台5300xl交换机·一台装有Wirlshark 的PC·一台Windows 2003 Server的服务器和多台接入客户端计算机,其中Windows 2003 Server必须包含如下组建:1)Internet 认证服务(IAS);2)动态目录(Active Directory)3)动态主机地址分配协议(Dynamic Host Configuration Protocol)4)支持Java 控件的浏览器·多台Windows XP Service Pack 2 的客户端。

3、实验环境实验环境如图所示:5300xl10.1.1.1端口B4Windows 2003 Server10.1.3.10端口B3 镜像端口C1 DHCP 和 Radius 服务器802.1X客户端认证端口B2成功后动态分配IP装有Wireshark 的包捕获PCPC 1 PC 2图1 实验环境表 1 网络交换设备的IP 分配表4、实验内容4.1 Wireshark 的介绍Wireshark(原名Ethereal)是一种网络协议分析软件,利用它可将捕获到的各种各样协议的网络二进制数据流,翻译为人们容易读懂和理解的文字和图表等形式,极大地方便了对网络活动的监测分析和教学实验。

它有十分丰富和强大的统计分析功能,可在Windows,Linux 和UNIX等系统上运行。

4.2 Wireshark 主要的过滤规则表 3 基于 port 的过滤2)通过protocol过滤表 5 基于 protocol的过滤3)数组操作过滤[i:j] i = 起点, j = 长度[i-j] i = 起点, j = 末点[i] i = 起点, 长度1[:j] 起点等于 0, 长度= j[i:] 起点 = i, 至最后举例:eth.src[0:3] == 00:00:83 以太网地址的前3位http.content_type[0:4] == "text" content_type的前四位frame[-4:4] == 0.1.2.3 起点为负表示终点-4 长度4位,就是末四位4)组合操作过滤表 6 组合操作过滤常见关键词frame、ip、 eth 、udp、tcp、http举例:frame .pkt_len > 100 ,Capture数据长度大于100的包;ip.src == 192.168.214.12 ,Capture源地址是192.168.214.12的包; ip.dst == ,Capture目标地址是的包;http.request.method == "HEAD" ,Capture在HTTP包中查找request命令含HEAD的包.注意:如果用了抓取TCP/IP数据包的关键字"host"、"port",结果将是忽略所有ARP 数据包。

802.1x抓包详解

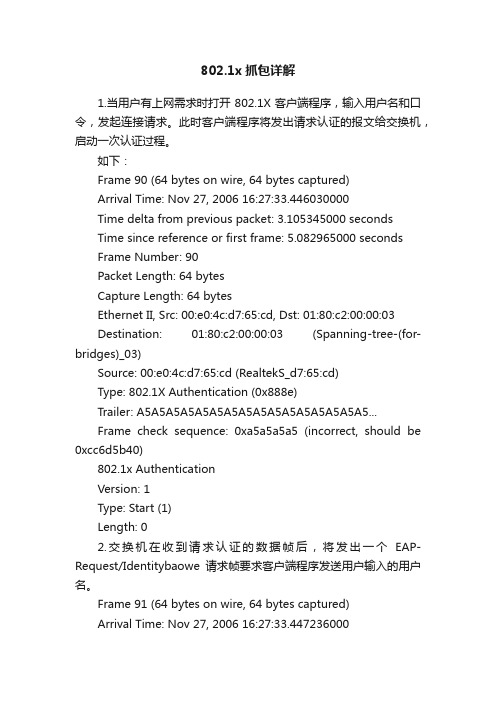

802.1x抓包详解1.当用户有上网需求时打开802.1X客户端程序,输入用户名和口令,发起连接请求。

此时客户端程序将发出请求认证的报文给交换机,启动一次认证过程。

如下:Frame 90 (64 bytes on wire, 64 bytes captured)Arrival Time: Nov 27, 2006 16:27:33.446030000Time delta from previous packet: 3.105345000 secondsTime since reference or first frame: 5.082965000 secondsFrame Number: 90Packet Length: 64 bytesCapture Length: 64 bytesEthernet II, Src: 00:e0:4c:d7:65:cd, Dst: 01:80:c2:00:00:03Destination: 01:80:c2:00:00:03 (Spanning-tree-(for-bridges)_03)Source: 00:e0:4c:d7:65:cd (RealtekS_d7:65:cd)Type: 802.1X Authentication (0x888e)Trailer: A5A5A5A5A5A5A5A5A5A5A5A5A5A5A5A5...Frame check sequence: 0xa5a5a5a5 (incorrect, should be 0xcc6d5b40)802.1x AuthenticationVersion: 1Type: Start (1)Length: 02.交换机在收到请求认证的数据帧后,将发出一个EAP-Request/Identitybaowe请求帧要求客户端程序发送用户输入的用户名。

Frame 91 (64 bytes on wire, 64 bytes captured)Arrival Time: Nov 27, 2006 16:27:33.447236000Time delta from previous packet: 0.001206000 secondsTime since reference or first frame: 5.084171000 secondsFrame Number: 91Packet Length: 64 bytesCapture Length: 64 bytesEthernet II, Src: 00:03:0f:01:3a:5a, Dst: 00:e0:4c:d7:65:cdDestination: 00:e0:4c:d7:65:cd (RealtekS_d7:65:cd)Source: 00:03:0f:01:3a:5a (DigitalC_01:3a:5a)Type: 802.1X Authentication (0x888e)Trailer: A5A5A5A5A5A5A5A5A5A5A5A5A5A5A5A5...Frame check sequence: 0xa5a5a5a5 (incorrect, should be 0x7d263869)802.1x AuthenticationVersion: 1Type: EAP Packet (0)Length: 5Extensible Authentication ProtocolCode: Request (1)Id: 1Length: 5Type: Identity [RFC3748] (1)3.客户端程序响应交换机的请求,将包含用户名信息的一个EAP-Response/Identity送给交换机,交换机将客户端送来的数据帧经过封包处理后生成RADIUS Access-Request报文送给认证服务器进行处理。

802.1x协议详解

三、 802.1x 的认证过程

基于 802.1x 的认证系统在客户端和认证系统之间使用 EAPOL 格式封装 EAP 协 议传送认证信息,认证系统与认证服务器之间通过 RADIUS 协议传送认证信息

三、 802.1x 的认证过程

四、 802.1x报文结构

1、EAPOL报文格式

报文mac地址为:01-80-C2-00-00-03 PAE Ethernet Type:0x888E Protocol Version:EAPOL发送发所支持的协议版本号 Packet Type:发送的包类型

负责项目及相关技术问题的跟踪和解决售后设备维护工作岗位职责三工作总结项目运维项目实施银青高速视频监控东毛隧道停车场项目全面实施ip设置贵州独平高速项目全面实施监控室机柜布线四心得体会在这段时间的学习过程中我对部门很多产品从零学起刚到公司的时候感觉压力很大经过这些时间的认真学习和实际操作调整心态现已完全能融入公司的各项岗位职责和管理制度中

四、 802.1x报文结构

当EAPOL的Packet Type为EAP-Packet时Packet Body就是EAP数据包 code:EAP包的类型,有四种 request -1 response -2 success -3 failure -4 identifier:辅助进行response和request消息的匹配 length:eap包的长度,包括code、id、len、data data:内容格式由code决定

3、Authentication Server System,认证服务器系统(radius 服务器) 对客户进行实际认证,认证服务器核实客户的identity, 通知 swtich 是否允许客户端访问 LAN 和交换机提供的服务。 Authentication Sever 接受Authenticator 传递过来的认证需求 ,认证完成后将认证结果下发给Authenticator,完成对端口的管理

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Packet Length: 243 bytes

Capture Length: 243 bytes

Ethernet II, Src: 00:03:0f:01:3a:5a, Dst: 00:e0:4c:d7:65:cd

Destination: 00:e0:4c:d7:65:cd (RealtekS_d7:65:cd)

Frame Number: 154

Packet Length: 64 bytes

Capture Length: 64 bytes

Ethernet II, Src: 00:03:0f:01:3a:5a, Dst: 00:e0:4c:d7:65:cd

Destination: 00:e0:4c:d7:65:cd (RealtekS_d7:65:cd)

Version: 1

Type: Start (1)

Length: 0

2.交换机在收到请求认证的数据帧后,将发出一个EAP-Request/Identitybaowe请求帧要求客户端程序发送用户输入的用户名。

Frame 91 (64 bytes on wire, 64 bytes captured)

Arrival Time: Nov 27, 2006 16:27:33.447236000

Time delta from previous packet: 0.001206000 seconds

Time since reference or first frame: 5.084171000 seconds

Source: 00:e0:4c:d7:65:cd (RealtekS_d7:65:cd)

Type: 802.1X Authentication (0x888e)

802.1x Authentication

Version: 1

Type: EAP Packet (0)

Length: 59

Extensible Authentication Protocol

Frame Number: 148

Packet Length: 77 b: 77 bytes

Ethernet II, Src: 00:e0:4c:d7:65:cd, Dst: 01:80:c2:00:00:03

Destination: 01:80:c2:00:00:03 (Spanning-tree-(for-bridges)_03)

Frame 199 (94 bytes on wire, 94 bytes captured)

Arrival Time: Nov 27, 2006 16:27:39.446161000

Time delta from previous packet: 2.879158000 seconds

Time since reference or first frame: 11.083096000 seconds

802.1x Authentication

Version: 1

Type: EAP Packet (0)

Length: 22

Extensible Authentication Protocol

Code: Request (1)

Id: 2

Length: 22

Frame 154 (64 bytes on wire, 64 bytes captured)

Arrival Time: Nov 27, 2006 16:27:36.567003000

Time delta from previous packet: 0.120804000 seconds

Time since reference or first frame: 8.203938000 seconds

Source: 00:e0:4c:d7:65:cd (RealtekS_d7:65:cd)

Type: 802.1X Authentication (0x888e)

802.1x Authentication

Version: 1

Type: EAP Packet (0)

Length: 76

Extensible Authentication Protocol

Frame Number: 91

Packet Length: 64 bytes

Capture Length: 64 bytes

Ethernet II, Src: 00:03:0f:01:3a:5a, Dst: 00:e0:4c:d7:65:cd

Destination: 00:e0:4c:d7:65:cd (RealtekS_d7:65:cd)

Code: Response (2)

Id: 2

Length: 30

Type: MD5-Challenge [RFC3748] (4)

Value-Size: 16

Value: CBAC378ABB609123D2BB412840AEC614

Extra data (8 bytes): 3033303531303230

6.认证服务器将送上来的加密后的口令信息和其自己经过加密运算后的口令信息进行对比,判断用户是否合法,然后回应认证成功/失败报文到接入设备。如果认证成功,则向交换机发出打开端口的指令,允许用户的业务流通过端口访问网络。否则,保持交换机端口的关闭状态,只允许认证信息数据通过。

Type: 802.1X Authentication (0x888e)

Trailer: A5A5A5A5A5A5A5A5A5A5A5A5A5A5A5A5...

Frame check sequence: 0xa5a5a5a5 (incorrect, should be 0xcc6d5b40)

802.1x Authentication

Capture Length: 64 bytes

Ethernet II, Src: 00:e0:4c:d7:65:cd, Dst: 01:80:c2:00:00:03

Destination: 01:80:c2:00:00:03 (Spanning-tree-(for-bridges)_03)

Source: 00:e0:4c:d7:65:cd (RealtekS_d7:65:cd)

Arrival Time: Nov 27, 2006 16:27:36.446199000

Time delta from previous packet: 2.998963000 seconds

Time since reference or first frame: 8.083134000 seconds

Code: Response (2)

Id: 1

Length: 13

Type: Identity [RFC3748] (1)

Identity (8 bytes): 03051020

4.认证服务器收到交换机转发上来的用户名信息后,将该信息与数据库中的用户名表相比对,找到该用户名对应的口令信息,用随机生成的一个加密字Challenge对它进行加密处理(MD5),通过接入设备将RADIUS Access-Challenge报文发送给客户端,其中包含有EAP-Request/MD5-Challenge。

Type: Identity [RFC3748] (1)

3.客户端程序响应交换机的请求,将包含用户名信息的一个EAP-Response/Identity送给交换机,交换机将客户端送来的数据帧经过封包处理后生成RADIUS Access-Request报文送给认证服务器进行处理。

Frame 148 (77 bytes on wire, 77 bytes captured)

Frame Number: 199

Packet Length: 94 bytes

Capture Length: 94 bytes

Ethernet II, Src: 00:e0:4c:d7:65:cd, Dst: 01:80:c2:00:00:03

Destination: 01:80:c2:00:00:03 (Spanning-tree-(for-bridges)_03)

Type: MD5-Challenge [RFC3748] (4)

Value-Size: 16

Value: 1CBFEE2149E38D2928DABB4772D285EB

5.客户端收到EAP-Request/MD5-Challenge报文后,用该加密字对口令部分进行加密处理(MD5)给交换机发送在EAP-Response/MD5-Challenge回应,交换机将Challenge,Challenged Password和用户名一起送到RADIUS 服务器进行认证。

1.当用户有上网需求时打开802.1X客户端程序,输入用户名和口令,发起连接请求。此时客户端程序将发出请求认证的报文给交换机,启动一次认证过程。

如下:

Frame 90 (64 bytes on wire, 64 bytes captured)

Arrival Time: Nov 27, 2006 16:27:33.446030000

802.1x Authentication

Version: 1

Type: EAP Packet (0)

Length: 5

Extensible Authentication Protocol

Code: Request (1)

Id: 1

Length: 5

Source: 00:03:0f:01:3a:5a (DigitalC_01:3a:5a)