如何运用Iris抓包

利用IriS监控和分析校园网

F : Ff: F … F FF: F 件 F博 孵 …

矾 P ●诤 l ^R P ^A p

l0. . 179 ¨ 5. l . . .∞ 口¨ S 1 1 . .8l 0¨ S 1 1 . . 1 0 ¨ S. & 1 ’’. 1 0. 5. ∞ 1 . S. * 0 ●’. 1 l . ’ S. e5 O+ . 1

挑 战 , 如 蠕 虫 病 毒 的 泛 滥 、 P 2P 下 载 软 件 的 滥 用 以

及 入 侵 者 的 肆 意 攻 击 等 , 网 管 人 员可 以 运 用 该 软 件 对 各 种 网 络 灾 害 实 施 有 效 的 监 控 , 并 做 出 正 确 的 判 断 和 分 析 , 保 证 网 络 在 一 个 相 对 安 全 、 稳 定 的 环 境 中 运 行 。 软 件 Iris简 单 实 用 且 代 码 免 费 公 开 , 对 硬 件 要 求 也 相 当 低 , 比 较 适 合 在 中 小 学 推 广 。 网 络 的 不 断 发 展 和 普 及 , 一 方 面 给 人 们 带 来 了

实 例 一 :监 控 W 3 W e c j 蠕 虫 病 毒 2. lh a

w 32. el W Chi (中 文 称 a “ 击 波 杀 手 ”) 是 一 种 冲

便 利 的 信 息 交 流 , 另 一 方 面 也 使 我 们 面 临 着 许 多 新

通 过 网络 传 播 的 恶 性 蠕 虫 病 毒 , 会探 测 多 种 漏 洞 , 属 于 “ 击 波 ” 病 毒 的 变 种 。W e hi 冲 l C a蠕 虫 病 毒 能 在 短

进程 。利 用 I s监 控 W el ri chi a蠕 虫 病 毒 , 步 骤 如 下 。

实验四、计算机网络实验指导书-tcp协议分析及应用层命令

计算机网络实验指导书-TCP协议分析及应用层命令实验指导教师:韩家伟孙玉钰实验4TCP报文段分析及应用层命令实验1.实验目的1.掌握使用IRIS工具对TCP与UDP协议进行抓包分析的方法。

2.掌握TCP协议的报文格式及其优缺点。

3.熟悉应用层命令。

2.实验设备与环境1.Iris网络分析软件2.网络数据包捕获3.捕获TCP报文段并分析(一)实验内容1.启动网络嗅探工具,设置好过滤条件,捕获UDP用户数据报和TCP报文段。

2.分析UDP与TCP协议。

(二)TCP协议实验指导传输控制协议(Transmission Control Protocol,TCP)是一种可靠的面向连接的传送协议。

它在传送数据时是分段进行的,主机之间交换数据必须建立一个会话。

它用比特流通信,即数据被作为无结构的字节流。

通过每个TCP传输的字段指定顺序号,以获得可靠性。

它是在OSI参考模型的第4层,TCP是使用IP的网际间互联功能而提供可靠的数据传输,IP不停地把报文放到网络上,而TCP负责确信报文到达。

在协同IP的操作中TCP负责握手过程、报文管理、流量控制、错误检测和处理(控制),并根据一定的编号顺序对非正常顺序的报文给予重新排列顺序。

TCP是面向连接的协议。

在面向连接的环境中,开始传输数据之前,在两个终端之间必须先建立一个连接。

对于一个要建立的连接,通信双方必须用彼此的初始化序列号seq和来自对方成功传输确认的应答号ack(指明希望收到的下一个八位组的编号)来同步,习惯上将同步信号写为SYN,应答信号写为ACK。

整个同步的过程称为三次握手,如图4-1所示。

图4-1 TCP连接的建立对于一个已经建立的连接,TCP使用四次握手来结束通话(使用一个带有FIN附加标记的报文段)。

如图4-2所示。

图4-2 TCP连接的释放TCP每发送一个报文段,就对这个报文段设置一次计时器。

只要计时器设置的重传时间到期,但还没有收到确认,就要重传这一报文段。

iris数据库使用指南

iris数据库使用指南Iris数据库使用指南Iris数据库是一个经典的机器学习数据集,被广泛用于分类和聚类任务。

它包含了150个样本,每个样本有4个特征,分别是花萼长度、花萼宽度、花瓣长度和花瓣宽度。

这些样本被分为3类,分别是山鸢尾、变色鸢尾和维吉尼亚鸢尾。

在使用Iris数据库时,我们可以先将数据集进行加载和探索。

通过导入相应的库,我们可以轻松地读取数据集,并查看数据的基本信息。

这些信息包括数据的维度、特征的名称和数据类型等。

接下来,我们可以对数据集进行预处理。

预处理是数据分析的重要步骤,旨在清洗数据、处理缺失值和异常值,并进行特征选择和特征缩放等操作。

通过这些处理,我们可以提高数据的质量,并为后续的模型构建做好准备。

在进行模型构建之前,我们需要将数据集划分为训练集和测试集。

训练集用于训练模型,而测试集用于评估模型的性能。

通常,我们会将数据按照一定的比例划分,例如将数据集的70%作为训练集,30%作为测试集。

接下来,我们可以选择合适的机器学习算法来构建模型。

针对Iris 数据库,常用的算法包括决策树、支持向量机和K近邻等。

这些算法可以根据已有的特征值来预测样本所属的类别,并进行分类任务。

在模型构建完成后,我们需要对模型进行评估。

评估模型的性能可以使用各种指标,例如准确率、精确率、召回率和F1值等。

这些指标可以帮助我们了解模型的优劣,并选择最佳的模型进行应用。

我们可以使用训练好的模型进行预测。

通过输入新的样本特征,模型可以给出相应的分类结果。

这样,我们就可以根据模型的预测结果来进行决策和判断。

Iris数据库是一个非常有用的机器学习数据集,它可以帮助我们学习和实践数据分析和模型构建的基本技能。

通过合理地使用Iris数据库,我们可以提高我们在分类和聚类任务中的能力,并为解决实际问题提供有力的支持。

希望本指南对您使用Iris数据库有所帮助。

Iris使用详解—提高篇

Iris使用详解—提高篇作者:劲刀狂舞(webmaster@)相关网站:黑狐网络()eEye Digital Security (/iris/)在上一篇文章《Iris使用详解-基础篇》当中我们给大家介绍了怎样使用网络sniffer来截获数据包和进行数据包的解码。

这篇文章则是上一篇的补充,我要则要讲一讲怎样更高效的使用工具IRIS。

我们再看一下文章之前,不但先要仔细阅读上篇文章外,还需要懂得一些关于网络协议的相关知识,尤其是TCP/IP协议集。

这里建议阅读RFC文档资料。

五.建立过滤策略一般情况下,IRIS不再需要其他设置;不过如果你想彻底的研究一下网络数据,那么以下的这些设置你有必要知道一下。

更重要的是如果你不利用”Filter”这项“取其精华,去其糟粕”,而“全盘继承”的话,成千上万的报文会将你的硬盘撑爆。

这还不是更可怕的,小心分析协议时吧你累死。

我们找到菜单栏中Filters>Edit Filter就可以进行过滤器的配置。

这里有如下功能:1. 硬件过滤器(HardWare Filter):如图1所示:图1这个过滤设置位于OSI七层模型中的第一层——链路层。

通常包括操作系统中的设备驱动程序和计算机中对应的网络接口卡。

软件主要提供了如下模式以供选择,见表1:选项功能描述Promiscuous (噪音模式)使得网卡处于杂收状态,这个是默认状态。

Directed (直接连接)只接受发给本网络配置器的数据包,而其他的则不予接受。

Multicast (多目标)捕获多点传送的数据包All multicast (所有多目标)捕获所有的多目标数据包Broadcast (广播)只捕获广播桢,这样的真都具有相同的特点,目的MAC地址都是FF:FF:FF:FF:FF:FF表1其它的还有:Functional、Mac Frame、Source Routing、Group、Smt、All Functional 等都不常见,这里不做叙述。

网络分析SNIFFER软件的使用介绍

网络分析SNIFFER软件的使用介绍Sniffer(嗅探器)就是利用计算机的网络接口截获目的地为其他计算机的数据报文的一种技术。

该技术被广泛应用于网络维护和管理方面,它工作的时候就像一部被动声纳,默默的接收着来自网络的各种信息,通过对这些数据的分析,网络管理员可以深入了解网络当前的运行状况,以便找出所关心的网络中潜在的问题。

Sniffer技术简介数据在网络上是以很小的称为“帧”(又称:包)的单位传输的,帧由多个部分组成,不同的部分对应不同的信息以实现相应的功能,例如,以太网的前12个字节存放的是源地址和目的地址,这些数据告诉网络该帧的来源和去处。

其余的部分存放实际用户数据、TCP/IP 的报头或IPX报头等等。

帧是根据通讯所使用的协议,由网络驱动程序按照一定规则生成,然后通过网络接口卡(网络接口卡,在局域网中一般指网卡)发送到网络中,通过网线传送到它们的目的主机,在目的主机的一端按照同样的通讯协议执行相反的过程。

接收端机器的网络接口卡捕获到这些帧,并告诉操作系统有新的帧到达,然后对其进行存储。

在正常情况下,网络接口卡读入一帧并进行检查,如果帧中携带的目的地址(这里的目的地址是指物理地址而非IP地址,该地址是网络设备的唯一性标志)和自己的物理地址一致或者是广播地址(就是被设定为一次性发送到网络所有主机的特殊地址,当目标地址为该地址时,所有的网络接口卡都会接收该帧),网络接口卡通过产生一个硬件中断引起操作系统注意,然后将帧中所包含的数据传送给系统进一步处理,否则就将这个帧丢弃。

我们可以想象到这样一种特别的情况:如果网络中某个网络接口卡的物理地址不确定呢(这可以通过本地网络接口卡设置成“混杂”状态来实现)?网络接口卡会如何处理收到的帧呢?实际的情况是该网络接口卡将接收所有在网络中传输的帧,无论该帧是广播的还是发向某一指定地址的,这就形成了监听。

如果某一台主机被设置成这种监听模式,它就成了一个Sniffer。

抓包工具使用方法

抓包工具使用方法嘿,朋友们!今天咱就来唠唠这抓包工具的使用方法。

你可别小瞧它,这玩意儿就像是个神奇的侦探,能帮咱抓住网络世界里那些看不见摸不着的数据小调皮呢!咱先来说说准备工作哈。

就跟你出门得先找对鞋子一样,用抓包工具也得先把该准备的准备好。

电脑得有吧,抓包工具得装上吧,这些都是基础。

然后呢,就像你要去抓一只调皮的小猫,得先找对地方。

在网络世界里,咱得知道从哪儿开始抓。

一般来说,就是在你想要了解数据流动的那个地方设置好抓包工具。

等一切就绪,就可以开始抓啦!这感觉就像是张开了一张大网,等着那些数据小鱼游进来。

看着那些数据源源不断地被抓到,是不是有点小兴奋呢?抓包工具会把抓到的数据清清楚楚地展示给你看。

就好像你打开了一个装满宝贝的箱子,各种信息都在里面。

你得学会分辨哪些是你想要的,哪些是可以忽略的。

这就像在一堆杂物里找你心仪的那个小物件一样。

比如说,你想知道某个网站是怎么跟你的电脑交流信息的,那抓包工具就能告诉你它们之间说了啥悄悄话。

是不是很神奇?再比如说,你在玩游戏的时候,觉得网络有点卡顿,那用抓包工具看看是不是有什么数据在捣乱呢。

哎呀,你想想,这就像你有了一双透视眼,能看穿网络的秘密!多酷啊!不过啊,用抓包工具也得小心点哦,可别不小心抓到了不该抓的东西。

就像你走路的时候得看着点路,别踩到不该踩的。

而且,用这玩意儿得有点耐心,有时候数据可多了,你得慢慢找你想要的。

这可不是一蹴而就的事儿,得像挖宝藏一样,慢慢挖,细细找。

总之呢,抓包工具是个很厉害的东西,但也得好好用。

只要你掌握了方法,就能在网络世界里畅游无阻啦!它能帮你解决很多问题,让你对网络有更深的了解。

怎么样,是不是心动了?赶紧去试试吧!。

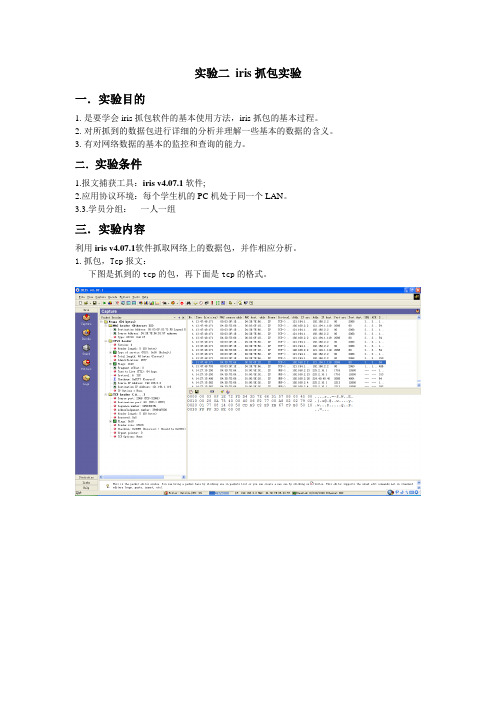

实验二iris抓包实验

一.实验目的

1.是要学会iris抓包软件的基本使用方法,iris抓包的基本过程。

2.对所抓到的数据包进行详细的分析并理解一些基本的数据的含义。

3.有对网络数据的基本的监控和查询的能力。

二.实验条件

1.报文捕获工具:iris v4.07.1软件;

2.应用协议环境:每个学生机的PC机处于同一个LAN。

3.3.学员分组:一人一组

三.实验内容

利用iris v4.07.1软件抓取网络上的数据包,并作相应分析。

1.抓包,Tcp报文:

下图是抓到的tcp的包,再下面是tcp的格式。

2.抓包,Udp报文:

下图是udp的包,再下面则是udp格式图。

Mac格式

四、实小结

本次实验是关于使用iris软件进行抓包的实验。首先要安装iris v4.07.1软件,然后,打开软件,设置抓的包的类型为tcp及udp。点击开始,等到两种类型都抓到以后,分别分析这两种类型的格式组成,如mac头部,ipv4头部,tcp头部等等。虽然还不是很了解数据报文的组成,但比以前好了很多,知道了网络的分层结构。但这远远不够,我们要学习的还有很多。

计算机网络如何抓包

计算机网络如何抓包计算机网络如何抓包计算机网络如何抓包?以下就是计算机网络如何抓包等等的介绍,希望对您有所帮助。

计算机网络里抓包就是将网络传输发送与接收的数据包进行截获、重发、编辑、转存等操作,也用来检查网络安全等等。

以Sniffer软件为例说明:数据在网络上是以很小的称为帧(Frame)的单位传输的,帧由几部分组成,不同的部分执行不同的功能。

帧通过特定的称为网络驱动程序的软件进行成型,然后通过网卡发送到网线上,通过网线到达它们的目的机器,在目的机器的一端执行相反的过程。

接收端机器的以太网卡逮住到这些帧,并告诉操作系统帧已到达,然后对其进行存储。

就是在这个传输和接收的过程中,嗅探器会带来安全方面的问题。

每一个在局域网(LAN)上的工作站都有其硬件地址,这些地址惟一地表示了网络上的机器(这一点与Internet地址系统比较相似)。

当用户发送一个数据包时,如果为广播包,则可达到局域网中的所有机器,如果为单播包,则只能到达处于同一碰撞域中的机器。

在一般状况下,网络上所有的机器都可以"听'到通过的流量,但对不属于自己的数据包则不予响应(换句话说,工作站A不会逮住属于工作站B的数据,而是简单地忽略这些数据)。

如果某个工作站的网络接口处于混杂模式(关于混杂模式的概念会在后面解释),那么它就可以逮住网络上所有的数据包和帧。

〔电脑〕是怎么抓包的抓包,就是通过软件,检测网卡所流通的数据。

数据并不是像水一样不停的传输的,而是分成一个包一个包的,每个数据包都有包头,包头内记录着发送方的ip 端口接受方的ip 端口以及数据包所使用的协议等等。

包头之后,才是我们要传输的数据,分析软件就会将数据包由10组成的二进制流翻译为我们可以看懂的东西。

像sniffer这种强大的软件,可以直接将图片都显示出来。

网管必备,在他检测下,他所在网络内的网络活动都可以被检测到。

但是随着保密意识的增加,很多网络活动都加密了。

几个月前的百度知道登陆是不用加密,如果用检测软件检测你的电脑,抓包,就有可能抓到你的账号密码,现在不能了,已经加密了!如何查看抓包数据关于标准的Http返回,如果标明了Content-Encoding:Gzip的返回,在wireshark中能够直接查看原文。

Iris抓包工具使用详解

协议分析软件的使用试验环境1、网络环境如图1所示图1为了表述方便,下文中208号机即指地址为,1号机指地址为(本实验中可以使用代替1号机器, ,支持匿名访问。

)2、操作系统两台机器都为Windows 2000 ,1号机机器作为服务器,安装FTP服务3、协议分析工具Windows环境下常用的工具有:Sniffer Pro、Natxray、Iris以及windows 2000自带的网络监视器等。

本文选用Iris作为协议分析工具。

在客户机208号机安装IRIS软件。

(三)、测试过程1、测试例子:将1号机计算机中的一个文件通过FTP下载到208号机中。

2、IRIS的设置。

由于IRIS具有网络监听的功能,如果网络环境中还有其它的机器将抓很多别的数据包,这样为学习带来诸多不便,为了清楚地看清楚上述例子的传输过程首先将IRIS设置为只抓208号机和1号机之间的数据包。

设置过程如下:1)用热键CTRL+B弹出如图所示的地址表,在表中填写机器的IP地址,为了对抓的包看得更清楚不要添主机的名字(name),设置好后关闭此窗口。

图22)用热键CTRL+E弹出如图所示过滤设置,选择左栏“IP address”,右栏按下图将address book 中的地址拽到下面,设置好后确定,这样就这抓这两台计算机之间的包。

图33、抓包按下IRIS工具栏中开始按钮。

在浏览器中输入:,找到要下载的文件,鼠标右键该文件,在弹出的菜单中选择“复制到文件夹”开始下载,下载完后在IRIS工具栏中按按钮停止抓包。

图4显示的就是FTP的整个过程,下面我们将详细分析这个过程。

图4说明:为了能抓到ARP协议的包,在WINDOWS 2000 中运行arp –d 清除arp缓存。

(四)、过程分析1、TCP/IP的基本原理实验的重点虽然是根据实例来解析TCP/IP,但要讲明白下面的过程必须明确一下TCP/IP的基本原理。

A.网络是分层的,每一层分别负责不同的通信功能。

wlisten工具用法(一)

wlisten工具用法(一)wlisten工具的用法介绍Wlisten工具是一种网络抓包工具,可以帮助开发人员分析网络请求和响应数据。

它提供了许多强大的功能,如捕获和过滤数据包、执行请求、模拟响应等。

本文将详细介绍Wlisten工具的使用方法。

安装Wlisten工具1.下载Wlisten工具压缩包。

2.解压缩压缩包到任意目录。

3.运行安装脚本或将Wlisten工具所在目录添加到系统环境变量。

开始使用Wlisten工具1.打开终端或命令提示符窗口。

2.输入wlisten命令来启动Wlisten工具。

捕获数据包Wlisten工具可以捕获网络请求和响应数据包,以便进行分析和调试。

1.在Wlisten工具界面中,选择网络接口进行抓包。

2.点击“开始”按钮启动抓包过程。

3.执行需要分析的操作,Wlisten将会捕获并显示相应的数据包。

过滤数据包Wlisten工具可以根据一定的规则来过滤数据包,以减少分析范围。

1.在Wlisten工具界面中,点击“过滤”按钮打开过滤设置。

2.输入过滤规则,可以是IP地址、端口号、协议等。

3.点击“确定”按钮应用过滤规则。

执行请求Wlisten工具可以执行HTTP/HTTPS请求,以便测试后端接口或模拟特定场景。

1.在Wlisten工具界面中,点击“发送请求”按钮打开请求设置。

2.输入请求的URL、请求方法和参数等信息。

3.点击“发送”按钮执行请求并查看响应结果。

模拟响应Wlisten工具可以模拟HTTP/HTTPS响应,以便测试前端页面或调试接口调用。

1.在Wlisten工具界面中,点击“模拟响应”按钮打开响应设置。

2.输入响应的状态码、头部信息和响应体等内容。

3.点击“确定”按钮应用响应设置。

导出数据Wlisten工具可以将捕获的数据包、请求、响应等导出为文件,方便后续分析和共享。

1.在Wlisten工具界面中,点击“导出数据”按钮打开导出设置。

2.选择需要导出的数据类型,并指定保存路径。

iris数据库使用指南

iris数据库使用指南Iris数据库使用指南Iris数据库是一个经典的机器学习数据库,被广泛用于分类和聚类任务。

它包含了三个不同品种的鸢尾花的测量数据,共计150个样本。

本文将为您提供关于如何使用Iris数据库的详细指南,帮助您更好地理解和应用该数据库。

1. 数据集介绍Iris数据库中的数据集由150个样本组成,每个样本包含了4个特征:花萼长度、花萼宽度、花瓣长度和花瓣宽度。

这些样本被分为3个品种:Setosa、Versicolor和Virginica,每个品种包含了50个样本。

数据集的目标是根据这4个特征来预测鸢尾花的品种。

2. 数据集的加载和处理在使用Iris数据库之前,我们需要先加载并处理数据集。

可以使用Python的机器学习库,如scikit-learn来完成这些操作。

首先,我们需要导入所需的库并加载数据集:```pythonfrom sklearn.datasets import load_irisiris = load_iris()X = iris.data # 特征矩阵y = iris.target # 标签```加载后,我们可以使用`X`和`y`分别表示特征矩阵和标签。

特征矩阵`X`是一个150行4列的二维数组,代表了每个样本的4个特征值。

标签`y`是一个包含150个元素的一维数组,代表了每个样本的品种类别。

3. 数据集的划分在使用机器学习算法之前,我们需要将数据集划分为训练集和测试集,以评估模型的性能。

可以使用`train_test_split`函数来完成数据集的划分:```pythonfrom sklearn.model_selection import train_test_splitX_train, X_test, y_train, y_test = train_test_split(X, y, test_size=0.2, random_state=42)```上述代码将数据集划分为训练集和测试集,其中测试集占总样本数的20%。

sniffer类软件使用指南

sniffer类软件使用指南

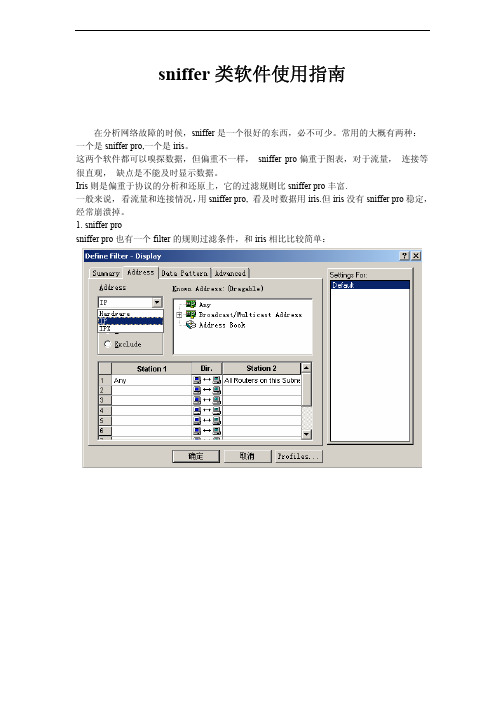

在分析网络故障的时候,sniffer是一个很好的东西,必不可少。

常用的大概有两种:

一个是sniffer pro,一个是iris。

这两个软件都可以嗅探数据,但偏重不一样, sniffer pro偏重于图表,对于流量,连接等很直观,缺点是不能及时显示数据。

Iris则是偏重于协议的分析和还原上,它的过滤规则比sniffer pro丰富.

一般来说,看流量和连接情况,用sniffer pro, 看及时数据用iris.但iris没有sniffer pro稳定,经常崩溃掉。

1. sniffer pro

sniffer pro也有一个filter的规则过滤条件,和iris相比比较简单:

sniffer pro一启动就会自动抓包,根据网络上每个IP,MAC等流量用图表显示:

在判断网络流量异常的时候用这个来分析非常准确,一般的流量大故障都可以通过这些图表来分析出来。

和IRIS不同的是如果你想抓包的话,具体数据不能适时显示,只能在停止以后才可以看到

包的内容和解码后的东西。

2. iris

这里是及时的连接情况:

下面是sniffer到的数据:

左边则是解码内容:

解码之后的内容:

值得注意的是sniffer pro保存的文件可以由iris打开,但iris保存的文件sniffer pro不支持。

网络嗅探器Iris介绍

配置 Decode(解码)

配置 Decode(解码)

配置 Adapters (网络适配器)

配置 G项)

配置 Miscellaneous (杂项功能)

配置 Miscellaneous (杂项功能)

日志列表的使用

日志列表的打开:Tools-->Schedules

产品特点

连续的网络流量监控 欺骗数据包嗅探 完成数据包重建 电子邮件和Instant Messenger监视 Iris 网络流量分析 连续性攻击识别和网络性能分析 网络流量安全分析器系列 符合自身策略的网络识别

简单易用、 简单易用、安装所需空间小

Iris的几个常用功能

(1)抓包 Sniffing软件的必备功能 (2)解码 支持大部分的TCP/IP协议 TCP/IP (3)包的编辑以及重新发送功能 (4)简单的流量统计分析功能!

需要启动捕获功能,单击“运行” 需要启动捕获功能,单击“运行”按钮

捕获数据包

停止捕获,单击“停止” 停止捕获,单击“停止”按钮

捕获数据包

捕获数据包

Ping对方主机时截获的数据包:

捕获数据包

数据包描述区 数据包解码区

数据包编辑区

伪造数据包

发送伪造的数据包

打开Tools-->Settings,选择指定模式进行 配置,配置好后单击“确定”按钮。 Iris配置的5个部分:

Capture(捕获) Decode(解码) Adapters (网络适配器) Guard (警报和日志选项) Miscellaneous (杂项功能)

配置 Capture(捕获)

配置 Capture(捕获)

Iris介绍 介绍

嗅探器的英文:Sniff ,即:安装在计算机上 的窃听器,监视通过计算机的数据。 现今流行的网络嗅探器(协议分析工具): Sniffer Pro 、Iris Traffic Analyzer 等

iris文档

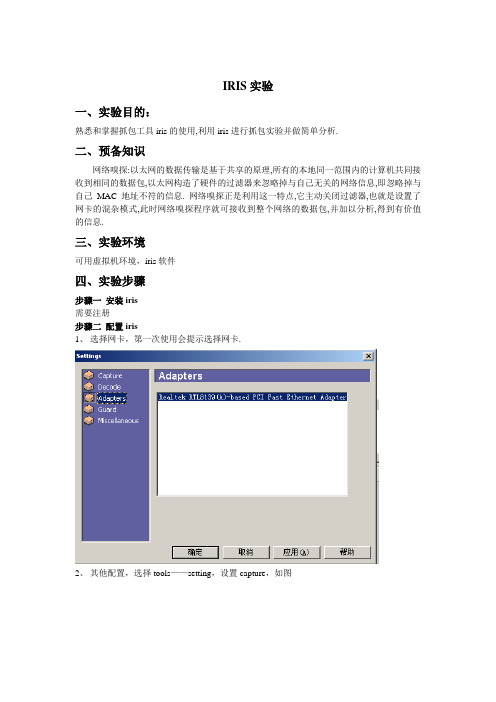

IRIS实验一、实验目的:熟悉和掌握抓包工具iris的使用,利用iris进行抓包实验并做简单分析.二、预备知识网络嗅探:以太网的数据传输是基于共享的原理,所有的本地同一范围内的计算机共同接收到相同的数据包,以太网构造了硬件的过滤器来忽略掉与自己无关的网络信息,即忽略掉与自己MAC地址不符的信息. 网络嗅探正是利用这一特点,它主动关闭过滤器,也就是设置了网卡的混杂模式,此时网络嗅探程序就可接收到整个网络的数据包,并加以分析,得到有价值的信息.三、实验环境可用虚拟机环境,iris软件四、实验步骤步骤一安装iris需要注册步骤二配置iris1、选择网卡,第一次使用会提示选择网卡.2、其他配置,选择tools——setting,设置capture,如图3、编辑过滤规则:filter——edit filter,可设置ip、layer等信息。

步骤三监听网络,抓取数据包1、选择capture后start,即可抓包2、选择某个包即可查看相关信息,如ipheader,MAC header,展开即可看到源ip地址,目的ip地址,源MAC地址目的MAC地址等信息。

步骤四分析数据包1、点击decode按钮,进行分析2、选择某台主机上的某种协议,可以查看和它有关的数据包3、点击某个数据包,可查看它的信息(ASCII码信息)4、分析ASCII码信息,可得到有用的信息。

如得到telnet的登录名和密码。

分析ARP数据包信息,了解ARP协议内容。

分析ICMP数据包信息,了解ICMP协议。

步骤五熟悉其他功能。

了解防范措施:一般采用加密和网络分割的方式加密是使攻击直即使截获了数据包,也不一定能承受解密数据包所付出的代价。

如电子邮件加密,PGP。

采用网络分割技术,使得网络进一步划分,从而减小监听的范围。

注意分析数据包包头信息,加以理解。

抓包工具的使用

抓包工具的使用

抓包工具是通过监视网络流量并分析传输的数据包来帮助诊断和调试网络问题的工具。

以下是使用抓包工具的基本步骤:

1. 安装抓包工具:选择并安装一款常用的抓包工具,如Wireshark、Fiddler、Charles等。

这些工具在不同的操作系统中有不同的版本。

2. 打开抓包工具:运行抓包工具并打开主界面。

3. 选择要监视的网络接口:在抓包工具的设置中选择要监视的网络接口,通常是网络适配器或无线网络接口。

如果你不确定要选择哪个接口,可以选择默认值。

4. 开始抓包:点击开始或类似的按钮开始抓取网络流量。

抓包工具将会开始监视并记录传输的数据包。

5. 过滤和分析数据包:根据需要可以对捕获到的数据包进行过滤和分析。

过滤可以基于协议、IP地址、端口等进行。

分析可以帮助你理解和诊断网络通信中的问题。

6. 停止抓包:当你捕获到足够的数据包或完成了你的目标后,点击停止或类似的按钮停止抓包。

7. 导出和保存数据包:抓包工具通常提供导出和保存数据包的选项,你可以将抓取到的数据保存到文件中,方便后续分析和共享。

8. 分析数据包:使用一些网络分析工具,如Wireshark的过滤

器和解码功能,来深入分析数据包的内容和结构。

这将有助于解决网络问题以及优化网络性能。

值得注意的是,抓包工具涉及到监视网络流量,因此在使用前你可能需要相应的权限或特殊设置。

同时,抓包工具也会产生大量的网络数据,因此在使用过程中应该注意存储空间的使用。

实验五 抓包分析实验

实验五抓包分析实验——Iris的使用【实验目的】熟悉和掌握抓包工具Iris的使用;利用Iris进行网络抓包实验并做简单分析。

【预备知识】网络嗅探:以太网的数据传输是基于“共享”原理的:所有的同一本地网范围内的计算机共同接收到相同的数据包。

这意味着计算机直接的通讯都是透明可见的。

正是因为这样的原因,以太网卡都构造了硬件的“过滤器”来忽略掉一切和自己无关的网络信息(事实上是忽略掉了与自身MAC地址不符合的信息)。

而网络嗅探程序利用了这个特点,它主动的关闭了过滤器,也就是设置了网卡“混杂模式”,此时,嗅探程序就能够接收到整个以太网内的网络数据信息,并加以分析。

通过对得到的数据包进行一定的分析,网络嗅探程序可能得到许多有价值的信息,包括机密数据,账户密码等,得到有用信息的难易程度,取决于许多因素,例如数据包的类型,加密程度等。

【实验环境】以一组同学为例PC1:Windows 2000 Professional+SP2,IP地址为‘192.168.0.1’PC2:Windows 2000 Professional+SP2,IP地址为‘192.168.0.2’PC3:Windows 2000 Server+SP2,IP地址为‘192.168.0.3’其中PC2安装Iris进行抓包,PC1主要用来向PC3发包。

【实验工具】Iris.exe:Version 2.0 英文版;eEye公司;共享软件;网络嗅探工具,可以抓取并分析在共享式网络中传输的数据包,通过分析数据包可能得到许多有价值的信息,特别是帐户密码信息。

【实验过程与步骤】步骤一:配置Iris1.启动PC2上安装的Iris(如果是第一次使用,会提示你设置adapters,即软件所使用的网卡,如图6-1)图6-1 网卡设置2. Tools->setting可做各项配置,选默认设置即可(如图6-2)。

图6-2 捕捉方式选项3. Filters->Edit filter设置包过滤规则,可针对多种参数进行设置,选择抓取包的类(如图6-3)。

sngrep 抓包用法 -回复

sngrep 抓包用法-回复sngrep是一款功能强大的抓包工具,可以用来分析和监控SIP(Session Initiation Protocol)通信。

它提供了丰富的过滤、搜索和统计功能,可以方便地跟踪和排查SIP通信中的问题。

本文将逐步介绍sngrep的使用方法,以帮助读者充分利用这个工具。

第一步:安装sngrep首先,我们需要在设备上安装sngrep。

sngrep可以在Linux、macOS和Windows系统上运行。

在Linux系统上,可以通过包管理器安装sngrep,如使用apt或yum命令。

在macOS上,可以使用Homebrew来安装sngrep。

在Windows上,可以从sngrep的官方网站下载可执行文件,并按照提示进行安装。

第二步:启动sngrep安装完成后,我们可以通过在终端或命令提示符下执行sngrep命令来启动sngrep。

默认情况下,sngrep会监听所有网络接口上的SIP通信。

可以通过参数来指定要监听的网络接口,例如:sngrep -i eth0这个命令将只监听eth0网卡上的SIP通信。

第三步:过滤和搜索sngrep的一个重要功能是过滤和搜索。

我们可以使用过滤条件来只抓取我们感兴趣的SIP通信。

例如,以下命令将只抓取目标IP地址为192.168.1.10的SIP通信:sngrep "host 192.168.1.10"下面是一些常用的过滤条件:- host: 过滤指定的IP地址或主机名- port: 过滤指定的端口号- direction: 过滤指定的SIP通信方向(inbound/outbound)- method: 过滤指定的SIP方法(INVITE/REGISTER/等)除了过滤条件,sngrep还提供了搜索功能,可以在抓包数据中查找指定的关键字。

例如,以下命令将搜索包含关键字"error"的SIP通信:sngrep "error"搜索结果将会以不同颜色标记出来,方便用户快速定位问题。

Iris抓包工具使用详解

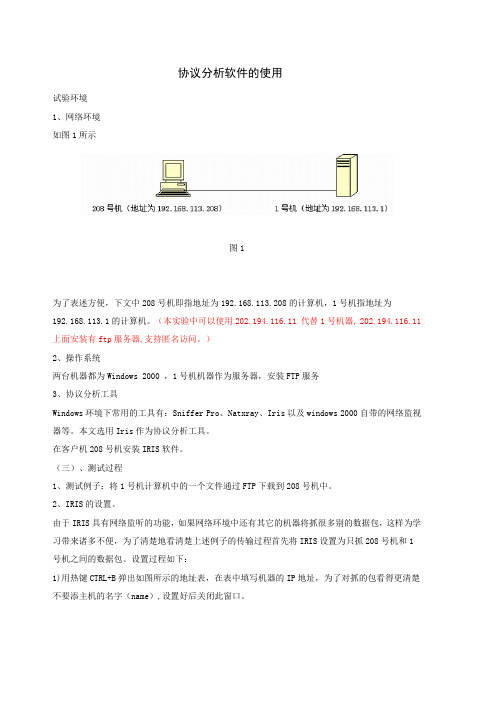

协议分析软件的使用试验环境1、网络环境如图1所示图1为了表述方便,下文中208号机即指地址为192.168.113.208的计算机,1号机指地址为192.168.113.1的计算机。

(本实验中可以使用202.194.116.11 代替1号机器, 202.194.116.11上面安装有ftp服务器,支持匿名访问。

)2、操作系统两台机器都为Windows 2000 ,1号机机器作为服务器,安装FTP服务3、协议分析工具Windows环境下常用的工具有:Sniffer Pro、Natxray、Iris以及windows 2000自带的网络监视器等。

本文选用Iris作为协议分析工具。

在客户机208号机安装IRIS软件。

(三)、测试过程1、测试例子:将1号机计算机中的一个文件通过FTP下载到208号机中。

2、IRIS的设置。

由于IRIS具有网络监听的功能,如果网络环境中还有其它的机器将抓很多别的数据包,这样为学习带来诸多不便,为了清楚地看清楚上述例子的传输过程首先将IRIS设置为只抓208号机和1号机之间的数据包。

设置过程如下:1)用热键CTRL+B弹出如图所示的地址表,在表中填写机器的IP地址,为了对抓的包看得更清楚不要添主机的名字(name),设置好后关闭此窗口。

图22)用热键CTRL+E弹出如图所示过滤设置,选择左栏“IP address”,右栏按下图将address book 中的地址拽到下面,设置好后确定,这样就这抓这两台计算机之间的包。

图33、抓包按下IRIS工具栏中开始按钮。

在浏览器中输入:FTP://192.168.113.1,找到要下载的文件,鼠标右键该文件,在弹出的菜单中选择“复制到文件夹”开始下载,下载完后在IRIS工具栏中按按钮停止抓包。

图4显示的就是FTP的整个过程,下面我们将详细分析这个过程。

图4说明:为了能抓到ARP协议的包,在WINDOWS 2000 中运行arp –d 清除arp缓存。

IRIS使用教程

简单实用的Sniffer软件IRIS Traffic Analyzer图文教程出处:本站整理作者:绿色软件编辑说到Sniffer软件大家可能马上就能想起NAI的Sniffer Pro。

Sniffer Pro虽然功能特性丰富,但是操作起来有些繁缛。

再这里我给大家介绍一款简单实用的Sniffer软件,那就是我们今天的主角:Iris Traffic Analyzer。

我将以Iris Traffic Analyzer 4.0.7为蓝本结合几个简单案例给大家简单讲讲Iris的使用一. IRIS特性简介Iris师出名门---eeye,eeye是一家以网络安全见长的公司,它的扫描器以及其他安全方案在业界也算鼎鼎大名了。

好了,我也不废话了,先简单但说说Iris有哪些特性和优点。

简单小巧Iris的最大特点,在你安装完成之后,只需简单的点一下界面上一个按钮就可以开始Sniffing抓包了!Iris的安装文件也不到5M,安装下来才占用10多M。

对比Sniffer Pro这些而言可谓苗条身材。

见下图中话圆圈的地方:易上手没有那么繁多的功能+简单易用的界面。

上手当然是易如反掌。

再说说Iris有那些值得称道的功能。

(1)抓包嘿嘿,只要是Sniffing软件这个功能是必备的!Iris的一个非常好的方面就是把抓包和Decode,察看包的内容集成在一个界面里面。

这样你就可以在一边抓包一边察看包的内容,以及包头含义等等。

(2)解码支持大部分的TCP/IP协议!这样对一般的抓包分析应用就已经足够了。

(3)包的编辑以及重新发送功能你可以对自己抓到的数据报文进行简单修改然后重新发送。

同时,IRIS也带简单的流量统计分析功能!二.IRIS的安装Iris可以运行在Win95/98/Me/NT/2k/XP环境下。

Iris的安装和普通的windows应用程序安装一样都是向导式的安装,按下一步一直到完成就可以方便的安装完成!所以对于Iris的安装我就不一一叙述了三.IRIS的主界面安装好Iris之后,我们就可以马上运行了,Iris第一次运行时需要选择在那块网络适配卡上运行Iris。

Iris网络抓包工具

Iris网络抓包工具Iris网络抓包工具(中文版)1.【Iris简介】一款性能不错的嗅探器。

嗅探器的英文是Sniff,它就是一个装在电脑上的***,监视通过电脑的数据。

2.【Iris的安装位置】作为一个嗅探器,它只能捕捉通过所在机器的数据包,因此如果要使它能捕捉尽可能多的信息,安装前应该对所处网络的结构有所了解。

例如,在环形拓扑结构的网络中,安装在其中任一台机都可以捕捉到其它机器的信息包(当然不是全部),而对于使用交换机连接的交换网络,很有可能就无法捕捉到其它两台机器间通讯的数据,而只能捕捉到与本机有关的信息;又例如,如果想检测一个防火墙的过滤效果,可以在防火墙的内外安装Iris,捕捉信息,进行比较。

3.【配置Iris】Capture(捕获)Run continuously :当存储数据缓冲区不够时,Iris将覆盖原来的数据包。

Stop capture after filling buffer:当存储数据缓冲区满了时,Iris将停止进行数据包截获,并停止纪录。

Load this filter at startup:捕获功能启动时导入过滤文件并应用,这样可以进行命令行方式的调试。

Scroll packets list to ensure last packet visible:一般要选中,就是将新捕获的数据包附在以前捕获结果的后面并向前滚动。

Use Address Book:使用Address Book来保存mac地址,并记住mac地址和网络主机名。

而Ip也会被用netbios名字显示。

Decode(解码)Use DNS:使用域名解析Edit DNS file:使用这个选项可以编辑本地解析文件(host)。

HTTP proxy:使用http使用代理服务器,编辑端口号。

默认为80端口Decode UDP Datagrams:解码UDP协议Scroll sessions list to ensure last session visible:使新截获的数据包显示在捕获窗口的最上。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IRIS Traffic Analyzer简易教程

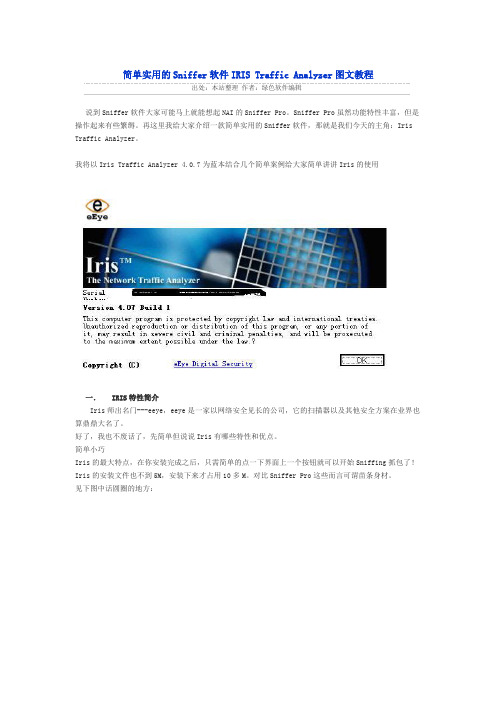

说到Sniffer软件大家可能马上就能想起NAI的Sniffer Pro。

Sniffer Pro虽然功能特性丰富,但是操作起来有些繁缛。

再这里我给大家介绍一款简单实用的Sniffer软件,那就是我们今天的主角:Iris Traffic Analyzer。

我将以Iris Traffic Analyzer 4.0.7为蓝本结合几个简单案例给大家简单讲讲Iris的使用

一.IRIS特性简介

Iris师出名门---eeye,eeye是一家以网络安全见长的公司,它的扫描器以及其他安全方案在业界也算鼎鼎大名了。

好了,我也不废话了,先简单但说说Iris有哪些特性和优点。

简单小巧

Iris的最大特点,在你安装完成之后,只需简单的点一下界面上一个按钮就可以开始Sniffing抓包了!

Iris的安装文件也不到5M,安装下来才占用10多M。

对比Sniffer Pro这些而言可谓苗条身材。

见下图中话圆圈的地方:

易上手

没有那么繁多的功能+简单易用的界面。

上手当然是易如反掌。

再说说Iris有那些值得称道的功能。

(1)抓包

嘿嘿,只要是Sniffing软件这个功能是必备的!

Iris的一个非常好的方面就是把抓包和Decode,察看包的内容集成在一个界面里面。

这样你就可以在一边抓包一边察看包的内容,以及包头含义等等。

(2)解码

支持大部分的TCP/IP协议!这样对一般的抓包分析应用就已经足够了。

(3)包的编辑以及重新发送功能

你可以对自己抓到的数据报文进行简单修改然后重新发送。

同时,IRIS也带简单的流量统计分析功能

二.IRIS的安装

Iris可以运行在Win95/98/Me/NT/2k/XP环境下。

Iris的安装和普通的windows应用程序安装一样都是向导式的安装,按下一步一直到完成就可以方便的安装完成!所以对于Iris的安装我就不一一叙述了

三.IRIS的主界面

安装好Iris之后,我们就可以马上运行了,Iris第一次运行时需要选择在那块网络适配卡上运行Iris。

Iris的主界面如下图:

这个界面是可以调整的,但是建议大家如没特殊需求还是不要更改,因为这个缺省界面已经是经过优化了的。

四.简单实例

在简单了解了Iris的大体全貌之后,接着我们就进入学习具体功能的部分,最好的学习方法,当然就是实际操练。

所以我准备了三个简单的事例。

(1)利用Iris捕获邮箱密码

有时候我们经常会忘记一些事情,比如邮箱密码。

如果你把密码保存在客户端软件上那么你就能够找回密码的希望!当然找回密码的方式多种多样,我在这里介绍一种笨方法

介绍笨方法不是我的本意,我的本意是让大家从这个事例中学习Iris的功能!

好了,废话少说,切入正题!

在开工之前,我们需要简单了解了解收发E-Mail涉及的两种协议SMTP和POP3

SMTP是发送邮件的协议,POP3是收发邮件的协议。

在收发邮件的时候,密码和拥护名都是明文发送,所以就给了我们找回密码的机会!

第一步:开启抓包功能

点选工具栏上类似播放健的那个按钮(Start/Stop Capture),就是这个按钮!

第二步:开启Filter功能

在没有开启Filter功能之前,你可能抓获的是所有进出你网卡的流量,有过路的,有看热闹的,当然也有你要找的,为了方便我们查找目标,我们需要简单的过滤一下!

Iris内置了几个预先定义好了的Filter,刚好有一个email.flt,那我们就不用费劲的自己定义了!

选择菜单Filter-->àemail.flt

第三步:运行你的邮件客户端软件,收一下邮件

第四步:停止抓包

点工具栏上Stop Capture按钮

第五步:寻找密码

因为Email收发邮件的用户名和密码都是明文传输的,所以你的密码就藏在你捕获的那些报文里面现在你只需要一个一个检视。

如下图:

(2)利用Iris捕获Telnet会话密码

在讲完上面那个例子之后大家肯定对Iris的抓包功能有了一定的了解,为了大家对

IRIS 的解码(decode)功能有个深刻的认识

刚好,在网络分析论坛看到一个抓包分析Telnet会话密码的,刚好借鉴过来作为这个简易教程的第二个实例!

在开始之前简单说一下Telnet这个协议的特点。

当然它也是明文的,但是它有两个麻烦的地方相比POP3这些协议,由于Telnet是个交互式协议,所以当你敲一个字符的时候有可能就被发往服务器端了,服务器端又发回相应的回显字符!再加上它没有POP3

明显的PASS命令,所以如果还是采用第一个例子里面的一个报文一个报文的查看肯定是非常麻烦的。

所以我们必须有某种新的方法来解决这个问题!

第一步抓包!

还不会?那继续看前面那个例子。

第二步开启Filter功能

刚好这次又有现成的!

菜单Filteràtext_protocol.flt

第三步开个Telnet会话

第四步停止抓包

第五步切换到Decode解码模式

切换的方法有多种

第一种你可以选择工具栏里面的

第二种你可以选在左边工具栏里面的

第三种菜单DecodeàSend Buffer To decode

这样我们就进入了Iris的Decode模式!这个时候Iris会根据Capture的报文对TCP会话进行解码。

这样我们就可以清晰的看到一个Telnet会话的过程!

如下图:

红圈处大家就可以看到我输入的密码!

是:ixix 而不是[mi*x*i*x*

这是因为[m是控制字符,*是回显字符!

五.如何得到进一步的帮助

看完上面事例,大家肯定对Iris有了一定的了解,可以基本使用它了,但是如果大家在使用过程中可能还会遇到各种各样的问题。

所以最后我给大家准备了几条锦囊妙计

1.看IRIS自带的帮助文件

你90%的问题都可以在这里找到答案。

2.去Iris的老家看看

一些比较棘手的问题,你可能在帮助那里找不到答案,这个时候你可以到软件的官方网站上看看,也许你会有一定的帮助。

3.利用搜索引擎比如:Google,Yahoo,Baidu

还找不到答案?那就翠花,上狗狗。

4.如果还没有得到解决,那就把问题详细描述出来,在论坛上发贴求助。