Fortigate60安装手册

飞塔配置安装使用手册

飞塔配置安装使用手册FortiGuard产品家族fortinet 的产品家族涵盖了完备的网络安全解决方案包括邮件,日志,报告,网络管理,安全性管理以及fortigate 统一安全性威胁管理系统的既有软件也有硬件设备的产品。

更多fortinet产品信息,详见/products.FortiGuard服务订制fortiguard 服务定制是全球fortinet安全专家团队建立,更新并管理的安全服务。

fortinet安全专家们确保最新的攻击在对您的资源损害或感染终端用户使用设备之前就能够被检测到并阻止。

fortiguard服务均以最新的安全技术构建,以最低的运行成本考虑设计。

fortiguard 服务订制包括:1、fortiguard 反病毒服务2、fortiguard 入侵防护(ips)服务3、fortiguard 网页过滤服务4、fortiguard 垃圾邮件过滤服务5、fortiguard premier伙伴服务并可获得在线病毒扫描与病毒信息查看服务。

FortiClientforticlient 主机安全软件为使用微软操作系统的桌面与便携电脑用户提供了安全的网络环境。

forticlient的功能包括:1、建立与远程网络的vpn连接2、病毒实时防护3、防止修改windows注册表4、病毒扫描forticlient还提供了无人值守的安装模式,管理员能够有效的将预先配置的forticlient分配到几个用户的计算机。

FortiMailfortimail安全信息平台针对邮件流量提供了强大且灵活的启发式扫描与报告功能。

fortimail 单元在检测与屏蔽恶意附件例如dcc(distributed checksum clearinghouse)与bayesian扫描方面具有可靠的高性能。

在fortinet卓越的fortios 与fortiasic技术的支持下,fortimail反病毒技术深入扩展到全部的内容检测功能,能够检测到最新的邮件威胁。

S60 系统 FTOS 8.3.3.9 安装和操作指南说明书

FTOS Configuration Guide forthe S60 SystemFTOS 8.3.3.9Notes, Cautions, and WarningsNOTE: A NOTE indicates important information that helps you make better use of your computer.CAUTION: A CAUTION indicates either potential damage to hardware or loss of data and tells you how to avoid the problem.WARNING: A WARNING indicates a potential for property damage, personal injury, or death.Information in this publication is subject to change without notice.©2013Dell Force10.All rights reserved.Reproduction of these materials in any manner whatsoever without the written permission of Dell Inc. is strictly forbidden.Trademarks used in this text: Dell™, the Dell logo, Dell Boomi™, Dell Precision™ , OptiPlex™, Latitude™, PowerEdge™, PowerVault™, PowerConnect™, OpenManage™, EqualLogic™, Compellent™, KACE™, FlexAddress™, Force10™ and V ostro™ are trademarks of Dell Inc. Intel®, Pentium®, Xeon®, Core® and Celeron® are registered trademarks of Intel Corporation in the U.S. and other countries. AMD®is a registered trademark and AMD Opteron™, AMD Phenom™ and AMD Sempron™ are trademarks of Advanced Micro Devices, Inc. Microsoft®, Windows®, Windows Server®, Internet Explorer®, MS-DOS®, Windows Vista® and Active Directory® are either trademarks or registered trademarks of Microsoft Corporation in the United States and/or other countries. Red Hat® and Red Hat®Enterprise Linux® are registered trademarks of Red Hat, Inc. in the United States and/or other countries. Novell® and SUSE® are registered trademarks of Novell Inc. in the United States and other countries. Oracle® is a registered trademark of Oracle Corporation and/or its affiliates. Citrix®, Xen®, XenServer® and XenMotion® are either registered trademarks or trademarks of Citrix Systems, Inc. in the United States and/or other countries. VMware®, Virtual SMP®, vMotion®, vCenter® and vSphere® are registered trademarks or trademarks of VMware, Inc. in the United States or other countries. IBM® is a registered trademark of International Business Machines Corporation.Other trademarks and trade names may be used in this publication to refer to either the entities claiming the marks and names or their products. Dell Inc. disclaims any proprietary interest in trademarks and trade names other than its own.April 20131About this Guide . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23 Objectives . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .23Audience . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .23Conventions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .24Information Symbols . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .24Related Documents . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .242Configuration Fundamentals. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25 Accessing the Command Line . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .25CLI Modes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .26 Navigating CLI Modes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .27 The do Command . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .30Undoing Commands . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .30Obtaining Help . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .31Entering and Editing Commands . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .31Command History . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .32Filtering show Command Outputs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .33Multiple Users in Configuration mode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .343Getting Started. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35 Console access . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .35 Serial console . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .36USB-B console . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .37 Default Configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .38Configure a Host Name . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .39Access the System Remotely . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .39 Access the C-Series and E-Series and the S60 Remotely . . . . . . . . . . . . . . . . . . . .39Access the S-Series Remotely . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .41 Configure the Enable Password . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .42Configuration File Management . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .42 Copy Files to and from the System . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .43Save the Running-configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .44View Files . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .45 File System Management . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .47View command history . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .48Upgrading and Downgrading FTOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .484Management. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49 Configure Privilege Levels . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .49 Create a Custom Privilege Level . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .49Apply a Privilege Level to a Username . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .53Apply a Privilege Level to a Terminal Line . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .53|34|www.dell.com|support.dell.comConfigure Logging . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .53Log Messages in the Internal Buffer . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .54Configuration Task List for System Log Management . . . . . . . . . . . . . . . . . . . . . . . .54Disable System Logging . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .54Send System Messages to a Syslog Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .55Configure a Unix System as a Syslog Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .55Change System Logging Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .55Display the Logging Buffer and the Logging Configuration . . . . . . . . . . . . . . . . . . . . . . .56Configure a UNIX logging facility level . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .58Synchronize log messages . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .59Enable timestamp on syslog messages . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .59File Transfer Services . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .60Configuration Task List for File Transfer Services . . . . . . . . . . . . . . . . . . . . . . . . . . .60Terminal Lines . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .62Deny and Permit Access to a Terminal Line . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .62Configure Login Authentication for Terminal Lines . . . . . . . . . . . . . . . . . . . . . . . . . .63Time out of EXEC Privilege Mode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .64Telnet to Another Network Device . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .65Lock CONFIGURATION mode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .66Viewing the Configuration Lock Status . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .67Recovering from a Forgotten Password on the S60 . . . . . . . . . . . . . . . . . . . . . . . . . . . .67Recovering from a Forgotten Enable Password on the S60 . . . . . . . . . . . . . . . . . . .68Recovering from a Failed Start on the S60 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .695802.1ag . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 71Ethernet CFM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .71Maintenance Domains . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .72Maintenance Points . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .72Maintenance End Points . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .73Implementation Information . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .74Configure CFM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .74Related Configuration Tasks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .74Enable Ethernet CFM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .75Create a Maintenance Domain . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .75Create a Maintenance Association . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .76Create Maintenance Points . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .76Create a Maintenance End Point . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .76Create a Maintenance Intermediate Point . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .77MP Databases . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .77Continuity Check Messages . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .79Enable CCM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .80Enable Cross-checking . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .80Loopback Message and Response . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .80Linktrace Message and Response . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .80 Link Trace Cache . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .81 Enable CFM SNMP Traps . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .82Display Ethernet CFM Statistics . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .836Access Control Lists (ACL), Prefix Lists, and Route-maps. . . . . . . . . . . . . . . . . . 85 Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .85IP Access Control Lists (ACLs) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .86 CAM Profiling, CAM Allocation, and CAM Optimization . . . . . . . . . . . . . . . . . . . . . .86Implementing ACLs on FTOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .89 IP Fragment Handling . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .90Configure a standard IP ACL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .92Configure an extended IP ACL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .95Configuring Layer 2 and Layer 3 ACLs on an Interface . . . . . . . . . . . . . . . . . . . . . . . . .98Assign an IP ACL to an Interface . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .99 Counting ACL Hits . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .100 Configuring Ingress ACLs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .100Configuring Egress ACLs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .101 Egress Layer 3 ACL Lookup for Control-plane IP Traffic . . . . . . . . . . . . . . . . . . . .102 Configuring ACLs to Loopback . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .103 Applying an ACL on Loopback Interfaces . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .103 IP Prefix Lists . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .104 Implementation Information . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .105Configuration Task List for Prefix Lists . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .105 ACL Resequencing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .109 Resequencing an ACL or Prefix List . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .110 Route Maps . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .111 Implementation Information . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .111 Important Points to Remember . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .111 Configuration Task List for Route Maps . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .1127Border Gateway Protocol IPv4 (BGPv4). . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 119 Protocol Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .120 Autonomous Systems (AS) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .120Sessions and Peers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .122Route Reflectors . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .123Confederations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .124 BGP Attributes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .125 Best Path Selection Criteria . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .125Weight . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .128Local Preference . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .128Multi-Exit Discriminators (MEDs) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .128Origin . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .129|56|www.dell.com|support.dell.comAS Path . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .130Next Hop . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .131Multiprotocol BGP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .131Implementing BGP with FTOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .1314-Byte AS Numbers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .132AS4 Number Representation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .133AS Number Migration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .135BGP4 Management Information Base (MIB) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .137Important Points to Remember . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .137Configuration Information . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .138BGP Configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .139Configuration Task List for BGP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .139MBGP Configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .180BGP Regular Expression Optimization . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .181Debugging BGP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .181Storing Last and Bad PDUs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .182Capturing PDUs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .183PDU Counters . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .185Sample Configurations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .1858Bare Metal Provisioning 2.0. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 195Prerequisites . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .195Restrictions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .196Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .196JumpStart mode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .197DHCP Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .197File Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .200Domain Name Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .200Switch boot and set-up behavior in JumpStart Mode . . . . . . . . . . . . . . . . . . . . . . .2009Content Addressable Memory. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 203Content Addressable Memory . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .203CAM Profiles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .204Microcode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .206CAM Profiling for ACLs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .206Boot Behavior . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .207When to Use CAM Profiling . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .209Important Points to Remember . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .209Select CAM Profiles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .209CAM Allocation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .210Test CAM Usage . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .211View CAM Profiles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .212View CAM-ACL settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .212View CAM Usage . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .213Configure IPv4Flow Sub-partitions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .214Configure Ingress Layer 2 ACL Sub-partitions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .216Return to the Default CAM Configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .218CAM Optimization . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .219Applications for CAM Profiling . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .219 LAG Hashing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .219LAG Hashing based on Bidirectional Flow . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .220CAM profile for the VLAN ACL group feature . . . . . . . . . . . . . . . . . . . . . . . . . . . . .220 Troubleshoot CAM Profiling . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .220 CAM Profile Mismatches . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .220QoS CAM Region Limitation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .22110Debugging and Diagnostics. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 223 Offline diagnostics . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .223 Important Points to Remember . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .224Running Offline Diagnostics . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .224 Trace logs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .227 Auto Save on Crash or Rollover . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .228 Last restart reason (S60) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .228show hardware commands (S60) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .228Hardware watchdog timer . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .230Buffer tuning . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .230 Deciding to tune buffers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .232Buffer tuning commands . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .233Sample buffer profile configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .235 Multicast Buffering on the S60 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .236Troubleshooting packet loss . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .237 Displaying Drop Counters . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .238Dataplane Statistics . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .239Displaying Stack Port Statistics . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .241Displaying Stack Member Counters . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .241 Application core dumps . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .242Mini core dumps . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .24211Dynamic Host Configuration Protocol (DHCP) . . . . . . . . . . . . . . . . . . . . . . . . . . 245 Protocol Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .245 DHCP Packet Format and Options . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .246Assigning an IP Address using DHCP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .247 Implementation Information . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .248Configuration Tasks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .248Configure the System to be a DHCP Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .249 Configuration Tasks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .249|78|w w w .d e l l .c o m |s u p p o r t .d e l l .c o m Configure the Server for Automatic Address Allocation . . . . . . . . . . . . . . . . . . . . .250Specify a Default Gateway . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .251Enable DHCP Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .251Configure a Method of Hostname Resolution . . . . . . . . . . . . . . . . . . . . . . . . . . . . .252Create Manual Binding Entries . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .253Debug DHCP server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .253DHCP Clear Commands . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .253Configure the System to be a Relay Agent . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .254Configure the System for User Port Stacking . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .255Configure Secure DHCP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .255Option 82 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .255DHCP Snooping . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .256Drop DHCP packets on snooped VLANs only . . . . . . . . . . . . . . . . . . . . . . . . . . . .258Dynamic ARP Inspection . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .259Source Address Validation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .26112Force10 Resilient Ring Protocol . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 265Protocol Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .265Ring Status . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .266Multiple FRRP Rings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .267Important FRRP Points . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .268Important FRRP Concepts . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .269Implementing FRRP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .270FRRP Configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .271Troubleshooting FRRP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .275Configuration Checks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .275Sample Configuration and Topology . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .27513GARP VLAN Registration Protocol . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 279Protocol Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .279Important Points to Remember . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .279Configuring GVRP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .280Related Configuration Tasks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .281Enabling GVRP Globally . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .281Enabling GVRP on a Layer 2 Interface . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .282Configuring GVRP Registration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .282Configuring a GARP Timer . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .28314Internet Group Management Protocol. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 285IGMP Implementation Information . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .285IGMP Protocol Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .286IGMP version 2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .286。

FortiGate FortiWiFi 60E Series 产品说明书

DATA SHEETFortiGate/FortiWiFi ® 60E SeriesDistributed Enterprise FirewallHighlightsValidated Security Universal PlatformSupportOne Network OSSingle Pane of Glass PerformanceFortiGate appliances, interconnected with the Fortinet Security Fabric, form the backbone of the Fortinet Enterprise Solution/sfPowered by FortiASIC SoC3§Combines a RISC-based CPU with Fortinet’s proprietary FortiASIC™ content and network processors for unmatched performance§Simplifies appliance design and enables breakthrough performance for smaller networks§Supports firewall acceleration across all packet sizes for maximum throughput§Delivers accelerated UTM content processing for superior performance and protection§Accelerates VPN performance for high speed, secure remote accessDATA SHEET: FortiGate/FortiWiFi60E Series3G/4G WAN ConnectivityThe FortiGate/FortiWiFi 60E Series includes a USB port that allows you to plug in a compatible third-party 3G/4G USB modem, providing additional WAN connectivity or a redundant link for maximum reliability.Compact and Reliable Form FactorDesigned for small environments, you can place it on a desktop or wall-mount it. It is small, lightweight yet highly reliable with superior MTBF (Mean Time Between Failure), minimizing the chance of a network disruption.Superior Wireless CoverageA built-in dual-band, dual-stream access point with internalantennas is integrated on the FortiWiFi 60E and provides speedy 802.11ac coverage on both 2.4 GHz and 5 GHz bands. The dual-band chipset addresses the PCI-DSS compliance requirement for rogue AP wireless scanning, providing maximum protection for regulated environments.Interfaces1. Console Port2. 2x GE RJ45 WAN PortsFortiGate/FortiWiFi 60EHARDWARE3. 1x GE RJ45 DMZ Ports4. 7x GE RJ45 Internal PortsSERVICESFortiGuard ™ Security ServicesFortiGuard Labs offers real-time intelligence on the threat landscape, delivering comprehensive security updates across the full range of Fortinet’s solutions. Comprised of security threat researchers, engineers, and forensic specialists, the team collaborates with the world’s leading threat monitoring organizations, other network and security vendors, as well as law enforcement agencies:§Real-time Updates — 24x7x365 Global Operations research security intelligence, distributed via Fortinet Distributed Network to all Fortinet platforms.§Security Research — FortiGuard Labs have discovered over 170 unique zero-day vulnerabilities to date, totaling millions of automated signature updates monthly.§Validated Security Intelligence — Based on FortiGuard intelligence, Fortinet’s network security platform is tested and validated by the world’s leading third-party testing labs and customers globally.FortiCare ™ Support ServicesOur FortiCare customer support team provides global technical support for all Fortinet products. With support staff in the Americas, Europe, Middle East and Asia, FortiCare offers services to meet the needs of enterprises of all sizes:§Enhanced Support — For customers who need support during local business hours only.§Comprehensive Support — For customers who need around-the-clock mission critical support, including advanced exchange hardware replacement.§Advanced Services — For global or regional customers who need an assigned Technical Account Manager, enhanced service level agreements, extended software support, priority escalation, on-site visits and more.§Professional Services — For customers with more complex security implementations that require architecture and design services, implementation and deployment services, operational services and more.Enterprise BundleFortiGuard Labs delivers a number of security intelligence services to augment the FortiGate firewall platform. You can easily optimize the protection capabilities of your FortiGate with the FortiGuard Enterprise Bundle. This bundle contains the full set of FortiGuard security services plus FortiCare service and support offering the most flexibility and broadest range of protection all in one package.For more information, please refer to the FortiOS data sheet available at filter web traffic based on millions of real-time URL ratings. §Detect, contain and block advanced attacks automatically in minutes with integrated advanced threat protection framework. §Solve your networking needs with extensive routing, switching, WiFi, LAN and WAN capabilities.§Activate all the ASIC-boosted capabilities you need on the fastest firewall platform available.DATA SHEET: FortiGate/FortiWiFi60E SeriesSPECIFICATIONS Array Note: A ll performance values are “up to” and vary depending on system configuration. IPsec VPN performance is based on 512 byte UDP packets using AES-256+SHA1. 1. IPS performance is measured using 1 Mbyte HTTP and Enterprise Traffic Mix.2. SSL Inspection is measured with IPS enabled and HTTP traffic, using TLS v1.2 with AES256-SHA.3. Application Control performance is measured with 64 Kbytes HTTP traffic.4. NGFW performance is measured with IPS and Application Control enabled,based on Enterprise Traffic Mix. 5. Threat Protection performance is measured with IPS and Application Control and Malware protection enabled, based on Enterprise Traffic Mix. 6. CAPWAP performance is based on 1444 byte UDP packets.GLOBAL HEADQUARTERS Fortinet Inc.899 Kifer RoadSunnyvale, CA 94086United StatesTel: +/salesEMEA SALES OFFICE 905 rue Albert Einstein Valbonne 06560Alpes-Maritimes, France Tel: +33.4.8987.0500APAC SALES OFFICE 300 Beach Road 20-01The Concourse Singapore 199555Tel: +65.6395.2788LATIN AMERICA SALES OFFICE Sawgrass Lakes Center13450 W. Sunrise Blvd., Suite 430 Sunrise, FL 33323United StatesTel: +1.954.368.9990Copyright© 2016 Fortinet, Inc. All rights reserved. Fortinet®, FortiGate®, FortiCare® and FortiGuard®, and certain other marks are registered trademarks of Fortinet, Inc., in the U.S. and other jurisdictions, and other Fortinet names herein may also be registered and/or common law trademarks of Fortinet. All other product or company names may be trademarks of their respective owners. Performance and other metrics contained herein were attained in internal lab tests under ideal conditions, and actual performance and other results may vary. Network variables, different network environments and other conditions may affect performance results. Nothing herein represents any binding commitment by Fortinet, and Fortinet disclaims all warranties, whether express or implied, except to the extent Fortinet enters a binding written contract, signed by Fortinet’s General Counsel, with a purchaser that expressly warrants that the identified product will perform according to certain expressly-identified performance metrics and, in such event, only the specific performance metrics expressly identified in such binding written contract shall be binding on Fortinet. For absolute clarity, any such warranty will be limited to performance in the same ideal conditions as in Fortinet’s internal lab tests. In no event does Fortinet make any commitment related to future deliverables, features or development, and circumstances may change such that any forward-looking statements herein are not accurate. Fortinet disclaims in full any covenants, representations, and guarantees pursuant hereto, whether express or implied. Fortinet reserves the right to change, modify, transfer, or otherwise revise this publication without notice, and the most current version of the publication shall be applicable.DATA SHEET: FortiGate/FortiWiFi 60E SeriesProduct SKU DescriptionFortiGate 60E FG-60E 10x GE RJ45 ports (including 7x Internal ports, 2x WAN ports, 1x DMZ port). Maximum managed FortiAPs (Total / Tunnel) 10 / 5.FortiWiFi 60EFWF-60E10x GE RJ45 ports (including 7x Internal ports, 2x WAN ports, 1x DMZ port), Wireless (802.11a/b/g/n/ac). Maximum managed FortiAPs (Total / Tunnel) 10 / 5.ORDER INFORMATION。

FORTINET FortiOS 升级手册

FortiOS升级手册© Copyright 2006 美国飞塔有限公司版权所有。

本手册中所包含的任何文字、例子、图表和插图,未经美国飞塔有限公司的许可,不得因任何用途以电子、机械、人工、光学或其它任何手段翻印、传播或发布。

注册商标动态威胁防御系统(DTPS), APSecure, FortiASIC, FortiBIOS, FortiBridge, FortiClient, FortiGate,FortiGate统一威胁管理系统, FortiGuard, FortiGuard-Antispam, FortiGuard-Antivirus, FortiGuard-Intrusion, FortiGuard-Web, FortiLog, FortiManager, Fortinet, FortiOS, FortiPartner, FortiProtect, FortiReporter, FortiResponse, FortiShield, FortiVoIP和FortiWiFi均是飞塔有限公司的注册商标(包括在美国和在其他国家的飞塔有限公司)。

本手册中提及的公司和产品由他们各自的所有者拥有其商标或注册商标。

服从规范FCC Class A Part 15 CSA/CUS注意:如果您安装的电池型号有误,可能会导致爆炸。

请根据使用说明中的规定处理废旧电池。

目录目录 (1)介绍 (9)Fortinet公司技术文档 (9)技术文档CD (9)Fortinet 知识库 (9)Fortinet 技术文档的建议与意见 (10)客户服务与技术支持 (10)设备注册 (10)升级说明 (11)配置文件备份 (11)安装向导 (11)FortiLog设备名称的更改 (11)LCD显示信息更改 (11)基于web管理器更改 (12)基于web管理器的功能变化 (13)CLI命令的更改 (13)FortiUSB支持 (13)公知信息 (14)系统设置 (14)防火墙 (15)高可用性(HA) (16)反病毒 (17)反垃圾邮件 (17)VPN (17)即时消息通信 (18)P2P (19)网页过滤 (19)FortiFuard web过滤 (19)虚拟域 (20)日志与报告 (20)新增功能与功能的更改 (21)系统设置 (21)状态 (21)会话 (22)网络 (22)配置 (22)管理员 (22)维护 (22)虚拟域 (24)路由表 (25)静态路由 (25)动态路由 (25)监控器 (25)防火墙 (26)策略 (26)地址 (26)服务 (26)虚拟IP (26)内容包括列表 (26)VPN (26)IPSec (27)SSL (27)证书 (27)用户 (27)LDAP (28)Windows AD (28)用户组 (28)反病毒防护 (28)文件模式 (28)隔离 (28)配置 (29)入侵防护(IPS) (29)特征 (29)异常 (29)协议解码器 (29)Web过滤 (30)内容屏蔽 (30)URL过滤 (30)Web过滤 (30)反垃圾邮件(之前名为“垃圾邮件过滤”) (31)禁忌词汇 (31)黑/白名单 (31)IM/P2P (32)统计表 (32)用户 (32)日志与报告 (32)日志配置 (33)日志访问 (33)报告 (34)HA (34)升级HA群集 (34)SNMP MIB与陷阱 (35)SNMP陷阱 (35)MIB文件名称 (35)FortiOS 3.0 MR2 (36)升级说明 (36)LCD显示更改 (36)FortiGuard状态显示图标 (37)FortiUSB支持 (37)新增功能与功能的更改 (37)系统设置 (37)路由 (38)防火墙 (39)VPN (40)用户 (40)Web过滤 (40)日志与报告 (40)报告配置 (41)报告访问 (41)HA (41)SNMP MIB与陷阱更改 (41)公知信息 (41)基于web的管理器 (41)系统设置 (42)系统设置(FortiWiFi-60A/AM) (42)防火墙 (43)高可用性(HA) (43)VPN (43)即时信息与P2P (44)IPS (44)Web过滤 (44)虚拟域 (44)反垃圾邮件 (45)日志与报告 (45)FortiOS 3.0MR3 (45)新增功能与更改的功能 (46)FortiOS3.0MR3中CLI操作的更改 (46)系统设置 (46)CLI控制台 (48)在FortiOS 3.0MR3中创建列表 (50)FortiGate-5050与FortiGate-5140设备的机架管理 (50)防火墙 (50)策略 (51)内容保护列表 (52)FortiClient检测防火墙策略 (52)RADIUS (52)VPN (53)SSL-VPN (53)反垃圾邮件 (54)IM/P2P (54)日志与报告 (54)内容存档 (54)HA (54)公知信息 (55)基于web的管理器 (55)虚拟域 (55)路由 (55)防火墙 (55)即时消息 (56)P2P (57)IPS (57)日志与报告 (57)解决方法 (58)FortiOS 3.0MR4 (59)新增功能与功能更改 (59)系统设置 (59)网络接口 (60)访问控制列表 (61)拓扑结构 (61)多个DHCP服务器的IP-MAC绑定 (63)硬盘健康状态监控(HDD) (63)命令行接口 (63)FortiGuard-web过滤与反垃圾邮件服务 (63)VDOM (64)路由 (64)防火墙 (64)策略 (65)VPN (65)入侵防护 (66)Web过滤 (67)IM、P2P与V oIP (67)日志与报告 (67)报告配置 (68)高可用性(HA) (68)公知信息 (69)基于web的管理器 (69)系统设置 (69)虚拟域 (69)高可用性(HA) (70)防火墙 (70)VPN (70)IPS (71)Web过滤 (71)即时消息(IM) (71)P2P (72)日志与报告 (72)更改固件版本 (73)备份配置 (73)使用基于web的管理器备份配置 (73)使用CLI备份配置文件 (74)升级FortiGate设备 (74)升级到FortiOS3.0 (74)使用基于web的管理器升级 (74)使用CLI升级 (75)校验升级 (76)返回到FortiOS2.80MR11 (76)备份FortiOS3.0配置 (76)将配置备份到PC (76)备份到FortiUSB Key (76)使用基于web的管理器恢复到FortiOS2.80MR11 (77)使用基于web的管理器恢复到FortiOS2.80MR11 (77)校验恢复 (78)使用CLI恢复到FortiOS2.80MR11 (78)使用CLI恢复到FortiOS2.80MR11 (78)恢复配置 (79)使用基于web的管理器恢复配置设置 (79)从FortiOS3.0MR1升级到FortiOS3.0MR2 (80)备份配置 (80)使用基于web的管理器备份当前配置 (80)使用CLI备份当前配置 (80)使用FortiUSB Key备份当前配置文件 (80)升级到FortiOS3.0MR2 (81)使用基于web的管理器升级 (81)使用CLI升级 (81)恢复到FortiOS3.0MR1 (82)备份配置 (82)将FortiOS3.0MR2的配置文件备份到PC (82)将当前配置备份到FortiUSB Key (82)恢复到FortiOS3.0MR1 (83)使用基于web的管理器恢复到FortiOS3.0 MR1 (83)使用CLI恢复到FortiOS3.0MR1 (83)恢复FortiOS3.0MR1配置 (84)使用基于web的管理器恢复配置设置 (84)使用CLI恢复FortiOS 3.0MR1的配置设置 (84)使用FortiUSB恢复设置 (85)有关FortiOS2.80MR11的升级 (85)从FortiOS2.80MR11升级到FortiOS 3.0MR1 (86)IPS组 (86)VPN防火墙策略 (86)PING发生器 (86)未被使用的IPSec VPN (86)FortiGuard web过滤替代信息字符串 (86)Web过滤与垃圾邮件过滤列表 (87)Active X, Cookie, 与Java Apple过滤 (87)没有配置“设备设置”的静态路由 (87)有关从FortiOS2.80MR11升级到FortiOS 3.0MR2 (87)日志过滤更改 (87)VDOM许可 (88)VDOM配置中IPSec手工密钥 (88)报警邮件替代信息 (88)报警邮件过滤 (88)区域中的防火墙策略 (88)有关从FortiOS2.80MR11升级到FortiOS3.0MR4 (88)管理用户 (89)策略路由 (89)WLAN接口下的VLAN (89)日志硬盘设置 (89)有关升级到FortiOS3.0MR2 (89)有关FortiOS3.0MR3升级 (89)介绍FortiNet公司在研发与更新其FortiGate防火墙设置的同时,一直注重开发、测试与优化FortiGate设备的操作系统。

FortiGate产品技术手册

美国FORTINET 公司系列产品技术手册V4.0版2004年7月北京办事处地址:北京市海淀区中关村南大街2号数码大厦B座903室 邮编100086 电话:(010)8251 2622 传真:(010)8251 2630网站:Fortinet 内部资料2004年目 录1. 公司介绍.................................................................................................................................................................4 1.1 公司背景............................................................................................................................................................4 1.2 产品简介............................................................................................................................................................4 1.3 关键技术............................................................................................................................................................4 1.4 总裁介绍............................................................................................................................................................5 1.5 业务范围 (5)2. 产品系列介绍 (6)2.1 F ORTI G ATE -50A................................................................................................................................................7 2.2 F ORTI G ATE -60...................................................................................................................................................7 2.3 F ORTI G ATE -100.................................................................................................................................................7 2.4 F ORTI G ATE -200.................................................................................................................................................8 2.5 F ORTI G ATE -300.................................................................................................................................................8 2.6 F ORTI G ATE -400.................................................................................................................................................9 2.7 F ORTI G ATE -500.................................................................................................................................................9 2.8 F ORTI G ATE -800...............................................................................................................................................10 2.9 F ORTI G ATE -1000............................................................................................................................................10 2.10 F ORTI G ATE -3000............................................................................................................................................10 2.11 F ORTI G ATE -3600............................................................................................................................................11 2.12 F ORTI G ATE -4000............................................................................................................................................12 2.13 F ORTI G ATE -5000............................................................................................................................................13 2.14 F ORTI M ANAGER 系统. (13)3. 产品功能和特点 (14)3.1 病毒防火墙新理念........................................................................................................................................14 3.2 F ORTI G ATE 系列.............................................................................................................................................14 3.3 基于网络的防病毒........................................................................................................................................15 3.4 分区域安全管理的特色...............................................................................................................................15 3.5 VPN 功能..........................................................................................................................................................15 3.6 防火墙功能.....................................................................................................................................................16 3.7 独特的内容过滤.............................................................................................................................................16 3.8 基于网络IDS 的/IDP 功能.............................................................................................................................16 3.9 VPN 远程客户端软件....................................................................................................................................17 3.10F ORTI ASIC F 技术和ORTI OS 操作系统 (17)3.10.1 高性能并行处理................................................................................................17 3.10.2 实时体系结构...................................................................................................17 3.10.3 实时内容级智能................................................................................................17 3.10.4 提供分区间安全的虚拟系统支撑.......................................................................18 3.10.5 高可用性(HA)...................................................................................................18 3.11 F ORTI G ATE 提供整体解决方案. (18)4.FORTIGATE 防火墙典型应用方案..................................................................................................................19 4.1 中小型企业防火墙应用...............................................................................................................................19 4.2 中大型企业防火墙应用...............................................................................................................................20 4.3 分布型企业防火墙应用...............................................................................................................................21 4.4 校园网安全部署应用....................................................................................................................................22 5. 销售许可证和认证证书. (23)5.1 公安部硬件防火墙销售许可证..................................................................................................................23 5.2公安部病毒防火墙销售许可证 (23)5.3中国信息安全产品测评认证中心 (24)5.4计算机世界推荐产品奖 (24)5.5中国 (24)5.6ICSA认证证书 (25)5.7在美国获奖 (26)6.技术支持方式 (27)6.1北京办事处技术支持 (27)6.1.1 技术支持、售后服务及人员培训 (27)6.1.2 服务组织结构 (27)6.1.3 技术咨询和培训 (27)6.2F ORTI P ROTECT防护服务中心 (27)6.3F ORT P ROTECT安全防护小组 (28)6.4F ORTI P ROTECT推进式网络 (28)7.说明 (29)7.1附件:公司与产品介绍资料 (29)7.2联系我们 (29)Fortinet 内部资料2004年1.公司介绍1.1 公司背景美国Fortinet(飞塔)公司是新一代的网络安全设备的技术引领厂家。

浙江电信福富堡垒机-普通用户手册

、浙江电信福富堡垒机普通用户手册目录目录 (1)1 用户手册概述 (3)2 用户首次登录 (3)2.1 首次访问 (3)2.1.1 使用Internet Explorer访问 (3)2.1.2 使用Firefox访问 (4)2.2 账户设置 (7)2.2.1 基本信息 (7)2.2.2 密码设置 (8)2.3 退出登录 (8)3 下载管理 (8)3.1 JRE下载 (8)3.2 Java.policy文件下载 (9)3.3 用户手册下载、FAQ (9)4 设备访问 (10)4.1 图形设备访问 (10)4.2 字符终端设备的Web方式访问 (12)4.3 字符终端设备的第三方SSH客户端访问 (13)4.4 数据库审计 (16)4.5 虚拟桌面 (17)5 文件管理 (18)5.1 创建目录 (18)5.2 上传 (19)5.3 文件下载 (20)5.4 文件查询 (22)5.5 FTP/SFTP文件传输 (24)6 常见问题 (25)6.1 图形访问常见问题 (25)6.2 PLSQL常见问题 (28)6.3 虚拟桌面常见问题 (31)1用户手册概述本手册为浙江电信福富堡垒机普通用户手册。

2用户首次登录2.1首次访问福富堡垒机采用Web作为用户界面。

用户可使用Microsoft Internet Explorer Mozilla Firefox等主流浏览器访问。

通过测试对比,建议使用Firefox 浏览器。

福富堡垒机地址:https://134.96.247.75:44432.1.1使用Internet Explorer访问在64位操作系统中,IE存在64位与32位版本,必须使用32位版本的IE。

首次访问会出现证书错误提示,如下图:此时点击“继续浏览此网站”,将出现登录页面,如下图:输入用户名、密码以及验证码,选择认证方式后点击登录进入到系统页面;若使用动态短信验证,则“认证”下拉框选择“动态短信”,点击“获取短信码”,输入收到的短信验证码登录系统,如下图:2.1.2使用Firefox访问使用最新版本的Firefox浏览器访问堡垒机地址,页面会直接出现安全提醒。

1,Fortinet FortiGate产品安装及快速配置

FortiGate产品安装及快速配置Fortinet公司是全球网络安全行业领导者,FortiGate正是这家公司的旗舰产品。

FortiGate拥有强大的网络和安全功能,服务于全球数万家客户,产品型号也是业界覆盖最广的,从几十兆产品到几百G产品,能够满足不同规模用户的使用需求。

对于大企业和运营商客户来说,IT人员能力强,资源多,对于设备的配置自然不在话下。

但是对于规模不大的中小企业来说,IT人员的运维能力可能就没有那么强了。

大家印象中传统的企业级设备配置安装都比较麻烦,友好性远不如家用路由器。

因此很多用户也希望他们购买的企业级产品能够像家用级设备一样简单配置。

FortiGate就是一款这样的产品。

我们以FortiGate-90D-POE设备为演示,来为大家介绍一下FortiGate产品的安装、配置。

后续我们还会有设备功能的使用介绍。

图1:FortiGate-90D-POE包装图2:FortiGate-90D-POE和配件如上图所示,FortiGate-90D-POE内置了电源,光盘,手册,RJ45网线和一根USB 管理数据线。

PC可以通过USB管理数据线,使用FortiExplorer软件实现设备的快速配置。

稍后我们会有讲解。

图3:FortiGate-90D-POE前面板和后面板如图3,前面板的左侧接口是用于调试的console口,中间四个灯为电源,状态等指示灯,右侧的双排指示灯是WAN口和交换口的状态指示灯,红色的ABCD四个灯标示了POE供电的四个接口。

后面板的左侧为电源接口,螺丝钉为固定地线用,避免在漏电的情况下用户触电。

螺丝钉下面的接口为USB2.0小接口,用于手机连接设备进行配置。

再往右两个为USB管理口。

后面板上的16个接口中,最右面两个为WAN口,其余14个为交换接口,红色标示的ABCD接口为POE供电口。

FortiGate管理方式图4:接口示意图FortiGate系列产品默认在internal或者mgmt1口上有IP地址:https://192.168.1.99。

Fortinet 飞塔防火墙操作管理员手册V4.3

手把手学配置FortiGate设备FortiGate CookbookFortiOS 4.0 MR3目录介绍 (1)有关本书中使用的IP地址 (3)关于FortiGate设备 (3)管理界面 (5)基于Web的管理器 (5)CLI 命令行界面管理 (5)FortiExplorer (6)FortiGate产品注册 (6)更多信息 (7)飞塔知识库(Knowledge Base) (7)培训 (7)技术文档 (7)客户服务与技术支持 (8)FortiGate新设备的安装与初始化 (9)将运行于NAT/路由模式的FortiGate设备连接到互联网 (10)面临的问题 (10)解决方法 (11)结果 (13)一步完成私有网络到互联网的连接 (14)面临的问题 (14)解决方法 (15)结果 (16)如果这样的配置运行不通怎么办? (17)使用FortiGate配置向导一步完成更改内网地址 (20)面临的问题 (20)解决方法 (20)结果 (22)NAT/路由模式安装的故障诊断与排除 (23)面临的问题 (23)解决方法 (23)不更改网络配置部署FortiGate设备(透明模式) (26)解决方法 (27)结果 (30)透明模式安装的故障诊断与排除 (31)面临的问题 (31)解决方法 (32)当前固件版本验证与升级 (36)面临的问题 (36)解决方法 (36)结果 (39)FortiGuard服务连接及故障诊断与排除 (41)面临的问题 (41)解决方法 (42)在FortiGate设备中建立管理帐户 (48)面临的问题 (48)解决方法 (48)结果 (49)FortiGate设备高级安装与设置 (51)将FortiGate设备连接到两个ISP保证冗余的互联网连接 (52)面临的问题 (52)解决方法 (53)结果 (60)使用调制解调器建立到互联网的冗余连接 (63)面临的问题 (63)解决方法 (64)结果 (70)使用基于使用率的ECMP在冗余链路间分配会话 (70)面临的问题 (70)解决方法 (71)结果 (73)保护DMZ网络中的web服务器 (74)面临的问题 (74)解决方法 (75)结果 (81)在不更改网络设置的情况下配置FortiGate设备保护邮件服务器(透明模式) (86)解决方法 (87)结果 (92)使用接口配对以简化透明模式下安装 (96)面临的问题 (96)解决方法 (97)结果 (101)不做地址转换的情况下连接到网络(FortiGate设备运行于路由模式) (101)面临的问题 (101)解决方法 (102)结果 (107)对私网中的用户设置显式web代理 (107)面临的问题 (107)解决方法 (108)结果 (110)私有网络的用户访问互联网内容的web缓存建立 (110)面临的问题 (110)解决方法 (111)结果 (112)应用HA高可用性提高网络的可靠性 (113)面临的问题 (113)解决方法 (114)结果 (118)升级FortiGate设备HA群集的固件版本 (120)面临的问题 (120)解决方法 (121)结果 (123)使用虚拟局域网(VLAN)将多个网络连接到FortiGate设备 (124)面临的问题 (124)解决方法 (124)结果 (129)使用虚拟域,在一台FortiGate设备实现多主机 (130)面临的问题 (130)解决方法 (130)结果 (137)建立管理员帐户监控防火墙活动与基本维护 (138)面临的问题 (138)解决方法 (139)结果 (140)加强FortiGate设备的安全性 (142)面临的问题 (142)解决方法 (143)为内部网站和服务器创建本地DNS服务器列表 (152)面临的问题 (152)解决方法 (152)结果 (154)使用DHCP根据MAC地址分配IP地址 (154)面临的问题 (154)解决方法 (155)结果 (156)设置FortiGate设备发送SNMP陷阱 (157)面临的问题 (157)解决方法 (157)结果 (160)通过数据包嗅探方式(数据包抓包)发现并诊断故障 (161)面临的问题 (161)解决方法 (162)通过数据包嗅探方式(数据包抓包)进行高级的故障发现与诊断 (170)面临的问题 (170)解决方法 (171)创建、保存并使用数据包采集过滤选项(通过基于web的管理器嗅探数据包) (179)面临的问题 (179)解决方法 (180)调试FortiGate设备配置 (184)面临的问题 (184)解决的方法 (185)无线网络 (195)FortiWiFi设备创建安全的无线访问 (196)面临的问题 (196)解决方法 (197)结果 (200)通过FortiAP在FortiGate设备创建安全无线网络 (200)面临的问题 (200)解决方法 (201)结果 (205)使用WAP-enterprise安全提高WiFi安全 (207)面临的问题 (207)解决方法 (208)结果 (211)使用RADIUS建立安全的无线网络 (212)面临的问题 (212)解决方法 (213)结果 (217)使用网页认证建立安全的无线网络 (218)面临的问题 (218)解决方法 (219)结果 (222)在无线与有线客户端之间共享相同的子网 (224)面临的问题 (224)解决方法 (224)结果 (227)通过外部DHCP服务器创建无线网络 (228)面临的问题 (228)解决方法 (229)结果 (232)使用Windows AD验证wifi用户 (234)面临的问题 (234)解决方法 (234)结果 (244)使用安全策略和防火墙对象控制流量 (245)安全策略 (245)定义防火墙对象 (247)限制员工的互联网访问 (250)面临的问题 (250)结果 (255)基于每个IP地址限制互联网访问 (255)面临的问题 (255)解决方法 (256)结果 (259)指定用户不执行UTM过滤选项 (260)面临的问题 (260)解决方法 (260)结果 (263)校验安全策略是否应用于流量 (264)面临的问题 (264)解决方法 (265)结果 (267)以正确的顺序执行安全策略 (270)面临的问题 (270)解决方法 (271)结果 (273)允许只对一台批准的DNS服务器进行DNS查询 (274)面临的问题 (274)解决方法 (275)结果 (278)配置确保足够的和一致的VoIP带宽 (279)面临的问题 (279)解决方法 (280)结果 (283)使用地理位置地址 (285)面临的问题 (285)解决方法 (286)结果 (288)对私网用户(静态源NAT)配置提供互联网访问 (288)面临的问题 (288)解决方法 (289)结果 (290)对多个互联网地址(动态源NAT)的私网用户配置提供互联网访问 (292)面临的问题 (292)解决方法 (292)不更改源端口的情况下进行动态源NAT(一对一源地址NAT) (295)面临的问题 (295)解决方法 (296)结果 (297)使用中央NAT表进行动态源NAT (298)面临的问题 (298)解决方法 (299)结果 (301)在只有一个互联网IP地址的情况下允许对内网中一台web服务器的访问 (303)面临的问题 (303)解决方法 (304)结果 (305)只有一个IP 地址使用端口转换访问内部web 服务器 (307)面临的问题 (307)解决方法 (308)结果 (310)通过地址映射访问内网Web 服务器 (311)面临的问题 (311)解决方法 (312)结果 (313)配置端口转发到FortiGate设备的开放端口 (316)面临的问题 (316)解决方法 (317)结果 (320)对某个范围内的IP地址进行动态目标地址转换(NAT) (321)面临的问题 (321)解决方法 (322)结果 (323)UTM选项 (325)网络病毒防御 (327)面临的问题 (327)解决方法 (328)结果 (329)灰色软件防御 (330)解决方法 (331)结果 (331)网络旧有病毒防御 (332)面临的问题 (332)解决方法 (332)结果 (333)将病毒扫描检测文件的大小最大化 (334)面临的问题 (334)解决方法 (335)结果 (336)屏蔽病毒扫描中文件过大的数据包 (337)面临的问题 (337)结果 (338)通过基于数据流的UTM扫描提高FortiGate设备的性能 (338)面临的问题 (338)解决方法 (339)限制网络用户可以访问的网站类型 (342)面临的问题 (342)解决方案 (342)结果 (343)对设定用户取消FortiGuard web过滤 (344)面临的问题 (344)结果 (346)阻断Google、Bing以及Yahoo搜索引擎中令人不快的搜索结果 (347)面临的问题 (347)解决方法 (347)结果 (348)查看一个URL在FortiGuard Web过滤中的站点类型 (348)面临的问题 (348)解决方法 (349)结果 (349)设置网络用户可以访问的网站列表 (350)面临的问题 (350)解决方法 (351)使用FortiGuard Web过滤阻断对web代理的访问 (353)面临的问题 (353)解决方法 (353)结果 (354)通过设置Web过滤阻断对流媒体的访问 (354)面临的问题 (354)解决方法 (355)结果 (355)阻断对具体的网站的访问 (356)面临的问题 (356)解决方法 (356)结果 (358)阻断对所有网站的访问除了那些使用白名单设置的网站 (358)面临的问题 (358)解决方案 (359)结果 (361)配置FortiGuard Web过滤查看IP地址与URL (361)面临的问题 (361)解决方法 (362)结果 (362)配置FortiGuard Web过滤查看图片与URL (364)面临的问题 (364)解决方法 (364)结果 (365)识别HTTP重新定向 (365)面临的问题 (365)解决方法 (366)结果 (366)在网络中实现应用可视化 (366)面临的问题 (366)解决的方法 (367)结果 (367)阻断对即时消息客户端的使用 (368)面临的问题 (368)结果 (369)阻断对社交媒体类网站的访问 (370)面临的问题 (370)解决方法 (371)结果 (371)阻断P2P文件共享的使用 (372)面临的问题 (372)解决方法 (372)结果 (373)启用IPS保护Web服务器 (374)面临的问题 (374)解决方法 (375)结果 (378)扫描失败后配置IPS结束流量 (378)面临的问题 (378)解决方法 (379)结果 (379)DoS攻击的防御 (380)面临的问题 (380)解决方法 (381)结果 (382)过滤向内的垃圾邮件 (382)面临的问题 (382)解决方法 (383)结果 (384)使用DLP监控HTTP流量中的个人信息 (384)面临的问题 (384)解决方法 (385)结果 (387)阻断含有敏感信息的邮件向外发送 (387)面临的问题 (387)解决方法 (388)结果 (388)使用FortiGate漏洞扫描查看网络的漏洞 (389)解决方法 (389)结果 (391)SSL VPN (392)对内网用户使用SSL VPN建立远程网页浏览 (393)面临的问题 (393)解决方法 (394)结果 (398)使用SSL VPN对远程用户提供受保护的互联网访问 (399)面临的问题 (399)解决方法 (400)结果 (403)SSL VPN 通道分割:SSL VPN 用户访问互联网与远程私网使用不同通道 (405)面临的问题 (405)解决方法 (405)结果 (409)校验SSL VPN用户在登录到SSL VPN时具有最新的AV软件 (411)面临的问题 (411)解决方法 (411)结果 (412)IPsec VPN (414)使用IPsec VPN进行跨办公网络的通信保护 (415)面临的问题 (415)解决方法 (416)结果 (420)使用FortiClient VPN进行到办公网络的安全远程访问 (421)面临的问题 (421)解决方法 (422)结果 (428)使用iPhone通过IPsec VPN进行安全连接 (430)面临的问题 (430)解决方法 (430)结果 (436)使用安卓(Android)设备通过IPsec VPN进行安全连接 (438)面临的问题 (438)结果 (443)使用FortiGate FortiClient VPN向导建立到私网的VPN (444)面临的问题 (444)解决方法 (445)结果 (449)IPsec VPN通道不工作 (450)面临的问题 (450)解决方法 (451)认证 (463)创建安全策略识别用户 (464)面临的问题 (464)解决方法 (464)结果 (466)根据网站类别识别用户并限制访问 (467)面临的问题 (467)解决方法 (468)结果 (468)创建安全策略识别用户、限制到某些网站的访问并控制应用的使用 (470)面临的问题 (470)解决方法 (471)结果 (472)使用FortiAuthenticator配置认证 (474)面临的问题 (474)解决方案 (475)结果 (478)对用户帐户添加FortiT oken双因子认证 (478)面临的问题 (478)解决方法 (479)结果 (482)添加SMS令牌对FortiGate管理员帐户提供双因子认证 (483)面临的问题 (483)解决方法 (484)结果 (486)撤消“非信任连接”信息 (487)解决方法 (488)日志与报告 (490)认识日志信息 (491)面临的问题 (491)解决方法 (492)创建备份日志解决方案 (497)面临的问题 (497)解决方法 (498)结果 (500)将日志记录到远程Syslog服务器 (502)面临的问题 (502)解决方法 (503)结果 (505)SSL VPN登录失败的告警邮件通知 (506)面临的问题 (506)解决方法 (507)结果 (509)修改默认的FortiOS UTM报告 (510)面临的问题 (510)解决方法 (510)结果 (512)测试日志配置 (513)面临的问题 (513)解决方法 (513)结果 (515)介绍本书《手把手学配置FortiGate设备》意在帮助FortiGate设备的管理员以配置案例的形式实现基本以及高级的FortiGate设备配置功能。

FortiGate设备实施手册

FortiGate设备实施手册2016.09FortiGate产品介绍FortiGate是全新的下一代防火墙,在整个硬件架构和系统上面都有新的设计,在性能和功能上面都有了很大提升,具有性能高、接口丰富、功能齐全、安全路由交换一体化、性价比高等优势。

FortiGate全新下一代防火墙是面向云计算、数据中心和园区及企业网出口用户开发的新一代高性能防火墙设备。

它的功能特性如下:1、采用多核cpu+芯片结构,内置cp芯片和np芯片,cp芯片用于处理内容检测加速,np 芯片用于处理网络层数据转发,具有很高的数据转发性能,大小包线速,最高可达80G吞吐;2、具有稳定的防火墙功能,同时具备全面安全防护功能,入侵防御、反病毒、反垃圾邮件、web过滤、敏感数据防泄漏等;3、支持基于用户,五元组、应用层的安全的访问控制;4、支持GRE、L2TP、IPSec和SSL等多种VPN业务,可以构建多种形式的VPN;5、提供强大的路由能力,静态/RIP/OSPF/BGP路由、及策略路由,路由负载均衡;6、高可靠性,支持vrrp、同时支持更高靠性的HA技术,可实现连接状态的同步,支持主-主模式,主备模式;支持多心跳冗余,同时可以利用通讯线路做后备心跳线。

充分满足各种环境的可靠性需求FortiGate设备管理一、Web管理1.需求通过web可视化操作界面对防火墙进行配置管理,配置wan1口的管理功能。

2、组网拓扑3、配置要点FortiGate出厂配置默认地址为192.168.1.99,可以通过https的方式进行web管理(默认用户名admin,密码为空)。

不同型号设备用于管理的接口略有不同,如:FortiGate-1500D:mgmt1接口FortiGate-60D:internal 接口,对应于交换口1-7说明:FortiGate-60D、FortiGate-90D等所有的交换口隶属于三层口internal下,仅有internal接口可以进行三层配置,例如IP配置。

P60操作手册及安装说明

PETOR 60 中文软件操作说明一、登录中文系统双击桌面上的中文系统图标,在出现的登录窗口中输入检验者编号和密码,单击“登录”按钮进入程序。

点“退出”退出登录系统。

第一次登陆的时候,可以在编号中输入100,在密码中输入:system 如图1所示图1 用户登陆窗口二、输入病人资料进入程序后在左边的显示框中按回车键(Enter)出现病人资料录入窗口,这时输入病人对应的编号,按回车键(Enter)进入下一项逐一填写内容,在输入性别的时候可以输入性别编号:如输入1后按回车自动变为男,输入2后按回车自动变为女。

在输入科别的时候,可以输入在系统设置中的科别设置中的科别编号或科别缩写如:如果想输入门诊只需要输入MZ按回车就可以了,同样在输入标本类型和标本外观的时候只需要输入编号就可以了。

如果没有填写的内容了,按Alt+S键或者用鼠标单击“保存”保存病人资料。

如果要退出窗口按ESC 键或单击“返回”。

注意病人的标号必须和机器上的病人标本号相一致。

其界面如图2所示。

图2 病人资料输入界面三、修改病人检测结果程序中间窗口是病人的检测结果窗口,用键盘上的Tab键(用于两个窗口间的切换)或用鼠标单击窗口任意一处,然后按回车键(Enter)出现“指标结果窗口”,在指标序号(缩写)栏人填写所要修改或添加的序号(缩写),回车在指标结果栏内填写结果。

按ESC键退出指标结果窗口。

打印过的病人的结果不能修改,如要修改病人结果,需要先取消审核,按Ctrl+C键。

病人结果手工修改的界面如图3所示。

图3:结果修改窗口四、打印病人报告单个病人:用鼠标单击或用键盘上的光标键选定所要打印的病人,然后按右键中的结果打印或按F9进行打印。

批量打印:用鼠标选中第一个病人,再按住Ctrl同时用鼠标选中最后一个病人,按F10进行批量打印;用键盘上的光标键移到第一个病人上,再同时按下Shift+光标键选择所要打印的病人标本,最后按F10进行打印。

五、质控入库用鼠标选中所做的质控结果,一般每天的第一个标本为质控。

FortiGate飞塔防火墙 简明配置指南

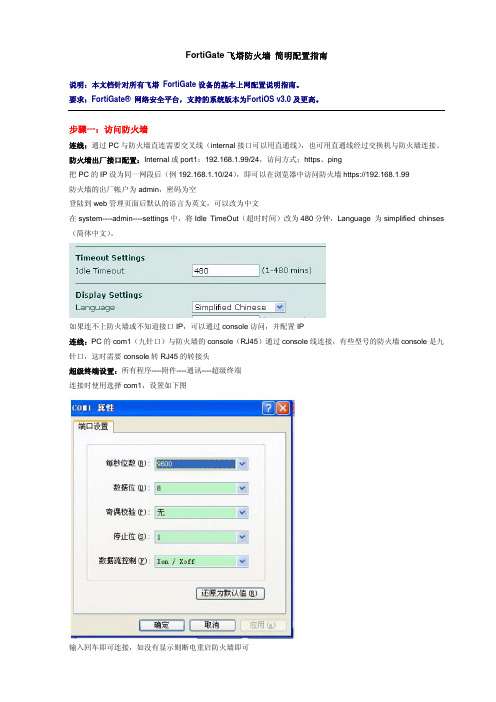

FortiGate飞塔防火墙简明配置指南说明:本文档针对所有飞塔 FortiGate设备的基本上网配置说明指南。

要求:FortiGate® 网络安全平台,支持的系统版本为FortiOS v3.0及更高。

步骤一:访问防火墙连线:通过PC与防火墙直连需要交叉线(internal接口可以用直通线),也可用直通线经过交换机与防火墙连接。

防火墙出厂接口配置:Internal或port1:192.168.1.99/24,访问方式:https、ping把PC的IP设为同一网段后(例192.168.1.10/24),即可以在浏览器中访问防火墙https://192.168.1.99防火墙的出厂帐户为admin,密码为空登陆到web管理页面后默认的语言为英文,可以改为中文在system----admin----settings中,将Idle TimeOut(超时时间)改为480分钟,Language 为simplified chinses (简体中文)。

如果连不上防火墙或不知道接口IP,可以通过console访问,并配置IP连线:PC的com1(九针口)与防火墙的console(RJ45)通过console线连接,有些型号的防火墙console是九针口,这时需要console转RJ45的转接头超级终端设置:所有程序----附件----通讯----超级终端连接时使用选择com1,设置如下图输入回车即可连接,如没有显示则断电重启防火墙即可连接后会提示login,输入帐号、密码进入防火墙查看接口IP:show system interface配置接口IP:config system interfaceedit port1或internal 编辑接口set ip 192.168.1.1 255.255.255.0 配置IPset allowaccess ping https http telnet 配置访问方式set status upend配置好后就可以通过网线连接并访问防火墙步骤二:配置接口在系统管理----网络中编辑接口配置IP和访问方式本例中内网接口是internal,IP,192.168.1.1 访问方式,https ping http telnet本例中外网接口是wan1,IP,192.168.100.1访问方式,https ping步骤三:配置路由在路由----静态中写一条出网路由,本例中网关是192.168.100.254步骤四:配置策略在防火墙----策略中写一条出网策略,即internal到wan1并勾选NAT即可。

Fortigate防火墙安全配置规范

Fortigate防火墙安全配置规范Fortigate防火墙安全配置规范1.概述1.1. 目的本规范明确了Fortigate防火墙安全配置方面的基本要求。

为了提高Fortigate防火墙的安全性而提出的。

1.2. 范围本标准适用于XXXX使用的Fortigate 60防火墙的整体安全配置,针对不同型号详细的配置操作可以和产品用户手册中的相关内容相对应。

2.设备基本设置2.1. 配置设备名称制定一个全网统一的名称规范,以便管理。

2.2. 配置设备时钟建议采用NTP server同步全网设备时钟。

如果没有时钟服务器,则手工设置,注意做HA的两台设备的时钟要一致。

2.3. 设置Admin口令缺省情况下,admin的口令为空,需要设置一个口令。

密码长度不少于8个字符,且密码复杂。

2.4. 设置LCD口令从设备前面板的LCD可以设置各接口IP地址、设备模式等。

需要设置口令,只允许管理员修改。

密码长度不少于8个字符,且密码复杂。

2.5. 用户管理用户管理部分实现的是对使用防火墙某些功能的需认证用户(如需用户认证激活的防火墙策略、IPSEC扩展认证等)的管理,注意和防火墙管理员用于区分。

用户可以直接在fortigate上添加,或者使用RADIUS、LDAP服务器上的用户数据库实现用户身份认证。

单个用户需要归并为用户组,防火墙策略、IPSEC扩展认证都是和用户组关联的。

2.6. 设备管理权限设置为每个设备接口设置访问权限,如下表所示:接口名称允许的访问方式Port1 Ping/HTTPS/SSH Port2 Ping/HTTPS/SSH Port3 Ping/HTTPS/SSH Port4 HA心跳线,不提供管理方式Port5 (保留)Port6 (保留)且只允许内网的可信主机管理Fortinet设备。

2.7. 管理会话超时管理会话空闲超时不要太长,缺省5分钟是合适的。

2.8. SNMP设置设置SNMP Community值和TrapHost的IP。

FortiOS 6.0 的安全 SD-WAN 指南说明书

2

SECTION 2: FORTINET DELIVERS BEST-OF-BREED SD-WAN

3

SECTION 3:பைடு நூலகம்FORTINET MEANS SECURITY

8

SECTION 4: IN A VOLATILE SD-WAN MARKET, FORTINET IS THE SAFE BET

Leveraging the database, the SD-WAN-enabled FortiGate identifies and classifies new applications—even encrypted cloud application traffic—from the first packet. It then dynamically updates all relevant IP addresses, enabling more efficient routing for subsequent sessions.

4 FORTINET DELIVERS BEST-OF-BREED SD-WAN

EFFORTLESS WAN EFFICIENCY

As you may not have the resources to continually optimize your SD-WAN, the FortiGate greatly simplifies the process. Once you set WAN policies based on application criticality, performance requirements, security policies, and other considerations, the FortiGate takes it from there.

戴尔易安信S60系列快速配置指南说明书

Planning and Preparation GuideRapid EqualLogic Configuration SeriesSwitch: Dell Networking or Force10 S60Array: PS4100, PS6100, or PS6500Host: VMware ESXi, Windows, Red Hat Enterprise Linux or FS7600 NAS April 2014RevisionsTHIS PAPER IS FOR INFORMATIONAL PURPOSES ONLY, AND MAY CONTAIN TYPOGRAPHICAL ERRORS AND TECHNICAL INACCURACIES. THE CONTENT IS PROVIDED AS IS, WITHOUT EXPRESS OR IMPLIED WARRANTIES OF ANY KIND.© 2013 Dell Inc. All rights reserved. Reproduction of this material in any manner whatsoever without the express written permission of Dell Inc. is strictly forbidden. For more information, contact Dell.Dell, the DELL logo, the DELL badge, EqualLogic, Dell Networking and Force10 are trademarks of Dell Inc. VMware®, ESXi® and vSphere® are registered trademarks or trademarks of VMware, Inc. in the United States or other countries. Red Hat® and Red Hat® Enterprise Linux® are registered trademarks of Red Hat, Inc. in the United States and/or other countries. Windows® and Windows Server® are registered trademarks of Microsoft Corporation in the United States and/or other countries. Other trademarks and trade names may be used in this document to refer to either the entities claiming the marks and names or their products. Dell disclaims any proprietary interest in the marks and names of others.1Introduction1.1Document useKeyboard keys are shown in brackets with the actual key bolded.Example: [Enter]Commands that are to be typed are bolded and shown after the appropriate prompt.Example:console>enable1.2Intended audienceThis document series has been written for system or storage administrators with experience deployingWindows® or VMware®vSphere ESXi™ or Red Hat Enterprise Linux® servers, storage systems, and Ethernetnetworking. If you are unsure about completing the installation, Dell support is available and ready to assist you.1.3List of references∙TR1050 – Monitoring Your PS Series SAN with SAN HeadQuartershttps:///WorkArea/DownloadAsset.aspx?id=8749∙SAN HQ User Guide, available for download on https:///∙Dell EqualLogic Configuration Guide, available for download at:/dell-groups/dtcmedia/m/mediagallery/19852516/download.aspx ∙Dell EqualLogic Compatibility Matrix, available for download at:/techcenter/storage/w/wiki/2661.equallogic-compatibility-matrix-07262013.aspx2Prerequisites2.1Equipment∙A null-modem DB9 serial cable (included with the array)∙A switch serial console management cable (included with the switch)2.2Software2.2.1VMware host operating system∙Latest EqualLogic Multipathing Extension Module for VMware® vSphere installation package(https:///).∙Latest SAN HeadQuarters installation package (https:///).∙The VMware vSphere® Command-Line Interface (vCLI) environment must be installed on themanagement server (/downloads).∙Latest network device driver update (/downloads).2.2.2Windows host operating system∙Latest network adapter device driver update ()∙Latest Host Integration Tools (HIT) kit installation package (https:///)∙Latest SAN HeadQuarters installation package (https:///)2.2.3Red Hat Enterprise Linux operating system∙Latest network adapter device driver update ()∙Latest Host Integration Tools (HIT) kit installation package (https:///)2.2.4FS7600 – Fluid File System∙Fluid File System (or FluidFS) version 3 or later (https:///)∙Refer to the Dell EqualLogic FS7600 Installation and Setup Guide (on https:///) for information on installing and configuring the FS7600 NAS appliance.2.3Configuration settings2.3.1VMware host operating systemThis document assumes that you have already installed VMware ESXi and have applied the latest criticalpatches available through VMware Update Manager.To properly configure your vSphere ESXi system, you must also have a management system available. This system must be running Windows (2008, Windows 7, etc.)2.3.2Windows host operating systemThis document assumes that you have already installed Windows 2008 R2 with Service Pack 1 or later andhave applied the latest critical security updates available through Windows Update.2.3.3Red Hat Enterprise Linux operating systemThis document assumes that you have already installed RHEL 6.5 or later and have applied the latestcritical security updates available through Linux.2.3.4FS7600 NAS with Fluid File SystemIf you have a FS7600 appliance, you must be running FluidFS version 3 or later. This document assumesthat all BIOS and firmware are up to data as required and that the FS7600 appliance is unconfigured (orhas been re-initialized if previously configured).Refer to Chapter 7 of the Dell EqualLogic Group Manager Administrator’s Manual for complete details onconfiguring the FS7610 NAS appliance. It can be downloaded from https:///2.3.5SwitchReference the EqualLogic Compatibility Matrix at /dell-groups/dtcmedia/m/mediagallery/19856862/download.aspx to determine the recommended switchfirmware version. To get the latest update, visit . Installation instructions areprovided as part of the download. The switch user manual is also available to download for reference. 2.3.6ArrayReference the EqualLogic Compatibility Matrix at /dell-groups/dtcmedia/m/mediagallery/19856862/download.aspx to determine the recommended arrayfirmware version. To get the latest update, visit https:///. Update instructions andrelease notes are available with the latest downloads.2.4Configuration informationYour iSCSI SAN configuration requires several static IP addresses. Complete this form and have it availablefor reference during the configuration.*These may be the same password – see the PS-series Group Administration guide for more information.3Connectivity diagramsUse the appropriate diagram and point-to-point table when cabling the SAN.Figure 1Dell Networking S60 and EqualLogic PS4100 (table on page 12)Figure 4Dell Networking S60 with EqualLogic FS7600 NAS and PS6100 (table on page 13)Figure 5Dell Networking S60 with EqualLogic FS7600 NAS and PS6500 (table on page 13)3.1Point to point connection tables** The EqualLogic PS6500 Mgmt system connection is required only if a Windows host will not be usedfor management activities.。

飞塔fortigate防火墙安装部署指南

•

初始设置——时区与时间 时区与时间 初始设置

• 系统管理>状态 系统日期 • 修改时区与时间

时区是非常重要,它是通 过时区来确定升级服务器 的

•

NTP服务器 203.117.180.36

DHCP 服务器 / 中继

• • • 可以在有固定IP的接口上启用 DHCP server 一个接口上可以配置多个DHCP服务器 中继DHCP请求到远程的DHCP服务器

2、命令行下的配置 Execute factoryreset

实验二、 实验二、设置主机名

设置主机名为userX,X表示在座的号码 图形界面下的配置

命令行下的设置步骤

实验三、 实验三、熟悉某些命令

• • • • 设置你的PC的ip地址为 192.168.1.110 255.255.255.0 网关为192.168.1.99,关闭PC上的防火墙 类的软件 在防火墙的命令行下运行get system status 在防火墙的命令行下运行exec ping 192.168.1.110 试用以下辅助选项 config ? con[tab] 返回上一次命令 向上箭头或者CTRL-P 返回下一个命令 向下箭头或者CTRL-N 返回一行的头部 CTRL-A 返回一行的尾部 CTRL-E 回退一个字符 CTRL-B 前进一个字符 CTRL-F 删除当前的字符 CTRL-D 取消命令和退出 CTRL-C

网络接口

• RJ45 • SFP / XFP (高端型号)

串口标准

• RJ45 / DB9 (9600, 8, N, 1, None)

• 有些型号具有的特点:

• • • • • 集成的交换接口 LCD USB接口 硬盘 AMC

出厂的缺省设置

飞塔防火墙配置手册

出厂默认的DHCP服务器配置 ......................................... 21 出厂默认的NAT/ 路由模式的网络配置 ................................ 21 出厂默认的透明模式的网络配置 ..................................... 23 出厂默认防火墙设置 ............................................... 23 出厂默认的防火墙保护内容设置 ..................................... 23 恢复出厂默认设置 ................................................. 24

FortiGate-60/60M/ADSL, FortiWiFi-60, FortiGate-100A

V3.0 MR1 设备安装手册

INSTALLGUI

V3.0 MR1 FortiGate-60系列以及FortiGate-100 A设备安装手册

2006年4月10日 01- 30001-0266-20060410

设置公共FortiGate接口对Ping命令请求不作出响应 .................... 29

NAT/路由模式安装 ................................................. 30

配置FortiGate设备的NAT/路由模式准备 ........................................................ 30 配置使用DHCP或PPPoE................................................................................... 31

FortiGate 60F系列产品说明书