ROS禁止各种东东,很实用!

ROS3.30限制P2P等软件(L7)脚本

add comment="" name=http_javascript regexp="http/(0\\.9|1\\.0|1\\.1)[\\x09-\\x\

0d ][1-5][0-9][0-9][\\x09-\\x0d -~]*(content-type: text/javascript)"

add address=121.14.75.0/24 comment="" disabled=no list=games4 comment="" disabled=no list=games

add address=183.60.14.0/24 comment="" disabled=no list=games

# jun/01/2011 20:16:01 by RouterOS 3.30

# software id = U731-QIJR

# 使用说明:192.168.0.0/22批量替换成你自己的网段,如包括在内则不用修改。

# 服务器IP在IP address list自行更改

# 默认限速是50M带宽。

add comment="" name=rar regexp="^.*get.+\\.rar.*\$"

add comment="" name=exe regexp="^.*get.+\\.exe.*\$"

add comment="" name=iso regexp="^.*get.+\\.rar.*\$"

ROS防火墙里加的封QQ直播,迅雷单线程,外网DDOS

add chain=forward src-address=10.10.0.0/24 p2p=all-p2p action=drop comment="No \

P2P" disabled=no

add chain=forward dst-address=58.60.13.59 action=drop comment="禁止qq直播" \

add chain=forward dst-address=222.28.155.37 action=drop comment="" disabled=no

add chain=forward dst-address=119.147.18.157 action=drop comment="" \

disabled=no

add chain=forward dst-address=121.14.100.66 action=drop comment="" dБайду номын сангаасsabled=no

add chain=forward dst-address=58.60.11.140 action=drop comment="" disabled=no

add chain=forward dst-address=124.115.2.218 action=drop comment="" disabled=no

add chain=forward dst-address=121.14.96.92 action=drop comment="" disabled=no

ROS防止外网的DDOS的好办法

解决ROS外网安全的好办法!ROS是大家公认的性能比较优越的路由器,综合比较起来,其性能的卓越性,功能之多是其他路由器无法比拟的,和其他路由器一样,针对ROS系统的安全性和稳定性也有一定问题。

【原因】做好的ROS很多人都不进行禁ping设置,这样也就给了外网判断此IP在线的方法。

论坛上看到了有个朋友说自己遭受DDOS安全,路由器直接DOWN掉,其实这个问题的发生起因是内网中马,在老黑利用此马对其他的IP用户进行安全的时候,你的网吧成为了一个IP安全源,引起大量数据传输,导致ROS掉线。

其他的朋友说“你家被别人安全了”,其实合理的解释应该是,你家的机器有机器中马,别人在利用你家安全别人,你的带宽被吃满,ROS承载能力不足而产生这个现象。

除非你和谁有深仇大恨才可能引起别人对你的安全。

【分析】针对这个问题的解决办法,首要的问题是找出问题源,也就是中毒的机器,再者就是将ROS的IP隐藏,让自己的IP保持安全性,同时将内网可以查询IP的一切网站进行屏蔽,让别人从内网和外网都对你的IP搞不到头脑,这样他也无从下手。

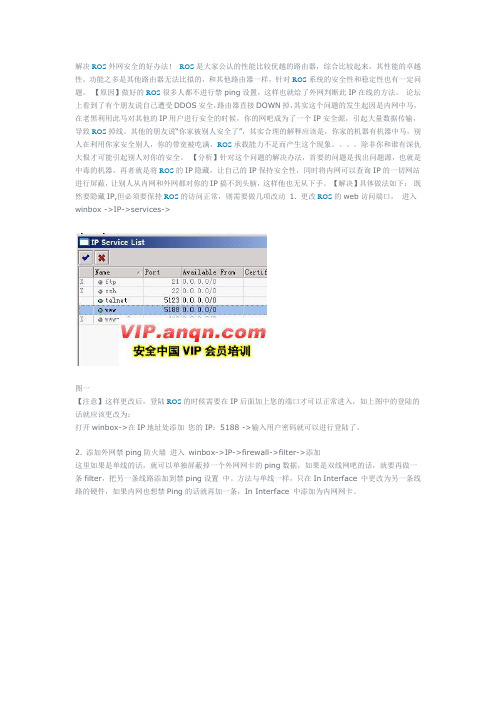

【解决】具体做法如下:既然要隐藏IP,但必须要保持ROS的访问正常,则需要做几项改动 1. 更改ROS的web访问端口,进入winbox ->IP->services->图一【注意】这样更改后,登陆ROS的时候需要在IP后面加上您的端口才可以正常进入,如上图中的登陆的话就应该更改为:打开winbox->在IP地址处添加您的IP:5188 ->输入用户密码就可以进行登陆了。

2. 添加外网禁ping防火墙进入winbox->IP->firewall->filter->添加这里如果是单线的话,就可以单独屏蔽掉一个外网网卡的ping数据,如果是双线网吧的话,就要再做一条filter,把另一条线路添加到禁ping设置中。

方法与单线一样,只在In Interface 中更改为另一条线路的硬件,如果内网也想禁Ping的话就再加一条,In Interface 中添加为内网网卡。

ROS限速教程全集很实用

ROS普通限速+PCQ限速+服务器不限速一. IP限速普通限速就这样:我刚刚调整的:for aPC from 1 to 239 do={/queue simple add name=(A0 . $aPC)dst-address=(192.168.0. . $aPC) interface=all priority=6max-limit=1600000/720000 burst-limit=2240000/800000burst-threshold=1024000/240000 burst-time=16s/10s }:for bPC from 1 to 239 do={/queue simple add name=(B0 . $bPC)dst-address=(192.168.1. . $bPC) interface=all priority=8max-limit=1024000/360000 burst-limit=1280000/480000burst-threshold=800000/240000 burst-time=10s/8s }二.PCQ限速1.PCQ和普通限速是没有冲突的,普通的限速基本上是大于PCQ的限速值,也就是说按10M光纤来说,已经有普通限速的基础上还是要快超过10M的,网速肯定就慢了,这时候马上使用PCQ的限速策略代替普通限速,保证带宽不超过10M。

PCQ启用后,带宽降下来后,那么就再使用普通限速,如此循环.那么有的朋友就会说有普通限速了还搞什么PCQ,直接把速度降低点不就OK了。

我们做PCQ 主要的目的是使10M的光纤得到充分利用,不浪费宝贵资源。

白了就是少人的时候带宽给他多用点,速度快点,高峰期的时候减低点,慢点,但不能离谱。

2.首先要保证你ROS是正常的能NAT,一切正常后我们开始做PCQ2.1 说明:其他设置值在最后面贴出2.2 注意:new packet mark:中的(all-mark)这个要自己打上的2.3 在QUEUE菜单里面选择Queue Types 创作PCQ限速的子项这里就决定了你的限制每个IP多少K的速度(2.9系列可以直接用K单位2.8 的不行)注意看图信息这里注意下TOTAL LIMIT 设置我这样吧--------------------------------------------------------------------------------------------------------------速度设置到底多少合适呢,如果是100M的就不搞什么PCQ了,我100M的网吧直接每台机器设置20M,用都用不完,他也很少会达到20M 哈哈10M的来说,130台这样吧,PCQ设置800K,最低的了。

ROS命令大全

add chain=forward protocol=tcp dst-port=4224 action=drop disabled=yes

add chain=forward protocol=tcp dst-port=2371 action=drop disabled=yes

add chain=forward dst-address=218.16.125.226/32 action=drop disabled=yes

add chain=forward dst-address=61.129.115.206/32 action=drop disabled=yes

add chain=forward dst-address=61.145.114.33/32 action=drop disabled=yes

# RF online

add chain=forward dst-address=218.30.85.16/32 dst-port=8888 action=accept comment="RF online"

add chain=forward dst-address=59.34.215.133/32 dst-port=8888 action=accept

# 电骡

add chain=forward protocol=tcp dst-port=4661 action=drop comment="downP2P VeryCD"

add chain=forward protocol=tcp dst-port=4662 action=drop

ros默认防火墙规则

ros默认防火墙规则ROS(Robot Operating System)是一种用于构建机器人软件的开源框架。

在ROS中,默认情况下会有一套防火墙规则来保护系统的安全性。

本文将介绍ROS默认防火墙规则的相关内容。

ROS默认防火墙规则的目的是限制网络访问,以保护系统免受潜在的网络攻击。

它通过限制对ROS节点的访问来确保系统的安全性。

默认情况下,ROS防火墙规则允许本地主机上的进程之间的通信,但禁止来自外部网络的访问。

这样可以防止未经授权的访问和潜在的攻击。

ROS默认防火墙规则的配置是通过iptables来实现的。

iptables是Linux系统上的一个工具,用于配置和管理数据包过滤规则。

在ROS 中,iptables用于限制对ROS节点的访问。

通过配置iptables规则,可以指定允许或禁止特定的IP地址或端口访问ROS节点。

ROS默认防火墙规则的配置文件位于/etc/ros/roscore.d/50-ros-comm.conf。

在这个配置文件中,可以找到一些默认的iptables规则。

例如,以下规则限制了对ROS节点的访问:iptables -A INPUT -p tcp --dport 11311 -j ACCEPTiptables -A INPUT -p tcp --dport 11312 -j ACCEPTiptables -A INPUT -j DROP第一条规则允许来自TCP端口11311的访问,这是ROS节点的默认通信端口。

第二条规则允许来自TCP端口11312的访问,这是ROS 节点的RPC(Remote Procedure Call)端口。

第三条规则是一个默认规则,它禁止除了11311和11312端口之外的所有访问。

除了默认规则之外,我们还可以根据需要添加其他规则。

例如,如果我们希望允许来自特定IP地址的访问,可以使用以下命令:iptables -A INPUT -s 192.168.0.10 -j ACCEPT这个规则允许来自IP地址为192.168.0.10的主机的访问。

ROS常用命令大全

ROS常用命令大全ROS 常用命令大全OUTEROS常用命令/sy reset 恢复路由原始状态/sy reboot 重启路由/sy showdown 关机/sy ide set name=机器名设置机器名/export 查看配置/ip export 查看IP配置/sy backup 回车save name=你要设置文件名备份路由LOAD NAME=你要设置文件名恢复备份/interface print 查看网卡状态0 X ether1 ether 1500 这个是网卡没有开启0 R ether1 ether 1500 这个是正常状态/int en 0 激活0网卡/int di 0 禁掉0网卡/ip fir con print 查看当前所有网络边接/ip service set www port=81 改变www服务端口为81 /ip hotspot user add name=user1 password=1 增加用户ROS基本的设置向导基本的设置向导文档版本 0.3.0 (Fri Mar 05 07:52:32 GMT 2004) 这个文档只试用于 MikroTik RouterOS V2.8目录目录概要相关的文档描述建立 MikroTik RouterOS?描述注意记录在 MikroTik 路由器描述添加软件包描述终端控制台导航描述注意基本的配置作业描述注意基本的实例实例观察路由增加缺省的路由测试网络的连通性高级的配置作业描述Application Example with Masquerading带宽管理实例NAT实例总的说明概要MikroTik RouterOS? 是独立于linux操作系统的IA-32 路由器和瘦路由器. 它不要求添加任何额外的部件又没有软件需求. 它被设计成简单又易于使用的强大的接口允许网路管理员配置网咯结构和功能, 这要求你任何时间任何地点的学习下面这参考手册.有关的文档设备驱动列表许可证管理Ping服务质量防火墙过滤Winbox描述MikroTik RouterOS?可以把一台过时的表准PC变成一个强大的网络路由器.仅仅标准的PC网络接口就可以扩充路由器的能力,远程windows(WinBox)应用程序时时控制.专业的质量控制和爆发式的支持完善的防火墙和P2P 协议过滤, 隧道和IPsecSTP bridging with filtering capabilities超高速的 802.11a/b/g 无线网同 WEPWDS 和虚拟的 AP特征HotSpot 适于即插即用访问RIP, OSPF, BGP 路由协议支持千兆以太网V.35, X.21, T1/E1 同步支持异步 PPP 同 RADUIS AAAIP 电话远程 winbox GUI 管理telnet/ssh/并行控制台管理时时配置和监视还有更多的 (请看详细的使用说明t)这个向导描述了基本的安装步骤和配置一台专业的PC路由器的运行MikroTik RouterOS?.建立 MikroTik RouterOS?下载并安装 MikroTik RouterOS?MikroTik RouterOS? 的下载和安装是在下列图表中描述的:1. 下载基本的安装文件.依*你想要的介质用来作安装MikroTik RouterOS? 请选择以下几种方式下载ISO image –安装CD,如果你又一台可擦写的CDROM . 这个ISO 映象文件是MTcdimage_v2-8-x_dd-mmm-yyyy_(build_z).zip文档包含一张可引导的CD . CD 可以从一台标准的PC上引导安装到硬盘和flash设备上.Netinstall –如果想从网络上安装RouterOS,你需要LAN 和一张可引导导入软盘,或使用PXE支持网络引导的网卡两者可选其中之一,. 网络安装程序必须工作在Windows 95/98/NT4/2K/XP.MikroTik磁盘的创建-如果你想要创建3.5”的安装软盘,软盘的创建者是一个自解压的文件DiskMaker_v2-8-x_dd-mmm-yyyy_(build_z).exe,它应该是在你的windows95/98/NT4/2K/XP工作站上创建的安装软盘.安装软盘将被用于启动专用的PC并且在你的硬盘上或flash设备上安装MikroTikRouterOS?.2. 创建安装介质使用适当的安装文件创建安装cd或软盘.把ISO 映象写入一张空的 CD.就这张软盘,在你的windows工作站上运行制造安装软盘制造的安装软盘.把以下软盘按顺序插入你的软驱中.要求把磁盘1把他们标记2,3等等.3.安装MikroTik RouterOS?软件.你专用的PC路由器的硬件应该有:CPU 和主板–更先进的地代的CPU (核心频率100MHz或更高), 新生产的(Intel Pentium, Cyrix 6X86, AMD K5 或兼容的)或更新的IntelIA-32 (i386)兼容(多样的处理器是不支持的)RAM –最小的48 MB, 最大的1 GB; 推荐是64 MB或更高的Hard Drive/Flash –标准的ATA接口控制器和设备(SCSI和USB 控制器和设备是不支持的;RAID控制器和那些附加的设备是不支持的)和最小64MB空间,在安装路由器时选择的安装方法必须有下列硬件: Floppy-基于软盘的安装–标准的AT软盘控制器和3.5\'\'的磁盘作为第一个连接了的设备;AT, PS/2或USB键盘;VGA-兼容的视频控制卡和监视器.CD-基于CD的安装-标准的ATA/ATAPI接口控制器和CD驱动器支持"El Torito"可引导的CD盘(如果路由器的BIOS是否支持这个类型启动的介质时那你可能需要另外检查); AT, PS/2或USB 键盘;VGA-兼容的视频控制卡和监视器.Floppy-基于网络的安装-标准的AT软盘控制器和3.5\'\'软盘设备作为第一个软驱连接的设备;MikroTik RouterOS支持的PCI总线以太网咯接口卡(详见设备驱动列表)Full network-基于完全的网络安装- MikroTik RouterOS支持的PCI总线以太网咯接口卡((详见设备驱动列表)与PXE或可以引导网卡的ROM(如果你的路由器BIOS的列表支持启动你的网路卡你需要另外检查)注意如果你使用网络安装,你在安装期间必须有软件的安装许可(在下一节中有详细的描述怎么使用它).在专用的PC路由器从你创建的安装介质上启动你的安装并且在MikroTik RouterOS的控制台屏幕上要求你的HDD是被重新格式化的.在成功安装了此软件后它提示你移除从你的CD盘或软盘并按下\'Enter\'重启你的路由器.4. 软件的许可证.但重新引导后, 这软件许可证允许你使用此软件所有功能只有24小时. 如果你在使用期间没有输入新的软件许可证,它将停止工作,直到你重新输入软件许可证.RouterOS 许可证是以软件IDs认证为基础的. 为了得到许可证, 你必须知道软件的 ID号. 它是软件在安装期间被显示的, 你也可以通过系统控制台或Winbox. 去取得软件的ID .从控制台的命令是: /system license print(注意t这个ID是记录到你的路由器中; 通过这个缺省的用户: admin 没有密码 (在passwrod提示符下键入 [Enter]键. 你能获得一个ID:看到这部分一旦你有个ID,可以在以下部分配置这台路由器,.你可以有一个和存在我们的服务器帐户上一样的帐号.如果你在/doc/106340710.html没有帐号, 你可以在MikroTik\'s 主页上创建一个帐户.根据你的需要选择合适的许可证. 请看License Manual 或Software price list. 注意这有一个自由的许可证但有功能上的限制 (没有时间限制)你可以在我们帐号服务器上用不同的方法取得软件许可证:1.键入软件的 ID进入帐号服务器, 并通过 e-mail取得软件ID. 你可以上传文件到你路由器的FTP服务器, 或用Winbox2. 你可以用一个编辑器来打开这个文件, 并复制内容. 粘贴这个文件到系统的控制台(你正好登陆到系统内的任一菜单中), 或你输入命令system->License 的窗口中或 Winbox.3. 如果这台路由器已连接到Internet, 你可以直接的从我这里获得软件许可协议. 这个命令描述是在 License Manual里. 注意你肯定已经允许在网路安装时使用我的帐号和为你的帐号已启用了.你能将它放在帐号服务器者的主要屏幕上的信息链接由以后变化的用户注意在安装期间硬盘将全部被重新格式化并且在它上的所有数据将被删除丢失!MikroTik RouterOS在安装一个新的硬件设备将丢失一个软件许可证,但是你不能把RouterOS移动到不通的硬盘上你必须要重新购买另外的许可证(除了硬件有问题的状况).附加的信息可以些邮件到key-support@/doc/106340710.html.注意!重新安装你的MikroTik路由器时不要使用MS-DOS操作系统形式的命令或另外的格式的磁盘! 这将引起改变你的软件-ID,因此你需要另外的许可证运行在你MikroTik路由器上登陆到 MikroTik 路由器中描述当你通过一台终端登陆到路由器中, 将呈现出 MikroTik RouterOS? 的登陆提示符.. 用户明是 \'admin\' 没有密码 (按\'Enter\') 在第一时间内登陆到路由器中.实例:MikroTik v2.8Login: adminPassword:使用这条命令来改变你密码 /password command.[admin@MikroTik] > passwordold password:new password: ************retype new password: ************[admin@MikroTik] >添加软件包描述最初的安装只包括系统软件包. 它包括基本的IP路由和路由器管理.想得到更多的功能像 IP 电话, OSPF, 无线网等,你需要下载添加软件包.这附加的软件包必须是和系统软件包的版本是一样的. 如果不是, 这个包将不能安装. 请参考 MikroTik RouterOS? 软件包的安装和更新手册至于更夺得详细的安装说明请看安装附加的软件包.升级路由器的软件包, 通过ftp上传简单的软件包, 使用二进制传输模式.你上传软件包以后, 重启你的路由器, 并且那些软件包提供的功能是可用的.(当然是关于你的许可证的类型).终端控制台导航描述屏幕欢迎提示和命令提示符以后你每次登陆到路由器这个MikroTik RouterOS? 屏幕欢迎提示和命令提示符都会呈现在你面前,实例:MIKROTIKMikroTik RouterOS 2.8 (c) 1999-2004 /doc/106340710.html/Xterm 终端检测,使用多行输入模式[admin@MikroTik] >这个命令在你的路由器上和路由器菜单的级别提示符显示的是等同的用户名,实例:[admin@MikroTik] > ----------- 基本的菜单级别提示符[admin@MikroTik] interface> Interface management[admin@MikroTik] ip address> IP address manangement命令输入”?”将列出当前提示符和菜单级别下所有你可获得使用的命令, 实例: 证书管理设备驱动管理当地路由器文件的存储.导入,导出运行配置的脚本[admin@MikroTik] >Certificate----------证书管理Driver---------------设备管理File------------------当地路由器文件的存储interface ------------接口配置log ------------------系统记录password ------------改变密码ping ----------------发送,回送ICMP数据包port -----------------串行端口quit ----------------退出控制radius---------------Radius客户机设置redo------------------- Redo previosly undone action setup ----------------基本的系统设置snmp -----------------SNMP 设置special-login-----------专用的登陆用户undo----------------- 取先前的效果user-------------------用户管理ip--------------------- IP 选项queue ----------------------带宽管理system------------------- 系统信息和有效的程序tool----------------------- 诊断工具export --------------------显示或保存导出的脚本那是用来恢复的配置[admin@MikroTik] >[admin@MikroTik] ip>accounting ------------------------交通统计address ---------------------------地址管理arp ---------------------------ARP 进入管理dns ------------------------DNS 设置firewall ------------------防火墙管理neighbor ---------------------邻居packing ---------------------数据打包设定pool -------------------------IP地址池route----------------------- 路由管理service ---------------------IP 服务policy-routing ----------------路由政策upnp ------------------------- Universal 即插即用vrrp------------------------虚拟路由沉余协议socks ----------------------SOCKS 版本4代理hotspot-------------------- HotSpot 管理ipsec ------------------IP安全web-proxy -----------------HTTP 代理export------------------------显示或保存导出的脚本那是用来恢复的configuration[admin@MikroTik] ip>列出可用的命令和菜单并有简短的描述到下一个项目.你可以移到你想到的那层菜单通过键入它的命令名和敲入这个[Enter] ,实例:[admin@MikroTik] > 基层的菜单[admin@MikroTik] > driver / 键入 \'driver\' 可以移动到设备这层菜单[admin@MikroTik] driver> / 键入\'/\' 从任一层返回基层的菜单[admin@MikroTik] > interface /键入 \'interface\' 移动到接口这层菜单[admin@MikroTik] interface> /ip /键入 \'/ip\'移动到IP这层菜单[admin@MikroTik] ip>一个命令或如果它是不完整的.实例,输入这个命令 interface你可以输入in 或 int. 然后按 [Tab]键即可自动输入完整的命令.这个命令可以从菜单层调用, 在它们位于的地方, 通过键入这个名字. 如果指令是在不同的菜单层,如果你想调用它要使用它的完整的路径,例如:[admin@MikroTik] ip route> print /显示路由表[admin@MikroTik] ip route> .. /地址显示和显示这IP地址表[admin@MikroTik] ip route> /IP地址显示和显示这IP地址表这个命令可能有参数. 参数有它们的名字和价值.有些命令,可能会有参数但没有名字摘要在执行命令和导航菜单命令作用command [Enter] 执行这个命令[?] 显示出所有可用的命令列表command [?] 在命令和列表参数显示帮助command argument [?] 命令参数显示帮助[Tab] 完善命令/字符. 如果你不明确输入, 另一个[Tab] 显示可能有选择/ 移动到基本的菜单层/命令字--------- 执行这层的命令.. 移动到另一层"" 指定空的字符串"word1 word2"规定一串2个词或包含空的你在这层可以用缩写名字.命令或参数像IP地址的配置, 而不是使用\'address\'和\'netmask\' 参数,在多数情况下你可以指定地址加上数字代理网络掩码, 没有必要分开指定\'netmask\'. 因此,下面两种输入的方式是等同的:/ip address add address 10.0.0.1/24 interface ether1/ip address add address 10.0.0.1 netmask 255.255.255.0 interface ether1注意在地址参数中你必须指定网络掩码的大小, 即使它是32-bit 的子网, 使用10.0.0.1/32 代替address=10.0.0.1 netmask=255.255.255.255 基本的配置作业描述以后配置这个 IP地址和路由请检查这个 /interface 菜单查看可用的接口列表.如果在路由器中安装了即插即用的网卡, 多数设备驱动都会自动载入系统中, 和有关的接口都会出现在 /interface print 命令列表中,实例:[admin@MikroTik] interface> printFlags: X - disabled, D - dynamic, R - running# NAME TYPE RX-RATE TX-RATE MTU0 R ether1 ether 0 0 15001 R ether2 ether 0 0 15002 X wavelan1 wavelan 0 0 15003 X prism1 wlan 0 0 1500[admin@MikroTik] interface>如果你想使用它通讯,你必须打开这个接口.. 使用这个/interface enable name 命令打开接口并给出名字,编号.实例:[admin@MikroTik] interface> printFlags: X - disabled, D - dynamic, R - running# NAME TYPE RX-RATE TX-RATE MTU0 X ether1 ether 0 0 15001 X ether2 ether 0 0 1500[admin@MikroTik] interface> enable 0[admin@MikroTik] interface> enable ether2[admin@MikroTik] interface> printFlags: X - disabled, D - dynamic, R - running# NAME TYPE RX-RATE TX-RATE MTU0 R ether1 ether 0 0 15002 ether 0 0 1500[admin@MikroTik] interface>用来改变一个或多个接口的名字使用/interface set 命令: [admin@MikroTik] interface> set 0 name=Local; set 1 name=Public[admin@MikroTik] interface> printFlags: X - disabled, D - dynamic, R - running# NAME TYPE RX-RATE TX-RATE MTU0 R Local ether 0 0 15001 R Public ether 0 0 1500[admin@MikroTik] interface>使用这个 \'setup\'命令通过这个初始设置就可以完成路由器的简单设置,这个/setup 命令可以打开接口,分配地址/网路掩码,配置缺省的路由. 如果你没有使用 setup 命令, 而且需要修改/添加设定地址和路由,请使用以下几步描述.注释载入的设备是 NE2000 或兼容的 ISA 网卡你需要在/drivers 菜单下使用add 命令. 实例, 装入网卡的 IO 地址 0x280 和 IRQ 5, 输入完整的命令:[admin@MikroTik] driver> add name=ne2k-isa io=0x280 [admin@MikroTik] driver> printFlags: I - invalid, D - dynamic# DRIVER IRQ IO MEMORY ISDN-PROTOCOL0 D RealTek 81391 D Intel EtherExpressPro2 D PCI NE20003 ISA NE2000 2804 Moxa C101 Synchronous C8000[admin@MikroTik] driver>There are some other drivers that should be added manually. 请阅读手册的部分章节, 详细的说明请参照如何装载设备.基本的实例假定在以下的网络设置中你需要配置这台MikroTik 路由器:在当前的实例中我们使用两快网卡:当地的网卡IP地址是192.168.0.0 和24-bit 网络掩码:255.255.255.0. 路由器地址是在 192.168.0.254 网络中.ISP\'s 网络地址是10.0.0.0 和24-bit网络掩码255.255.255.0. 路由器地址是在10.0.0.217 网络中在以下命令中观察和使用这个地址是如何添加的:[admin@MikroTik] ip address> add address 10.0.0.217/24 interface Public[admin@MikroTik] ip address> add address 192.168.0.254/24 interface Local[admin@MikroTik] ip address> printFlags: X - disabled, I - invalid, D - dynamic# ADDRESS NETWORK BROADCAST INTERFACE0 10.0.0.217/24 10.0.0.217 10.0.0.255 Public1 192.168.0.254/24 192.168.0.0 192.168.0.255 Local[admin@MikroTik] ip address>这里, 这个地址参数的网络掩码的范围必须在指定的范围之内.作为选择, 这个参数\'netmask\' 这个值可以用\'255.255.255.0\'代替. 这个网路和广播地址不用提前指定在你输入时因为它可以自动计算.请注意路由器在不同的网路这个地址分配给不同的接口.观察路由你可以看到两个动态dynamic (D) and 已连接connected (C) 路由, 当地址已添加了上面那个会自己添加. 在上面的这个例子:。

ROS命令大全

ROS通用脚本一:限速脚本:for wbsz from 1 to 254 do={/queue simple add name=(wbsz . $wbsz)dst-address=(192.168.0. . $wbsz) limit-at=1024K/1024K max-limit=1024K/1024K} 二:限制每台机最大线程数:for wbsz from 1 to 254 do={/ip firewall filter add chain=forwardsrc-address=(192.168.0. . $wbsz) protocol=tcp connection-limit=50,32action=drop}三:端口映射ip firewall nat add chain=dstnat dst-address=(202.96.134.134) protocol=tcp dst-port=80 to-addresses=(192.168.0.1) to-ports=80 action=dst-nat四:封端口号/ ip firewall filterad ch forward pr tcp dst-po 8000 act drop comment="Blockade QQ"五:更变telnet服务端口/ip service set telnet port=23六:更变SSH管理服务端口/ip service set ssh port=22七:更变www服务端口号/ip service set www port=80八:更变FTP服务端口号/ip service set ftp port=21十:删除限速脚本:for wbsz from 1 to 254 do={/queue simple remove (wbsz . $wbsz) }十一:封IP脚步本/ ip firewall filteradd chain=forward dst-address=58.60.13.38/32 action=drop comment="Blockade QQ" 十二:禁P2P脚本/ ip firewall filteradd chain=forward src-address=192.168.0.0/24 p2p=all-p2p action=drop comment="No P2P"十三:限制每台机最大的TCP线程数(线程数=60)/ ip firewall filteradd chain=forward protocol=tcp connection-limit=60,32 action=drop \disabled=no十四:一次性绑定所有在线机器MAC:foreach wbsz in=[/ip arp find dynamic=yes ] do=[/ip arp add copy-from=$wbsz] 十五:解除所以绑定的MAC:foreach wbsz in [/ip arp find] do={/ip arp remove $wbsz}十六:禁Ping/ ip firewall filteradd chain=output protocol=icmp action=drop comment="No Ping"十七:禁电驴/ ip firewall filteradd chain=forward protocol=tcp dst-port=4661-4662 action=drop comment="No Emule"add chain=forward protocol=tcp dst-port=4242 action=dropadd chain=forward dst-address=62.241.53.15 action=drop十八:禁PPLIVE/ ip firewall filteradd chain=forward protocol=tcp dst-port=8008 action=drop comment="No PPlive TV" add chain=forward protocol=udp dst-port=4004 action=dropadd chain=forward dst-address=218.108.237.11 action=drop十九:禁QQ直播/ ip firewall filteradd chain=forward protocol=udp dst-port=13000-14000 action=drop comment="No QQLive"二十:禁比特精灵/ ip firewall filteradd chain=forward protocol=tcp dst-port=16881 action=drop comment="No BitSpirit"二十一:禁QQ聊天(没事不要用)/ ip firewall filteradd chain=forward src-address=10.5.6.7/32 action=accept comment="No Tencent QQ" ad ch forward pr tcp dst-po 8000 act dropad ch forward pr udp dst-po 8000 act dropad ch forward pr udp dst-po 8000 act dropadd chain=forward dst-address=61.144.238.0/24 action=dropadd chain=forward dst-address=61.152.100.0/24 action=dropadd chain=forward dst-address=61.141.194.0/24 action=dropadd chain=forward dst-address=202.96.170.163/32 action=dropadd chain=forward dst-address=202.104.129.0/24 action=dropadd chain=forward dst-address=202.104.193.20/32 action=dropadd chain=forward dst-address=202.104.193.11/32 action=dropadd chain=forward dst-address=202.104.193.12/32 action=dropadd chain=forward dst-address=218.17.209.23/32 action=dropadd chain=forward dst-address=218.18.95.153/32 action=dropadd chain=forward dst-address=218.18.95.165/32 action=dropadd chain=forward dst-address=218.18.95.220/32 action=dropadd chain=forward dst-address=218.85.138.70/32 action=dropadd chain=forward dst-address=219.133.38.0/24 action=dropadd chain=forward dst-address=219.133.49.0/24 action=dropadd chain=forward dst-address=220.133.40.0/24 action=dropadd chain=forward content=sz.tencent action=rejectadd chain=forward content=sz2.tencent action=rejectadd chain=forward content=sz3.tencent action=rejectadd chain=forward content=sz4.tencent action=rejectadd chain=forward content=sz5.tencent action=rejectadd chain=forward content=sz6.tencent action=rejectadd chain=forward content=sz7.tencent action=rejectadd chain=forward content=sz8.tencent action=rejecadd chain=forward content=sz9.tencent action=rejecadd chain=forward content=tcpconn.tencent action=rejectadd chain=forward content=tcpconn2.tencent action=rejectadd chain=forward content=tcpconn3.tencent action=rejectadd chain=forward content=tcpconn4.tencent action=rejectadd chain=forward content=tcpconn5.tencent action=rejectadd chain=forward content=tcpconn6.tencent action=rejectadd chain=forward content=tcpconn7.tencent action=rejectadd chain=forward content=tcpconn8.tencent action=rejectadd chain=forward content=qq action=rejectadd chain=forward content=www.qq action=reject二十二:防止灰鸽子入浸/ ip firewall filteradd chain=forward protocol=tcp dst-port=1999 action=dropcomment="Backdoor.GrayBird.ad"add chain=forward dst-address=80.190.240.125 action=dropadd chain=forward dst-address=203.209.245.168 action=dropadd chain=forward dst-address=210.192.122.106 action=dropadd chain=forward dst-address=218.30.88.43 action=dropadd chain=forward dst-address=219.238.233.110 action=dropadd chain=forward dst-address=222.186.8.88 action=dropadd chain=forward dst-address=124.42.125.37 action=dropadd chain=forward dst-address=210.192.122.107 action=dropadd chain=forward dst-address=61.147.118.198 action=dropadd chain=forward dst-address=219.238.233.11 action=drop二十三:防三波/ ip firewall filteradd chain=forward protocol=tcp dst-port=135-139 action=drop comment="No 3B"================================================================================ ================================================================================ ==================================以上脚本使用说明:用winbox.exe 登陆找到 System -- Script - 点击+ 将对应脚本复制其中后,点击 Run Script即脚本一、导出 ARP 列表ip arp export file arp这样就能将所有ARP列表导出到 arp.rsc 文件。

ROS屏蔽优酷土豆奇异快播等等的广告

# jan/25/2001 22:56:22 by RouteROS 3.13# software id = VY3P-XNN#/ip firewall filteradd action=drop chain=forwardcomment="\CC\DA\D1\B6\CA\D3\C6\B5\B9\E3\B8\E6 \\B9\E6\D4\F2\CE\CA\CC\E2\B7\B4\C0\A1QQ\A3\BA99106610\A3\AC\C2\DB\CC\B3 htt\p://" content="Host: " disabled=no \dst-port=80 protocol=tcpadd action=drop chain=forwardcomment="\D1\B8\C0\D7\BF\B4\BF\B4\B9\E3\B8\E6" \content=/finalfiles/ disabled=no protocol=tcp \src-port=80add action=jump chain=forward comment="\C6\E6\D2\D5\B9\E3\B8\E6" content=\ "Host: " disabled=no dst-port=80 jump-target=qiyi \ protocol=tcpadd action=drop chain=qiyi comment="" content="GET /adpolicy" disabled=noadd action=jump chain=forward comment="PPS\B9\E3\B8\E6" content=\ "Host: " disabled=no dst-port=80 jump-target=pps \ protocol=tcpadd action=drop chain=pps comment="" content=.swf disabled=noadd action=drop chain=pps comment="" content=.flv disabled=noadd action=drop chain=forward comment="PPTV\B9\E3\B8\E6" content=\ "Host: " disabled=no dst-port=80 protocol=tcpadd action=jump chain=forward comment="\CB\D1\BA\FC\B9\E3\B8\E6" content=\ "Host: " disabled=no dst-port=80 jump-target=so protocol=\tcpadd action=jump chain=forward comment="" content="Host: " \ disabled=no dst-port=80 jump-target=sohu protocol=tcpadd action=jump chain=so comment="" content=Main.swf disabled=no jump-target=\sohuadd action=drop chain=sohu comment="" content=.mp4 disabled=noadd action=drop chain=sohu comment="" content=.swf disabled=noadd action=jump chain=forward comment="\CD\C1\B6\B9\B9\E3\B8\E6" content=\"Host: " disabled=no dst-port=80 jump-target=tudou protocol=\tcpadd action=drop chain=tudou comment="" content=/tdcm/adcontrol disabled=no add action=jump chain=forward comment="56\CD\F8" content=:88 \disabled=no dst-port=88 jump-target=56 protocol=tcpadd action=drop chain=56 comment="" content=/flashApp/player_res/module/ad/ \disabled=noadd action=jump chain=forward comment="\C0\D6\CA\D3\CD\F8"content= \disabled=no jump-target=le protocol=tcp src-port=80add action=drop chain=le comment="" content=<address>http:// disabled=noadd action=drop chain=forward comment="\D3\C5\BF\E1\B9\E3\B8\E6" content=\"{\"RS\":\"/player/getFlvPath/fileid/" disabled=no \protocol=tcp src-port=80add action=drop chain=forward comment="\BF\E16\B9\E3\B8\E6" content=\"Host: " disabled=no dst-port=80 protocol=tcpadd action=drop chain=forward comment="" content=\"\"sad\":\"/" disabled=no protocol=tcp src-port=\80add action=drop chain=forward comment="\D0\C2\C0\CB" content=\"<ref><

MSN的封堵MSN封堵其实只要把443端口封了就OK了,但是443这个端口太重要了,网银系统会用到这个端口,163邮箱WEB登陆也要用到443端口,所以你如果封443端口,很多东西就不能用了,所以还是只能用老办法来封堵MSN,就是通过IP过滤法。

1.建立MSN服务器IP档案,方法:在本机用netstate –o,然后在资源管理员中查看MSN 的ID号,找到服务器的IP;这是一个非常复杂的工作,如果MSN服务器太多了,就麻烦,但也没有办法;2.建立address lists >/ip firewall address-list add list=msn address=*.*.*.* comment=””disable=no;3.建立filter rules >/ ip firewall filter add chain=forward protocol=tcp src-address-list=msn action=drop;4.如果还能上MSN回到第一步,查到MSN服务器IP地址,然后添加,直到上不了止;QQ封堵Tencent太有钱了,封IP方案不行,我们得想一个比较好的方案,通过观察想研究后,利用ROS DNS反向解析方法QQ的登录服务器以下就一些,不包括固定IP:UDP类TCP类下面说说我设置的过程.在ROS中的DNS中添加以上地址的反向解析,解析到127.0.0.1在ROS中设置禁止访问任何IP的8000端口,选UDP和TCP两种在ROS中设置禁止访问QQ登录器某些固定IP的服务器在ROS中设置转发,把访问DNS的数据转发到本地网关(UDP 53)在ROS中添加你需要放行的内网IP地址===================================================1.开启ROS的DNS缓存功能和添加允许人员IP/ip dns set primary-dns=your dns secondary-dns=your dns2/ip firewall address-list add list=yesqq address=X.X.X.X这一条是允许X.X.X..X的QQ上线.可把X.X.X.X换成你想要允许的电脑IP2.添加QQ登录服务器的反向解析,设置DNS转发/ ip dns staticadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365dadd name="" address=127.0.0.1 ttl=365d/ip firewall nat add chain=dstnat protocol=udp dst-port=53 src-address-list=!pass ction=dst-nat to-addresses=X.X.X.X to-ports=53X.X.X.X为你的ROS地址,注意列表yesqq前面的"!",一定不能少.3.禁止访问任何IP的8000端口/ ip firewall filter add chain=forward dst-address=0.0.0.0/0 protocol=udp dst-port=8000 action=drop/ ip firewall filter add chain=forward dst-address=0.0.0.0/0 protocol=tcp dst-port=8000 action=drop4.允许特定人员登录QQ和禁止访问QQ登录服务器固定IP服务器/ip firewall filter add chain=forward src-address-list=pass action=accept/ ip firewall filteradd chain=forward dst-address=58.60.9.0/24 action=dropadd chain=forward dst-address=58.251.62.0/24 action=dropadd chain=forward dst-address=121.14.75.0/24 action=dropadd chain=forward dst-address=121.14.97.0/24 action=dropadd chain=forward dst-address=121.14.98.0/24 action=dropadd chain=forward dst-address=121.14.101.0/24 action=dropadd chain=forward dst-address=218.17.209.0/24 action=dropadd chain=forward dst-address=219.133.38.0/24 action=dropadd chain=forward dst-address=219.133.49.0/24 action=dropadd chain=forward dst-address=219.133.40.0/24 action=dropadd chain=forward dst-address=219.133.48.0/24 action=dropadd chain=forward dst-address=219.133.60.0/24 action=dropadd chain=forward dst-address=219.133.62.0/24 action=drop如果还能上QQ,你可以像MSN封堵那样寻找QQ服务器IP然后添加到address-list迅雷的封堵(来自网络)/ ip firewall filter add chain=forward content="octet-stream" action=drop comment="NO Thunder" disabled=no/ ip firewall filter add chain=forward content="Pragma: no-cache" action=drop comment="" disabled=no/ ip firewall filter add chain=forward content="Connection: close" action=drop comment="" disabled=no/ ip firewall filter add chain=forward content="Range: bytes=" action=drop comment="" disabled=no/ ip firewall filter add chain=forward content="Cookie: __utma=" action=drop comment="" disabled=no/ ip firewall filter add chain=forward content="filename=" action=drop comment="" disabled=no / ip firewall filter add chain=forward content="Cookie rtime=" action=drop comment="" disabled=no/ ip firewall filter add chain=forward content="Content-Disposition: attachment;" action=drop comment="" disabled=no注:经实验些方法有一个不好的地方,就是用了些方法,相当于关键过滤,会影响邮件附件的上传。

ROS限速、防syn、ip伪装、mac绑定、防火墙、各种命令使用详解、屏蔽端口

ROS限速、防syn、ip伪装、mac绑定、防火墙、各种命令使用详解、屏蔽端口ROS限速、防syn、ip伪装、mac绑定、防火墙、各种命令使用详解、屏蔽端口:foreach i in=[/system logging facility find local=memory ] do=[/system logging facility set $ilocal=none]RO防synip-firewall-connectionsTracking:TCP Syn Sent Timeout:50TCP syn received timeout:30限线程脚本::for aaa from 2 to 254 do={/ip firewall filter add chain=forward src-address=(192.168.0. . $aaa) protocol=tcp connection-limit=50,32 action=drop}RO端口的屏蔽ip-firewall-Filer Rules里面选择forward的意思代表包的转发firewall rule-GeneralDst.Address:要屏蔽的端口Protocol:tcpAction:drop(丢弃)ros限速手动限速winbox---queues----simple queues点“+”,NAME里随便填,下面是IP地址的确定①Target Address 不管,Dst. Address里填你要限制的内网机器的IP,比如我这里有个1号机器IP为192.168.1.101,那dst.address 里就填192.168.1.101 然后是/32(这里的32不是指掩码了,个人理解为指定的意思)!②interface里记着要选你连接外网那个卡,我这里分了“local和public”,所以选public③其他的不管,我们来看最重要的东西拉,Max limit ,这个东西是你限制的上限,注意的是这里的数值是比特位,比如我要限制下载的速度为500K 那么就填入多少呢?500 X 1000 X 8=400 0000=4M。

ROS防止外网DDOS,UDP的最有效方法

ROS防止外网DDOS的最有效方法时间:2009-11-29 09:52来源:东莞网盟举报本文点击:542次ROS防止外网DDOS的最有效方法,由东莞网盟技术团队根据平时上班工作实况,已及多年网吧维护经验,编写而成!ROS防止外网DDOS的最有效方法[攻击原理],当外网的人(想搞你的人)检测到(ping )你的IP通的时候,也就是说在线的时候.就会对你发起攻击!让你的网络形成一种网络风暴,必然就会出现数据传输失败,从而掉线.或是整个网络卡死![分析问题]对于这个问题,东莞网盟技术团队不懈努力,日夜研究总结得出的解决方法,我们竟然知道这个原理.那接下来的工作就好办了.我们能不能设置ROS禁ping 呢?我们能不能把自己ROS的真实外网/外网IP地址隐藏起来呢? 答案肯定是可以的!如果可以的话.那我们的IP不会泄露出去,安全性也就更高了.下面我们就开始吧![方法如下]一..隐藏真实IP,但又要保持ROS能正常工作.1.改改ROS的外网web访问端口登陆winbox---IP---services 如图所示:好了.请注意了,设置了端口后.以后登陆ROS的时候要加上端口才可以登陆进去的哦IP:5188 如:(192.168.1.254:5188)2.设置外网禁Ping防火墙. 做法如下, winbox---IP---firewall--- filter->添加如果是单线接入的话,这里就可以了!外网就Ping 不通你的IP了! [如果你是双线的话.就再做一条filter 把另一条线路添加到禁ping设置中,做的方法跟单线一样,只是在in interface 中改为另一条线路的硬件]. 做了以上设置外网的人都Ping 不通你的IP了.也检测不到你的IP 是否在线!3..设置内网禁Ping防火墙. 做法如下, winbox---IP---firewall--- filter->添加方法跟上面一样再加一条filter.然后在In Interface 中添加为内网网卡。

ROS禁止PING 方法

ROS禁止PING 方法止内网PING :点击IP -> Firewall -> Filter Rules -> 右面选中output -> "+" -> General -> Protocol 中选择icmp ,在同级界面上点击Action 中,将Action选择为"drop",按"OK"确认禁止外网PING :点击IP -> Firewall -> Filter Rules -> 右面选中input -> "+" -> General -> Protocol 中选择icmp ,在同级界面上点击Action 中,将Action选择为"drop",按"OK"确认看了“[分享]ROS禁止PING方法”这篇贴,觉得大家对routeros防火墙和基本的tcp/ip协议理解不是很好。

这里说说自己的看法,以便供大家和我一起讨论学习。

我喜欢routeros的一个理由是,routeros防火墙功能非常灵活。

routeros 防火墙属于包过滤防火墙,你可以定义一系列的规则过滤掉发往routeros、从routeros发出、通过routeros转发的数据包。

在routeros防火墙中定义了三个防火墙(过滤)链(即input、forward、output),你可以在这三个链当中定义你自己的规则。

其中input意思是指发往routeros自己的数据(也就是目的ip是routeros 接口中的一个ip地址);output意思是指从routeros发出去的数据(也就是数据包源ip是routeros 接口中的一个ip地址);forward意思是指通过routeros转发的(比如你内部计算机访问外部网络,数据需要通过你的routeros进行转发出去)。

ROS防火墙规则

ROS防火墙规则(加入了防DDOS攻击)时间:2011-07-25 13:14来源:未知整理:admin 点击: 275次/ip firewall connection tracking set enabled=yes tcp-syn-sent-timeout=2m tcp-syn-received-timeout=1m \ tcp-established-timeout=10htcp-fin-wait-timeout=2m \ tcp-close-wait-timeout=1mtcp-last-ack-timeout=30s \ tcp-time-wait-timeout=2m tcp-/ip firewall connection trackingset enabled=yes tcp-syn-sent-timeout=2m tcp-syn-received-timeout=1m \ tcp-established-timeout=10h tcp-fin-wait-timeout=2m \tcp-close-wait-timeout=1m tcp-last-ack-timeout=30s \tcp-time-wait-timeout=2m tcp-close-timeout=10s udp-timeout=30s \udp-stream-timeout=3m icmp-timeout=30s generic-timeout=10m/ ip firewall filteradd chain=input src-address-list=black_list action=drop comment="Drop Black list 屏蔽黑名单IP " disabled=noadd chain=input connection-state=invalid action=drop comment="drop invalid \packets" disabled=noadd chain=input connection-state=related action=accept comment="accept related \packets" disabled=noadd chain=input connection-state=established action=acceptcomment="accept \established packets" disabled=noadd chain=input protocol=tcp psd=21,3s,3,1 action=drop comment="detect and \drop port scan connections" disabled=noadd chain=input protocol=tcp connection-limit=3,32src-address-list=black_list \action=tarpit comment="suppress DoS attack" disabled=noadd chain=input protocol=tcp connection-limit=10,32 \action=add-src-to-address-list address-list=black_list \address-list-timeout=1d comment="detect DoS attack" disabled=no add chain=input dst-address-type=!local action=drop comment="drop all that is \not to local" disabled=noadd chain=input protocol=icmp action=jump jump-target=ICMPcomment="jump to \chain ICMP" disabled=noadd chain=input action=jump jump-target=services comment="Jump to service" \disabled=noadd chain=input action=jump jump-target=virus comment="jump to Virus" \ disabled=noadd chain=ICMP protocol=icmp icmp-options=0:0-255 limit=5,5action=accept \comment="0:0 and limit for 5pac/s" disabled=noadd chain=ICMP protocol=icmp icmp-options=3:3 limit=5,5 action=accept \ comment="3:3 and limit for 5pac/s" disabled=noadd chain=ICMP protocol=icmp icmp-options=3:4 limit=5,5 action=accept \ comment="3:4 and limit for 5pac/s" disabled=noadd chain=ICMP protocol=icmp icmp-options=8:0-255 limit=5,5action=accept \comment="8:0 and limit for 5pac/s" disabled=noadd chain=ICMP protocol=icmp icmp-options=11:0-255 limit=5,5action=accept \comment="11:0 and limit for 5pac/s" disabled=noadd chain=services protocol=tcp dst-port=8291 action=acceptcomment="Allow \winbox" disabled=noadd chain=services protocol=tcp dst-port=20-21 action=acceptcomment="allow \ftp" disabled=yesadd chain=services protocol=tcp dst-port=8080 action=acceptcomment="allow Web \Proxy" disabled=yesadd chain=services src-address=127.0.0.1 dst-address=127.0.0.1action=accept \comment="accept localhost" disabled=noadd chain=services protocol=tcp dst-port=22 action=acceptcomment="allow sftp, \ssh" disabled=yesadd chain=services protocol=tcp dst-port=23 action=acceptcomment="allow \telnet" disabled=yesadd chain=services protocol=tcp dst-port=80 action=acceptcomment="allow bbb, \webbox" disabled=yesadd chain=services protocol=udp dst-port=20561 action=acceptcomment="allow \MACwinbox " disabled=yesadd chain=services protocol=tcp dst-port=2000 action=acceptcomment="Bandwidth \server" disabled=yesadd chain=services protocol=udp dst-port=5678 action=accept comment=" MT\Discovery Protocol" disabled=yesadd chain=services protocol=tcp dst-port=53 action=acceptcomment="allow DNS \request" disabled=yesadd chain=services protocol=udp dst-port=53 action=acceptcomment="Allow DNS \request" disabled=yesadd chain=services protocol=udp dst-port=1701 action=acceptcomment="allow \L2TP" disabled=yesadd chain=services protocol=tcp dst-port=1723 action=acceptcomment="allow \PPTP" disabled=yesadd chain=services protocol=gre action=accept comment="allow PPTP and EoIP" \disabled=yesadd chain=services protocol=ipencap action=accept comment="allow IPIP" \disabled=yesadd chain=services protocol=udp dst-port=1900 action=acceptcomment="UPnP" \disabled=yesadd chain=services protocol=tcp dst-port=2828 action=acceptcomment="UPnP" \disabled=yesadd chain=services protocol=udp dst-port=67-68 action=acceptcomment="allow \DHCP" disabled=yesadd chain=services protocol=tcp dst-port=123 action=acceptcomment="allow NTP" \disabled=yesadd chain=services protocol=tcp dst-port=161 action=acceptcomment="allow \SNMP" disabled=yesadd chain=services protocol=tcp dst-port=443 action=acceptcomment="allow \bbbs for Hotspot" disabled=yesadd chain=services protocol=tcp dst-port=1080 action=acceptcomment="allow \Socks for Hotspot" disabled=yesadd chain=services protocol=udp dst-port=500 action=acceptcomment="allow \IPSec connections" disabled=yesadd chain=services protocol=ipsec-esp action=accept comment="allow IPSec" \disabled=yesadd chain=services protocol=ipsec-ah action=accept comment="allow IPSec" \disabled=yesadd chain=services protocol=tcp dst-port=179 action=acceptcomment="Allow BGP" \disabled=yesadd chain=services protocol=udp dst-port=520-521 action=accept comment="allow \RIP" disabled=yesadd chain=services protocol=ospf action=accept comment="allow OSPF" \ disabled=yesadd chain=services protocol=udp dst-port=5000-5100 action=accept \ comment="allow BGP" disabled=yesadd chain=services protocol=tcp dst-port=1720 action=acceptcomment="allow \Telephony" disabled=yesadd chain=services protocol=udp dst-port=1719 action=acceptcomment="allow \Telephony" disabled=yesadd chain=services protocol=vrrp action=accept comment="allow VRRP " \ disabled=yesadd chain=forward connection-state=invalid action=drop comment="drop invalid \packets" disabled=noadd chain=forward p2p=all-p2p action=drop comment="Drop BT and All P2P" \disabled=yesadd chain=output connection-state=invalid action=drop comment="drop invalid \packets" disabled=noadd chain=output connection-state=related action=accept comment="accept \related packets" disabled=noadd chain=output connection-state=established action=acceptcomment="accept \established packets" disabled=noadd chain=virus protocol=tcp dst-port=135-139 action=drop comment="" \ disabled=noadd chain=virus protocol=tcp dst-port=82 action=drop \comment="Sky.Y@mm" disabled=noadd chain=virus protocol=tcp dst-port=113 action=drop \comment="W32.Korgo.A/B/C/D/E/F-1" disabled=noadd chain=virus protocol=tcp dst-port=2041 action=drop \ comment="W33.Korgo.A/B/C/D/E/F-2" disabled=noadd chain=virus protocol=tcp dst-port=3067 action=drop \ comment="W32.Korgo.A/B/C/D/E/F-3" disabled=noadd chain=virus protocol=tcp dst-port=6667 action=drop \ comment="W32.Korgo.A/B/C/D/E/F-4" disabled=noadd chain=virus protocol=tcp dst-port=445 action=drop \ comment="W32.Korgo.A/B/C/D/E/F-5" disabled=noadd chain=virus protocol=tcp dst-port=1000-1001 action=drop \ comment="Backdoor.Nibu.B-1" disabled=noadd chain=virus protocol=tcp dst-port=2283 action=drop \ comment="Backdoor.Nibu.B-2" disabled=noadd chain=virus protocol=tcp dst-port=10000 action=drop \ comment="Backdoor.Nibu.E/G/H" disabled=noadd chain=virus protocol=tcp dst-port=3422 action=drop \ comment="Backdoor.IRC.Aladinz.R-1" disabled=noadd chain=virus protocol=tcp dst-port=43958 action=drop \ comment="Backdoor.IRC.Aladinz.R-2" disabled=noadd chain=virus protocol=tcp dst-port=5554 action=drop \ comment="W32.Dabber.A/B-1" disabled=noadd chain=virus protocol=tcp dst-port=8967 action=drop \ comment="W32.Dabber.A/B-2" disabled=noadd chain=virus protocol=tcp dst-port=6789 action=drop \ comment="Sky.S/T/U@mm" disabled=noadd chain=virus protocol=tcp dst-port=8787 action=drop \ comment="Back.Orifice.2000.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=8879 action=drop \ comment="Back.Orifice.2000.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=31666 action=drop \ comment="Back.Orifice.2000.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=31337-31338 action=drop \ comment="Back.Orifice.2000.Trojan-4" disabled=noadd chain=virus protocol=tcp dst-port=54320-54321 action=drop \ comment="Back.Orifice.2000.Trojan-5" disabled=noadd chain=virus protocol=tcp dst-port=12345-12346 action=drop \ comment="Bus.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=20034 action=drop \ comment="Bus.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=21554 action=drop \ comment="GirlFriend.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=41 action=drop \ comment="DeepThroat.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=3150 action=drop \add chain=virus protocol=tcp dst-port=999 action=drop \ comment="DeepThroat.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=6670 action=drop \ comment="DeepThroat.Trojan-4" disabled=noadd chain=virus protocol=tcp dst-port=6771 action=drop \ comment="DeepThroat.Trojan-5" disabled=noadd chain=virus protocol=tcp dst-port=60000 action=drop \ comment="DeepThroat.Trojan-6" disabled=noadd chain=virus protocol=tcp dst-port=2140 action=drop \ comment="DeepThroat.Trojan-7" disabled=noadd chain=virus protocol=tcp dst-port=10067 action=drop \ comment="Portal.of.Doom.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=10167 action=drop \ comment="Portal.of.Doom.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=3700 action=drop \ comment="Portal.of.Doom.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=9872-9875 action=drop \ comment="Portal.of.Doom.Trojan-4" disabled=noadd chain=virus protocol=tcp dst-port=6883 action=drop \ comment="Delta.Source.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=26274 action=drop \ comment="Delta.Source.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=4444 action=drop \ comment="Delta.Source.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=47262 action=drop \ comment="Delta.Source.Trojan-4" disabled=noadd chain=virus protocol=tcp dst-port=3791 action=drop \ comment="Eclypse.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=3801 action=drop \ comment="Eclypse.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=65390 action=drop \ comment="Eclypse.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=5880-5882 action=drop \ comment="Y3K.RAT.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=5888-5889 action=drop \ comment="Y3K.RAT.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=30100-30103 action=drop \ comment="NetSphere.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=30133 action=drop \ comment="NetSphere.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=7300-7301 action=drop \ comment="NetMonitor.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=7306-7308 action=drop \add chain=virus protocol=tcp dst-port=79 action=drop \comment="FireHotcker.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=5031 action=drop \comment="FireHotcker.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=5321 action=drop \comment="FireHotcker.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=6400 action=drop \comment="TheThing.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=1047 action=drop \comment="GateCrasher.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=6969-6970 action=drop \ comment="GateCrasher.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=2774 action=dropcomment="SubSeven-1" \disabled=noadd chain=virus protocol=tcp dst-port=27374 action=dropcomment="SubSeven-2" \disabled=noadd chain=virus protocol=tcp dst-port=1243 action=dropcomment="SubSeven-3" \disabled=noadd chain=virus protocol=tcp dst-port=1234 action=dropcomment="SubSeven-4" \disabled=noadd chain=virus protocol=tcp dst-port=6711-6713 action=drop \ comment="SubSeven-5" disabled=noadd chain=virus protocol=tcp dst-port=16959 action=dropcomment="SubSeven-7" \disabled=noadd chain=virus protocol=tcp dst-port=11000 action=drop \comment="Senna.Spy.Trojan-1 洛奇" disabled=noadd chain=virus protocol=tcp dst-port=25685-25686 action=drop \ comment="Moonpie.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=25982 action=drop \comment="Moonpie.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=1024-1030 action=drop \ comment="NetSpy.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=1033 action=drop \comment="NetSpy.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=31337-31339 action=drop \ comment="NetSpy.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=8102 action=drop comment="Trojan" \disabled=noadd chain=virus protocol=tcp dst-port=7306 action=drop \ comment="Netspy3.0Trojan" disabled=noadd chain=virus protocol=tcp dst-port=8011 action=drop comment="WAY.Trojan" \disabled=noadd chain=virus protocol=tcp dst-port=7626 action=drop comment="Trojan.BingHe" \disabled=noadd chain=virus protocol=tcp dst-port=19191 action=drop \ comment="Trojan.NianSeHoYian" disabled=noadd chain=virus protocol=tcp dst-port=23444-23445 action=drop \ comment="NetBull.Trojan" disabled=noadd chain=virus protocol=tcp dst-port=2583 action=drop \ comment="WinCrash.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=3024 action=drop \ comment="WinCrash.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=4092 action=drop \ comment="WinCrash.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=5714 action=drop \ comment="WinCrash.Trojan-4" disabled=noadd chain=virus protocol=tcp dst-port=1010-1012 action=drop \ comment="Doly1.0/1.35/1.5trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=1015 action=drop \ comment="Doly1.0/1.35/1.5trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=1999 action=drop \ comment="TransScout.Trojan-1 " disabled=noadd chain=virus protocol=tcp dst-port=9878 action=drop \ comment="TransScout.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=2773 action=drop \ comment="Backdoor.YAI..Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=7215 action=drop \ comment="Backdoor.YAI.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=54283 action=drop \ comment="Backdoor.YAI.Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=1003 action=drop \ comment="BackDoorTrojan-1" disabled=noadd chain=virus protocol=tcp dst-port=5598 action=drop \ comment="BackDoorTrojan-2" disabled=noadd chain=virus protocol=tcp dst-port=5698 action=drop \ comment="BackDoorTrojan-3" disabled=noadd chain=virus protocol=tcp dst-port=2716 action=drop \ comment="PrayerTrojan-1" disabled=noadd chain=virus protocol=tcp dst-port=21544 action=drop \comment="SchwindlerTrojan-1" disabled=noadd chain=virus protocol=tcp dst-port=31554 action=drop \ comment="SchwindlerTrojan-2" disabled=noadd chain=virus protocol=tcp dst-port=18753 action=drop \ comment="Shaft.DDoS.Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=20432 action=drop \ comment="Shaft.DDoS.Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=65000 action=drop \ comment="Devil.DDoS.Trojan" disabled=noadd chain=virus protocol=tcp dst-port=11831 action=drop \ comment="LatinusTrojan-1" disabled=noadd chain=virus protocol=tcp dst-port=29559 action=drop \ comment="LatinusTrojan-2" disabled=noadd chain=virus protocol=tcp dst-port=1784 action=drop \ comment="Snid.X2Trojan-1" disabled=noadd chain=virus protocol=tcp dst-port=3586 action=drop \ comment="Snid.X2Trojan-2" disabled=noadd chain=virus protocol=tcp dst-port=7609 action=drop \ comment="Snid.X2Trojan-3" disabled=noadd chain=virus protocol=tcp dst-port=12348-12349 action=drop \ comment="BionetTrojan-1" disabled=noadd chain=virus protocol=tcp dst-port=12478 action=drop \ comment="BionetTrojan-2" disabled=noadd chain=virus protocol=tcp dst-port=57922 action=drop \ comment="BionetTrojan-3" disabled=noadd chain=virus protocol=tcp dst-port=3127-3198 action=drop \ comment="Worm.Novarg.a.Mydoom.a.-1" disabled=noadd chain=virus protocol=tcp dst-port=6777 action=drop \ comment="Worm.BBeagle.a.Bagle.a." disabled=noadd chain=virus protocol=tcp dst-port=8866 action=drop \ comment="Worm.BBeagle.b" disabled=noadd chain=virus protocol=tcp dst-port=2745 action=drop \ comment="Worm.BBeagle.c-g/j-l" disabled=noadd chain=virus protocol=tcp dst-port=2556 action=drop \ comment="Worm.BBeagle.p/q/r/n" disabled=noadd chain=virus protocol=tcp dst-port=20742 action=drop \ comment="Worm.BBEagle.m-2" disabled=noadd chain=virus protocol=tcp dst-port=4751 action=drop \ comment="Worm.BBeagle.s/t/u/v" disabled=noadd chain=virus protocol=tcp dst-port=2535 action=drop \ comment="Worm.BBeagle.aa/ab/w/x-z-2" disabled=noadd chain=virus protocol=tcp dst-port=5238 action=drop \ comment="Worm.LovGate.r.RpcExploit" disabled=noadd chain=virus protocol=tcp dst-port=1068 action=dropcomment="Worm.Sasser.a" \disabled=noadd chain=virus protocol=tcp dst-port=5554 action=drop \comment="Worm.Sasser.b/c/f" disabled=noadd chain=virus protocol=tcp dst-port=9996 action=drop \comment="Worm.Sasser.b/c/f" disabled=noadd chain=virus protocol=tcp dst-port=9995 action=dropcomment="Worm.Sasser.d" \disabled=noadd chain=virus protocol=tcp dst-port=10168 action=drop \comment="Worm.Lovgate.a/b/c/d" disabled=noadd chain=virus protocol=tcp dst-port=20808 action=drop \comment="Worm.Lovgate.v.QQ" disabled=noadd chain=virus protocol=tcp dst-port=1092 action=drop \comment="Worm.Lovgate.f/g" disabled=noadd chain=virus protocol=tcp dst-port=20168 action=drop \comment="Worm.Lovgate.f/g" disabled=noadd chain=virus protocol=tcp dst-port=593 action=drop comment="" disabled=noadd chain=virus protocol=tcp dst-port=1214 action=drop comment="" disabled=noadd chain=virus protocol=tcp dst-port=1363-1364 action=drop \ comment="ndm.requester" disabled=noadd chain=virus protocol=tcp dst-port=1368 action=dropcomment="screen.cast" \disabled=noadd chain=virus protocol=tcp dst-port=1373 action=dropcomment="hromgrafx" \disabled=noadd chain=virus protocol=tcp dst-port=1377 action=dropcomment="cichlid" \disabled=noadd chain=virus protocol=tcp dst-port=3410 action=drop \comment="Backdoor.OptixPro" disabled=noadd chain=virus protocol=udp dst-port=135-139 action=drop comment="" \ disabled=noadd chain=virus protocol=udp dst-port=8787 action=drop \comment="Back.Orifice.2000.Trojan-6" disabled=noadd chain=virus protocol=udp dst-port=8879 action=drop \comment="Back.Orifice.2000.Trojan-7" disabled=noadd chain=virus protocol=udp dst-port=31666 action=drop \comment="Back.Orifice.2000.Trojan-8" disabled=noadd chain=virus protocol=udp dst-port=31337-31338 action=drop \ comment="Back.Orifice.2000.Trojan-9" disabled=noadd chain=virus protocol=udp dst-port=54320-54321 action=drop \ comment="Back.Orifice.2000.Trojan-10" disabled=noadd chain=virus protocol=udp dst-port=12345-12346 action=drop \ comment="Bus.Trojan-3" disabled=noadd chain=virus protocol=udp dst-port=20034 action=drop \ comment="Bus.Trojan-4" disabled=noadd chain=virus protocol=udp dst-port=21554 action=drop \ comment="GirlFriend.Trojan-2" disabled=noadd chain=virus protocol=udp dst-port=41 action=drop \ comment="DeepThroat.Trojan-8" disabled=noadd chain=virus protocol=udp dst-port=3150 action=drop \ comment="DeepThroat.Trojan-9" disabled=noadd chain=virus protocol=udp dst-port=999 action=drop \ comment="DeepThroat.Trojan-10" disabled=noadd chain=virus protocol=udp dst-port=6670 action=drop \ comment="DeepThroat.Trojan-11" disabled=noadd chain=virus protocol=udp dst-port=6771 action=drop \ comment="DeepThroat.Trojan-12" disabled=noadd chain=virus protocol=udp dst-port=60000 action=drop \ comment="DeepThroat.Trojan-13" disabled=noadd chain=virus protocol=udp dst-port=10067 action=drop \ comment="Portal.of.Doom.Trojan-5" disabled=noadd chain=virus protocol=udp dst-port=10167 action=drop \ comment="Portal.of.Doom.Trojan-6" disabled=noadd chain=virus protocol=udp dst-port=3700 action=drop \ comment="Portal.of.Doom.Trojan-7" disabled=noadd chain=virus protocol=udp dst-port=9872-9875 action=drop \ comment="Portal.of.Doom.Trojan-8" disabled=noadd chain=virus protocol=udp dst-port=6883 action=drop \ comment="Delta.Source.Trojan-5" disabled=noadd chain=virus protocol=udp dst-port=26274 action=drop \ comment="Delta.Source.Trojan-6" disabled=noadd chain=virus protocol=udp dst-port=44444 action=drop \ comment="Delta.Source.Trojan-7" disabled=noadd chain=virus protocol=udp dst-port=47262 action=drop \ comment="Delta.Source.Trojan-8" disabled=noadd chain=virus protocol=udp dst-port=3791 action=drop \ comment="Eclypse.Trojan-1" disabled=noadd chain=virus protocol=udp dst-port=3801 action=drop \ comment="Eclypse.Trojan-2" disabled=noadd chain=virus protocol=udp dst-port=5880-5882 action=drop \ comment="Eclypse.Trojan-3" disabled=noadd chain=virus protocol=udp dst-port=5888-5889 action=drop \ comment="Eclypse.Trojan-4" disabled=noadd chain=virus protocol=udp dst-port=34555 action=drop \comment="Trin00.DDoS.Trojan-1" disabled=noadd chain=virus protocol=udp dst-port=35555 action=drop \comment="Trin00.DDoS.Trojan-2" disabled=noadd chain=virus protocol=udp dst-port=31338 action=drop \comment="NetSpy.DK.Trojan-1" disabled=noadd chain=virus protocol=udp dst-port=69 action=drop \comment="Worm.MsBlaster-2" disabled=noadd chain=virus protocol=udp dst-port=123 action=dropcomment="Worm.Sobig.f-1" \disabled=noadd chain=virus protocol=udp dst-port=995-998 action=drop \ comment="Worm.Sobig.f-2" disabled=no(责任编辑:admin)[文档可能无法思考全面,请浏览后下载,另外祝您生活愉快,工作顺利,万事如意!]。

ROS封迅雷的规则

ROS封迅雷的规则相信大家都深受迅雷的折磨..痛苦啊..现在教大家一套100%能防止局域网内迅雷下载的办法..本人用了大半年了..效果非常的不错..大家可以测试一下..如果迅雷公司知道了这事后..我就怕这就不行了..呵..不过..兵来将挡..水来土掩...本方法是利用路由器的过滤关键字功能..把迅雷发向服务器请求资源的命令给拦截了..这样可以达到迅雷无法获取资源而成了普通没用的下载工具..下面这个代码是完全封锁迅雷..即让迅雷啥东西都下载不了..绝...ros代码如下:/ ip firewall filter add chain=forward content="octet-stream" action=drop comment="NO Thunder" disabled=no/ ip firewall filter add chain=forward content="Pragma: no-cache" action=drop comment="" disabled=no/ ip firewall filter add chain=forward content="Connection: close" action=drop comment="" disabled=no/ ip firewall filter add chain=forward content="Range: bytes=" action=drop comment="" disabled=no/ ip firewall filter add chain=forward content="Cook IE: __utma=" action=drop comment="" disabled=no/ ip firewall filter add chain=forward content="filename=" action=drop comment="" disabled=no/ ip firewall filter add chain=forward content="Cook IE rtime=" action=drop comment="" disabled=no/ ip firewall filter add chain=forward content="Content-Disposition: attachment;" action=drop comment="" disabled=no其它路由可以通过关键字过滤功能封锁以下关键字:octet-streamPragma: no-cacheConnection: closeRange: bytes=Cook IE: __utma=filename=Cook IE rtime=Content-Disposition: attachment;下面这个代码是让迅雷成为普通的下载工具(即用原始线程下载,单线程,这样对宽带占用不大)ros代码如下:/ ip firewall filter add chain=forward content="octet-stream" action=drop comment="Blockade Thunder 1.Thread" disabled=no其它路由可以通过关键字过滤功能封锁以下关键字:octet-stream此脚本在本人开发的ros脚本生成器1.6以上的版本都有此功能..而且不断更新..# 以下是封迅雷的规则,但是迅雷帐号可以正常登陆,只能使用原资源下载,这样迅雷就和普通下载工具一样了!# 更新时间:2008-04-12/ ip firewall filteradd chain=forward dst-address=213.39.61.58 action=drop comment="Blockade Thunder 1.Thread" disabled=no add chain=forward dst-address=219.129.83.0/24 action=drop comment="" disabled=noadd chain=forward dst-address=220.172.191.36 action=drop comment="" disabled=noadd chain=forward dst-address=61.183.55.0/24action=drop comment="" disabled=noadd chain=forward dst-address=58.61.39.0/24 action=drop comment="" disabled=noadd chain=forward dst-address=121.10.120.0/24 protocol=tcp dst-port=!80 action=drop comment="" disabled=noadd chain=forward protocol=tcp dst-port=3076-3079 action=drop comment="" disabled=noadd chain=forward protocol=udp dst-port=3076-3079 action=drop comment="" disabled=noadd chain=forward dst-address=221.238.253.251 action=accept comment="Thunder Login IP" disabled=no add chain=forward protocol=udp dst-port=1004 action=drop comment="" isabled=noadd chain=forward protocol=udp dst-port=5004 action=drop comment="" disabled=noadd chain=forward protocol=tcp dst-port=5200 action=drop comment="" disabled=noadd chain=forward protocol=tcp dst-port=6200 action=drop comment="" disabled=noadd chain=forward protocol=tcp dst-port=8001 action=drop comment="" disabled=noadd chain=forward protocol=udp dst-port=8001 action=drop comment="" disabled=noadd chain=forward protocol=udp src-port=15000-15001 action=drop comment="" disabled=noadd chain=forward protocol=udp src-port=16818 action=drop comment="" disabled=no。

ROS彻底防止UDP流量攻击

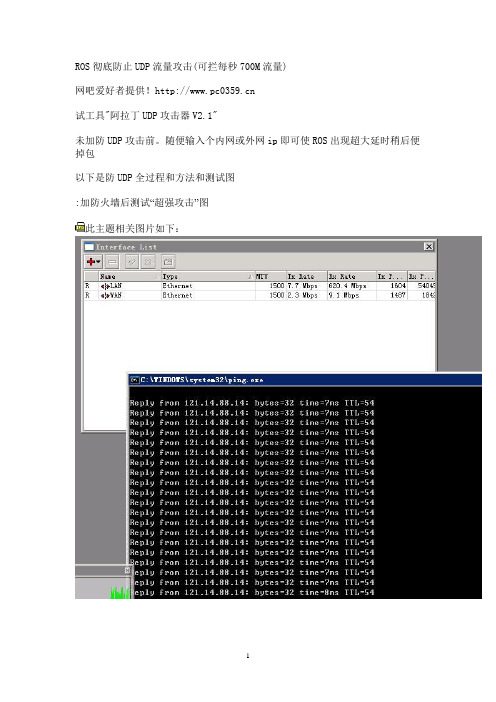

ROS彻底防止UDP流量攻击(可拦每秒700M流量)

网吧爱好者提供!

试工具"阿拉丁UDP攻击器V2.1"

未加防UDP攻击前。

随便输入个内网或外网ip即可使ROS出现超大延时稍后便掉包

以下是防UDP全过程和方法和测试图

:加防火墙后测试“超强攻击”图

此主题相关图片如下:

此主题相关图片如下:

此主题相关图片如下:

下面是方法:

1.

此主题相关图片如下:

2.

此主题相关图片如下:

3.

此主题相关图片如下:

4.

此主题相关图片如下:

关于UDP限速大小。

根据你网吧实际流量大小。

设置总流量的一半,以免影响你的其它需要UDP传输的软件!

欢迎大家测试.目前本网吧测试有效。

内外网攻击均可拦掉

测试ROS版本2.9.27。

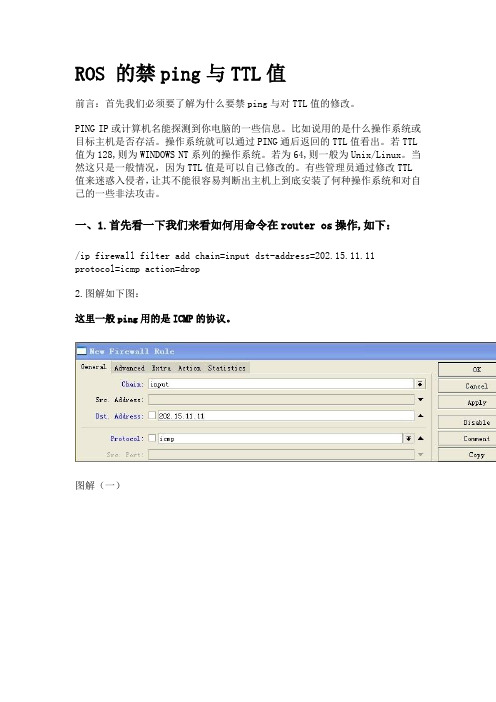

ROS 的禁ping与TTL值

ROS 的禁ping与TTL值

前言:首先我们必须要了解为什么要禁ping与对TTL值的修改。

PING IP或计算机名能探测到你电脑的一些信息。

比如说用的是什么操作系统或目标主机是否存活。

操作系统就可以通过PING通后返回的TTL值看出。

若TTL 值为128,则为WINDOWS NT系列的操作系统。

若为64,则一般为Unix/Linux。

当然这只是一般情况,因为TTL值是可以自己修改的。

有些管理员通过修改TTL 值来迷惑入侵者,让其不能很容易判断出主机上到底安装了何种操作系统和对自己的一些非法攻击。

一、1.首先看一下我们来看如何用命令在router os操作,如下:

/ip firewall filter add chain=input dst-address=202.15.11.11

protocol=icmp action=drop

2.图解如下图:

这里一般ping用的是ICMP的协议。

图解(一)

图解(二)

二:限制TTL值为1

/ip firewall mangle add chain=forward in-interface=ether1-wan

action=change-ttl new-ttl=set:1

图解(三)

图解(四)

以上,我们就能对外网的ping和下级路由器的限制,也更好的能提高了安全。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

protocol=tcp connection-linmit=50.32 action=drop}

"封某些特定的IP地址或IP地址段"(这里比如说218.28.186.177/32 和211.67.150.0/24)

/ ip firewall filter add chain=forward dst-address=218.28.186.177/32 action=drop comment="wangba"

用户的管理大家在建ROS时,可能做好以后ROS的管理员密码我们就不归我们管了,但是出现问题以后我们又不得不去处理,还有你做了ROS,要让朋友看一下,当然了,这个朋友不是太熟,那么怎么办,这就需要给他分级建立一定的用户了,当然这些用户没有在正儿八经的LINUX分级分得那么细,但这些就足够我们用了.

ROS禁止各种东东,很实用

/ ip firewall filter add chain=output protocol=icmp action=drop comment="No Ping"

"禁P2P"

/ ip firewall filter

add chain=forward protocol=tcp dst-port=4661-4662 action=drop comment="No Emule"

/ ip firewall filter

add chain=input in-interface=tel protocol=icmp icmp-options=8:0 action=drop \

comment="Tel Disable Ping" disabled=no 红色字内的tel和cnc就是外网网卡名了..我是双线.所以有俩网卡了..是禁PING规则..

/ ip firewall filter add chain=forward dst-address=211.67.150.0/24 action=drop comment="mother xiao"

端口影射(这里我是用作把网吧的一全电影服务服务器及FTP服务器影射出去便于外部访问)

/ ip firewall nat add chain-dstnat dst-address=(218.28.186.177) protocol=tcp dst-port=80 to-address=

/ ip service disable ftp

/ ip service disable www

/ ip service disable ssh

/ ip service disable telnet

批理绑定所有机器ARP,这个东西在网吧用处是比较大.具体做法,下面所有机器IP,计算机名都改好,等等,这时一定不要忙着让网管及客户都做上玩,这样如果一旦有机器这时种了ARP病毒及不是前功尽弃啦,与其这样还不好我们一个一个的绑定呢

add chain=input in-interface=cnc protocol=icmp icmp-options=8:0 action=drop \

comment="CNC Disable Ping" disabled=no 红色字内的tel和cnc就是外网网卡名了..我是双线.所以有俩网卡了..是禁PING规则..

(192.168.0.254) to-ports=80 action=dst-nat comment="WEB SERVER"

/ ip firewall nat add chain-dstnat dst-address=(218.28.186.177) protocol=tcp dst-port=21 to-address=

:foreach computer in=[/ ip arp find dynameic=yes] do=[/ip arp add copy-from=$computer]

备份ROS路由器的设置,这个是非常有必要的,因为一旦路由器出现问题,那将会对网吧和单位是一个很大的打击,这是其中的一个应用,还有就是我们想实验某一个新东西的时,也需要这个,因为一旦我们的配置影向到我们的路由器,我们可以在第一时间内恢复.其他的也不多说,看命令:

add chain=input in-interface=lan src-address=!192.168.0.0/24 action=drop \

comment="Fei 192.168.0.0/24 can`t in ROS" disabled=yes 蓝色字的就是内网网段,规则含义就是非内网网段的IP禁止向路由通讯

add chain=forward protocol=tcp dst-port=4242 action=drop

add chain=forward dst-address=62.241.53.15 action=drop

本帖隐藏的内容

"禁止三波"

/ip firewall filter

add chain=forward protocol=tcp dst-port=135-139 action=drop comment="no san bu"

/ system backup save name=baK

恢复路由器的设置,当然了,出现问题以后我们就要恢复了,下面看恢复代码

/ system backup load name=bak

更改TELNET端口号,这个也是有必要的,因为这样更安全

/ ip service set telnet port=21213

/ user add name=laoli password=laoli group=read address=0.0.0.0/0 commnet="read"

这两个大家看到了吧,这是一个写,一个只读的权限的两个用户

防止P2P软件下载东西占用网络资源这个在公司里面及网吧里面用的也是多较多的,比如说在公司经常用人在上班期间下一些电影电视连接剧,一个人下也就无所谓了,关键是好多人都有这爱好,没有办法只有禁P2P软件下载了,在网吧更是:费话少说言归正传,看命令(我用的是192.168.0.0/24网段的)/ ip firewall filter

/ ip firewall filter

add chain=forward content= action=reject commnet="google"

限制每台机器的NAT数量,有些地方说这是限程我认为用NAT数量最为好(比如网吧有一百台,我让每台机器最多可以建立50NAT连接)

(192.168.0.253) to-ports=80 action=dst-nat comment="FTP SERVER"

封某个域名l filter

add chain=forward content= action=号"(这里比如说封80端和21端口吧)

/ ip firewall filter add chain=forward protocol=tcp dst-port=21 action=drop comment="NO FTP"

/ ip firewall filter add chain=forward protocol=tcp dst-port=80 action=drop comment="NO WEB"

add chain=foreard src-address=192.168.0.0/24 p2p=all-p2p action=drop comment="Disable P2P"

关闭系统服务包括FTP,TELNET.关闭SSH,关闭WWW服务等(这些东西有时确实对我们来说没有太多的用处,比如说这个WWW.服务吧,我们用这个干什么,进行ROS的配置,也不太好,SSH我们一般都在内网进行配置,那么也就没有必要了,所以说针对这种情况,我建议全部给禁用了.)

网站转向功能的使用,这些东西可能大家都感觉着没有什么用处,可是他的用是大大的有呀,比如单位领导规定,下面业务员用机器只能看我们特定的及于B/S模式的ERP系统,但是ERP服务器又在总公司,那么部分重要领导要看网页,查资料,那么如何来实现呢?看一下命令

/ ip firewall nat add chain=dstnat src-address=192.168.0.1-253 protocol=tcp dst-port=80 action=dst-nat to address=218.28.186.177 to-ports=80 disables=no commnet="80 to ERP"

/ user add name=liadmin password=liadmin group=full address=0.0.0.0/0 comment="admin"

/ user add name=chuanmin password=chuanmin group=full address=192.168.0.51/32 comment="zhuan young"

正向大家看到的那样我建立了两个管理员帐户,但他们有区别的一个是允许192.168.0.51这个IP地址可以用这个用户名登录,其他IP地址不能登录(这个IP地址是我用的,哈哈)

/ user add name=laowu password=laowu group=write address=0.0.0.0/0 comment="xie"