Windows高危端口详细解析

高危端口

端口漏洞:因为是UDP端口,对于攻击者来说,通过发送请求很容易就获取目标计算机的相关信息,有些信息是直接可以被利用,并分析漏洞的,比如IIS服务。另外,通过捕获正在利用137端口进行通信的信息包,还可能得到目标计算机的启动和关闭的时间,这样就可以利用专门的工具来攻击。

操作建议:建议关闭该端口。

端口漏洞:HTTPS服务一般是通过SSL(安全套接字层)来保证安全性的,但是SSL漏洞可能会受到黑客的攻击,比如可以黑掉在线银行系统,盗取信用卡账号等。

操作建议:建议开启该端口,用于安全性网页的访问。另外,为了防止黑客的攻击,应该及时安装微软针对SSL漏洞发布的最攻击,建议关闭该端口。

*137端口:137端口主要用于“NetBIOS Name Service”(NetBIOS名称服务)。

端口说明:137端口主要用于“NetBIOS Name Service”(NetBIOS名称服务),属于UDP端口,使用者只需要向局域网或互联网上的某台计算机的137端口发送一个请求,就可以获取该计算机的名称、注册用户名,以及是否安装主域控制器、IIS是否正在运行等信息。

*139端口:139端口是为“NetBIOS Session Service”提供的,主要用于提供Windows文件和打印机共享以及Unix中的Samba服务。

端口说明:139端口是为“NetBIOS Session Service”提供的,主要用于提供Windows文件和打印机共享以及Unix中的Samba服务。在Windows中要在局域网中进行文件的共享,必须使用该服务。比如在Windows 98中,可以打开“控制面板”,双击“网络”图标,在“配置”选项卡中单击“文件及打印共享”按钮选中相应的设置就可以安装启用该服务;在Windows 2000/XP中,可以打开“控制面板”,双击“网络连接”图标,打开本地连接属性;接着,在属性窗口的“常规”选项卡中选择“Internet协议(TCP/IP)”,单击“属性”按钮;然后在打开的窗口中,单击“高级”按钮;在“高级TCP/IP设置”窗口中选择“WINS”选项卡,在 “NetBIOS设置”区域中启用TCP/IP上的NetBIOS。

常见高危端口

svn泄露,未授权访问

tcp 4848

GlassFish(应用服务器)

弱口令

tcp 5000

Sybase/DB2(数据库)

爆破,注入

tcp 5432

PostgreSQL(数据库)

爆破,注入,弱口令

tcp 5900,5901,5902

VNC(虚拟网络控制台,远控)

弱口令爆破

默认密码zerbra

tcp 3128

Squid(代理缓存服务器)

弱口令

tcp 3312,3311

kangle(web服务器)

弱口令

tcp 3306

MySQLቤተ መጻሕፍቲ ባይዱ数据库)

注入,提权,爆破

tcp 3389

Windows rdp(桌面协议)

shift后门[需要03以下的系统],爆破,ms12-020

tcp 3690

弱口令

tcp 8443

Plesk(虚拟主机管理面板)

弱口令

tcp 8069

Zabbix(系统网络监视)

远程执行,SQL注入

tcp 8080-8089

Jenkins,JBoss(应用服务器)

反序列化,控制台弱口令

tcp 9080-9081,9090

WebSphere(应用服务器)

Java反序列化/弱口令

tcp 1194

OpenVPN(虚拟专用通道)

想办法钓VPN账号,进内网

tcp 1352

Lotus(Lotus软件)

弱口令,信息泄漏,爆破

tcp 1433

SQL Server(数据库管理系统)

注入,提权,sa弱口令,爆破

tcp 1521

常见高危端口

弱口令

tcp1723

PPTP(点对点隧道协议)

爆破,想办法钓VPN账号,进内网

tcp 2082,2083

cPanel (虚拟机控制系统)

弱口令

tcp 2181

ZooKeeper(分布式系统得可靠协调系统)

未授权访问

tcp2601,2604

Zebra (zebra路由)

弱口令

tcp 8443

Plesk(虚拟主机管理面板)

弱口令

tcp8069

Zabbix(系统网络监视)

远程执行,SQL注入

tcp8080-8089

Jenkins,JBoss(应用服务器)

反序列化,控制台弱口令

tcp9080-9081,9090

WebSphere(应用服务器)

Java反序列化/弱口令

tcp 9200,9300

SVN(开放源代码得版本控制系统)

svn泄露,未授权访问

tcp 4848

GlassFish(应用服务器)

弱口令

tcp 5000

Sybase/DB2(数据库)

爆破,注入

tcp 5432

PostgreSQL(数据库)

爆破,注入,弱口令

tcp 5900,5901,5902

VNC(虚拟网络控制台,远控)

弱口令爆破

端口

服务

渗透测试

tcp 20,21

FTP(文件传输协议)

允许匿名得上传下载,爆破,嗅探,win提权,远程执行(proftpd1、3。5),各类后门(pro2。3、4)

tcp 22

SSH(安全外壳协议)

可根据已搜集到得信息尝试爆破,v1版本可中间人,ssh隧道及内网代理转发,文件传输等等

高危命令解析

高危命令解析高危命令是指在计算机系统中具有潜在危害的命令,使用这些命令可能会导致系统崩溃、数据丢失、安全漏洞等问题。

下面是对一些高危命令的解析:1.rmrf:这是一个非常危险的命令,用于删除文件和目录,后面加上"rf"参数表示递归删除目录并且不进行确认。

在使用这个命令时,需要非常小心,避免误删重要文件或目录。

2.dd:dd命令用于复制和转换文件,但它也可以被误用来覆盖磁盘上的数据。

如果不小心使用了错误的参数和目标设备,可能会导致数据丢失,甚至导致不可恢复的损坏。

3.chmod:chmod命令用于修改文件或目录的权限,但错误的权限设置可能导致系统安全漏洞。

例如,将某个文件或目录的权限设置为任意用户都可读写执行,会导致潜在的安全风险。

4.chown:chown命令用于修改文件或目录的所有权,如果错误地将文件或目录的所有者更改为其他用户或组,可能导致权限混乱、文件访问问题。

5.fdisk:fdisk命令用于对磁盘进行分区操作,但它也可以用于格式化硬盘。

如果错误地使用fdisk命令,可能会导致磁盘分区或格式化的数据丢失。

6.mv:mv命令用于移动文件或目录,但如果被错误地用于移动系统关键文件或目录,可能会导致系统故障或无法启动。

7.echo:echo命令用于打印输出,但如果被用于重定向操作符">"来覆盖关键系统文件,可能导致系统崩溃或数据丢失。

8.wget/curl:wget和curl是常用的命令行下载工具,但如果使用非受信任的来源下载文件,并且不对下载内容进行验证,可能会导致恶意软件的传播和执行。

总之,高危命令在使用时需要格外小心,并确保操作正确无误。

严格遵循最佳实践,不随意执行高危命令,以防止不必要的系统问题和数据损失。

黑客常用入侵端口详解

常见的入侵端口:端口:0服务:Reserved说明:通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

(我被这样入侵过,一般感觉计算机运行慢或是你感觉有问题存在,先去查ip,如果有入侵赶紧断掉网,如果晚了他可能就会盗取你很多帐号或资料.)端口:1服务:tcpmux说明:这显示有人在寻找SGI Irix机器。

Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。

Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。

许多管理员在安装后忘记删除这些帐户。

因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。

端口:7服务:Echo说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。

端口:19服务:Character Generator说明:这是一种仅仅发送字符的服务。

UDP版本将会在收到UDP包后回应含有垃圾字符的包。

TCP连接时会发送含有垃圾字符的数据流直到连接关闭。

HACKER利用IP欺骗可以发动DoS 攻击。

伪造两个chargen服务器之间的UDP包。

同样Fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。

端口:21服务:FTP说明:FTP服务器所开放的端口,用于上传、下载。

最常见的攻击者用于寻找打开anonymous 的FTP服务器的方法。

这些服务器带有可读写的目录。

木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端口。

3389端口详细讲解

3389原指计算机的3389端口, 一般被用来代指远程桌面,可以被修改。

它并不是一个木马程序,但如果不是必须的,建议关闭该服务。

原指计算机的3389端口因为它属于WINDOWS的远程桌面的初始端口[可以修改] 3389所以一般被用来代指远程桌面微软的远程桌面是3389原指计算机的3389端口, 一般被用来代指远程桌面,可以被修改。

它并不是一个木马程序,但如果不是必须的,建议关闭该服务。

原指计算机的3389端口因为它属于WINDOWS的远程桌面的初始端口[可以修改]3389所以一般被用来代指远程桌面微软的远程桌面是为了方便广大计算机管理员远程管理自己的计算机而设定的,但是只要有管理密码,3389可以为任何有管理密码的人提供服务……大部分黑客都喜欢在肉鸡上开个3389,因为3389是系统的正常服务,使用也非常方便。

它能达到灰鸽子这类的远程控制软件的一样的效果,最主要它是正常服务……3389很容易通过各种扫描工具(如superscan\x-scan等)得到,由于一些电脑使用者缺乏安全意识经常给administrator\new帐户密码留空,这样菜鸟们可以用mstsc.exe以GUI模式登陆别人的电脑.为防止别人利用3389登陆计算机最好给每个帐户设置密码或用防火墙关闭该端口.3389建议关闭.关闭3389端口的方法:首先说明3389端口是windows的远程管理终端所开的端口,它并不是一个木马程序,请先确定该服务是否是你自己开放的。

如果不是必须的,建议关闭该服务。

win2000 server 开始-->程序-->管理工具-->服务里找到Terminal Services服务项,选中属性选项将启动类型改成手动,并停止该服务。

win2000 pro 开始-->设置-->控制面板-->管理工具-->服务里找到Terminal Services服务项,选中属性选项将启动类型改成手动,并停止该服务。

高危端口漏洞防范措施

高危端口漏洞防范措施

高危端口漏洞是指暴露在互联网中的常用端口存在安全漏洞,容易遭到黑客攻击的端口。

以下是防范高危端口漏洞的一些措施:

1. 及时更新和安装补丁:保持系统和应用程序的最新版本,并及时安装供应商发布的安全补丁,以修复已知漏洞。

2. 禁用或限制高危端口访问:对于不需要对外开放的端口,可以将其禁用或限制访问,只允许授权用户或特定IP地址进行访问。

3. 使用防火墙:配置防火墙,根据实际需要和业务需求,限制高危端口的访问权限,并设置入侵检测和阻断规则。

4. 使用安全认证和授权策略:为高危端口设置强密码,并使用多因素身份验证措施,确保只有授权用户能够访问。

5. 加强网络监控和日志记录:通过实时监控网络流量和记录相关日志,及时发现异常行为和攻击,并采取相应的应对措施。

6. 实施安全策略和培训:制定并实施完善的安全策略,包括应急响应计划和数据备份策略,并加强员工的安全意识培训。

7. 定期进行漏洞扫描和安全评估:定期使用漏洞扫描工具对系统进行全面扫描,并利用安全评估工具进行系统安全评估,及时发现和修复漏洞。

8. 及时更新安全设备:确保防火墙、入侵检测系统、入侵防御系统等安全设备的固件和软件及时更新,以保持其功能和漏洞库的最新状态。

9. 实施访问控制策略:限制对高危端口的访问权限,只允许必要的授权用户进行访问,并定期审查和删除不必要的访问权限。

10. 加密网络通信:对高危端口的网络通信进行加密,使用安

全协议和算法,确保数据传输的机密性和完整性。

以上措施可以大大提高系统和网络对高危端口漏洞的防范能力,减少遭到黑客攻击的风险。

Windows 终端计算机高危端口和远程协议关闭

终端计算机高危端口和远程协议关闭

一.关闭远程桌面控制

搜索”控制面板” 并打开

搜索“远程” ,搜索结果的“允许远程访问你的计算机”

如果“允许远程协助连接这台计算机” √是选择的需要去掉√,表示不允许开启远程协助

二.关闭高危端口

1.关闭NTP网络时间协议

搜索cmd ,以管理员身份运行打开”命令提示符”

输入关闭命令:sc config w32time start=disabled

2.简单服务发现协议(SSDP)

搜索cmd ,以管理员身份运行打开”命令提示符”

输入关闭命令:sc config SSDPSRV start=disabled

3.SMB协议(445端口)

搜索cmd ,以管理员身份运行打开”命令提示符”

输入检查命令:netstat -ano | find "445"

如果检查出终端电脑有445端口,那么需要通过以下步骤关闭445端口,否则忽略此步骤。

搜索服务,运行打开”服务”

找到“Server” 服务并选择属性

选择“禁用” 此服务启动

搜索powershell,以管理员身份运行打开”Windows PowerShell”

输入关闭命令:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol 然后重启电脑。

EeSafe提示:注意关闭windows中的几个高风险端口

EeSafe提示:注意关闭windows中的几个高风险端口Windows中几个高风险端口默认为开启状态,从EeSafe过往处理过的电脑入侵等案例来看,很多入侵都是通过以下几个高危端口进入的,下面,EeSafe 为大家介绍一下这些端口的主要用途及如何关闭这些端口。

135端口功能:主要用于RPC远程调用关闭方法:就是将RPC服务停止。

具体方法为:在服务窗口中,将“Remote Procedure Call”选中,将启动类型设置为“已禁用”选项。

137&139端口端口功能:137端口用于NetBIOS名称服务;139端口用于提供Windows文件和打印机共享服务。

关闭方法:将基于TCP/IP下的NetBIOS服务停止掉。

用鼠标右键单击桌面上的“网上邻居”图标,在弹出的快捷菜单中,执行“属性”命令,打开“Internet协议(TCP/IP)”参数设置窗口;单击“高级”按钮,并在随后弹出的设置框中,选中“WINS”标签;选中“禁用TCP/IP上的NetBIOS”,最后单击“确定”按钮,完成关闭NetBIOS服务的设置操作。

445端口功能:在Windows 2000、Windows XP、Windows 2003等版本开放,其功能和139端口相同。

关闭方法:几乎与关闭139端口的方法完全一致。

但除了使用上面的方法外,也可用另外一种方法彻底关闭445端口:运行“regedit命令,打开注册表编辑器界面。

依次单击“HKEYLOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Par-ameters”子键,在右边的子窗口中,用鼠标右键单击一下空白区域,在弹出的快捷菜单中,依次执行“新建”一“双字节值”命令,并将该值命名为“SMBDeviceEnabled”。

双击“SMBDeviceEnabled”选项,在弹出的数值设置界面中,将其数值设置为“0”。

关闭注册表编辑界面,将系统重新启动,445服务端口就会被彻底关闭了。

关闭高危端口135、139、445关闭默认共享

关闭⾼危端⼝135、139、445关闭默认共享135端⼝:主要⽤于使⽤RPC(Remote Procedure Call,远程过程调⽤)协议并提供DCOM(分布式组件对象模型)服务,RPC本⾝在处理通过TCP/IP的消息交换部分有⼀个漏洞,该漏洞是由于错误地处理格式不正确的消息造成的。

“冲击波”病毒,利⽤RPC漏洞可以攻击计算机。

139端⼝:是为“NetBIOS Session Service”提供的,主要⽤于提供Windows⽂件和打印机共享以及Unix中的Samba服务。

如果不需要提供⽂件和打印机共享,可以关闭该端⼝。

445端⼝:局域⽹中轻松访问各种共享⽂件或共享打印机会⽤到445端⼝,如果不需要提供⽂件和打印机共享,可以关闭该端⼝,让⿊客⽆法破坏各种共享资源。

下⾯⽤⼀台Windows 7的虚拟机试验⼀下关闭这三个⾼危端⼝⾸先查看⼀下端⼝列表,发现三个⾼危端⼝都在1、关闭139端⼝找到⽹络设置-属性选择“选择“Internet协议4(TCP/IP)-点击属性点击“⾼级”选择“禁⽤TCP/IP 上的NetBIOS(S)”,点击确定此时查看端⼝列表,发现139端⼝不见了2、关闭135端⼝Win+r,在运⾏窗⼝输⼊dcomcnfg进⼊组件服务-根据图中所⽰,组件服务-计算机-我的电脑-默认属性-把“在此计算机上启⽤分布式COM(E)”前⾯的勾去掉然后进⼊“默认协议”,选择“⾯向连接的TCP/IP”,点击移除,然后确定此时135端⼝依然没有消失,还要进⾏下⼀步,Win+r 输⼊regedit,进⼊注册表依次进⼊HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Rpc在Rpc⽂件夹出右键-新建(N)-项(k)输⼊ Internet 确定重启虚拟机,然后查询端⼝,发现此时135端⼝也不见了3、关闭445端⼝进⼊注册表依次进⼊HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters在Parameters⽂件夹处右键-新建-项-选择QWORD(64) //32位的电脑选择QWORD(32)将新建的QWORD(64)数值数据设置为0,保存退出然后进⼊系统服务页⾯,Win+r,输⼊services.msc找到server,将server停⽌然后禁⽤,点击应⽤重启虚拟机,查询端⼝列表除了这种⽅法还可以在防⽕墙添加规则阻⽌连接,或者通过IP安全策略禁⽤端⼝关闭默认共享1、运⾏输⼊Win+R,,输⼊“regedit”,打开注册表进⼊路径:[HEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\Parameters]新建DWORD(32位)值:AutoShareServer设置为“0”;AutoShareWKs设置为“0”;2、进⼊路径:[HEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]将restrictanonymous设置为“1”;3、重启操作系统。

常见高危端口

tcp 3128

Squid(代理缓存服务器)

弱口令

tcp 3312,3311

kangle(web服务器)

弱口令

tcp 3306

MySQL(数据库)

注入,提权,爆破

tcp 3389

Windows rdp(桌面协议)

shift后门[需要03以下的系统],爆破,ms12-020

tcp 3690

tcp 110

POP3(邮局协议版本3)

可尝试爆破,嗅探

tcp 111,2049

NFS(网络文件系统)

权限配置不当

tcp 137,139,445

SMB(NETBIOS协议)

可尝试爆破以及smb自身的各种远程执行类漏洞利用,如,ms08-067,ms17-010,嗅探等……

tcp 143

IMAP(邮件访问协议)

可尝试爆破

udp 161

SNMP(简单网络管理协议)

爆破默认团队字符串,搜集目标内网信息

tcp 389

LDAP(轻量目录访问协议)

ldap注入,允许匿名访问,弱口令

tcp 512,513,514

Linux rexec(远程登录)

可爆破,rlogin登陆

tcp 873

Rsync(数据镜像备份工具)

匿名访问,文件上传

tcp 23

Telnet(远程终端协议)

爆破,嗅探,一般常用于路由,交换登陆,可尝试弱口令

tcp 25

SMTP(简单邮件传输协议)

邮件伪造,vrfy/expn查询邮件用户信息,可使用smtp-user-enum工具来自动跑

tcp/udp 53

DNS(域名系统)

允许区域传送,dns劫持,缓存投毒,欺骗以及各种基于dns隧道的远控

高危端口安全评估报告

高危端口安全评估报告根据高危端口安全评估报告,以下是一些可能存在安全风险的高危端口及其评估结果:1. 端口:22 (SSH)评估结果:存在风险风险描述:SSH端口是常用的远程登录协议端口,黑客可能利用该端口进行暴力破解攻击或执行远程命令注入攻击。

建议采取安全措施,如限制访问IP、使用强密码等。

2. 端口:23 (Telnet)评估结果:存在风险风险描述:Telnet是不加密的远程登录协议,黑客可能通过监听网络流量来获取登录凭证。

建议使用更加安全的协议,如SSH,并关闭Telnet服务以防止潜在攻击。

3. 端口:80 (HTTP)评估结果:存在风险风险描述:HTTP端口是Web服务的标准端口,黑客可能利用该端口进行注入攻击、跨站脚本攻击、缓冲区溢出等常见的Web漏洞攻击。

建议采取安全措施,如使用Web应用防火墙、及时修补漏洞等。

4. 端口:443 (HTTPS)评估结果:存在潜在风险风险描述:HTTPS端口是加密的Web服务端口,但仍有可能受到中间人攻击、证书伪造等攻击。

建议采取安全措施,如使用有效的SSL证书、强密码、及时更新加密算法等。

5. 端口:445 (SMB)评估结果:存在风险风险描述:SMB(Server Message Block)是Windows系统中共享文件和打印机的协议,黑客可能通过该端口执行远程命令、传播恶意软件等攻击。

建议关闭不使用的SMB服务、限制访问权限、及时升级补丁等。

以上是一些可能存在安全风险的高危端口及其评估结果,建议根据实际情况采取相应的安全措施来保护系统和数据的安全。

windows高危端口梳理

windows⾼危端⼝梳理梳理windows的⾼危端⼝,包括:135、137、138135端⼝ —— TCPIEen⼯具利⽤135端⼝实施攻击的过程:利⽤DCOM技术。

DCOM技术与对⽅计算机进⾏通信时,会⾃动调⽤⽬标主机的RPC服务,RPC服务将⾃动询问⽬标主机种的135端⼝,当前有哪些端⼝可以⽤来通信,⽬标主机会提供⼀个可⽤的服务端⼝作为数据传输通道使⽤。

也就是说,在这个通信过程中,135端⼝就是RPC通信中的桥梁,为RPC通信提供服务端⼝映射功能。

137端⼝ —— UDPUDP端⼝。

137端⼝的主要作⽤是在局域⽹中提供计算机的名字或IP地址查询服务,⼀般安装了NetBIOS协议后,该端⼝会⾃动处于开放状态。

如果攻击者知道⽬标主机的IP地址,并向该地址的137端⼝发送⼀个连接请求时,就可能获得⽬标主机的相关名称信息,⽐如计算机名称、注册该⽬标主机的⽤户信息、⽬标主机本次开机、关机时间等。

还可以知道⽬标主机是否作为⽂件服务器或主域控制器来使⽤。

138端⼝ —— UDP137、138属于UDP端⼝,在局域⽹中相互传输⽂件信息时起作⽤。

138端⼝主要作⽤是提供NetBIOS环境下的计算机名浏览功能。

攻击者通过与⽬标主机的138端⼝建⽴连接请求,可获得⽬标主机所处的局域⽹⽹络名称以及⽬标主机的计算机名称,通过该名称可进⼀步获取相应的IP地址。

139端⼝ —— TCP139端⼝主要作⽤是通过⽹上邻居访问局域⽹中的共享⽂件或共享打印机。

攻击者如果与⽬标主机的139端⼝建⽴连接的话,很有可能浏览到指定⽹段内所有⼯作站中的全部共享信息,甚⾄可对⽬标主机中的共享⽂件夹进⾏编辑、删除操作,如果攻击者还指导⽬标主机的IP地址和登录账号的话,能轻松查看⽬标主机中的隐藏共享信息。

445端⼝ —— TCP与139端⼝⼀样的作⽤,⽤于提供局域⽹⽂件或打印机共享服务。

区别是:139端⼝基于SMB协议(服务器协议族),445端⼝基于CIFS协议(通⽤英特⽹⽂件系统协议)。

威胁网络安全的端口

威胁网络安全的端口端口是计算机网络中用于识别不同应用程序或服务的数字标识。

不同的应用程序或服务使用不同的端口进行通信。

然而,某些特定的端口可能会威胁网络安全。

下面是几个可能会威胁网络安全的端口:1. 传统的攻击端口:一些传统的攻击技术通常会针对特定的端口进行攻击,例如端口80(HTTP)、端口443(HTTPS)和端口1521(Oracle)等。

这些端口通常是攻击者进行网络侵入和攻击的目标。

2. 具有弱点的服务端口:服务端口在网络中扮演着重要的角色,但某些服务端口可能存在弱点,容易受到攻击。

例如,FTP(端口21)和Telnet(端口23)等服务都存在安全问题,攻击者可能通过这些端口轻松地获取服务器的访问权限。

3. P2P文件共享端口:P2P文件共享服务经常使用特定的端口进行通信,例如,BitTorrent使用端口6881-6889。

然而,这些端口同时也成为了攻击者的目标,因为攻击者可能通过这些端口传播恶意软件或下载非法内容。

4. 远程访问端口:一些远程访问服务使用特定的端口进行远程访问和控制,例如,SSH(端口22)和RDP(端口3389)等。

攻击者可以通过这些端口进行未经授权的远程访问和入侵,从而对网络安全造成威胁。

5. 反向连接端口:某些恶意软件使用反向连接技术,通过特定的端口建立与外部服务器的连接,以获取远程控制权限。

这些端口通常是攻击者发现并利用的目标。

为了保护网络安全,组织和个人应该采取一些防范措施,例如在防火墙中封闭未使用的端口、及时更新和修补服务端口的弱点、限制远程访问端口的访问权限、并使用安全软件来检测和阻止恶意软件通过特定端口传播,以及监控网络流量以检测异常活动和攻击行为。

此外,定期对网络进行安全评估和渗透测试也可以帮助发现并修复网络中存在的安全漏洞。

445端口入侵

445端口入侵1. 简介445端口是Windows操作系统中的一个常用端口,用于进行SMB(Server Message Block)协议通信。

然而,由于该端口的常开性和漏洞的存在,黑客常常利用445端口进行入侵攻击。

本文将分析445端口入侵的过程和防范措施,以帮助用户提高系统安全性。

2. 445端口入侵的过程2.1 扫描445端口黑客通常使用扫描工具,如Nmap,对目标主机的445端口进行扫描,以确定该端口是否开放。

2.2 使用漏洞利用工具一旦找到开放的445端口,黑客将利用已知的漏洞来获取对目标主机的控制权。

例如,MS17-010漏洞是一种常见的利用SMB服务的漏洞,黑客可以通过利用该漏洞来执行远程代码。

2.3 密码破解如果445端口开放的主机存在弱密码或默认密码,黑客可以使用密码破解工具进行暴力破解,以获取对主机的访问权限。

2.4 远程命令执行在获得对目标主机的访问权限后,黑客可以通过执行远程命令在目标主机上执行各种恶意活动,如文件传输、系统控制等。

3. 防范措施为了保护系统免受445端口入侵的威胁,用户可以采取以下防范措施:3.1 更新系统补丁及时更新操作系统和相关软件的安全补丁,以修复已知的漏洞,减少黑客利用的机会。

3.2 配置防火墙规则通过配置防火墙,限制对445端口的访问,仅允许受信任的IP地址或网络进行访问。

这可以帮助阻止未经授权的访问。

3.3 使用强密码确保在445端口开放的主机上使用强密码,并定期更改密码。

强密码应包含大小写字母、数字和特殊字符,并具有足够的长度。

3.4 禁用不必要的服务在系统中禁用不必要的服务和功能,减少攻击面。

当不需要使用445端口时,可以考虑禁用SMB服务。

3.5 监控网络活动定期监控网络活动,并使用入侵检测系统(IDS)或入侵防御系统(IPS)等工具来检测和阻止可疑的访问尝试。

3.6 建立安全意识加强员工的安全意识培训,并提供有关防范445端口入侵的指导和建议。

常见高危端口

常见⾼危端⼝端⼝服务渗透测试tcp 20,21FTP(⽂件传输协议)允许匿名的上传下载,爆破,嗅探,win提权,远程执⾏(proftpd 1.3.5),各类后门(proftpd,vsftp 2.3.4) tcp 22SSH (安全外壳协议)可根据已搜集到的信息尝试爆破,v1版本可中间⼈,ssh隧道及内⽹代理转发,⽂件传输等等tcp 23Telnet (远程终端协议)爆破,嗅探,⼀般常⽤于路由,交换登陆,可尝试弱⼝令tcp 25SMTP(简单邮件传输协议)邮件伪造,vrfy/expn查询邮件⽤户信息,可使⽤smtp-user-enum⼯具来⾃动跑tcp/udp 53DNS(域名系统)允许区域传送,dns劫持,缓存投毒,欺骗以及各种基于dns隧道的远控tcp/udp 69TFTP (简单⽂件传送协议)尝试下载⽬标及其的各类重要配置⽂件tcp 80-89,443,8440-8450,8080-8089各种常⽤的Web服务端⼝可尝试经典的topn,vpn,owa,webmail,⽬标oa,各类Java控制台,各类服务器Web管理⾯板,各类Web中间件漏洞利⽤,各类Web框架漏洞利⽤等等……tcp 110POP3(邮局协议版本3 )可尝试爆破,嗅探tcp 111,2049NFS(⽹络⽂件系统)权限配置不当tcp 137,139,445SMB(NETBIOS协议)可尝试爆破以及smb⾃⾝的各种远程执⾏类漏洞利⽤,如,ms08-067,ms17-010,嗅探等……tcp 143IMAP(邮件访问协议)可尝试爆破udp 161SNMP(简单⽹络管理协议)爆破默认团队字符串,搜集⽬标内⽹信息tcp 389LDAP(轻量⽬录访问协议)ldap注⼊,允许匿名访问,弱⼝令tcp 512,513,514Linux rexec (远程登录)可爆破,rlogin登陆tcp 873Rsync (数据镜像备份⼯具)匿名访问,⽂件上传tcp 1194OpenVPN(虚拟专⽤通道)想办法钓VPN账号,进内⽹tcp 1352Lotus(Lotus软件)弱⼝令,信息泄漏,爆破tcp 1433SQL Server(数据库管理系统)注⼊,提权,sa弱⼝令,爆破tcp 1521Oracle(甲⾻⽂数据库)tns爆破,注⼊,弹shell…tcp 1500ISPmanager(主机控制⾯板)弱⼝令tcp 1723PPTP(点对点隧道协议)爆破,想办法钓VPN账号,进内⽹tcp 2082,2083cPanel (虚拟机控制系统)弱⼝令tcp 2181ZooKeeper(分布式系统的可靠协调系统)未授权访问tcp 2601,2604Zebra (zebra路由)默认密码zerbratcp 3128Squid (代理缓存服务器)弱⼝令tcp 3312,3311kangle(web服务器)弱⼝令tcp 3306MySQL(数据库)注⼊,提权,爆破tcp 3389Windows rdp(桌⾯协议)shift后门[需要03以下的系统],爆破,ms12-020tcp 3690SVN(开放源代码的版本控制系统)svn泄露,未授权访问tcp 4848GlassFish(应⽤服务器)弱⼝令tcp 5000Sybase/DB2(数据库)爆破,注⼊tcp 5432PostgreSQL(数据库)爆破,注⼊,弱⼝令tcp 5900,5901,5902VNC(虚拟⽹络控制台,远控)弱⼝令爆破tcp 5984CouchDB(数据库)未授权导致的任意指令执⾏tcp 6379Redis(数据库)可尝试未授权访问,弱⼝令爆破tcp 7001,7002WebLogic(WEB应⽤系统)Java反序列化,弱⼝令tcp 7778Kloxo(虚拟主机管理系统)主机⾯板登录tcp 8000Ajenti(Linux服务器管理⾯板)弱⼝令tcp 8443Plesk(虚拟主机管理⾯板)弱⼝令tcp 8069Zabbix (系统⽹络监视)远程执⾏,SQL注⼊tcp 8080-8089Jenkins,JBoss (应⽤服务器)反序列化,控制台弱⼝令tcp 9080-9081,9090WebSphere(应⽤服务器)Java反序列化/弱⼝令tcp 9200,9300ElasticSearch (Lucene的搜索服务器)远程执⾏tcp 11211Memcached(缓存系统)未授权访问tcp 27017,27018MongoDB(数据库)爆破,未授权访问TCP 50000tcp 50070,50030SAP Managenment ConsoleHadoop(分布式⽂件系统)远程执⾏默认端⼝未授权访问SSH 是协议,通常使⽤ OpenSSH 软件实现协议应⽤。

哪些端口容易被攻击

哪些端口是常被黑客、病毒入侵的?最容易被入侵端口有:135、139、445、3389445端口端口说明:用来传输文件和NET远程管理端口漏洞:黑客喜欢扫描扫描的漏洞,也是震荡病毒扫描的.关闭445端口的方法有很多,但是我比较推荐以下这种方法:修改注册表,添加一个键值Hive: HKEY_LOCAL_MACHINEKey: System\CurrentControlSet\Services\NetBT\ParametersName: SMBDeviceEnabledType: REG_DWORDvalue:554端口端口说明:554端口默认情况下用于“Real Time Streaming Protocol”(实时流协议,简称RTSP),该协议是由RealNetworks和Netscape共同提出的,通过RTSP协议可以借助于Internet将流媒体文件传送到RealPlayer中播放,并能有效地、最大限度地利用有限的网络带宽,传输的流媒体文件一般是Real 服务器发布的,包括有.rm、.ram。

如今,很多的下载软件都支持RTSP协议,比如FlashGet、影音传送带等等。

端口漏洞:目前,RTSP协议所发现的漏洞主要就是RealNetworks早期发布的Helix Universal Server存在缓冲区溢出漏洞,相对来说,使用的554端口是安全的。

操作建议:为了能欣赏并下载到RTSP协议的流媒体文件,建议开启554端口。

1024端口端口说明:1024端口一般不固定分配给某个服务,在英文中的解释是“Reserved”(保留)。

之前,我们曾经提到过动态端口的范围是从1024~65535,而1024正是动态端口的开始。

该端口一般分配给第一个向系统发出申请的服务,在关闭服务的时候,就会释放1024端口,等待其他服务的调用。

端口漏洞:著名的YAI木马病毒默认使用的就是1024端口,通过该木马可以远程控制目标计算机,获取计算机的屏幕图像、记录键盘事件、获取密码等,后果是比较严重的。

Windows应急响应和系统加固(6)——Windows历年高危漏洞介绍和分析

Windows应急响应和系统加固(6)——Windows历年高危漏洞介绍和分析Windows历年高危漏洞介绍和分析一、漏洞介绍:1.漏洞:<1>.漏洞:是影响网络安全的重要因素;<2>.漏洞利用:成为恶意攻击的最常用手段;<3>.漏洞攻击:产业化、低成本化、手段多样化、低门槛趋势;<4>.信息化时代:无论个人/企业,都面临严峻的漏洞威胁;<5>.Windows、Office、IE、Edge、Flash等高危漏洞频繁曝光。

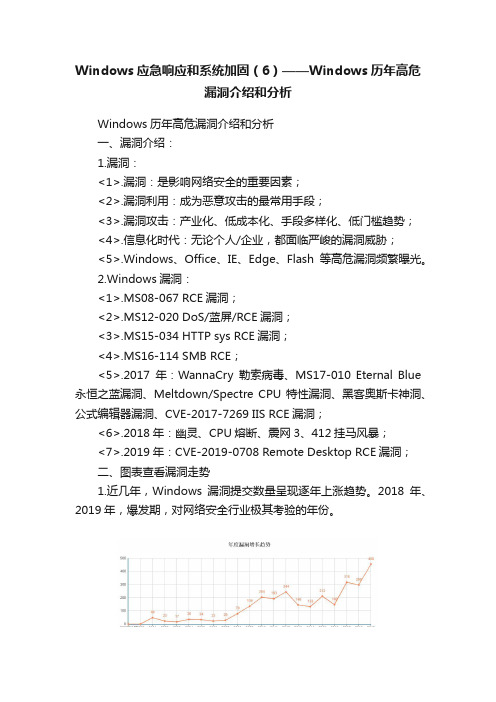

2.Windows漏洞:<1>.MS08-067 RCE漏洞;<2>.MS12-020 DoS/蓝屏/RCE漏洞;<3>.MS15-034 HTTP sys RCE漏洞;<4>.MS16-114 SMB RCE;<5>.2017年:WannaCry勒索病毒、MS17-010 Eternal Blue 永恒之蓝漏洞、Meltdown/Spectre CPU特性漏洞、黑客奥斯卡神洞、公式编辑器漏洞、CVE-2017-7269 IIS RCE漏洞;<6>.2018年:幽灵、CPU熔断、震网3、412挂马风暴;<7>.2019年:CVE-2019-0708 Remote Desktop RCE漏洞;二、图表查看漏洞走势1.近几年,Windows漏洞提交数量呈现逐年上涨趋势。

2018年、2019年,爆发期,对网络安全行业极其考验的年份。

2.Microsoft产品漏洞分类统计:3.Windows漏洞攻击和利用:病毒分布&被利用的漏洞分布:非PE(邮件钓鱼Office宏病毒、脚本类),更难被检测,占比66%:三、Windows历年著名高危漏洞Windows每一次被披露公开,爆发的高危漏洞,在整个社会都会引起轩然大波,影响各个行业,皆因Windows视窗系统应用与各个生产服务领域。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

端口, Windows, 解析

135 c-serv 135口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务,通过RPC可以保证一台计算机上运行的程序可以顺利地执行远程计算机上的代码;

137 138 是UDP端口,当通过网上邻居传输文件时用这个端口,因为是UDP端口,对于攻击者来说,通过发送请求很容易就获取目标计算机的相关信息,有些信息是直接可以被利用,并分析漏洞的,比如IIS服务。另外,通过捕获正在利用137端口进行通信的信息包,还可能得到目标计算机的启动和关闭的时间,这样就可以利用专门的工具来攻击。关闭只需去掉Microsoft网络的文件和打印机共享,和Microsoft网络客户端前的钩即可;

445 是关于文件和打印共享的,信息流通数据的端口,一般黑客都是通过这个端口对你的计算机或木马的控制,windows2000以后的版本都会自动打开这个端口。一般流行性病毒,如冲击波,震荡婆,灾飞都是从这个端口对计算机开始攻击!

1900 UDP端口 源于SSDP Discovery Service服务。关闭这个端口,可以防范Ddos攻击。建议: 禁用

点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加 TCP 137、139、445、593

端口和 UDP 135、139、445 端口,为它们建立相应的筛选器。

重复以上步骤添加TCP 1025、2745、3127、6129、3389 端口的屏蔽策略,建立好上述端口的筛选器,最后点击“确定”按钮。

注:端口可分为3大类

1) 公认端口(Well Known Ports):从0到1023,它们紧密绑定于一些服务。通常这些端口的通讯明确表明了某种服务的协议。例如:80端口实际上总是HTTP通讯。

2) 注册端口(Registered Ports):从1024到49151。它们松散地绑定于一些服务。也就是说有许多服务绑定于这些端口,这些端口同样用于许多其它目的。例如:许多系统处理动态端口从1024左右开始。

123 UDP端口 Windows Time服务。关闭UDP 123端口,可以防范某些蠕虫病毒。建议:禁用;

注:此些端口系统默认为打开,做安全时应特别注意..

高危端口的关闭方法--- IP安全策Leabharlann 法(还有修改注册表和关闭服务等方法)

创建 IP 安全策略来屏蔽端口:(引自知道) 第四步,在“新规则属性”对话框中,选择“新 IP 筛选器列表”,然后点击其左边的圆圈上加一个点,表示已经激活,

最后点击“筛选器操作”选项卡。在“筛选器操作”选项卡中,把“使用添加向导”左边的钩去掉,点击“添加”按钮,添加

“阻止”操作(右图):在“新筛选器操作属性”的“安全措施”选项卡中,选择“阻止”,然后点击“确定”按钮。

第五步、进入“新规则属性”对话框,点击“新筛选器操作”,其左边的圆圈会加了一个点,表示已经激活,点击“关闭”按钮,关闭对话框;最后回到“新IP安全策略属性”对话框,在“新的IP筛选器列表”左边打钩,按“确定”按钮关闭对话框。

在“本地安全策略”窗口,用鼠标右击新添加的 IP 安全策略,然后选择“指派”。

139 是为“NetBIOS Session Service”提供的,主要用于提供Windows文件和打印机共享以及Unix中的Samba服务。在Windows中要在局域网中进行文件的共享,必须使用该服务。开启139端口虽然可以提供共享服务,但是常常被攻击者所利用进行攻击,利用专门的扫描工具扫描目标计算机的139端口,如果发现有漏洞,可以试图获取用户名和密码,关闭方法网上邻居属性-本地连接属性-Internet协议属性-高级,选 “禁用TCP/IP上的NetBIOS”;File and Print Sharing 通过这个端口进入的连接试图获NetBIOS/SMB服务。Ipc$就是要依赖这个端口的.

关闭的端口有,135,137,138,139,445,1025,2475,3127,6129,3389,593,

具体操作如下:

默认情况下,主要有:TCP 135、139、445、593、1025 端口和 UDP 135、137、138、445 端口,一些流行病毒的后门端口(如 TCP 2745、3127、6129 端口),以及远程服务访问端口3389。

第一步,点击“开始”菜单/设置/控制面板/管理工具,双击打开“本地安全策略”,选中“IP 安全策略,在本地计算机”,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择“创建 IP 安全策略”(如右图),于是弹出一个向导。在向导中点击“下一步”按钮,为新的安全策略命名;再按“下一步”,则显示“安全通信请求”画面,在画面上把“ 激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的IP 安全策略。

第二步,右击该IP安全策略,在“属性”对话框中,把“使用添加向导”左边的钩去掉,然后单击“添加”按钮添加新的规则,

随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出IP筛选器列表窗口;在列表中,首先把“使用添加向导”

左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。

第三步,进入“筛选器属性”对话框,首先看到的是寻址,源地址选“任何 IP 地址”,目标地址选“我的 IP 地址”;

点击“协议”选项卡,在“选择协议类型”的下拉列表中选择“TCP”,然后在“到此端口”下的文本框中输入“135”,点击

“确定”按钮(如左图),这样就添加了一个屏蔽 TCP 135(RPC)端口的筛选器,它可以防止外界通过135端口连上你的电脑。

3) 动态和/或私有端口(Dynamic and/or Private Ports):从49152到65535。理论上,不应为服务分配这些端口。实际上,机器通常从1024起分配动态端口。但也有例外:SUN的RPC端口从32768开始。