NAT地址转换-服务器端口映射实验

华为ENSP实验指南】网络地址转换NAT技术原理和实验

华为ENSP实验指南】网络地址转换NAT技术原理和实验简介I P有公网与私网的区分,通常内网使用私网I P,I n t e r n e t使用公网I P地址,而使用私网地址的计算机访问公网时需要使用N A T技术。

网络地址转换(N e t w o r k A d d r e s s T r a n s l a t i o n,简称N A T),N A T分为静态N A T、动态N A T、网络地址端口转换。

网络拓扑静态NAT原理与配置静态N A T就是一个私网地址对应一个公网地址,它不能节约公网地址,在实际应用中一般很少采用这种方式,常见的就是服务器使用。

静态N A T1对1的主机通信,通常用于服务器R1<Huawei>system-viewEnter system view, return user view with Ctrl+Z.[Huawei]sys AR1[AR1]inter g0/0/1[AR1-GigabitEthernet0/0/1]ip add 200.1.1.2 30[AR1-GigabitEthernet0/0/1]inter g0/0/0[AR1-GigabitEthernet0/0/0]ip add 192.168.1.1 24[AR1-GigabitEthernet0/0/0]inter g0/0/1[AR1-GigabitEthernet0/0/1]nat static global 117.29.161.242 ?inside Specify inside information of NAT[AR1-GigabitEthernet0/0/1]nat static global 117.29.161.242 ins[AR1-GigabitEthernet0/0/1]nat static global 117.29.161.242 inside 192.168.1.10 [AR1-GigabitEthernet0/0/1]disp this[V200R003C00]#interface GigabitEthernet0/0/1ip address 200.1.1.2 255.255.255.252nat static global 117.29.161.242 inside 192.168.1.10 netmask 255.255.255.25 5#return[AR1-GigabitEthernet0/0/1]nat static global 117.29.161.243 inside 192.168.1.20 R2<Huawei>u t m<Huawei>system-viewEnter system view, return user view with Ctrl+Z.[Huawei]sys AR2[AR2]inter g0/0/0[AR2-GigabitEthernet0/0/0]ip add 200.1.1.1 30[AR2-GigabitEthernet0/0/0]quit[AR2]ip route-static 117.29.161.242 255.255.255.0 200.1.1.2P A T[AR1]inter g0/0/1[AR1-GigabitEthernet0/0/1]undo nat static global 117.29.161.242 inside 192.168.1.10[AR1-GigabitEthernet0/0/1]undo nat static global 117.29.161.243 inside 192.168.1.20[AR1-GigabitEthernet0/0/1]disp this #检查一下配置是否删除[AR1-GigabitEthernet0/0/1]quit[AR1]nat address-group 1 117.29.161.242 117.29.161.242 #NAT地址池(我只配置了1个IP,如果有多个都可以加进去)[AR1]acl 2020 #创建基本ACL[AR1-acl-basic-2020]rule 5 permit source 192.168.1.0 0.0.0.255 #允许1.0网段获取[AR1-acl-basic-2020]inter g0/0/1#地址池和列表进行关联[AR1-GigabitEthernet0/0/1]nat outbound 2020 address-group 1 ?no-pat Not use PAT<cr> Please press ENTER to execute command#到这一步如果直接回车,在华为默认启用PAT#PAT即对一个公网地址反复使用,通过端口号转换,#如果想用动态NAT,则需要在group 1后面加上no-pat#动态NAT无法节约公网IP,在地址池中选一个IP对应一个内网IP[AR1-GigabitEthernet0/0/1]nat outbound 2020 address-group 1 #回车对地址池和列表进行关联,使用PAT功能使用P A T时,从主机p i n g200.1.1.1两台可同时使用,但从200.1.1.1p i n g117.29.161.242是不通的,因为很多主机拿了它作地址,不指定端口根本无法找到(P A T相当于天然防火墙,向外屏蔽了真实地址)动态NAT[Huawei-GigabitEthernet0/0/1]undo nat outbound 2020 address-group 1 #取消PAT[Huawei-GigabitEthernet0/0/1]nat outbound 2020 address-group 1 no-pat #使用动态NAT基于接口的PAT现实场景中,应用最为广泛的P A T,配置基于接口的P A T可以使用一个公网I P就可以让全公司的人上网[Huawei-GigabitEthernet0/0/1]undo nat outbound 2020 address-group 1[Huawei-GigabitEthernet0/0/1]nat outbound 2020 #outbound 2020默认使用地址池的公网地址进行替换复用[Huawei-GigabitEthernet0/0/1]disp this[V200R003C00]#interface GigabitEthernet0/0/1ip address 200.1.1.2 255.255.255.252nat outbound 2020 #return。

利用NAT实现外网主机访问内网服务器要点

利用NAT实现外网主机访问内网服务器要点NAT(Network Address Translation)是一种网络协议,它允许将一个或多个私有IP地址映射到一个公共IP地址。

利用NAT来实现外网主机访问内网服务器可以采取如下要点:1.配置NAT设备:在网络中的边界设备(如路由器、防火墙等)上配置NAT规则,将外部IP地址映射到内部服务器的IP地址。

这可以通过在NAT设备上创建端口映射、地址映射或绑定多个公共IP地址来实现。

2.设置端口映射:为了实现外网主机访问内网服务器,需要将NAT设备上的外部端口映射到内部服务器的特定端口上。

这可以通过在NAT设备上创建端口映射规则来实现。

例如,将外部IP地址的80端口映射到内部服务器的80端口,使得外网主机可以通过访问公共IP地址的80端口来访问内网服务器。

3.配置防火墙规则:为了确保访问的安全性,需要在NAT设备上配置防火墙规则,限制外网主机对内网服务器的访问。

可以根据需要限制访问的源IP地址、端口等。

这样可以防止未经授权的外部主机访问内部服务器。

4.动态DNS:如果内网服务器的IP地址是动态分配的,则需要使用动态DNS服务来保证外网主机可以通过域名访问内网服务器。

动态DNS服务会将内网服务器的IP地址与域名进行绑定,并定期更新IP地址,使得外网主机可以根据域名找到内网服务器。

5.VPN隧道:如果安全性要求较高,可以考虑通过建立VPN隧道来实现外网主机访问内网服务器。

VPN隧道可以提供加密和身份验证等功能,确保通信的安全性。

在此配置下,外网主机需要先建立VPN连接,然后才能访问内网服务器。

6.网络地址转换:在进行NAT配置时,需要确保内网服务器的IP地址与外网主机所在的网络地址不发生冲突。

可以通过使用私有IP地址范围(如10.0.0.0/8、172.16.0.0/12、192.168.0.0/16)来避免地址冲突。

此外,还需确保NAT设备能够正确转换内外网地址。

nat转换和端口映射

nat转换和端口映射 2012年03月31日来源:作者:佚名收藏本文R1(config)#ip Nat inside source static 192.168.1.100 202.99.65.34 这就将外网的ip202.99.65.34对应到了内网的192.168.1.100,所有访问202.99.65.34的流量都会转发到192.168.1.100上,是一个完整的地址映射。

但我们往往不需要访问所有的端口,命令如下R1(config)# ip Nat inside source static tcp 192.168.1.100 80 202.99.65.34 80 只映射了80端口,也可以把80端口映射到另外的端口比如8080,命令如下R1(config)# ip Nat inside source static tcp 192.168.1.100 80 202.99.65.34 8080 上面说的是有另外的ip的时候。

当只有一个外网ip,而且这个外网IP已经做了接口Nat转换,命令就要改一改了:R1(config)# ip Nat inside source static tcp 192.168.1.100 80 202.99.65.34 80 extendable 要加上extendable这个关键词。

其中192.168.1.100代表内网地址,202.99.65.34代表外网或公网地址。

一例:cisco#show runBuilding configuration...Current configuration : 4468 bytes!version 12.3service timestamps debug datetime msecservice timestamps log datetime msecservice password-encryption!hostname cisco!boot-start-markerboot-end-marker!enable secret 5 $1$uCl3$pSK7YYoEBEZ/zXM3gNpIM1!no network-clock-participate aim 0no network-clock-participate aim 1no aaa new-modelip subnet-zero!!ip cef!ip dhcp pool matsushnetwork 192.168.1.0 255.255.255.0default-router 192.168.1.254dns-server 202.96.209.6 202.96.209.133!!vpdn enable!vpdn-group matsu!no ftp-server write-enable!!!!interface FastEthernet0/0description connect to ispip address 222.66.83.10 255.255.255.252ip access-group 110 inip Nat outsideduplex autospeed auto!interface FastEthernet0/1description connect to lanip address 192.168.1.254 255.255.255.0ip Nat insideduplex autospeed auto!ip classlessip route 0.0.0.0 0.0.0.0 222.66.83.9ip http serverip Nat log translations syslogip Nat service allow-h323-keepaliveip Nat inside source list 101 interface FastEthernet0/0 overloadip Nat inside source static tcp 192.168.1.88 21 222.66.83.10 21 extendableip Nat inside source static tcp 192.168.1.88 25 222.66.83.10 25 extendableip Nat inside source static tcp 192.168.1.88 80 222.66.83.10 80 extendableip Nat inside source static tcp 192.168.1.251 1720 222.66.83.10 1720 extendable ip Nat inside source static tcp 192.168.1.251 1721 222.66.83.10 1721 extendable ip Nat inside source static tcp 192.168.1.251 3230 222.66.83.10 3230 extendable ip Nat inside source static udp 192.168.1.251 3230 222.66.83.10 3230 extendable ip Nat inside source static tcp 192.168.1.251 3231 222.66.83.10 3231 extendable ip Nat inside source static udp 192.168.1.251 3231 222.66.83.10 3231 extendable ip Nat inside source static tcp 192.168.1.251 3232 222.66.83.10 3232 extendable ip Nat inside source static udp 192.168.1.251 3232 222.66.83.10 3232 extendable ip Nat inside source static tcp 192.168.1.251 3233 222.66.83.10 3233 extendable ip Nat inside source static udp 192.168.1.251 3233 222.66.83.10 3233 extendableip Nat inside source static tcp 192.168.1.251 3234 222.66.83.10 3234 extendable ip Nat inside source static udp 192.168.1.251 3234 222.66.83.10 3234 extendable ip Nat inside source static tcp 192.168.1.251 3235 222.66.83.10 3235 extendable ip Nat inside source static udp 192.168.1.251 3235 222.66.83.10 3235 extendable ip Nat inside source static udp 192.168.1.251 3236 222.66.83.10 3236 extendable ip Nat inside source static udp 192.168.1.251 3237 222.66.83.10 3237 extendable ip Nat inside source static udp 192.168.1.251 3238 222.66.83.10 3238 extendable ip Nat inside source static udp 192.168.1.251 3239 222.66.83.10 3239 extendable ip Nat inside source static udp 192.168.1.251 3240 222.66.83.10 3240 extendable ip Nat inside source static udp 192.168.1.251 3241 222.66.83.10 3241 extendable ip Nat inside source static udp 192.168.1.251 3242 222.66.83.10 3242 extendable ip Nat inside source static udp 192.168.1.251 3243 222.66.83.10 3243 extendable ip Nat inside source static udp 192.168.1.251 3244 222.66.83.10 3244 extendable ip Nat inside source static udp 192.168.1.251 3245 222.66.83.10 3245 extendable ip Nat inside source static udp 192.168.1.251 3246 222.66.83.10 3246 extendable ip Nat inside source static udp 192.168.1.251 3247 222.66.83.10 3247 extendable ip Nat inside source static udp 192.168.1.251 3248 222.66.83.10 3248 extendable ip Nat inside source static udp 192.168.1.251 3249 222.66.83.10 3249 extendable ip Nat inside source static udp 192.168.1.251 3250 222.66.83.10 3250 extendable ip Nat inside source static udp 192.168.1.251 3251 222.66.83.10 3251 extendable ip Nat inside source static udp 192.168.1.251 3252 222.66.83.10 3252 extendable ip Nat inside source static udp 192.168.1.251 3253 222.66.83.10 3253 extendable ip Nat inside source static tcp 192.168.1.88 3389 222.66.83.10 3389 extendable ip Nat inside source static 192.168.1.88 222.66.83.10!!access-list 101 permit ip 192.168.1.0 0.0.0.255 anyaccess-list 101 permit tcp any host 222.66.83.10 eq smtpaccess-list 103 permit tcp any host 222.66.83.10 eq ftpaccess-list 110 permit ip any host 192.168.1.88access-list 110 permit ip any anyaccess-list 110 permit tcp any 0.0.0.2 255.255.255.252 eq www!control-plane!!line con 0password 7 0834484C0C0D02loginline aux 0password 7 0834484C0C0D02loginline vty 0 4⊙该文章转自[大赛人网站(技能大赛技术资源网)] 原文链接:/ruijie/21021512061.html。

利用路由器NAT实现端口地址映射

利用路由器NAT实现端口地址映射NAT(网络地址转换)是一种网络通信技术,通过将私有IP地址转换成公共IP地址来实现多个内部网络设备与外部网络的通信。

而端口地址映射是NAT的一种应用,它允许在一个公网IP地址下,通过不同的端口号来映射并访问多个内部网络设备。

在NAT中,路由器充当转发和地址转换的角色,它负责将内部设备的IP地址和端口号转换成公共IP地址和端口号,以实现与外部网络的通信。

端口地址映射的原理如下:1.NAT路由器会维护一个转发表,记录每个内部设备的IP地址和端口号与公共IP地址和端口号之间的映射关系。

2.当内部设备向外部网络发送数据时,NAT路由器会修改源IP地址和端口号,将其替换成转发表中对应的公共IP地址和端口号。

3.外部网络返回的数据包到达NAT路由器时,路由器会根据目标IP地址和端口号查找转发表,将数据包转发到相应的内部设备。

端口地址映射的实现步骤如下:1.配置路由器的NAT功能,开启端口地址映射。

2.在转发表中添加映射规则,将内部设备的IP地址和端口号与公共IP地址和端口号进行绑定。

3.当内部设备需要与外部网络通信时,NAT路由器会自动将数据包转发到正确的内部设备。

使用端口地址映射的好处如下:1.节省IP地址资源:由于IPv4地址资源的有限性,使用NAT技术可以将多个内部设备通过同一个公共IP地址进行通信,从而节省了IP地址资源。

2.提高网络安全性:通过端口地址映射,内部设备的真实IP地址被隐藏,可以有效防止外部网络对内部设备的攻击。

3.方便内部网络扩展:当内部网络需要添加新的设备时,只需将新设备的IP地址和端口号配置到NAT路由器的转发表,无需更改公共IP地址。

然而,端口地址映射也存在一些限制和问题:1.服务器难以访问:由于内部设备的IP地址被转换成公共IP地址,因此内部设备需要提供服务时,外部网络只能通过访问公共IP地址和端口号来访问,这给服务器的部署和管理带来了一定的困难。

NAT配置实验实验报告

NAT配置实验实验报告实验报告:NAT配置实验1. 实验目的:本实验旨在了解和掌握网络地址转换(Network Address Translation,NAT)的基本概念和配置方法,并通过实际操作实现NAT 功能。

2. 实验设备和工具:-路由器设备-电脑设备-网络连接线3. 实验步骤:步骤1: 连接设备-将计算机设备通过网络连接线与路由器设备进行连接。

步骤2: 登录路由器-打开浏览器,输入路由器的IP地址,进入路由器的管理界面。

-输入用户名和密码进行登录。

步骤3: 进入NAT配置界面-在路由器的管理界面中,找到"网络设置"或"高级设置"等相关选项,进入NAT配置界面。

步骤4: 启用NAT功能-在NAT配置界面中,找到"启用NAT"或"开启NAT"等选项,勾选该选项以启用NAT功能。

步骤5: 配置NAT规则-在NAT配置界面中,找到"端口映射"或"端口转发"等选项,点击添加新规则。

-输入内部IP地址和端口号,以及外部IP地址和端口号,配置相应的映射规则。

步骤6: 保存并应用配置-在NAT配置界面中,点击保存或应用按钮,将所配置的NAT规则保存并应用到路由器上。

4. 实验结果:-成功登录路由器管理界面并找到NAT配置界面。

-成功启用NAT功能并配置了相应的映射规则。

-保存并应用了配置。

5. 实验总结:通过本次实验,我对NAT的概念和配置方法有了更深入的了解。

NAT作为一种常用的网络地址转换技术,可以帮助解决IP地址不足的问题,并实现内部网络与外部网络的通信。

在实验过程中,我学会了如何登录路由器管理界面、启用NAT功能以及配置NAT规则。

这些知识对于理解和应用NAT技术具有重要意义。

通过实验的操作和实际应用,我对NAT的工作原理和使用方法有了更深入的认识,并能够在实际网络环境中进行NAT配置和管理。

NAT端口映射全攻略

网外(Internet)访问代理服务器内部的实现方法由于公网IP地址有限,不少ISP都采用多个内网用户通过代理和网关路由共用一个公网IP上INTERNET的方法,这样就限制了这些用户在自己计算机上架设个人网站,要实现在这些用户端架设网站,最关键的一点是,怎样把多用户的内网IP和一个他们唯一共享上网的IP进行映射!就象在局域网或网吧内一样,虽然你可以架设多台服务器和网站,但是对外网来说,你还是只有一个外部的IP地址,怎么样把外网的IP映射成相应的内网IP地址,这应该是内网的那台代理服务器或网关路由器该做的事,对我们用私有IP地址的用户也就是说这是我们的接入ISP服务商(中国电信、联通、网通、铁通等)应该提供的服务,因为这种技术的实现对他们来说是举手之劳,而对我们来说是比较困难的,首先得得到系统管理员的支持才能够实现。

因为这一切的设置必须在代理服务器上做的。

要实现这一点,可以用Windows 2000 Server 的端口映射功能,除此之外Winroute Pro也具有这样的功能,还有各种企业级的防火墙。

而对于我们这些普通用户,恐怕还是用Windows 2000 Server最为方便。

先来介绍一下NAT,NAT(网络地址转换)是一种将一个IP地址域映射到另一个IP地址域技术,从而为终端主机提供透明路由。

NAT包括静态网络地址转换、动态网络地址转换、网络地址及端口转换、动态网络地址及端口转换、端口映射等。

NAT常用于私有地址域与公用地址域的转换以解决IP地址匮乏问题。

在防火墙上实现NAT后,可以隐藏受保护网络的内部拓扑结构,在一定程度上提高网络的安全性。

如果反向NAT提供动态网络地址及端口转换功能,还可以实现负载均衡等功能。

端口映射功能可以让内部网络中某台机器对外部提供WWW服务,这不是将真IP地址直接转到内部提供WWW服务的主机,如果这样的话,有二个蔽端,一是内部机器不安全,因为除了WWW之外,外部网络可以通过地址转换功能访问到这台机器的所有功能;二是当有多台机器需要提供这种服务时,必须有同样多的IP地址进行转换,从而达不到节省IP地址的目的。

用nat实现ip地址映射

这里需要注意的是,系统是先进行DNAT,然后才进行路由及过虑等操作。 有一种DNAT的特殊情况是重定向,也就是所谓的Redirection,这时候就相当于将符合条件的数据包的目的ip地址改为数据包进入系统时的网络接 口的ip地址。通常是在与squid配置形成透明代理时使用,假设squid的监听端口是3128,我们可以通过以下语句来将来自 192.168.1.0/24,目的端口为80的数据包重定向到squid监听端口:

OUTPUT:定义对本地产生的数据包的目的NAT规则。

三、操作语法

如前所述,在使用iptables的NAT功能时,我们必须在每一条规则中使用"-t nat"显示的指明使用nat表。然后使用以下的选项:

1. 对规则的操作

加入(append) 一个新规则到一个链 (-A)的最后。

在链内某个位置插入(insert) 一个新规则(-I),通常是插在最前面。

4. 指定协议及端口

可以通过--protocol/-p选项来指定协议,如果是udp和tcp协议,还可--source-port/--sport和

--destination-port/--dport来指明端口。

四、准备工作

1. 编译内核,编译时选中以下选项,具体可参看“用iptales实现包过虑型防火墙”一文:

NAT网络地址转换技术在校园网的应用与实现

NAT网络地址转换技术在校园网的应用与实现随着信息技术的快速发展,校园网已成为高校、中小学等教育机构的必备基础设施。

然而,随着学生、教师和员工数量的增加以及互联网的普及,校园网面临诸多挑战,如IP地址不够用、网络安全等问题。

为了解决这些问题,网络地址转换(Network Address Translation, NAT)技术被广泛应用于校园网中。

NAT是一种将一个IP地址转换为另一个IP地址的技术。

在校园网中,NAT技术可以用来实现虚拟化IP地址资源,将有限的公网IP地址分配给更多的内网用户,从而解决IP地址不够用的问题。

同时,NAT还可以提高校园网的安全性,隐藏内网的真实IP地址,有效防止外部网络对内网的攻击。

在校园网中应用NAT技术主要有以下几个方面:1.IP地址映射:校园网中的每个用户设备都会被分配一个内网IP地址,通过NAT技术可以将这些内网IP地址映射为校园网的公网IP地址,使用户能够访问互联网。

同时,通过动态NAT技术,可以实现多个内网IP地址与一个公网IP地址的映射,从而提高IP地址的利用率。

2.端口映射:在校园网中,有些用户需要提供服务,如搭建网站、远程访问等,这些服务通常需要监听特定的端口。

通过NAT技术,可以将外部网络对公网IP地址的请求映射到内网用户设备的特定端口,从而提供相关服务。

3.流量控制:在校园网中,带宽通常是有限的资源,通过NAT技术可以对用户设备的流量进行控制和管理。

可以根据用户设备的需求和优先级,设置不同的带宽限制,从而合理分配带宽资源,提高网络的服务质量。

实现NAT技术的关键是NAT设备的部署。

在校园网中,通常会使用专门的路由器或防火墙设备作为NAT设备。

NAT设备需要具备以下功能:1.IP地址转换:NAT设备需要能够进行IP地址的转换,将内网IP地址转换为公网IP地址,并进行相应的映射。

这需要NAT设备有足够的处理能力和高效的转换算法。

2.端口映射:NAT设备需要支持端口映射功能,能够将外部网络对公网IP地址和特定端口的请求映射到内网用户设备的相应端口。

NAT、PAT、DMZ、端口映射、端口转发、UPNP

NAT、PAT、DMZ、端⼝映射、端⼝转发、UPNP前⾔:⼀般运营商宽带分为“运营商公⽹宽带”和“运营商内⽹宽带”,企业或者家庭中⽤公⽹宽带可以实现⼀些对外的服务器环境,但因为全球⽹络设备的增多,ipv4⽆法给所有⽹络设备分配地址,这时候便出现了“运营商内⽹宽带”,通过NAT和内⽹(局域⽹)、公⽹的⽅法解决了ipv4地址紧张问题,⽬前家庭宽带⼀般都是内⽹宽带(电信、联通个⼈可以申请公⽹IP,移动基本⽆法申请成功),也正是因为“运营商内⽹宽带”,所以⼀般家⽤宽带现在均⽆法实现在家建设对外服务器,不过可以通过内⽹穿透等技术实现,本⽂不做过多阐述。

本⽂中的DMZ、端⼝映射、端⼝转发、UPNP只有在“运营商公⽹宽带”中⽤来做对外web服务器或远程跳板机等才有意义,所以⽤它们之前,你得有个公⽹宽带。

这⾥提供⼀种如何查看⾃⼰是否有公⽹IP的⽅法:打开百度输⼊“IP”进⾏搜索,会跳出来⼀个IP地址,然后你打开路由器设置界⾯,查看WAN的IP地址,如果这两个IP地址⼀模⼀样,那么恭喜你,你拥有⼀个公⽹IP。

如果不⼀样就不是公⽹IP。

下⾯是简单画的俩张运营商宽带⽹络图:对⽐这俩张图可以发现内⽹宽带⽐公⽹宽带在运营商那边多了⼀个NAT,相当于保留地址实际就是运营商那边的⼀个局域⽹IP,当然图⽚只是⽰意,运营商那边可能不⽌⼀个NAT(某动的宽带就有⼤量这种⾏为,⼀层⼀层的NAT,这也是为什么某动宽带有些⽹站打不开的原因之⼀),⽽这也是为什么内⽹宽带⽆法做对外服务器的原因,左图公⽹宽带只要设置路由器中的NAT(静态端⼝映射)内⽹IP+内⽹端⼝和公⽹IP+端⼝对应就能实现内⽹主机与公⽹主机的双向访问,⽽右图中尽管路由设置了NAT(静态端⼝映射),此时也只是实现了保留地址与局域⽹的对应关系,在运营商部分的NAT是PAT(动态端⼝映射),即⼀个公⽹IP,通过多个不同端⼝来映射内⽹设备,当没有连接时,映射将会取消,再次连接时再⾃动分配⼀个映射端⼝,且个⼈⽆法进⾏设置对应关系,所以内⽹IP+端⼝映射到最后的公⽹IP+未知端⼝上,此时局域⽹中的主机只能访问公⽹中其他主机,⽽公⽹中其他主机因为找不到局域⽹中映射的公⽹具体端⼝,不能访问局域⽹主机,针对这种情况,我个⼈有个想法,就是通过扫描最后的公⽹IP开放端⼝,然后⼀个端⼝⼀个端⼝进⾏连接测试,最终应该会找到映射的那个端⼝,不过这种⽅法不够现实。

NAT端口映射

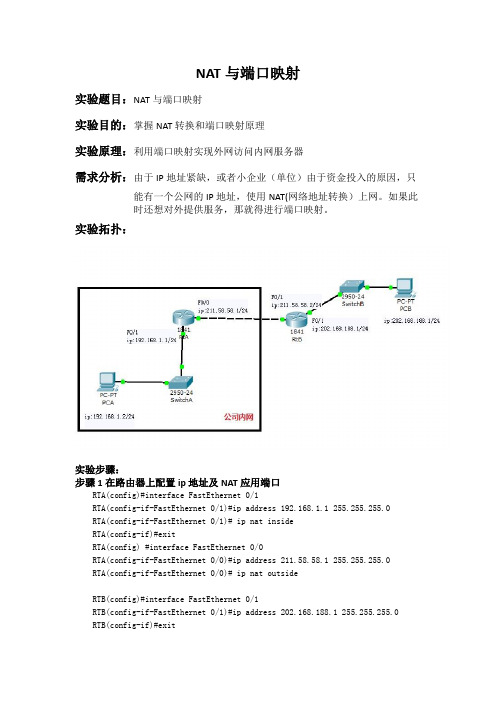

NAT与端口映射实验题目:NAT与端口映射实验目的:掌握NAT转换和端口映射原理实验原理:利用端口映射实现外网访问内网服务器需求分析:由于IP地址紧缺,或者小企业(单位)由于资金投入的原因,只能有一个公网的IP地址,使用NAT(网络地址转换)上网。

如果此时还想对外提供服务,那就得进行端口映射。

实验拓扑:实验步骤:步骤1在路由器上配置ip地址及NAT应用端口RTA(config)#interface FastEthernet 0/1RTA(config-if-FastEthernet 0/1)#ip address 192.168.1.1 255.255.255.0RTA(config-if-FastEthernet 0/1)# ip nat insideRTA(config-if)#exitRTA(config) #interface FastEthernet 0/0RTA(config-if-FastEthernet 0/0)#ip address 211.58.58.1 255.255.255.0RTA(config-if-FastEthernet 0/0)# ip nat outsideRTB(config)#interface FastEthernet 0/1RTB(config-if-FastEthernet 0/1)#ip address 202.168.188.1 255.255.255.0 RTB(config-if)#exitRTB(config) #interface FastEthernet 0/0RTB(config-if-FastEthernet 0/0)#ip address 211.58.58.2 255.255.255.0步骤2配置缺省路由RTA(config)#ip route 0.0.0.0 0.0.0.0 211.58.58.2步骤3配置NAT与端口映射RTA(config)#access-list 1 permit 192.168.1.0 0.0.0.255RTA(config)#ip nat inside source list 1 interface FastEthernet 0/0 overload RTA(config)#ip nat inside source static tcp 192.168.1.2 3389 211.58.58.1 8888 //将PCA的远程桌面的3389端口映射到公网ip的8888端口步骤4验证:使用PCB运行mstsc键入用户名和密码即可访问PCA。

了解服务器端口映射的原理和用途

了解服务器端口映射的原理和用途服务器端口映射是指将外部网络请求通过路由器或防火墙等设备映射到内部网络中的特定服务器端口的过程。

通过端口映射,外部用户可以访问内部网络中的服务器或应用程序,实现远程访问、数据传输等功能。

本文将介绍服务器端口映射的原理和用途,帮助读者更好地理解和应用这一技术。

### 原理解析在网络通信中,每台计算机都有一个IP地址和若干个端口号。

IP 地址用于标识网络中的设备,端口号则用于标识设备上运行的应用程序。

端口号范围从0到65535,其中0到1023为系统保留端口,一般用于常见的网络服务,如HTTP(80端口)、FTP(21端口)等。

服务器端口映射的原理主要涉及到网络地址转换(NAT)和端口转发。

当外部用户向服务器发起请求时,请求首先到达路由器或防火墙等设备,设备根据预先设定的映射规则将请求转发到内部网络中的服务器上。

在转发过程中,设备会修改数据包的目标IP地址和端口号,使其能够正确到达目标服务器。

具体来说,服务器端口映射的原理包括以下几个步骤:1. 外部用户向公网IP地址发送请求,请求到达路由器或防火墙设备。

2. 设备根据预先配置的端口映射规则,将请求转发到内部网络中的服务器上。

3. 设备修改数据包的目标IP地址和端口号,确保数据包能够正确到达目标服务器。

4. 服务器接收到请求后,响应相应的数据包给外部用户。

通过以上步骤,服务器端口映射实现了外部用户与内部服务器之间的通信,为远程访问、数据传输等提供了便利。

### 用途分析服务器端口映射在实际应用中具有广泛的用途,主要包括以下几个方面:1. 远程访问:通过端口映射,用户可以在外部网络访问内部网络中的服务器或应用程序,实现远程管理、监控等功能。

比如,远程桌面、SSH等服务都可以通过端口映射实现远程访问。

2. 数据传输:在网络中进行文件传输、数据备份等操作时,常常需要通过端口映射实现。

用户可以通过FTP、SFTP等协议进行文件传输,通过端口映射将外部数据传输到内部服务器上。

NAT网络地址转换实验详解

一、原理回顾网络地址转换(NAT,Network Address Translation)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

原因很简单,NAT不仅完美地解决了lP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

虽然NAT可以借助于某些代理服务器来实现,但考虑到运算成本和网络性能,很多时候都是在路由器上来实现的。

随着接入Internet的计算机数量的不断猛增,IP地址资源也就愈加显得捉襟见肘。

事实上,除了中国教育和科研计算机网(CERNET)外,一般用户几乎申请不到整段的C类IP地址。

在其他ISP那里,即使是拥有几百台计算机的大型局域网用户,当他们申请IP地址时,所分配的地址也不过只有几个或十几个IP地址。

显然,这样少的IP地址根本无法满足网络用户的需求,于是也就产生了NAT技术。

l.NAT简介借助于NAT,私有(保留)地址的"内部"网络通过路由器发送数据包时,私有地址被转换成合法的IP地址,一个局域网只需使用少量IP地址(甚至是1个)即可实现私有地址网络内所有计算机与Internet的通信需求。

NAT将自动修改IP报文的源IP地址和目的IP地址,Ip地址校验则在NAT处理过程中自动完成(对于ICMP,NAT也自动完成地址转换)。

有些应用程序将源IP地址嵌入到IP报文的数据部分中,所以还需要同时对报文进行修改,以匹配IP 头中已经修改过的源IP地址。

否则,在报文数据都分别嵌入IP地址的应用程序就不能正常工作。

2.NAT实现方式NAT的实现方式有三种,即静态转换Static Nat、动态转换Dynamic Nat 和端口多路复用OverLoad。

静态转换是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。

NAT转换 内外网ip地址映射

NAT转换内外网ip地址映射2010年08月09日星期一上午 10:15------------------------基础学习-------------------局域网内私服在internet公开的解决办法nat转换------------------------------------------------------------------------------资料学习2-------------------------------------------------------------------------局域网内公开的ip只有一个,除非你是在主机上建私服,否则你无法公开你的私服,只能在局域网内,解决的办法如下。

由于公网IP地址有限,不少ISP都采用多个内网用户通过代理和网关路由共用一个公网IP上INTERNET的方法,这样就限制了这些用户在自己计算机上架设个人网站,要实现在这些用户端架设网站,最关键的一点是,怎样把多用户的内网IP和一个他们唯一共享上网的IP进行映射!就象在局域网或网吧内一样,虽然你可以架设多台服务器和网站,但是对外网来说,你还是只有一个外部的IP地址,怎么样把外网的IP映射成相应的内网IP地址,这应该是内网的那台代理服务器或网关路由器该做的事,对我们用私有IP地址的用户也就是说这是我们的接入ISP服务商(中国电信、联通、网通、铁通等)应该提供的服务,因为这种技术的实现对他们来说是举手之劳,而对我们来说是比较困难的,首先得得到系统管理员的支持才能够实现。

因为这一切的设置必须在代理服务器上做的。

要实现这一点,可以用Windows 2000 Server 的端口映射功能,除此之外WinroutePro也具有这样的功能,还有各种企业级的防火墙。

而对于我们这些普通用户,恐怕还是用Windows 2000 Server最为方便。

先来介绍一下NAT,NAT (网络地址转换)是一种将一个IP地址域映射到另一个IP地址域技术,从而为终端主机提供透明路由。

NAT地址转换

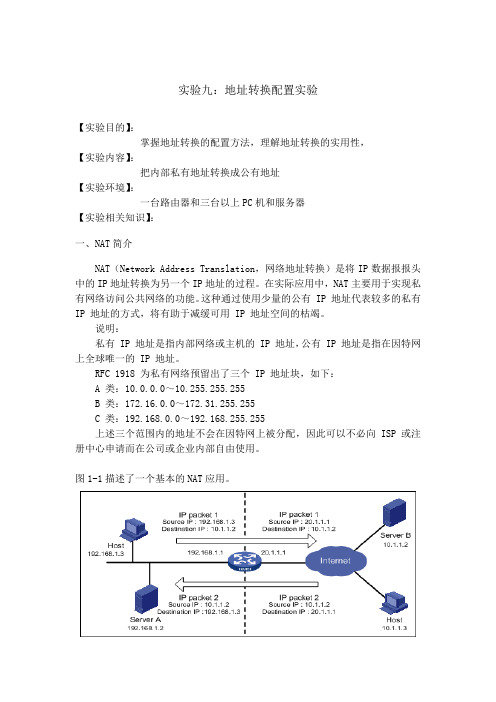

实验九:地址转换配置实验【实验目的】:掌握地址转换的配置方法,理解地址转换的实用性,【实验内容】:把内部私有地址转换成公有地址【实验环境】:一台路由器和三台以上PC机和服务器【实验相关知识】:一、NAT简介NAT(Network Address Translation,网络地址转换)是将IP数据报报头中的IP地址转换为另一个IP地址的过程。

在实际应用中,NAT主要用于实现私有网络访问公共网络的功能。

这种通过使用少量的公有 IP 地址代表较多的私有IP 地址的方式,将有助于减缓可用 IP 地址空间的枯竭。

说明:私有 IP 地址是指内部网络或主机的 IP 地址,公有 IP 地址是指在因特网上全球唯一的 IP 地址。

RFC 1918 为私有网络预留出了三个 IP 地址块,如下:A 类:10.0.0.0~10.255.255.255B 类:172.16.0.0~172.31.255.255C 类:192.168.0.0~192.168.255.255上述三个范围内的地址不会在因特网上被分配,因此可以不必向 ISP 或注册中心申请而在公司或企业内部自由使用。

图1-1描述了一个基本的NAT应用。

图9-1地址转换的基本过程a) NAT网关处于私有网络和公有网络的连接处。

b) 当内部PC(192.168.1.3)向外部服务器(10.1.1.2)发送一个数据报1时,数据报将通过NAT网关。

c) NAT网关查看报头内容,发现该数据报是发往外网的,那么它将数据报1的源地址字段的私有地址192.168.1.3换成一个可在Internet上选路的公有地址20.1.1.1,并将该数据报发送到外部服务器,同时在NAT网关的网络地址转换表中记录这一映射。

d) 外部服务器给内部PC发送的应答报文2(其初始目的地址为20.1.1.1)到达NAT网关后,NAT网关再次查看报头内容,然后查找当前网络地址转换表的记录,用内部PC的私有地址192.168.1.3替换初始的目的地址。

网络应用工程师实训教程项目11NAT服务器的配置与管理

NAT的应用场景与优势

应用场景

家庭和小型企业网络、虚拟专用网络(VPN)等。

优势

节约公网IP地址资源、提高网络安全性和隐藏内部网络结构。

02

NAT服务器的配置

配置NAT服务器前的准备工作

了解网络环境

在配置NAT服务器之前,需要了解网络环境,包括网络拓扑、IP地 址分配、子网掩码等信息。

配置要点

在企业级NAT配置中,需要特别关注 地址池的规划、端口映射、静态NAT 等功能的配置,以确保内外网通信的 顺畅。

NAT服务器的案例分析 NAT服务器的配置与管理案例

• 管理策略:企业级NAT服务器需要定期进行性能监控和维护, 确保NAT转换的正常进行,同时需要制定相应的安全策略,防 止潜在的安全风险。

在正式应用之前,应对NAT配置进行 测试,确保其正常工作。

遵循最佳实践

遵循网络安全的最佳实践,确保NAT 服务器的安全性和稳定性。

管理NAT服务器的安全措施

限制访问权限

仅允许必要的用户或管理员访问NAT服务器, 并为其分配适当的权限。

使用加密技术

在管理NAT服务器时,应使用加密技术来保 护数据的传输和存储。

根据实际需求合理分配资源,避 免资源的浪费和过度使用,提高 NAT服务器的资源利用率。

虚拟化技术

采用虚拟化技术,将多个NAT服 务器整合到一个物理服务器上, 实现资源的共享和动态分配。

优化NAT服务器的故障恢复能力

01

备份与恢复

定期备份NAT服务器的重要配置 和数据,以便在出现故障时能够 快速恢复。

配置默认网关

设置NAT服务器为默认网关, 以便内网用户通过NAT服务器 访问外部网络。

实验:NAT(地址转换)实验

实验一:全部采用端口复用地址转换实验说明:路由器选用2811,内部网络使用的IP地址段为192.168.100.1~192.168.100.254。

接到局域网的F0/0端口IP地址为:192.168.100.1 子网掩码为255.255.255.0。

网络分配的合法IP地址为202.130.100.129,子网掩码为255.255.255.0。

使局域网内所有计算机都能访问internet。

拓扑图:Router(config)#int f0/0=====================端口F0/0下配置====================== Router(config-if)#ip add 192.168.100.1 255.255.255.0 (定义本地端口IP地址)Router(config-if)#duplex auto (定义通信模式)Router(config-if)#speed auto (定义通信速率)Router(config-if)#ip nat inside (定义为本地端口)Router(config-if)#exitRouter(config)#int f0/1=====================端口F0/1下配置====================== Router(config-if)#ip add 202.130.100.129 255.255.255.0 (定义外部端口ip地址)Router(config-if)#duplex autoRouter(config-if)#speed autoRouter(config-if)#ip nat outsideRouter(config-if)#exit=====================全局配置模式下配置==================== Router(config)#ip nat pool lan 202.130.100.130 202.130.100.130 netmask 255.255.255.0(定义合法地址池,命名为lan)Router(config)#access-list 1 permit 192.168.100.0 0.0.0.255 (定义本地访问列表1)Router(config)#ip nat inside source list 1 pool lan overload(将本地访问列表1中的地址与地址池lan中的地址进行端口复用地址转换)结果:用所有计算机访问http://202.130.100.100/index.html 看到页面表示成功实验二:动态地址转换+端口复用地址转换实验说明:路由器选用2811,内部网络使用的IP地址段为192.168.100.1~192.168.101.254。

NAT网络地址转换实验报告

access-list 100 permit ip any 40.0.0.0 0.255.255.255

ip nat pool isp120.0.0.2 20.0.0.10 netmask 255.0.0.0

7)验证

R3可以访问总公司web服务,但不能ping通。

R3可以ping通外网及沈阳分公司主机。而沈阳分公司主机不能ping能R3。实

验二:配置双线接入路由器

实验步骤:

实验拓扑图:

1)R1配置

en

conf t

hos r1

int fa1/0

ip ad 192.168.10.1 255.255.255.252

3)R3配置

en

conf t

hos r3

int பைடு நூலகம்a0/0

ip ad 192.168.2.1 255.255.255.0

ip nat inside

no sh

int fa1/0

ip ad20.0.0.1 255.255.255.252

ip nat outside

no sh

exit

ip route0.0.0.0 0.0.0.0 20.0.0.2

ip nat inside source list 100 pool isp1 overload

而非访问此允许的网段的内部局部地址则被转换为内部全局地址30.0.0.0的网段,通过ISP2可以访问除了20.0.0.0和40.0.0.0网段的其它任意网段:

access-list 101 deny ip any20.0.0.0 0.255.255.255

网络IP的网络地址转换(NAT)技术

网络IP的网络地址转换(NAT)技术网络IP的网络地址转换(Network Address Translation,简称NAT)是一种常用的网络协议技术,用于解决IP地址不足的问题,并且允许将多个主机共享一个公共IP地址。

NAT技术在互联网上得到广泛应用,本文将介绍NAT技术的原理、类型以及应用场景。

一、NAT技术的原理网络地址转换(NAT)是一种通过修改IP数据包的目标IP地址和端口号,重写报文头部,实现内部私有地址和外部公共地址之间的转换的技术。

它工作在网络层,通过修改数据包中的源地址和目的地址,实现内网私有IP地址与公网IP地址的转换。

NAT技术的原理可以简单概括为以下几个步骤:1. 内网主机发送数据包到默认网关(路由器);2. 路由器判断数据包的目标IP地址是否为外网地址;3. 如果是外网地址,路由器查找NAT转换表,将目标IP地址转换为内网地址;4. 路由器将数据包转发到外网;5. 外网主机响应数据包时,将数据包发送到路由器;6. 路由器根据NAT转换表将数据包中的源IP地址转换为内网IP地址,并将数据包转发给内网主机。

通过以上的步骤,NAT技术实现了内网主机与外网之间的通信,同时又解决了IP地址不足的问题。

二、NAT技术的类型NAT技术根据其实现方式和作用范围可以分为以下几类:1. 静态NAT:静态NAT将内网私有地址与外网公共地址一对一映射,在静态NAT转换表中进行对应绑定。

静态NAT适用于需要从外网访问内网特定主机的情况,例如服务器等。

2. 动态NAT:动态NAT将内网私有地址与外网公共地址进行动态映射,根据需求动态分配外网地址。

动态NAT适用于内网中多个主机需要与外网通信的情况,可以有效地利用IP地址资源。

3. PAT(Port Address Translation):PAT是一种端口地址转换技术,通过在IP数据包中额外添加一个端口号来实现多个内网主机共享一个公网IP地址。

PAT技术在NAT基础上增加了端口的转换,使得内网主机可以同时建立多个与外网的通信连接。

静态内部源地址转换NAT实验报告

实验十静态内部源地址转换NAT1、项目目的掌握内网中一台服务器连接到Internet时的静态内部源地址转换。

2、项目描述你是公司的一名网络管理员,内部网络有WEB服务器可以为外部用户提供服务,服务器的IP地址必须采用静态地址转换,以便外部用户可以使用这些服务器。

3、实现功能一个企业不想让部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部Internet隔开,这样外部用户根本不知道通过NAT设置的内部IP 地址。

4、项目拓扑内部源地址NAT拓扑图如图所示。

5、项目设备2811路由器(2台)、PC机(1台)、服务器(1台)。

PC机用于外网测试PC,IP地址为:192.168.0.2/24,服务器内部IP地址为:192.168.1.100/24,转换后IP地址为:200.1.1.100/24。

两路由器之间的网段为:200.1.1.0/24。

6、项目步骤(1)基本配置R1(config)#interface fastehernet0/0R1(config-if)#ip add 192.168.1.1 255.255.255.0R1(config-if)#no shutdownR1(config)#interface serial0/0/0R1(config-if)#ip add 200.1.1.1 255.255.255.0R1(config-if)#clock rate 64000R1(config-if)#no shutdownR1(config-if)#endR2(config)#interface fastehernet0/0R2(config-if)#ip add 192.168.0.1 255.255.255.0 R2(config-if)#no shutdownR2(config)#interface serial0/0/0R2(config-if)#ip add 200.1.1.2 255.255.255.0R2(config-if)#no shutdownR2(config-if)#end图1-1 路由器0的基本配置图1-2路由器1的基本配置(2)配置静态NAT映射。

网络防火墙的网络地址转换(NAT)配置指南(三)

网络防火墙的网络地址转换(NAT)配置指南随着互联网的快速发展,网络安全成为了一个日益重要的议题。

作为网络安全的重要组成部分,网络防火墙在保护网络免受恶意攻击的同时,也面临着一系列的配置和管理挑战。

其中,网络地址转换(NAT)作为网络防火墙中的一种重要功能,为企业提供了一种有效的方式来管理和保护内部网络。

一、NAT的概述网络地址转换(NAT)是一种将私有IP地址转换为公共IP地址的技术。

它允许内部网络使用私有IP地址,而无需公共IP地址,从而提供了更灵活的网络管理和更有效地利用IP地址资源的方式。

NAT通过在网络防火墙上配置转换规则,将内部网络请求映射为公共IP地址,实现内外网络之间的通信。

二、NAT的配置步骤1. 确定内部和外部网络接口在配置NAT之前,首先需要确定内部和外部网络接口。

内部网络接口通常是指连接到企业内部网络的网络接口,而外部网络接口则是指连接到公共互联网的网络接口。

正确地确定内部和外部网络接口对于后续的配置和管理至关重要。

2. 创建NAT转换规则在网络防火墙上创建NAT转换规则是配置NAT的关键步骤。

根据企业的具体需求,可以创建多个转换规则来满足不同的网络需求。

例如,可以创建一个基本的转换规则,将内部网络的请求映射到公共IP地址,实现对外部网络的访问;同时可以创建一个高级转换规则,实现内部网络的更复杂的映射和访问控制。

3. 配置端口映射和转换策略除了基本的IP地址转换外,NAT还允许配置端口映射和转换策略。

端口映射可以将内部网络的某个端口映射到公共IP地址的不同端口,实现内外网络之间的特定端口的通信。

转换策略可以根据具体的网络需求,灵活地配置内外网络之间的通信方式,如源地址转换、目标地址转换等。

4. 设置NAT的安全策略NAT的配置除了满足网络需求外,还需要考虑网络安全方面的因素。

网络防火墙可以配置NAT的安全策略,限制外部网络对内部网络的访问,并实施访问控制,保护内部网络的安全。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

NAT地址转换-服务器端口映射实验(绝对的经典可以跟单臂路由相媲美)

2014年11月27日(网络设备配置技术实验课堂手工敲打总结啊)

看完后觉得赞,快去下载吧,送老师几个豆

张文武广东省高级技工学校网络技术专业教师

项目背景:某企业的网络拓扑图如图3-41所示,路由器通过专线连接到外网,只有一个公网地址:202.99.111.2;内网的网段是192.168.0.0/24,内网有一台Web服务器(192.168.1.100)和一台Ftp服务器(192.168.1.101)需要同时对外网提供服务。

要求在路由器上设置端口映射,把公网地址202.99.111.2的TCP80端口映射到Web服务器服务器;TCP21端口映射到Ftp服务器,现将路由器配置如下:

拓扑图:

配置思路:(非常重要)

1按要求画图

2把相应的IP地址配置到对应的设备或端口上。

3三层交换机,路由配置静态路由使网络畅通

4路由器上做NA T地址转换,使内部网络可以上网

5路由器上做端口映射,确保外部用户能够安全访问web,和FTP服务

具体配置过程:

一拓扑结构图

二IP配置

1.给路由器端口配置IP地址

R>en

R#conf t

R(config)#int f0/0

R(config-if)#ip add 202.99.111.2 255.255.255.252

R(config-if)#no sh

R(config)#int f0/1

R(config-if)#ip add 192.168.0.1 255.255.255.0

R(config-if)#no sh

2.给交换机端口配置IP地址

Switch>en

Switch#config t

Switch(config)#int f0/1

Switch(config-if)#no switchport //把端口f0/1改变为路由端口模式

Switch(config-if)#ip add 192.168.0.2 255.255.255.0

Switch(config-if)#no sh

给内部主机设置网关地址:

Switch(config)#in vlan 1

Switch(config-vlan)#ip add 192.168.1.1 255.255.255.0

Switch(config-vlan)#no sh

三交换机路由器配置静态路由

1三层交换配置静态路由确保内部主机外出的数据包转发路由器的内网接口f0/1 switch>en

switch #conf t

switch(config)#ip route 0.0.0.0 0.0.0.0 192.168.0.1

2路由将要发往外部的数据包转发到运营商的IP202.99.111.1/30

R>en

R#config t

R(config)#ip route 0.0.0.0 0.0.0.0 202.99.111.1

3路由器从外网中接受到返回内网数据,配置一条回指路由,转发给三层f0/1口R(config)#ip route 192.168.1.0 255.255.255.0 192.168.0.2

四在路由器上配置NAT地址转换,将内网中的私有地址转换为公有地址:

R>en

R#config t

R(config)#int f0/0

R(config-if)#ip nat outside

R(config)#int f0/1

R(config-if)#ip nat inside

R(config)# access-list 1 permit 192.168.1.0 0.0.0.255 //定义内部网络中允许访问外部的访问控制列表

R(config)#ip nat inside source list 1 interface f0/0 overload //指定网络地址转换映射

五在路由器上做端口映射,指定外来访问数据路径

R(config)#ip nat inside source static tcp 202.99.111.2 80 192.168.1.100 80 //把公网地址202.99.111.2的tcp80端口映射到192.168.1.100服务器上

R(config)#ip nat inside source static tcp 202.99.111.2 21 192.168.1.101 21 //把公网地址202.99.111.2的tcp21端口映射到192.168.1.101服务器上。