mdk3攻击

H3C-华三 攻击检测及防范命令

<Sysname> system-view [Sysname] interface ethernet 0/1 [Sysname-Ethernet0/1] attack-defense apply policy 1

i

1 攻击检测及防范

1.1 攻击检测及防范配置命令

1.1.1 attack-defense apply policy

【命令】 attack-defense apply policy policy-number undo attack-defense apply policy

【视图】 接口视图

【缺省级别】 2:系统级

【参数】 policy-number:攻击防范策略编号,取值范围为 1~128。

【描述】 attack-defense apply policy 命令用来在接口上应用攻击防范策略。undo attack-defense apply policy 命令用来恢复缺省情况。 缺省情况下,接口上未应用任何攻击防范策略。 需要注意的是: • 在接口上应用的攻击防范策略必须提前通过 attack-defense policy பைடு நூலகம்令创建。 • 一个接口上只能应用一个攻击防范策略(可多次配置,最后一次配置的有效),但一个攻击防 范策略可应用到多个接口上。 相关配置可参考命令 attack-defense policy 和 display attack-defense policy。

目录

1 攻击检测及防范 ································································································

民航竞赛-移动安全2及通信安全

一、单项选择题1、下列关于WAIDPS的描述正确的是?A、WAIDPS是一个无线入侵检测工具B、WAIDPS是一个无线入侵工具C、WAIDPS是一个无线扫描工具D、WAIDPS是一个网站入侵检测工具您的答案:标准答案:A2、WAIDPS在认证解除中检测攻击信息会存入下列哪项文件中?A、config.iniB、pktconfig.iniC、attacksD、pcap您的答案:标准答案:D3、下列选项中破解wifi不需要握手包的是?A、wifi万能钥匙B、PIN码穷举C、字典破解D、WEP秘钥您的答案:标准答案:A4、下列关于802.11a与802.11b描述有误的是?A、802.11a采用正交频分复用技术B、两种协议出现于1999年C、802.11a完全不可以适应无线电信号D、802.11b采用普遍使用的2.4赫兹频段技术您的答案:标准答案:C5、常见的无线网卡运行模式有几种?A、4B、5C、6D、7您的答案:标准答案:C6、下列关于无线pin码破解的描述错误的是____。

A、WPS技术会随机产生一个8位数字的字符串作为PIN码B、PIN码会做对半处理,分前4位和后4位进行匹配C、前4位如果匹配错误的话直接drop请求D、后4位与前4位一样,前4位如果爆破通过在继续爆破后4位,最后通过认证。

您的答案:标准答案:D7、下列关于无线pin码破解的描述错误的是____。

A、WPS技术会随机产生一个8位数字的字符串作为PIN码B、PIN码会做对半处理,分前4位和后4位进行匹配C、前4位如果匹配错误的话直接drop请求D、后4位与前4位一样,前4位如果爆破通过在继续爆破后4位,最后通过认证。

您的答案:标准答案:D8、无线局域网(WLAN)标准IEEE 802.11g规定的最大数据速率是____。

A、1 Mb/sB、11 Mb/sC、5 Mb/sD、54 Mb/s您的答案:标准答案:D9、在中国,无线载波信道的使用范围是____。

AME技术白皮书-易受到攻击的无线客户端

受到威胁的无线网络用户以无线入侵防御系统抵御日益严重的威胁随着自信心的不断提升,许多企业正在扩展他们的无线网络,他们相信通过彻底杜绝非法接入点以及利用WPA2技术将可以根除Wi‐Fi网络的安全问题。

然而与此同时,攻击者正在瞄准数以百万计的公司用户的设备,利用它们进入公司的网络并窃取敏感信息。

这些新型的黑客工具和技术便突出了应用无线网络入侵防范系统(WIPS)的必要性。

WIPS能够利用状态流量分析的强大功能来有效地处理安全威胁。

无线局域网其实远不如各公司想的那样安全。

即便将所有注意力都集中在接入点(AP)的安全问题上面,例如使用更为强大的鉴权和加密技术,许多企业反而会因此忽略了实际在无线网络中传输的数据流本身。

这已经使连接网络和网络中终端用户的空中链接变成了受攻击的主要目标。

如今的许多公司都觉得他们对无线网络的安全已经有了很强的掌控力,因为他们能够检测并根除哪些非法AP。

对于大多数公司来说这已经是一个焦点问题——而且或许也是在讨论无线网络安全时所涉及的焦点问题。

无论这些非法AP是出于恶意,还是被某个好心的工作人员不慎挂接到有线网络中,为了寻找并根除它们,的确已经花费了大量的精力。

而且,Wi‐Fi网络保护接入技术第2版(WPA2)相比漏洞百出的有线对等保护技术(WEP)的加密模型已经有了很大的改进。

但即使是最强的防御系统,恶意攻击者也同样可以绕过。

公司将安全方面的努力都集中在锁定和监控公司的AP上面,但现在攻击者却直接瞄准企业中最普遍存在的且最容易受到损害的财产——用户端设备。

用户端无线设备将会受到攻击。

因此从公司首次部署防火墙、反病毒和入侵检测系统开始,企业就必须开始考虑使用有线网络安全所特有的端到端的纵深防御策略。

利用新型的无线用户端攻击工具和技术,企业外部的人可以得到用户名和密码数据,或向某个终端用户直接发送数据,而根本不会接触到需要经过认证的企业有线网络。

同样重要的是,无线功能新的发展趋势实际上打开了进入网络的通道,而且这些通道(以及上面所承载的数据流)看上去将会是完全可靠的。

网络安全常见漏洞攻击模型

网络安全常见漏洞攻击模型在网络安全领域中,常见的漏洞攻击模型包含多种类型,这些模型被黑客普遍使用来攻击系统、窃取敏感信息或破坏网络安全。

本文将介绍其中一些典型的攻击模型,包括:SQL注入攻击、跨站脚本攻击、DDoS攻击和社会工程学攻击。

一、SQL注入攻击SQL注入攻击是指黑客通过修改输入的SQL语句来获取、修改或删除数据库中的数据。

攻击者可以通过构造恶意的输入,使得系统在执行SQL查询时执行非预期的操作。

这种攻击模型通常在存在数据库交互的网页应用程序中出现,比如登录界面或搜索框。

为了防止SQL注入攻击,开发人员应该采用参数化查询或输入验证等安全措施。

二、跨站脚本攻击跨站脚本攻击(XSS)是指黑客通过在受信任的网站中注入恶意脚本,从而使用户在访问该网站时受到攻击。

攻击者利用用户对受信任网站的信任,通过在网站上注入恶意脚本来窃取用户的敏感信息,如Cookie或密码。

为了防止XSS攻击,网站应采用输入过滤和输出编码等安全措施。

三、DDoS攻击分布式拒绝服务(DDoS)攻击旨在使目标系统或网络资源过载,从而导致服务不可用。

攻击者使用多个被感染的计算机(也称为僵尸网络或僵尸军团)协同进行攻击,以使目标系统无法正常处理合法用户的请求。

为了应对DDoS攻击,网络管理员可以采用防火墙、入侵检测系统(IDS)和内容分发网络(CDN)等防护措施。

四、社会工程学攻击社会工程学攻击利用人们的社交和心理弱点,欺骗用户提供敏感信息或执行危险操作。

这种攻击模型通常涉及钓鱼邮件、电话诈骗和伪造身份等手段。

攻击者通过伪装成信任的实体或利用用户的好奇心和善良心理,在用户不经意间获取目标信息。

为了对抗社会工程学攻击,用户需要保持警惕,不轻易相信未经确认的来源,特别是涉及到个人敏感信息的请求。

在网络安全领域中,还存在其他类型的漏洞攻击模型,如远程代码执行、身份验证绕过等。

通过了解这些常见的攻击模型,用户和开发人员可以更好地保护系统和数据的安全性。

损人不利己 — MDK3 WiFi攻击

损人不利己—MDK3 WiFi攻击激活网卡为监听模式airmon-ng start wlan0 扫描附近的无线信号airodump-ng mon0方法一:身份验证攻击这是一种验证请求攻击模式:在这个模式里,软件自动模拟随机产生的mac向目标AP发起大量验证请求,可以导致AP忙于处理过多的请求而停止对正常连接客户端的响应mdk3 mon0 a -a<ap_mac> #测试指定BSSID-m#使用有效数据库中的客户端mac地址-c#对应-a ,不检查是否测试成功-i<ap_mac> #对指定BSSID进行智能攻击-s<pps> #速率,默认50 mdk3 网卡攻击模式目标mdk3 mon0 a -a MAC 以下是攻击宿友电脑创建的无线,效果如下。

方法二:伪造断开连接在这个模式下,软件会向周围所有可见AP不断发出“断开连接”的包......可以造成一定范围内的无线网络瘫痪(当然有白名单,黑名单模式),直到手动停止攻击!mdk3 mon0 d-w<filename> #白名单mac地址列表文件-b<filename> #黑名单mac地址列表文件-s<pps> #速率,这个模式下默认无限制-c[chan,chan,chan,...] #信道,可以多填,如2,4,5,1 mdk3 mon0 d -c 11以下是方法二测试视频:/us/235484955/76316147.shtml 方法三:伪造AP产生大量死亡SSID来充斥无线客户端的无线列表,扰乱用户;还可以自定义发送死亡SSID的BSSID和ESSID、加密方式(如wep/wpa2)等。

感觉鸡肋mdk3 mon0 b-n<ssid> #自定义ESSID-f<filename> #读取ESSID列表文件-v<filename> #自定义ESSID和BSSID 对应列表文件-d #自定义为Ad-Hoc模式-w #自定义为wep模式-g #54Mbit模式-t # WPA TKIP encryption-a#WPA AES encryption-m#读取数据库的mac地址-c<chan> #自定义信道-s<pps> #发包速率mdk3 --help b #查看详细内容方法四:探测AP信息和ESSID猜解模式mdk3 mon0 p-e<ssid> #待检测的ssid-f<filename> #检测AP设置为隐藏的ssid列表文件-t<bssid> #用bssid检测AP的信息-s<pps> #速率,默认300-b<characterset> #设置字符集转载请注明出处(/1993.html)来源网站:几许博客。

mdk3攻击模式的详解

2012-10-14 22:55mdk3攻击模式的详解首先检测网卡:ifconfig -a然后模拟端口:airmon-ng start wlan0接下来用:airodump-ng mon0扫描ap找到你pin死的路由器mac用mdk3 做身份验证攻击mdk3 mon0 a -a mac(被pin死的路由器的mac)身份验证攻击效果说明:此攻击是针对无线AP的洪水攻击,又叫做身份验证攻击。

其原理就是向AP发动大量的虚假的链接请求,这种请求数量一旦超过了无线AP所能承受的范围,AP就会自动断开现有链接,使合法用户无法使用无线网络。

迫使路由主人重启路由器。

说明:此命令功能强大,使用错误会造成所有ap不能使用,请指定mac地址,然后使用,其余命令不要乱试。

你要使用此命令的其他参数,请详细阅读此命令参数详解。

经测试此功能异常强大,但要慎用,不但会使被攻击的AP死机还会影响到其他可视范围内的AP。

搞不好会把其他已经PJ的AP都搞瘫痪。

废话少说首先进入CDlinux,打开水滴或者打气筒搜索pin死的MAC地址(直接打开螃蟹或者3070驱动搜索无线MAC地址也OK)。

然后点击左下角CDlnux图标,依次打开无线安全--------mdk3-v6进入mdk3后输入命令mdk3 mon0 a -a 40:16:9F:**:2C:B2(40:16:9F:**:2C:B2为你pin死的路由的MAC,注意空格和大小写)回车后进入攻击模式,时间不要太长,最多半分钟就可以关闭对话框然后重新扫描网络看pin死的路由是不是已经不在了。

等待主人重启吧~~~快捷键CTRL+C 停止攻击然后继续输入命令攻击下一个。

STM32F10x的启动文件跳转攻击方案设计

STM32F10x的启动文件跳转攻击方案设计李彤;李博;常成;陈寒逸【摘要】Now many embedded products have been widely applied in people’s life,but due to the limited hardware resources and simple application environment,there are many loopholes that can be attacked.Aiming at the embedded products which adapt STM32F10x se-ries chip as the controller,a startup file jump attack scheme is designed by the JTAG or SWD interface which are widely used in software burning.In addition,the attack principles and process are expounded.The experiment is carried out with the development board,and the results indicate that the method is simple,feasible,reliable and highly concealed.%如今嵌入式产品已广泛应用在人们的生活中,但由于嵌入式设备有限的硬件资源和简易的应用环境,会留下诸多可以攻击的漏洞.针对采用STM32F10x系列芯片作为控制器的嵌入式产品,通过软件烧录广泛使用的JTAG或SWD接口,设计了一种启动文件跳转攻击方案.分析了攻击原理,详细阐述了攻击过程,并利用开发板进行实验验证,实验结果表明,该方法具有简单可行、可靠性高、隐蔽性强的特点.【期刊名称】《单片机与嵌入式系统应用》【年(卷),期】2018(018)006【总页数】3页(P13-15)【关键词】启动文件;Flash;复位中断;跳转攻击【作者】李彤;李博;常成;陈寒逸【作者单位】陆军装甲兵学院信息通信系,北京 100071;陆军装甲兵学院信息通信系,北京 100071;陆军装甲兵学院信息通信系,北京 100071;73630部队【正文语种】中文【中图分类】TP393引言一般嵌入式产品应用环境不会对硬件采取特殊的保护措施,而嵌入式系统的硬件又直接影响着系统工作的安全性,这为嵌入式系统带来了许多安全隐患,同时近年来嵌入式设备信息安全事故频发,系统的信息安全问题引起社会的广泛关注 [1-4],越来越多的学者投入嵌入式系统漏洞的挖掘和研究工作。

mdk3攻击实例

动虚假AP信号进行干扰: mdk3 mon0 b –g –c 11 –h 7

对指定的网络发动: mdk3 mon0 b –n ESSID –g –c 11 -g是伪装为54M的标准的802.11无线网络 -c频道

博客园 用户登录 代码改变世界 密码登录 短信登录 忘记登录用户名 忘记密码 记住我 登录 第三方登录/注册 没有账户, 立即注册

mdk3攻 击 实 例

Authentication Flood,mdk3下参数为a: mdk3 mon0 a –a AP的MAC地址(BSSID) -c来对指定的频道进行攻击 -a固定bssid 进行攻击 -s控制发包速率。一般默认的是200个包/秒

启明星辰syslog信息详解

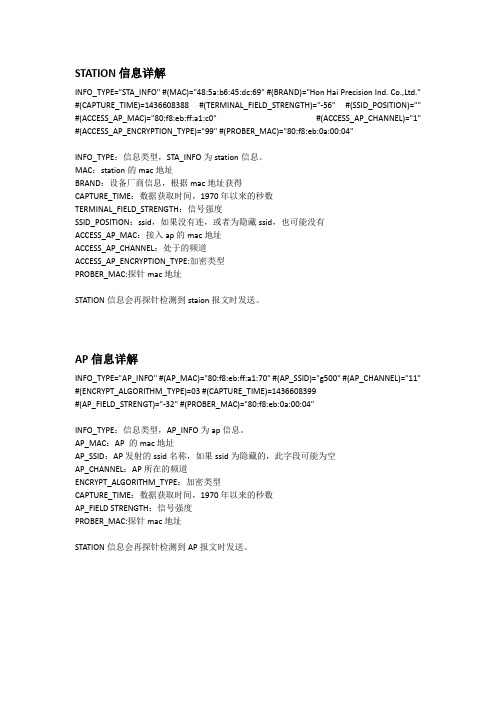

INFO_TYPE="STA_INFO" #(MAC)="48:5a:b6:45:dc:69" #(BRAND)="Hon Hai Precision Ind. Co.,Ltd." #(CAPTURE_TIME)=1436608388 #(TERMINAL_FIELD_STRENGTH)="-56" #(SSID_POSITION)="" #(ACCESS_AP_MAC)="80:f8:eb:ff:a1:c0" #(ACCESS_AP_CHANNEL)="1" #(ACCESS_AP_ENCRYPTION_TYPE)="99" #(PROBER_MAC)="80:f8:eb:0a:00:04"INFO_TYPE:信息类型,STA_INFO为station信息。

MAC:station的mac地址BRAND:设备厂商信息,根据mac地址获得CAPTURE_TIME:数据获取时间,1970年以来的秒数TERMINAL_FIELD_STRENGTH:信号强度SSID_POSITION:ssid,如果没有连,或者为隐藏ssid,也可能没有ACCESS_AP_MAC:接入ap的mac地址ACCESS_AP_CHANNEL:处于的频道ACCESS_AP_ENCRYPTION_TYPE:加密类型PROBER_MAC:探针mac地址STATION信息会再探针检测到staion报文时发送。

AP信息详解INFO_TYPE="AP_INFO" #(AP_MAC)="80:f8:eb:ff:a1:70" #(AP_SSID)="g500" #(AP_CHANNEL)="11" #(ENCRYPT_ALGORITHM_TYPE)=03 #(CAPTURE_TIME)=1436608399#(AP_FIELD_STRENGT)="-32" #(PROBER_MAC)="80:f8:eb:0a:00:04"INFO_TYPE:信息类型,AP_INFO为ap信息。

黑客代码分析与预防

黑客代码分析与预防黑客攻击是当今互联网世界中的一大威胁,对个人、组织和企业的信息安全造成为了严重的威胁。

为了保护自己的网络安全,了解黑客的攻击方式和分析黑客代码是至关重要的。

本文将详细介绍黑客代码分析的基本原理和方法,并提供一些预防黑客攻击的有效措施。

一、黑客代码分析的基本原理黑客代码分析是指对黑客使用的恶意代码进行深入研究和分析,以便确定其攻击方式和目的,从而采取相应的谨防措施。

黑客代码可以是恶意软件、病毒、蠕虫等形式,它们通过利用系统的漏洞、弱点或者社会工程学手段来入侵目标系统。

黑客代码分析的基本原理包括以下几个方面:1. 静态分析:通过对代码的反汇编、反编译和逆向工程等技术手段,分析恶意代码的结构、功能和执行流程。

静态分析可以匡助我们了解黑客代码的具体实现方式和攻击目标。

2. 动态分析:通过在安全环境中运行恶意代码,并监视其行为和影响,分析恶意代码的运行过程和对系统的影响。

动态分析可以匡助我们了解黑客代码的行为特征和攻击手段。

3. 漏洞分析:通过对系统漏洞的研究和分析,确定黑客利用的漏洞类型和攻击方式。

漏洞分析可以匡助我们修补系统漏洞,提高系统的安全性。

4. 溯源分析:通过对黑客攻击的溯源和追踪,确定黑客的身份和攻击来源。

溯源分析可以匡助我们采取相应的法律手段,追究黑客的责任。

二、黑客代码分析的方法1. 静态分析方法:(1)反汇编:使用反汇编工具将二进制代码转换成汇编代码,以便分析代码的执行流程和功能。

(2)反编译:使用反编译工具将二进制代码转换成高级语言代码,以便更好地理解代码的逻辑和结构。

(3)逆向工程:使用逆向工程工具将二进制代码还原成源代码,以便进行更深入的分析和修改。

2. 动态分析方法:(1)沙箱环境:在安全环境中运行恶意代码,监视其行为和影响,以便分析其攻击方式和目的。

(2)动态调试:使用调试工具对恶意代码进行动态调试,以便观察代码的执行过程和变量的变化。

(3)网络监控:监控网络流量和通信协议,以便分析黑客与恶意代码之间的交互过程。

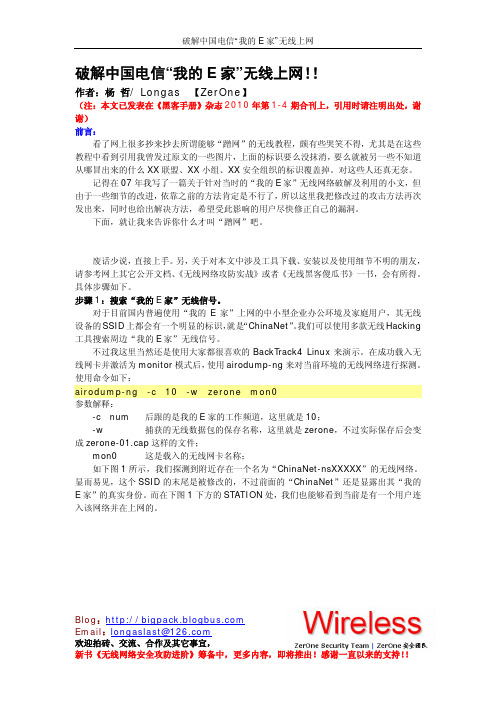

破解电信“我的E家”无线上网

Blog :Email :longaslast@破解中国电信“我的E 家”无线上网!!作者:杨哲/ Longas 【ZerOne 】(注:本文已发表在《黑客手册》杂志2010年第1-4期合刊上,引用时请注明出处,谢谢)前言:看了网上很多抄来抄去所谓能够“蹭网”的无线教程,颇有些哭笑不得,尤其是在这些教程中看到引用我曾发过原文的一些图片,上面的标识要么没抹消,要么就被另一些不知道从哪冒出来的什么XX 联盟、XX 小组、XX 安全组织的标识覆盖掉。

对这些人还真无奈。

记得在07年我写了一篇关于针对当时的“我的E 家”无线网络破解及利用的小文,但由于一些细节的改进,依靠之前的方法肯定是不行了,所以这里我把修改过的攻击方法再次发出来,同时也给出解决方法,希望受此影响的用户尽快修正自己的漏洞。

下面,就让我来告诉你什么才叫“蹭网”吧。

攻击篇废话少说,直接上手。

另,关于对本文中涉及工具下载、安装以及使用细节不明的朋友,请参考网上其它公开文档、《无线网络攻防实战》或者《无线黑客傻瓜书》一书,会有所得。

具体步骤如下。

步骤1:搜索“我的E 家”无线信号。

对于目前国内普遍使用“我的E 家”上网的中小型企业办公环境及家庭用户,其无线设备的SSID 上都会有一个明显的标识,就是“ChinaNet ”。

我们可以使用多款无线Hacking 工具搜索周边“我的E 家”无线信号。

不过我这里当然还是使用大家都很喜欢的BackTrack4 Linux 来演示。

在成功载入无线网卡并激活为monitor 模式后,使用airodump-ng 来对当前环境的无线网络进行探测。

使用命令如下:airodump-ng -c 10 -w zerone mon0参数解释:-c num 后跟的是我的E 家的工作频道,这里就是10;-w 捕获的无线数据包的保存名称,这里就是zerone ,不过实际保存后会变成zerone-01.cap 这样的文件;mon0这是载入的无线网卡名称;如下图1所示,我们探测到附近存在一个名为“ChinaNet-nsXXXXX ”的无线网络。

mdk编译过程解析

mdk编译过程解析

MDK编译过程解析

MDK是Keil的Microcontroller Development Kit的缩写,是一个构建和调试嵌入式系统的集成开发环境(IDE)。

它集成了编译器、汇编器、链接器和调试器,使开发者能够构建和调试嵌入式应用程序。

MDK编译过程可以分为4个步骤:

1. 预处理:编译器读取源代码并执行预处理,如宏定义和汇编指令,以及额外的功能,如错误检查和格式检查。

2. 编译:编译器将源代码转换为目标代码或机器码,其中包含了低级汇编指令。

3. 合并:链接器将多个文件合并为一个文件,其中包含了所有可执行代码和资源数据,并对不同的部分进行重定位,以实现地址重定向等功能。

4. 调试:调试器使用跟踪器和上载器将可执行代码传输到已连接的外部计算机,并收集可执行代码的运行时信息。

通常还可以运行应用程序,以便开发人员可以检查其行为。

由于 MDK 的完整性和集成性,它允许开发者协调编译、链接和调试,以最大程度地加快嵌入式软件开发过程。

snort3规则 -回复

snort3规则-回复Snort3规则是一种用于检测和防御网络攻击的开源规则集。

它是Snort IDS(入侵检测系统)的最新版本,具有更强大的功能和更高的效率。

本文将介绍Snort3规则的基本概念、语法结构和使用方法,以及其如何应对不同类型的网络攻击。

Snort是一种流行的入侵检测系统,它使用规则来检测和报告网络上的各种攻击和异常行为。

Snort3是Snort IDS的最新版本,它在原有的功能基础上进行了改进,并引入了一些新的特性。

Snort3规则是用于描述和定义网络攻击特征的规则集,可以帮助Snort3系统准确地检测和识别各种攻击。

首先,让我们来了解一下Snort3规则的基本结构和语法。

一条Snort3规则通常包含以下几个部分:1. 动作(Action):规定当检测到攻击时系统应该采取的动作,例如警告、丢弃、记录日志等。

2. 协议(Protocol):规定该规则适用于哪种网络协议,例如TCP、UDP、ICMP等。

3. 源地址(Source Address):指定攻击的源IP地址,可以使用具体的IP地址、CIDR表示法,或使用关键字来表示某一范围的IP地址。

4. 目标地址(Destination Address):指定攻击的目标IP地址,同样可以使用具体的IP地址、CIDR表示法或关键字。

5. 源端口(Source Port):指定攻击的源端口,可以是具体的端口号或使用关键字表示一定范围的端口。

6. 目标端口(Destination Port):指定攻击的目标端口,同样可以是具体的端口号或使用关键字。

7. 规则选项(Rule Options):规定特定攻击特征的其他选项,例如匹配内容、匹配模式、报警级别等。

现在,我们将使用一个具体的例子来说明如何编写一条Snort3规则。

假设我们想要检测来自IP地址为192.168.1.100的主机的FTP暴力破解攻击。

我们可以这样编写规则:shellalert tcp 192.168.1.100 any -> any 21 (msg:"FTP Brute Force Attack Detected"; content:"USER"; nocase; threshold:type threshold, track by_src, count 5, seconds 60; sid:100001; rev:1;)在这条规则中,我们指定了动作为警告(alert),协议为TCP,源地址为192.168.1.100,源端口为任意,目标地址为任意,目标端口为21(FTP 服务端口)。

使用KaliMDK3无线攻击

使⽤KaliMDK3⽆线攻击mdk3 <接⼝> <测试_模块> [测试选项] 例:mdk3 --wlan0mon b (通过mdk3 使⽤⽹卡接⼝调⽤b类测试模块发起攻击)请注意该mdk3软件在使⽤时必须打开⽹卡捕获功能可以打开⼀个命令窗⼝输⼊airmon-ng start wlan0 (激活⽹卡监听功能)mdk3 wlan0mon b -f /root/wifi.txt -a -s 1500 (通过MDK3使⽤⽹卡接⼝调⽤B类测试模块使⽤root⽬录下的wifi.txt⽂件列表制作⼀个WPA/2加密的WIFI信号并且传输速率为 1500)所有参数-f <WIFI名称列表⽂件的所在位置> 使⽤此WIFI列表发起信号溢出攻击-v <带WIFI名称和MAC地址的对应⽂件所在位置> 使⽤此WIFI列表和MAC地址列表发起信号溢出攻击-w 加密⽅式为WEP-t 加密⽅式为WPA/PSK-a 加密⽅式为WPA/2-g 54M模式-m 读取数据库中的MAC地址列表-c <信道数> 设置这些伪造的这些WIFI信号的信道数-s <帧数> 设置⼴播这些伪造WIFI数据包的速度,速度越快⽤户接受到的列表越多越快,但是对⽹卡有⼀定影响mdk3 wlan0mon d -b /root/wifi.txt -c 1 -s 1000(通过MDK3使⽤⽹卡接⼝调⽤D类测试模块使⽤root⽬录下的wifi.txt⽂件⾥的MAC地址列表向路由器发出只要⿊名单<WIFI.TXT>⾥的MAC地址全部强制解除认证该⽅法只能攻击WIFI信道为1的WIFI信号并且设置发送速度为1000)所有参数-w <⽩名单⽂件的位置> MAC地址⽩名单⾥的所有MAC地址都能正常连接WIFI-b <⿊名单⽂件的位置> MAC地址⿊名单⾥的所有MAC地址全部解除与路由器的连接-s <帧数> 设置⼴播数据包的速度,帧数越⼤,传播速度越快-c <信道数> 设置要攻击的WIFI信道mdk3 wlan0mon a -a M2:B6:N4:N2:H7:J0 -m /root/wifi.txt (通过MDK3使⽤⽹卡接⼝调⽤A类测试模块使⽤root⽬录下的wifi.txt⽂件来攻击MAC地址为M2:B6:N4:N2:H7:J0的路由器)所有参数-a 通过⽂件⾥的MAC地址去攻击并且检测被攻击路由器是否有⽂件中的MAC地址m 调⽤数据库中的连接MAC地址c 不测试被攻击的路由器⾥有没有⽂件⾥的MAC地址(与-a⽤法相反)i d对指定路由器MAC地址⾃动攻击(不⽤⾃⼰创建MAC地址列表⽂件)s <帧数> 设置⼴播数据包的速度,帧数越⼤,传播速度越快。

解决安全漏洞和攻击威胁的代码编写方法

解决安全漏洞和攻击威胁的代码编写方法在软件开发过程中,安全性一直都是一个重要的问题。

为了解决安全漏洞和攻击威胁,开发人员可以采取以下几种代码编写方法:1.输入验证:攻击者通常会通过输入恶意数据来利用软件中的漏洞。

因此,开发人员应该始终对所有输入数据进行验证和过滤。

例如,对于用户输入的数据,可以使用正则表达式验证其格式的正确性,并过滤掉可能的特殊字符、注入攻击等。

2.防御性编程:防御性编程是一种设计方法,旨在通过预先防范可能出现的错误和攻击。

它包括对边界情况进行处理、良好的错误处理和异常处理机制,以及使用安全的编码实践来编写代码。

例如,避免使用已知的不安全的函数、方法或算法,确保所有关键数据和密码都进行适当的加密。

3.权限控制:限制用户对敏感操作和数据的访问权限是很重要的。

开发人员应该建立起严格的权限控制机制,只允许授权用户执行特定的操作或访问特定的数据。

这可以通过使用身份验证和授权的方法实现,例如使用JSON Web Token (JWT)或基于角色的访问控制(RBAC)。

4.安全代码审查:经过充分的代码审查,可以发现隐藏的安全漏洞和弱点。

开发团队可以组织代码审查会议,由团队中的其他成员仔细检查和评估代码的安全性。

这有助于发现潜在的问题,并及时修复它们。

5.更新和补丁:安全漏洞往往是由于软件中存在的缺陷或错误引起的。

因此,及时更新和应用软件的补丁是至关重要的。

开发人员应该密切关注相关安全公告和更新,确保其软件版本的安全性。

6.加密和哈希:对于敏感数据和密码,应该使用适当的加密和哈希算法进行保护。

加密可以确保数据在传输和存储过程中不被窃取或篡改,而哈希可以确保密码等敏感数据无法通过逆向工程等方式还原出原始内容。

7.异常处理:处理异常是确保代码的安全性和可靠性的重要步骤。

开发人员应该为可能发生的异常情况编写适当的处理代码,以避免系统崩溃或数据泄露。

8.日志和监控:记录系统的操作和事件是发现和排查潜在的安全问题的有效途径。

someip payload 明文解析

someip payload 明文解析随着网络技术的发展,恶意软件和网络攻击变得越来越普遍。

在这些攻击中,payload是一种重要的组成部分,它通常包含恶意代码,用于执行攻击。

然而,一些攻击者为了逃避检测,会将payload进行加密或混淆,使其难以被检测和阻止。

其中,SomeIPPayload就是一种常见的混淆技术之一。

本文将介绍SomeIPPayload的基本概念,并对其明文解析进行探讨。

SomeIPPayload是一种恶意软件中的常见技术,它通过在payload中嵌入明文IP地址来实现混淆。

攻击者通常会在payload中嵌入一些明文IP地址,这些地址可能是攻击目标所在的网络或服务器的IP地址。

由于这些地址是明文显示的,因此普通用户或缺乏相关技术知识的人很难察觉到payload的存在。

然而,这些明文IP地址实际上是攻击者用来识别攻击目标的一种手段。

二、明文解析方法要破解SomeIPPayload,需要使用一些工具和技术来识别其中的明文IP地址。

以下是一些常用的方法:1.使用网络扫描工具:网络扫描工具可以帮助识别目标网络中的IP地址。

通过使用这些工具,可以快速找到与恶意软件相关的IP地址,从而更容易地确定攻击目标。

2.人工识别:一些经验丰富的安全专家可以通过分析恶意软件的行为和特征来识别其中的明文IP地址。

他们可以通过分析代码、二进制文件或漏洞利用等方法来识别出其中的明文IP地址。

3.自动化工具:还有一些自动化工具可以帮助识别SomeIPPayload中的明文IP地址。

这些工具通常使用机器学习和人工智能技术来分析恶意软件的行为和特征,从而识别出其中的明文IP地址。

三、安全风险与防范措施虽然破解SomeIPPayload可以帮助我们更好地了解恶意软件的行为和特征,但同时也存在一定的安全风险。

因此,我们需要采取一些防范措施来保护自己和网络免受恶意软件的影响。

1.定期更新操作系统和应用程序:及时更新操作系统和应用程序可以避免受到已知漏洞的攻击。

Python的网络攻击与防御

Python的网络攻击与防御网络攻击是当今互联网时代面临的一个严峻问题。

任何一个系统都有可能受到网络攻击,造成数据泄露、服务中断等严重后果。

为了提高网络安全,防范网络攻击,许多人开始关注使用Python来进行网络攻击和防御的能力。

Python在网络攻击与防御方面有着广泛的应用。

它提供了丰富而强大的库和工具,可以帮助开发人员对网络进行渗透测试,发现潜在的安全漏洞,从而加强系统的安全性。

以下将介绍一些常见的Python网络攻击和防御技术。

1. 网络扫描和漏洞检测网络扫描是了解目标网络拓扑结构和服务状态的重要步骤。

Python 中的Scapy库提供了强大的网络包操作功能,可以自定义网络包,并通过发送特定的包来进行扫描。

结合其他开源工具如Nmap,可以实现更全面的网络扫描和漏洞检测。

2. DoS和DDoS攻击防御分布式拒绝服务(DDoS)攻击是网络面临的一种常见类型攻击,旨在通过大量请求使目标系统无法正常工作。

Python中的Twisted框架提供了异步非阻塞IO编程的能力,可以有效地应对DDoS攻击。

通过编写高效的代码,可以实现DDoS攻击的监测和自动化防御。

3. 代理服务器和防火墙代理服务器和防火墙是网络中常见的安全设备,用于过滤和拦截恶意流量。

Python中的Flask框架可以用于快速构建代理服务器,并通过编写中间件实现流量过滤和安全审计。

此外,Python的Scapy库也可用于在网络层次上实现自定义的防火墙规则。

4. 加密与解密在网络传输敏感数据时,加密与解密是确保数据安全的重要环节。

Python提供了许多加密库,如PyCrypto和cryptography,可以帮助开发人员实现对数据进行加密和解密的功能。

通过使用这些库,可以保护数据的隐私和完整性,防止被网络攻击者窃取或篡改。

5. 身份认证与访问控制身份认证和访问控制是保护网络资源的基本手段之一。

Python中的Django框架提供了完善的身份认证和访问控制机制,可以帮助开发人员实现用户注册、登录和权限管理等功能。

wifi真的安全吗?一行代码就可使周边无线网络全部瘫痪!

wifi真的安全吗?一行代码就可使周边无线网络全部瘫痪!在如今wifi已经是我们每个人日常生活中都必不可少的东西,但是在wifi如此大范围的普及之下 wifi真的安全吗?答案是否定的。

我们利用kali linux系统中的插件MDK3可以轻而易举的就可以使周围的wifi全部瘫痪!文章目录▪了解什么是MDK3▪什么是kail inux▪ 1.准备工作▪ 2.寻找目标准备进攻▪ 3.安装MDK3开始攻击▪ 4.检验攻击效果▪ 5.拓展玩法对单个wifi发起攻击o总结了解什么是MDK3MDK3是一款在很早之前已经出现的一款无线网络测试工具,攻击模式多种多样,个人认为其中最残忍最有效的攻击手段便是MDK3的断网攻击,发起攻击之后,所有已连接wifi的客户端全部掉线,并且当客户端重新连接wifi的时候,即使输入正确的密码,wifi也会显示密码错误,从而达到瘫痪效果。

什么是kail inuxKali Linux是一个高级渗透测试和安全审计Linux发行版。

如果你听到一个 13 岁的“黑客”吹嘘他是多么的牛逼,是有可能的,因为有Kali Linux 的存在。

尽管有可能会被称为“脚本小子”,但是事实上,Kali 仍旧是安全专家手头的重要工具。

相信大名鼎鼎的klai大家都有了解,由于篇幅问题这里就不进行过多介绍了。

由于篇幅问题大家可以自行搜索如何在电脑中安装kali linux系统,非常的简单。

1.准备工作1.笔记本电脑(需安装kali linux系统)2.监听网卡(很容易就可以买到价格很便宜几十块钱)3.两条跑的很快的腿4.止血药、纱布等2.寻找目标准备进攻要想使用MDK3进行断网攻击需要先将网卡开启监听模式。

首先我们打开的kali命令终端然后输入 ifconfig 查看存在哪些网卡。

然后插入我们的usb无线网卡。

注;插入无线网卡会默认连接到Windows系统上,想让你的网卡连接至虚拟机需要进行下图操作。

进行上图操作之后,我们再次输入ifconfig 来查看网卡是否连接到了虚拟机。

2022年6月份恶意软件之“十恶不赦”排行榜

2022年6月份恶意软件之“十恶不赦”排行榜7 月份,Adobe 在Acrobat 和Reader、Photoshop、RoboHelp 和Adobe Character Animator 的四个补丁中解决了27 个 CVE。

Acrobat 和 Reader的更新解决了 22 个不同的严重和重要级别错误的组合。

如果攻击者说服目标打开特制的PDF 文档,其中最严重的可能会允许执行代码。

虽然没有注意到主动攻击,但 Adobe 确实将其列为优先级 2 部署评级。

Photoshop更新修复了一个严重和一个重要级别的错误。

严重错误是可能导致代码执行的释放后使用(UAF)。

Character Animator的修复解决了两个严重级别的代码执行错误——一个是堆溢出,另一个是越界 (OOB) 读取。

最后,RoboHelp的补丁更正了一个重要的跨站点脚本 (XSS) 错误。

Adobe 本月修复的所有错误均未列为公开已知或在发布时受到主动攻击。

Adobe 将这些更新中的大多数分类为 3 的部署优先级,Acrobat 补丁是唯一的例外为 2。

微软发布了其每月的补丁星期二更新,以解决跨越多个产品类别的84 个新安全漏洞,其中包括一个在野外受到积极攻击的零日漏洞。

在 84 个漏洞缺陷中,有 4 项被评为“严重”,80 项被评为“重要”,还单独解决了基于 Chromium 的 Edge 浏览器中的另外两个漏洞,其中一个漏洞插入了另一个零日漏洞,谷歌披露该漏洞在现实世界的攻击中被积极利用。

本月更新列表中排在首位的是CVE-2022-22047(CVSS 评分:7.8),这是Windows 客户端服务器运行时子系统( CSRSS ) 中的一个权限提升案例,攻击者可能会滥用该案例来获取系统权限。

通过这种级别的访问,攻击者能够禁用本地服务,例如端点检测和安全工具,通过 SYSTEM 访问权限,他们还可以部署 Mimikatz 等工具,这些工具可用于恢复更多管理员和域级别账户,从而快速传播威胁。

关闭无线SSID

目前绝大多数的公司及家用无线网络都设置为使用开放式WEP加密的环境,即允许他人都可以搜索到该接入点公开的SSID标识,这是由无线路由器进行SSID广播实现的。

但针对WEP加密而言,因为其非常容易被破解的特点,所以目前已经被公认为是非常威胁甚至毫无意义的加密,已远不能够满足较高一点的安全环境。

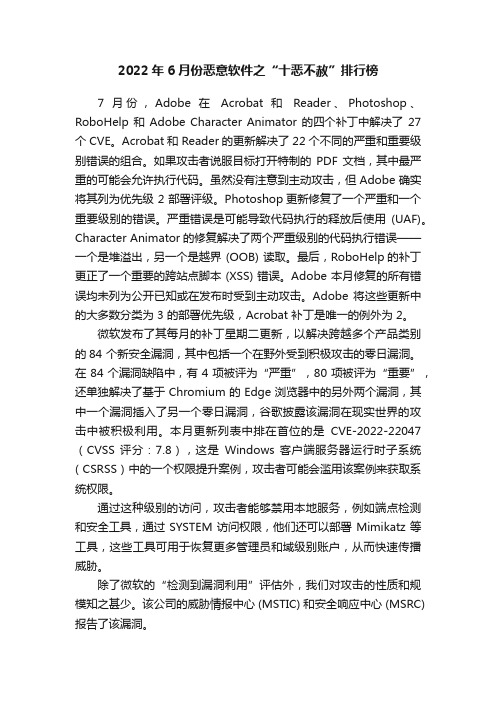

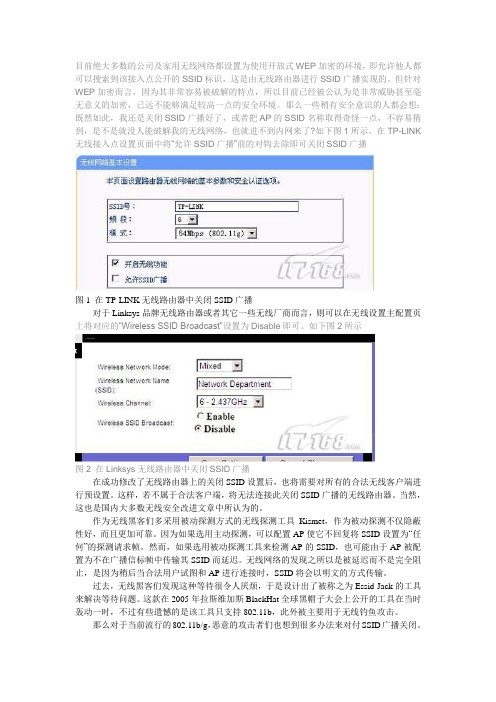

那么一些稍有安全意识的人都会想:既然如此,我还是关闭SSID广播好了,或者把AP的SSID名称取得奇怪一点,不容易猜到,是不是就没人能破解我的无线网络,也就进不到内网来了?如下图1所示,在TP-LINK 无线接入点设置页面中将“允许SSID广播”前的对钩去除即可关闭SSID广播图1 在TP-LINK无线路由器中关闭SSID广播对于Linksys品牌无线路由器或者其它一些无线厂商而言,则可以在无线设置主配置页上将对应的“Wireless SSID Broadcast”设置为Disable即可。

如下图2所示图2 在Linksys无线路由器中关闭SSID广播在成功修改了无线路由器上的关闭SSID设置后,也将需要对所有的合法无线客户端进行预设置。

这样,若不属于合法客户端,将无法连接此关闭SSID广播的无线路由器。

当然,这也是国内大多数无线安全改进文章中所认为的。

作为无线黑客们多采用被动探测方式的无线探测工具Kismet,作为被动探测不仅隐蔽性好,而且更加可靠。

因为如果选用主动探测,可以配置AP使它不回复将SSID设置为“任何”的探测请求帧。

然而,如果选用被动探测工具来检测AP的SSID,也可能由于AP被配置为不在广播信标帧中传输其SSID而延迟。

无线网络的发现之所以是被延迟而不是完全阻止,是因为稍后当合法用户试图和AP进行连接时,SSID将会以明文的方式传输。

过去,无线黑客们发现这种等待很令人厌烦,于是设计出了被称之为Essid-Jack的工具来解决等待问题。

这款在2005年拉斯维加斯BlackHat全球黑帽子大会上公开的工具在当时轰动一时,不过有些遗憾的是该工具只支持802.11b,此外被主要用于无线钓鱼攻击。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

“ MDK3 是一款无线DOS 攻击测试工具,能够发起Beacon Flood、Authentication DoS、

Deauthentication/Disassociation Amok 等模式的攻击,另外它还具有针对隐藏ESSID 的暴力探测模式、802.1X 渗透测试、WIDS干扰等功能”。

——虽然这几句话被转了N遍,但我们还是以这句话开头;今天就围绕以上提到的几种攻击模式进行简单的折腾下:

首先激活无线网卡至监听模式,然后输入mdk3 --fullhelp查看详细帮助内容

beacon flood mode:

这个模式可以产生大量死亡SSID来充斥无线客户端的无线列表,从而扰乱无线使用者;我们甚至还可以自定义发送死亡SSID 的BSSID和ESSID、加密方式(如wep/wpa2)等。

详细命令如下:

Authentication DoS:

这是一种验证请求攻击模式:在这个模式里,软件自动模拟随机产生的mac向目标AP发起大量验证请求,可以导致AP忙于处理过多的请求而停止对正常连接客户端的响应;这个模式常见的使用是在reaver穷据路由PIN码,当遇到AP被“pin死”时,可以用这个模式来直接让AP停止正常响应,迫使AP主人重启路由!

Deauthentication/Disassociation Amok:

这个模式看名称就知道大概了:强制解除验证解除连接!在这个模式下,软件会向周围所有可见AP发起循环攻击......可以造成一定范围内的无线网络瘫痪(当然有白名单,黑名单模式),直到手动停止攻击!

Basic probing and ESSID Bruteforce mode:基本探测AP信息和ESSID猜解模式

802.1X tests:802.1X 协议下的攻击测试。