模块隐藏三种方法

隐藏应用的方法

隐藏应用的方法在日常生活中,我们经常会使用各种手机应用来帮助我们解决问题、提高效率、娱乐放松等。

然而,有时候我们也会希望一些应用能够在手机上“隐身”,不被他人轻易发现。

这可能是因为我们想保护个人隐私,或者只是希望在特定场合下使用这些应用。

那么,有没有一些方法可以帮助我们隐藏应用呢?本文将介绍几种常见的隐藏应用的方法,希望能够帮助到你。

第一种方法是利用手机自带的“应用隐藏”功能。

很多手机厂商在系统设置中都会提供应用隐藏的功能,用户可以选择需要隐藏的应用,然后设置一个密码或者指纹验证,这样其他人就无法在应用列表中看到这些被隐藏的应用了。

这种方法非常简单方便,而且不需要安装额外的软件,只需要在手机设置中进行简单的操作即可实现应用的隐藏。

第二种方法是通过第三方应用来隐藏应用。

在应用商店中有很多专门用于应用隐藏的软件,用户可以根据自己的需求选择合适的软件进行安装和使用。

这些软件通常会提供更加细致的隐藏设置,比如可以隐藏应用图标、设置隐藏的应用启动密码等。

有些软件还可以模拟出一个假的应用界面,让别人误以为你在使用其他应用。

使用第三方应用隐藏软件需要注意选择信誉良好的软件,以免给手机带来安全隐患。

第三种方法是利用文件夹来隐藏应用。

有些手机系统允许用户创建文件夹,并且可以自定义文件夹的名称和图标。

用户可以将需要隐藏的应用放入一个文件夹中,然后将文件夹的名称和图标设置得和其他普通文件夹一样,这样就可以达到隐藏应用的效果。

当然,这种方法只适用于少量的应用隐藏,如果需要隐藏大量的应用,可能就不太方便了。

第四种方法是通过应用锁来隐藏应用。

有些应用锁软件不仅可以对应用进行加锁,还可以将被加锁的应用隐藏起来,只有在输入密码或者指纹验证之后才能看到和使用这些应用。

这种方法可以一举两得,既可以保护应用的隐私,又可以达到隐藏应用的效果。

综上所述,隐藏应用的方法有很多种,每种方法都有其适用的场景和使用条件。

用户可以根据自己的需求和手机系统的特点选择合适的方法来隐藏应用。

abp 隐藏方法

abp 隐藏方法

ABP( Boilerplate)是一种基于的应用程序框架,提供一些默认实现和通用功能,可以快速构建企业级应用程序。

在ABP中,可以通过以下方法来隐藏方法:

1. 使用权限控制:ABP提供了一套完整的权限管理系统,可以通过为用户分配角色和权限,来控制用户对特定方法的访问权限。

可以在需要隐藏的方法上添加[Authorize]属性,然后将权限分配给特定的角色或用户,只有拥有相应权限的用户才能访问该方法。

2. 使用特性标记:ABP提供了丰富的特性标记功能,可以通过特性标记来隐藏方法。

可以在需要隐藏的方法上添加[Hidden]或[Ignore]等特性标记,表示该方法不会被展示或执行。

3. 自定义授权策略:ABP提供了自定义授权策略的功能,可以在应用程序中定义自己的授权策略,并使用这些策略来隐藏方法。

可以在需要隐藏的方法上添加[Authorize("PolicyName")]属性,然后在策略中定义该方法只能被特定的用户或角色访问。

以上方法只是在应用程序中隐藏方法的方式,实际上,这些方法仍然存在于代码中,只是对用户不可见。

如果需要完全隐藏某个方法,可以考虑将其移出应用程序代码或进行适当的封装。

进程中dll模块的隐藏

进程中dll模块的隐藏为了避免自己的某个dll模块被别人检测出来,有时候希望在自己加载一个dll之后,或者将dll注入到他人进程之后避免被检查出来。

这就需要想办法抹掉这个dll的模块信息,使得Toolhelp、psapi等枚举模块的API无法枚举它。

我们可以先简单看看Windows枚举进程内模块的办法吧:首先是BOOL EnumProcessModules( HANDLE hProcess, HMODULE* lphModule, DWORD cb, LPDWORD lpcbNeeded);EnumProcessModules实际调用EnumProcessModulesInternal进行枚举。

下面是vista下psapi的代码片断:.text:514024B8 push ebx.text:514024B9 push 18h.text:514024BB lea eax, [ebp+stProcessBasicInfo].text:514024BE push eax.text:514024BF push ebx ;ebx=0.text:514024C0 push [ebp+hProcess].text:514024C3 call ds:__imp__NtQueryInformationProcess@20 ; NtQueryInformationProcess(x,x,x,x,x).text:514024C9 cmp eax, ebx.text:514024CB jge short loc_514024E0调用NtQueryInformationProcess获得ProcessBasicInformation,在PROCESS_BASIC_INFORMATION结构中取得PEB地址。

然后读取指定进程PEB中的数据text:514024E0 loc_514024E0: ; CODE XREF:EnumProcessModulesInternal(x,x,x,x,x)+24j.text:514024E0 mov eax, [ebp+stProcessBasicInfo.PebBaseAddress].text:514024E3 cmp eax, ebx.text:514024E5 jnz short loc_514024EE.text:514024E7 push 8000000Dh.text:514024EC jmp short loc_514024CE.text:514024EE ; —————————————————————————.text:514024EE.text:514024EE loc_514024EE: ; CODE XREF:EnumProcessModulesInternal(x,x,x,x,x)+3Ej.text:514024EE push ebx ; lpNumberOfBytesRead.text:514024EF push 4 ; nSize.text:514024F1 lea ecx, [ebp+Ldr].text:514024F4 push ecx ; lpBuffer.text:514024F5 add eax, 0Ch.text:514024F8 push eax ; lpBaseAddress.text:514024F9 push [ebp+hProcess] ; hProcess.text:514024FC mov edi, ds:__imp__ReadProcessMemory@20 ; ReadProcessMemory(x,x,x,x,x).text:51402502 call edi ; ReadProcessMemory(x,x,x,x,x) ; ReadProcessMemory(x,x,x,x,x)这里读取的是PEB地址+0C处的四个字节。

几种隐藏批处理运行窗口的方法

⼏种隐藏批处理运⾏窗⼝的⽅法(1)通过批处理命令实现。

缺点:会看到⼀个窗⼝⼀闪⽽逝。

优点:简单,直接添加即可。

@echo offif "%1"=="h" goto beginstart mshta vbscript:createobject("wscript.shell").run("""%~nx0"" h",0)(window.close)&&exit:begin::以下为正常批处理命令,不可含有pause set/p等交互命令pause(2)利⽤vbs脚本实现隐藏。

缺点:调⽤⿇烦点。

优点:基本看不到痕迹(⾮绝对的,指⼀般⽤户)HideRun.vbsCreateObject("WScript.Shell").Run "cmd /c D:/test.bat",0其中D:/test.bat是你的批处理路径.....................................................................................................................................另⼀思路为把bat转换成vbs,然后vbs⽣成⼀个临时bat⽂件,然后WScript.Shell.Run隐藏启动这个临时bat。

HideRun.batecho CreateObject("WScript.Shell").Run "cmd /c D:/test.bat",0>$tmp.vbscscript.exe /e:vbscript $tmp.vbsdel $tmp.vbs这个批处理其实不能使其批处理本⾝隐藏,但是下⾯⼤部分隐藏调⽤批处理的原理和基础。

Dll 模块隐藏技术

Dll模块隐藏技术学习各种外挂制作技术,马上去百度搜索"魔鬼作坊"点击第一个站进入、快速成为做挂达人。

如果你细细读完这篇文章,你会学到一下内容:1.PEB,TEB,LDR_DATA_TABLE_ENTRY等数据结构2.自己覆盖掉自己执行过的一段代码3.调试这个Dll你会发现DLL_PROCESS_ATTACH中的代码在OD首次停下即加载停止时已经执行完了!多么美妙啊!哈哈,OD不会发现你执行了什么4.本例最后附件有个ASM的控制台程序,用SDK编写,你可以学到用汇编写一个基本的控制台程序的格式5.最后那个控制台源码还包含完整的CreateRemoteThread注入进程的写法本文主要讲的是怎样隐藏一个dll模块,这里说的隐藏是指,dll被加载后怎样使它用一般的工具无法检测出来。

为什么要这么做呢?1.远程线程中的应用(1)大家都知道,远程线程注入主要有两种一种是直接copy母体中预注入的代码到目标进程地址空间(WriteProcessMemory),然后启动注入的代码(CreateRemoteThread),这种远程线程一旦成功实现,那么它只出现在目标进程的内存中,并没有对应的磁盘文件,堪称进程隐藏中的高招,可是缺点就是,你必须要在注入代码中对所有直接寻址的指令进行修正,这可是个力气活,用汇编写起来很烦。

(2)另一种更为常用的方法是注入一个dll文件到目标进程,这种方法的实现可以是以一个消息Hook为由进行注入,或者仍然使用CreateRemoteThread,这种方法的优点是Dll文件自带重定位表,也就是说你不必再为修正直接寻址指令而烦恼了!,dll自己会重定位!~~~嗯,真是不错的方法---可是我们说它不如上面说的方法牛。

为什么?因为它的致命伤就是可以用进程管理工具看见被加载的dll文件名、文件路径。

这真是太不爽了,因为只要用户看看模块列表很容易发现可疑模块!,再依据名字,找到路径,定位文件---dll文件就这样暴露了.这样也就不是很完美的隐藏进程。

xposed hide 使用方法

xposed hide 使用方法一、简介Xposed框架是一款在Android平台上流行的模块化框架,它允许用户在不影响系统核心功能的前提下,对系统进行深度定制和优化。

Xposed Hide是Xposed 框架中的一个模块,它允许用户在不改变设备外观的情况下隐藏应用程序图标。

二、安装和使用步骤1. 下载和安装Xposed框架:访问XDA开发者论坛,找到适合您Android版本的Xposed框架文件,并按照说明进行安装。

2. 下载Xposed Hide模块:在Xposed框架的开发者提供的资源中,找到Xposed Hide模块,并下载相应的文件。

3. 安装Xposed Hide模块:将下载的Xposed Hide模块文件导入到Xposed 框架中,并按照说明进行安装。

4. 重启设备:完成安装后,重启设备以使Xposed框架和模块生效。

5. 隐藏应用程序图标:在Xposed Hide模块中选择需要隐藏的应用程序,并设置相应的隐藏参数。

三、注意事项1. Xposed框架和模块可能会对系统稳定性产生影响,请在安装和使用前备份重要数据。

2. 在使用Xposed Hide模块时,请确保所选应用程序是您自己已经安装的,避免误删其他应用程序。

3. 请定期检查设备设置和应用程序列表,确保Xposed框架和模块的正确安装和运行。

4. 在使用过程中遇到问题,请及时联系Xposed框架和模块的开发者,寻求帮助和支持。

四、常见问题解答1. Q:我已经安装了Xposed框架和Xposed Hide模块,但我的设备仍然没有变化?A:请确保重启设备后再次检查,并检查Xposed Hide模块的设置是否正确。

2. Q:我在使用过程中误删了其他应用程序,怎么办?A:请立即停止使用Xposed Hide模块,并从设备上卸载该模块。

然后,恢复误删的应用程序,并检查设备设置和应用程序列表,确保其他应用程序没有受到影响。

3. Q:我的设备出现了一些未知的问题,怎么办?A:请联系Xposed框架和模块的开发者,他们将提供帮助和支持。

excel中根据条件隐藏列的方法

在 Excel 中,有时我们需要根据特定的条件来隐藏某些列,以便更好地展示我们所需要的数据。

下面将介绍几种常用的方法来实现这一目的。

1. 使用筛选功能在 Excel 中,我们可以使用筛选功能来根据条件隐藏列。

具体步骤如下:- 首先选中数据表格中的任意一个单元格。

- 然后点击“数据”选项卡中的“筛选”按钮,此时会在每一列的标题栏上出现一个小三角形的筛选箭头。

- 点击某一列的筛选箭头,在弹出的菜单中选择“自定义筛选”选项。

- 在弹出的对话框中,我们可以根据需要设置多种条件,比如大于、小于、等于某个数值等。

- 设置完条件后,点击“确定”按钮,Excel 会根据条件自动隐藏不符合条件的列。

使用筛选功能隐藏列的优点是操作简单快捷,适用于对数据表格的临时展示和分析。

但缺点是一旦关闭文档,条件会被清除,需要重新设置。

2. 使用自定义公式在 Excel 中,我们也可以使用自定义公式来根据条件隐藏列。

具体步骤如下:- 首先选中数据表格中的一个单元格。

- 在公式栏中输入如下公式:“=IF(条件,要显示的数值,空白)”。

- 其中,条件可以是各种常见的逻辑判断,比如大于、小于、等于等;要显示的数值可以是这一列数据的数值或其他内容;空白则表示条件不符合时这一列要显示的内容为空。

- 输入完公式后,按下回车键,Excel 会根据条件自动隐藏不符合条件的列。

使用自定义公式隐藏列的优点是设置条件灵活且具有较强的实时性,适用于对数据表格的长期展示和分析。

但缺点是需要对 Excel 公式有一定的了解和掌握。

3. 使用 VBA 宏对于有一定编程知识的用户,还可以使用 VBA 宏来实现根据条件隐藏列的操作。

具体步骤如下:- 首先打开 Excel 并按下“Alt + F11”组合键,进入 Visual Basic 编辑器。

- 在“插入”菜单中选择“模块”,新建一个模块。

- 在新建的模块中输入如下 VBA 代码:```Sub HideColumnsByCondition()Dim cell As RangeFor Each cell In Range("A1:Z1")If cell.Value < 0 Thencell.EntireColumn.Hidden = TrueElsecell.EntireColumn.Hidden = FalseEnd IfNextEnd Sub```- 点击“运行”菜单中的“运行子”选项,Excel 会根据条件自动隐藏不符合条件的列。

hiddenimports语法

在Python编程语言中,hiddenimports语法是指用来导入隐藏模块的方法。

在编写Python程序时,我们经常需要引入外部模块来扩展程序的功能,而有些模块可能是隐藏的或者不直接暴露在标准的import路径下。

这时,我们就可以使用hiddenimports语法来引入这些隐藏模块,以便程序能够正常运行。

让我们来探讨hiddenimports的基本语法和用法。

在Python的代码中,我们可以使用以下语法来实现hiddenimports:1. 使用import语句:在需要导入隐藏模块的地方,我们可以使用import关键字后跟模块名的方式来引入隐藏模块,例如:```import hidden_module```2. 使用from-import语句:我们也可以使用from关键字后跟包名和模块名的方式来引入隐藏模块中的具体成员,例如:```from hidden_package import hidden_module```3. 使用import-as语句:在引入隐藏模块时,我们还可以使用as关键字来给模块指定别名,以便在程序中更方便地引用该模块,例如:```import hidden_module as hm```了解了hiddenimports的基本语法后,让我们来探讨一下hiddenimports的深度应用场景。

在实际的软件开发中,有些第三方库或者自定义模块可能会采用隐藏模块的方式来组织代码结构,以达到保护代码或者防止命名冲突的目的。

在这种情况下,我们就需要了解和使用hiddenimports语法来正确地引入这些隐藏模块,以便程序能够正常运行和访问隐藏功能。

在Python的打包工具PyInstaller中,也经常会用到hiddenimports 语法来指定需要打包的隐藏模块,以便在生成可执行程序时能够正确地包含这些隐藏模块。

对hiddenimports的深入理解和灵活运用,不仅能够帮助我们编写更加灵活和可扩展的Python程序,还能够提高我们在实际项目中的开发效率和质量。

MFC隐藏和显示一个控件的方法

MFC隐藏和显示一个控件的方法在MFC中,可以通过以下几种方法隐藏和显示一个控件。

1. 使用SetWindowPos函数可以使用CWnd::SetWindowPos函数来隐藏和显示一个控件。

此函数用于移动和调整窗口或控件的大小。

要隐藏一个控件,可以将SWP_HIDEWINDOW标志传递给该函数的nFlags参数。

要显示一个控件,可以将SWP_SHOWWINDOW标志传递给nFlags参数,如下所示:```//隐藏一个控件GetDlgItem(IDC_CONTROL_ID)->ShowWindow(SW_HIDE);//显示一个控件GetDlgItem(IDC_CONTROL_ID)->ShowWindow(SW_SHOW);```2. 使用ShowWindow函数使用CWnd::ShowWindow函数也可以隐藏和显示一个控件。

该函数接受一个参数nCmdShow,指定要采取的操作,可以使用SW_HIDE常量隐藏一个控件,使用SW_SHOW常量显示一个控件,如下所示:```//隐藏一个控件GetDlgItem(IDC_CONTROL_ID)->ShowWindow(SW_HIDE);//显示一个控件GetDlgItem(IDC_CONTROL_ID)->ShowWindow(SW_SHOW);```3. 使用ModifyStyle函数可以使用CWnd::ModifyStyle函数来修改控件的样式。

通过修改控件的样式,可以隐藏或显示控件。

要隐藏一个控件,可以从控件样式中移除WS_VISIBLE样式;要显示一个控件,可以将该样式添加回控件中,如下所示:```//隐藏一个控件GetDlgItem(IDC_CONTROL_ID)->ModifyStyle(WS_VISIBLE, 0);//显示一个控件GetDlgItem(IDC_CONTROL_ID)->ModifyStyle(0, WS_VISIBLE);```注意:上述示例代码中的IDC_CONTROL_ID应替换为要隐藏或显示的控件的ID。

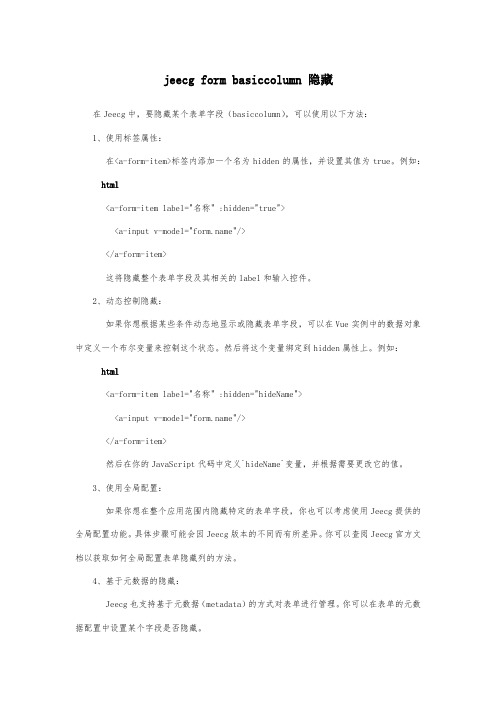

jeecg form basiccolumn 隐藏

jeecg form basiccolumn 隐藏在Jeecg中,要隐藏某个表单字段(basiccolumn),可以使用以下方法:1、使用标签属性:在<a-form-item>标签内添加一个名为hidden的属性,并设置其值为true。

例如: html<a-form-item label="名称" :hidden="true"><a-input v-model=""/></a-form-item>这将隐藏整个表单字段及其相关的label和输入控件。

2、动态控制隐藏:如果你想根据某些条件动态地显示或隐藏表单字段,可以在Vue实例中的数据对象中定义一个布尔变量来控制这个状态。

然后将这个变量绑定到hidden属性上。

例如: html<a-form-item label="名称" :hidden="hideName"><a-input v-model=""/></a-form-item>然后在你的JavaScript代码中定义`hideName`变量,并根据需要更改它的值。

3、使用全局配置:如果你想在整个应用范围内隐藏特定的表单字段,你也可以考虑使用Jeecg提供的全局配置功能。

具体步骤可能会因Jeecg版本的不同而有所差异。

你可以查阅Jeecg官方文档以获取如何全局配置表单隐藏列的方法。

4、基于元数据的隐藏:Jeecg也支持基于元数据(metadata)的方式对表单进行管理。

你可以在表单的元数据配置中设置某个字段是否隐藏。

如果你遇到问题,请确保你正在使用的是Jeecg的最新版本,并参考官方文档或者在线社区寻求帮助。

【游戏控制】武器模块个人模块隐藏地点隐藏技能点获取方法攻略

1.获取所有特殊武器/个人模块方法在控制2号拓展包:异世界事件中,一共有5个特殊武器模块、1个特殊个人模块:握把专属武器模块 | 永恒之火 | 命中时返还弹药几率 +100%,只要命中就会返还子弹,相当于没有消耗子弹。

旋转专属武器模块 | 垃圾邮件 | 击杀后武器伤害 +100%,击杀过敌人之后,伤害翻倍散射专属武器模块 | 单向轨道 | 射弹扩散 -100 ,子弹不会散射,变集中了,相当于威力高、射程短的握把。

穿刺专属武器模块 | 看守待命 | 射击充能时间 -100,射击不再需要蓄力,相当于威力超高、射程远的握把。

充能专属武器模块 | 狭窄空间 | 射弹速度 +500%,子弹速度是原来5倍,相当于可以瞬间命中。

个人模块 | 有氧运动 | 闪避时恢复生命值 +50如何获得各个特殊武器/个人模块?永恒之火:在维修部中,把6个播放着火焰的小电视扔进熔炉室里的熔炉。

垃圾邮件:在调查部中,完成退还给发信人的支线任务。

单向轨道:在调查部中,完成在轨道上死亡的支线任务。

看守待命:在调查部中,完成又是一番混乱系列的支线任务。

狭窄空间:在调查部中,完成沙鼠拿走了顶上的头的支线任务。

有氧运动:在调查部的位移的通道中,打破墙壁进入密室,解开时钟谜题。

2.全服装收集攻略服装获取方法1.通过推进主线剧情获取的服装:2.黄金套装拿到5级门限卡后,前往研究部-运气与概率部依次完成:-打开5级房内的所有台灯。

-摆动两个摆锤与招财猫。

-将四叶草摘下植入房间内电视旁的盆中。

-转动轮盘后马上离开红色地毯范围。

-电视停留在7后获得服装不要碰其他互动3.非同步套装拿到6级门限卡后,前往研究部-同步性实验室进入实验室右侧向下阶梯打开6级门,开启支线-自我镜像完成该支线任务后,在同步性实验室的1号小房间的人偶上拿到服装4.清洁工的助理通关后,在维修部-清洁工的办公室与沙发互动后在墙板上获得3.隐藏技能点收集攻略游戏中总共有20个隐藏区域,完成每个区域的探索之后即可获得1个技能点,用于解锁技能升级。

利用C++实现模块隐藏(R3层断链)

利⽤C++实现模块隐藏(R3层断链)⼀、模块隐藏的实现原理 普通API查找模块实现思路:其通过查询在R3中的PEB(Process Environment Block 进程环境块)与TEB(Thread Environment Block 进程环境块)来找到⼀个双向链表,通过遍历双向链表中某⼀成员(字符串)来查找全部模块。

模块隐藏实现思路:在R3层的模块隐藏,我们需要做的就是将其该链表断链,将某⼀模块从这个双向链表中摘除,这样再调⽤传统的API时就会搜索不到。

⼆、结构体成员详细介绍<1> TEB结构体 -- 内存地址为 fs:[0] 处。

使⽤Windbg的 "dt _TEB"命令来查看TEB结构体kd> dt _TEBntdll!_TEB+0x000 NtTib : _NT_TIB+0x01c EnvironmentPointer : Ptr32 Void+0x020 ClientId : _CLIENT_ID+0x028 ActiveRpcHandle : Ptr32 Void+0x02c ThreadLocalStoragePointer : Ptr32 Void+0x030 ProcessEnvironmentBlock : Ptr32 _PEB+0x034 LastErrorValue : Uint4B1. 属性介绍 1.1)_NT_TIB:重点两个属性,栈顶与栈⼤⼩。

/kernel_struct/vista/NT_TIB.html 1.2) _CLIENT_ID: 存储该进程ID与当前主线程ID。

https:///en-us/openspecs/windows_protocols/ms-tsts/a11e7129-685b-4535-8d37-21d4596ac057? redirectedfrom=MSDN 1.3) _PEB:进程环境块,记住其在 TEB 偏移 0x30处即可。

react隐藏元素的方法

react隐藏元素的方法在React中,隐藏元素有多种方法可供选择。

下面是几种常用的方法:1. 使用CSS display属性:最简单的隐藏元素的方法是使用CSS的display属性。

将元素的display属性设为"none",即可隐藏该元素。

在React中,我们可以通过state来控制display属性的值,从而实现动态隐藏和显示。

例如:```jsximport React, { useState } from "react";function Apconst [isHidden, setIsHidden] = useState(false);const toggleVisibility = ( =>setIsHidden(!isHidden);};return<div><button onClick={toggleVisibility}>Toggle Visibility</button> {isHidden ? null : <div>Hello, World!</div>}</div>export default App;上述例子中,初始状态下isHidden为false,所以<div>Hello, World!</div>元素会被显示出来。

当点击"Toggle Visibility"按钮时,toggleVisibility函数会被调用,将isHidden状态取反。

根据isHidden 的值,来决定是否显示<div>Hello, World!</div>元素。

2. 使用CSS visibility属性:另一个隐藏元素的方法是使用CSS的visibility属性。

将元素的visibility属性设为"hidden",即可隐藏该元素。

隐藏dom元素方法

隐藏dom元素方法

隐藏DOM元素的方法有很多种,具体如下:

1. 使用CSS样式来隐藏元素。

可以使用display:none或者visibility:hidden来隐藏元素。

2. 使用JavaScript来隐藏元素。

可以使用DOM操作来获取元素并设置其style属性中的display或visibility属性为none或hidden。

3. 使用jQuery库的hide()方法来隐藏元素。

该方法可以隐藏指定元素或元素集合。

4. 使用CSS类来隐藏元素。

可以定义一个CSS类,将元素的display或visibility属性设置为none或hidden,然后将该类应用于需要隐藏的元素上。

5. 使用父容器元素的overflow属性来隐藏元素。

可以将需要隐藏的元素放在一个具有overflow:hidden或overflow:auto属性的父容器元素中,这样元素会被隐藏在容器内部。

总之,隐藏DOM元素的方法很多,可以根据具体场景选择合适的方法来实现。

- 1 -。

实现元素隐藏的方法

实现元素隐藏的方法1. 使用display属性实现元素隐藏:display属性用于控制元素的显示与隐藏,可以通过设置display属性值为"none"来隐藏元素,将其设置为其他值如"block"则可以重新显示。

```javascript//隐藏元素document.getElementById("elementId").style.display = "none";//显示元素document.getElementById("elementId").style.display = "block";```在使用display属性的方式隐藏元素时,需要注意以下几点:-隐藏元素后,元素在页面中的位置会被空出,不会占据空间。

-隐藏元素后,元素内的内容仍然存在,不会被清空。

- 隐藏元素后,在通过JavaScript获取元素时,该元素仍然可以被获取到。

- 使用display属性隐藏的元素可以通过调整display属性值来重新显示。

2. 使用visibility属性实现元素隐藏:visibility属性用于控制元素的可见性,可以通过设置visibility 属性值为"hidden"来隐藏元素,将其设置为其他值如"visible"则可以重新显示。

```javascript//隐藏元素document.getElementById("elementId").style.visibility = "hidden";//显示元素document.getElementById("elementId").style.visibility = "visible";```使用visibility属性的方式隐藏元素时,需要注意以下几点:-隐藏元素后,元素仍然占据空间,不会改变页面的布局。

MFC隐藏和显示一个控件的方法

第二Байду номын сангаас调用ShowWindow()函数。

edit->ShowWindow(FALSE); //隐藏该控件

edit->ShowWindow(TRUE)://显示该控件

另外,还可以利用EnableWindow()函数控制控件的可用与否,但必须要在控件显示了前提下才有效:

其中100为定时器的ID值,1000为定时器的间隔时间。

如何使用

比如在对话框上添加定时器

1.添加WM_TIMER消息,会在cpp文件生成

void C***Dlg::OnTimer(UINT nIDEvent)

{

//其中nIDEvent用来区分定时器

//添加定时器处理函数。

CDialog::OnTimer(nIDEvent);

}

2.在要用的地方设置定时器,SetTimer( 100, 1000, NULL);

edit->EnableWindow(FALSE);//控件不可用,其颜色变成灰色

edit->EnableWindow(TRUE); //控件可用,其颜色正常

上述为基础,在实际应用时还需要程序员灵活应用,以达到理想的效果!

图片点击picture控件响应:

把Picture Control的Notify属性,改为true就行了.

MFC隐藏和显示一个控件的方法

通常,我们在用MFC做界面的时候,控制控件的出现和隐藏很重要,同时这也体现出界面的友好和灵活性。

那么,怎样在MFC中实现一个控件的隐藏和显示呢?这里,我就说一个我知道的简单方法。

第一、先获得控件对象。这里用一个EditBox控件为例。

js设置控件的隐藏与显示的两种方法

js 设置控件的隐藏与显示的两种方法用JavaScript 隐藏控件的方法有两种,分别是通过设置控件的style 的“display”和“visibility”属性。

当style.display="block"或style.visibility="visible"时控件或见,当style.display="none"或style.visibility="hidden"时控件不可见。

不同的是“display”不但隐藏控件,而且被隐藏的控件不再占用显示时占用的位置,而“visibility”隐藏的控件仅仅是将控件设置成不可见了,控件仍然占俱原来的位置。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 function displayHideUI() { var ui =document.getElementById("bbs"); ui.style.display="none"; } function displayShowUI() { var ui =document.getElementById("bbs"); ui.style.display="";//display 为空的话会好使,为block 会使后边的空间换行 } function visibilityHideUI() { var ui =document.getElementById("bbs"); ui.style.visibility="hidden"; } function visibilityShowUI() { var ui =document.getElementById("bbs"); ui.style.visibility="visible"; } </script>值 描述none 此元素不会被显示。

玩机教程贴之隐藏root来自安洋

玩机教程贴之隐藏root来自安洋

什么?手机刷了面具后,银行app和很多检测root的软件都打不开了,那么就收藏本帖子吧,下面详细的讲下隐藏root

第一次发图文,小白教程,大佬看个乐

目前很多的app都加入了root的检测,导致root过的手机无法使用,那就想办法让这些app略过root权限来运行,讲两个最实用的

方法一:新版的magisk已增加了zygisk排除列表,我们可以通过这个排除列表去排除需要隐藏的应用,打开magisk,点右上角的设置图标,在设置里找到zygisk打开,然后打开遵循排除列表,在排除列表里把需要隐藏的应用打上钩,

这里注意要展开应用,里面的选项全部打上勾,重启手机即可

方法二:如果以上方法还不能进行隐藏,那么就需要装一个模块来隐藏,使用面具安装shamiko模块

然后打开zygisk,在排除列表里把应用打钩,这里注意,使用模块隐藏,遵循排除列表的选项不能打钩,

然后重启手机

使用以上方法隐藏root需要安装官版面具的24.0以上版本,如果需要用lsp,必须使用zygisk版的lsp,才能配合隐藏。

更多的玩机教程及工具可以在主页上车,欢迎各位萌新小白,没人带你们玩机我带,专业带小白。

模块链接我会放在评论区,各位点赞收藏肯定用得着

投币

审核大哥求放过,只是发个教程

#隐藏root##Magisk##玩机教程#。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

摘要(转自网络):

一、从PEB的Ldr链中消失

引用内容

lkd> dt _PEB 7ffdc000 //当前PEB的地址

nt!_PEB

...

+0x00c Ldr : 0x001a1e90

_PEB_LDR_DATA //这里指向Ldr结构

lkd> dt _PEB_LDR_DATA 0x001a1e90 //这个结构里有三个链表的表头

nt!_PEB_LDR_DATA

+0x000 Length : 0x28

+0x004 Initialized : 0x1 ''

+0x008 SsHandle : (null)

+0x00c InLoadOrderModuleList : _LIST_ENTRY [ 0x1a1ec0 - 0x1a34f8 ]

+0x014 InMemoryOrderModuleList : _LIST_ENTRY [ 0x1a1ec8 -

0x1a3500 ]

+0x01c InInitializationOrderModuleList : _LIST_ENTRY [ 0x1a1f28 - 0x1a3508 ]

+0x024 EntryInProgress : (null)

这里看到有三个链表,其实三个链表的内容是一样的,但是链表的顺序不一样,分别按加载顺序、内存顺序、初始化顺序排列。

每一个DLL由一个LDR_DATA_TABLE_ENTRY结构描述,但是第一个结构被链入了

三个链表。

取一个来看看:

引用内容

lkd> dt _LDR_DATA_TABLE_ENTRY 0x1a34f8

nt!_LDR_DATA_TABLE_ENTRY

+0x000 InLoadOrderLinks : _LIST_ENTRY [ 0x1a1e9c - 0x1a3450 ]

+0x008 InMemoryOrderLinks : _LIST_ENTRY [ 0x1a1ea4 - 0x1a3458 ]

+0x010 InInitializationOrderLinks : _LIST_ENTRY [ 0x1a1eac -

0x1a3460 ]

+0x018 DllBase : 0x20000000

+0x01c EntryPoint : (null)

+0x020 SizeOfImage : 0x549000

+0x024 FullDllName : _UNICODE_STRING

"C:\WINDOWS\system32\xpsp2res.dll"

+0x02c BaseDllName : _UNICODE_STRING

"xpsp2res.dll"

......//省略部分内容

随便取一个链表进行遍历,根据DllBase找到自己的DLL之后,从三个链中RemoveEntryList就可以了,这样所有使用PEB->Ldr结构来枚举DLL链表的就

无法找到了。

由于大部分ARK对隐藏DLL的查找并不是很重视(比如

RKU,Gmer,XueTr,Atool,NIAP),因此该方法就可以bypass很多ARK了,还是有一定市场的~

但对IceSword是个例外

二、从VAD树中消失

IceSword 在枚举进程模块时使用的是ZwQueryVirtualMemory,查询的InfoClass是MemorySectionName(或者叫 MemoryMappedFilenameInformation,值为2)。

NtQueryVirtualMemory首先判断 Vad->ControlArea->FilePointer是否有效,若有效则调用ObQueryNameString查询此文件对象的名称,最终由文件系统完成此次查询工作。

关于VAD的详细知识,可以参考《JIURL玩玩Win2k内存篇 VAD》,这里不作为重点,知道是平衡二叉树就可以了,树的根结点在EPROCESS中。

引用内容

lkd> dt _EPROCESS 83f915b8

nt!_EPROCESS

...

+0x11c VadRoot : 0x84079c08

该成员是一个MMVAD类型的结构,而成员LeftChild和RightChild分别是该结点的左子结点和右子结点。

引用内容

lkd> dt _MMVAD 0x84079c08

nt!_MMVAD

+0x000 StartingVpn : 0x8e0

+0x004 EndingVpn : 0x8e0

+0x008 Parent : (null)

+0x00c LeftChild : 0x843b1128 _MMVAD //左孩子

+0x010 RightChild : 0x840bf4a0 _MMVAD //右孩子

+0x014 u : __unnamed //标志位

+0x018 ControlArea : (null)

+0x01c FirstPrototypePte : (null)

+0x020 LastContiguousPte : (null)

+0x024 u2 : __unnamed

要对目标DLL实施隐藏时,先获取该DLL基址,然后遍历VAD树,根据MMVAD->StartingVpn做匹配(StartingVpn实际上是内存地址的高20位,比如0x7c800000在这里将只显示为0x7c800)找到目标DLL的VAD结构(这里以kernel32.dll为例,其加载地址正为0x7c800000):

引用内容

lkd> dt _MMVAD 84174a18

nt!_MMVAD

+0x000 StartingVpn : 0x7c800

+0x004 EndingVpn : 0x7c91b

+0x008 Parent : 0x841223a0 _MMVAD

+0x00c LeftChild : 0x84120470 _MMVAD

+0x010 RightChild : 0x841a4790 _MMVAD

+0x014 u : __unnamed

+0x018 ControlArea : 0x876d0b88 _CONTROL_AREA //关键域

+0x01c FirstPrototypePte : 0xe177d6f0 _MMPTE

+0x020 LastContiguousPte : 0xfffffffc _MMPTE

+0x024 u2 : __unnamed

lkd> dt _CONTROL_AREA 0x876d0b88

nt!_CONTROL_AREA

...

+0x024 FilePointer : 0x876d0b10 _FILE_OBJECT外//目标在这里

好了,看到FILE_OBJECT了,这时你应该会想到系统是从这里取到的文件名吧,没错,这儿就是我们要动手脚的地方。

根据小伟、Sysnap等人的测试,只要把ControlArea->FilePointer->FileName.Buffer填0就可以实现该DLL的隐藏(根据字符串的特性,实际上只需要把第一个字符填0就可以了),此时ZwQueryVirtualMemory将返回0xC0000039错误,即“指定的路径无效”,自然也就枚举不到了。

而且对于那些共享的dll,如系统的ntdll.dll,kernel32.dll或在不同进程中被加载2次或以上的dll,虽然是在不同进程中,但是使用的是同一个共享的ControlArea结构,因此只需要改一个,那么在所有进程中都将实现隐藏,这对于隐藏全局钩子类型的 dll显然是非常方便的。

IS是在ZwQueryVirtualMemory查完全无法枚举到DLL时才采用枚举PEB的方法,因此结合前面的Ldr断链法,足以搞定N多ARK了。

我所说的“从VAD树中消失”只是使该VAD的信息从IS的查询结果中消失,而并不是真的摘掉该VAD~~

值得一说的是,Sysnap的Yas Kit在检测隐藏DLL方面也是比较强的,但是对于动了VAD的,似乎也无能为力~

三、抹掉PE特征

有的工具可以直接枚举所有有效内存并检查PE标记来确定是否有隐藏DLL,因此需要把PE特征抹掉来对抗之,方法很简单,把PE头整个填零就可以了。

这种方法主要是作为前两种方法的补充,单独搞是没有意义的。

再来说说非正规方式加载的DLL,怎么个非正规呢?其实就是不用LoadLibrary,自已实现Loader的功能.

实现Loader功能之后,不管你是Load别的DLL,或者DLL自已Load自己(老V 的ReloadAndRun同样适用于DLL),在Load完成后,不会出现在PEB->Ldr链中,它的VAD也不会与FILE_OBJECT发生任何关系,然后再抹掉PE特征,隐藏效果与上面的正规隐藏法相当,甚至要更隐蔽一些~~

再极端一点,DLL也可以完全不要,注入具有相同功能的shellcode然后开线程

执行就可以了,只是shellcode写起来麻烦一点而已,写Loader也麻烦啊~~

/archive/index.php?t-125571.html

/1228348/282331。