木马端口

常见木马开放的端口

端口:13223

服务:PowWow

说明:PowWow是Tribal Voice的聊天程序。它允许用户在此端口打开私人聊天的连接。这一程序对于建立连接非常具有攻击性。它会驻扎在这个TCP端口等回应。造成类似心跳间隔的连接请求。如果一个拨号用户从另一个聊天者手中继承了IP地址就会发生好象有很多不同的人在测试这个端口的情况。这一协议使用OPNG作为其连接请求的前4个字节。

端口:5000、5001、5321、50505

服务:[NULL]

说明:木马blazer5开放5000端口。木马Sockets de Troie开放5000、5001、5321、50505端口。

端口:5400、5401、5402

服务:[NULL]

说明:木马Blade Runner开放此端口。

端口:16969

服务:[NULL]

说明:木马Priority开放此端口。

端口:17027

服务:Conducent

说明:这是一个外向连接。这是由于公司内部有人安装了带有Conducent"adbot"的共享软件。Conducent"adbot"是为共享软件显示广告服务的。使用这种服务的一种流行的软件是Pkware。

端口:1807

服务:[NULL]

说明:木马SpySender开放此端口。

端口:1981

服务:[NULL]

说明:木马ShockRave开放此端口。

端口:1999

服务:cisco identification port

说明:木马BackDoor开放此端口。

端口:2000

说明:木马Deep Throat开放6670端口。而Deep Throat 3.0开放6671端口。

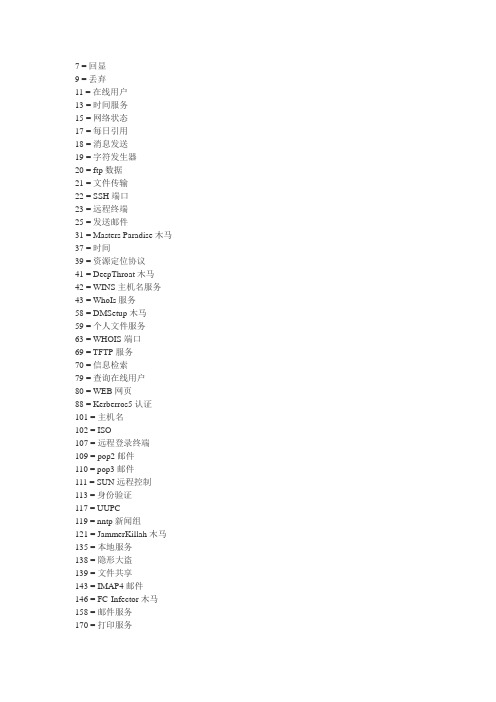

电脑常用的端口列表木马端口+常用端口

9 = 丢弃11 = 在线用户13 = 时间服务15 = 网络状态17 = 每日引用18 = 消息发送19 = 字符发生器20 = ftp数据21 = 文件传输22 = SSH端口23 = 远程终端25 = 发送邮件31 = Masters Paradise木马37 = 时间39 = 资源定位协议41 = DeepThroat木马42 = WINS 主机名服务43 = WhoIs服务58 = DMSetup木马59 = 个人文件服务63 = WHOIS端口69 = TFTP服务70 = 信息检索79 = 查询在线用户80 = WEB网页88 = Kerberros5认证101 = 主机名102 = ISO107 = 远程登录终端109 = pop2邮件110 = pop3邮件111 = SUN远程控制113 = 身份验证117 = UUPC119 = nntp新闻组121 = JammerKillah木马135 = 本地服务138 = 隐形大盗139 = 文件共享143 = IMAP4邮件146 = FC-Infector木马158 = 邮件服务170 = 打印服务194 = IRC PORT213 = TCP OVER IPX220 = IMAP3邮件389 = 目录服务406 = IMSP PORT411 = DC++421 = TCP Wrappers443 = 安全WEB访问445 = SMB(交换服务器消息块) 456 = Hackers Paradise木马464 = Kerberros认证512 = 远程执行或卫星通讯513 = 远程登录与查询514 = SHELL/系统日志515 = 打印服务517 = Talk518 = 网络聊天520 = EFS525 = 时间服务526 = 日期更新530 = RPC531 = RASmin木马532 = 新闻阅读533 = 紧急广播540 = UUCP543 = Kerberos登录544 = 远程shell550 = who554 = RTSP555 = Ini-Killer木马556 = 远程文件系统560 = 远程监控561 = 监控636 = 安全目录服务666 = Attack FTP木马749 = Kerberos管理750 = Kerberos V4911 = Dark Shadow木马989 = FTPS990 = FTPS992 = TelnetS993 = IMAPS999 = DeepThroat木马1001 = Silencer木马1010 = Doly木马1011 = Doly木马1012 = Doly木马1015 = Doly木马1024 = NetSpy木马1042 = Bla木马1045 = RASmin木马1080 = SOCKS代理1090 = Extreme木马1095 = Rat木马1097 = Rat木马1098 = Rat木马1099 = Rat木马1109 = Kerberos POP1167 = 私用电话1170 = Psyber Stream Server1214 = KAZAA下载1234 = Ultors/恶鹰木马1243 = Backdoor/SubSeven木马1245 = V ooDoo Doll木马1349 = BO DLL木马1352 = Lotus Notes1433 = SQL SERVER1492 = FTP99CMP木马1494 = CITRIX1503 = Netmeeting1512 = WINS解析1524 = IngresLock后门1600 = Shivka-Burka木马1630 = 网易泡泡1701 = L2TP1720 = H3231723 = PPTP(虚拟专用网)1731 = Netmeeting1755 = 流媒体服务1807 = SpySender木马1812 = Radius认证1813 = Radius评估1863 = MSN聊天1981 = ShockRave木马1999 = Backdoor木马2000 = TransScout-Remote-Explorer木马2001 = TransScout木马2002 = TransScout/恶鹰木马2003 = TransScout木马2004 = TransScout木马2005 = TransScout木马2023 = Ripper木马2049 = NFS服务器2053 = KNETD2115 = Bugs木马2140 = Deep Throat木马2401 = CVS2535 = 恶鹰2565 = Striker木马2583 = WinCrash木马2773 = Backdoor/SubSeven木马2774 = SubSeven木马2801 = Phineas Phucker木马2869 = UPNP(通用即插即用) 3024 = WinCrash木马3050 = InterBase3128 = squid代理3129 = Masters Paradise木马3150 = DeepThroat木马3306 = MYSQL3389 = 远程桌面3544 = MSN语音3545 = MSN语音3546 = MSN语音3547 = MSN语音3548 = MSN语音3549 = MSN语音3550 = MSN语音3551 = MSN语音3552 = MSN语音3553 = MSN语音3554 = MSN语音3555 = MSN语音3556 = MSN语音3557 = MSN语音3558 = MSN语音3559 = MSN语音3560 = MSN语音3561 = MSN语音3562 = MSN语音3563 = MSN语音3564 = MSN语音3565 = MSN语音3566 = MSN语音3567 = MSN语音3568 = MSN语音3569 = MSN语音3570 = MSN语音3571 = MSN语音3572 = MSN语音3573 = MSN语音3574 = MSN语音3575 = MSN语音3576 = MSN语音3577 = MSN语音3578 = MSN语音3579 = MSN语音3700 = Portal of Doom木马4080 = WebAdmin4081 = WebAdmin+SSL 4092 = WinCrash木马4267 = SubSeven木马4443 = AOL MSN4567 = File Nail木马4590 = ICQ木马4661 = 电驴下载4662 = 电驴下载4663 = 电驴下载4664 = 电驴下载4665 = 电驴下载4666 = 电驴下载4899 = Radmin木马5000 = Sokets-de木马5000 = UPnP(通用即插即用) 5001 = Back Door Setup木马5060 = SIP5168 = 高波蠕虫5190 = AOL MSN5321 = Firehotcker木马5333 = NetMonitor木马5400 = Blade Runner木马5401 = Blade Runner木马5402 = Blade Runner木马5550 = JAPAN xtcp木马5554 = 假警察蠕虫5555 = ServeMe木马5556 = BO Facil木马5557 = BO Facil木马5569 = Robo-Hack木马5631 = pcAnywhere5632 = pcAnywhere5742 = WinCrash木马5800 = VNC端口5801 = VNC端口5890 = VNC端口5891 = VNC端口5892 = VNC端口6267 = 广外女生6400 = The Thing木马6665 = IRC6666 = IRC SERVER PORT 6667 = 小邮差6668 = IRC6669 = IRC6670 = DeepThroat木马6711 = SubSeven木马6771 = DeepThroat木马6776 = BackDoor-G木马6881 = BT下载6882 = BT下载6883 = BT下载6884 = BT下载6885 = BT下载6886 = BT下载6887 = BT下载6888 = BT下载6889 = BT下载6890 = BT下载6939 = Indoctrination木马6969 = GateCrasher/Priority木马6970 = GateCrasher木马7000 = Remote Grab木马7001 = Windows messager 7070 = RealAudio控制口7215 = Backdoor/SubSeven木马7300 = 网络精灵木马7301 = 网络精灵木马7306 = 网络精灵木马7307 = 网络精灵木马7308 = 网络精灵木马7424 = Host Control Trojan7467 = Padobot7511 = 聪明基因7597 = QaZ木马7626 = 冰河木马7789 = Back Door Setup/ICKiller木马8011 = 无赖小子8102 = 网络神偷8181 = 灾飞9408 = 山泉木马9535 = 远程管理9872 = Portal of Doom木马9873 = Portal of Doom木马9874 = Portal of Doom木马9875 = Portal of Doom木马9898 = 假警察蠕虫9989 = iNi-Killer木马10066 = Ambush Trojan10067 = Portal of Doom木马10167 = Portal of Doom木马10168 = 恶邮差10520 = Acid Shivers木马10607 = COMA木马11000 = Senna Spy木马11223 = Progenic木马11927 = Win32.Randin12076 = GJammer木马12223 = Keylogger木马12345 = NetBus木马12346 = GabanBus木马12361 = Whack-a-mole木马12362 = Whack-a-mole木马12363 = Whack-a-Mole木马12631 = WhackJob木马13000 = Senna Spy木马13223 = PowWow聊天14500 = PC Invader木马14501 = PC Invader木马14502 = PC Invader木马14503 = PC Invader木马15000 = NetDemon木马15382 = SubZero木马16484 = Mosucker木马16772 = ICQ Revenge木马16969 = Priority木马17072 = Conducent广告17166 = Mosaic木马17300 = Kuang2 the virus Trojan 17449 = Kid Terror Trojan 17499 = CrazzyNet Trojan 17500 = CrazzyNet Trojan 17569 = Infector Trojan17593 = Audiodoor Trojan 17777 = Nephron Trojan 19191 = 蓝色火焰19864 = ICQ Revenge木马20001 = Millennium木马20002 = Acidkor Trojan20005 = Mosucker木马20023 = VP Killer Trojan 20034 = NetBus 2 Pro木马20808 = QQ女友21544 = GirlFriend木马22222 = Proziack木马23005 = NetTrash木马23006 = NetTrash木马23023 = Logged木马23032 = Amanda木马23432 = Asylum木马23444 = 网络公牛23456 = Evil FTP木马23456 = EvilFTP-UglyFTP木马23476 = Donald-Dick木马23477 = Donald-Dick木马25685 = Moonpie木马25686 = Moonpie木马25836 = Trojan-Proxy25982 = Moonpie木马26274 = Delta Source木马27184 = Alvgus 2000 Trojan 29104 = NetTrojan木马29891 = The Unexplained木马30001 = ErrOr32木马30003 = Lamers Death木马30029 = AOL木马30100 = NetSphere木马30101 = NetSphere木马30102 = NetSphere木马30103 = NetSphere 木马30103 = NetSphere木马30133 = NetSphere木马30303 = Sockets de Troie30947 = Intruse木马31336 = Butt Funnel木马31337 = Back-Orifice木马31338 = NetSpy DK 木马31339 = NetSpy DK 木马31666 = BOWhack木马31785 = Hack Attack木马31787 = Hack Attack木马31788 = Hack-A-Tack木马31789 = Hack Attack木马31791 = Hack Attack木马31792 = Hack-A-Tack木马32100 = Peanut Brittle木马32418 = Acid Battery木马33333 = Prosiak木马33577 = Son of PsychWard木马33777 = Son of PsychWard木马33911 = Spirit 2000/2001木马34324 = Big Gluck木马34555 = Trinoo木马35555 = Trinoo木马36549 = Trojan-Proxy37237 = Mantis Trojan40412 = The Spy木马40421 = Agent 40421木马40422 = Master-Paradise木马40423 = Master-Paradise木马40425 = Master-Paradise木马40426 = Master-Paradise木马41337 = Storm木马41666 = Remote Boot tool木马46147 = Backdoor.sdBot47262 = Delta Source木马49301 = Online KeyLogger木马50130 = Enterprise木马50505 = Sockets de Troie木马50766 = Fore木马51996 = Cafeini木马53001 = Remote Windows Shutdown木马54283 = Backdoor/SubSeven木马54320 = Back-Orifice木马54321 = Back-Orifice木马55165 = File Manager木马57341 = NetRaider木马58339 = Butt Funnel木马60000 = DeepThroat木马60411 = Connection木马61348 = Bunker-hill木马61466 = Telecommando木马61603 = Bunker-hill木马63485 = Bunker-hill木马65000 = Devil木马65390 = Eclypse木马65432 = The Traitor木马65535 = Rc1木马UDP端口31 = Masters Paradise木马41 = DeepThroat木马53 = 域名解析67 = 动态IP服务68 = 动态IP客户端135 = 本地服务137 = NETBIOS名称138 = NETBIOS DGM服务139 = 文件共享146 = FC-Infector木马161 = SNMP服务162 = SNMP查询445 = SMB(交换服务器消息块) 500 = VPN密钥协商666 = Bla木马999 = DeepThroat木马1027 = 灰鸽子1042 = Bla木马1561 = MuSka52木马1900 = UPNP(通用即插即用) 2140 = Deep Throat木马2989 = Rat木马3129 = Masters Paradise木马3150 = DeepThroat木马3700 = Portal of Doom木马4000 = QQ聊天4006 = 灰鸽子5168 = 高波蠕虫6670 = DeepThroat木马6771 = DeepThroat木马6970 = ReadAudio音频数据8000 = QQ聊天8099 = VC远程调试8225 = 灰鸽子9872 = Portal of Doom木马9873 = Portal of Doom木马9874 = Portal of Doom木马9875 = Portal of Doom木马10067 = Portal of Doom木马10167 = Portal of Doom木马22226 = 高波蠕虫26274 = Delta Source木马31337 = Back-Orifice木马31785 = Hack Attack木马31787 = Hack Attack木马31788 = Hack-A-Tack木马31789 = Hack Attack木马31791 = Hack Attack木马31792 = Hack-A-Tack木马34555 = Trin00 DDoS木马40422 = Master-Paradise木马40423 = Master-Paradise木马40425 = Master-Paradise木马40426 = Master-Paradise木马47262 = Delta Source木马54320 = Back-Orifice木马54321 = Back-Orifice木马60000 = DeepThroat木马。

木马电脑病毒介绍

木马电脑病毒介绍“木马”程序是目前比较流行的病毒文件,与一般的病毒不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,下面由店铺给你做出详细的木马电脑病毒介绍!希望对你有帮助!欢迎回访店铺网站,谢谢!木马电脑病毒介绍:它通过将自身伪装吸引用户下载执行,向施种木马者提供打开被种者电脑的门户,使施种者可以任意毁坏、窃取被种者的文件,甚至远程操控被种者的电脑。

“木马”与计算机网络中常常要用到的远程控制软件有些相似,但由于远程控制软件是“善意”的控制,因此通常不具有隐蔽性;“木马”则完全相反,木马要达到的是“偷窃”性的远程控制,如果没有很强的隐蔽性的话,那就是“毫无价值”的。

一个完整的“木马”程序包含了两部分:“服务器”和“控制器”。

植入被种者电脑的是“服务器”部分,而所谓的“黑客”正是利用“控制器”进入运行了“服务器”的电脑。

运行了木马程序的“服务器”以后,被种者的电脑就会有一个或几个端口被打开,使黑客可以利用这些打开的端口进入电脑系统,安全和个人隐私也就全无保障了!病毒是附着于程序或文件中的一段计算机代码,它可在计算机之间传播。

它一边传播一边感染计算机。

病毒可损坏软件、硬件和文件。

病毒 (n.):以自我复制为明确目的编写的代码。

病毒附着于宿主程序,然后试图在计算机之间传播。

它可能损坏硬件、软件和信息。

与人体病毒按严重性分类(从 Ebola 病毒到普通的流感病毒)一样,计算机病毒也有轻重之分,轻者仅产生一些干扰,重者彻底摧毁设备。

令人欣慰的是,在没有人员操作的情况下,真正的病毒不会传播。

必须通过某个人共享文件和发送电子邮件来将它一起移动。

“木马”全称是“特洛伊木马(TrojanHorse)”,原指古希腊士兵藏在木马内进入敌方城市从而占领敌方城市的故事。

在Internet上,“特洛伊木马”指一些程序设计人员(或居心不良的马夫)在其可从网络上下载(Download)的应用程序或游戏外挂、或网页中,包含了可以控制用户的计算机系统或通过邮件盗取用户信息的恶意程序,可能造成用户的系统被破坏、信息丢失甚至令系统瘫痪。

教你怎样从端口信息 判断病毒或者木马

教你怎样从端口信息判断病毒或者木马

怎样从端口判断是否病毒或木马?端口可分为3大类:

1、公认端口(Well Known Ports):从0到1023,它们紧密绑定于一些服务。

通常这些端口的通讯明确表明了某种服务的协议。

例如:80端口实际上总是HTTP通讯。

2、注册端口(Registered Ports):从1024到49151。

它们松散地绑定于一些服务。

也就是说有许多服务绑定于这些端口,这些端口同样用于许多其它目的。

例如:许多系统处理动态端口从1024左右开始。

3、动态和/或私有端口(Dynamic and/or Private Ports):从49152到65535。

理论上,不应为服务分配这些端口。

实际上,机器通常从1024起分配动态端口。

但也有例外:SUN的RPC端口从32768开始。

一般的,病毒、木马不会采用第一类,即0-1023端口。

但是也有例外的,例如红色代码就是用80这个端口。

所以,不能笼统的说某某端口出来的就一定是病毒、木马。

另外目前的木马定制功能越来越强大,可以随意设计通讯端口,这也给鉴别是不是木马带来了困难。

七种常见木马破坏表现及清除方法

七种常见木马破坏表现及清除方法木马的出现对我们的系统造成了很大的危害,但是由于木马通常植入得非常隐蔽,很难完全删除,因此,这里我们介绍一些常见木马的清除方法。

一、网络公牛(Netbull)网络公牛是国产木马,默认连接端口23444。

服务端程序newserver.exe运行后,会自动脱壳成checkdll.exe,位于C:WINDOWSSYSTEM下,下次开机checkdll.exe 将自动运行,因此很隐蔽、危害很大。

同时,服务端运行后会自动捆绑以下文件:win2000下:notepad.exe;regedit.exe,reged32.exe;drwtsn32.exe;winmine.exe。

服务端运行后还会捆绑在开机时自动运行的第三方软件(如:realplay.exe、QQ、ICQ等)上,在注册表中网络公牛也悄悄地扎下了根。

网络公牛采用的是文件捆绑功能,和上面所列出的文件捆绑在一块,要清除非常困难。

这样做也有个缺点:容易暴露自己!只要是稍微有经验的用户,就会发现文件长度发生了变化,从而怀疑自己中了木马。

清除方法:1.删除网络公牛的自启动程序C:WINDOWSSYSTEMCheckDll.exe。

2.把网络公牛在注册表中所建立的键值全部删除:3.检查上面列出的文件,如果发现文件长度发生变化(大约增加了40K左右,可以通过与其它机子上的正常文件比较而知),就删除它们!然后点击“开始→附件→系统工具→系统信息→工具→系统文件检查器”,在弹出的对话框中选中“从安装软盘提取一个文件(E)”,在框中填入要提取的文件(前面你删除的文件),点“确定”按钮,然后按屏幕提示将这些文件恢复即可。

如果是开机时自动运行的第三方软件如:realplay.exe、QQ、ICQ等被捆绑上了,那就得把这些文件删除,再重新安装。

二、Netspy(网络精灵)Netspy又名网络精灵,是国产木马,最新版本为3.0,默认连接端口为7306。

木马端口封杀bat[资料]

![木马端口封杀bat[资料]](https://img.taocdn.com/s3/m/c59457c627fff705cc1755270722192e4536589c.png)

木马端口封杀BATgpupdate >nulrem For Client onlyipseccmd -w REG -p "HFUT_SECU" -o -x >nulipseccmd -w REG -p "HFUT_SECU" -x >nulrem ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/80" -f*+0:80:TCP -n BLOCK -x >nulrem ipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/1434" -f *+0:1434:UDP -n BLOCK -x >nulrem ipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/137" -f *+0:137:UDP -n BLOCK -x >nulrem ipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/138" -f *+0:138:UDP -n BLOCK -x >nulrem echo 禁止网上邻居的文件传输(去掉上述两行的 REM 即可生效!)rem ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/139" -f *+0:139:TCP -n BLOCK -x >nulrem echo 禁止NetBIOS/SMB服务和文件和打印机共享和SAMBA(去掉REM生效)ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/135" -f*+0:135:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/135" -f*+0:135:UDP -n BLOCK -x >nulecho 禁止Location Service服务和防止 Dos 攻击…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/445" -f*+0:445:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/445" -f*+0:445:UDP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1025" -f*+0:1025:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/139" -f *+0:139:UDP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1068" -f *+0:1068:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5554" -f *+0:5554:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/9995" -f *+0:9995:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/9996" -f *+0:9996:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6129" -f *+0:6129:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block ICMP/255" -f *+0:255:ICMP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/43958" -f *+0:43958:TCP -n BLOCK -x >nulecho 关闭流行危险端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/20034" -f *+0:20034:TCP -n BLOCK -x >nulecho 关闭木马NetBus Pro开放的端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1092" -f *+0:1092:TCP -n BLOCK -x >nulecho 关闭蠕虫LoveGate开放的端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/3996" -f *+0:3996:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4060" -f *+0:4060:TCP -n BLOCK -x >nulecho 关闭木马RemoteAnything开放的端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4590" -f *+0:4590:TCP -n BLOCK -x >nulecho 关闭木马ICQTrojan开放的端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1080" -f*+0:1080:TCP -n BLOCK -x >nulecho 禁止代理服务器扫描…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/113" -f*+0:113:TCP -n BLOCK -x >nulecho 禁止Authentication Service服务…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/79" -f *+0:79:TCP -n BLOCK -x >nulecho 禁止Finger扫描…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/53" -f *+0:53:UDP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/53" -f *+0:53:TCP -n BLOCK -x >nulecho 禁止区域传递(TCP),欺骗DNS(UDP)或隐藏其他的通信…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/707" -f*+0:707:TCP -n BLOCK -x >nulecho 关闭nachi蠕虫病毒监听端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/808" -f*+0:808:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/23" -f *+0:23:TCP -n BLOCK -x >nulecho 关闭Telnet 和木马Tiny Telnet Server监听端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/520" -f*+0:520:TCP -n BLOCK -x >nulecho 关闭Rip 端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1999" -f*+0:1999:TCP -n BLOCK -x >nulecho 关闭木马程序BackDoor的默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2001" -f *+0:2001:TCP -n BLOCK -x >nulecho 关闭马程序黑洞2001的默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2023" -f *+0:2023:TCP -n BLOCK -x >nulecho 关闭木马程序Ripper的默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2583" -f *+0:2583:TCP -n BLOCK -x >nulecho 关闭木马程序Wincrash v2的默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/3389" -f *+0:3389:TCP -n BLOCK -x >nulecho 关闭Windows 的远程管理终端(远程桌面)监听端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4444" -f *+0:4444:TCP -n BLOCK -x >nulecho 关闭msblast冲击波蠕虫监听端口…………OK! ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4899" -f *+0:4899:TCP -n BLOCK -x >nulecho 关闭远程控制软件(remote administrator)服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5800" -f *+0:5800:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5900" -f *+0:5900:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/8888" -f *+0:8888:TCP -n BLOCK -x >nulecho 关闭远程控制软件VNC的两个默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6129" -f*+0:6129:TCP -n BLOCK -x >nulecho 关闭Dameware服务端默认监听端口(可变!)…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6267" -f*+0:6267:TCP -n BLOCK -x >nulecho 关闭木马广外女生的默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/660" -f*+0:660:TCP -n BLOCK -x >nulecho 关闭木马DeepThroat v1.0 - 3.1默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6671" -f*+0:6671:TCP -n BLOCK -x >nulecho 关闭木马Indoctrination默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6939" -f*+0:6939:TCP -n BLOCK -x >nulecho 关闭木马PRIORITY默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7306" -f*+0:7306:TCP -n BLOCK -x >nulecho 关闭木马网络精灵默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7511" -f*+0:7511:TCP -n BLOCK -x >nulecho 关闭木马聪明基因的默认连接端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7626" -f*+0:7626:TCP -n BLOCK -x >nulecho 关闭木马冰河默认端口(注意可变!)…………OK! ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/8011" -f*+0:8011:TCP -n BLOCK -x >nulecho 关闭木马WAY2.4默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/9989" -f *+0:9989:TCP -n BLOCK -x >nulecho 关闭木马InIkiller默认服务端口…………OK! ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/19191" -f *+0:19191:TCP -n BLOCK -x >nulecho 关闭木马兰色火焰默认开放的telnet端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1029" -f *+0:1029:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/20168" -f *+0:20168:TCP -n BLOCK -x >nulecho 关闭lovegate 蠕虫所开放的两个后门端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/23444" -f *+0:23444:TCP -n BLOCK -x >nulecho 关闭木马网络公牛默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/27374" -f *+0:27374:TCP -n BLOCK -x >nulecho 关闭木马SUB7默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/30100" -f *+0:30100:TCP -n BLOCK -x >nulecho 关闭木马NetSphere默认的服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/31337" -f *+0:31337:TCP -n BLOCK -x >nulecho 关闭木马BO2000默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/45576" -f *+0:45576:TCP -n BLOCK -x >nulecho 关闭代理软件的控制端口…………OK!*+0:50766:TCP -n BLOCK -x >nulecho 关闭木马Schwindler默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/61466" -f *+0:61466:TCP -n BLOCK -x >nulecho 关闭木马Telecommando默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/31338" -f *+0:31338:TCP -n BLOCK -x >nulecho 关闭木马Back Orifice默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/8102" -f *+0:8102:TCP -n BLOCK -x >nulecho 关闭木马网络神偷默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2000" -f *+0:2000:TCP -n BLOCK -x >nulecho 关闭木马黑洞2000默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/31339" -f *+0:31339:TCP -n BLOCK -x >nulecho 关闭木马NetSpy DK默认服务端口…………OK! ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2001" -f *+0:2001:TCP -n BLOCK -x >nulecho 关闭木马黑洞2001默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/31666" -f *+0:31666:TCP -n BLOCK -x >nulecho 关闭木马BOWhack默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/34324" -f *+0:34324:TCP -n BLOCK -x >nulecho 关闭木马BigGluck默认服务端口…………OK!*+0:7306:TCP -n BLOCK -x >nulecho 关闭木马网络精灵3.0,netspy3.0默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/40412" -f*+0:40412:TCP -n BLOCK -x >nulecho 关闭木马The Spy默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/40421" -f*+0:40421:TCP -n BLOCK -x >nulecho 关闭木马Masters Paradise默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/8011" -f*+0:8011:TCP -n BLOCK -x >nulecho 关闭木马wry,赖小子,火凤凰默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/40422" -f*+0:40422:TCP -n BLOCK -x >nulecho 关闭木马Masters Paradise 1.x默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/23444" -f*+0:23444:TCP -n BLOCK -x >nulecho 关闭木马网络公牛,netbull默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/40423" -f*+0:40423:TCP -n BLOCK -x >nulecho 关闭木马Masters Paradise 2.x默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/23445" -f*+0:23445:TCP -n BLOCK -x >nulecho 关闭木马网络公牛,netbull默认服务端口…………OK!*+0:40426:TCP -n BLOCK -x >nulecho 关闭木马Masters Paradise 3.x默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/50505" -f*+0:50505:TCP -n BLOCK -x >nulecho 关闭木马Sockets de Troie默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/27374" -f*+0:27374:TCP -n BLOCK -x >nulecho 关闭木马Sub Seven 2.0+,77,东方魔眼默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/50766" -f*+0:50766:TCP -n BLOCK -x >nulecho 关闭木马Fore默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/53001" -f*+0:53001:TCP -n BLOCK -x >nulecho 关闭木马Remote Windows Shutdown默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/61466" -f*+0:61466:TCP -n BLOCK -x >nulecho 关闭木马Telecommando默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/121" -f*+0:121:TCP -n BLOCK -x >nulecho 关闭木马BO jammerkillahV默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/666" -f*+0:666:TCP -n BLOCK -x >nulecho 关闭木马Satanz Backdoor默认服务端口…………OK!*+0:65000:TCP -n BLOCK -x >nulecho 关闭木马Devil默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1001" -f *+0:1001:TCP -n BLOCK -x >nulecho 关闭木马Silencer默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6400" -f *+0:6400:TCP -n BLOCK -x >nulecho 关闭木马The tHing默认服务端口…………OK! ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1600" -f *+0:1600:TCP -n BLOCK -x >nulecho 关闭木马Shivka-Burka默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/12346" -f *+0:12346:TCP -n BLOCK -x >nulecho 关闭木马NetBus 1.x默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1807" -f *+0:1807:TCP -n BLOCK -x >nulecho 关闭木马SpySender默认服务端口…………OK! ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/20034" -f *+0:20034:TCP -n BLOCK -x >nulecho 关闭木马NetBus Pro默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1981" -f *+0:1981:TCP -n BLOCK -x >nulecho 关闭木马Shockrave默认服务端口…………OK! ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1243" -f *+0:1243:TCP -n BLOCK -x >nulecho 关闭木马SubSeven默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1001" -f*+0:1001:TCP -n BLOCK -x >nulecho 关闭木马WebEx默认服务端口…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/30100" -f *+0:30100:TCP -n BLOCK -x >nulecho 关闭木马NetSphere默认服务端口…………OK! ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1011" -f *+0:1011:TCP -n BLOCK -x >nulecho 关闭木马Doly Trojan默认服务端口…………OK! ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/10。

常用漏洞端口

1024

“Reserved”。动态端口的范围是从1024~65535,而1024正是动态端口的开始。该端口一般分配给第一个向系统发出申请的服务,在关闭服务的时候,就会释放1024端口,等待其他服务的调用。著名的YAI木马病毒默认使用的就是1024端口,通过该木马可以远程控制目标计算机,获取计算机的屏幕图像、记录键盘事件、获取密码等,后果是比较严重的。

建议:一般我们是使用80端口进行网页浏览的,为了避免病毒的攻击,我们可以关闭该端口。

其他

略……

建议:如果是执行邮件服务器,可以打开该端口。

113

主要用于Windows的“Authentication Service”(验证服务),一般与网络连接的计算机都运行该服务。113端口虽然可以方便身份验证,但是也常常被作为FTP、POP、SMTP、IMAP以及IRC等网络服务的记录器,这样会被相应的木马程序所利用,比如基于IRC聊天室控制的木马。另外,113端口还是Invisible Identd Deamon、Kazimas等木马默认开放的端口。

建议:关闭该端口。

69

TFTP是Cisco公司开发的一个简单文件传输协议,类似于FTP。很多服务器和Bootp服务一起提供TFTP服务,主要用于从系统下载启动代码。可是,因为TFTP服务可以在系统中写入文件,而且黑客还可以利用TFTP的错误配置来从系统获取任何文件。

建议:关闭该端口。

79

79端口是为Finger服务开放的,主要用于查询远程主机在线用户、操作系统类型以及是否缓冲区溢出等用户的详细信息。比如要显示远程计算机上的user01用户的信息,可以在命令行中键入“fingeruser01@”即可。一般黑客要攻击对方的计算机,都是通过相应的端口扫描工具来获得相关信息,比如使用“流光”就可以利用79端口来扫描远程计算机操作系统版本,获得用户信息,还能探测已知的缓冲区溢出错误。这样,就容易遭遇到黑客的攻击。而且,79端口还被Firehotcker木马作为默认的端口。

网络端口,木马端口

常用网络端口号与功能一览表端口号服务服务说明0 Reserved 通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播7 echo 能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。

19 CharacterGenerator这是一种仅仅发送字符的服务。

UDP版本将会在收到UDP包后回应含有垃圾字符的包。

TCP连接时会发送含有垃圾字符的数据流直到连接关闭。

HACKER利用IP欺骗可以发动DoS攻击。

伪造两个chargen服务器之间的UDP包。

同样FraggleDoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。

20 ftp(Data) 文件传输协议(默认数据口)21 ftp(Control)文件传输协议(控制) :FTP服务器所开放的端口,用于上传、下载。

最常见的攻击者用于寻找打开anonymous的FTP服务器的方法。

这些服务器带有可读写的目录。

木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端口。

22 Ssh SSH远程登录协议:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。

这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。

23 Telnet telnet 终端仿真协议:远程登录,入侵者在搜索远程登录UNIX的服务。

大多数情况下扫描这一端口是为了找到机器运行的操作系统。

还有使用其他技术,入侵者也会找到密码。

木马Tiny Telnet Server就开放这个端口。

24Privatemail-system预留给个人用邮件系统25 SMTP 简单邮件传输协议:SMTP服务器所开放的端口,用于发送邮件。

各种常见木马

exe →BF Evolution Mbbmanager.exe →聪明基因_.exe →Tryit Mdm.exe →Doly 1.6-1.7Aboutagirl.exe →初恋情人 Microsoft.exe →传奇密码使者Absr.exe →Backdoor.Autoupder Mmc.exe →尼姆达病毒Aplica32.exe →将死者病毒 Mprdll.exe →BlaAvconsol.exe →将死者病毒 Msabel32.exe →Cain and Abel Avp.exe →将死者病毒 Msblast.exe →冲击波病毒Avp32.exe →将死者病毒 Mschv.exe →ControlAvpcc.exe →将死者病毒 Msgsrv36.exe →ComaAvpm.exe →将死者病毒 Msgsvc.exe →火凤凰Avserve.exe →震荡波病毒 Msgsvr16.exe →Acid Shiver Bbeagle.exe →恶鹰蠕虫病毒 Msie5.exe →Canasson Brainspy.exe →BrainSpy vBeta Msstart.exe →Backdoor.livup Cfiadmin.exe →将死者病毒 Mstesk.exe →Doly 1.1-1.5 Cfiaudit.exe →将死者病毒 Netip.exe →Spirit 2000 Beta Cfinet32.exe →将死者病毒 Netspy.exe →网络精灵Checkdll.exe →网络公牛 Notpa.exe →BackdoorCmctl32.exe →Back Construction Odbc.exe →Telecommando Command.exe →AOL Trojan Pcfwallicon.exe →将死者病毒Diagcfg.exe →广外女生 Pcx.exe →XplorerDkbdll.exe →Der Spaeher Pw32.exe →将死者病毒Dllclient.exe →Bobo Recycle - Bin.exe →s**tHeapDvldr32.exe →口令病毒 Regscan.exe →波特后门变种Esafe.exe →将死者病毒 Tftp.exe →尼姆达病毒Expiorer.exe →Acid Battery Thing.exe →ThingFeweb.exe →将死者病毒 User.exe →SchwindlerFlcss.exe →Funlove病毒 Vp32.exe →将死者病毒Frw.exe →将死者病毒 Vpcc.exe →将死者病毒Icload95.exe →将死者病毒 Vpm.exe →将死者病毒Icloadnt.exe →将死者病毒 Vsecomr.exe →将死者病毒Icmon.exe →将死者病毒 Server.exe →Revenger, WinCrash, YAT Icsupp95.exe →将死者病毒 Service.exe →TrinooIexplore.exe →恶邮差病毒 Setup.exe →密码病毒或XanaduRpcsrv.exe →恶邮差病毒 Sockets.exe →VampireRundll.exe →SCKISS爱情森林 Something.exe →BladeRunnerRundll32.exe→狩猎者病毒 Spfw.exe →瑞波变种PXRunouce.exe →中国黑客病毒 Svchost.exe (线程105) →蓝色代码Scanrew.exe →传奇终结者 Sysedit32.exe →SCKISS爱情森林Scvhost.exe →安哥病毒 Sy***plor.exe →wCratServer 1. 2.exe →Spirit 2000 1.2fixed Sy***plr.exe →冰河Intel.exe →传奇叛逆 Syshelp.exe →恶邮差病毒Internet.exe →传奇幽灵 Sysprot.exe →Satans Back Door Internet.exe →网络神偷 Sysrunt.exe →RipperKernel16.exe →Transmission Scount System.exe →s**tHeapKernel32.exe →坏透了或冰河 System32.exe →DeepThroat 1.0Kiss.exe →传奇天使 Systray.exe →DeepThroat 2.0-3.1Krn132.exe →求职信病毒 Syswindow.exe →Trojan Cow Libupdate.exe →BioNet Task_Bar.exe →WebExLoad.exe →尼姆达病毒 Taskbar →密码病毒FrethemLockdown2000.exe →将死者病毒 Taskmon.exe →诺维格蠕虫病毒Taskmon32 →传奇黑眼睛 Tds2-98.exe →将死者病毒Tds2-Nt.exe →将死者病毒 Temp $01.exe →SnidTempinetb00st.exe →The Unexplained Tempserver.exe →Delta Source Vshwin32.exe →将死者病毒 Vsstart.exe →将死者病毒Vw32.exe →将死者病毒 Windown.exe →Spirit 2000 1.2Windows.exe →黑洞2000 Winfunctions.exe →Dark ShadowWingate.exe →恶邮差病毒 Wink????.exe →求职信病毒Winl0g0n.exe →笑哈哈病毒 Winmgm32.exe →巨无霸病毒Winmsg32.exe →Xtcp Winprot.exe →ChupachbraWinprotecte.exe →Stealth Winrpc.exe →恶邮差病毒Winrpcsrv.exe →恶邮差病毒 Winserv.exe →SoftwarstWubsys.exe →传奇猎手 Winupdate.exe →Sckiss爱情森林Winver.exe →Sckiss爱情森林 Winvnc.exe →恶邮差病毒Winzip.exe →ShadowPhyre Wqk.exe →求职信病毒Wscan.exe →AttackFTP Xx.Tmp.exe →尼姆达病毒Zcn32.exe →Ambush Zonealarm.exe →将死者病毒windows进程全解最基本的系统进程(也就是说,这些进程是系统运行的基本条件,有了这些进程,系统就能正常运行):smss.exe Session Managercsrss.exe 子系统服务器进程winlogon.exe 管理用户登录services.exe 包含很多系统服务lsass.exe 管理IP 安全策略以及启动ISAKMP/Oakley (IKE) 和IP 安全驱动程序。

当今网络时代木马病毒及其防范措施

当今网络时代木马病毒及其防范措施1认识木马病毒木马病毒是指寄生于用户计算机系统中,盗窃用户信息,并通过网络发送给木马设计者的病毒程序。

木马通常有两个可执行程序:一个是客户端(Client),即控制端,另一个是服务端(Server),即被控制端。

客户端程序用于远程控制计算机;而服务端程序,则隐藏到远程计算机中,接收并执行客户端程序发出的命令。

所以当黑客通过网络控制一台远程计算机时,第一步就需要将服务端程序植入到远程计算机。

为了能够让用户执行木马程序,黑客常常通过各种方式对它进行伪装。

木马的服务一旦运行并被控制端连接,其控制端将享有服务端的大部分操作权限,例如给计算机增加口令,浏览、移动、复制、删除文件,修改注册表,更改计算机配置等。

2几种常见的木马病毒(1) 反弹端口型木马:木马开发者分析了防火墙的特性后,发现防火墙对于连入的链接会进行非常严格的过滤,但是对于连出的链接却疏于防范。

于是,与一般的木马相反,反弹端口型木马的服务端(被控制端)使用主动端口,客户端(控制端) 使用被动端口。

(2) 信息窃取型/密码发送型:这种木马可以找到目标机的隐藏密码,并且在受害者不知道的情况下,把它们发送到指定的信箱。

(3) 键盘记录木马:这种木马是非常简单的。

它们只做一件事情,就是记录受害者的键盘敲击并且在LOG文件里查找密码。

这种木马随着Windows 的启动而启动。

(4) 远程控制型:这种木马是现在使用最广泛的木马,它可以远程访问被攻击者的硬盘。

只要有人运行了服务端程序,客户端通过扫描等手段知道了服务端的IP地址,就可以实现远程控制。

(5)FTP木马:这种木马可能是最简单和古老的木马,它的唯一功能就是打开21端口,等待用户连接。

(6) 程序杀手木马:上面列举的木马功能虽然形形色色,要想在对方机器上发挥自己的作用,须绕过防木马软件。

程序杀手木马的功能就是关闭对方机器上运行的这类程序,让其他木马更好地发挥作用。

(7) 破坏型:唯一的功能就是破坏并且删除文件。

进程、端口、PID、木马---四者关系详解

进程、端口、PID 、木马---关系详解如果发现一些从没见过的端口号,你怎样分辨出该端口是不是木马开放的端口?或者在进程列表中发现陌生的进程时,是否想知道该进程在你的系统中开了什么端口?或者配置木马web 时,会有80端口被占用的情况,怎么办?一、进程--〉PID 号 (1)二、PID 号--〉端口号 (3)三、端口号--〉PID 号--〉进程 (4)四、揭开SVCHOST.exe 进程之谜 (10)一、进程--〉PID 号 首先在开始菜单的“运行”框中输入“cmd ”进入命令提示符窗口,先键入“tasklist ”命令将列出系统正在运行的进程列表,就可以找到你要查的进程所对应的“PID ”号了,比如查看inetinfo.exe 的PID 号为1536。

注:还可以查看调用DLL 模块文件的进程列表,Tasklist/M [module],列出所有其中符合指定模式名的 DLL 模块的所有任务。

如果没有指定模块名,则显示每个任务加载的所有模块,如“Tasklist /m shell32.dll”即可显示这些进程的列表。

注意:一般灰鸽子木马分两部分:客户端和服务端。

黑客操纵着客户端,利用客户端配置生成出一个服务端程序。

服务端文件的名字默认为G_Server.exe,然后黑客通过各种渠道传播这个木马,比如,黑客可以将它与一张图片绑定,然后假冒成一个羞涩的MM通过QQ把木马传给你,诱骗你运行;也可以建立一个个人网页,诱骗你点击,利用IE漏洞把木马下载到你的机器上并运行;还可以将文件上传到某个软件下载站点,冒充成一个有趣的软件诱骗用户下载…… G_Server.exe运行后将自己拷贝到Windows目录下(98/xp下为系统盘的windows目录,2k/NT下为系统盘的Winnt目录),然后再从体内释放G_Server.dll和G_Server_Hook.dll到windows目录下。

G_Server.exe、G_Server.dll和G_Server_Hook.dll三个文件相互配合组成了灰鸽子服务端,有些灰鸽子会多释放出一个名为G_ServerKey.dll的文件用来记录键盘操作。

木马常用端口大全

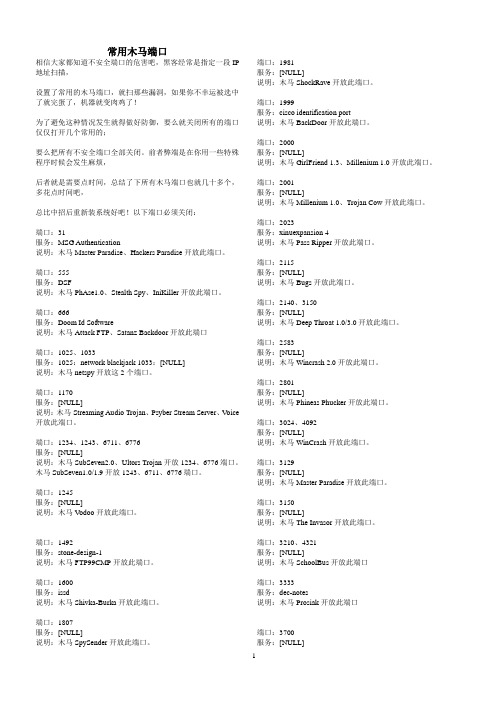

常用木马端口相信大家都知道不安全端口的危害吧,黑客经常是指定一段IP 地址扫描,设置了常用的木马端口,就扫那些漏洞,如果你不幸运被选中了就完蛋了,机器就变肉鸡了!为了避免这种情况发生就得做好防御,要么就关闭所有的端口仅仅打开几个常用的;要么把所有不安全端口全部关闭。

前者弊端是在你用一些特殊程序时候会发生麻烦,后者就是需要点时间,总结了下所有木马端口也就几十多个,多花点时间吧,总比中招后重新装系统好吧!以下端口必须关闭:端口:31服务:MSG Authentication说明:木马Master Paradise、Hackers Paradise开放此端口。

端口:555服务:DSF说明:木马PhAse1.0、Stealth Spy、IniKiller开放此端口。

端口:666服务:Doom Id Software说明:木马Attack FTP、Satanz Backdoor开放此端口端口:1025、1033服务:1025:network blackjack 1033:[NULL]说明:木马netspy开放这2个端口。

端口:1170服务:[NULL]说明:木马Streaming Audio Trojan、Psyber Stream Server、V oice 开放此端口。

端口:1234、1243、6711、6776服务:[NULL]说明:木马SubSeven2.0、Ultors Trojan开放1234、6776端口。

木马SubSeven1.0/1.9开放1243、6711、6776端口。

端口:1245服务:[NULL]说明:木马V odoo开放此端口。

端口:1492服务:stone-design-1说明:木马FTP99CMP开放此端口。

端口:1600服务:issd说明:木马Shivka-Burka开放此端口。

端口:1807服务:[NULL]说明:木马SpySender开放此端口。

端口:1981服务:[NULL]说明:木马ShockRave开放此端口。

常见应用端口和木马端口对照表

5400=Blade Runner

5401=Blade Runner

5402=Blade Runner

5550=JAPAN Trojan-xtcp

5555=ServeMe

5556=BO Facil

5557=BO Facil

5569=Robo-Hack

3700=Portal of Doom

4092=WinCrash

4567=File Nail

4590=ICQTrojan

5000=Bubbel, Back Door Setup, Sockets de Troie

5001=Back Door Setup, Sockets de Troie

34324=BigGluck, TN

40412=The Spy

40421=Agent 40421, Masters Paradise

40422=Masters Paradise

40423=Masters Paradise

40426=Masters Paradise

47262=Delta Source

31338=NetSpy DK 31338=Back Orifice, DeepBO

31339=NetSpy DK

31666=BOWhack

31785=Hack Attack

31787=Hack Attack

31789=Hack Attack

31791=Hack Attack

33333=Prosiak

12361=Whack-a-mole

12362=Whack-a-mole

12631=WhackJob

常见木马使用端口

10067 =Portal of Doom 4.x

23456 = UglyFtp

10167= Portal of Doom 5.x

1001 =WebEx

9989= iNi-Killer

1999 =Backdoor

11000 =Senna Spy

33333=Prosiak

7789 =ICQKiller

23456=Evil FTP

9875=Portal of Doom

23456= Ugly FTP

5321 = Firehotcker

26274= Delta

40423= Master Paradise

31337 =Back Orifice

30303 =Socket23

2001= Trojan Cow

6969 =Gatecrasher

2023= Ripper

61466= Telecommando

2115= Bugs

12076 =Gjamer

2140 =Deep Throat

4950= IcqTrojen

4092 =WinCrash

1033 =Netspy

4590 =ICQTrojan

1981 = ShockRave

5000 =Sockets de Troie

555= Stealth Spy

5001 =Sockets de Troie 1.x

2023 =Pass Ripper

23445=网络公牛,netbull

40426= Masters Paradise 3.x

19191=蓝色火焰

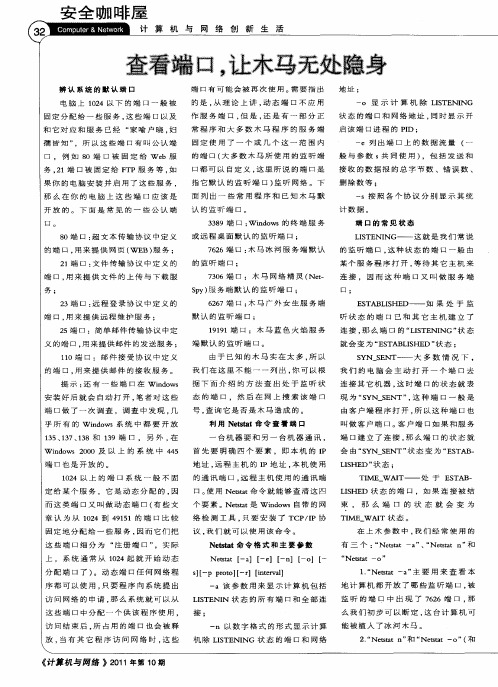

查看端口,让木马无处隐身

听 状 态 的 端 口 已 和 其 它 主 机 建 立 了 连 接 。 么 端 口 的 “ IT NI 那 L S E NG” 态 状 就 会 变 为 “ s A Ls E 状 态 : E T B IH D” s N_ E Y s NT— — 大 多 数 情 况 下 , 我 们 的 电 脑 会 主 动 打 开 一 个 端 口 去 连 接 其 它 机 器 。 时 端 口 的 状 态 就 表 这

个 要 素 。Nes t ut是 W id ws自 带 的 网 no

果 你 的 电脑 安 装并 启 用 了这 些服 务 ,

那 么 在 你 的 电 脑 上 这 些 端 口 应 该 是 开 放 的 。 下 面 是 常 见 的 一 些 公 认 端

口 。

指 它 默 认 的 监 听 端 口 ) 听 网 络 。 下 监

面 列 出 一 些 常 用 程 序 和 已知 木 马 默

乎 所 有 的 W id ws系 统 中 都 要 开 放 no 1 5、 3 1 8 和 1 9端 口 , 另 外 , 3 1 7、 3 3 在 W id ws 0 0 及 以 上 的 系 统 中 4 5 n o 2 0 4

由 客 户 端 程 序 打 开 。 以 这 种 端 口 也 所 叫 做 客 户 端 口 。 户 端 口 如 果 和 服 务 客 端 口建 立 了 连 接 , 么 端 口 的 状 态 就 那

默 认 的 监听端 口 ;

某 个 服 务 程 序 打 开 , 待 其 它 主 机 来 等 连 接 , 因 而 这 种 端 口 又 叫 做 服 务 端

口 ;

2 3端 口 : 程 登 录 协 议 中 定 义 的 远 端 口 , 来提 供 远 程维 护 服 务 ; 用

ES L S D — — 如 果 处 于 监 n IHE

木马端口封杀BAT

ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6671" -f *+0:6671:TCP -n BLOCK -x >nul

echo 关闭木马Indoctrination默认服务端口…………OK!

ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/8888" -f *+0:8888:TCP -n BLOCK -x >nul

echo 关闭远程控制软件VNC的两个默认服务端口…………OK!

ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6129" -f *+0:6129:TCP -n BLOCK -x >nul

echo 关闭nachi蠕虫病毒监听端口…………OK!

ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/808" -f *+0:808:TCP -n BLOCK -x >nul

ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/23" -f *+0:23:TCP -n BLOCK -x >nul

ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1025" -f *+0:1025:TCP -n BLOCK -x >nul

木马常用端口

110 TCP POP3 Exchange Server

119 TCP NNTP 网络新闻传输协议

123 UDP NTP Windows Time

123 UDP SNTP Windows Time

135 TCP RPC 消息队列

135 TCP RPC 远程过程调用

135 TCP RPC Exchange Server

137 TCP NetBIOS 名称解析 计算机浏览器

137 UDP NetBIOS 名称解析 计算机浏览器

137 TCP NetBIOS 名称解析 Server

137 UDP NetBIOS 名称解析 Server

25 UDP SMTP Exchange Server

42 TCP WINS 复制 Windows Internet 名称服务

42 UDP WINS 复制 Windows Internet 名称服务

53 TCP DNS DNS 服务器

53 UDP DNS DNS 服务器

53 TCP DNS Internet 连接_blank">防火墙/Internet 连接共享

20 TCP FTP 默认数据 FTP 发布服务

21 TCP FTP 控制 FTP 发布服务

21 TCP FTP 控制 应用层网关服务

23 TCP Telnet Telnet

25 TCP SMTP 简单邮件传输协议

25 UDP SMTP 简单邮件传输协议

25 TCP SMTP Exchange Server

137 UDP NetBIOS 名称解析 Systems Management Server 2.0

端口·木马·安全·扫描应用知识概览 电脑资料

端口·木马·平安·扫描应用知识概览电脑资料看到这个题目你也许有些奇怪,怎么把这几个词放在了一起,其实谈起端口和木马都是老生常谈了,但即使是常谈还有很多人的计算机被“冲击波”冲过之后又被“震荡波”狠狠地震了一下,看来很有必要再谈谈老话题,免得再被什么波温柔地扫过,一、端口一)、端口的一般含义说到端口,这确实是个老话题,但一切都是从它开始的,不得不说。

何谓端口,打个比方,你住在一座房子里,想让别人来拜访你,得在房子上开个大门,你养了个可爱的小猫,为了它的进出,专门给它修了个小门,为了到后花园,又开了个后门……所有这些为了进到这所房子里而开的门我们叫它端口,这些为了别人进来而开的端口称它为效劳端口。

你要拜访一个叫张三的人,张三家应该开了个允许你来的门效劳端口,否那么将被拒之门外。

去时,首先你在家开个门,然后通过这个门径直走进张三家的大门。

为了访问别人而在自己的房子开的门,我们称它为客户端口。

它是随机开的而且是主动翻开的,访问完就自行关闭了。

它和效劳端口性质是不一样的,效劳端口是开了个门等着别人来访问,而客户端口是主动翻开一个门去翻开别人的门,这点一定要清楚。

下面我们从专业的角度再简单解释一下端口的概念。

联网的计算机要能相互通信必须用同一种协议,协议就是计算机通信的语言,计算机之间必须说一种语言才能彼此通信,Inter的通用语言是TCP/TP,它是一组协议,它规定在网络的第四层运输层有两种协议TCP、UDP。

端口就是这两个协议翻开的,端口分为源端口和目的端口,源端口是本机翻开的,目的端口是正在和本机通信的另一台计算机的端口,源端口分主动翻开的客户端口和被动连接的效劳端口两种。

在Inter中,你访问一个网站时就是在本机开个端口去连网站效劳器的一个端口,别人访问你时也是如此。

也就是说计算机的通讯就像我们互相串门一样,从这个门走进哪个门。

当你装好系统后默认就开了很多效劳端口。

如何知道自己的计算机系统开了那些端口呢?这就是下面要说的:二)、查看端口的方法1、命令方式下面以Windows XP为例看看新安装的系统都开了那些端口,也就是说都预留了那些门,不借助任何工具来查看端口的命令是stat,方法如下:a、在开始的运行处键入cmd,回车b、在dos命令界面,键入stat -na,Proto代表协议,有TCP和UDP 两种协议。

木马端口

默认情况下,Windows有很多端口是开放的,在你上网的时候,网络病毒和黑客可以通过这些端口连上你的电脑。

为了让你的系统变为铜墙铁壁,应该封闭这些端口,主要有:TCP 135、139、445、593、1025 端口和UDP 135、137、138、445 端口,一些流行病毒的后门端口(如TCP 2745、3127、6129 端口),以及远程服务访问端口3389。

下面介绍如何在WinXP/2000/2003下关闭这些网络端口:第一步,点击“开始”菜单/设置/控制面板/管理工具,双击打开“本地安全策略”,选中“IP 安全策略,在本地计算机”,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择“创建IP 安全策略”(如右图),于是弹出一个向导。

在向导中点击“下一步”按钮,为新的安全策略命名;再按“下一步”,则显示“安全通信请求”画面,在画面上把“激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的IP 安全策略。

第二步,右击该IP安全策略,在“属性”对话框中,把“使用添加向导”左边的钩去掉,然后单击“添加”按钮添加新的规则,随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出IP筛选器列表窗口;在列表中,首先把“使用添加向导”左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。

第三步,进入“筛选器属性”对话框,首先看到的是寻址,源地址选“任何IP 地址”,目标地址选“我的IP 地址”;点击“协议”选项卡,在“选择协议类型”的下拉列表中选择“TCP”,然后在“到此端口”下的文本框中输入“135”,点击“确定”按钮(如左图),这样就添加了一个屏蔽TCP 135(RPC)端口的筛选器,它可以防止外界通过135端口连上你的电脑。

点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加TCP 137、139、445、593 端口和UDP 135、139、445 端口,为它们建立相应的筛选器。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

关闭木马NetMonitor 3.x默认服务端口…………OK!

关闭木马Prosiak 0.47默认服务端口…………OK!

关闭木马NetMonitor 4.x默认服务端口…………OK!

关闭木马Remote Windows Shutdown默认服务端口…………OK!

关闭木马BackDoor默认服务端口…………OK!

关闭木马Socket23默认服务端口…………OK!

关闭木马Trojan Cow默认服务端口…………OK!

关闭木马Gatecrasher默认服务端口…………OK!

关闭木马Ripper默认服务端口…………OK!

关闭木马Telecommando默认服务端口…………OK!

关闭木马Masters Paradise 1.x默认服务端口…………OK!

关闭木马网络公牛,netbull默认服务端口…………OK!

关闭木马Masters Paradise 2.x默认服务端口…………OK!

关闭木马网络公牛,netbull默认服务端口…………OK!

关闭木马Masters Paradise 3.x默认服务端口…………OK!

关闭木马GateCrasher默认服务端口…………OK!

关闭木马Phase0默认服务端口…………OK!

关闭木马Priority默认服务端口…………OK!

关闭木马Blade Runner默认服务端口…………OK!

关闭木马Remote Grab默认服务端口…………OK!

关闭木马IcqTrojan默认服务端口…………OK!

关闭木马网络精灵默认服务端口…………OK!

关闭木马聪明基因的默认连接端口…………OK!

关闭木马冰河默认端口(注意可变!)…………OK!

关闭木马WAY2.4默认服务端口…………OK!

关闭木马InIkiller默认服务端口…………OK!

关闭木马兰色火焰默认开放的telnet端口…………OK!

Error converting policy: 0x5

Error converting policy: 0x5

禁止Location Service服务和防止 Dos 攻击…………OK!

关闭流行危险端口…………OK!

关闭木马NetBus Pro开放的端口…………OK!

关闭蠕虫LoveGate开放的端口…………OK!

关闭木马GirlFriend默认服务端口…………OK!

关闭木马Blade Runner 1.x默认服务端口…………OK!

关闭木马Fore Schwindler默认服务端口…………OK!

关闭木马Blade Runner 2.x默认服务端口…………OK!

关闭木马Tiny Telnet Server默认服务端口…………OK!

关闭Dameware服务端默认监听端口(可变!)…………OK!

关闭木马广外女生的默认服务端口…………OK!

关闭木马DeepThroat v1.0 - 3.1默认服务端口…………OK!

关闭木马Indoctrination默认服务端口…………OK!

关闭木马PRIORITY默认服务端口…………OK!

关闭木马Phineas Phucker默认服务端口…………OK!

关闭木马Vodoo默认服务端口…………OK!

关闭木马Masters Paradise默认服务端口…………OK!

关闭木马Wincrash默认服务端口…………OK!

关闭木马Portal of Doom默认服务端口…………OK!

关闭木马Wincrash2默认服务端口…………OK!

关闭木马Robo-Hack默认服务端口…………OK!

关闭木马Kuang默认服务端口…………OK!

关闭木马DeepThroat默认服务端口…………OK!

关闭木马Senna Spy Trojans默认服务端口…………OK!

关闭木马DeepThroat默认服务端口…………OK!

关闭木马WhackJob默认服务端口…………OK!

关闭木马程序Wincrash v2的默认服务端口…………OK!

关闭Windows 的远程管理终端(远程桌面)监听端口…………OK!

关闭msblast冲击波蠕虫监听端口…………OK!

关闭远程控制软件(remote administrator)服务端口…………OK!

关闭远程控制软件VNC的两个默认服务端口…………OK!

关闭木马WinCrash默认服务端口…………OK!

关闭木马Netspy默认服务端口…………OK!

关闭木马ICQTrojan默认服务端口…………OK!

关闭木马ShockRave默认服务端口…………OK!

关闭木马Sockets de Troie默认服务端口…………OK!

关闭木马Stealth Spy默认服务端口…………OK!

关闭木马BO jammerkillahV默认服务端口…………OK!

关闭木马Satanz Backdoor默认服务端口…………OK!

关闭木马Devil默认服务端口…………OK!

关闭木马Silencer默认服务端口…………OK!

关闭木马The tHing默认服务端口…………OK!

关闭木马Shivka-Burka默认服务端口…………OK!

关闭木马Devil 1.03默认服务端口…………OK!

关闭木马VooDoo Doll默认服务端口…………OK!

关闭木马NetMonitor默认服务端口…………OK!

关闭木马FTP99CMP默认服务端口…………OK!

关闭木马Streaming Audio Trojan默认服务端口…………OK!

关闭nachi蠕虫病毒监听端口…………OK!

关闭Telnet 和木马Tiny Telnet Server监听端口…………OK!

关闭Rip 端口…………OK!

关闭木马程序BackDoor的默认服务端口…………OK!

关闭马程序黑洞2001的默认服务端口…………OK!

关闭木马程序Ripper的默认服务端口…………OK!

关闭lovegate 蠕虫所开放的两个后门端口…………OK!

关闭木马网络公牛默认服务端口…………OK!

关闭木马SUB7默认服务端口…………OK!

关闭木马NetSphere默认的服务端口…………OK!

关闭木马BO2000默认服务端口…………OK!

关闭代理软件的控制端口…………OK!

关闭木马Schwindler默认服务端口…………OK!

关闭木马NetSphere默认服务端口…………OK!

关闭木马Doly Trojan默认服务端口…………OK!

关闭木马Silencer默认服务端口…………OK!

关闭木马Psyber Stream Server默认服务端口…………OK!

关闭木马Millenium默认服务端口…………OK!

关闭木马Ultors Trojan默认服务端口…………OK!

关闭木马Telecommando默认服务端口…………OK!

关闭木马Back Orifice默认服务端口…………OK!

关闭木马网络神偷默认服务端口…………OK!

关闭木马黑洞2000默认服务端口…………OK!

关闭木马NetSpy DK默认服务端口…………OK!

关闭木马黑洞2001默认服务端口…………OK!

关闭木马Sockets de Troie默认服务端口…………OK!

关闭木马Sub Seven 2.0+,77,东方魔眼默认服务端口…………OK!

关闭木马Fore默认服务端口…………OK!

关闭木马Remote Windows Shutdown默认服务端口…………OK!

关闭木马Telecommando默认服务端口…………OK!

关闭木马ICKiller默认服务端口…………OK!

关闭木马RoboHack默认服务端口…………OK!

关闭木马Portal of Doom默认服务端口…………OK!

正在设置 IP 筛选器……

IP 筛选器设置成功!

“拒绝服务”提醒您的系统可以免受流行蠕虫病毒及木马后门的侵扰!

******** 特别注意:不要关闭,请按任意键进行 Win 服务器过滤策略! ********

关闭木马Bugs默认服务端口…………OK! 关闭木马Gjam来自r默认服务端口…………OK!

关闭木马Deep Throat默认服务端口…………OK!

关闭木马IcqTrojen默认服务端口…………OK!

关闭木马The Invasor默认服务端口…………OK!

关闭木马Priotrity默认服务端口…………OK!

关闭木马NetMonitor默认服务端口…………OK!

关闭木马InIkiller默认服务端口…………OK!

关闭木马NetMonitor 1.x默认服务端口…………OK!

关闭木马Portal Of Doom默认服务端口…………OK!

关闭木马NetMonitor 2.x默认服务端口…………OK!

关闭木马NetBus 1.x默认服务端口…………OK!

关闭木马SpySender默认服务端口…………OK!

关闭木马NetBus Pro默认服务端口…………OK!

关闭木马Shockrave默认服务端口…………OK!

关闭木马SubSeven默认服务端口…………OK!

关闭木马WebEx默认服务端口…………OK!

关闭木马RemoteAnything开放的端口…………OK!

关闭木马ICQTrojan开放的端口…………OK!