NAT穿越

直连IPSEC的野蛮模式NAT穿越

直连IPSEC的野蛮模式NAT穿越IPsec(Internet Protocol Security)是一种网络协议套件,用于实现网络通信的加密和认证。

野蛮模式(Aggressive Mode)是IPsec的一种传输模式,不需要建立安全通道即可交换密钥。

NAT(Network Address Translation)是用于在网络中分配和转换IP地址的技术。

在传统的IPsec通信中,通常使用隧道模式(Tunnel Mode)来传输IP数据包。

但是,当通信双方之间存在NAT设备时,隧道模式会受到限制。

为了解决这个问题,就出现了野蛮模式NAT穿越。

野蛮模式NAT穿越指的是在存在NAT设备的网络环境中,使用IPsec 的野蛮模式进行通信,并成功穿越NAT设备,实现加密和认证的目的。

下面将详细介绍野蛮模式NAT穿越的原理和实现过程。

野蛮模式NAT穿越的原理:1. NAT设备的限制:NAT设备通过转换IP地址和端口号来实现对网络地址的转换,但这会导致IPsec报文中的IP地址和端口号不一致,从而导致通信失败。

2. 野蛮模式的优势:野蛮模式不需要建立安全通道即可交换密钥,因此可以在初始的IKE(Internet Key Exchange)阶段就完成阶段一和阶段二的协商,减少了通信的时间和开销。

3.NAT穿越的技术:为了实现野蛮模式的NAT穿越,需要使用一些技术手段来绕过NAT设备的限制,包括端口映射和引导报文。

野蛮模式NAT穿越的实现步骤:1. 发起方(Initiator)向响应方(Responder)发送IKE_INIT请求。

该请求包含了发起方的随机数和IP地址等信息。

2.响应方收到IKE_INIT请求后,生成响应方的随机数和IP地址等信息,并使用这些信息生成哈希值和共享密钥。

3.发起方收到响应方的IKE_INIT响应后,生成发起方的哈希值和共享密钥。

4.握手阶段一结束后,发起方和响应方交换生成的哈希值和共享密钥。

打洞原理的应用

打洞原理的应用引言打洞原理是一种常见的网络通信技术,在网络安全和软件开发中具有重要的应用。

本文将介绍打洞原理的基本概念和原理,并介绍其在实际应用中的一些典型案例。

打洞原理概述打洞原理,也称为NAT穿越技术,是通过一系列技术手段实现在网络环境中突破防火墙、NAT和代理等设备的限制,建立两个位于不同私有网络中的主机之间的直接通信。

通过打洞原理,可以实现点对点的直接连接,跨越了传统网络中的限制,大大提升了网络通信的效率和便利性。

打洞原理的基本原理1.NAT设备的穿越:在私有网络中,通常会使用NAT设备来将内部IP地址和端口映射到公共网络上,这会导致两个位于不同私有网络中的主机无法直接通信。

打洞原理通过一系列技术手段,绕过NAT设备,使得两个私有网络中的主机能够直接通信。

2.UDP通信的特性:打洞原理通常使用UDP协议进行通信,因为UDP协议相比于TCP协议,具有更好的穿透性。

UDP协议与TCP协议不同,不需要经过三次握手等繁琐的过程,而是直接发送数据包,因此能够更容易地穿越网络设备。

3.中间服务器的协助:在打洞原理中,通常会借助第三方的服务器进行协助。

这个服务器在两个私有网络中的主机之间起到中转的作用,帮助建立直接的通信通道。

通过合理的协议设计和中转服务器的存在,打洞原理能够实现两个私有网络中的主机之间的直接通信。

打洞原理的应用场景1.P2P文件共享:在P2P文件共享中,通常会涉及到直接点对点的通信。

打洞原理能够帮助不同私有网络中的用户建立直接的通信通道,加快文件传输的速度和效率。

2.实时语音视频通话:在实时语音视频通话中,需要实现低延迟和高质量的通信。

打洞原理可以帮助不同私有网络中的用户建立直接的通信通道,提升通话质量和稳定性。

3.远程桌面控制:在远程桌面控制中,需要实现即时响应和快速传输。

打洞原理可以帮助远程主机与客户端建立直接的通信通道,提供更流畅的使用体验。

4.多人网络游戏:在多人网络游戏中,需要实现实时的数据交互和同步。

IPSec的NAT穿越详细介绍

IPSec的NAT穿越详细介绍1. 前言IPSec提供了端到端的IP通信的安全性,但在NAT环境下对IPSec的支持有限,AH协议是肯定不能进行NAT的了,这和AH设计的理念是相违背的;ESP协议在NAT环境下最多只能有一个VPN主机能建立VPN通道,无法实现多台机器同时在NAT环境下进行ESP通信。

关于IPSec在NAT环境下的需求问题在RFC3715中进行了描述。

NAT穿越(NATTraversal,NAT-T)就是为解决这个问题而提出的,在RFC3947,3948中定义,在RFC4306中也加入了NAT-T的说明,但并没废除RFC3947,3948,只是不区分阶段1和阶段2。

该方法将ESP协议包封装到UDP包中(在原ESP协议的IP包头外添加新的IP头和UDP 头),使之可以在NAT环境下使用的一种方法,这样在NAT的内部网中可以有多个IPSec 主机建立VPN通道进行通信。

2. IKE协商使用UDP封装RFC3947主要描述如何检测是否存在NAT设备,并如何在IKE中协商使用UDP来封装IPSec 数据包。

本帖隐藏的内容2.1 检测功能是检测通信中是否存在NAT设备和对方是否支持NAT-T。

正常的IKE协商使用的UDP包的源和目的端口都是500,如果存在NAT设备,大多数情况下该UDP包的源端口部分会改变,只有少数情况不改。

接收方如果发现UDP源端口不是500,那可以确定数据是经过了NAT设备。

另外,确定NAT的位置也是重要的,在检测对方失效(DPD)时,应该尽量由在NAT设备后面的一方主动进行DPD探测,而从另一方探测有可能会失败。

检测对方是否支持NAT-T是通过交换vendor ID载荷来实现的,如果自身支持NAT-T,在IKE 开始交互就要发送这种载荷,载荷内容是“RFC 3947”的MD5值,也就是十六进制的“4a131c81070358455c5728f20e95452f”。

判断是否在NAT设备后面是通过发送NAT-D(NAT-Discovery)载荷来实现的,载荷内容是IP 地址和UDP端口的HASH值,NAT-D载荷格式如下,载荷类型值是20:1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8 1 2 3 4 5 6 7 8+---------------+---------------+---------------+---------------+| Next Payload | RESERVED | Payload length |+---------------+---------------+---------------+---------------+~ HASH of the address and port ~+---------------+---------------+---------------+---------------+HASH值的计算方法如下,具体HASH是根据协商来确定的:HASH = HASH(CKY-I | CKY-R | IP | Port)CKY-I和CKY-R是协商发起方和响应方的cookie。

ipsec nat穿越原理

IPsec NAT穿越原理什么是IPsec?IPsec(Internet Protocol Security)是一种网络协议,用于在IP网络上提供安全的数据传输。

它通过加密和认证机制来保护数据的完整性、机密性和身份验证。

IPsec可以在两个主机之间或两个子网之间建立安全的通信链路。

它可以用于远程访问VPN(Virtual Private Network)连接、站点到站点VPN连接以及移动设备的安全通信。

为什么需要NAT穿越?NAT(Network Address Translation)是一种网络技术,用于将私有IP地址转换为公共IP地址,以实现多个设备共享同一个公网IP地址。

然而,由于NAT会改变IP头部信息,导致加密后的数据包无法正确解析。

这就给使用IPsec进行加密通信的应用程序带来了困扰。

因此,需要一种方法来克服NAT 对IPsec的限制,实现安全的通信。

IPsec NAT穿越原理1. NAT Traversal为了解决NAT对IPsec的限制问题,提出了NAT Traversal技术。

NAT Traversal 允许在经过NAT设备时建立和维护安全通道。

a. UDP封装NAT Traversal使用UDP封装技术将原始的IPsec数据包封装在UDP数据包中。

由于UDP是一种无连接的协议,它可以通过NAT设备传输到目标主机。

在发送IPsec数据包之前,发送方会将IPsec数据包封装在UDP数据包中,并将目的端口设置为特定的值(通常是4500)。

这样,NAT设备就会将整个UDP数据包转发到目标主机。

b. NAT检测NAT Traversal还引入了一种称为”keepalive”的机制来检测是否经过了NAT设备。

当IPsec设备与对等方建立连接时,它会周期性地向对等方发送keepalive消息。

如果对等方收到了keepalive消息,则说明没有经过NAT设备。

如果对等方未收到keepalive消息,则说明可能经过了NAT设备,并且需要使用UDP封装技术。

IPSEC NAT 穿越 (两种解法) 小余出品

IPSEC NAT 穿越(两种解法)需求分析:如图,R2是上海总公司的路由器,R1是苏州分公司路由器,ISP1是长宽的路由,ISP2是电信路由器。

R2的外部地址是公网地址,R1的外部地址是私网地址。

在实际的工程中我们遇到这种问题太正常了,但恰好我们又需要在R1和R4之间建立IPSEC VPN。

NAT和IPSEC是互相冲突的,因为IPSEC保护私网地址和传输层内容,而NAT需要改这些.OK 我们开始解决这个问题!解法一:基于ESP穿越NAT配置如下R1:interface Loopback0ip address 192.168.12.1 255.255.255.0interface Ethernet0/0ip address 172.16.12.1 255.255.255.0half-duplexip route 0.0.0.0 0.0.0.0 172.16.12.2crypto isakmp policy 10authentication pre-sharecrypto isakmp keepalive 60 ISAKMP的DPDcrypto isakmp nat keepalive 10用于在NAT之后的情況,防止NAT丢弃转发条目crypto isakmp key cisco address 202.100.34.4crypto ipsec transform-set myset esp-des esp-md5-hmaccrypto ipsec nat-transparency spi-matching开启SIP-Matching,跟NAT特性有关access-list 101 permit ip 192.168.12.0 0.0.0.255 192.168.34.0 0.0.0.255 crypto map map 10 ipsec-isakmpset peer 202.100.34.4set transform-set mysetmatch address 101interface Ethernet0/0crypto map mapR2:interface Ethernet0/0ip address 172.16.12.2 255.255.255.0ip nat insideip virtual-reassembly IP分片虚拟重组half-duplexinterface Ethernet0/1ip address 202.100.23.2 255.255.255.0ip nat outsideip virtual-reassemblyhalf-duplexip route 0.0.0.0 0.0.0.0 202.100.23.3ip route 192.168.12.0 255.255.255.0 172.16.12.1ip nat service list 1 IKE preserve-portip nat service list 1 ESP spi-matchip nat inside source list 1 interface Ethernet0/1 overload ip nat inside source list 2 interface Ethernet0/1 overload access-list 1 permit 172.16.12.1access-list 2 permit 192.168.12.0 0.0.0.255R3:interface Ethernet0/0ip address 202.100.23.3 255.255.255.0half-duplexinterface Ethernet0/1ip address 202.100.34.3 255.255.255.0half-duplexR4:interface Loopback0ip address 192.168.34.4 255.255.255.0ip nat insideip virtual-reassembly!interface Ethernet0/0ip address 202.100.34.4 255.255.255.0ip nat outsideip virtual-reassemblyip route 0.0.0.0 0.0.0.0 202.100.34.3crypto isakmp policy 10authentication pre-sharecrypto isakmp keepalive 60 ISAKMP的DPDcrypto isakmp nat keepalive 10用于在NAT之后的情況,防止NAT丢弃转发条目crypto isakmp key cisco address 202.100.23.2crypto ipsec transform-set myset esp-des esp-md5-hmaccrypto ipsec nat-transparency spi-matching开启SIP-Matching,跟NAT特性有关access-list 101 permit ip 192.168.34.0 0.0.0.255 192.168.12.0 0.0.0.255 crypto map map 10 ipsec-isakmpset peer 202.100.23.2set transform-set mysetmatch address 101interface Ethernet0/0crypto map mapip nat inside source route-map nat-map interface Ethernet0/0 overload access-list 102 deny ip 192.168.34.0 0.0.0.255 192.168.12.0 0.0.0.255access-list 102 permit ip 192.168.34.0 0.0.0.255 any route-map nat-map permit 1match ip address 102测试结果解法二:基于UDP穿越NAT将cry ips nat-transparency spi-matching 改成cry ips nat-transparency udp-encapsulation即可测试:注意理解“crypto ipsec nat-transparency”这个命令,后面有两个参数,一个是NAT-T支持,一个是SPI-Matching。

IPSEC NAT穿越配置举例

下,配置ACL规则

port1 [ port2 ] ] [ icmp-type {icmp-type icmp-code | icmp-message} ]

[ precedence precedence ] [ dscp dscp ] [ established ] [ tos tos ] [ time-

Copyright © 2007 杭州华三通信技术有限公司

IPsec NAT穿越配置举例

3.2 配置步骤

配置野蛮模式下IPsec穿越NAT,需要以下步骤:

z 配置访问控制列表 z 配置 IKE 对等体 z 定义安全提议 z 创建安全策略 z 在接口上应用安全策略

1. 配置访问控制列表

在IPsec/IKE组建的VPN隧道中,若存在NAT网关设备,且NAT网关设备对VPN业务数据流进 行了NAT转换的话,则必须配置IPsec/IKE的NAT穿越功能。该功能删去了IKE协商过程中对UDP 端口号的验证过程,同时实现了对VPN隧道中NAT网关设备的发现功能,即如果发现NAT网关设 备,则将在之后的IPsec数据传输中使用UDP封装(即将IPsec报文封装到IKE协商所使用的UDP连 接隧道里)的方法,避免了NAT网关对IPsec报文进行篡改(NAT网关设备将只能够修改最外层的 IP和UDP报文头,对UDP报文封装的IPsec报文将不作修改),从而保证了IPsec报文的完整性 (IPsec数据加密解密验证过程中要求报文原封不动地被传送到接收端)。目前仅在IKE野蛮模式 下支持NAT穿越,主模式下不支持。

操作命令

在系统视图下,创建一个

1

高级访问控制列表

[H3C] acl number acl-number [ match-order { config | auto } ]

IPSec与NAT穿越:解决地址转换对安全的影响(五)

IPSec与NAT穿越:解决地址转换对安全的影响引言在互联网的时代,安全性是一个重要的关键。

随着互联网技术的不断发展,网络安全问题也日益突出。

网络地址转换(NAT)作为一种常用的网络管理手段,为多个设备共享一个公网IP地址提供了便利,但同时也给网络安全带来了一定的挑战。

本文将探讨NAT对安全性的影响,并介绍如何通过IPSec实现NAT穿越,确保网络的安全性。

NAT的工作原理及安全隐患NAT主要通过修改IP数据包的源IP地址和目标IP地址,实现内网与外网之间的通信。

在这个过程中,NAT会对数据包进行检查和改写,这个操作本身可能对网络的安全性产生一定的影响。

首先,NAT会隐藏内网的真实地址,使得攻击者更难追踪攻击来源。

然而,一旦内网中的主机感染了病毒或受到入侵,由于NAT的存在,追踪和定位攻击来源变得更加困难。

另外,由于多个内网设备共享一个公网IP地址,NAT也可能导致端口资源的不足。

当多个内网设备尝试与外网建立连接时,NAT需要在内网和外网之间进行端口映射。

如果网络负载过大,端口资源不足,将会导致连接失败和网络延迟。

此外,NAT也无法提供真正的完全访问控制机制,可能会给恶意用户提供一定的入侵机会。

IPSec的介绍及工作原理IPSec(Internet Protocol Security)是一种常用的网络安全协议,它通过对IP数据包进行加密和身份验证,提供了一种安全的通信机制。

IPSec具有两种工作模式,分别是传输模式和隧道模式。

传输模式主要用于主机到主机的通信,而隧道模式则用于网关到网关之间的通信。

IPSec通过建立安全的加密通道,保护数据的机密性和完整性,并对通信双方进行身份验证。

它通过在IP数据包的封装和解封装过程中,对数据进行加密和解密操作。

IPSec使用安全协议(如ESP和AH)来保护数据的安全性,并通过密钥交换协议(如IKE)来协商加密密钥。

NAT穿越与IPSec的结合尽管NAT对安全性存在一定的挑战,但通过结合IPSec技术,我们可以解决NAT带来的安全隐患。

NAT穿越技术研究及实现

NAT穿越技术研究及实现NAT(Network Address Translation,网络地址转换)是一种网络技术,通常用于将私有网络中的IP地址转换为公共网络的IP地址,以便实现与公共网络的通信。

然而,在一些情况下,需要在私有网络中的主机之间直接通信,而不经过NAT设备的转换。

这就需要使用NAT穿越技术。

在实现NAT穿越技术时,主要有以下几种方法:1.反向连接:这种方法是在私有网络中的主机主动向公共网络中的主机发送连接请求,然后公共网络中的主机再发起一个反向的连接请求来建立连接。

这种方法可以绕过NAT设备的转换,但需要公共网络中的主机能够接受外部连接。

2.中继服务器:这种方法是在公共网络中设置一个中继服务器,私有网络中的主机通过中继服务器进行通信。

中继服务器充当了一个桥梁的角色,可以帮助私有网络中的主机建立直接的点对点连接。

这种方法需要有一个可信赖的中继服务器,并增加了网络延迟。

3.UDP打洞:这种方法是利用UDP协议的一些特性,通过在NAT设备上生成映射规则,使私有网络中的主机能够直接与公共网络中的主机通信。

具体步骤是,私有网络中的主机发送一个UDP包给公共网络中的主机,此时NAT设备会生成一条映射规则,将公共网络中的数据包转发到私有网络中的主机。

1.NAT设备的类型:不同的NAT设备采用不同的转换规则,因此在实现NAT穿越技术时,需要针对特定类型的NAT设备设计相应的解决方案。

2.端口映射:NAT设备通常会对IP地址和端口进行映射转换。

在实现NAT穿越技术时,需要确定私有网络中的主机的公共网络端口是如何映射到私有网络中的端口的。

3.安全性:NAT穿越技术涉及到跨越网络边界的通信,因此需要考虑安全性的问题。

在设计和实现NAT穿越技术时,需要采取相应的安全措施,以确保通信的安全性和可靠性。

总之,NAT穿越技术是一种允许私有网络中的主机直接通信的技术。

它可以通过反向连接、中继服务器、UDP打洞等方法实现。

p2p网络中的NAT穿透技术----常见NAT穿越解决方案

p2p⽹络中的NAT穿透技术----常见NAT穿越解决⽅案常见NA丁穿越解决⽅案NAT技术在缓解IPv4地址紧缺问题、构建防⽕墙、保证⽹络安全等⽅⾯都发挥了重要作⽤。

然⽽,NAT设备的⼴⼀泛存在却给Internet上的主机,特别是处于不同内⽹中的主机进⾏P2P通信带来了障碍,限制了P2P的应⽤。

NAT阻碍主机进⾏P2P通信的主要原因是NAT不允许公⽹主机主动访问内⽹主机,这使得Internet上具有公⽹IP地址的主机不能主动访问NAT之后的主机,⽽位于不同NAT之后的主机之间更是⽆法相互识别因⽽不能直接交换信息。

因此,要在⽬前的⽹络环境中进⾏有效的P2P 通信,就必须研究相应的⽅案来穿越NAT 。

针对⽹络中的NAT穿越问题,⽬前业界主要有如下解决⽅案:ALG⽅式、MII3COM⽅式、STUN⽅式、TURN⽅式、ICE⽅式、Full Proxy⽅式等。

1..应⽤层⽹关(ALG)⽅式应⽤层⽹关(ALG , Application Layer Gateway )是指能识别指定协议(如H.323和SIP等)的设备。

在⽹络中增加了ALG设备可以很好地配合NAT完成应⽤协议消息中的地址字段翻译。

NAT和NAPT只能对IP报⽂的头部地址和TCPILIDP头部的端⼝信息进⾏转换,对于报⽂的数据部分可能包含IP地址或端⼝信息的特殊协议(如H.323, SIP. MGCP等),则⽆法实现有效的转换,⽽许多应⽤中需要对数据包负载中的数据进⾏分析转换。

例如⼀个FTP服务器处于内⽹中,只有内⽹IP地址,该服务器在和公⽹主机建⽴会话的过程中,需要将⾃⼰的IP地址发送给对⽅,⽽这个地址信息放在IP报⽂的数据部分,现有的NAT设备是⽆法对它进⾏地址转换的,当公⽹主机接收到这个私有地址并使⽤它时,是不可能建⽴连接的。

增加应⽤层⽹关ALG 之后,就可以进⼀步分析数据包负载内的数据,即应⽤层的数据。

所以,当⽹络中使⽤了NAT设备来屏蔽内部IP地址时,应⽤层⽹关ALG就可以同时实⾏对业务流对NAT的穿越了。

IPSec与NAT穿越:解决地址转换对安全的影响(六)

IPSec与NAT穿越:解决地址转换对安全的影响概述:在当前网络环境下,网络地址转换(NAT)在实现地址共享和节省IPv4地址资源方面具有重要作用。

然而,NAT也带来了安全方面的隐患,尤其是对于建立虚拟专用网络(VPN)的安全通信。

为了解决这一问题,IPSec协议被用于在穿越NAT的情况下确保VPN的安全性。

1. NAT的背景和安全风险NAT是一种通过替换网络数据包中的源IP地址和/或目的IP地址来实现多个主机共享单个公网IP地址的技术。

然而,NAT也带来了一些安全风险。

其中之一是与传输协议相关的问题,特别是在使用VPN进行远程访问和通信时。

2. IPSec的介绍IPSec(Internet Protocol Security)是一种网络安全协议套件,用于确保Internet上数据的安全性和完整性。

IPSec提供了数据机密性、身份验证和完整性保护。

它可以在IP层对数据进行加密和解密,同时使用密钥交换协议(IKE)进行认证和建立虚拟专用网络隧道。

3. IPSec与NAT的挑战由于NAT修改了IP包中的源IP地址和/或目的IP地址,传统的IPSec协议在穿越NAT时无法正常工作。

这是因为IPSec中使用的IP地址信息和端口信息与NAT所修改的不一致,导致IPSec认证失败或通信中断。

4. NAT穿越技术和解决方案为了解决NAT对IPSec的影响,一些穿越NAT的技术和解决方案被提出。

这些方案包括:- NAT Traversal (NAT-T):通过使用UDP封装IPSec报文,使其能够穿越NAT,并在NAT后面建立VPN隧道。

- IKEv2的MOBIKE(IKEv2 Mobility and Multihoming Protocol):允许IPSec VPN客户端在动态地址情况下自动更新和切换传输地址。

- STUN(Simple Traversal of UDP over NATs):通过使用中间服务器解决NAT穿越问题,并通过STUN协议传输UDP流量。

nat穿越原理

nat穿越原理NAT(Network Address Translation)是一种在本地网络中使用的网络转换技术。

它的作用是将私有IP地址转换为公共IP地址,以便实现内部主机与公共网络进行通讯。

尽管 NAT 在局域网中广泛使用,但有些时候,由于一些原因,我们需要进行 NAT 穿透,以便让公共网络中的主机可以与局域网中的主机直接通讯。

本文将介绍 NAT 穿越的原理以及相关的技术和方法。

一、NAT 穿越的原理NAT 穿越(NAT Traversal)是指在网络中,经过 NAT 设备的数据包可以穿越 NAT 网关,从而实现传输的技术方式。

当内网的主机需要使用 P2P 技术、VoIP、视频会议等需要直接通讯的应用时,就需要 NAT 穿越技术。

NAT 穿越技术基于UDP协议,通过一个可探测的中转服务器,使外部的主机可以向内部的主机发送UDP数据包。

这种技术类似于端口转发,只是通过中间服务端实现。

NAT设备自身并不具备进行 NAT 穿越的能力,所以需要使用一些技术和协议来实现。

通常情况下,NAT穿越可以通过以下几种方式:1. UPnP(Universal Plug and Play in)协议:UPnP 协议是一种基于Internet的新一代设备互通性协议。

UPnP协议能够自动在NAT设备上建立端口映射规则,这样内部网络的设备就能在公网的设备中被访问到。

2. STUN(Session Traversal Utilities for NAT)协议:STUN协议是专门为NAT穿越而设计的协议,它可以检测NAT设备的类型,外部IP地址和端口。

使用STUN协议后,每个内部主机就可以获取到一个公网IP地址,从而实现P2P直接通讯。

3. TURN(Traversal Using Relay NAT)协议:TURN 协议也是一种专门用于NAT穿越的协议,它会在中介服务器上建立一条转发通道,从而实现内部和外部主机的通讯。

ipsec nat穿越原理

ipsec nat穿越原理IPSec(Internet Protocol Security)是一种在网络通信中提供安全性的协议。

它通过加密和认证机制来保护数据的传输过程,防止数据在传输过程中被窃取或篡改。

而NAT(Network Address Translation)则是一种网络地址转换技术,将私有网络内部的IP地址转换为公共网络地址,以实现内部网络与外部网络的通信。

在网络通信中,当需要在不同私有网络之间建立安全通道时,IPSec 和NAT穿越技术的结合就显得尤为重要。

IPSec本身并不兼容NAT,因为IPSec在传输过程中对IP头部进行了加密,而NAT则需要访问IP头部中的信息来实现地址转换。

因此,如果直接在经过NAT 设备的网络中使用IPSec,就会导致IPSec加密后的IP头部信息被篡改,从而无法正确解密,造成通信失败。

为了解决IPSec和NAT之间的兼容性问题,IPSec NAT穿越技术应运而生。

其基本原理是在经过NAT设备的网络中,将IPSec加密的数据包进行特殊处理,以便在经过NAT设备时能够正确解密。

具体而言,通过在IPSec数据包中添加额外的头部信息,将原始IP头部信息保存在额外头部中,然后在经过NAT设备时,NAT设备只对原始IP头部进行地址转换,而不对额外头部进行操作,从而保证IPSec数据包的完整性和安全性。

在IPSec NAT穿越的过程中,需要考虑到两种情况:一种是在NAT 设备后端的主机是IPSec终端设备,另一种是在NAT设备后端的主机不是IPSec终端设备。

对于第一种情况,需要在NAT设备上配置IPSec穿越规则,以确保IPSec数据包能够正确穿越NAT设备并到达目标IPSec终端设备;对于第二种情况,需要在NAT设备上配置IPSec透明代理,以实现将IPSec数据包正确转发到目标主机上。

总的来说,IPSec NAT穿越技术通过在IPSec数据包中添加额外头部信息,保证了在经过NAT设备时数据包的完整性和安全性。

STUN协议解析NAT穿越的协议工作原理

STUN协议解析NAT穿越的协议工作原理STUN(Session Traversal Utilities for NAT)协议是一种用于NAT (Network Address Translation,网络地址转换)环境下的通信解决方案。

本文将对STUN协议进行解析,探讨其在NAT穿越中的协议工作原理。

一、STUN协议概述STUN协议是一种用于实时通信的协议,旨在解决NAT环境下的通信问题。

NAT是一种常见的网络环境,在此环境下,多个设备共享一个公共IP地址,导致难以直接建立点对点的通信连接。

STUN协议通过在NAT设备上运行一个STUN服务器,使设备可以了解其所在的NAT类型,并获取到一个公共IP地址。

这样,通信双方就可以通过STUN服务器进行通信,实现NAT穿越。

二、STUN协议原理STUN协议的工作原理主要包括以下几个步骤:1. 发现STUN服务器:设备首先需要发现一个可用的STUN服务器,以便进行通信。

可以通过配置设备的网络参数或使用STUN服务器发现协议来实现。

2. 获取NAT类型:设备在通过STUN服务器进行通信之前,需要了解其所在的NAT类型。

通过向STUN服务器发送请求,设备可以获得关于NAT类型的信息。

3. 获取公共IP地址:STUN服务器返回的响应中包含设备所在NAT设备的公共IP地址。

这样,通信双方可以通过公共IP地址进行直接通信。

4. 穿越NAT:设备使用所获得的公共IP地址和STUN服务器进行通信,实现对NAT的穿越。

通过STUN服务器进行通信可以绕过NAT的限制,建立点对点的通信连接。

三、STUN协议应用场景STUN协议在实时通信领域中有广泛的应用。

以下是STUN协议常见的应用场景:1. VoIP通信:在VoIP通信中,使用STUN协议可以解决在NAT环境下无法直接建立通信连接的问题。

通过STUN服务器的帮助,可以建立点对点的音频和视频通信。

2. 实时多媒体通信:STUN协议也被广泛应用于实时多媒体通信中,如视频会议、实时游戏等领域。

IPSEC-NAT穿越

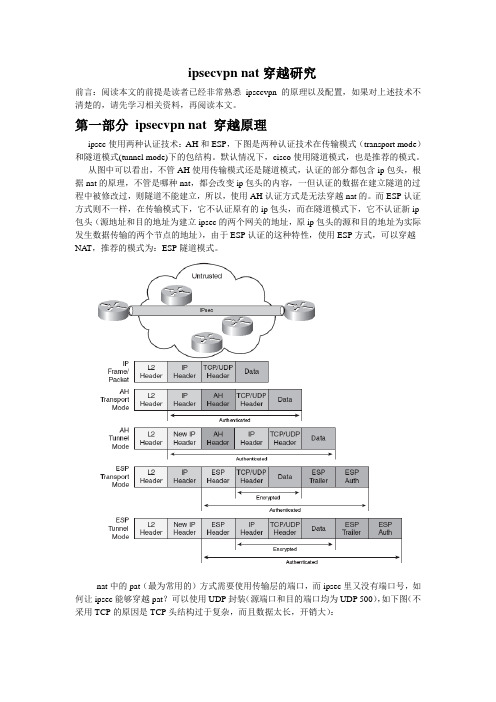

ipsecvpn nat穿越研究前言:阅读本文的前提是读者已经非常熟悉ipsecvpn的原理以及配置,如果对上述技术不清楚的,请先学习相关资料,再阅读本文。

第一部分ipsecvpn nat 穿越原理ipsec使用两种认证技术:AH和ESP,下图是两种认证技术在传输模式(transport mode)和隧道模式(tunnel mode)下的包结构。

默认情况下,cisco使用隧道模式,也是推荐的模式。

从图中可以看出,不管AH使用传输模式还是隧道模式,认证的部分都包含ip包头,根据nat的原理,不管是哪种nat,都会改变ip包头的内容,一但认证的数据在建立隧道的过程中被修改过,则隧道不能建立,所以,使用AH认证方式是无法穿越nat的。

而ESP认证方式则不一样,在传输模式下,它不认证原有的ip包头,而在隧道模式下,它不认证新ip 包头(源地址和目的地址为建立ipsec的两个网关的地址,原ip包头的源和目的地址为实际发生数据传输的两个节点的地址),由于ESP认证的这种特性,使用ESP方式,可以穿越NA T,推荐的模式为:ESP隧道模式。

nat中的pat(最为常用的)方式需要使用传输层的端口,而ipsec里又没有端口号,如何让ipsec能够穿越pat?可以使用UDP封装(源端口和目的端口均为UDP 500),如下图(不采用TCP的原因是TCP头结构过于复杂,而且数据太长,开销大):建立隧道的发起方可以是PA T内部的vpn网关,也可以是PA T外部的vpn网关,不管采用哪种方式,只需要让执行PA T的设备把目的端口为UDP 500的建立隧道请求,转发至PA T 后端的vpn网关,则ipsec可以穿过PA T建立隧道。

第二部分ipsecvpn nat 穿越实验1实验环境完成目标:●按照拓扑图要求连接各个设备●使用ipsec启用VPN,穿透NAT访问内网服务器2实验过程2.1配置基本配置,完成拓扑图,保证连通性mypc为192.168.2.11,server为192.168.0.112.2配置VPN1,启用IPSEC-VPN,使之成为VPN网关2.3配置NAT1,首先是配制普通的网络地址转换,然后配置NAT穿透,映射VPN服务2.4配置ISP,模拟运营商提供时钟2.5配置NAT2,首先是配制普通的网络地址转换,然后配置NAT穿透,映射VPN服务2.6配置配置VPN2,启用IPSEC-VPN,使之成为VPN网关3验证结果3.1用mypc测试其网关之外的路由发现,虽然不能ping通其他路由,但是却能ping通VPN网关,以及VPN网关下面的内网192.168.0.0网段3.2同时服务器端也可访问mypc3.3不止底层的ICMP协议,连应用层的服务也可以穿透3.4甚至是类似\\192.168.0.11这样的操作3.5我们来看下关于IPSEC-VPN的一些信息4总结VPN实现了局域网的对接,把广域网变得象局域网一样简单特别注明!本例子中两台nat路由器并没有完整的路由配置nat1中无ip route 192.168.2.0 255.255.255.0 192.168.3.1nat2中无ip route 192.168.0.0 255.255.255.0 192.168.1.1没有路由也能通信。

nat穿越

Server 18.181.0.31

预测可能会出现差错

Symmetric NAT A A-S 155.99.25.11:62000 A-B 155.99.25.11:62001

Symmetric NAT B B-S 138.76.29.7:31000 B-A 138.76.29.7:31001

Client A 10.0.0.1:1234

Symmetric NAT

NAT穿越的方法

中继(Relaying) 逆向连接 (Connection reversal ) UDP封装打洞(UDP hole punching) UDP端口号预测(UDP port number prediction) TCP同时打开(Simultaneous TCP open) TCP封装打洞

NAT穿越技术研究毕业论文

NAT穿越技术研究毕业论文目录1 引言 (2)1.1 背景及研究目的 (2)1.2 NAT当前研究情况 (3)1.3 课题主要工作及结构安排 (4)2 NAT的工作原理 (4)2.1 NAT简介 (4)2.2 NAT使用的几种情况 (5)2.3 NAT的功能 (5)2.3.1 部地址翻译 (5)2.3.2 部全局地址复用 (6)2.3.3 TCP负载重分配 (6)2.4 NAT的原理 (6)2.5 NAT的工作过程 (6)2.6 NAT技术类型 (8)2.6.1 静态NAT (8)2.6.2 动态NAT池 (8)2.6.3 NPAT (8)3 NAT存在的缺陷及现行解决方案 (9)3.1 问题 (9)3.2 现行NAT穿越解决方案 (10)3.3 ALG方案 (10)3.5 MIDCOM 方案 (12)3.6 STUN方案 (12)3.7 各种方案的简单对比 (15)4 基于UDP传输的NAT穿越解决方案 (16)4.1 目标 (16)4.2 NAT类型 (17)4.3 实际NAT测试情况 (20)4.4 解决方案原理 (21)4.4.1 通信过程 (21)4.4.2 理论分析 (21)4.4.3 试验结果 (23)4.5 与STUN 解决方案的比较 (23)5 基于UDP传输的NAT穿越解决方案的简单设计 (25)5.1 基本原理 (25)5.2 实体介绍 (25)5.3 消息属性 (26)5.4 基本通信过程 (26)5.4.1 网络环境 (26)5.4.2 客户端行为 (26)5.4.3 服务器端行为 (28)5.5 客户端设计 (28)5.6 服务器端设计 (33)6 结束语 (35)参考文献 (36)致谢 (38)1 引言1.1 背景及研究目的当1983年1月1日TCP/IP协议成为ARPANET上唯一的正式协议以后,ARPANET上连接的网络,机器和用户快速增长,特别是NSFNET和ARPANET互连以后,数目更是以指数增长。

IPsecNAT穿越

IPsecNAT穿越IPsecNAT穿越是一种网络技术,用于解决IPsec协议在NAT环境下的通信问题。

本文将介绍IPsecNAT穿越的背景和原理,并探讨其在实际应用中的挑战和解决方案。

一、背景介绍在传统的网络环境中,IPsec协议已被广泛应用于保证网络通信的安全性。

然而,在存在网络地址转换(Network Address Translation,NAT)的情况下,IPsec协议会面临一些挑战。

NAT会改变IP报文的源IP地址和目的IP地址,打破IPsec协议中源地址和目的地址的匹配关系,从而导致IPsec通信失败。

为了克服这一问题,人们提出了IPsecNAT穿越技术,旨在解决IPsec协议在NAT环境下的通信难题。

二、IPsecNAT穿越原理1. NAT Transparency(NAT透明)IPsecNAT穿越技术通过实现NAT透明,使得NAT设备能够正确地处理经过NAT的IPsec报文。

它在IPsec数据包中添加必要的信息来维护IPsec会话,使得NAT设备能够正确地转发IPsec数据包。

2. NAT Traversal(NAT穿越)NAT穿越是IPsecNAT穿越的核心原理之一。

它通过在IPsec报文中插入额外的头部信息,使得经过NAT设备的IPsec报文能够正常到达目的地。

三、IPsecNAT穿越的挑战尽管IPsecNAT穿越技术提供了一种解决方案,但在实际应用中仍面临一些挑战。

1. NAT类型的差异不同类型的NAT设备对IPsecNAT穿越的支持程度不尽相同。

某些NAT设备可能无法正确处理IPsec报文,导致通信失败。

2. 防火墙配置限制部分防火墙可能会对IPsec通信进行限制,从而影响IPsecNAT穿越的实现。

这需要对防火墙进行相应的配置,在确保安全性的前提下实现IPsecNAT穿越。

3. 性能影响IPsecNAT穿越技术会增加通信的复杂性,导致一定的性能影响。

在大流量的场景下,IPsecNAT穿越可能导致网络延迟增加和吞吐量下降。

ipsec nat穿越原理

ipsec nat穿越原理IPSec是一种用于保护网络通信安全的协议套件,而NAT(Network Address Translation)则是一种网络地址转换技术。

在实际网络通信中,IPSec和NAT常常结合使用,以实现安全的数据传输。

本文将探讨IPSec穿越NAT的原理及相关技术细节。

我们需要了解IPSec的基本原理。

IPSec通过对数据进行加密和认证,确保数据在传输过程中不会被窃听或篡改。

它包括两个主要协议:AH(Authentication Header)和ESP(Encapsulating Security Payload)。

AH提供数据完整性和认证,而ESP则提供数据加密和机密性。

然而,当网络中存在NAT设备时,IPSec通常会遇到一些问题。

NAT会修改数据包的IP头部信息,导致IPSec协议中的加密和认证信息无法正确处理。

这就需要一些特殊的技术来解决IPSec穿越NAT的问题。

一种常用的方法是使用NAT-T(NAT Traversal)技术。

NAT-T允许在IPSec中封装加密后的数据包,并通过UDP协议传输。

这样可以绕过NAT设备对IP头部信息的修改,确保IPSec协议能够正常工作。

另一种方法是使用IKEv2(Internet Key Exchange version 2)协议。

IKEv2支持在NAT环境下的IPSec通信,通过在NAT设备上打洞(NAT Traversal)来实现数据传输。

这种方法比NAT-T更加灵活和高效。

除了NAT-T和IKEv2,还有一些其他技术可以帮助IPSec穿越NAT。

例如,在NAT设备上配置特殊的端口映射规则,或者使用中间设备进行数据转发。

这些方法都可以有效解决IPSec在NAT环境下的通信问题。

总的来说,IPSec穿越NAT的原理是通过特殊的技术手段,确保IPSec协议在存在NAT设备的网络环境中正常工作。

这些技术包括NAT-T、IKEv2等,它们通过绕过NAT设备对IP头部信息的修改,实现安全的数据传输。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

NAT分类

NAPT分类

NAT穿透

在现实Internet网络环境中,大多数计算机主 机都位于防火墙或NAT之后,只有少部分主机能 够直接接入Internet。很多时候,我们希望网络中 的两台主机能够直接进行通信,即所谓的P2P通信 ,而不需要其他公共服务器的中转。

由于主机可能位于防火墙或NAT之后,在进 行P2P通信之前,我们需要进行检测以确认它们之 间能否进行P2P通信以及如何通信。这种技术通常 称为NAT穿透(NAT Traversal)。

STUN协议

STUN,首先在RFC3489中定义,作为一个完 整的NAT穿透解决方案,英文全称是Simple Traversal of UDP Through NATs,即简单的用UDP穿 透NAT。

在新的RFC5389修订中把STUN协议定位于为 穿透NAT提供工具,而不是一个完整的解决方案 ,英文全称是Session Traversal Utilities for NAT,即 NAT会话穿透效用。RFC5389与RFC3489除了名称 变化外,最大的区别是支持TCP穿透。

NAT穿透

什么是NAT

NAT(Network Address Translation,网络地址 转换)是1994年提出的。当在专用网内部的一些 主机本来已经分配到了本地IP地址(即仅在本专 用网内使用的专用地址),但现在又想和因特网 上的主机通信(并不需要加密)时,可使用NAT 方法。

什么是NATຫໍສະໝຸດ NAT穿透穿透技术看起来是一项近似乎蛮干的技术, 却不失为一种有效的技术手段。在集中服务器的 帮助下,P2P的双方利用端口预测的技术在NAT网 关上打出通道,从而实现NAT穿透,解决了NAT对 于P2P的阻隔,为P2P技术在网络中更广泛的推广 作出了非常大的贡献

NAT穿透性

TURN协议

TURN的全称为Traversal Using Relays around NAT,是STUN/RFC5389的一个拓展,主要添加了 Relay功能。如果终端在NAT之后,那么在特定的 情景下,有可能使得终端无法和其对等端(peer )进行直接的通信,这时就需要公网的服务器作 为一个中继,对来往的数据进行转发。这个转发 的协议就被定义为TURN。

NAT映射

内网地址 192.168.0.2:5566 182.168.0.3:7788 192.168.0.3:8888

外网地址 120.132.92.21:9200 120.132.92.21:9201 120.132.92.21:9202

NAT设备会根据NAT表对出去和进来的数据做修改。比如 将192.168.0.3:8888发出去的封包改成120.132.92.21:9202, 外部 就认为他们是在和120.132.92.21:9202通信. 同时NAT设备会将 120.132.92.21:9202收到的封包的IP和端口改成 192.168.0.3:8888, 再发给内网的主机, 这样内部和外部就能双 向通信了